Симптомы

Рассмотрим следующий сценарий:

-

У вас есть компьютер под управлением Windows 7 или Windows Server 2008 R2.

-

Добавление компьютера в домен Windows 2000.

-

Запустить программу, которая вызывает функцию LookupAccountName для получения идентификатора безопасности (SID) для учетной записи.

В этом случае функцию LookupAccountName не получить SID и появляется следующее сообщение об ошибке:

ERROR_TRUSTED_RELATIONSHIP_FAILURE сбой доверительные отношения между этой рабочей станцией и основным доменом.

Решение

Сведения об исправлении

Существует исправление от корпорации Майкрософт. Однако данное исправление предназначено для устранения только проблемы, описанной в этой статье. Применяйте это исправление только в тех случаях, когда наблюдается проблема, описанная в данной статье. Это исправление может проходить дополнительное тестирование. Таким образом если вы не подвержены серьезно этой проблеме, рекомендуется дождаться следующего пакета обновления, содержащего это исправление.

Если исправление доступно для скачивания, имеется раздел «Пакет исправлений доступен для скачивания» в верхней части этой статьи базы знаний. Если этот раздел не отображается, обратитесь в службу поддержки для получения исправления.

Примечание. Если наблюдаются другие проблемы или необходимо устранить неполадки, вам может понадобиться создать отдельный запрос на обслуживание. Стандартная оплата за поддержку будет взиматься только за дополнительные вопросы и проблемы, которые не соответствуют требованиям конкретного исправления. Чтобы получить полный список телефонов поддержки и обслуживания клиентов корпорации Майкрософт или создать отдельный запрос на обслуживание, посетите следующий веб-сайт корпорации Майкрософт:

http://support.microsoft.com/contactus/?ws=supportПримечание. В форме «Пакет исправлений доступен для скачивания» отображаются языки, для которых доступно исправление. Если нужный язык не отображается, значит исправление для данного языка отсутствует.

Предварительные условия

Для установки этого исправления на компьютере должна быть установлена Windows 7 или Windows Server 2008 R2.

Сведения о реестре

Для использования исправления из этого пакета нет необходимости вносить изменения в реестр.

Необходимость перезагрузки

После установки исправления компьютер необходимо перезагрузить.

Сведения о замене исправлений

Это исправление не заменяет ранее выпущенные исправления.

Сведения о файлах

Английский (США) версия данного исправления устанавливает файлы с атрибутами, указанными в приведенных ниже таблицах. Дата и время для файлов указаны в формате UTC. Дата и время для файлов на локальном компьютере отображаются в местном времени с вашей текущей смещения летнего времени (DST). Кроме того при выполнении определенных операций с файлами даты и время могут изменяться.

Примечания к сведениям о файлах Windows 7 и Windows Server 2008 R2

Важно. Исправления для Windows Server 2008 R2 и Windows 7 включены в одни и те же пакеты. Однако исправления на странице запроса исправлений перечислены под обеими операционными системами. Для получения пакета исправлений, который применяется для одного или обоих этих операционных систем, установите исправления, перечисленные в разделе «Windows 7/Windows Server 2008 R2» на странице. Всегда смотрите раздел «Информация в данной статье относится к следующим продуктам» статьи для определения фактических операционных систем, к которым применяется каждое исправление.

-

Файлы MANIFEST (.manifest) и MUM (.mum), устанавливаемые для каждой среды, указаны отдельно в разделе «Сведения о дополнительных файлах для Windows Server 2008 R2 и Windows 7». MUM и файлы Manifest ,а также связанные файлы каталога безопасности (.cat), очень важны для поддержания состояния обновляемого компонента. Файлы каталога безопасности, для которых не перечислены атрибуты, подписаны цифровой подписью корпорации Майкрософт.

Для всех поддерживаемых 86-разрядных версий Windows 7

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Cng.sys |

6.1.7600.16385 |

369,568 |

14-Jul-2009 |

01:17 |

x86 |

|

Ksecdd.sys |

6.1.7600.16385 |

67,664 |

14-Jul-2009 |

01:20 |

x86 |

|

Ksecpkg.sys |

6.1.7600.20571 |

133,704 |

10-Nov-2009 |

07:03 |

x86 |

|

Lsasrv.dll |

6.1.7600.20571 |

1,037,312 |

10-Nov-2009 |

06:57 |

x86 |

|

Lsasrv.mof |

Неприменимо |

13,780 |

10-Jun-2009 |

21:33 |

Неприменимо |

|

Lsass.exe |

6.1.7600.16385 |

22,528 |

14-Jul-2009 |

01:14 |

x86 |

|

Secur32.dll |

6.1.7600.16385 |

22,016 |

14-Jul-2009 |

01:16 |

x86 |

|

Sspicli.dll |

6.1.7600.16385 |

99,840 |

14-Jul-2009 |

01:16 |

x86 |

|

Sspisrv.dll |

6.1.7600.16385 |

15,360 |

14-Jul-2009 |

01:16 |

x86 |

Для всех поддерживаемых 64-разрядных версий Windows 7 и Windows Server 2008 R2

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Cng.sys |

6.1.7600.16385 |

460,504 |

14-Jul-2009 |

01:43 |

x64 |

|

Ksecdd.sys |

6.1.7600.16385 |

95,312 |

14-Jul-2009 |

01:48 |

x64 |

|

Ksecpkg.sys |

6.1.7600.20571 |

153,160 |

10-Nov-2009 |

08:00 |

x64 |

|

Lsasrv.dll |

6.1.7600.20571 |

1,446,912 |

10-Nov-2009 |

07:52 |

x64 |

|

Lsasrv.mof |

Неприменимо |

13,780 |

10-Jun-2009 |

20:52 |

Неприменимо |

|

Lsass.exe |

6.1.7600.16385 |

31,232 |

14-Jul-2009 |

01:39 |

x64 |

|

Secur32.dll |

6.1.7600.16385 |

28,160 |

14-Jul-2009 |

01:41 |

x64 |

|

Sspicli.dll |

6.1.7600.16385 |

136 192 |

14-Jul-2009 |

01:41 |

x64 |

|

Sspisrv.dll |

6.1.7600.16385 |

28,672 |

14-Jul-2009 |

01:41 |

x64 |

|

Lsasrv.mof |

Неприменимо |

13,780 |

22-Jul-2009 |

23:19 |

Неприменимо |

|

Secur32.dll |

6.1.7600.20571 |

22,016 |

10-Nov-2009 |

06:57 |

x86 |

|

Sspicli.dll |

6.1.7600.20571 |

96,768 |

10-Nov-2009 |

06:55 |

x86 |

Для всех поддерживаемых версий Windows Server 2008 R2 для систем на базе процессоров IA-64

|

Имя файла |

Версия файла |

Размер файла |

Дата |

Время |

Платформа |

|---|---|---|---|---|---|

|

Cng.sys |

6.1.7600.16385 |

787,736 |

14-Jul-2009 |

01:52 |

IA-64 |

|

Ksecdd.sys |

6.1.7600.16385 |

179,264 |

14-Jul-2009 |

01:58 |

IA-64 |

|

Ksecpkg.sys |

6.1.7600.20571 |

307,288 |

10-Nov-2009 |

06:24 |

IA-64 |

|

Lsasrv.dll |

6.1.7600.20571 |

2,654,720 |

10-Nov-2009 |

06:14 |

IA-64 |

|

Lsasrv.mof |

Неприменимо |

13,780 |

10-Jun-2009 |

20:57 |

Неприменимо |

|

Lsass.exe |

6.1.7600.16385 |

56,320 |

14-Jul-2009 |

01:44 |

IA-64 |

|

Secur32.dll |

6.1.7600.16385 |

48,640 |

14-Jul-2009 |

01:48 |

IA-64 |

|

Sspicli.dll |

6.1.7600.16385 |

275,456 |

14-Jul-2009 |

01:49 |

IA-64 |

|

Sspisrv.dll |

6.1.7600.16385 |

45,056 |

14-Jul-2009 |

01:49 |

IA-64 |

|

Lsasrv.mof |

Неприменимо |

13,780 |

22-Jul-2009 |

23:19 |

Неприменимо |

|

Secur32.dll |

6.1.7600.20571 |

22,016 |

10-Nov-2009 |

06:57 |

x86 |

|

Sspicli.dll |

6.1.7600.20571 |

96,768 |

10-Nov-2009 |

06:55 |

x86 |

Статус

Корпорация Майкрософт подтверждает, что это проблема продуктов Майкрософт, перечисленных в разделе «Относится к».

Дополнительные сведения

Дополнительные сведения о функции LookupAccountName посетите следующий веб-узел Microsoft Developer Network (MSDN):

http://msdn.microsoft.com/en-us/library/aa379159%28VS.85%29.aspx

Сведения о дополнительных файлах

Сведения о дополнительных файлах для Windows 7 и Windows Server 2008 R2

Дополнительные файлы для всех поддерживаемых 86-разрядных версий Windows 7

|

Имя файла |

Package_for_kb976494_rtm~31bf3856ad364e35~x86~~6.1.1.0.mum |

|

Версия файла |

Неприменимо |

|

Размер файла |

1,947 |

|

Дата (UTC) |

10-Nov-2009 |

|

Время (UTC) |

10:45 |

|

Имя файла |

X86_microsoft-windows-lsa_31bf3856ad364e35_6.1.7600.20571_none_a6b14e5ad737e94b.manifest |

|

Версия файла |

Неприменимо |

|

Размер файла |

103,660 |

|

Дата (UTC) |

10-Nov-2009 |

|

Время (UTC) |

10:47 |

Дополнительные файлы для всех поддерживаемых 64-разрядных версий Windows 7 и Windows Server 2008 R2

|

Имя файла |

Amd64_microsoft-windows-lsa_31bf3856ad364e35_6.1.7600.20571_none_02cfe9de8f955a81.manifest |

|

Версия файла |

Неприменимо |

|

Размер файла |

103,664 |

|

Дата (UTC) |

10-Nov-2009 |

|

Время (UTC) |

10:50 |

|

Имя файла |

Package_for_kb976494_rtm~31bf3856ad364e35~amd64~~6.1.1.0.mum |

|

Версия файла |

Неприменимо |

|

Размер файла |

2,181 |

|

Дата (UTC) |

10-Nov-2009 |

|

Время (UTC) |

10:45 |

|

Имя файла |

Wow64_microsoft-windows-lsa_31bf3856ad364e35_6.1.7600.20571_none_0d249430c3f61c7c.manifest |

|

Версия файла |

Неприменимо |

|

Размер файла |

86,382 |

|

Дата (UTC) |

10-Nov-2009 |

|

Время (UTC) |

07:12 |

Дополнительные файлы для всех поддерживаемых версий Windows Server 2008 R2 с архитектурой IA-64

|

Имя файла |

Ia64_microsoft-windows-lsa_31bf3856ad364e35_6.1.7600.20571_none_a6b2f250d735f247.manifest |

|

Версия файла |

Неприменимо |

|

Размер файла |

103,662 |

|

Дата (UTC) |

10-Nov-2009 |

|

Время (UTC) |

10:45 |

|

Имя файла |

Package_for_kb976494_rtm~31bf3856ad364e35~ia64~~6.1.1.0.mum |

|

Версия файла |

Неприменимо |

|

Размер файла |

1,683 |

|

Дата (UTC) |

10-Nov-2009 |

|

Время (UTC) |

10:45 |

|

Имя файла |

Wow64_microsoft-windows-lsa_31bf3856ad364e35_6.1.7600.20571_none_0d249430c3f61c7c.manifest |

|

Версия файла |

Неприменимо |

|

Размер файла |

86,382 |

|

Дата (UTC) |

10-Nov-2009 |

|

Время (UTC) |

07:12 |

When you log on to a computer in a domain environment, you might encounter the problem that the trust relationship between this workstation and the primary domain failed. To help you resolve this problem, MiniTool summarized some reported solutions and displayed them in this post.

Nowadays, many users employ Domain infrastructure to manage client and server machines. To achieve that, they need a server to act as Active Directory Domain Services (ADDS) and Domain Name Services (DNS). Then, they need to join all the machines in the network to the domain and create domain users accounts for every user.

However, some issues might occur while logging on to a computer in this domain. Today, we will talk about one of these issues that has been reported by plenty of users: The trust relationship between this workstation and the primary domain failed.

This trust relationship failed issue could occur on both client and server operating system. If you are experiencing this problem, don’t miss this article where you can get 4 solutions. The screenshots in this post are from a Windows 10 computer, but you can try these solutions on your own computer with similar steps. Let’s check them one by one.

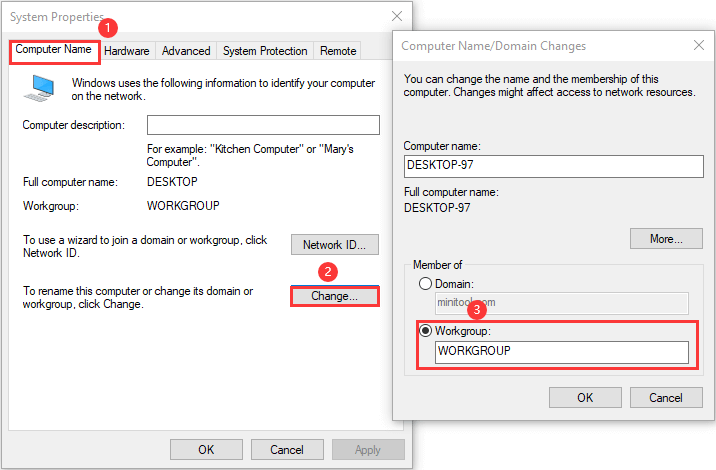

Solution 1: Reconnect the Computer to The Domain

This is a recommended solution from Microsoft and you can feel free to have a try. Here’s a simple guide.

Step 1: Log on to your computer with a local administrator account.

Step 2: Right-click This PC and choose Properties. Then, choose Advanced system settings in the left pane to open System Properties window.

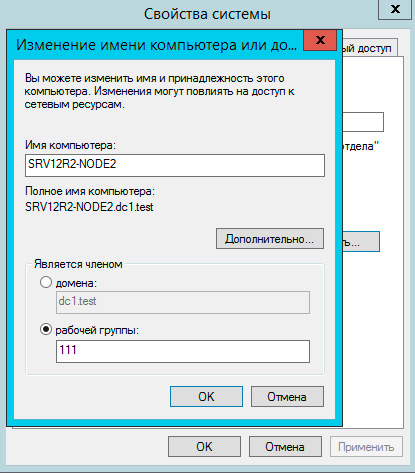

Step 3: Switch to Computer Name tab and click Change button. In the Computer Name/Domain Changes window, check Workgroup under the Member of heading and type a workgroup name. Click OK to confirm.

Step 4: Enter the name and password of an account with permission to remove this computer from the domain. Click OK and restart your computer as prompted.

Step 5: Log on to your computer with a local administrator account and enter Computer Name/Domain Changes window again.

Step 6: Check Domain under Member of section this time, type the name of the domain and click OK. Then, you should also enter the account and password of a domain administrator account and click OK to confirm.

After that, you can restart your computer and log on with your domain user account. The trust relationship failed issue should have been resolved.

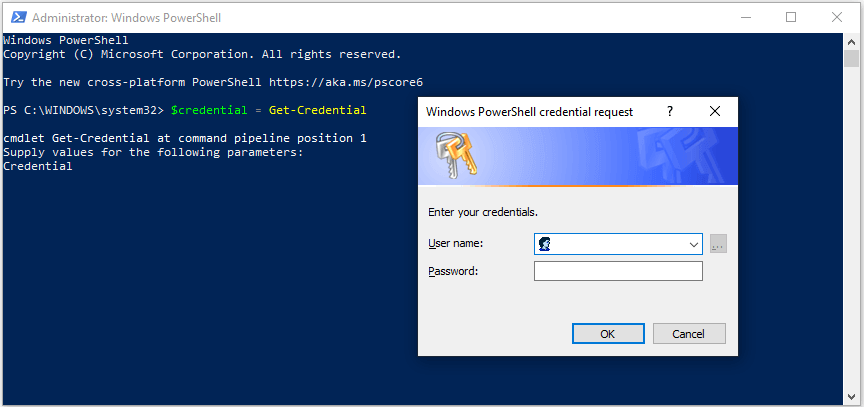

Solution 2: Reestablish Trust

If the trust relationship between the workstation and the primary domain failed, perhaps you can reestablish trust between the domain controller and client. Just follow the steps below:

Step 1: Right-click the Start button and choose Windows PowerShell (Admin). Click Yes button to continue.

Step 2: Type the command $credential = Get-Credential and press Enter.

Step 3: A windows will pop up requiring you to enter your credentials. Just input the user name and password of the domain administrator account and click OK.

Step 4: Input the command Reset-ComputerMachinePassword -Credential $credential and press Enter.

Once it’s done, exit the tool and restart your computer. Now, you can use domain user account to log on your device and check if trust relationship failed issue is fixed.

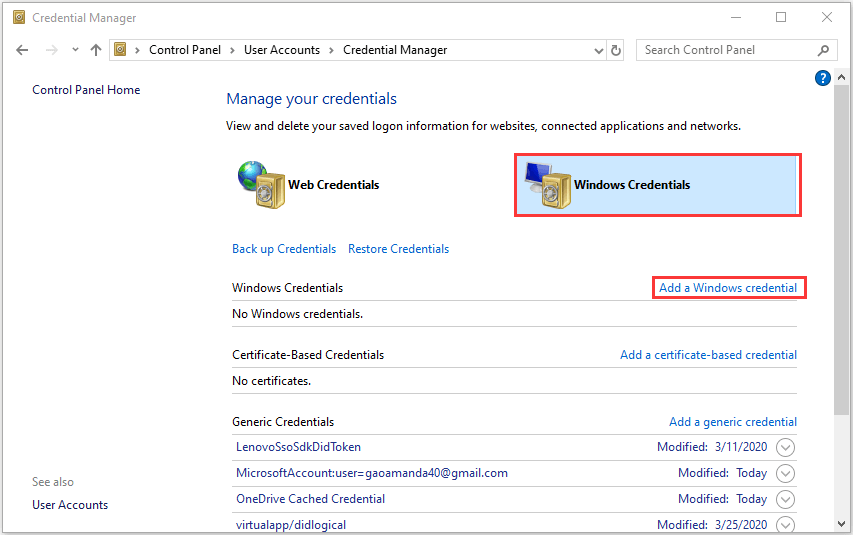

Solution 3: Add Domain Controller to Credential Manager

Some users have removed the problem by adding domain controller to the Credential Manager. You can also have a try by following the given instructions below.

Step 1: Open Control Panel.

Step 2: Navigate to User Accounts > Credential Manager.

Step 3: Choose Windows Credentials and click Add a Windows credential.

Step 4: In the new interface, enter the address of the website or network location and your credentials. Note that the credentials (username and password) should be abled to used to access the location. Then, click OK button to save the changes.

After that, restart your computer and you should be able to log on to your computer in the domain environment without problem.

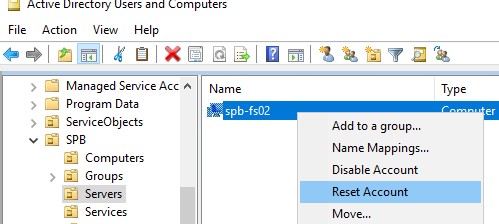

Solution 4: Reset Computer Account

Finally, you can try resetting the account of the computer which gives the trust relationship between the workstation and the primary domain failed error message. The steps are listed below:

Note: This method only works for Windows Servers with Active Directory Domain Services.

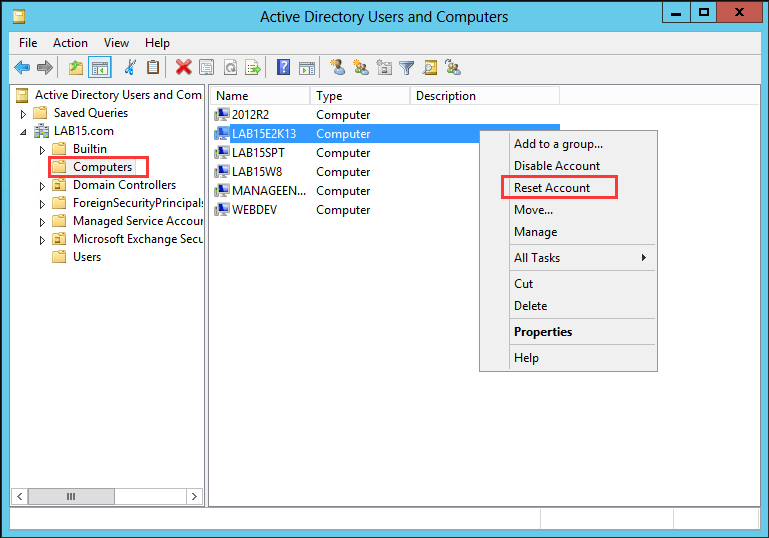

Step 1: Open Run dialog, input dsa.msc and click OK to open Active Directory User and Computers window.

Step 2: Double-click the domain name to expand it and choose Computer.

Step 3: In the right pane, right-click the computer account that failed to connect to the domain and choose Reset Account.

Step 4: Click Yes to confirm the operation.

Done! You can restart your computer now and check if your computer can connect to the domain.

С ошибкой «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом» время от времени приходится сталкиваться каждому системному администратору. Но не каждый понимает причины и механизмы процессов, приводящие к ее возникновению. Потому что без понимания смысла происходящих событий невозможно осмысленное администрирование, которое подменяется бездумным выполнением инструкций.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Учетные записи компьютеров, также, как и учетные записи пользователей, являются участниками безопасности домена. Каждому участнику безопасности автоматически присваивается идентификатор безопасности (SID) на уровне которого осуществляется доступ к ресурсам домена.

Перед тем как предоставить учетной записи доступ к домену необходимо проверить ее подлинность. Каждый участник безопасности должен иметь свою учетную запись и пароль, учетная запись компьютера не исключение. При присоединении компьютера к Active Directory для него создается учетная запись типа «Компьютер» и устанавливается пароль. Доверие на этом уровне обеспечивается тем, что данная операция производится администратором домена или иным пользователем, имеющим для этого явные полномочия.

Впоследствии при каждом входе в домен компьютер устанавливает защищенный канал с контроллером домена и сообщает ему свои учетные данные. Таким образом между компьютером и доменом устанавливаются доверительные отношения и дальнейшее взаимодействие происходит согласно установленных администратором политик безопасности и прав доступа.

Пароль учетной записи компьютера действует 30 дней и впоследствии автоматически изменяется. При этом важно понимать, что смену пароля инициирует компьютер. Это происходит аналогично процессу смены пароля пользователя. Обнаружив, что текущий пароль просрочен, компьютер при очередном входе в домен его заменит. Поэтому, даже если вы не включали компьютер несколько месяцев, доверительные отношения в домене сохранятся, а пароль будет заменен при первом входе после длительного перерыва.

Доверительные отношения нарушаются в том случае, если компьютер пытается аутентифицироваться в домене с недействительным паролем. Как такое может произойти? Самый простой способ — это откатить состояние компьютера, например, штатной утилитой восстановления системы. Такой же эффект может быть достигнут при восстановлении из образа, снапшота (для виртуальных машин) и т.п.

Еще один вариант — это изменение учетной записи другим компьютером с таким же именем. Ситуация довольно редкая, но иногда случается, например, когда сотруднику поменяли ПК с сохранением имени, выведя из домена старый, а потом снова ввели его в домен забыв переименовать. В этом случае старый ПК при повторном вводе в домен сменит пароль ученой записи компьютера и новый ПК уже не сможет войти, так как не сможет установить доверительные отношения.

Какие действия следует предпринять, столкнувшись с данной ошибкой? Прежде всего установить причину нарушения доверительных отношений. Если это был откат, то кем, когда и каким образом он был произведен, если пароль был сменен другим компьютером, то опять-таки надо выяснить, когда и при каких обстоятельствах это произошло.

Какие действия следует предпринять, столкнувшись с данной ошибкой? Прежде всего установить причину нарушения доверительных отношений. Если это был откат, то кем, когда и каким образом он был произведен, если пароль был сменен другим компьютером, то опять-таки надо выяснить, когда и при каких обстоятельствах это произошло.

Простой пример: старый компьютер переименовали и отдали в другой отдел, после чего произошел сбой, и он автоматически откатился на последнюю контрольную точку. После чего данный ПК попытается аутентифицироваться в домене под старым именем и закономерно получит ошибку установления доверительных отношений. Правильными действиями в этом случае будет переименовать компьютер как он должен называться, создать новую контрольную точку и удалить старые.

И только убедившись, что нарушение доверительных отношений было вызвано объективно необходимыми действиями и именно для этого компьютера можно приступать к восстановлению доверия. Сделать это можно несколькими способами.

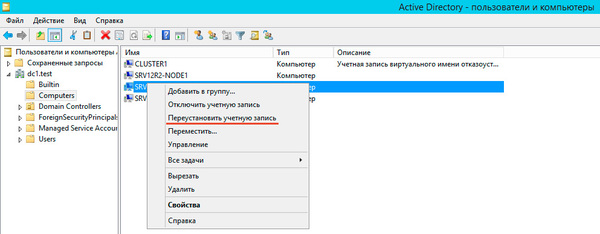

Пользователи и компьютеры Active Directory

Это самый простой, но не самый быстрый и удобный способ. Открываем на любом контроллере домена оснастку Пользователи и компьютеры Active Directory, находим необходимую учетную запись компьютера и, щелкнув правой кнопкой мыши, выбираем Переустановить учетную запись.

Затем входим на потерявшем доверительные отношения компьютере под локальным администратором и выводим машину из домена.

Затем входим на потерявшем доверительные отношения компьютере под локальным администратором и выводим машину из домена.

Затем вводим ее обратно, перезагрузку между этими двумя действиями можно пропустить. После повторного ввода в домен перезагружаемся и входим под доменной учетной записью. Пароль компьютера будет изменен при повторном включении компьютера в домен.

Затем вводим ее обратно, перезагрузку между этими двумя действиями можно пропустить. После повторного ввода в домен перезагружаемся и входим под доменной учетной записью. Пароль компьютера будет изменен при повторном включении компьютера в домен.

Недостаток этого способа, что машину требуется выводить из домена, а также необходимость двух (одной) перезагрузки.

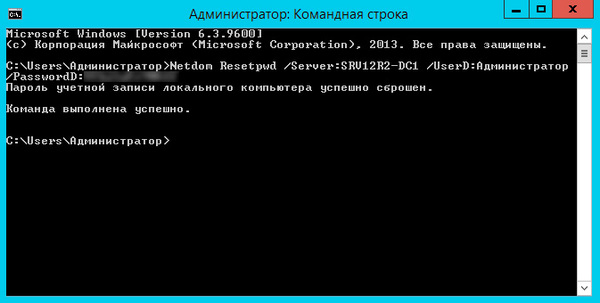

Утилита Netdom

Данная утилита входит в состав Windows Server начиная с редакции 2008, на пользовательские ПК ее можно установить из состава пакета RSAT (Средства удаленного администрирования сервера). Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:PasswordРазберем опции команды:

- Server — имя любого доменного контроллера

- UserD — имя учетной записи администратора домена

- PasswordD — пароль администратора домена

После успешного выполнения команды перезагрузка не требуется, просто выйдите из локальной ученой записи и войдите в доменный аккаунт.

После успешного выполнения команды перезагрузка не требуется, просто выйдите из локальной ученой записи и войдите в доменный аккаунт.

Командлет PowerShell 3.0

В отличие от утилиты Netdom, PowerShell 3.0 входит в состав системы начиная с Windows 8 / Server 2012, для более старых систем его можно установить вручную, поддерживаются Windows 7, Server 2008 и Server 2008 R2. В качестве зависимости требуется Net Framework не ниже 4.0.

Точно также войдите на системе, для которой нужно восстановить доверительные отношения, локальным администратором, запустите консоль PowerShell и выполните команду:

Reset-ComputerMachinePassword -Server DomainController -Credential DomainAdminгде:

- Server — имя любого контроллера домена

- Credential — имя домена / учетной записи администратора домена

При выполнении этой команды появится окно авторизации в котором вы должны будете ввести пароль для указанной вами учетной записи администратора домена.

Командлет не выводит никаких сообщений при удачном завершении, поэтому просто смените учетную запись, перезагрузка не требуется.

Командлет не выводит никаких сообщений при удачном завершении, поэтому просто смените учетную запись, перезагрузка не требуется.

Как видим, восстановить доверительные отношения в домене довольно просто, главное — правильно установить причину возникновения данной проблемы, так как в разных случаях потребуются разные методы. Поэтому мы не устаем повторять: при возникновении любой неполадки сначала нужно выявить причину, а только потом принимать меры к ее исправлению, вместо того чтобы бездумно повторять первую найденную в сети инструкцию.

Дополнительные материалы:

- Службы каталогов. Часть 1 — Общие понятия

- Службы каталогов. Часть 2 — Реализации служб каталогов

- Службы каталогов. Часть 3 — Структура Active Directory

- Active Directory — от теории к практике. Часть 1 — общие вопросы

- Active Directory — от теории к практике. Часть 2 — разворачиваем доменную структуру

- Active Directory — от теории к практике. Часть 3 — настройка DHCP

- Active Directory — от теории к практике. Часть 4 — перенос учетных записей в домен

- Настраиваем высокодоступный DHCP-сервер в Windows Server 2012

- Быстрое развертывание Active Directory с отказоустойчивой конфигурацией DHCP

- Синхронизация времени Active Directory с внешним источником

- Обновление схемы Active Directory

- Управление ролями FSMO при помощи Ntdsutil

- Управление ролями FSMO с помощью PowerShell

- Восстанавливаем доверительные отношения в домене

- Очистка метаданных контроллера домена в Active Directory

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Loading

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Содержание:

- Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

- Пароль учетной записи компьютера в домене Active Directory

- Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

- Восстановления доверия с помощью утилиты Netdom

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

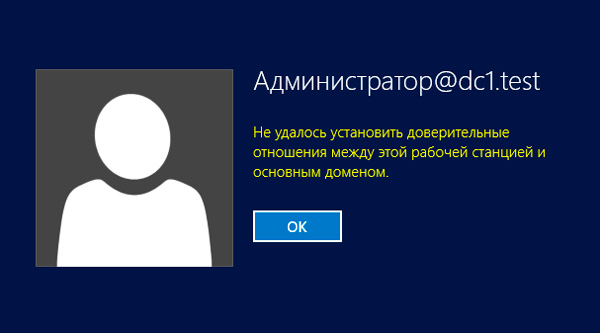

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

The trust relationship between this workstation and the primary domain failed.

Не удалось восстановить доверительные отношения между рабочей станцией и доменом.

Также ошибка может выглядеть так:

The security database on the server does not have a computer account for this workstation trust relationship.

База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения с этой рабочей станцией.

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

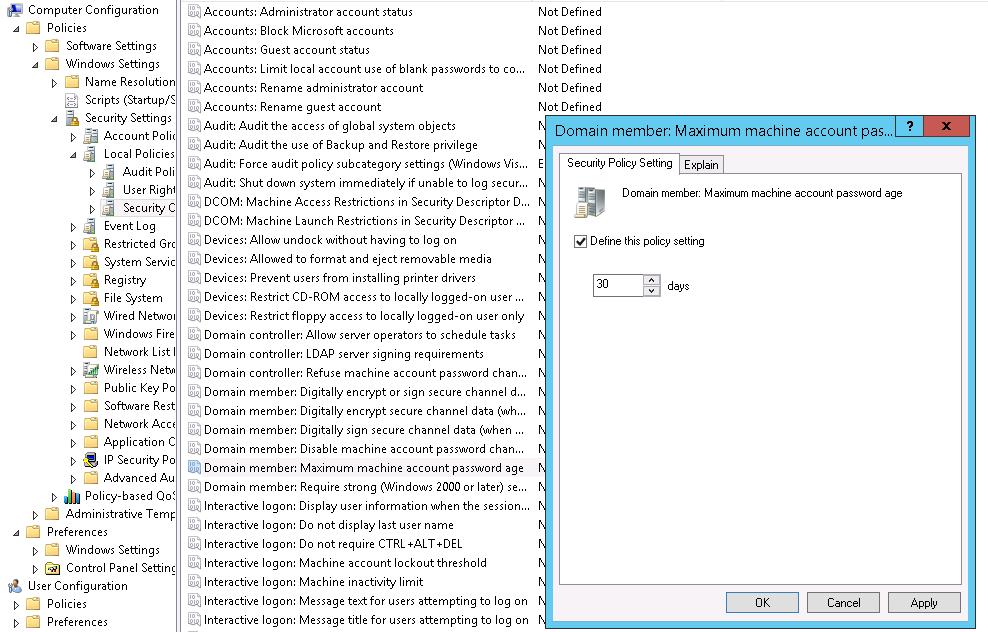

- Компьютеры должны регулярно (по-умолчанию раз в 30 дней) менять свои пароли в AD.

Совет. Максимальный срок жизни пароля может быть настроен с помощью политики Domain member: Maximum machine account password age, которая находится в разделе: Computer Configuration-> Windows Settings-> Security Settings-> Local Policies-> Security Options. Срок действия пароля компьютера может быть от 0 до 999 (по умолчанию 30 дней).

- Срок действия пароля компьютера не истекает в отличии от паролей пользователей. Смену пароля инициирует компьютер, а не контроллер домена. На пароль компьютера не распространяется доменная политика паролей для пользователей.

Даже если компьютер был выключен более 30 дней, его можно включить, он нормально аутентифицируется на DC со старым паролем, и только после этого локальная служба

Netlogon

изменит пароль компьютера в своей локальной базе (пароль хранится в ветке реестра HKLMSECURITYPolicySecrets$machine.ACC) и затем в аккаунте компьютера в Active Directory. - Пароль компьютера меняется на ближайшем DC, эти изменения не отправляются на контроллера домена с FSMO ролью эмулятора PDC (т.е. если компьютер сменил пароль на одном DC, то он не сможет авторизоваться на другом DC, до момента выполнения репликации изменений в AD).

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC и выдает ошибки о невозможности установить доверенное подключение.

Почему это может произойти:

- Самая частая проблема. Компьютер был восстановлен из старой точки восстановления или снапшота (если это виртуальная машина), созданной раньше, чем был изменен пароль компьютера в AD. Т.е. пароль в снапшоте отличается от пароля компьютера в AD. Если вы откатите такой компьютер на предыдущее состояние, это компьютер попытается аутентифицироваться на DC со старым паролем.

- В AD создан новый компьютер с тем же именем, или кто-то сбросил аккаунт компьютера в домене через консоль ADUC;

- Учетная запись компьютера в домене заблокирована администраторам (например, во время регулярной процедуры отключения неактивных объектов AD);

- Довольно редкий случай, когда сбилось системное время на компьютере.

Классический способ восстановить доверительных отношений компьютера с доменом в этом случае:

- Сбросить аккаунт компьютера в AD;

- Под локальным админом перевести компьютер из домена в рабочую группу;

- Перезагрузить компьютер;

- Перезагнать компьютер в домен;

- Еще раз перезагрузить компьютер.

Этот метод кажется простым, но слишком топорный и требует, как минимум двух перезагрузок компьютера, и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения с помощью PowerShell без перевключения в домен и без перезагрузок компьютера.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

Test-ComputerSecureChannel –verbose

![]()

Если пароли не совпадают и компьютер не может установить доверительные отношения с доменом, команда вернет значение False –

The Secure channel between the local computer and the domain winitpro.ru is broken

.

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

После этого нужно еще раз выполнить команду

Test-ComputerSecureChannel

и убедится, что она возвращает True (

The Secure channel between the local computer and the domain winitpro.ru is in good condition

).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.

Также для принудительной смены пароля можно использовать командлет Reset-ComputerMachinePassword.

Reset-ComputerMachinePassword -Server dc01.corp.winitpro.ru -Credential corpdomain_admin

dc01.corp.winitpro.ru

– имя ближайшего DC, на котором нужно сменить пароль компьютера.

Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

Если у вас есть среда разработки или тестирования, где приходится часто восстанавливать предыдущее состояние ВМ из снапшотов, возможно стоит с помощью GPO точечно отключить смену пароля в домене для таких компьютеров. Для этого используется политика Domain member: Disable machine account password changes из секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Можно нацелить политики на OU с тестовыми компьютерам или воспользоваться WMI фильтрами GPO.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

Get-ADComputer –Identity spb-pc22121 -Properties PasswordLastSet

Также можно проверить наличие безопасного канала между компьютером и DC командой:

nltest /sc_verify:corp.winitpro.ru

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Trusted DC Connection Status Status = 0 0x0 NERR_Success Trust Verification Status = 0 0x0 NERR_Success

Восстановления доверия с помощью утилиты Netdom

В Windows 7/2008R2 и предыдущих версиях Windows, на которых отсутствует PowerShell 3.0, не получится использовать командлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword для сброса пароля компьютера и восстановления доверительных отношений с доменом. В этом случае для восстановления безопасного канала с контроллером домена нужно воспользоваться утилитой

netdom.exe

.

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server – имя любого доступного контроллера домена;

- UserD – имя пользователя с правами администратора домена или делегированными правами на компьютеры в OU с учетной записью компьютера;

- PasswordD – пароль пользователя.

Netdom resetpwd /Server:spb-dc01 /UserD:aapetrov /PasswordD:Pa@@w0rd

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.