Вопрос: Что делать, если при подключении к консоли DKVM-IP8/T1B возникает ошибка сертификата JAVA?

Ответ:

Шаг 1. Загрузите последнюю версию программного обеспечения со страницы Загрузки для DKVM-IP8.

Шаг 2. Откройте Web-браузер и введите в адресной строке IP-адрес DKVM.

Шаг 3. На открывшейся странице введите имя пользователя и пароль для авторизации.

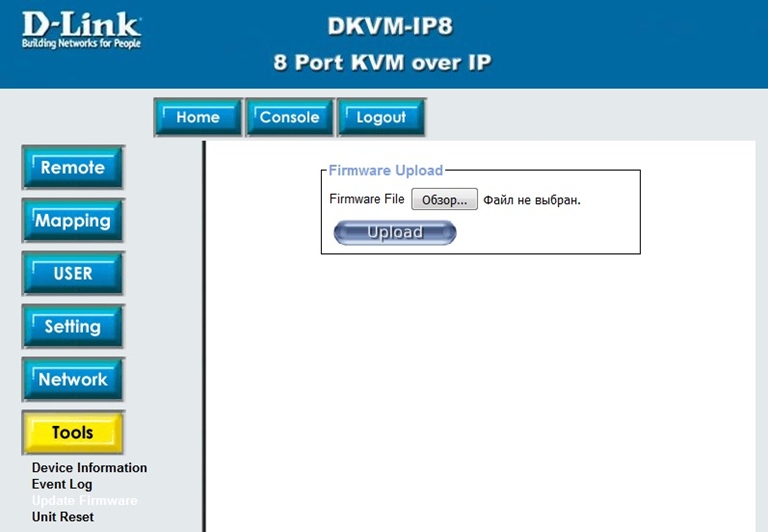

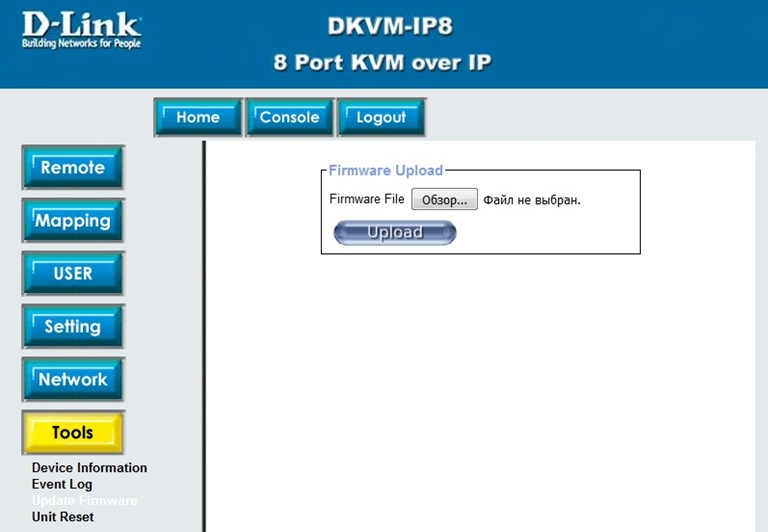

Шаг 4. В меню слева в разделе Tools нажмите ссылку Update Firmware. В открывшемся окне Firmware Upload нажмите кнопку Обзор, чтобы выбрать необходимый файл с новой версией ПО. Далее нажмите кнопку Upload.

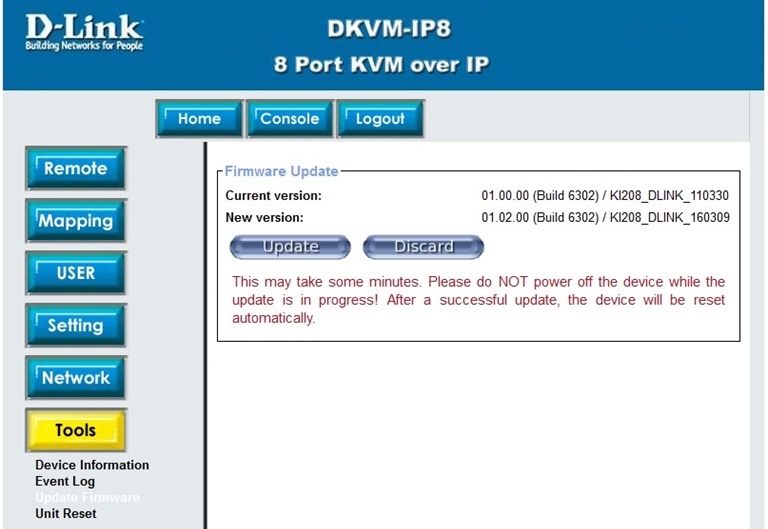

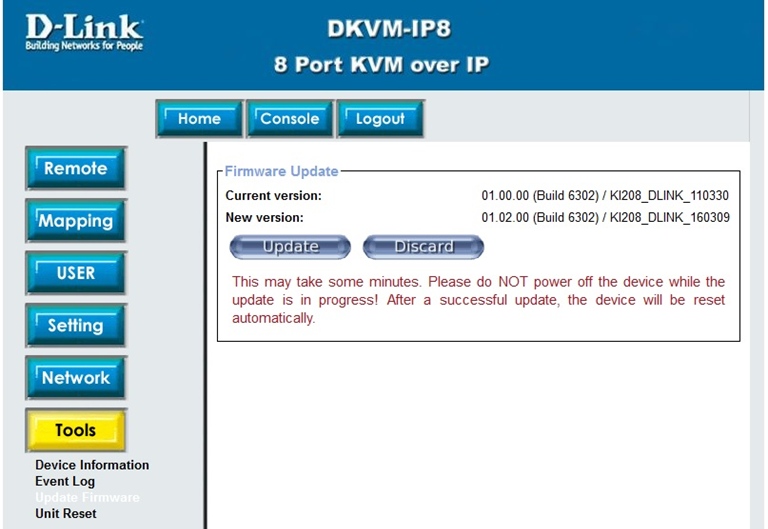

Шаг 5. В открывшемся окне проверьте текущую версию ПО (Current version) и новую версию ПО, которая будет установлена при обновлении (New version). Если информация корректна, нажмите кнопку Update, чтобы запустить процесс обновления.

Примечание: НЕ ВЫКЛЮЧАЙТЕ питание DKVM в процессе обновления прошивки!

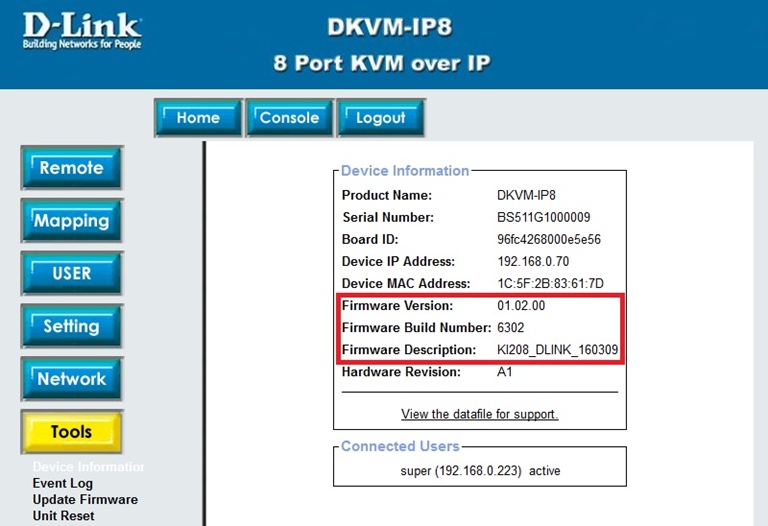

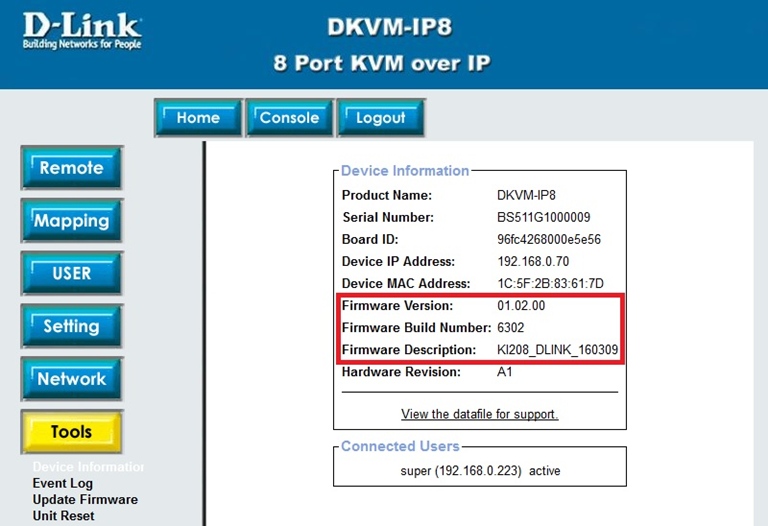

Шаг 6. После завершения процесса обновления и перезапуска DKVM перейдите в раздел Tools и выберите пункт Device information. Убедитесь, что ПО обновлено корректно.

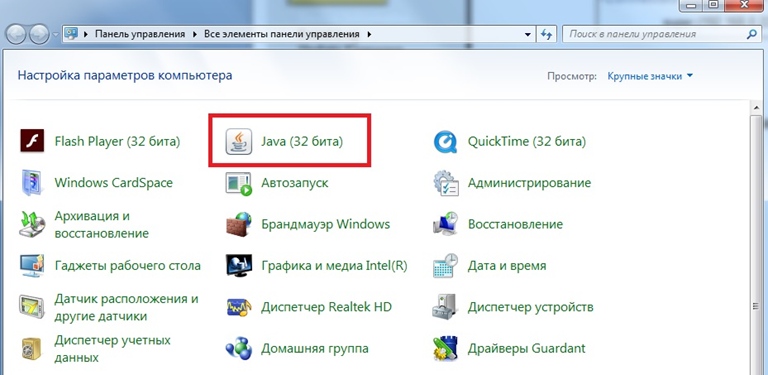

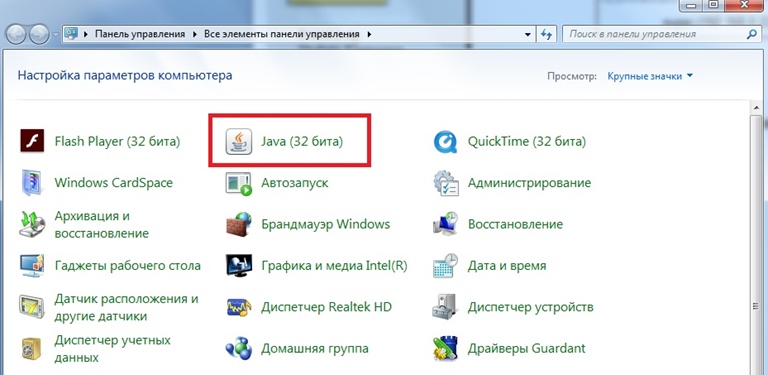

Шаг 7. На ПК откройте Панель управления и выберите ярлык JAVA (на примере ОС Windows 7).

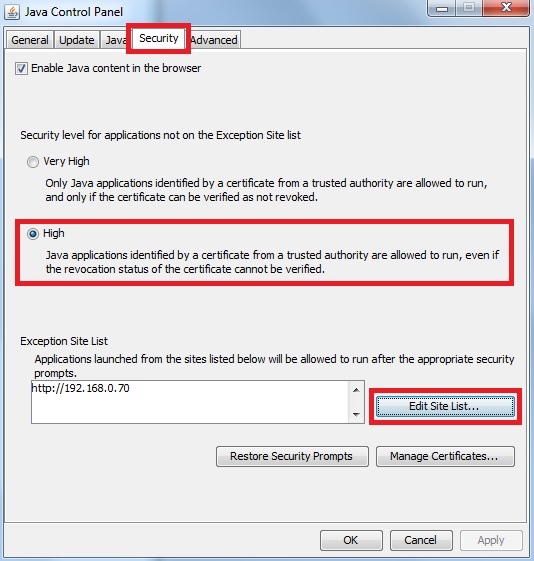

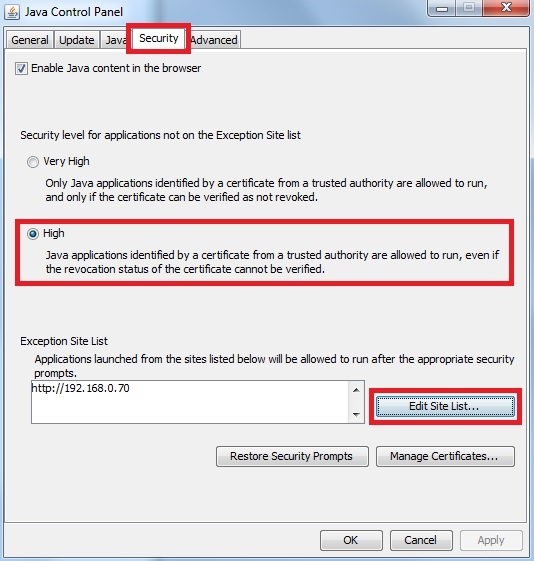

Шаг 8. В открывшемся окне Java Control Panel (Панель управления JAVA) перейдите на вкладку Security, выберите уровень безопасности High и добавьте IP-адрес DKVM в список исключений, нажав кнопку Edit Site List. Чтобы сохранить заданные настройки, нажмите кнопку OK.

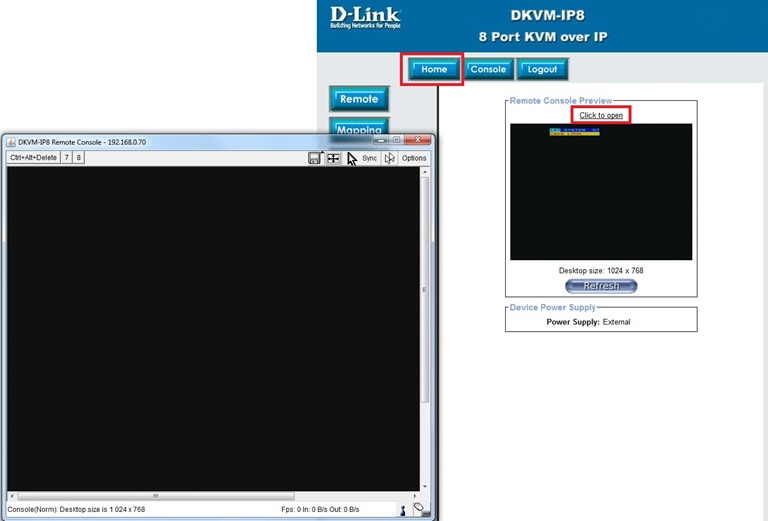

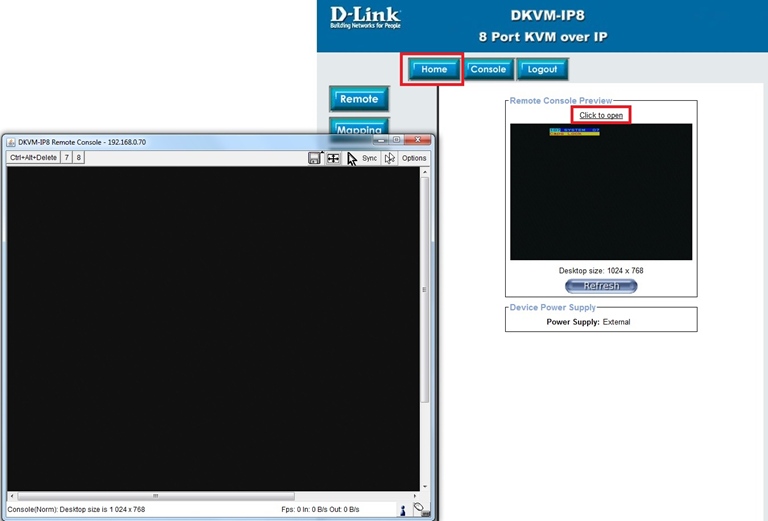

Шаг 9. Перезапустите браузер и подключитесь к консоли DKVM для удаленного управления устройством.

Начиная с середины лета 2015 года популярный интернет обозреватель (браузер) FireFox версии 39 (и более новые версии) перестал заходить в веб-панель администрирования маршрутизатора D-Link DFL-860E. При этом браузер не предлагал как обычно сделать всё на свой страх и риск, а просто отказывался работать. А вот Internet Explorer по старинке ругался, что соединение недостоверное и сертификат нельзя проверить (что правда ведь он самоподписанный), но соглашался продолжить работу.

Как исправить ошибку FireFox в работе с DFL-860E

Причиной такого поведения является недостаточный уровень шифрования (по версии FireFox) в связи с использованием D-Link слишком короткого ключа в самоподписном сертификате. В моем случае его длина на DFL-860E составляла 1022 бита (это не ошибка именно 1022, а не 1024).

Чтобы восстановить нормальную работу браузера FireFox необходимо залить в маршрутизатор новый самоподписанный сертификат с ключом шифрования длинной не менее 1024 бита.

Как создать самоподписанный SSL сертификат (Инструкция для Windows)

Чтобы создать новый SSL сертификат нам понадобится классическое приложение из Linux — OpenSSL. Но естественное скомпилированное уже под Windows. А так как на официальном сайте сейчас отсутствуют бинарные сборки, то качаем их с одного из сайтов партнеров — https://wiki.openssl.org/index.php/Binaries. В данном примере я использовал скомпилированную бинарную сборку с этого ресурса https://indy.fulgan.com/SSL/ — openssl-1.0.2e-x64_86-win64.zip.

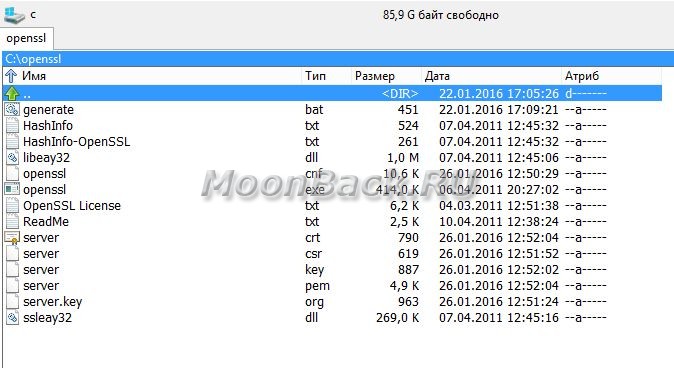

Скачанный архив нужно распаковать в папку c:openssl. Затем туда же нужно скопировать файл конфигурации и скрипт для автоматизации всего процесса. Архив с этими файлами можно скачать здесь. (Я не являюсь его автором, я нашел его на просторах интернета.)

Запускаем файт generate.bat, отвечаем на вопросы в консоли и в итоге получаем заветный сертификат. В моем примере это файлы server.crt, server.key.

Как установить SSL сертификат в маршрутизатор

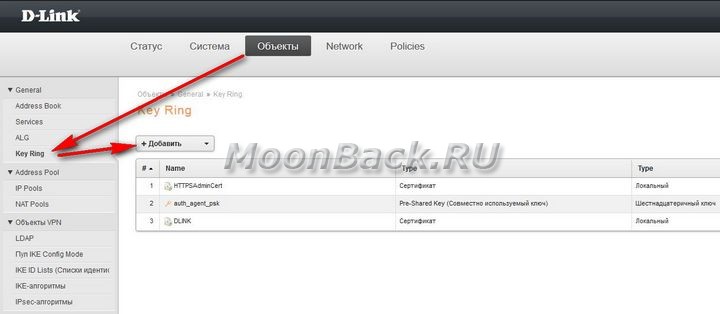

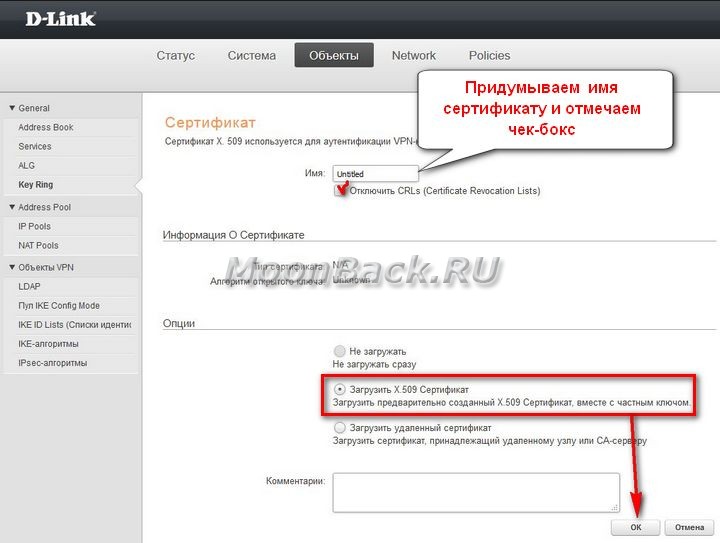

Заходим в меню «Объекты» — > «Key Ring» и нажимаем кнопку [Добавить].

Придумываем имя под которым устанавливаемый сертификат будет виден в консоли маршрутизатора, отмечаем чек-бокс, выбираем опцию «Загрузить X.509 Сертификат» и нажимаем кнопку [OK].

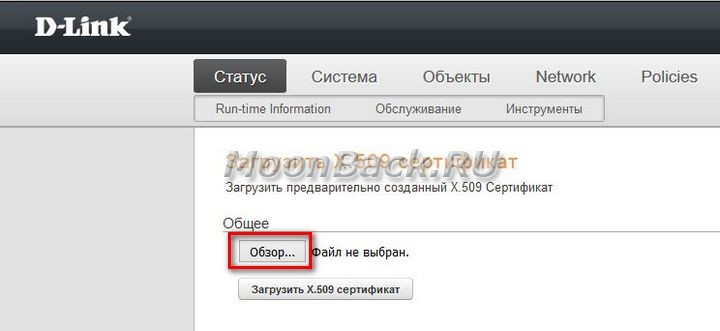

Нажимаем кнопку [Обзор]…

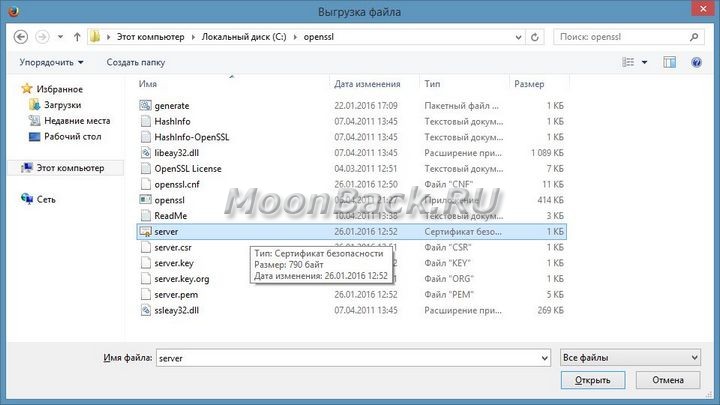

… и выбираем файл сертификата с расширением crt (у меня в примере это server.crt), нажимаем кнопку [Открыть].

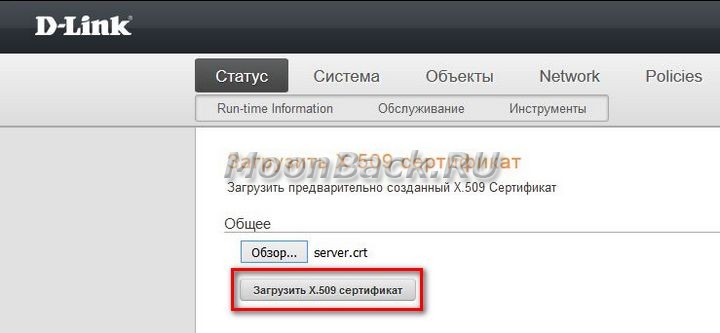

Загружаем сертификат, нажимая кнопку [Загрузить X.509 сертификат]

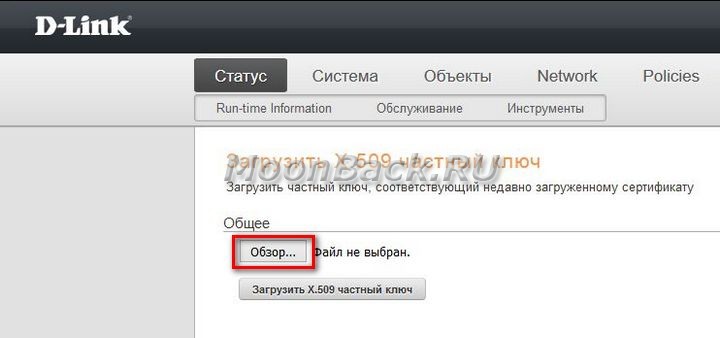

Теперь нам в дополнение к загруженному сертификату необходимо загрузить в маршрутизатора частный ключ. Для этого опять нажимаем кнопку [Обзор]…

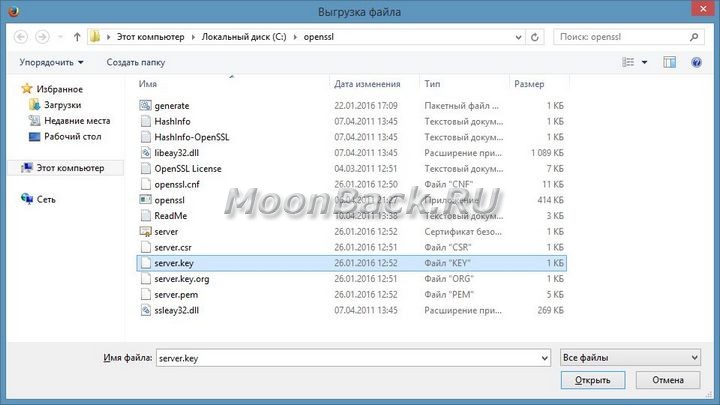

… и выбираем файл с расширением key (в моем примере это server.key), нажимаем кнопку [Открыть].

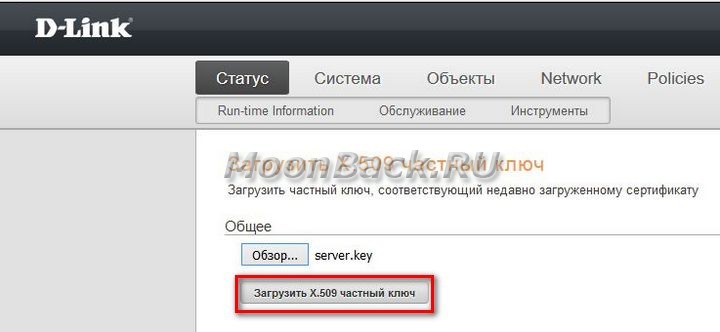

Загружаем файл, нажимая кнопку [Загрузить X.509 частный ключ]

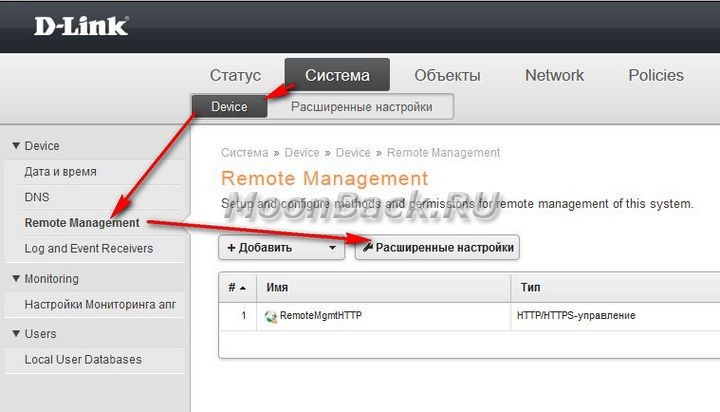

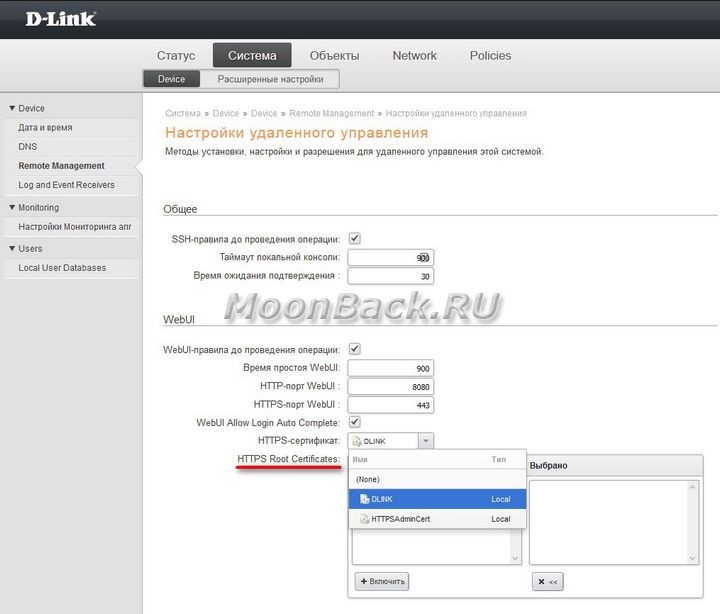

Переходим в меню «Система» -> «Device» -> «Remote Management» и нажимаем кнопку [Расширенные настройки]

В выпадающем меню «HTTPS Root Certificates» выбираем необходимый нам сертификат. Сохраняем настройки и перезагружаем маршрутизатор.

Проверка установленного сертификата

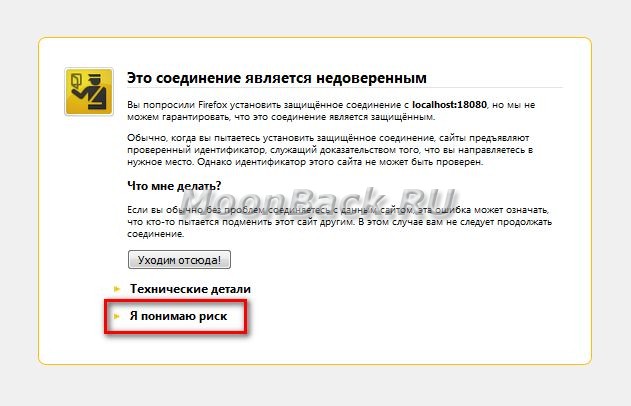

Подключаемся к маршрутизатору с помощью браузера FireFox и видим знакомое предупреждение о непроверенном защищенном соединении и предложение подсоединится на свой страх и риск.

Особенности установки сертификата

Порядок действий по копированию сертификата в DFL-860E показан на основе прошивки 10.Х, которая отличается внешним видом от предыдущих версий (вы можете ее скачать на официальном сайте — http://tsd.dlink.com.tw/). Для подключения к веб интерфейсу маршрутизатора использовался браузер Internet Explorer 11 и операционная система Windows 8.1 Pro x64.

Благодарности

При написании статьи были использованы следующие источники:

- http://www.dlink.ru/ru/faq/92/924.html

- http://support.entensys.com/ru/Knowledgebase/Article/View/460/0/kk-ustnovit-smopodpisnnyjj-ssl-sertifikt-v-pochtovyjj-server

- http://sysadmins.ru/topic443131.html

- http://forum.dlink.ru/viewtopic.php?f=3&t=169584

Вопрос: Что делать, если при подключении к консоли DKVM-IP8/T1B возникает ошибка сертификата JAVA?

Ответ:

Шаг 1. Загрузите последнюю версию программного обеспечения со страницы Загрузки для DKVM-IP8.

Шаг 2. Откройте Web-браузер и введите в адресной строке IP-адрес DKVM.

Шаг 3. На открывшейся странице введите имя пользователя и пароль для авторизации.

Шаг 4. В меню слева в разделе Tools нажмите ссылку Update Firmware. В открывшемся окне Firmware Upload нажмите кнопку Обзор, чтобы выбрать необходимый файл с новой версией ПО. Далее нажмите кнопку Upload.

Шаг 5. В открывшемся окне проверьте текущую версию ПО (Current version) и новую версию ПО, которая будет установлена при обновлении (New version). Если информация корректна, нажмите кнопку Update, чтобы запустить процесс обновления.

Примечание: НЕ ВЫКЛЮЧАЙТЕ питание DKVM в процессе обновления прошивки!

Шаг 6. После завершения процесса обновления и перезапуска DKVM перейдите в раздел Tools и выберите пункт Device information. Убедитесь, что ПО обновлено корректно.

Шаг 7. На ПК откройте Панель управления и выберите ярлык JAVA (на примере ОС Windows 7).

Шаг 8. В открывшемся окне Java Control Panel (Панель управления JAVA) перейдите на вкладку Security, выберите уровень безопасности High и добавьте IP-адрес DKVM в список исключений, нажав кнопку Edit Site List. Чтобы сохранить заданные настройки, нажмите кнопку OK.

Шаг 9. Перезапустите браузер и подключитесь к консоли DKVM для удаленного управления устройством.

Сетевой накопитель DNS-327L представляет собой очень эффективное решение для бэкапа важных данных и организации удаленного доступа к ним. С помощью подобного устройства можно организовать свое собственное «облако». Однако при передаче данных в облако или считывания информации из него без должной защиты данные могут быть перехвачены злоумышленниками. Чтобы этого не произошло, необходимо установить на свой сетевой накопитель SSL-сертификат от доверенных центров сертификации.

В данной статье мы посмотрим, как установить SSL-сертификат на устройство D-Link DNS-327L.

Первое, что нам понадобится – это приобрести SSL-сертификат. Сделать это можно на нашем сайте, выбрав подходящий вариант для себя. Мы рекомендуем воспользоваться SSL-сертификатом Comodo PositiveSSL.

Далее нам нужно будет выполнить следующие шаги:

- Скачиваем официальную прошивку с сайта D-Link (в данный момент это http://www.dlink.ru/ru/products/120/1816_d.html )

- Ставим дополнения OpenSSH, MC и vtCron (с сайта D-Link).

- Меняем стандартные SSL-сертификаты на тот, который мы приобрели.

Увы, но загрузка файлов сертификатов в веб-интерфейсе не предусмотрена. Для этого нам придется написать некоторый код. Чтобы поменять SSL-сертификаты, нужно будет создать небольшой скрипт, который будет выполнять замену файла и производить перезапуск веб-сервера.

Сертификаты мы будем хранить в отдельном файле /mnt/cert/script/sslc.pem. По умолчанию они хранятся в файле /etc/certificate_https_all.pem, однако после перезагрузки пропадают (как и все содержимое папки /etc). По этой причине мы и будем писать свой скрипт. Содержимое файлов сертификатов необходимо внести в sslc.pem – сначала публичный ключ, а затем приватный.

Скрипт будет иметь следующий вид:

#!/bin/sh

if [ ! -e /etc/sslupdate ]; then

touch /etc/sslupdate

cp /mnt/cert/script/sslc.pem /etc/certificate_https_all.pem

ps ax | grep lightt | grep -v grep | awk ‘{ system («kill » $1) }’

/usr/sbin/lighttpd-angel -D -m /usr/lighty_lib -f /etc/lighttpd/lighttpd.conf &

fi

Чтобы понять, выполнялся ли скрипт ранее, мы используем файл /etc/sslupdate. Если этот файл существует, то скрипт просто завершает выполнение.

Если же файла нет, то в таком случае скрипт создает его, после чего копирует сертификат в /etc, убивает все процессы, относящиеся к lighttpd, и запускает lighttpd заново.

Чтобы скрипт автоматически запускался, нам нужно зайти в vtCron через веб-интерфейс, после чего задать запуск нашего скрипта раз в пять минут.

Готово. Теперь осталось только перезагрузить хранилище. Наш SSL-сертификат будет корректно установлен.

Если у Вас остались какие-либо вопросы, Вы всегда можете обратиться в нашу службу поддержки по представленным на сайте контактам.

На чтение 3 мин. Просмотров 11 Опубликовано 17.02.2023

Содержание

- Как исправить ошибку firefox в работе с dfl-860e

- Как установить ssl сертификат в маршрутизатор

- Проверка установленного сертификата

- Установка личного сертификата в ос — эцп 1с отчетность

Как исправить ошибку firefox в работе с dfl-860e

Причиной такого поведения является недостаточный уровень шифрования (по версии FireFox) в связи с использованием D-Link слишком короткого ключа в самоподписном сертификате. В моем случае его длина на DFL-860E составляла 1022 бита (это не ошибка именно 1022, а не 1024).

Как установить ssl сертификат в маршрутизатор

Заходим в меню «Объекты» — > «Key Ring» и нажимаем кнопку [Добавить].

Придумываем имя под которым устанавливаемый сертификат будет виден в консоли маршрутизатора, отмечаем чек-бокс, выбираем опцию «Загрузить X.509 Сертификат» и нажимаем кнопку [OK].

Нажимаем кнопку [Обзор]…

… и выбираем файл сертификата с расширением crt (у меня в примере это server.crt), нажимаем кнопку [Открыть].

Загружаем сертификат, нажимая кнопку [Загрузить X.509 сертификат]

Теперь нам в дополнение к загруженному сертификату необходимо загрузить в маршрутизатора частный ключ. Для этого опять нажимаем кнопку [Обзор]…

… и выбираем файл с расширением key (в моем примере это server.key), нажимаем кнопку [Открыть].

Загружаем файл, нажимая кнопку [Загрузить X.509 частный ключ]

Переходим в меню «Система» -> «Device» -> «Remote Management» и нажимаем кнопку [Расширенные настройки]

Проверка установленного сертификата

Подключаемся к маршрутизатору с помощью браузера FireFox и видим знакомое предупреждение о непроверенном защищенном соединении и предложение подсоединится на свой страх и риск.

Установка личного сертификата в ос — эцп 1с отчетность

- Заходим в Internet Explorer на http://ca.link-service.ru/. Скачиваем сертификат Удостоверяющего Центра (Квалифицированная подпись) — ca.cer (рисунок 1).

Рисунок 1. Окно http://ca.link—service.ru/

- Нажимаем Установить сертификат (правой кнопкой мыши по файлу сертификата – установить сертификат (рисунок 2)).

Рисунок 2. Нажимаем «Установить сертификат»

- Открывается окно, показанное на рисунке 3. Нажимаем кнопку «Далее».

Рисунок 3. Окно мастера импорта сертификатов

- Открывается окно, показанное на рисунке 4. Помечаем галочку «Поместить все сертификаты в следующее хранилище». Нажимаем на кнопку «Обзор» и выбираем Доверенные корневые центры сертификации. Нажимаем кнопку «Далее».

Рисунок 4. Выбор хранилища для сертификата

- Открывается окно, показанное на рисунке 5. Нажимаем кнопку «Готово».

Рисунок 5. Окно завершения мастера импорта сертификатов

- Соглашаемся с установкой данного сертификата (рисунок 6).

Рисунок 6. Окно установки сертификата

- Открывается окно, показанное на рисунке 7. Нажимаем кнопку «ОК».

Рисунок 7. Окно установки мастера импорта сертификатов

- Запускаем программу настройки КриптоПро (Пуск – Панель управления – КриптоПро CSP). Переходим на вкладку «Сервис» (рисунок 8).

Рисунок 8. Окно программы настройки КриптоПро. Вкладка «Сервис»

9. Нажимаем кнопку «Просмотреть сертификаты в контейнере». Откроется окно «Сертификаты в контейнере закрытого ключа», показанное на рисунке 9. Нажимаем кнопку «Обзор».

Рисунок 9. Окно «Сертификаты в контейнере закрытого ключа»

10. Откроется окно, показанное на рисунке 10. Выбираем контейнер.

Рисунок 10. Список контейнеров

11. Нажимаем кнопку «Далее». Открывается окно, показанное на рисунке 11.

Рисунок 11. Окно просмотра сертификатов в контейнере

12. Нажимаем кнопку «Свойства». Откроется окно сертификата, показанное на рисунке 12.

Рисунок 12. Окно сертификата

13. Нажимаем кнопку «Установить сертификат». Открывается окно, показанное на рисунке 13. Нажимаем кнопку «Далее».

Рисунок 13. Окно мастера импорта сертификатов

14. Открывается окно, показанное на рисунке 14. Помечаем галочку «Поместить все сертификаты в следующее хранилище». Нажимаем на кнопку «Обзор» и выбираем Личное хранилище. Нажимаем кнопку «Далее».

Рисунок 14. Выбор хранилища для сертификата

15. Открывается окно, показанное на рисунке 15. Нажимаем кнопку «Готово». Закрываем все оставшиеся окна, нажимая кнопки «ОК» или «Готово».

Рисунок 15. Окно завершения мастера импорта сертификатов