Morning, we have an outside contractor that is getting -5100 Fortigate does not support dual stack when trying to connect.

We don’t use ipv6 and don’t have dual stack setup in any way. Our VPN is of course working perfectly for our 60 users.

I don’t plan on changing anything major for them to connect but if there was some minor change I could do on my end to allow them to connect I would consider it if anybody has a suggestion.

I’ve done some googling and came up with this list:

- Its an issue with forticlient 6 and if they upgrade to 7 that will solve it.

- I’ve also seen posts suggesting the client has to disable ipv6 on their endpoint if they want to connect.

- Its DNS and they should change from URL to IP address.

Any of that sound right? They keep reaching out saying «fix this so we can connect» but they continually miss call times we have setup to work on this then just email again saying «fix it» so I haven’t had a chance to even talk to them yet. Its very frustrating and I’m sure they will have their own IT people on their end I’ll have to work through with any suggestions.

Thanks

Внутри Visual Studio 2010 я установил приложение для целевой версии 4.NET Framework и для «Все процессоры». Поскольку некоторые из наших пользователей 64-разрядные, а другие 32-разрядные, я предполагаю, что выберете все CPU. Это правильно?

На конкретной пользовательской 32-разрядной машине Windows 7 с пакетом обновления 1 (SP1) установка фреймворка (через ClickOnce) терпит неудачу с кодом ошибки 5100, который согласно этот MSDN статья, указывает, что The user computer does not meet system requirements.

Пользовательский ПК 32-разрядный Windows 7 с пакетом обновления 1 (SP1), поэтому я задаюсь вопросом, правильно ли аргумент команды «FullX64Bootstrapper»?

Эта установка находится под контролем Microsoft как часть механизма публикации ClickOnce. Похоже, он пытается установить 64-битную инфраструктуру на 32-битную машину? Это может быть причиной ошибки 5100?

Здесь команда выписана из журнала (мой акцент):

Установка с использованием команды ‘C:UsersXXXXXX ~ 1AppDataLocalTempVSD983D.tmpDotNetFX40dotNetFx40_Full_setup.exe’ и параметров ‘/q/norestart/ChainingPackage FullX64Bootstrapper/lcid 1033 ‘

И вот полный журнал:

The following properties have been set:

Property: [AdminUser] = true {boolean}

Property: [InstallMode] = HomeSite {string}

Property: [ProcessorArchitecture] = Intel {string}

Property: [VersionNT] = 6.1.1 {version}

Running checks for package 'Windows Installer 3.1', phase BuildList

The following properties have been set for package 'Windows Installer 3.1':

Running checks for command 'WindowsInstaller3_1WindowsInstaller-KB893803-v2-x86.exe'

Result of running operator 'VersionGreaterThanOrEqualTo' on property 'VersionMsi' and value '3.1': true

Result of checks for command 'WindowsInstaller3_1WindowsInstaller-KB893803-v2-x86.exe' is 'Bypass'

'Windows Installer 3.1' RunCheck result: No Install Needed

Running checks for package 'Microsoft .NET Framework 4 (x86 and x64)', phase BuildList

Reading value 'Version' of registry key 'HKLMSoftwareMicrosoftNET Framework SetupNDPv4Full'

Unable to read registry value

Not setting value for property 'DotNet40Full_TargetVersion'

The following properties have been set for package 'Microsoft .NET Framework 4 (x86 and x64)':

Running checks for command 'DotNetFX40dotNetFx40_Full_x86_x64.exe'

Result of running operator 'ValueEqualTo' on property 'InstallMode' and value 'HomeSite': true

Result of checks for command 'DotNetFX40dotNetFx40_Full_x86_x64.exe' is 'Bypass'

Running checks for command 'DotNetFX40dotNetFx40_Full_setup.exe'

Result of running operator 'ValueNotEqualTo' on property 'InstallMode' and value 'HomeSite': false

Skipping ByPassIf because Property 'DotNet40Full_TargetVersion' was not defined

Result of running operator 'ValueEqualTo' on property 'AdminUser' and value 'false': false

Result of running operator 'VersionLessThan' on property 'VersionNT' and value '5.1.2': false

Result of running operator 'ValueEqualTo' on property 'ProcessorArchitecture' and value 'IA64': false

Result of checks for command 'DotNetFX40dotNetFx40_Full_setup.exe' is 'Install'

'Microsoft .NET Framework 4 (x86 and x64)' RunCheck result: Install Needed

EULA for components 'Microsoft .NET Framework 4 (x86 and x64)' was accepted.

Copying files to temporary directory "C:UsersXXXXXX~1AppDataLocalTempVSD983D.tmp"

Downloading files to "C:UsersXXXXXX~1AppDataLocalTempVSD983D.tmp"

(1/2/2013 11:09:57 AM) Downloading 'DotNetFX40dotNetFx40_Full_setup.exe' from 'http://go.microsoft.com/fwlink/?linkid=182805' to 'C:UsersXXXXXX~1AppDataLocalTempVSD983D.tmp'

Download completed at 1/2/2013 11:10:00 AM

Verifying file integrity of C:UsersXXXXXX~1AppDataLocalTempVSD983D.tmpDotNetFX40dotNetFx40_Full_setup.exe

WinVerifyTrust returned 0

File trusted

Running checks for package 'Microsoft .NET Framework 4 (x86 and x64)', phase BeforePackage

Reading value 'Version' of registry key 'HKLMSoftwareMicrosoftNET Framework SetupNDPv4Full'

Unable to read registry value

Not setting value for property 'DotNet40Full_TargetVersion'

The following properties have been set for package 'Microsoft .NET Framework 4 (x86 and x64)':

Running checks for command 'DotNetFX40dotNetFx40_Full_setup.exe'

Result of running operator 'ValueNotEqualTo' on property 'InstallMode' and value 'HomeSite': false

Skipping ByPassIf because Property 'DotNet40Full_TargetVersion' was not defined

Result of running operator 'ValueEqualTo' on property 'AdminUser' and value 'false': false

Result of running operator 'VersionLessThan' on property 'VersionNT' and value '5.1.2': false

Result of running operator 'ValueEqualTo' on property 'ProcessorArchitecture' and value 'IA64': false

Result of checks for command 'DotNetFX40dotNetFx40_Full_setup.exe' is 'Install'

'Microsoft .NET Framework 4 (x86 and x64)' RunCheck result: Install Needed

Verifying file integrity of C:UsersXXXXXX~1AppDataLocalTempVSD983D.tmpDotNetFX40dotNetFx40_Full_setup.exe

WinVerifyTrust returned 0

File trusted

Installing using command 'C:UsersXXXXXX~1AppDataLocalTempVSD983D.tmpDotNetFX40dotNetFx40_Full_setup.exe' and parameters ' /q /norestart /ChainingPackage FullX64Bootstrapper /lcid 1033'

Process exited with code 5100

Status of package 'Microsoft .NET Framework 4 (x86 and x64)' after install is 'InstallFailed'

Ответ 1

В MSDN есть короткий список кодов возврата установщика .NET:

- 0: установка завершена успешно.

- 1602: пользователь отменил установку.

- 1603: во время установки произошла фатальная ошибка.

- 1641. Для завершения установки требуется перезагрузка. Это сообщение указывает на успех.

- 3010. Для завершения установки требуется перезагрузка. Это сообщение указывает на успех.

- 5100. Пользовательский компьютер не отвечает требованиям системы.

Таким образом, согласно Microsoft, код возврата 5100 как-то связан с системными требованиями.

В моей системе это было связано с тем, что предыдущая (другая) установка требовала перезагрузки, и я пропустил эту перезагрузку. После перезагрузки была выполнена установка .NET Framework 4.

В другой системе это было связано с тем, что на моем жестком диске не хватило свободного места. После того, как я освободил несколько ГБ, настройка удалась.

Ответ 2

Я получил одно и то же сообщение в той же ситуации, потому что компонент Windows Imaging Component (WIC) на Windows XP не установлен (wic_x86_enu.exe). Это помогло мне.

Ответ 3

Минимальное требование .NET 4.0 — это 2-х дисковое пространство на диске для установки. Свободное место на установочном диске и его установка будут работать нормально.

Ответ 4

В настоящее время я устраняю эту проблему. У нас такая же проблема с некоторыми нашими установщиками наших клиентов.

Причина, по которой я пришел, до сих пор:

«Недостаточно свободного места на C: диске»

Это причина некоторых из 5100 ошибок, но я не нашел причину других.

Если вы введете: «net helpmsg 5100» в командной строке, выход будет «Азия». Я понятия не имею, что это значит.

Ответ 5

Это также может произойти, когда машина имеет более новую версию Visual C, чем тот, который распространяется в пакете. Сначала он должен работать, не проверяя предварительные компоненты.

Ответ 6

Эта ошибка появилась для меня, когда я пытался установить Windows SDK. Эта ошибка возникла из-за того, что более новая версия Visual С++ 2010 Redistributable была установлена на моем компьютере ранее. Мне нужно было удалить как x86, так и x64 версии с моей машины, а затем установить Windows SDK. Моя проблема описана MS здесь.

Возможно, вам удастся удалить ненужные компоненты на Visual С++ 2010 машина.

Это может быть или не быть связано с вашей проблемой, но ее стоит дать ему шанс.

Если кто-либо попытается это сделать, добавьте свои результаты в комментарии, чтобы другие могли узнать результаты.

Ответ 7

На этой ссылке MSDN https://msdn.microsoft.com/en-us/library/ee390831(v=vs.110).aspx он определяет местоположение журнала установщика как %temp%Microsoft .NET Framework 4.5*.html. Я искал .NET 4.5, но ссылка «Другие версии» имеет путь к .NET 4.0.

Просмотр этого журнала дал мне подробное сообщение о том, что делать дальше. В моем случае обновление, соответствующее определенному КБ, который должен был быть установлен.

Ответ 8

Ошибка 5100 может означать, что .NET Framework 4.7 не удалось установить в Windows 10, поскольку первые две сборки Windows 10 (сборка 10240 версии 1507 и сборка 10586 версии 1511) не поддерживают .NET Framework 4.7. Они допускают только до .NET Framework 4.6.2. Единственный способ установить .NET Framework 4.7 или более поздней версии в Windows 10 — это обновить версию сборки Windows 10.

Я не знаю, почему он сообщает «Азия» как текст сообщения. Только то, что Microsoft обрабатывает сообщения об ошибках, крайне несовершенно во всех аспектах.

Ответ 9

Эта ошибка также может быть вызвана тем, что требование исправления ОС не выполнено. Попробуйте установить программу вручную (найдите установочный файл в журнале) и запустите ее вручную.

Dual stack FortiClient VPN’s are not fun; and a default massive security hole exists that I’m guessing most CISO’s/CIO’s don’t pay attention to since many people still barely know what IPv6 is. I’m going to explain this security issue first, because the fix is setting up dual stack VPN access, even if you don’t intend to offer IPv6 service, so if you just came for the setup, scroll down past my rant.

In any case, here’s the scenario:

The Setup

Configuration:

- FortiGate protecting something. Has current software on it; 5.4.3 at the time of this writing (Feb 2017)

- End user has a device with FortiClient software on it; current software version 5.4.1.0840 (Feb 2017) for Windows client. Their clients for other platforms are dated compared to Windows, so no reason to assume those behave differently.

- End user has FortiClient VPN access to FortiGate firewall for IPv4 service and access to protected network/data

- FortiGate VPN profile is intentionally configured to NOT permit split tunneling

- FortiGate policy is intentionally configured to NOT permit VPN users from talking to internet

So here we go, most firewall admins, and their superiors, set things up as described above in order to protect the environment from a remote VPN user from allowing unauthorized access to the protected network via their computer. With split tunneling disabled, and policy blocking access to the internet through the firewall, one may think all is well since the split tunneling block and policy block would not permit malware or similar things on the end user’s computer from talking to the computer over the internet at the same time the VPN is connected.

In theory, that would be accurate, if the user only has an IPv4 connection the internet, AND the FortiClient is working as intended.

The Backdoor Into Your Network

Well, that all changes if the user has IPv6. If the end user is connected to an ISP that doesn’t suck, they will have both IPv4 and IPv6 internet connectivity, and FortiClient / FortiGate as configured above, do nothing to prevent the other protocol from simultaneous use. So, lets say I’ve hacked your end user’s computer, and I’m watching it via IPv6. If they happily VPN into your protected environment, and hey, they even use two factor, because you’re extra precautious, your split tunnel block and policy kick in, then, ooops…. ol’ FortiClient will do absolutely nothing about my IPv6 session with their computer. I will continue watching what they do, and can now start digging around in your network through their computer, which is now connected to the protected area.

The Fix (or how to configure dual stack VPN if that’s all you’re here for)

The fix to keeping intruders that control your users’ computers out of your network while users are VPN’d in is to set up dual stack addressing for your VPN users, whether you have IPv6 service, or intend to offer it, or not. You MUST give your end user an IPv6 address so that you can then enforce no IPv6 split tunneling and no IPv6 internet access.

Fortinet does not make this easy, in fact it’s downright difficult to stumble into the right configuration to even allow you to do this. I’ll also point out that this specifically will NOT work if your remote users are not using “Mode Config” where the firewall hands them addresses from a pre-defined range. Why not? Because the f’ing FortiClient doesn’t even have boxes to let you put in static IPv6 addresses, or radio buttons to select to use DHCPv6. It may be possible to add these things manually via backup, xml file edit, import, similar to what you have to do on MacOS to get the correct tunnel settings installed, but I haven’t experimented with that yet.

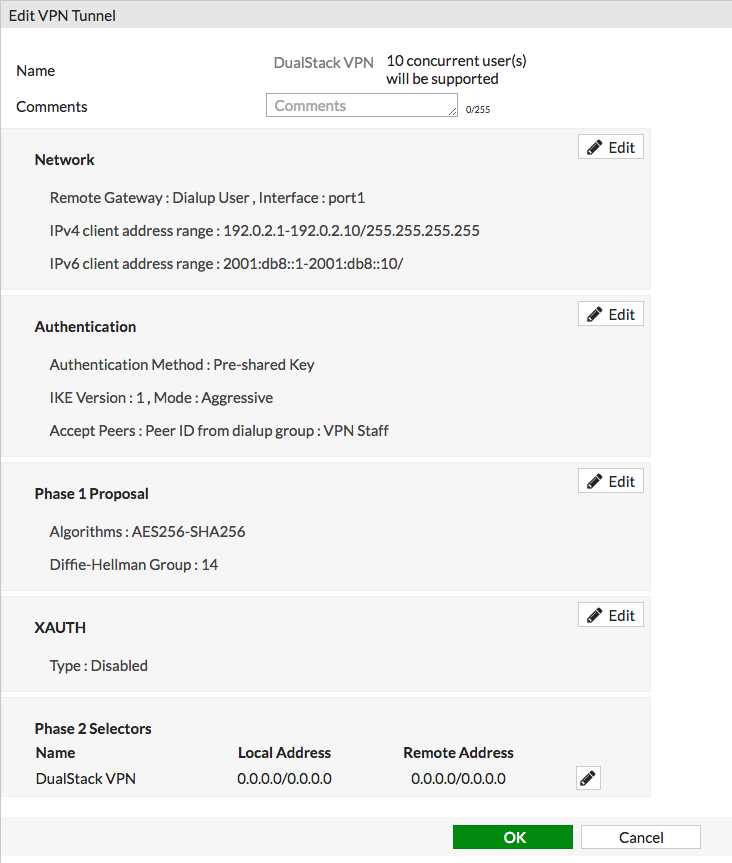

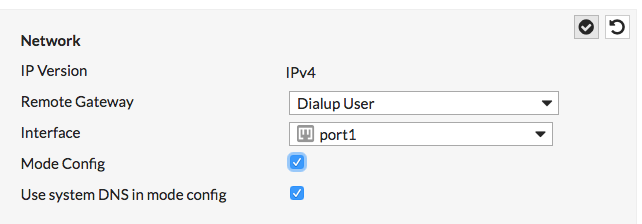

So, I guess we’re doing Mode Config… First thing, define the VPN, normal setup, add IPv4 and IPv6 ranges for connected users:

If you need to, and you shouldn’t, you can use non-public IPv6 space as a last resort, but you can get address space for I think free, so there’s no reason to do that. You can also always change it later. If you’re only doing this for security reasons, then it really doesn’t matter what space you use, even if you use the IPv6 documentation prefix like I did above (RFC 3849), because you’re not going to have IPv6 on any of your firewall’s interfaces, so the space is only going to exist between your VPN client and your FortiGate and be unable to go anywhere. Just make it easier on yourself and get your own real space now though; carve it up, assign, don’t let it go anywhere via policy.

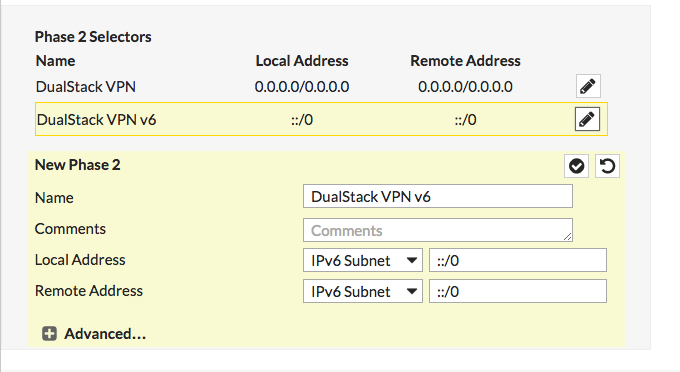

Okay, so the above gets saved, and you’re thinking hey, I’m good now, I added v6 space so my FortiClients will get some of that when they connect. Nope; without an IPv6 phase 2 selector, the client is going to get nothing related to IPv6 from the server, nor is the enforcement of no IPv6 split tunneling going to occur, so nothing changes.

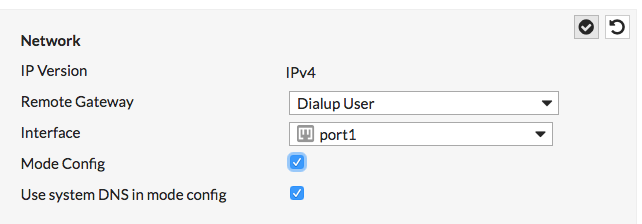

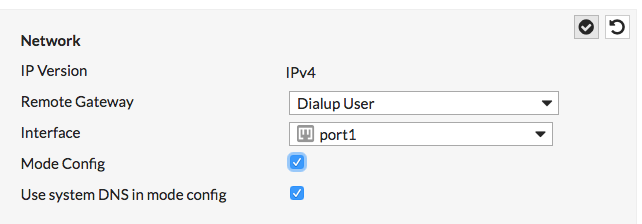

Well, how do you add an IPv6 phase 2 selector given there’s no “Add:” button next to Phase 2 Selectors? Well that’s a problem. This is where you stupidly have to take the VPN definition out of mode config:

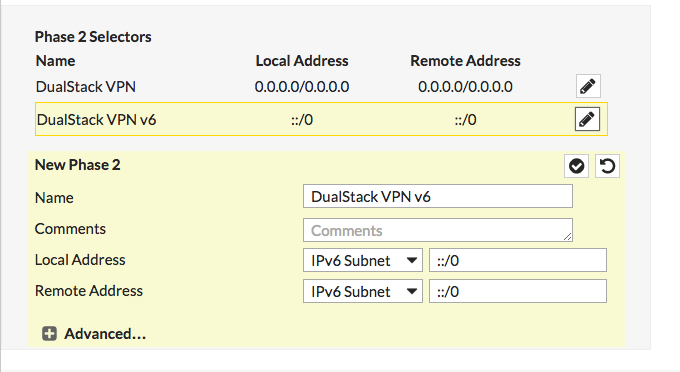

Turn off that box, click the check box. Ooooh, look what we have now, and add button. Click add, and give yourself a new v6 subnet local and remote of ::/0 since we’re just going to be doing mode config in a few minutes anyway:

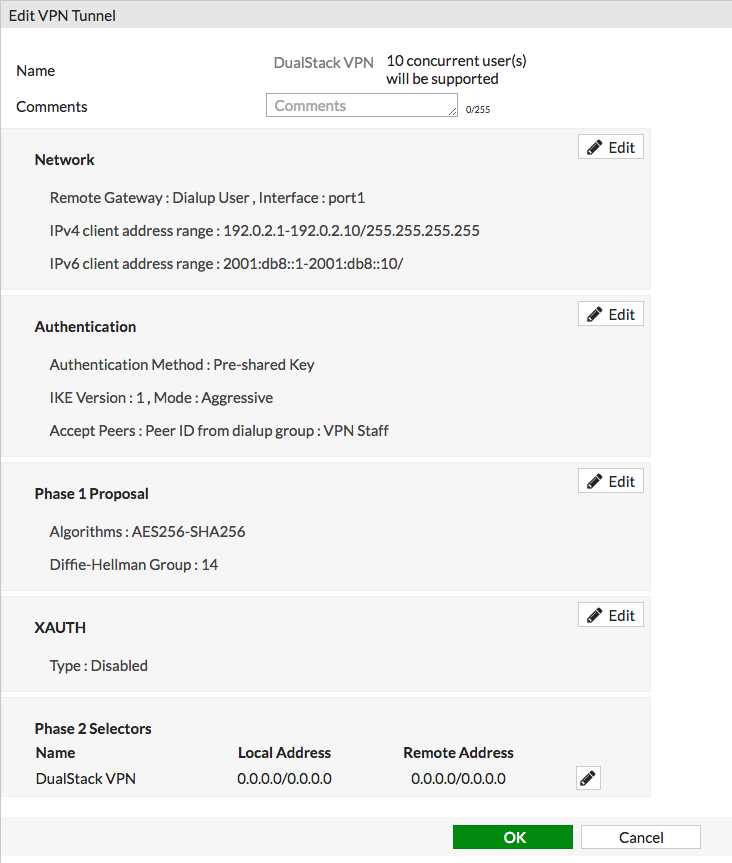

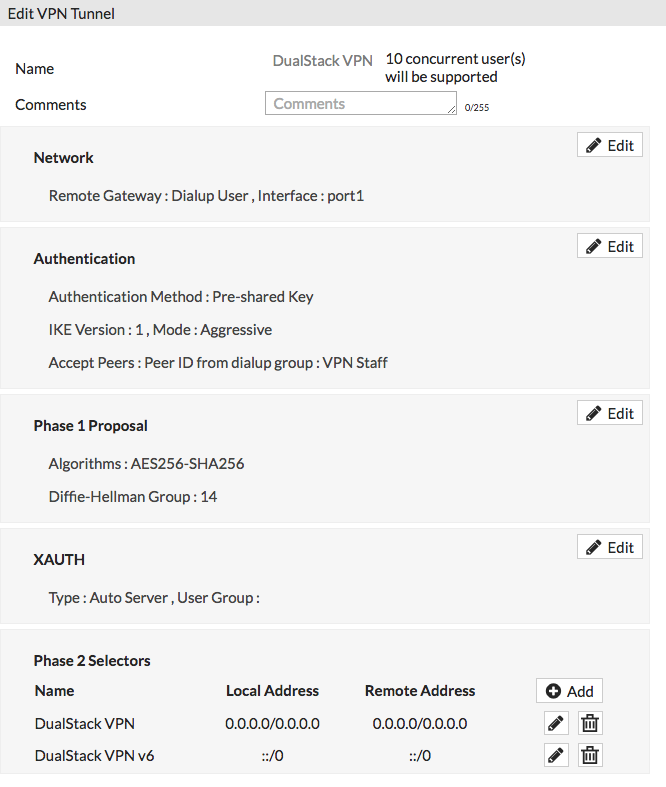

Save, now you should see this when you edit your VPN profile:

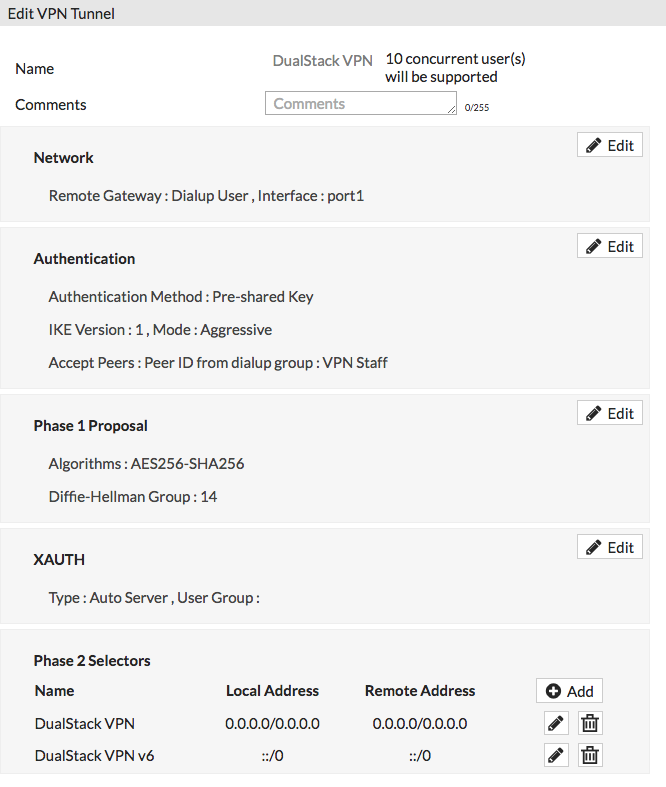

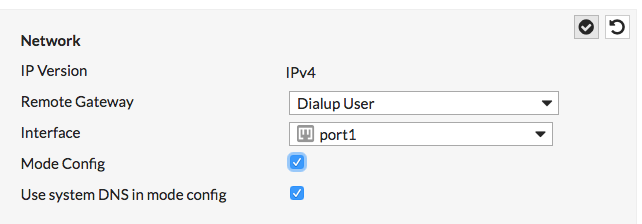

Okay, now we’re getting somewhere. Now you need to re-edit the first section and turn Mode Config back on:

Now, finally, when a VPN user connects, they will be talking to the firewall over IPv4, they will receive both an IPv4 and IPv6 address from your relevant ranges, split tunneling is disabled for both protocols so they’ll only be sending traffic to and from the firewall, assuming FortiClient is doing its job properly, and your policy will be blocking both IPv4 and IPv6 traffic from going to the internet.

I assume a similar situation would exist if you had a v6-only VPN and a user connected from a network with IPv4 and IPv6, i.e. nearly any network, so you’d probably need to apply the same recommended config to add IPv4 to prevent the same issue.

Finally, if you decided to use real IPv6 addresses because you have real IPv6 service, then simply add the necessary policy to let your user get to what they need to over v6.

CLI stuff for cool people

If you’re curious what occurred behind the scenes so that you can do the same change via CLI and not deal with the web interface’s BS, here’s my resulting config which you’ll need to adjust as needed (shared secret, interface, parameters, addresses, etc):

config vpn ipsec phase1-interface

edit "DualStack VPN"

set type dynamic

set interface "port1"

set keylife 7200

set mode aggressive

set peertype one

set mode-cfg enable

set proposal aes256-sha256

set dpd on-idle

set comments "VPN Staff"

set dhgrp 14

set xauthtype auto

set authusrgrp "VPN Staff"

set peerid "asdf"

set ipv4-start-ip 192.0.2.1

set ipv4-end-ip 192.0.2.10

set dns-mode auto

set ipv6-start-ip 2001:db8::1

set ipv6-end-ip 2001:db8::10

set psksecret ENC adsf

next

end

config vpn ipsec phase2-interface

edit "DualStack VPN"

set phase1name "DualStack VPN"

set proposal aes256-sha256

set dhgrp 14

set keepalive enable

set keylifeseconds 3600

next

edit "DualStack VPN v6"

set phase1name "DualStack VPN"

set proposal aes256-sha256

set dhgrp 14

set keepalive enable

set src-addr-type subnet6

set dst-addr-type subnet6

set keylifeseconds 3600

next

end

That will hopefully get you to the right place without the GUI mess. Maybe.

Dual stack FortiClient VPN’s are not fun; and a default massive security hole exists that I’m guessing most CISO’s/CIO’s don’t pay attention to since many people still barely know what IPv6 is. I’m going to explain this security issue first, because the fix is setting up dual stack VPN access, even if you don’t intend to offer IPv6 service, so if you just came for the setup, scroll down past my rant.

In any case, here’s the scenario:

The Setup

Configuration:

- FortiGate protecting something. Has current software on it; 5.4.3 at the time of this writing (Feb 2017)

- End user has a device with FortiClient software on it; current software version 5.4.1.0840 (Feb 2017) for Windows client. Their clients for other platforms are dated compared to Windows, so no reason to assume those behave differently.

- End user has FortiClient VPN access to FortiGate firewall for IPv4 service and access to protected network/data

- FortiGate VPN profile is intentionally configured to NOT permit split tunneling

- FortiGate policy is intentionally configured to NOT permit VPN users from talking to internet

So here we go, most firewall admins, and their superiors, set things up as described above in order to protect the environment from a remote VPN user from allowing unauthorized access to the protected network via their computer. With split tunneling disabled, and policy blocking access to the internet through the firewall, one may think all is well since the split tunneling block and policy block would not permit malware or similar things on the end user’s computer from talking to the computer over the internet at the same time the VPN is connected.

In theory, that would be accurate, if the user only has an IPv4 connection the internet, AND the FortiClient is working as intended.

The Backdoor Into Your Network

Well, that all changes if the user has IPv6. If the end user is connected to an ISP that doesn’t suck, they will have both IPv4 and IPv6 internet connectivity, and FortiClient / FortiGate as configured above, do nothing to prevent the other protocol from simultaneous use. So, lets say I’ve hacked your end user’s computer, and I’m watching it via IPv6. If they happily VPN into your protected environment, and hey, they even use two factor, because you’re extra precautious, your split tunnel block and policy kick in, then, ooops…. ol’ FortiClient will do absolutely nothing about my IPv6 session with their computer. I will continue watching what they do, and can now start digging around in your network through their computer, which is now connected to the protected area.

The Fix (or how to configure dual stack VPN if that’s all you’re here for)

The fix to keeping intruders that control your users’ computers out of your network while users are VPN’d in is to set up dual stack addressing for your VPN users, whether you have IPv6 service, or intend to offer it, or not. You MUST give your end user an IPv6 address so that you can then enforce no IPv6 split tunneling and no IPv6 internet access.

Fortinet does not make this easy, in fact it’s downright difficult to stumble into the right configuration to even allow you to do this. I’ll also point out that this specifically will NOT work if your remote users are not using “Mode Config” where the firewall hands them addresses from a pre-defined range. Why not? Because the f’ing FortiClient doesn’t even have boxes to let you put in static IPv6 addresses, or radio buttons to select to use DHCPv6. It may be possible to add these things manually via backup, xml file edit, import, similar to what you have to do on MacOS to get the correct tunnel settings installed, but I haven’t experimented with that yet.

So, I guess we’re doing Mode Config… First thing, define the VPN, normal setup, add IPv4 and IPv6 ranges for connected users:

If you need to, and you shouldn’t, you can use non-public IPv6 space as a last resort, but you can get address space for I think free, so there’s no reason to do that. You can also always change it later. If you’re only doing this for security reasons, then it really doesn’t matter what space you use, even if you use the IPv6 documentation prefix like I did above (RFC 3849), because you’re not going to have IPv6 on any of your firewall’s interfaces, so the space is only going to exist between your VPN client and your FortiGate and be unable to go anywhere. Just make it easier on yourself and get your own real space now though; carve it up, assign, don’t let it go anywhere via policy.

Okay, so the above gets saved, and you’re thinking hey, I’m good now, I added v6 space so my FortiClients will get some of that when they connect. Nope; without an IPv6 phase 2 selector, the client is going to get nothing related to IPv6 from the server, nor is the enforcement of no IPv6 split tunneling going to occur, so nothing changes.

Well, how do you add an IPv6 phase 2 selector given there’s no “Add:” button next to Phase 2 Selectors? Well that’s a problem. This is where you stupidly have to take the VPN definition out of mode config:

Turn off that box, click the check box. Ooooh, look what we have now, and add button. Click add, and give yourself a new v6 subnet local and remote of ::/0 since we’re just going to be doing mode config in a few minutes anyway:

Save, now you should see this when you edit your VPN profile:

Okay, now we’re getting somewhere. Now you need to re-edit the first section and turn Mode Config back on:

Now, finally, when a VPN user connects, they will be talking to the firewall over IPv4, they will receive both an IPv4 and IPv6 address from your relevant ranges, split tunneling is disabled for both protocols so they’ll only be sending traffic to and from the firewall, assuming FortiClient is doing its job properly, and your policy will be blocking both IPv4 and IPv6 traffic from going to the internet.

I assume a similar situation would exist if you had a v6-only VPN and a user connected from a network with IPv4 and IPv6, i.e. nearly any network, so you’d probably need to apply the same recommended config to add IPv4 to prevent the same issue.

Finally, if you decided to use real IPv6 addresses because you have real IPv6 service, then simply add the necessary policy to let your user get to what they need to over v6.

CLI stuff for cool people

If you’re curious what occurred behind the scenes so that you can do the same change via CLI and not deal with the web interface’s BS, here’s my resulting config which you’ll need to adjust as needed (shared secret, interface, parameters, addresses, etc):

config vpn ipsec phase1-interface

edit "DualStack VPN"

set type dynamic

set interface "port1"

set keylife 7200

set mode aggressive

set peertype one

set mode-cfg enable

set proposal aes256-sha256

set dpd on-idle

set comments "VPN Staff"

set dhgrp 14

set xauthtype auto

set authusrgrp "VPN Staff"

set peerid "asdf"

set ipv4-start-ip 192.0.2.1

set ipv4-end-ip 192.0.2.10

set dns-mode auto

set ipv6-start-ip 2001:db8::1

set ipv6-end-ip 2001:db8::10

set psksecret ENC adsf

next

end

config vpn ipsec phase2-interface

edit "DualStack VPN"

set phase1name "DualStack VPN"

set proposal aes256-sha256

set dhgrp 14

set keepalive enable

set keylifeseconds 3600

next

edit "DualStack VPN v6"

set phase1name "DualStack VPN"

set proposal aes256-sha256

set dhgrp 14

set keepalive enable

set src-addr-type subnet6

set dst-addr-type subnet6

set keylifeseconds 3600

next

end

That will hopefully get you to the right place without the GUI mess. Maybe.

Программные продукты и их версии

Alias AutoStudio 2018, Alias AutoStudio 2019, Alias AutoStudio 2020, Alias AutoStudio 2021, Alias Concept 2019, Alias Concept 2020, Alias Concept 2021, Alias Design 2018, Alias Design 2019, Alias Design 2020, Alias Design 2021, Alias Products 2018, Alias Products 2019, Alias Products 2020, Alias Products 2021, Alias SpeedForm 2018, Alias SpeedForm 2019, Alias SpeedForm 2020, Alias Surface 2018, Alias Surface 2019, Alias Surface 2020, Alias Surface 2021, AutoCAD 2018, AutoCAD 2019, AutoCAD 2020, AutoCAD 2021, AutoCAD Architecture 2018, AutoCAD Architecture 2019, AutoCAD Architecture 2020, AutoCAD Architecture 2021, AutoCAD Electrical 2018, AutoCAD Electrical 2019, AutoCAD Electrical 2020, AutoCAD Electrical 2021, AutoCAD LT 2018, AutoCAD LT 2019, AutoCAD LT 2020, AutoCAD LT 2021, AutoCAD MEP 2018, AutoCAD MEP 2019, AutoCAD MEP 2020, AutoCAD MEP 2021, AutoCAD Map 3D 2018, AutoCAD Map 3D 2019, AutoCAD Map 3D 2020, AutoCAD Map 3D 2021, AutoCAD Mechanical 2018, AutoCAD Mechanical 2019, AutoCAD Mechanical 2020, AutoCAD Mechanical 2021, AutoCAD Plant 3D 2018, AutoCAD Plant 3D 2019, AutoCAD Plant 3D 2020, AutoCAD Plant 3D 2021, Civil 3D 2019, Civil 3D 2020, Civil 3D 2021, Fabrication CADmep 2018, Fabrication CADmep 2019, Fabrication CADmep 2020, Fabrication CADmep 2021, Fabrication CAMduct 2018, Fabrication CAMduct 2019, Fabrication CAMduct 2020, Fabrication CAMduct 2021, Fabrication ESTmep 2018, Fabrication ESTmep 2019, Fabrication ESTmep 2020, Fabrication ESTmep 2021, Fabrication Products 2018, Fabrication Products 2019, Fabrication Products 2020, Fabrication Products 2021, Inventor 2018, Inventor 2019, Inventor 2020, Inventor 2021, Inventor LT 2018, Inventor LT 2019, Inventor LT 2020, Inventor LT 2021, Inventor Nesting 2020, Inventor Nesting 2021, Inventor Products 2018, Inventor Products 2019, Inventor Products 2020, Inventor Products 2021, Inventor Professional 2018, Inventor Professional 2019, Inventor Professional 2020, Inventor Tolerance Analysis 2019, Inventor Tolerance Analysis 2020, Inventor Tolerance Analysis 2021, Navisworks Freedom 2018, Navisworks Freedom 2019, Navisworks Freedom 2020, Navisworks Freedom 2021, Navisworks Manage 2018, Navisworks Manage 2019, Navisworks Manage 2020, Navisworks Manage 2021, Navisworks Simulate 2018, Navisworks Simulate 2019, Navisworks Simulate 2020, Navisworks Simulate 2021, Revit 2018, Revit 2019, Revit 2020, Revit 2021, Revit LT 2018, Revit LT 2019, Revit LT 2020, Revit LT 2021, VRED Core 2021, VRED Design 2018, VRED Design 2019, VRED Design 2020, VRED Design 2021, VRED Presenter 2018, VRED Presenter 2019, VRED Presenter 2020, VRED Presenter 2021, VRED Products 2018, VRED Products 2019, VRED Products 2020, VRED Products 2021, VRED Professional 2018, VRED Professional 2019, VRED Professional 2020, & VRED Professional 2021

Описание

Скачать FortiClient на русском пакет endpoint protection suite, который защищает вашу систему от вредных программ, вирусов и других потенциальных угроз. Утилита также включает в себя различные методы защиты в режиме реального времени, такие как веб-фильтрация, мониторинг в режиме реального времени, брандмауэр приложений и многое другое, чтобы защитить ваш веб-серфинг. Он является лучшим исполнителем и» рекомендуется » лабораториями NSS в своем групповом тесте. NSS Labs расширила область тестирования AEP и включила вредоносные документы, эксплойты, смешанные угрозы (комбинации угроз), ложные срабатывания и уклонения. Выполнить со встроенной песочницы заблокировал 100% эксплойтов, 100% документов и сценариев атак; 100% веб-и электронной почты атаки и оффлайн угроз с нулевым уровнем ложных срабатываний.

Средство безопасности предоставляет три варианта сканирования для вас: полное, быстрое и пользовательское. Вы можете вручную запустить процесс сканирования в любое время, чтобы проверить наличие вредных файлов на вашем компьютере. Это также позволяет планировать еженедельные антивирусы для защиты вашей системы от угроз.

Скачать FortiClient на русском который включает в себя родительский контроль для блокировки явных веб-сайтов. Desktop security suite поставляется со списком категорий веб-сайтов, где вы можете разрешить доступ только к тем сайтам, которые вы хотите. Своя одиночная конфигурация VPN обеспечивает безопасный, более быстрый и удаленный доступ через протоколы SSL и IPSec. Скачать FortiClient для Windows 7, что бы выполнить сканирование для защиты вашей системы от вредоносных программ.

Кроме того, последний антивирус для ПК имеет веб-фильтрации, которая блокирует небезопасные URL-адреса, а также пропускную способность, потребляющую сайты. Программное обеспечение интегрируется с FortiSandbox, который обеспечивает защиту в режиме реального времени для вас от незамеченных и неизвестных вирусов. Утилита также обеспечивает интеграцию с FortiManager, FortiGate и FortiAnalyzer для управления, развертывания и централизованного ведения журнала/отчетности вашей системы.

Сценарии работы пользователей в концепции Fortinet Security Fabric

Fortinet предусмотрела разграничение прав пользователей, разделив их на 3 категории: обычные пользователи, опытные пользователи, суперпользователи.

Обычный пользователь

Обычный пользователь — рядовой сотрудник компании, который для выполнения своих профессиональных обязанностей использует электронную почту, интернет, сетевые хранилища.

Доступ в корпоративную сеть осуществляется по VPN через FortiClient. Этот продукт обеспечивает защиту терминалов и предоставляет широкий спектр механизмов безопасности:

- карантин конечных точек,

- расширенную защиту от сложных угроз,

- защиту от вредоносных программ и эксплойтов,

- обеспечение соответствия требованиям (compliance),

- обнаружение угроз, использующих облачные сервисы,

- выявление и исправление уязвимостей,

- взаимодействие с сетевой песочницей FortiSandbox,

- веб-фильтрацию,

- межсетевой экран приложений,

- поддержку IPSec VPN и SSL VPN,

- взаимодействие с FortiGuard и автоматическое получение обновлений безопасности,

- контроль USB-устройств и установленных приложений.

FortiClient поддерживает все популярные операционные системы, в том числе и мобильные.

Рисунок 1. Сценарий работы обычного пользователя через FortiClient

Пользователь проходит многофакторную аутентификацию с помощью FortiToken.

В случае угрозы безопасности корпоративной сети со стороны удалённого работника администратор может изолировать его рабочее место, поместив его на карантин, через FortiClient с помощью сервера Enterprise Management Server (FortiClient EMS).

FortiClient EMS обеспечивает видимость всей сети для безопасного обмена информацией и назначения профилей безопасности для конечных точек, находящихся под защитой FortiClient. Сервер включает в себя автоматизированные механизмы управления устройствами и устранения неполадок. FortiClient EMS также работает с расширением FortiClient Web Filter для обеспечения веб-фильтрации на устройствах Google Chromebook.

Опытный пользователь

Опытный пользователь — сотрудник компании, который для выполнения своих обязанностей использует более широкий доступ к корпоративным ресурсам, нежели его «обычный» коллега. Как правило, опытные пользователи работают в нескольких ИТ-средах. Это могут быть системные администраторы и специалисты технической поддержки.

Для таких сотрудников Fortinet предлагает развернуть точку доступа FortiAP на удалённом рабочем месте, обеспечивая возможность связываться с корпоративной сетью по защищённому туннелю. FortiAP подключается к межсетевому экрану следующего поколения FortiGate, стоящему на границе корпоративной сети. При необходимости к FortiAP можно подключить корпоративный телефон для связи с главным офисом. Дополнительно пользователю предоставляется раздельное туннелирование для облачных или SaaS-приложений с прямым интернет-соединением.

Рисунок 2. Сценарий работы опытного пользователя через FortiAP

Суперпользователь

Суперпользователь — сотрудник компании, которому должен быть предоставлен доступ к конфиденциальным данным и ресурсам в любой момент времени. Такие сотрудники обрабатывают информацию с высоким уровнем значимости для компании. Это могут быть привилегированные администраторы, специалисты технической поддержки, высшее руководство, ключевые партнёры.

Для таких пользователей Fortinet предлагает настраивать полноценное рабочее место с расширением функций безопасности за счёт интеграции с FortiGate или FortiWiFi для безопасного беспроводного соединения со встроенной защитой от потери данных. Для телефонных переговоров суперпользователю предлагается использовать устройства VoIP-телефонии FortiFone или программный клиент.

Рисунок 3. Сценарий работы суперпользователя через FortiGate / FortiWiFi

Далее рассмотрим настройку двух вариантов подключения удалённых пользователей.

Подробная информация

Эта уязвимость затрагивает Fortinet. FortiClient-это клиентская утилита, используемая для подключения к конечным точкам SSL. Скачать FortiClient на русском у которого параметр, отключенный по умолчанию, позволяет его на экране входа разрешить пользователям подключаться к профилю перед входом. Злоумышленник с физическим или удаленным (например, через TSE, VNC…) доступом к машине и включенной этой функцией может получить права доступа системного уровня с экрана блокировки. Никакой учетной записи или предварительных знаний не требуется.

Уязвимость кроется в диалоговом окне подтверждения показывается, когда сертификат сервера не является допустимым (например, по умолчанию авто-подписанный, или человек-в-середине, с SSL/TLS в ситуации перехвата).

Затронутые версии

Выполнить окна 5.4.3 и раньше Решения Обновление до Windows 5.4.4 или 5.6.1.

Тем не менее, мы протестировали последнюю версию, и мы обнаружили некоторые обходы исправления при определенных обстоятельствах. Мы поделились своими выводами с Fortinet, который работает над более полным исправлением. Мы не намерены делиться более подробной информацией, пока эта проблема не будет устранена.

Включение параметра «не предупреждать о недопустимом сертификате сервера» предотвратит эту проблему, но это настоятельно не рекомендуется, так как это позволяет атакам «человек посередине».

Развертывание допустимого на оконечной точке VPN смягчает проблему в стандартных ситуациях, однако, когда злоумышленник находится в ситуации MITM, они представят недопустимый сертификат, независимо от допустимого. Этого недостаточно для решения проблемы.Уязвимость обнаружена Clement Notin / @cnotin.

- Уязвимость раскрыта в координации с CERT-Intrinsec.

все началось два дня назад и я до сих пор не удалось найти возможную причину этой проблемы.

когда я начинаю VPN от FortiClient Он подключается к моей конечной точке, по-видимому, без каких-либо проблем, но мое приложение, которое полагается на связь с некоторыми удаленными серверами через VPN, не может подключиться к любому из этих удаленных серверов.

пользовательский интерфейс показывает мой VPN как подключенный и некоторые минимальные байты передаются и принимаются от конечная точка.

У меня также есть ноутбук для тестирования моего приложения, и, конечно же, он не имеет никаких проблем и работает так, как ожидалось. (Та же сеть, но с использованием WI-FI). Таким образом, я пришел к выводу,что проблема в связи, установленной на моем основном рабочем компьютере.

я извлек журнал из клиента и эффективно, на журналы ПК, я вижу хлопотную строку, которая говорит мне о проблеме в поиске local_gwy интерфейс пока та же строка отсутствует на журналы ноутбука.

Если я попытаюсь запустить tracert к удаленным серверам, используемым моим приложением, кажется, что вместо использования VPN tracert пытается разрешить удаленный IP, используя непосредственно маршрутизатор, используемый в качестве основного шлюза в моей локальной сети.

для полноты я добавляю соответствующие строки журнала FortiClient здесь ниже с минимальным редактированием, чтобы сделать его более читаемым.

07/06/2018 15.16.46 информация VPN FortiSslvpn: 3624: fortissl_connect: устройство=ftvnic 07/06/2018 15.16.46 информация VPN FortiSslvpn: 17572: PreferDtlsTunnel=0 07/06/2018 15.16.50 уведомление VPN дата=2018-06-07 время=15:16: 49 logver=1 тип = уровень трафика=уведомление sessionid=77701204 имя хоста = XXX-001 pcdomain= Уид=35E71F414B094256872204C743FC00EC идустрию=FCT8001384981323 fgtserial=Н/emsserial=Н/regip=Н/srcname=sslvpn srcproduct=Н/ srcip=ХХХ.ХХХ.ХХХ.ХХХ srcport=Н/направление=исходящий dstip=XXXXXX.XXXXXX.ХХХ имя удаленного узла=Н/dstport=пользователь 10443=ХХХХХХХХ прото=6 rcvdbyte=12884901916 sentbyte=utmaction 4294969553=сквозной utmevent=VPN и опасный=подключения ВД=Н/fctver=5.6.6.1167 os= » Microsoft Windows 10 Professional Edition, 64-разрядная (сборка 17134)»usingpolicy=»» сервис= url-адрес=Н/userinitiated=0 browsetime=Н/ 07/06/2018 15.16.50 информация VPN id=96600 пользователь=пользователь msg= » SSLVPN состояние туннеля » vpnstate=подключен vpntunnel=MyVPN vpntype со=протокол SSL 07/06/2018 15.16.56 ошибка VPN FortiSslvpn: 17868: Ошибка поиска интерфейса для local_gwy 0164c80a

кто-нибудь испытывал эту проблему раньше? Кажется, что нет никакой информации об этой конкретной ошибке при поиске точного сообщения об ошибке или просто по ключевому слову _local_gwy_

Установка

Windows 7 Professional x64, английский. Выполнить уязвимые версии:

Создайте VPN-подключение когда решите скачать FortiClient с конечной точкой FortiGate (или попробуйте использовать любой домен):

Включить “VPN до входа” в Выполнить:

Выйти. Теперь компьютер находится в уязвимом состоянии.

Этапы эксплуатации

На экране входа в систему, выберите профиль и введите любой пароль для пользователя. Если он недействителен (по умолчанию на легитимный FortiGate, MITM атака, использование IP-адреса конечной точки вместо имени хоста…), при подключении появится диалоговое окно подтверждения, а затем нажмите на кнопку » Просмотр сертификата”:

Перейдите на вкладку” Подробности «и нажмите» Копировать в файл”:

Нажмите кнопку Далее, пока на экране не появится кнопка » Обзор:

Перейти к “C:WindowsSystem32″, введите подстановочный знак » * » в filename, чтобы отобразить все файлы. Найдите cmd.exe, щелкните правой кнопкой мыши и нажмите кнопку » Открыть”:

Вы получаете оболочку с системными привилегиями:

Злоумышленник может создать учетную запись локального администратора и использовать ее для входа.

В последнее время набирают популярность решения, направленные на контроль и защиту конечных устройств. Сегодня мы хотим показать вам одно из таких решений — FortiClient Enterprise Management Server. А именно — рассмотрим системные требования, процесс установки и базовую конфигурацию.

FortiClient Enterprise Management Server — централизованный сервер, предназначенный для управления программами FortiClient, установленными на контролируемых рабочих станциях. Он позволяет распространять необходимые настройки FortiClient (антивируса, веб фильтрации, телеметрии, контроля съемных устройств) на все подключенные к нему рабочие станции.

Для его установки необходимы:

• Microsoft Windows Server 2008 R2 или новее; • 64 битный двухъядерный процессор 2 Ггц (или 2 vCPU); • 4 ГБ RAM (рекомендуется 8 и более); • 40 ГБ свободного пространства; • Гигабитный (10/100/1000baseT) Ethernet адаптер; • Доступ к интернету;

• Отсутствие других установленных сервисов.

Доступ к интернету необходим во время установки. После успешной установки он необязателен. Во время работы он используется для получения различных обновлений и сигнатур для движков безопасности. Найти установочный файл можно на сайте suppot.fortinet.com. Или можете обратиться к нам. Мы уже развернули Windows Server 2020 и скачали необходимый для установки файл. Запустим его.

Нам предлагают ознакомиться с лицензионным соглашением. Знакомимся, ставим галочку и запускаем установку. Установка происходит от имени администратора, поэтому понадобятся его учетные данные (если вы залогинены на сервере не под административной учетной записью). После этого начнется установка.

Обычно она длится около 15 минут. После успешного завершения установки вы увидите следующее окно:

Запустим установленный EMS. Нам сразу предлагают ввести логин и пароль. По умолчанию логин — adimn, а пароль отсутствует.

После входа предлагается создать новый пароль, подходящий под определенные требования. После создания пароля и входа в систему мы увидим следующее сообщение:

Нас интересуют именно триальные лицензии. Поэтому нажимаем на кнопку Try free

. Для получения лицензий необходим действующий аккаунт на ресурсе FortiCloud. Если его нет, можно перейти по ссылке Sign up now и создать его.

После ввода учетных данных и их верификации мы получаем информацию о полученной триальной лицензии:

В состав триальной лицензии входит 10 лицензий на ПО FortiClient, подписка на облачную песочницу и механизмы защиты конечных точек (антивирус, IPS, веб фильтрация и т.д.).

После того, как мы активировали триальные лицензии, попадаем на главную страницу. Добавим в инвентарь FortiClient EMS все машины из существующего домена. Для этого перейдем в меню Endpoints -> Domains -> Add a domain и введем необходимую информацию:

После этого в левом меню появится добавленный домен со всеми устройствами, которые зарегистрированы в нем:

Теперь перейдем в меню Endpoint Profiles -> Manage Profiles -> Add

Здесь вы увидете множество настроек — антивирус, веб фильтр, сканер уязвимостей, VPN и так далее. Настроим профиль для компьютеров, находящихся в домене:

В настройках Malware мы включили антивирус и контроль съемных носителей. В системных параметрах мы включили отправку информации о программах, установленных на компьютере. Вы же можете настраивать профили на свое усмотрения, функционала здесь довольно много. После того, как создан профиль, необходимо определить, к каким компьютерам он будет привязываться. Для этого нужно создать политику конечных узлов. Но перед этим создадим список для телеметрии — в нем укажем адрес FortiGate, это необходимо для того, чтобы FortiClient с конечных узлов передавал различную информацию о состоянии узла на FortiGate. Перейдем в меню Telemetry Gateway Lists -> Manage Telemetry Gateway Lists -> Add. Меню создания выглядит таким образом:

Здесь необходимо название листа, текущий адрес EMS и адрес FortiGate в поле Notify FortiGate.Теперь мы можем настроить политику. Для этого перейдем в поле Endpoint Policy -> Manage Policies -> Add:

Здесь мы выбрали доменную группу компьютеров. В поле Endpoint Profile необходимо указать профиль, созданный ранее. В поле Telemetry Gateway List необходимо также указать лист для телеметрии, созданный ранее.

Теперь мы создадим свой установочник с необходимым для нас функционалом. В примере я распространю его вручную, но это также можно сделать с помощью групповых политик AD.

Перейдем в поле Manage Installers -> Deployment Packages -> Add. Здесь нас ждет конфигурация установщика, состоящая из пяти пунктов:

На первом этапе необходимо выбрать тип инсталлера и его версию. Мы выберем официальный инсталлер и последнюю версию из ветки 6.2 (на момент написания статьи 6.2.6). Также поставим галочку напротив опции — Keep updated to the latest patch.

Нажимаем на кнопку Next и переходим на второй этап. Здесь необходимо просто выбрать имя. Назовем инсталлер Domain Installer и перейдем к третьему этапу:

Здесь можно выбрать функционал, который будет присутствовать в данном установочнике. Мы оставим галочку на Security Fabric Agent и дополнительно включим антивирус. Нажимаем Next:

Здесь включим автоматическую регистрацию и перейдем на последний этап:

Здесь мы активируем телеметрию. На этом этапе создание инсталлера завершается. После этого данный инсталлер появится в меню с указанием ссылки, откуда его можно скачать. При необходимости параметры расположения установщиков можно изменить в меню System Settings -> Server -> EMS Settings:

Перейдем на рабочую машину и перейдем по ссылке, указанной в меню Manage Installers -> Deployment Packages:

Устанавливаем FortiClient

Здесь нужно скачать и установить msi файл, подходящий для вашей системы (х64 или х86). После этого запускаем установочник (необходимы права администратора) и устанавливаем FortiClient. После установки запускаем его и переходим в меню Fabric Telemetry. Здесь необходимо указать адрес EMS сервера.

После того, как компьютер соединится с EMS, он отобразится на панели сервера как подключенный, и займет одну из 10 триальных лицензий. Перейдем в меню Endpoints -> All Endpoints и выберем подключенного клиента:

Здесь можно увидеть информацию о подключенной машине, а также профилях, которые к ней применяются. Также с помощью кнопки Scan из этого меню можно запустить антивирусное сканирование, а также сканирование на уязвимости. После завершения сканирования можно посмотреть на его итоги:

Базовая настройка закончена

С помощью манипуляций с профилями и другими настройками вы сможете управлять безопасностью конечных узлов так, как вам нужно.

В дополнение покажем, как настраивается Compliance. Данная конфигурация позволяет отправлять данные о конечных узлах на FortiGate и разграничивать им доступ в различные сети на основе их состояний. Перейдем в поле Compliance Verification Rules -> Add. Попадаем в меню настройки Compliance. Для начала создадим само правило, для этого нажмем на кнопку Add Rule:

Здесь мы можем настроить различные правила для Windows, iOS, Mac, Linux, Android. Больше всего правил существует для Windows. Здесь можно проверять установленное антивирусное ПО, версию ОС, наличие запущенного процесса и многое другое:

Для примера мы создадим правило, которое будет определять, выполнен ли вход в домен test.local с подключенной машины. Таким образом, если машина подключена к домену, на FortiGate мы можем дать ей расширенный доступ к сетям, а если нет — минимальный. Пример настройки указан на рисунке ниже:

Нажмем на кнопку Save и вернемся к исходному правилу. Назовем само правило и создадим тег. Для этого его нужно просто ввести его имя в поле Tag Endpoint As:

Сохраняем созданное правило. Вы можете попробовать самостоятельно создать тег, который будет помечать рабочие узлы с определенной версией ОС. Теперь посмотрим на настройки подключенной машины:

Как видим, к машине теперь привязано два тега: in_domain и windows_10_on_host. Второй тег говорит о том, что подключенная машина работает на ОС Windows 10.

Теперь перейдем к настройкам со стороны FortiGate. Первым делом настроим подключение к FortiClient EMS. Для начала необходимо со стороны FG разрешить административное подключение для объектов Security Fabric. Перейдем в меню Network -> Interfaces и выберем порт, через который будет осуществляться подключение к EMS. В нашем случае это port2. Переходим в его настройки и в разделе Administrative Access ставим галочку напротив пункта Security Fabric Connection и нажимаем ОК:

Далее перейдем в меню Security Fabric -> Fabric Connectors. В списке коннекторов нужно найти FortiClient EMS. Вводим IP адрес EMS сервера и нажимаем на кнопку Apply & Refresh. Если все прошло успешно, в поле User/Groups должно появиться количество созданных на FortiClient EMS тегов.

Все готово, теперь создадим политику, разрешающую пользователям, залогиненым в домене, доступ в Интернет. Для этого перейдем во вкладку Policy & Objects -> IPv4 Policy и создадим новую политику:

Все настройки стандартные, только в поле Source необходимо выбрать диапазон адресов (можно выбрать all), а также группу пользователей, которая будет выходить в Интернет. В нашем случае это группа IN_DOMAIN. Все готово, осталось только настроить необходимые профили безопасности и сохранить политику.

Примерно так работает Compliance между FortiGate и FortiClient EMS. Мы постарались разобрать самые простые примеры, но на самом деле сценариев использования данного решения намного больше.

Если у вас возникли вопросы, смело обращайтесь по телефону , почте или заполняйте форму. Специалисты отдела продаж и инженеры помогут с решением задач, касающихся продуктов Fortinet.

Основные характеристики

- Обеспечивает комплексную защиту от троянов, клавиатурных шпионов

- Отслеживает трафик данных с помощью брандмауэра приложения

- Особенности встроенный фильтр antispam

- Включает конфигурации IPSec

- Оптимизация WAN

- Блокирует фишинговые веб-сайты и небезопасные URL-адреса с помощью фильтра веб-контента

- Особенности родительского контроля

- Анти-рекламное и анти-шпионское ПО

- Интеграция с FortiSandbox, FortiGate, FortiAnalyzer и FortiManager

- Позволяет запланировать сканирование

- Защищает вас от известных и неизвестных угроз с помощью встроенного стека безопасности на основе хоста

- Поддержка двухфакторной аутентификации, FortiToken и RSA

- Может обнаруживать расширенные постоянные угрозы (APT)

Защищать сеть компании от атак становится сложнее с каждым годом:

- Усложняется инфраструктура сетей, появляются новые сервисы и технологии. Пользователей и их действия в сети приходится больше контролировать

- Меняется количество и структура кибератак, поэтому необходимо постоянно обновлять методы поиска и устранения уязвимостей

Угрозы компании растут как снаружи сети, так и внутри неё. Поэтому, производители решений по ИБ постоянно модернизируют продукты и выпускают на рынок новые. В статье рассмотрим межсетевой экран FortiGate от компании Fortinet.

- Что такое NGFW FortiGate

- Различия между UTM и NGFW

- 4 сценария перехода на FortiGate

- Кому не обойтись без NGFW

- Fortinet — лидер рынка NGFW и UTM

- 5 причин перейти на FortiGate

- Сервисы безопасности FortiGate

- Варианты поставки FortiGate

- Варианты работы FortiGate в сети

- Отказоустойчивый кластер на FortiGate

- Лицензия и цены

- Модельный ряд

Что такое NGFW FortiGate

FortiGate от компании Fortinet — межсетевой экран нового поколения, по-английски — Next Generation Firewall (NGFW). Он становится ядром информационной безопасности компании и включает в себя большинство традиционных сервисов, таких как проверка трафика, антивирус, VPN и т. д.

В 2000-х годах подход к ИБ был фрагментарным. Новые технологии рождали новые уязвимости в сетях и кибератаки, которые их эксплуатировали. Происходила вирусная эпидемия в мире — рос рынок антивирусов. Под DDoS-атаками отключались крупные сайты — проектировались новые средства защиты от DDoS.

Информационная безопасность компании выстраивалась по такому же принципу: каждую проблему чинили собственным инструментом, чаще всего от разных разработчиков. Антивирусы, маршрутизаторы, VPN-клиенты, спам-фильтры, фаерволы и прокси-серверы устанавливались и интегрировались

в инфраструктуру по отдельности.

У подхода «каждой проблеме — свое решение» несколько минусов:

- каждый сервис ИБ требовал настройки и обслуживания;

- инфраструктуру было сложно обновить и модернизировать целиком;

- информация об инцидентах ИБ хранилась каждым сервисом отдельно. Данные не визуализировались, и, чтобы их вытащить, требовалось читать логи. Появились системы SIEM, которые решают проблему и собирают информацию по ИБ с разных источников, но они стали еще одним единичным решением.

Чтобы решить эти проблемы, производители сетевых устройств стали интегрировать всё больше сервисов внутрь продуктов. Так появились универсальные устройства сетевой безопасности, по-английски — Unified Threat Management (UTM).

В их основу лег фаервол, так как через него проходит весь трафик компании. Центральный процессор обрабатывал трафик последовательно, и первые образцы UTM не справлялись с одновременной маршрутизацией и функциями безопасности. Их пропускная способность падала меньше 10 % от заявленной производителем, и при росте нагрузке функции безопасности просто отключались.

Различия между UTM и NGFW

Развитие UTM достаточно банально: разработчики убрали узкие места в производительности и спроектировали одновременную работу большого количества функций ИБ. Так появились решения NGFW.

До сих пор нет четкого ответа о различиях между UTM и NGFW. Маркетологи компаний заявляют, что это разные продукты с четко прописанной областью применения: UTM подходит для малого и среднего бизнеса, NGFW — для больших компаний.

Предлагаю сравнить функции двух решений: SG Series UTM от Sophos и FortiGate NGFW от Fortinet.

UTM: Sophos SG Series

- Essential Firewall

Network Firewall, NAT, Native

Windows Remote Access - Network Protection

IPSec/SSL, ATP, VPN, IPS, DoS Protection - Web Protection

URL Filtering, Application Control, Dual Engine Antivirus - Email Protection

Antispam, Email Encryption and DLP, Dual Engine Antivirus - Wireless Protection

Wireless Controller, Multi-SSID Support, Captive Portal - Webserver Protection

Web Application Firewall, Reverse Proxy, Antivirus - Sandstorm Protection

Cloud-based Sandboxing

NGFW: Fortinet FortiGate

- Network Security

Firewall

Routing/NAT - IPSec/SSL

VPN

IPS & DoS - Web Filtering

Application Control

Antivirus

Anti-Malware - Email Filtering

- Wireless Controller

SD-WAN

Explicit Proxy

L2/Switching - Policy & Control

Device Identification

Policy Modes

SSL Inspection

Разные названия в даташитах и одинаковые функции в реальности. Если функция безопасности не указана напрямую, она предоставляется по подписке через облачные сервисы производителя в рамках единой инфраструктуры.

По производительности текущие решения UTM и NGFW используют схожий принцип: одновременная обработка трафика на нескольких сопроцессорах.

Еще одним различием между UTM и NGFW называют возможность NGFW создавать правила для приложений: Skype, Word и т. д. Поскольку UTM-решения появились раньше, некоторые из них создают правила маршрутизации на более низких уровнях модели OSI.

Поэтому для организации ИБ в сети можно выбирать решение по характеристикам конкретной модели, не обращая внимания на названия UTM и NGFW.

- Упрощение структуры сети

- Шифрование трафика до облаков

- Повышение прозрачности и сквозная аналитика инцидентов ИБ

- Уменьшение поверхности атаки

FortiGate — флагманский продукт Fortinet, и позиционируется он как enterprise-решение для больших компаний со сложной инфраструктурой. В 2016 году он приносил 75 % выручки, или в цифрах финансового отчета Fortinet за 2019 год — $460 млрд.

Тем не менее линейка моделей FortiGate охватывает как коробочные решения для дата-центров, так и low-end-сегмент для небольших компаний на 20–30 устройств.

FortiGate 4400F — гипермасштабируемый МЭ для ЦОД и сетей 5G.

Поддержка тысяч устройств

FortiGate 601E — модель бизнес-класса для сетей в 50–100 устройств

Таким образом, FortiGate решает задачи как малого, так и большого бизнеса. Рассмотрим самые частые сценарии применения.

1. Упрощение структуры сети

FortiGate объединяет в себе большинство служб и сервисов ИБ, которые по отдельности требуют управления через разные интерфейсы. Инциденты по ИБ попадают в единое информационное поле, и среди всех событий алгоритмы выделяют связанные друг с другом.

Например, сотрудник компании стал чаще задерживаться на работе вечером. Одно это событие ни о чём не говорит. Но если система безопасности увидит, что он пытался скопировать данные на флешку и вечером использует личные мессенджеры с рабочего компьютера, то это повод для проверки специалиста по ИБ.

Информация о проблемах и угрозах ИБ будет доступна администратору сети или специалисту по ИБ сразу после обнаружения. У специалистов становится больше времени среагировать и свести к минимуму ущерб для компании.

Единое решение FortiGate в одном месте собирает аналитику,

управление сервисами ИБ и настройку сети.

2. Шифрование трафика до облаков

Если компания использует мощности Microsoft Azure, Amazon AWS или других облачных сервисов, FortiGate шифрует трафик между внутренней сетью предприятия и облаками с помощью SSL/TLS.

Помимо этого, фаервол будет использовать необходимые сервисы ИБ:

- находить вторжения и нейтрализовать атаки ботнетов и хакеров (IPS);

- управлять доступом и личными удостоверениями сотрудников (АА);

- защищать инфраструктуру компании на уровне ОС и web-приложений (web-application firewall).

Для самых распространенных облаков компания Fortinet разработала комплексные решения информационной безопасности на основе Security Fabric и FortiWeb Cloud.

Так чувствительные данные и внутренняя структура сети компании становятся дважды защищенными: облачный сервис использует собственные механизмы ИБ, а компании — систему безопасности Fortinet.

Реализация безопасной облачной инфраструктуры

на Google Cloud с помощью FortiGate

3. Повышение прозрачности сети и сквозная аналитика инцидентов ИБ

Видимость сети будет выше, потому что трафик проходит через FortiGate, а другие сетевые устройства интегрируются с ним напрямую. Wi-Fi-точки доступа будут защищены, как и остальная сеть, поскольку подключены и управляются FortiGate.

Инциденты доступны из интерфейса FortiGate и с помощью отдельного сервиса FortiAnalyzer для больших сетей с сотнями устройств.

При использовании устройств FortiGate фрагментация сети не снижает ее видимость и не замедляет реакцию на инциденты. Можно быстро реагировать и поддерживать безопасность сети с сотнями офисов по всему миру

4. Уменьшение поверхности атаки

Злоумышленнику легче атаковать сеть, если ее внутренняя структура однородна: каждому отделу и серверу назначены единые права и сегмент.

FortiGate поддерживает микросегментацию сети, т. е. устройства объединяются в кластеры по функциям бизнеса. Каждому сегменту устанавливаются собственные права доступа, и он становится изолированным. Невозможно получить доступ к другому сегменту, если это специально не разрешено правилами фаервола.

При такой реализации возможные точки входа в сеть, например гостевой Wi-Fi, обладают ограниченными правами. Это затрудняет реализацию атаки на критически важные компоненты сети.

Защита сети с помощью микросегментации на NGFW

Кому не обойтись без NGFW

- Ритейл

- Логистические компании со складами

- Разработчики приложений

- Компании с ИТ-отделом 2–5 человек

Традиционно решения NGFW ориентированы на большие корпорации с тысячами сотрудников, десятками серверов и веб-приложений и терабайтами конфиденциальной информации.

Однако в силу своих возможностей и сервиса FortiGate подходит для решения задач разных бизнесов. Разберем, какой бизнес получает наибольшую выгоду от использования NGFW.

Ритейл

Каждая точка продаж — это отдельная инфраструктура, которая интегрирована в сеть предприятия и поэтому должна соответствовать требованиям информационной безопасности компании.

Специфика ритейла накладывает ограничения для классических решений ИБ, но идеально подходит для устройств NGFW:

- количество филиалов компании — от 10 до 1000, их быстрый рост;

- подключение разнопланового оборудования в сеть: электронные кассы, камеры наблюдения, складские системы, сканеры и датчики посещений;

- экономические или физические препятствия для технического обслуживания: невозможно закрепить за каждой точкой продаж своего ИТ-специалиста, или же точки территориально труднодоступны.

Например, заправочные станции в условиях пустыни или крайнего севера.

Каждое устройство FortiGate интегрируется в единую сеть: админ управляет филиалами удаленно из главного офиса по технологии SD-WAN, шифрование и анализ трафика защищает все уровни сети.

FortiGate поддерживает нескольких каналов связи и автоматически балансирует трафик через них. Например, продуктовый магазин в деревне не имеет кабельного доступа в интернет или оборудование провайдера нестабильно и коннект постоянно обрывается.

Такую точку можно подключить к сети через LTE и дублировать спутниковой связью. Спутниковый интернет дорогой, поэтому балансировщик использует его только при отключении основного канала.

Логистические компании со складами

Wi-Fi-точки в складских помещениях подключаются напрямую к FortiGate. Модели поддерживают подключение от 2 до 12 Wi-Fi-адаптеров.

FortiGate обработает трафик с Wi-FI и защитит внутреннюю сеть от несанкционированного доступа.

Разработчики приложений

Компаниям, которые разрабатывают приложения, разворачивают back-end на собственных или облачных серверах, FortiGate поможет анализом трафика на уровне приложений и защищенной работы с облаками.

Компании с ИТ-отделом 2–5 человек

Если количество чувствительных к утечкам данных невелико, то отдел по ИБ не нужен. Чаще всего главный администратор в одиночку настраивает, обслуживает и защищает сеть компании.

При этом в сеть могут быть подключены несколько сотен устройств, и, если установить NGFW, ими станет легче управлять: уменьшатся затраты на ИТ-службу и снизится стоимость владения сетевых устройств, а безопасность вырастет.

Fortinet — лидер рынка NGFW по Гартнеру

Исследовательская и консалтинговая компания Gartner приводит подробные обзоры рынка ИБ-решений в ежегодных отчетах. Самый популярный способ визуализации — магический квадрант Гартнера. С его помощью сравнивают участников рынка, их текущее положение и перспективы роста.

В 2019 году лидерами квадранта Гартнера на рынке NGFW-решений были 4 компании:

- Fortinet

- Palo Alto Networks

- Check Point

- Cisco

Решение FortiGate от Fortinet заняло вторую строчку рейтинга, на первой традиционно находится компания Palo Alto, которая и создала идею NGFW.

Магический квадрант Гартнера для рынка Enterprise Firewall за 2019 год. Если упростить, по вертикали отражены маркетинговые и финансовые показатели компании, а по горизонтали — уровень технологий и стратегия их развития

5 причин перейти на FortiGate

- Сопроцессоры ASIC

- Лицензия ФСТЭК

- Исследовательская лаборатория FortiGuard Labs

- Фабрика безопасности Fortinet

- Технология виртуальных доменов VDOMs

1. Сопроцессоры ASIC

Мощности одного процессора не хватает для обработки трафика и применения к нему функций безопасности. Его дешифровка, проверка на наличие вирусных сигнатур и дальнейшая обработка невозможны с текущими объемами.

Поэтому решения NGFW используют специализированные чипы для ускорения самых популярных операций: IPsec, DPI, SSL, антивирусной проверки и других.

FortiGate использует чипы Application Specific Integrated Circuit — ASIC. Это собственная разработка компании, и применяется в устройствах FortiGate в двух вариантах:

- как отдельные чипы серий NP (network processors) и CP (content processors);

- как единый SoC (System-on-a-Chip Processor).

SoC (System-on-a-Chip Processor) используется в младших моделях линейки FortiGate и обрабатывает трафик

до 1 Гбит/с в режиме Threat Protection c включенными функциями безопасности.

На едином кристалле размещены CP, NP и RISC-based CPU-процессоры. Такая компоновка увеличивает скорость обработки трафика за счет его передачи внутри кристалла, а также упрощает архитектуру платы и устройства.

Младшие модели FortiGate на SoC защищают на 7-м уровне модели OSI, как и старшие. В 2019 году вышло четвертое поколение процессоров SoC: техпроцесс — 28 нм, поддержка памяти DDR4, внутрь интегрированы CP9 и NP6.

| Режим | FortiGate 60F | Среднее по индустрии |

Шкала Security Compute Rating |

| Брандмауэр (Гбит/с) | 10 | 0.65 | 15× |

| IPsec VPN (Гбит/с) | 6.5 | 0.38 | 17× |

| Защита трафика (Гбит/с) | 0.7 | 0.18 | 4× |

| Проверка SSL (Гбит/с) | 0.75 | 0.065 | 11× |

| Параллельные сеансы | 700 000 | 15 000 | 47× |

Сравнение пропускной способности FortiGate 60F на SoC4 с NGFW-экранами других производителей low-end-сегмента. Характеристики взяты из официальных документов. Security Compute Rating показывает прирост производительности по сравнению со средним значением пропускной способности по сегменту NGFW

100F — самая мощная модель FortiGate на SoC-процессоре.

| Firewall | IPS | NGFW | Threat Protection | Параллельные сеансы | CPS |

| 20 Гбит/с | 2,6 Гбит/с | 1,6 Гбит/с | 1 Гбит/с | 1 500 000 | 56 000 |

Технические характеристики FortiGate 100F в различных режимах обработки трафика

NP (network processors)

обрабатывают Ipv4, Ipv6, unicast и multicast. На них также ложится расшифровка IPsec, завершение VXLAN и преобразование адресов.

В UTM эти функции нагружают CPU и снижают пропускную способность устройства. В 2020 году вышел обновленный процессор NP7.

Помимо основных функций безопасности, он записывает события по ИБ самостоятельно и поддерживает политики безопасности на аппаратном уровне.

На NP7 выпущен FortiGate 4400F с пропускной способностью 1.2 Тбит/с в режиме фаервола и поддержкой 600 млн параллельных подключений.

| Режим | FortiGate 1800F |

Сренее по индустрии | Шкала Security Compute Rating |

| Брандмауэр (Гбит/с) | 200 | 15 | 15× |

| IPsec VPN (Гбит/с) | 75 | 4.3 | 17× |

| CPS | 500 000 | 114 000 | 4× |

| Параллельные сеансы | 30 млн | 2,73 млн | 11× |

Сравнение FortiGate 1800 F на чипе NP7 с возможностями NGFW других производителей

CP (content processors) отвечает за ресурсоемкие функции безопасности, такие как расшифровка SSL/TLS, IPS и антивирус.

Последнее поколение чипов CP9 появилось в 2018 году. В тестах NSS Labs за 2019 год участвовал FortiGate с сопроцессором CP9.

В режиме инспекции SSL на HTTPS-трафике FortiGate 500Е показал снижение пропускной способности на 8 %.

Производительность упала на 49, 75 и 78 % на устройствах Cisco, PAN и Palo Alto соответственно.

Чипы ASIC производит и разрабатывает Fortinet, они не добавляют цену бренда к стоимости конечного устройства, как это происходит с чипами Intel и Broadcom у других производителей NGFW. Это значит, что вы получите более мощное устройство с потенциалом к масштабированию за меньшие деньги.

2. Лицензия ФСТЭК

В России FortiGate лицензирован ФСТЭК по технической защите конфиденциальной информации. Этот сертификат дает возможность использовать FortiGate в сетях госучреждений до 1-го класса защиты включительно и при защите персональных данных до 1-го класса включительно.

- № сертификата: 4222

- Дата внесения в реестр: 11.02.2020

- Действует до: 11.02.2025

- Наименование средства: программно-аппаратный комплекс FortiGate, функционирующий под управлением операционной системы FortiOS версии 6.X

Соответствует требованиям документов:

- требования к МЭ;

- профиль защиты МЭ (А четвертого класса защиты. ИТ.МЭ.А4.ПЗ);

- профиль защиты МЭ (Б четвертого класса защиты. ИТ.МЭ.Б4.ПЗ);

- требования к СОВ;

- профили защиты СОВ (сети четвертого класса защиты. ИТ.СОВ.С4.ПЗ).

Если для деятельности вашего бизнеса нужна лицензия не только ФСТЭК, FortiGate соответствует требованиям всех основных регламентов:

- PCI DSS;

- PII;

- HIPPA

- GDPR

3. Исследовательская лаборатория FortiGuard Labs

FortiGate использует решения и сигнатурные базы угроз, которые создает и разрабатывает научно-исследовательская лаборатория при Fortinet.

Ежедневно лаборатория обрабатывает 100 млрд сигналов об угрозах с устройств Fortinet по всему миру. Вместе с искусственным интеллектом и алгоритмами машинного обучения эта информация превращается в сигнатуры и правила безопасности, которые получают устройства Fortinet.

FortiGuard Labs работает совместно с другими объединениями по ИБ и международными государственными службами, которые занимаются информационной безопасностью.

Если новая угроза возникает в одном месте сети, в течении часа обновляются устройства безопасности Fortinet по всему миру:

- список вредоносных хэшей/URL/IP/доменов обновляется каждые 15 минут;

- базы антивирусных сигнатур обновляются раз в 60 минут;

- уязвимости «нулевого дня» для песочницы обновляются раз в 15 минут;

- подписи IPS обновляются каждые 42 часа.

Таким образом, сеть на устройствах Fortinet будет защищена как от старых, так и от самых новых киберугроз.

4. Фабрика безопасности Fortinet

FortiGate — ядро информационной безопасности компании. С усложнением задач безопасности защиту можно усилить с помощью других устройств и сервисов Fortinet.

Экосистему информационной безопасности Fortinet называют SECURITY FABRIC, или Фабрикой безопасности. Идея фабрики заключается в использовании решений по ИБ от одного вендора с полной интеграцией и управлением из единого центра.

Если взять точки доступа от Fortinet и подключить их непосредственно к FortiGate, получится защищенная Wi-Fi-сеть. Точками можно управлять через интерфейс FortiGate и там же анализировать трафик с устройств, подключенных к Wi-Fi.

Экосистема Фабрики безопасности от облаков до endpoint-защиты.

Фабрика безопасности собирает информацию об инцидентах безопасности со всех устройств Fortinet. ИИ обрабатывает их и превращает в конкретные правила безопасности и сигнатуры для устройств, входящих в фабрику.

Если FortiWeb заблокирует запрос с подозрительного адреса и такая ситуация повторится на нескольких устройствах, то этот адрес попадает в черный список для всех устройств Fortinet, в том числе экраны NGFW с включенным Application Firewall.

Сервисы технологических партнеров Fortinet обмениваются данными об угрозах с устройствами фабрики безопасности по API.

5. Технология виртуальных доменов VDOMs

Технология VDOMs создает на базе одного физического устройства FortiGate несколько виртуальных. Разделение полезно при обслуживании нескольких офисов или компаний на уровне провайдера или повышения отказоустойчивости сети.

Создание изолированных VDOM для обработки трафика двух компаний на одном FortiGate. Отдельный домен для администратора устройства

Если объединить два физических устройства FortiGate в кластер, то повышается отказоустойчивость сети.

С технологией VDOM такой кластер можно организовать виртуально. От физических повреждений или отключений электричества он не защитит, однако спасет от атак и сбоев в конфигурации.

В конфигурации виртуального отказоустойчивого кластера root VDOM обрабатывает внутренний сетевой трафик, а Engineering VDOM — инженерный сетевой трафик

Доступ к технологии VDOМ предоставляется по подписке.

Сервисы безопасности FortiGate

Антивирус, определение IP/доменов ботнетов, защита мобильных устройств. Определяет шпионское ПО, защищает от вирусов и других атак с помощью анализа содержимого трафика.

Веб-фильтр. Отслеживание, контроль и блокировка доступа к вредоносным веб-сайтам.

Облачная песочница. Файлы с нестандартным поведением анализируются алгоритмами в облаке, отделенном от сетей компании. Это позволяет обнаруживать еще неизвестные атаки с помощью шаблонов поведения и предотвращать вирусные эпидемии.

Защита от вирусных эпидемий. Защищает от неизвестных угроз, которые появились между обновлениями антивирусных сигнатур.

Список скомпрометированных угроз. Постоянное пополнение списка угроз ИБ на всех устройствах FortiGate.

Служба оценки безопасности. Оценка и тестирование инфраструктуры ИБ компании и выдача рекомендаций по ее улучшению.

Служба интернета вещей (IoT). Автоматически обнаруживает подключенные к сети компании IoT-устройства и применяет к ним политики безопасности.

Служба промышленной безопасности. Защищает сеть и фильтрует трафик на уровне промышленных сред, протоколов и оборудования.

Служба IPS. Обновления в реальном времени от FortiGuard Labs для противодействия сложным многокомпонентным угрозам.

Антиспам. Фильтрация спама на периметре сети.

Служба тестирования проникновений. Служба имитирует сценарии проникновения реальных злоумышленников и находит уязвимые места в инфраструктуре компании.

Возможности FortiGate можно расширить с помощью подключения сервисов фабрики безопасности Fortinet. Туда входят как отдельные, так и облачные решения FortiWeb, FortiMail и др.

Фабрика безопасности расширяется в 4 уровня защиты. Базовый уровень предоставляет один FortiGate, для остальных необходимо использовать другие продукты Fortinet. Самый максимальный уровень защиты — 360 Protection — ориентирован на управление сотнями устройств безопасности и анализа угроз в SD-WAN-сети

Варианты поставки FortiGate

FortiGate выпускается как аппаратное устройство и как виртуальная машина для установки на собственных серверах. Главное отличие: в железной версии трафик обрабатывают процессоры ASIC, виртуальная работает на процессорах сервера и производительность падает до 10х раз.

Аппаратное устройство

Такой вариант подойдет компаниям, для которых важна гарантированная производительность устройств из официальных даташитов. Для этого FortiGate обрабатывает трафик на CPU и SPU ASIC одновременно, поэтому виртуальная машина на собственных серверах окажется медленней.

Аппаратное решение подойдет компаниям, которые строят сеть на оборудовании Fortinet. Неважно, будет это SD-WAN с сотней подсетей или развитая структура Wi-Fi, виртуальной машины недостаточно. FortiGate станет ядром безопасности сети при её апгрейде, особенно если раньше компания не использовала NGFW или UTM решения.

Виртуальное исполнение

FortiGate на виртуальной машине идентичен аппаратной версии: тот же интерфейс, операционная система и функции безопасности.

Однако скорость зависит от купленной виртуальной лицензии и мощности сервера. Такой вариант подойдет и для уже настроенной инфраструктуры с большим объемом свободных серверных мощностей, и для тестового использования.

Fortinet предоставляет для своих продуктов бесплатный тестовый период продолжительностью 1–3 месяца. За это время можно настроить сеть и протестировать функции безопасности на своем трафике.

После замеров администратор перенесет готовые настройки на физическое устройство, если компания решит выбрать аппаратное решение. Интеграция нового устройства произойдет быстрее, без потери работоспособности и снижения безопасности сети.

Варианты работы FortiGate в сети

Переход компании на NGFW подразумевает серьезное изменение сетевой архитектуры, настройку и интеграцию других сетевых устройств в единую систему безопасности. Но не всегда такие сильные изменения необходимы и целесообразны.

Поэтому есть 3 сценария использования FortiGate в сети:

- FortiGate как ядро безопасности NAT/Route. Этот вариант подразумевает установку на периметре сети и обработку внешнего и внутреннего сетевого трафика.

- FortiGate как устройство безопасности Transparent/Bridge. Он устанавливается за основным маршрутизатором и выполняет функцию инспекции трафика. За маршрутизацию отвечает устройство более высокого уровня.

Такой подход применим в хорошо спроектированных сетях или в сетях, где усиление безопасности требуется в определенном сегменте. Например, если необходимо защитить серверы с личными данными пользователей приложений. - FortiGate можно настроить как сниффер и передавать трафик без задержек сквозь него. Такой вариант установки FortiGate полезен для поиска уязвимостей и узких мест ИБ компании. Инциденты ИБ будут логироваться, анализироваться и поступать в едином окне главному администратору или специалисту по ИБ.

Варианты установки FortiGate в сети

Отказоустойчивый кластер на FortiGate

При переходе на UTM и NGFW устройства угрозой ИБ со стороны оборудования становится единая точка отказа. Если NGFW отключится или сломается, вся сеть встает с нулевой защитой.

Решением этой проблемы стало объединение нескольких устройств NGFW в кластеры безопасности. Такой кластер понадобится при:

- потере одного из каналов связи;

- выходе из строя одного или нескольких портов;

- выходе из строя целого FortiGate.

Кластер создается штатными средствами операционной системы FortiOS, для его создания потребуется:

- FortiGate 2–4 устройства или виртуальных машин. Все они должны быть одной модели, одной версии FortiOS и функционировать в одинаковом режиме

- Heartbeat линк (минимум 1, лучше — несколько)

- Подключить порты для трафика в L2-домен

Схема подключения двух FortiGate в отказоустойчивый кластер

Отказоустойчивый кластер работает в двух режимах:

- Active-Passive. Трафик обрабатывает только мастер-нода, остальные устройства выступают бэкапом.

- Active-Active. Все ноды кластера обрабатывают трафик, поэтому производительность растет, но нелинейно. При подключении 4-х устройств FortiGate скорость не вырастет в 4 раза, потому что весь трафик сначала будет поступать на мастер-ноду, и уже она будет принимать решение, какое устройство его обработает.