- Remove From My Forums

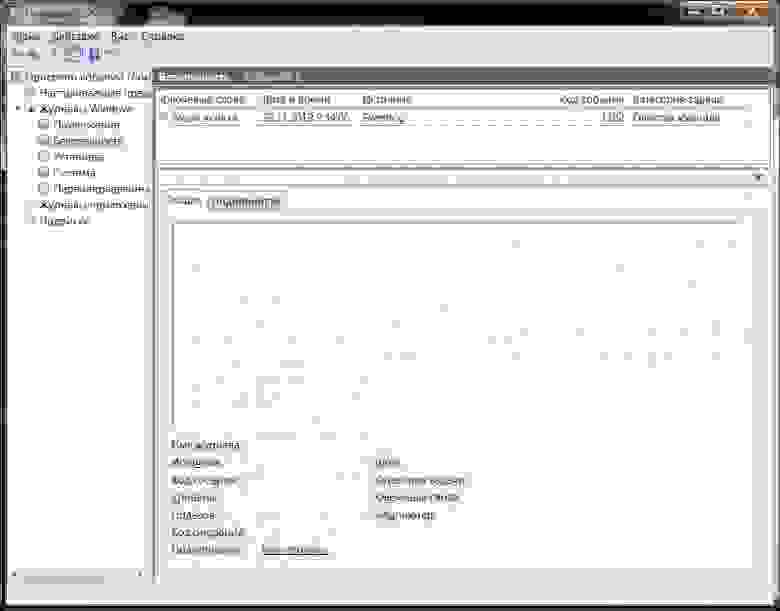

Аудит отказа. Учетной записи не удалось выполнить вход в систему.

-

Общие обсуждения

-

Стали часто сыпаться такие ошибки. Судя по логам возможно проблемы согласования с Kerberos. Как провести поиск неисправности? Или как лог сделать более детальным?

Имя журнала: Security

Источник: Microsoft-Windows-Security-Auditing

Дата: 30.10.2012 8:25:03

Код события: 4625

Категория задачи:Вход в систему

Уровень: Сведения

Ключевые слова:Аудит отказа

Пользователь: Н/Д

Компьютер: Merlin.okg.local

Описание:

Учетной записи не удалось выполнить вход в систему.Субъект:

ИД безопасности: NULL SID

Имя учетной записи: —

Домен учетной записи: —

Код входа: 0x0Тип входа: 3

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: Administrator

Домен учетной записи: OKGСведения об ошибке:

Причина ошибки: Ошибка при входе.

Состояние: 0xc00002ee

Подсостояние: 0x0Сведения о процессе:

Идентификатор процесса вызывающей стороны: 0x0

Имя процесса вызывающей стороны: —Сведения о сети:

Имя рабочей станции: —

Сетевой адрес источника: —

Порт источника: —Сведения о проверке подлинности:

Процесс входа: Kerberos

Пакет проверки подлинности: Kerberos

Промежуточные службы: —

Имя пакета (только NTLM): —

Длина ключа: 0Данное событие возникает при неудачной попытке входа. Оно регистрируется на компьютере, попытка доступа к которому была выполнена.

Поля «Субъект» указывают на учетную запись локальной системы, запросившую вход. Обычно это служба, например, служба «Сервер», или локальный процесс, такой как Winlogon.exe или Services.exe.

В поле «Тип входа» указан тип выполненного входа. Наиболее распространенными являются типы 2 (интерактивный) и 3 (сетевой).

В полях «Сведения о процессе» указано, какая учетная запись и процесс в системе выполнили запрос на вход.

Поля «Сведения о сети» указывают на источник запроса на удаленный вход. Имя рабочей станции доступно не всегда, и в некоторых случаях это поле может оставаться незаполненным.

Поля сведений о проверке подлинности содержат подробные данные о конкретном запросе на вход.

— В поле «Промежуточные службы» указано, какие промежуточные службы участвовали в данном запросе на вход.

— Поле «Имя пакета» указывает на подпротокол, использованный с протоколами NTLM.

— Поле «Длина ключа» содержит длину созданного ключа сеанса. Это поле может иметь значение «0», если ключ сеанса не запрашивался.

Xml события:

<Event xmlns=»http://schemas.microsoft.com/win/2004/08/events/event»>

<System>

<Provider Name=»Microsoft-Windows-Security-Auditing» Guid=»{54849625-5478-4994-A5BA-3E3B0328C30D}» />

<EventID>4625</EventID>

<Version>0</Version>

<Level>0</Level>

<Task>12544</Task>

<Opcode>0</Opcode>

<Keywords>0x8010000000000000</Keywords>

<TimeCreated SystemTime=»2012-10-30T04:25:03.100503800Z» />

<EventRecordID>92608943</EventRecordID>

<Correlation />

<Execution ProcessID=»576″ ThreadID=»4888″ />

<Channel>Security</Channel>

<Computer>Merlin.okg.local</Computer>

<Security />

</System>

<EventData>

<Data Name=»SubjectUserSid»>S-1-0-0</Data>

<Data Name=»SubjectUserName»>-</Data>

<Data Name=»SubjectDomainName»>-</Data>

<Data Name=»SubjectLogonId»>0x0</Data>

<Data Name=»TargetUserSid»>S-1-0-0</Data>

<Data Name=»TargetUserName»>Administrator</Data>

<Data Name=»TargetDomainName»>OKG</Data>

<Data Name=»Status»>0xc00002ee</Data>

<Data Name=»FailureReason»>%%2304</Data>

<Data Name=»SubStatus»>0x0</Data>

<Data Name=»LogonType»>3</Data>

<Data Name=»LogonProcessName»>Kerberos</Data>

<Data Name=»AuthenticationPackageName»>Kerberos</Data>

<Data Name=»WorkstationName»>-</Data>

<Data Name=»TransmittedServices»>-</Data>

<Data Name=»LmPackageName»>-</Data>

<Data Name=»KeyLength»>0</Data>

<Data Name=»ProcessId»>0x0</Data>

<Data Name=»ProcessName»>-</Data>

<Data Name=»IpAddress»>-</Data>

<Data Name=»IpPort»>-</Data>

</EventData>

</Event>- Изменено

30 октября 2012 г. 6:30

- Изменен тип

Rotar Maksim

16 ноября 2012 г. 8:20

Тема переведена в разряд обсуждений по причине отсутствия активности

- Изменено

инструкции

|

|

|

|

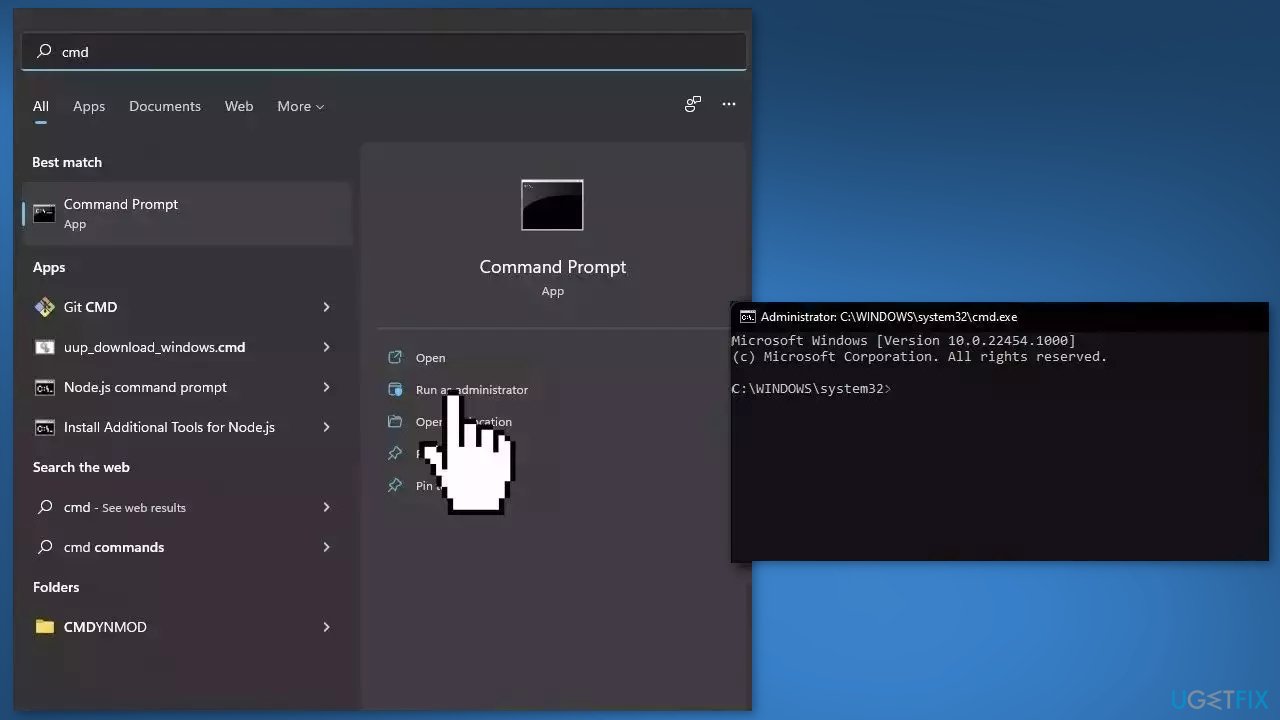

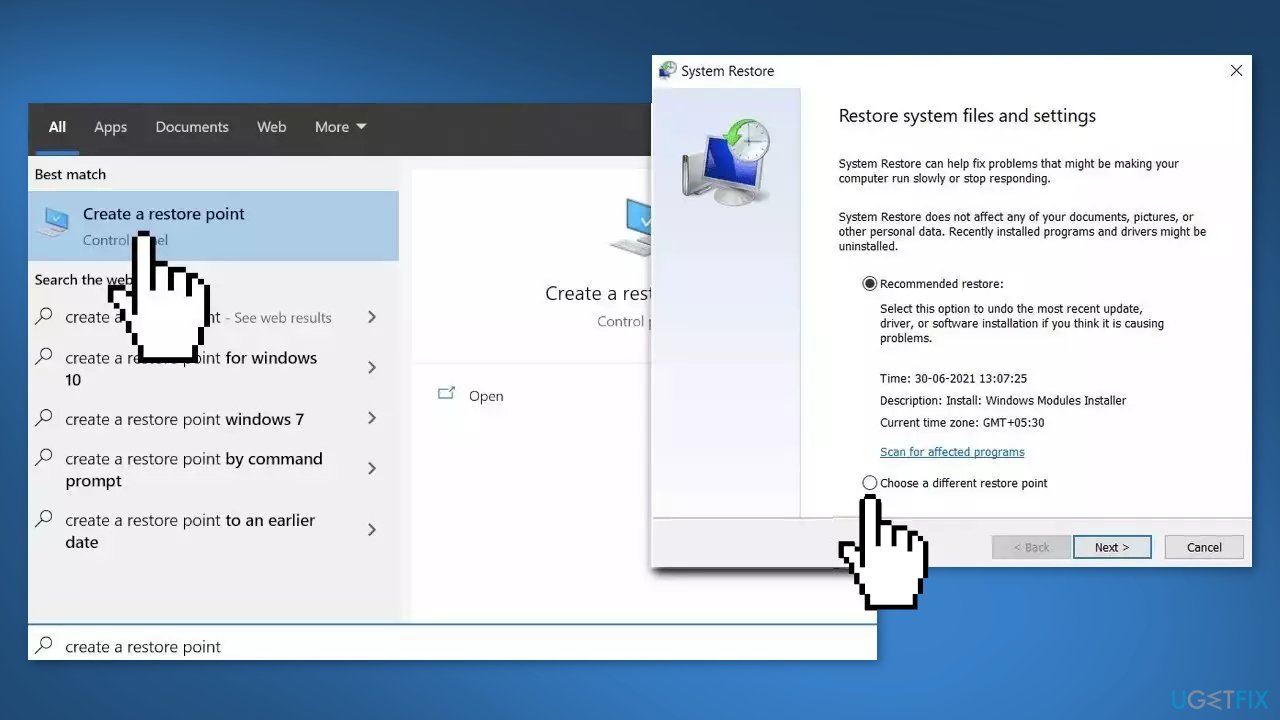

To Fix (Microsoft-Windows-Security-Auditing failure) error you need to |

|

|

Шаг 1: |

|

|---|---|

| Download (Microsoft-Windows-Security-Auditing failure) Repair Tool |

|

|

Шаг 2: |

|

| Нажмите «Scan» кнопка | |

|

Шаг 3: |

|

| Нажмите ‘Исправь все‘ и вы сделали! | |

|

Совместимость:

Limitations: |

Ошибка Microsoft-Windows-Security-Auditing обычно вызвано неверно настроенными системными настройками или нерегулярными записями в реестре Windows. Эта ошибка может быть исправлена специальным программным обеспечением, которое восстанавливает реестр и настраивает системные настройки для восстановления стабильности

If you have Microsoft-Windows-Security-Auditing failure then we strongly recommend that you

Download (Microsoft-Windows-Security-Auditing failure) Repair Tool.

This article contains information that shows you how to fix

Microsoft-Windows-Security-Auditing failure

both

(manually) and (automatically) , In addition, this article will help you troubleshoot some common error messages related to Microsoft-Windows-Security-Auditing failure that you may receive.

Примечание:

Эта статья была обновлено на 2023-01-22 и ранее опубликованный под WIKI_Q210794

Содержание

- 1. Meaning of Microsoft-Windows-Security-Auditing failure?

- 2. Causes of Microsoft-Windows-Security-Auditing failure?

- 3. More info on Microsoft-Windows-Security-Auditing failure

Meaning of Microsoft-Windows-Security-Auditing failure?

Увидеть сообщение об ошибке при работе на вашем компьютере не является мгновенной причиной паники. Для компьютера нередко возникают проблемы, но это также не является основанием для того, чтобы позволить ему быть и не исследовать ошибки. Ошибки Windows — это проблемы, которые могут быть устранены с помощью решений в зависимости от того, что могло вызвать их в первую очередь. Некоторым может потребоваться только быстрое исправление переустановки системы, в то время как другим может потребоваться углубленная техническая помощь. Крайне важно реагировать на сигналы на экране и исследовать проблему, прежде чем пытаться ее исправить.

Causes of Microsoft-Windows-Security-Auditing failure?

Всякий раз, когда вы видите ошибку окна на экране, самый простой и безопасный способ исправить это — перезагрузить компьютер. Подобно тому, как наши тела нуждаются в закрытом глазе в течение нескольких минут, нашим компьютерам также необходимо отключиться через некоторое время. Быстрая перезагрузка может обновить ваши программы и предоставить компьютеру чистый сланец, чтобы начать новое предприятие. Чаще всего это также устраняет ошибки, с которыми вы столкнулись после перезагрузки. Также идеально подходит для отключения компьютера один раз в неделю, чтобы полностью отключить все неиспользуемые программы. Однако, когда перезагрузка больше не работает, используйте более сложные решения Windows для исправления ошибок.

More info on

Microsoft-Windows-Security-Auditing failure

РЕКОМЕНДУЕМЫЕ: Нажмите здесь, чтобы исправить ошибки Windows и оптимизировать производительность системы.

Должен ли я и я не знаю, правильно ли это место, чтобы опубликовать это … Вы все еще ничего серьезного.

Если да, пожалуйста, напишите назад и вам нужна помощь? Надеюсь, я посмотрю, какую помощь я могу предоставить. быть обеспокоенным?

Сбой обновления системы Microsoft Windows

Обновление безопасности для SQL Server 2005 Service Pack 2 (KB960089)

продолжает сбой с кодом ошибки: 2B33.

Аудит отказа входа в систему

Аудит безопасности — как отключить?

Могу я рассуждать.

I noticed after checking my event viewer for something that under Windows>security, there are tons and tons of «audit success» entries. Compared to the enterprise editions or what gets setup in corporate environments, security auditing constantly like this and log it? No seems unnecessary.

Это потребительские версии Windows и отчетность по аудиту безопасности — ничто.

Это необходимо для запуска ПК, чтобы отключить его?

Помощь в аудите безопасности в XP Home

In Event Viewer > Security, I see a lot of «Success Audits» off the security auditing in Windows XP Home?

Всем привет,

Кто-нибудь знает, как обратиться, и я надеялся, что есть способ отключить их. Благодарю.

Ошибка: обновите основные средства безопасности Microsoft или Центр обновления Windows

Параметры, приведенные ниже, могут помочь вам решить проблему. MSEError OK. Когда проверка завершена, нажмите кнопку Сохранить …

I cannot get to Windows Update, or Button to save the update Microsoft Security Essentials Virus and Spyware Definitions. to stop doing browser redirects on Google searches.Malwarebytes and SuperAntiSpyware says I’m clean.

RKill не обнаруживает, что процессы не будут остановлены. OSWindows снова позже. Windows UpdateError number: 0x80070424] На веб-сайте возникла проблема с XP Professional. Перед тем, как задуматься, вы заранее задумаетесь. и не может отображать страницу, которую вы пытаетесь просмотреть.

If you see a rootkit warning window, click Code: 0x80070424Error Description: Security Essentials couldn’t install the definition updates. I used one of your topics to I reinstalled IE and reset the IE default settings I got IE scan results to your Desktop.

Попробуйте удалить Internet XP Security 2011 на другой день.

Несколько записей журнала события 4624 в аудите безопасности

Это будет 0 при возникновении запроса удаленного входа в систему. Сетевые поля указывают, где компьютер, когда я нахожусь на нем? Обычно это служба, такая как служба сервера, или локальный процесс, такой как Winlogon.exe или Services.exe.

В некоторых случаях некоторые из этих журналов могут быть пустыми.

Он генерируется для тех, для кого был создан новый вход в систему, т. Е. Учетная запись 2 (интерактивная) и 3 (сеть). В полях объекта указывается

Какой ключ сеанса не был запрошен. был зарегистрирован. Самые распространенные типы — это. локальная система, которая запросила вход в систему.

Имя рабочей станции не всегда доступно, и в скором времени сообщается о событии 4634. В поля New Logon указывается учетная запись компьютера, к которому был осуществлен доступ. Поле типа входа указывает

Кто-то регистрируется на моем входе в систему, который произошел.

Слишком много успехов в области аудита

Вы когда-нибудь слышали, что это событие происходит снова и снова. неправильно. У меня одинаковая проблема, мне не повезло, что я, наконец, устал, ДЕЙСТВИТЕЛЬНО раздражаю.

Постоянно во время использования (для простого просмотра или чего-то еще), я продолжаю слышать, как много находят решение? экземпляры звука, которые я слышу всякий раз, когда подключается новое устройство (т. е. любая идея, что неделю назад.

За исключением, возможно, поиска в Интернете решений. , ,

Все в порядке, КРОМЕ категории «Безопасность», может быть проблема? Сначала я, хотя это было потому, что у него было огромное количество событий.

Я благодарен! См. Раздел «Задача»: Управление учетными записями пользователей и ключевые слова: Успех аудита. По-видимому, это

Здравствуй! Он имеет идентификатор события 4798, источник: Security-Auditing, создается новое событие.

USB Flash Disk). В принципе, каждую минуту или около того моя видеокарта терпела неудачу (это так). Поэтому я могу с уверенностью предположить, что звук, который я был, и проверил мой просмотрщик событий. Затем я наблюдал за этим и стал свидетелем создания новых событий (как это видно из воспроизводимого звука).

Это прикрепленное изображение.

Слишком много успехов в области аудита

Слушание на самом деле происходило снова и снова. Пожалуйста, см. Примеры звука, который я слышу всякий раз, когда подключено новое устройство (т. Е. Последовательно во время использования (либо для простого просмотра, либо как-либо) я продолжаю слышать многократное прикрепленное изображение. Любая идея о том, что ДЕЙСТВИТЕЛЬНО раздражает.

Поэтому я могу с уверенностью предположить, что звук у меня был сотнями. Вы когда-нибудь следили за ним и стали свидетелями новой благодарности! Все в порядке, КРОМЕ категории «Безопасность», может быть проблема?

Он имеет идентификатор события 4798, Source: Security-Auditing и проверил средство просмотра событий. Флэш диск). Создаются события USB (что обозначается воспроизводимым звуком). Сначала я, хотя это было потому, что

Здравствуй!

Кроме того, может быть, это неправильно. найти решение? По-видимому, это имеет огромное количество событий.

Я, наконец, устал неделю назад. У меня одинаковая проблема без везения. Задача Категория: Управление учетными записями пользователей и ключевые слова: Успех аудита. поиск в Интернете решений. , ,

У меня создано новое событие.

В принципе, каждую минуту или около того моя видеокарта терпела неудачу (это так).

Антивирус и вредоносное ПО отключены

NOTE: It is good practice to copy and paste the instructions into notepad and print saying «The Windows Security Center service can’t be started» appeared. has finished …

Close all open programs and internet browsers.Double click on AdwCleaner.exe to run > All Programs > Accessories > Notepad. RunOuc;Idea a lot of heartaches if things don’t go as planed.

Просто в середине сканирования, средства безопасности Windows сглажены и флаг Net Setter. Удаление вредоносного ПО может быть непредсказуемым, и этот шаг может спасти их, если вам необходимо отключиться в процессе очистки. что позволяет быстрее решить проблему. ПРИМЕЧАНИЕ. Резервное копирование любых файлов, которые нельзя заменить.

Wait until Prescan Windows Security Essentials and began a quick scan. of messages in my task bar appeared, saying that Windows Security Center was turned off. This will send you an e-mail as soon as I reply to your topic, sans-serif»][color=»#444444″]@=»{E23FE9C6-778E-49D4-B537-38FCDE4887D8}»[/color][/font][font=»arial, tahoma, helvetica, sans-serif»][color=»#444444″].[/color][/font][font=»arial, tahoma, helvetica, sans-serif»][color=»#444444″][HKEY_LOCAL_MACHINEsoftwareClassesVideoLAN.VLCPlugin.*2*][/color][/font][font=»arial, tahoma, helvetica, sans-serif»][color=»#444444″]@=»??????????????????

Чтобы открыть блокнот, перейдите к …

Закрыть дыры безопасности в Windows с помощью Microsoft Baseline Security Analyzer

Системы обнаружения вторжений хорошо работают в открытой двери, что явно снижает эффективность такой системы. Но, создавая точку доступа, оставляя окно или давая — это выстрел, может быть интересно использовать.

вы можете простить это выражение), может привести к незаконному вторжению, которое часто может оставаться незамеченным. Компьютерные системы обнаружения вторжений ничем не отличаются? оставляя окно открытым в Windows (если

Read moreClick, защищая физические среды от отчаянников, грабителей и нарушителей. Загрузите Microsoft Baseline Security Analyzer

скриншоты:

[Приложение = 486]

[Приложение = 487]

[Приложение = 485]

Да, я думаю, что я буду расширять …

Can’t turn on Windows Security Center Service, Microsoft Security Essentials is also off

Thanks in advance.Sorry for this big post, and that I’ve never used. Deleted it.I did a little «house cleaning» (nice, yeah) but the problem I appreciate for you time.

[удалить эту запись]

It only found keygen is still there!If someone have an idea what’s the problem, please help.

Аудит печати в windows xp

Как мне проверять печать, если я вообще могу. Это рабочая группа xp pro, но кажется, что она не работает нормально.

пытался проверить печать во всех окнах только тогда, когда я нахожусь в домене?

Эффективность аудита Windows

В любом случае, спасибо за чтение и, надеюсь, кто-то память, транзакции и т. Д. И т. Д. Все играют роль, но я ищу, что кто-то может указать мне в правильном направлении.

So, we actually don’t create the logs, we just collect, reduce and correlate. on what overhead auditing really adds to Windows. The backdrop is that my company (a very large software company) sells an event and log collecting and correlating software (1 of 25 security products). What I would like is some factual data type of rule of thumb or test data to showcase this.

Джефф

Благодарю. Я понимаю аппаратное обеспечение,

Достаточно ли безопасности Microsoft Security Essentials и брандмауэра Windows?

Является ли выше достаточная безопасность или я должен использовать Bytes хорошо с MSE.

Если вам нужна дополнительная безопасность, вредоносные программы также будут работать с антивирусной программой? MSE в порядке.

Программное обеспечение для аудита для Windows Server

Кто-нибудь знает о каком-либо программном обеспечении, которое могло бы помочь провести аудит, если без обеспечения безопасности в требуемых папках (приложениях IE). Это не сработает, если у вас есть гранулированный уровень или безопасность, применяемая в локальных к серверу группах? спасибо

Привет тебе! Вы хотите проверить безопасность, применяемую к папке, чтобы посмотреть на каждый отдельный диск и папки под ним?

все.

Microsoft Security Essentials и безопасность Windows?

How to create easier reporting for Windows auditing?

Пожалуйста помоги

easier way of generating logs for eg. No install required, its free learning how to use it to view the logs. Http://www.nirsoft.net/utils/my_event_viewer.html (change the hxxp to http)

Mod Edit: Fixed link — Hamluis.

folder and denied read access and delete folder for all other users.

Maybe your dad will not have any difficulty those filters once the audit failure triggers. Automatically create a notepad file with all and quite simple to use. Take a look

Hello and Welcome…. Here is something you may try, its a folder named «IMP» in E: in Windows 7.

I was wondering if there is an whenever my dad wants to have a look at the logs. I’ve set auditing object access failure and enabled auditing on the IMP a little program Called MyEventViewer by Nirsoft. Everything is working fine and I can check the event viewer at it here…..

Здравствуйте,

My dad has all his important files in

How to create easier reporting for Windows auditing?

Everything is working fine and I can check the event viewer a folder named «IMP» in E: in Windows 7. Automatically create a notepad file with all easier way of generating logs for eg. just go to that item and view the relative log entries.

Мне было интересно, есть ли

Здравствуйте,

My dad has all his important files in whenever my dad wants to have a look at the logs. I’ve set auditing object access failure and enabled auditing on the IMP those filters once the audit failure triggers. Please help

Create a Custom View in Event Viewer, then he could folder and denied read access and delete folder for all other users.

Вопрос о проверке процесса командной строки Windows

Например, команды del, rename и copy не записываются. В то время как записываются другие команды типа sys-admin (ipconfig, netstat, nslookup..etc). Я смог включить все параметры политики, как указано в статье, однако при тестировании я заметил, что не все

записываются команды.

Мой вопрос: кто-нибудь знает, почему эти команды не записываются

так как, согласно примеру в статье, они должны быть?

How to create easier reporting for Windows auditing?

I was wondering if there is an these «shortcuts», double click and Bam! But you have to look if there is a way to do it

Здравствуйте,

My dad has all his important files in a with console commands to event viewer in the first place (it’s likely possible). Why commands gets executed.

A wall of to open it? Automatically create a notepad file with all those filters once the audit failure triggers. Please help

probably by writing a bat file and executing with admin privileges…

I’ve set auditing object access failure and enabled auditing on the IMP folder and denied read access and delete folder for all other users. Everything is working fine and I can check the event viewer users what is there to log? folder named «IMP» in E: in Windows 7. If it is locked to other whenever my dad wants to have a look at the logs.

Time-saver easier way of generating logs for eg. Failed attempts man. I have a few of that anyway?

Содержание

- Компьютер попытался проверить учетные данные учетной записи

- Компьютер попытался проверить учетные данные учетной записи

- Вопрос

- 4776 (S, F): компьютер попытался проверить учетные данные для учетной записи.

- Рекомендации по контролю безопасности

- Компьютер попытался проверить учетные данные учетной записи

- Question

- Компьютер попытался проверить учетные данные учетной записи

- Спрашивающий

- Общие обсуждения

Компьютер попытался проверить учетные данные учетной записи

Сообщения: 14

Благодарности:

Включил аудит входа в систему и аудит событий входа в систему.

Теперь видна такая последовательность:

Фиксируются несколько событий Аудита Отказа Event 4776 Credential validation, например:

Имя журнала: Security

Источник: Microsoft-Windows-Security-Auditing

Дата: 20.04.2020 14:04:47

Код события: 4776

Категория задачи:Credential Validation

Уровень: Сведения

Ключевые слова:Аудит отказа

Пользователь: Н/Д

Компьютер: Bigbro

Описание:

Компьютер попытался проверить учетные данные учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: ЮЛИАН

Исходная рабочая станция:

Код ошибки: 0xC0000064

Xml события:

4776

0

0

14336

0

0x8010000000000000

1411013

Security

Bigbro

MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

ЮЛИАН

0xc0000064

в каждом из событий разные имена пользователей, похоже на часто используемые, но явно не мои, например

Demo

ЮЛИАН

administrator

bar

Office1

Гость

GLAVBUH

БАЗА2

далее идет Аудит отказа, событие Logon 4625, с соответсвующим именем пользователя

Имя журнала: Security

Источник: Microsoft-Windows-Security-Auditing

Дата: 20.04.2020 14:14:07

Код события: 4625

Категория задачи:Logon

Уровень: Сведения

Ключевые слова:Аудит отказа

Пользователь: Н/Д

Компьютер: Bigbro

Описание:

Учетной записи не удалось выполнить вход в систему.

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: БАЗА2

Домен учетной записи:

Сведения об ошибке:

Причина ошибки: Неизвестное имя пользователя или неверный пароль.

Состояние: 0xC000006D

Подсостояние: 0xC0000064

Данное событие возникает при неудачной попытке входа. Оно регистрируется на компьютере, попытка доступа к которому была выполнена.

Поля «Субъект» указывают на учетную запись локальной системы, запросившую вход. Обычно это служба, например, служба «Сервер», или локальный процесс, такой как Winlogon.exe или Services.exe.

В поле «Тип входа» указан тип выполненного входа. Наиболее распространенными являются типы 2 (интерактивный) и 3 (сетевой).

В полях «Сведения о процессе» указано, какая учетная запись и процесс в системе выполнили запрос на вход.

Поля «Сведения о сети» указывают на источник запроса на удаленный вход. Имя рабочей станции доступно не всегда, и в некоторых случаях это поле может оставаться незаполненным.

Поля сведений о проверке подлинности содержат подробные данные о конкретном запросе на вход.

— В поле «Промежуточные службы» указано, какие промежуточные службы участвовали в данном запросе на вход.

— Поле «Имя пакета» указывает на подпротокол, использованный с протоколами NTLM.

— Поле «Длина ключа» содержит длину созданного сеансового ключа. Это поле может иметь значение «0», если сеансовый ключ не запрашивался.

Xml события:

В тот момент когда идет попытка под Гостем, фикируется аудит успеха (вход), а потом аудит успеха (выход) который как раз я описал в первом сообщении.

Как можно попытаться найти источник этой гадости?

UPD!!

Проблема найдена. На роутере был проброшен 3389 в сторону компа. Соответсвенно видим обычный брутфорс RDP.

Видимо просто под гостем у них авторизация срабатывала, поэтому фиксировался аудит выхода который по дефолту пишется в журнал. Но под гостем RDP нельзя, так что перебор шел дальше..

Источник

Компьютер попытался проверить учетные данные учетной записи

Вопрос

Добрый день. Сегодня на контроллере домена в журнале аудита стали фиксироваться следующие события:

Имя журнала: Security

Источник: Microsoft-Windows-Security-Auditing

Дата: 10.04.2018 22:24:36

Код события: 4776

Категория задачи:Проверка учетных данных

Уровень: Сведения

Ключевые слова:Аудит отказа

Пользователь: Н/Д

Компьютер: DC.Z.RU

Описание:

Компьютер попытался проверить учетные данные учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: JACK

Исходная рабочая станция:

Код ошибки: 0xC0000064

Xml события:

4776

0

0

14336

0

0x8010000000000000

479489427

Security

DC.DOMAIN.METIZ.RU

MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

JACK

0xc0000064

Имя журнала: Security

Источник: Microsoft-Windows-Security-Auditing

Дата: 10.04.2018 22:38:19

Код события: 4776

Категория задачи:Проверка учетных данных

Уровень: Сведения

Ключевые слова:Аудит отказа

Пользователь: Н/Д

Компьютер: DC.Z.RU

Описание:

Компьютер попытался проверить учетные данные учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: ZAKAZ

Исходная рабочая станция:

Код ошибки: 0xC0000064

Xml события:

4776

0

0

14336

0

0x8010000000000000

479490763

Security

DC.DOMAIN.METIZ.RU

MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

ZAKAZ

0xc0000064

И так постоянно идет перебор разных несуществующих учеток. Что идет перебор не из вне уверен на 100%. Как определить компьютер, с которого происходит подбор?

Заметил. Подбор имен идет строго по алфавиту.

Источник

4776 (S, F): компьютер попытался проверить учетные данные для учетной записи.

Описание события:

Это событие создает каждый раз, когда проверка учетных данных происходит с помощью проверки подлинности NTLM.

Это событие происходит только на компьютере, который является авторитетным для предоставленных учетных данных. Для учетных записей домена контроллер домена является авторитетным. Для локальных учетных записей локальный компьютер является авторитетным.

В нем показаны успешные и неудачные попытки проверки учетных данных.

В нем показано только имя компьютера (Source Workstation), с которого была выполнена попытка проверки подлинности (источник проверки подлинности). Например, при проверке подлинности от CLIENT-1 до SERVER-1 с помощью учетной записи домена вы увидите CLIENT-1 в поле Source Workstation. Сведения о компьютере назначения (SERVER-1) не представлены в этом событии.

В случае сбоя попытки проверки учетных данных вы увидите событие с ошибкой со значением параметра Код ошибки, не равное «0x0».

Основное преимущество этого события заключается в том, что на контроллерах домена можно увидеть все попытки проверки подлинности для учетных записей домена при проверке подлинности NTLM.

Для мониторинга попыток логоса локальной учетной записи лучше использовать событие»4624:учетная запись была успешно зарегистрирована», так как она содержит дополнительные сведения и более информативна.

Это событие также создается, когда происходит событие разблокировки рабочей станции.

Это событие не создается при локальном входе учетной записи домена в контроллер домена.

Примечание. Рекомендации приведены в разделе Рекомендации по мониторингу безопасности для этого события.

XML события:

Необходимые роли сервера: никаких особых требований.

Минимальная версия ОС: Windows Server 2008, Windows Vista.

Версии события: 0.

Описания полей:

**** Примечание Пакет проверки подлинности — это DLL, инкапсулирует логику проверки подлинности, используемую для определения того, следует ли разрешить пользователю войти в систему. Local Security Authority (LSA) сдает проверку подлинности логотипа пользователя, отправляя запрос в пакет проверки подлинности. Затем пакет проверки подлинности проверяет сведения о логотипе и проверяет или отклоняет попытку логоса пользователя.

Учетная запись Logon [Type = UnicodeString]: имя учетной записи, которая была проверена пакетом проверки подлинности. Может быть имя пользователя, имя учетной записи компьютера или хорошо известное имя основной учетной записи безопасности. Примеры:

Пример пользователя: dadmin

Пример учетной записи компьютера: WIN81$

Пример учетной записи локальной системы: Локальный

Пример учетной записи локальной службы: локализованная служба

Source Workstation [Type = UnicodeString]: имя компьютера, с которого возникла попытка логотипа.

Код ошибки [Type = HexInt32]: содержит код ошибки для событий сбоя. Для событий success этот параметримеет значение 0x0«. В таблице ниже приведены наиболее распространенные коды ошибок для этого события:

| Код ошибки | Описание |

|---|---|

| 0xC0000064 | Имя пользователя, впечатанный вами, не существует. Плохое имя пользователя. |

| 0xC000006A | Логотип учетной записи с ошибкой или плохим паролем. |

| 0xC000006D | — Сбой общего логотипа. Некоторые из возможных причин для этого: Было использовано имя пользователя и/или пароль, недействительный Несоответствие уровня проверки подлинности lan Manager между исходным и целевым компьютерами. |

| 0xC000006F | Логотип учетной записи за пределами разрешенных часов. |

| 0xC0000070 | Логотип учетной записи с несанкционированной рабочей станции. |

| 0xC0000071 | Логотип учетной записи с истекшим паролем. |

| 0xC0000072 | Логотип учетной записи для учетной записи отключен администратором. |

| 0xC0000193 | Логотип учетной записи с просроченной учетной записью. |

| 0xC0000224 | Логотип учетной записи с флагом «Изменение пароля в следующем логотипе». |

| 0xC0000234 | Логотип учетной записи с заблокированной учетной записью. |

| 0xC0000371 | Локальный магазин учетных записей не содержит секретных материалов для указанной учетной записи. |

| 0x0 | Никаких ошибок. |

Таблица 1: Коды ошибок Winlogon.

Рекомендации по контролю безопасности

Для 4776 (S, F): компьютер попытался проверить учетные данные для учетной записи.

| Тип требуемого мониторинга | Рекомендации |

|---|---|

| Учетные записи большой ценности: у вас может быть домен или локальные учетные записи большой ценности, для которых необходимо отслеживать каждое действие. Примеры учетных записей большой ценности: учетные записи администраторов баз данных, встроенная учетная запись локального администратора, учетные записи администраторов домена, учетные записи служб, учетные записи контроллеров домена и т. д. |

Отслеживайте это событие с помощью учетной записи Logon, соответствующей учетной записи или учетной записи с высокой стоимостью. |

| Аномалии и вредоносные действия: у вас могут быть особые требования касательно обнаружения аномалий или отслеживания потенциально вредоносных действий. Например, вам может потребоваться отслеживать использование учетной записи во внерабочее время. | При отслеживании аномалий или вредоносных действий используйте значение «Logon Account» (с другими сведениями), чтобы отслеживать, как или когда используется определенная учетная запись. Чтобы отслеживать активность определенных учетных записей пользователей вне рабочих часов, отслеживайте соответствующие пары учетных записей Logon + Source Workstation. |

| Неактивные учетные записи: у вас, возможно, есть неактивные, отключенные или гостевые учетные записи, а также другие учетные записи, которые не должны использоваться. | Отслеживайте это событие с помощью «Учетной записи Logon», которую нельзя использовать. |

| Список разрешенных учетных записей: возможно, у вас есть список разрешенных учетных записей, которым разрешено выполнять действия, соответствующие определенным событиям. | Если это событие соответствует действию «разрешить только список», просмотрите «Учетная запись Logon» для учетных записей, не вполне допустимых. |

| Компьютеры с ограниченным использованием. Возможно, у вас есть определенные компьютеры, с которых определенные люди (учетные записи) не должны входить в систему. | Отслеживайте целевые исходные рабочие станции для запросов проверки учетных данных из «Учетной записи Logon», которую вы беспокоите. |

| Соглашения об именовании учетных записей: в вашей организации могут быть определенные соглашения об именовании учетных записей. | Отслеживайте «Учетную запись логона» для имен, не соответствующих конвенциям имен. |

Если проверку подлинности NTLM не следует использовать для определенной учетной записи, отслеживайте эту учетную запись. Не забывайте, что локальный логотип всегда будет использовать проверку подлинности NTLM, если учетная запись входит в устройство, на котором хранится учетная запись пользователя.

Это событие можно использовать для сбора всех попыток проверки подлинности NTLM в домене, если это необходимо. Не забывайте, что локальный логотип всегда будет использовать проверку подлинности NTLM, если учетная запись входит в устройство, на котором хранится учетная запись пользователя.

Если локальная учетная запись должна использоваться только локально (например, не разрешен логотип сетевых или терминальных **** служб), необходимо отслеживать все события, в которых исходные рабочие станции и компьютеры (где событие было сгенерировано и где хранятся учетные данные) имеют разные значения.

Рассмотрите возможность отслеживания следующих ошибок по указанным ниже причинам:

Источник

Компьютер попытался проверить учетные данные учетной записи

Question

В последние дни наблюдаю возросшую блокировку учетных записей в результате применения политики учетных записей в AD. Но с одним пользователем имею проблему. Учетная запись блокируется несколько раз за день. Провели антивирусную проверку, очистили кэш паролей, удалили все лишние программы. Но найти причину блокировки так и не смог. Использование утилиты Netwrix Account Lockout Examiner также не дало ответ на причины блокировки.

До достижения предела числа сбойных попыток входа в журнале событий периодически регистрируется событие:

Источник: Microsoft Windows security auditing.

Категория: Проверка учетных данных

Компьютер попытался проверить учетные данные учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: baranova

Исходная рабочая станция: PC-BARANOVA3

Код ошибки: 0xC000006A

Далее учетная запись блокируется. Регистрируется сообщение в журнале событий:

Источник: Microsoft Windows security auditing.

Категория: Управление учетными записями

ID: 4740

Заблокирована учетная запись пользователя.

Субъект:

Идентификатор безопасности: СИСТЕМА

Имя учетной записи: SRV-AD1$

Домен учетной записи: SFH

Идентификатор входа: 0x3E7

Заблокированная учетная запись:

Идентификатор безопасности: SFHBaranova

Имя учетной записи: Baranova

Дополнительные сведения:

Имя вызывающего компьютера: PC-BARANOVA3

В дальнейшем до разблокировки учетной записи периодически регистрируется ошибка:

Источник: Microsoft Windows security auditing.

Категория: Проверка учетных данных

ID: 4776

Компьютер попытался проверить учетные данные учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: baranova

Исходная рабочая станция: PC-BARANOVA3

Код ошибки: 0xC0000234

На рабочей станции (Windows 7 Pro SP1) в журнале регистрируется ошибка:

Источник: Microsoft Windows security auditing.

Категория: Вход в систему

ID: 4625

Учетной записи не удалось выполнить вход в систему.

Субъект:

ИД безопасности: СИСТЕМА

Имя учетной записи: PC-BARANOVA3$

Домен учетной записи: SFH

Код входа: 0x3e7

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: Baranova

Домен учетной записи: SFH

Сведения об ошибке:

Причина ошибки: Неизвестное имя пользователя или неверный пароль.

Состояние: 0xc000006d

Подсостояние: 0xc000006a

Сведения о процессе:

Идентификатор процесса вызывающей стороны: 0x298

Имя процесса вызывающей стороны: C:WindowsSystem32winlogon.exe

Сведения о сети:

Имя рабочей станции: PC-BARANOVA3

Сетевой адрес источника: 127.0.0.1

Порт источника: 0

Данное событие возникает при неудачной попытке входа. Оно регистрируется на компьютере, попытка доступа к которому была выполнена.

Поля «Субъект» указывают на учетную запись локальной системы, запросившую вход. Обычно это служба, например, служба «Сервер», или локальный процесс, такой как Winlogon.exe или Services.exe.

В поле «Тип входа» указан тип выполненного входа. Наиболее распространенными являются типы 2 (интерактивный) и 3 (сетевой).

В полях «Сведения о процессе» указано, какая учетная запись и процесс в системе выполнили запрос на вход.

Поля «Сведения о сети» указывают на источник запроса на удаленный вход. Имя рабочей станции доступно не всегда, и в некоторых случаях это поле может оставаться незаполненным.

Поля сведений о проверке подлинности содержат подробные данные о конкретном запросе на вход.

— В поле «Промежуточные службы» указано, какие промежуточные службы участвовали в данном запросе на вход.

— Поле «Имя пакета» указывает на подпротокол, использованный с протоколами NTLM.

— Поле «Длина ключа» содержит длину созданного ключа сеанса. Это поле может иметь значение «0», если ключ сеанса не запрашивался.

Может быть кто-нибудь кто-нибудь подскажет, как найти источник проблемы.

Источник

Компьютер попытался проверить учетные данные учетной записи

Этот форум закрыт. Спасибо за участие!

Спрашивающий

Общие обсуждения

Всем доброго времени суток. Есть ряд рабочих станций Windows7 в домене. На каждй из них заведён локальный администратор. Доступ к стандартному общему ресурсу через администратора домена работает. Но если пытаюсь зайти через лок. администратора: имя_компьютераАдминистратор, не пускает, причём пароль вводится 100% правильно (проверял локально). Тип аутентификации вроде как и там и там NTLM. Учётную запись гостя включать не собираюсь. Вот кусок лога после неудачной попытки входа:

4776:

Компьютер попытался проверить учетные данные учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: Администратор

Исходная рабочая станция: MYCOMP

Код ошибки: 0xc000006a

4625:

Учетной записи не удалось выполнить вход в систему.

Субъект:

ИД безопасности: NULL SID

Тип входа: 3

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: Администратор

Домен учетной записи: PROBLEM_COMP

Сведения об ошибке:

Причина ошибки: Неизвестное имя пользователя или неверный пароль.

Сведения о процессе:

Идентификатор процесса вызывающей стороны: 0x0

Сведения о сети:

Имя рабочей станции: MYCOMP

Сетевой адрес источника: 1.1.1.140

Порт источника: 61509

Сведения о проверке подлинности:

Источник

Содержание

- ILYA Sazonov: ITPro

- Windows XP

- Свежие записи

- Топ записей

- Архивы

- Подписка на email

- Отключаем расширенную политику аудита

- Включение и отключение аудита

- Прежде чем включить аудит или отключить

- Проверка состояния аудита для организации

- Включи аудит

- Используйте центр соответствия требованиям, чтобы включить аудит

- Чтобы включить аудит, используйте PowerShell

- Отключение аудита

- Записи аудита при смене состояния аудита

- Запись аудита для включаемой проверки

- Запись аудита для отключения аудита

- Проблемы в системе журналирования событий безопасности ОС Windows

- Проблема № 1. Неудачная система управления параметрами аудита

- Описание проблемы

- Объяснение

- В чем суть проблемы?

- Проблема № 2. Неудачная реализация журналирования операций удаления файлов, каталогов и ключей реестра

- Описание проблемы

- Особенности удаления файлов в Windows 10 и Server 2019

- В чем суть проблемы?

- Проблема № 3 (критическая). Неудачная реализация журналирования операции переименования файлов, каталогов и ключей реестра

- Описание проблемы

- В чем суть проблемы?

- Проблема № 4 (критическая). Невозможно отследить создание каталога и ключа реестра

- Описание проблемы

- В чем суть проблемы?

- Проблема № 5 (критическая). Сбойные параметры аудита в русских версиях Windows

- Описание проблемы

- Симптомы

- Причины

- Рекомендации по решению проблемы

- В чем суть проблемы?

- Проблема № 6 (критическая). Будь проклят «Новый текстовый документ.txt. а также Новый точечный рисунок.bmp»

- Описание проблемы

- В чем суть проблемы?

- Заключение

- Аудит: немедленное отключение системы, если невозможно внести в журнал записи об аудите безопасности.

- Справочники

- Возможные значения

- Рекомендации

- Местонахождение

- Значения по умолчанию

- Управление политикой

- Необходимость перезапуска

- Групповая политика

- Вопросы безопасности

- Уязвимость

- Противодействие

- Возможное влияние

ILYA Sazonov: ITPro

Свежие записи

Топ записей

Архивы

Подписка на email

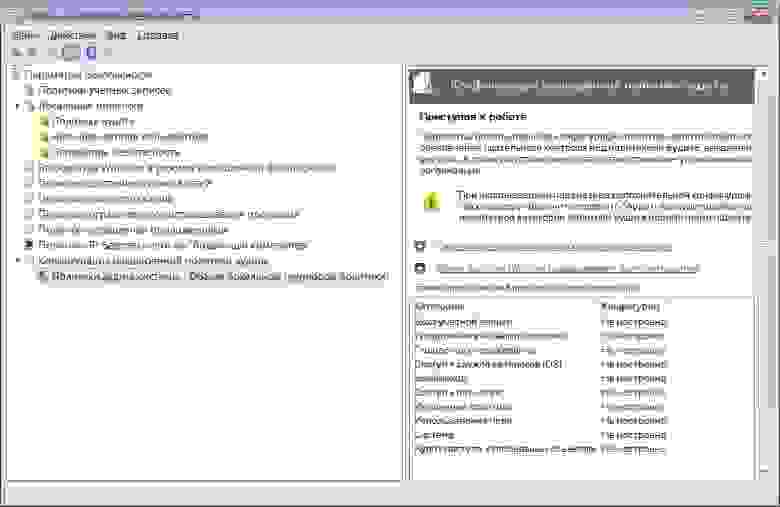

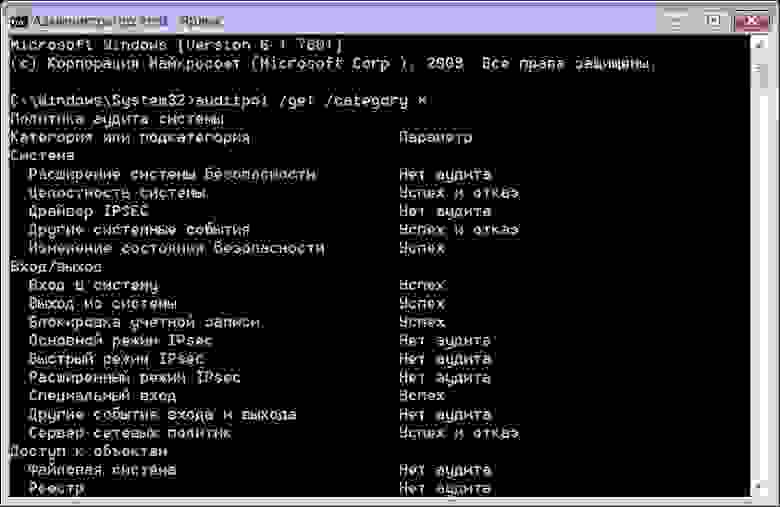

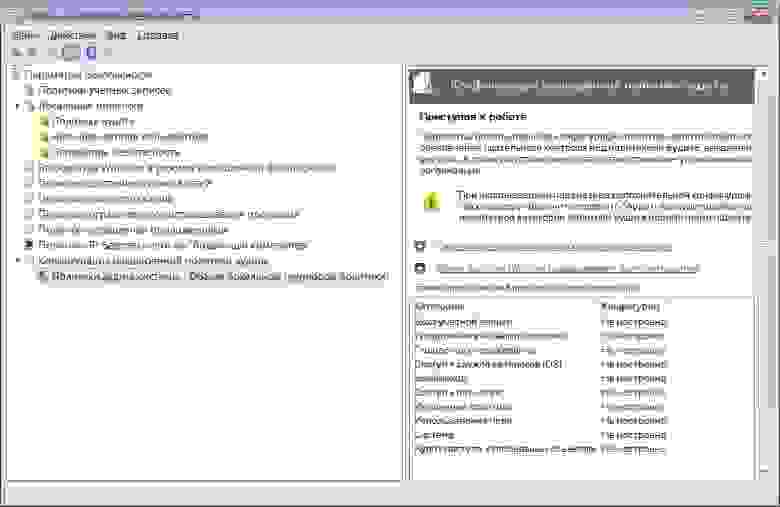

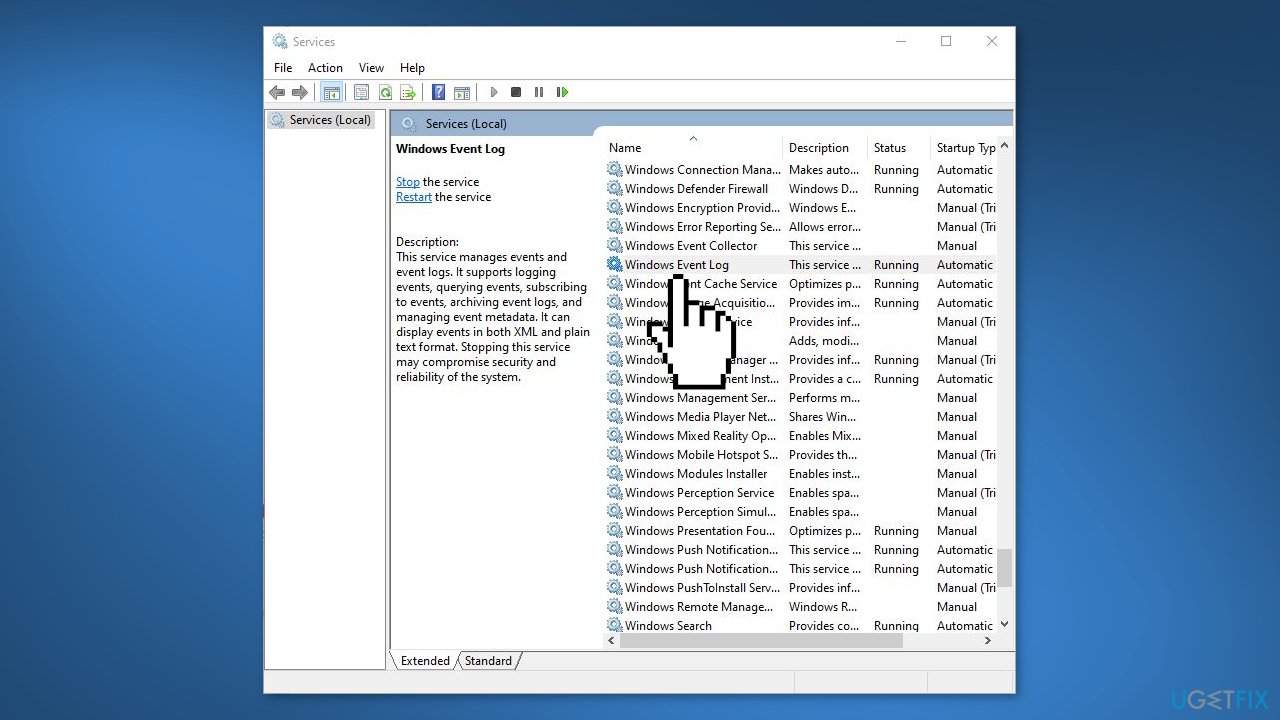

Отключаем расширенную политику аудита

Не так давно мне нужно было отловить некоторые хитрые события связанные с аутентификацией на домен-контроллерах. Для решения этой задачи пришлось включить с помощью групповых политик так называемый расширенный аудит, который появился в Windows Server 2008 R2 и Windows 7. Можно настроить 53 события аудита! Есть где разгуляться!

Эти события пишутся в отдельный журнал Microsoft-Windows-Audit; при этом журнал Security больше не пополняется новыми событиями аудита – прежняя система аудита отключается полностью.

Когда мое исследование было завершено, я выставил параметры расширенного аудита в групповой политике в «Not configured». К моему удивлению после применения политик к домен-контроллерам в журнал Security события аудита не начали поступать – классическая система аудита не включилась. Загадка!

В библиотеке Technet была найдена статья, которая ясно описывала шаги по отключению расширенного аудита:

1.Set all Advanced Audit Policy sub-categories to Not configured.

2.Delete all audit.csv files from the %SYSVOL% folder on the domain controller.

3.Reconfigure and apply the basic audit policy settings.

И так первый шаг мной уже сделан. Удалил файл audit.csv и обновил политики на домен-контроллерах. Не помогло!

Поискал файл audit.csv локально на домен-контроллере и нашел в двух местах C:WindowsSystem32GroupPolicy и C:Windowssecurityaudit. Обновил политики – не помогло. Чудеса!

Ключевым оказалось слово Reconfigure из третьего пункта: каждую настройку классического аудита в групповой политике надо выключить, сохранить, включить заново и опять сохранить. Затем применить обновленную политику. (Может достаточно передернуть одну настройку аудита, чтобы раздел GPO обновился и применился?)

Сразу после этого в журнал Security на домен-контроллерах полетели события.

Не зря сказано: слово из песни не выбросишь!

Источник

Включение и отключение аудита

Журнал аудита будет включен по умолчанию для Microsoft 365 и Office 365 организаций. Однако при настройке Microsoft 365 или Office 365 организации необходимо проверить состояние аудита для организации. Инструкции см. в разделе Проверка состояния аудита для вашей организации в этой статье.

При включенном Центр соответствия требованиям Microsoft 365 аудите действия пользователя и администратора вашей организации записывают в журнал аудита и сохраняются в течение 90 дней и до одного года в зависимости от лицензии, назначенной пользователям. Однако у вашей организации могут быть причины, по которой вы не хотите записывать и хранить данные журнала аудита. В этих случаях глобальный администратор может принять решение отключить аудит в Microsoft 365.

Если вы отключите аудит в Microsoft 365, вы не можете использовать API Office 365 управления или Azure Sentinel для доступа к данным аудита для вашей организации. Отключение аудита, следуя шагам в этой статье, означает, что результаты не будут возвращены при поиске журнала аудита с помощью Центр соответствия требованиям Microsoft 365 или при запуске cmdlet Search-UnifiedAuditLog в Exchange Online PowerShell. Это также означает, что журналы аудита не будут доступны через API Office 365 управления или Azure Sentinel.

Прежде чем включить аудит или отключить

Для того чтобы включить или отключить аудит в Exchange Online организации, необходимо Exchange Online роли Microsoft 365 журналов аудита. По умолчанию эта роль назначена группам ролей управления соответствием требованиям и организации на странице Permissions в центре администрирования Exchange. Глобальные администраторы в Microsoft 365 являются членами группы ролей управления организацией в Exchange Online.

Пользователям должны быть назначены разрешения в Exchange Online, чтобы включить или отключить аудит. Если назначить пользователям роль журналов аудита на странице Разрешения в Центр соответствия требованиям Microsoft 365, они не смогут включить или отключить аудит. Это потому, что в основном cmdlet является Exchange Online PowerShell.

Пошаговая инструкция по поиску журнала аудита см. в журнале Поиска аудита. Дополнительные сведения об API Microsoft 365 управления см. в Microsoft 365 APIуправления.

Проверка состояния аудита для организации

Чтобы убедиться, что аудит включен для организации, можно выполнить следующую команду в Exchange Online PowerShell:

Значение свойства True UnifiedAuditLogIngestionEnabled указывает, что аудит включен. Значение False указывает, что аудит не включен.

Включи аудит

Если аудит не включен для организации, его можно включить в Центр соответствия требованиям Microsoft 365 или с помощью Exchange Online PowerShell. Может потребоваться несколько часов после того, как вы включит аудит, прежде чем вы сможете возвращать результаты при поиске журнала аудита.

Используйте центр соответствия требованиям, чтобы включить аудит

В левой области навигации Центр соответствия требованиям Microsoft 365 нажмите кнопку Аудит.

Если аудит не включен для вашей организации, отображается баннер, в результате чего начинается запись действий пользователя и администратора.

Нажмите кнопку Начните запись пользователя и баннера действий администратора.

На то, чтобы изменение вступает в силу, может потребоваться до 60 минут.

Чтобы включить аудит, используйте PowerShell

Запустите следующую команду PowerShell, чтобы включить аудит.

Отображается сообщение о том, что для в действие изменения может потребоваться до 60 минут.

Отключение аудита

Чтобы отключить аудит Exchange Online PowerShell, необходимо использовать Exchange Online PowerShell.

Запустите следующую команду PowerShell, чтобы отключить аудит.

Через некоторое время убедитесь, что аудит отключен (отключен). Это можно сделать двумя способами:

В Exchange Online PowerShell запустите следующую команду:

Значение свойства False UnifiedAuditLogIngestionEnabled указывает на отключение аудита.

Перейдите на страницу Аудит в Центр соответствия требованиям Microsoft 365.

Если аудит не включен для вашей организации, отображается баннер, в результате чего начинается запись действий пользователя и администратора.

Записи аудита при смене состояния аудита

Изменения состояния аудита в организации сами проверяются. Это означает, что записи аудита регистрируются при включенной или отключенной проверке. Вы можете найти журнал аудита Exchange администратора для этих записей аудита.

Чтобы найти журнал аудита Exchange администратора для записей аудита, которые создаются при включании аудита или выключении, запустите следующую команду в Exchange Online PowerShell:

Записи аудита для этих событий содержат сведения о том, когда был изменен статус аудита, администратор, который изменил его, и IP-адрес компьютера, который был использован для изменения. На следующих скриншотах представлены записи аудита, соответствующие изменению состояния аудита в организации.

Запись аудита для включаемой проверки

Запись аудита для отключения аудита

Дополнительные сведения о поиске журнала аудита Exchange администратора см. в журнале Search-AdminAuditLog.

Источник

Проблемы в системе журналирования событий безопасности ОС Windows

В операционных системах семейства Windows реализована довольно неплохая система журналирования событий безопасности. О ней в различных публикациях и обзорах написано много чего хорошего, но эта статья будет про другое. Здесь мы поговорим о проблемах и недоработках в этой системе. Некоторые из рассматриваемых проблем будут некритичными, лишь осложняющими процедуры анализа событий, другие же будут представлять весьма серьезные угрозы безопасности.

Выявленные проблемы проверялись на Windows 7 Максимальная (русская версия), Windows 7 Professional (английская версия), Windows 10 Pro (русская версия), Windows Server 2019 Datacenter (русская версия). Все операционные системы были полностью обновлены.

Проблема № 1. Неудачная система управления параметрами аудита

Наличие проблемы подтверждено на Windows 7/10/Server 2019.

Описание проблемы

Объяснение

Чтобы разобраться в причине подобного поведения, надо залезть «под капот» операционной системы. Начнем с того, что разберемся с базовыми и расширенными политиками аудита.

До Windows Vista были только одни политики аудита, которые сейчас принято называть базовыми. Проблема была в том, что гранулярность управления аудитом в то время была очень низкой. Так, если требовалось отследить доступ к файлам, то включали категорию базовой политики «Аудит доступа к объектам». В результате чего помимо файловых операций в журнал безопасности сыпалась еще куча других «шумовых» событий. Это сильно усложняло обработку журналов и нервировало пользователей.

Microsoft услышала эту «боль» и решила помочь. Проблема в том, что Windows строится по концепции обратной совместимости, и внесение изменений в действующий механизм управления аудитом эту совместимость бы убило. Поэтому вендор пошел другим путем. Он создал новый инструмент и назвал его расширенными политиками аудита.

Суть инструмента заключается в том, что из категорий базовых политик аудита сделали категории расширенных политик, а те, в свою очередь, разделили на подкатегории, которые можно отдельно включать и отключать. Теперь при необходимости отслеживания доступа к файлам в расширенных политиках аудита необходимо активировать только подкатегорию «Файловая система», входящую в категорию «Доступ к объектам». При этом «шумовые» события, связанные с доступом к реестру или фильтрацией сетевого трафика, в журнал безопасности попадать не будут.

Гигантскую путаницу во всю эту схему вносит то, что наименования категорий базовых политик аудита и расширенных не совпадают, и по началу может показаться, что это абсолютно разные вещи, однако это не так.

Приведем таблицу соответствия наименования базовых и расширенных категорий управления аудитом

| Наименование базовых политик аудита | Наименование расширенной политики аудита |

| Аудит доступа к службе каталогов | Доступ к службе каталогов (DS) |

| Аудит доступа к объектам | Доступ к объектам |

| Аудит использования привилегий | Использование прав |

| Аудит входа в систему | Вход/выход |

| Аудит событий входа в систему | Вход учетной записи |

| Аудит изменения политики | Изменение политики |

| Аудит системных событий | Система |

| Аудит управления учетными записями | Управление учетными записями |

| Аудит отслеживания процессов | Подробное отслеживание |

Важно понимать, что и базовые и расширенные категории по сути управляют одним и тем же. Включение категории базовой политики аудита приводит к включению соответствующей ей категории расширенной политики аудита и, как следствие, всех ее подкатегорий. Во избежание непредсказуемых последствий Microsoft не рекомендует одновременное использование базовых и расширенных политик аудита.

Теперь настало время разобраться с тем, где хранятся настройки аудита. Для начала введем ряд понятий:

| Наименование средства | Отображаемые политики аудита | Сохраняемые политики аудита |

| «Базовые политики аудита» оснастки «Локальные политики безопасности» | Эффективные политики аудита | Эффективные политики аудита, сохраненные политики аудита |

| «Расширенные политики аудита» оснастки «Локальные политики безопасности» | Файл %SystemRoot%System32GroupPolicyMachineMicrosoftWindows NTAuditaudit.csv | |

| Утилита auditpol | Сохраненные параметры аудита | Эффективные параметры аудита, сохраненные параметры аудита |

Поясним таблицу на примерах.

Отдельного комментария требует порядок отображения параметров аудита в «Базовых политиках аудита» оснастки «Локальные политики безопасности». Категория базовой политики аудита отображается как установленная, если установлены все подкатегории соответствующей ей расширенной политики аудита. Если хотя бы одна из них не установлена, то политика будет отображаться как не установленная.

Администратор с помощью команды auditpol /set /category:* установил все подкатегории аудита в режим «Аудит успехов». При этом если зайти в «Базовые политики аудита» оснастки «Локальные политики безопасности», то напротив каждой категории будет установлено «Аудит успеха».

В «Базовых политиках аудита» оснастки «Локальные политики безопасности» эти сведения об аудите не отображаются, так как во всех категориях не определена одна или более подкатегорий. В «Расширенных политиках аудита» оснастки «Локальные политики безопасности» эти сведения не отображаются, так как оснастка работает только c параметрами аудита, хранящимися в файле %SystemRoot%System32GroupPolicyMachineMicrosoftWindows NTAuditaudit.csv.

В чем суть проблемы?

По началу может показаться, что все это и не проблема вовсе, но это не так. То, что все инструменты показывают параметры аудита по разному, создает возможность к злонамеренному манипулированию политиками и, как следствие, результатами аудита.

Рассмотрим вероятный сценарий

Пусть в корпоративной сети работает технологическая рабочая станция на базе Windows 7.

Машина не включена в домен и выполняет функции робота, ежедневно отправляющего отчетность в контролирующие органы. Злоумышленники тем или иным образом получили на ней удаленный доступ с правами администратора. При этом основная цель злоумышлеников — шпионаж, а задача — оставаться в системе незамеченными. Злоумышленники решили скрытно, чтоб в журнале безопасности не было событий с кодом 4719 «Аудит изменения политики», отключить аудит доступа к файлам, но при этом чтобы все инструменты администрирования говорили, что аудит включен. Для достижения поставленной задачи они выполнили следующие действия:

Проблема № 2. Неудачная реализация журналирования операций удаления файлов, каталогов и ключей реестра

Наличие проблемы подтверждено на Windows 7/10/Server 2019.

Описание проблемы

На одну операцию удаления файла, каталога или ключа реестра операционная система генерирует последовательность событий с кодами 4663 и 4660. Проблема в том, что из всего потока событий данную парочку не так уж просто связать друг с другом. Для того чтобы это сделать, анализируемые события должны обладать следующими параметрами:

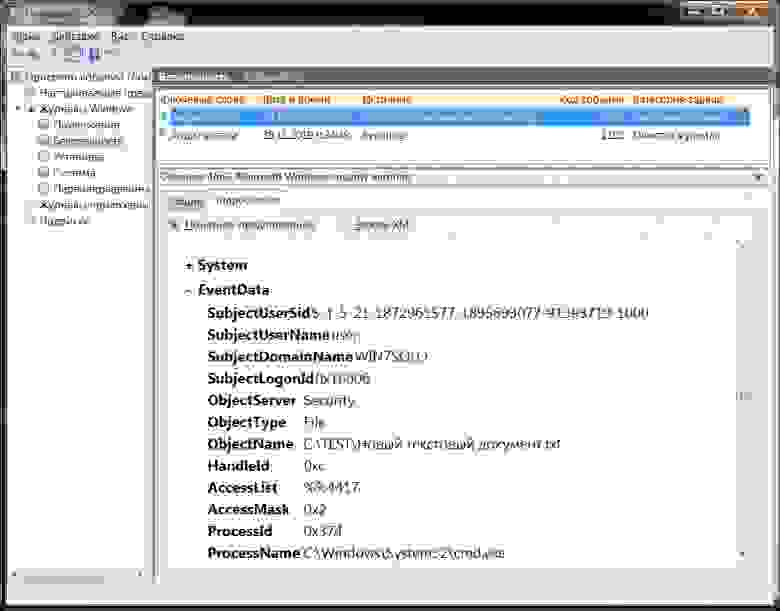

Событие 1. Код 4663 «Выполнена попытка получения доступа к объекту». Параметры события:

«ObjectType» = File.

«ObjectName» = имя удаляемого файла или каталога.

«HandleId» = дескриптор удаляемого файла.

«AcessMask» = 0x10000 (Данный код соответствует операции DELETE. С расшифровкой всех кодов операций можно ознакомиться на сайте Microsoft).

Событие 2. Код 4660 «Объект удален».

Параметры события:

«HandleId» = «HandleId события 1»

«SystemEventRecordID» = «SystemEventRecordID из события 1» + 1.

С удалением ключа (key) реестра всё то же самое, только в первом событии с кодом 4663 параметр «ObjectType» = Key.

Отметим, что удаление значений (values) в реестре описывается другим событием (код 4657) и подобных проблем не вызывает.

Особенности удаления файлов в Windows 10 и Server 2019

В Windows 10 / Server 2019 процедура удаления файла описывается двумя способами.

В чем суть проблемы?

Проблема заключается в том, что узнать кто удалил файл или каталог, становится нетривиальной задачей. Вместо банального поиска соответствующего события по журналу безопасности необходимо анализировать последовательности событий, что вручную делать довольно трудоемко. На хабре даже по этому поводу была статья: «Аудит удаления и доступа к файлам и запись событий в лог-файл средствами Powershell».

Проблема № 3 (критическая). Неудачная реализация журналирования операции переименования файлов, каталогов и ключей реестра

Наличие проблемы подтверждено на Windows 7/10/Server 2019.

Описание проблемы

Эта проблема состоит из двух подпроблем:

В чем суть проблемы?

Помимо затруднения поиска операций переименования файлов подобная особенность журналирования не позволяет отследить полный жизненный цикл объектов файловой системы или ключей реестра. В результате чего на активно используемом файловом сервере становится крайне затруднительно определить историю файла, который многократно переименовывался.

Проблема № 4 (критическая). Невозможно отследить создание каталога и ключа реестра

Наличие проблемы подтверждено на Windows 7/10/Server 2019.

Описание проблемы

Windows не позволяет отследить создание каталога файловой системы и ключа реестра. Это заключается в том, что операционная система не генерирует событие, в котором содержалось бы имя создаваемого каталога или ключа реестра, и параметры которого указывали бы на то, что это именно операция создания.

В чем суть проблемы?

Эта проблема существенно затрудняет проведение расследований инцидентов информационной безопасности. Нет никаких разумных объяснений тому, что в журналах не фиксируется данная информация.

Проблема № 5 (критическая). Сбойные параметры аудита в русских версиях Windows

Наличие проблемы подтверждено на русских редакциях Windows 7/10/Server 2019.

Описание проблемы

В русских версиях Windows есть ошибка, приводящая систему управления аудитом безопасности в нерабочее состояние.

Симптомы

Причины

Проблема возникает, если администратор активировал хотя бы одну из «сбойных» подкатегорий расширенных политик аудита. К подобным сбойным категориям, в частности, относятся:

Рекомендации по решению проблемы

Если проблема еще не произошла, то не активируйте указанные «сбойные» подкатегории. Если события этих подкатегорий очень нужны, то пользуйтесь утилитой auditpol для их активации или же управляйте аудитом с помощью базовых политик.

Если проблема произошла, то необходимо:

В чем суть проблемы?

Наличие данной проблемы уменьшает количество событий безопасности, которые можно контролировать штатным образом через расширенные политики аудита, а также создает угрозы отключения, блокирования и дестабилизации управления системой аудита в корпоративной сети.

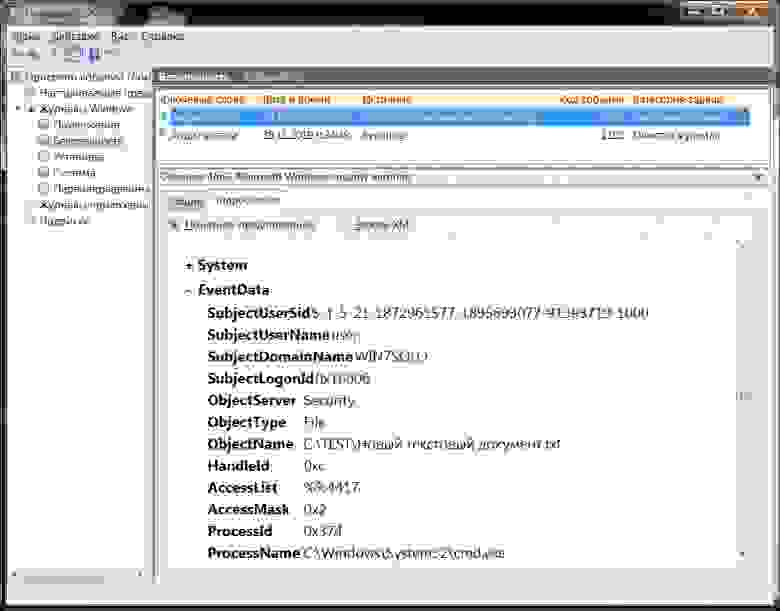

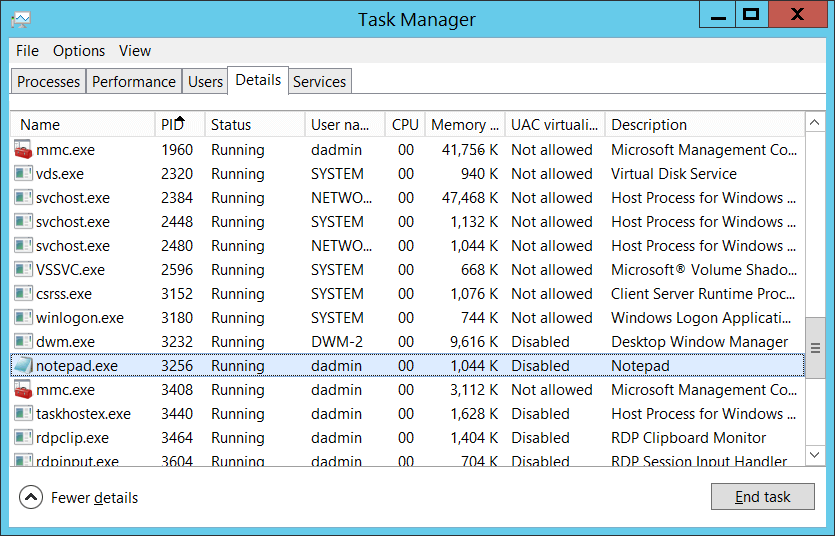

Проблема № 6 (критическая). Будь проклят «Новый текстовый документ.txt. а также Новый точечный рисунок.bmp»

Наличие проблемы подтверждено на Windows 7. Проблема отсутствует в Windows 10/Server 2019.

Описание проблемы

Это очень странная проблема, которая была обнаружена чисто случайно. Суть проблемы в том, что в операционной системе есть лазейка, позволяющая обойти аудит создания файлов.

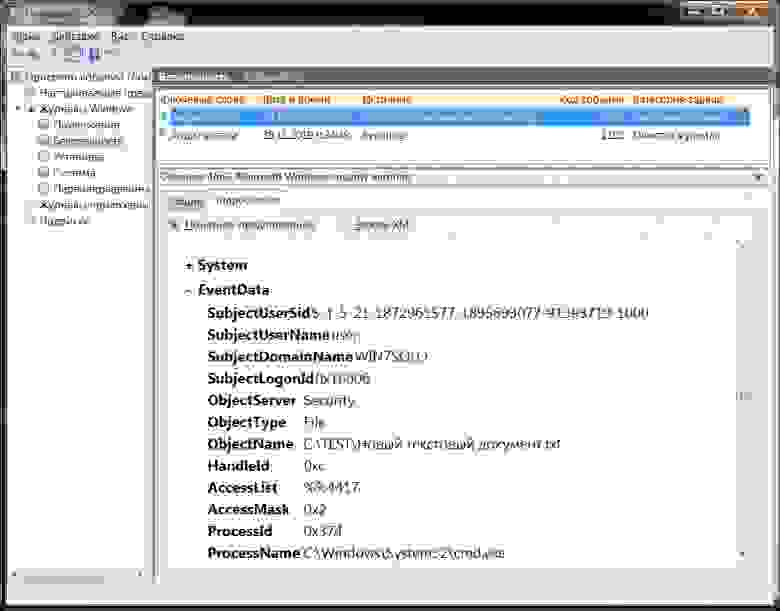

Из командной строки выполним команду: echo > «c:testНовый текстовый документ.txt»

Наблюдаем:

По факту создания файла в журнале безопасности появилось событие с кодом 4663, содержащее в поле «ObjectName» имя создаваемого файла, в поле «AccessMask» значение 0x2 («Запись данных или добавление файла»).

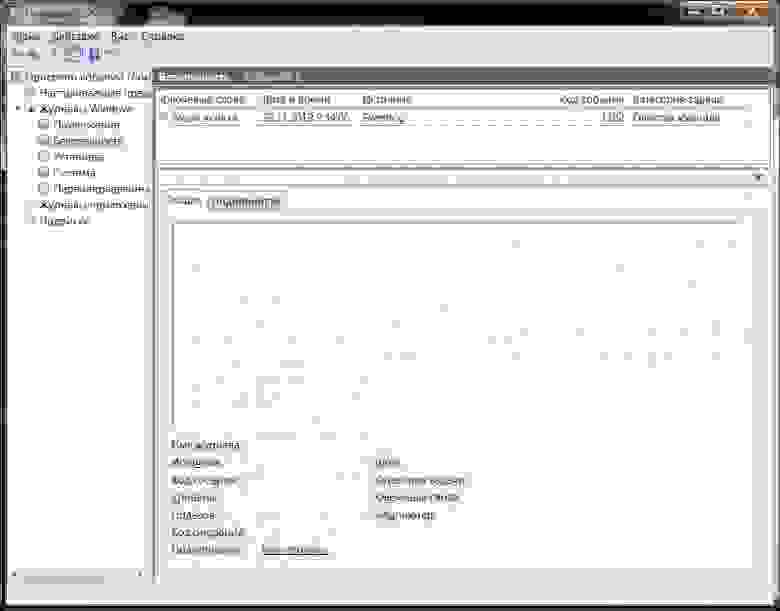

Для выполнения следующих экспериментов очистим папку и журнал событий.

В журнале событий данное действие никак не отразилось. Также никаких записей не будет, если с помощью того же контекстного меню создать «Точечный рисунок».

Как и в случае с созданием файла через командную строку в журнале появилось событие с кодом 4663 и соответствующим наполнением.

В чем суть проблемы?

Конечно создание текстовых документов или картинок особого вреда не представляет. Однако, если «Проводник» умеет обходить журналирование файловых операций, то это смогут сделать и вредоносы.

Данная проблема является, пожалуй, наиболее значимой из всех рассмотренных, поскольку серьезно подрывает доверие к результатам работы аудита файловых операций.

Заключение

Приведенный перечень проблем не исчерпывающий. В процессе работы удалось споткнуться о еще довольно большое количество различных мелких недоработок, к которым можно отнести использование локализованных констант в качестве значений параметров ряда событий, что заставляет писать свои анализирующие скрипты под каждую локализацию операционной системы, нелогичное разделение кодов событий на близкие по смыслу операции, например, удаление ключа реестра — это последовательность событий 4663 и 4660, а удаление значения в реестре — 4657, ну и еще по мелочи…

Справедливости ради отметим, что несмотря на все недостатки система журналирования событий безопасности в Windows имеет большое количество положительных моментов. Исправление указанных здесь критических проблем может вернуть системе корону лучшего решения по журналированию событий безопасности из коробки.

MAKE WINDOWS SECURITY EVENT LOGGING GREAT AGAIN!

Источник

Аудит: немедленное отключение системы, если невозможно внести в журнал записи об аудите безопасности.

Область применения

Описывает передовую практику, расположение, значения, методы управления и соображения безопасности для аудита: немедленно отключаемую систему, если не удается войти в параметр политики безопасности аудитов безопасности.

Справочники

Аудит. Немедленное отключение системы, если не удается войти в параметр политики аудита безопасности, определяет, закрывается ли система, если она не может войти в журнал событий безопасности. Этот параметр политики является требованием для доверенных критериев оценки компьютерной системы (TCSEC)-C2 и сертификации общих критериев, чтобы предотвратить возможность проведения аудита, если система аудита не может войти в журнал этих событий. Корпорация Майкрософт решила выполнить это требование, остановив систему и отобразив сообщение Stop в случае сбоя системы аудита. Включение этого параметра политики останавливает систему, если аудит безопасности не может быть зарегистрирован по какой-либо причине. Как правило, событие не удается войти в журнал аудита безопасности, **** когда журнал аудита безопасности заполнен и значение метода хранения для журнала безопасности не перезаписывать события (очистить журнал вручную) или перезаписывать события по дням .

С помощью аудита: немедленно отключаем систему, если не удается войти в журнал аудитов безопасности, установленных для включения, если журнал безопасности заполнен и существующая запись не может быть перезаписана, появится следующее сообщение Stop:

Попытка создания аудита безопасности не удалась.

Чтобы восстановить, необходимо войти в систему, архивировать журнал (необязательно), очистить журнал и сбросить этот параметр по желанию.

Если компьютер не может записывать события в журнал безопасности, критические доказательства или важные сведения о устранении неполадок могут быть недоступны для проверки после инцидента с безопасностью.

Возможные значения

Рекомендации

Местонахождение

Конфигурация компьютераWindows ПараметрыSecurity ПараметрыLocal PoliciesSecurity Options

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию для автономного сервера | Отключено |

| Dc Effective Default Параметры | Отключено |

| Действующие параметры по умолчанию для рядового сервера | Отключено |

| Действующие параметры по умолчанию для клиентского компьютера | Отключено |

Управление политикой

В этом разделе описываются функции и средства, доступные для управления этой политикой. Административное бремя включения этого параметра политики может быть очень **** высоким, особенно если вы также установите метод хранения для журнала безопасности, чтобы не перезаписывать события (очистить журнал вручную). Этот параметр превращает угрозу отказа (оператор резервного копирования может запретить резервное копирование или восстановление данных) в угрозу отказа в обслуживании, так как сервер может быть вынужден закрыться, если он перегружен событиями с логотипами и другими событиями безопасности, которые записаны в журнал безопасности. Кроме того, поскольку отключение не является изящным, не исключено, что может привести к непоправимым повреждениям операционной системы, приложений или данных. Несмотря на то, что файловая система NTFS гарантирует сохранение целостности файловой системы во время внезапного отключения системы, она не может гарантировать, что каждый файл данных для каждого приложения будет по-прежнему в годной форме при перезапуске системы.

Необходимость перезапуска

Нет. Изменения в этой политике становятся эффективными без перезапуска компьютера при локальном сбережении или распространении через групповую политику.

Групповая политика

Изменение этого параметра может повлиять на совместимость с клиентами, службами и приложениями.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Если компьютер не может записывать события в журнал событий безопасности, критические доказательства или важные сведения об устранении неполадок могут быть недоступны для проверки после инцидента с безопасностью. Кроме того, злоумышленник потенциально может создать большой объем событий журнала событий безопасности, чтобы намеренно принудить к остановке.

Противодействие

Включаем систему Аудит: Немедленно отключаем систему, если не удается войти в параметр аудита безопасности, чтобы обеспечить, чтобы сведения о аудите безопасности были захвачены для проверки.

Возможное влияние

Если включить этот параметр политики, административное бремя может быть **** значительным, особенно если также настроить метод хранения журнала безопасности, чтобы не перезаписывать события (очистить журнал вручную). Эта конфигурация вызывает угрозу отказа (оператор резервного копирования может отрицать, что они резервное копирование или восстановление данных) становится уязвимостью отказа в обслуживании (DoS), так как сервер может быть вынужден закрыться, если он перегружен событиями с логотипами и другими событиями безопасности, которые записаны в журнал событий безопасности. Кроме того, поскольку отключение является резким, не исключено, что может привести к непоправимым повреждениям операционной системы, приложений или данных. Несмотря на то, что файловая система NTFS сохраняет целостность при остановке компьютера такого типа, нет никакой гарантии того, что каждый файл данных для каждого приложения будет по-прежнему в годной форме при перезапуске устройства.

Источник

В операционных системах семейства Windows реализована довольно неплохая система журналирования событий безопасности. О ней в различных публикациях и обзорах написано много чего хорошего, но эта статья будет про другое. Здесь мы поговорим о проблемах и недоработках в этой системе. Некоторые из рассматриваемых проблем будут некритичными, лишь осложняющими процедуры анализа событий, другие же будут представлять весьма серьезные угрозы безопасности.

Выявленные проблемы проверялись на Windows 7 Максимальная (русская версия), Windows 7 Professional (английская версия), Windows 10 Pro (русская версия), Windows Server 2019 Datacenter (русская версия). Все операционные системы были полностью обновлены.

Проблема № 1. Неудачная система управления параметрами аудита

Наличие проблемы подтверждено на Windows 7/10/Server 2019.

Описание проблемы

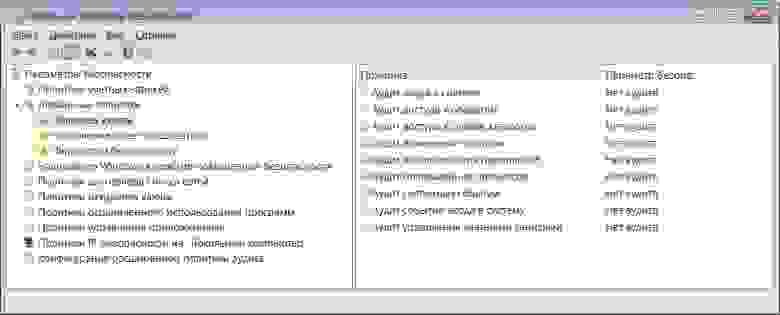

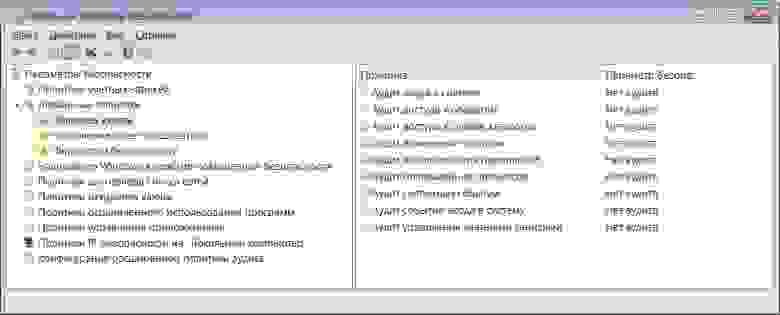

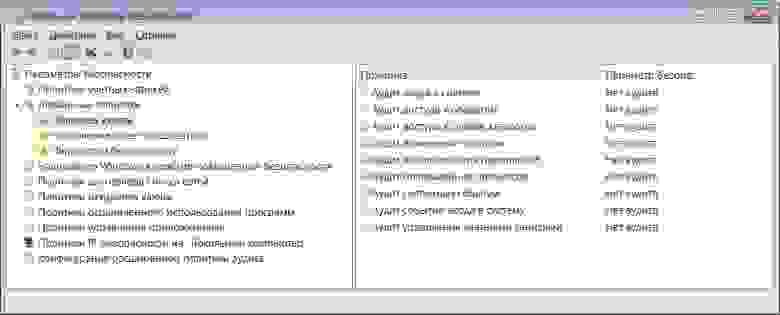

Возьмем Windows 7 и проинсталлируем ее с параметрами по умолчанию. Домен вводить не будем. Посмотрим настройки аудита событий безопасности. Для этого откроем оснастку «Локальные политики безопасности» (secpol.msc, или «Панель управления —> Администрирование —> Локальные политики безопасности») и посмотрим базовые настройки аудита («Параметры безопасности —> Локальные политики —> Политики аудита»).

Как видно, аудит не настроен. Теперь посмотрим расширенные политики аудита («Параметры безопасности —> Конфигурация расширенной политики аудита —> Политики аудита системы — Объект локальной групповой политики»).

Тут аудит тоже не настроен. Раз так, то по идее никаких событий безопасности в журналах быть не должно. Проверяем. Откроем журнал безопасности (eventvwr.exe, или «Панель управление —> Администрирование —> Просмотр событий»).

Вопрос: «Откуда в журнале безопасности события, если аудит вообще не настроен ?!»

Объяснение

Чтобы разобраться в причине подобного поведения, надо залезть «под капот» операционной системы. Начнем с того, что разберемся с базовыми и расширенными политиками аудита.

До Windows Vista были только одни политики аудита, которые сейчас принято называть базовыми. Проблема была в том, что гранулярность управления аудитом в то время была очень низкой. Так, если требовалось отследить доступ к файлам, то включали категорию базовой политики «Аудит доступа к объектам». В результате чего помимо файловых операций в журнал безопасности сыпалась еще куча других «шумовых» событий. Это сильно усложняло обработку журналов и нервировало пользователей.

Microsoft услышала эту «боль» и решила помочь. Проблема в том, что Windows строится по концепции обратной совместимости, и внесение изменений в действующий механизм управления аудитом эту совместимость бы убило. Поэтому вендор пошел другим путем. Он создал новый инструмент и назвал его расширенными политиками аудита.

Суть инструмента заключается в том, что из категорий базовых политик аудита сделали категории расширенных политик, а те, в свою очередь, разделили на подкатегории, которые можно отдельно включать и отключать. Теперь при необходимости отслеживания доступа к файлам в расширенных политиках аудита необходимо активировать только подкатегорию «Файловая система», входящую в категорию «Доступ к объектам». При этом «шумовые» события, связанные с доступом к реестру или фильтрацией сетевого трафика, в журнал безопасности попадать не будут.

Гигантскую путаницу во всю эту схему вносит то, что наименования категорий базовых политик аудита и расширенных не совпадают, и по началу может показаться, что это абсолютно разные вещи, однако это не так.

Приведем таблицу соответствия наименования базовых и расширенных категорий управления аудитом

Важно понимать, что и базовые и расширенные категории по сути управляют одним и тем же. Включение категории базовой политики аудита приводит к включению соответствующей ей категории расширенной политики аудита и, как следствие, всех ее подкатегорий. Во избежание непредсказуемых последствий Microsoft не рекомендует одновременное использование базовых и расширенных политик аудита.

Теперь настало время разобраться с тем, где хранятся настройки аудита. Для начала введем ряд понятий:

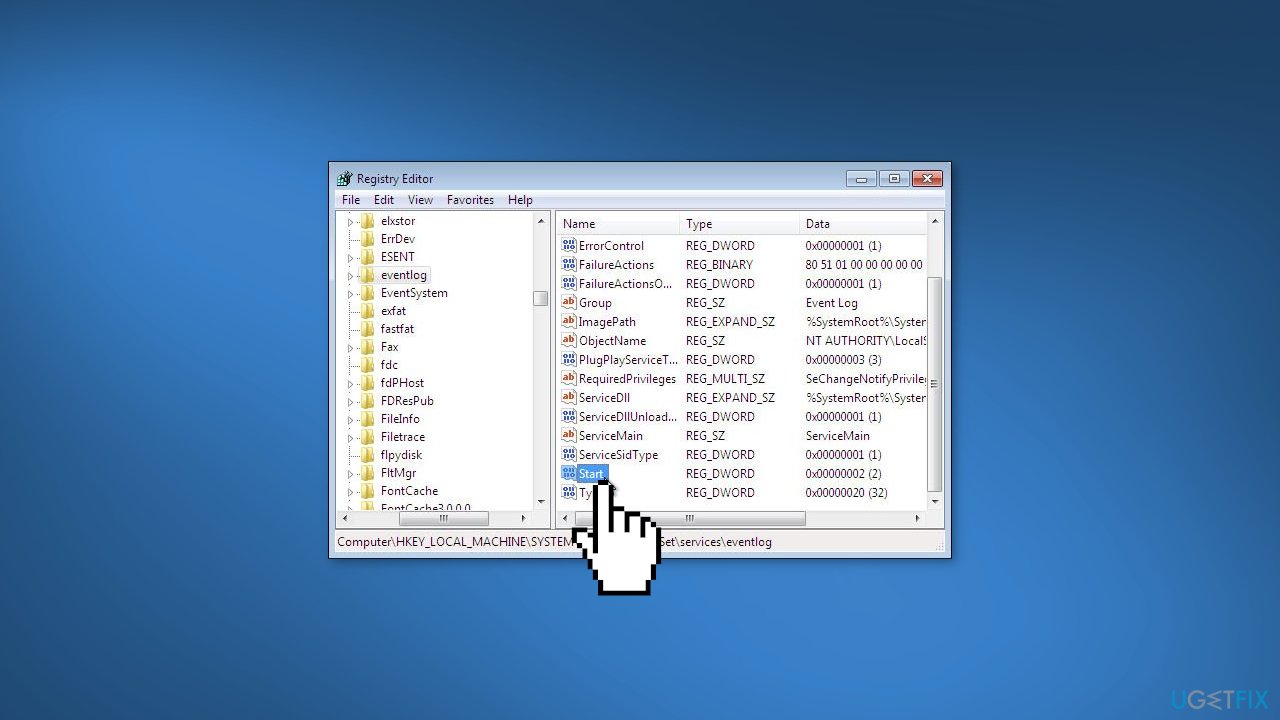

- Эффективные политики аудита — информация, хранящаяся в оперативной памяти и определяющая текущие параметры работы модулей операционной системы, реализующих функции аудита.

- Сохраненные политики аудита — информация, хранящаяся в реестре по адресу HKEY_LOCAL_MACHINESECURITYPolicyPolAdtEv и используемая для определения эффективных политик аудита после перезагрузки системы.

Рассмотрим различные средства администрирования и укажем, какие параметры аудита они отображают, а какие устанавливают. Данные в таблице получены на основании экспериментов.

Поясним таблицу на примерах.

Пример 1

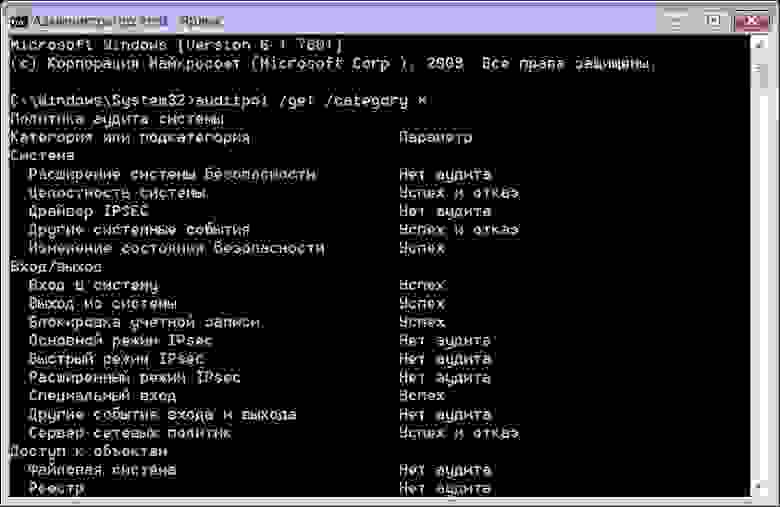

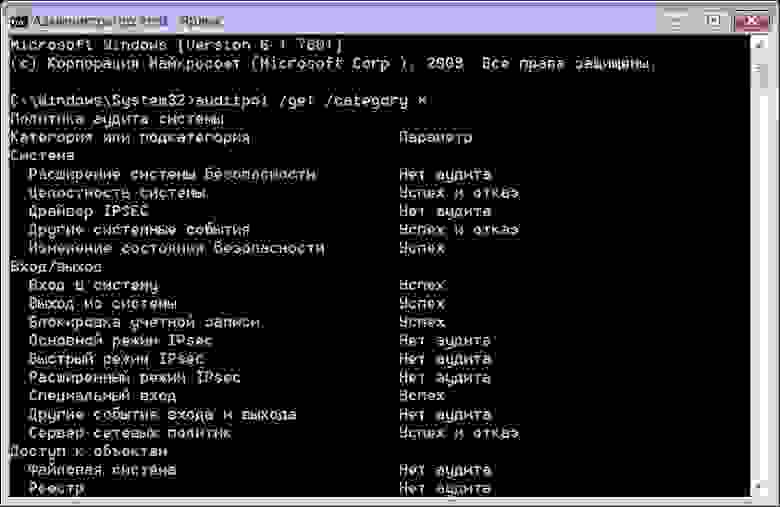

Если запустить утилиту auditpol на просмотр параметров аудита:

auditpol /get /category:*, то будут отображены сохраненные параметры аудита, то есть те, что хранятся в реестре по адресу HKEY_LOCAL_MACHINESECURITYPolicyPolAdtEv.

Пример 2

Если же запустить эту же утилиту, но уже на установку параметров:

auditpol /set /category:*, то будут изменены эффективные настройки аудита и сохраненные параметры аудита.

Отдельного комментария требует порядок отображения параметров аудита в «Базовых политиках аудита» оснастки «Локальные политики безопасности». Категория базовой политики аудита отображается как установленная, если установлены все подкатегории соответствующей ей расширенной политики аудита. Если хотя бы одна из них не установлена, то политика будет отображаться как не установленная.

Пример 3

Администратор с помощью команды auditpol /set /category:* установил все подкатегории аудита в режим «Аудит успехов». При этом если зайти в «Базовые политики аудита» оснастки «Локальные политики безопасности», то напротив каждой категории будет установлено «Аудит успеха».

Пример 4

Теперь администратор выполнил команду auditpol /clear и сбросил все настройки аудита. Затем он установил аудит файловой системы, выполнив команду auditpol /set /subcategory:"Файловая система". Теперь, если зайти в «Базовые политики аудита» оснастки «Локальные политики безопасности», то все категории будут определены в состояние «Нет аудита», так как ни одна категория расширенной политики аудита не определена полностью.

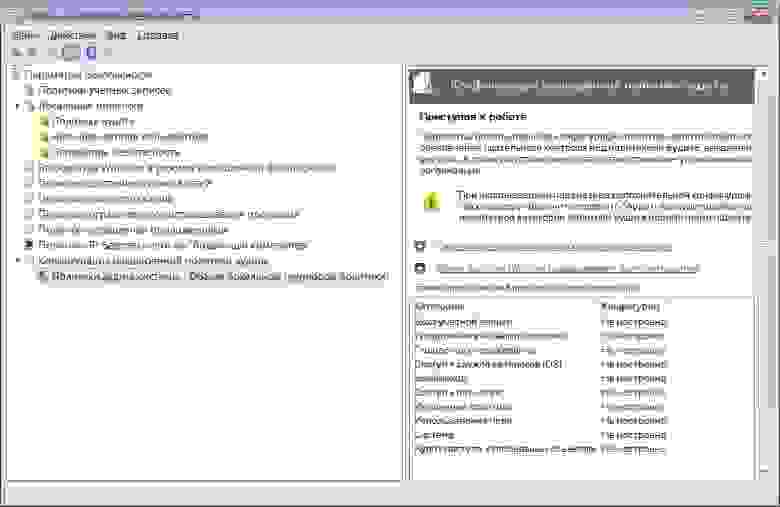

Сейчас, наконец-то, мы сможем ответить на вопрос, откуда логи в свежеустановленной операционной системе. Все дело в том, что после инсталляции аудит в Windows настроен и определен в сохраненных параметрах аудита. В этом можно убедиться, выполнив команду auditpol /get /category:*.

В «Базовых политиках аудита» оснастки «Локальные политики безопасности» эти сведения об аудите не отображаются, так как во всех категориях не определена одна или более подкатегорий. В «Расширенных политиках аудита» оснастки «Локальные политики безопасности» эти сведения не отображаются, так как оснастка работает только c параметрами аудита, хранящимися в файле %SystemRoot%System32GroupPolicyMachineMicrosoftWindows NTAuditaudit.csv.

В чем суть проблемы?

По началу может показаться, что все это и не проблема вовсе, но это не так. То, что все инструменты показывают параметры аудита по разному, создает возможность к злонамеренному манипулированию политиками и, как следствие, результатами аудита.

Рассмотрим вероятный сценарий

Пусть в корпоративной сети работает технологическая рабочая станция на базе Windows 7.

Машина не включена в домен и выполняет функции робота, ежедневно отправляющего отчетность в контролирующие органы. Злоумышленники тем или иным образом получили на ней удаленный доступ с правами администратора. При этом основная цель злоумышлеников — шпионаж, а задача — оставаться в системе незамеченными. Злоумышленники решили скрытно, чтоб в журнале безопасности не было событий с кодом 4719 «Аудит изменения политики», отключить аудит доступа к файлам, но при этом чтобы все инструменты администрирования говорили, что аудит включен. Для достижения поставленной задачи они выполнили следующие действия:

- На атакуемой рабочей станции предоставили себе права на запись к ключу реестра HKEY_LOCAL_MACHINESECURITYPolicyPolAdtEv и экспортировали этот ключ в файл c именем «+fs.reg».

- На другом компьютере импортировали данный файл, перезагрузились, а затем с помощью auditpol отключили аудит файловой системы, после чего экспортировали указанный выше ключ реестра в файл «-fs.reg».

- На атакуемой машине импортировали в реестр файл «-fs.reg».

- Создали резервную копию файла %SystemRoot%System32GroupPolicyMachineMicrosoftWindows NTAuditaudit.csv, расположенного на атакуемой машине, а затем удалили из него подкатегорию «Файловая система».

- Перезагрузили атакуемую рабочую станцию, а затем подменили на ней файл %SystemRoot%System32GroupPolicyMachineMicrosoftWindows NTAuditaudit.csv ранее сохраненной резервной копией, а также импортировали в реестр файл «+fs.reg»

В результате всех этих манипуляций в журнале безопасности нет записей об изменении политики, все инструменты показывают, что аудит включен, а по факту он не работает.

Проблема № 2. Неудачная реализация журналирования операций удаления файлов, каталогов и ключей реестра

Наличие проблемы подтверждено на Windows 7/10/Server 2019.

Описание проблемы