Несмотря на то что в журнале событий системы безопасности Security Event Log операционной системы Windows 2003 Server теперь содержится значительно больше информации, чем когда-либо раньше, вопросы, связанные с загадочными идентификаторами

событий (ID) и кодами, по-прежнему остаются весьма туманными, а соответствующие описания в документации — неточными. К тому же здесь мы вновь сталкиваемся с теми же проблемами построения отчетов, архивирования, оповещения и объединения данных, которые имели место в Windows NT Server. Дополнительные трудности также связаны со страстью Microsoft к внесению в продукты множественных изменений в интерпретацию ID от версии к версии. Однако, если иметь под рукой необходимые инструменты и знать, что именно следует искать, из журнала безопасности можно почерпнуть очень много ценной информации.

В этой первой статье из планируемой серии материалов, посвященных журналам безопасности Windows 2003, я представлю общий обзор политики аудита и структуры самого журнала безопасности, что наверняка будет полезно для новичков в данной области. Более продвинутых «следопытов» журналов безопасности может заинтересовать информация, содержащаяся в примечаниях «Новое в Windows 2003» по каждой из рассматриваемых здесь категорий. В примечаниях содержится обзор тех существенных изменений, которые претерпел журнал безопасности системы Windows 2003. На экране 1 показана закладка Filter диалогового окна Event Viewer?s Security Properties, из которой следует, что все события, связанные с системой безопасности, делятся на девять категорий аудита. В последующих статьях будет более подробно рассмотрена каждая из этих категорий, а также будет показано, как можно извлечь из этих ценных ресурсов максимальное количество информации.

|

Экран 1. Категории системы безопасности в Event Viewer |

Event Viewer

Журнал безопасности можно просматривать с помощью оснастки Event Viewer консоли Microsoft Management Console (MMC). События отображаются в виде некоторого набора стандартных полей, и каждый ID имеет уникальное описание. Стандартными являются поля идентификатора (ID), даты (date), времени (time), имени пользователя (username), имени компьютера (computer name), источника (source), категории (category) и типа (type). Для многих ID, в соответствии с архитектурой системы безопасности Windows, поле имени пользователя отображается как not useful (не используется), соответственно в таких случаях нужно в описании события просматривать поля, содержащие относящуюся к пользователю информацию. В поле имени компьютера всегда содержится имя локальной системы, поэтому информация из этого поля может быть полезной в основном в тех случаях, когда в общую базу данных объединяется информация из журналов нескольких разных компьютеров. Поле источника служит для того, чтобы отображать информацию о том, какой компонент системы или приложение послужили причиной данного события, но при этом для всех событий, занесенных в журнал безопасности, в данном поле будет установлено значение Security. В поле категории отображается одна из девяти категорий аудита, а поле типа может содержать значение Success Audit (аудит был успешен) или Failure Audit (неудачная попытка аудита). Таким образом, по этому полю можно отделить, например, события успешной регистрации в системе от отказов в регистрации. Описание события представляет собой совокупность статического текста на обычном языке и изменяемого списка динамических строк, вставляемых в определенные позиции в этом статическом тексте. Наиболее важная информация по многим событиям содержится именно в строках описания, существуют и программные инструменты для анализа этих данных и построения соответствующих отчетов.

В утилите Event Viewer имеется ряд механизмов поиска и фильтрации, но их возможности весьма ограниченны. Посредством данной утилиты можно выполнять сохранение и/или очистку журнала безопасности. Для сохранения копии журнала (после щелчка правой кнопкой и выбора пункта Save Event Log As) можно выбрать один из трех предлагаемых форматов: «родной» формат Event Viewer (файл с расширением .evt), формат данных, разделяемых запятой (Comma-Separated Value CSV), или формат с разделителем в виде табуляции.

С помощью Event Viewer можно просматривать как сохраненные копии, так и действующие журналы на удаленных системах, и обычно все это работает хорошо до тех пор, пока вы не попытаетесь просмотреть журнал системы с другим языком по умолчанию или другой версией Windows. В подобных случаях при просмотре описания события может оказаться, что в данном поле отсутствует статический текст, а есть только вставки из динамических строк. Еще надо отметить, что просмотр объемного журнала событий через соединение по распределенной сети может происходить весьма медленно. При этом, если в процессе просмотра журнала будет осуществляться запись в него новых событий, система будет выдавать сообщения об ошибках, информирующие о регистрации новых событий.

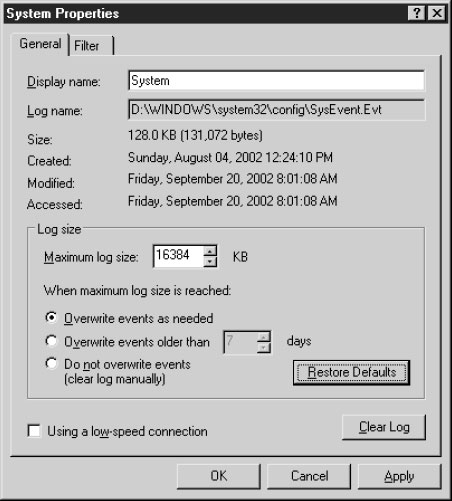

В Event Viewer можно задать максимально допустимый размер журнала безопасности и предопределить те действия, которые система Windows должна выполнить при достижении журналом максимального размера. Чтобы увидеть окно установки этих параметров, следует щелкнуть правой кнопкой мыши на соответствующем журнале и выбрать пункт Properties («Свойства»). Здесь можно предписать Windows при необходимости перезаписывать более ранние события, прекращать дальнейшую регистрацию до тех пор, пока кто-либо не очистит журнал, или перезаписывать события, произошедшие ранее заданного количества дней. В последнем случае при заполнении журнала дальнейшая запись событий будет временно прекращена, пока не пройдет достаточно времени для того, чтобы в журнале появились события, удовлетворяющие установленным временным критериям и, соответственно, допускающие удаление.

Категории аудита

Можно настроить Windows 2003 таким образом, чтобы в журнал безопасности записывались только те события, которые соответствуют заданным категориям аудита. Для этого в списке из девяти категорий политики аудита нужно выбрать только те, что представляют интерес для занесения соответствующих им событий в журнал. Чтобы просмотреть действующие в данный момент настройки политики аудита компьютера, запустите, как показано на экране 2, редактор групповых политик (Group Policy Editor, GPE) и раскройте следующую ветвь: Local Computer PolicyComputer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesAudit Policy. Обратите внимание, что порядок перечисления и наименования категорий журнала безопасности (экран 1) и соответствующих им политик аудита (экран 2) слегка различаются. Если посмотреть на экран 2, увидим, что для каждой категории можно включить аудит событий с успешным и/или неудачным результатом либо вообще отключить аудит для данной категории событий. Например, можно для категории Audit account logon events (выполнять аудит попыток регистрации с учетной записью в системе) включить аудит только для неудачных попыток, в результате чего в журнале событий Windows будут фиксироваться только те попытки регистрации в системе, которые по каким-либо причинам закончились неудачей.

|

Экран 2. Политики аудита системы безопасности |

Упомянутые девять категорий аудита охватывают весьма широкий круг действий. Можно наблюдать за процедурами регистрации в системе и аутентификацией, за работой администратора, за поддержкой пользователей, групп и компьютеров, за действиями пользователей, связанными с доступом к файлам, за изменениями важных настроек параметров безопасности, за выполнением тех или иных программ, за изменениями свойств в Active Directory (AD) и т. д. Ниже приводятся краткие описания для каждой категории событий.

Регистрация и аутентификация

Одним из наиболее эффективных методов контроля действий пользователей и выявления атак на системы являются наблюдения за событиями регистрации в системе. Поскольку среда Windows имеет доменную архитектуру, для процессов регистрации в системе и аутентификации применяются различные подходы: если пользователь осуществляет регистрацию на своем компьютере при помощи доменной учетной записи, то данная система должна пройти процедуру аутентификации в AD на соответствующем контроллере домена (DC). Для отслеживания каждого из типов этих действий (или обоих вместе) в системе безопасности используются две категории событий: с помощью категории Logon/Logoff выполняется аудит событий, связанных с регистрацией, а категория Account Logon позволяет отслеживать события аутентификации.

Если мы вспомним эпоху Windows NT, то там категория Account Logon отсутствовала, а была только категория Logon/Logoff, что создавало значительные проблемы при необходимости отслеживать попытки аутентификации в домене. Информация о событиях категории Logon/Logoff записывалась в журналы тех компьютеров, где эти события произошли, т. е. в журналы рабочих станций и серверов домена, но не контроллеров домена. Поэтому, если требовалось отследить неудачные попытки регистрации в системах, приходилось просматривать журналы событий на каждой рабочей станции и сервере домена. Но еще хуже, что не было возможности отслеживать попытки регистрации с неавторизованных компьютеров.

Ситуация изменилась с появлением семейства продуктов Windows 2000, в них уже была предусмотрена категория Account Logon (хотя, на мой взгляд, название для нее было выбрано неудачно — правильнее было бы назвать эту категорию Authentication). Теперь стало возможным регистрировать все происходящие в домене события категории Account Logon на контроллере домена. Правда, при этом все равно требовалось отслеживать события на всех контроллерах домена, но, согласитесь, это намного лучше, чем просматривать журналы безопасности на каждом компьютере сети.

Несмотря на появление категории Account Logon, сохранилась и существовавшая категория событий Logon/Logoff. Причина этого заключается в том, что данная категория может помочь при необходимости проконтролировать весь сеанс регистрации в целом. При этом события категории Account Logon информируют о том, кем, где и когда предпринимались попытки регистрации в системе, а события категории Logoff/Logon сообщают о продолжительности этих сеансов. Кроме того, события типа Logon/Logoff содержат более подробную информацию о причинах неудачи той или иной попытки регистрации в системе.

Новое в Windows 2003. В Windows 2000 имеется набор идентификаторов для событий успешной аутентификации и еще один набор ID для событий неудачной аутентификации. В Windows XP события категории Account Logon не претерпели каких-либо изменений, но в системе Windows 2003 события этой категории содержат некоторые дополнительные данные. Следует также отметить, что разработчики Microsoft, по совершенно необъяснимым причинам, удалили некоторые ID для определенных событий неудачной аутентификации и объединили их с соответствующими событиями успешной аутентификации.

Управление учетными записями и доступ к службе каталогов

С помощью категории Account Management можно отслеживать изменения в учетных записях пользователей, групп и компьютеров, кроме того, она незаменима при наблюдении за некоторыми видами действий. Наилучший подход к управлению доступом состоит в том, чтобы предоставлять доступ группам, а не отдельным пользователям. С помощью категории событий Account Management можно легко идентифицировать случаи изменения членства в группах. Во многих случаях злоумышленники, получившие права административного доступа к системе, сначала создают новую учетную запись, а затем используют ее для дальнейших атак. С помощью событий категории Account Management факт создания новой учетной записи может быть легко выявлен. Использование категории Account Management может также помочь заставить администратора более ответственно относиться к своей работе. Если кем-то была случайно удалена учетная запись пользователя или внесены некорректные изменения в настройки пользователя или группы, то с помощью аудита событий категории Account Management подобные действия можно отследить.

Категория Directory Service Access обеспечивает низкоуровневый аудит объектов AD и их свойств. Поскольку данная категория имеет непосредственное отношение к AD, то активировать аудит подобных событий на системах, которые не являются контроллерами домена, не имеет ни малейшего смысла. Данная категория в значительной степени пересекается с Account Management, поскольку пользователи, группы и компьютеры тоже являются объектами AD. Но если отчеты Account Management содержат данные по высокоуровневым изменениям для пользователей, групп и компьютеров, то, применяя категорию Directory Service Access, можно обеспечить аудит объектов AD (в том числе пользователей, групп и компьютеров) на очень низком уровне. В категории Account Management каждому типу объектов и каждому событию доступа к объекту соответствует уникальный идентификатор ID. С другой стороны, в категории Directory Service Access для всех типов действий существует единственный идентификатор с ID 566. К ID 566 относятся тип объекта, имя объекта, имя пользователя, получившего доступ к объекту, а также тип доступа. В примере события, показанном на экране 3, администратор изменил в учетной записи Susan параметр job title.

Хотя категория Directory Service Access обладает весьма богатыми возможностями, тем не менее использоваться может лишь небольшая их часть. На контроллерах доменов Windows 2000 политика аудита событий Directory Service Access настроена по умолчанию таким образом, чтобы в журнал записывались как удачные, так и неудачные попытки изменений объектов AD, что приводит к наличию огромного количества событий. Отметим также, что названия типов объектов и свойств поступают в события с ID 566 непосредственно из схемы AD и могут при этом выглядеть весьма загадочно. Например, поле user?s city (город) отображается в виде «/» (местонахождение) а поле last name (фамилия) представлено в виде sn (surname). Обычно для обеспечения аудита событий, связанных с пользователями, группами и компьютерами, наибольший практический интерес представляет категория Account Management. Однако при этом следует понимать, что выполнять аудит изменений, вносимых в другие важнейшие объекты AD, такие как групповые политики (GPO) или организационные подразделения (organizational unit, OU), можно только с помощью категории Directory Service Access.

Новое в Windows 2003. В Windows 2003 исправлена имевшаяся в Windows 2000 ошибка, связанная с изменениями и сбросом пользовательского пароля. В документации на Windows 2000 указывается, что сбросу пароля в журнале событий соответствует ID 628, хотя на самом деле процедурам как сброса, так и изменения пароля в системном журнале соответствует один и тот же ID 627 и они всегда отображаются в отчетах как события смены пароля. В Windows 2003 смене пароля соответствует ID 627, а сбросу пароля — ID 628.

Аудит доступа к файлам

В принципе с помощью категории Object Access можно следить за доступом к файлам, папкам, принтерам, разделам реестра и системным службам, но в большинстве случаев данная категория используется для отслеживания доступа к файлам и папкам. Как только будет включен аудит по данной категории, в журнале безопасности сразу же отобразится некоторое количество событий, касающихся доступа к объектам в базе безопасности SAM. Однако каких-либо других событий, связанных с доступом к файлам или другим объектам, вы здесь, вероятнее всего, не увидите, поскольку каждый объект имеет свои настройки параметров аудита, а по умолчанию почти у всех объектов аудит отключен. Это правильная практика, поскольку, если в системе будет включен аудит попыток доступа к каждому файлу или объекту, то данная система до своей полной остановки будет заниматься только обработкой этих событий, а ее журнал безопасности быстро переполнится, вне зависимости от назначенного ему объема. Я рекомендую применять эту категорию только к критически важным файлам, действительно требующим механизмов слежения за доступом к ним.

Для того чтобы активизировать аудит событий для выбранного объекта, нужно открыть его диалоговое окно свойств, выбрать закладку Security, нажать кнопку Advanced, выбрать закладку Auditing, после чего нажать кнопку Add. Например, на экране 4 можно увидеть настройку параметров аудита для файла 1st Quarter Cost Centers.xls, который я открыл из Windows Explorer. Обратите внимание, что можно указывать конкретных пользователей или группы, доступ которых к данному файлу необходимо отслеживать, можно назначать аудит лишь для конкретного типа доступа либо аудит только успешных (или неудачных) попыток доступа к данному объекту. Как только будет включен аудит для соответствующего объекта, Windows начнет регистрировать события открытия, закрытия и другие типы событий для данного объекта согласно выбранной для него политике аудита.

|

Экран 4. Настройки аудита для объекта |

Новое в Windows 2003. Безусловно, журнал безопасности в Windows 2000 выполняет очень важную функцию, информируя о том типе доступа к объекту, который имеет пользователь или приложение, но при этом остается неизвестным, что в действительности пользователь или приложение делают с этим объектом. Предположим, что пользователь А открыл документ, на который у него есть разрешения на чтение и запись. При этом в журнал Windows 2000 записывается событие с ID 560, которое говорит о том, что пользователь, имеющий разрешения доступа List Folder / Read Data и Create Files / Write Data, открыл файл. Когда А закроет файл, в журнал Windows 2000 будет занесено событие с ID 562, означающее, что пользователь закрыл файл. В Windows 2003 добавлено новое событие с ID 567. Если пользователь А изменит содержимое файла на компьютере с Windows 2003, в журнале между событиями открытия и закрытия соответствующего файла будет зарегистрировано событие с ID 567. В нем содержится информация о названии объекта, пользователе и том типе доступа, который этот пользователь в действительности применял. Если в данном месте журнала событие с ID 567 не зарегистрировано, это говорит о том, что пользователь не изменял содержимое файла.

Слежение за выполнением программ

Категория Detailed Tracking предоставляет администратору возможность мониторинга каждой программы, запущенной на системе. Можно контролировать запуск (ID 592) и закрытие (ID 593) пользователями любых приложений. Эти два события могут быть связаны друг с другом через идентификатор процесса (process ID), который можно найти в описаниях обоих событий. Для того чтобы получить полное представление о сеансе работы пользователя, можно задействовать механизмы слежения за процессами с аудитом процедур входа/выхода (logon/logoff), а также открытия/закрытия файлов (file open/close). При этом будет видно, когда пользователь регистрировался в системе, какие запускал программы и к каким файлам из этих программ обращался.

Новое в Windows 2003. В Windows 2003 в категорию Detailed Tracking добавлено два новых события. Событие с ID 601 позволяет отслеживать моменты установки в систему новых служб, что может пригодиться для контроля установки служб на серверах и рабочих станциях с целью проверки их легитимности и выявления наличия несанкционированных служб. При этом нужно понимать, что данное событие может применяться только к системным службам, но не к приложениям, запущенным пользователем на компьютере. Кроме того, для выявления «троянцев» и шпионских программ данное событие также неприменимо, поскольку подобного рода программы обычно не устанавливают себя на системы в качестве служб. Событие с ID 602 информирует о фактах создания задач для службы планировщика, но при этом не отслеживаются моменты внесения изменений, удаления или попыток запуска кем-либо этих задач.

Права пользователей

Для обеспечения контроля возможностей выполнения пользователями функций системного уровня, таких как изменение системного времени или выключение, в Windows применяется система прав пользователей (привилегий). Контроль использования этих прав может быть реализован с помощью категории Privilege Use. Для большинства прав в журнале Windows регистрируются события Privilege Use (ID 577 или 578), однако некоторые виды прав используются настолько часто, что разработчики Microsoft предпочли не регистрировать каждый факт их применения. Вместо этого, когда реализуется какое-либо из этих прав, в журнале Windows просто отражается факт использования права с ID 576.

Новое в Windows 2003. В системе Windows 2000 при попытках просмотреть либо снять содержимое дампа памяти в журнал безопасности заносится событие с ID 578, но в Windows 2003 этого почему-то не происходит. И аналогично, когда кто-то хочет стать владельцем файла или другого объекта, система Windows 2003 не регистрирует никакого события (в Windows 2000 и в этом случае происходит запись события в журнал). Возможно, эти ошибки будут исправлены в первом пакете обновления системы Windows 2003, поскольку в Windows 2000 некоторые ошибки, связанные с аудитом, в выпущенных для данной системы пакетах обновления были устранены.

Изменения политик

В тех журналах безопасности, которые мне довелось просматривать, я так и не обнаружил нескольких событий категории Policy Changes, которые, в соответствии с документацией Microsoft, должны записываться в журнал. Так, одни события, связанные с протоколом IP Security (IPSec), похоже, никогда не регистрируются в журнале (например, ID 613, 614 и 616), в то время как другие (ID 615) регистрируются. И тем не менее категория Policy Changes предназначена для регистрации событий, связанных с изменениями конфигурации параметров безопасности, включая изменения доверительных отношений, политики Kerberos, шифрующей файловой системы EFS и параметров QoS.

Новое в Windows 2003. В системе Windows 2000 событие с ID 615 относилось к категории Detailed Tracking, но в Windows 2003 оно перекочевало в категорию Policy Change. И это всего лишь один из примеров тех загадочных и ненужных изменений, которые мне удалось выявить при сравнении событий в системах Windows 2000 и Windows 2003. А вот еще одно интересное изменение: в документации утверждается, что при назначении и аннулировании пользовательских прав в журнал Windows заносятся события, имеющие соответственно ID 608 и 609. Однако в журнале Windows 2000 ни одно из этих событий не регистрируется. Что касается системы Windows 2003, то здесь при изменениях в правах пользователей происходит запись в журнал событий с ID 608 и 609, за исключением тех случаев, когда это связано с изменениями прав регистрации, таких как Allow logon locally и Access this computer from the network. В Windows 2003 для такого рода событий, в отличие от заявленных в документации ID 608 и 609, используются идентификаторы ID 621 и 622 (соответственно для предоставления и лишения прав). Подобные необъяснимые и недокументированные изменения приводят к нарушениям работы программ мониторинга и построения отчетов, которые выполняют фильтрацию и анализ событий, основываясь на категориях, ID, или на поле, расположенном в определенном месте в описании события.

Системные события

Категория System Events является вместилищем для разнообразных событий, касающихся системы безопасности. В данной категории система предоставляет информацию о процессах начальной загрузки (ID 512) и выключения (ID 513), а также о работе различных компонентов системы безопасности (в частности, о процессах регистрации и процедурах аутентификации) во время начальной загрузки системы. Здесь есть два чрезвычайно полезных события, а именно: событие с ID 517, информирующее пользователя об очистке журнала событий и о том, кто это сделал, и событие с ID 520, которое присутствует только в Windows 2003.

Новое в Windows 2003. При тестировании Windows 2003 в категории System Events единственным новым событием, которое мне действительно удалось обнаружить, было событие с ID 520. Наличие данного события в журнале говорит о том, что системные время и дата были изменены, здесь же в его описании приводятся новое и старое значения даты и времени.

Журнал безопасности является чрезвычайно мощным средством контроля действий пользователей и персонала подразделений ИТ, а также обнаружения вторжений, но при этом весьма непростым средством. Чем более глубоко удастся вникнуть в особенности его структуры, тем больших успехов можно добиться при работе с ним и тем больше данных можно извлечь из любых журналов безопасности с помощью имеющихся средств построения отчетов и выдачи оповещений.

Примечание автора

Данная серия статей построена на базе курса Security Log Secrets компании Monterey Technology Group.

Редактор Windows IT Pro и ведущий инструктор и разработчик курсов для программы по безопасности Windows NT/2000 института MIS Training. Его компания, Monterey Technology Group, занимается консалтингом в области информационной безопасности. Связаться с ним можно по адресу: rsmith@monterey techgroup.com

Содержание

- Иллюстрированный самоучитель по Microsoft Windows 2003

- Просмотр системных событий. Оснастка Event Viewer.

- Оснастка Event Viewer

- Журнал событий в Windows: как его открыть и найти информацию об ошибке

- Работа с журналом событий (для начинающих)

- Просмотр событий windows 2003

Иллюстрированный самоучитель по Microsoft Windows 2003

Просмотр системных событий. Оснастка Event Viewer.

В операционных системах Windows событием называется любое значительное «происшествие» в работе системы или приложения, о котором следует уведомить пользователей. В случае возникновения критических событий, таких как переполнение диска сервера или неполадки с электропитанием, на экран монитора будет выведено соответствующее сообщение. Остальные события, которые не требуют немедленных действий от пользователя, регистрируются в системных журналах. Служба регистрации событий в системных журналах активизируется автоматически при каждом запуске системы Windows Server 2003.

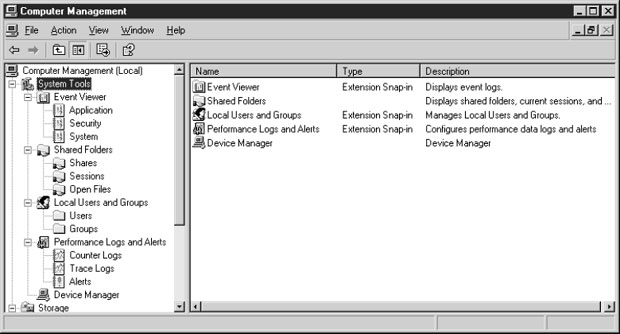

В системе Windows Server 2003 для просмотра системных журналов можно использовать оснастку Event Viewer (Просмотр событий) (группа Administr-tive Tools (Администрирование) на панели управления). Эту оснастку можно также запустить из окна оснастки Computer Management (Управление компьютером).

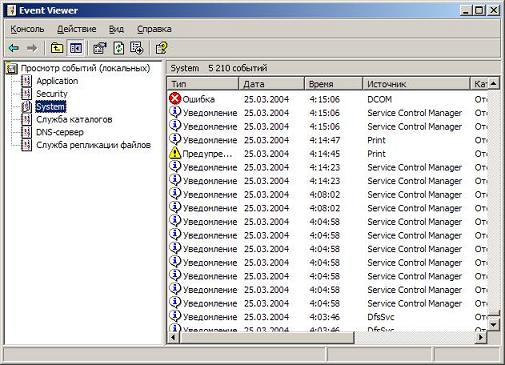

На рис. 7.6 показан пример окна оснастки Event Viewer для контроллера домена.

Рис. 7.6. Окно оснастки Event Viewer

Оснастку Event Viewer можно также открыть с помощью команды Start › Programs › Administrative Tools › Event Viewer (Пуск › Программы › Администрирование › Просмотр событий).

С помощью оснастки Event Viewer можно просматривать три типа стандартных (основных) журналов.

- Журнал приложений (Application log) – фиксирует события, зарегистрированные приложениями. Например, текстовый редактор может зарегистрировать в данном журнале ошибку при открытии файла.

- Журнал системы (System log) – записывает события, которые регистрируются системными компонентами Windows Server 2003. Например, в системный журнал записываются такие события, как сбой в процессе загрузки драйвера или другого системного компонента при запуске системы.

- Журнал безопасности (Security log) – содержит записи, связанные с системой безопасности. С помощью этого журнала можно отслеживать изменения в системе безопасности и идентифицировать бреши в защите. В данном журнале можно регистрировать попытки входа в систему. Для просмотра журнала необходимо иметь права администратора. По умолчанию регистрация событий в журнале безопасности отключена.

Помимо стандартных, на компьютере – в первую очередь на контроллере домена – могут быть и другие журналы, создаваемые различными службами (например, Active Directory, DNS, File Replication Service и т. д.). Работа с такими журналами ничем не отличается от процедур просмотра стандартных журналов.

Журнал системы безопасности может просматривать только пользователь с правами системного администратора. По умолчанию регистрация событий в данном журнале отключена. Для запуска регистрации необходимо установить политику аудита.

Оснастка Event Viewer

В системе Windows Server 2003 для просмотра системных журналов можно использовать оснастку Event Viewer (Просмотр событий) (группа Administr-tive Tools (Администрирование) на панели управления). Эту оснастку можно также запустить из окна оснастки Computer Management (Управление компьютером). На рис. 7.6 показан пример окна оснастки Event Viewer для контроллера домена.

Рис. 7.6. Окно оснастки Event Viewer

Оснастку Event Viewer можно также открыть с помощью команды Start | Programs | Administrative Tools | Event Viewer (Пуск | Программы | Администрирование | Просмотр событий).

С помощью оснастки Event Viewer можно просматривать три типа стандартных (основных) журналов.

- Журнал приложений (Application log) — фиксирует события, зарегистрированные приложениями. Например, текстовый редактор может зарегистрировать в данном журнале ошибку при открытии файла.

- Журнал системы (System log) — записывает события, которые регистрируются системными компонентами Windows Server 2003. Например, в системный журнал записываются такие события, как сбой в процессе загрузки драйвера или другого системного компонента при запуске системы.

- Журнал безопасности (Security log) — содержит записи, связанные с системой безопасности. С помощью этого журнала можно отслеживать изменения в системе безопасности и идентифицировать бреши в защите. В данном журнале можно регистрировать попытки входа в систему. Для просмотра журнала необходимо иметь права администратора. По умолчанию регистрация событий в журнале безопасности отключена.

Помимо стандартных, на компьютере — в первую очередь на контроллере домена — могут быть и другие журналы, создаваемые различными службами (например, Active Directory, DNS, File Replication Service и т. д.). Работа с такими журналами ничем не отличается от процедур просмотра стандартных журналов.

Журнал системы безопасности может просматривать только пользователь с правами системного администратора. По умолчанию регистрация событий в данном журнале отключена. Для запуска регистрации необходимо установить политику аудита.

Почти всегда целью создания сайта является получение прибыли, которая в свою очередь, зависит от его внешнего вида. Статистика говорит, что около 94% людей, при выборе товара, сначала обращают внимание на упаковку, а потом уже на её содержимое. И если эта упаковка не привлекательная и безвкусная, мало кто обратит на нее внимание, и, соответственно, товар не будет пользоваться спросом.

В случае с интернет, “упаковкой” выступает ваш сайт, а “товаром” — его контент. Если сайт выглядит непривлекательно, то каким бы ценным и нужным не было его содержимое, люди будут обходить его стороной. Наша задача — сделать ваш сайт привлекательным и удобным, чтобы люди чувствовали себя уютно и комфортно, чтоб они возвращались к вам еще и еще. Соответствие между ценой и качеством вас, несомненно, порадуют. .

Мы делаем сайты для бизнеса, а не красочную картинку, которая увешена тяжеловесными флэшами и огромными фотографиями.

Пользователя, когда он попадает на абсолютно любой сайт, прежде всего интересует информация, затем, как реализовать на этом сайте полученную информацию, чтобы было удобно и просто (юзабилити), подбор цветовой гаммы, расположение блоков на странице и многое другое.

Перед тем, как заказывать создание сайта, рекомендуем прочесть статью А зачем мне (нам) сайт? или Что нужно знать заказчику сайта

Да и вообще, обратите внимание на раздел Статьи о продвижении сайта и бизнеса там вы найдёте ответы на многие вопросы.

Журнал событий в Windows: как его открыть и найти информацию об ошибке

Доброго дня!

Доброго дня!

Даже если вы за компьютером ничего не делаете — в процессе работы ОС Windows записывает часть данных в спец. документы (их еще называют логами или системными журналами) . Как правило, под-запись попадают различные события, например, включение/выключение ПК, возникновение ошибок, обновления и т.д.

Разумеется, в некоторых случаях эти записи могут быть очень полезными. Например, при поиске причин возникновения ошибок, синих экранов, внезапных перезагрузок и т.д. Отмечу, что если у вас установлена не официальная версия Windows — может так стать, что журналы у вас отключены.

В общем, в этой заметке покажу азы работы с журналами событий в Windows (например, как найти ошибку и ее код, что несомненно поможет в диагностике).

Работа с журналом событий (для начинающих)

Как его открыть

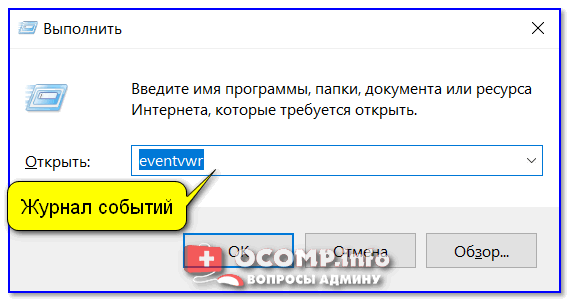

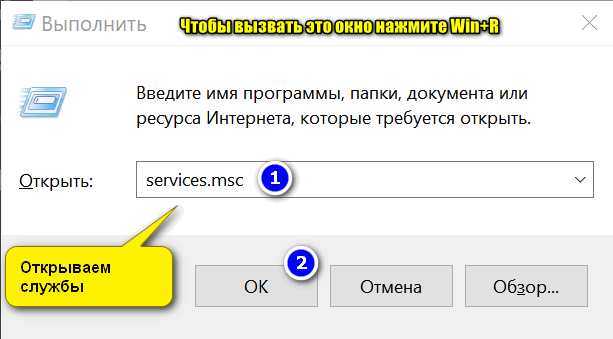

Этот вариант универсальный и работает во всех современных версиях ОС Windows.

- нажать сочетание кнопок Win+R — должно появиться окно «Выполнить»;

- ввести команду eventvwr и нажать OK ( примечание : также можно воспользоваться диспетчером задач (Ctrl+Shift+Esc) — нажать по меню «Файл/новая задача» и ввести ту же команду eventvwr ) ;

eventvwr — команда для вызова журнала событий

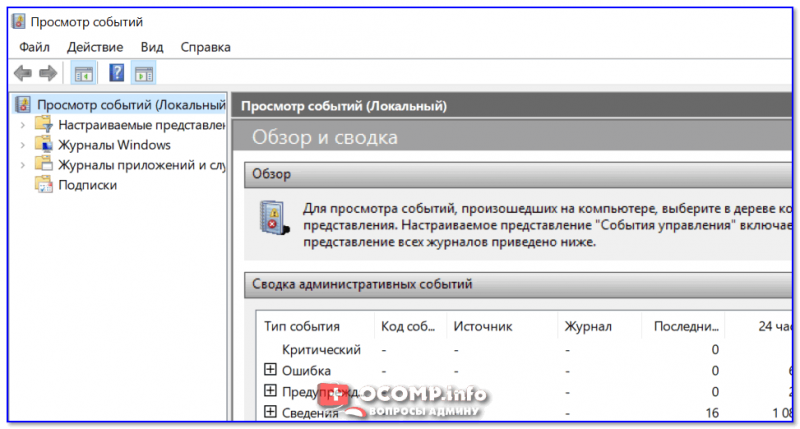

после этого у вас должно появиться окно «Просмотр событий» — обратите внимание на левую колонку, в ней как раз и содержатся всевозможные журналы Windows.

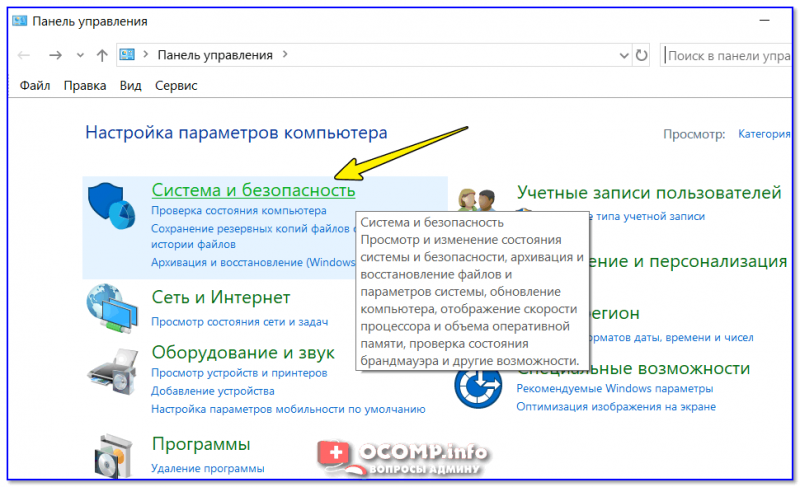

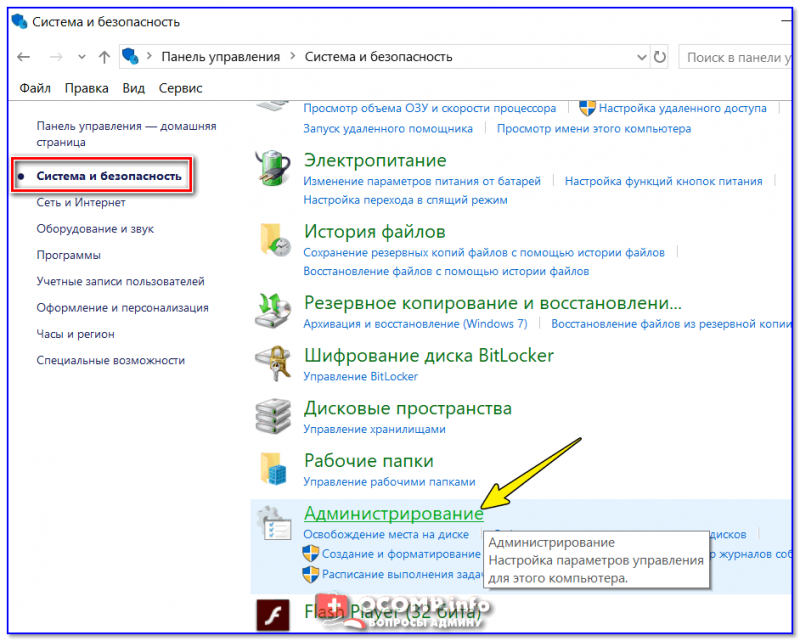

- сначала необходимо открыть панель управления и перейти в раздел «Система и безопасность» ;

Система и безопасность

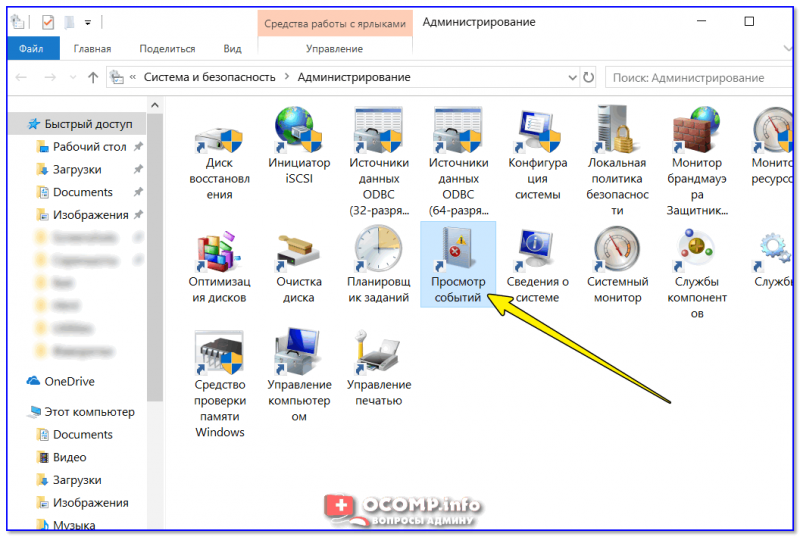

далее необходимо перейти в раздел «Администрирование» ;

после кликнуть мышкой по ярлыку «Просмотр событий» .

Просмотр событий — Администрирование

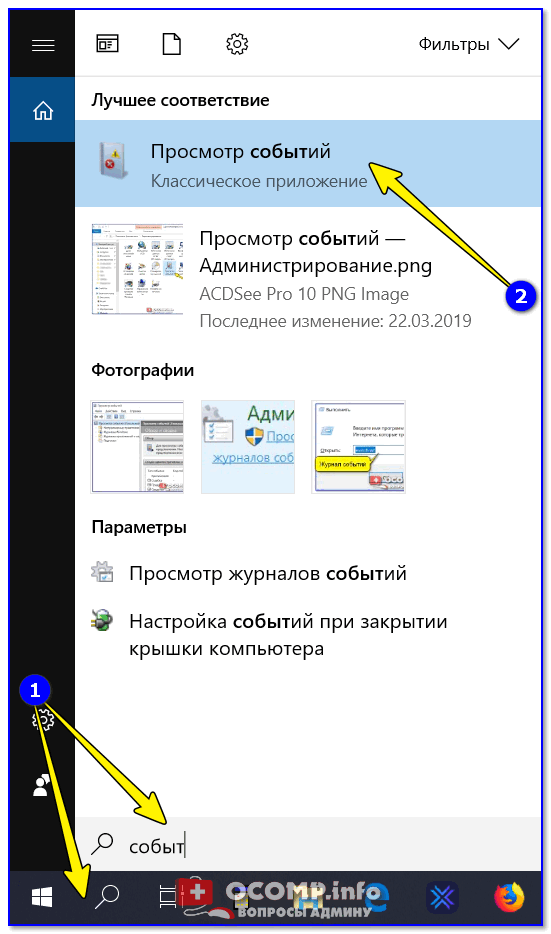

Актуально для пользователей Windows 10.

1) Нажать по значку с «лупой» на панели задач, в поисковую строку написать «событий» и в результатах поиска ОС Windows предоставит вам ссылку на журнал (см. скрин ниже).

Windows 10 — события

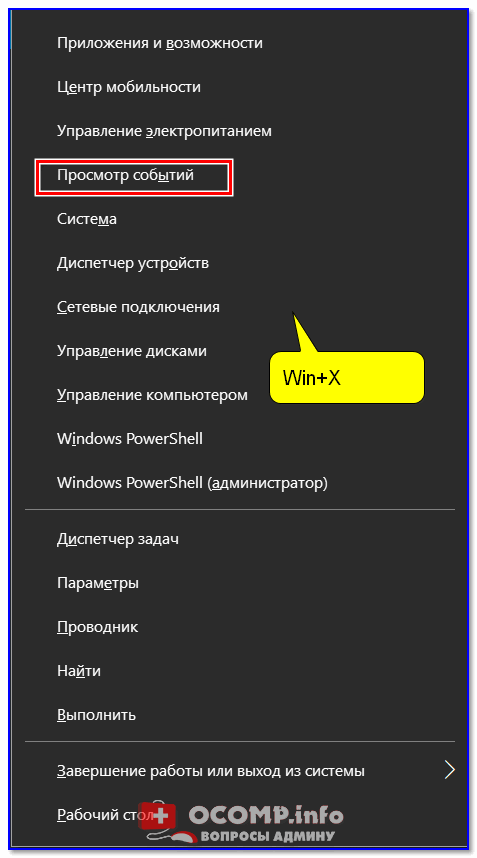

2) Еще один способ: нажать сочетание Win+X — появится меню со ссылками на основные инструменты, среди которых будет и журнал событий.

Win+X — вызов меню

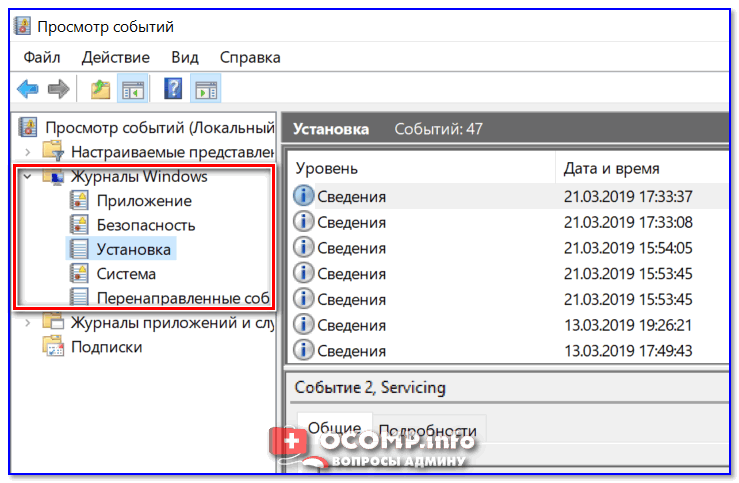

Журналы Windows

Наибольшую пользу (по крайней мере, для начинающих пользователей) представляет раздел «Журналы Windows» (выделен на скрине выше). Довольно часто при различных неполадках приходится изучать как раз его.

В нем есть 5 вкладок, из которых 3 основных: «Приложение», «Безопасность», «Система». Именно о них пару слов подробнее:

- «Приложение» — здесь собираются все ошибки (и предупреждения), которые возникают из-за работы программ. Вкладка будет полезна в тех случаях, когда у вас какое-нибудь приложение нестабильно работает;

- «Система» — в этой вкладке содержатся события, которые сгенерированы различными компонентами ОС Windows (модули, драйверы и пр.);

- «Безопасность» — события, относящиеся к безопасности системы (входы в учетную запись, раздача прав доступа папкам и файлам, и т.д.).

Как найти и просмотреть ошибки (в т.ч. критические)

Надо сказать, что Windows записывает в журналы очень много различной информации (вы в этом можете убедиться, открыв любой из них). Среди стольких записей найти нужную ошибку не так просто. И именно для этого здесь предусмотрены спец. фильтры. Ниже покажу простой пример их использования.

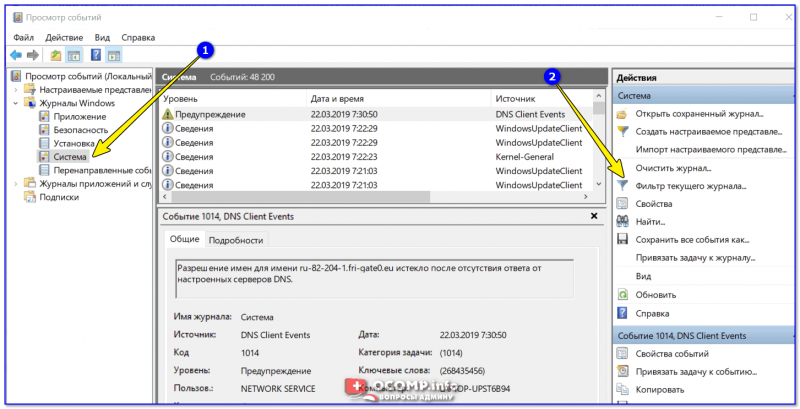

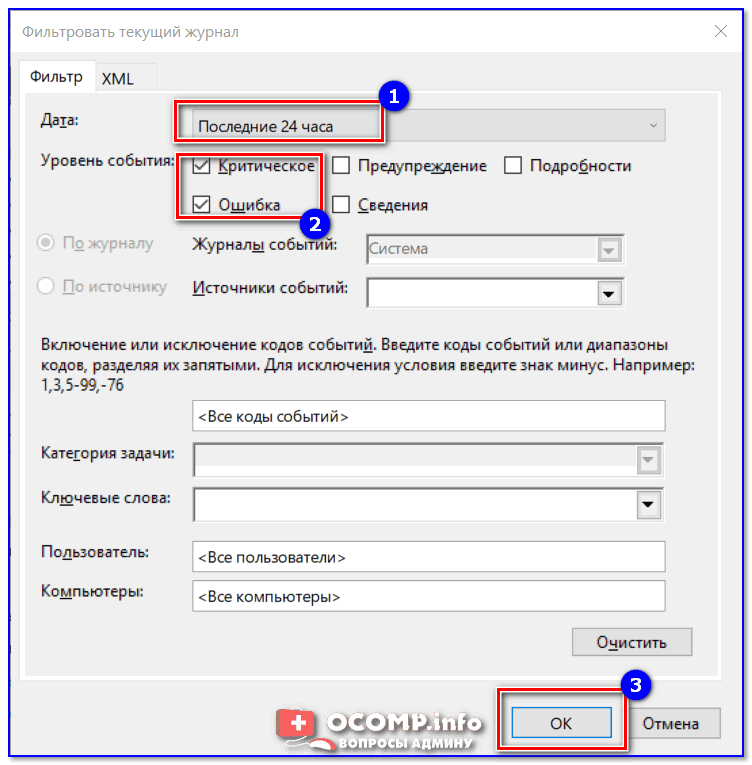

И так, сначала необходимо выбрать нужный журнал (например «Система») , далее кликнуть в правой колонке по инструменту «Фильтр текущего журнала» .

Система — фильтр текущего журнала / Кликабельно

После указать дату, уровень события (например, ошибки), и нажать OK.

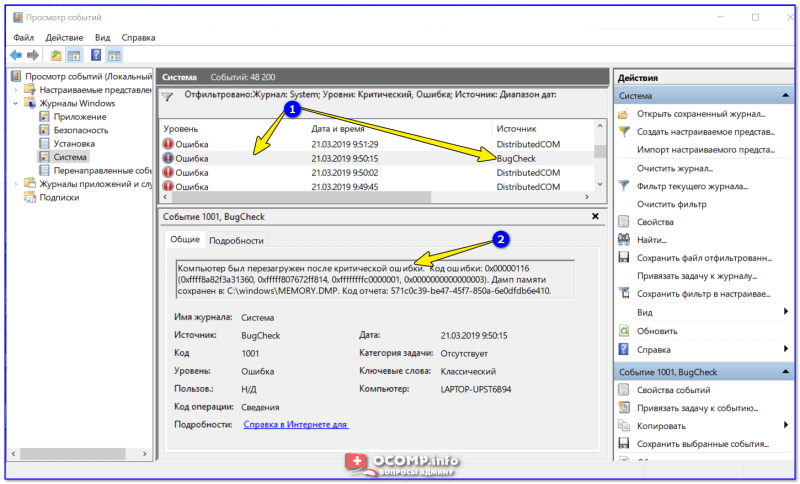

В результате вы увидите отфильтрованный список событий. Ориентируясь по дате и времени вы можете найти именно ту ошибку, которая вас интересует. Например, в своем примере я нашел ошибку из-за которой компьютер перезагрузился (благодаря коду ошибки и подробному описанию можно найти ее решение на сайте Microsoft) .

Представлены все ошибки по дате и времени их возникновения / Кликабельно

Т.е. как видите из примера — использование журнала событий очень даже помогает в решении самых разных проблем с ПК.

Можно ли отключить журналы событий

Можно! Только нужно ли? (хотя не могу не отметить, что многие считают, что на этом можно сэкономить толику дискового пространства, плюс система более отзывчива и меньше нагрузка на жесткий диск)

Для отключения журналов событий нужно:

- открыть «службы» (для этого нажмите Win+R , введите команду services.msc и нажмите OK) ;

Открываем службы — services.msc (универсальный способ)

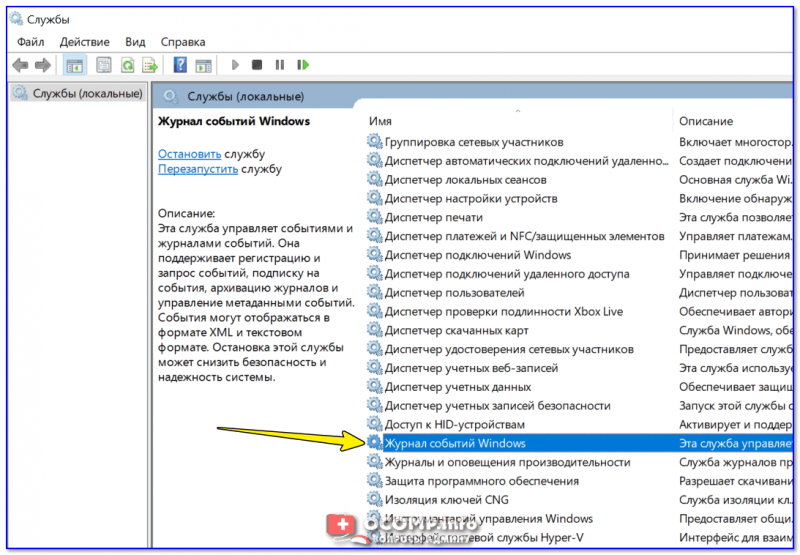

далее нужно найти службу «Журнал событий Windows» и открыть ее;

Службы — журналы событий

после перевести тип запуска в режим «отключена» и нажать кнопку «остановить» . Затем сохранить настройки и перезагрузить компьютер.

Просмотр событий windows 2003

Первоначальная настройка Windows Server.

При запуске Windows Server 2003 автоматически запускается служба Event Log (Журнал событий). Windows записывает все события в три журнала (или больше, если установлена служба Active Directory или DNS) и предоставляет возможность просматривать журналы с помощью утилиты Event Viewer (Просмотр событий).

Прежде чем начать настройку системы, просмотрите журналы событий на наличие ошибок. Если журнал содержит записи об ошибках, проанализируйте эти ошибки и постарайтесь решить проблему, прежде чем приступать к дальнейшей настройке системы.

Программа установки устанавливает Windows Server 2003 в минимальной конфигурации, по соображениям безопасности. Изначально установлены только основные службы, обеспечивающие работоспособность ядра системы. В процессе настройки Windows Server 2003, администратор может установить все необходимые службы и протоколы, обеспечивая при этом безопасный доступ к данным и ресурсам сервера. К процессу первоначальной настройки Windows Server 2003 относятся: настройка набора компонентов Windows, настройка основных системных параметров Windows, установка дополнительных драйверов и устройств, установка дополнительных программ, установка пакетов обновлений и отдельных обновлений. Все эти операции желательно произвести сразу после установки.

Проверка параметров безопасности.

После установки операционной системы Windows Server 2003 проверьте следующие параметры безопасности сервера и при необходимости установите их:

- Просмотр параметров запуска служб. Откройте окно Управление компьютером. В папке Службы узла Службы и приложения измените Тип запуска для служб таким образом, чтобы автоматически запускались только необходимые серверу службы. Кроме того, подтвердите, что все автоматически запускающиеся службы могут запускаться без вмешательства пользователя или без нескольких попыток.

- Просмотрите сведения о параметрах безопасности по умолчанию. В операционных системах семейства Windows Server 2003 по умолчанию включена конфигурация усиленной безопасности Internet Explorer. Параметры этой настройки позволяют повысить уровень безопасности компьютера, ограничивая возможность воздействия на него через веб-сайты злоумышленников. В связи с этим при наличии соответствующего уровня безопасности может оказаться, что некоторые веб-сайты в процессе просмотра в Интернете и интранет-сетях отображаются в Internet Explorer с ошибками. Кроме того, при попытке доступа к сетевым ресурсам, таким как файлы общих папок UNC, может быть предложено ввести учетные данные. В значения параметров расширенной настройки безопасности можно вносить изменения.

- Просмотр открытых сетевых портов. Чтобы обеспечить защиту от несанкционированного доступа к серверам, закройте порты, которые не нужны системе для правильного функционирования. С помощью команды netstat можно просмотреть порты. Кроме того, полезно использовать сканер внешнего порта и сравнить полученные результаты с результатами выполнения команды netstat. До запуска сканера порта, в случае если он влияет на поведение системы или отключает существующие триггеры для обнаружения вторжения, необходимо уведомить об этом других системных администраторов.

- Переименование или отключение учетной записи администратора; установка или просмотр разрешений и учетных записей, относящихся к данному серверу. Переименуйте или отключите учетную запись администратора, созданную во время установки (ее нельзя удалить). Для настройки, задач архивирования, работы и использования сервера установите соответствующие учетные записи и разрешения. Для пользователей и администраторов ограничьте доступ до необходимого минимума. Например, для тех, кто выполняет только задачи архивирования, используйте группу Операторы архива. Кроме того, установите политики, необходимые для поддержки пользователями надежных паролей.

- Определение применяемых к серверу изменений системы безопасности. Связанные с безопасностью вопросы меняются в зависимости от решаемых сервером задач. Например, возникает вопрос о том, какой тип доступа необходим и каковы возможные последствия несанкционированного доступа к файловому серверу, которому нужен доступ к заданному файлу или папке. Для веб-сервера эти вопросы относятся к используемым веб-приложениям, связанным с их использованием рискам и настройкам, которые могут помочь снизить вероятность этих рисков.

- Настройка параметров аудита, установка системной защиты и антивирусного сканера. Просмотрите и примените параметры аудита, в том числе для событий безопасности, что позволит отслеживать все изменения в системе и защищать программное обеспечение от нежелательных изменений.

- Проверка правильности установки брандмауэра. Брандмауэр — это система безопасности, действующая как защитный барьер между сетью и внешним миром.

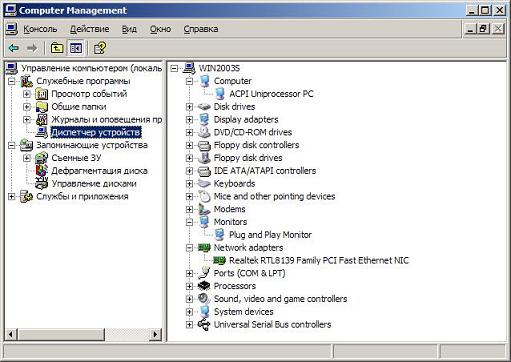

Проверка работоспособности устройств.

Программа установки Windows Server 2003 хорошо определяет и конфигурирует устройства, но не может решать проблемы связанные с отсутствием драйверов или конфликтом ресурсов. Для проверки работоспособности оборудования компьютера используйте Диспетчер устройств (Device Manager), который входит в состав службы Управление компьютером (Computer Management) из меню Администрирование.

В правой части окна Computer Management представлен список всех устройств, обнаруженных системой на вашем компьютере.

Все неработающие устройства помечены восклицательным знаком, указывающим на наличие проблем этого устройства.

Отключенные устройства помечены красным крестиком поверх значка.

При наличии конфликтов попробуйте изменить параметры устройства или обновить его драйвер. Чтобы просмотреть параметры устройства, выберите нужное устройство из списка и нажмите правую кнопку мышки. В контекстном меню выберите пункт Свойства.

Для установки оборудования, не поддерживающего Plug and Play, можно использовать Мастер установки оборудования, который можно запустить из Панели управления, выбрав компонент Установка оборудования.

Настройка основных системных параметров Windows.

После установки Windows Server 2003 системные параметры настроены на стандартные значения, обеспечивающие оптимальную работу устройств и служб. Вы можете изменить стандартные настройки системных параметров в зависимости от персональных параметров вашей сети и конфигурации вашего компьютера.

- Задание размера журнала и параметров перезаписи для окна просмотра событий. Определите размер журнала событий и параметры перезаписи в соответствии со своими требованиями и требованиями безопасности.

Чтобы установить параметры журнала событий выполните следующее:- Запустите программу Просмотр событий.

- В дереве консоли выберите журнал, параметры которого требуется установить.

- В меню Действие выберите команду Свойства.

- На вкладке Общие установите требуемые параметры.

- Проверка оптимизации сервера. Настройте параметры оптимизации сервера в соответствии с ролью, которую компьютер будет играть в организации.

Чтобы настроить параметры памяти данного компьютера- Откройте компонент Сетевые подключения.

- Щелкните правой кнопкой мыши значок Подключение по локальной сети и выберите команду Свойства.

- В списке Компоненты, используемые этим подключением дважды щелкните компонент Служба доступа к файлам и принтерам сетей Microsoft.

- Обратите внимание, что по умолчанию в группе Критерии оптимизации выбран вариант макс. пропускная способность доступа к общим файлам. Чтобы отключить это вариант и уменьшить объем подкачки, установите переключатель в положение макс. пропускная способность для сетевых приложений.

- Проверка настроек IP, DNS, WINS и шлюза по умолчанию. Воспользуйтесь средствами администрирования для настройки и проверки сетевых параметров. Имеется также возможность открыть окно командной строки и ввести ipconfig /all, а затем проверить отображаемые настройки. Дополнительную информацию по настройке протокола TCP/IP можно посмотреть в разделе Установка и настройка сетевых протоколов Windows XP Professional данного курса. Об изменении настроек служб DNS и WINS будет рассказано позже.

- Определение параметров файлов подкачки и дампов памяти. Задайте размер и расположение файла на основе размеров памяти и использования сервера.

Чтобы изменить параметры виртуальной памяти- Откройте окно Управление компьютером.

- В дереве консоли щелкните правой кнопкой элемент Управление компьютером (локальным) и выберите команду Свойства.

- На вкладке Дополнительно в группе Быстродействие нажмите кнопку Параметры.

- В группе Виртуальная память нажмите кнопку Изменить.

- В списке Диск выберите диск, содержащий файл подкачки, размер которого необходимо изменить.

- Установите переключатель Размер файла подкачки для выбранного диска в положение Особый размер и введите новый размер файла подкачки в поле Исходный размер (МБ) или в поле Максимальный размер (МБ), а затем нажмите кнопку Установить. Нажмите кнопку OK.

Кроме того, следует задать параметры операционной системы, которые будут использоваться при внезапной ее остановке (например, параметры дампов памяти).

Чтобы задать действия, выполняемые при внезапной остановке системы - На панели управления откройте компонент Система.

- На вкладке Дополнительно в группе Загрузка и восстановление нажмите кнопку Настройка.

- В группе Загрузка системы установите флажок Отображать варианты восстановления и введите число секунд, в течение которых должен отображаться список параметров восстановления, прежде чем будет задействован параметр восстановления по умолчанию.

- В группе Отказ системы установите флажки, соответствующие действиям, которые должна будет выполнять система Windows при возникновении STOP-ошибки:

- Если флажок Записать событие в системный журнал установлен, сведения о событии будут записаны в системный журнал.

На компьютерах, управляемых системой Windows XP, можно включить или отключить эту возможность. Однако на компьютерах с операционными системами семейства Windows Server 2003 эту возможность отключить нельзя. Windows всегда записывает данные о событии в системный журнал. - Если установлен флажок Отправить административное оповещение, системный администратор будет оповещен о появлении STOP-ошибки. Для отправки администратору сообщения об ошибке по сети в системе Windows используется команда net send.

- Если установлен флажок Выполнить автоматическую перезагрузку, система Windows автоматически перезапустит компьютер.

В группе Запись отладочной информации выберите тип сведений, которые система Windows должна будет записывать в случае возникновения системной ошибки.

- Малый дамп памяти. Этот параметр задает запись минимального набора сведений, необходимых для определения причины неполадок. Для выбора этого параметра требуется, чтобы размер файла подкачки составлял как минимум 2 МБ на загрузочном томе компьютера. В этом режиме Windows создает новый файл (размером 64 КБ или 128 КБ) при каждой внезапной остановке системы. Такие файлы будут храниться в папке, заданной в поле Папка малого дампа.

- Дамп памяти ядра. Этот параметр записывает только память ядра; при этом сохраняется больше данных, чем в режиме малого дампа памяти, и на это требуется меньше времени, чем в режиме полного дампа памяти, при внезапной остановке системы. Файл будет сохранен в папке, указанной в поле Файл дампа памяти. Выбирая этот параметр, необходимо иметь на загрузочном томе достаточно большой файл подкачки. Необходимый размер файла зависит от размера ОЗУ компьютера, хотя максимальный объем места на диске, доступный для дампа памяти ядра, должен составлять 32 МБ. На 64-разрядных системах максимальный объем пространства, необходимый для дампа памяти ядра, должен быть равен объему ОЗУ плюс 128 МБ). Рекомендуемые размеры приведены в следующей таблице

256 МБ – 1 373 МБ

1,5-кратного размера ОЗУ

1 374 МБ и больше

32-разрядная система: 2 ГБ плюс 16 МБ

64-разрядная система: размер ОЗУ плюс 128 МБ - Если флажок Записать событие в системный журнал установлен, сведения о событии будут записаны в системный журнал.

- Полный дамп памяти. Этот параметр недоступен на компьютерах с объемом ОЗУ более 2 ГБ. В этом режиме записывается все содержимое системной памяти при внезапной остановке системы. При выборе этого параметра необходимо иметь файл подкачки на загрузочном томе, равный физической оперативной памяти плюс одиннадцать мегабайт (МБ). Файл будет сохранен в папке, указанной в поле Файл дампа памяти.

Adblock

detectorРазмер ОЗУ Файл подкачки не должен быть меньше

Дерево System Tools

Если раскрыть все объекты под System Tools, то вы увидите большое число оснасток,

служебных средств и элементов конфигурации (

рис.

8.8).

Рис.

8.8.

Вы можете управлять опциями конфигурирования системы, событиями и производительностью с помощью объектов контейнера System Tools

Оснастка Event Viewer (Просмотр событий). Используйте Event Viewer для сбора информации

о событиях, которые возникли в вашей системе. Вы можете вызвать Event

Viewer из оснастки Computer Management или из папки Administrative Tools, находящейся

в панели управления. (Если вы переходите к Windows Server 2003 из Windows

NT, это важно знать, чтобы вы не запутались.)

- Журналы Event Viewer. Информация о действиях, поведении и проблемах в вашей системе записывается в журналы. По умолчанию Windows Server 2003 Event Viewer содержит три журнала.

- Журнал Application (Журнал приложений). Содержит события, регистрируемые приложениями. Какие события отслеживать, решают разработчики приложений.

- Журнал Security (Журнал безопасности). В этот журнал записываются события, выбранные для аудита, например, попытки входа в систему, а также события, связанные с доступом пользователей к ресурсам. Как администратор вы можете решить, какие события нужно записывать в журнал безопасности.

-

Журнал System. Содержит события, регистрируемые системными компонентами Windows Server 2003. Это обычно сообщения об сбоях драйверов или системных служб. Типы записываемых событий встроены в Windows Server 2003.

Примечание. Если Windows Server 2003 действует как контроллер домена или сервер

DNS, то для отслеживания этих служб в Event Viewer включаются дополнительные

журналы. - События. В Event Viewer выводятся разнообразные типы событий, каждый из которых имеет свой уровень значимости и свой тип значка в журналах событий. Чтобы увидеть детали события, нужно дважды щелкнуть на записи этого события в Event Viewer.

- Error (Ошибка). Указывает на существенную проблему, которая может говорить о потере функционирования, например, для драйверов или служб, которые не удалось запустить.

- Warning (Предупреждение). Указывает на некоторую проблему, которая может стать серьезной, если вы не займетесь этой проблемой.

- Information (Информация). Чисто информационная запись, но не признак будущей или существующей проблемы.

- Success Audit (Аудит успеха). Успешное событие системы безопасности, которое включается в журнал, поскольку система или администратор выбрали аудит этого события.

- Failure Audit (Аудит отказов). Событие системы безопасности для неудачной попытки выполнения, которое включается в журнал, поскольку система или администратор выбрали аудит этого события.

Конфигурирование Event Viewer. Журналы событий, которые вы используете, запускаются

автоматически во время загрузки операционной системы. Файлы журналов

имеют конечные размеры, и перезаписываются в соответствии с тем, как это определено

в опциях конфигурирования журнала. Чтобы увидеть или изменить опции

конфигурирования журнала, щелкните правой кнопкой на этом журнале в Event

Viewer и выберите в контекстном меню пункт Properties.

Изменения, которые вы вносите в настройки конфигурации, зависят от вашей

ситуации. Например, вы можете задать, чтобы журнал автоматически перезаписывался

после заданного количества дней (по умолчанию 7 дней), что будет препятствовать

излишнему увеличению файла журнала. Тем самым каждые семь дней вы

можете архивировать свой журнал и стирать текущие записи. Но если вы вносите

большие изменения в систему или задаете план активного аудита, то в журнал может

записываться много событий. Если журнал заполнен до конца и нет событий

старше семи дней, то Event Viewer не сможет ничего удалить, чтобы найти место для

новых событий.

Фильтрация типов событий. Диалоговое окно Properties каждого журнала имеет

вкладку Filter (Фильтр), которую вы можете использовать, чтобы задавать типы событий,

которые хотите видеть. Вы можете использовать опции этого диалогового окна, чтобы

сузить ваш выбор до необходимого вам уровня (см. рис. вверху следующей страницы).

Например, вас не интересуют события типа Information на определенных компьютерах

или вы хотите видеть эти события за неделю либо после важных изменений

в конфигурации системы. Просто выберите или отключите соответствующие

фильтры.

Оснастка Shared Folders (Разделяемые папки)

Оснастка Shared Folders позволяет вам следить за использованием соединений и

ресурсов, используя информацию трех подпапок дерева консоли.

Shares (Разделяемые ресурсы). Откройте объект Shares, чтобы увидеть разделяемые

ресурсы на данном компьютере. В колонках правой панели содержится информация о каждом разделяемом ресурсе.

| Колонка | Информация |

|---|---|

| Share Name (Имя разделяемого ресурса) | Разделяемый ресурс: разделяемая папка, именованный канал (pipe), разделяемый принтер и т.д. |

| Folder Path (Путь к папке) | Путь к разделяемому ресурсу. |

| Type (Тип) | Тип сетевого соединения: Windows, Netware, Macintosh. |

| #Client Connections (Количество подсоединенных клиентов) | Количество пользователей, подсоединенных на данный момент к разделяемому ресурсу. |

| Description (Описание) | Описательный текст для разделяемого ресурса. |

Совет. Нажмите F5, чтобы обновить информацию на экране; это позволит вам

увидеть точное количество текущих пользователей.

Чтобы создать новый ресурс, щелкните правой кнопкой на объекте Share в дереве

консоли и выберите в контекстном меню пункт New File Share (Создать файловый

ресурс). Чтобы сконфигурировать существующий ресурс, щелкните правой

кнопкой на соответствующем ресурсе в правой панели и выберите в контекстном

меню пункт Properties.

Чтобы отправить сообщение какому-либо компьютеру или всем компьютерам,

которые используются подсоединенными пользователями, щелкните правой кнопкой

на объекте Share в дереве консоли и выберите All TasksSend Console Message

(Все задачиОтправить консольное сообщение). Введите текст сообщения и выберите

или исключите компьютеры, которым может быть отправлено сообщение.

Щелкните на кнопке Add, чтобы выбрать и другие компьютеры в сети (не

подсоединенные в данный момент к этому компьютеру) для отправки сообщения.

Если кто-либо из подсоединенных пользователей работает на компьютере под

управлением Windows 9x, то он не сможет получить сообщение, если на его компьютере

не установлен компонент WinPopup. В операционные системы Windows NT/2000/XP/2003

встроены возможности Messenger Service, поэтому их пользователи

получат ваше сообщение в окне Messenger Service.

Примечание. На момент написания этого курса консольные сообщения, отправляемые

на подсоединенные контроллеры домена, не удается доставить. Я пытаюсь разрешить

эту проблему с Microsoft. Информация, появляющаяся по этой теме, будет

доступна по адресу www.admin911.com.

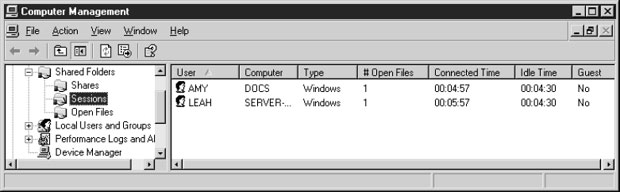

Sessions (Сеансы). Сеанс начинается в тот момент, когда удаленный пользователь

выполняет доступ к разделяемому ресурсу. Для объекта Sessions выводится следующая

информация:

| Колонка | Информация |

|---|---|

| User (Пользователь) | Текущие пользователи, подсоединенные к данному компьютеру. |

| Computer (Компьютер) | Имя компьютера подсоединенного пользователя. |

| Type (Тип) | Тип сетевого соединения: Windows, Netware, Macintosh. |

| #Open Files | Количество ресурсов, открытых на этом компьютере данным пользователем. |

| Connected Time (Время соединения) | Время, прошедшее с начала сеанса. |

| Idle Time (Время простоя) | Время, прошедшее с момента последнего действия пользователя. |

| Guest (Гость) | Указывает, подсоединен ли данный пользователь как гость. |

Вы можете отсоединить всех пользователей, подсоединенных к этому компьютеру,

щелкнув правой кнопкой на объекте Sessions в дереве консоли и выбрав в контекстном

меню Disconnect All Sessions (Отсоединить все сеансы). Чтобы отсоединить

отдельного пользователя, щелкните правой кнопкой на сеансе этого

пользователя в правой панели и выберите в контекстном меню пункт Close Session

(Закрыть сеанс).

Совет. Перед внезапным отключением сеанса пользователя стоит отправить ему

соответствующее сообщение.

Open Files (Открытые файлы). Объект Open Files содержит информацию, указывающую,

какие файлы были открыты, кем открыты и что делают эти пользователи.

Вы можете закрыть все открытые файлы, щелкнув правой кнопкой на объекте

Open Files и выбрав в контекстном меню Disconnect All Open Files (Отсоединить все

открытые файлы). Вы можете закрыть конкретный открытый файл, щелкнув на нем

правой кнопкой в правой панели и выбрав в контекстном меню Close Open File (Закрыть

открытый файл).

Local Users and Groups (Локальные пользователи и группы)

Оснастка Local Users and Groups используется для управления пользователями и

группами, которые выполнили вход на этот компьютер (но не вход в домен). Если

компьютер Windows Server 2003 является контроллером домена, то эта оснастка недоступна.

Контроллеры домена управляют только доменными пользователями и

группами.

Управление локальными пользователями. Чтобы увидеть список пользователей, выберите

объект User в дереве консоли. По умолчанию Windows Server 2003 создает

учетную запись Administrator и учетную запись Guest (другие учетные записи могут

появиться в зависимости от установленных компонентов).

Примечание. Если компьютер является членом домена, то вполне возможно, что

несколько пользователей, которых нет в локальном списке User, выполнили вход в

домен, используя этот компьютер. Локальные компьютеры только аутентифицируют

пользователей, которые выбрали вход на локальный компьютер вместо входа в

домен в диалоговом окне входа Windows Logon.

Учетная запись Administrator – это локальная учетная запись, которую создает

Windows Server 2003 для установки операционной системы. Вы используете эту учетную

запись во время установки и конфигурирования ОС, и последним применением

этой учетной записи должно быть создание вашей собственной учетной записи

(сделайте себя членом группы Administrators).

Учетную запись Administrator нельзя удалить, отключить или вывести из локальной

группы Administrators, чтобы вы не изолировали самого себя от компьютера

(правда, вы должны еще помнить свой пароль).

Учетная запись Administrator имеет свой собственный набор подпапок в %SystemDrive%Documents and Settings. Если вы входите в домен с этой учетной

записью (что можете делать, если знаете пароль для учетной записи Administrator на

контроллере домена), то Windows Server 2003 создает локально вторую учетную запись

Administrator с именем Administrator. ИМЯ_ДОМЕНА. Эта учетная запись тоже

содержит набор подпапок в %SystemDrive%Documents and Settings.

По умолчанию Windows Server 2003 отключает учетную запись Guest, что является

разумным подходом и обычно не требует изменений. Если учетная запись Guest

включена, то пользователи могут выполнять вход как «гость», то есть без пароля.

Однако учетная запись Guest является членом группы Guest, полномочия и права

которой сильно ограничены.

Добавление локальных пользователей. Чтобы добавить пользователей на локальном

компьютере, щелкните правой кнопкой на объекте Users в дереве консоли и выберите

в контекстном меню пункт New User (Создать пользователя). Появится диалоговое

окно New User (

рис.

8.9), где нужно ввести базовую информацию об этом

пользователе.

Рис.

8.9.

Создание нового пользователя для локального компьютера

Ниже приводятся некоторые рекомендации по вводу данных в этом диалоговом

окне.

- В поле User Name вводится пользовательское имя входа, например, kathyi, kathy, kivens и т.д.

- Это должно быть уникальное на данном компьютере имя, и оно может содержать до 20 символов в верхнем и нижнем регистре, за исключением следующих символов: » / [ ] : ;|= , + * ? < >

- Поля Full Name и Description не являются обязательными, но полезны для поиска, если вы создаете много локальных пользователей.

- Вы можете ввести пароль (не забудьте сообщить его новому пользователю) или не вводить его, если знаете, что данный пользователь собирается сразу выполнить вход, чтобы создать новый личный пароль.

- Если вы создаете реальный постоянный пароль, сбросьте флажок User must change password at next logon (Пользователь должен изменить пароль при следующем входе). Вы можете также выбрать одну из других опций для пароля.

Конфигурирование локальных пользователей. После создания нового пользователя

дважды щелкните на имени этого пользователя в правой панели консоли, чтобы

открыть диалоговое окно Properties этого пользователя. Здесь вы можете управлять

правами и полномочиями этого пользователя.

Во вкладке Member of (Член групп) задайте членство в группах. Пользователь

автоматически является членом группы Users, имеющей ограниченные права и полномочия

(такие же, как для группы Guest). Щелкните на кнопке Add, чтобы добавить

пользователя в другие необходимые группы.

Примечание. Диалоговое окно Add, используемое для добавления групп, изменилось

по сравнению с Windows 2000. Не появляется список существующих групп, и

вы должны щелкнуть на кнопке Advanced, чтобы инициировать поиск.

- Вкладка Profile (Профиль) используется для конфигурирования перемещаемых и обязательных профилей, а также настройки домашней папки (обычно в сети). Поскольку это локальный пользователь, который, возможно, выполняет также вход в домен с доменным пользовательским именем (которое может совпадать с локальным пользовательским именем), поэтому обычно не принято изменять эти настройки на локальном компьютере. Используйте средства на контроллере домена, чтобы задавать опции доменной конфигурации для пользователя.

- Все другие вкладки используются для конфигурирования Terminal Server и свойств коммутируемого доступа (Dial-in) пользователя; они рассматриваются в соответствующих лекциях этого курса.

Управление локальными группами. Windows Server 2003 создает ряд встроенных групп

во время установки операционной системы. За исключением группы Replicator (которая

имеет особую роль, и не должна содержать обычных пользователей) вы можете

включать локальных пользователей в группы, если хотите повысить их полномочия

на данном компьютере. Включение пользователя в группу – это эффективный

способ управления полномочиями и правами (иначе приходится присваивать права

и полномочия каждому пользователю по отдельности).

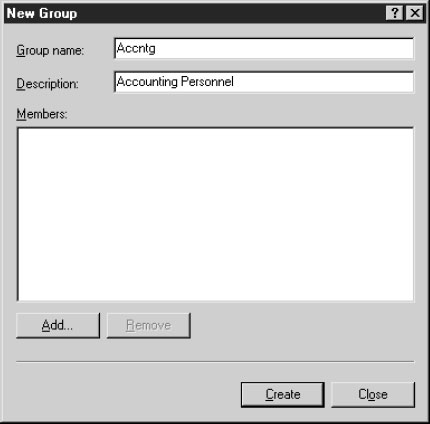

Создание локальных групп. Вы можете создавать локальные группы с конкретными

группами полномочий, которые могут требоваться для локального компьютера.

Обычно в сетевой среде компьютер редко работает в автономном режиме, то есть в

основном его работа происходит на уровне домена.

Но если вы все же хотите добавить локальную группу, щелкните правой кнопкой

на объекте Groups в дереве консоли и выберите в контекстном меню пункт New

Group (Создать группу). В диалоговом окне New Group (

рис.

8.10) задайте имя этой

группы и (при необходимости) описание.

Добавление членов в локальные группы. Вы можете щелкнуть на кнопке Add, чтобы

начать добавление членов в локальную группу, или закрыть это диалоговое окно и

начать добавление позже, дважды щелкнув на имени этой группы в правой панели.

Если данный компьютер включен в состав домена, то членами такой группы могут

быть локальные пользователи, доменные пользователи или глобальные группы домена.

В диалоговом окне Select Users or Groups (Выбор пользователей или групп) выберите

объект, который хотите добавить в группу, используя следующие рекомендации.

- Щелкните на Object Types (Типы объектов), чтобы выбрать пользователя и/или группу.

- Щелкните на Locations (Местоположение), чтобы выбрать локальный компьютер, домен или одну из глобальных групп домена.

- Щелкните на кнопке Advanced, чтобы открыть диалоговое окно Search (Поиск), где можете дополнительно уточнить свои критерии.

- Выбрав свои критерии, щелкните на кнопке Find Now, чтобы получить список доступных вам объектов, после чего вы можете начать добавление членов в свою группу.

Рис.

8.10.

Создание новой группы начинается с базовой информации

Performance Logs and Alerts (Журналы производительности и оповещения)

Вы можете следить за состоянием компьютера и устранять потенциальные или реальные

проблемы, используя мониторы производительности, встроенные в операционную

систему. Информацию по этим темам см. в лекции 17 курса «Внедрение, управление и поддержка сетевой инфраструктуры MS Windows Server 2003″.

Device Manager (Диспетчер устройств)

Device Manager – это неоценимое средство поиска и устранения проблем оборудования,

обновления драйверов и изменения конфигурации установленных устройств.

Вот некоторые необходимые сведения по использованию Device Manager.

- Вы должны иметь административные привилегии на данном компьютере.

- Вы можете управлять только локальными устройствами.

- Сетевые настройки политик, возможно, не позволят вам вносить изменения по устройствам.

Примечание. Device Manager можно использовать не только как часть оснастки

Computer Management, но и как отдельную оснастку. Чтобы открыть эту отдельную

оснастку, щелкните правой кнопкой на My Computer и выберите в контекстном

меню пункт Properties. Выберите вкладку Hardware и щелкните на Device Manager.

Просмотр устройств компьютера. Первой и наиболее очевидной функцией Device

Manager является быстрый просмотр вашего компьютера и всех установленных устройств.

Это позволяет вам сразу увидеть, имеются ли проблемы или конфликты

оборудования, за счет отметки устройств, не работающих должным образом (они

помечены желтым восклицательным знаком), а также нераспознанных устройств

(они помечены желтым вопросительным знаком). Device Manager не только представляет

обзор оборудования вашего компьютера, но также позволяет выбирать различные

способы просмотра этой информации. В меню View предлагаются следующие

виды отображений.

- Devices by type (Устройства по типам). Отображение по умолчанию, в котором выводится список установленных устройств, сгруппированные по типам в алфавитном порядке.

- Devices by connection (Устройства по подключению). Список всех устройств, упорядоченный по типам их подсоединения.

- Resources by type (Ресурсы по типам). Отображение устройств, упорядоченных по ресурсам, которые они используют. К ресурсам относятся DMA, I/O, IRQ и адреса памяти.

- Resources by connection (Ресурсы по подключению). Аналогично Resources by type. В этом отображении выводится список ресурсов с типами подсоединений в виде их подмножества.

- Show hidden devices (Отображать скрытые устройства). Удобное средство для поиска устройств, которые были физически отсоединены, но не были деинсталлированы с компьютера. Отображаются также установленные устройства, не поддерживающие Plug and Play.

Печать отчетов по устройствам компьютера. Кроме просмотра информации об устройствах

вы можете также печатать отчеты, выбрав пункт Print в меню Action. Можно

выводить следующие три типа отчетов.

- System summary (Сведения о системе). Содержит базовую информацию о системе, такую как операционная система, процессор и установленная память. Кроме того, этот отчет содержит сводку информации по дисковым устройствам, использованию прерываний (IRQ), прямого доступа к памяти (DMA), использованию памяти и портов ввода-вывода (I/O).

- Selected class or device (Выбранный класс или устройство). Содержит подробную информацию по устройству, которое выбирается вами перед вызовом команды Print. В этом отчете указывается класс данного устройства, его описание или имя, ресурсы, которые оно использует, а также информация о драйверах устройства.

- All devices and system summary (Сведения о системе и всех устройствах). Печать той же информации, что и в отчете System summary, и затем вывод информации отчета Selected class or device по каждому установленному устройству.

Имеет смысл печатать отчет All devices and system summary для каждого компьютера

и держать эту распечатку в столе, на котором стоит компьютер, или в находящейся

под рукой папке. Вы можете также выводить отчет в файл и накапливать эту

информацию в большом документе с отчетами по всем сетевым компьютерам.

Управление устройствами. Вы можете также управлять устройствами в Device Manager.

Вы можете модифицировать настройки, заменять драйверы, активизировать и отключать

устройства, а также удалять (деинсталлировать) устройства. Для доступа к

свойствам устройства дважды щелкните на строке этого устройства или щелкните

правой кнопкой на этой строке и выберите в контекстном меню пункт Properties.

Поскольку каждому устройству требуется драйвер, в каждом диалоговом окне

Properties обязательно содержатся следующие две вкладки.

- General (Общие). Содержит базовую информацию, такую как имя, тип и изготовитель устройства, его текущее состояние (работает или не работает), средство устранения проблемы, если устройство не работает, а также опцию Device Usage (Использование устройства), чтобы активизировать или отключать устройство.

- Driver (Драйвер). Содержит информацию о текущем установленном драйвере для данного устройства. Указывается имя драйвера, поставщик, дата, версия и цифровая подпись (если она имеется).

Щелкните на кнопке Driver Details, чтобы открыть диалоговое окно Driver File

Details (Сведения о файле драйвера), где указывается путь и имя (имена) установленного

драйвера (драйверов). Вы можете использовать кнопки этого диалогового

окна, чтобы удалить текущий драйвер или обновить его.

Если устройство использует системные ресурсы, то имеется вкладка Resources

(Ресурсы), содержащая список используемых ресурсов, а также опцию для их ручного

изменения. Не используйте эту возможность, если недостаточно ориентируетесь

в вопросах работы с устройствами. Во вкладке Resources содержится также список

конфликтующих устройств, который предупреждает вас о любых конфликтах

ресурсов между выбранным устройством и всеми остальными установленными устройствами.

Вкладка Advanced включается для устройств, имеющих дополнительные возможности,

которые могут быть заданы пользователем. У вас могут быть также устройства

со своими собственными специальными вкладками. Например, для установленных

портов включается вкладка Port Settings (Настройка порта), для модемов –

вкладки Modem (Модем) и Diagnostics (Диагностика), и US- Root Hub содержит

вкладку Power.

Удаление устройств. Кроме просмотра установленных устройств и изменения их

свойств вы можете также использовать Device Manager для удаления устройств. Чтобы

удалить устройство, щелкните правой кнопкой на его строке и выберите в контекстном

меню пункт Uninstall. Вы можете также удалить устройство, открыв диалоговое

окно Properties, выбрав вкладку Driver и щелкнув на кнопке Uninstall.

Storage

Storage – это вторая категория средств в дереве консоли Computer Management. Ее

подкатегории содержат средства для управления съемными ЗУ, дефрагментации

дисков и управления дисками. Дефрагментация дисков описывается в начале этой

лекции, и в этом разделе дается описание остальных двух средств.

Оснастка Event Viewer отображает события, регистрируемые системой при выполнении различных операций. Ее можно запустить путем ввода команды eventvwr в строку Run и нажав OK.

По умолчанию события записываются в одном из трех журналов:

System (Система): отображает системные события Windows.

Application (Приложения): отображает события, записанные установленными приложениями.

Security (Безопасность): отображает записи регистрации входа и выхода в систему, а также действия, связанные с доступом к файлам и папкам.

(Прочие программы, в том числе последние версии Microsoft Office и Internet Explorer, Microsoft Active Directory и File Replication Services, создают собственные журналы событий)

В каждом из них при помощи Event Viewer можно просмотреть, какие действия выполнялись в системе. Например, в журнале System записывается информация о запуске и остановке системных служб.

Журналы System и Application регистрируют предупреждения и критические события. Предупреждения (Warning events) — тип событий, которые не сигнализируют о неотложной проблеме, но могут вызвать более серьезные неприятности, если их не решить вовремя. Критические события (Critical events) записываются, когда в работе компонентов системы или приложений возникают ошибки при выполнении заданий. Примером критического события в журнале служб каталогов (Directory Services) может служить ошибка, которая случается, когда контроллеры домена (Domain Controllers) в среде активной директории (Active Directory) не могут копировать друг другу информацию о службе каталогов. Несмотря на то, что вызвавшие ее причины могут быть самыми разными, включая перебои в сети и проблемы с DNS, она классифицируется как критическая, так служит предвестником возможных нарушений в системной среде.

Резервное копирование, очистка и изменение размеров журналов событий

Оснастку Event Viewer можно применять для резервного копирования и очистки журналов событий, например в тех случаях, когда они достигают максимального размера.

Для удаления из журнала всех записей:

1…В левой части окна консоли управления Computer Management Console нажмите правой кнопкой на журнал, который требуется очистить, и выберите пункт меню Clear Log (Очистка журнала).

2…Windows Server 2003 спросит, не желаете ли вы сохранить содержимое файла перед его удалением. Нажмите Yes (Да) и укажите путь к папке для сохранения записей из журнала.

3…Нажмите Save (Сохранить). Таким образом, все записи из журнала удалятся, но будут сохранены в виде архивной копии на жестком диске.

Для изменения предельно допустимого размера журнала:

1…Нажмите правой кнопкой на нужный журнал и выберите пункт Properties (Свойства).

2…В поле Maximum Size (Максимальный размер) введите новое значение (по умолчанию 512 Кб) и нажмите OK.

Автоматическое управление журналами событий

По умолчанию максимально допустимая величина создаваемых журналов составляет 512 Кб. Этого вполне достаточно для удобного управления ими; однако система довольно часто регистрирует в них различные процессы. Журнал Security, например, может пополняться гораздо быстрее, чем хотелось бы, и в результате система со временем станет запрещать вход всем пользователям, не имеющим полномочий администратора. Это не столько типичная проблема серверных систем, сколько пример того, что может случиться при переполненном объеме журнала событий.

Для решения такой проблемы предусмотрены три опции:

• Overwrite events as needed — Перезаписывать события (перезапись начинается с самых старых записей).

• Archive log when full — Архивировать журнал при достижении предельного объема (перезапись событий не происходит).

• Do not overwrite events — Не перезаписывать события (очистка журнала производится в ручную).

При выборе одной из первых двух опций, управление журналов будет осуществляться автоматически в соответствии с разерами свободного пространства жесткого диска.

Примечание: Для проверки функционирования Windows Server 2003 необходимо регулярно просматривать журналы событий. Возможность создания архивных копий записей позволит администратору анализировать содержимое старых событий, не вмешиваясь в работу текущих журналов.

Автор: Derek Schauland

Версия на английском:

techrepublic.com.com

Копирование статьи разрешается только в случае указания явной гиперссылки на веб-сайт winblog.ru, как на источник русскоязычной версии.

Оцените статью: Голосов

Время на прочтение

7 мин

Количество просмотров 22K

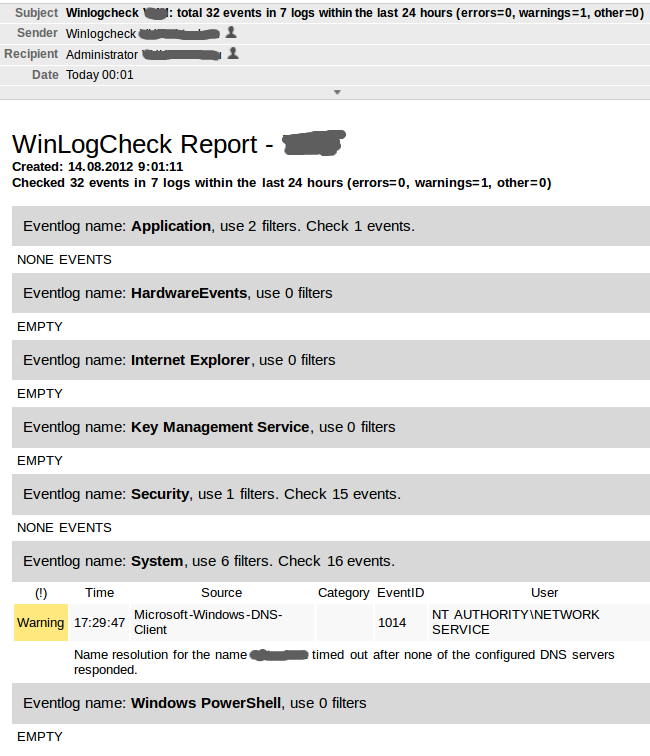

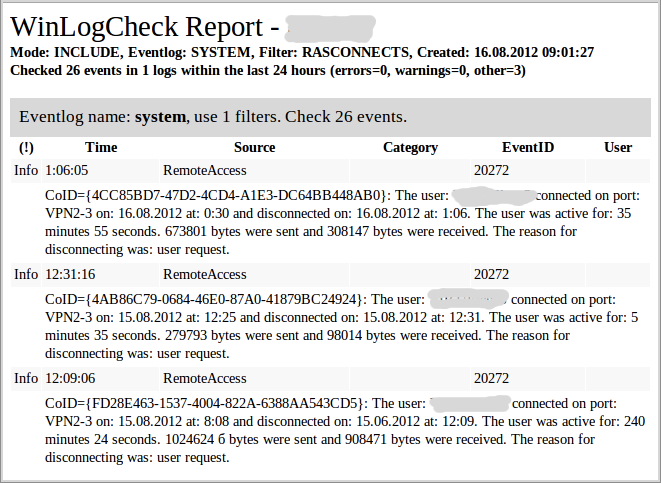

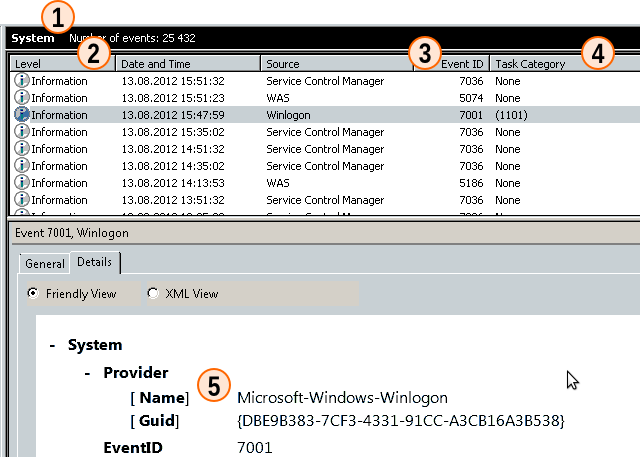

Необходимость мониторинга журнала событий Windows не вызывает сомнений. На эту тему регулярно появляются статьи, в том числе и на Хабре. Однако, почему-то все примеры сводятся к мониторингу заранее определенных EventID. В своей утилите WinLogCheck я выбрал другой путь — получить отчет по EventLog, исключив события, которые регулярно появляются и не представляют для меня интереса.

Как оказалось, это не уникальный вариант, на таком же подходе основана утилита для Linux — logcheck. Но вполне возможно, что мое решение, все-таки, появилось чуть раньше.

В этой статье я постараюсь обойтись без технических подробностей. Немного об истории создания — по-моему, это позволит понять, почему и в каких условиях появилась эта утилита и где-когда ее лучше использовать. Далее краткое описание алгоритма работы и что-то похожее на инструкцию по применению.

Краткая история и кому может пригодится WinLogCheck

Это решение позволяет мне в настоящее время контролировать больше десятка Windows Server и помогает мне в работе с 1998 года. Первая версия была написана на ActiveState Perl для мониторинга трех серверов на Windows NT 4. Для Windows Server 2003 была написана оболочка для Logparser на JScript. Но с выходом Windows Server 2008 пришлось начать с нуля. Была попытка написать на Powershell, но, поскольку иногда я принимаю участие в разработке программ и немного знаю C#, для меня оказался удобным именно этот вариант.