Прочитано:

2 416

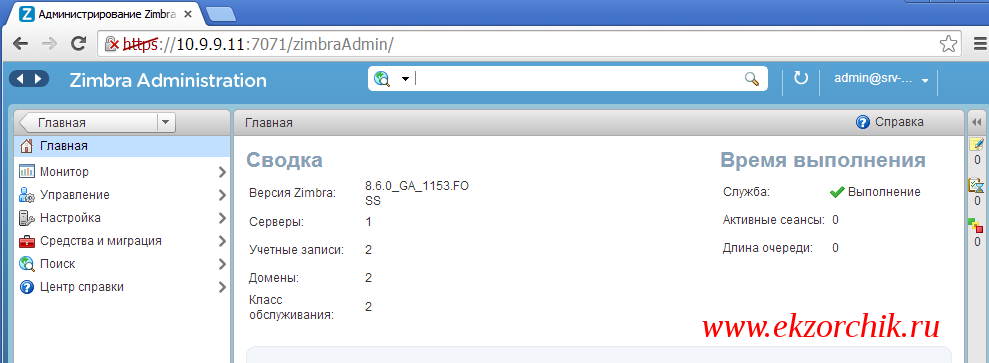

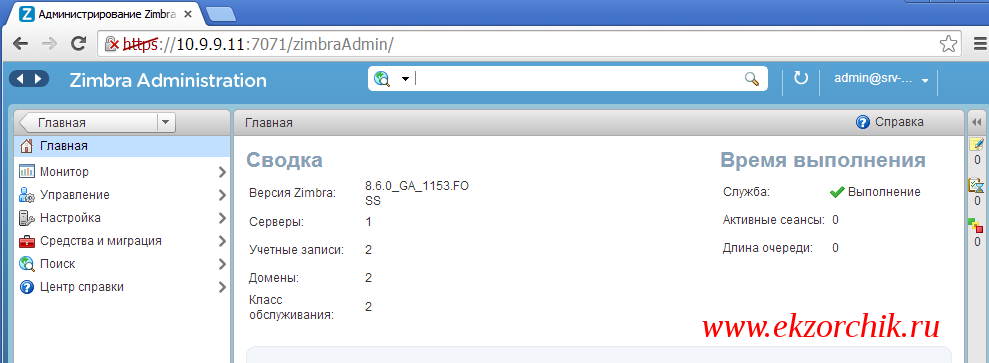

В одночасье столкнулся, что при тестировании некого функционала почтовой системы (Zimbra) меня не пускает в панель администрирования. Видимо я забыл под какой административной учетной записью работать, ведь у меня много снапшотов наработок в Virtualbox на моей основной системе Ubuntu 12.04.5 Desktop amd64. Ладно начну пожалуй свое повествование, при заходе на URL: https://IP&DNS:7071/zimbraAdmin/ указываю логин admin и пароль (который по моему мнению я устанавливал), нажимаю Вход и тут тебе ошибка: «Ошибка проверки подлинности.»

Что в этом случае делать? А нужно сбросить пароль на административную учетную запись, делается это так:

ekzorchik@srv-zimbra:~$ sudo su - zimbra

zimbra@srv-zimbra:~$ zmprov gaaa

admin@srv-zimbra.polygon.local

zimbra@srv-zimbra:~$ zmprov sp admin@srv-zimbra.polygon.local 712mbddr@

После возвращаюсь к странице https://IP&DNS:7071/ZimbraAdmin и ввожу:

- Имя пользователя: admin@srv-zimbra.polygon.local

- Пароль: 712mbddr@

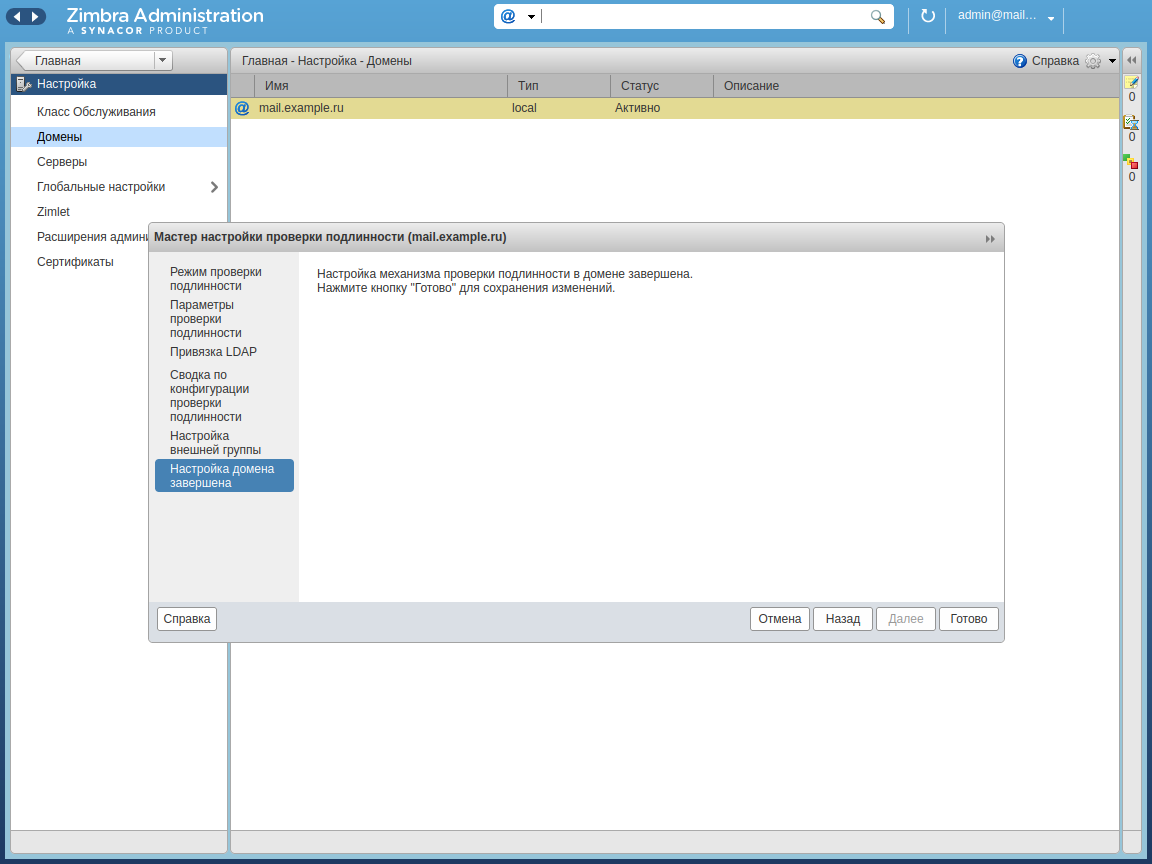

и нажимаю «Вход» и меня успешно пропускаем в Web-панель администрирования почтовым сервером:

Что мне и требовалось, заметка работоспособна. Впредь я буду чуть более внимательнее и указывать в своих снапшотах идентификационные данные для развернутых сервисов или же просто как указано выше изменю пароль. На всякий случай данная заметка нужна, я считаю что лучше один раз потратить некое количество времени на так называемые на первый взгляд обыденные вещи, а уже потом не отвлекаться при работе с сервисами на более глубоком уровне использования. На этом же я прощаюсь, с уважением автор блога — ekzorchik.

28 декабря 2016 ВК

Tw

Fb

Одному из наших клиентов мы установили сервер для совместной работы Zimbra Collaboration Open Source Edition. Работает этот сервер под управлением Linux-подобной ОС, воплощая принцип «настроил и забыл». Но недавно случилась следующая проблема: при входе в консоль администратора появилось сообщение: «Ошибка проверки подлинности». Разбираемся с этой проблемой.

Вероятнее всего, у Вас тоже проблема с руками. Как это было у нас: мы ввели политику блокировки учётных записей и благополучно заблокировали свою учётку кривыми попытками входа. Сбрасываем пароль админа и разблокируем аккаунт.

- Заходим на наш сервер через SSH.

- Нужен рут Zimbra

# su - zimbra

- Вводим пароль от root самого сервера, не пароль администратора Zimbra!

- Смотрим список администраторов, чтобы убедиться, что хотя бы логин у нас правильный. Например, в списке видим admin@***.ru

$ zmprov gaaa

- Вводим следующую строку, содержащую e-mail адрес админа и новый пароль

$ zmprov sp admin@***.ru 123456

- На пару секунд терминал подвиснет, затем снова появится приглашение на ввод. Теперь мы уверены, что наш пароль именно тот, который мы помним.

- А теперь разблокируем аккаунт

zmprov ma admin@***.ru zimbraAccountStatus active

- Готово! В учётную запись администратора снова можно войти. Пробуйте!

Эти статьи будут Вам интересны

1С:Розница 2: 09h, Некорректное значение параметров команды

15 июля 2018 ВК

Tw

Fb

При настройке онлайн-кассы Штрих-М на очередном магазине столкнулись с этой проблемой: при закрытии чека появляется следующее сообщение: «Чек не напечатан на устройстве для печати чеков. Дополнительное описание: При выполнении операции произошла ошибка: 09h, Некорректное значение параметров команды».

Рассказываем, как от неё избавиться!

СБИС++: Подсчёт отправленных отчётов

20 января 2017 ВК

Tw

Fb

Наш бухгалтер пользуется программой СБИС++ (уполномоченная) для отправки электронной отчётности наших клиентов. В зависимости от количества отправленных отчётов за определённый период, вычисляется стоимость одного отчёта. Перед нами возникла задача самостоятельно считать это количество. Подобных счётчиков как таковых нет. Так нам сказали в техподдержке Тензора. Но есть обходной путь.

Настройка Сервера 1С:Предприятие 8.3 и PostgreSQL 9.4.2-1.1C. Полная инструкция

28 января 2017 ВК

Tw

Fb

В этой инструкции мы расскажем (и покажем) как настроить связку 1С:Предприятие 8.3 и PostgreSQL 9.4.2 с момента установки обоих сервисов, вплоть до создания информационной базы. Про тюнинг данной связки можно прочитать в другой нашей статье.

Этапы, которые нам предстоит пройти:

Установка Сервера 1С:Предприятие (64-bit) для Windows

Установка PostgreSQL 9.4.2-1.1С

Создание Информационной базы данных.

Подробнее под катом!

Skip to content

Прочитано:

2 068

В одночасье столкнулся, что при тестировании некого функционала почтовой системы (Zimbra) меня не пускает в панель администрирования. Видимо я забыл под какой административной учетной записью работать, ведь у меня много снапшотов наработок в Virtualbox на моей основной системе Ubuntu 12.04.5 Desktop amd64. Ладно начну пожалуй свое повествование, при заходе на URL: https://IP&DNS:7071/zimbraAdmin/ указываю логин admin и пароль (который по моему мнению я устанавливал), нажимаю Вход и тут тебе ошибка: «Ошибка проверки подлинности.»

Что в этом случае делать? А нужно сбросить пароль на административную учетную запись, делается это так:

ekzorchik@srv-zimbra:~$ sudo su - zimbra

zimbra@srv-zimbra:~$ zmprov gaaa

admin@srv-zimbra.polygon.local

zimbra@srv-zimbra:~$ zmprov sp admin@srv-zimbra.polygon.local 712mbddr@

После возвращаюсь к странице https://IP&DNS:7071/ZimbraAdmin и ввожу:

- Имя пользователя: admin@srv-zimbra.polygon.local

- Пароль: 712mbddr@

и нажимаю «Вход» и меня успешно пропускаем в Web-панель администрирования почтовым сервером:

Что мне и требовалось, заметка работоспособна. Впредь я буду чуть более внимательнее и указывать в своих снапшотах идентификационные данные для развернутых сервисов или же просто как указано выше изменю пароль. На всякий случай данная заметка нужна, я считаю что лучше один раз потратить некое количество времени на так называемые на первый взгляд обыденные вещи, а уже потом не отвлекаться при работе с сервисами на более глубоком уровне использования. На этом же я прощаюсь, с уважением автор блога — ekzorchik.

-

socloo

- Posts: 2

- Joined: Thu Apr 07, 2016 5:51 pm

Admin Console Authentication Failed

Hello all. Apologies if this has been asked before but I couldn’t seem to find anything useful for my issue.

So I’ve been installing some Zimbra servers for test purposes. Everything was going fine until I started creating admin users for some colleagues to login to the admin console and get experience using it. I created new accounts for them, set a default password and set it to prompt them for a password change on logon. When they all tried to login, they were each able to change the password but beyond that they kept getting and «Authentication Failed» error even after several attempts. I used my admin account to reset their passwords without the password change option. Still they kept getting the Authentication Failed error. I tried this several times to no avail. I then tried to logout and in again but then I started experiencing the same thing.

I don’t have too much experience with Zimbra. This was supposed to be a learning experience for all of us so any help on ideas as to why this might be happening will be very much appreciated.

Thanks

-

king0770

- Outstanding Member

- Posts: 242

- Joined: Fri Sep 12, 2014 10:44 pm

- Contact:

Re: Admin Console Authentication Failed

Postby king0770 » Thu Apr 07, 2016 7:18 pm

Any chance the domain was configured for external authentication?

—

Rick King

-

socloo

- Posts: 2

- Joined: Thu Apr 07, 2016 5:51 pm

Re: Admin Console Authentication Failed

Postby socloo » Tue Apr 12, 2016 12:01 pm

No. All domains on the server were created with the default Internal Authentication.

As a side note, on another test server, I had several domains created. Most are working fine and are able to login to the individual account mails. But a few domains are not able to login at all. I can create a new account, set its default password and confirm it. But when I try to login in to the account I just created, I get «The username or password is incorrect. Verify that CAPS LOCK is not on, and then retype the current username and password.». I’m 100% sure the credentials I’m using are correct and I’ve tried this with multiple sample accounts. I’ve also tried deleting the entire domain and creating new accounts from scratch but that didn’t work either. I created all these domains at the same time, following the same steps. I seem to have authentication issues on any server I build.

-

vavai

- Advanced member

- Posts: 174

- Joined: Thu Nov 14, 2013 2:41 pm

- Location: Indonesia

- ZCS/ZD Version: 0

- Contact:

Re: Admin Console Authentication Failed

Postby vavai » Tue Apr 12, 2016 12:11 pm

Hi,

what is relevant log on /opt/zimbra/log/mailbox.log while trying to logged in and ended with error authentication?

Vavai

-

phoenix

- Ambassador

- Posts: 27105

- Joined: Fri Sep 12, 2014 9:56 pm

- Location: Liverpool, England

Re: Admin Console Authentication Failed

Postby phoenix » Sat Apr 23, 2016 11:51 am

The answer to this question would depend on whether this is an NE or OSS installation. Domain administrators are not used in the OSS version and you can only specify Global Administrators.

Return to “Administrators”

Who is online

Users browsing this forum: No registered users and 27 guests

Zimbra Admin Console error

Problem

Getting «HTTP response status 429» error on Admin Console.

Possible cause

- Due to the max requests reached to the configured value for HTTP DOS filter.

- Due to mis-configuration of DOS filter.

Solution

1. To override the issue, please modify below value, flush the cache and check the behavior once.

su - zimbra zmprov mcf zimbraHttpDosFilterMaxRequestsPerSec 100 zmprov fc all

2. DOS filter should be configured properly is as follows [Single server]:

su - zimbra zmprov ms `zmhostname` zimbraMailTrustedIP "" zmprov ms `zmhostname` zimbraHttpThrottleSafeIPs "" zmprov mcf +zimbraMailTrustedIP 127.0.0.1 zmprov mcf +zimbraMailTrustedIP SERVER_IP zmprov mcf +zimbraHttpThrottleSafeIPs SERVER_NETWORK/CIDR # zmlocalconfig -e servlet_max_concurrent_http_requests_per_account=20 zmcontrol restart

Note : # Involve Network Engineer to calculate exact CIDR value.

Submitted by: Krishna M. Bhosale

Try Zimbra

Try Zimbra Collaboration with a 60-day free trial.

Get it now »

Want to get involved?

You can contribute in the Community, Wiki, Code, or development of Zimlets.

Find out more. »

Looking for a Video?

Visit our YouTube channel to get the latest webinars, technology news, product overviews, and so much more.

Go to the YouTube channel »

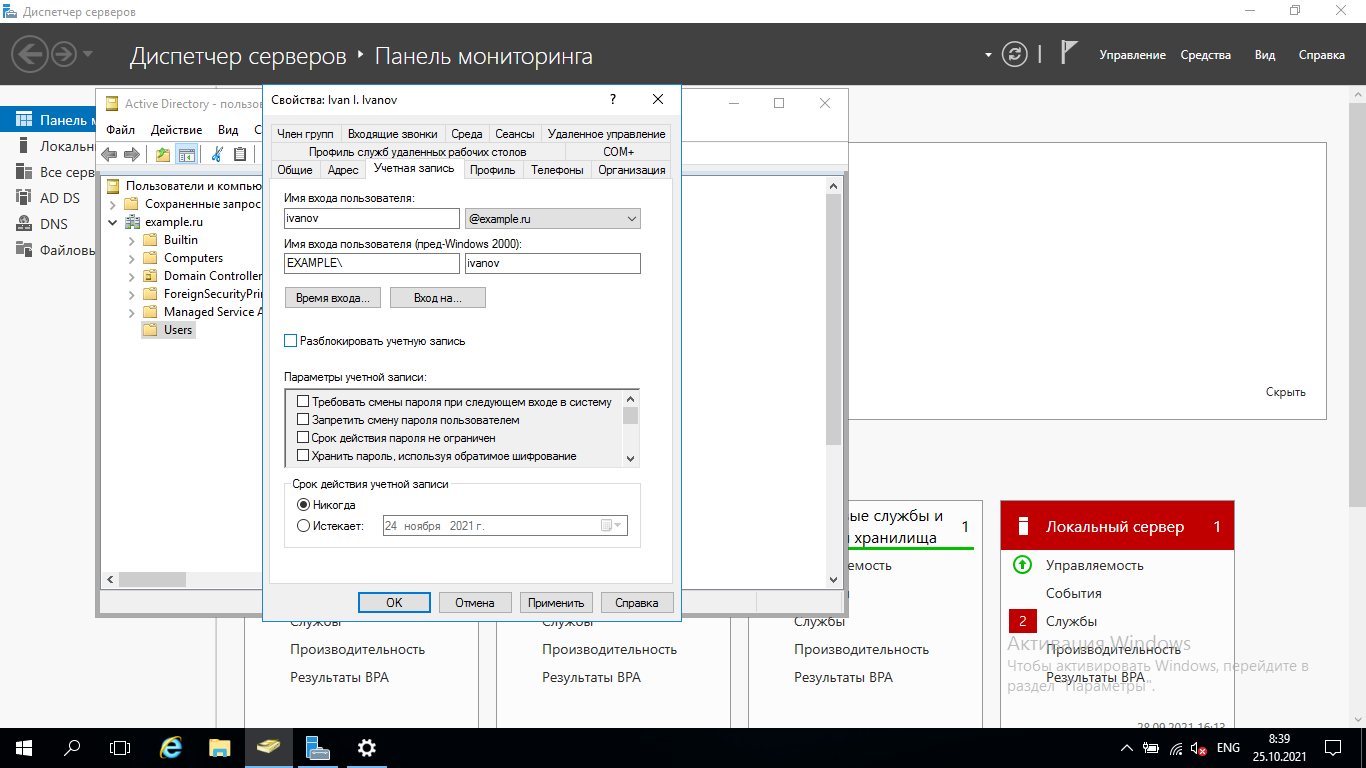

Добрый день!

Сегодня рассмотрим настройку проверки подлинности (SSO) zimbra через Active Directory.

SSO (Single Sign-On) — механизм единого входа в систему или в приложение. При использовании этой технологии пользователи осуществляют вход во все приложения с использованием одного идентификатора, при этом исключается необходимость запоминания множества логинов и паролей, что сокращает время доступа к приложениям.

Исходные данные:

- hotfix.pro — домен в AD (Active Directory) и почтовый домен;

- zimbra.hotfix.pro — сервер zimbra;

- 10.20.7.11 — контроллер домена AD (Active Directory).

Установка

- Заходим в панель управления почтовым сервером;

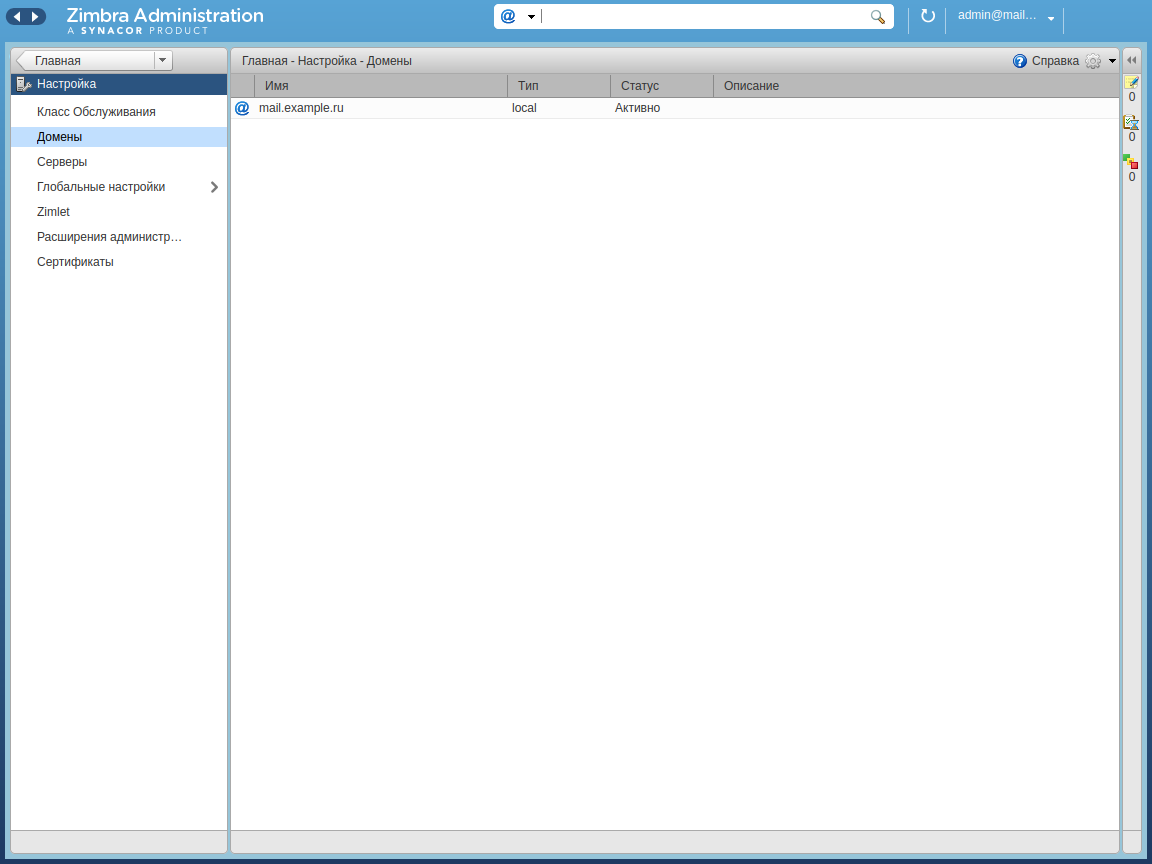

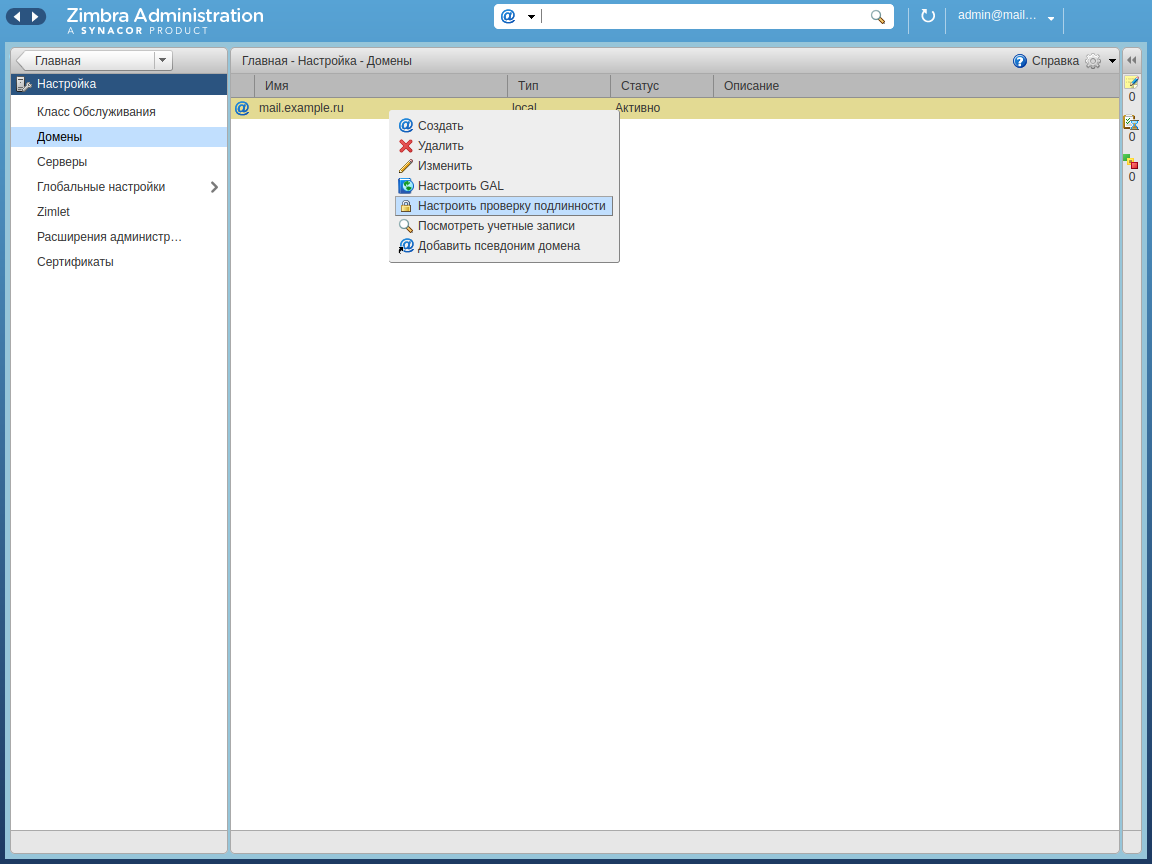

- Заходим «Настройка» — «Домены». Правой кнопкой мыши жмем по домену которому будет настраивать SSO и выбираем «Настроить проверку подлинности»;

- Выбираем режим «Внешний Active Directory»;

- Заполняем поля:

- Теперь нужно ввести пользователя под которым zimbra будет производить поиск в AD. Желательно создать отдельного пользователя, т.к. zimbra будет обращаться к AD при каждом входе пользователя и если у вас сменится пароль от пользователя, то SSO перестанет работать и пользователь не сможет войти в свою почту.

- На этом шаге мы можем проверить правильно ли работает механизм, введя логин и пароль какого либо пользователя в AD и нажав «Тест». Результатом должно быть успешное выполнение, иначе что то неверно настроено ранее.

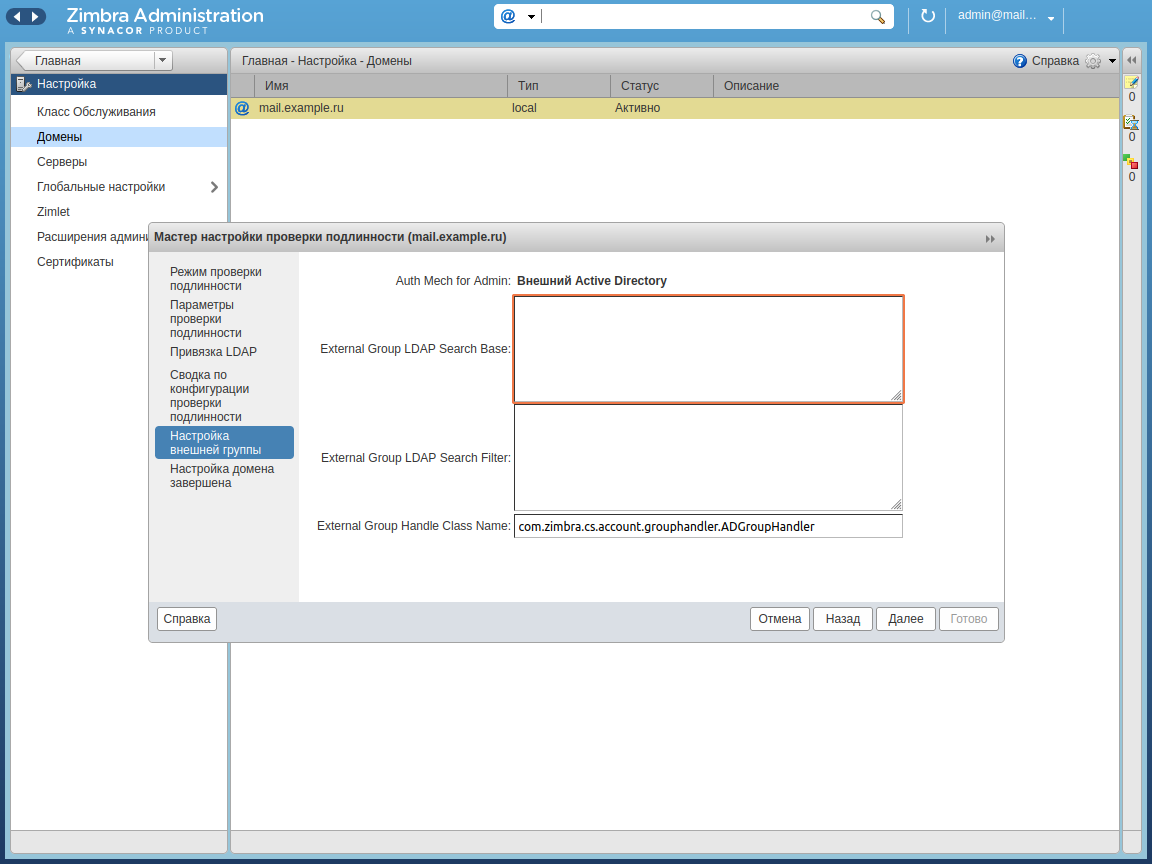

- Настроим фильтры и каталог поиска:

- Жмем «Готово» и проверяем.

Имя домена — ваш домен в AD

Имя сервера AD — ip адрес вашего сервера AD

Порт — 3268

External GRoup LDAP Search Base — указываем где искать. Я буду искать по всему домену.

Можно выполнить поиск в конкретном OU, тогда строка будет выглядеть так:

OU=SearchOU,DC=YourDomain,DC=local

External Group LDAP Search Filter — задаем фильтр поиска:

(&(objectClass=user)(objectClass=person)(!objectClass=computer)

Илья Голованов

Должность: Ведущий Системный администратор

Эл. почта Этот адрес электронной почты защищен от спам-ботов. У вас должен быть включен JavaScript для просмотра.

Авторизуйтесь, чтобы получить возможность оставлять комментарии

Наверх

Когда для управления пользователями во внутренней сети используется Active Directory, перед системным администратором встает задача настроить в используемых решениях вход пользователей с использованием паролей, хранящихся в AD. Осуществить это в Zimbra OSE можно включив и настроив соответствующий режим аутентификации. Принцип работы такого режима аутентификации заключается в том, что Zimbra OSE передает введенный пользователем пароль в Active Directory и получает от нее ответ, верен этот пароль или нет. В случае положительного ответа, пользователь успешно входит в свою учетную запись, в ином случае попытка входа признается неудачной и пользователю предлагается вновь ввести пароль. В данной статье мы расскажем о том, как правильно сконфигурировать Zimbra OSE для аутентификации при помощи Active Directory.

В Zimbra OSE предусмотрено несколько различных механизмов аутентификации. Среди них:

-

Внутренний — аутентификация происходит с использованием внутреннего LDAP

-

Внешний LDAP — аутентификация происходит с использованием внешнего LDAP

-

Внешний Active Directory — аутентификация происходит с использованием AD

-

Kerberos5 — аутентификация происходит с использованием талона Kerberos

-

Custom — настройка собственного механизма аутентификации

Первые три вида аутентификации можно настроить как из консоли администратора, так и из командной строки. Настроить кастомную аутентификацию и аутентификацию с помощью Kerberos можно только используя командную строку Zimbra OSE. В данной инструкции мы будем настраивать тип аутентификации «Внешний Active Directory».

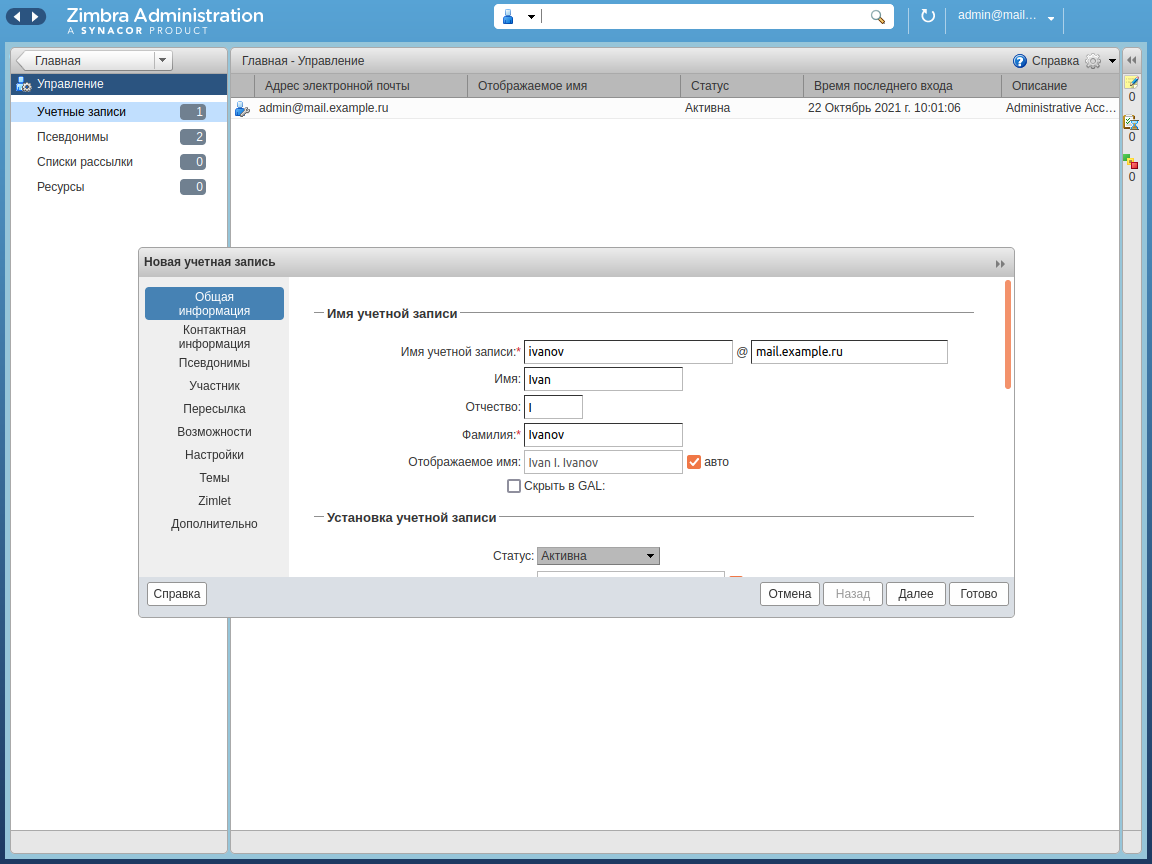

Требования к аутентификации с помощью внешнего сервера AD

Главным требованием при использовании такого вида аутентификации является наличие связанных с учетными записями в AD локальных учетных записей в Zimbra OSE. В том случае, если учетных записей немного, можно добавлять и удалять их вручную по мере необходимости. Однако если их достаточно много, лучше всего будет настроить автоматическое создание новых пользователей из AD в Zimbra OSE. Лучше всего для этой задачи подойдет скрипт от kiby75, который позволяет с минимальными усилиями синхронизировать список пользователей из AD с Zimbra OSE.

Отметим, что при использовании AD для аутентификации пользователей, у администратора Zimbra OSE, как и у самого пользователя отсутствует возможность сменить пароль учетной записи. Причиной этому является то, что пароли учетных записей более не хранятся в Zimbra LDAP. Сменить пароль учетной записи можно в самой Active Directory.

Настройка в консоли администратора

Для того, чтобы настроить аутентификацию при помощи внешнего сервера Active Directory, перейдите в консоль администратора Zimbra OSE, в нашем случае это https://mail.example.ru:7071. Перейдите в раздел «Настройка» и в левой части окна выберите «Домены».

В появившемся списке доменов кликните правой кнопкой мыши по тому домену, для которого настраиваете аутентификацию и в контекстном меню выберите «Настроить проверку подлинности».

В открывшемся окне выберите пункт «Внешний Active Directory» и нажмите «Далее»

Введите имя сервера AD, его IP-адрес, используемый для подключения порт и опционально настройте использование SSL-шифрования при подключении к серверу.

Протестируйте подключение к AD, осуществив поиск одного из хранящихся там пользователей. В том случае, если подключение будет успешным, появится сообщение «Тестирование проверки подлинности успешно выполнено».

На следующем экране данные во всех полях оставьте без изменений

Нажмите «Готово», чтобы завершить настройку аутентификации при помощи AD.

Настройка в командной строке

Если доступ к графическому интерфейсу консоли администратора Zimbra OSE отсутствует, есть возможность настроить аутентификацию пользователей через AD в командной строке Zimbra OSE. Для этого следует ввести команды:

sudo su - zimbra

zmprov modifyDomain mail.example.ru zimbraAuthMech ad

zmprov modifyDomain mail.example.ru zimbraAuthLdapURL ldap://10.0.1.55:3268

zmprov modifyDomain mail.example.ru zimbraAuthLdapBindDn %u@example.ruВ данном случае будет настроена аутентификация пользователей с использованием не зашифрованного канала связи по протоколу LDAP. Если вы хотите использовать шифрование при подключении к AD, используйте прокол LDAPS с соответствующим ему номером порта:

sudo su - zimbra

zmprov modifyDomain mail.example.ru zimbraAuthMech ad

zmprov modifyDomain mail.example.ru zimbraAuthLdapURL ldaps://10.0.1.55:3269

zmprov modifyDomain mail.example.ru zimbraAuthLdapBindDn %u@example.ruСмешанный тип аутентификации

При использовании аутентификации с использованием внешнего сервера AD администратор может оставить для пользователя возможность входа по паролю учетной записи Zimbra OSE. Это, к примеру, может быть полезно в случае возникновения аварийной ситуации, из-за которой сервер AD оказался недоступным. Для того, чтобы разрешить пользователю вход с паролем учетной записи Zimbra OSE необходимо включить параметр zimbraAuthFallbackToLocal с помощью команды zmprov modifyDomain mail.example.ru zimbraAuthFallbackToLocal TRUE. По умолчанию данный параметр отключен.

После этого пользователь сможет войти как по паролю от учетной записи в AD, так и по паролю локальной учетной записи. Отметим, что в Zimbra OSE, при использовании аутентификации через сервер AD запрещено менять пароли учетных записей.

Чтобы задать локальный пароль для учетной записи, воспользуйтесь командой zmprov setPassword ivanov@mail.example.ru P@$$w0rD, где P@$$w0rD — это локальный пароль учетной записи пользователя.

Отключить данную потенциально небезопасную функцию можно с помощью команды zmprov modifyDomain mail.example.ru zimbraAuthFallbackToLocal FALSE

Протестировать корректность работы аутентификации через AD можно осуществив вход от имени тестового пользователя.

Эксклюзивный дистрибьютор Zextras SVZcloud. По вопросам тестирования и приобретения Zextras Carbonio обращайтесь на электронную почту: sales@svzcloud.ru

Небольшой список часто возникающих вопросов в ходе администрирования Zimbra:

1. Сегодня утром я не могу зайти под акаунтом администратора в свой любимый web-интерфейс Zimbra, что мне делать?

Если веб-интерфейс Zimbra доступен из внешней сети то скорее всего, к нему пытались подобрать пароль и он автоматически заблокировался.

Открываем консоль Zimbra, логинимся под рутом, а дальше заходим под пользователем zimbra:

su – zimbra

Выполняем следующую команду:

zmprov ma <admin email address> zimbraAccountStatus active

Акаунт разблокирован, проверяем web-интерфейс.

2. Я настроил проверку подлинности пользователей на Active Directory. Но моя новая учетная запись в Zimbra, не совпадает с учетной записью в Active Directory, что мне делать?

Пример: я создал в AD учётку VASYA@YOURDOMAIN.LOCAL. А человечку нужен ящик PUPKIN@YOURDOMAIN.COM. В этом случае необходимо в свойствах новой учетной записи Zimbra правильно заполнить поле «Внешняя учетная запись LDAP для проверки подлинности».

При этом используется синтаксис вида:

cn=<Выводимое имя пользователя>,ou=<Имя Организационного Подразделения>,dc=<Домен>,dc=<Домен>

Между запятыми пробелов нет, скобок <> нет, русские символы допустимы. Пример:

cn=Пупкин Всемогущий,ou=USERS,dc=YOURDOMAIN,dc=COM

Теперь для входа в свой почтовый ящик и для авторизации на сервере(smtp) необходимо набирать:

— имя пользователя

pupkin

— пароль от учетной записи в AD

vasya@yourdomain.local

3. Как мне изменить пароль учетной записи администратора, если в веб-интерфейсе эта опция заблокирована?

Если мы настроили проверку подлинности на внешний сервер, то скорее всего поция смены пароля для администраторского аккаунта будет не доступна. Подключаемся к нашему серверу и выполняем от рута:

su - zimbra zmprov sp <admin email address> <new password>

Для того чтобы узнать какие вообще на сервере есть учетные записи администраторов воспользуемся командой:

su - zimbra

zmprov gaaa

4. На мою административную учетную запись(admin@youdomain.com) периодически приходит сообщение, содержащее строки вида:

mysql.general_log

Error : You can't use locks with log tables.

mysql.slow_log

Error : You can't use locks with log tables.

Это баг MYSQL который можно успешно игнорировать. Его описание находится здесь: http://bugs.mysql.com/bug.php?id=30487

Или как подсказывает revlis исправить можно так:

http//:dariodallomo.blogspot.com/2011/08/zimbra-error-mysql-table-upgrade.html

[root@zimbaba ]# cd /opt/zimbra/db/data/mysql [root@zimbaba mysql]# ls -al *log.frm -rw-rw---- 1 zimbra zimbra 8776 Mar 13 23:00 general_log.frm -rw-rw---- 1 zimbra zimbra 8976 Mar 13 23:00 slow_log.frm [root@zimbaba mysql]# mv *log.frm /tmp/ [root@zimbaba mysql]# ls -al *log.frm ls: *log.frm: No such file or directory [root@zimbaba mysql]# service zimbra start Host zimbaba.testmail.local Starting ldap...Done. Starting zmconfigd...Done. Starting logger...Done. Starting mailbox...Done. Starting memcached...Done. Starting antispam...Done. Starting antivirus...Done. Starting snmp...Done. Starting spell...Done. Starting mta...Done. Starting stats...Done. [root@zimbaba mysql]# su - zimbra [zimbra@zimbaba ~]$ /opt/zimbra/libexec/zmdbintegrityreport -r

5. Как мне узнать пароли, которые используют сервисы Zimbra? (ldap,mysql,postfix)

Команда zmlocalconfig отвечает за конфигурацию Zimbra – позволяет просматривать и настраивать конфигурацию локального сервера. От имени пользователя Zimbra наберем:

zmlocalconfig –s | grep zimbra_ldap_password zmlocalconfig –s | grep ldap_replication_password zmlocalconfig -s | grep ldap_nginx_password zmlocalconfig -s | grep ldap_postfix_password zmlocalconfig -s | grep ldap_root_password zmlocalconfig -s | grep mysql | grep password zmlocalconfig -s | grep keystore | grep password

Для смены паролей используется команда zmldappasswd.

6. Мне нужно перезагрузить только сервисы Zimbra, но не весь сервер целиком, как это сделать?

От имени пользователя zimbra ввести следующую команду:

zmcontrol restart

Будут перезапущены все сервисы Zimbra. При помощи этой команды так же можно просмотреть статус запущенных сервисов:

zmcontrol status

НО данная команда показывает нам состояние только основных сервисов Zimbra:

-spell

-mailbox

-logger

-mta

-stats

-antispam

-zmconfigd

-ldap

-antivirus

-snmp

Для управления же отдельными сервисами, следует использовать следующие команды:

— запускает, перезагружает, останавливает и показывает статус AMAVIS-D NEW

— запускает, перезагружает, останавливает и показывает статус Анти-Спамового сервиса

— запускает, перезагружает, останавливает и показывает статус Антивируса

— запускает, перезагружает, останавливает и показывает статус Apache сервиса (для spell check – проверки орфографии?)

— запускает, перезагружает, останавливает и показывает статус Аудит сервиса

— запускает, перезагружает, останавливает и показывает статус Clam AV сервиса

— запускает, перезагружает, останавливает и показывает статус сервиса логирования

— запускает, перезагружает, останавливает и показывает статус мониторинга сервера

— запускает, перезагружает, останавливает и показывает статус компонентов почтовых ящиков (mailbox,mysql,convert)

— запускает, перезагружает, останавливает и показывает статус сервиса конфигурации MTA

— запускает, перезагружает, останавливает и показывает статус самого MTA

— запускает, перезагружает, останавливает и показывает статус perdition IMAP proxy

— запускает, перезагружает, останавливает и показывает статус IMAP proxy

— запускает, перезагружает, останавливает и показывает статус saslauthd сервиса (аутентификации)

— запускает, перезагружает, останавливает и показывает статус сервиса spell check (проверки орфографии)

— запускает, перезагружает, останавливает и показывает статус сбора статистики для Zimbra

— запускает, перезагружает, останавливает и показывает статус сервиса хранилища(store) Zimbra

— запускает, перезагружает, останавливает и показывает статус процессов Swatch, котрый используется в мониторинге.

7. Нужно чтобы web-интерфейс Zimbra работал на http/https/обоих протоколах, как мне это сделать?

Zimbra поддерживает следующие конфигурации:

zmtlsctl http

Для просмотра почты используется только протокол http. На панель управления Zimbra никак не влияет.

zmtlsctl https

Для просмотра почты и работы с панелью управления Zimbra используется только протокол https://.

zmtlsctl both

Для просмотра почты используются оба протокола (http://,https://). На время сессии пользователь будет привязан к этому протоколу.

zmtlsctl mixed

При обращении на http:// пользователь автоматически редиректится на https://, но только для аутентификации в Zimbra, после принятия логина/пароля сессия возвращается обратно в режим http://. Если пользователь обращается сразу на https://, то вся сессия будет проходить в https://.

zmtlsctl redirect

Аналогично режиму mixed, за тем исключением, что при обращении на http:// идет редирект на https:// и вся дальнейшая сессия так же будет проходить в режиме https://.

Все команды запускаются от пользователя zimbra. После изменения настроек конфигурации веб-сервера необходимо перезапустить Zimbra командой:

zmcontrol restart

8. Дополнено DruGoeDeLo Иногда служба stats бывает отваливается.

Состояние этой службы можно просмотреть командочкой

zmcontrol status

Host tralivali

antispam Running

antivirus Running

ldap Running

logger Running

mailbox Running

mta Running

snmp Running

spell Running

stats Running

а порой она бывает вот так

zmcontrol status

Host tralivali

antispam Running

antivirus Running

ldap Running

logger Running

mailbox Running

mta Running

snmp Running

spell Running

stats Stop

И порой приходится деласть

zmcontrol restart

Решение.

На самом деле всё куда более очевидней.

Пермишн папки /opt/zimbra/zmsta

Невсегда является пользователем Zimbra ( некоторые каталоги просто принадлежат руту и его группе. Вот оно и отваливалось порой). Говорят что в 7 версии вроде как исправлено. Но вот буквально недавно у меня это спрашивали. И я посоветовал сделать так. Пока молчок. На 6 версии (которую использую я) всё прекрасно работает и проблема больше не беспокоит.

И так что нужно сделать чтобы решить эту проблему.

chown -R zimbra:zimbra /opt/zimbra/zmstat

А потом

su – zimbra

zmstatctl stop

zmstatctl start

Вот такая вот штукенция.

Правильно выставить права на каталог /opt/zimbra/zmsta можно так же используя команду

/opt/zimbra/libexec/zmfixperms

За наводку спасибо revlis.

9. Как мне создать еще один администраторский аккаунт в Zimbra?

Либо через меню web-интерфейса — создать новую учетную запись, проставив там галочку «Глобальный администратор». Либо воспользовавшись консолью и введя следующую команду от пользователя zimbra:

zmprov ca testadmin@domain.com test123 zimbraIsAdminAccount TRUE

Будет создан аккаунт testadmin@admin.com c паролем test123

Так же мы можем повысить уже существующий аккаунт до администраторского следующим способом:

zmprov ma futur-admin@domain.com zimbraIsAdminAccount TRUE

10. Дополнено B_TpaHce. Как мне запретить или разрешить анонимные подключения к LDAP?

Посмотрим работу службы ldap:

root@mail:~# /bin/sh

# su — zimbra

zimbra@mail:~$ ldap

Usage: /opt/zimbra/bin/ldap start|stop|status

zimbra@mail:~$

Существует отдельный скрипт который позволяет осуществить задуманное:

zimbra@mail:~$ /opt/zimbra/libexec/zmldapanon

One of enable or disable must be specified.

Usage: /opt/zimbra/libexec/zmldapanon [-d] [-e]

Список можно дополнить

Zimbra прекрасно работает, вот только Вам на почту приходят сообщения о непонятных ошибках в базе данных. Конечно же их можно игнорировать, ведь всё и так работает. А может пора навести порядок, «чтобы не было мучительно больно» потом.

Обычно сообщения об ошибках начинаются так:

Database errors found. /opt/zimbra/mysql/bin/mysqlcheck --defaults-file=/opt/zimbra/conf/my.cnf -S /opt/zimbra/db/mysql.sock -A -C -s -u root --password=XXXXXXXX

В принципе вес понятно: у Вас в БД имеются ошибки и Вам может помочь вот эта длинная команда. Узнать пароль на БД MySQL можно выполнив еще одну команду от пользователя zimbra:

zmlocalconfig -s | grep mysql | grep password

Вот только не все ошибки лечатся такой командой. О них и поговорим…

Рассмотрим примеры самых распространенных сообщений об ошибках в БД zimbra:

1.

Database errors found. /opt/zimbra/mysql/bin/mysqlcheck --defaults-file=/opt/zimbra/conf/my.cnf -S /opt/zimbra/db/mysql.sock -A -C -s -u root --password=XXXXXXXX mboxgroup1.appointment error : Table upgrade required. Please do "REPAIR TABLE `appointment`" or dump/reload to fix it! mboxgroup1.data_source_item error : Table upgrade required. Please do "REPAIR TABLE `data_source_item`" or dump/reload to fix it! mboxgroup1.imap_folder error : Table upgrade required. Please do "REPAIR TABLE `imap_folder`" or dump/reload to fix it! mboxgroup1.mail_item error : Table upgrade required. Please do "REPAIR TABLE `mail_item`" or dump/reload to fix it! mboxgroup1.pop3_message error : Table upgrade required. Please do "REPAIR TABLE `pop3_message`" or dump/reload to fix it! ... и так далее еще очень много строк... ...

Наиболее вероятная причина ошибки — невнимательность при обновлении в прошлом с версии 6.x на 7.x. В release notes есть раздел «After the Upgrade is Complete» (после завершения обновления). После перехода с версии 6 на более старшую надо просто выполнить еще один скрипт (он уже есть на сервере):

1. Переключаемся на пользователя zimbra su - zimbra 2. Останавливаем сервис mailboxd zmmailboxdctl stop 3. Запускаем скрипт perl для обновления таблиц /opt/zimbra/libexec/scripts/migrate20100913-Mysql51.pl 4. Запускаем сервис mailboxd zmmailboxdctl start 5. Проверяем БД на ошибки /opt/zimbra/libexec/zmdbintegrityreport -r

2.

Database errors found. /opt/zimbra/mysql/bin/mysqlcheck --defaults-file=/opt/zimbra/conf/my.cnf -S /opt/zimbra/db/mysql.sock -A -C -s -u root --password=XXXXXXXX mysql.general_log Error : You can't use locks with log tables. mysql.slow_log Error : You can't use locks with log tables.

Данная проблема лечится еще проще:

1. Останавливаем zimbra 2. Переходим в каталог БД и удаляем файлы *log.frm (лучше их перенести куда-нибудь, удалить всегда успеется): cd /opt/zimbra/db/data/mysql mv *log.frm /tmp/ 3. Стартуем zimbra, новые (правильные) версии файлов *log.frm будут созданы автоматически 4. Проверяем БД на ошибки su - zimbra /opt/zimbra/libexec/zmdbintegrityreport -r

3.

Database errors found. /opt/zimbra/mysql/bin/mysqlcheck --defaults-file=/opt/zimbra/conf/my.cnf -S /opt/zimbra/db/mysql.sock -A -C -s -u root --password=XXXXXXXX mboxgroup100.revision_dumpster Error : Incorrect information in file: './mboxgroup100/revision_dumpster.frm' error : Corrupt mboxgroup19.mail_item_dumpster Error : Incorrect information in file: './mboxgroup19/mail_item_dumpster.frm' error : Corrupt

Повреждение базы данных после сбоя, плохо. Нам поможет то, что все эти таблицы, находящиеся в разных mboxgroup — одинаковы.

1. Останавливаем zimbra 2. Переходим в каталог БД cd /opt/zimbra/db/data 3. Копируем файлы frm вместо поврежденных из другого каталога mboxgroup. Например: cp mboxgroup1/revision_dumpster.frm mboxgroup100/ cp mboxgroup1/mail_item_dumpster.frm mboxgroup19/ 3. Стартуем zimbra 4. Проверяем БД на ошибки su - zimbra /opt/zimbra/libexec/zmdbintegrityreport -r

Не коллекционируйте ошибки… избавьтесь от них!

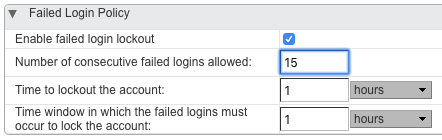

Zimbra Collaboration Suite Open-Source Edition имеет в своем арсенале несколько мощных инструментов для обеспечения информационной безопасности. Среди них Postscreen — решение для защиты почтового сервера от атак со стороны ботнетов, ClamAV — антивирус, способный проверять входящие файлы и письма на предмет заражения зловредными программами, а также SpamAssassin — один из лучших спам-фильтров на сегодняшний день. Однако эти инструменты неспособны обеспечить защиту Zimbra OSE от такого вида атаки, как брутфорс. Не самый элегантный, но до сих пор довольно эффективный перебор паролей по специальному словарю чреват не только вероятностью успешного взлома со всеми вытекающими последствиями, но и созданием значительной нагрузки на сервер, который обрабатывает все неудачные попытки взлома сервера с Zimbra OSE.

В принципе, защититься от брутфорса можно стандартными средствами Zimbra OSE. Настройки парольной политики безопасности позволяют установить число неудачных попыток ввода пароля, после которых потенциально атакуемый аккаунт блокируется. Главной проблемой такого подхода заключается в том, что возникают ситуации, при которых учетные записи одного или нескольких работников могут оказаться заблокированными из-за брутфорс-атаки, к которой они не имеют никакого отношения, а возникший простой в работе сотрудников может принести компании большие убытки. Именно поэтому такой вариант защиты от брутфорса лучше всего не применять.

Для защиты от брутфорса гораздо лучше подойдет специальный инструмент под названием DoSFilter, который встроен в Zimbra OSE и может автоматически прерывать соединение c Zimbra OSE по HTTP. Иными словами, принцип работы DoSFilter аналогичен принципу работы PostScreen, только используется для другого протокола. Изначально призванный ограничивать количество действий, которое может совершать один пользователей, DoSFilter также может обеспечить защиту от брутфорса. Ключевое его отличие от встроенного в Zimbra инструмента заключается в том, что после определенного количества неудачных попыток он блокирует не самого пользователя, а IP-адрес, с которого предпринимаются множественные попытки войти в ту или иную учетную запись. Благодаря этому, системный администратор может не только защититься от брутфорса, но и избежать блокировки сотрудников предприятия, просто добавив в список доверенных IP-адресов и подсетей внутреннюю сеть своего предприятия.

Большим плюсом DoSFilter является то, что помимо многочисленных попыток войти в ту или иную учетную запись, с помощью данного инструмента можно автоматически заблокировать тех злоумышленников, которые завладели аутентификационными данными сотрудника, а затем успешно вошли в его учетную запись и начали посылать на сервер сотни запросов.

Настроить DoSFilter можно при помощи следующих консольных команд:

- zimbraHttpDosFilterMaxRequestsPerSec — При помощи этой команды можно задать максимальное количество подключений, допускаемое для одного пользователя. По умолчанию это значение составляет 30 подключений.

- zimbraHttpDosFilterDelayMillis — При помощи этой команды можно задать задержку в миллисекундах для соединений, которые будут превышать заданный предыдущей командой лимит. Помимо целочисленных значений, администратор может указать 0, чтобы задержки не было вовсе, а также -1, чтобы все подключения, которые превышают заданный лимит, просто прерывались. По умолчанию это значение составляет -1.

- zimbraHttpThrottleSafeIPs — При помощи этой команды администратор может указать доверенные IP-адреса и подсети, на которые не будут действовать перечисленные выше ограничения. Отметим, что синтаксис этой команды может меняться в зависимости от желаемого результата. Так, например, введя команду zmprov mcf zimbraHttpThrottleSafeIPs 127.0.0.1, вы полностью перезапишете весь список и оставите в нем всего один IP-адрес. Если же вы введете команду zmprov mcf +zimbraHttpThrottleSafeIPs 127.0.0.1, то в белый список добавится введенный вами IP-адрес. Аналогичным образом, используя знак вычитания, можно удалить какой-либо IP из списка разрешенных.

Отметим, что DoSFilter может создавать ряд проблем при использовании расширений Zextras Suite Pro. Для того, чтобы их избежать, рекомендуем повысить число одновременных подключений с 30 до 100 при помощи команды zmprov mcf zimbraHttpDosFilterMaxRequestsPerSec 100. Кроме того, рекомендуем добавить внутреннюю сеть предприятия в список разрешенных. Сделать это можно при помощи команды zmprov mcf +zimbraHttpThrottleSafeIPs 192.168.0.0/24. После внесения любых изменений в DoSFilter обязательно перезапустите почтовый сервер с помощью команды zmmailboxdctl restart.

Главным же минусом DoSFilter является то, что он работает на уровне приложения и поэтому может лишь ограничить возможность злоумышленников осуществлять различные действия на сервере, не ограничивая при этом возможность соединяться с севером. Из-за этого посылаемые на сервер запросы на аутентификацию или отправку писем хоть и будут заведомо провальными, по-прежнему будут представлять из себя старую добрую DoS-атаку, остановить которую на столь высоком уровне невозможно.

Для того, чтобы полностью обезопасить свой корпоративный сервер с Zimbra OSE, можно воспользоваться таким решением, как Fail2ban, которое представляет из себя фреймворк, способный постоянно мониторить логи информационных систем на предмет повторяющихся действий и блокировать нарушителя за счет изменения настроек брандмауэра. Блокировка на столь низком уровне позволяет отключать злоумышленников прямо на этапе IP-соединения с сервером. Таким образом, Fail2Ban может прекрасно дополнить защиту, выстроенную с помощью DoSFilter. Давайте же узнаем, как можно подружить Fail2Ban с Zimbra OSE и за счет этого повысить защищенность ИТ-инфраструктуры вашего предприятия.

Как и любое другое приложение корпоративного класса, Zimbra Collaboration Suite Open-Source Edition ведет подробные логи своей работы. Большинство из них хранятся в папке /opt/zimbra/log/ в виде файлов. Вот лишь несколько из них:

- mailbox.log — логи почтовой службы Jetty

- audit.log — логи аутентификации

- clamd.log — логи работы антивируса

- freshclam.log — логи обновлений антивируса

- convertd.log — логи конвертера вложений

- zimbrastats.csv — логи производительности сервера

Также логи Zimbra можно найти в файле /var/log/zimbra.log, где ведутся логи работы Postfix и самой Zimbra.

Для того, чтобы защитить нашу систему от брутфорса, мы будем мониторить mailbox.log, audit.log и zimbra.log.

Для того чтобы всё работало, необходимо чтобы на вашем сервере с Zimbra OSE были установлены Fail2Ban и iptables. В том случае, если вы используете Ubuntu, сделать это вы можете с помощью команд dpkg -s fail2ban, если же вы используете CentOS, то проверить это можно с помощью команд yum list installed fail2ban. В том случае, если Fail2Ban у вас нет установлен, то его установка не станет проблемой, так как этот пакет есть в практически всех стандартных репозиториях.

После того как всё необходимое программное обеспечение установлено, можно приступить к настройке Fail2Ban. Для этого необходимо создать конфигурационный файл /etc/fail2ban/filter.d/zimbra.conf, в котором пропишем регулярные выражения для логов Zimbra OSE, которые будут соответствовать неверным попыткам входа и приводить в действие механизмы Fail2Ban. Вот пример содержимого zimbra.conf с набором регулярных выражений, соответствующих различным ошибкам, выдаваемым в Zimbra OSE при неудачной попытке аутентификации:

# Fail2Ban configuration file

[Definition]

failregex = [ip=<HOST>;] account - authentication failed for .* (no such account)$

[ip=<HOST>;] security - cmd=Auth; .* error=authentication failed for .*, invalid password;$

;oip=<HOST>;.* security - cmd=Auth; .* protocol=soap; error=authentication failed for .* invalid password;$

;oip=<HOST>;.* security - cmd=Auth; .* protocol=imap; error=authentication failed for .* invalid password;$

[oip=<HOST>;.* SoapEngine - handler exception: authentication failed for .*, account not found$

WARN .*;ip=<HOST>;ua=ZimbraWebClient .* security - cmd=AdminAuth; .* error=authentication failed for .*;$

ignoreregex =После того как регулярные выражения для Zimbra OSE составлены, самое время приступить к редактированию конфигурации самого Fail2ban. Настройки этой утилиты располагаются в файле /etc/fail2ban/jail.conf. На всякий случай сделаем его резервную копию при помощи команды cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.conf.bak. После этого приведем этот файл к примерно следующему виду:

# Fail2Ban configuration file

[DEFAULT]

ignoreip = 192.168.0.1/24

bantime = 600

findtime = 600

maxretry = 5

backend = auto

[ssh-iptables]

enabled = false

filter = sshd

action = iptables[name=SSH, port=ssh, protocol=tcp]

sendmail-whois[name=SSH, dest=admin@company.ru, sender=fail2ban@company.ru]

logpath = /var/log/messages

maxretry = 5

[sasl-iptables]

enabled = false

filter = sasl

backend = polling

action = iptables[name=sasl, port=smtp, protocol=tcp]

sendmail-whois[name=sasl, dest=support@company.ru]

logpath = /var/log/zimbra.log

[ssh-tcpwrapper]

enabled = false

filter = sshd

action = hostsdeny

sendmail-whois[name=SSH, dest=support@ company.ru]

ignoreregex = for myuser from

logpath = /var/log/messages

[zimbra-account]

enabled = true

filter = zimbra

action = iptables-allports[name=zimbra-account]

sendmail[name=zimbra-account, dest=support@company.ru ]

logpath = /opt/zimbra/log/mailbox.log

bantime = 600

maxretry = 5

[zimbra-audit]

enabled = true

filter = zimbra

action = iptables-allports[name=zimbra-audit]

sendmail[name=Zimbra-audit, dest=support@company.ru]

logpath = /opt/zimbra/log/audit.log

bantime = 600

maxretry = 5

[zimbra-recipient]

enabled = true

filter = zimbra

action = iptables-allports[name=zimbra-recipient]

sendmail[name=Zimbra-recipient, dest=support@company.ru]

logpath = /var/log/zimbra.log

bantime = 172800

maxretry = 5

[postfix]

enabled = true

filter = postfix

action = iptables-multiport[name=postfix, port=smtp, protocol=tcp]

sendmail-buffered[name=Postfix, dest=support@company.ru]

logpath = /var/log/zimbra.log

bantime = -1

maxretry = 5Этот пример хоть и является довольно универсальным, все же стоит разъяснить некоторые параметры, которые вы, возможно, захотите изменить при самостоятельной настройке Fail2Ban:

- Ignoreip — при помощи этого параметра можно указать конкретный ip или подсеть, адреса из которой Fail2Ban не должен проверять. Как правило, в список игнорируемых добавляется внутренняя сеть предприятия и другие доверенные адреса.

- Bantime — Время, на которое нарушитель будет баниться. Измеряется в секундах. Значение -1 означает бессрочный бан.

- Maxretry — Максимальное число раз, которое один ip-адрес может пробовать получить доступ к серверу.

- Sendmail — Настройка, позволяющая автоматически отправлять email-оповещения о срабатывании Fail2Ban.

- Findtime — Настройка, позволяющая задать временной интервал, после которого ip-адрес может вновь попытаться получить доступ к серверу после исчерпания максимального количества неудачных попыток (параметр maxretry)

После сохранения файла с настройками Fail2Ban, остается лишь перезапустить эту утилиту при помощи команды service fail2ban restart. После перезапуска основные логи Zimbra начнут постоянно мониториться на соответствие регулярным выражениям. Благодаря этому администратор сможет фактически исключить любую возможность проникновения злоумышленника в не только в почтовые ящики Zimbra Collaboration Suite Open-Source Edition, но и защитить все работающие в рамках Zimbra OSE службы, а также быть в курсе любых попыток получения несанкционированного доступа.

По всем вопросам, связанными c Zextras Suite вы можете обратиться к Представителю компании «Zextras» Екатерине Триандафилиди по электронной почте ekaterina.triandafilidi@zextras.com

База знаний

Try 2 Fix

beta

Результаты поиска

«»

Zimbra 8.6 OSE: Ошибка проверки подлинности. Сброс пароля, разблокировка аккаунта

28 декабря 2016 ВК

Tw

Fb

Одному из наших клиентов мы установили сервер для совместной работы Zimbra Collaboration Open Source Edition. Работает этот сервер под управлением Linux-подобной ОС, воплощая принцип «настроил и забыл». Но недавно случилась следующая проблема: при входе в консоль администратора появилось сообщение: «Ошибка проверки подлинности». Разбираемся с этой проблемой.

Небольшой список часто возникающих вопросов в ходе администрирования Zimbra:

1. Сегодня утром я не могу зайти под акаунтом администратора в свой любимый web-интерфейс Zimbra, что мне делать?

Если веб-интерфейс Zimbra доступен из внешней сети то скорее всего, к нему пытались подобрать пароль и он автоматически заблокировался.

Открываем консоль Zimbra, логинимся под рутом, а дальше заходим под пользователем zimbra:

su – zimbra

Выполняем следующую команду:

zmprov ma <admin email address> zimbraAccountStatus active

Акаунт разблокирован, проверяем web-интерфейс.

2. Я настроил проверку подлинности пользователей на Active Directory. Но моя новая учетная запись в Zimbra, не совпадает с учетной записью в Active Directory, что мне делать?

Пример: я создал в AD учётку VASYA@YOURDOMAIN.LOCAL. А человечку нужен ящик PUPKIN@YOURDOMAIN.COM. В этом случае необходимо в свойствах новой учетной записи Zimbra правильно заполнить поле «Внешняя учетная запись LDAP для проверки подлинности».

При этом используется синтаксис вида:

cn=<Выводимое имя пользователя>,ou=<Имя Организационного Подразделения>,dc=<Домен>,dc=<Домен>

Между запятыми пробелов нет, скобок <> нет, русские символы допустимы. Пример:

cn=Пупкин Всемогущий,ou=USERS,dc=YOURDOMAIN,dc=COM

Теперь для входа в свой почтовый ящик и для авторизации на сервере(smtp) необходимо набирать:

— имя пользователя

pupkin

— пароль от учетной записи в AD

vasya@yourdomain.local

3. Как мне изменить пароль учетной записи администратора, если в веб-интерфейсе эта опция заблокирована?

Если мы настроили проверку подлинности на внешний сервер, то скорее всего поция смены пароля для администраторского аккаунта будет не доступна. Подключаемся к нашему серверу и выполняем от рута:

su - zimbra zmprov sp <admin email address> <new password>

Для того чтобы узнать какие вообще на сервере есть учетные записи администраторов воспользуемся командой:

su - zimbra

zmprov gaaa

4. На мою административную учетную запись(admin@youdomain.com) периодически приходит сообщение, содержащее строки вида:

mysql.general_log

Error : You can't use locks with log tables.

mysql.slow_log

Error : You can't use locks with log tables.

Это баг MYSQL который можно успешно игнорировать. Его описание находится здесь: http://bugs.mysql.com/bug.php?id=30487

Или как подсказывает revlis исправить можно так:

http//:dariodallomo.blogspot.com/2011/08/zimbra-error-mysql-table-upgrade.html

[root@zimbaba ]# cd /opt/zimbra/db/data/mysql [root@zimbaba mysql]# ls -al *log.frm -rw-rw---- 1 zimbra zimbra 8776 Mar 13 23:00 general_log.frm -rw-rw---- 1 zimbra zimbra 8976 Mar 13 23:00 slow_log.frm [root@zimbaba mysql]# mv *log.frm /tmp/ [root@zimbaba mysql]# ls -al *log.frm ls: *log.frm: No such file or directory [root@zimbaba mysql]# service zimbra start Host zimbaba.testmail.local Starting ldap...Done. Starting zmconfigd...Done. Starting logger...Done. Starting mailbox...Done. Starting memcached...Done. Starting antispam...Done. Starting antivirus...Done. Starting snmp...Done. Starting spell...Done. Starting mta...Done. Starting stats...Done. [root@zimbaba mysql]# su - zimbra [zimbra@zimbaba ~]$ /opt/zimbra/libexec/zmdbintegrityreport -r

5. Как мне узнать пароли, которые используют сервисы Zimbra? (ldap,mysql,postfix)

Команда zmlocalconfig отвечает за конфигурацию Zimbra – позволяет просматривать и настраивать конфигурацию локального сервера. От имени пользователя Zimbra наберем:

zmlocalconfig –s | grep zimbra_ldap_password zmlocalconfig –s | grep ldap_replication_password zmlocalconfig -s | grep ldap_nginx_password zmlocalconfig -s | grep ldap_postfix_password zmlocalconfig -s | grep ldap_root_password zmlocalconfig -s | grep mysql | grep password zmlocalconfig -s | grep keystore | grep password

Для смены паролей используется команда zmldappasswd.

6. Мне нужно перезагрузить только сервисы Zimbra, но не весь сервер целиком, как это сделать?

От имени пользователя zimbra ввести следующую команду:

zmcontrol restart

Будут перезапущены все сервисы Zimbra. При помощи этой команды так же можно просмотреть статус запущенных сервисов:

zmcontrol status

НО данная команда показывает нам состояние только основных сервисов Zimbra:

-spell

-mailbox

-logger

-mta

-stats

-antispam

-zmconfigd

-ldap

-antivirus

-snmp

Для управления же отдельными сервисами, следует использовать следующие команды:

— запускает, перезагружает, останавливает и показывает статус AMAVIS-D NEW

— запускает, перезагружает, останавливает и показывает статус Анти-Спамового сервиса

— запускает, перезагружает, останавливает и показывает статус Антивируса

— запускает, перезагружает, останавливает и показывает статус Apache сервиса (для spell check – проверки орфографии?)

— запускает, перезагружает, останавливает и показывает статус Аудит сервиса

— запускает, перезагружает, останавливает и показывает статус Clam AV сервиса

— запускает, перезагружает, останавливает и показывает статус сервиса логирования

— запускает, перезагружает, останавливает и показывает статус мониторинга сервера

— запускает, перезагружает, останавливает и показывает статус компонентов почтовых ящиков (mailbox,mysql,convert)

— запускает, перезагружает, останавливает и показывает статус сервиса конфигурации MTA

— запускает, перезагружает, останавливает и показывает статус самого MTA

— запускает, перезагружает, останавливает и показывает статус perdition IMAP proxy

— запускает, перезагружает, останавливает и показывает статус IMAP proxy

— запускает, перезагружает, останавливает и показывает статус saslauthd сервиса (аутентификации)

— запускает, перезагружает, останавливает и показывает статус сервиса spell check (проверки орфографии)

— запускает, перезагружает, останавливает и показывает статус сбора статистики для Zimbra

— запускает, перезагружает, останавливает и показывает статус сервиса хранилища(store) Zimbra

— запускает, перезагружает, останавливает и показывает статус процессов Swatch, котрый используется в мониторинге.

7. Нужно чтобы web-интерфейс Zimbra работал на http/https/обоих протоколах, как мне это сделать?

Zimbra поддерживает следующие конфигурации:

zmtlsctl http

Для просмотра почты используется только протокол http. На панель управления Zimbra никак не влияет.

zmtlsctl https

Для просмотра почты и работы с панелью управления Zimbra используется только протокол https://.

zmtlsctl both

Для просмотра почты используются оба протокола (http://,https://). На время сессии пользователь будет привязан к этому протоколу.

zmtlsctl mixed

При обращении на http:// пользователь автоматически редиректится на https://, но только для аутентификации в Zimbra, после принятия логина/пароля сессия возвращается обратно в режим http://. Если пользователь обращается сразу на https://, то вся сессия будет проходить в https://.

zmtlsctl redirect

Аналогично режиму mixed, за тем исключением, что при обращении на http:// идет редирект на https:// и вся дальнейшая сессия так же будет проходить в режиме https://.

Все команды запускаются от пользователя zimbra. После изменения настроек конфигурации веб-сервера необходимо перезапустить Zimbra командой:

zmcontrol restart

8. Дополнено DruGoeDeLo Иногда служба stats бывает отваливается.

Состояние этой службы можно просмотреть командочкой

zmcontrol status

Host tralivali

antispam Running

antivirus Running

ldap Running

logger Running

mailbox Running

mta Running

snmp Running

spell Running

stats Running

а порой она бывает вот так

zmcontrol status

Host tralivali

antispam Running

antivirus Running

ldap Running

logger Running

mailbox Running

mta Running

snmp Running

spell Running

stats Stop

И порой приходится деласть

zmcontrol restart

Решение.

На самом деле всё куда более очевидней.

Пермишн папки /opt/zimbra/zmsta

Невсегда является пользователем Zimbra ( некоторые каталоги просто принадлежат руту и его группе. Вот оно и отваливалось порой). Говорят что в 7 версии вроде как исправлено. Но вот буквально недавно у меня это спрашивали. И я посоветовал сделать так. Пока молчок. На 6 версии (которую использую я) всё прекрасно работает и проблема больше не беспокоит.

И так что нужно сделать чтобы решить эту проблему.

chown -R zimbra:zimbra /opt/zimbra/zmstat

А потом

su – zimbra

zmstatctl stop

zmstatctl start

Вот такая вот штукенция.

Правильно выставить права на каталог /opt/zimbra/zmsta можно так же используя команду

/opt/zimbra/libexec/zmfixperms

За наводку спасибо revlis.

9. Как мне создать еще один администраторский аккаунт в Zimbra?

Либо через меню web-интерфейса — создать новую учетную запись, проставив там галочку «Глобальный администратор». Либо воспользовавшись консолью и введя следующую команду от пользователя zimbra:

zmprov ca testadmin@domain.com test123 zimbraIsAdminAccount TRUE

Будет создан аккаунт testadmin@admin.com c паролем test123

Так же мы можем повысить уже существующий аккаунт до администраторского следующим способом:

zmprov ma futur-admin@domain.com zimbraIsAdminAccount TRUE

10. Дополнено B_TpaHce. Как мне запретить или разрешить анонимные подключения к LDAP?

Посмотрим работу службы ldap:

root@mail:~# /bin/sh

# su — zimbra

zimbra@mail:~$ ldap

Usage: /opt/zimbra/bin/ldap start|stop|status

zimbra@mail:~$

Существует отдельный скрипт который позволяет осуществить задуманное:

zimbra@mail:~$ /opt/zimbra/libexec/zmldapanon

One of enable or disable must be specified.

Usage: /opt/zimbra/libexec/zmldapanon [-d] [-e]

Список можно дополнить

Добрый день!

Сегодня рассмотрим настройку проверки подлинности (SSO) zimbra через Active Directory.

SSO (Single Sign-On) — механизм единого входа в систему или в приложение. При использовании этой технологии пользователи осуществляют вход во все приложения с использованием одного идентификатора, при этом исключается необходимость запоминания множества логинов и паролей, что сокращает время доступа к приложениям.

Исходные данные:

- hotfix.pro — домен в AD (Active Directory) и почтовый домен;

- zimbra.hotfix.pro — сервер zimbra;

- 10.20.7.11 — контроллер домена AD (Active Directory).

Установка

- Заходим в панель управления почтовым сервером;

- Заходим «Настройка» — «Домены». Правой кнопкой мыши жмем по домену которому будет настраивать SSO и выбираем «Настроить проверку подлинности»;

- Выбираем режим «Внешний Active Directory»;

- Заполняем поля:

- Теперь нужно ввести пользователя под которым zimbra будет производить поиск в AD. Желательно создать отдельного пользователя, т.к. zimbra будет обращаться к AD при каждом входе пользователя и если у вас сменится пароль от пользователя, то SSO перестанет работать и пользователь не сможет войти в свою почту.

- На этом шаге мы можем проверить правильно ли работает механизм, введя логин и пароль какого либо пользователя в AD и нажав «Тест». Результатом должно быть успешное выполнение, иначе что то неверно настроено ранее.

- Настроим фильтры и каталог поиска:

- Жмем «Готово» и проверяем.

Имя домена — ваш домен в AD

Имя сервера AD — ip адрес вашего сервера AD

Порт — 3268

External GRoup LDAP Search Base — указываем где искать. Я буду искать по всему домену.

Можно выполнить поиск в конкретном OU, тогда строка будет выглядеть так:

OU=SearchOU,DC=YourDomain,DC=local

External Group LDAP Search Filter — задаем фильтр поиска:

(&(objectClass=user)(objectClass=person)(!objectClass=computer)

Илья Голованов

Должность: Ведущий Системный администратор

Эл. почта Этот адрес электронной почты защищен от спам-ботов. У вас должен быть включен JavaScript для просмотра.

Авторизуйтесь, чтобы получить возможность оставлять комментарии

Наверх