Содержание

- Вариант 1: Встроенные средства операционной системы

- Способ 1: «Командная строка»

- Способ 2: «PowerShell»

- Вариант 2: Программы от сторонних разработчиков

- Способ 1: HashTab

- Способ 2: Total Commander

- Способ 3: 7-Zip

- Вариант 3: Онлайн-сервисы

- Вопросы и ответы

Вариант 1: Встроенные средства операционной системы

Узнать контрольную сумму образа ISO можно без сторонних программ и сервисов — посредством встроенных инструментов операционной системы.

Способ 1: «Командная строка»

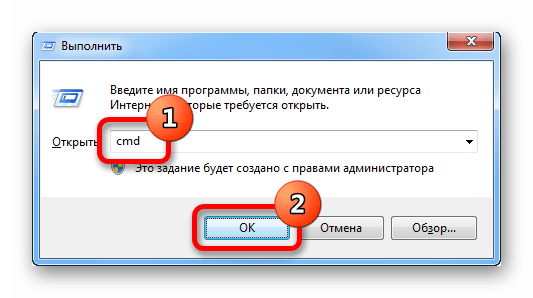

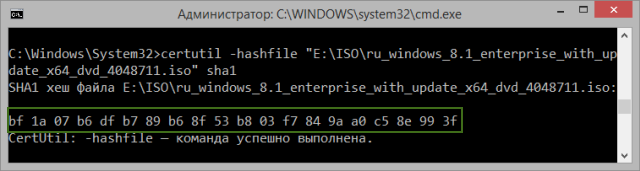

В каждой версии Windows есть предустановленная консольная утилита CertUtil, которая позволяет просматривать хеш-сумму любого файла. Для ее использования выполните следующие действия:

- Нажмите сочетание горячих клавиш Win + R и в появившемся окне впишите cmd, после чего нажмите «ОК».

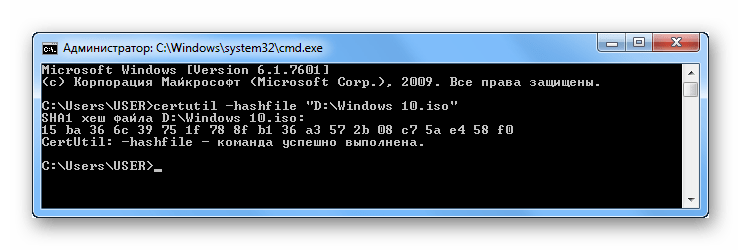

- В открывшейся консоли впишите команду следующего синтаксиса и нажмите Enter:

certutil -hashfile "<путь к файлу>" - Дождитесь завершения анализа данных, после чего ознакомьтесь с искомой информацией.

Способ 2: «PowerShell»

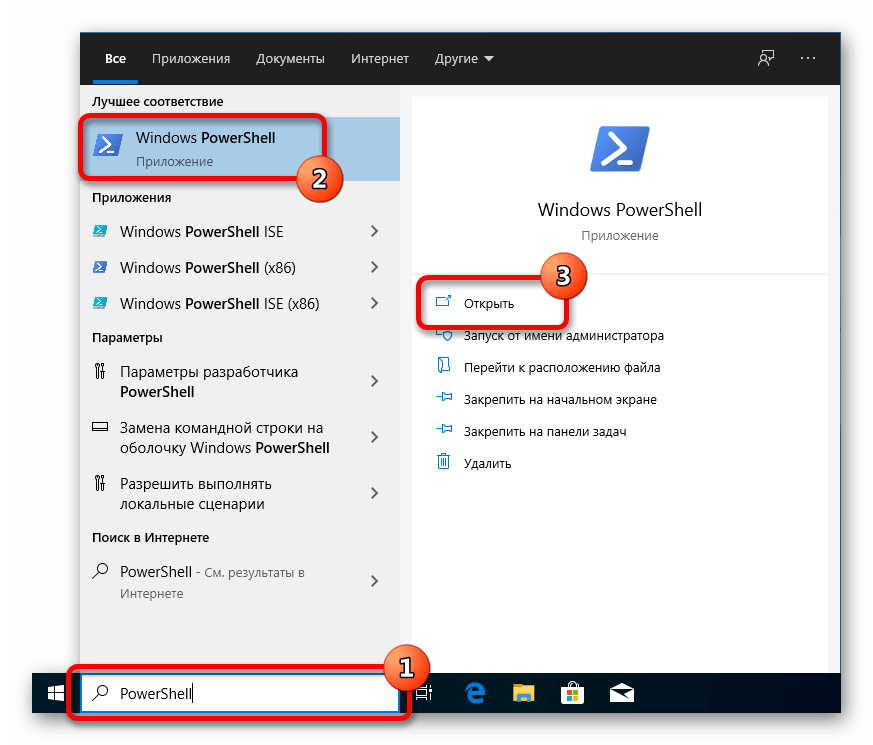

Оболочка «PowerShell», которая предустановлена в операционной системе начиная с восьмой версии, тоже позволяет вычленить из ISO-файла нужную информацию. Для использования этого метода потребуется сделать следующее:

- Раскройте меню поиска по системе и введите запрос «PowerShell», после чего запустите одноименное приложение.

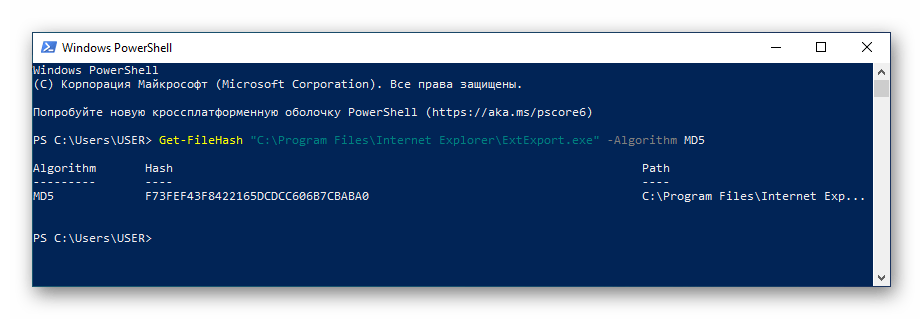

- В появившемся окне впишите команду следующего содержания, подтвердите ее выполнение нажатием по клавише Enter:

Get-FileHash "<путь к файлу>" -Algorithm <алгоритм вычисления контрольной суммы> - Дождитесь завершения операции, после чего ознакомьтесь с результатом.

В качестве алгоритма вычисления контрольной суммы можно использовать следующие значения, которые соответствуют типу данных получаемой на выводе информации:

- SHA1;

- SHA256;

- SHA384;

- SHA512;

- MD5.

В конечном итоге команда может иметь следующий вид: Get-FileHash "D:Windows.iso" -Algorithm SHA1.

Вариант 2: Программы от сторонних разработчиков

В сети можно найти множество программ, разработанных для проверки хеш-суммы ISO-образов. Ниже представлены лучшие решения, находящиеся в свободном доступе.

Важно! Иногда вместе с образом поставляется и контрольная сумма формата MD5, вложенная в отдельный файл. Его можно открыть посредством специальных программ, каждая из которых была разобрана в отдельной статье на нашем сайте.

Подробнее: Программы для просмотра файлов MD5

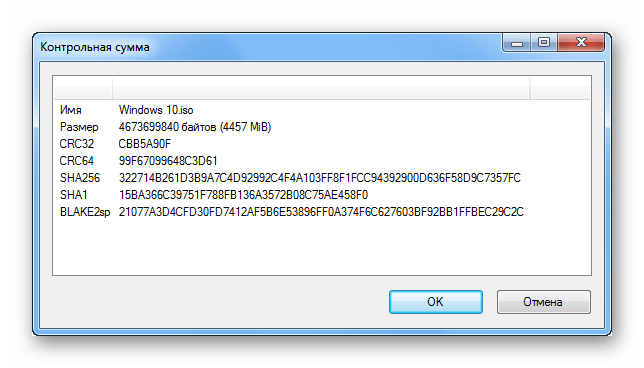

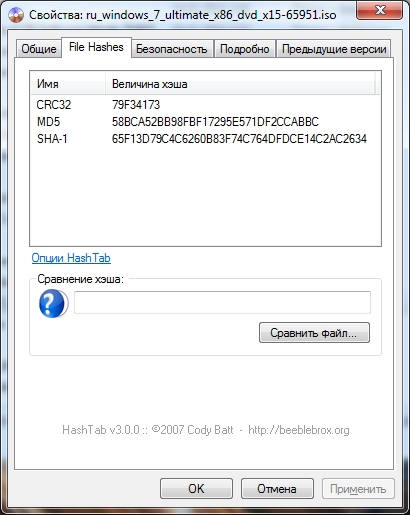

Способ 1: HashTab

HashTab — легковесная утилита, которая интегрируется в графическую оболочку операционной системы и предоставляет свои возможности через контекстное меню файла.

Скачать HashTab с официального сайта

После установки приложения выполните следующие действия:

- Откройте файловый менеджер, нажав по соответствующей иконке на панели задач.

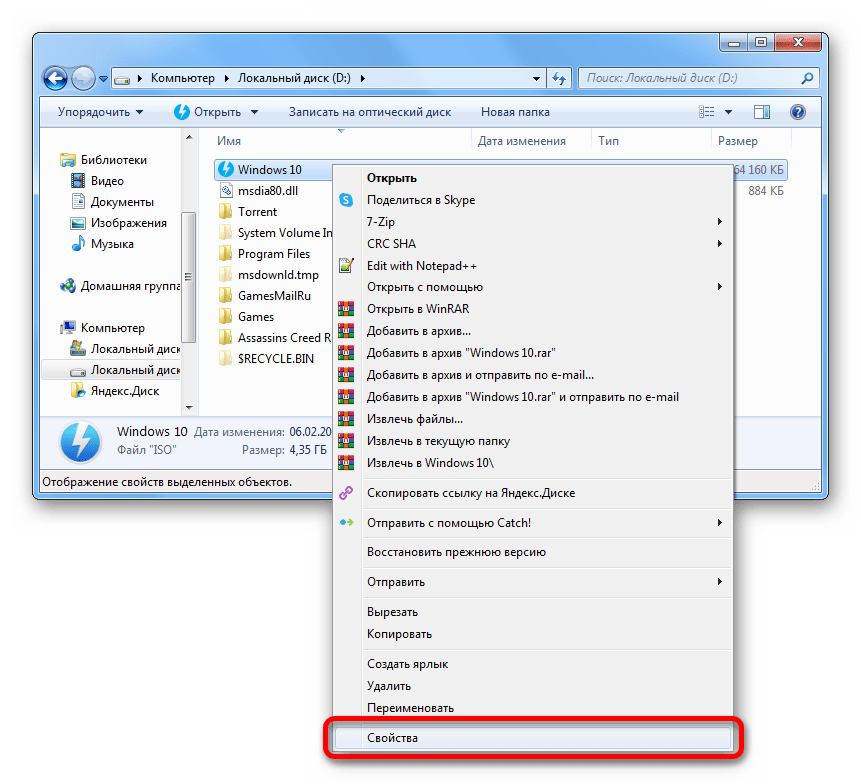

- Перейдите в папку, где находится нужный образ, и нажмите по нему правой кнопкой мыши. Выберите пункт «Свойства».

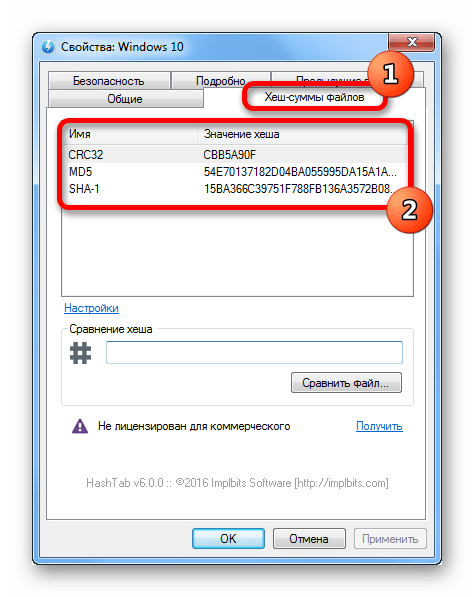

- В новом окне откройте вкладку «Хеш-суммы файлов», дождитесь завершения вычисления нужной информации и ознакомьтесь с результатами в соответствующей сводке.

Обратите внимание! Программа HashTab предоставляет значения хеша трех типов: CRC32, MD5 и SHA-1.

Способ 2: Total Commander

Total Commander — программа для работы с файлами, является аналогом штатного «Проводника», но с расширенным набором инструментов. Среди них есть встроенная утилита для проверки контрольной суммы дисковых образов.

Скачать Total Commander

После установки приложения на компьютер запустите его и выполните следующие действия:

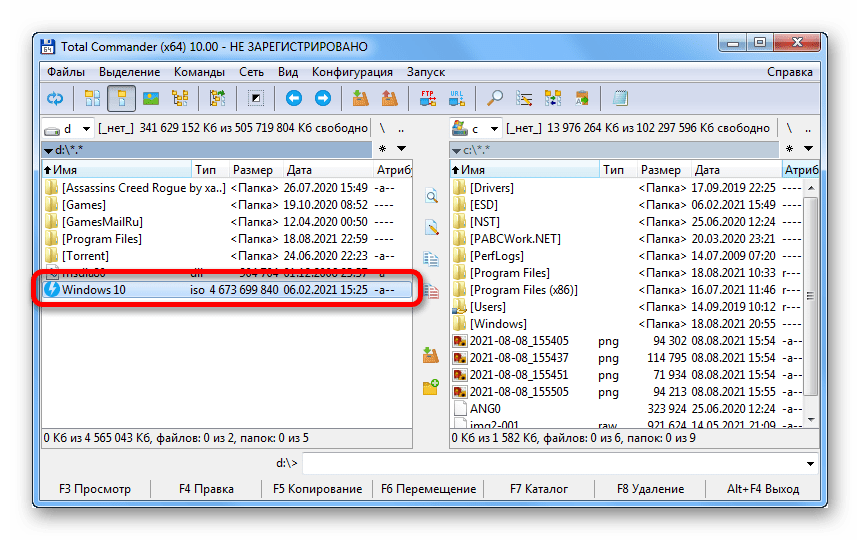

- В левой части рабочей области перейдите в папку с ISO-файлом, который необходимо проверить, и выделите образ, один раз кликнув по нему.

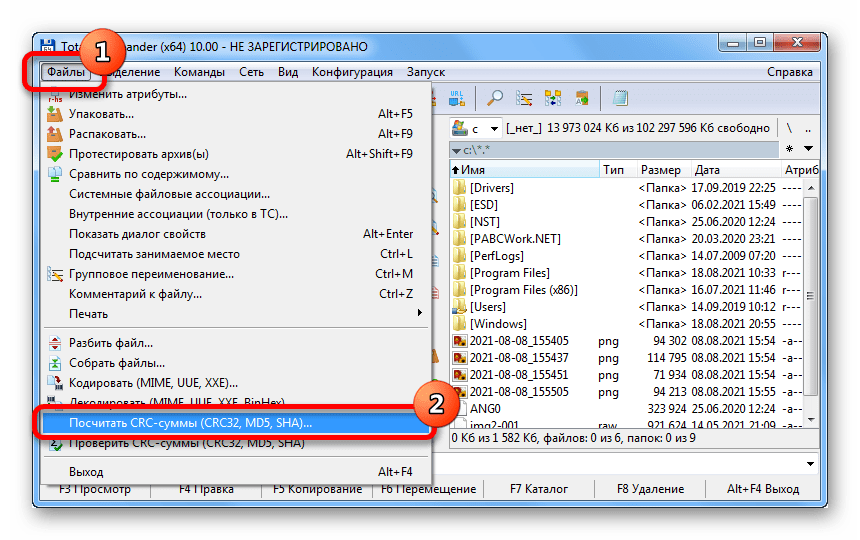

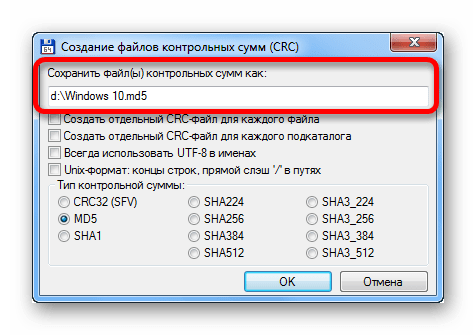

- Разверните выпадающее меню «Файлы» и выберите опцию «Посчитать CRC-суммы».

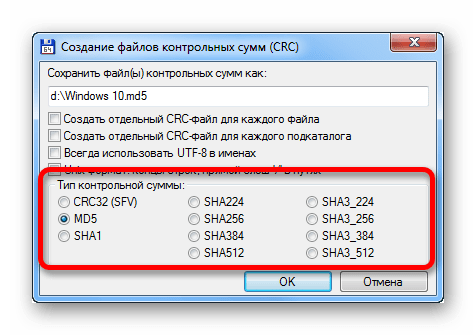

- В появившемся окне определите тип контрольной суммы, который необходимо получить на выходе (делается это в одноименном блоке), и нажмите по кнопке «ОК».

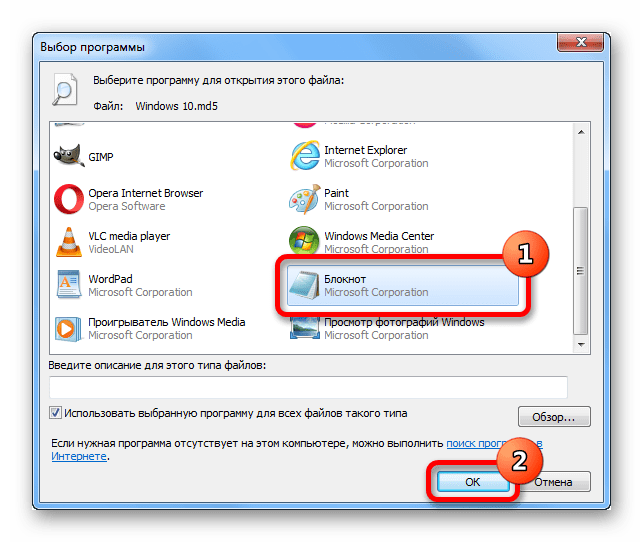

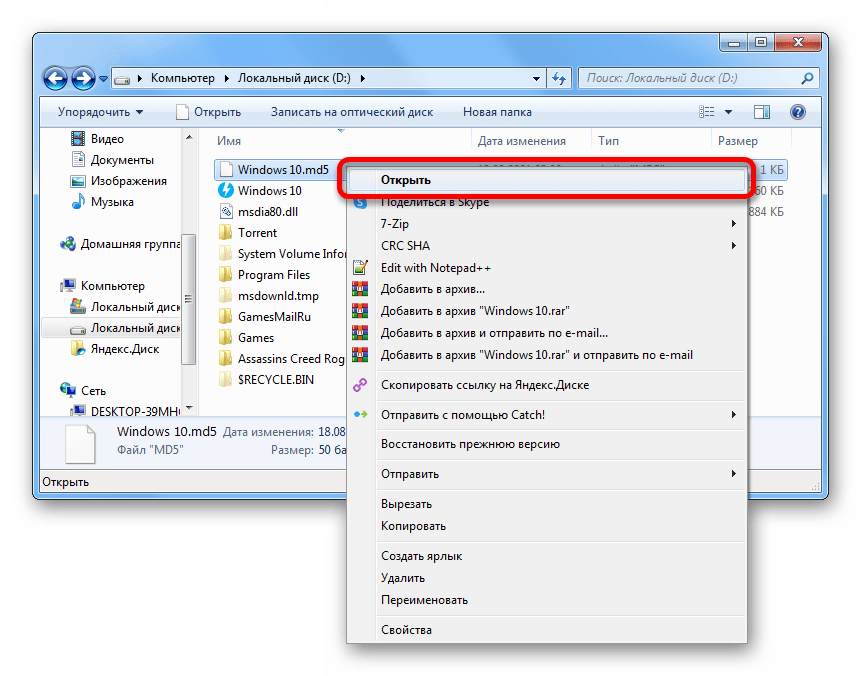

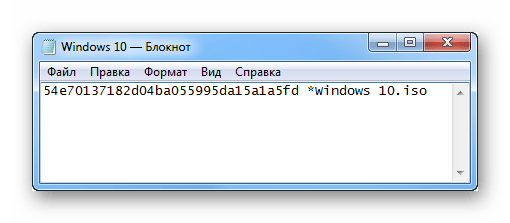

- Запустите файловый менеджер и перейдите в директорию, где находится образ. Нажмите правой кнопкой мыши по одноименному файлу с другим расширением и выберите «Открыть».

- В диалоговом окне нажмите по программе «Блокнот», а затем по кнопке «ОК».

Отобразится хеш-сумма образа.

Внимание! При создании файла контрольной суммы (третий шаг инструкции) в адресной строке можно указать папку, в которую он будет помещен.

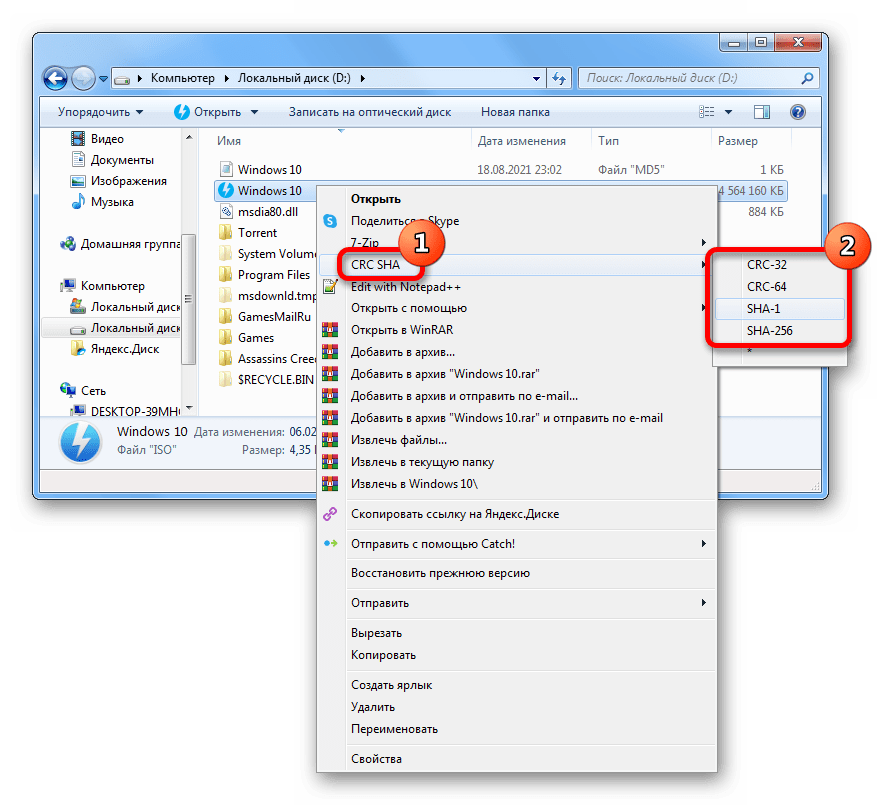

Способ 3: 7-Zip

7-Zip — программа для извлечения файлов из архива, которая имеет функцию просмотра контрольной суммы образа. Позволяет получать информацию в четырех форматах:

- CRC-32;

- CRC-64;

- SHA-1;

- SHA-256.

Скачать 7-Zip

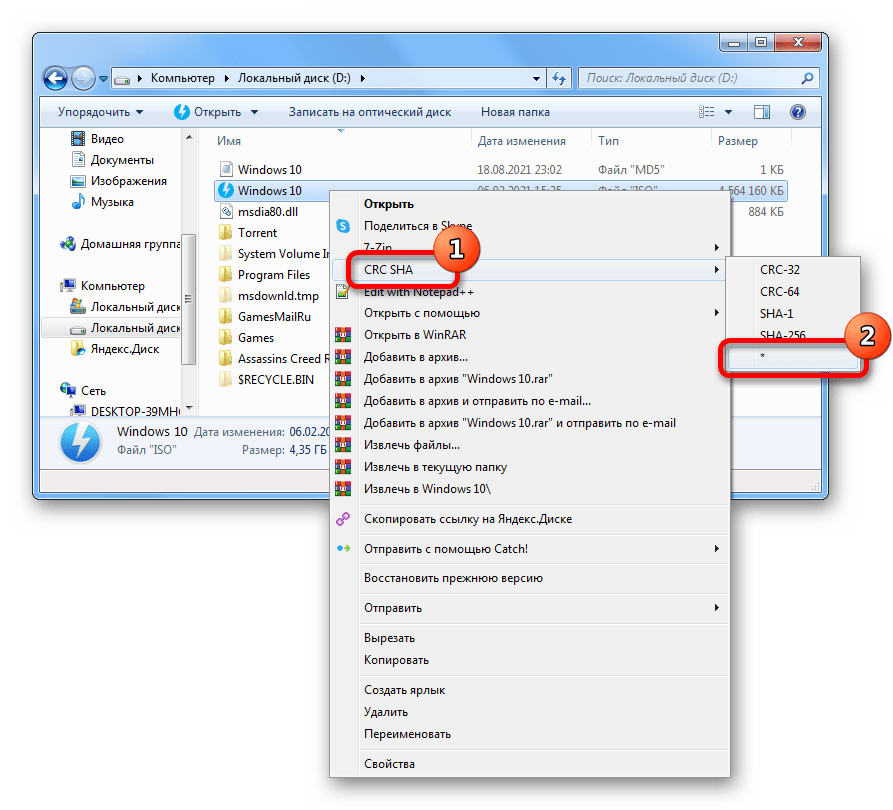

После установки приложения для получения нужных данных необходимо сделать следующее:

- Запустите файловый менеджер, кликнув по иконке «Проводника» на панели задач.

- Перейдите в папку с файлом, контрольную сумму которого необходимо узнать. Нажмите правой кнопкой мыши, в контекстном меню наведите курсор на строку CRC SHA и выберите пункт со звездочкой.

- Дождитесь завершения извлечения нужной информации, которая впоследствии отобразится в новом диалоговом окне.

Обратите внимание! На втором шаге в контекстном меню можно выбрать определенный тип хеш-суммы, что значительно ускорит выполнение процедуры анализа.

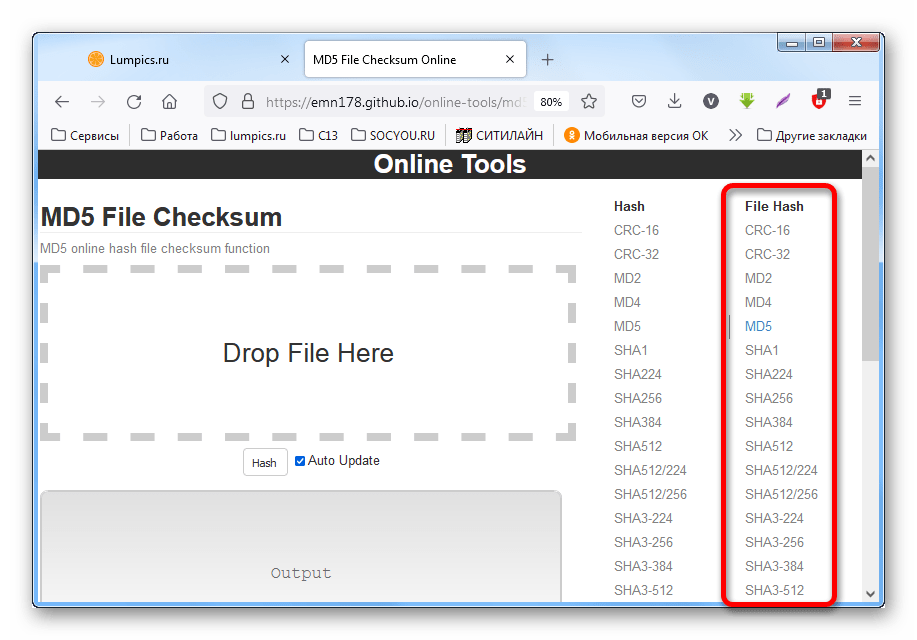

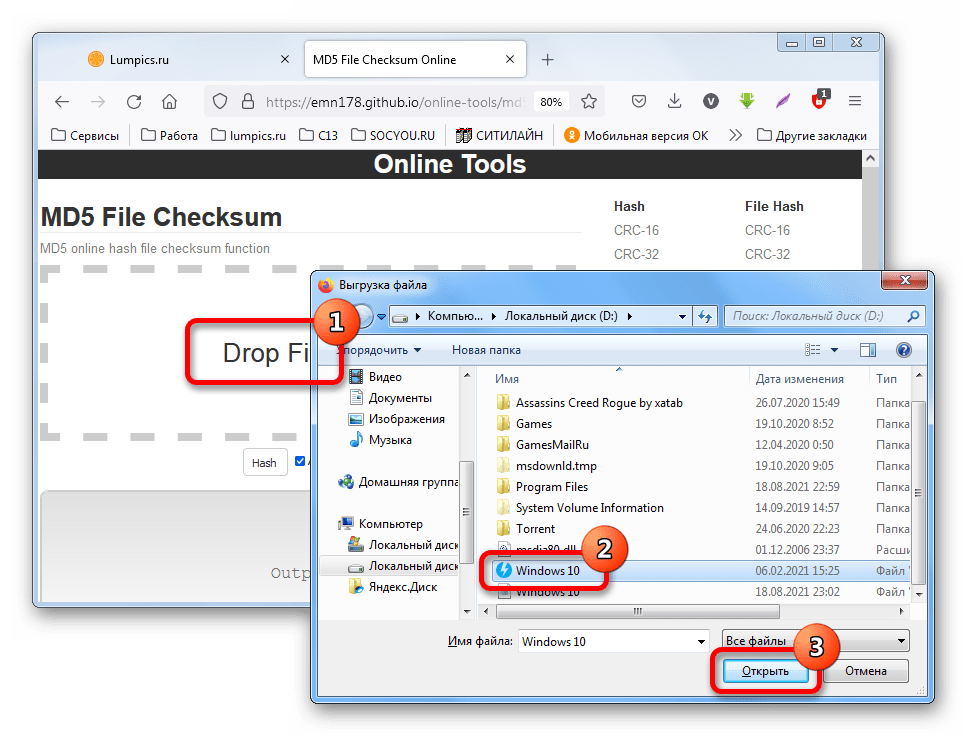

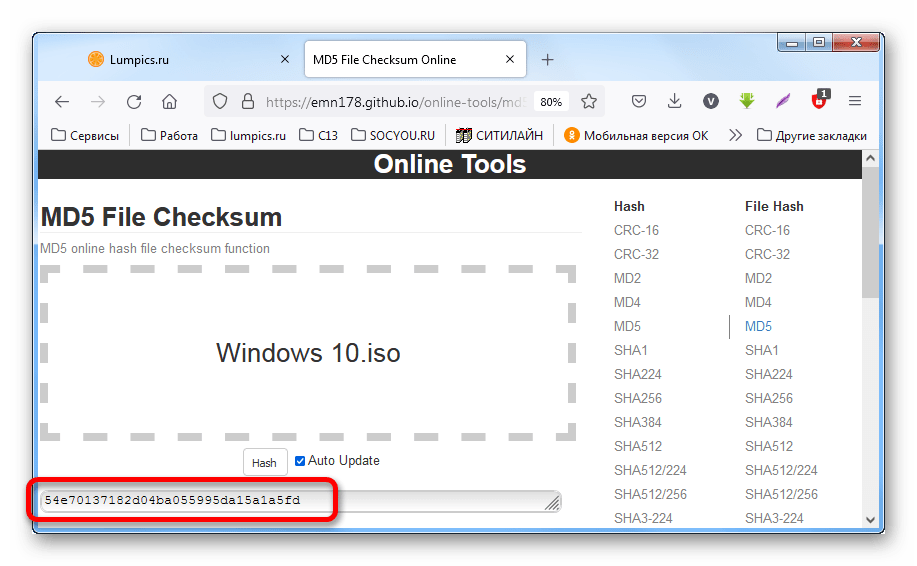

Вариант 3: Онлайн-сервисы

При необходимости узнать контрольную сумму файла можно посредством специального онлайн-сервиса, что не требует обязательной установки стороннего программного обеспечения на компьютер. В качестве примера будет рассмотрен ресурс File Checksum.

Перейти к онлайн-сервису File Checksum

Руководство по использованию:

- Перейдите на сервис по ссылке, расположенной выше, и в столбике File Hash выберите тип данных, который необходимо получить из файла.

- Щелкните по области Drop File Here и в появившемся файловом менеджере перейдите к образу ISO, после чего нажмите по кнопке «Открыть».

- Ознакомьтесь с требующейся информацией в поле ниже.

Важно! File Checksum не рекомендуется использовать при необходимости узнать контрольную сумму объемных файлов размером свыше 2 ГБ, так как процесс загрузки данных на сервис с последующей обработкой займет много времени.

Еще статьи по данной теме:

Помогла ли Вам статья?

Проверка загрузочной флешки необходима для того, чтобы убедиться в том, что загрузочная флешка работает, с нее возможна загрузка на компьютере. После записи на флешку ISO образа или файлов, имеет смысл проверить, стала ли данная флешка загрузочной.

Загрузочными носителями называют USB флешки, CD/DVD диски, ISO образы с которых возможна загрузка при включении или при перезагрузке компьютера. Если в загрузочном меню или в BIOS выбран приоритет загрузки со съемного носителя, на компьютере начнется загрузка с загрузочного диска.

Содержание:

- Проверка загрузочной флешки на компьютере

- Проверка загрузочной флешки в MobaLiveCD

- Как проверить загрузочную флешку в Qemu Simple Boot

- Как проверить загрузочную флешку на работоспособность в WinSetupFomUSB

- VMWare WinPE Test (VMWarePETest) для проверки ISO образов

- Выводы статьи

Пользователь должен заранее позаботиться о создании загрузочного носителя, чтобы быть готовым к неожиданностям, которые, как правило, случаются в самый неподходящий момент.

В основном, загрузочная флешка применяется при возникновении форс-мажорных обстоятельств. Возможные причины, при которых потребуется использование загрузочной флешки:

- в системе возникли неполадки, операционная система Windows не может загрузиться, для восстановления системы потребуется загрузиться с загрузочной флешки или с аварийного диска восстановления;

- из-за заражения вирусами, запуск антивирусного сканера из под Windows невозможен, для лечения необходимо воспользоваться аварийным загрузочным диском от производителя антивируса;

- возникла необходимость в переустановке операционной системы Windows;

- после серьезного сбоя требуется восстановить или скопировать файлы с диска компьютера.

Поэтому стоит иметь у себя загрузочные диски, чтобы быть готовым ко всем неожиданностям. Загрузочные диски создаются при помощи большого количества программ. Если флешка окажется не загрузочной, загрузка на компьютере с USB флэш накопителя станет невозможна. Из-за этого, пользователь не сможет решить возникшие проблемы.

Как проверить, что загрузочная флешка работает? Существует несколько способов проверить загрузочную флешку:

- проверка загрузочной флешки при загрузке непосредственно на компьютере;

- проверка загрузочной флешки на эмуляторе виртуальной машины без перезагрузки.

В первом случае понятно, что нужно загрузиться с флешки и проверить ее работу. Во втором случае помогут программы для проверки загрузочной флешки.

Приложения являются надстройками над виртуальной машиной QEMU, которая позволяет проверить возможность загрузки с флешки или с ISO образа без перезагрузки компьютера.

С помощью программ можно выяснить является ли флешка загрузочной, проверить возможность загрузки с ISO образа или USB накопителя на компьютере. Пользователь сможет заранее убедиться в том, что данная флешка или образ загрузится на компьютере.

Представленные в статье программы (MobaLiveCD, Qemu Simple Boot), являются различными оболочками эмулятора QEMU, другие подключают для проверки данный эмулятор (WinSetupFomUSB), или являются надстройкой над программой VMware Workstation Player (VMWare WinPE Test). MobaLiveCD и Qemu Simple Boot проверяют ISO образы и флешки, WinSetupFomUSB проверяет загрузочные флешки, а VMWarePETest – загрузочные ISO образы.

Проверка загрузочной флешки на компьютере

Самый надежный способ проверить загрузочную флешку на работоспособность: выполнить загрузку с флешки непосредственно на компьютере. Для этого, при запуске компьютера нужно войти в загрузочное меню (Boot Menu), при помощи определенных клавиш клавиатуры (на разных моделях материнских плат используются разные клавиши).

Запуск загрузочной флешки по-другому: войдите в BIOS или UEFI для выбора приоритета загрузки с USB диска.

Далее убедитесь в работоспособности флешки, в том, что она загружается.

Проверка загрузочной флешки в MobaLiveCD

Бесплатная программа MobaLiveCD предназначена для проверки загрузочных флешек и загрузочных ISO образов. MobaLiveCD работает без установки на компьютер, для запуска программы кликните по файлу приложения.

Программу необходимо запускать от имени администратора, иначе появится сообщение об ошибке.

Для запуска проверки в программе MobaLiveCD нужно выбрать ISO образ (кнопка «Run the LiveCD») на компьютере, или загрузочную флешку (кнопка «Run the LiveUSB»), подключенную к ПК.

Для работы программа выделяет всего 256 МБ памяти, поэтому из-за нехватки памяти, приложение может не справиться с образом большого размера или с большого размера загрузочной флешкой.

На моем сайте здесь есть подробная статья о работе в программе MobaLiveCD. Оттуда вы можете скачать русифицированную версию приложения.

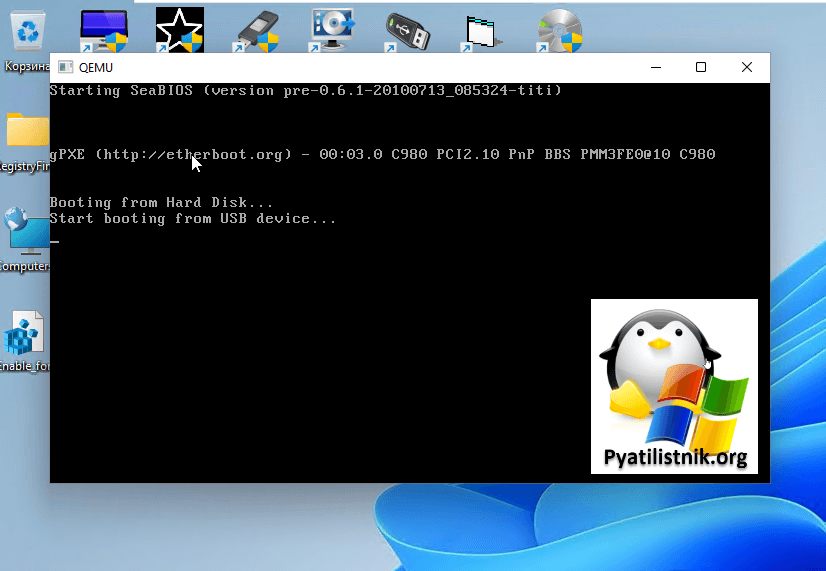

Как проверить загрузочную флешку в Qemu Simple Boot

Qemu Simple Boot — бесплатная программа для тестирования загрузчиков с USB накопителей (загрузочных флешек), загрузочных образов, записанных на CD/DVD диски, загрузочных ISO и IMA образов. Программа Qemu Simple Boot не требует установки на компьютер, запускается из папки.

Запустите приложение Qemu Simple Boot, два раза кликнув по файлу «Qsib». Для включения русского языка в программе, нажмите на кнопку «Menu», выберите «Language», а затем «Russian».

В Qemu Simple Boot можно использовать до 1 ГБ памяти. Размер выделяемой памяти можно отрегулировать вручную, передвинув ползунок на шкале в нужное положение. Для проверки возможности загрузки с флешки или с ISO образа, особенно, если это операционная система Windows, или тому подобное, лучше использовать максимально возможный размер памяти.

Тестирование в Qemu Simple Boot проходит следующим образом:

- Сначала выбирается загрузочный носитель. В Qemu Simple Boot поддерживаются загрузочные носители:

- HDD (физический диск) — для проверки загрузочной флешки.

- CD (CD/DVD привод) — проверка загрузочного образа, записанного на CD/DVD диск.

- ISO (файл образ в формате ISO) — проверка загрузочного образа в формате ISO.

- IMA (файл образ в формате IMA) — проверка загрузочного файла образа дискеты.

- При тестировании USB флешки выберите HDD. Затем выберите физический диск, соответствующий флэш накопителю, подключенному к компьютеру. Для проверки других носителей выберите соответствующий тип носителя.

- Нажмите на кнопку «Запустить тест Qemu».

Далее вы увидите окно эмулятора QEMU с выбором меню загрузки, который есть на конкретном загрузочном диске.

В принципе, уже все понятно. Данная флешка является загрузочной, она сможет загрузиться на компьютере. Дальнейшая работоспособность флешки или образа зависит уже от содержимого самого загрузочного диска.

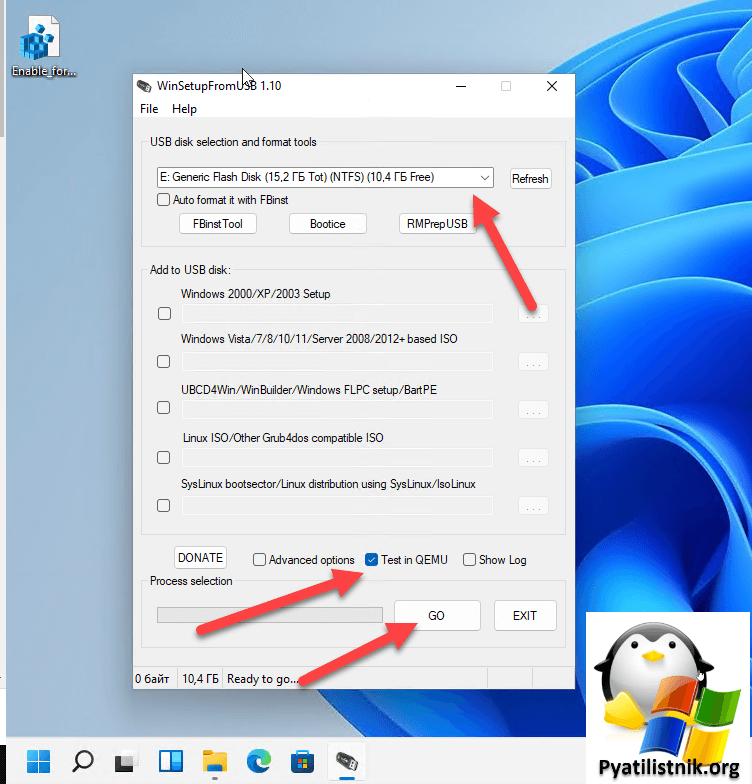

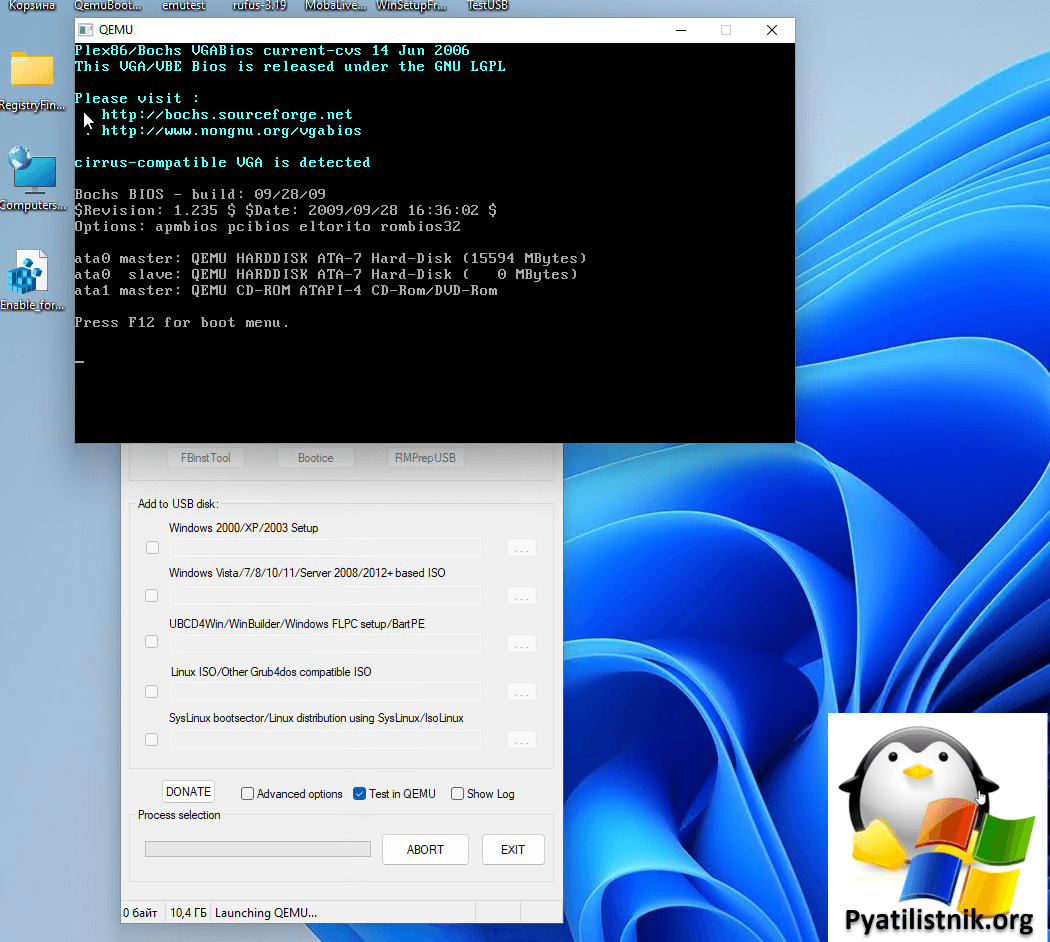

Как проверить загрузочную флешку на работоспособность в WinSetupFomUSB

В бесплатной программе WinSetupFomUSB, предназначенной для создания загрузочных флешек, присутствует возможность для проверки загрузочной флешки. Подробнее о создании загрузочной флешки в программе WinSetupFomUSB читайте здесь.

Проверить загрузочную флешку на работоспособность в WinSetupFomUSB, можно сразу после создания загрузочного носителя в данной программе, или в любое другое удобное время. В приложении проходят проверку загрузочные флешки, созданные с помощью других подобных приложений (не обязательно в WinSetupFomUSB).

- Запустите программу WinSetupFomUSB.

- Приложение автоматически обнаружит подключенный к компьютеру USB флэш накопитель. Если нужно, для повторного выбора диска, перезапустите обнаружение флешки с помощью кнопку «Refresh».

- Отметьте пункт «Test in QEMU».

- Нажмите на кнопку «GO».

Далее откроется окно виртуальной машины QEMU с меню загрузки для выбора запуска приложений, входящих в состав загрузочного носителя.

Проверка загрузочной флешки в WinSetupFomUSB прошла успешно.

VMWare WinPE Test (VMWarePETest) для проверки ISO образов

Программа VMWarePETest (VMWare WinPE Test) создана известным разработчиком Ratiborus из Ru-Board. Приложение служит для проверки загрузочных ISO образов (Windows PE или других ISO образов).

VMWarePETest является надстройкой над бесплатной программой VMware Workstation Player, которая должна быть установлена на компьютере. VMWarePETest также работает, если на компьютере установлена программа VMware Workstation Pro (VMware Workstation Player входит в состав данной программы).

Бесплатную программу VMWarePETest можно скачать отсюда. Приложение не требует установки на компьютер, программа запускается из папки.

Для проверки загрузочного образа в VMWarePETest не потребуется создавать новую виртуальную машину в VMware Player.

- Запустите программу VMWarePETest, кликнув по файлу приложения.

- В окне «VMWare WinPE Test» нажмите на кнопку «WinPE ISO». С помощью Проводника выберите загрузочный ISO образ (Windows, Windows PE, аварийный загрузочный диск антивируса или какой-нибудь другой образ). Образ можно перетащить в окно программы с помощью мыши.

- С помощью ползунка на шкале выберите объем необходимой памяти, если выбранный размер по умолчанию недостаточен.

- Нажмите на кнопку «Start WinPE».

Далее откроется окно программы VMware Workstation Player, в котором отобразится меню выбора загрузки.

Затем пользователь может посмотреть работу загрузочного диска, в данном случае Microsoft Diagnostic and Recovery Toolset (MSDaRT).

Для выхода из VMware Workstation Player закройте окно программы, в открывшемся окне с сообщением, нажмите на кнопку «Выключить».

Программа VMWarePETest by Ratiborus открывает файлы виртуального диска в форматах «VHD» и «VMDK», находящиеся в одной директории с программой. Обязательное условие: виртуальный диск должен иметь тоже имя, что и программа — «VMWarePETest».

Выводы статьи

Проверка загрузочной флешки или загрузочного ISO образа, позволит убедиться в работоспособности флешки, является ли данный диск загрузочным. С помощью специализированных программ можно проверить загрузочную флешку без перезагрузки компьютера.

Похожие публикации:

- Создание загрузочной флешки в Rufus

- Виртуальная машина для установки операционных систем

- Создание загрузочной флешки в UltraISO

- Создаем загрузочную флешку с помощью программы WinToFlash

- Как создать виртуальный привод в UltraISO

Когда мы решаем установить операционную систему на основе ядра Linux, первое, что мы делаем, это скачать его установочный образили ISO с официального сайта распространения. Однако перед тем, как приступить к фактической установке, очень важно проверить целостность образа, чтобы убедиться, что он соответствует заявленному и никто не скомпрометировал его. В этом руководстве мы увидим основные шаги, которые мы можем выполнить для выполнения этой задачи.

В этом уроке вы узнаете:

- В чем основное различие между шифрованием и подписью gpg

- Как загрузить и импортировать открытый ключ GPG с сервера ключей

- Как проверить подпись gpg

- Как проверить контрольную сумму ISO

КАК ПРОВЕРИТЬ ЦЕЛОСТНОСТЬ ИЗОБРАЖЕНИЯ ISO

Требования к программному обеспечению и используемые условные обозначения

Требования к программному обеспечению и условные обозначения командной строки Linux

| Категория | Требования, условные обозначения или используемая версия программного обеспечения |

|---|---|

| Система | Независимый от распределения |

| Программного обеспечения | gpg, sha256sum (должен быть установлен по умолчанию) |

| Другой | Никаких других требований |

| Условные обозначения | # – linux-команды для выполнения с привилегиями root либо непосредственно как пользователь root, либо с использованием судо команда$ – linux-команды будет выполняться как обычный непривилегированный пользователь |

Шагов, необходимых для проверки целостности загруженного ISO, в основном два:

- Проверка подписи файла, содержащего контрольную сумму ISO

- Проверка того, что контрольная сумма, указанная в файле, совпадает с контрольной суммой реального ISO

Здесь мы увидим, как выполнить оба шага.

Шаг 1

Проверка подписи gpg файла контрольной суммы

Чтобы убедиться, что загруженный нами ISO не был изменен, нужно сделать одну простую вещь: проверить, что его контрольная сумма соответствует указанному в файле, который обычно доступен на той же странице, где был загружен ISO из. Есть только одна проблема: как мы можем быть уверены, что сам этот файл не был изменен? Надо проверить его подпись gpg! Кстати, что такое подпись gpg и в чем разница между подписью и шифрованием с помощью gpg?

Шифрование против подписи

Шифрование Gpg основано на использовании пар ключей. Каждый пользователь генерирует частный и открытый ключи: первый, как следует из названия, является строго личным и должен храниться в максимально возможной безопасности; последние, напротив, могут распространяться и быть доступны для общественности. По сути, с помощью gpg мы можем делать две вещи: шифрование и подпись.

Допустим, у нас есть два человека: Алиса и Боб. Если они хотят получить выгоду от использования gpg, первое, что они должны сделать, это обменяться своими открытыми ключами.

Если Алиса хочет отправить Бобу личное сообщение и хочет быть уверенным, что только Боб может прочитать сообщение, она должна зашифровать его открытым ключом Боба. После того, как сообщение будет зашифровано, только закрытый ключ Боба сможет его расшифровать.

Это шифрование gpg; еще одна вещь, которую мы можем сделать с помощью gpg, — это создать цифровую подпись. Предположим, Алиса хочет на этот раз распространить публичное сообщение: каждый должен иметь возможность его прочитать, но необходим метод, чтобы убедиться, что сообщение подлинное и действительно было написано Алисой. В этом случае Алиса должна использовать свой закрытый ключ для генерации цифровой подписи; Для проверки подписи Алисы Боб (или любое другое лицо) использует открытый ключ Алисы.

Пример из реальной жизни — загрузка и проверка Ubuntu 20.04 ISO

Когда мы загружаем ISO с официального сайта, мы также должны загрузить, чтобы проверить его, мы также должны загрузить соответствующий файл контрольной суммы и его подпись. Приведем пример из реальной жизни. Предположим, мы хотим скачать и проверьте ISO последней версии Ubuntu (20.04). Мы переходим к страница выпуска и прокрутите страницу вниз; там мы найдем список файлов, которые можно скачать:

Страница выпусков Ubuntu 20.04

Предположим, мы хотим проверить и установить «настольную» версию дистрибутива, мы должны получить следующие файлы:

- убунту-20.04-рабочий стол-amd64.iso

- SHA256SUMS

- SHA256SUMS.gpg

Первый файл — это сам образ дистрибутива; второй файл, SHA256SUMS, содержит контрольную сумму всех доступных изображений, и мы сказали, что необходимо проверить, что изображения не были изменены. Третий файл, SHA256SUM.gpg содержит цифровую подпись предыдущей: мы используем ее для проверки подлинности.

После того, как мы загрузили все файлы, первое, что нам нужно сделать, это проверить подпись gpg файла контрольной суммы. Для этого мы должны использовать следующую команду:

gpg --verify SHA256SUMS.gpg SHA256SUMS.

Если для gpg предоставлено более одного аргумента --проверять Предполагается, что первый файл будет содержать подпись, а другие будут содержать подписанные данные, которые в данном случае являются контрольной суммой образа Ubuntu. Если дистрибутив, с которым мы сейчас работаем, не является Ubuntu, и мы впервые проверяем образ Ubuntu, команда должна вернуть следующий результат:

gpg: Подпись сделана Чт, 23 апреля 2020 г., 15:46:21 CEST. gpg: с использованием ключа RSA D94AA3F0EFE21092. gpg: Невозможно проверить подпись: Нет открытого ключа.

Сообщение ясное: gpg не может проверить подпись, потому что у нас нет открытого ключа, связанного с закрытым ключом, который использовался для подписи данных. Где взять ключ? Самый простой способ — скачать его с сервер ключей: в этом случае мы будем использовать keyserver.ubuntu.com. Чтобы загрузить ключ и импортировать его в нашу связку ключей, мы можем запустить:

$ gpg --keyserver keyserver.ubuntu.com --recv-keys D94AA3F0EFE21092.

Давайте объясним приведенную выше команду. С –Keyserver option, мы указали сервер ключей, который хотим использовать; в –Recv-keys вариант, вместо этого, принимает идентификатор ключа в качестве аргумента и необходим для ссылки на ключ, который должен быть импортирован с сервера ключей. В этом случае идентификатор ключа, который мы хотим найти и импортировать, будет D94AA3F0EFE21092. Команда должна выдать такой вывод:

gpg: key D94AA3F0EFE21092: открытый ключ «Ключ автоматической подписи образа компакт-диска Ubuntu (2012 г.) "импортированный. gpg: Общее количество обработанных: 1. gpg: импортировано: 1.

Мы можем проверить, что ключ теперь находится в нашем связке ключей, запустив следующую команду:

$ gpg --list-keys.

Мы должны легко найти запись относительно импортированного ключа:

pub rsa4096 11 мая 2012 г. [SC] 843938DF228D22F7B3742BC0D94AA3F0EFE21092. uid [unknown] Ключ автоматической подписи образа компакт-диска Ubuntu (2012 г.)

Теперь, когда мы импортировали открытый ключ, мы можем еще раз попытаться проверить SHA256SUM подпись:

gpg --verify SHA256SUMS.gpg SHA256SUMS.

На этот раз, как и ожидалось, команда прошла успешно, и мы получили уведомление о хорошей подписи:

gpg: Подпись сделана Чт, 23 апреля 2020 г., 15:46:21 CEST. gpg: с использованием ключа RSA D94AA3F0EFE21092. gpg: Хорошая подпись от "Ключ автоматической подписи образа компакт-диска Ubuntu (2012 г.) " [неизвестный] gpg: ВНИМАНИЕ: этот ключ не сертифицирован доверенной подписью! gpg: нет никаких указаний на то, что подпись принадлежит владельцу. Отпечаток первичного ключа: 8439 38DF 228D 22F7 B374 2BC0 D94A A3F0 EFE2 1092.

При чтении вышеприведенного вывода почти наверняка возникнет вопрос: что делает «Нет никаких указаний на то, что подпись принадлежит владельцу» сообщение означает? Сообщение появляется потому, что даже если мы импортировали ключ в нашу связку ключей, мы не объявили его надежным, и нет фактических доказательств того, что он принадлежит указанному владельцу. Чтобы избавиться от сообщения, мы должны заявить, что доверяем ключу; как мы можем быть уверены, что этому действительно можно доверять? Есть два пути:

- Лично убедитесь, что ключ принадлежит указанному пользователю или объекту;

- Убедитесь, что он был подписан ключом, которому мы уже доверяем, напрямую или через серию промежуточных ключей.

Более того, есть несколько уровней доверия, которые мы можем назначить ключу; если вам интересна эта тема (вы определенно должны ею интересоваться!) и хотите узнать о ней больше, то Справочник по конфиденциальности GNU хороший источник информации.

Шаг 1

Проверка контрольной суммы образа

Теперь, когда мы проверили, что SHA256SUM подпись в порядке, мы действительно можем продолжить и проверить, что контрольная сумма загруженного изображения соответствует той, которая фактически хранится в файле, который имеет следующее содержимое:

e5b72e9cfe20988991c9cd87bde43c0b691e3b67b01f76d23f8150615883ce11 * ubuntu-20.04-desktop-amd64.iso. caf3fd69c77c439f162e2ba6040e9c320c4ff0d69aad1340a514319a9264df9f * ubuntu-20.04-live-server-amd64.iso.

Как вы можете видеть, в каждой строке файла есть контрольная сумма, связанная с изображением. Если предположить SHA256SUM файл находится в том же каталоге, где был загружен образ Ubuntu 20.04, чтобы проверить целостность ISO, все, что нам нужно сделать, это выполнить следующую команду:

$ sha256sum -c SHA256SUM.

sha256sum программа, используемая для вычисления, а также проверки дайджеста сообщения SHA256. В данном случае мы запускали его с помощью -c вариант, что является сокращением от --чек об оплате. Когда этот параметр используется, он инструктирует программу читать контрольные суммы, хранящиеся в файле, переданном в качестве аргумента (в данном случае SHA256SUM) и проверьте его для соответствующей записи. В этом случае результат выполнения приведенной выше команды будет следующим:

ubuntu-20.04-desktop-amd64.iso: ОК. sha256sum: ubuntu-20.04-live-server-amd64.iso: Нет такого файла или каталога. ubuntu-20.04-live-server-amd64.iso: НЕ удалось открыть или прочитать. sha256sum: ПРЕДУПРЕЖДЕНИЕ: 1 указанный файл не может быть прочитан.

Из вывода мы видим, что убунту-20.04-рабочий стол-amd64.iso ISO был проверен, и его контрольная сумма соответствует той, которая указана в файле. Нам также сообщили, что было невозможно прочитать и проверить контрольную сумму убунту-20.04-жить-сервер-amd64.iso image: это имеет смысл, поскольку мы его никогда не скачивали.

Выводы

В этом руководстве мы узнали, как проверить загруженный ISO: мы узнали, как проверить, что его контрольная сумма соответствует той, которая предоставлена в файле контрольной суммы, и как проверить подпись gpg последнего, хороший. Чтобы проверить подпись gpg, нам понадобится открытый ключ, соответствующий закрытому ключу, который его сгенерировал: в учебнике мы также увидели, как загрузить открытый ключ с сервера ключей, указав его идентификатор.

Подпишитесь на новостную рассылку Linux Career Newsletter, чтобы получать последние новости, вакансии, советы по карьере и рекомендуемые руководства по настройке.

LinuxConfig ищет технических писателей, специализирующихся на технологиях GNU / Linux и FLOSS. В ваших статьях будут представлены различные руководства по настройке GNU / Linux и технологии FLOSS, используемые в сочетании с операционной системой GNU / Linux.

Ожидается, что при написании статей вы сможете идти в ногу с технологическим прогрессом в вышеупомянутой технической области. Вы будете работать самостоятельно и сможете выпускать как минимум 2 технических статьи в месяц.

В наш цифровой век, даже один жалкий байт может стоить много. Если в файле ISO образа недостает хотя бы байта, то польза от подобного файла будет сомнительной. В один прекрасный момент, когда вы захотите проинсталлировать себе новую операционную систему, процесс прервется на определенном этапе установки, из-за того, что образ оказался битым. Поэтому любой ISO файл следует просканировать на целостность, перед тем как прожечь его на болванку. Таким образом, вы экономите свое драгоценное время и предостерегаете себя от нелепых казусов, возникших в процессе использования дисков на которых был записан тот или иной ISO образ. И еще один важный момент, битым ISO образ может оказать как по причине, не зависящей от вас – например, сам файл был загружен автором уже битым. А также по причине нестабильности вашего интернет соединения, что в итоге привело к утрате данных при скачивании файла на ваш компьютер.

Для сканирования контрольной суммы ISO образа, вам следует последовательно выполнить следующие шаги. Подробно описывать нет смысла, так как программа довольно простая и не требует глубоких познаний и серьезного описания. Однако давайте пошагово:

- Ищем на просторах всемирной паутины программу HashTab (или ей аналогичную программу, предназначенную для проверки контрольных сумм (или хеш-сумм) ISO образов), загружаем ее себе на компьютер и инсталлируем. Скачать программу можно, например, отсюда http://www.softportal.com/get-19546-hashtab.html, либо с официального сайта. Процесс установки достаточно простой и не требует описания;

- Далее жмем правой клавишей мыши на файл ISO образа и выбираем из всплывающего контекстного меню пункт «Свойства», где будет располагаться, новая вкладка, созданная программой HashTab;

- Переходим во вкладку «Хеш-суммы файлов», там будет указана хеш-сумма скачанного файла. Эта сумма является контрольной для того файла который вы скачали и даже в случае его нецелостности, он все равно будет иметь контрольную сумму;

- Копируем хеш-сумму из описания к ISO файлу (обычно, в теме, откуда вы скачиваете файл, указывается контрольная сумма ISO образа, так же контрольная сумма должно присутствовать на обратном обороте диска, если образ скопирован с диска и если диск является лицензионным), вставляем ее в поле «Сравнение хеша» и нажимаем кнопку «Сравнить файл…».

Готово! Таким образом, мы узнаем, совпадают ли контрольные суммы, и убедимся в готовности ISO образа для прожига. Если контрольные суммы разнятся, то необходимо скачать ISO файл заново и еще раз проверить его целостность. Если окажется, что ISO образ, скачанный повторно все равно битый, то лучше вам поискать на просторах интернета другой образ и желательно от другого автора.

Самое интересно, что программа HashTab доступна как для пользователей операционной системы Windows, так и для ценителей MacOs. Поэтому HashTab является универсальным инструментом для проверки контрольных сумм ISO образов. И даже если у вас есть несколько компьютеров, на которых установлены разные операционные системы, вам будет куда привычнее использовать одно программное обеспечение, нежели искать отдельные программы, предназначенные для разных операционных систем. В интернете довольно много аналогичных решений, что позволяет вам выбрать среди обилия практически одинаковых программ, отличающихся друг от друга разве что интерфейсом. Впрочем, все эти программы довольно простые и не сильно широки в плане своей функциональности, поэтому, что бы вы ни выбрали, все это будет примерно одного поля ягода. Успехов вам и целостности информации!

- 5

- 4

- 3

- 2

- 1

(16 голосов, в среднем: 4.6 из 5)

Я не раз писал инструкции на тему создания загрузочных накопителей, а в этот раз покажу простой способ проверить загрузочную флешку или образ ISO, не загружаясь с него, не изменяя настроек БИОС и не настраивая виртуальную машину.

Я не раз писал инструкции на тему создания загрузочных накопителей, а в этот раз покажу простой способ проверить загрузочную флешку или образ ISO, не загружаясь с него, не изменяя настроек БИОС и не настраивая виртуальную машину.

Некоторые утилиты для создания загрузочной флешки включают в себя инструменты для последующей проверки записанного USB накопителя и, как правило, базируются на QEMU. Однако, их использование не всегда понятно для начинающего пользователя. Инструмент, рассмотренный в этом обзоре не потребует никаких специальных знаний для проверки загрузки с флешки или ISO образа.

Проверка загрузочных USB и ISO образов с помощью MobaLiveCD

MobaLiveCD — пожалуй, самая простая бесплатная программа для теста загрузочных ISO и флешек: она не требует установки, создания виртуальных жестких дисков, позволяет в два клика посмотреть, как будет выполняться загрузка и не возникнут ли какие-либо ошибки.

Программу следует запускать от имени Администратора, в противном случае при проверке вы увидите сообщения об ошибках. Интерфейс программы состоит из трех основных пунктов:

- Install MobaLiveCD right-click association — добавляет в контекстное меню файлов ISO пункт для быстрой проверки загрузки с них (необязательно).

- Start directly CD-ROM ISO image file — запуск загрузочного ISO образа.

- Start directly from a bootable USB drive — проверка загрузочной флешки путем загрузки с нее в эмуляторе.

В случае, если требуется протестировать ISO образ, достаточно будет указать путь к нему. Аналогично и с флешкой — просто указываете букву USB накопителя.

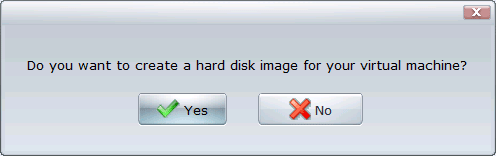

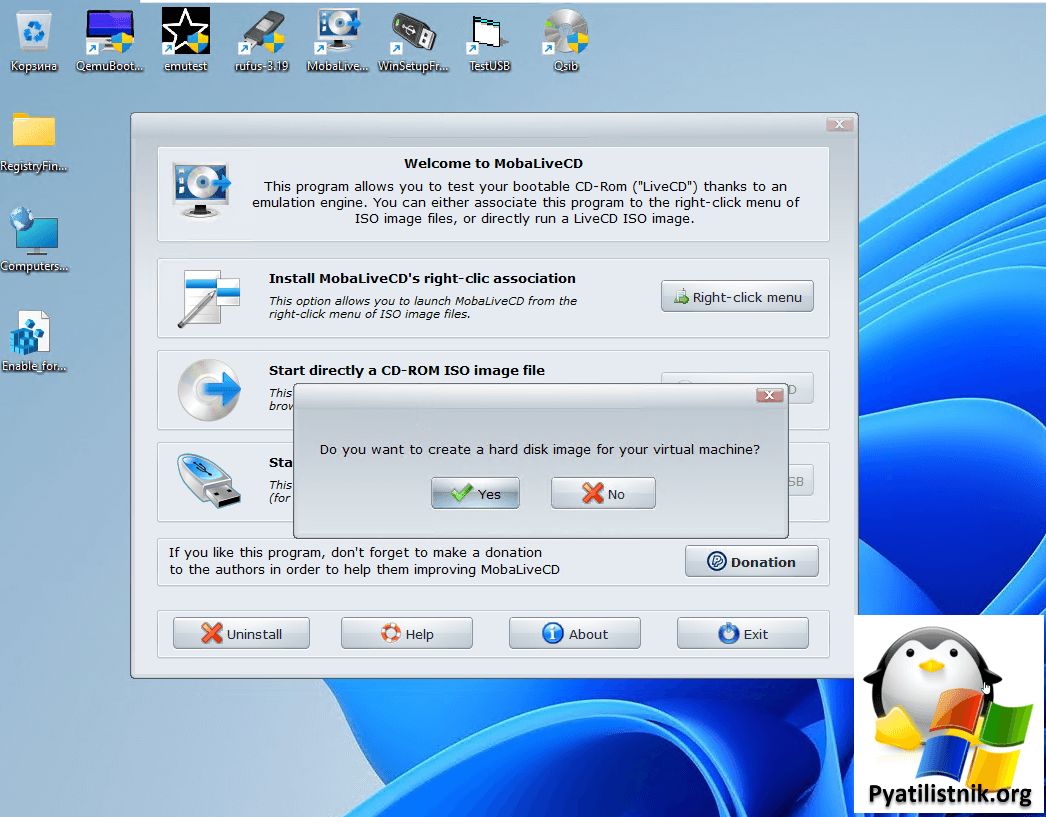

На следующем этапе будет предложено создать виртуальный жесткий диск, однако это делать не обязательно: узнать, происходит ли загрузка успешно можно и без этого шага.

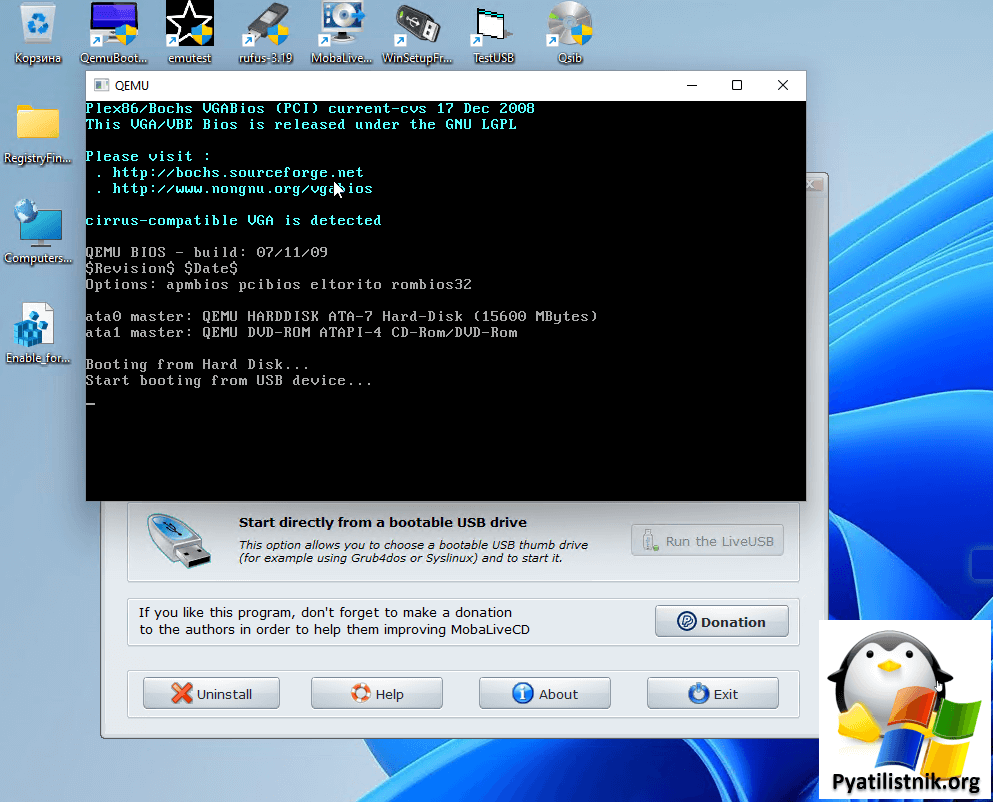

Сразу после этого запустится виртуальная машина и начнется загрузка с указанной флешки или ISO, например, в моем случае получаем ошибку No bootable device, так как подключенный образ не является загрузочным. А если вы подключите флешку с установкой Windows, то увидите стандартное сообщение: Press any key to boot from CD/DVD.

Скачать MobaLiveCD вы можете с официального сайта http://www.mobatek.net/labs_mobalivecd.html.

Обновлено 05.08.2022

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. Уверен, что у каждого из вас есть либо переносной диск или флешка, и хоть раз вы сталкивались с проблемами, когда устройство отказывалось работать, то была ошибка, когда диск защищен от записи, то у вас кнопка расширить том не активна и так далее. Самое противное, когда вы приходите кому-то починить компьютер, подключаете вашу загрузочную флешку, а она просто отказывается работать. Сегодня я покажу, как проверить загрузочную флешку на работоспособность, буквально за пару кликов, без смс и регистраций😄.

Почему не запускается загрузочная флешка?

Как я описал выше USB флешки, могут легко выходить из строя в самый не подходящий момент, тут причин может быть много, но я приведу основные:

- 1️⃣Файловая структура диска повредилась, этим страдает пресловутый NTFS, у которого нет встроенной проверки и исправления повреждений структуры, как следствие ошибка «Структура диска повреждена чтение невозможно»

- 2️⃣Физический сбой на самой флешке, в результате чего повредились некоторые файлы

- 3️⃣Флешка долго не подключалась к компьютеру и не имела возможность подзарядиться, как следствие повреждение структуры файлов

- 4️⃣Вы неправильно выбрали в BIOS порядок загрузки

И вот тут встает вопрос, как производится проверка загрузочной флешки, заранее. Можете не волноваться я все уже за вас исследовал😄.

⚙️Программы для проверки загрузочной флешки

Тестирование загрузочной флешки процесс не сложный и уже давно освоен специализированными программами, благо эмуляция и виртуализация активно уже развиты. Я в своей коллекции имею вот такой список программ:

- Bootable-USB-Test

- QemuBootTester

- QemuSimpleBoot

- UltimateBootUSB

- WinSetupFromUSB

- MobaLiveCD

Давайте начнем более детальный разбор. Все тесты я буду проводить на Windows 11, где будет подключена рабочая загрузочная флешка.

Скачать мой набор программ по тестированию загрузочных флешек

Я не буду вас посылать на кучу разных сайтов, а преложу свой архив с уже подобранными правами, единственное, что со временем они могут слегка устаревать по версионности, но это на сам процесс ни как не повлияет.

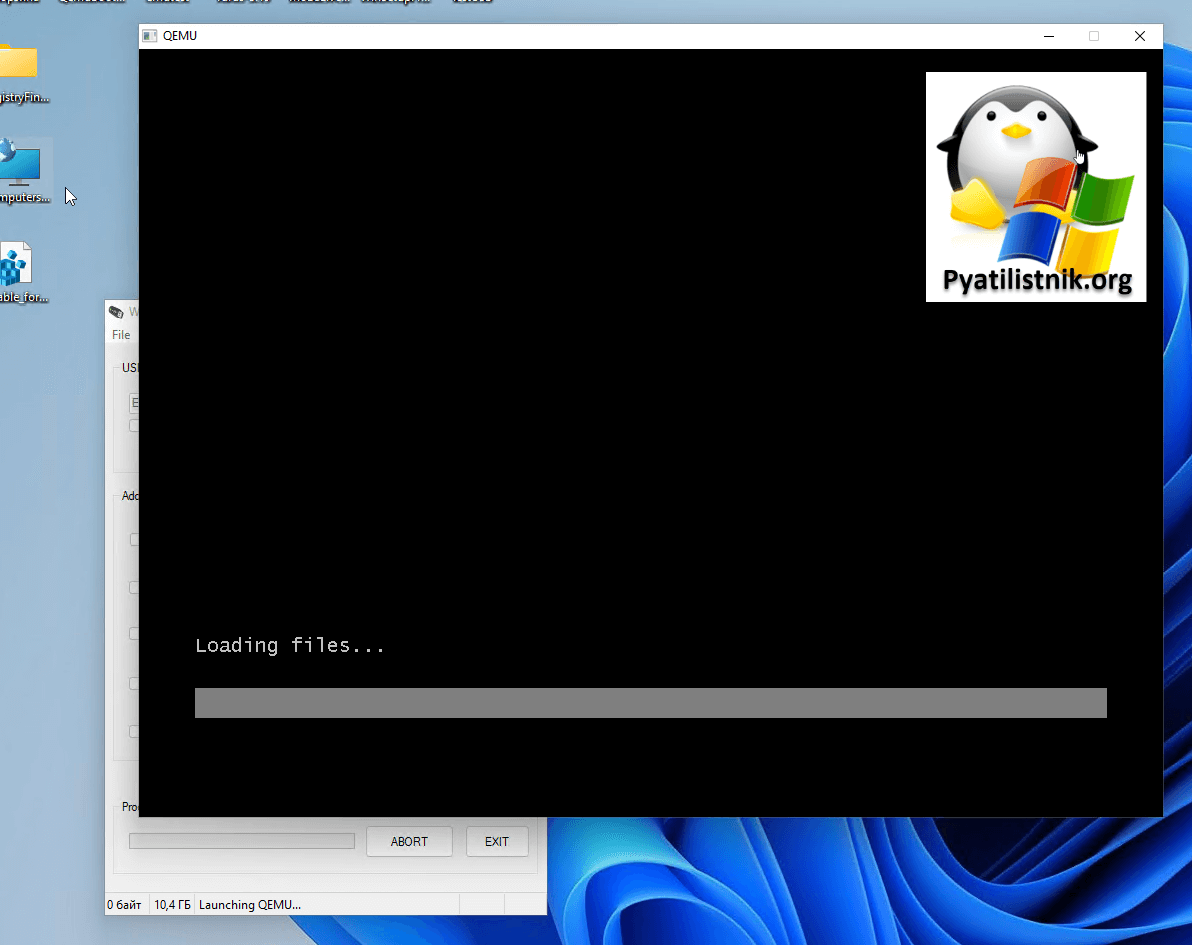

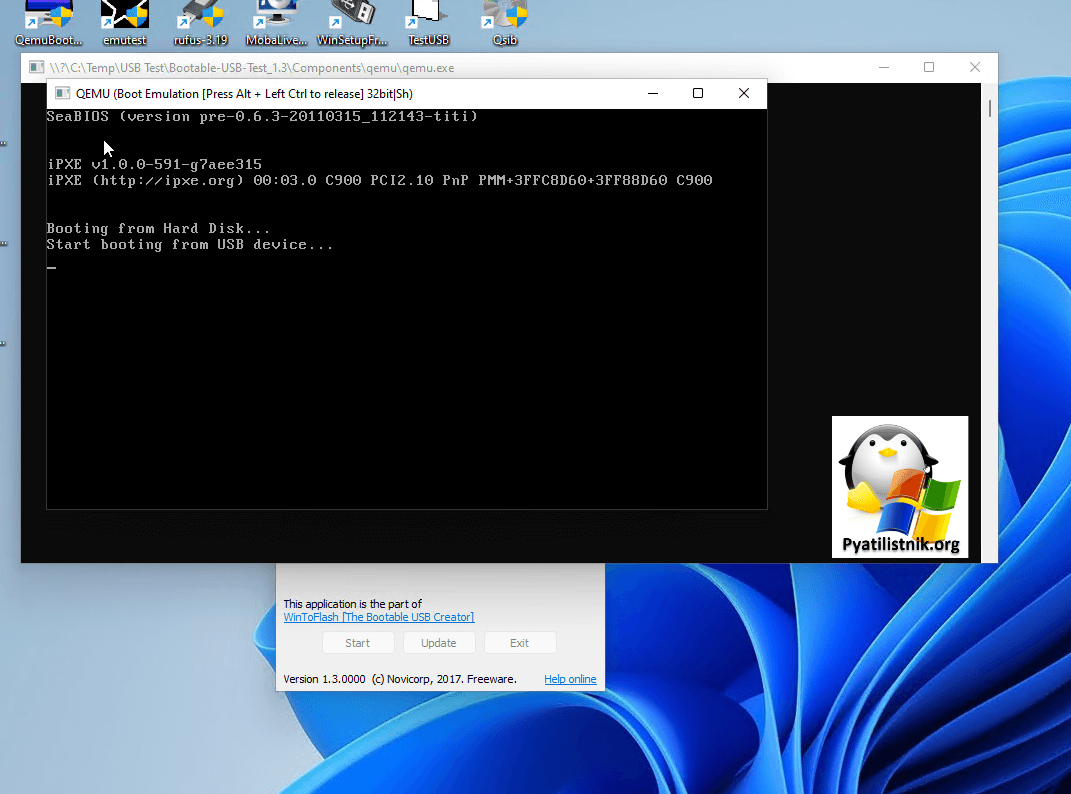

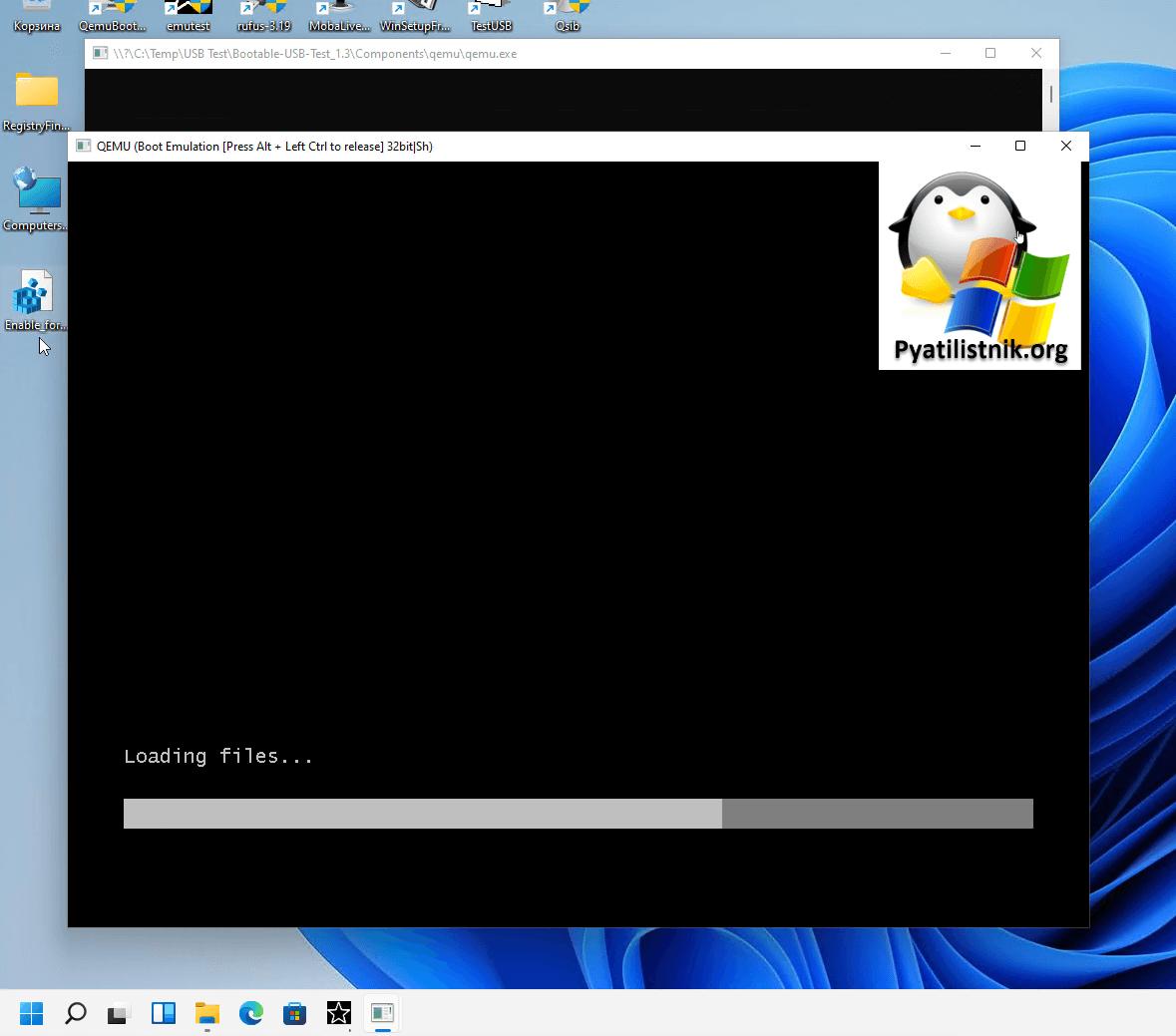

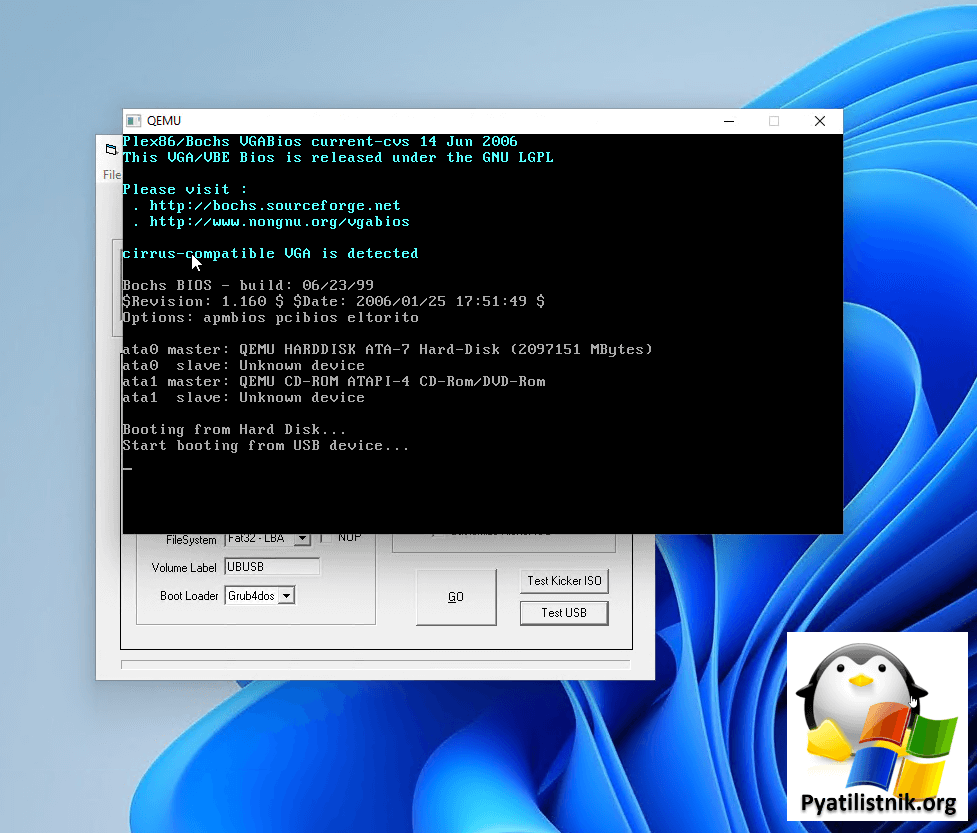

Проверка загрузочной флешки с помощью WinSetupFromUSB

WinSetupFromUSB — это наверное самая попсовая утилита для создания загрузочного носителя, но не все знают, что она же может проводить тестирование загрузочной флешки. Запускаем WinSetupFromUSB в режиме администратора. Утилита определит вашу загрузочную флешку, если их несколько, то выберите нужную.

Все, что вам нужно это поставить галочку «Test in QEMU«, после чего нажмите кнопку «GO«.

В результате у вас откроется окно эмулятора QEMU, который попытается загрузиться с вашего носителя.

Если все отлично, то начнется загрузка, в моем случае, появился загрузчик Windows 11, если загрузочная флешка не стартует, то значит с ней, что-то не, то и нужно это исправлять.

Если вы хотите дождаться полной загрузки, то тут придется запастись терпением, у меня на это ушло минут 5

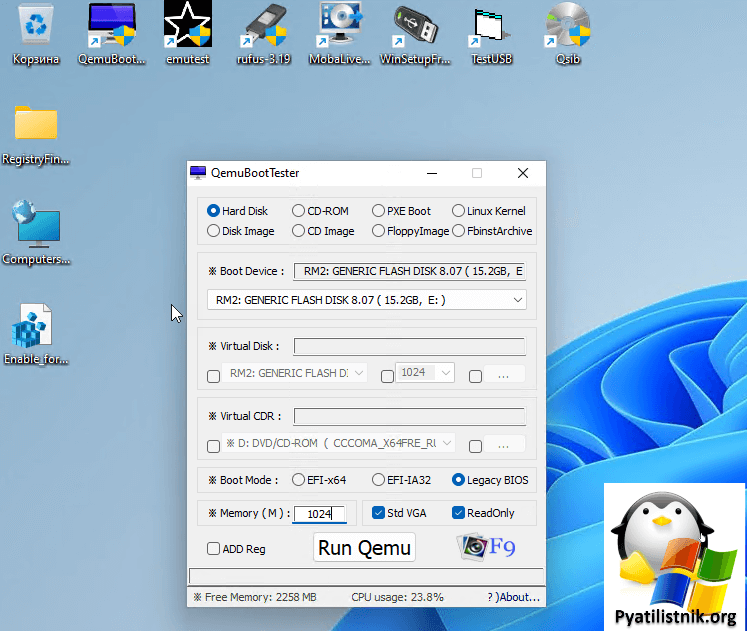

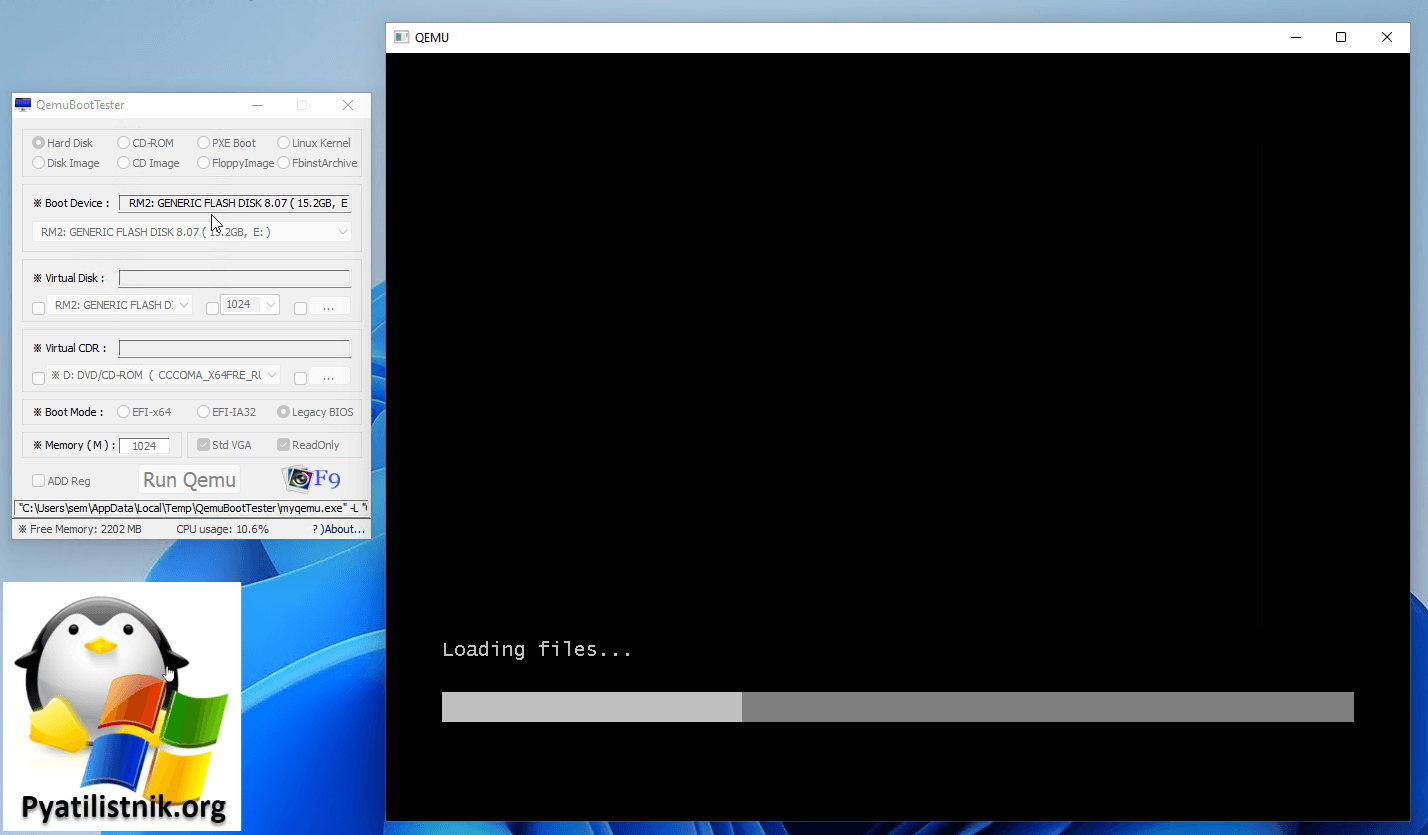

Проверка загрузочной флешки с помощью QemuBootTester

Во втором методе я буду использовать утилиту QemuBootTester. Так же запустите QemuBootTester в режиме администратора, через правый клик. Тут вы сразу можете заметить, что QemuBootTester имеет ряд преимуществ по отношению к WinSetupFromUSB, а именно:

- он позволяет выделить для эмуляции загрузки нужное количество оперативной памяти, по умолчанию это 512 МБ, но я всегда выделяю минимум 1 ГБ (1024 МБ)

- Так же вы можете явным образом задать режим «Boot Mode», отвечающий за тип BIOS.

- Есть возможность выделить на вашем жестком диске виртуальную область «Virtual disk», это улучшит эмуляцию и сможет в эту область временно, что-то записать. Для проверки загрузочной флешки, его можно не активировать.

Когда все подготовительные требования выполнены, вы можете проверить загрузочную флешку на работоспособность, для этого просто нажмите «Run Qemu«. У вас запуститься окно эмулятора, где начнется проверка загрузочной флешки.

Если все нормально, то будет привычный загрузчик в зависимости от вашего типа, если загрузочная флешка не видится, то с высокой долей вероятности вы неправильно ее создали. У меня все отлично отработало. и я вижу привычный ползунок WinPE у Windows 11.

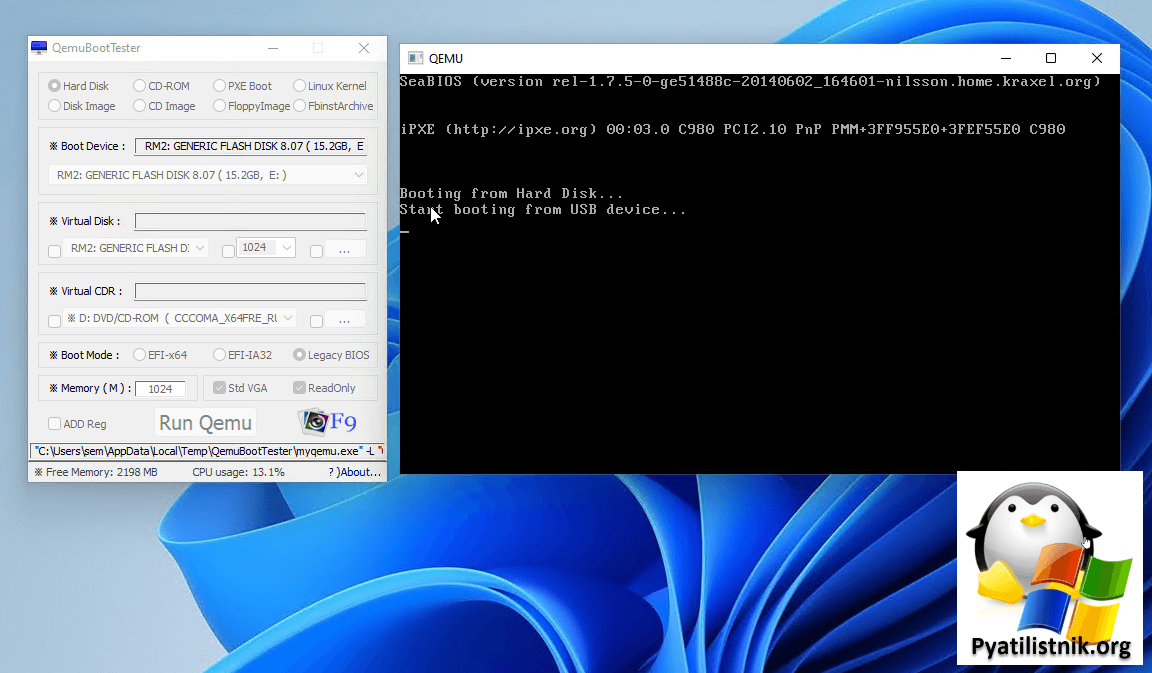

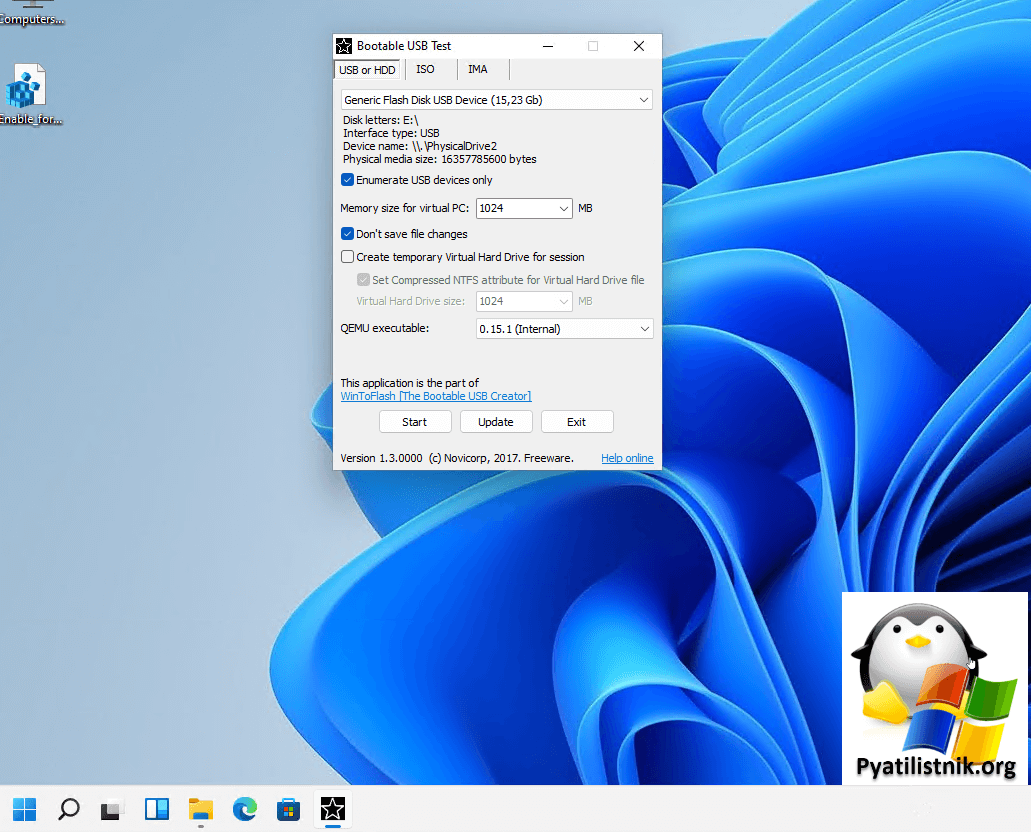

Тестирование загрузочной флешки с помощью Bootable-USB-Test

Третья утилита, это Bootable-USB-Test. Так же запускаем ее в режиме администратора. Мне почему-то Bootable-USB-Test нравится больше всех, но это дело субъективное. Интерфейс утилиты так же простой.

- 1️⃣Выбираем в самом верху нужную флешку

- 2️⃣Задаем размер оперативной памяти, лучше минимум ставить 1024 МБ

- 3️⃣По сути все, но можете для ускорения еще использовать виртуальный диск, но я всегда отключаю.

- 4️⃣Нажимаем кнопку «Start«

У вас так же будет открыто окно эмулятора QEMU. У меня сразу определился носитель, и идет попытка с него загрузиться, о чем свидетельствует надпись «Booting from Hard Drive — Start booting from USB device«

Через секунду Bootable-USB-Test показывает уже стандартный загрузчик Windows 11, проверка загрузочной флешки на работоспособность пройдена.

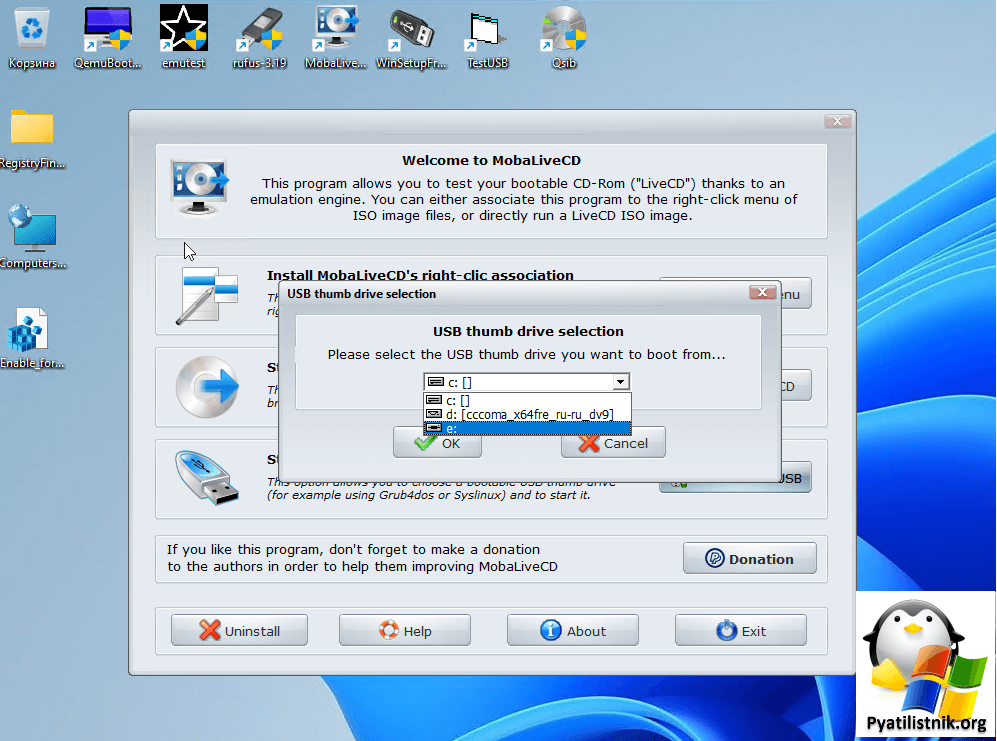

Тестирование загрузочной флешки с помощью MobaLiveCD

MobaLiveCD визуально самая привлекательная утилита из всего списка и если у вас не работает загрузочная флешка, то она со всей дружелюбностью вам поможет провести тестирование по интуитивно понятному меню. Запустите MobaLiveCD в режиме администратора, нас будет интересовать раздел «Start directory from a bootble USB Drive«. Нажмите кнопку «Run the LiveUSB«.

Теперь вам нужно выбрать вашу загрузочную флешку, в моем случае это буква E:.

Откажитесь от создания виртуального диска.

Далее будет стандартная попытка эмуляции в QEMU. В моем случае с USB носителем все в порядке.

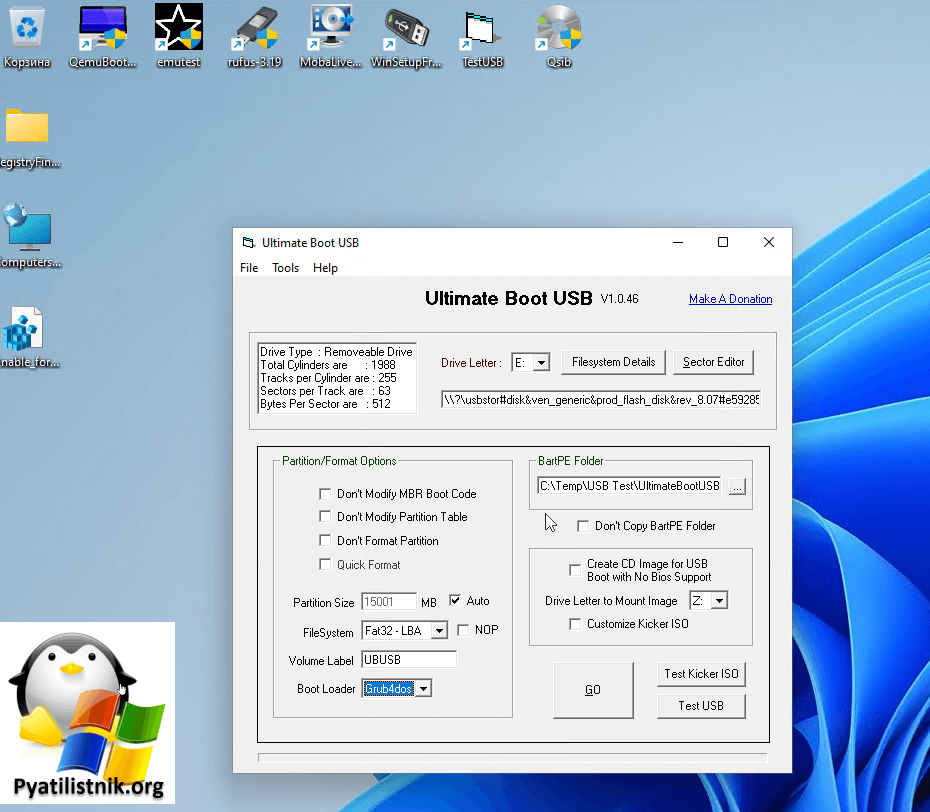

Проверка работоспособности флешки в UltimateBootUSB

UltimateBootUSB это мощная, маленькая утилита, в которой есть как редактор секторов, так и крутой функционал форматирования. Чтобы тут провести тестирование вам нужно:

- 1️⃣Выбрать в пункте «Drive Letter» нужную букву вашей флешки

- 2️⃣Убрать галку «Create CD Image for USB«

- 3️⃣Нажать кнопку «Test USB«

Далее все стандартно, окно QEMU, если загрузочная флешка не стартует, то переделываем ее, если все хорошо, то радуемся.

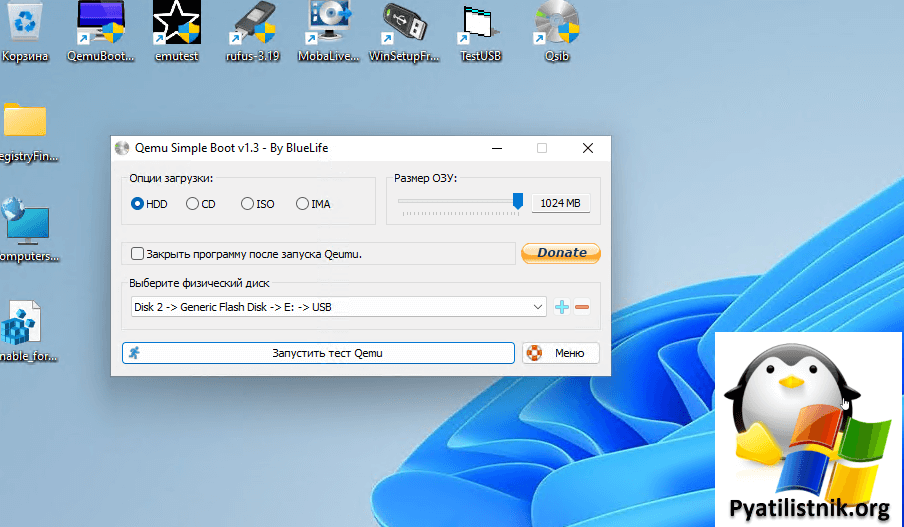

Проверка работоспособности флешки с помощью QemuSimpleBoot

Ну и в заключении наверное самая простая утилита QemuSimpleBoot. QemuSimpleBoot интуитивно очень простая утилита и если не запускается загрузочная флешка windows, то вы можете выполнить такие шаги для проверки:

- 1️⃣Запустите QemuSimpleBoot в режиме администратора

- 2️⃣Выбираете пункт «HDD«, после чего в списке находите

- 3️⃣В «размер ОЗУ» добавьте памяти до 1024 МБ

- 4️⃣Нажмите кнопку «Запустить тест Qemu«

В результате QemuSimpleBoot будет свернута и у вас отобразиться окно эмулятора QEMO, которое начнет тестирование загрузочной флешки. Если все хорошо, то вы увидите дальнейшую загрузку, если не, то придется поискать причину.

На этом у меня все, теперь вы знаете, что делать если не запускается загрузочная флешка, как ее протестировать. С вами был Иван Сёмин, автор и создатель IT канала Pyatilistnik.org.

Вы, вероятно, скачали дистрибутив GNU / Linux для его установки. Обычно многие пользователи предпочитают ничего не проверять, а просто скачивают ISO образ, запишите его на загрузочный носитель и подготовьтесь к установке их дистрибутива. В лучшем случае некоторые проверяют сумму, но не подлинность самой суммы. Но это может привести к повреждению или изменению файлов третьими лицами …

Помните, что он не только может спасти вас от поврежденных файлов, но и от некоторых злоумышленник Вы намеренно изменили изображение, чтобы включить в него определенные вредоносные программы или лазейки для слежки за пользователями. Фактически, это не первый случай, когда одна из этих атак происходит на серверах загрузки дистрибутивов и других программах для этих целей.

Что нужно знать перед

Ну, как известно, при загрузке дистрибутива существует несколько типов файлов проверки. Это так MD5 и SHA. Единственное, что в них различается, — это алгоритм шифрования, который использовался в каждом из них, но оба служат одной цели. Желательно использовать SHA.

типичные файлы которые вы можете найти при загрузке дистрибутива, помимо самого образа ISO:

- имя-дистрибутива image.iso: тот, который содержит ISO-образ самого дистрибутива. Он может иметь самые разные названия. Например, ubuntu-20.04-desktop-amd64.iso. В данном случае это означает, что это дистрибутив Ubuntu 20.04 для настольных ПК и для архитектуры AMD64 (короче x86-64 или EM64T, x86 64-бит).

- MD5SUMS: Содержит контрольные суммы изображений. В этом случае используется MD5.

- MD5SUMS.gpg: в этом случае он содержит проверочную цифровую подпись предыдущего файла для проверки его подлинности.

- SHA256SUMS: Содержит контрольные суммы изображений. В этом случае используется SHA256.

- SHA256SUMS.gpg: в этом случае он содержит проверочную цифровую подпись предыдущего файла для проверки его подлинности.

Вы уже знаете, что если вы загружаете с помощью . Торрент Верификация не требуется, поскольку верификация включена в процесс загрузки для этих типов клиентов.

Пример

Теперь положим практический пример о том, как должна проходить проверка в реальном случае. Предположим, мы хотим загрузить Ubunut 20.04 и проверить его ISO-образ с помощью SHA256:

Необходимые вам программы обычно поставляются предустановленными. В противном случае вам нужно будет установить пакеты coreutils и gnupg.

- Загрузите образ ISO правильный Ubuntu.

- Скачать файлы подтверждения. То есть как SHA256SUMS, так и SHA256SUMS.gpg.

- Теперь вы должны выполнить следующие команды из каталога, в который вы их загрузили (при условии, что они находятся в разделе Загрузки), чтобы проверить:

cd Descargas gpg --keyid-format long --verify SHA256SUMS.gpg SHA256SUMS gpg --keyid-format long --keyserver hkp://keyserver.ubuntu.com --recv-keys 0xD94AA3F0EFE21092 sha256sum -c SHA256SUMS

брошенные результаты эти команды не должны вас предупреждать. В этом случае вторая команда отобразит информацию о подписи с учетными данными Ubuntu. Если вы прочитали сообщение «Нет никаких указаний на то, что подпись принадлежит владельцу.«Или»Нет никаких указаний на то, что подпись принадлежит владельцу.» не паникуйте. Обычно это случается, когда он не признан заслуживающим доверия. Вот почему вы должны быть уверены, что загруженный ключ принадлежит объекту (в данном случае разработчикам Ubuntu), и поэтому третья команда, которую я ввел …

Четвертая команда должна сказать вам, что все в порядке или «Сумма совпадений»Если файл образа ISO не был изменен. В противном случае он должен предупредить вас, что что-то не так …

Содержание статьи соответствует нашим принципам редакционная этика. Чтобы сообщить об ошибке, нажмите здесь.

Вы можете быть заинтересованы

Download Windows Speedup Tool to fix errors and make PC run faster

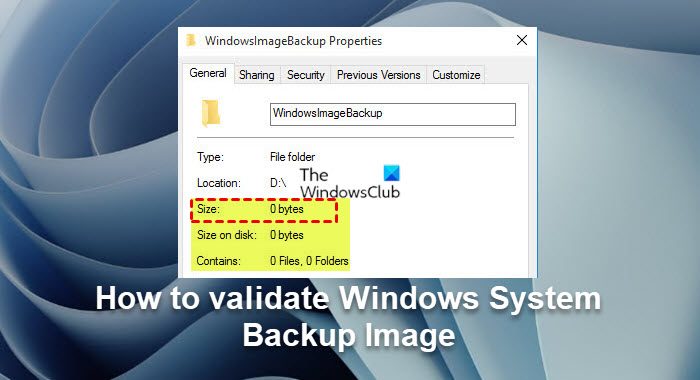

As a necessary recovery option, during or after you create a system image of your Windows 11 or Windows 10 computer, we recommend you validate the system backup image, which ensures you can successfully restore Windows from it – because if the data on the image or the image itself is corrupted, you’ll be unable to restore or transfer the Windows image.

There are many situations that can render your Windows system backup image invalid; for example, if you have stored data on a scratched hard drive, the backup image might be damaged. Consequently, when your backup image file has been damaged, you cannot restore it successfully.

To verify if a system image backup is valid without actually doing a restore, you can mount the backup image with reliable imaging backup software and then check it. For the purposes of this post, we will be using the free AOMEI Backupper Standard software to validate Windows System Backup Image integrity in either of the following ways:

- During the system image creating process

- After the system image creating process

Let’s have a look at the description of both instances.

The software in highlight will do the following:

- Verify the integrity of your backup image file.

- Diagnose the damaged data if any.

- Check any other inconsistencies of the backup image file.

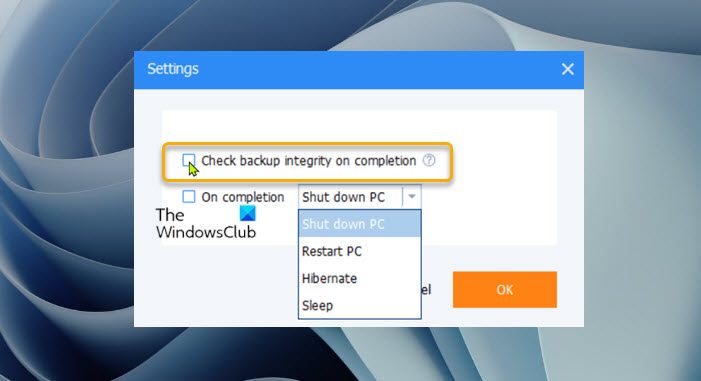

1] During the system image creating process

This option to verify or validate the Windows system backup image during the backup process requires you use the software to create the system image.

Do the following:

- Download and install AOMEI Backupper Standard software on your Windows 11/10 PC.

- After the installation, launch the software.

- Click Backup on the left navigation pane.

- Click System Backup on the right pane.

- In the next screen, click where the arrow points and select a destination path (external hard drive, USB flash drive, NAS, network location, etc) to store the backup image.

- Click Start Backup to begin creating a system image.

- After the backup process start, click the Settings icon.

- Checkmark the Check backup integrity on completion option.

This will check backup image file after completing the backup and ensure you can successfully restore it.

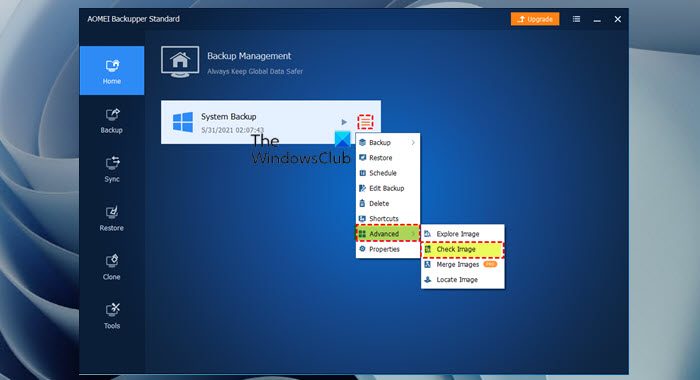

2] After the system image creating process

To verify or validate the Windows system backup image after the system image creating process, do the following:

- Launch AOMEI Backupper Professional.

- Go to Home tab.

- Choose the system backup task.

- Click the Settings icon at the right side.

- From the drop-down, select Advanced > Check Image.

Alternatively, do the following:

- Go to Tools tab.

- Select Check Image.

- Select a backup time point to check.

- Click Next to begin the image validation and you’ll now see the backup image check progress.

- When the task completes and there is no problem, click Finish.

That’s it on how to validate Windows System Backup Image!

Related post: Windows backup says 0 bytes; does nothing!

How do I view Windows system image?

To view Windows system image or restore single file from Windows System Image Backup, do the following:

- Open Disk Management.

- In the Disk Management window, click Action > Attach VHD.

- Click Browse and locate the system image backup file.

- Click Open and mount the image. The mounted system image will appear as a drive inside your computer window.

How could you test the effectiveness of your backup and recovery solution?

You can run the following tests with your backup solution:

- Run a test of how long it takes to back up a given quantity of data. Run a restore of this same information and record the results.

- Run an application backup. Run a restore of this same application and record the results.

- Run a VM backup.

- Run an offsite restore test.

Does Windows Backup include system image?

When you set up Windows Backup, you can let Windows choose what to back up, which will include a system image, or you can select the items that you want to back up and whether you want to include a system image.

Obinna has completed B.Tech in Information & Communication Technology. He has worked as a System Support Engineer, primarily on User Endpoint Administration, as well as a Technical Analyst, primarily on Server/System Administration. He also has experience as a Network and Communications Officer. He has been a Windows Insider MVP (2020) and currently owns and runs a Computer Clinic.

Вадим Стеркин

Итак, вы долго и упорно загружали образ Windows, а теперь хотите убедиться, что по дороге не потерялось ни байта. Или дистрибутив вам принесла добрая фея, и вы хотите проверить, не связана ли она с пиратами. Для определения целостности дистрибутива вам понадобятся две вещи – контрольная сумма и программа для ее проверки.

Контрольные суммы образов Windows

Upd. 2017. Microsoft перенесла загрузки с MSDN на новый сайт https://my.visualstudio.com/downloads, где для доступа к образам требуется подписка. Поэтому без подписки приведенным ниже способом контрольную сумму узнать уже нельзя.

Microsoft публикует контрольные суммы своих продуктов на MSDN , указывая в качестве типа хеширования SHA1. Найдите поиском языковую версию и издание вашей Windows и щелкните Сведения, чтобы увидеть контрольную сумму ниже.

Это – половина дела.

Проверка контрольной суммы с помощью встроенной утилиты certutil

Рецептом поделился в комментариях читатель Салават. Утилита входит в состав Windows 7 и выше.

Утилита поддерживает хэш-алгоритмы MD2 MD4 MD5 SHA1 SHA256 SHA384 SHA512, любой из которых можно указать в качестве параметра. Подробная справка по команде:

Проверка контрольной суммы с помощью утилиты File Checksum Integrity Verifier

У Microsoft, конечно, есть собственная утилита командной строки для вычисления и проверки контрольной суммы файлов — File Checksum Integrity Verifier (fciv.exe). Ее можно загрузить из KB841290 (где также подробно описан синтаксис), либо по прямой ссылке (41 кб). Далее я предполагаю, что вы знаете, куда распакована утилита, и где сохранен ISO-образ Windows.

Достаточно выполнить одну команду в командной строке (Пуск — Поиск — cmd):

Например, если утилита на рабочем столе, а ISO-образ в корне диска D, команда будет выглядеть так:

А результат – контрольная сумма файла:

Если не указывать параметр –sha1, утилита вычислит хеш MD5.

Как видите, все очень просто! Вы можете использовать этот способ для проверки контрольных сумм MD5 или SHA1 любых файлов.

Проверка контрольной суммы с помощью программы HashTab

Если командная строка вас пугает, можно проверить контрольную сумму более простым путем.

- Загрузите и установите программу HashTab.

- Щелкните правой кнопкой мыши на файле образа и выберите пункт «Свойства».

- Перейдите на вкладку «Контрольные суммы» (File Hashes).

Вы можете отметить интересные вам фрагменты текста, которые будут доступны по уникальной ссылке в адресной строке браузера.

Метки: диагностика Информация в статье применима к Windows 7 и новее

Об авторе

Вадим является владельцем этого блога, и большинство записей здесь вышло из-под его пера. Подробности о блоге и авторе здесь.

Вас также может заинтересовать:

Подпишитесь на бесплатные уведомления о новых записях и получите в подарок мою книгу об ускорении загрузки Windows!

комментариев 19

Спасибо за HashTab. Я не знал, что есть такая программа.

У меня к вам два вопроса по командной строке:

1. В какой папке удобно хранить утилиты для работы с командной строкой? У меня всегда возникают трудности с указанием путей.

2. И потом, как быстро сравнить полученный результат?

Hauer,

1. В любой, прописав ее в PATH.

2. На скриншоте HashTab видно поле для сравнения.

Вадим, второй вопрос тоже по командной строке.

Hauer, да просто скопируйте SHA1/MD5 из вывода FCIV в блокнот, а на следующую строку — контрольную сумму. Сразу разницу увидите.

Если хотите автоматизировать, нужно скрипт писать: Скриптовые языки администрирования Windows.

Вадим, я вижу, что эта статья довольно не новая, но у меня такой вопрос: очень часто на форумах просят выложить проверку совпадения «Контрольных сумм» дистрибутива с оригиналом ( к примеру здесь — http://forum.oszone.net/thread-236210-2.html пост № 13 ). У меня установлена Windows 7 с купленного диска ( Windows 7 SP1 BOX ). Можно ли как-то или чем-то проверить это самое — совпадение «Контрольных сумм» дистрибутива с оригиналом?

Не знаю — понятен мой вопрос или нет…

Игорь, проверка контрольной суммы позволяет выяснить, не пользуется ли человек г-сборкой, поведение которой непредсказуемо. Вам нет смысла проверять.

Vadim Sterkin: Вам нет смысла проверять »

А как проверить контрольную сумму образа Microsoft Office 2013 Pro Plus Volume?

Вернее механизм проверки понятен, непонятно по какому адресу Microsoft публикует контрольные суммы такого Volume продукта.

В случае с легальными источниками контрольная сумма есть там, где лежит дистрибутив.

А как в связи с этим понимать ситуацию, когда объявленный (на сайте, «левом», понятно) размер скачиваемого образа (например iso Windows XP ) 593 мб, а реальный размер скаченного — 617 мб? SHA1 файлов совпадает и соответствует SHA1 оригинала с сайта МС.

Т.е. хеш совпадает, а размер — нет.

Левый сайт -> левый размер? 🙂

Возможно кому-нибудь понадобится. В Win7/8 контрольную сумму можно вычислить при помощи встроенной утилиты CertUtil:

Это был пример для вычисления MD5. Также доступные алгоритмы: MD2 MD4 MD5 SHA1 SHA256 SHA384 SHA512.

Спасибо, Салават, я не знал.

Вопрос: а где взять контрольные суммы оригинальных образов windows — то, с чем сравнивать?

Конкретно мне нужны контрольные суммы оригинального образа Windows 8 Professional

«Microsoft публикует контрольные суммы своих продуктов на MSDN» — нашел ответ в начале поста, виноват)

Владимир Раменский

Владимир Раменский

Подскажите, а как проверить контрольную сумму уже записанного диска на Windows платформе? Как это делается на Linux статей хватает, а вот про Windows ничего найти не могу.

Источник

Как проверить контрольную сумму дистрибутива Windows 7

Итак, вы долго и упорно загружали образ Windows 7, а теперь хотите убедиться, что по дороге не потерялось ни байта. Или дистрибутив вам принесла добрая фея, и вы хотите проверить, не связана ли она с пиратами. Для определения целостности дистрибутива вам понадобятся две вещи – контрольная сумма и программа для ее проверки.

Контрольные суммы образов Windows 7

Microsoft публикует контрольные суммы своих продуктов на MSDN или TechNet, указывая в качестве типа хеширования SHA1. Найдите языковую версию и издание вашей Windows 7 и щелкните Сведения, чтобы увидеть контрольную сумму.

Это – половина дела.

Проверка контрольной суммы с помощью утилиты File Checksum Integrity Verifier

У Microsoft, конечно, есть собственная утилита командной строки для вычисления и проверки контрольной суммы файлов — File Checksum Integrity Verifier (fciv.exe). Ее можно загрузить из KB841290 (где также подробно описан синтаксис), либо по прямой ссылке (41 кб). Далее я предполагаю, что вы знаете, куда распакована утилита, и где сохранен ISO-образ Windows 7.

Достаточно выполнить одну команду в командной строке (Пуск — Поиск — cmd):

Например, если утилита на рабочем столе, а ISO-образ в корне диска D, команда будет выглядеть так:

А результат – контрольная сумма файла:

Если не указывать параметр –sha1, утилита вычислит хеш MD5.

Как видите, все очень просто! Вы можете использовать этот способ для проверки контрольных сумм MD5 или SHA1 любых файлов.

Проверка контрольной суммы с помощью программы HashTab

Если командная строка вас пугает, можно проверить контрольную сумму более простым путем.

- Загрузите и установите программу HashTab.

- Щелкните правой кнопкой мыши на файле образа и выберите пункт «Свойства».

- Перейдите на вкладку «Контрольные суммы» (File Hashes).

Вадим Стеркин занимается развитием компьютерного портала OSZone.net, объединяющего сайт, форум и каталог программного обеспечения. Он отвечает на вопросы участников форума OSZone с 2002 года, а на сайте вел раздел автоматической установки Windows и писал статьи о клиентских операционных системах Microsoft.

Вадим Стеркин занимается развитием компьютерного портала OSZone.net, объединяющего сайт, форум и каталог программного обеспечения. Он отвечает на вопросы участников форума OSZone с 2002 года, а на сайте вел раздел автоматической установки Windows и писал статьи о клиентских операционных системах Microsoft.

Сейчас он делится опытом и секретами эффективной работы в Windows в своем блоге

С 2006 года Вадим ежегодно становится обладателем награды Microsoft MVP, затем Windows Insider MVP, присуждаемой за вклад в развитие технических сообществ. Вы можете связаться с ним через блог.

Источник

Как проверить контрольную сумму дистрибутива Windows 7

Итак, вы долго и упорно загружали образ Windows 7, а теперь хотите убедиться, что по дороге не потерялось ни байта. Или дистрибутив вам принесла добрая фея, и вы хотите проверить, не связана ли она с пиратами. Для определения целостности дистрибутива вам понадобятся две вещи – контрольная сумма и программа для ее проверки.

Контрольные суммы образов Windows 7

Microsoft публикует контрольные суммы своих продуктов на MSDN или TechNet, указывая в качестве типа хеширования SHA1. Найдите языковую версию и издание вашей Windows 7 и щелкните Сведения, чтобы увидеть контрольную сумму.

Это – половина дела.

Проверка контрольной суммы с помощью утилиты File Checksum Integrity Verifier

У Microsoft, конечно, есть собственная утилита командной строки для вычисления и проверки контрольной суммы файлов — File Checksum Integrity Verifier (fciv.exe). Ее можно загрузить из KB841290 (где также подробно описан синтаксис), либо по прямой ссылке (41 кб). Далее я предполагаю, что вы знаете, куда распакована утилита, и где сохранен ISO-образ Windows 7.

Достаточно выполнить одну команду в командной строке (Пуск — Поиск — cmd):

Например, если утилита на рабочем столе, а ISO-образ в корне диска D, команда будет выглядеть так:

А результат – контрольная сумма файла:

Если не указывать параметр –sha1, утилита вычислит хеш MD5.

Как видите, все очень просто! Вы можете использовать этот способ для проверки контрольных сумм MD5 или SHA1 любых файлов.

Проверка контрольной суммы с помощью программы HashTab

Если командная строка вас пугает, можно проверить контрольную сумму более простым путем.

- Загрузите и установите программу HashTab.

- Щелкните правой кнопкой мыши на файле образа и выберите пункт «Свойства».

- Перейдите на вкладку «Контрольные суммы» (File Hashes).

Вадим Стеркин занимается развитием компьютерного портала OSZone.net, объединяющего сайт, форум и каталог программного обеспечения. Он отвечает на вопросы участников форума OSZone с 2002 года, а на сайте вел раздел автоматической установки Windows и писал статьи о клиентских операционных системах Microsoft.

Вадим Стеркин занимается развитием компьютерного портала OSZone.net, объединяющего сайт, форум и каталог программного обеспечения. Он отвечает на вопросы участников форума OSZone с 2002 года, а на сайте вел раздел автоматической установки Windows и писал статьи о клиентских операционных системах Microsoft.

Сейчас он делится опытом и секретами эффективной работы в Windows в своем блоге

С 2006 года Вадим ежегодно становится обладателем награды Microsoft MVP, затем Windows Insider MVP, присуждаемой за вклад в развитие технических сообществ. Вы можете связаться с ним через блог.

Источник

Для проверки целостности системных файлов и восстановления поврежденных файлов (библиотек) компонентов в Windows (Windows Server) можно использовать команды SFC и DISM. Эти две утилиты могут быть крайне полезными, если операционная система Windows работает нестабильно, появляются ошибки при запуске стандартных приложений или служб, после вирусного заражения и т.д.

В этой статье мы рассмотрим, как использовать команды sfc /scannow , DISM /Online /Cleanup-Image /RestoreHealth или Repair-WindowsImage -Online -RestoreHealth для восстановления образа и системных фалов в Windows 10/11 и Windows Server 2022/2019/2016.

Ранее, мы уже в одной из заметок кратко расматривали основные способы проверки целостности системных файлов. В заметке, приведены саммые основные и часто срабатываемые способы. Однако, в сегодняшней заметке, расмортим более подробно каждый способ.

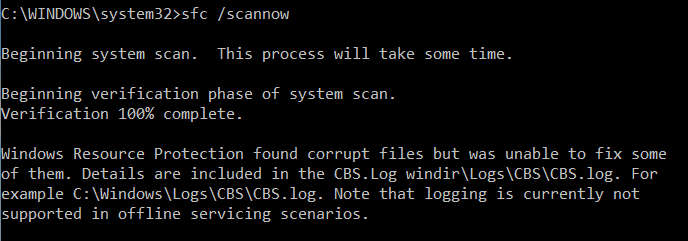

SFC /scannow: восстановление системных файлов Windows.

Перед тем, как восстанавливать образ Windows с помощью DISM, рекомендуется сначала попробовать проверить целостность системных файлов с помощью утилиты SFC (System File Checker). Команда sfc /scannow позволяет проверить целостность системных файлов Windows. Если какие-то системные файлы отсутствуют или повреждены, утилита SFC попробует восстановить их оригинальные копии из хранилища системных компонентов Windows (каталог C:WindowsWinSxS).

Утилита SFC записывает все свои действия в лог-файл windir%logscbscbs.log . Для всех записей, оставленных SFC в файле CBS.log проставлен тег [SR]. Чтобы выбрать из лога только записи, относящиеся к SFC, выполните команду:

findstr /c:»[SR]» %windir%LogsCBSCBS.log >»%userprofile%Desktopsfc.txt»

Если команда sfc /scannow возвращает ошибку “ Программа защиты ресурсов

Windows обнаружила повреждённые файлы, но не может восстановить

некоторые из них / Windows Resource Protection found corrupt files but

was unable to fix some of them”, скорее всего утилита не смогла

получить необходимые файла из хранилища компонентов (образа) Windows.

В этом случае вам нужно попробовать восстановить хранилище компонентов вашего образа Windows с помощью DISM.

После восстановления образа вы можете повторно использовать утилиту SFC для восстановления системных файлов.

Утилита DISM (Deployment Image Servicing and Management) доступна во всех версиях Windows, начиная с Vista.

Для сканирования образа Windows на наличие ошибок и их исправления используется параметр DISM /Cleanup-image. Команды DISM нужно запускать из командной строки, с правами администратора.

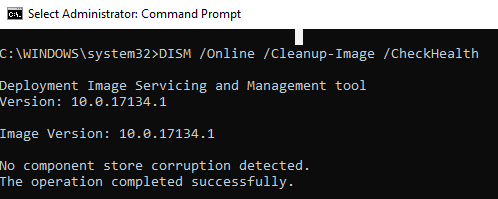

Чтобы проверить наличие признака повреждения хранилища компонентов в образе Windows (флаг CBS), выполните команду (не применимо к Windows 7/Server 2008R2):

DISM /Online /Cleanup-Image /CheckHealth

Эта команда не выполняет полное сканирование хранилища компонентов. Проверяются лишь записанные ранее маркеры повреждений и события в журнале Windows. Изменения в образ не вносятся. Команда проверит, не помечен ли ваш образ Windows как поврежденный и возможно ли исправить его.

В этом примере команда вернула, что с образом все хорошо:

No component store corruption detected.

The operation completed successfully.

Чтобы выполнить полное сканирование хранилища компонентов на наличие повреждений в хранилище компонентов Windows, запустите команду:

DISM /Online /Cleanup-Image /ScanHealth

Команда проверки образа Windows может выполняться довольно долго (от 10 до 30 минут). И вернет один из трех результатов:

- No component store corruption detected – DISM не обнаружил повреждения в хранилище компонентов;

- The component store is repairable – DISM обнаружил ошибки в хранилище компонентов и может исправить их;

- The component store is not repairable – DISM не может исправить хранилище компонентов Windows (попробуйте использовать более новую версию DISM или вам придется восстанавливать образ Windows из резервной копии, сбрасывать или полностью переустанавливать вашу копию Windows.

В Windows 7 и Windows Server 2008 R2 для использования параметра DISM /ScanHealth нужно установить отдельное обновление KB2966583. Иначе при запуске DISM будет появляться “ Ошибка 87. Параметр ScanHealth не распознан в этом контексте”.

Команда DISM /ScanHealth может вернуть ошибки:

- Ошибка: 1726. Сбой при удалённом вызове процедуры;

- Ошибка: 1910. Не найден указанный источник экспорта объекта.

Это однозначно говорит о том, что ваш образ Windows поврежден и его нужно восстановить.

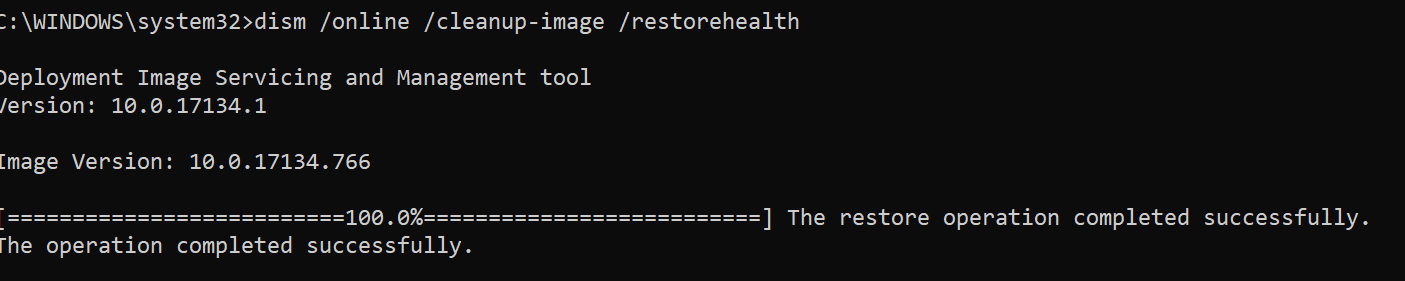

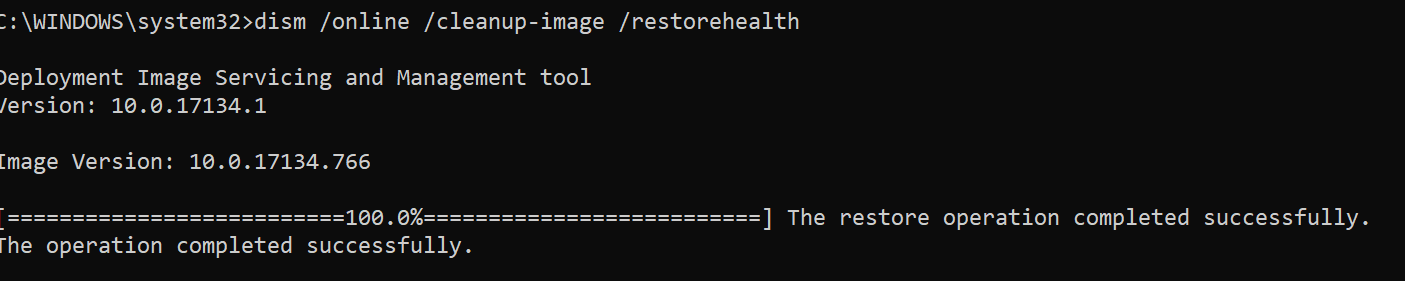

Восстановление образа Windows с помощью DISM /RestoreHealth.

Чтобы исправить повреждения в хранилище компонентов образа Windows нужно использовать опцию RestoreHealth команды DISM. Эта опция позволит исправить найденные в образе ошибки, автоматически скачать и заменить файлы повреждённых или отсутствующих компонентов эталонными версиями файлов из центра обновлений Windows (на компьютере должен быть доступ в Интернет). Выполните команду:

DISM /Online /Cleanup-Image /RestoreHealth

В Windows 7/2008 R2 эта команда выглядит по другому:

DISM.exe /Online /Cleanup-Image /ScanHealth

Процесс сканирования и восстановления компонентов может быть довольно длительным (30 минут или более). DISM автоматически загрузит недостающие или поврежденные файлы образа с серверов Windows Update.

Восстановление выполнено успешно. Операция успешно завершена.

The restore operation completed successfully.

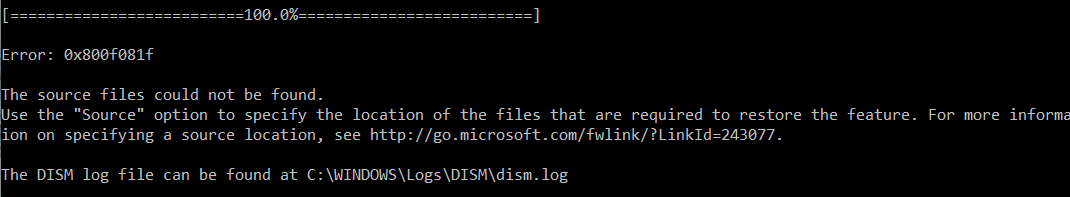

DISM /Source: восстановление образа Windows с установочного диска.

Если на компьютере (сервере) отсутствует доступ в Интернет или отключена/повреждена служба Windows Update, то при восстановлении хранилища компонентов появятся ошибки:

- 0x800f0906 — Не удалось скачать исходные файлы. Укажите расположение файлов, необходимых для восстановления компонента, с помощью параметра Источник (0x800f0906 — The source files could not be downloaded. Use the source option to specify the location of the files that are required to restore the feature);

- Ошибка: 0x800f0950 — Сбой DISM. Операция не выполнена (0x800f0950 — DISM failed. No operation was performed);

- Ошибка:0x800F081F. Не удалось найти исходные файлы. Укажите расположение файлов, необходимых для восстановления компонента, с помощью параметра Источник (Error 0x800f081f, The source files could not be found. Use the «Source» option to specify the location of the files that are required to restore the feature).

Во всех этих случаях вы можете использовать альтернативные средства получения оригинальных файлов хранилища компонентов. Это может быть:

- Установочный диск/флешка/iso образ Windows

- Смонтированный файл wim

- Папка sourcesSxS с установочного диска

- Файл install.wim с установочным образом Windows

Вы можете указать WIM или ESD файл с оригинальным установочным образом Windows, который нужно использовать в качестве источника для восстановления файлов системы. Предположим, вы смонтировали установочный ISO образ Windows 11 в виртуальный привод D:.

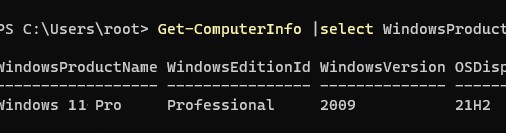

Примечание. Для восстановления поврежденных файлов в хранилище компонентов из локального источника версия и редакция Windows в образе должна полностью совпадать с вашей.

С помощью следующей PowerShell команды проверьте, какая версия Windows установлена на вашем компьютере:

Get-ComputerInfo |select WindowsProductName,WindowsEditionId,WindowsVersion, OSDisplayVersion

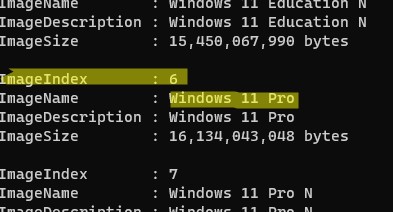

Выведите список доступных версий Windows в установочном образе:

Get-WindowsImage -ImagePath «D:sourcesinstall.wim»

В нашем случае образ Windows 11 Pro в образе install.wim имеет ImageIndex = 6.

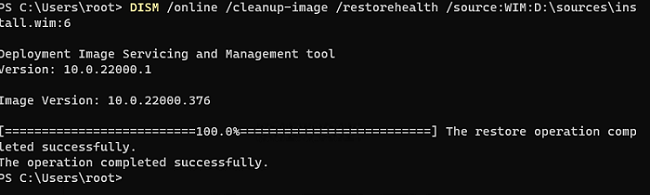

Для восстановления хранилища компонентов из локального WIM/ESD файла с блокированием доступа в интернет, выполните следующую команду (не забудьте указать ваш индекс версии Windows в файле):

DISM /online /cleanup-image /restorehealth /source:WIM:D:sourcesinstall.wim:6 /limitaccess

Или:

DISM /online /cleanup-image /restorehealth /source:ESD:D:sourcesinstall.esd:6 /limitaccess

Если при запуске появляется

- Ошибка Error: 50: DISM does not support servicing Windows PE with the /Online option, значит ваша DISM считает, что вы используете WinPE образWindows. Чтобы исправить это, удалите ветку реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlMiniNT.

- Ошибка DISM Error 87: проверьте правильно написания команды, убедитесь что вы используете версию DISM для вашей версии Windows (обычно бывает при загрузке через WinPE/WinRE).

Утилита DISM пишет подробный журнал сканирования и восстановления системных файлов в файл C:WindowsLogsDISMdism.log.

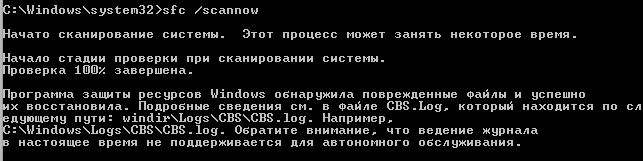

После восстановления хранилища компонентов вы можете запустить утилиту проверки системных файлов sfc /scannow . Скорее всего она успешно восстановит поврежденные файлы:

Программа защиты ресурсов Windows обнаружила поврежденные файлы и успешно их восстановила.

Windows Resource Protection found corrupt files and successfully repaired them.

Если все системные файлы целы, появится сообщение:

Windows Resource Protection did not find any integrity violations

Восстановление образа Windows с помощью PowerShell

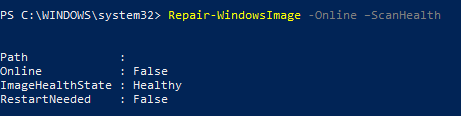

В версии PowerShell в Windows 10/11 и Windows Server 2022/2019 есть аналоги рассмотренных выше команд DISM. Для сканирования хранилища компонентов и поиска повреждений в образе выполните:

Repair-WindowsImage -Online –ScanHealth

Если ошибок в хранилище компонентов не обнаружено, появится сообщение:

ImageHealth State: Healthy

Для запуска восстановления системных компонентов и файлов наберите:

Repair-WindowsImage -Online -RestoreHealth

При отсутствии доступа к интернету эта команда может зависнуть в процессе восстановления образа. Вы можете восстановить системные компоненты из локальной копии образа Windows в виде WIM/ESD файла, скопированного с установочного ISO образа Windows 10 (здесь также нужно указать индекс версии Windows в wim файле в качестве источника восстановления):

Repair-WindowsImage -Online -RestoreHealth -Source D:sourcesinstall.wim:5 –LimitAccess

DISM: восстановление поврежденного хранилища компонентов, если Windows не загружается.

Если Windows не загружается корректно, вы можете выполнить проверку и исправление системных файлов в оффлайн режиме.

Если Windows не загружается после установки обновлений, сначала попробуйте удалить последние патчи.

- Для этого загрузите компьютер с установочного образа Windows (проще всего создать загрузочную USB флешку с Windows 10/11 с помощью Media Creation Tool) и на экране начала установки нажмите Shift + F10

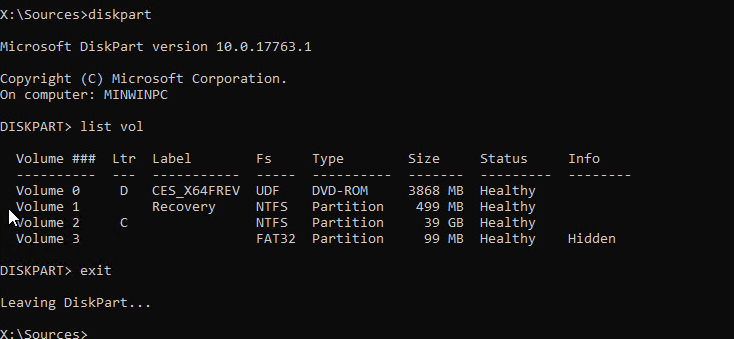

- Чтобы разобраться с буквами дисков, назначенных в среде WinPE, выполните команду diskpart -> list vol (в моем примере диску, на котором установлена Windows присвоена буква C:, эту букву я буду использовать в следующих командах);

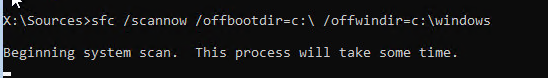

- Проверим системные файлы и исправим поврежденные файлы командой: sfc /scannow /offbootdir=C: /offwindir=C:Windows

- Для исправления хранилища компонентов используйте следующую команду (в качестве источника для восстановления компонентов мы используем WIM файл с установочным образом Windows 10, с которого мы загрузили компьютер):

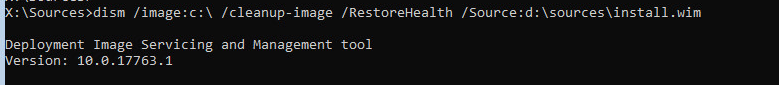

Dism /image:C: /Cleanup-Image /RestoreHealth /Source:WIM:D:sourcesinstall.wim:6

- Если на целевом диске недостаточно места, то для извлечения временных файлов нам понадобится отдельный диск достаточного размера, например F:, на котором нужно создать пустой каталог: mkdir f:scratch и запустить восстановление хранилища компонентов командой:

Dism /image:C: /Cleanup-Image /RestoreHealth /Source:D:sourcesinstall.wim /ScratchDir:F:scratch

Совет. Другие полезные команды DISM, которые должен знать администратор:

DISM /Add-Package – установка MSU/CAB файлов обновлений, интеграция обновлений в образ Windows;

DISM /Get-Drivers – получение списка установленных драйверов;

DISM /Add-Driver – добавление драйверов в образ;

DISM /Export-Driver – экспорт установленных драйверов Windows;

DISM /Add-Capability – установка дополнительных компонентов Windows через Features on Demand (например, RSAT, сервер OpenSSH или ssh клиент Windows;

DISM /Enable-Features и /Disable-Features – включение и отключение компонентов Windows (например, протокола SMBv1),

DISM /online /Cleanup-Image /StartComponentCleanup – очистка хранилища компонентов и удаление старых версий компонентов (папки WinSxS);

DISM /set-edition – конвертирование ознакомительной редакции Windows на полную без переустановки.

Для проверки целостности системных файлов и восстановления поврежденных файлов (библиотек) компонентов в Windows (Windows Server) можно использовать команды SFC и DISM. Эти две утилиты могут быть крайне полезными, если операционная система Windows работает нестабильно, появляются ошибки при запуске стандартных приложений или служб, после вирусного заражения и т.д.

В этой статье мы рассмотрим, как использовать команды

sfc /scannow

,

DISM /Online /Cleanup-Image /RestoreHealth

или

Repair-WindowsImage -Online -RestoreHealth

для восстановления образа и системных фалов в Windows 10/11 и Windows Server 2022/2019/2016.

Содержание:

- SFC /scannow: восстановление системных файлов Windows

- Проверка целостности хранилища компонентов Windows с помощью DISM

- Восстановление образа Windows с помощью DISM /RestoreHealth

- DISM /Source: восстановление образа Windows с установочного диска

- Восстановление образа Windows с помощью PowerShell

- DISM: восстановление поврежденного хранилища компонентов, если Windows не загружается

SFC /scannow: восстановление системных файлов Windows

Перед тем, как восстанавливать образ Windows с помощью DISM, рекомендуется сначала попробовать проверить целостность системных файлов с помощью утилиты SFC (System File Checker). Команда

sfc /scannow

позволяет проверить целостность системных файлов Windows. Если какие-то системные файлы отсутствуют или повреждены, утилита SFC попробует восстановить их оригинальные копии из хранилища системных компонентов Windows (каталог C:WindowsWinSxS).

Утилита SFC записывает все свои действия в лог-файл

windir%logscbscbs.log

. Для всех записей, оставленных SFC в файле CBS.log проставлен тег [SR]. Чтобы выбрать из лога только записи, относящиеся к SFC, выполните команду:

findstr /c:"[SR]" %windir%LogsCBSCBS.log >"%userprofile%Desktopsfc.txt"

Если команда sfc /scannow возвращает ошибку “

Программа защиты ресурсов Windows обнаружила повреждённые файлы, но не может восстановить некоторые из них / Windows Resource Protection found corrupt files but was unable to fix some of them

”, скорее всего утилита не смогла получить необходимые файла из хранилища компонентов (образа) Windows.

В этом случае вам нужно попробовать восстановить хранилище компонентов вашего образа Windows с помощью DISM.

После восстановления образа вы можете повторно использовать утилиту SFC для восстановления системных файлов.

Проверка целостности хранилища компонентов Windows с помощью DISM

Утилита DISM (Deployment Image Servicing and Management) доступна во всех версиях Windows, начиная с Vista.

Для сканирования образа Windows на наличие ошибок и их исправления используется параметр DISM /Cleanup-image. Команды DISM нужно запускать из командной строки, с правами администратора.

Чтобы проверить наличие признака повреждения хранилища компонентов в образе Windows (флаг CBS), выполните команду (не применимо к Windows 7/Server 2008R2):

DISM /Online /Cleanup-Image /CheckHealth

Эта команда не выполняет полное сканирование хранилища компонентов. Проверяются лишь записанные ранее маркеры повреждений и события в журнале Windows. Изменения в образ не вносятся. Команда проверит, не помечен ли ваш образ Windows как поврежденный и возможно ли исправить его.

В этом примере команда вернула, что с образом все хорошо:

No component store corruption detected. The operation completed successfully.

Чтобы выполнить полное сканирование хранилища компонентов на наличие повреждений в хранилище компонентов Windows, запустите команду:

DISM /Online /Cleanup-Image /ScanHealth

Команда проверки образа Windows может выполняться довольно долго (от 10 до 30 минут). И вернет один из трех результатов:

- No component store corruption detected – DISM не обнаружил повреждения в хранилище компонентов;

- The component store is repairable – DISM обнаружил ошибки в хранилище компонентов и может исправить их;

- The component store is not repairable – DISM не может исправить хранилище компонентов Windows (попробуйте использовать более новую версию DISM или вам придется восстанавливать образ Windows из резервной копии, сбрасывать или полностью переустанавливать вашу копию Windows.

В Windows 7 и Windows Server 2008 R2 для использования параметра DISM /ScanHealth нужно установить отдельное обновление KB2966583. Иначе при запуске DISM будет появляться “

Ошибка 87. Параметр ScanHealth не распознан в этом контексте

”.

Команда DISM /ScanHealth может вернуть ошибки:

- Ошибка: 1726. Сбой при удалённом вызове процедуры;

- Ошибка: 1910. Не найден указанный источник экспорта объекта.

Это однозначно говорит о том, что ваш образ Windows поврежден и его нужно восстановить.

Восстановление образа Windows с помощью DISM /RestoreHealth

Чтобы исправить повреждения в хранилище компонентов образа Windows нужно использовать опцию RestoreHealth команды DISM. Эта опция позволит исправить найденные в образе ошибки, автоматически скачать и заменить файлы повреждённых или отсутствующих компонентов эталонными версиями файлов из центра обновлений Windows (на компьютере должен быть доступ в Интернет). Выполните команду:

DISM /Online /Cleanup-Image /RestoreHealth