Ответы иб

1.Категории связанные

с обеспечением безопасности информационных

систем

— целостность

— доступность

— конфиденциальность

2. Целостность ИС

актуальной

и непротивор.информ,ее защищенность от

разрушен и несакционнир изменения

3. Нарушения

информационной безопасности возникают

на предприятиях в России

Весьма часто

(50%>вероятность события<25% в год)

4. Конфиденциальность

ИС это?

— Обеспечение защиты

от несанкционированного доступа к

информации

5. Доступность ИС

это?

— Возможность получить

за приемлемое время получить требуемую

информацию

6 основными

источниками внутренних отказов являются

-

—

отступление (случайное или умышленное)

от установленных правил эксплуатации; -

выход

системы из штатного режима эксплуатации

в силу случайных или преднамеренных

действий пользователей или обслуживающего

персонала (превышение расчетного числа

запросов, чрезмерный объем обрабатываемой

информации и т.п.); -

ошибки

при (пере)конфигурировании системы; -

отказы

программного и аппаратного обеспечения; -

разрушение

данных; -

разрушение

или повреждение

аппаратуры.

7 Непреднамеренные ошибки штатных пользователей и других лиц,обслуживающих ис являются

Иногда

такие ошибки и являются собственно

угрозами

(неправильно введенные данные или ошибка

в программе, вызвавшая крах системы),

иногда они создают уязвимые

места, которыми могут воспользоваться

злоумышленники

(таковы обычно ошибки администрирования).

Обычно

применительно к пользователям

рассматриваются следующие угрозы:

-

нежелание

работать с информационной системой

(чаще всего проявляется при необходимости

осваивать новые возможности и при

расхождении между запросами пользователей

и фактическими возможностями и

техническими характеристиками); -

невозможность

работать с системой в силу отсутствия

соответствующей подготовки (недостаток

общей компьютерной грамотности, неумение

интерпретировать диагностические

сообщения, неумение работать с

документацией и т.п.); -

невозможность

работать с системой в силу отсутствия

технической поддержки (неполнота

документации, недостаток справочной

информации и т.п.).

8 Окном опасности называется

Промежуток

времени от момента, когда появляется

возможность использовать слабое место,

и до момента, когда пробел ликвидируется,

называется окном

опасности,

ассоциированным с данным уязвимым

местом.

9 Политика работы межсетевого экрана(мэ) основана на принципе

Политика

работы МЭ определяет базовые принципы

управления межсетевым взаимодействием.

При этом можно выбрать один из двух

возможных принципов:

-

Запрещено

все, что не разрешено -

Разрешено

все, что не запрещено.

10 В общем случае работа мэ основана на выполнение функций

-

Фильтрация

проходящих потоков -

Посредничество

при реализации межсетевых взаимодействий

11

экранирующий шлюз это межсетевой экран,

работающий на уровне протокола (этот

вопрос так и не поняли) но вроде прикладной

уровень

12

экранирующий маршрутизатор это межсетевой

экран, работающий на уровне протокола

(туту тоже не понятно) сетевой уровень

13

межсетевой экран не работает по схеме

(так как не известно какие варианты

будут,поэтому по каким работает)

-

Схема

экранирующего маршрутизатора -

Схема

единой защиты локальной сети -

Схема

защищаемой закрытой и не защищаемой

открытой подсетями -

Схема

с раздельно защищаемыми закрытой и

открытой подсетями.

14. VPN

сервер представляет собой?

— Сетевое устройство,

подключаемое к двум сетям – глобальной

и локальной, и выполняющее функции

шифрования и аутентификации для хостов

расположенной за ним сети.

15. VPN

шлюз представляет собой?

— Программно-аппаратный

комплекс или программный комплекс,

настроенный на выполнение функций

множественного VPN-соединения,

в том числе с мобильными пользователями

16. Не существующие

классы VPN?

— VPN

прикладного уровня

17. Виртуальной

защищенной частной сетью называется

— Объединение

локальных сетей через открытую внешнюю

среду на основе создания туннеля, по

которому передаются криптографически

защищённые пакеты сообщений

18. Виртуальный

канал это?

— Логическое

соединение, по которому каждое сообщение

шифруется и упаковывается вместе со

служебными полями в новый пакет

19. Не существующие

типы VPN?

— Глобальный

20. VPN

клиент представляет собой?

— Программно-аппаратный

комплекс или программный комплекс,

настроенный на выполнение функций

VPN-соединения

21 назначение

политики безопасности

обеспечение

целостности, конфиденциальности,

доступности и корректности использования

информационного пространства, в которое

входит непосредственно сама КИС и,

возможно, иные носители информации,

например, персонал предприятия.

22

политика безопасности предприятия это-

Политика

безопасности – это совокупность

управленческих решений, направленных

на комплексную защиту информации

предприятия

23

структура политики безопасности

предприятия реализуется в составе

совокупности

созданных на предприятии или полученных

извне документов и установленных

параметров в контексте Корпоративной

информационной системы (КИС).

25

В состав Аспекта безопасности среднего

уровня политики безопасности предприятия

входит?

регламенты,

связанные с функционированием отдельных

составляющих сети и сервисов.

26

Удаленный доступ, защита паролей,

конфигурация межсетевых экранов,

шифрование и управление криптоключами?

Вариант

ответа может быть то что это можно

отнести к специализированным политикам

27

К обязанностям пользователя КИС относят

-

Соблюдение

общих законов и правил, регламентирующих

безопасность предприятия. В частности,

правил, установленных политикой

безопасности предприятия. -

В

рамках своих полномочий использовать

защитные механизмы. -

Исполнять

требования по защите паролей: получения,

создания, хранения и их регулярной

замене -

Информировать

Администраторов о возникших угрозах

защите информации -

Обеспечивать

резервное копирование собственной

информации -

Обеспечивать

защиту оборудования и математического

обеспечения в рамках своих полномочий -

Проведение

аудита средствами, имеющимися в их

распоряжении, для выявления событий,

связанных с несанкционированным

использованием ресурсов -

Обеспечение

конфиденциальности предоставленной

в их распоряжение информации

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Угрозы информационной (компьютерной) безопасности — это различные действия, которые могут привести к нарушениям состояния защиты информации. Другими словами, это — потенциально возможные события, процессы или действия, которые могут нанести ущерб информационным и компьютерным системам.

Угрозы ИБ можно разделить на два типа: естественные и искусственные. К естественным относятся природные явления, которые не зависят от человека, например ураганы, наводнения, пожары и т.д. Искусственные угрозы зависят непосредственно от человека и могут быть преднамеренными и непреднамеренными. Непреднамеренные угрозы возникают из-за неосторожности, невнимательности и незнания. Примером таких угроз может быть установка программ, не входящих в число необходимых для работы и в дальнейшем нарушающих работу системы, что и приводит к потере информации. Преднамеренные угрозы, в отличие от предыдущих, создаются специально. К ним можно отнести атаки злоумышленников как извне, так и изнутри компании. Результат реализации этого вида угроз — потери денежных средств и интеллектуальной собственности организации.

Классификация угроз информационной безопасности

В зависимости от различных способов классификации все возможные угрозы информационной безопасности можно разделить на следующие основные подгруппы.

- Нежелательный контент.

- Несанкционированный доступ.

- Утечки информации.

- Потеря данных.

- Мошенничество.

- Кибервойны.

- Кибертерроризм.

Нежелательный контент — это не только вредоносный код, потенциально опасные программы и спам (т.е. то, что непосредственно создано для уничтожения или кражи информации), но и сайты, запрещенные законодательством, а также нежелательные ресурсы с информацией, не соответствующей возрасту потребителя.

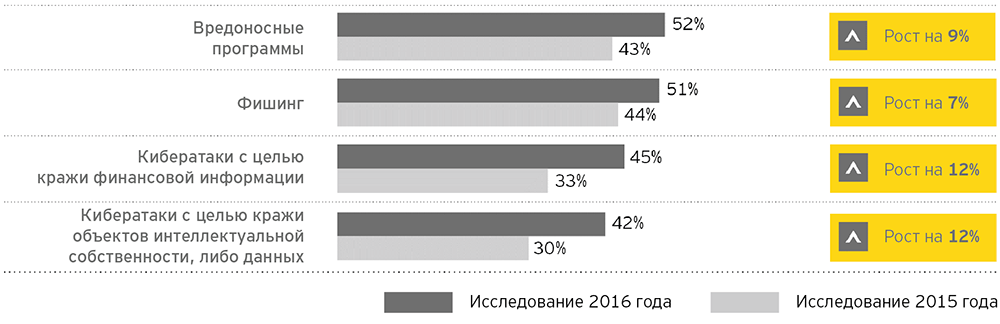

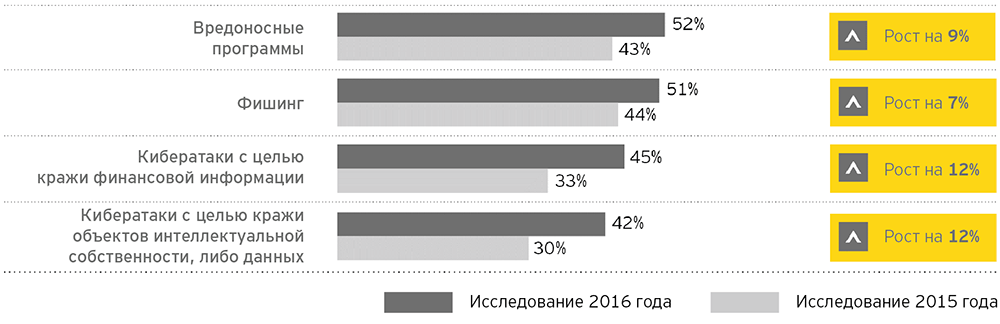

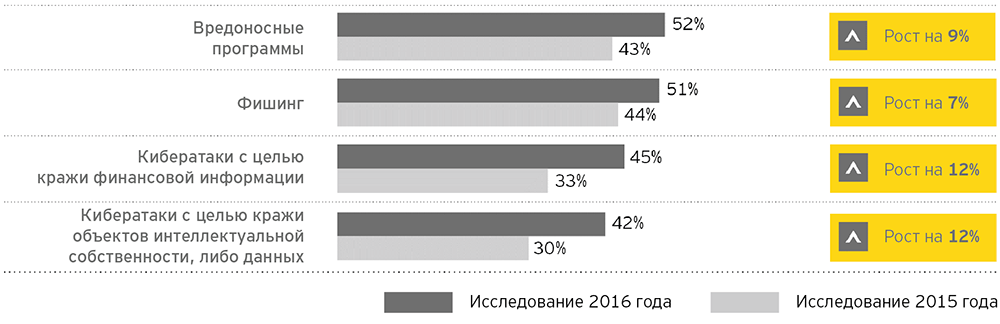

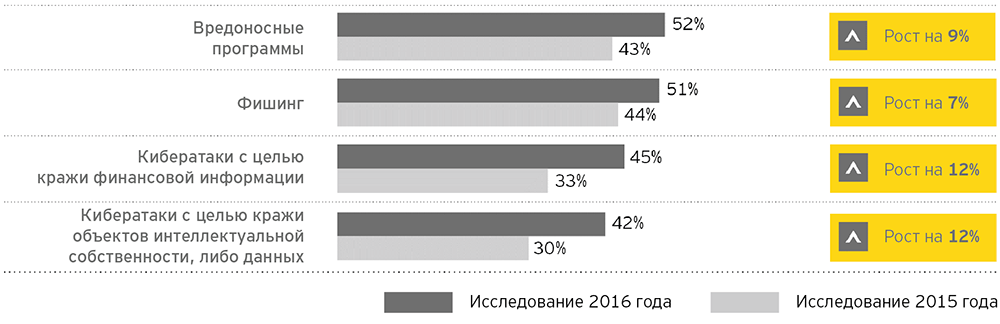

Источник: международное исследование EY в области информационной безопасности «Путь к киберустойчивости: прогноз, сопротивление, ответная реакция», 2016 год

Несанкционированный доступ — просмотр информации сотрудником, который не имеет разрешения пользоваться ею, путем превышения должностных полномочий. Несанкционированный доступ приводит к утечке информации. В зависимости от того, каковы данные и где они хранятся, утечки могут организовываться разными способами, а именно через атаки на сайты, взлом программ, перехват данных по сети, использование несанкционированных программ.

Утечки информации можно разделять на умышленные и случайные. Случайные утечки происходят из-за ошибок оборудования, программного обеспечения и персонала. Умышленные, в свою очередь, организовываются преднамеренно с целью получить доступ к данным, нанести ущерб.

Потерю данных можно считать одной из основных угроз информационной безопасности. Нарушение целостности информации может быть вызвано неисправностью оборудования или умышленными действиями людей, будь то сотрудники или злоумышленники.

Не менее опасной угрозой является мошенничество с использованием информационных технологий («фрод»). К мошенничеству можно отнести не только манипуляции с кредитными картами («кардинг») и взлом онлайн-банка, но и внутренний фрод. Целями этих экономических преступлений являются обход законодательства, политики безопасности или нормативных актов, присвоение имущества.

Ежегодно по всему миру возрастает террористическая угроза, постепенно перемещаясь при этом в виртуальное пространство. На сегодняшний день никого не удивляет возможность атак на автоматизированные системы управления технологическими процессами (АСУ ТП) различных предприятий. Но подобные атаки не проводятся без предварительной разведки, для чего применяется кибершпионаж, помогающий собрать необходимые данные. Существует также такое понятие, как «информационная война»; она отличается от обычной войны тем, что в качестве оружия выступает тщательно подготовленная информация.

Источник угроз информационной безопасности

Нарушение режима информационной безопасности может быть вызвано как спланированными операциями злоумышленников, так и неопытностью сотрудников. Пользователь должен иметь хоть какое-то понятие об ИБ, вредоносном программном обеспечении, чтобы своими действиями не нанести ущерб компании и самому себе. Такие инциденты, как потеря или утечка информации, могут также быть обусловлены целенаправленными действиями сотрудников компании, которые заинтересованы в получении прибыли в обмен на ценные данные организации, в которой работают или работали.

Основными источниками угроз являются отдельные злоумышленники («хакеры»), киберпреступные группы и государственные спецслужбы (киберподразделения), которые применяют весь арсенал доступных киберсредств, перечисленных и описанных выше. Чтобы пробиться через защиту и получить доступ к нужной информации, они используют слабые места и ошибки в работе программного обеспечения и веб-приложений, изъяны в конфигурациях сетевых экранов и настройках прав доступа, прибегают к прослушиванию каналов связи и использованию клавиатурных шпионов.

То, чем будет производиться атака, зависит от типа информации, ее расположения, способов доступа к ней и уровня защиты. Если атака будет рассчитана на неопытность жертвы, то возможно, например, использование спам-рассылок.

Оценивать угрозы информационной безопасности необходимо комплексно, при этом методы оценки будут различаться в каждом конкретном случае. Так, чтобы исключить потерю данных из-за неисправности оборудования, нужно использовать качественные комплектующие, проводить регулярное техническое обслуживание, устанавливать стабилизаторы напряжения. Далее следует устанавливать и регулярно обновлять программное обеспечение (ПО). Отдельное внимание нужно уделить защитному ПО, базы которого должны обновляться ежедневно.

Обучение сотрудников компании основным понятиям информационной безопасности и принципам работы различных вредоносных программ поможет избежать случайных утечек данных, исключить случайную установку потенциально опасного программного обеспечения на компьютер. Также в качестве меры предосторожности от потери информации следует делать резервные копии. Для того чтобы следить за деятельностью сотрудников на рабочих местах и иметь возможность обнаружить злоумышленника, следует использовать DLP-системы.

Организовать информационную безопасность помогут специализированные программы, разработанные на основе современных технологий:

- защита от нежелательного контента (антивирус, антиспам, веб-фильтры, анти-шпионы);

- сетевые экраны и системы обнаружения вторжений (IPS);

- управление учетными данными (IDM);

- контроль привилегированных пользователей (PUM);

- защита от DDoS;

- защита веб-приложений (WAF);

- анализ исходного кода;

- антифрод;

- защита от таргетированных атак;

- управление событиями безопасности (SIEM);

- системы обнаружения аномального поведения пользователей (UEBA);

- защита АСУ ТП;

- защита от утечек данных (DLP);

- шифрование;

- защита мобильных устройств;

- резервное копирование;

- системы отказоустойчивости.

Тесты по теме — Информационная безопасность (защита информации) с ответами

Правильный вариант ответа отмечен знаком +

1) К правовым методам, обеспечивающим информационную безопасность, относятся:

— Разработка аппаратных средств обеспечения правовых данных

— Разработка и установка во всех компьютерных правовых сетях журналов учета действий

+ Разработка и конкретизация правовых нормативных актов обеспечения безопасности

2) Основными источниками угроз информационной безопасности являются все указанное в списке:

— Хищение жестких дисков, подключение к сети, инсайдерство

+ Перехват данных, хищение данных, изменение архитектуры системы

— Хищение данных, подкуп системных администраторов, нарушение регламента работы

3) Виды информационной безопасности:

+ Персональная, корпоративная, государственная

— Клиентская, серверная, сетевая

— Локальная, глобальная, смешанная

4) Цели информационной безопасности – своевременное обнаружение, предупреждение:

+ несанкционированного доступа, воздействия в сети

— инсайдерства в организации

— чрезвычайных ситуаций

5) Основные объекты информационной безопасности:

+ Компьютерные сети, базы данных

— Информационные системы, психологическое состояние пользователей

— Бизнес-ориентированные, коммерческие системы

6) Основными рисками информационной безопасности являются:

— Искажение, уменьшение объема, перекодировка информации

— Техническое вмешательство, выведение из строя оборудования сети

+ Потеря, искажение, утечка информации

7) К основным принципам обеспечения информационной безопасности относится:

+ Экономической эффективности системы безопасности

— Многоплатформенной реализации системы

— Усиления защищенности всех звеньев системы

Основными субъектами информационной безопасности являются:

— руководители, менеджеры, администраторы компаний

+ органы права, государства, бизнеса

— сетевые базы данных, фаерволлы

9) К основным функциям системы безопасности можно отнести все перечисленное:

+ Установление регламента, аудит системы, выявление рисков

— Установка новых офисных приложений, смена хостинг-компании

— Внедрение аутентификации, проверки контактных данных пользователей

тест 10) Принципом информационной безопасности является принцип недопущения:

+ Неоправданных ограничений при работе в сети (системе)

— Рисков безопасности сети, системы

— Презумпции секретности

11) Принципом политики информационной безопасности является принцип:

+ Невозможности миновать защитные средства сети (системы)

— Усиления основного звена сети, системы

— Полного блокирования доступа при риск-ситуациях

12) Принципом политики информационной безопасности является принцип:

+ Усиления защищенности самого незащищенного звена сети (системы)

— Перехода в безопасное состояние работы сети, системы

— Полного доступа пользователей ко всем ресурсам сети, системы

13) Принципом политики информационной безопасности является принцип:

+ Разделения доступа (обязанностей, привилегий) клиентам сети (системы)

— Одноуровневой защиты сети, системы

— Совместимых, однотипных программно-технических средств сети, системы

14) К основным типам средств воздействия на компьютерную сеть относится:

— Компьютерный сбой

+ Логические закладки («мины»)

— Аварийное отключение питания

15) Когда получен спам по e-mail с приложенным файлом, следует:

— Прочитать приложение, если оно не содержит ничего ценного – удалить

— Сохранить приложение в парке «Спам», выяснить затем IP-адрес генератора спама

+ Удалить письмо с приложением, не раскрывая (не читая) его

16) Принцип Кирхгофа:

— Секретность ключа определена секретностью открытого сообщения

— Секретность информации определена скоростью передачи данных

+ Секретность закрытого сообщения определяется секретностью ключа

17) ЭЦП – это:

— Электронно-цифровой преобразователь

+ Электронно-цифровая подпись

— Электронно-цифровой процессор

18) Наиболее распространены угрозы информационной безопасности корпоративной системы:

— Покупка нелицензионного ПО

+ Ошибки эксплуатации и неумышленного изменения режима работы системы

— Сознательного внедрения сетевых вирусов

19) Наиболее распространены угрозы информационной безопасности сети:

— Распределенный доступ клиент, отказ оборудования

— Моральный износ сети, инсайдерство

+ Сбой (отказ) оборудования, нелегальное копирование данных

тест_20) Наиболее распространены средства воздействия на сеть офиса:

— Слабый трафик, информационный обман, вирусы в интернет

+ Вирусы в сети, логические мины (закладки), информационный перехват

— Компьютерные сбои, изменение админстрирования, топологии

21) Утечкой информации в системе называется ситуация, характеризуемая:

+ Потерей данных в системе

— Изменением формы информации

— Изменением содержания информации

22) Свойствами информации, наиболее актуальными при обеспечении информационной безопасности являются:

+ Целостность

— Доступность

— Актуальностьl

23) Угроза информационной системе (компьютерной сети) – это:

+ Вероятное событие

— Детерминированное (всегда определенное) событие

— Событие, происходящее периодически

24) Информация, которую следует защищать (по нормативам, правилам сети, системы) называется:

— Регламентированной

— Правовой

+ Защищаемой

25) Разновидностями угроз безопасности (сети, системы) являются все перчисленное в списке:

+ Программные, технические, организационные, технологические

— Серверные, клиентские, спутниковые, наземные

— Личные, корпоративные, социальные, национальные

26) Окончательно, ответственность за защищенность данных в компьютерной сети несет:

+ Владелец сети

— Администратор сети

— Пользователь сети

27) Политика безопасности в системе (сети) – это комплекс:

+ Руководств, требований обеспечения необходимого уровня безопасности

— Инструкций, алгоритмов поведения пользователя в сети

— Нормы информационного права, соблюдаемые в сети

28) Наиболее важным при реализации защитных мер политики безопасности является:

— Аудит, анализ затрат на проведение защитных мер

— Аудит, анализ безопасности

+ Аудит, анализ уязвимостей, риск-ситуаций

Информационная безопасность в самом широком смысле – это совокупность средств защиты информации от случайного или преднамеренного воздействия. Независимо от того, что лежит в основе воздействия: естественные факторы или причины искусственного характера – владелец информации несет убытки.

Принципы информационной безопасности

- Целостность информационных данных означает способность информации сохранять изначальный вид и структуру как в процессе хранения, как и после неоднократной передачи. Вносить изменения, удалять или дополнять информацию вправе только владелец или пользователь с легальным доступом к данным.

- Конфиденциальность – характеристика, которая указывает на необходимость ограничить доступа к информационным ресурсам для определенного круга лиц. В процессе действий и операций информация становится доступной только пользователям, который включены в информационные системы и успешно прошли идентификацию.

- Доступность информационных ресурсов означает, что информация, которая находится в свободном доступе, должна предоставляться полноправным пользователям ресурсов своевременно и беспрепятственно.

- Достоверность указывает на принадлежность информации доверенному лицу или владельцу, который одновременно выступает в роли источника информации.

Обеспечение и поддержка информационной безопасности включают комплекс разноплановых мер, которые предотвращают, отслеживают и устраняют несанкционированный доступ третьих лиц. Меры ИБ направлены также на защиту от повреждений, искажений, блокировки или копирования информации. Принципиально, чтобы все задачи решались одновременно, только тогда обеспечивается полноценная, надежная защита.

Комплексное решение задач информационной безопасности обеспечивает DLP-система. «СёрчИнформ КИБ» контролирует максимальное число каналов передачи данных и предоставляет ИБ-службе компании большой набор инструментов для внутренних расследований.

Особенно остро ставятся основные вопросы об информационном способе защите, когда взлом или хищение с искажением информации потянут за собой ряд тяжелых последствий, финансовых ущербов.

Созданная с помощью моделирования логическая цепочка трансформации информации выглядит следующим образом:

УГРОЖАЮЩИЙ ИСТОЧНИК ⇒ ФАКТОР УЯЗВИМОСТИ СИСТЕМЫ ⇒ ДЕЙСТВИЕ (УГРОЗА БЕЗОПАСНОСТИ) ⇒ АТАКА ⇒ ПОСЛЕДСТВИЯ

Разновидности угроз информационной безопасности

Угрозой информации называют потенциально возможное влияние или воздействие на автоматизированную систему с последующим нанесением убытка чьим-то потребностям.

На сегодня существует более 100 позиций и разновидностей угроз информационной системе. Важно проанализировать все риски с помощью разных методик диагностики. На основе проанализированных показателей с их детализацией можно грамотно выстроить систему защиты от угроз в информационном пространстве.

Классификация уязвимостей систем безопасности

Угрозы информационной безопасности проявляются не самостоятельно, а через возможное взаимодействие с наиболее слабыми звеньями системы защиты, то есть через факторы уязвимости. Угроза приводит к нарушению деятельности систем на конкретном объекте-носителе.

Основные уязвимости возникают по причине действия следующих факторов:

- несовершенство программного обеспечения, аппаратной платформы;

- разные характеристики строения автоматизированных систем в информационном потоке;

- часть процессов функционирования систем является неполноценной;

- неточность протоколов обмена информацией и интерфейса;

- сложные условия эксплуатации и расположения информации.

Чаще всего источники угрозы запускаются с целью получения незаконной выгоды вследствие нанесения ущерба информации. Но возможно и случайное действие угроз из-за недостаточной степени защиты и массового действия угрожающего фактора.

Существует разделение уязвимостей по классам, они могут быть:

- объективными;

- случайными;

- субъективными.

Если устранить или как минимум ослабить влияние уязвимостей, можно избежать полноценной угрозы, направленной на систему хранения информации.

Объективные уязвимости

Этот вид напрямую зависит от технического построения оборудования на объекте, требующем защиты, и его характеристик. Полноценное избавление от этих факторов невозможно, но их частичное устранение достигается с помощью инженерно-технических приемов, следующими способами:

1. Связанные с техническими средствами излучения:

- электромагнитные методики (побочные варианты излучения и сигналов от кабельных линий, элементов техсредств);

- звуковые варианты (акустические или с добавлением вибросигналов);

- электрические (проскальзывание сигналов в цепочки электрической сети, по наводкам на линии и проводники, по неравномерному распределению тока).

2. Активизируемые:

- вредоносные ПО, нелегальные программы, технологические выходы из программ, что объединяется термином «программные закладки»;

- закладки аппаратуры – факторы, которые внедряются напрямую в телефонные линии, в электрические сети или просто в помещения.

3. Те, что создаются особенностями объекта, находящегося под защитой:

- расположение объекта (видимость и отсутствие контролируемой зоны вокруг объекта информации, наличие вибро- или звукоотражающих элементов вокруг объекта, наличие удаленных элементов объекта);

- организация каналов обмена информацией (применение радиоканалов, аренда частот или использование всеобщих сетей).

4. Те, что зависят от особенностей элементов-носителей:

- детали, обладающие электроакустическими модификациями (трансформаторы, телефонные устройства, микрофоны и громкоговорители, катушки индуктивности);

- вещи, подпадающие под влияние электромагнитного поля (носители, микросхемы и другие элементы).

Случайные уязвимости

Эти факторы зависят от непредвиденных обстоятельств и особенностей окружения информационной среды. Их практически невозможно предугадать в информационном пространстве, но важно быть готовым к их быстрому устранению. Устранить такие неполадки можно с помощью проведения инженерно-технического разбирательства и ответного удара, нанесенного угрозе информационной безопасности:

1. Сбои и отказы работы систем:

- вследствие неисправности технических средств на разных уровнях обработки и хранения информации (в том числе и тех, что отвечают за работоспособность системы и за контроль доступа к ней);

- неисправности и устаревания отдельных элементов (размагничивание носителей данных, таких как дискеты, кабели, соединительные линии и микросхемы);

- сбои разного программного обеспечения, которое поддерживает все звенья в цепи хранения и обработки информации (антивирусы, прикладные и сервисные программы);

- перебои в работе вспомогательного оборудования информационных систем (неполадки на уровне электропередачи).

2. Ослабляющие информационную безопасность факторы:

- повреждение коммуникаций вроде водоснабжения или электроснабжения, а также вентиляции, канализации;

- неисправности в работе ограждающих устройств (заборы, перекрытия в здании, корпуса оборудования, где хранится информация).

Субъективные уязвимости

Этот подвид в большинстве случаев представляет собой результат неправильных действий сотрудников на уровне разработки систем хранения и защиты информации. Поэтому устранение таких факторов возможно при помощи методик с использованием аппаратуры и ПО:

1. Неточности и грубые ошибки, нарушающие информационную безопасность:

- на этапе загрузки готового программного обеспечения или предварительной разработки алгоритмов, а также в момент его использования (возможно во время ежедневной эксплуатации, во время ввода данных);

- на этапе управления программами и информационными системами (сложности в процессе обучения работе с системой, настройки сервисов в индивидуальном порядке, во время манипуляций с потоками информации);

- во время пользования технической аппаратурой (на этапе включения или выключения, эксплуатации устройств для передачи или получения информации).

2. Нарушения работы систем в информационном пространстве:

- режима защиты личных данных (проблему создают уволенные работники или действующие сотрудники в нерабочее время, они получают несанкционированный доступ к системе);

- режима сохранности и защищенности (во время получения доступа на объект или к техническим устройствам);

- во время работы с техустройствами (возможны нарушения в энергосбережении или обеспечении техники);

- во время работы с данными (преобразование информации, ее сохранение, поиск и уничтожение данных, устранение брака и неточностей).

Ранжирование уязвимостей

Каждая уязвимость должна быть учтена и оценена специалистами. Поэтому важно определить критерии оценки опасности возникновения угрозы и вероятности поломки или обхода защиты информации. Показатели подсчитываются с помощью применения ранжирования. Среди всех критериев выделяют три основных:

- Доступность – это критерий, который учитывает, насколько удобно источнику угроз использовать определенный вид уязвимости, чтобы нарушить информационную безопасность. В показатель входят технические данные носителя информации (вроде габаритов аппаратуры, ее сложности и стоимости, а также возможности использования для взлома информационных систем неспециализированных систем и устройств).

- Фатальность – характеристика, которая оценивает глубину влияния уязвимости на возможности программистов справиться с последствиями созданной угрозы для информационных систем. Если оценивать только объективные уязвимости, то определяется их информативность – способность передать в другое место полезный сигнал с конфиденциальными данными без его деформации.

- Количество – характеристика подсчета деталей системы хранения и реализации информации, которым присущ любой вид уязвимости в системе.

Каждый показатель можно рассчитать как среднее арифметическое коэффициентов отдельных уязвимостей. Для оценки степени опасности используется формула. Максимальная оценка совокупности уязвимостей – 125, это число и находится в знаменателе. А в числителе фигурирует произведение из КД, КФ и КК.

Чтобы узнать информацию о степени защиты системы точно, нужно привлечь к работе аналитический отдел с экспертами. Они произведут оценку всех уязвимостей и составят информационную карту по пятибалльной системе. Единица соответствует минимальной возможности влияния на защиту информации и ее обход, а пятерка отвечает максимальному уровню влияния и, соответственно, опасности. Результаты всех анализов сводятся в одну таблицу, степень влияния разбивается по классам для удобства подсчета коэффициента уязвимости системы.

Чтобы узнать информацию о степени защиты системы точно, нужно привлечь к работе аналитический отдел с экспертами. Они произведут оценку всех уязвимостей и составят информационную карту по пятибалльной системе. Единица соответствует минимальной возможности влияния на защиту информации и ее обход, а пятерка отвечает максимальному уровню влияния и, соответственно, опасности. Результаты всех анализов сводятся в одну таблицу, степень влияния разбивается по классам для удобства подсчета коэффициента уязвимости системы.

Какие источники угрожают информационной безопасности?

Если описывать классификацию угроз, которые обходят защиту информационной безопасности, то можно выделить несколько классов. Понятие классов обязательно, ведь оно упрощает и систематизирует все факторы без исключения. В основу входят такие параметры, как:

1. Ранг преднамеренности совершения вмешательства в информационную систему защиты:

- угроза, которую вызывает небрежность персонала в информационном измерении;

- угроза, инициатором которой являются мошенники, и делают они это с целью личной выгоды.

2. Характеристики появления:

- угроза информационной безопасности, которая провоцируется руками человека и является искусственной;

- природные угрожающие факторы, неподконтрольные информационным системам защиты и вызывающиеся стихийными бедствиями.

3. Классификация непосредственной причины угрозы. Виновником может быть:

- человек, который разглашает конфиденциальную информацию, орудуя с помощью подкупа сотрудников компании;

- природный фактор, приходящий в виде катастрофы или локального бедствия;

- программное обеспечение с применением специализированных аппаратов или внедрение вредоносного кода в техсредства, что нарушает функционирование системы;

- случайное удаление данных, санкционированные программно-аппаратные фонды, отказ в работе операционной системы.

4. Степень активности действия угроз на информационные ресурсы:

- в момент обрабатывания данных в информационном пространстве (действие рассылок от вирусных утилит);

- в момент получения новой информации;

- независимо от активности работы системы хранения информации (в случае вскрытия шифров или криптозащиты информационных данных).

Существует еще одна классификация источников угроз информационной безопасности. Она основана на других параметрах и также учитывается во время анализа неисправности системы или ее взлома. Во внимание берется несколько показателей.

Классификация угроз

| Состояние источника угрозы |

|

| Степень влияния |

|

| Возможность доступа сотрудников к системе программ или ресурсов |

|

| Способ доступа к основным ресурсам системы |

|

| Размещение информации в системе |

|

При этом не стоит забывать о таких угрозах, как случайные и преднамеренные. Исследования доказали, что в системах данные регулярно подвергаются разным реакциям на всех стадиях цикла обработки и хранения информации, а также во время функционирования системы.

В качестве источника случайных реакций выступают такие факторы, как:

- сбои в работе аппаратуры;

- периодические шумы и фоны в каналах связи из-за воздействия внешних факторов (учитывается пропускная способность канала, полоса пропуска);

- неточности в программном обеспечении;

- ошибки в работе сотрудников или других служащих в системе;

- специфика функционирования среды Ethernet;

- форс-мажоры во время стихийных бедствий или частых отключений электропитания.

Для контроля событий в программных и аппаратных источниках удобно использовать SIEM-систему. «СёрчИнформ SIEM» обрабатывает поток событий, выявляет угрозы и собирает результаты в едином интерфейсе, что ускоряет внутренние расследования.

Погрешности в функционировании программного обеспечения встречаются чаще всего, а в результате появляется угроза. Все программы разрабатываются людьми, поэтому нельзя устранить человеческий фактор и ошибки. Рабочие станции, маршрутизаторы, серверы построены на работе людей. Чем выше сложность программы, тем больше возможность раскрытия в ней ошибок и обнаружения уязвимостей, которые приводят к угрозам информационной безопасности.

Часть этих ошибок не приводит к нежелательным результатам, например, к отключению работы сервера, несанкционированному использованию ресурсов, неработоспособности системы. Такие платформы, на которых была похищена информация, могут стать площадкой для дальнейших атак и представляют угрозу информационной безопасности.

Чтобы обеспечить безопасность информации в таком случае, требуется воспользоваться обновлениями. Установить их можно с помощью паков, выпускаемых разработчиками. Установление несанкционированных или нелицензионных программ может только ухудшить ситуацию. Также вероятны проблемы не только на уровне ПО, но и в целом связанные с защитой безопасности информации в сети.

Преднамеренная угроза безопасности информации ассоциируется с неправомерными действиями преступника. В качестве информационного преступника может выступать сотрудник компании, посетитель информационного ресурса, конкуренты или наемные лица. Причин для совершения преступления может быть несколько: денежные мотивы, недовольство работой системы и ее безопасностью, желание самоутвердиться.

Есть возможность смоделировать действия злоумышленника заранее, особенно если знать его цель и мотивы поступков:

- Человек владеет информацией о функционировании системы, ее данных и параметрах.

- Мастерство и знания мошенника позволяют ему действовать на уровне разработчика.

- Преступник способен выбрать самое уязвимое место в системе и свободно проникнуть к информации, стать угрозой для нее.

- Заинтересованным лицом может быть любой человек, как свой сотрудник, так и посторонний злоумышленник.

Например, для работников банков можно выделить такие намеренные угрозы, которые можно реализовать во время деятельности в учреждении:

- Ознакомление сотрудников предприятия с информацией, недоступной для них.

- Личные данные людей, которые не трудятся в данном банке.

- Программные закладки с угрозами в информационную систему.

- Копирование программного обеспечения и данных без предварительного разрешения в личных целях.

- Кража распечатанной информации.

- Воровство электронных носителей информации.

- Умышленное удаление информации с целью скрытия фактов.

- Совершение локальной атаки на информационную систему.

- Отказы от возможного контроля удаленного доступа или отрицание факта получения данных.

- Удаление банковских данных самовольно из архива.

- Несанкционированная коррекция банковских отчетов лицом, не составляющим отчет.

- Изменение сообщений, которые проходят по путям связей.

- Самовольное уничтожение данных, которые повредились вследствие вирусной атаки.

Конкретные примеры нарушения защиты информации и доступа к данным

Несанкционированный доступ – один из самых «популярных» методов компьютерных правонарушений. То есть личность, совершающая несанкционированный доступ к информации человека, нарушает правила, которые зафиксированы политикой безопасности. При таком доступе открыто пользуются погрешностями в системе защиты и проникают к ядру информации. Некорректные настройки и установки методов защиты также увеличивают возможность несанкционированного доступа. Доступ и угроза информационной безопасности совершаются как локальными методами, так и специальными аппаратными установками.

С помощью доступа мошенник может не только проникнуть к информации и скопировать ее, но и внести изменения, удалить данные. Делается это с помощью:

- перехвата косвенных электромагнитных излечений от аппаратуры или ее элементов, от каналов связи, электропитания или сеток заземления;

- технологических панелей регулировки;

- локальных линий доступа к данным (терминалы администраторов системы или сотрудников);

- межсетевых экранов;

- методов обнаружения ошибок.

Из всего разнообразия методов доступа и угроз информации можно условно выделить основные преступления:

- Перехват паролей;

- «Маскарад»;

- Незаконное пользование привилегиями.

Перехват паролей – распространенная методика доступа, с которой сталкивалось большинство сотрудников и тех, кто занимается обеспечением информационной безопасности. Это мошенничество возможно с участием специальных программ, которые имитируют на экране монитора окошко для ввода имени и пароля. Введенные данные попадают в руки злоумышленника, и далее на дисплее появляется сообщение о неправильной работе системы. Затем возможно повторное всплывание окошка авторизации, после чего данные снова попадают в руки перехватчика информации, и так обеспечивается полноценный доступ к системе, возможно внесение собственных изменений. Есть и другие методики перехвата пароля, поэтому стоит пользоваться шифрованием паролей во время передачи, а сделать это можно с помощью специальных программ или RSA.

Способ угрозы информации «Маскарад» во многом является продолжением предыдущей методики. Суть заключается в действиях в информационной системе от лица другого человека в сети компании. Существуют такие возможности реализации планов злоумышленников в системе:

- Передача ложных данных в системе от имени другого человека.

- Попадание в информационную систему под данными другого сотрудника и дальнейшее совершение действий (с предварительным перехватом пароля).

Особенно опасен «Маскарад» в банковских системах, где манипуляции с платежами приводят компанию в убыток, а вина и ответственность накладываются на другого человека. Кроме того, страдают клиенты банка.

Незаконное использование привилегий – название разновидности хищения информации и подрыва безопасности информационной системы говорит само за себя. Именно администраторы наделены максимальным списком действий, эти люди и становятся жертвами злоумышленников. При использовании этой тактики происходит продолжение «маскарада», когда сотрудник или третье лицо получает доступ к системе от имени администратора и совершает незаконные манипуляции в обход системы защиты информации.

Но есть нюанс: в этом варианте преступления нужно перехватить список привилегий из системы предварительно. Это может случиться и по вине самого администратора. Для этого требуется найти погрешность в системе защиты и проникнуть в нее несанкционированно.

Угроза информационной безопасности может осуществляться на умышленном уровне во время транспортировки данных. Это актуально для систем телекоммуникаций и информационных сеток. Умышленное нарушение не стоит путать с санкционированными модификациями информации. Последний вариант выполняется лицами, у которых есть полномочия и обоснованные задачи, требующие внесения изменений. Нарушения приводят к разрыву системы или полному удалению данных.

Существует также угроза информационной безопасности, которая нарушает конфиденциальность данных и их секретность. Все сведения получает третье лицо, то есть посторонний человек без права доступа. Нарушение конфиденциальности информации имеет место всегда при получении несанкционированного доступа к системе.

Угроза защите безопасности информации может нарушить работоспособность компании или отдельного сотрудника. Это ситуации, в которых блокируется доступ к информации или ресурсам ее получения. Один сотрудник создает намеренно или случайно блокирующую ситуацию, а второй в это время натыкается на блокировку и получает отказ в обслуживании. Например, сбой возможен во время коммутации каналов или пакетов, а также угроза возникает в момент передачи информации по спутниковым системам. Их относят к первичным или непосредственным вариантам, поскольку создание ведет к прямому воздействию на данные, находящиеся под защитой.

Выделяют такие разновидности основных угроз безопасности информации в локальных размерах:

- Компьютерные вирусы, нарушающие информационную безопасность. Они оказывают воздействие на информационную систему одного компьютера или сети ПК после попадания в программу и самостоятельного размножения. Вирусы способны остановить действие системы, но в основном они действуют локально;

- «Черви» – модификация вирусных программ, приводящая информационную систему в состояние блокировки и перегрузки. ПО активируется и размножается самостоятельно, во время каждой загрузки компьютера. Происходит перегрузка каналов памяти и связи;

- «Троянские кони» – программы, которые внедряются на компьютер под видом полезного обеспечения. Но на самом деле они копируют персональные файлы, передают их злоумышленнику, разрушают полезную информацию.

Даже защитная система компьютера представляет собой ряд угроз защите безопасности. Поэтому программистам необходимо учитывать угрозу осмотра параметров системы защиты. Иногда угрозой могут стать и безобидные сетевые адаптеры. Важно предварительно установить параметры системы защиты, ее характеристики и предусмотреть возможные пути обхода. После тщательного анализа можно понять, какие системы требуют наибольшей степени защищенности (акцент на уязвимостях).

Раскрытие параметров системы защиты относят к непрямым угрозам безопасности. Дело в том, что раскрытие параметров не даст реализовать мошеннику свой план и скопировать информацию, внести в нее изменения. Злоумышленник только поймет, по какому принципу нужно действовать и как реализовать прямую угрозу защиты безопасности информации.

На крупных предприятиях методами, защищающими информационную безопасность, должна заведовать специальная служба безопасности компании. Ее сотрудники должны искать способы воздействия на информацию и устранять всевозможные прорывы злоумышленников. По локальным актам разрабатывается политика безопасности, которую важно строго соблюдать. Стоит обратить внимание и на исключение человеческого фактора, а также поддерживать в исправности все технические средства, связанные с безопасностью информации.

Наносимый ущерб

Степени и проявления ущерба могут быть разными:

- Моральный и материальный ущерб, нанесенный физическим лицам, чья информация была похищена.

- Финансовый ущерб, нанесенный мошенником в связи с затратами на восстановление систем информации.

- Материальные затраты, связанные с невозможностью выполнения работы из-за перемен в системе защиты информации.

- Моральный ущерб, связанный с деловой репутацией компании или повлекший нарушения взаимоотношений на мировом уровне.

Возможность причинения ущерба есть у лица, которое совершило правонарушение (получило несанкционированный доступ к информации, или произошел взлом систем защиты). Также ущерб может быть нанесен независимо от субъекта, обладающего информацией, а вследствие внешних факторов и воздействий (техногенных катастроф, стихийных бедствий). В первом случае вина ложится на субъекта, а также определяется состав преступления и выносится наказание посредством судебного разбирательства.

Возможно совершение деяния:

- с преступным умыслом (прямым или косвенным);

- по неосторожности (без умышленного причинения вреда).

Ответственность за правонарушение по отношению к информационным системам выбирается согласно действующему законодательству страны, в частности, по уголовному кодексу в первом случае. Если преступление совершено по неосторожности, а ущерб нанесен в малых размерах, то ситуацию рассматривает гражданское, административное или арбитражное право.

Ущербом информационного пространства считаются невыгодные для собственника (в данном случае информации) последствия, связанные с потерей материального имущества. Последствия проявляются в результате правонарушения. Выразить ущерб информационным системам можно в виде уменьшения прибыли или ее недополучения, что расценивается как упущенная выгода.

Главное, вовремя обратиться в суд и выяснить состав преступления. Ущерб нужно классифицировать согласно правовым актам и доказать его в судебном процессе, а еще важно выявить размер деяния личностей, размер их наказания на основе законодательства. Такими преступлениями и безопасностью чаще всего занимается киберполиция или служба безопасности страны в зависимости от объема и значимости вмешательства в информацию.

Этап защиты информации сегодня считается самым актуальным и требуется любому предприятию. Защищать нужно не только ПК, но и все техустройства, контактирующие с информацией. Все данные могут стать оружием в руках злоумышленников, поэтому конфиденциальность современных IT-систем должна находиться на высшем уровне.

Одновременное использование DLP- и SIEM-систем решает задачу защиты данных более эффективно. Испытать программы на практике можно во время бесплатного 30-дневного триала. Узнать детали…

Задержки у атакующей информационную безопасность стороны возможны только в связи с прохождением системы защиты. Абсолютных способов обезопасить себя от угроз не существует, поэтому информационную систему защиты требуется всегда усовершенствовать, поскольку мошенники тоже усовершенствуют свои методики. Пока не придуман универсальный способ, который подходит каждому и дает стопроцентную защиту. Важно остановить проникновение злоумышленников на раннем уровне.

ПОПРОБУЙТЕ «СЁРЧИНФОРМ КИБ»!

Полнофункциональное ПО без ограничений по пользователям и функциональности.

Обновлено: 28.01.2023

В статье затрагивается проблема обеспечения кибербезопасности систем дистанционного обучения образовательных учреждений. Рассмотрены основные факторы риска безопасности, виды и источники угроз. Составлена модель нарушителя информационной безопасности в системе дистанционного обучения, описаны виды нарушителей и преследуемые цели. Предложен и математически описан алгоритм оценки рисков кибербезопасности. Для расчета рисков было предложено использовать трехфакторную модель учитывающую частоту реализации угрозы, ущерб и коэффициент результативности контрмер по противодействию угрозе.

Ключевые слова: социотехническая система, модель нарушителя, угроза, ущерб, меры защиты, образование.

RISKS OF CYBER SECURITY OF DISTANCE LEARNING SYSTEMS

Oladko V.S. *

Financial University under the Government of the Russian Federation, Moscow, Russia

Abstract

The article addresses the issue of providing cybersecurity of distance learning systems at educational institutions. The main safety risk factors, as well as types and sources of threats are considered. A model of the information security violator in the distance learning system is compiled; types of violators and goals pursued are described. A cybersecurity risk assessment algorithm is not only proposed but also mathematically described. To calculate risks, it was offered to use a three-factor model that takes into account the frequency of threat, damage and coefficient of effectiveness of the measures aimed at countering the threat.

Keywords: sociotechnical system, model of the violator, threat, damage, protective measures, education.

Введение

Сегодня образовательные учреждения широко используют в своей деятельности электронную информацию, средства вычислительной техники, информационные системы, интернет – ресурсы и системы дистанционного обучения (СДО). Данные системы тесто взаимодействуют друг с другом и участниками образовательного процесса, образуя виртуальную социотехническую систему [1], что позволяет обеспечить непрерывность обучения и интерактивность взаимодействия преподавателя и обучающегося вне времени и пространства. Дистанционные технологии позволяют расширить возможности очного образования увеличив взаимную доступность субъектов обучения, информационных массивов данных и виртуальных образовательных объектов. При этом точками доступа в СДО могут быть как автоматизированные рабочие места внутри образовательного учреждения, так и удаленные устройства что в свою очередь порождает ряд источников киберугроз и уязвимостей системы [2]. Как следствие, нарушение безопасности СДО в результате воздействия угроз различного характера, зачастую приводит и к нарушению информационной безопасности (ИБ) в сегменте или всей информационной системе образовательного учреждения.

Для предотвращения различных сценариев нарушения ИБ и минимизации ущерба для СДО и информационной системы образовательного учреждения, необходимо применять комплекс мер и средств защиты информации на различных уровнях функционирования системы, а также выявлять и контролировать потенциальные риски ИБ. Поскольку именно контроль рисков позволит выявить недопустимые нарушение и выработать адекватную стратегию управления.

Источники угроз кибербезопасности СДО

Анализ литературных источников показывает, существует большое количество классификаций угроз информационной безопасности. Однако, практически в каждой классификации присутствуют такие признаки как природа возникновения (антропогенные, техногенные, природные) и источник угрозы. Принимая данные признаки за основные, можно сделать вывод, что по природе возникновения для СДО актуальными будут являться антропогенные источники, обусловленные действиями администраторов, пользователей СДО, внутренних и внешних злоумышленников и техногенные источники, связанные со сбоями программного обеспечения сервисов СДО, надежностью аппаратуры и каналов связи информационной инфраструктуры. Подробное описание модели угроз безопасности типовой СДО представлена автором в работе [3]. С учетом модели угроз, была составлена описательная модель нарушителя ИБ в СДО, как наиболее опасного источника угроз кибербезопасности (см. таблицу 1).

Таблица 1 – Модель нарушителя безопасности в СДО

2) желание самореализации;

3) выявление уязвимостей СДО и ИС образовательного учреждения с целью их дальнейшей продажи и получения финансовой выгоды;

4) хищение интеллектуальной собственности (авторских учебных материалов, курсов);

5) получение НСД к ресурсам и сервисам СДО;

6) нарушение целостности и/или уничтожение учебных материалов и данных об учебном процессе;

7) нарушение доступности веб-сайта и сервера СДО;

нарушение доступности информации и материалов учебных курсов для пользователей СДО;

2) превышение привилегий и получение контроля над СДО;

3) получение через скомпрометированную СДО НСД к внутренней ИС образовательного учреждения;

4) хищение научных материалов и интеллектуальной собственности: учебных материалов, оценочных материалов и материалов, создаваемых коллективно участниками учебного процесса;

5) получение НСД к персональным данным студентов и сотрудников;

6) получение НСД и внесение изменений в БД учебных ведомостей;

7) получение НСД к внутренней служебной и другой конфиденциальной информации, хранящейся и обрабатываемой в ИС;

нарушение целостности и/или уничтожение учебных материалов и данных об учебном процессе;

9) нарушение доступности веб-сайта и сервера СДО;

10) нарушение доступности информации и материалов учебных курсов для пользователей СДО;

Результатами деятельности нарушителя являются риски безопасности информационного, операционного, финансового, репутационного характера [4], [5], часть из которых может лежать в области допустимых и приниматься образовательным учреждением, а часть являться недопустимыми. Принятие решений и выбор стратегии в отношении рисков должно реализовываться в рамках непрерывного цикла управления.

Алгоритм управления рисками кибербезопасности СДО

Идентифицированные киберугрозы СДО подлежат исследованию на предмет актуальности и необходимости применения защитных средств и механизмов, направленных на блокирование угрозы и снижение потенциальных рисков последствий. Для этого исследуются такие характеристики угроз как вероятность реализации и возможный ущерб. Оценка может производиться на основании обработанной статистической информации о событиях безопасности [6], моделирования [5] или экспертной оценки.

Как показывает [2] при формировании экспертной группы привлекаются несколько категорий специалистов от аналитиков, специалистов по защите информации, разработчиков, пользователей и руководителей, которые оценивают угрозы и их параметры (вероятность, ущерб) по количественной, качественной или смешанной шкале, а затем на основании их оценок формируется интегральная оценка каждого параметра угрозы. Соотношение между ущербом, вероятностью (частотой) реализации угрозы ИБ определяет уровень риска от реализации угрозы, который учитывается при ранжировании угроз по степени опасности. Чем опасней угроза, тем выше риск и ее актуальность для СДО. Оценку актуальности угроз рекомендуется проводить периодически на всех этапах жизненного цикла СДО, поскольку именно она указывает насколько необходимо использовать средства и механизмы, противодействующие угрозе.

В данной статье для оценки рисков кибербезопасности СДО предлагается алгоритм, основанный на количественных параметрах. Для каждой угрозы TRij из частного списков угроз, где j – порядковый номер угрозы в частном списке угроз для i –ой подсистемы СДО. Риск является вероятностной величиной, для расчета используется распространенная двухфакторная модель оценки на основе применения показателя ожидаемого ущерба – U и вероятности реализации угрозы – p, формула 1.

(1)

Вероятность реализации угрозы лежит в диапазоне [0;1], на значение величины напрямую оказывает влияние наличие/отсутствие мер защиты в данной подсистеме СДО и статистически данные о частоте реализации подобной угрозы – h. Для оценки влияния мер защиты на вероятность реализации угрозы в подсистеме СДО предлагается использовать 4 уровня защиты, каждому из которых ставится в соответствие коэффициент результативности:

- меры защиты отсутствуют (QSMlevel=1);

- меры защиты создают барьер на пути реализации угрозы и могут снизить вероятность ее реализации (QSMlevel=0.75);

- меры защиты создают несколько барьеров и существенно затрудняют процесс реализации угрозы (QSMlevel=0.5);

- меры защиты полностью блокируют угрозу (QSMlevel=0).

C учетом формулы 1 и указанных выше правил, величина риска от каждой угрозы в i-ой подсистеме СДО будет рассчитываться по формуле 2.

(2)

Общий риск по каждой подсистеме СДО будет определяться как.

где i– подсистемы СДО, j –номер угрозы в каждой i-ой подсистеме, m – число угроз в i – подсистеме, – QSMlevelj значение коэффициента результативности мер защиты в каждой подсистеме.

Для определения актуальности угрозы по уровню риска необходимо сравнить полученные с уровнем допустимого риска, все значения меньше допустимого подлежат принятию остальные подлежат страхованию, переносу или уменьшению за счет применения мер и средств защиты.

Заключение

Для расчета рисков было предложено использовать трехфакторную модель учитывающую частоту реализации угрозы, ущерб и коэффициент результативности контрмер по противодействию угрозе. Предложенный подход может применяться на этапе проектирования и реализации СДО или в процессе внутреннего аудита безопасности.

Список литературы / References

- Добрынин В.Н. Высшее образовательное учреждение как социотехническая виртуальная система: состояние и пути решения проблем/ В.Н. Добрынин, Ульянов С.В., Булякова И.А. // Системный анализ в науке и образовании. – 2010. – №4. – С. 1–16.

- Оладько В.С. Функциональная модель исследования безопасности системы дистанционного обучения/ В.С. Оладько// Безопасность информационных технологий. – 2018. – Т. 25. – № 3. – С. 101-111.

- Оладько В.С. Модуль оценки защищенности систем дистанционного образования вузов/ В.С. Оладько// Образовательные технологии и общество. – 2016. – Т. 19. – № 1. – С. 360-376.

- Петрова Р.Г. Возможности и риски дистанционного образования в высшей школе/ Петрова Р.Г., Петров С.И., Рябова Т.В. //Казанский педагогический журнал. – 2015. – №. -С. 294 – 299.

- Руденко Л.И. Моделирование оценки рисков информационной безопасности/ И.Л. Руденко, Пушкарева Е.В. // V Всероссийская с международным участием научно-практическая конференция. Крымский федеральный университет имени В.И. Вернадского. – 2019. – С. 163 – 165.

- Умницын М.Ю. Отслеживание состояний информационной системы на основе анализа данных о событиях/ М.Ю. Умницын, Михальченко С.В. //Прикаспийский журнал: управление и высокие технологии. – 2017. – №4 (40). – С. 165 – 173.

- Ливщиц И.И. Методы оценки защищенности систем менеджмента информационной безопасности, разработанных в соответствии с требованиями международного стандарта ИСО/МЭК 27001:2005 / автореферат дис. … канд. тех. наук: 13.19 /Лившиц Илья Иосифович. – Санкт-Петербургский институт информатики и автоматизации Российской академии наук. Санкт-Петербург, 2012. – 20 с.

Список литературы на английском языке / References in English

При создании системы защиты информации в образовательном учреждении обязательно необходимо учитывать те угрозы, которые могут возникнуть. Исходя из основных свойств информации, в статье представлены основные угрозы информационной безопасности в образовательном учреждении.

Ключевые слова: информационная безопасность, свойства информации угрозы информационной безопасности.

Процесс информатизации полностью поглощает современный мир. Информация на сегодняшний день представляется главным атрибутом полноценной жизни человека, общества и государства в целом. Любую сферу деятельности человека сложно представить без информации, она функционирует везде и имеет при этом огромную ценность. Поэтому защита информации является одним из приоритетных направлений политики государства, и каждой отдельной организации. [2;3]

С развитием информационных технологий и их повсеместным внедрением, проблемы защиты информации стали еще более актуальны. Все данные теперь хранятся на компьютерах, что раньше, казалось бы, являлось гарантом защиты от различных угроз, то сегодня, использование информации на электронных устройствах представляет не меньшую опасность. Всеобщая компьютеризация привела к тому, что информация стала более доступной, где каждый человек при наличии определенных знаний и умений имеет возможность получить ту информацию, которая ему необходима, будь она открытой для каждого или являющейся государственной тайной. Все это доказывает, что от степени информационной безопасности объекта в настоящее время зависит очень многое.

Под информационной безопасностью понимают состояние защищенности информации и информационной среды от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений (в том числе владельцам и пользователям информации) [6]. Иными словами, это защита информации от несанкционированного доступа к ней, с целью ее хищения, модификации или уничтожения.

Информационная безопасность является частью национальной безопасности Российской Федерации, ее обеспечение не может осуществляться без должного внимание к ней государства, общества и каждого отдельного человека. Государство совершенствует законодательство, издает законы, указы, регламентирующие вопросы информационной безопасности, иными словами создает правовую основу безопасности человека в информационной среде. И только при соблюдении обществом государственных правовых норм, можно говорить об информационной безопасности личности, общества и государства.[1;2;3]

Информационная безопасность строиться на основе трех свойств информации – это конфиденциальность, целостность и доступность [7]. Только в совокупности данных свойств можно говорить о полноценной защите и информационной безопасности.

Не стоит также забывать, что компьютер на сегодняшний день является важнейшим средством обучения, и любое образовательное учреждение обязано защитить учащихся от доступа к негативной информации. [4]

Информационную безопасность образовательного учреждения рассматривают, как состояние защищенности персональных данных субъектов образовательного процесса, обучающихся от информации, причиняющей вред их здоровью и развитию, информационных ресурсов, технологий их формирования и использования, а также прав субъектов информационной деятельности [2;9].

При создании системы защиты информации в образовательном учреждении обязательно необходимо учитывать те угрозы, которые могут возникнуть.

Угрозы информационной безопасности могут быть классифицированы по различным признакам [6;7]:

- По природе возникновения (естественные и искусственные)

Естественные – это те угрозы, которые возникли в результате какого-либо природного катаклизма (землетрясения, наводнения и др.);

Искусственные – результат деятельности человека.

Случайные – угрозы, вызванные ошибками или халатностью персонала;

Преднамеренные – возникают в результате целенаправленной деятельности злоумышленников.

Угрозы конфиденциальности, угрозы целостности, угрозы доступности.

Данные, программное обеспечение, аппаратное обеспечение.

Рассмотрим более подробно, какие угрозы информационной безопасности существуют непосредственно в образовательном учреждении [4;6;7;8;9]:

— Несанкционированный доступ к персональным данным, конфиденциальной информации, и программам, хранящим важные документы. Для образовательных учреждений возможна подмена исходных данных в электронных журналах, личных делах педагогов и учащихся;

— Отрицательное влияние на психику учащегося. Свободный доступ в школе/колледже/институте в интернет открывает для детей огромное количество информации, где помимо обучающих и развивающих ресурсов, также присутствуют и ресурсы с нежелательной информацией (материалы порнографического характера, насилия над людьми и животными, пропаганды наркотиков, экстремистской идеологии);

— Чрезмерное использование учащимися социальных сетей, следствием чего является разрушение нормального образовательного процесса обучения;

— Кибертерроризм, как новая форма терроризма, возможна и в образовательных учреждениях. Создание безопасной информационно-технологической среды существенно снизит риск кибератаки на объекты образования, которые могут привести к нарушению функционирования управляющих автоматически систем и последующему повреждению инфраструктуры.

Администрация школы хранит на компьютерах персональные данные учащихся и учителей, приказы и распоряжения, издаваемые в школе, получает и отсылает почту – все это та информация, которая обязана подлежать защите от несанкционированного доступа к ней. Как показывает практика, в образовательных учреждениях защитой данной информации пренебрегают, либо осуществляют на примитивном уровне, устанавливая элементарно вскрываемые пароли (дата рождения, паспортные данные) при доступе к информационным системам. А отсутствие требований и проверок со стороны государства по построению безопасной информационной системы только усугубляет образовавшуюся проблему.

При изучении информатики в школе, учащиеся получают свободный доступ к неограниченному объему информации. Плохо организованный контроль учителя на уроке, позволяет ученику самостоятельно изучать поток информации, предоставляемый просторами глобальной сети интернет. Разумеется, далеко не вся информация является безопасной. Так, одним нажатием клавиши, ребенок может увидеть материалы насилия, экстремизма, идеологических материалов. Под влиянием данных ресурсов может формироваться крайне негативное восприятие окружающего мира, отрицательное отношение к общепринятым нормам морали и права, и как следствие нанесение вреда психическому здоровью, нравственному и духовному развитию [7]. Данный вид угрозы является наиболее опасным и требует создания правовых механизмов блокирования и фильтрации информационных ресурсов в сети интернет. Но помимо внедрения программ фильтрации, препятствующие доступ к нежелательной информации, не стоит забыть и о воспитательных мерах для детей, которые помогут сформировать культуру безопасного поведения в интернете.

В дополнении к названным угрозам, многие специалисты называют такие опасности как: компьютерные вирусы, хакеры, вандализм, хищение и т.д. На диаграмме 1 приведены данные по частотности информационных угроз на территории РФ за 2016г.

Все вышеперечисленные угрозы являются потенциально опасными для любого образовательного учреждения. Наличие интернета в организации уже является угрозой для ее информационной безопасности, и указывает на необходимость построения полноценной системы защиты информации от существующих виртуальных угроз и создании единой политики обеспечения информационной безопасности в образовательном учреждении.

Основные термины (генерируются автоматически): информационная безопасность, образовательное учреждение, угроза, информация, данные, защита информации, информационная среда, нежелательная информация, образовательный процесс, создание системы защиты информации.

Важным требованием обеспечения деятельности образовательного учреждения является поддержание высокого уровня информационной безопасности. Причем ИБ здесь имеет свою специфику. Помимо защиты баз данных и предотвращения хакерских атак, важно оградить учащихся от любых проявлений пропаганды и манипуляций. Поэтому построение системы информационной безопасности в образовательной организации должны осуществлять специалисты, которые имеют соответствующий уровень квалификации и опыт.

Понятие ИБ в образовательной организации

Информационная безопасность образовательного учреждения представляет собой комплекс мер различного характера, направленных на реализацию двух основных целей. Первой целью является защита персональных данных и информационного пространства от несанкционированных вмешательств, хищения информации и изменения конфигурации системы со стороны третьих лиц. Вторая цель ИБ – защита учащихся от любых видов пропаганды, рекламы, запрещенной законом информации.

Информационная безопасность в современной образовательной среде в соответствии с действующим законодательством предусматривает защиту сведений и данных, относящихся к следующим трем группам:

- персональные данные и сведения, которые имеют отношения к учащимся, преподавательскому составу, персоналу организации, оцифрованные архивные документы;

- обучающие программы, базы данных, библиотеки, другая структурированная информация, применяемая для обеспечения учебного процесса;

- защищенная законом интеллектуальная собственность.

Действия злоумышленников могут привести к хищению указанных данных. Также при несанкционированном вмешательстве возможны внесения изменений и уничтожение хранилищ знаний, программных кодов, оцифрованных книг и пособий, используемых в образовательном процессе.

В обязанности лиц, отвечающих за информационную безопасность, входит:

- обеспечение сохранности защищаемых данных;

- поддержание информации в состоянии постоянной доступности для авторизованных лиц;

- обеспечение конфиденциальности подлежащих защите сведений, предотвращение доступа к ним со стороны третьих лиц.

Также специалисты по ИБ обязаны не допустить несанкционированные изменения данных и их утрату.

Угрозы информационной безопасности

Спецификой обеспечения ИБ в информационных учреждениях является состав характерных угроз. К ним относится не только возможность хищения или повреждения данных хакерами, но также деятельность учащихся. Подростки могут сознательно или ненамеренно повредит оборудование или заразить систему вредоносными программами.

Угрозам намеренного или ненамеренного воздействия могут подвергаться следующие группы объектов:

- компьютерное и другое оборудование образовательной организации, в отношении которого возможны воздействия вредоносного ПО, физические и другие воздействия;

- программное обеспечение, применяемое в учебном процессе или для работы системы;

- данные, которые хранятся на жестких дисках или портативных носителях;

- дети и подростки, которые могут подвергаться стороннему информационному воздействию;

- персонал, поддерживающий работу ИТ-системы.

Угрозы информационной безопасности образовательного учреждения могут носить непреднамеренный и преднамеренный характер. К угрозам первого типа относятся:

- аварии и чрезвычайные ситуации – затопление, отключение электроэнергии и т. д.;

- программные сбои;

- ошибки работников;

- поломки оборудования;

- сбои систем связи.

Особенностью непреднамеренных угроз является их временное воздействие. В большинстве случаев результаты их реализации предсказуемы, достаточно эффективно и быстро устраняются подготовленным персоналом.

Намного более опасными являются угрозы информационной безопасности намеренного характера. Обычно результаты их реализации невозможно предвидеть. Намеренные угрозы могут исходить от учащихся, персонала организации, конкуренты, хакеры. Лицо, осуществляющее преднамеренное воздействие на компьютерные системы или программное обеспечение, должно быть достаточно компетентным в их работе. Наиболее уязвимыми являются сети с удаленным в пространстве расположением компонентов. Злоумышленники могут достаточно легко нарушать связи между такими удаленными компонентами, что полностью выводит систему из строя.

Существенную угрозу представляет хищение интеллектуальной собственности и нарушение авторских прав. Также внешние атаки на компьютерные сети образовательной организации могут предприниматься для воздействия на сознание детей. Наиболее серьезная угроза – возможность вовлечения детей в криминальную или террористическую деятельность.

Способы несанкционированного доступа

Для хищения данных, создания нарушений в работе информационной системы и для других действий требуется несанкционированный доступ. Различают следующие виды несанкционированного доступа:

- Человеческий. Предусматривает хищение сведений методом их отправки по электронной почте или копирования на портативные носители, внесение вручную изменений в базы данных при наличии физического доступа к серверу.

- Аппаратный. Применение специального оборудования для хищения данных или внесения изменений в систему. В том числе может применяться оборудование для перехвата электромагнитных сигналов.

- Программный. Применение специального программного обеспечения для перехвата данных, копирования паролей, дешифровки и перенаправления трафика, внесения изменений в функционирование другого софта и т. д.

Меры защиты

Современные технологии информационной безопасности образовательной организации предусматривают обеспечение защиты на 5 уровнях:

- нормативно-правовой;

- морально-этический;

- административно-организационный;

- физический;

- технический.

Рассмотрим подробнее меры защиты, предпринимаемые на каждом из этих уровней.

Нормативно-правовой способ защиты

Законодательством определяются данные, которые должны быть защищены от несанкционированного доступа третьих лиц. К числу таких сведений относятся:

- персональные данные;

- конфиденциальные сведения;

- служебная, профессиональная, коммерческая тайна.

Морально-этические средства обеспечения информационной безопасности

В рамках мер по обеспечению ИБ создаются перечни источников (программ, документов и т. д.) способных травмировать детскую психику. В результате принимаемых мер должен предотвращаться доступ таких источников на территорию образовательного учреждения.

Меры административно-организационного характера

Система административно-организационных мер строится на базе внутренних регламентов и правил организации, которыми регламентируется порядок обращения с информацией и ее носителями. В том числе должны быть разработаны:

- должностные инструкции;

- внутренние методики по ИБ;

- перечни не подлежащих передаче данных;

- регламент взаимодействия с уполномоченными государственными органами по запросам о предоставлении информации и т. д.

Разработанными методиками должен определяться порядок доступа учеников в интернет во время занятий в компьютерных классах, меры по предотвращению доступа детей к определенным ресурсам, предотвращение использования ими своих носителей информации и т. д.

Физические меры

Ответственность за реализацию мер защиты компьютерной сети и носителей информации физического характера несет непосредственно руководитель образовательной организации и ее IT-персонал. Не допускается перекладывание этих мер на наемные охранные структуры.

К числу физических мер относятся:

- реализация пропускной системы для доступа в помещения, в которых находятся носители данных;

- создание системы контроля и управления доступом;

- определение уровней допуска;

- создание правил обязательного регулярного копирования критически важных данных на жесткие диски ПК, не подключенных к интернету.

Также среди физических мер можно назвать правила по созданию паролей и их периодической замене.

Технические меры

Технические меры защиты предусматривают использование специализированного программного обеспечения. В том числе в образовательных организациях рекомендуется использовать DLP и SIEM-системы, которые эффективно обнаруживают угрозы ИБ и обеспечиваю борьбу с ними. При невозможности использования подобных систем по причине бюджетных ограничений, применяются рекомендованные и разрешенные антивирусы и другие виды специального софта.

Применяемое для технической защиты программное обеспечение должно обеспечивать контроль электронной почты, которой пользуются ученики или персонал образовательной организации. Также могут устанавливаться ограничения на копирование данных с жестких дисков компьютеров. Обязательно рекомендуется использование контент-фильтра, с помощью которого ограничивается доступ детей к определенным ресурсам в интернете.

Введение гаджетов в жизнь человека начинается с самых ранних лет, при этом свободный доступ детей и подростков к информации не всегда способствуют развитию здорового мышления, напротив, может негативным образом повлиять на психику, вовлечь в неправомерные действия. Ребенок может стать жертвой киберпреступников, оружием массового поражения в руках идеологов, политологов и рекламщиков, втянут в киберэкстремизм. Дети все чаще подвергаются кибербуллингу и становятся зависимыми от интернета, поэтому вопрос информационной безопасности сейчас наиболее актуален.

| Вложение | Размер |

|---|---|

| informatsionnaya_bezopasnost_v_shkole.docx | 33.46 КБ |

Предварительный просмотр:

Информационная безопасность детей в образовательной организации: проблемы и пути их решения.

Кудрявцева О.С., зам. директора по УВР, методист, учитель информатики и ИКТ

ГБОУ лицей №373 Московского района Санкт-Петербурга

Введение гаджетов в жизнь человека начинается с самых ранних лет, при этом свободный доступ детей и подростков к информации не всегда способствуют развитию здорового мышления, напротив, может негативным образом повлиять на психику, вовлечь в неправомерные действия. Ребенок может стать жертвой киберпреступников, оружием массового поражения в руках идеологов, политологов и рекламщиков, втянут в киберэкстремизм. Дети все чаще подвергаются кибербуллингу и становятся зависимыми от интернета, поэтому вопрос информационной безопасности сейчас наиболее актуален.

Законодательство в области защиты ребенка от информации, пропаганды и агитации, наносящей вред его здоровью, нравственному и духовному развитию:

Тем самым можно определить следующие задачи, стоящие перед образовательной организацией для обеспечения информационной безопасности обучающихся:

- Защита учащихся от неправомерной информации;