Выберите из предложенного перечня функции станционного технологического центра:

Передача информации в информационно-вычислительный центр (ИВЦ) дороги о составах отправляемых поездов в виде телеграмм-натурных листов (ТГНЛ) Передача перевозочных документов на прибывшие вагоны в товарную контору и прием перевозочных документов из товарной конторы на отправляемые вагоны Ведение установленных форм станционной отчетности и учета вагонного парка Получение и обработка предварительной информации о подходе поездов, вагонов и грузов Все выше перечисленные Выявление вагонов, с техническими или коммерческими неисправностями, угрожающими безопасности движения Формирование и расформирование грузовых поездов

Система дистанционного обучения

1-16,19,23,25,31,36,38-42,44,46-50,52,53)_05_2020_V sdo Аттестационный экзамен по высоте_ТЧЭ Муром 2020 Аттестационный экзамен по высоте_ТЧЭ Юдино 2020 Аттестационный экзамен СВЕРД УЦПК 2020 Без рубрики Безопасное производство работ для ППВ 3 разряд АО “ФПК” Безопасность движения Итоговое выходное тестирование Безопасность движения Итоговое выходное тестирование Организация и проведение комиссионного месячного осмотра железнодорожной станции 1 квартал 2020 Безопасные методы и приёмы работы на высоте 2020 ВСИБ УЦПК Безопасные методы и приёмы работы на высоте 2020 Крас УЦПК Промежуточный тест к второму модулю Бесстыковой путь: устройство, содержание и ремонт 2020 БП ПРОМ к модулю №1 Бесстыковой путь: устройство, содержание и ремонт 2020 БП ПРОМ к модулю №8 Бесстыковой путь: устройство, содержание и ремонт 2020 БП ПРОМ к модулю №9 Бригадир (освобожденный) по текущему содержанию и ремонту пути и ИССО _ ПП _ все разряды _ входной, выходной Бригадир (освобождённый) предприятий железнодорожного транспорта и метрополитена _ КЦН _ все разряды В. Информационное обеспечение деятельности по обращению с отходами Модуль 5

К угрозам информационной безопасности относятся любые атаки, направленная на незаконный доступ к данным. К угрозам также можно отнести нарушение цифровых операций или повреждение информации. Угрозы могут исходить от различных субъектов, включая конкурентов, хакеров, преступные организации и даже сотрудников организации. В этой статье вы подробно разберетесь в классификации угроз и узнаете о возможных рисках.

Получить оценку защищенности

К угрозе информационной безопасности относится любая атака, направленная на незаконный доступ к данным. К угрозам также можно отнести нарушение цифровых операций или повреждение информации. Угрозы могут исходить от различных субъектов, включая конкурентов, хакеров, террористические группы, государства, преступные организации и даже сотрудников организации.

Неспособность организации внедрить технические средства защиты, например, шифрование и аутентификацию, приводит к риску раскрытия конфиденциальных данных. Злоумышленники могут использовать персональные данные человека или коммерческую тайну компании для кражи информации или получения доступа к критически важным данным.

Для того чтобы обеспечить должный уровень информационной безопасности, специалисты должны разбираться, как минимум, в следующих типах атак:

1. Вредоносное ПО

Вредоносное ПО — это программное обеспечение, обладающее деструктивным функционалом, такое как программы-шпионы, программы-вымогатели, вирусы и черви.

2. Отказ в обслуживании (DoS)

Отказ в обслуживании (DoS) — это тип атаки, при которой злоумышленники нагружают сеть большим количеством запросов, что приводит к невозможности воспользоваться сервисами целевой системы.

3. MITM (Man-in-the-Middle)

Атака MITM происходит, когда хакеры внедряются в двустороннее информационное взаимодействие. После перехвата трафика они могут фильтровать и красть данные.

4. Фишинг

Вымогатели используют поддельные сообщения, например, e-mail, чтобы обманным путем заставить получателя открыть его и выполнить определенное действие.

5. Внедрение SQL-кода

SQL — это атака, которая возникает в результате несанкционированного введения и исполнения вредоносного кода в сервер, использующий SQL.

Читайте также: анализ и оценка информационной безопасности

Классификация угроз безопасности

Угрозы безопасности можно классифицировать по следующим признакам:

1. По источнику угрозы.

Источник угроз делят на 2 типа:

- источники угроз в самой системе;

- источники угроз вне системы.

Первые приводят к сбою работы системы и другим деструктивным последствиям из-за внутренних негативных факторов (инсайдеры, закладки и т.д.), а вторые нацелены на проникновение в систему или попытку ее дестабилизации из-за пределов контролируемой зоны.

2. По степени влияния угрозы.

Различают активную и пассивную угрозу безопасности. При активной угрозе злоумышленники используют различное вредоносное ПО и другие инструменты. Хакеры могут изменять настройки или состояние системы, чтобы добиться поставленной цели. При пассивной угрозе утечка информации происходит в результате действий или бездействия ИТ- и ИБ-специалистов (например, компрометация парольной информации).

3. По способу доступа к информации.

Зачастую доступ к информации бывает прямой или косвенный. При прямом доступе злоумышленники могут получить пароль от системы и замаскироваться под обычного пользователя. При косвенном доступе хакеры взламывают систему и проникают в нее незаконными способами.

Кроме этого, специалисты различают случайные угрозы, например, вмешательство неквалифицированного специалиста. К преднамеренным угрозам относят любые действия злоумышленников, направленные на получение информации и данных с целью дальнейшего использования.

Читайте также:Фишинговый сайт клон государственного сервиса. Будьте внимательны, чтобы не потерять свои данные

Риски информационной безопасности организации

Задача специалистов по информационной безопасности — сделать так, чтобы атаки на информационную безопасность сводились к минимуму. Для этого необходимо классифицировать риски информационной безопасности и выявить степень и масштаб ущерба от потенциальной атаки. В целом все риски можно условно разделить на три категории.

1. Степень влияния на репутацию компании.

В этой категории все риски делятся на 4 возможных варианта:

- очень низкое влияние, отсутствие негативной реакции;

- низкое влияние, кратковременная негативная реакция;

- среднее влияние, негатив только у части партнеров и клиентов;

- высокое влияние, негатив у значительного числа партнеров и клиентов.

Размер материального ущерба, т.е. непредвиденные расходы и издержки.

Похожим способом разделяют и степень материального ущерба компании. К незначительным показателям относят небольшой ущерб, который легко ликвидировать. К умеренному ущербу относятся непредвиденные расходы, которые компания может себе позволить. Большой ущерб предполагает потерю дохода, значительные издержки. Самый тяжелый случай – критический ущерб, когда компания самостоятельно не может справиться с материальными расходами.

3. Вероятность наступления риска и возможного ущерба.

На основе анализа специалисты могут определить вероятность риска и возможного ущерба. Здесь также выделяется 4 категории.

- очень низкая вероятность, небольшой риск и незначительный ущерб;

- низкая вероятность, средний риск и умеренный ущерб;

- средняя вероятность, большой и риск, и ущерб;

- высокая вероятность, критический и риск, и ущерб.

После анализа рисков эксперты смогут разработать план действий, которые необходимо предпринять для ликвидации ущерба.

В последние годы российские компании становятся все более привлекательными для злоумышленников. Атаки становятся все более успешными, а их сценарии — более сложными. Компании часто не могут самостоятельно обнаружить цепочку атак. Они могут годами пребывать в иллюзии безопасности, считая вероятность риска минимальной.

Ситуация усугубляется, когда такие компании верят в надежность средств автоматизации безопасности и не проверяют надежность инфраструктуры. К сожалению, оценка безопасности показывают, что злоумышленники могут легко получить доступ к таким системам.

Угрозы информационной (компьютерной) безопасности — это различные действия, которые могут привести к нарушениям состояния защиты информации. Другими словами, это — потенциально возможные события, процессы или действия, которые могут нанести ущерб информационным и компьютерным системам.

Угрозы ИБ можно разделить на два типа: естественные и искусственные. К естественным относятся природные явления, которые не зависят от человека, например ураганы, наводнения, пожары и т.д. Искусственные угрозы зависят непосредственно от человека и могут быть преднамеренными и непреднамеренными. Непреднамеренные угрозы возникают из-за неосторожности, невнимательности и незнания. Примером таких угроз может быть установка программ, не входящих в число необходимых для работы и в дальнейшем нарушающих работу системы, что и приводит к потере информации. Преднамеренные угрозы, в отличие от предыдущих, создаются специально. К ним можно отнести атаки злоумышленников как извне, так и изнутри компании. Результат реализации этого вида угроз — потери денежных средств и интеллектуальной собственности организации.

Классификация угроз информационной безопасности

В зависимости от различных способов классификации все возможные угрозы информационной безопасности можно разделить на следующие основные подгруппы.

- Нежелательный контент.

- Несанкционированный доступ.

- Утечки информации.

- Потеря данных.

- Мошенничество.

- Кибервойны.

- Кибертерроризм.

Нежелательный контент — это не только вредоносный код, потенциально опасные программы и спам (т.е. то, что непосредственно создано для уничтожения или кражи информации), но и сайты, запрещенные законодательством, а также нежелательные ресурсы с информацией, не соответствующей возрасту потребителя.

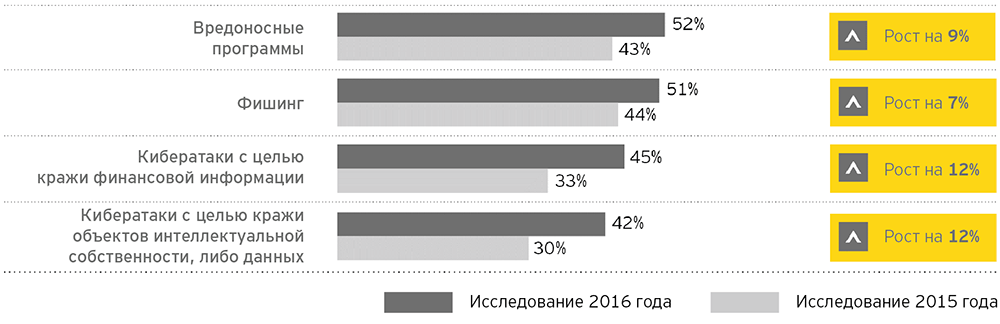

Источник: международное исследование EY в области информационной безопасности «Путь к киберустойчивости: прогноз, сопротивление, ответная реакция», 2016 год

Несанкционированный доступ — просмотр информации сотрудником, который не имеет разрешения пользоваться ею, путем превышения должностных полномочий. Несанкционированный доступ приводит к утечке информации. В зависимости от того, каковы данные и где они хранятся, утечки могут организовываться разными способами, а именно через атаки на сайты, взлом программ, перехват данных по сети, использование несанкционированных программ.

Утечки информации можно разделять на умышленные и случайные. Случайные утечки происходят из-за ошибок оборудования, программного обеспечения и персонала. Умышленные, в свою очередь, организовываются преднамеренно с целью получить доступ к данным, нанести ущерб.

Потерю данных можно считать одной из основных угроз информационной безопасности. Нарушение целостности информации может быть вызвано неисправностью оборудования или умышленными действиями людей, будь то сотрудники или злоумышленники.

Не менее опасной угрозой является мошенничество с использованием информационных технологий («фрод»). К мошенничеству можно отнести не только манипуляции с кредитными картами («кардинг») и взлом онлайн-банка, но и внутренний фрод. Целями этих экономических преступлений являются обход законодательства, политики безопасности или нормативных актов, присвоение имущества.

Ежегодно по всему миру возрастает террористическая угроза, постепенно перемещаясь при этом в виртуальное пространство. На сегодняшний день никого не удивляет возможность атак на автоматизированные системы управления технологическими процессами (АСУ ТП) различных предприятий. Но подобные атаки не проводятся без предварительной разведки, для чего применяется кибершпионаж, помогающий собрать необходимые данные. Существует также такое понятие, как «информационная война»; она отличается от обычной войны тем, что в качестве оружия выступает тщательно подготовленная информация.

Источник угроз информационной безопасности

Нарушение режима информационной безопасности может быть вызвано как спланированными операциями злоумышленников, так и неопытностью сотрудников. Пользователь должен иметь хоть какое-то понятие об ИБ, вредоносном программном обеспечении, чтобы своими действиями не нанести ущерб компании и самому себе. Такие инциденты, как потеря или утечка информации, могут также быть обусловлены целенаправленными действиями сотрудников компании, которые заинтересованы в получении прибыли в обмен на ценные данные организации, в которой работают или работали.

Основными источниками угроз являются отдельные злоумышленники («хакеры»), киберпреступные группы и государственные спецслужбы (киберподразделения), которые применяют весь арсенал доступных киберсредств, перечисленных и описанных выше. Чтобы пробиться через защиту и получить доступ к нужной информации, они используют слабые места и ошибки в работе программного обеспечения и веб-приложений, изъяны в конфигурациях сетевых экранов и настройках прав доступа, прибегают к прослушиванию каналов связи и использованию клавиатурных шпионов.

То, чем будет производиться атака, зависит от типа информации, ее расположения, способов доступа к ней и уровня защиты. Если атака будет рассчитана на неопытность жертвы, то возможно, например, использование спам-рассылок.

Оценивать угрозы информационной безопасности необходимо комплексно, при этом методы оценки будут различаться в каждом конкретном случае. Так, чтобы исключить потерю данных из-за неисправности оборудования, нужно использовать качественные комплектующие, проводить регулярное техническое обслуживание, устанавливать стабилизаторы напряжения. Далее следует устанавливать и регулярно обновлять программное обеспечение (ПО). Отдельное внимание нужно уделить защитному ПО, базы которого должны обновляться ежедневно.

Обучение сотрудников компании основным понятиям информационной безопасности и принципам работы различных вредоносных программ поможет избежать случайных утечек данных, исключить случайную установку потенциально опасного программного обеспечения на компьютер. Также в качестве меры предосторожности от потери информации следует делать резервные копии. Для того чтобы следить за деятельностью сотрудников на рабочих местах и иметь возможность обнаружить злоумышленника, следует использовать DLP-системы.

Организовать информационную безопасность помогут специализированные программы, разработанные на основе современных технологий:

- защита от нежелательного контента (антивирус, антиспам, веб-фильтры, анти-шпионы);

- сетевые экраны и системы обнаружения вторжений (IPS);

- управление учетными данными (IDM);

- контроль привилегированных пользователей (PUM);

- защита от DDoS;

- защита веб-приложений (WAF);

- анализ исходного кода;

- антифрод;

- защита от таргетированных атак;

- управление событиями безопасности (SIEM);

- системы обнаружения аномального поведения пользователей (UEBA);

- защита АСУ ТП;

- защита от утечек данных (DLP);

- шифрование;

- защита мобильных устройств;

- резервное копирование;

- системы отказоустойчивости.

-

Помощь студентам

-

Онлайн тесты

-

Информатика

-

Тесты с ответами по предмету — Основы информационной безопасности

Тест по теме «Тесты с ответами по предмету — Основы информационной безопасности»

-

Обновлено: 26.03.2021

-

214 008

51 вопрос

Выполним любые типы работ

- Дипломные работы

- Курсовые работы

- Рефераты

- Контрольные работы

- Отчет по практике

- Эссе

Популярные тесты по информатике

Информатика

Тесты с ответами по предмету — Информационные технологии в управлении

18.03.2021

476 255

77

Информатика

Тесты с ответами по предмету — Основы информационной безопасности

26.03.2021

214 010

51

Информатика

Тесты с ответами по предмету — Информатика

04.05.2021

146 286

35

Информатика

Тесты с ответами по предмету — Базы данных

07.05.2021

131 100

27

Информатика

Тесты с ответами по теме — Windows

11.04.2021

75 045

35

Информатика

Тесты с ответами по предмету — Компьютерные технологии

17.04.2021

74 123

178

Информатика

Информатика. Тест по теме Текстовый редактор MS Word

17.08.2021

35 768

44

Информатика

Тесты текущего контроля по дисциплине «Теория систем и системный анализ»

18.03.2021

32 762

14

Информатика

Информатика. Тест по теме Табличный процессор MS Excel

17.08.2021

20 274

38

Мы поможем сдать на отлично и без пересдач

-

Контрольная работа

от 1 дня

/от 100 руб

-

Курсовая работа

от 5 дней

/от 1800 руб

-

Дипломная работа

от 7 дней

/от 7950 руб

-

Реферат

от 1 дня

/от 700 руб

-

Онлайн-помощь

от 1 дня

/от 300 руб

Нужна помощь с тестами?

Оставляй заявку — и мы пройдем все тесты за тебя!

Ответы иб

1.Категории связанные

с обеспечением безопасности информационных

систем

— целостность

— доступность

— конфиденциальность

2. Целостность ИС

актуальной

и непротивор.информ,ее защищенность от

разрушен и несакционнир изменения

3. Нарушения

информационной безопасности возникают

на предприятиях в России

Весьма часто

(50%>вероятность события<25% в год)

4. Конфиденциальность

ИС это?

— Обеспечение защиты

от несанкционированного доступа к

информации

5. Доступность ИС

это?

— Возможность получить

за приемлемое время получить требуемую

информацию

6 основными

источниками внутренних отказов являются

-

—

отступление (случайное или умышленное)

от установленных правил эксплуатации; -

выход

системы из штатного режима эксплуатации

в силу случайных или преднамеренных

действий пользователей или обслуживающего

персонала (превышение расчетного числа

запросов, чрезмерный объем обрабатываемой

информации и т.п.); -

ошибки

при (пере)конфигурировании системы; -

отказы

программного и аппаратного обеспечения; -

разрушение

данных; -

разрушение

или повреждение

аппаратуры.

7 Непреднамеренные ошибки штатных пользователей и других лиц,обслуживающих ис являются

Иногда

такие ошибки и являются собственно

угрозами

(неправильно введенные данные или ошибка

в программе, вызвавшая крах системы),

иногда они создают уязвимые

места, которыми могут воспользоваться

злоумышленники

(таковы обычно ошибки администрирования).

Обычно

применительно к пользователям

рассматриваются следующие угрозы:

-

нежелание

работать с информационной системой

(чаще всего проявляется при необходимости

осваивать новые возможности и при

расхождении между запросами пользователей

и фактическими возможностями и

техническими характеристиками); -

невозможность

работать с системой в силу отсутствия

соответствующей подготовки (недостаток

общей компьютерной грамотности, неумение

интерпретировать диагностические

сообщения, неумение работать с

документацией и т.п.); -

невозможность

работать с системой в силу отсутствия

технической поддержки (неполнота

документации, недостаток справочной

информации и т.п.).

8 Окном опасности называется

Промежуток

времени от момента, когда появляется

возможность использовать слабое место,

и до момента, когда пробел ликвидируется,

называется окном

опасности,

ассоциированным с данным уязвимым

местом.

9 Политика работы межсетевого экрана(мэ) основана на принципе

Политика

работы МЭ определяет базовые принципы

управления межсетевым взаимодействием.

При этом можно выбрать один из двух

возможных принципов:

-

Запрещено

все, что не разрешено -

Разрешено

все, что не запрещено.

10 В общем случае работа мэ основана на выполнение функций

-

Фильтрация

проходящих потоков -

Посредничество

при реализации межсетевых взаимодействий

11

экранирующий шлюз это межсетевой экран,

работающий на уровне протокола (этот

вопрос так и не поняли) но вроде прикладной

уровень

12

экранирующий маршрутизатор это межсетевой

экран, работающий на уровне протокола

(туту тоже не понятно) сетевой уровень

13

межсетевой экран не работает по схеме

(так как не известно какие варианты

будут,поэтому по каким работает)

-

Схема

экранирующего маршрутизатора -

Схема

единой защиты локальной сети -

Схема

защищаемой закрытой и не защищаемой

открытой подсетями -

Схема

с раздельно защищаемыми закрытой и

открытой подсетями.

14. VPN

сервер представляет собой?

— Сетевое устройство,

подключаемое к двум сетям – глобальной

и локальной, и выполняющее функции

шифрования и аутентификации для хостов

расположенной за ним сети.

15. VPN

шлюз представляет собой?

— Программно-аппаратный

комплекс или программный комплекс,

настроенный на выполнение функций

множественного VPN-соединения,

в том числе с мобильными пользователями

16. Не существующие

классы VPN?

— VPN

прикладного уровня

17. Виртуальной

защищенной частной сетью называется

— Объединение

локальных сетей через открытую внешнюю

среду на основе создания туннеля, по

которому передаются криптографически

защищённые пакеты сообщений

18. Виртуальный

канал это?

— Логическое

соединение, по которому каждое сообщение

шифруется и упаковывается вместе со

служебными полями в новый пакет

19. Не существующие

типы VPN?

— Глобальный

20. VPN

клиент представляет собой?

— Программно-аппаратный

комплекс или программный комплекс,

настроенный на выполнение функций

VPN-соединения

21 назначение

политики безопасности

обеспечение

целостности, конфиденциальности,

доступности и корректности использования

информационного пространства, в которое

входит непосредственно сама КИС и,

возможно, иные носители информации,

например, персонал предприятия.

22

политика безопасности предприятия это-

Политика

безопасности – это совокупность

управленческих решений, направленных

на комплексную защиту информации

предприятия

23

структура политики безопасности

предприятия реализуется в составе

совокупности

созданных на предприятии или полученных

извне документов и установленных

параметров в контексте Корпоративной

информационной системы (КИС).

25

В состав Аспекта безопасности среднего

уровня политики безопасности предприятия

входит?

регламенты,

связанные с функционированием отдельных

составляющих сети и сервисов.

26

Удаленный доступ, защита паролей,

конфигурация межсетевых экранов,

шифрование и управление криптоключами?

Вариант

ответа может быть то что это можно

отнести к специализированным политикам

27

К обязанностям пользователя КИС относят

-

Соблюдение

общих законов и правил, регламентирующих

безопасность предприятия. В частности,

правил, установленных политикой

безопасности предприятия. -

В

рамках своих полномочий использовать

защитные механизмы. -

Исполнять

требования по защите паролей: получения,

создания, хранения и их регулярной

замене -

Информировать

Администраторов о возникших угрозах

защите информации -

Обеспечивать

резервное копирование собственной

информации -

Обеспечивать

защиту оборудования и математического

обеспечения в рамках своих полномочий -

Проведение

аудита средствами, имеющимися в их

распоряжении, для выявления событий,

связанных с несанкционированным

использованием ресурсов -

Обеспечение

конфиденциальности предоставленной

в их распоряжение информации

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #