В последние дни наблюдаю возросшую блокировку учетных записей в результате применения политики учетных записей в AD. Но с одним пользователем имею проблему. Учетная запись блокируется несколько раз за день. Провели антивирусную

проверку, очистили кэш паролей, удалили все лишние программы. Но найти причину блокировки так и не смог. Использование утилиты Netwrix Account Lockout Examiner также не дало ответ на причины блокировки.

До достижения предела числа сбойных попыток входа в журнале событий периодически регистрируется событие:

Источник: Microsoft Windows security auditing.

Категория: Проверка учетных данных

ID: 4776

Компьютер попытался проверить учетные данные учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: baranova

Исходная рабочая станция: PC-BARANOVA3

Код ошибки: 0xC000006A

C000006A — ввод неверного пароля.

Далее учетная запись блокируется. Регистрируется сообщение в журнале событий:

Источник: Microsoft Windows security auditing.

Категория: Управление учетными записями

ID: 4740

Заблокирована учетная запись пользователя.

Субъект:

Идентификатор безопасности: СИСТЕМА

Имя учетной записи: SRV-AD1$

Домен учетной записи: SFH

Идентификатор входа: 0x3E7

Заблокированная учетная запись:

Идентификатор безопасности: SFHBaranova

Имя учетной записи: Baranova

Дополнительные сведения:

Имя вызывающего компьютера: PC-BARANOVA3

В дальнейшем до разблокировки учетной записи периодически регистрируется ошибка:

Источник: Microsoft Windows security auditing.

Категория: Проверка учетных данных

ID: 4776

Компьютер попытался проверить учетные данные учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: baranova

Исходная рабочая станция: PC-BARANOVA3

Код ошибки: 0xC0000234

На рабочей станции (Windows 7 Pro SP1) в журнале регистрируется ошибка:

Источник: Microsoft Windows security auditing.

Категория: Вход в систему

ID: 4625

Учетной записи не удалось выполнить вход в систему.

Субъект:

ИД безопасности: СИСТЕМА

Имя учетной записи: PC-BARANOVA3$

Домен учетной записи: SFH

Код входа: 0x3e7

Тип входа: 2

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: Baranova

Домен учетной записи: SFH

Сведения об ошибке:

Причина ошибки: Неизвестное имя пользователя или неверный пароль.

Состояние: 0xc000006d

Подсостояние: 0xc000006a

Сведения о процессе:

Идентификатор процесса вызывающей стороны: 0x298

Имя процесса вызывающей стороны: C:WindowsSystem32winlogon.exe

Сведения о сети:

Имя рабочей станции: PC-BARANOVA3

Сетевой адрес источника: 127.0.0.1

Порт источника: 0

Сведения о проверке подлинности:

Процесс входа: User32

Пакет проверки подлинности: Negotiate

Промежуточные службы: —

Имя пакета (только NTLM): —

Длина ключа: 0

Данное событие возникает при неудачной попытке входа. Оно регистрируется на компьютере, попытка доступа к которому была выполнена.

Поля «Субъект» указывают на учетную запись локальной системы, запросившую вход. Обычно это служба, например, служба «Сервер», или локальный процесс, такой как Winlogon.exe или Services.exe.

В поле «Тип входа» указан тип выполненного входа. Наиболее распространенными являются типы 2 (интерактивный) и 3 (сетевой).

В полях «Сведения о процессе» указано, какая учетная запись и процесс в системе выполнили запрос на вход.

Поля «Сведения о сети» указывают на источник запроса на удаленный вход. Имя рабочей станции доступно не всегда, и в некоторых случаях это поле может оставаться незаполненным.

Поля сведений о проверке подлинности содержат подробные данные о конкретном запросе на вход.

— В поле «Промежуточные службы» указано, какие промежуточные службы участвовали в данном запросе на вход.

— Поле «Имя пакета» указывает на подпротокол, использованный с протоколами NTLM.

— Поле «Длина ключа» содержит длину созданного ключа сеанса. Это поле может иметь значение «0», если ключ сеанса не запрашивался.

Обычно в статьях, посвященных поиску причин блокировки, указывается, что с помощью этого сообщения можно найти процесс или программу, приведшую к блокировке. Но в данном случае я вижу, что это — процесс winlogon.

Может быть кто-нибудь кто-нибудь подскажет, как найти источник проблемы.

Содержание

- Администратор не может разблокировать «заблокированный» компьютер

- Симптомы

- Причина

- Решение

- ВРЕМЕННОЕ РЕШЕНИЕ

- Способ 1. При появлении сообщения об ошибке о том, что компьютер заблокирован домен имя_пользователя

- Способ 2. Если в сообщении об ошибке не указано, кто именно заблокировал компьютер

- Статус

- Учетная запись была заблокирована

- Разблокировка учетной записи Майкрософт

- Подробнее

- Через сколько разблокируется учетная запись в windows

- Вопрос

- Учётная запись пользователя заблокирована и не может быть использована для входа в сеть

- Учётная запись пользователя заблокирована и не может быть использована для входа в сеть

- Блокировка учётных записей Windows

- Как разблокировать свою учётную запись Windows, если есть доступ к администратору

- Как разблокировать свою учётную запись Windows, если нет доступа к администратору

- Учетная запись пользователя заблокирована, что делать?

- Причины блокировки учетной записи Windows

- Решаем проблему

- Если первый и второй способы не сработали?

Администратор не может разблокировать «заблокированный» компьютер

Симптомы

Локальный вход в систему или домен после перезагрузки компьютера под управлением операционной системы Windows, если никто не вошел в систему, может быть невозможен.

При входе в систему может появиться следующее сообщение об ошибке:

Компьютер используется и заблокирован.

Только или администратор может снять блокировку компьютера.

Для снятия блокировки нажмите Ctrl-Alt-Del.

При попытке снятия блокировки может появиться следующее сообщение об ошибке:

Компьютер заблокирован. Снять блокировку может только или администратор.

Если пользователь вошел в систему, а затем вышел из нее, последующий вход в систему может быть невозможен (локально или к домену), при этом может отобразиться следующее сообщение об ошибке:

Компьютер используется и заблокирован.

Снять блокировку может только домен имя_пользователя или администратор.

Для снятия блокировки нажмите Ctrl-Alt-Del.

При попытке снятия блокировки может появиться следующее сообщение об ошибке:

Компьютер заблокирован. Снять блокировку может только домен имя_пользователя или администратор.

В сообщении об ошибке, приведенном выше, домен является именем домена последнего пользователя, вошедшего на сервер, а имя_пользователя — это имя последнего пользователя, вошедшего на сервер.

Причина

У подобного поведения могут быть следующие причины:

Для экранной заставки по умолчанию установлено использование несуществующей программы экранной заставки.

Использована поврежденная экранная заставка, защищенная паролем.

Решение

Внимание! В этом разделе, описании метода или задачи содержатся сведения об изменении реестра. Однако неправильное его изменение может привести к серьезным проблемам. Поэтому такие действия следует выполнять очень внимательно. Чтобы обеспечить дополнительную защиту, создайте резервную копию реестра. Это позволит восстановить реестр при возникновении неполадок. Дополнительные сведения о создании резервной копии и восстановлении реестра см. в следующей статье базы знаний Майкрософт:

322756 Как создать резервную копию и восстановить реестр в Windows

Для устранения этой проблемы используйте другую неповрежденную и установленную локально программу заставки (например, Logon.scr).

Запустите редактор реестра (Regedit32.exe).

Найдите значение в следующем разделе реестра:

В меню Правка выберите пункт Строка, введите logon.scr и нажмите кнопку ОК.

Найдите параметр ScreenSaverIsSecure.

В меню Правка выберите пункт Строка, введите 0 и нажмите кнопку ОК.

Закройте редактор реестра.

ВРЕМЕННОЕ РЕШЕНИЕ

Для решения этой проблемы воспользуйтесь соответствующим способом.

Способ 1. При появлении сообщения об ошибке о том, что компьютер заблокирован домен имя_пользователя

Нажмите сочетание клавиш CTRL+ALT+DELETE для снятия блокировки.

Введите учетные данные последнего вошедшего в систему пользователя и нажмите кнопку ОК.

После исчезновения диалогового окна Снятие блокировки компьютера нажмите клавиши CTRL+ALT+DELETE и войдите в систему, как обычно.

Способ 2. Если в сообщении об ошибке не указано, кто именно заблокировал компьютер

С помощью средства выключения в наборе Microsoft Windows Resource Kit выключите заблокированный компьютер. На заблокированном компьютере отображается диалоговое окно Завершение работы системы, но перезагрузка компьютера не происходит.

По истечении времени завершения работы отображается диалоговое окно Операционная система Windows.

До активизации экранной заставки нажмите сочетание клавиш CTRL+ALT+DELETE и войдите в систему обычным образом.

ПРИМЕЧАНИЕ. Если для входа в систему не используется ни один из этих способов, необходимо перезагрузить компьютер и войти в систему до запуска программы экранной заставки.

Статус

Такое поведение является особенностью данного продукта.

Источник

Учетная запись была заблокирована

Если при попытке входа в учетную запись вы получили сообщение о том, что она заблокирована, это значит, что с ней связаны действия, которые могут нарушать наши Условия использования.

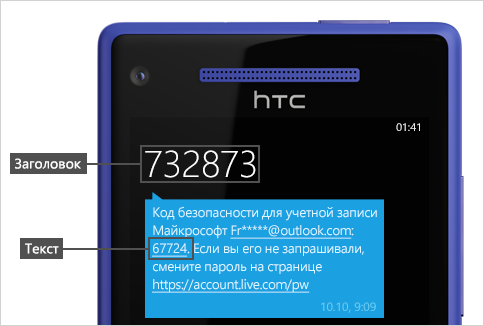

Разблокировка учетной записи Майкрософт

Чтобы разблокировать учетную запись, войдите, чтобы получить защитный код.

Вы можете использовать любой номер телефона для запроса защитного кода.

Номер телефона не нужно обязательно связывать с учетной записью.

Телефон не должен быть смартфоном или подключенным к Интернету, он просто должен иметь возможность получать текстовые сообщения.

Возможно, вам придется создать новый пароль. Ознакомьтесь с советами о том, как создать надежный пароль.

Подробнее

Если при входе вы не видите вариант Далее, ваша учетная запись была заблокирована из-за подозрительной активности или нарушения Условий использования Майкрософт. Чтобы восстановить учетную запись, воспользуйтесь веб-формой по ссылке Восстановить учетную запись ниже.

После отправки формы агент службы поддержки службой безопасности в Интернете Майкрософт будет рассмотрит ее и свяжется с вами по электронной почте. Не отправляйте дополнительные запросы, так как это может увеличить время ответа.

В целях защиты вашей учетной записи и ее содержимого нашим агентам поддержки и специалистам можно отправлять ссылки для сброса паролей или получать доступ к учетным записям и изменять их сведения только после отправки формы восстановления учетной записи.

Вы можете использовать любой номер телефона, на который можно получать текстовые сообщения. Он не должен быть связан с вашей учетной записью.

Мы не будем использовать или сообщать номер телефона, а отправленный на него код истечет через 10 минут.

Это означает, что вы можете использовать телефон друга или коллеги, не ставя под угрозу безопасность своей учетной записи.

Самый быстрый способ разблокировать свою учетную запись — запросить и ввести защитный код в Интернете. Если вы еще не пробовали этот способ, советуем начать с него.

Совет: Если защитный код не работает, убедитесь, что вы вводите цифры из текста сообщения, а не из его заголовка.

Если отображается сообщение об ошибке «Превышено ограничение на использование» при запросе кода безопасности, это может означать, что номер телефона был использован слишком много раз в течение короткого периода времени, или что мы обнаружили что-то подозрительное о номере телефона.

Учетную запись Майкрософт обычно блокируют, если владелец учетной записи нарушает условия нашего соглашения об использовании служб Майкрософт. Далее приведены наиболее распространенные причины блокировки учетных записей, однако не всегда блокировка происходит по этим причинам.

Вредоносные программы, фишинг и другие вредоносные действия

Корпорация Майкрософт запрещает использовать свои службы для выполнения следующих действий.

Вредоносные программы — отправка намеренно нежелательного или потенциально опасного кода или программного обеспечения.

Фишинг — кража конфиденциальных данных других пользователей путем их обмана или спуфинга.

Вмешательство в работу сетей, служб и других систем Майкрософт, а также их повреждение или спуфинг.

Спам может принимать различные формы. Не используйте сети Майкрософт для отправки или публикации нежелательных сообщений электронной почты, комментариев, сообщений, фотографий, отзывов или любого другого содержимого.

Не отправляйте незапрошенное рекламное или коммерческое содержимое.

Не отправляйте содержимое пользователям, которых вы не знаете, или слишком большому числу пользователей одновременно.

Не используйте программы, сценарии и боты для создания учетных записей Майкрософт.

Не подделывайте или не используйте повторно сведения в разных учетных записях при регистрации.

Не создавайте и не используйте несколько учетных записей с целью нарушения политик Майкрософт.

Источник

Через сколько разблокируется учетная запись в windows

Вопрос

В последние дни наблюдаю возросшую блокировку учетных записей в результате применения политики учетных записей в AD. Но с одним пользователем имею проблему. Учетная запись блокируется несколько раз за день. Провели антивирусную проверку, очистили кэш паролей, удалили все лишние программы. Но найти причину блокировки так и не смог. Использование утилиты Netwrix Account Lockout Examiner также не дало ответ на причины блокировки.

До достижения предела числа сбойных попыток входа в журнале событий периодически регистрируется событие:

Источник: Microsoft Windows security auditing.

Категория: Проверка учетных данных

Компьютер попытался проверить учетные данные учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: baranova

Исходная рабочая станция: PC-BARANOVA3

Код ошибки: 0xC000006A

Далее учетная запись блокируется. Регистрируется сообщение в журнале событий:

Источник: Microsoft Windows security auditing.

Категория: Управление учетными записями

ID: 4740

Заблокирована учетная запись пользователя.

Субъект:

Идентификатор безопасности: СИСТЕМА

Имя учетной записи: SRV-AD1$

Домен учетной записи: SFH

Идентификатор входа: 0x3E7

Заблокированная учетная запись:

Идентификатор безопасности: SFHBaranova

Имя учетной записи: Baranova

Дополнительные сведения:

Имя вызывающего компьютера: PC-BARANOVA3

В дальнейшем до разблокировки учетной записи периодически регистрируется ошибка:

Источник: Microsoft Windows security auditing.

Категория: Проверка учетных данных

ID: 4776

Компьютер попытался проверить учетные данные учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: baranova

Исходная рабочая станция: PC-BARANOVA3

Код ошибки: 0xC0000234

На рабочей станции (Windows 7 Pro SP1) в журнале регистрируется ошибка:

Источник: Microsoft Windows security auditing.

Категория: Вход в систему

ID: 4625

Учетной записи не удалось выполнить вход в систему.

Субъект:

ИД безопасности: СИСТЕМА

Имя учетной записи: PC-BARANOVA3$

Домен учетной записи: SFH

Код входа: 0x3e7

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: Baranova

Домен учетной записи: SFH

Сведения об ошибке:

Причина ошибки: Неизвестное имя пользователя или неверный пароль.

Состояние: 0xc000006d

Подсостояние: 0xc000006a

Сведения о процессе:

Идентификатор процесса вызывающей стороны: 0x298

Имя процесса вызывающей стороны: C:WindowsSystem32winlogon.exe

Сведения о сети:

Имя рабочей станции: PC-BARANOVA3

Сетевой адрес источника: 127.0.0.1

Порт источника: 0

Данное событие возникает при неудачной попытке входа. Оно регистрируется на компьютере, попытка доступа к которому была выполнена.

Поля «Субъект» указывают на учетную запись локальной системы, запросившую вход. Обычно это служба, например, служба «Сервер», или локальный процесс, такой как Winlogon.exe или Services.exe.

В поле «Тип входа» указан тип выполненного входа. Наиболее распространенными являются типы 2 (интерактивный) и 3 (сетевой).

В полях «Сведения о процессе» указано, какая учетная запись и процесс в системе выполнили запрос на вход.

Поля «Сведения о сети» указывают на источник запроса на удаленный вход. Имя рабочей станции доступно не всегда, и в некоторых случаях это поле может оставаться незаполненным.

Поля сведений о проверке подлинности содержат подробные данные о конкретном запросе на вход.

— В поле «Промежуточные службы» указано, какие промежуточные службы участвовали в данном запросе на вход.

— Поле «Имя пакета» указывает на подпротокол, использованный с протоколами NTLM.

— Поле «Длина ключа» содержит длину созданного ключа сеанса. Это поле может иметь значение «0», если ключ сеанса не запрашивался.

Может быть кто-нибудь кто-нибудь подскажет, как найти источник проблемы.

Источник

Учётная запись пользователя заблокирована и не может быть использована для входа в сеть

Друзья, привет. Сегодняшняя статья пригодится в первую очередь корпоративным пользователям компьютеров на базе Windows, работающим со стандартными локальными учётными записями. Тогда как вход в учётные записи со статусом администратора могут выполнять только доверенные лица компании в виде сотрудников IT-раздела. Хотя при определённом семейном микроклимате с описываемой ниже проблемой можно столкнуться, используя домашние устройства. Что же за проблема такая? А это невозможность доступа к Windows с уведомлением на экране блокировки «Учётная запись пользователя заблокирована и не может быть использована для входа в сеть». Что за блокировка такая, и как с ней бороться?

Учётная запись пользователя заблокирована и не может быть использована для входа в сеть

Итак, не можем войти в Windows, потому что на экране блокировки видим это.

Такая блокировка является результатом определённого количества неудачных попыток авторизации в локальной учётке, если администратором компьютера внесены соответствующие настройки локальной групповой политики.

Блокировка учётных записей Windows

Администратор компьютера в локальных групповых политиках может установить то или иное число попыток входа в учётные записи пользователей. При превышении этого числа попыток учётка блокируется для входа. Это такая защита от подбора паролей. Даже если дело имеем не с ситуацией попытки подбора пароля к чужой учётке, а просто её истинный владелец невнимательно вводил символы или не посмотрел на раскладку клавиатуры, войти в систему не удастся даже при вводе верного пароля. Придётся выждать установленное администратором время, пока не будет сброшен счётчик попыток входа. И, естественно, пока не истечёт время самой блокировки.

Устанавливается такая защита от подбора паролей в редакторе локальной групповой политики, в политике блокировки учётных записей.

Здесь вводится пороговое значение блокировки, т.е. допустимое число попыток ввода пароля.

При установке такого порогового значения другие параметры политики – время до сброса счётчика блокировки и длительность самой блокировки – автоматически будут установлены на 30 минут.

Добавить в заметки чтобы посмотреть позже?

Их при необходимости можно сменить. И, к примеру, установить меньшее время для сброса счётчика неудачных попыток ввода пароля.

Распространяется такая защита только на локальные учётки и не работает при попытках подбора пароля или пин-кода для подключённых аккаунтов Microsoft.

Разблокировать заблокированную учётную запись можно несколькими путями:

• Дождаться завершения времени блокировки. Но здесь есть нюанс: сколько времени нужно ждать, система не уведомляет. Об этом знает только администратор компьютера;

• Войти в систему с учётки администратора и снять блокировку;

• Если доступ к учётке администратора невозможен, снять блокировку, загрузившись со съёмного устройства и подправив кое-что в реестре Windows.

Как разблокировать свою учётную запись Windows, если есть доступ к администратору

Если своя учётка заблокирована, но есть доступ к учётке администратора, необходимо войти в последнюю и разблокировать свою таким образом. Жмём клавиши Win+R, вводим:

В открывшемся окне в папке «Пользователи» ищем свою учётную запись и делаем на ней двойной клик.

В окошке открывшихся свойств снимаем галочку «Заблокировать учётную запись». Применяем.

Пробуем войти в свою учётку.

Как разблокировать свою учётную запись Windows, если нет доступа к администратору

На первом этапе установки Windows жмём Shift+F10. Запускаем реестр командной строкой:

Кликаем раздел HKEY_LOCAL_MACHINE. Далее жмём меню «Файл», здесь нам нужен пункт «Загрузить куст».

В окне обзора выходим в корень устройств «Этот компьютер» и заходим в раздел Windows. У нас он обозначен как диск (C:), но диск системы также может значиться и под другой буквой. Тут нужно ориентироваться по объёму раздела. На системном разделе раскрываем папки «Windows», далее – «System32», далее – «config». Внутри последней нам нужен файл SAM, это так называемый куст реестра, открываем его.

Открытый куст нужно как-то назвать, имя непринципиально. Назовём его 777.

Внутри раздела реестра HKEY_LOCAL_MACHINE теперь наблюдаем новую ветвь 777. Раскрываем внутри неё путь:

777 – SAM – Domains – Account – Users – Names

Находим имя своей учётки в папке «Names». Нам, например, нужен пользователь Вася. Смотрим, что при выборе Васи отображается на панели реестра справа. У нас значение 0x3f8. Такое же значение, но только в ином формате написания — с лишними нулями спереди и капсом – ищем теперь выше, внутри папки «Users».

Ставим курсор теперь на это значение с нулями и капсом. В правой панели реестра ищем параметр «F» и двойным кликом раскрываем его.

В окошке параметра нам нужна строка 0038. Её первые два значения (у нас это 10 и 00) заменяем.

Двойным кликом ЛКМ щёлкаем по очереди на каждом из двух значений, и когда те выделятся синим, вписываем другие значения. А эти другие значения должны быть 10 и 02 соответственно. В итоге жмём «Ок».

Теперь в окне реестра кликаем на загруженный и отредактированный куст, у нас это 777. И выгружаем его: жмём «Файл», далее- «Выгрузить куст».

Источник

Учетная запись пользователя заблокирована, что делать?

В статье рассказано как войти в систему, если Windows выдает сообщение «Учетная запись пользователя заблокирована и не может быть использована для входа в сеть».

Как правило, учетные записи пользователей корпоративных компьютеров всегда защищены паролем. Зачем нужна такая защита, полагаем, объяснять не нужно, в конце концов, таковы могут быть правила организации.

Но представьте себе такую ситуацию. Сотрудник садится за компьютер, вводит свой пароль и получает уведомление о том, что его учетная запись заблокирована и не может быть использована для входа в сеть. Что же случилось и почему, недоумевает он?

Причины блокировки учетной записи Windows

А случилось вот что. Сам пользователь или кто-то до него по ошибке ввели несколько раз неправильный пароль, в результате чего учетная запись была заблокирована.

Хорошо, но почему подобное не происходит на других компьютерах, скажем, домашних. Всё очень просто. Скорее всего, обслуживающий компьютеры предприятия системный администратор установил ограничение на количество неудачных попыток авторизации в учетной записи. Направлена эта дополнительная мера безопасности на защиту от подбора пароля.

ПРИМЕЧАНИЕ : данный метод защиты работает только для локальных учетных записей без использования пин-кода.

Задается настройка в редакторе локальных групповых политик. Там, в разделе параметров безопасности есть политика блокировки учетных записей, для которой доступны три опции:

По умолчанию время блокировки для включенной настройки составляет 30 минут, но что мешает администратору его увеличить?

Получается, чтобы ввести пароль повторно, вам придется ждать, пока не истечет установленный срок, кстати, время система не сообщает, либо дожидаться прихода администратора.

Решаем проблему

Впрочем, решить проблему вы можете и самостоятельно. Самый простой способ — это зайти в Windows под учетной записью администратора и снять блокировку. Возможно это, однако, только в том случае, если админ по доброте душевной доверил вам свой пароль. Предположим, что он у вас есть.

Зайдите в учетную запись, откройте командой lusrmgr.msc оснастку управления пользователями и группами, выделите слева каталог «Пользователи» и дважды кликните по названию своей учетной записи в средней колонке.

В открывшемся окошке на вкладке «Общие» снимите галочку с пункта «Заблокировать учётную запись». Примените настройки войдите свою учетную запись с правильным паролем.

Если доступа к учетной записи с правами администратора нет, придется действовать в обход. Для этого вам понадобиться обычный установочный диск с Windows.

Загрузитесь с диска, а когда на экране появится приглашение мастера, нажмите Shift + F10 и выполните в открывшейся командной строке команду regedit.

Запустится редактор реестра. Выделите в его левой колонке раздел HKEY_LOCAL_MACHINE, проследуйте в меню «Файл» и выберите пункт «Загрузить куст».

В открывшемся окне обзора зайдите в «Этот компьютер», выберите системный раздел → Windows → System32 → config.

Обратите внимание, что буква системного раздела в загрузочной среде отличается. У нас это D, у вас она может быть другой, ориентируйтесь по содержимому раздела.

В папке config у вас будет файл SAM, откройте его в окне обзора, это и есть нужный вам куст.

Редактор тут же предложит присвоить ему имя. Название может быть любым, пусть будет data. Теперь, если вы раскроете раздел HKEY_LOCAL_MACHINE, то увидите, что в нём появился новый каталог Data.

Разверните его до следующей папки:

В последнем подразделе найдите вложенную папку с именем вашей заблокированной учетной записи, кликните по ней и запишите число, отображаемое в правой части окна редактора в колонке «Тип».

Теперь перейдите на уровень выше, в подраздел Users и выделите подраздел, в качестве имени которого будет записанное вами число.

Его формат несколько иной, с нулями спереди и заглавными символами, главное, чтобы совпадали последние три символа. В этом подразделе будет двоичный параметр F.

Кликните по нему два раза, найдите в открывшемся окошке изменения значения параметра строку 0038 и замените первые два значения на 10 и 02. Сохраните результат, выделите мышкой загруженный куст (Data) и выберите в меню «Файл» опцию «Выгрузить куст».

Закройте редактор реестра, перезагрузите систему и попробуйте войти в систему с правильным паролем.

Если первый и второй способы не сработали?

Если этот способ не сработает, сбросьте пароль любым удобным вам способом, например, воспользовавшись утилитой NTPWEdit, входящей в состав загрузочного диска Live CD AOMEI PE Builder либо диском Active Password Changer — еще одной загрузочной средой, предназначенной для сброса забытых локальных паролей в Windows.

Если же оказия произошла на вашем домашнем компьютере с одной учетной записью, загрузитесь с помощью установочного диска с Windows в безопасный режим.

При этом у вас должна автоматически активироваться встроенная скрытая учетная запись администратора без пароля. Войдя в нее, разблокируйте свою учетку способом, описанным в четвертом абзаце.

Источник

Содержание

- Компьютер попытался проверить учетные данные учетной записи

- Компьютер попытался проверить учетные данные учетной записи

- Вопрос

- 4776 (S, F): компьютер попытался проверить учетные данные для учетной записи.

- Рекомендации по контролю безопасности

- Компьютер попытался проверить учетные данные учетной записи

- Question

- Компьютер попытался проверить учетные данные учетной записи

- Спрашивающий

- Общие обсуждения

Компьютер попытался проверить учетные данные учетной записи

Сообщения: 14

Благодарности:

Включил аудит входа в систему и аудит событий входа в систему.

Теперь видна такая последовательность:

Фиксируются несколько событий Аудита Отказа Event 4776 Credential validation, например:

Имя журнала: Security

Источник: Microsoft-Windows-Security-Auditing

Дата: 20.04.2020 14:04:47

Код события: 4776

Категория задачи:Credential Validation

Уровень: Сведения

Ключевые слова:Аудит отказа

Пользователь: Н/Д

Компьютер: Bigbro

Описание:

Компьютер попытался проверить учетные данные учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: ЮЛИАН

Исходная рабочая станция:

Код ошибки: 0xC0000064

Xml события:

4776

0

0

14336

0

0x8010000000000000

1411013

Security

Bigbro

MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

ЮЛИАН

0xc0000064

в каждом из событий разные имена пользователей, похоже на часто используемые, но явно не мои, например

Demo

ЮЛИАН

administrator

bar

Office1

Гость

GLAVBUH

БАЗА2

далее идет Аудит отказа, событие Logon 4625, с соответсвующим именем пользователя

Имя журнала: Security

Источник: Microsoft-Windows-Security-Auditing

Дата: 20.04.2020 14:14:07

Код события: 4625

Категория задачи:Logon

Уровень: Сведения

Ключевые слова:Аудит отказа

Пользователь: Н/Д

Компьютер: Bigbro

Описание:

Учетной записи не удалось выполнить вход в систему.

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: БАЗА2

Домен учетной записи:

Сведения об ошибке:

Причина ошибки: Неизвестное имя пользователя или неверный пароль.

Состояние: 0xC000006D

Подсостояние: 0xC0000064

Данное событие возникает при неудачной попытке входа. Оно регистрируется на компьютере, попытка доступа к которому была выполнена.

Поля «Субъект» указывают на учетную запись локальной системы, запросившую вход. Обычно это служба, например, служба «Сервер», или локальный процесс, такой как Winlogon.exe или Services.exe.

В поле «Тип входа» указан тип выполненного входа. Наиболее распространенными являются типы 2 (интерактивный) и 3 (сетевой).

В полях «Сведения о процессе» указано, какая учетная запись и процесс в системе выполнили запрос на вход.

Поля «Сведения о сети» указывают на источник запроса на удаленный вход. Имя рабочей станции доступно не всегда, и в некоторых случаях это поле может оставаться незаполненным.

Поля сведений о проверке подлинности содержат подробные данные о конкретном запросе на вход.

— В поле «Промежуточные службы» указано, какие промежуточные службы участвовали в данном запросе на вход.

— Поле «Имя пакета» указывает на подпротокол, использованный с протоколами NTLM.

— Поле «Длина ключа» содержит длину созданного сеансового ключа. Это поле может иметь значение «0», если сеансовый ключ не запрашивался.

Xml события:

В тот момент когда идет попытка под Гостем, фикируется аудит успеха (вход), а потом аудит успеха (выход) который как раз я описал в первом сообщении.

Как можно попытаться найти источник этой гадости?

UPD!!

Проблема найдена. На роутере был проброшен 3389 в сторону компа. Соответсвенно видим обычный брутфорс RDP.

Видимо просто под гостем у них авторизация срабатывала, поэтому фиксировался аудит выхода который по дефолту пишется в журнал. Но под гостем RDP нельзя, так что перебор шел дальше..

Источник

Компьютер попытался проверить учетные данные учетной записи

Вопрос

Добрый день. Сегодня на контроллере домена в журнале аудита стали фиксироваться следующие события:

Имя журнала: Security

Источник: Microsoft-Windows-Security-Auditing

Дата: 10.04.2018 22:24:36

Код события: 4776

Категория задачи:Проверка учетных данных

Уровень: Сведения

Ключевые слова:Аудит отказа

Пользователь: Н/Д

Компьютер: DC.Z.RU

Описание:

Компьютер попытался проверить учетные данные учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: JACK

Исходная рабочая станция:

Код ошибки: 0xC0000064

Xml события:

4776

0

0

14336

0

0x8010000000000000

479489427

Security

DC.DOMAIN.METIZ.RU

MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

JACK

0xc0000064

Имя журнала: Security

Источник: Microsoft-Windows-Security-Auditing

Дата: 10.04.2018 22:38:19

Код события: 4776

Категория задачи:Проверка учетных данных

Уровень: Сведения

Ключевые слова:Аудит отказа

Пользователь: Н/Д

Компьютер: DC.Z.RU

Описание:

Компьютер попытался проверить учетные данные учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: ZAKAZ

Исходная рабочая станция:

Код ошибки: 0xC0000064

Xml события:

4776

0

0

14336

0

0x8010000000000000

479490763

Security

DC.DOMAIN.METIZ.RU

MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

ZAKAZ

0xc0000064

И так постоянно идет перебор разных несуществующих учеток. Что идет перебор не из вне уверен на 100%. Как определить компьютер, с которого происходит подбор?

Заметил. Подбор имен идет строго по алфавиту.

Источник

4776 (S, F): компьютер попытался проверить учетные данные для учетной записи.

Описание события:

Это событие создает каждый раз, когда проверка учетных данных происходит с помощью проверки подлинности NTLM.

Это событие происходит только на компьютере, который является авторитетным для предоставленных учетных данных. Для учетных записей домена контроллер домена является авторитетным. Для локальных учетных записей локальный компьютер является авторитетным.

В нем показаны успешные и неудачные попытки проверки учетных данных.

В нем показано только имя компьютера (Source Workstation), с которого была выполнена попытка проверки подлинности (источник проверки подлинности). Например, при проверке подлинности от CLIENT-1 до SERVER-1 с помощью учетной записи домена вы увидите CLIENT-1 в поле Source Workstation. Сведения о компьютере назначения (SERVER-1) не представлены в этом событии.

В случае сбоя попытки проверки учетных данных вы увидите событие с ошибкой со значением параметра Код ошибки, не равное «0x0».

Основное преимущество этого события заключается в том, что на контроллерах домена можно увидеть все попытки проверки подлинности для учетных записей домена при проверке подлинности NTLM.

Для мониторинга попыток логоса локальной учетной записи лучше использовать событие»4624:учетная запись была успешно зарегистрирована», так как она содержит дополнительные сведения и более информативна.

Это событие также создается, когда происходит событие разблокировки рабочей станции.

Это событие не создается при локальном входе учетной записи домена в контроллер домена.

Примечание. Рекомендации приведены в разделе Рекомендации по мониторингу безопасности для этого события.

XML события:

Необходимые роли сервера: никаких особых требований.

Минимальная версия ОС: Windows Server 2008, Windows Vista.

Версии события: 0.

Описания полей:

**** Примечание Пакет проверки подлинности — это DLL, инкапсулирует логику проверки подлинности, используемую для определения того, следует ли разрешить пользователю войти в систему. Local Security Authority (LSA) сдает проверку подлинности логотипа пользователя, отправляя запрос в пакет проверки подлинности. Затем пакет проверки подлинности проверяет сведения о логотипе и проверяет или отклоняет попытку логоса пользователя.

Учетная запись Logon [Type = UnicodeString]: имя учетной записи, которая была проверена пакетом проверки подлинности. Может быть имя пользователя, имя учетной записи компьютера или хорошо известное имя основной учетной записи безопасности. Примеры:

Пример пользователя: dadmin

Пример учетной записи компьютера: WIN81$

Пример учетной записи локальной системы: Локальный

Пример учетной записи локальной службы: локализованная служба

Source Workstation [Type = UnicodeString]: имя компьютера, с которого возникла попытка логотипа.

Код ошибки [Type = HexInt32]: содержит код ошибки для событий сбоя. Для событий success этот параметримеет значение 0x0«. В таблице ниже приведены наиболее распространенные коды ошибок для этого события:

| Код ошибки | Описание |

|---|---|

| 0xC0000064 | Имя пользователя, впечатанный вами, не существует. Плохое имя пользователя. |

| 0xC000006A | Логотип учетной записи с ошибкой или плохим паролем. |

| 0xC000006D | — Сбой общего логотипа. Некоторые из возможных причин для этого: Было использовано имя пользователя и/или пароль, недействительный Несоответствие уровня проверки подлинности lan Manager между исходным и целевым компьютерами. |

| 0xC000006F | Логотип учетной записи за пределами разрешенных часов. |

| 0xC0000070 | Логотип учетной записи с несанкционированной рабочей станции. |

| 0xC0000071 | Логотип учетной записи с истекшим паролем. |

| 0xC0000072 | Логотип учетной записи для учетной записи отключен администратором. |

| 0xC0000193 | Логотип учетной записи с просроченной учетной записью. |

| 0xC0000224 | Логотип учетной записи с флагом «Изменение пароля в следующем логотипе». |

| 0xC0000234 | Логотип учетной записи с заблокированной учетной записью. |

| 0xC0000371 | Локальный магазин учетных записей не содержит секретных материалов для указанной учетной записи. |

| 0x0 | Никаких ошибок. |

Таблица 1: Коды ошибок Winlogon.

Рекомендации по контролю безопасности

Для 4776 (S, F): компьютер попытался проверить учетные данные для учетной записи.

| Тип требуемого мониторинга | Рекомендации |

|---|---|

| Учетные записи большой ценности: у вас может быть домен или локальные учетные записи большой ценности, для которых необходимо отслеживать каждое действие. Примеры учетных записей большой ценности: учетные записи администраторов баз данных, встроенная учетная запись локального администратора, учетные записи администраторов домена, учетные записи служб, учетные записи контроллеров домена и т. д. |

Отслеживайте это событие с помощью учетной записи Logon, соответствующей учетной записи или учетной записи с высокой стоимостью. |

| Аномалии и вредоносные действия: у вас могут быть особые требования касательно обнаружения аномалий или отслеживания потенциально вредоносных действий. Например, вам может потребоваться отслеживать использование учетной записи во внерабочее время. | При отслеживании аномалий или вредоносных действий используйте значение «Logon Account» (с другими сведениями), чтобы отслеживать, как или когда используется определенная учетная запись. Чтобы отслеживать активность определенных учетных записей пользователей вне рабочих часов, отслеживайте соответствующие пары учетных записей Logon + Source Workstation. |

| Неактивные учетные записи: у вас, возможно, есть неактивные, отключенные или гостевые учетные записи, а также другие учетные записи, которые не должны использоваться. | Отслеживайте это событие с помощью «Учетной записи Logon», которую нельзя использовать. |

| Список разрешенных учетных записей: возможно, у вас есть список разрешенных учетных записей, которым разрешено выполнять действия, соответствующие определенным событиям. | Если это событие соответствует действию «разрешить только список», просмотрите «Учетная запись Logon» для учетных записей, не вполне допустимых. |

| Компьютеры с ограниченным использованием. Возможно, у вас есть определенные компьютеры, с которых определенные люди (учетные записи) не должны входить в систему. | Отслеживайте целевые исходные рабочие станции для запросов проверки учетных данных из «Учетной записи Logon», которую вы беспокоите. |

| Соглашения об именовании учетных записей: в вашей организации могут быть определенные соглашения об именовании учетных записей. | Отслеживайте «Учетную запись логона» для имен, не соответствующих конвенциям имен. |

Если проверку подлинности NTLM не следует использовать для определенной учетной записи, отслеживайте эту учетную запись. Не забывайте, что локальный логотип всегда будет использовать проверку подлинности NTLM, если учетная запись входит в устройство, на котором хранится учетная запись пользователя.

Это событие можно использовать для сбора всех попыток проверки подлинности NTLM в домене, если это необходимо. Не забывайте, что локальный логотип всегда будет использовать проверку подлинности NTLM, если учетная запись входит в устройство, на котором хранится учетная запись пользователя.

Если локальная учетная запись должна использоваться только локально (например, не разрешен логотип сетевых или терминальных **** служб), необходимо отслеживать все события, в которых исходные рабочие станции и компьютеры (где событие было сгенерировано и где хранятся учетные данные) имеют разные значения.

Рассмотрите возможность отслеживания следующих ошибок по указанным ниже причинам:

Источник

Компьютер попытался проверить учетные данные учетной записи

Question

В последние дни наблюдаю возросшую блокировку учетных записей в результате применения политики учетных записей в AD. Но с одним пользователем имею проблему. Учетная запись блокируется несколько раз за день. Провели антивирусную проверку, очистили кэш паролей, удалили все лишние программы. Но найти причину блокировки так и не смог. Использование утилиты Netwrix Account Lockout Examiner также не дало ответ на причины блокировки.

До достижения предела числа сбойных попыток входа в журнале событий периодически регистрируется событие:

Источник: Microsoft Windows security auditing.

Категория: Проверка учетных данных

Компьютер попытался проверить учетные данные учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: baranova

Исходная рабочая станция: PC-BARANOVA3

Код ошибки: 0xC000006A

Далее учетная запись блокируется. Регистрируется сообщение в журнале событий:

Источник: Microsoft Windows security auditing.

Категория: Управление учетными записями

ID: 4740

Заблокирована учетная запись пользователя.

Субъект:

Идентификатор безопасности: СИСТЕМА

Имя учетной записи: SRV-AD1$

Домен учетной записи: SFH

Идентификатор входа: 0x3E7

Заблокированная учетная запись:

Идентификатор безопасности: SFHBaranova

Имя учетной записи: Baranova

Дополнительные сведения:

Имя вызывающего компьютера: PC-BARANOVA3

В дальнейшем до разблокировки учетной записи периодически регистрируется ошибка:

Источник: Microsoft Windows security auditing.

Категория: Проверка учетных данных

ID: 4776

Компьютер попытался проверить учетные данные учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: baranova

Исходная рабочая станция: PC-BARANOVA3

Код ошибки: 0xC0000234

На рабочей станции (Windows 7 Pro SP1) в журнале регистрируется ошибка:

Источник: Microsoft Windows security auditing.

Категория: Вход в систему

ID: 4625

Учетной записи не удалось выполнить вход в систему.

Субъект:

ИД безопасности: СИСТЕМА

Имя учетной записи: PC-BARANOVA3$

Домен учетной записи: SFH

Код входа: 0x3e7

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: Baranova

Домен учетной записи: SFH

Сведения об ошибке:

Причина ошибки: Неизвестное имя пользователя или неверный пароль.

Состояние: 0xc000006d

Подсостояние: 0xc000006a

Сведения о процессе:

Идентификатор процесса вызывающей стороны: 0x298

Имя процесса вызывающей стороны: C:WindowsSystem32winlogon.exe

Сведения о сети:

Имя рабочей станции: PC-BARANOVA3

Сетевой адрес источника: 127.0.0.1

Порт источника: 0

Данное событие возникает при неудачной попытке входа. Оно регистрируется на компьютере, попытка доступа к которому была выполнена.

Поля «Субъект» указывают на учетную запись локальной системы, запросившую вход. Обычно это служба, например, служба «Сервер», или локальный процесс, такой как Winlogon.exe или Services.exe.

В поле «Тип входа» указан тип выполненного входа. Наиболее распространенными являются типы 2 (интерактивный) и 3 (сетевой).

В полях «Сведения о процессе» указано, какая учетная запись и процесс в системе выполнили запрос на вход.

Поля «Сведения о сети» указывают на источник запроса на удаленный вход. Имя рабочей станции доступно не всегда, и в некоторых случаях это поле может оставаться незаполненным.

Поля сведений о проверке подлинности содержат подробные данные о конкретном запросе на вход.

— В поле «Промежуточные службы» указано, какие промежуточные службы участвовали в данном запросе на вход.

— Поле «Имя пакета» указывает на подпротокол, использованный с протоколами NTLM.

— Поле «Длина ключа» содержит длину созданного ключа сеанса. Это поле может иметь значение «0», если ключ сеанса не запрашивался.

Может быть кто-нибудь кто-нибудь подскажет, как найти источник проблемы.

Источник

Компьютер попытался проверить учетные данные учетной записи

Этот форум закрыт. Спасибо за участие!

Спрашивающий

Общие обсуждения

Всем доброго времени суток. Есть ряд рабочих станций Windows7 в домене. На каждй из них заведён локальный администратор. Доступ к стандартному общему ресурсу через администратора домена работает. Но если пытаюсь зайти через лок. администратора: имя_компьютераАдминистратор, не пускает, причём пароль вводится 100% правильно (проверял локально). Тип аутентификации вроде как и там и там NTLM. Учётную запись гостя включать не собираюсь. Вот кусок лога после неудачной попытки входа:

4776:

Компьютер попытался проверить учетные данные учетной записи.

Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: Администратор

Исходная рабочая станция: MYCOMP

Код ошибки: 0xc000006a

4625:

Учетной записи не удалось выполнить вход в систему.

Субъект:

ИД безопасности: NULL SID

Тип входа: 3

Учетная запись, которой не удалось выполнить вход:

ИД безопасности: NULL SID

Имя учетной записи: Администратор

Домен учетной записи: PROBLEM_COMP

Сведения об ошибке:

Причина ошибки: Неизвестное имя пользователя или неверный пароль.

Сведения о процессе:

Идентификатор процесса вызывающей стороны: 0x0

Сведения о сети:

Имя рабочей станции: MYCOMP

Сетевой адрес источника: 1.1.1.140

Порт источника: 61509

Сведения о проверке подлинности:

Источник

Все началось с того что пара пользователей стали регулярно блокироваться. Стандартный поиск по «Просмотр событий» показал вот такую картину:

Компьютер попытался проверить учетные данные учетной записи. Пакет проверки подлинности: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 Учетная запись входа: TESTER Исходная рабочая станция: Код ошибки: 0xc000006a

Хочется отметить, что «Исходная рабочая станция» — пусто, никаких данных нет.

Так же в логах присутствовали коды ошибок 0xc000006a и 0xc0000234

Интернет подсказал что они означают:

0xc000006a – An invalid attempt to login has been made by the following user. 0xc0000234 – The user account has been automatically locked because too many invalid logon attempts or password change attempts have been requested.

Гугление и чтение умных и полезных статеек (например вот: https://habrahabr.ru/company/netwrix/blog/148501/) привели к необходимости включить расширенный лог — на контроллерах домена включил

nltest /dbflag:0x2080ffff

не забыть потом выключить командой

nltest /dbflag:0x0

и начал анализировать результат в файле C:Windowsdebugnetlogon.log руками или чем-то вроде

type C:Windowsdebugnetlogon.log | findstr MYLOGIN

И источник проблемы был найден — из дружественного домена приходило огромное количество запросов на авторизацию, нечто вроде:

10/13 21:32:39 [LOGON] MY-DOMAIN: SamLogon: Transitive Network logon of MY-DOMAINTESTER from (via DC03) Entered 10/13 21:32:39 [LOGON] MY-DOMAIN: SamLogon: Transitive Network logon of MY-DOMAINTESTER from (via DC03) Returns 0xC000006A

Понятно, работает какая-то зараза. Ну что же — мяч не на нашей стороне и это уже хорошо. Через некоторое время коллеги ответили — действительно, долбились через их RDP-сервера. Прикрутили скриптик, блокирующий перебирателей и наступила тишина. Кстати, на свежеподнятом linux-сервере я всегда первым делом ставлю fail2ban, это уже рефлекс.

Решений существует куча, например:

Как вариант защиты пользователей — можно разрешить вход только с определенных компьютеров чтобы обезопасить учетные записи (Учетная запись пользователя → Свойства → Учетная запись → Вход на… → Только на указанные компьютеры).

- Remove From My Forums

-

Question

-

I am coming across several instances where a user will get the error code 0xC0000234 for event 4776 and Failure Reason: Account Locked Out for event 4625 but the account never actually locks out. I cannot find a corresponding event 644 (windows 2003) or

4740 (Server 2008 and up) on any of our AD servers.Any idea why this would register as an account being locked out, but not actually lock the account out?

Thanks!

All replies

-

Hi,

According to your description, you mentioned that this accounts hasn’t been actually lockout, do you mean that this account can log on successfully?

What is the time when the event 4776 with code: 0xC0000234 logged?

Best Regards,

Amy

-

The 0xC0000234 event happens several times and then within a couple seconds to minutes, I see successful logon events. I have checked and the user didnt experience a lock out, which is really odd. Could it be that the server that locks it out isnt passing

the event to all the member DCs? -

Hi,

Sounds a little weird to me.

Would you please check the account lockout policy, and post out the configured value for

Account lockout duration,

Account lockout threshold and Reset account lockout counter after?More information for you:

Account Policy Settings

http://technet.microsoft.com/en-us/library/cc757692(v=WS.10).aspx

If the Account lockout duration and Reset account lockout counter after settings are set too low, the account will be unlocked very quickly after it’s locked.

Best Regards,

Amy

-

Marked as answer by

Tuesday, May 27, 2014 5:53 AM

-

Unmarked as answer by

Amy Wang_

Wednesday, June 4, 2014 1:30 AM

-

Marked as answer by

-

This isnt the case. The account lockout and reset account lockouts are set as they should be, not too low if at all. So this isnt the answer for this scenario.

-

Hi,

If that’s the case, would you please post out related event messages for further troubleshooting?

Best Regards,

Amy

-

0xc0000234 – The user account has been automatically locked because too many invalid logon attempts or password change attempts have been requested.

-

We are seeing this repeat pattern in our SIEM as well for a privileged account. The pattern is first a series of:

Object Name 0xC0000234

Vendor Message ID 4776

Vendor Info The computer attempted to validate the credentials for an account.Then followed by:

Vendor Message ID 4776

Vendor Info The computer attempted to validate the credentials for an account.

Error code 0xc0000234 – The user account has been automatically locked because too many invalid logon attempts or password change attempts have been requested.

Error code 0xc0000234 log details log under Event Id 4776 in event viewer.

Event ID 4776 0xc0000234 – user account has been automatically locked every after few seconds and the user failed to logins.

In this article, we will discuss a solution to solve the error code 0xc0000234 or event id-4776 by enabling debug logging for the netlogon service.

When DC ( Domain Controller) successfully authenticates a user via NTLM, it logs this event.

Authentication Package: Always “MICROSOFT_AUTHENTICATION_PACKAGE_V1_0”

Logon Account: ShellOper

Source Workstation:

Error Code: 0xc0000234

In the event log, it shows the above information

This event is also logged on member servers and workstations when someone attempts to log on with a local account.

Cool Tip: How to manipulate Active Directory UserAccountControl flags in PowerShell!

Error Code 0xc0000234 Solution

To know the source of the login attempt, we have to enable verbose netlogon logging on Domain Controller.

To enable the verbose netlogon logging follow given below steps

- Open a Cmd (Command Prompt) with Administrator privileges.

- Run below command

Nltest /DBFlag:2080FFFF

- Netlogon service stop and restart not required.

- If you want to turn off the verbose netlogon logging, run below command

Nltest /DBFlag:0x0

Netlogon related events are available in file %windir%debugnetlogon.log

To read the events of the above file, open the log file with run as administrator.

netlogon.log file contains the user logon attempt and its source location.

This will help you to trace the workstation from where the login attempt was coming.

You can enable or disable netlogon logging using the registry method.

- Open the registry editor

- If Reg_SZ value for the below registry entry exists, delete it

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParametersDBFlag3. Create REG_DWORD with the same word and assign value 2080FFFF hexadecimal value.

Cool Tip: Event Id 4625 Status Code 0xc000006a – Fix to find the source of attempt!

Conclusion

I hope the above article on error code 0xc0000234 logs under event id 4776 is helpful to you.

Error Status code 0xc0000234 – User account has been automatically locked because of too many invalid logon or password change attempts.

Cool Tip: Event Id 4634 – An Account was logged off!

Using enabling the verbose logging for the netlogon service on the Domain controller will help you to find out logon attempt location.

Cool Tip: Event Id 4771 – Kerberos pre-authentication failed!

You can find more topics about PowerShell Active Directory commands and PowerShell basics on the ShellGeek home page.

You can read more on other windows security and system event logs as given:

- Event Id 4670 – System restart or shutdown

- Event Id 4624 – An account was successfully logged on.