Широкому

применению кодов, исправляющих любые

сочетания

ошибок кратности t

и

менее, способствовала возможность

мажоритарного декодирования, основанного

на принципе голосования,

т. е. принятия решения «по большинству

голосов» [3,

4]. Использование мажоритарного

декодирования для циклических

кодов, особенно кодов БЧХ, позволяет

значительно упростить

реализацию декодера.

В

основе мажоритарного декодирования

двоичных циклических

кодов лежит то, что для каждого кодового

символа ci

можно

составить S

контрольных

проверок на четность вида

![]()

Если

при этом элемент сi

не

входит в правую часть ни одного из

соотношений (7.1),

а любой элемент cij≠сi

входит

только в

одно соотношение, то такие проверки

называют разделенными

или ортогональными. К разделенным

проверкам (7.1)

добавляют

тривиальную проверку сj=ci,

что

позволяет для определения

элемента сi

использовать S

+ 1 проверочных соотношений.

Отсюда следует, что для циклического

кода, исправляющего

ошибки кратности t

и

менее, количество S

контрольных

соотношений (7.1)

с разделенными проверками не должно

быть

меньше 2t.

Тогда,

с учетом тривиальной проверки, будем

иметь S+1≥dmin=2t+1.Из

этого, а также из свойств ортогональных

проверок

следует, что ошибки в t

кодовых

символах могут привести

к неправильному определению значения

ci

не

более чем в t

проверках.

Именно последнее обстоятельство и

позволяет для определения значения

символа сi

применить

мажоритарный

принцип.

Наряду

с разделенными проверками существует

мажоритарное

декодирование с квазиразделенными

проверками и с λ-связанными проверками

[3].

Система

квазиразделенных проверок отличается

от системы разделенных

проверок тем, что в каждую проверку

входит одна и та же линейная комбинация

символов, тогда как любой другой

символ ci,

не

входящий в эту комбинацию, входит только

в одну из проверок.

Система

λ-связанных

проверочных соотношений вида (7.1),

определяющих

символ сi,

характеризуются

тем, что любой другой

символ сj≠ci

, входит

не более чем в λ

проверок,

но существует

хотя бы один символ ci,

который

входит точно в λ

проверок.

На

практике более широкое применение

находит мажоритарное декодирование

с разделенными проверками.

Не

проводя подробный анализ эффективности

того или иного

метода мажоритарного декодирования

циклических кодов, укажем лишь некоторые

его достоинства.

Первое

из них заключается в сравнительно

простой технической

реализации мажоритарного декодирования.

Схема декодера

двоичного циклического кода содержит

мажоритарный элемент,

регистр сдвига и сумматоры по модулю

два.

Второе

достоинство мажоритарного декодирования

заключается

в том, что система проверочных соотношений

для символа сi;

при сдвиге содержимого регистра переходит

в систему проверок

для очередного символа комбинации сi+1

. Эта особенность позволяет

осуществить процедуру последовательного

(один за другим)

мажоритарного декодирования всех

символов комбинации

циклического кода.

Наконец,

существенным достоинством мажоритарного

декодирования

является также и то, что кроме всех

ошибок кратности

t≤S/2

могут

исправляться и некоторые ошибки более

высокой

кратности.

Приведем

пример мажоритарного декодирования

циклического

кода (7, 3) с разделенными проверками и с

образующим полиномом

Р

(х) = (1+

x)(1+x+

х3).

Этот

код имеет минимальное

кодовое расстояние dmin

= 4. Очевидно, что такой код может исправлять

однократные ошибки и обнаруживать все

двухкратные

ошибки.

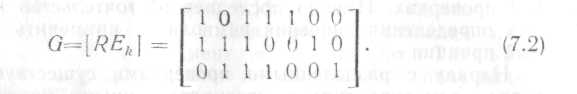

Образующая

матрица G

систематического

циклического кода

(п,

к) =

(7, 3) с указанным выше образующим полиномом

Р

(х) =

1 + x2

+ x3+x’4

имеет вид

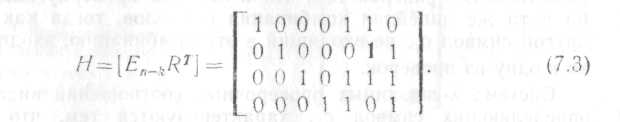

Проверочная

матрица Н

образуется

из единичной матрицы размерности

(п —

к) и

транспонированной матрицы остатков

RT,

т. е.

![]()

Так

как циклический код является нулевым

пространством по

отношению к проверочной матрице, то

для любой разрешенной

кодовой комбинации (с0

c1

с2

с3

с4

с5

с6)

справедливо

равенство

Таким

образом, умножив вектор-строку (с0

c1

с2

… с6)

на

транспонированную

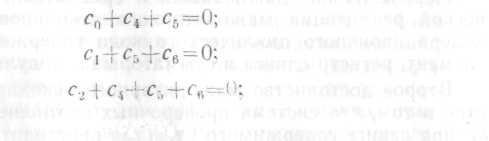

проверочную матрицу (7.3), получим

следующие

уравнения:

c3+c4+c6=0. (7.4)

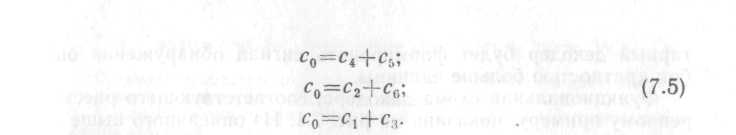

Взяв

первое из уравнений системы (7.4), а

также сложив по

модулю два первое и третье, первое,

второе и четвертое уравнения

получим следующую систему разделенных

проверок для

мажоритарного определения элемента

с0:

Как

видно из системы (7.5),

любой элемент сi≠c0

входит только

в одну из трех проверок, что позволяет

правильно определить

значение с0

по

большинству при любой однократной

ошибке.

Напомним

свойство циклических кодов, заключающееся

в том,

что если вектор (со

c1

c2

сз

c4

c5

c6)

соответствует

разрешенной

комбинации неукороченного циклического

(п,

k)

-кода,

то

ее циклический сдвиг влево, т. е. (с1

с2

с3

с4,

с5

с6

с0),

также

является

разрешенной кодовой комбинацией, для

которой система

разделенных проверок (7.5) превратится

в систему для определения

уже элемента с1,

т.

е.

Таким

образом, мажоритарный элемент, определяющий

любой

элемент кода сi

и позволяющий исправлять однократные

ошибки,

является одним и тем же.

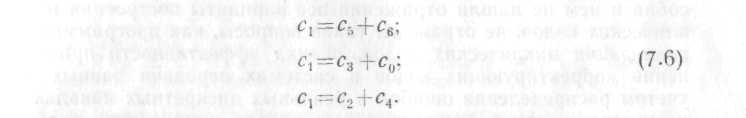

Рис.

7.1. Функциональная схема мажоритарного

декодирования циклического

кода с образующим многочленом Р(х)

= 1

+ х2

+ х3

+ х4

Добавив

систему разделенных проверок (7.5)

тривиальной проверкой

c0=c0,

получим

систему, позволяющую не только исправлять

любую однократную ошибку «по большинству»,

но и

обнаруживать любую двухкратную ошибку.

Например, если ошибки

возникли в элементах c4

и

с5,

то при

мажоритарном декодировании

значение элемента с0

будет определено в соответствии

с уравнениями (7.5) правильно, а при

определении значения

элемента с1

по

уравнениям (7.6) и тривиальной проверке

c1=c1

возникнет

неопределенность, так как два значения

c1

будут

правильными, а два—нет. При такой

ситуации мажоритарный

декодер будет формировать сигнал

обнаружения ошибок

кратностью больше единицы.

Функциональная

схема декодера, соответствующего

рассмотренному

примеру, показана на рис. 7.1. Из описанного

выше алгоритма следует, что при

поступлении на вход декодера комбинации

в течение п

тактов

ключ находится в положении 1, а в течение

следующих п

тактов,

пока осуществляется считывание

комбинации,

ключ находится в положении 2.

ЗАКЛЮЧЕНИЕ

В

настоящем учебном пособии рассмотрены

основы циклических

кодов, а также наиболее широко применяемые

коды для борьбы с ошибками.

Конечно,

ввиду ограниченного объема пособия

в нем не нашли отражения все варианты

построения циклических

кодов, не отражены такие вопросы, как

программная реализация

циклических кодов, оценка эффективности

применения

корректирующих кодов в системах передачи

данных с учетом

распределения ошибок в реальных

дискретных каналах, каскадные

коды, в состав которых входят циклические

коды. Вместе

с тем, изучив основы циклических кодов,

будущие инженеры автоматической

электросвязи смогут самостоятельно

разобраться

с указанными выше вопросами.

КОНТРОЛЬНЫЕ

ВОПРОСЫ

-

Дайте определение

группы, кольца, поля. -

Перечислите

и кратко охарактеризуйте основные

свойства полей Га-луа.

-

Охарактеризуйте

основные действия над многочленами в

поле двоичных

чисел и общие принципы их реализации. -

Назовите основные

свойства циклических кодов. -

Каким требованиям

должен удовлетворять образующий

многочлен? -

Сформулируйте

понятия «систематический» и

«несистематический» циклический

код. -

Запишите

в полиноминальном представлении

выражения в общем виде

для комбинации систематического и

несистематического циклических кодов. -

Дайте

определение образующей и проверочной

матриц. В чем отличие

образующих матриц систематического

и несистематического циклического

кода? -

Охарактеризуйте

кратко процедуру исправления однократной

ошибкициклическим

кодом. Сравните с декодированием

укороченным циклическимкодом.

-

Назовите

основные особенности циклических

кодов Файра. Каковосоответствие

между длиной кодовой комбинации и

выбранным образующиммногочленом?

-

Каково

соответствие между корректирующими

свойствами кодов БЧХи

степенью образующего многочлена? -

Назовите и кратко

охарактеризуйте основные этапы

алгебраическогодекодирования

циклических кодов БЧХ с исправлением

ошибок.

-

Дайте

содержательное определение

циклических кодов Рида—Соломона. -

Сравните

процедуры декодирования кодами БЧХ

и Рида—Соломона,их

различие и сходство при исправлении

ошибок. -

Раскройте

возможности использования кодов

Рида—Соломона для исправления

стираний. -

Охарактеризуйте

основные принципы мажоритарного

декодированияциклических кодов.

Л И Т Е Р А Т У Р А

-

Питерсон

У., Уэлдон

Э.

Коды, исправляющие ошибки/Пер.

сангл.

—М.:

Мир, 1976.— 594 с. -

К

л а р к Д ж., К е й н Д ж. Кодирование

с исправлением ошибок всистемах

цифровой связи/ Пер. с англ. — М.: Радио

и связь, 1987.— 391 с. -

К

о л е с н и к В. Д., Мирончиков

Е. Т. Декодирование циклических

кодов.

—

М.:

Связь,

1968.— 251 с. -

К

а

сам

и

Т.. То кур

а Н.,

Ив а дари

Е., Инагаки

Я. Теориякодирования/

Пер. с япон.

—

М.:

Мир,

1978.— 576 с. -

Р

и д И. С, Соломон

Г. Полиноминальные коды над

некоторымиконечными

полями//Кибернетический сборник.

— М.— 1963. — Вып . 7.—С. 74—79.

-

Берлекэмп

Э.

Теория и практика кодов, исправляющих

ошибки/Пер.

с англ. — М.: Мир, 1971. —478 с. -

Питерсон

У.

Коды, исправляющие ошибки/Пер. с

англ. — М.:Мир,

1964.— 338 с. -

Курош А. Г. Курс

высшей алгебры. — М.: Наука, 1975. — 431 с. -

Гантмахер

Ф.

Р. Теория матриц. — М.: Наука, 1967.—

575 с.

СОДЕРЖАНИЕ

Предисловие 1

Из групповых

методов

получили широкое применение:

-

мажоритарный

метод; -

метод передачи

информационными блоками с количественной

характеристикой блока.

Суть мажоритарного

метода,

давно и широко используемого в телеграфии,

состоит в следующим. Каждое сообщение

ограниченной длины передается несколько

раз, чаще всего три раза. Принимаемые

сообщения запоминаются, а потом

производится их поразрядное сравнивание.

Суждение о правильности передачи

выносятся по совпадению большинства

из принятой информации методом «два из

трех». Например, кодовая комбинация

01101 при трехразовой передаче была

частично искажена помехами, поэтому

приемник принял такие комбинации: 10101,

01110, 01001. в результате проверки каждой

позиции отдельно правильной считается

комбинация 01101.

Другой

групповой метод,

так же не требующий перекодирования

информации, предполагает передачу

данных блоками с количественной

характеристикой блока.

Такими характеристиками могут быть:

число единиц и нулей в блоке, контрольная

сумма передаваемая, остаток от деления

контрольной суммы на постоянную величину

и др. на приемном пункте эта характеристика

вновь подсчитывается и сравнивается с

переданной по каналу связи. Если

характеристики совпадают, считается,

что блок не содержит шибок. В противном

случае на передающею сторону передается

сигнал с требованием повторной передачи

блока. В современных ТВС такой метод

получил самое широкое распространение.

Вопросы по теме

Для самооценки по

теме 6 ответить на вопросы:

-

Основные причины

возникновения ошибок. -

Методы защиты от

ошибок и средства их реализации. -

Помехоустойчивое

кодирование в системах телекоммуникации. -

Основные показатели

корректирующих кодов. -

Системы передачи

с обратной связью: разновидности,

особенности применения. -

Системы с решающей

обратной связью. -

Системы с

информационной обратной связью. -

Групповые методы

защиты от ошибок.

5

Соседние файлы в папке Лекции Вссит

- #

- #

- #

- #

- #

- #

- #

- #

- #

Лекция 5

Проверка правильности передачи данных

- Причины возникновения ошибок

- Классификация методов защиты от ошибок

- Групповые методы

- мажоритарный

- блок с количественной характеристикой

- Помехоустойчивое кодирование

- Системы передачи с обратной связью

- решающая

- информационная

- Групповые методы

Проблема обеспечения безошибочности (достоверности) передачи информации в

сетях имеет очень большое значение. Если при передаче обычной телеграммы в

тексте возникает ошибка или при разговоре по телефону слышен треск, то в

большинстве случаев ошибки и искажения легко обнаруживаются по смыслу. Но при

передаче данных одна ошибка (искажение одного бита) на тысячу переданных

сигналов может серьезно отразиться на качестве информации.

Существует множество методов обеспечения достоверности передачи информации

(методов защиты от ошибок), отличающихся по используемым для их реализации

средствам, по затратам времени на их применение на передающем и приемном

пунктах, по затратам дополнительного времени на передачу фиксированного объема

данных (оно обусловлено изменением объема трафика пользователя при реализации

данного метода), по степени обеспечения достоверности передачи информации.

Практическое воплощение методов состоит из двух частей — программной и

аппаратной. Соотношение между ними может быть самым различным, вплоть до почти

полного отсутствия одной из частей. Чем больше удельный вес аппаратных средств

по сравнению с программными, тем при прочих равных условиях сложнее

оборудование, реализующее метод, и меньше затрат времени на его реализацию, и

наоборот.

![]()

Причины возникновения ошибок

Выделяют две основные причины возникновения ошибок при передаче информации в

сетях:

- сбои в какой-то части оборудования сети или возникновение

неблагоприятных объективных событий в сети (например, коллизий при

использовании метода случайного доступа в сеть). Как правило, система

передачи данных готова к такого рода проявлениям и устраняет их с помощью

предусмотренных планом средств; - помехи, вызванные внешними источниками и атмосферными явлениями. Помехи

— это электрические возмущения, возникающие в самой аппаратуре или

попадающие в нее извне. Наиболее распространенными являются флуктуационные

(случайные) помехи. Они представляют собой последовательность импульсов,

имеющих случайную амплитуду и следующих друг за другом через различные

промежутки времени. Примерами таких помех могут быть атмосферные и

индустриальные помехи, которые обычно проявляются в виде одиночных импульсов

малой длительности и большой амплитуды. Возможны и сосредоточенные помехи в

виде синусоидальных колебаний. К ним относятся сигналы от посторонних

радиостанций, излучения генераторов высокой частоты. Встречаются и смешанные

помехи. В приемнике помехи могут настолько ослабить информационный сигнал,

что он либо вообще не будет обнаружен, либо будет искажен так, что «единица»

может перейти в «нуль», и наоборот.

Трудности борьбы с помехами заключаются в беспорядочности, нерегулярности и в

структурном сходстве помех с информационными сигналами. Поэтому защита

информации от ошибок и вредного влияния помех имеет большое практическое

значение и является одной из серьезных проблем современной теории и техники

связи.

![]()

Классификация методов защиты от ошибок

Среди многочисленных методов защиты от ошибок выделяются три группы методов:

групповые методы, помехоустойчивое кодирование и методы защиты от ошибок в

системах передачи с обратной связью.

Групповые методы

Из групповых методов получили широкое применение мажоритарный метод,

реализующий принцип Вердана, и метод передач информационными блоками с

количественной характеристикой блока.

- Мажоритарный метод

- Суть этого метода, давно и широко используемого в телеграфии,

состоит в следующем. Каждое сообщение ограниченной длины передается

несколько раз, чаще всего три раза. Принимаемые сообщения запоминаются,

а потом производится их поразрядное сравнение. Суждение о правильности

передачи выносится по совпадению большинства из принятой информации

методом «два из трех». Например, кодовая комбинация 01101 при

трехразовой передаче была частично искажена помехами, поэтому приемник

принял такие комбинации: 10101, 01110, 01001. В результате проверки по

отдельности каждой позиции правильной считается комбинация 01101.- Передача блоками с количественной характеристикой

- Этот метод также не требует перекодирования информации. Он

предполагает передачу данных блоками с количественной характеристикой

блока. Такими характеристиками могут быть: число единиц или нулей в

блоке, контрольная сумма передаваемых символов в блоке, остаток от

деления контрольной суммы на постоянную величину и др. На приемном

пункте эта характеристика вновь подсчитывается и сравнивается с

переданной по каналу связи. Если характеристики совпадают, считается,

что блок не содержит ошибок. В противном случае на передающую сторону

поступает сигнал с требованием повторной передачи блока. В современных

телекоммуникационных вычислительных сетях такой метод получил самое

широкое распространение.

![]()

Помехоустойчивое (избыточное) кодирование

Этот метод предполагает разработку и использование корректирующих

(помехоустойчивых) кодов. Он применяется не только в телекоммуникационных сетях,

но и в ЭВМ для защиты от ошибок при передаче информации между устройствами

машины. Помехоустойчивое кодирование позволяет получить более высокие

качественные показатели работы систем связи. Его основное назначение заключается

в обеспечении малой вероятности искажений передаваемой информации, несмотря на

присутствие помех или сбоев в работе сети.

Существует довольно большое количество различных помехоустойчивых кодов,

отличающихся друг от друга по ряду показателей и прежде всего по своим

корректирующим возможностям.

К числу наиболее важных показателей корректирующих кодов относятся:

- значность кода n, или длина

кодовой комбинации, включающей информационные символы (m)

и проверочные, или контрольные, символы (К):

n = m

+ K

(Значения

контрольных символов при кодировании определяются путем контроля на четность

количества единиц в информационных разрядах кодовой комбинации. Значение

контрольного символа равно 0, если количество единиц будет четным, и равно 1

при нечетном количестве единиц); - избыточность кода Кизб,

выражаемая отношением числа контрольных символов в кодовой комбинации к

значности кода: Кизб = К/

n;

- корректирующая способность кода Ккс, представляющая

собой отношение числа кодовых комбинаций L,

в которых ошибки были обнаружены и исправлены, к общему числу переданных

кодовых комбинаций M в фиксированном объеме

информации: Ккс =

L/ M

Выбор корректирующего кода для его использования в данной компьютерной сети

зависит от требований по достоверности передачи информации. Для правильного

выбора кода необходимы статистические данные о закономерностях появления ошибок,

их характере, численности и распределении во времени. Например, корректирующий

код, обнаруживающий и исправляющий одиночные ошибки, эффективен лишь при

условии, что ошибки статистически независимы, а вероятность их появления не

превышает некоторой величины. Он оказывается непригодным, если ошибки появляются

группами. При выборе кода надо стремиться, чтобы он имел меньшую избыточность.

Чем больше коэффициент Кизб, тем менее эффективно используется

пропускная способность канала связи и больше затрачивается времени на передачу

информации, но зато выше помехоустойчивость системы.

В телекоммуникационных вычислительных сетях корректирующие коды в основном

применяются для обнаружения ошибок, исправление которых осуществляется путем

повторной передачи искаженной информации. С этой целью в сетях используются

системы передачи с обратной связью (наличие между абонентами дуплексной связи

облегчает применение таких систем).

![]()

Системы передачи с обратной связью

Системы передачи с обратной связью делятся на системы с решающей обратной

связью и системы с информационной обратной связью.

- Системы с решающей обратной связью

- Особенностью систем с решающей обратной связью (систем с

перезапросом) является то, что решение о необходимости повторной передачи

информации (сообщения, пакета) принимает приемник. Здесь обязательно применяется

помехоустойчивое кодирование, с помощью которого на приемной станции

осуществляется проверка принимаемой информации. При обнаружении ошибки на

передающую сторону по каналу обратной связи посылается сигнал перезапроса, по

которому информация передается повторно. Канал обратной связи используется также

для посылки сигнала подтверждения правильности приема, автоматически

определяющего начало следующей передачи.- Системы с информационной обратной связью

- В системах с информационной обратной связью передача информации

осуществляется без помехоустойчивого кодирования. Приемник, приняв информацию по

прямому каналу и зафиксировав ее в своей памяти, передает ее в полном объеме по

каналу обратной связи передатчику, где переданная и возвра0щенная информация

сравниваются. При совпадении передатчик посылает приемнику сигнал подтверждения,

в противном случае происходит повторная передача всей информации. Таким образом,

здесь решение о необходимости повторной передачи принимает передатчик.

Обе рассмотренные системы обеспечивают практически одинаковую достоверность,

однако в системах с решающей обратной связью пропускная способность каналов

используется эффективнее, поэтому они получили большее распространение.

![]()

Сайт управляется системой uCoz

Защита от ошибок в сетях.

Проблема обеспечения безошибочности (достоверности) передачи информации в сетях имеет очень большое значение. Практическое воплощение методов состоит из двух частей — программной и аппаратной.

Выделяют две основные причины возникновения ошибок при передаче информации в сетях:

• сбои в какой-то части оборудования сети или возникновение неблагоприятных объективных событий в сети (например, коллизий при использовании метода случайного доступа в сеть). Как правило, система передачи данных готова к такого рода проявлениям и устраняет их с помощью предусмотренных планом средств;

• помехи, вызванные внешними источниками и атмосферными явлениями.

Помехи — это электрические возмущения, возникающие в самой аппаратуре или попадающие в нее извне.

Среди многочисленных методов защиты от ошибок выделяются три группы методов: групповые методы, помехоустойчивое кодирование и методы защиты от ошибок в системах передачи с обратной связью.

Из групповых методов получили широкое применение мажоритарный метод.

Рекомендация для Вас — 13. Математическая модель изменения уровня жидкости.

Суть мажоритарного метода, давно и широко используемого в телеграфии, состоит в следующем. Каждое сообщение ограниченной длины передается несколько раз, чаще всего три раза. Принимаемые сообщения запоминаются, а потом производится их поразрядное сравнение. Суждение о правильности передачи выносится по совпадению большинства из принятой информации методом «два из трех».

Другой групповой метод, также не требующий перекодирования информации, предполагает передачу данных блоками с количественной характеристикой блока. Такими характеристиками могут быть: число единиц или нулей в блоке, контрольная сумма передаваемых символов в блоке, остаток от деления контрольной суммы на постоянную величину и др.

Помехоустойчивое (избыточное) кодирование, предполагающее разработку и использование корректирующих (помехоустойчивых) кодов, применяется не только в ТКС, но и в ЭВМ для защиты от ошибок при передаче информации между устройствами машины. Оно позволяет получить более высокие качественные показатели работы систем связи. Его основное назначение заключается в обеспечении малой вероятности искажений передаваемой информации, несмотря на присутствие помех или сбоев в работе сети.

Системы передачи с обратной связью делятся на системы с решающей обратной связью и системы с информационной обратной связью.

Особенностью систем с решающей обратной связью (систем с перезапросом) является то, что решение о необходимости повторной передачи информации (сообщения, пакета) принимает приемник. Здесь обязательно применяется помехоустойчивое кодирование, с помощью которого на приемной станции осуществляется проверка принимаемой информации.

В системах с информационной обратной связью передача информации осуществляется без помехоустойчивого кодирования. Приемник, приняв информацию по прямому каналу и зафиксировав ее в своей памяти, передает ее в полном объеме по каналу обратной связи передатчику, где переданная и возвращенная информация сравниваются. При совпадении передатчик посылает приемнику сигнал подтверждения, в противном случае происходит повторная передача всей информации. Таким образом, здесь решение о необходимости повторной передачи принимает передатчик.

Poka-yoke (звучит как пока ёкэ) — забавный на слух японский термин, который обозначает один из инструментов бережливого производства. Оказывается, мы сталкиваемся с ним каждый день. Только на русском он звучит как «принцип нулевой ошибки» или «защита от дурака».

На английский poka-yoke дословно переводится как «avoid mistakes», т.е. «избегать ошибок». А на практике используется адаптированный перевод — mistake proofing или error proofing (защита от ошибок).

Poka-yoke — это методы и приспособления, которые помогают избежать ошибок или вовремя выявить их в процессе произодства при управлении проектом.

Устройства защиты от дурака предохраняют не просто от ошибок, а от ошибок, вызванных человеческим фактором:

- невнимательностью

- забывчивостью

- неосторожностью

- незнанием

- усталостью

- и даже саботажем.

Люди ошибаются, а poka-yoke приспособления не дают им допустить ошибку.

Принцип действия poka-yoke характеризуются:

- стопроцентным охватом проверки

- быстрой обратной связью

- низкой стоимостью и простотой.

Устройства poka-yoke работают по принципу pass no defect — не пропустить ни одного дефекта.

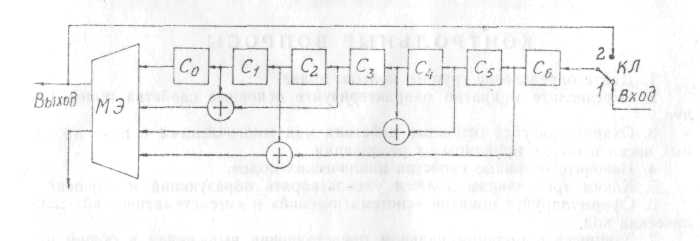

История создания методов poka-yoke

Poka-yoke призван устранить ошибки, основанные на человеческом факторе. Защита от ошибок использовалась на предприятиях в том или ином виде задолго до формирования концепции poka-yoke. Формализовали эту систему в Toyota.

Изобретатель методов poka-yoke — японский инженер Сигео Синго (1909-1990), эксперт в области производства и один из создателей производственной системы Toyota. Сигео Синго разработал подход Zero Quality Control (ZQC), или Zero Defects (ноль дефектов).

Zero defects метод основан на убеждении, что возникновению дефектов препятствует такой контроль производственного процесса, при котором дефект не возникнет, даже если машина или человек совершат ошибку.

Акцент контроля качества смещается с проверки готовой продукции на факт брака на предупреждение возникновения брака на каждом этапе производства.

При этом ключевая роль в предупреждении дефектов принадлежит производственному персоналу, который вовлечен в процесс обеспечения качества.

Poka-yoke или метод нулевой ошибки — один из ключевых аспектов ZQC. Система poka-yoke использует сенсоры или другие устройства, которые буквально не дают оператору совершить ошибку.

Они регулируют производственный процесс и предотвращают дефекты одним из двух способов:

- Система контроля — останавливает оборудование, когда возникает нарушение нормы, или блокирует заготовку зажимами, чтобы она не двигалась дальше по конвейеру, пока не будет обработана как требуется. Это более предпочтительная система, поскольку она не зависит от оператора.

- Система предупреждения — посылает оператору сигнал остановить машину или устранить проблему. Зависит от оператора, поэтому человеческий фактор не полностью исключен.

Poka-yoke не ищет виновных в ошибках, цель метода — найти и устранить слабые места в производственной системе, из-за которых ошибка стала возможной.

Уровни устройств poka-yoke

Способы защиты от дурака делятся на три уровня по возрастанию эффективности:

- 1-й уровень — обнаруживает несоответствие деталей или продукции. Система обнаруживает дефектную деталь, но не отбрасывает её.

- 2-й уровень — не допускает несоответствие. Система не дает обработать дефектную деталь на следующей стадии производственного процесса.

- 3-й уровень — конструкционная защита, например, изделие имеет такую конструкцию, что установить или собрать его непредусмотренным образом невозможно.

Принципы защиты от ошибок

Существует шесть принципов или методов защиты от ошибок. Они перечислены в порядке приоритета:

- Устранение: этот метод устраняет возможность ошибки путем редизайна продукта или процесса так, чтобы проблемная операция или деталь вообще больше не требовались.

Пример: упрощение продукта или соединение деталей, чтобы избежать дефектов продукта или сборки. - Замещение: чтобы повысить надежность, нужно заменить непредсказуемый процесс на более надежный.

Пример: Использование роботизации и автоматизации, чтобы предотвратить ошибки ручной сборки. Применение автоматических диспенсеров или аппликаторов для точной дозировки жидких материалов. - Предупреждение: инженеры-конструкторы должны разработать такой продукт или процесс, чтобы вообще невозможно было совершить ошибку.

Пример: Конструктивные особенности деталей, которые допускают только правильную сборку; уникальные разъемы для избежания неправильного подключения кабелей; симметричные детали, которые позволяют избежать неправильной установки. - Облегчение: Использование определенных методов и группирование шагов облегчают выполнение процесса сборки.

Пример: Визуальные элементы управления, которые включают цветовое кодирование, маркировку деталей. Промежуточный ящик, который визуально контролирует, чтобы все детали были собраны. Нанесение характеристик на детали. - Обнаружение: Ошибки обнаруживаются до того, как они перейдут на следующий производственный процесс, чтобы оператор мог быстро исправить проблему.

Пример: Сенсорные датчики в производственном процессе, которые определяют, что детали собраны неправильно. - Смягчение: Старание уменьшить влияние ошибок.

Пример: Предохранители для предотвращения перегрузки цепей в результате коротких замыканий.

Основные методы poka-yoke

Существует три типа методов защиты от ошибок: контактные методы, считывающие методы и методы последовательного движения.

Контактные методы

Определяют, контактирует ли деталь или продукт физически или энергетически с чувствительным элементом. Примером физического контакта может быть концевой переключатель, который прижимается и подает сигнал, когда его подвижные механизмы касаются изделия. Пример энергетического контакта — фотоэлектрические пучки, которые чувствуют, когда что-то не так в проверяемом объекте.

Лучшие контактные методы — это пассивные устройства, такие как направляющие штыри или блоки, которые не дают неправильно разместить заготовки на конвейере.

Считывающие методы

Следует использовать, когда рабочий процесс делится на фиксированное количество операций, или продукт состоит из фиксированного количества деталей. В соответствии с этим методом устройство считывает количество деталей и передает продукт на следующий процесс только, когда достигнуто нужное значение.

Методы последовательного движения

Определяют, выполнена ли операция в заданный период времени. Также могут использоваться, чтобы проверить, выполняются ли операции в правильной последовательности. В этих методах обычно используют сенсоры или устройства с фотоэлектрическими выключателями, подключенные к таймеру.

Типы чувствительных устройств

Существует три типа чувствительных устройств, применяемых для защиты от ошибок:

- сенсоры физического контакта

- сенсоры энергетического контакта

- сенсоры, которые определяют изменения физических условий.

Сенсоры физического контакта

Этот тип устройств работает по принципу физического касания детали или части оборудования. Обычно такое устройство посылает электронный сигнал в момент контакта. Вот некоторые примеры таких устройств:

- Концевые переключатели — подтверждают наличие и положение объектов, которые касаются маленького рычага на переключателе. Самые распространенные и недорогие устройства.

- Сенсорные переключатели — аналогичны концевым выключателям, но активируются легким прикосновением объекта к тонкой «антенне».

- Триметрон — это чувствительные игольчатые датчики, которые посылают сигналы для звукового оповещения или остановки оборудования, когда измерения объекта выходят за пределы допустимого диапазона.

Энергетические сенсорные датчики

В этих устройствах для выявления ошибки служит не физический, а энергетический контакт. Вот некоторые примеры:

- Бесконтактные переключатели — эти устройства используют лучи света для проверки прозрачных объектов, оценки сварных швов и проверки правильности цвета или размера объекта, прохождения объектов на конвейере, поставки и подачи деталей на конвейер.

- Лучевые датчики — похожи на бесконтактные переключатели, но для обнаружения ошибок используют лучи электронов.

Сенсор проверяет наличие крышек на бутылках. Если крышка отсутствует или плохо закручена, бутылка автоматически убирается с конвейера.

К другим типам энергетических сенсорных устройств относятся:

- Волоконные датчики

- Датчики площади

- Датчики положения

- Датчики габаритов

- Датчики вибрации

- Датчики перемещения

- Датчики для обнаружения проходов металла

- Датчики цветовой маркировки

- Датчики контроля двойной подачи

- Датчики положения объекта сварки

Сенсоры, которые определяют изменения физических условий

Этот тип датчиков определяет изменение условий производства, таких как давление, температура или электрический ток. В пример можно привести датчики давления, термостаты, измерительные реле.

7 ключей к внедрению эффективной системы защиты от ошибок

Чтобы эффективно внедрить метод нулевой ошибки, нужно отталкиваться от следующих рекомендаций:

- Сформируйте команду для внедрения poka-yoke и всегда учитывайте мнение людей, которые непосредственно участвуют в производственном процессе. В этом случае успех вероятнее, чем при привлечении внешних технических экспертов.

- Используйте систематизирование потока ценности, чтобы определить, где нужно повысить стабильность процесса. Это позволит сосредоточиться на областях, которые будут влиять на непрерывный поток.

- Используйте систематизирование процесса внутри выбранной области, чтобы четко определить каждый шаг процесса.

- Применяйте простую методологию решения проблем, например, диаграмму причинно-следственных связей, чтобы определить коренные причины проблем внутри процесса. Так вы выявите те шаги процесса, которые требуют внедрения защиты от ошибок.

- Используйте самую простую работающую технологию poka-yoke. Во многих случаях такие простые устройства как направляющие штифты и концевые выключатели будут отлично справляться. Однако в других случаях понадобятся более сложные системы.

- Отдавайте предпочтение контролирующим, а не предупреждающим системам, поскольку контролирующие системы не зависят от оператора.

- Заведите стандартную форму для каждого устройства poka-yoke со следующими полями:

- проблема

- тревожный сигнал

- действия в случае чрезвычайной ситуации

- способ и частота подтверждения правильности работы

- способ проверки качества в случае поломки.

Poka-yoke устройства вокруг нас

Люди допускают ошибки не только на производстве, но и в процессе использования продуктов. Эти ошибки ведут, как минимум, к поломкам, как максимум, к возникновению серьезной опасности. Поэтому производители встраивают защиту от дурака в конструкцию своих изделий.

Poka-yoke в быту

Например, электрочайник отключится сам, когда вода закипит, благодаря датчику пара. Вы не забудете его выключить. Свисток на обычном чайнике для плиты — тоже что-то вроде poka-yoke приспособления.

Стиральная машина не начнет стирать, пока вы плотно не закроете дверцу, а значит, потопа не будет.

Ребенок не попробует лекарство, которое упаковано в баночку со специальной защитой от детей.

Лифт автоматически откроет двери, если наткнется на препятствие при закрытии.

Современный утюг выключится сам, если вы про него забудете.

Poka-yoke в автомобиле

Современные автомобили просто напичканы устройствами защиты от дурака. Правда, они не такие дешевые, как предполагает концепция poka-yoke, но зато спасают жизни.

К ним относятся активные и пассивные системы безопасности, например:

- система экстренного торможения

- система обнаружения пешеходов

- парковочная система

- система кругового обзора

- система аварийного рулевого управления

- система ночного видения

- система распознавания дорожных знаков

- система контроля усталости водителя.

Poka-yoke в программном обеспечении

Классический пример Poka Yoke — элементы интерфейса, которые запрашивают подтверждение на удаление данных, чтобы пользователь случайно не стер нужную информацию. Чтобы вы случайно не удалили изменения в вордовском файле, система предложит вам его сохранить. Google пошел еще дальше и сам сохраняет изменения после ввода каждого символа.

Примерами защиты от дурака могут быть обязательные поля форм и поля с заданным форматом ввода данных.

Книги по теме

Zero Quality Control: Source Inspection and the Poka-Yoke System / Shigeo Shingo

Книга от создателя системы poka-yoke Сигео Синго, впервые опубликованная в 1986 году. В ней автор обосновывает важность применения устройств защиты от ошибок для достижения безупречного качества продукции. Он называет 112 примеров устройств poka-yoke, работающих в цехах. Внедрение этих устройств обошлось меньше $100.

Poka-Yoke: Improving Product Quality by Preventing Defects / Nikkan Kogyo Shimbun

Первая часть книги в простой иллюстрированной форме рассказывает о концепции poka-yoke и ее особенностях. Во второй части автор приводит множество примеров устройств защиты от ошибок, используемых на японских предприятиях.

Вердикт

Система poka-yoke — очередное гениальное изобретение японцев. За 30 лет устройства poka-yoke эволюционировали вместе с производственным оборудованием. Они перестали быть дешевыми, как гласит один из принципов концепции, но стали гораздо эффективнее.

Сейчас это современные сенсоры, датчики, конструктивные особенности линий, которые обнаруживают дефектные детали и заготовки среди тысяч других и сами удаляют их с конвейера.

Само понятие защиты от ошибок стало шире: специальные устройства, конструктивные особенности и просто предупреждения оберегают нас от ошибок в повседневной жизни.

Благодаря poka-yoke у нас определенно меньше проблем.

Лекция 5

Проверка правильности передачи данных

- Причины возникновения ошибок

- Классификация методов защиты от ошибок

- Групповые методы

- мажоритарный

- блок с количественной характеристикой

- Помехоустойчивое кодирование

- Системы передачи с обратной связью

- решающая

- информационная

- Групповые методы

Проблема обеспечения безошибочности (достоверности) передачи информации в

сетях имеет очень большое значение. Если при передаче обычной телеграммы в

тексте возникает ошибка или при разговоре по телефону слышен треск, то в

большинстве случаев ошибки и искажения легко обнаруживаются по смыслу. Но при

передаче данных одна ошибка (искажение одного бита) на тысячу переданных

сигналов может серьезно отразиться на качестве информации.

Существует множество методов обеспечения достоверности передачи информации

(методов защиты от ошибок), отличающихся по используемым для их реализации

средствам, по затратам времени на их применение на передающем и приемном

пунктах, по затратам дополнительного времени на передачу фиксированного объема

данных (оно обусловлено изменением объема трафика пользователя при реализации

данного метода), по степени обеспечения достоверности передачи информации.

Практическое воплощение методов состоит из двух частей — программной и

аппаратной. Соотношение между ними может быть самым различным, вплоть до почти

полного отсутствия одной из частей. Чем больше удельный вес аппаратных средств

по сравнению с программными, тем при прочих равных условиях сложнее

оборудование, реализующее метод, и меньше затрат времени на его реализацию, и

наоборот.

![]()

Причины возникновения ошибок

Выделяют две основные причины возникновения ошибок при передаче информации в

сетях:

- сбои в какой-то части оборудования сети или возникновение

неблагоприятных объективных событий в сети (например, коллизий при

использовании метода случайного доступа в сеть). Как правило, система

передачи данных готова к такого рода проявлениям и устраняет их с помощью

предусмотренных планом средств; - помехи, вызванные внешними источниками и атмосферными явлениями. Помехи

— это электрические возмущения, возникающие в самой аппаратуре или

попадающие в нее извне. Наиболее распространенными являются флуктуационные

(случайные) помехи. Они представляют собой последовательность импульсов,

имеющих случайную амплитуду и следующих друг за другом через различные

промежутки времени. Примерами таких помех могут быть атмосферные и

индустриальные помехи, которые обычно проявляются в виде одиночных импульсов

малой длительности и большой амплитуды. Возможны и сосредоточенные помехи в

виде синусоидальных колебаний. К ним относятся сигналы от посторонних

радиостанций, излучения генераторов высокой частоты. Встречаются и смешанные

помехи. В приемнике помехи могут настолько ослабить информационный сигнал,

что он либо вообще не будет обнаружен, либо будет искажен так, что «единица»

может перейти в «нуль», и наоборот.

Трудности борьбы с помехами заключаются в беспорядочности, нерегулярности и в

структурном сходстве помех с информационными сигналами. Поэтому защита

информации от ошибок и вредного влияния помех имеет большое практическое

значение и является одной из серьезных проблем современной теории и техники

связи.

![]()

Классификация методов защиты от ошибок

Среди многочисленных методов защиты от ошибок выделяются три группы методов:

групповые методы, помехоустойчивое кодирование и методы защиты от ошибок в

системах передачи с обратной связью.

Групповые методы

Из групповых методов получили широкое применение мажоритарный метод,

реализующий принцип Вердана, и метод передач информационными блоками с

количественной характеристикой блока.

- Мажоритарный метод

- Суть этого метода, давно и широко используемого в телеграфии,

состоит в следующем. Каждое сообщение ограниченной длины передается

несколько раз, чаще всего три раза. Принимаемые сообщения запоминаются,

а потом производится их поразрядное сравнение. Суждение о правильности

передачи выносится по совпадению большинства из принятой информации

методом «два из трех». Например, кодовая комбинация 01101 при

трехразовой передаче была частично искажена помехами, поэтому приемник

принял такие комбинации: 10101, 01110, 01001. В результате проверки по

отдельности каждой позиции правильной считается комбинация 01101.- Передача блоками с количественной характеристикой

- Этот метод также не требует перекодирования информации. Он

предполагает передачу данных блоками с количественной характеристикой

блока. Такими характеристиками могут быть: число единиц или нулей в

блоке, контрольная сумма передаваемых символов в блоке, остаток от

деления контрольной суммы на постоянную величину и др. На приемном

пункте эта характеристика вновь подсчитывается и сравнивается с

переданной по каналу связи. Если характеристики совпадают, считается,

что блок не содержит ошибок. В противном случае на передающую сторону

поступает сигнал с требованием повторной передачи блока. В современных

телекоммуникационных вычислительных сетях такой метод получил самое

широкое распространение.

![]()

Помехоустойчивое (избыточное) кодирование

Этот метод предполагает разработку и использование корректирующих

(помехоустойчивых) кодов. Он применяется не только в телекоммуникационных сетях,

но и в ЭВМ для защиты от ошибок при передаче информации между устройствами

машины. Помехоустойчивое кодирование позволяет получить более высокие

качественные показатели работы систем связи. Его основное назначение заключается

в обеспечении малой вероятности искажений передаваемой информации, несмотря на

присутствие помех или сбоев в работе сети.

Существует довольно большое количество различных помехоустойчивых кодов,

отличающихся друг от друга по ряду показателей и прежде всего по своим

корректирующим возможностям.

К числу наиболее важных показателей корректирующих кодов относятся:

- значность кода n, или длина

кодовой комбинации, включающей информационные символы (m)

и проверочные, или контрольные, символы (К):

n = m

+ K

(Значения

контрольных символов при кодировании определяются путем контроля на четность

количества единиц в информационных разрядах кодовой комбинации. Значение

контрольного символа равно 0, если количество единиц будет четным, и равно 1

при нечетном количестве единиц); - избыточность кода Кизб,

выражаемая отношением числа контрольных символов в кодовой комбинации к

значности кода: Кизб = К/

n;

- корректирующая способность кода Ккс, представляющая

собой отношение числа кодовых комбинаций L,

в которых ошибки были обнаружены и исправлены, к общему числу переданных

кодовых комбинаций M в фиксированном объеме

информации: Ккс =

L/ M

Выбор корректирующего кода для его использования в данной компьютерной сети

зависит от требований по достоверности передачи информации. Для правильного

выбора кода необходимы статистические данные о закономерностях появления ошибок,

их характере, численности и распределении во времени. Например, корректирующий

код, обнаруживающий и исправляющий одиночные ошибки, эффективен лишь при

условии, что ошибки статистически независимы, а вероятность их появления не

превышает некоторой величины. Он оказывается непригодным, если ошибки появляются

группами. При выборе кода надо стремиться, чтобы он имел меньшую избыточность.

Чем больше коэффициент Кизб, тем менее эффективно используется

пропускная способность канала связи и больше затрачивается времени на передачу

информации, но зато выше помехоустойчивость системы.

В телекоммуникационных вычислительных сетях корректирующие коды в основном

применяются для обнаружения ошибок, исправление которых осуществляется путем

повторной передачи искаженной информации. С этой целью в сетях используются

системы передачи с обратной связью (наличие между абонентами дуплексной связи

облегчает применение таких систем).

![]()

Системы передачи с обратной связью

Системы передачи с обратной связью делятся на системы с решающей обратной

связью и системы с информационной обратной связью.

- Системы с решающей обратной связью

- Особенностью систем с решающей обратной связью (систем с

перезапросом) является то, что решение о необходимости повторной передачи

информации (сообщения, пакета) принимает приемник. Здесь обязательно применяется

помехоустойчивое кодирование, с помощью которого на приемной станции

осуществляется проверка принимаемой информации. При обнаружении ошибки на

передающую сторону по каналу обратной связи посылается сигнал перезапроса, по

которому информация передается повторно. Канал обратной связи используется также

для посылки сигнала подтверждения правильности приема, автоматически

определяющего начало следующей передачи.- Системы с информационной обратной связью

- В системах с информационной обратной связью передача информации

осуществляется без помехоустойчивого кодирования. Приемник, приняв информацию по

прямому каналу и зафиксировав ее в своей памяти, передает ее в полном объеме по

каналу обратной связи передатчику, где переданная и возвра0щенная информация

сравниваются. При совпадении передатчик посылает приемнику сигнал подтверждения,

в противном случае происходит повторная передача всей информации. Таким образом,

здесь решение о необходимости повторной передачи принимает передатчик.

Обе рассмотренные системы обеспечивают практически одинаковую достоверность,

однако в системах с решающей обратной связью пропускная способность каналов

используется эффективнее, поэтому они получили большее распространение.

![]()

Сайт управляется системой uCoz

Из групповых

методов

получили широкое применение:

-

мажоритарный

метод; -

метод передачи

информационными блоками с количественной

характеристикой блока.

Суть мажоритарного

метода,

давно и широко используемого в телеграфии,

состоит в следующим. Каждое сообщение

ограниченной длины передается несколько

раз, чаще всего три раза. Принимаемые

сообщения запоминаются, а потом

производится их поразрядное сравнивание.

Суждение о правильности передачи

выносятся по совпадению большинства

из принятой информации методом «два из

трех». Например, кодовая комбинация

01101 при трехразовой передаче была

частично искажена помехами, поэтому

приемник принял такие комбинации: 10101,

01110, 01001. в результате проверки каждой

позиции отдельно правильной считается

комбинация 01101.

Другой

групповой метод,

так же не требующий перекодирования

информации, предполагает передачу

данных блоками с количественной

характеристикой блока.

Такими характеристиками могут быть:

число единиц и нулей в блоке, контрольная

сумма передаваемая, остаток от деления

контрольной суммы на постоянную величину

и др. на приемном пункте эта характеристика

вновь подсчитывается и сравнивается с

переданной по каналу связи. Если

характеристики совпадают, считается,

что блок не содержит шибок. В противном

случае на передающею сторону передается

сигнал с требованием повторной передачи

блока. В современных ТВС такой метод

получил самое широкое распространение.

Вопросы по теме

Для самооценки по

теме 6 ответить на вопросы:

-

Основные причины

возникновения ошибок. -

Методы защиты от

ошибок и средства их реализации. -

Помехоустойчивое

кодирование в системах телекоммуникации. -

Основные показатели

корректирующих кодов. -

Системы передачи

с обратной связью: разновидности,

особенности применения. -

Системы с решающей

обратной связью. -

Системы с

информационной обратной связью. -

Групповые методы

защиты от ошибок.

5

Соседние файлы в папке Лекции Вссит

- #

- #

- #

- #

- #

- #

- #

- #

- #

Данный метод относится к комбинированным методам защиты информации от ошибок, в которых сочетаются исправление части ошибок посредством мажоритарной обработки (2m — 1) повторений с последующей проверкой полученного результата на наличие или отсутствие ошибок по контрольным проверкам избыточного (n, k) — кода.

Вероятностные характеристики метода. Если используется трехкратное повторение комбинаций избыточного (n, k) — кода, для которого — кратность гарантийно обнаруживаемых ошибок, то после мажоритарной обработки будем иметь

.

Вероятность необнаружения ошибок в этом случае

(32)

или

(33)

где (32) — приближенное выражение.

Потери информации при этом оцениваются по формуле

. (34)

В тех случаях, когда мажоритарной обработке подвергается (2m — 1) повторений, может быть получено из следующего приближенного выражения:

. (35)

Рис. 5

Характеристики метода для канала с группирующимися ошибками. Из рис. 5 следует, что к необнаруживаемым ошибкам относятся ошибки, содержащие t (t = 0,1…,) искажений типа единицы, j (j= 0,1,2,…, -t) искажений типа двойки при t + j< и i искажений типа тройки (i = +1-j, +2-j,…, n-t-j). Отметим, что ; в этом случае число необнаруживаемых ошибок определенной кратности

а общее число ошибок данной кратности —

Предполагая все ошибки равновероятными и зная суммарную вероятность этих ошибок P[(t + 2j + 3i), Зn], можно определить вероятность необнаруженных ошибок рассматриваемой кратности

Суммируя по всем значениям t, j и i, получим выражение для определения полной вероятности необнаружения ошибок:

(36)

где

— коэффициент, учитывающий обнаружение ошибок более высокой кратности, чем .

В определенных случаях можно уменьшить вероятность необнаруженных ошибок соответствующим выбором верхнего предела для переменных t и j, если независимо от результата контрольных проверок избыточного кода браковать информацию в случаях, когда число несовпадений (искажения типа единицы и двойки) в одноименных элементах превысит некоторый порог . Не все составляющие выражения (36) имеют одинаковый вес. Некоторые из них убывают очень быстро. Это позволяет использовать приближенную формулу:

(37)

(37)

Считая, что потери информации обусловливаются неисправляемыми ошибками, последние можно оценить при помощи выражения (см. п. 5.1). В том случае, когда число несовпадений ограничивается параметром необходимо в выражении (см. п. 5.1) в качестве верхнего предела использовать. Потери информации при этом несколько возрастают.

Поэтапная обработка кодов с повторением

В [5, 56] рассматривается способ передачи и приема поэтапно закодированных сообщений. Использование этого способа для кодов с повторением позволяет наилучшим образом использовать вводимую избыточность, обеспечивая наибольшую верность без снижения оперативности управления и увеличения потерь информации.

Сравнительный анализ алгоритмов декодирования кодов c повторением. В соответствии с первым алгоритмом прием посылок и декодирование с обнаружением ошибок осуществляется до тех пор, пока в очередном сообщении не будут обнаружены ошибки. В этом случае достоверность определяется как функция:

а оперативность управления как

, (38)

где V — скорость модуляции. Следовательно, имеет место высокая оперативность и низкая достоверность, поскольку для повышения достоверности не используется вся вводимая избыточность.

В соответствии со вторым алгоритмом декодирования осуществляют посылок, мажоритарную обработку по критерию большинства и декодирование с обнаружением ошибок результата мажоритарной обработки. В данном случае достоверность определяется как функция:

причем << .

Однако оперативность управления резко снижается и характеризуется выражением

т.е.

Алгоритм поэтапного декодирования кодов с повторением сочетает преимущества как первого, так и второго из рассмотренных выше алгоритмов. В соответствии с этим алгоритмом осуществляется прием и декодирование повторных посылок сообщения и первое правильно декодированное сообщение в качестве предварительного решения выдается для начала исполнения. Этим обеспечивается высокая оперативность управления. Повторные посылки сообщения накапливаются, обрабатываются мажоритарным способом и декодируются. Декодированное сообщение сравнивается с предварительным решением. При их совпадении предварительное решение не изменяется. При несовпадении предварительное решение бракуется и в качестве окончательного решения выдается сообщение, декодированное после накопления и мажоритарной обработки. Этот метод характеризуется высокой оперативностью управления () и большим значением достоверности передаваемой информации (). Возможны различные модификации разработанного алгоритма поэтапного декодирования, обусловленные заданными требованиями по достоверности доведения информации и оперативности управления. Определим области целесообразного применения тех или других алгоритмов декодирования кодов с повторением.

Области применения алгоритмов декодирования кодов с повторением. Решение поставленной задачи выполняется

Рис. 6.

в предположении использования каналов связи с независимыми ошибками, характеризуемых одним параметром-вероятностью искажения одного элемента комбинации .

Алгоритм декодирования, в соответствии с которым первая правильно декодированная посылка сообщения выдается получателю, обеспечивает следующие характеристики.

Достоверность информации может быть вычислена по формуле

Потери информации характеризуются выражением

При может быть использовано приближенное выражение

Минимальное время доведения информации до получателя характеризуется выражением (38).

На рис. 6 приведена зависимость для при условии, что .

В соответствии со вторым алгоритмом осуществляется накопление повторных посылок сообщения, мажоритарная обработка по критерию большинства и декодирование с обнаружением ошибок результата мажоритарной обработки. Правильно декодированное сообщение выдается получателю. В случае обнаружения ошибок сообщение бракуется и осуществляется очередной цикл, состоящий из накопления новых посылок, мажоритарной обработки и декодирования. Таких циклов может быть от 1 до .

Достоверность, надежность доведения информации и оперативность управления могут быть вычислены по следующим формулам:

Сравнительный анализ показывает, что

< и < .

На рис. 6.6 приведена зависимость из которой видно, что при

,

а при , .

Критическое значение длины кодовой комбинации может быть вычислено по формуле

Третий алгоритм предусматривает выдачу получателю 1-й правильно декодированной посылки сообщения, накопление всех повторных посылок, мажоритарную обработку по критерию большинства, декодирование результата мажоритарной обработки и его сравнение с результатом первого правильного декодирования.

Достоверность, надежность доведения информации и оперативность управления вычисляются по следующим формулам:

;

Сравнительный анализ показывает, что

, а

На рис. 6 приведены зависимости, из которых видно, что при

; при ; при ; а при .

Критические значения длины кодовой комбинации и могут быть определены по следующим формулам:

В соответствии с четвертым алгоритмом накапливают повторных посылок сообщения, обрабатывают их по критерию большинства, декодируют и при необнаружении ошибок результат декодирования выдают получателю и запоминают. Запоминается также результат мажоритарной обработки. Продолжают накапливать повторные посылки сообщения и при этом каждые посылок обрабатывают по критерию большинства и запоминают результат обработки. После приема всех посылок сообщения результатов мажоритарных обработок обрабатывают по критерию большинства, результат обработки декодируют и сравнивают с результатом первого правильного декодированного сообщения. При их совпадении первое решение не меняется, а при несовпадении отменяется исполнение предварительного решения и получателю выдается последнее решение.

Достоверность, надежность доведения информации и оперативность управления вычисляются по следующим формулам:

Сравнительный анализ показывает, что

;

Однако достоверность предварительного решения четвертого алгоритма выше, чем третьего. Проще оказывается и аппаратурная реализация четвертого алгоритма.

На рис. 6 приведена зависимость , из (которой можно сделать вывод, что для всех значений ). При

;

;

;

;

;

.

Критические значения длины кодовой комбинации можно вычислить по формулам:

;

Методика выбора алгоритмов декодирования. Исходными данными для выбора алгоритмов декодирования кодов с повторениями являются заданные значения достоверности , надежности доведения информации до управляемых объектов , оперативности управления и длины информационной части кодовой комбинации к, обусловленной количеством передаваемых сообщений и разнообразием их признаков, а также характеристиками каналов .

На первом этапе выбираются характеристики обнаруживающего ошибки кода ( и ) для кодирования одного повторения сообщения.

Вычисляются основные параметры с использованием приведенных формул и строятся графические зависимости . Для заданных характеристик канала связи и различных значений .

Когда и при выбирается четвертый алгоритм декодирования. При следует отдать предпочтение третьему алгоритму, хотя это и приведет к усложнению аппаратурной реализации.

При , а также выбирается третий алгоритм при условии, что . В противном случае следует увеличить и произвести новую оценку.

При может быть выбран четвертый алгоритм при условии что , как обладающий большей достоверностью, или второй алгоритм при и .

Таким образом, на основе метода адаптивного мажоритарного декодирования кодов с повторением, базирующегося на принципе циклического сдвига с насыщением индексов состояния одноименных элементов принимаемой информации, синтезированы мажоритарные декодирующие устройства, обеспечивающие достижение требуемой помехоустойчивости приема при значительно меньшей сложности технической реализации. Новый метод является перспективным для использования в информационных системах при многократном считывании информации с магнитных и лазерных носителей, так как позволяет снизить исходные требования к вероятности ошибки на один знак и соответственно повысить плотность записи информации.

Сравнительная оценка различных алгоритмов поэтапного декодирования избыточных (, ) — кодов с повторением позволила определить области их предпочтительного использования и разработать методику выбора требуемого алгоритма.