Здравствуйте. Уже где-то неделю мучаюсь с уставкой пакет трейсера. ОС: Debian testing, amd64. Сначала пробовал поставить с убунтовского deb-пакета. Лог установки:

обычно говорит о том, что либо исполняемый файл не соответствует архитектуре или OS (file /usr/local/PacketTracer6/bin/PacketTracer6), либо использует динамический линковщик другой версии.

Например под x86-64 запустить 32битное приложение без glibc-multilib нельзя.

Русским языком тебе говорит.

Это не важно.Это просто говорит о том, что не удалось создать запись в xdg-menu, которым я,собственно, не пользуюсь (awesome wm).

Не нашел в репозиториях такого пакета. Поддержка multiarch стоит, если что. Вывод file:

В начале марта 2022 года Cisco заблокировало учётные записи пользователей из России и доступ с ip-адресов России.

Запуск Packet Tracer

3.1.2 Запуск Packet Tracer без сети на Linux

3.2 Windows

3.2.1 Блокировка доступа в интернет

- Откройте Панель управления.

- Откройте пункт Брандмауэр Защитника Windows или просто Брандмауэр Windows.

- В открывшемся окне нажмите Дополнительные параметры.

- Откроется окно брандмауэра в режиме повышенной безопасности.

- Выберите Правило для исходящего подключения, а потом — Создать правило.

- Выберите Для программы и нажмите Далее.

- Укажите путь к исполняемому файлу программы, которой нужно запретить доступ в Интернет.

- В следующем окне оставьте отмеченным пункт /Блокировать подключение.

- В следующем окне отметьте, для каких сетей выполнять блокировку. Если для любых — оставьте отмеченными все пункты.

- Укажите понятное для вас имя правила и нажмите Готово.

3.2.2 Запуск Packet Tracer без сети на Windows

Links to this note

Дмитрий Сергеевич Кулябов

Профессор кафедры прикладной информатики и теории вероятностей

Мои научные интересы включают физику, администрирование Unix и сетей.

Похожие

© 2006—2023 Dmitry S. Kulyabov. This work is licensed under CC BY 4.0

Published with Wowchemy — the free, open source website builder that empowers creators.

Источник

Привет.

Получилось такое))))

1. PC5 не получает адрес по DHCP

—> пока нет времени искать..

2. PC1 не видит шлюз по умолчанию

—> на свитче Switch 0 — на 3 порту стоит trunk — а нужен access.

3. С компьютеров пользователей не доступен Server1

—> Значит так. Сеть пользователей во 2-м вилане.

А во втором вилане только два хоста жто PC0-VL2 и PC3-VL2

Во-первых, стоит настроить обратный адрес на Server1 — то есть Defauld Gateway и DNS на будущее. по аналогии с сервера DHCP DNS

Плюс на хосте PC0 — смотри ниже проблема 5.

4. C компьютеров Администрации не пингуются Server2 и Server3

—> на router 1 — т. к. с одного интерфейса у тебя пакет пришел — то остается только один куда нужно переслать пакет.

пропиши ip route 0.0.0.0 0.0.0.0 210.210.0.6 — тем самым все пакеты пришедшие на этот роутер будут пересылаться в другой интерфейс.

5. С компьютера PC0 не открывается сайт ivpek.ru

—> он и не откроется, пока не поменяешь в настройках самого хоста DNS сервер с 192.168.5.2 на 192.168.5.3 (т. к. у DNS сервера айпи 2-ка)

6. В филиале компьютеры VLAN6 не пингуют компьютеры VLAN7

—> для того что бы пинговались устройства с разных виланов 6 и 7 — нужно указать команду ip routing на Multilayer Switch1 — и будет «счастье».

7. Из филиала нет доступа к серверам (VLAN5)

—> пока нет времени искать..

8. У компьютеров из VLAN7 нет доступа к Server2 и Server3

—> для того что бы хосты из вилана 7 получили доступ к обоим серверам Server2 и Server3 — нужно добавить строчку — ip route 192.168.7.0 255.255.255.0 210.210.0.10 — на router 2

тем самым указав обратный путь для пакетов в сеть 7-го вилана.

Источник

Сети для самых маленьких. Часть 1. Подключение к оборудованию Cisco

Сегодня мы обратимся к части немного скучной, но важной для начинающих: как подключиться, поставить или сбросить пароль, войти по telnet. Также рассмотрим существующие программы — эмуляторы ciscо и интерфейс оборудования.

Итак, вот они приехали — заветные коробки с надписью Cisco на борту.

Среда

Начнём с того, в какой среде будем работать.

В данный момент есть два известных пакета программ, позволяющих моделировать сеть, построенную на оборудовании Cisco:

- цисковский же продукт Packet Tracer, который по идее свободно не распространяется. Это эмулятор и имеет лишь некоторые функции Cisco IOS. Вообще говоря, он сильно ограничен и многие вещи в нём реализованы лишь отчасти. Никаких тонких настроек. С другой стороны к настоящему моменту версия 5.3.2 поддерживает создание GRE-туннелей, протоколов динамической маршрутизации (и в их числе даже BGP!). Притом он очень прост в освоении и имеет в своём арсенале сервера (FTP, TFTP, DHCP, DNS, HTTP, NTP, RADIUS, SMTP, POP3), рабочие станции и свичи. Сейчас уже есть под Linux, хотя в былые времени он прекрасно запускался и из-под Wine.

- распространяемый по лицензии GNU GPL симулятор GNS3. В этом пакете необходимо загружать настоящие образы Cisco IOS. С одной стороны это плюс – вы работаете с настоящим интерфейсом cisco и ограничены лишь своей фантазией, существующими стандартами и производительностью рабочей станции, с другой, во-первых, эти IOS ещё нужно суметь достать, во-вторых, это более сложный продукт для понимания, и в-третьих, в нём есть только маршрутизаторы и «типа» коммутаторы.

Я считаю, что для знакомства с принципами лучше начать всё же с Packet Tracer’a, а потом переходить на тяжёлую артиллерию по мере надобности. Все мы не дети малые, где взять то, что нам нужно, рассказывать не будем.

Способы подключения

В Packet Tracer’e управлять оборудованием можно следующими способами:

- GUI;

- CLI в окне управления;

- терминальное подключение с рабочей станции через консольный кабель;

- telnet;

Интерфейс последних трёх идентичный – отличается лишь способ подключения. Разумеется, GUI – не наш метод.

В реальной же жизни доступны:

- Telnet/ssh

- Терминальное подключение с рабочей станции через консольный кабель

- Web-интерфейс (Cisco SDM).

Последний вариант даже не упоминайте в приличном обществе. Даже если вы адепт мыши и браузера, очень не советую. На своём примере при работе с другим оборудованием я сталкивался с тем, что настроенное через веб не работает. Хоть ты тресни, но не работает. А у того же длинка вообще был баг в одной версии прошивки для свичей: если изменить настройки VLAN в веб-интерфейсе из под линукс, то свич становится недоступным для управления. Это официально признанная проблема).

Телнет – стандартная, всем известная утилита, как и ssh. Для доступа к cisco по этим протоколам нужно настроить пароли доступа, об этом позже. Возможность использования ssh зависит от лицензии IOS.

Управление по консоли

Ну вот принесли вы маршрутизатор, распечатали, питание на него дали. Он томно зашумел кулерами, подмигивает вам светодиодами своих портов. А чего дальше-то делать?

Воспользуемся один из древнейших и нестареющих способов управления практически любым умным устройством: консоль. Для этого вам нужен компьютер, само устройство и подходящий кабель.

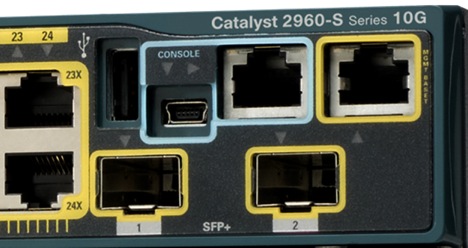

Тут каждый вендор на что горазд. Какие только разъёмы они не используют: RJ-45, DB-9 папа, DB-9 мама, DB-9 с нестандартной распиновкой, DB-25. У циски используется разъём RJ-45 на стороне устройства и DB-9 мама (для подключения к COM-порту) на стороне ПК.

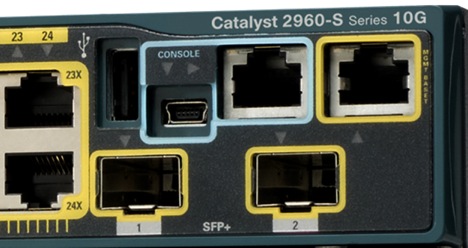

Консольный порт выглядит так:

Консольный порт RJ-45

Консольный порт RJ-45  Консольный порт miniUSB

Консольный порт miniUSB

Всегда выделен голубым цветом. С недавних пор стало возможным управление по USB.

А это консольный кабель cisco:

Консольный кабель cisco RJ-45/DB9(мама)

Консольный кабель cisco RJ-45/DB9(мама)

Раньше он поставлялся в каждой коробке, теперь зачастую стоит отдельных денег. В принципе подходит аналогичный кабель от HP.

Проблема в том, что современные ПК зачастую не имеют COM-порта. На выручку приходят часто используемые конвертеры USB-to-COM:

Преобразователь USB–RS232

Преобразователь USB–RS232  Преобразователь USB–RS232

Преобразователь USB–RS232

Либо редко используемые для этих целей конвертеры RS232-Ethernet.

Преобразователь USB–Ethernet

Преобразователь USB–Ethernet

После того, как вы воткнули кабель, определили номер COM-порта, для подключения можно использовать Hyperterminal или Putty в Виндоус и Minicom в Линукс.

Управление через консоль доступно сразу, а вот для телнета нужно установить пароль. Как это сделать? Обратимся к PT.

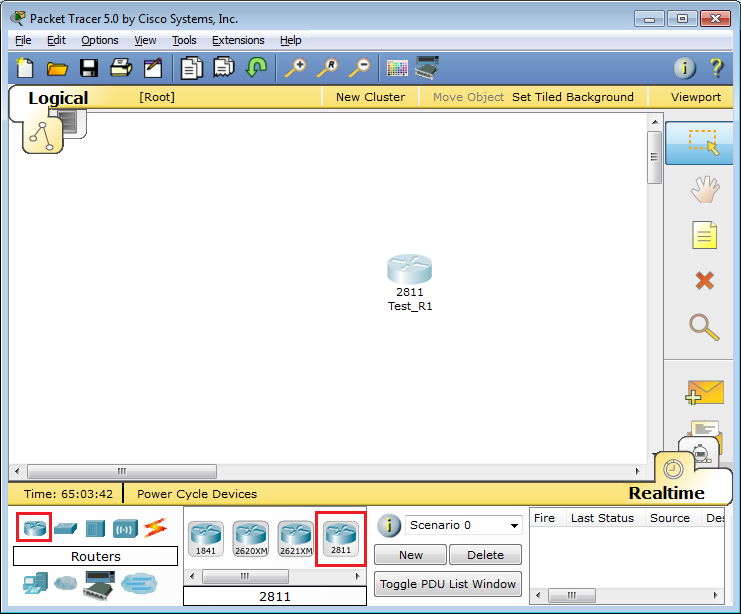

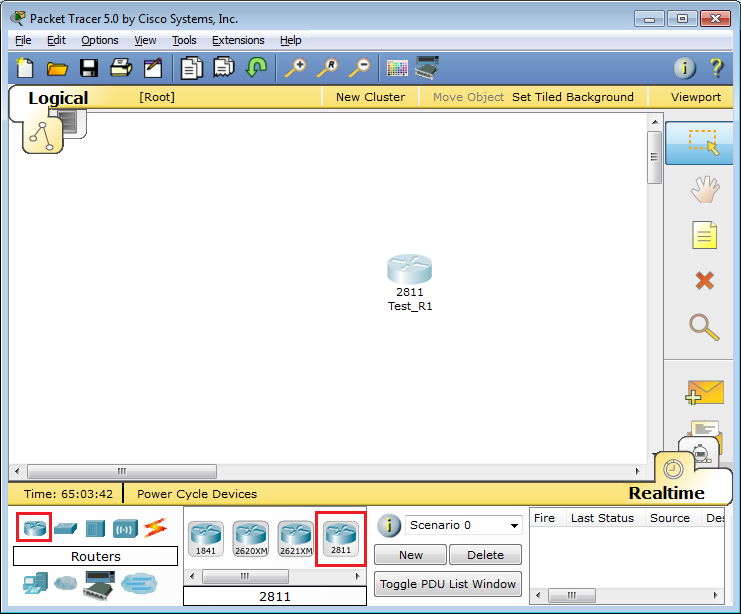

Начнём с создания маршрутизатора: выбираем его на панели внизу и переносим на рабочее пространство. Даём какое-нибудь название.

Packet Tracer. Создание маршрутизатора

Packet Tracer. Создание маршрутизатора

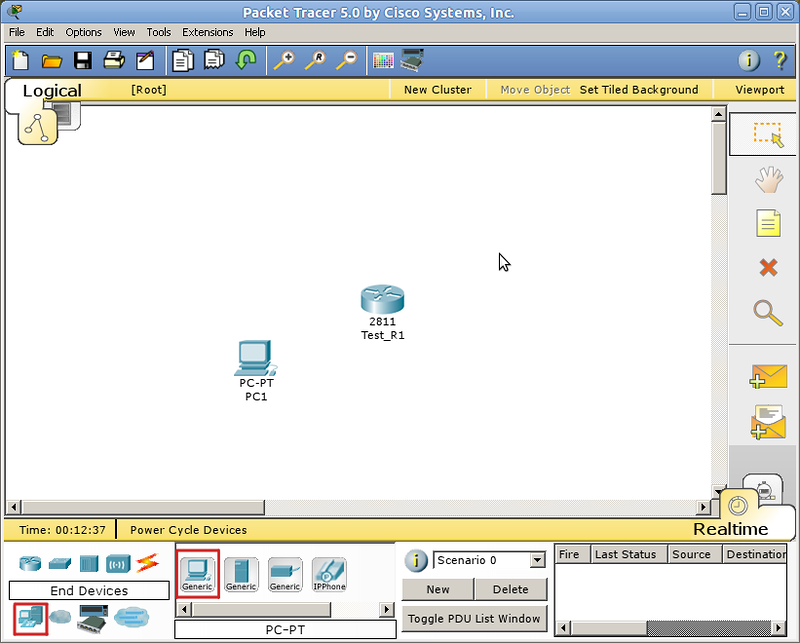

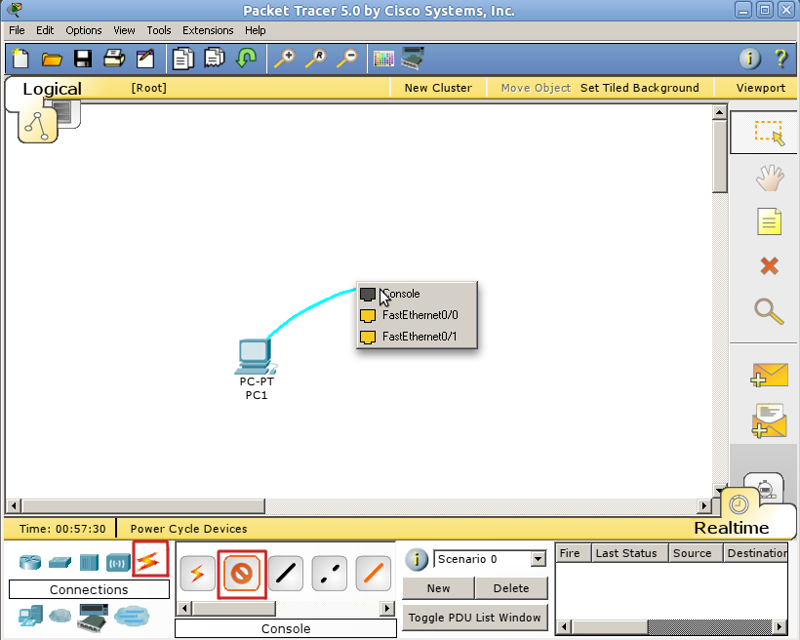

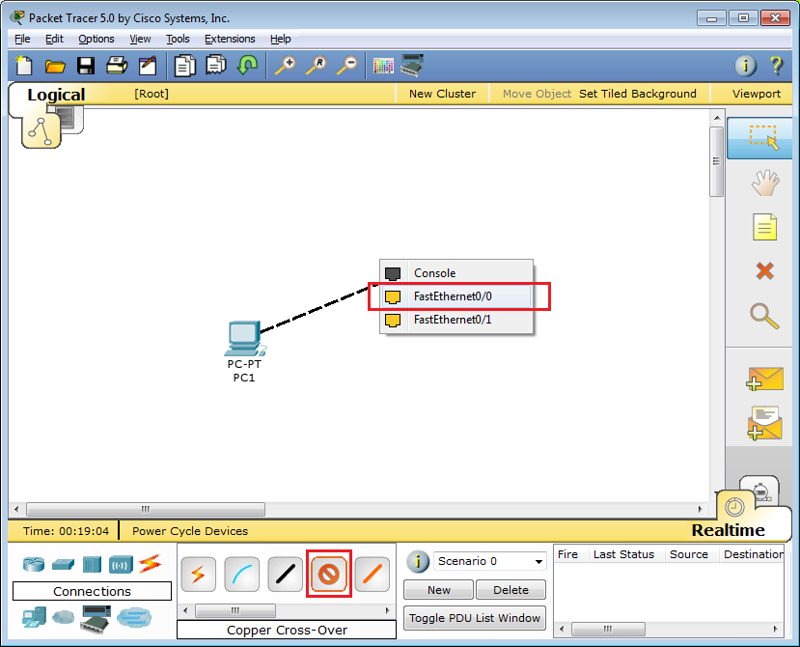

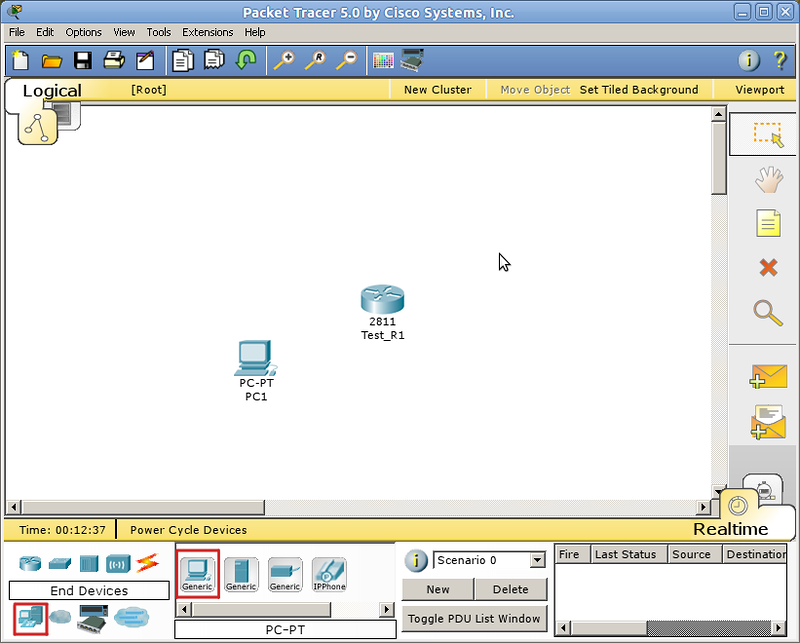

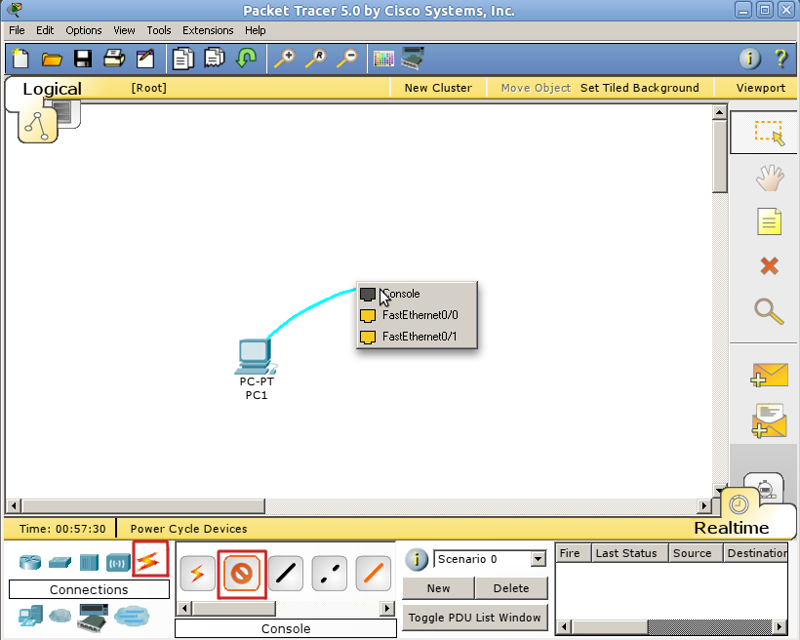

Что бы вы делали, если бы это был самый взаправдашний железный маршрутизатор? Взяли бы консольный кабель и подключились им в него и в компьютер. То же самое сделаем и тут:

Packet Tracer. Создание компьютера

Packet Tracer. Создание компьютера  Packet Tracer. Подключение компьютера к маршрутизатору

Packet Tracer. Подключение компьютера к маршрутизатору

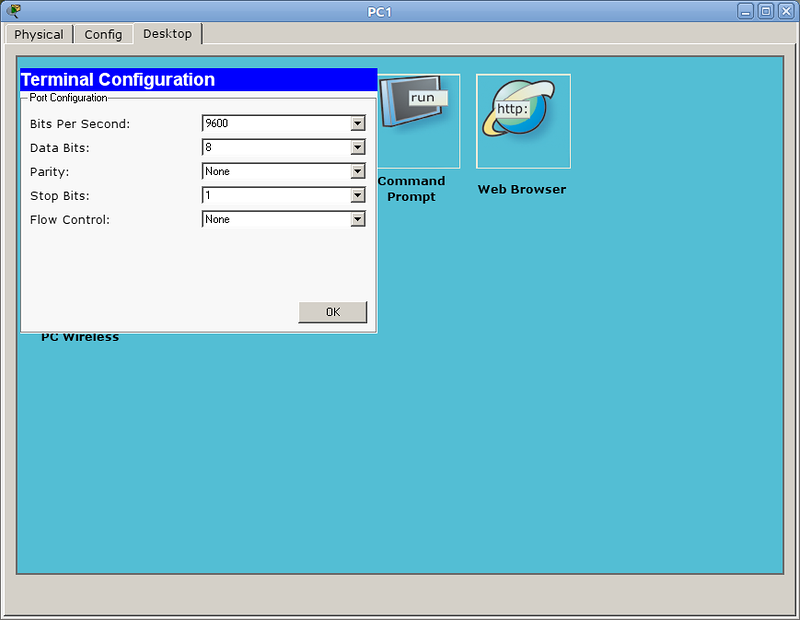

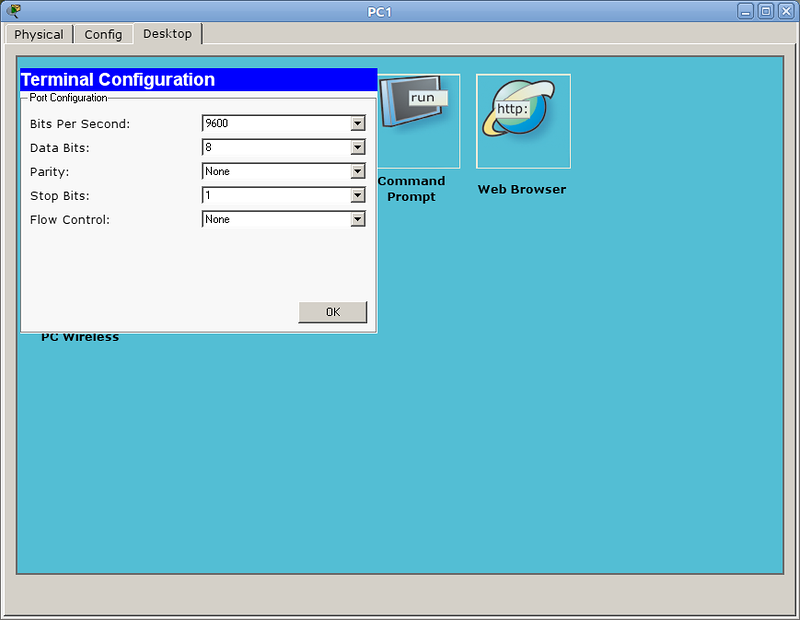

Кликом по компьютеру вызываем окно настройки, в котором нас интересует вкладка Desktop. Далее выбираем Terminal, где нам даётся выбор параметров.

Packet Tracer. Настройка терминала на компьютере

Packet Tracer. Настройка терминала на компьютере

Впрочем, все параметры по умолчанию нас устраивают, и менять их особо смысла нет.

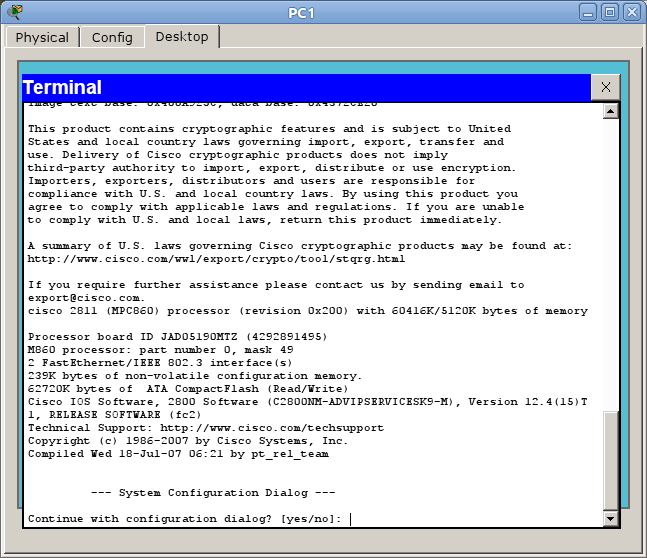

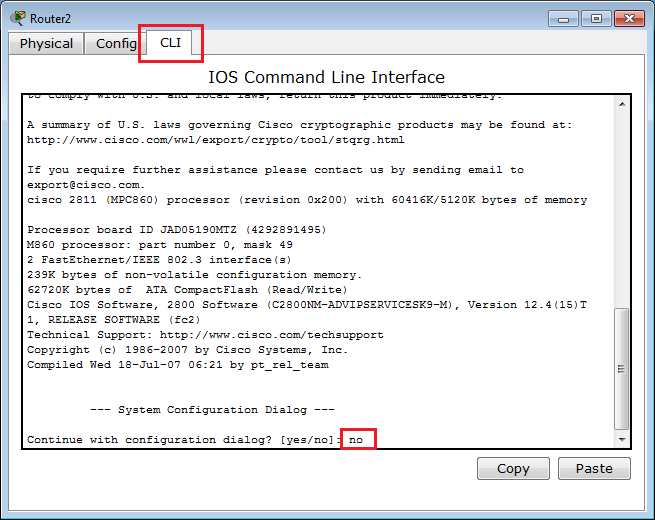

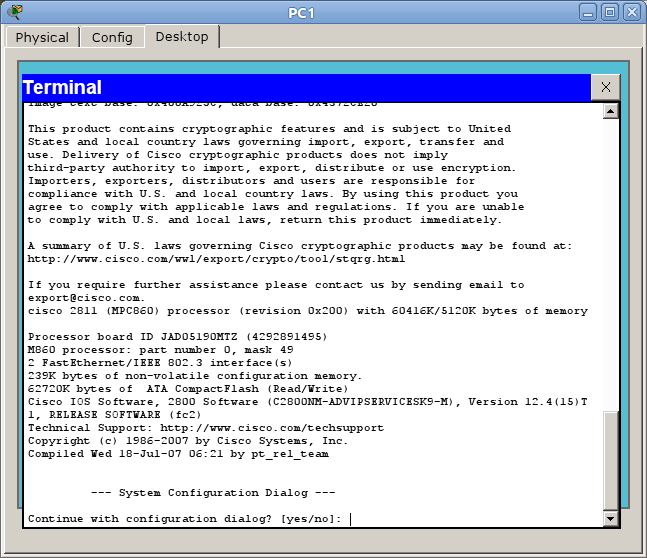

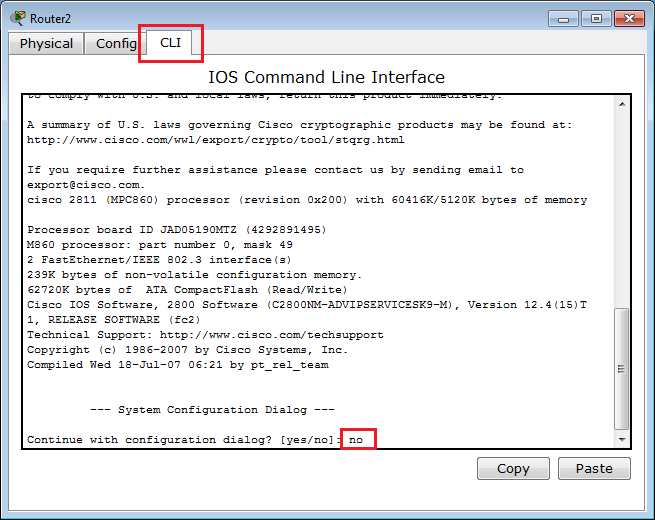

Если в энергонезависимой памяти устройства отсутствует конфигурационный файл (startup-config), а так оно и будет при первом включении нового железа, нас встретит Initial Configuration Dialog prompt:

Packet Tracer. Диалог начальной конфигурации маршрутизатора

Packet Tracer. Диалог начальной конфигурации маршрутизатора

Вкратце, это такой визард, позволяющий шаг за шагом настроить основные параметры устройства (hostname, пароли, интерфейсы). Но это неинтересно, поэтому отвечаем no и видим приглашение

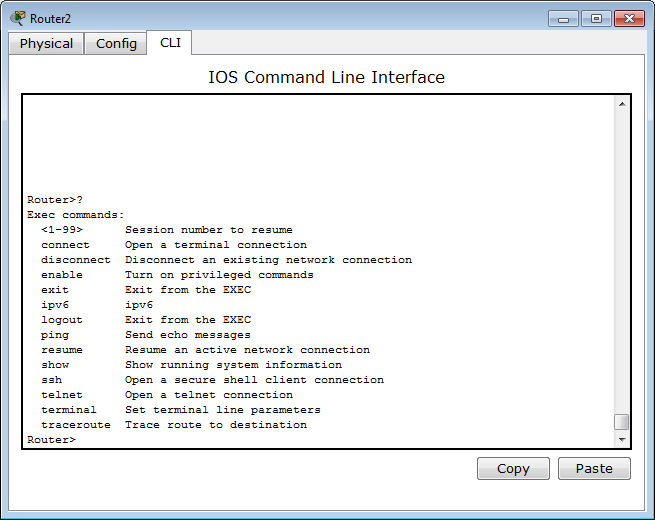

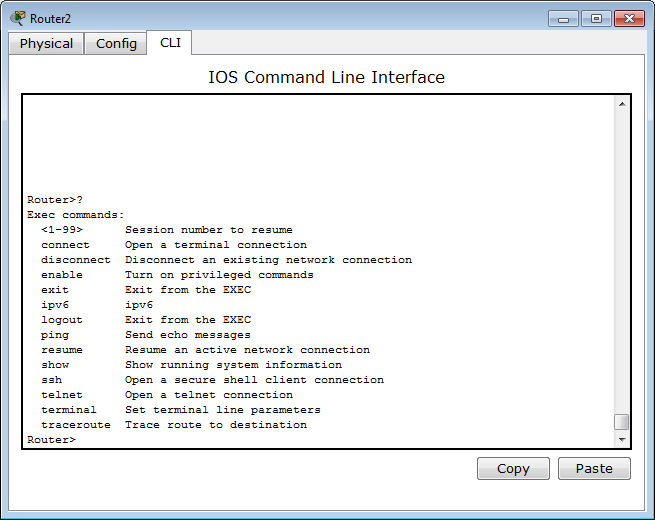

Это стандартное совершенно для любой линейки cisco приглашение, которое характеризует пользовательский режим, в котором можно просматривать некоторую статистику и проводить самые простые операции вроде пинга. Ввод знака вопроса покажет список доступных команд:

Список доступных команд маршрутизатора

Список доступных команд маршрутизатора

Грубо говоря, это режим для сетевого оператора, инженера первой линии техподдержки, чтобы он ничего там не повредил, не напортачил и лишнего не узнал.

Гораздо большие возможности предоставляет режим с говорящим названием привилегированный. Попасть в него можно, введя команду >enable . Теперь приглашение выглядит так:

Здесь список операций гораздо обширнее, например, можно выполнить одну из наиболее часто используемых команд, демонстрирующую текущие настройки устройства ака “конфиг” #show running-config . В привилегированном режиме вы можете просмотреть всю информацию об устройстве.

Прежде, чем приступать к настройке, упомянем несколько полезностей при работе с cisco CLI, которые могут сильно упростить жизнь:

- все команды в консоли можно сокращать. Главное, чтобы сокращение однозначно указывало на команду. Например, show running-config сокращается до sh run . Почему не до s r ? Потому, что s (в пользовательском режиме) может означать как команду show , так и команду ssh , и мы получим сообщение об ошибке % Ambiguous command: «s r» (неоднозначная команда);

- используйте клавишу Tab и знак вопроса. По нажатию Tab сокращенная команда дописывается до полной, а знак вопроса, следующий за командой, выводит список дальнейших возможностей и небольшую справку по ним (попробуйте сами в PT);

- используйте горячие клавиши в консоли:

- Ctrl+A — передвинуть курсор на начало строки;

- Ctrl+E — передвинуть курсор на конец строки;

- курсорные Up , Down — перемещение по истории команд;

- Ctrl+W — стереть предыдущее слово;

- Ctrl+U — стереть всю линию;

- Ctrl+C — выход из режима конфигурирования;

- Ctrl+Z — применить текущую команду и выйти из режима конфигурирования;

- Ctrl+Shift+6 — остановка длительных процессов (так называемый escape sequence);

- используйте фильтрацию вывода команды. Бывает, что команда выводит много информации, в которой нужно долго копаться, чтобы найти определённое слово, например. Облегчаем работу с помощью фильтрации: после команды ставим | , пишем вид фильтрации и, собственно, искомое слово (или его часть). Виды фильтрации (ака модификаторы вывода):

- begin — вывод всех строк, начиная с той, где нашлось слово;

- section — вывод секций конфигурационного файла, в которых встречается слово;

- include — вывод строк, где встречается слово;

- exclude — вывод строк, где НЕ встречается слово.

Но вернемся к режимам. Третий главный режим, наряду с пользовательским и привилегированным: режим глобальной конфигурации. Как понятно из названия, он позволяет нам вносить изменения в настройки устройства. Активируется командой #configure terminal из привилегированного режима и демонстрирует такое приглашение:

В режиме глобальной конфигурации не выполняются довольно нужные порой команды других режимов (тот же show running-config , ping , etc.). Но есть такая полезная штука, как do . Благодаря ей мы можем, не выходя из режима конфигурирования, выполнять эти самые команды, просто добавляя перед ними do . Примерно так:

Настройка доступа по Telnet

Из этого-то режима мы и настроим интерфейс для подключения компьютера через telnet. Команда для перехода в режим конфигурации интерфейса FastEthernet 0/0:

По умолчанию все интерфейсы отключены (состояние administratively down). Включаем интерфейс:

shutdown — означает “выключить интерфейс”. Соответственно, если вы хотите отменить действие команды, то используйте слово no перед ней. Это правило общее для CLI и применимо к большинству команд.

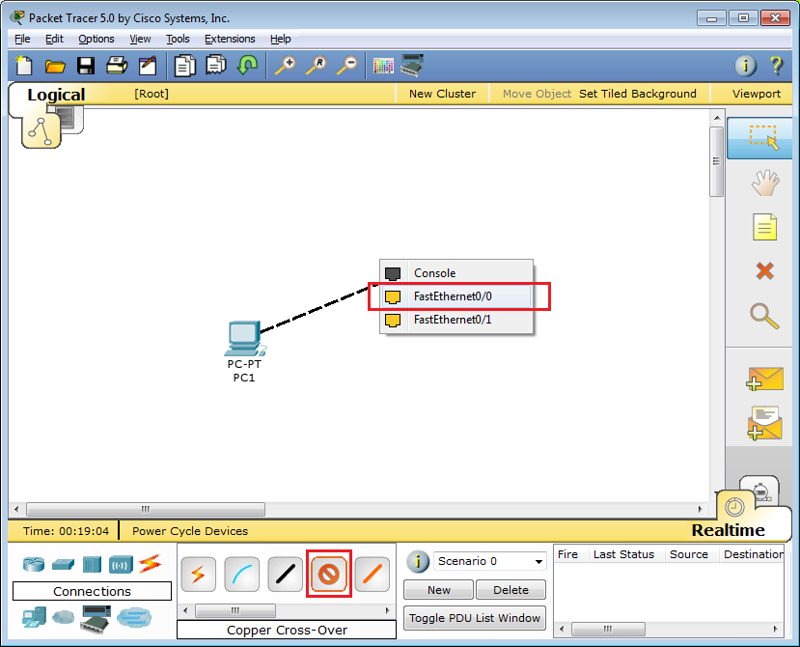

Подключаемся. Для этого надо использовать кроссоверный кабель. (Хотя в реальной жизни это зачастую уже необязательно – все карточки умеют понимать приём/передачу, однако встречаются ещё маршрутизаторы, порты которых не поднимаются при использовании неправильного типа кабеля — так что будьте внимательны).

Подключение к маршрутизатору через Ethernet

Подключение к маршрутизатору через Ethernet

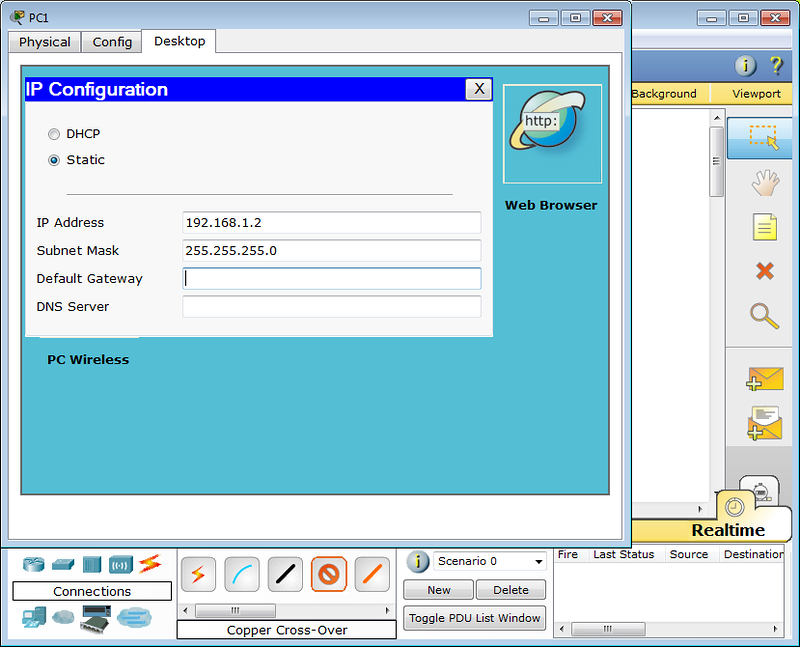

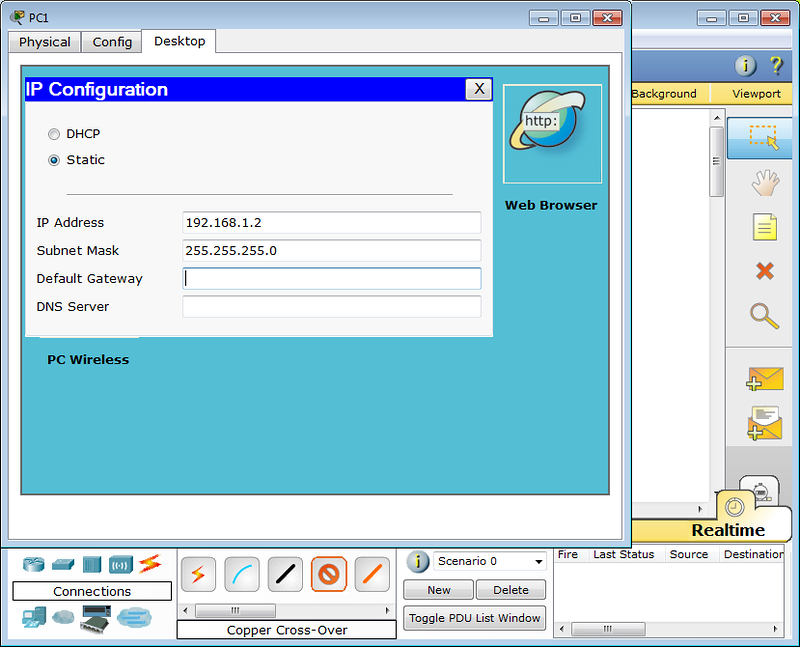

Настраиваем IP-адрес компьютера через Desktop.

Настройка IP адреса компьютера

Настройка IP адреса компьютера

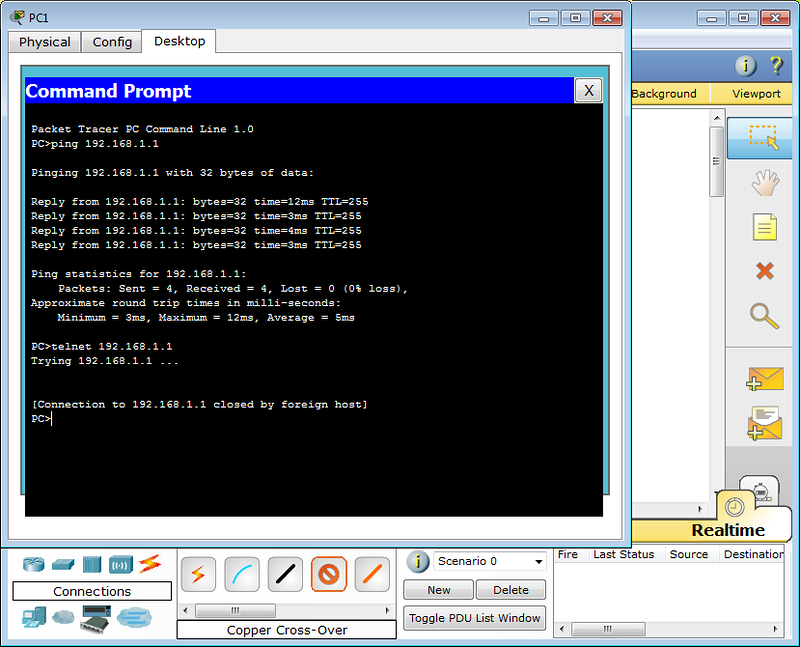

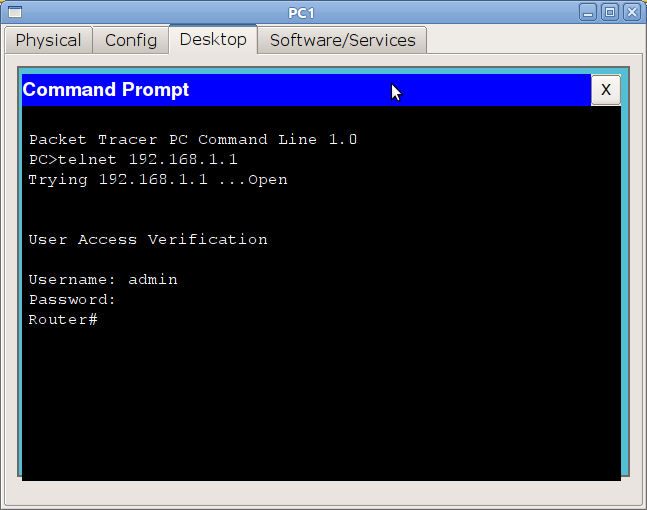

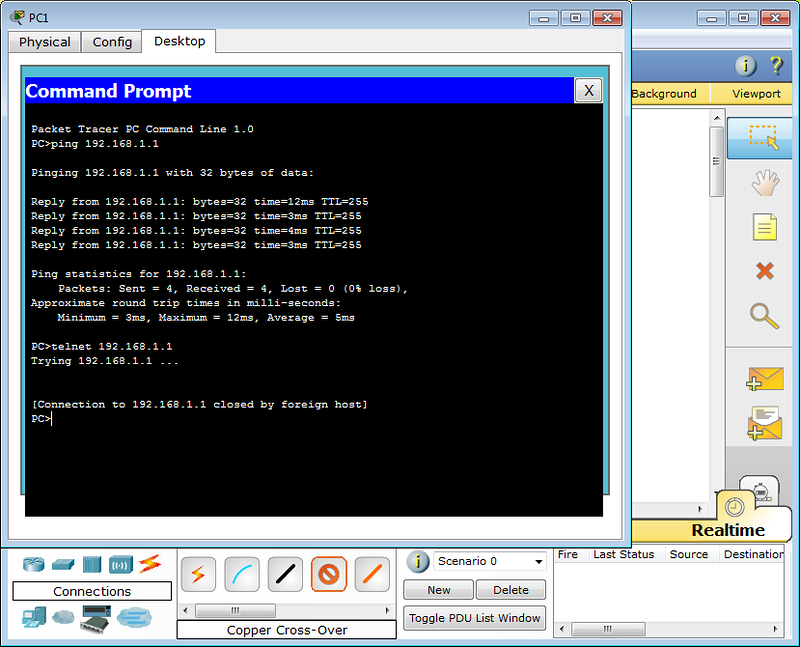

И пробуем подключиться, выбрав Command Prompt в панели Desktop:

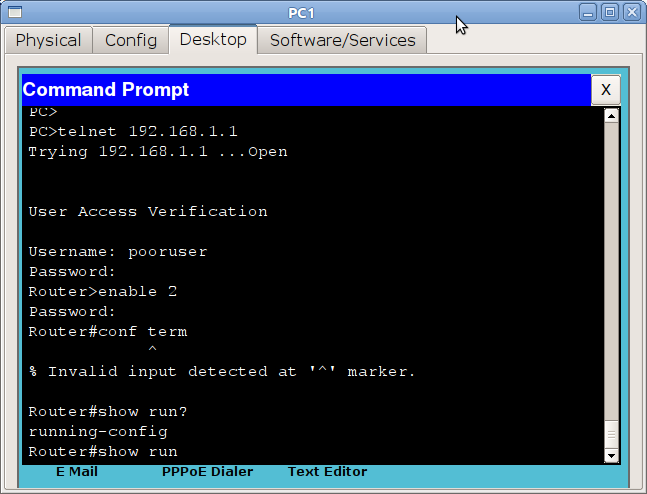

Подключение к маршрутизатору через telnet

Подключение к маршрутизатору через telnet

Как и ожидалось, циска не пускает без пароля. В реальной жизни обычно выдаёт фразу “ Password required, but none set ”

Пароли

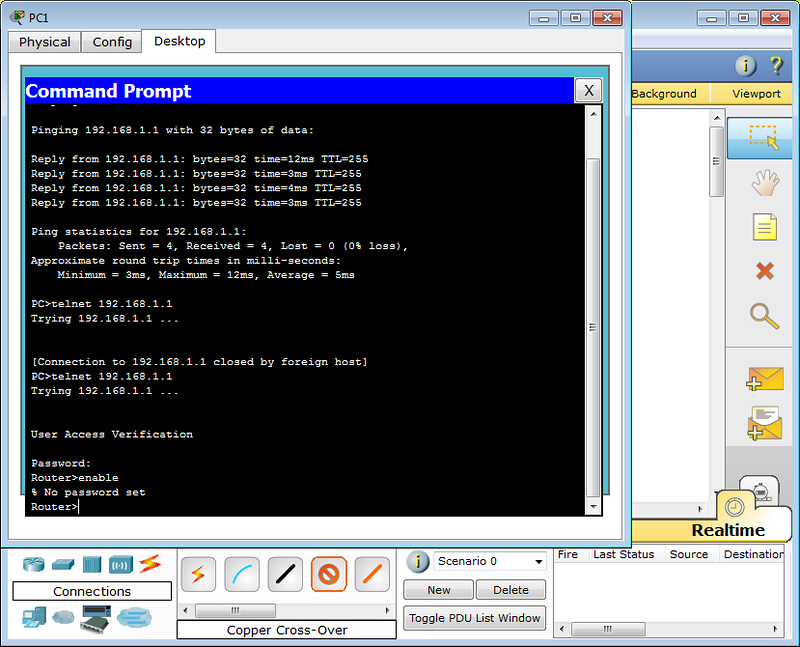

Подключение по telnet или ssh называется виртуальным терминалом (vt) и настраивается следующим образом:

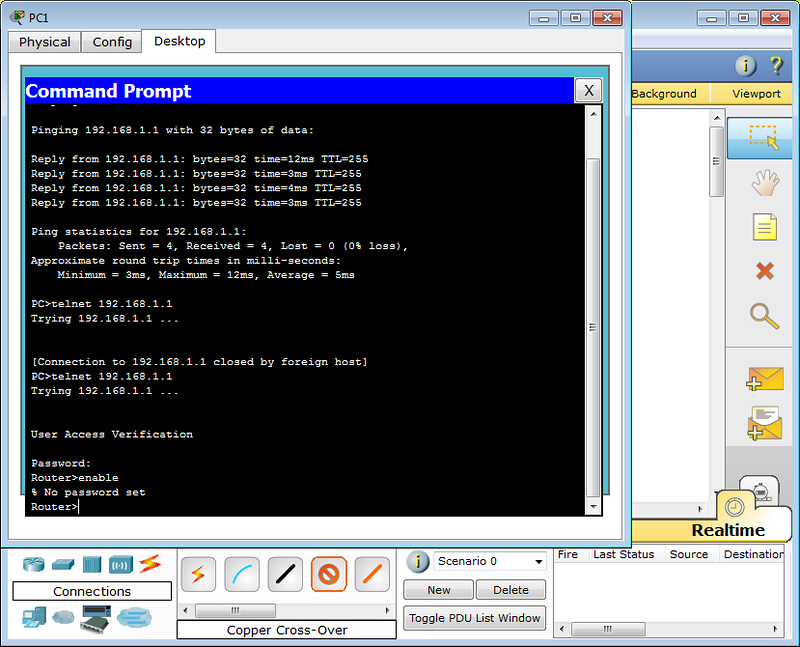

0 4 — это 5 пользовательских виртуальных терминалов=telnet сессий. Этого уже достаточно, чтобы попасть в пользовательский режим, но недостаточно для привилегированного:

Вход в пользовательский режим

Вход в пользовательский режим

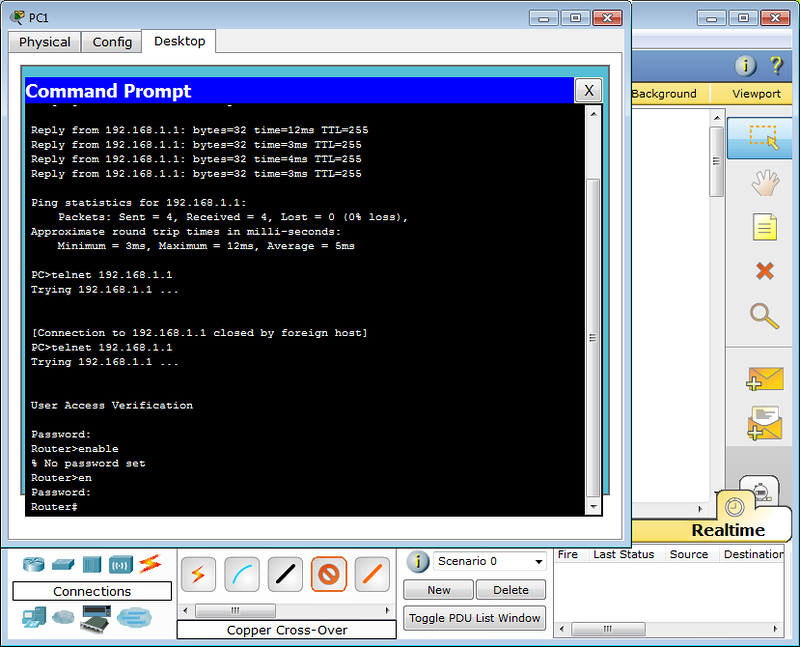

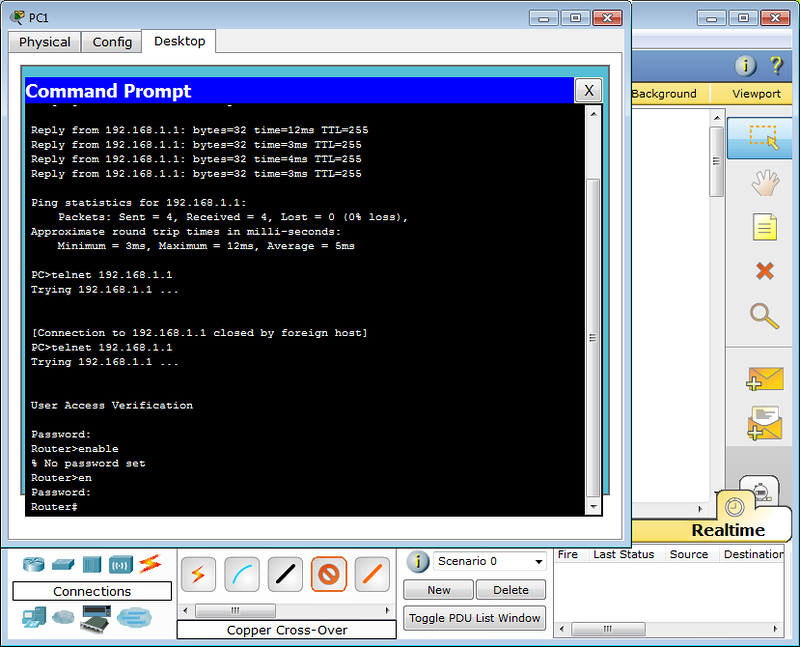

Настроим пароль для enable-режима:

Вход в привилегированный режим

Вход в привилегированный режим

Чем отличается secret от password? Примерно тем же, чем ssh от telnet. При настройке secret пароль хранится в зашифрованном виде в конфигурационном файле, а password – в открытом. Поэтому рекомендуется использование secret.

Если вы всё-таки задаёте пароль командой password , то следует применить так же service password-encryption , тогда ваш пароль в конфигурационном файле будет зашифрован:

Один мой знакомый рассказал мне историю:

Стоял он как-то курил возле одного из своих узлов, находящемся в жилом доме. С сумкой для инструментов, ноутбук в руках. Вдруг подходит двое алкашей с пакетом и предлагают купить, раскрывая пакет и показывая какой-то свич. Просят 500 рублей. Ну он купил. По меткам и модели свича парень сделал вывод какому провайдеру он принадлежит. Пришёл домой, начал ковырять — телнет закрыт, консоль запаролена. Слил конфиг по snmp. Пароли в открытом виде хранятся, имя с головой выдаёт провайдера. С их админом он знаком лично, позвонил ему вместо “Здрасьти” выдал логин и пароль в трубку. Слышно было, как скрипел мозг первые секунд 20: везде аксес-листы, авторизация, привязка к мак-адресу. Как?! В общем, всё хорошо, что хорошо кончается.

Немного об этом можно почитать здесь. Ну или чуть более по-русски, тут.

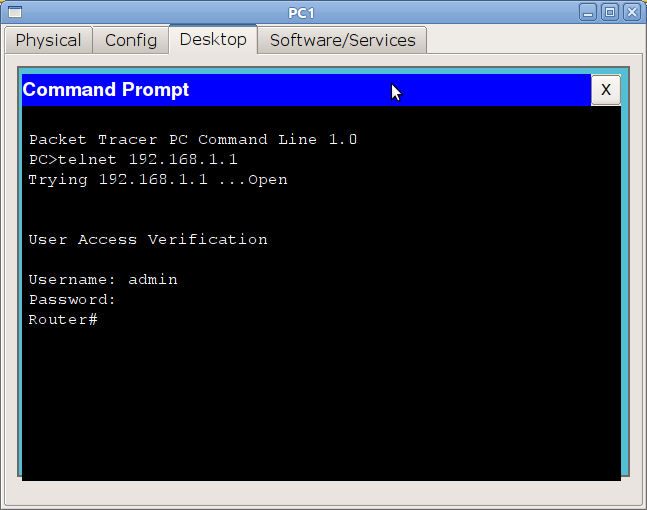

Хотим обратить ваше внимание: сейчас принятно настраивать доступы не через виртуальные терминалы, а командами #username и #aaa new-model . В версии PT 5.3.2 они уже есть и вполне работают. Для этого нужно выполнить:

Первая команда служит для активации новой модели ААА (Authentication, Authorization, Accounting). Это нужно для того, чтобы была возможность использовать для аунтетификации на устройстве RADIUS или TACACS сервер. Если отдельно это не настроено, то будет использоваться локальная база пользователей, задаваемая командой username .

Будьте внимательны: приоритет команды aaa new-model выше, чем команд виртуальных терминалов и поэтому даже несмотря на то, что у вас настроен password в режиме line vty, если у вас не будет пользователей в локальной базе, зайти на устройство удалённо уже не получится.

Теперь при подключении маршрутизатор запросит имя пользователя и соответствующий ему пароль.

При более глубокой настройке line vty существует одна опасность.

Есть такой параметр: access-class . Его настройка позволяет ограничить IP-адреса, с которых возможно подключение. И вот однажды я, как умная маша, решил заняться безопасностью в сети и на всём почти оборудование понаставил эти аксес-листы, чтобы комар не пролетел. В один прекрасный момент пришлось выехать в поле и в тот день я проклял свою аккуратность – никуда не мог достучаться – малейшей лазейки не оставил. В общем будьте с этой командой внимательны или оставляйте для себя лазейки.

При работе с access-list’ами и прочими опасными вещами, неправильная настройка которых может лишить вас доступа к устройству, можно использовать замечательную команду reload in min , где min время в минутах. Эта команда перезагрузит устройство по истечении указанного времени, если ее не прервать командой reload cancel . Т.е. схема работы такова: вы удаленно копаете что-то, что может в теории (закон Мерфи не забываем) прервать ваш сеанс связи с устройством. Сохраняем текущий (рабочий) конфиг в startup-config (он используется при загрузке), ставим reload in 15 , вводим ключевую команду, относительно которой у нас сомнения ;-), и получаем обрыв связи, худшие опасения оправдались. Ждем 15 минут, устройство перегружается с рабочим конфигом, коннект — вуаля, связь есть. Либо (если связь не прервалась) проверяем, что все работает, и делаем reload cancel .

Если вы хотите ограничить паролем доступ через консольный порт, вам понадобятся команды

Privilege Level

Ещё один важный момент, которому в статьях уделяют мало внимания: privelege level .

Как понятно из латинского звучания — это уровень прав пользователя. Всего существует 16 уровней: 0-15.

- privilege level 0 — это команды disable, enable, exit, help и logout, которые работают во всех режимах;

- privilege level 1 — это команды пользовательского режима, то есть как только вы попадаете на циску и увидите приглашение Router> вы имеете уровень 1;

- privilege level 15 — это команды привилегированного режима, вроде, как root в Unix’ах.

Пример 1

После входа на маршрутизатор при такой настройке вы сразу увидите Router# со всеми вытекающими правами.

Пример 1: privilege level 15

Пример 1: privilege level 15

Все уровни со 2 по 14 настраиваются вручную. То есть, например, вы можете дать добро пользователю с privelege level 2 на выполнение команды show running-config .

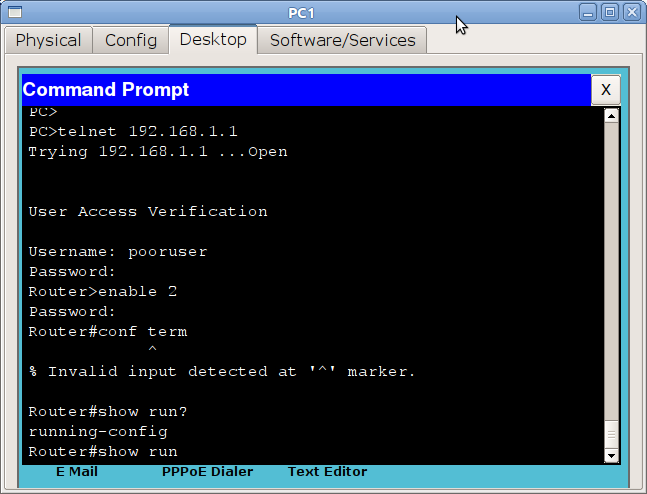

Пример 2

Настроить права для конкретного пользователя поможет уже упомянутая прежде команда username

В первой строке назначаем уровень прав пользователю, во второй команду, разрешенную для этого уровня, в третьей задаём пароль для входа в привилегированный режим с этим уровнем.

После этого из пользовательского режима вы можете выполнить команду enable 2 и, введя пароль l2poorpass , попасть в привилегированный режим, в котором будут доступны все команды уровня 1 + команды уровня 2.

Пример 2: privilege level для конкретного пользователя

Пример 2: privilege level для конкретного пользователя

Для чего это может быть нужно? В российских реалиях практически ни для чего, потому что обычно на устройство нужно заходить инженерам сразу с полными правами. Ну разве что 15-й уровень ставят, чтобы двойную аутентификацию не проходить. А все другие уровни опять же для того, чтобы персонал младшего состава (техподдержка, например) мог зайти и промониторить какие-то параметры или настроить некритичную функцию.

Нельзя не упомянуть о том, что telnet — протокол незащищённый и передаёт пароль и данные в открытом виде. С помощью любого анализатора пакетов можно вычислить пароль.

Поэтому крайне рекомендуем использовать ssh — любые устройства cisco с не самой урезанной прошивкой способны выступать ssh-сервером.

Следующий набор команд позволит вам включить ssh и отключить доступ по telnet:

Имя хоста должно отличаться от Router, обязательно должно быть задано имя домена. Третьей строкой генерируется ключ и далее разрешается только ssh. Длина ключа должна быть более 768 бит, если вы желаете использовать ssh версии 2, а вы желаете этого. Всё.

Ещё одно финальное внимание новичкам: не забывайте о команде write memory — это сохранение текущей конфигурации. Впрочем, достаточно два раза обжечься, забыв сохранить, чтобы навсегда заработать иммунитет к этому — кто кодил по ночам или писал курсовую, тот поймёт.

Используя PT, мы будем настраивать оборудование не через терминал или телнет, а непосредственно через CLI устройства, которое вызывается кликом по иконке роутера — так удобнее:

Packet Tracer. Управление управление маршрутизатором через CLI устройства

Packet Tracer. Управление управление маршрутизатором через CLI устройства

Ну и на сладенькое: сброс пароля

Так, а что же делать, если на стол легла вам бушная циска с неизвестным паролем или вы очень невовремя забыли его? Вообще-то это многократно описано и легко гуглится, но повторить это необходимо.

Практически на любом сетевом устройстве есть возможность сбросить пароль, имея физический доступ. Если сделать это невозможно или это отдельная платная услуга, то скорее всего в ваших руках находится какая-то русская поделка (не в обиду, конечно, нашим производителям, но дважды я такие строки читал в документации:))

- подключаетесь к устройству консольным кабелем,

- отправляете его в ребут (хоть по питанию, хоть командой #reload )

- когда на экране побежит такая строчка ########. ### , означающая загрузку образа (40-60 секунд после включения), необходимо отправить сигнал Break. Как это сделать в разных программах читать тут. Вы попадаете в режим ROMMON.

- в этом режиме введите команду: confreg 0x2142 , она заставит устройство игнорировать startup-config при загрузке.

- введите reset для перезагрузки

- после загрузки running-config будет девственно чистым, а startup-config содержит по-прежнему последнюю сохранённую конфигурацию. Сейчас самое время поменять пароль или слить конфиг.

- самое важное: верните обратно регистры:

Если вы этого не сделаете, то вся ваша конфигурация будет актуальна до первого ребута). И хорошо, если это устройство стоит рядом, и вы вспомните, что накосячили. Мне не повезло)

В следующей статье мы обратимся к вланам и локальной сети. Обязательно к прочтению:

Источник

![]()

Asked By

20 points

N/A

Posted on — 08/27/2012

My windows is vista home 32 bit and Im playing with packet tracer software but this error is popping out like a mushroom, I don’t have a clue on what causing it but Im sure it not from a certain work.

Packet Tracer

Packet Tracer has stopped working unexpectedly. Please save a diagnostic file and attach it to the reported bug.

Hi,

The pop up error of “Packet Tracer has stopped working unexpectedly. Please save a diagnostic file and attach it to the reported bug” while playing packet tracer software on your system Windows Vista home32 bit indicates that the files you are using are corrupted and you need to uninstall it.

From the desktop shortcut properties you will get a target actual.exe and from there you will be able to uninstall it. Now you need to create a new file. Install the new one. The pop up error message will not appear any more and you will be able to play it smoothly.

I hope you understand it.

Answered By

Nigel Cox

5 points

N/A

#196494

Packet tracer has stopped working unexpectedly

Hello,

I think you are having problem because of the corrupted/damaged file or having compatibility issues with your windows vista. I think reinstalling would be a better idea. But, try out restoring your file or restoring previous version of the packet tracer. Here’s the link for video. If this fails then reinstall the software.

Hope this helps

Important Information

These are community forums and not official technical support.

If you need official support: Contact Us

CrossOver Mac

Discussion about CrossOver Mac

The following comments are owned by whoever posted them. We are not responsible for them in any way.

Back to Threads Reply to Thread

Cisco Packet Tracer 5.0

Hi guys!

I’m in desperate need of a solution for this one..

I have managed to install Packet Tracer 5 without any problems. The things is that I’m getting an error right after the splash screen. «Packet Tracer has stopped working unexpectedly»..

Any solutions?

BR

PS: Wine in linux gives the same exact error

Please Note: This Forum is for non-application specific questions relating to installation/configuration of CrossOver. All application-specific posts to this Forum will be moved to their appropriate Compatibility Center Forum.

CrossOver Forums: the place to discuss running Windows applications on Mac and Linux

Please Wait…

eyJjb3VudHJ5IjoiUlUiLCJsYW5nIjpudWxsLCJjYXJ0IjowLCJ0enMiOi01LCJjZG4iOiJodHRwczpcL1wvbWVkaWEuY29kZXdlYXZlcnMuY29tXC9wdWJcL2Nyb3Nzb3Zlclwvd2Vic2l0ZSIsImNkbnRzIjoxNjg0ODczOTEzLCJjc3JmX3Rva2VuIjoiUHRya215R3lITUJ5WWNyZSIsImdkcHIiOjB9

Здравствуйте. Уже где-то неделю мучаюсь с уставкой пакет трейсера. ОС: Debian testing, amd64. Сначала пробовал поставить с убунтовского deb-пакета. Лог установки:

обычно говорит о том, что либо исполняемый файл не соответствует архитектуре или OS (file /usr/local/PacketTracer6/bin/PacketTracer6), либо использует динамический линковщик другой версии.

Например под x86-64 запустить 32битное приложение без glibc-multilib нельзя.

Русским языком тебе говорит.

Это не важно.Это просто говорит о том, что не удалось создать запись в xdg-menu, которым я,собственно, не пользуюсь (awesome wm).

Не нашел в репозиториях такого пакета. Поддержка multiarch стоит, если что. Вывод file:

В начале марта 2022 года Cisco заблокировало учётные записи пользователей из России и доступ с ip-адресов России.

Запуск Packet Tracer

3.1.2 Запуск Packet Tracer без сети на Linux

3.2 Windows

3.2.1 Блокировка доступа в интернет

- Откройте Панель управления.

- Откройте пункт Брандмауэр Защитника Windows или просто Брандмауэр Windows.

- В открывшемся окне нажмите Дополнительные параметры.

- Откроется окно брандмауэра в режиме повышенной безопасности.

- Выберите Правило для исходящего подключения, а потом — Создать правило.

- Выберите Для программы и нажмите Далее.

- Укажите путь к исполняемому файлу программы, которой нужно запретить доступ в Интернет.

- В следующем окне оставьте отмеченным пункт /Блокировать подключение.

- В следующем окне отметьте, для каких сетей выполнять блокировку. Если для любых — оставьте отмеченными все пункты.

- Укажите понятное для вас имя правила и нажмите Готово.

3.2.2 Запуск Packet Tracer без сети на Windows

Links to this note

Дмитрий Сергеевич Кулябов

Профессор кафедры прикладной информатики и теории вероятностей

Мои научные интересы включают физику, администрирование Unix и сетей.

Похожие

© 2006—2023 Dmitry S. Kulyabov. This work is licensed under CC BY 4.0

Published with Wowchemy — the free, open source website builder that empowers creators.

Источник

Привет.

Получилось такое))))

1. PC5 не получает адрес по DHCP

—> пока нет времени искать..

2. PC1 не видит шлюз по умолчанию

—> на свитче Switch 0 — на 3 порту стоит trunk — а нужен access.

3. С компьютеров пользователей не доступен Server1

—> Значит так. Сеть пользователей во 2-м вилане.

А во втором вилане только два хоста жто PC0-VL2 и PC3-VL2

Во-первых, стоит настроить обратный адрес на Server1 — то есть Defauld Gateway и DNS на будущее. по аналогии с сервера DHCP DNS

Плюс на хосте PC0 — смотри ниже проблема 5.

4. C компьютеров Администрации не пингуются Server2 и Server3

—> на router 1 — т. к. с одного интерфейса у тебя пакет пришел — то остается только один куда нужно переслать пакет.

пропиши ip route 0.0.0.0 0.0.0.0 210.210.0.6 — тем самым все пакеты пришедшие на этот роутер будут пересылаться в другой интерфейс.

5. С компьютера PC0 не открывается сайт ivpek.ru

—> он и не откроется, пока не поменяешь в настройках самого хоста DNS сервер с 192.168.5.2 на 192.168.5.3 (т. к. у DNS сервера айпи 2-ка)

6. В филиале компьютеры VLAN6 не пингуют компьютеры VLAN7

—> для того что бы пинговались устройства с разных виланов 6 и 7 — нужно указать команду ip routing на Multilayer Switch1 — и будет «счастье».

7. Из филиала нет доступа к серверам (VLAN5)

—> пока нет времени искать..

8. У компьютеров из VLAN7 нет доступа к Server2 и Server3

—> для того что бы хосты из вилана 7 получили доступ к обоим серверам Server2 и Server3 — нужно добавить строчку — ip route 192.168.7.0 255.255.255.0 210.210.0.10 — на router 2

тем самым указав обратный путь для пакетов в сеть 7-го вилана.

Источник

Сети для самых маленьких. Часть 1. Подключение к оборудованию Cisco

Сегодня мы обратимся к части немного скучной, но важной для начинающих: как подключиться, поставить или сбросить пароль, войти по telnet. Также рассмотрим существующие программы — эмуляторы ciscо и интерфейс оборудования.

Итак, вот они приехали — заветные коробки с надписью Cisco на борту.

Среда

Начнём с того, в какой среде будем работать.

В данный момент есть два известных пакета программ, позволяющих моделировать сеть, построенную на оборудовании Cisco:

- цисковский же продукт Packet Tracer, который по идее свободно не распространяется. Это эмулятор и имеет лишь некоторые функции Cisco IOS. Вообще говоря, он сильно ограничен и многие вещи в нём реализованы лишь отчасти. Никаких тонких настроек. С другой стороны к настоящему моменту версия 5.3.2 поддерживает создание GRE-туннелей, протоколов динамической маршрутизации (и в их числе даже BGP!). Притом он очень прост в освоении и имеет в своём арсенале сервера (FTP, TFTP, DHCP, DNS, HTTP, NTP, RADIUS, SMTP, POP3), рабочие станции и свичи. Сейчас уже есть под Linux, хотя в былые времени он прекрасно запускался и из-под Wine.

- распространяемый по лицензии GNU GPL симулятор GNS3. В этом пакете необходимо загружать настоящие образы Cisco IOS. С одной стороны это плюс – вы работаете с настоящим интерфейсом cisco и ограничены лишь своей фантазией, существующими стандартами и производительностью рабочей станции, с другой, во-первых, эти IOS ещё нужно суметь достать, во-вторых, это более сложный продукт для понимания, и в-третьих, в нём есть только маршрутизаторы и «типа» коммутаторы.

Я считаю, что для знакомства с принципами лучше начать всё же с Packet Tracer’a, а потом переходить на тяжёлую артиллерию по мере надобности. Все мы не дети малые, где взять то, что нам нужно, рассказывать не будем.

Способы подключения

В Packet Tracer’e управлять оборудованием можно следующими способами:

- GUI;

- CLI в окне управления;

- терминальное подключение с рабочей станции через консольный кабель;

- telnet;

Интерфейс последних трёх идентичный – отличается лишь способ подключения. Разумеется, GUI – не наш метод.

В реальной же жизни доступны:

- Telnet/ssh

- Терминальное подключение с рабочей станции через консольный кабель

- Web-интерфейс (Cisco SDM).

Последний вариант даже не упоминайте в приличном обществе. Даже если вы адепт мыши и браузера, очень не советую. На своём примере при работе с другим оборудованием я сталкивался с тем, что настроенное через веб не работает. Хоть ты тресни, но не работает. А у того же длинка вообще был баг в одной версии прошивки для свичей: если изменить настройки VLAN в веб-интерфейсе из под линукс, то свич становится недоступным для управления. Это официально признанная проблема).

Телнет – стандартная, всем известная утилита, как и ssh. Для доступа к cisco по этим протоколам нужно настроить пароли доступа, об этом позже. Возможность использования ssh зависит от лицензии IOS.

Управление по консоли

Ну вот принесли вы маршрутизатор, распечатали, питание на него дали. Он томно зашумел кулерами, подмигивает вам светодиодами своих портов. А чего дальше-то делать?

Воспользуемся один из древнейших и нестареющих способов управления практически любым умным устройством: консоль. Для этого вам нужен компьютер, само устройство и подходящий кабель.

Тут каждый вендор на что горазд. Какие только разъёмы они не используют: RJ-45, DB-9 папа, DB-9 мама, DB-9 с нестандартной распиновкой, DB-25. У циски используется разъём RJ-45 на стороне устройства и DB-9 мама (для подключения к COM-порту) на стороне ПК.

Консольный порт выглядит так:

Консольный порт RJ-45

Консольный порт RJ-45  Консольный порт miniUSB

Консольный порт miniUSB

Всегда выделен голубым цветом. С недавних пор стало возможным управление по USB.

А это консольный кабель cisco:

Консольный кабель cisco RJ-45/DB9(мама)

Консольный кабель cisco RJ-45/DB9(мама)

Раньше он поставлялся в каждой коробке, теперь зачастую стоит отдельных денег. В принципе подходит аналогичный кабель от HP.

Проблема в том, что современные ПК зачастую не имеют COM-порта. На выручку приходят часто используемые конвертеры USB-to-COM:

Преобразователь USB–RS232

Преобразователь USB–RS232  Преобразователь USB–RS232

Преобразователь USB–RS232

Либо редко используемые для этих целей конвертеры RS232-Ethernet.

Преобразователь USB–Ethernet

Преобразователь USB–Ethernet

После того, как вы воткнули кабель, определили номер COM-порта, для подключения можно использовать Hyperterminal или Putty в Виндоус и Minicom в Линукс.

Управление через консоль доступно сразу, а вот для телнета нужно установить пароль. Как это сделать? Обратимся к PT.

Начнём с создания маршрутизатора: выбираем его на панели внизу и переносим на рабочее пространство. Даём какое-нибудь название.

Packet Tracer. Создание маршрутизатора

Packet Tracer. Создание маршрутизатора

Что бы вы делали, если бы это был самый взаправдашний железный маршрутизатор? Взяли бы консольный кабель и подключились им в него и в компьютер. То же самое сделаем и тут:

Packet Tracer. Создание компьютера

Packet Tracer. Создание компьютера  Packet Tracer. Подключение компьютера к маршрутизатору

Packet Tracer. Подключение компьютера к маршрутизатору

Кликом по компьютеру вызываем окно настройки, в котором нас интересует вкладка Desktop. Далее выбираем Terminal, где нам даётся выбор параметров.

Packet Tracer. Настройка терминала на компьютере

Packet Tracer. Настройка терминала на компьютере

Впрочем, все параметры по умолчанию нас устраивают, и менять их особо смысла нет.

Если в энергонезависимой памяти устройства отсутствует конфигурационный файл (startup-config), а так оно и будет при первом включении нового железа, нас встретит Initial Configuration Dialog prompt:

Packet Tracer. Диалог начальной конфигурации маршрутизатора

Packet Tracer. Диалог начальной конфигурации маршрутизатора

Вкратце, это такой визард, позволяющий шаг за шагом настроить основные параметры устройства (hostname, пароли, интерфейсы). Но это неинтересно, поэтому отвечаем no и видим приглашение

Это стандартное совершенно для любой линейки cisco приглашение, которое характеризует пользовательский режим, в котором можно просматривать некоторую статистику и проводить самые простые операции вроде пинга. Ввод знака вопроса покажет список доступных команд:

Список доступных команд маршрутизатора

Список доступных команд маршрутизатора

Грубо говоря, это режим для сетевого оператора, инженера первой линии техподдержки, чтобы он ничего там не повредил, не напортачил и лишнего не узнал.

Гораздо большие возможности предоставляет режим с говорящим названием привилегированный. Попасть в него можно, введя команду >enable . Теперь приглашение выглядит так:

Здесь список операций гораздо обширнее, например, можно выполнить одну из наиболее часто используемых команд, демонстрирующую текущие настройки устройства ака “конфиг” #show running-config . В привилегированном режиме вы можете просмотреть всю информацию об устройстве.

Прежде, чем приступать к настройке, упомянем несколько полезностей при работе с cisco CLI, которые могут сильно упростить жизнь:

- все команды в консоли можно сокращать. Главное, чтобы сокращение однозначно указывало на команду. Например, show running-config сокращается до sh run . Почему не до s r ? Потому, что s (в пользовательском режиме) может означать как команду show , так и команду ssh , и мы получим сообщение об ошибке % Ambiguous command: «s r» (неоднозначная команда);

- используйте клавишу Tab и знак вопроса. По нажатию Tab сокращенная команда дописывается до полной, а знак вопроса, следующий за командой, выводит список дальнейших возможностей и небольшую справку по ним (попробуйте сами в PT);

- используйте горячие клавиши в консоли:

- Ctrl+A — передвинуть курсор на начало строки;

- Ctrl+E — передвинуть курсор на конец строки;

- курсорные Up , Down — перемещение по истории команд;

- Ctrl+W — стереть предыдущее слово;

- Ctrl+U — стереть всю линию;

- Ctrl+C — выход из режима конфигурирования;

- Ctrl+Z — применить текущую команду и выйти из режима конфигурирования;

- Ctrl+Shift+6 — остановка длительных процессов (так называемый escape sequence);

- используйте фильтрацию вывода команды. Бывает, что команда выводит много информации, в которой нужно долго копаться, чтобы найти определённое слово, например. Облегчаем работу с помощью фильтрации: после команды ставим | , пишем вид фильтрации и, собственно, искомое слово (или его часть). Виды фильтрации (ака модификаторы вывода):

- begin — вывод всех строк, начиная с той, где нашлось слово;

- section — вывод секций конфигурационного файла, в которых встречается слово;

- include — вывод строк, где встречается слово;

- exclude — вывод строк, где НЕ встречается слово.

Но вернемся к режимам. Третий главный режим, наряду с пользовательским и привилегированным: режим глобальной конфигурации. Как понятно из названия, он позволяет нам вносить изменения в настройки устройства. Активируется командой #configure terminal из привилегированного режима и демонстрирует такое приглашение:

В режиме глобальной конфигурации не выполняются довольно нужные порой команды других режимов (тот же show running-config , ping , etc.). Но есть такая полезная штука, как do . Благодаря ей мы можем, не выходя из режима конфигурирования, выполнять эти самые команды, просто добавляя перед ними do . Примерно так:

Настройка доступа по Telnet

Из этого-то режима мы и настроим интерфейс для подключения компьютера через telnet. Команда для перехода в режим конфигурации интерфейса FastEthernet 0/0:

По умолчанию все интерфейсы отключены (состояние administratively down). Включаем интерфейс:

shutdown — означает “выключить интерфейс”. Соответственно, если вы хотите отменить действие команды, то используйте слово no перед ней. Это правило общее для CLI и применимо к большинству команд.

Подключаемся. Для этого надо использовать кроссоверный кабель. (Хотя в реальной жизни это зачастую уже необязательно – все карточки умеют понимать приём/передачу, однако встречаются ещё маршрутизаторы, порты которых не поднимаются при использовании неправильного типа кабеля — так что будьте внимательны).

Подключение к маршрутизатору через Ethernet

Подключение к маршрутизатору через Ethernet

Настраиваем IP-адрес компьютера через Desktop.

Настройка IP адреса компьютера

Настройка IP адреса компьютера

И пробуем подключиться, выбрав Command Prompt в панели Desktop:

Подключение к маршрутизатору через telnet

Подключение к маршрутизатору через telnet

Как и ожидалось, циска не пускает без пароля. В реальной жизни обычно выдаёт фразу “ Password required, but none set ”

Пароли

Подключение по telnet или ssh называется виртуальным терминалом (vt) и настраивается следующим образом:

0 4 — это 5 пользовательских виртуальных терминалов=telnet сессий. Этого уже достаточно, чтобы попасть в пользовательский режим, но недостаточно для привилегированного:

Вход в пользовательский режим

Вход в пользовательский режим

Настроим пароль для enable-режима:

Вход в привилегированный режим

Вход в привилегированный режим

Чем отличается secret от password? Примерно тем же, чем ssh от telnet. При настройке secret пароль хранится в зашифрованном виде в конфигурационном файле, а password – в открытом. Поэтому рекомендуется использование secret.

Если вы всё-таки задаёте пароль командой password , то следует применить так же service password-encryption , тогда ваш пароль в конфигурационном файле будет зашифрован:

Один мой знакомый рассказал мне историю:

Стоял он как-то курил возле одного из своих узлов, находящемся в жилом доме. С сумкой для инструментов, ноутбук в руках. Вдруг подходит двое алкашей с пакетом и предлагают купить, раскрывая пакет и показывая какой-то свич. Просят 500 рублей. Ну он купил. По меткам и модели свича парень сделал вывод какому провайдеру он принадлежит. Пришёл домой, начал ковырять — телнет закрыт, консоль запаролена. Слил конфиг по snmp. Пароли в открытом виде хранятся, имя с головой выдаёт провайдера. С их админом он знаком лично, позвонил ему вместо “Здрасьти” выдал логин и пароль в трубку. Слышно было, как скрипел мозг первые секунд 20: везде аксес-листы, авторизация, привязка к мак-адресу. Как?! В общем, всё хорошо, что хорошо кончается.

Немного об этом можно почитать здесь. Ну или чуть более по-русски, тут.

Хотим обратить ваше внимание: сейчас принятно настраивать доступы не через виртуальные терминалы, а командами #username и #aaa new-model . В версии PT 5.3.2 они уже есть и вполне работают. Для этого нужно выполнить:

Первая команда служит для активации новой модели ААА (Authentication, Authorization, Accounting). Это нужно для того, чтобы была возможность использовать для аунтетификации на устройстве RADIUS или TACACS сервер. Если отдельно это не настроено, то будет использоваться локальная база пользователей, задаваемая командой username .

Будьте внимательны: приоритет команды aaa new-model выше, чем команд виртуальных терминалов и поэтому даже несмотря на то, что у вас настроен password в режиме line vty, если у вас не будет пользователей в локальной базе, зайти на устройство удалённо уже не получится.

Теперь при подключении маршрутизатор запросит имя пользователя и соответствующий ему пароль.

При более глубокой настройке line vty существует одна опасность.

Есть такой параметр: access-class . Его настройка позволяет ограничить IP-адреса, с которых возможно подключение. И вот однажды я, как умная маша, решил заняться безопасностью в сети и на всём почти оборудование понаставил эти аксес-листы, чтобы комар не пролетел. В один прекрасный момент пришлось выехать в поле и в тот день я проклял свою аккуратность – никуда не мог достучаться – малейшей лазейки не оставил. В общем будьте с этой командой внимательны или оставляйте для себя лазейки.

При работе с access-list’ами и прочими опасными вещами, неправильная настройка которых может лишить вас доступа к устройству, можно использовать замечательную команду reload in min , где min время в минутах. Эта команда перезагрузит устройство по истечении указанного времени, если ее не прервать командой reload cancel . Т.е. схема работы такова: вы удаленно копаете что-то, что может в теории (закон Мерфи не забываем) прервать ваш сеанс связи с устройством. Сохраняем текущий (рабочий) конфиг в startup-config (он используется при загрузке), ставим reload in 15 , вводим ключевую команду, относительно которой у нас сомнения ;-), и получаем обрыв связи, худшие опасения оправдались. Ждем 15 минут, устройство перегружается с рабочим конфигом, коннект — вуаля, связь есть. Либо (если связь не прервалась) проверяем, что все работает, и делаем reload cancel .

Если вы хотите ограничить паролем доступ через консольный порт, вам понадобятся команды

Privilege Level

Ещё один важный момент, которому в статьях уделяют мало внимания: privelege level .

Как понятно из латинского звучания — это уровень прав пользователя. Всего существует 16 уровней: 0-15.

- privilege level 0 — это команды disable, enable, exit, help и logout, которые работают во всех режимах;

- privilege level 1 — это команды пользовательского режима, то есть как только вы попадаете на циску и увидите приглашение Router> вы имеете уровень 1;

- privilege level 15 — это команды привилегированного режима, вроде, как root в Unix’ах.

Пример 1

После входа на маршрутизатор при такой настройке вы сразу увидите Router# со всеми вытекающими правами.

Пример 1: privilege level 15

Пример 1: privilege level 15

Все уровни со 2 по 14 настраиваются вручную. То есть, например, вы можете дать добро пользователю с privelege level 2 на выполнение команды show running-config .

Пример 2

Настроить права для конкретного пользователя поможет уже упомянутая прежде команда username

В первой строке назначаем уровень прав пользователю, во второй команду, разрешенную для этого уровня, в третьей задаём пароль для входа в привилегированный режим с этим уровнем.

После этого из пользовательского режима вы можете выполнить команду enable 2 и, введя пароль l2poorpass , попасть в привилегированный режим, в котором будут доступны все команды уровня 1 + команды уровня 2.

Пример 2: privilege level для конкретного пользователя

Пример 2: privilege level для конкретного пользователя

Для чего это может быть нужно? В российских реалиях практически ни для чего, потому что обычно на устройство нужно заходить инженерам сразу с полными правами. Ну разве что 15-й уровень ставят, чтобы двойную аутентификацию не проходить. А все другие уровни опять же для того, чтобы персонал младшего состава (техподдержка, например) мог зайти и промониторить какие-то параметры или настроить некритичную функцию.

Нельзя не упомянуть о том, что telnet — протокол незащищённый и передаёт пароль и данные в открытом виде. С помощью любого анализатора пакетов можно вычислить пароль.

Поэтому крайне рекомендуем использовать ssh — любые устройства cisco с не самой урезанной прошивкой способны выступать ssh-сервером.

Следующий набор команд позволит вам включить ssh и отключить доступ по telnet:

Имя хоста должно отличаться от Router, обязательно должно быть задано имя домена. Третьей строкой генерируется ключ и далее разрешается только ssh. Длина ключа должна быть более 768 бит, если вы желаете использовать ssh версии 2, а вы желаете этого. Всё.

Ещё одно финальное внимание новичкам: не забывайте о команде write memory — это сохранение текущей конфигурации. Впрочем, достаточно два раза обжечься, забыв сохранить, чтобы навсегда заработать иммунитет к этому — кто кодил по ночам или писал курсовую, тот поймёт.

Используя PT, мы будем настраивать оборудование не через терминал или телнет, а непосредственно через CLI устройства, которое вызывается кликом по иконке роутера — так удобнее:

Packet Tracer. Управление управление маршрутизатором через CLI устройства

Packet Tracer. Управление управление маршрутизатором через CLI устройства

Ну и на сладенькое: сброс пароля

Так, а что же делать, если на стол легла вам бушная циска с неизвестным паролем или вы очень невовремя забыли его? Вообще-то это многократно описано и легко гуглится, но повторить это необходимо.

Практически на любом сетевом устройстве есть возможность сбросить пароль, имея физический доступ. Если сделать это невозможно или это отдельная платная услуга, то скорее всего в ваших руках находится какая-то русская поделка (не в обиду, конечно, нашим производителям, но дважды я такие строки читал в документации:))

- подключаетесь к устройству консольным кабелем,

- отправляете его в ребут (хоть по питанию, хоть командой #reload )

- когда на экране побежит такая строчка ########. ### , означающая загрузку образа (40-60 секунд после включения), необходимо отправить сигнал Break. Как это сделать в разных программах читать тут. Вы попадаете в режим ROMMON.

- в этом режиме введите команду: confreg 0x2142 , она заставит устройство игнорировать startup-config при загрузке.

- введите reset для перезагрузки

- после загрузки running-config будет девственно чистым, а startup-config содержит по-прежнему последнюю сохранённую конфигурацию. Сейчас самое время поменять пароль или слить конфиг.

- самое важное: верните обратно регистры:

Если вы этого не сделаете, то вся ваша конфигурация будет актуальна до первого ребута). И хорошо, если это устройство стоит рядом, и вы вспомните, что накосячили. Мне не повезло)

В следующей статье мы обратимся к вланам и локальной сети. Обязательно к прочтению:

Источник

-

Cisco Packet Tracer 5.3 on Ubuntu via Wine

I installed Wine version 1.0.1-0ubuntu8 on my Ubuntu version 9.10. Then I installed Cisco Packet Tracer 5.3 from my usb flash drive.

When I start Packet Tracer, it goes through its start up routine, displaying the start up splash screen normally, but as soon as I get the application window, it immediately shuts down. An error message dialogue box opens at the same instance as the application window does, and then the dialogue box and the application window both close.

This happens SO FAST , that I can’t even try to read what it says in the dialogue box.

I haven’t seen anyone express this problem here. Does anyone know what’s happening and how I might be able to fix this problem?

Thanks for reading my request for help.

Update:

I tried doing a print screen to see what the dialogue box says. It didn’t come out clearly, but what it seemed to say was to this effect: «Cisco Packet Tracer 5.3 stopped working unexpectedly.» Then, even harder to read… something about attaching a log of some kind and sending it to some bug report somewhere.

If more details are needed, what details do you need?

Last edited by DeadlyOats; August 2nd, 2010 at 08:52 PM.

-

Re: Cisco Packet Tracer 5.3 on Ubuntu via Wine

Originally Posted by DeadlyOats

Originally Posted by DeadlyOats

I installed Wine version 1.0.1-0ubuntu8 on my Ubuntu version 9.10. Then I installed Cisco Packet Tracer 5.3 from my usb flash drive.

When I start Packet Tracer, it goes through its start up routine, displaying the start up splash screen normally, but as soon as I get the application window, it immediately shuts down. An error message dialogue box opens at the same instance as the application window does, and then the dialogue box and the application window both close.

This happens SO FAST , that I can’t even try to read what it says in the dialogue box.

I haven’t seen anyone express this problem here. Does anyone know what’s happening and how I might be able to fix this problem?

Thanks for reading my request for help.

Update:

I tried doing a print screen to see what the dialogue box says. It didn’t come out clearly, but what it seemed to say was to this effect: «Cisco Packet Tracer 5.3 stopped working unexpectedly.» Then, even harder to read… something about attaching a log of some kind and sending it to some bug report somewhere.

If more details are needed, what details do you need?

goto winehq.org and install wine 1.3.0, the version you have is 2+ years old.

ps. any reason you’re not using wireshark?

-

Re: Cisco Packet Tracer 5.3 on Ubuntu via Wine

Cisco Packet Tracer 5.3 is a router and switch simulator. It is used to practice setting up cisco routers and switches using cisco’s proprietary IOS.

Can Wireshark do that?

I wonder why Ubuntu doesn’t offer the latest version of Wine in its repositories. That could be looked upon as a failure to keep up to date packages for their repositories… In fact, that is a failure.

Am I wrong?

UPDATE:

DeadlyOats — FAIL!!

There is a Wine 1.2 in the repositories after all.

Final score: Ubuntu — 1 / DeadlyOats — 0.

I uninstalled the older version of Wine, and then deleted the .wine folder from my home folder — to be safe.

Then with synaptic package manager, installed wine 1.2.

Instead of double clicking on the .exe file, in my flash drive, to install packet tracer 5.3, I right clicked it and chose to «open with Wine….» from the context menu. I read somewhere that there was a bug related to double clicking .exe files. I didn’t know if that applied to wine 1.2, so I just played it safe…

Packet Tracer 5.3 works great!

Thanks for your help.

Last edited by DeadlyOats; August 3rd, 2010 at 03:16 AM.