SSL-сертификат – это цифровая подпись сайта, обеспечивающая шифрованное соединение между пользователем и сайтом. Также с помощью SSL-сертификата подтверждается подлинность сайта, т.е вы можете всегда проверить, какой компании принадлежит данный сайт.

Помимо этого, если сайт собирает хотя бы ФИО и e-mail пользователей, то такой сайт становится оператором персональных данных. По закону «О персональных данных» сайт должен соблюдать целый ряд мер по защите персональных данных, а SSL-сертификат в таком случае – в списке обязательных рекомендаций.

Давайте разберемся, в каких случаях для Битрикс24 SSL-сертификат выдается и используется автоматически, а в каких вы должны самостоятельно сначала получить сертификат в центре сертификации и передать через Техподдержку24.

Облачный сервис Битрикс24

Все порталы Битрикс24 по умолчанию уже работают по защищенному протоколу https.

Дополнительно выписываются сертификаты в случаях:

- При использовании своего домена для Сайтов Битрикс24

При добавлении своего домена к Сайту, SSL-сертификат от Let’s Encrypt выписывается автоматически в течение некоторого времени (как правило, от 30 мин и до 3 часов). Вам делать ничего не нужно, все произойдет автоматически и бесплатно на всех тарифах. Обновление сертификата также происходит автоматически.

- При использовании своего домена для портала Битрикс24 на тарифе «Профессиональный» и «Энтерпрайз» (архивный «Компания»)

На тарифе Профессиональный и Энтерпрайз (архивный «Компания») вы можете использовать свой домен для адреса своего Битрикс24.

Вам не нужно больше покупать и продлевать SSL-сертификат для вашего домена. Сертификат теперь выдается бесплатно центром сертификации Let’s Encrypt и продлевается автоматически.

Подробнее об этом читайте в статье Переключить Битрикс24 на свой домен.

Коробочная версия Битрикс24

Коробочная версия Битрикс24, технически, может функционировать без SSL-сертификата к домену вашего портала.

Но многие модули Битрикс24 требуют наличия SSL-сертификата – телефония, подключения к различным внешним сервисам авторизации и хранения данных, открытые линии, аудио- и видеозвонки через десктоп-приложение и другие инструменты.

Поэтому мы рекомендуем использовать SSL-сертификат при развертывании коробочной версии Битрикс24, причем не самоподписанные, а выданные специальным центром сертификации. Это может быть как платный SSL-сертификат, так и бесплатный, например от Let’s Encrypt.

SSL-сертификат в таком случае выписывается и продлевается силами ваших технических специалистов.

Если коробка развернута в «1C-Битрикс: Виртуальная машина VMBitrix», то у вас также есть возможность использования платных SSL-сертификатов, так и бесплатных сертификатов Let’s Encrypt.

Спасибо, помогло!

Спасибо

Необязательно:

Оставить отзыв о статье

Уточните, пожалуйста, почему:

Это не то, что я ищу

Очень сложно и непонятно

Оставить отзыв о статье

Оглавление

- Получаем бесплатный SSL сертификат для Битрикс24 (VMBitrix)

- Добавляем SSL-сертификаты в конфиги nginx для Битрикс24

- Как настроить автоматическое продление бесплатного SSL сертификата

- Возможные ошибки!

Получаем бесплатный SSL сертификат для Битрикс24 (Bitrix VM)

Чтобы в Bitrix VM установить SSL сертификат от Let’s Encrypt для начала его нужно нам получить. Как получим бесплатный сертификат и установим его не сервер мы сделаем автоматическое задание на его перевыпуск.

Для начала нужно установить certbot от Let’s Encrypt для автоматизации процесса получения бесплатных сертификатов а после и для автоматизации перевыпуска.

В моём случае я прикручивал бесплатный SSL (для доступа по https) сертификат Let’s Encrypt на виртуальную машину Битрикс 24 (Bitrix VM).

yum -y install yum-utils yum-config-manager --enable rhui-REGION-rhel-server-extras rhui-REGION-rhel-server-optional yum install certbot

Для получения сертификата certbot’у нужен будет доступ через 443 порт (❗) и для этого мы пока временно потушим работу nginx, так как он занимает этот порт.

systemctl stop nginx

А теперь сыпустим сам сертификат. В процессе выпуска нас попросят ввести email и ответить на пару вопросов о соглашении и т.д.

certbot certonly --standalone -d itlocate.ru -d www.itlocate.ru

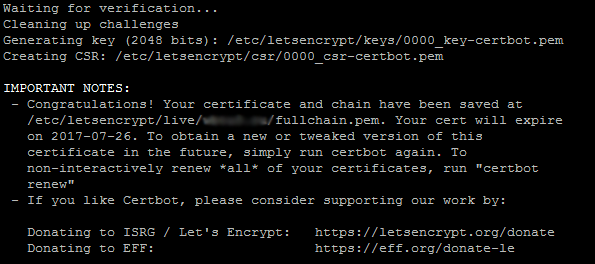

При успешном выполнении операции вы увидите сообщение наодобие

Waiting for verification... Cleaning up challenges Generating key (2048 bits): /etc/letsencrypt/keys/0000_key-certbot.pem Creating CSR: /etc/letsencrypt/csr/0000_csr-certbot.pem IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at: /etc/letsencrypt/live/mywebsite.com-0001/fullchain.pem Your key file has been saved at: /etc/letsencrypt/live/mywebsite.com-0001/privkey.pem Your cert will expire on 2019-02-27. To obtain a new or tweaked version of this certificate in the future, simply run certbot again with the “certonly” option. To non-interactively renew all of your certificates, run “certbot renew” - If you like Certbot, please consider supporting our work by: Donating to ISRG / Let's Encrypt: https://letsencrypt.prg/donate Donating to EFF: https://eff.org/donate-le

Мы получили наши сертификаты и они лежат тут: /etc/letsencrypt/live/itlocate.ru/

Добавляем SSL-сертификаты в конфиги nginx для Битрикс24

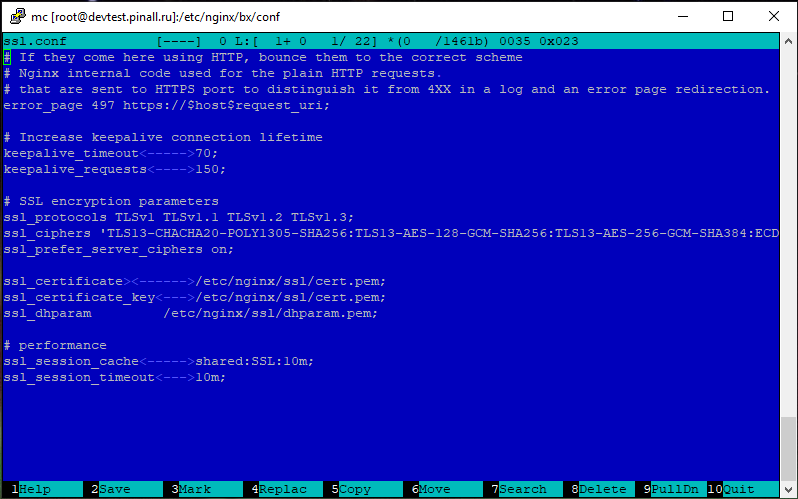

Теперь прикручиваем сертификаты к сайту. Открываем файл /etc/nginx/bx/conf/ssl.conf и заменяем в нём следующие строки

ssl_certificate /etc/nginx/ssl/cert.pem; ssl_certificate_key /etc/nginx/ssl/cert.pem;

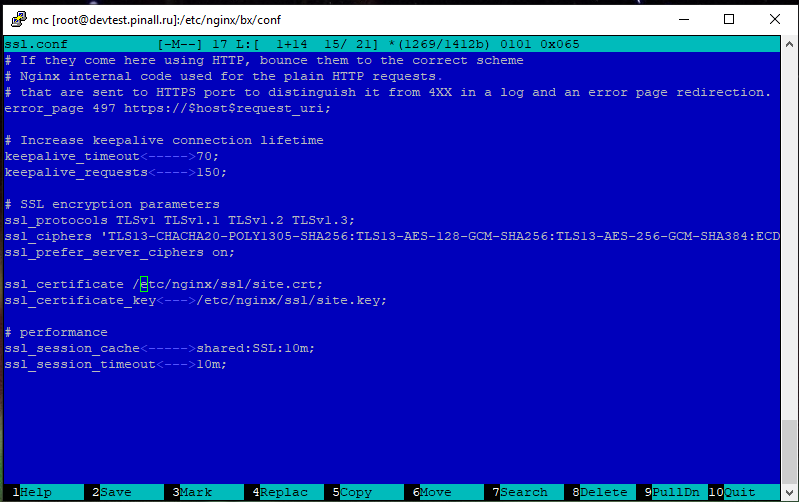

На пути к нашим новеньким сертификатам:

ssl_certificate /etc/letsencrypt/live/itlocate.ru/fullchain.pem; ssl_certificate_key /etc/letsencrypt/live/itlocate.ru/privkey.pem;

После этого необходимо рестартануть наш nginx:

systemctl restart nginx

Теперь можно проверить доступен ли наш сайт по ссылке https://itlocate.ru

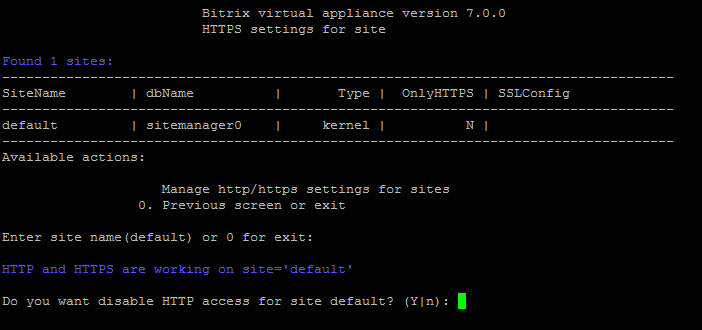

Если сайт открылся, то в меню VMBitrix переходим по 6. Configure pool sites 5. Change a site’s https settings и отключаем доступ по HTTP.

Так как бесплатный SSL-сертификат имеет срок действия 90 дней, то нам нужно предусмотреть механизм автоматического обновления сертификата. Это можно сделать вручную, выполнив команду на сервере:

certbot renew

И все сертификаты, которые истекают менее чем через 30 дней будут обновлены на новые. Но нам нужно это автоматизировать. Для этого в cron добавим задание. Выполняем команду:

crontab -e

Откроется при помощи Vi редактора. дула добавляем задание, которое будет выполняться ежедневно в 03:30:

30 3 * * * /usr/bin/certbot renew --pre-hook "systemctl stop nginx" --post-hook "systemctl start nginx"

На этом нашу настройку бесплатного сертификата Битрикс24 считаю законченной 😎!

Возможные ошибки!

Как открыть меню битрикс в VMBitrix 🙃

Да, бывает и такое! Для того, чтобы вызовать меню настроек VMBitrix 7.X.X из командной строки Linux необходимо выпольнить следующую команду:

/root/menu.sh

Или просто, если вы уже находитесь в root директории.

./menu.sh

Удаление ААА записи

В моём случае я столкнулся с следующей ошибкой. Я прописал A запись с указанием моего сервера с VMBitrix и домен открывался, однако сертификат выпустить не удавалось 😈 :

IMPORTANT NOTES:

- The following errors were reported by the server:

Domain: test.domain.com

Type: connection

Detail: Fetching

http://test.domain.com/.well-known/acme-challenge/oTk4n-oaIuuAo_3WUSyh153oK5JLVGPedvHiztgoU68:

Error getting validation data

To fix these errors, please make sure that your domain name was

entered correctly and the DNS A/AAAA record(s) for that domain

contain(s) the right IP address. Additionally, please check that

your computer has a publicly routable IP address and that no

firewalls are preventing the server from communicating with the

client. If you're using the webroot plugin, you should also verify

that you are serving files from the webroot path you provided.

В итоге моя А запись разнилась с ААА записью. После удаления ААА записи всё получилось. 😉

Не знаете, что такое SSL-сертификат, для чего он нужен и как его установить? Наши специалисты помогут разобраться в этом вопросе.

Если вы работаете с коробочной версией Битрикс24 и хотите использовать IP-телефонию, открытие линии или интеграции от Пинол, то вам не обойтись без SSL-сертификата. Вообще, в последнее время, любой владелец сайта, уважающий своего посетителя обязан позаботиться о наличии защищенного протокола. SSL-сертификат не дает мошенникам перехватить или подменить личные данные пользователей.

Заполните форму и мы проведем вам онлайн-встречу, где вы получите примеры реализации с кейсами внедрений:

Алексей Окара,

основатель Пинол

Содержание:

- Что такое SSL?

- Для чего нужен SSL-сертификат в Битрикс24?

- Инструкция по установке SSL-сертификата

- Инструкция по установке сертификата Let’s encrypt из Битрикс окружения

Что такое SSL?

SSL (англ. Secure Sockets Layer — уровень защищённых сокетов) — криптографический протокол, который подразумевает более безопасную связь. Протокол SSL гарантирует безопасное соединение между браузером пользователя и сервером.

При использовании SSL информация передается в шифрованном виде и расшифровать ее невозможно без ключа.

Для чего нужен SSL-сертификат в Битрикс24?

- Безопасность передачи данных.

При использовании SSL вероятность компрометации личных данных, которые передаются на сервер становится минимальной. Личные данные — это логины и пароли от аккаунтов, адреса электронной почты и т.д. - Некоторые модули коробочной версии Битрикс24 требуют наличия SSL-сертификата, например, IP-телефония, открытие линии, сервисы интеграций (заявка с вашего сайта или сообщения из чата просто не попадут в Битрикс24, если не установлен безопасный протокол соединения).

- Для корректной установки и работы платформы Пинкит также необходимо наличие SSL-сертификата.

- Согласно ФЗ «О персональных данных» ресурсы, которые хранят персональные данные (ФИО, номера телефонов и т.д.) должны использовать SSL-сертификаты для безопасной передачи данных.

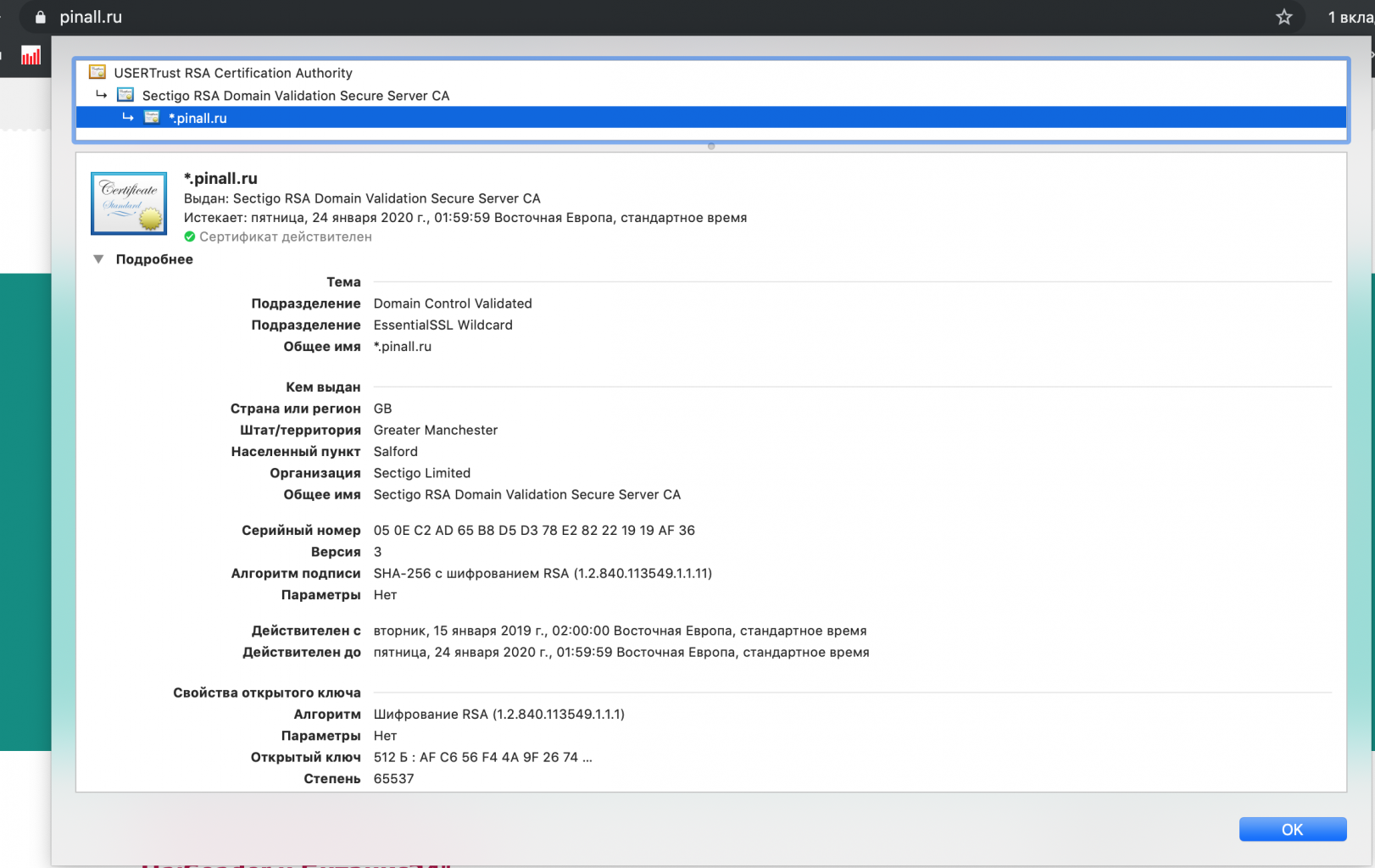

SSL-сертификат содержит следующую информацию:

- доменное имя, на которое оформлен SSL-сертификат;

- юридическое (физическое) лицо, которое владеет сертификатом;

- физическое местонахождение владельца сертификата (город, страна);

- срок действия сертификата.

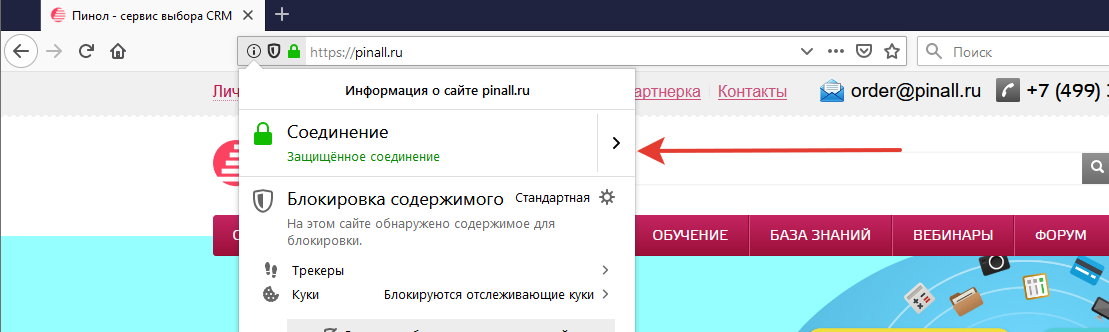

У сайтов, которые используют SSL-сертификаты в строке браузера ставится отметка – закрытый замок:

Нажав на замок можно получить информацию по сертификату:

При установке коробочной версии Битрикс24 можно использовать как платные сертификаты (Positive SSL, Essential SSL и т.д.), так и бесплатные (Let’s Encrypt).

Инструкция по установке SSL-сертификата

1. Сначала необходимо получить SSL-сертификат от центра сертификации, который вы выбираете сами (этот процесс в данной статье описывать не будем).

У вас должны быть файлы:

- site.key — приватный ключ домена (созданный вами на этапе отправки заявки на получение сертификата или присланный центром сертификации),

- site.crt — публичный сертификат домена (присланный центром сертификации).

2. Авторизуйтесь на сервере с правами root.

3. Перейдите в директорию /etc/nginx/bx/conf и откройте файл ssl.conf:

4. Измените строки:

ssl_certificate /etc/nginx/ssl/cert.pem;

ssl_certificate_key /etc/nginx/ssl/cert.pem;

ssl_dhparam /etc/nginx/ssl/dhparam.pem

На

ssl_certificate /etc/nginx/ssl/site.crt;

ssl_certificate_key /etc/nginx/ssl/site.key;

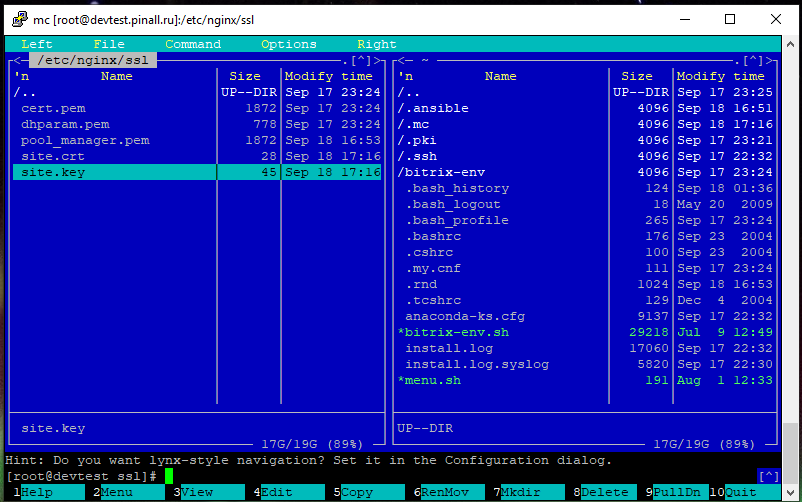

5. Перейдите в директорию /etc/nginx/ssl/ и скопируйте туда полученные вами ключ (site.key) и сертификат (site.crt).

6. Перезагрузите nginx.

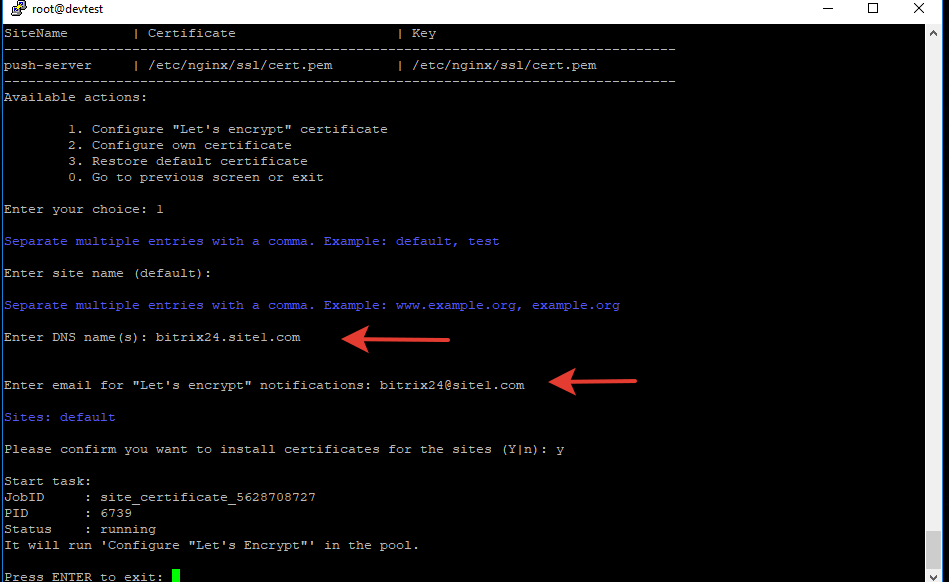

Инструкция по установке бесплатного сертификата Let’s encrypt из Битрикс окружения

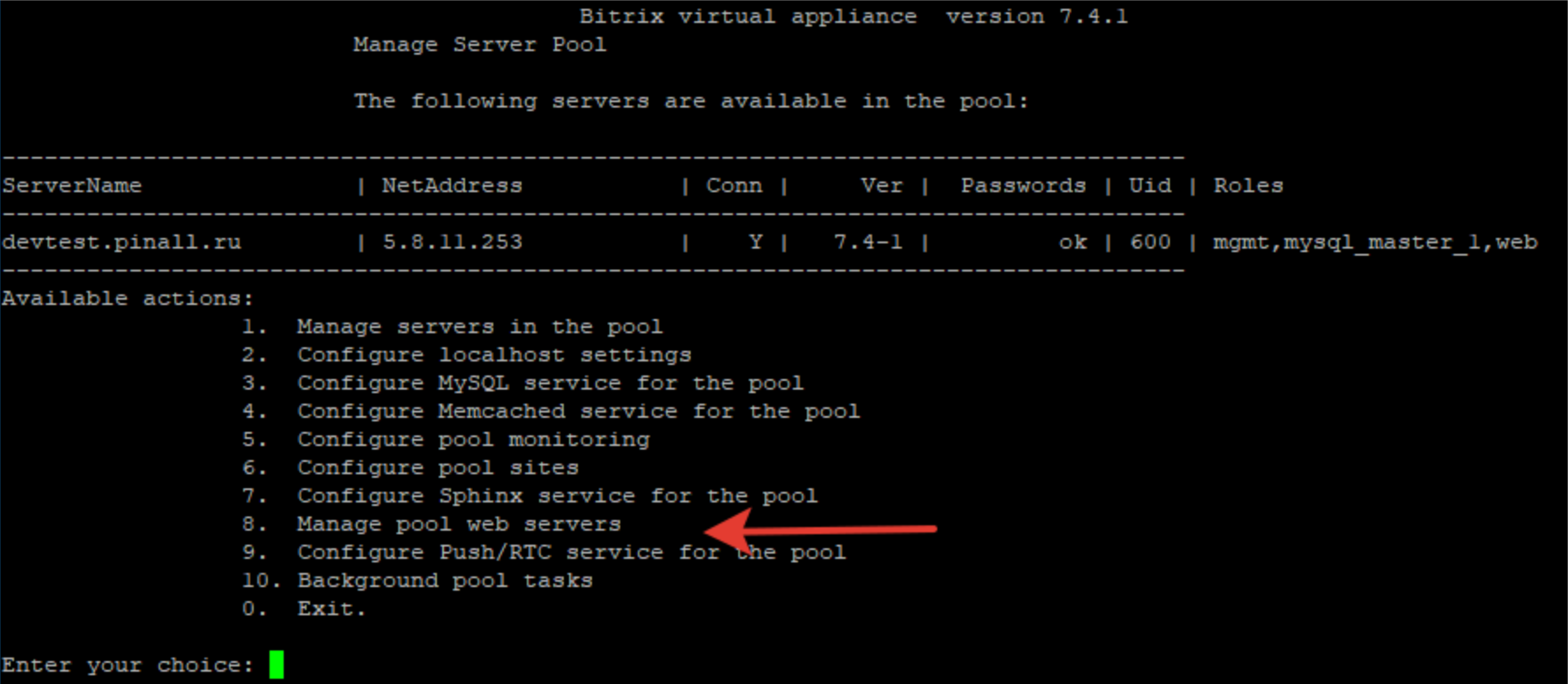

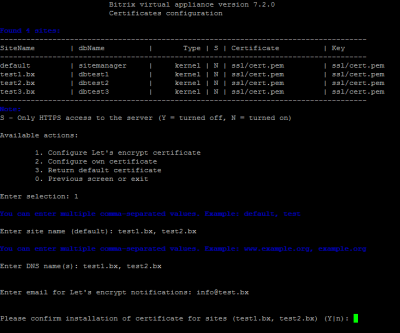

1. Перейдите в раздел «8 Manage poll web serers»:

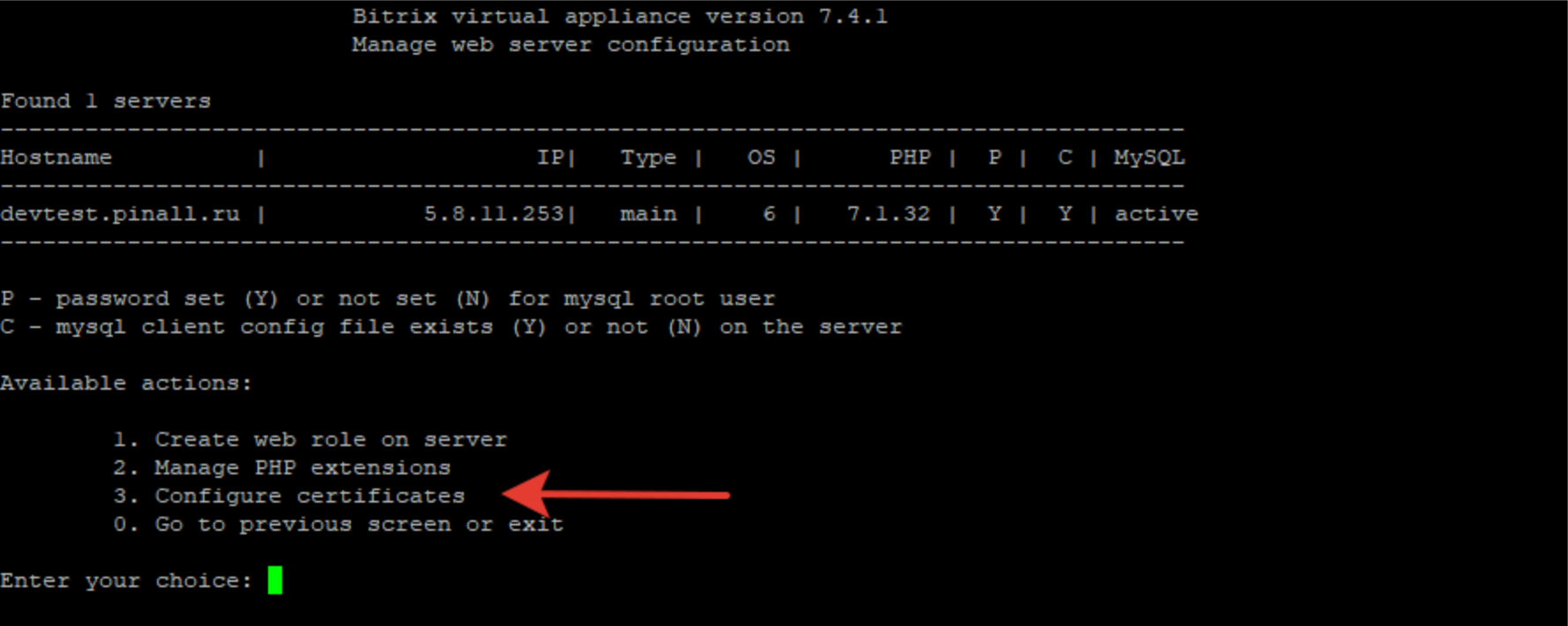

2. Перейдите в раздел «3 Conigure certificates»:

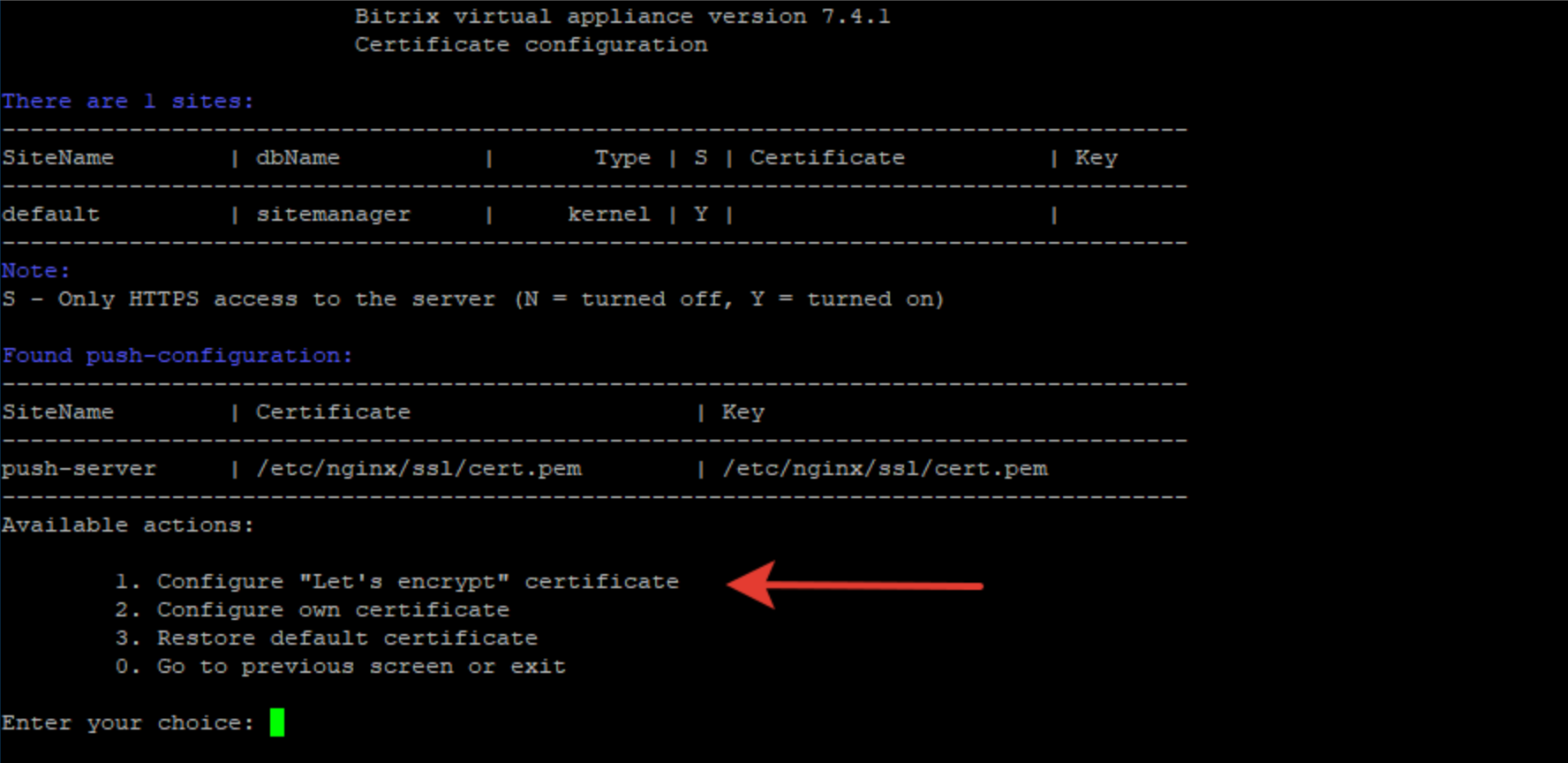

3. Перейдите в раздел «1 Configure «Let’s encrypt» certificate»:

4. Заполните необходимые поля:

- адрес сайта,

- email для подтверждения.

Мастер самостоятельно запросит и установит сертификат в течение нескольких минут. Пути SSL-сертификатов будут указаны в этом же разделе.

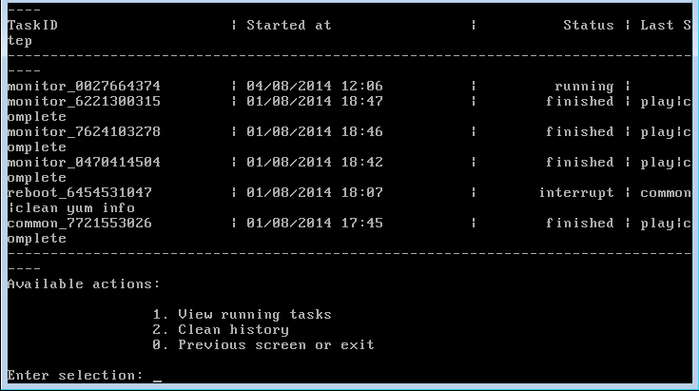

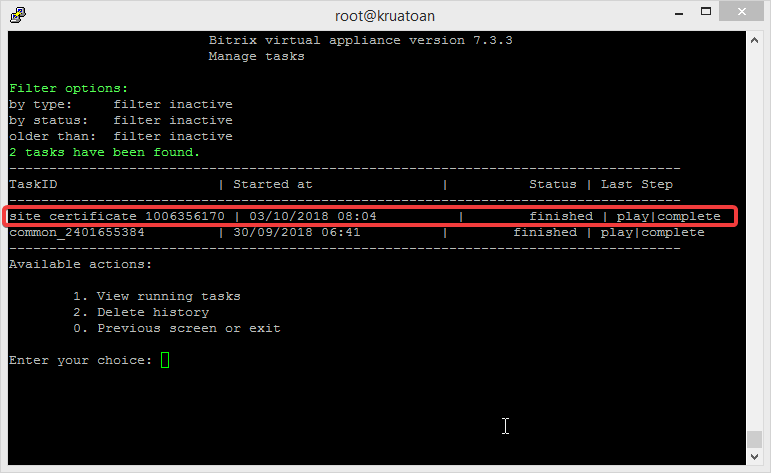

Просмотреть историю задач, а также выполняемые в данный момент задачи, можно с помощью пункта меню 5. Background tasks in the pool

Для установки Пинкит, переходите в Битрикс24.Маркет:

в доменной зоне RU в доменной зоне BY в доменной зоне KZ в доменной зоне UA

Заполните форму и мы проведем вам онлайн-встречу, где вы получите примеры реализации с кейсами внедрений:

| Цитата |

|---|

| Антон Пашков написал: Такая же проблема была с цепочкой сертификатов на виртуальной машине битрикс |

тоже столкнулся с данной проблемой.

Решение:

После установки SSL-сертификата, нужно прописать цепочку сертификатов

Что такое цепочка сертификатов?

| Цитата |

|---|

| Центр сертификации предоставляет не просто сертификат — на деле это цепочка сертификатов (CA Bundle), каждое звено которой работает на повышение доверия конечного пользователя. |

Другими словами, это цепочка сигнатур всех участников, кто выдал вашему сайту сертификат. Она (цепочка) подтверждает, что вы его действительно получили от доверенных сервисов, а не сгенерировали его где-то в недрах своего сайта.

Вопрос где ее взять?

Вы ее получаете вместе с сертификатом, в файле (на примере SSL-сертификата Sectigo (бывший Comodo)):

ИМЯ_ДОМЕНА_com.ca (для обычного домена)

или

STAR_ИМЯ_ДОМЕНА_com.ca-bundle (для WildCard — с поддержкой поддоменов)

======================================================================================

НИЖЕ ДАЮ ИНСТРУКЦИЮ КАК ПРОПИСАТЬ ЦЕПОЧКУ СЕРТИФИКАТОВ ДЛЯ БИТРИКС24-CRM

======================================================================================

| Цитата |

|---|

| ACHTUNG!!! Т.к. Битрикс24-CRM (та что на 12 пользователей) имеет свою вирт. машину (которая устанавливается при разворачивании портала), интерфейс отличается от стандартного интерфейса Bitrix VM. Будьте внимательны!!! Ниже инструкция для Битрикс24-CRM |

Т.к. данный топик посвящен проблеме с уже установленным SSL-сертификатом, то предполагаем, что он уже установлен.

Как установить SSL-сертификат см.

как установить SSL- сертификат

Шаг 1. копируем файл с цепочкой в туже директорию, где и лежит сертификат

для CentOS 7: /etc/nginx/ssl/ИМЯ_ДОМЕНА_com.ca

Шаг 2. Входим на сервер через SSH (putty)

Шаг 3. Запускаем интерфейс BitrixVM: /root/menu.sh

Шаг 4. Выбираем Manage pool web servers: 5

Шаг 5. Выбираем Configure certificates: 2

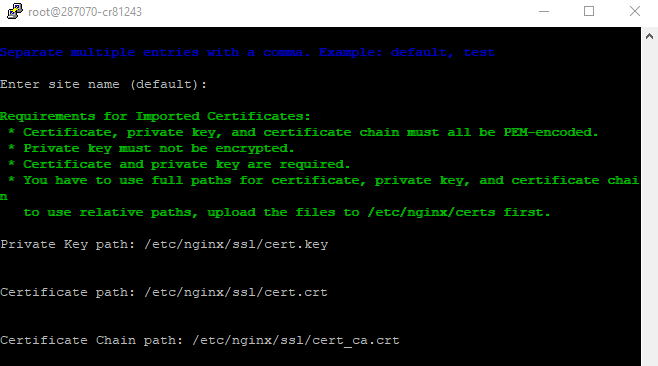

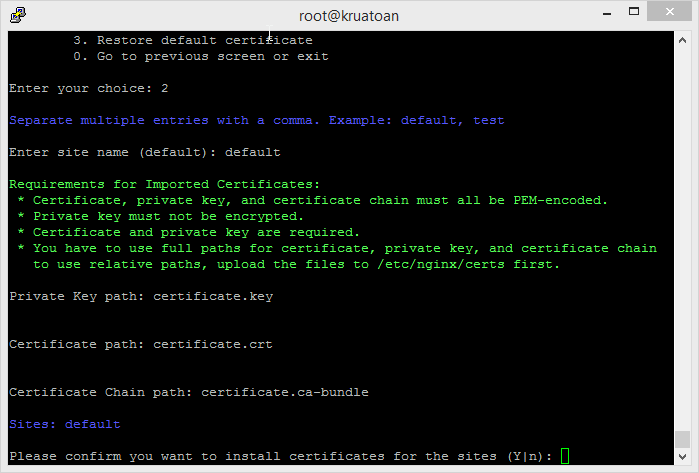

Шаг 6. Выбираем Configure own certificate: 2

Шаг 7. Отвечаем на запросы системы:

Шаг 8. Проверяем корректность установки сертификата, через

SSL-checker

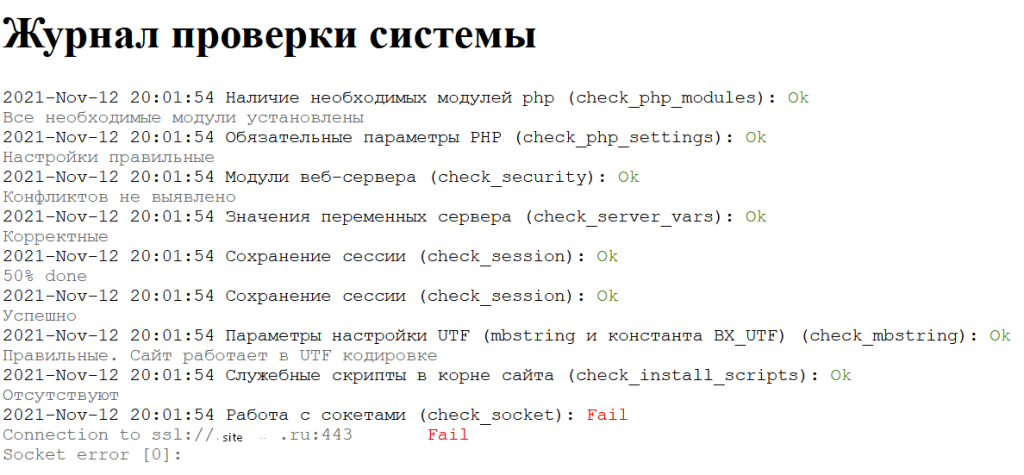

После установки SSL сертификата в битриксе на виртуальной машине BitrixVM версии 7.4.1 начала появляться ошибка с сокетами, при этом если перейти на сайт по обычному http, то такой проблемы не наблюдается.

Ниже описано как решить данную проблему с сокетами при использование SSL сертификата и протокола HTTPS в Bitrix virtual appliance version 7.4.1 («1С-Битрикс: Веб-окружение»).

Открываем SSH клиет (PuTTY).

Если меню битрикса не отображается сразу, то заходим в меню следующей командой:

cd

./menu.sh

Затем выбираем поочередно пункты в меню:

8. Manage pool web servers

3. Configure certificates

2. Configure own certificate

Если данных пунктов у вас нет, то сначала нужно обязательно создать пул:

1. Create Management pool of server

После того, как зашли в пункт 2. Configure own certificate, указываем сайт или оставляем по умолчанию Enter site name (default):

Указываем:

Private Key path: /etc/nginx/ssl/cert.key

Certificate path: /etc/nginx/ssl/cert.crt

Certificate Chain path: /etc/nginx/ssl/cert_ca.crt

Пути заменяем на свои, либо предварительно запишите файлы сертификатов с такими именами по таким же путям.

После вопроса Please confirm you want to update certificate settings for the sites (N|y): вводим Y и нажимаем enter.

Готово, сайт должен открываться по HTTPS, но у меня не работало, поскольку я не указывал Certificate Chain path, у меня не было сертификатов для цепочки (промежуточных) и пока я не указал эти сертификаты в Certificate Chain path у меня SSL не работал. Точнее сам сайт по HTTPS открывался нормально в защищённом режиме, но в проверке системы битрикс показывалась ошибка с сокетами:

Ошибка! Работа с сокетами (check_socket): Fail Connection to ssl://site.com:443 Fail, Connection to ssl://site.com:443 Fail Socket error [0]:

Подробности ошибки указаны в журнале проверки системы.

Также если обратится к сайту в консоли через curl командой:

curl https:// site.com :443

выходило следующие curl: (60) Peer’s Certificate issuer is not recognized.

При нормальной работе должен показываться HTML код сайта.

Проблема еще была в том, что у меня не было никаких промежуточных сертификатов, а только публичный сертификат (CRT) и приватный ключ (Private KEY).

Центр сертификации мне больше ничего не выдавал, а точнее хостинг где я их покупал.

Техподдержка не отвечала, у них были праздничные выходные.

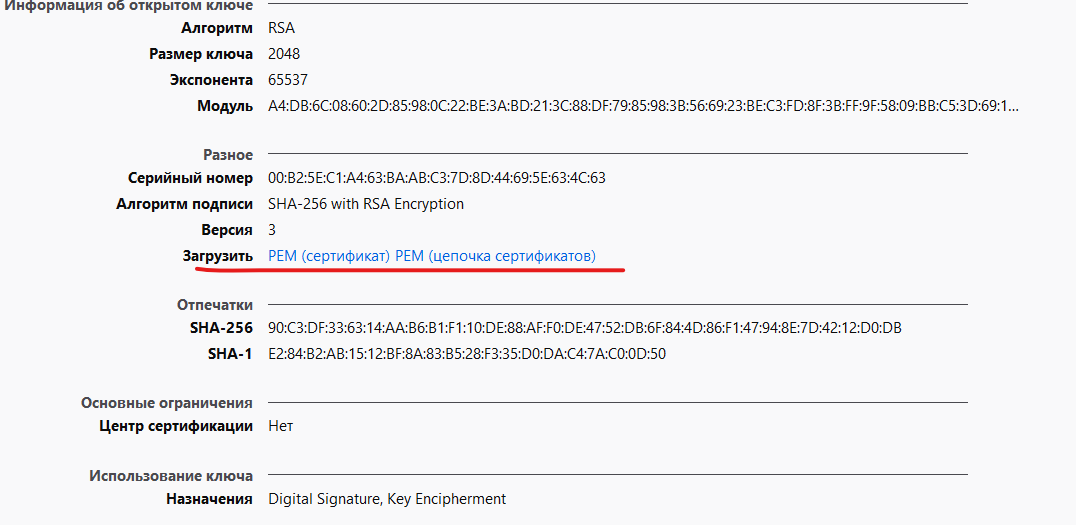

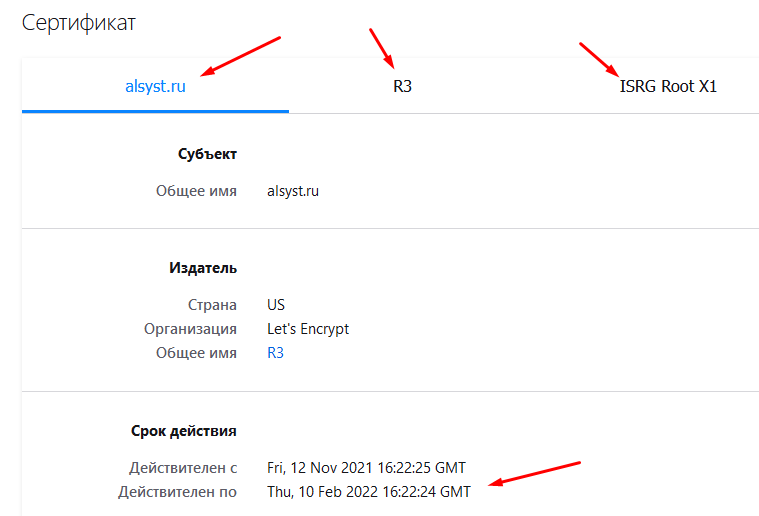

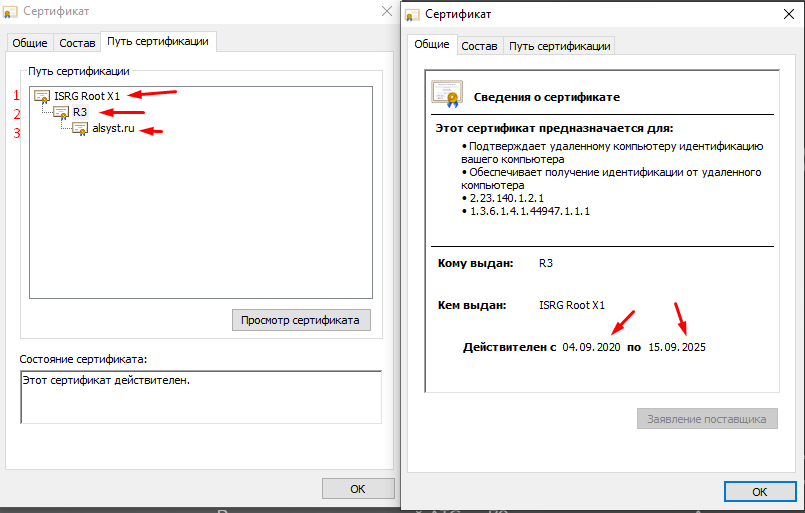

Как же их получить?

Нашёл решение такое, открываем сайт в браузере Firefox, нажимаем на замочек, затем на стрелку справа от зеленной надписи «Защищенное соединение», затем внизу «Подробнее».

После чего откроется окно «Информация о странице». Там нажимаем «Просмотреть сертификат».

Откроется страница с различными данными и параметрами сертификата. Находим ниже ссылки Загрузить PEM (сертификат) и PEM (цепочка сертификатов). Именно последний нам и нужен. Качаем PEM (цепочка сертификатов).

Формат PEM я переименовал в CRT. У меня сработало с ним, но возможно и с PEM сработает.

После того как я указал этот chain сертификат, как указано выше в Certificate Chain path, у меня наконец-то пропала ошибка с сокетами и все наконец стало работать как надо.

Записи о сертификатах создаются в файле:

/etc/nginx/bx/site_avaliable/ssl.s1.conf

там указано где хранятся сертификаты:

ssl_certificate /etc/nginx/certs/default/cert.crt;

ssl_certificate_key /etc/nginx/certs/default/cert.key;

ssl_trusted_certificate /etc/nginx/certs/default/cert_ca.crt;

Также данные записи были сделаны в файле /etc/nginx/bx/conf/ssl-push-custom.conf

А изначально настройки брались из /etc/nginx/bx/conf/ssl.conf

В документации вообще сказано, что для сайта по умолчанию s1 (который находится в директории /home/bitrix/www) файл будет называться /etc/nginx/bx/site_avaliable/s1.ssl.conf, а для дополнительных сайтов (которые создаются в директории /home/bitrix/ext_www/название_хоста) — /etc/nginx/bx/site_avaliable/bx_ext_ssl_название_хоста.conf.

Поэтому нужный файл конфигурации здесь еще нужно постараться определить.

Не забываем также указать в файле /etc/hosts ваш IP и домен. я указал два ip версии 4 и 6, а также 127.0.0.1 localhost

После правок нужно выполнить команду

nginx -t

И перезагрузить

service nginx restart или # /etc/init.d/nginx restart

Если нужно установить бесплатный сертификат LetsEncrypt, об это написано в этой статье Установка SSL сертификата LetsEncrypt на BitrixVM

Загрузка

|

Источник: |

С версии 7.2.2 битрикс-машины появилась возможность подключать бесплатные валидные SSl-сертификаты от Lets Encrypt прямо из меню виртуальной машины.

Let’s Encrypt — центр сертификации, начавший работу в бета-режиме с 3 декабря 2015 года, предоставляющий бесплатные криптографические сертификаты для HTTPS. Процесс выдачи сертификатов полностью автоматизирован. Сертификаты выдаются только на 3 месяца для предотвращения инцидентов безопасности.

Ограничения LetsEncrypt:

1/ https://community.letsencrypt.org/t/which-browsers-and-operating-systems-support-lets-encrypt/4394

2/ Firefox. Как мимимум с 4.0 (возможно с 1.0) работает. (StartSSL в древних лисах работать не будет). Все современные лисы работают всеми CA.

3/ Thunderbird. Точно все современные версии на всех ОС (включая wosign. StartSSL в древних версиях не поддерживается)

4/ IE и Edge. Минимум 8 версия для всех. IE6 точно не поддерживается, по IE7 в зависимости от условий.

5/ Chrome и Cromium. Поддержка ОС аналогично встроенной ОС криптоапи (древние макоси, линуксы и winXP не будут работать ни с каким CA).

6/ Safari на всех современных Apple-устройствах точно работает.

7/ Android точно работает с версии 4.2 со всеми . Версия 2.0.6 (Android browser 2.0.6 Webkit 530.17) точно НЕ работает.

8/ Java не работает с letsencrypt.

9/ wget и curl могут не работать на старых системах

Как установить бесплатный ssl сертификат от Lets Encrypt в битрикс-машине?

В меню машины пройти по пунктам 8. Manage web nodes in the pool -> 3. Certificates configuration -> 1. Configure Let’s encrypt certificate. Указать сайт (или сайты), dns имена сайта(-ов), email для нотификаций сервиса Lets Encrypt, подтвердить ввод.

Пример:

Мастер самостоятельно запросит и установит сертификат из сети.

Поддерживается ввод нескольких сайтов, через запятую (test1.bx, test2.bx).

Перевыпуск сертификатов будет автоматический. Это отлично, с учетом того что сертификат дается только на 3 месяца.

Что делать, если сертификат не устанавливается и битрикс машина выдает ошибку?

Мое знакомство с данным новшеством прошло именно так: после настройки сертификата фоновая задача в машине завершалась с ошибкой:

--------------------------------------------------------- TaskID | Status | Last Step ---------------------------------------------------------- site_certificate_1113161018 | error | play|complete

Смотрим логи и выясняем подробности. Директория /opt/webdir/temp содержит логи задач, смотрим по нашей задаче site_certificate_1113161018.

Первый лог /opt/webdir/temp/site_certificate_1113161018/status, в нем есть строчка с прерыванием, а также видим и второй лог:

TASK [web : create certificates] ***********************************************

fatal: [acrit]: FAILED! => {"changed": true, "cmd": "/home/bitrix/dehydrated/dehydrated

-c > /home/bitrix/dehydrated_update.log 2>&1" ...

С этого места становиться понятно, что машина установила библиотеку dehydrated в папку /home/bitrix/dehydrated, а лог ее выполнения расположен в dehydrated_update.log

Смотрим второй лог /home/bitrix/dehydrated_update.log, в нем тоже есть ошибка:

+ Responding to challenge for www.goooodsite.ru..

ERROR: Challenge is invalid! (returned: invalid) (result: {

"type": "http-01",

"status": "invalid",

"error": {

"type": "urn:acme:error:unauthorized",

"detail": "Invalid response from http://www.goooodsite.ru/.well-known/acme-challenge/dummy",

"status": 403

},

})

Выходит, что для проверки требуется доступность сайта по http и https с самоподписанным сертификатом, дабы проверить права владения на оба сайта.

Поэтому настроим редирект и еще раз запустим получение ключа:

1/ Отключаем редирект с http и https

2/ Создаем вручную папку на сайте /.well-known/acme-challenge/ с текстовым файлом внутри:

echo "thisisthecontentoffile" > /home/bitrix/www/site/.well-known/acme-challenge/dummychallengefile

и проверяем чтобы этот файл корректно открывался для http и https: http://www.goooodsite.ru/.well-known/acme-challenge/dummychallengefile https://www.goooodsite.ru/.well-known/acme-challenge/dummychallengefile

3/ Запускаем заново, и опять ошибка. Опять смотрим логи задачи. На этот раз сертификат получен, а ошибка в конфигурации сайта в nginx: /etc/nginx/bx/site_avaliable/bx_ext_ssl_www.goooodsite.ru.conf

4/ ошибку устраняем (лишняя директива из-за авто-вставки настроек в файл) и видим что сертификат добавился в конфиг, а сами сертификаты хранятся тут /home/bitrix/dehydrated/certs/:

# CERTIFICATE ANSIBLE MANAGED BLOCK include bx/conf/ssl_options.conf; ssl_certificate /home/bitrix/dehydrated/certs/www.goooodsite.ru/fullchain.pem; ssl_certificate_key /home/bitrix/dehydrated/certs/www.goooodsite.ru/privkey.pem; ssl_trusted_certificate /home/bitrix/dehydrated/certs/www.goooodsite.ru/chain.pem; # CERTIFICATE ANSIBLE MANAGED BLOCK

5/ nginx перезапускаем, редирект из http в https возвращаем. Сертификат добавлен.

Вот собственно путь отладки и исправления ошибки авто-установки сертификата, если сертификат был установлен на сайте, как написано в статье «Установка ssl-сертификата для битрикс окружения bitrix vm».

Использованные материалы:

- Халявные сертификаты для нищебродов без гемора. LetsEncrypt вместо Wosign и их подводные камни.

- VMBitrix 7.2.0 в релизе

- The client lacks sufficient authorization — 404

Назад в раздел

Продолжаем разбираться с “Битрикс: Веб-окружение”. В прошлой статье разобрались, с установкой и настройкой. В этой расскажу, как получить и привязать бесплатный SSL-сертификат от Let’s Encrypt в “Битрикс: Веб-окружение”.

Получаем бесплатный SSL-сертификат

Для управления выдаваемыми сертификатами у Let’s Encrypt есть специальное решение под названием certbot. Подробную документацию можете найти на официальном сайте, а я просто покажу рабочую схему.

Первым делом:

|

# yum -y install yum-utils # yum-config-manager —enable rhui-REGION-rhel-server-extras rhui-REGION-rhel-server-optional |

И ставим, собственно, сам

certbot

.

На этом подготовительный этап завершен.

Теперь собственно попросим выдать нам сертификат. Следующий момент, метод который я использую подразумевает, что будет использован собственный механизм от Let’s Encrypt, который работает через 443 порт, на котором у нас висит nginx. Способов обхода масса, самый простой остановить nginx, получить сертификат и запустить заново.

Запрашиваем сертификат.

yourdomain.ru

замените на ваш домен.

|

# certbot certonly —standalone -d yourdomain.ru -d www.yourdomain.ru |

Ответив на несколько простых вопросов вы получите сообщение об успехе.

Сертификат успешно сформирован

Вот и все, наши сертификаты готовы. Находятся они в

/etc/letsencrypt/live/yourdomain.ru/

Добавляем SSL-сертификаты к Битрикс

Дело за малым, осталось привязать сертификаты к нашему сайту. Если у вас один сайт в веб-окружении, то нам понадобится файл

/etc/nginx/bx/conf/ssl.conf

. Открываем файл, находим строки:

|

ssl_certificate /etc/nginx/ssl/cert.pem; ssl_certificate_key /etc/nginx/ssl/cert.pem; |

Меняем пути на наши сертификаты.

|

ssl_certificate /etc/letsencrypt/live/yourdomain.ru/fullchain.pem; ssl_certificate_key /etc/letsencrypt/live/yourdomain.ru/privkey.pem; |

Если у вас несколько сайтов, то делаем следующие шаги.

Сначала создадим конфиг под сайт.

|

# cp /etc/nginx/bx/conf/ssl.conf /etc/nginx/bx/conf/ssl.yourdomain.ru.conf |

Именно в нем указываем пути к нашим сертификатам, так же как описано выше.

Затем находим файл

/etc/nginx/bx/site_avaliable/bx_ext_ssl_yourdomain.ru.conf

и в нем меняем:

на

|

include bx/conf/sl.yourdomain.ru.conf |

Сохраняем файл и перезапускаем nginx.

|

# systemctl restart nginx |

Перейдите на https://yourdomain.ru и убедитесь, что все работает.

Далее в меню веб-окружения перейдите

6. Manage sites in the pool

,

5. Change https settings on site

. Выберите ваш домен и отключите доступ по http.

Отключаем доступ по http

Все, теперь ваш сайт работает по

https

и заметьте, совершенно бесплатно.

Настраиваем автоматическое продление сертификата

Естественно, что бесплатный SSL-сертификат не может быть идеальным. Срок действия сертификатов от Let’s Encrypt 90 дней, против года для платных. К счастью, это не такая уж и большая проблема. Стандартными механизмами предусмотрено автоматическое продление. Для этого надо выполнить команду:

После этого, все сертификаты которые истекают в ближайшие 30 дней будут обновлены. Есть следующая особенность, для обновления используется тот же механизм, что и для получения. В нашем случае это

--standalone

режим, который требует отключения nginx, для работы по 443 порту. Но и это предусмотрено – для

certbot

можно указать параметры

--pre-hook

и

--post-hook

, которые выполнят системные команды перед и после работы

certbot

. Таким образом наша строка обновления сертификатов приобретает следующий вид:

|

# certbot renew —pre-hook «systemctl stop nginx» —post-hook «systemctl start nginx» |

Запустите с указанием дополнительного параметра

--dry-run

(прогонит процесс в холостую) и убедитесь, что ошибок нет.

|

# certbot renew —dry-run —pre-hook «systemctl stop nginx» —post-hook «systemctl start nginx» |

Если все отлично, то добавим задание в cron, которое, скажем, раз в сутки в 2:16 (время сами выберите) ночи будет проверять и при необходимости обновлять наши сертификаты:

и добавляем задание

|

16 2 * * * /usr/bin/certbot renew —pre-hook «systemctl stop nginx» —post-hook «systemctl start nginx» >> /var/log/renew.log |

Пару дней назад произошла со мной такая история. Сажусь я создать SSL-сертификаты для нескольких сайтов…

Что случилось с получением SSL-сертификатов в виртуальной машине Битрикс?

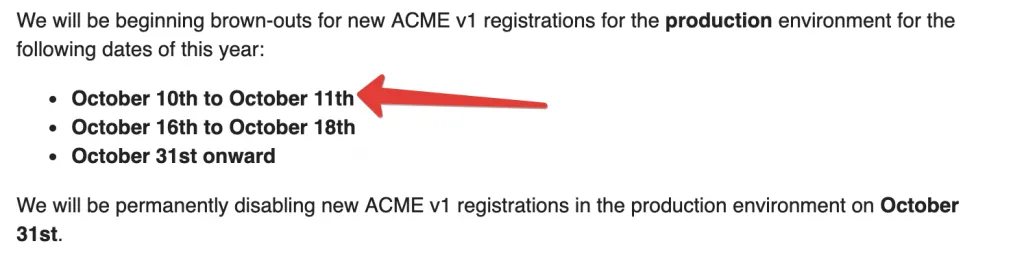

Пару дней назад произошла со мной такая история. Сажусь я создать SSL-сертификаты для нескольких сайтов и коробочного портала Битрикс24. Все делаю по стандартному способу, который я описывал ранее тут. Но в итоге сертификат не выдается и в текущих задачах сервера я вижу ‘error’ на создании сертификата.

Начинаю копать логи. Иду в /opt/webdir/temp/, смотрю номер задания и просматриваю /status/. Виду такое:

Account creation on ACMEv1 is disabled. Please upgrade your ACME client to a version that supports ACMEv2 / RFC 8555. See

https://community.letsencrypt.org/t/end-of-life-plan-for-acmev1/88430

for details.

Значит на наших серверах проблем нет, а не создается аккаунт на стороне Let’s Encrypt. Прохожу по ссылке и становится понятно что с 31 октября 2019 года заканчивается поддержка регистрации сертификатов по api v1 и будет только по api v2. А виртуальная машина Битрикс как раз использует первую версию api.

Но ведь еще не 31 октября, в чем же дело?

А вот в чем:

Из текста видно, что регистрация будет дополнительно закрыта с 10 по 11 октября и с 16 по 18 сентября. А с 31 октября 2019 будет закрыта уже на совсем. И как раз получилось что я попал на эти даты. 12 числа создание сертификатов на VM bitrix уже работает и я успешно создал сертификаты своим клиентам.

Что делать после 31 октября 2019?

Удалось получить ответ от разработчиков Битрикс. О проблеме известно и уже на днях выйдет обновление виртуальной машины. И теперь, чтобы получать сертификаты вам обязательно нужно будет обновить свою виртуальную машину Битрикс.

Ее версия должна быть выше 7.4.1.

Установка бесплатного сертификата

Войдите на сервер по SSH.

В меню Bitrix virtual appliance перейдите в пункт 8. Manage web nodes in the pool -> 3. Certificates configuration -> 1. Configure Let’s encrypt certificate. Указать сайт (или сайты), dns имена сайта(-ов), email для нотификаций сервиса Lets Encrypt, подтвердить ввод.

P.S. Номера пунктов могут отличаться в разных версиях Bitrix virtual appliance.

Пример:

Мастер самостоятельно запросит и установит сертификат из сети.

Поддерживается ввод нескольких сайтов, через запятую (test1.bx, test2.bx, www.test2.bx).

Перевыпуск сертификатов будет автоматический. Это отлично, с учетом того что сертификат дается только на 3 месяца.

Что делать, если сертификат не устанавливается и битрикс машина выдает ошибку?

Наше знакомство с данным новшеством прошло именно так: после настройки сертификата фоновая задача в машине завершалась с ошибкой:

---------------------------------------------------------

TaskID | Status | Last Step

----------------------------------------------------------

site_certificate_1113161018 | error | play|complete

Смотрим логи и выясняем подробности. Директория /opt/webdir/temp содержит логи задач, смотрим по нашей задаче site_certificate_1113161018.

Первый лог /opt/webdir/temp/site_certificate_1113161018/status, в нем есть строчка с прерыванием, а также видим и второй лог:

TASK [web : create certificates] ***********************************************

fatal: [acrit]: FAILED! => {"changed": true, "cmd": "/home/bitrix/dehydrated/dehydrated

-c > /home/bitrix/dehydrated_update.log 2>&1" ...

С этого места становиться понятно, что машина установила библиотеку dehydrated в папку /home/bitrix/dehydrated, а лог ее выполнения расположен в dehydrated_update.log

Смотрим второй лог /home/bitrix/dehydrated_update.log, в нем тоже есть ошибка:

+ Responding to challenge for www.goooodsite.ru..

ERROR: Challenge is invalid! (returned: invalid) (result: {

"type": "http-01",

"status": "invalid",

"error": {

"type": "urn:acme:error:unauthorized",

"detail": "Invalid response from http://www.goooodsite.ru/.well-known/acme-challenge/dummy",

"status": 403

},

})

Выходит, что для проверки требуется доступность сайта по http и https с самоподписанным сертификатом, дабы проверить права владения на оба сайта.

Поэтому настроим редирект и еще раз запустим получение ключа:

1) Отключаем редирект с http и https

2) Создаем вручную папку на сайте /.well-known/acme-challenge/ с текстовым файлом внутри:

echo "thisisthecontentoffile" > /home/bitrix/www/site/.well-known/acme-challenge/dummychallengefile

и проверяем чтобы этот файл корректно открывался для http и https: http://www.goooodsite.ru/.well-known/acme-challenge/dummychallengefile https://www.goooodsite.ru/.well-known/acme-challenge/dummychallengefile

3) Запускаем заново, и опять ошибка. Опять смотрим логи задачи. На этот раз сертификат получен, а ошибка в конфигурации сайта в nginx: /etc/nginx/bx/site_avaliable/bx_ext_ssl_www.goooodsite.ru.conf

4) ошибку устраняем (лишняя директива из-за авто-вставки настроек в файл) и видим что сертификат добавился в конфиг, а сами сертификаты хранятся тут /home/bitrix/dehydrated/certs/:

# CERTIFICATE ANSIBLE MANAGED BLOCK

include bx/conf/ssl_options.conf;

ssl_certificate /home/bitrix/dehydrated/certs/www.goooodsite.ru/fullchain.pem;

ssl_certificate_key /home/bitrix/dehydrated/certs/www.goooodsite.ru/privkey.pem;

ssl_trusted_certificate /home/bitrix/dehydrated/certs/www.goooodsite.ru/chain.pem;

# CERTIFICATE ANSIBLE MANAGED BLOCK5) nginx перезапускаем, редирект из http в https возвращаем. Сертификат добавлен.

Установка платного сертификата

Загружаем файлы сертификата (certificate.key, certificate.crt, certificate.ca-bundle) на сервер.

Для этого подключаемся к серверу по SFTP, например, с помощью WinSCP или Filezilla. Доступы к серверу указаны в письме об активации.

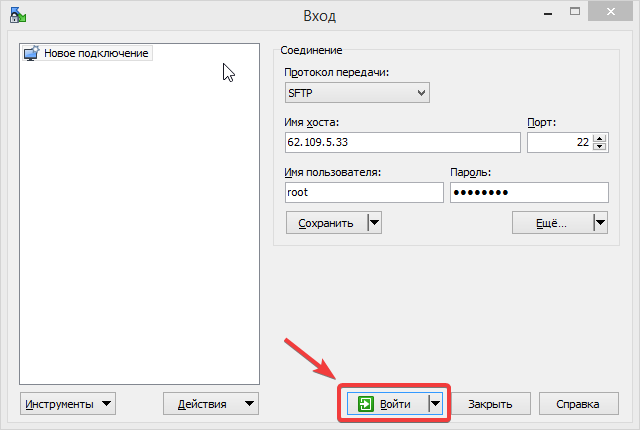

При подключении укажите IP-адрес сервера, логин root, пароль и порт 22:

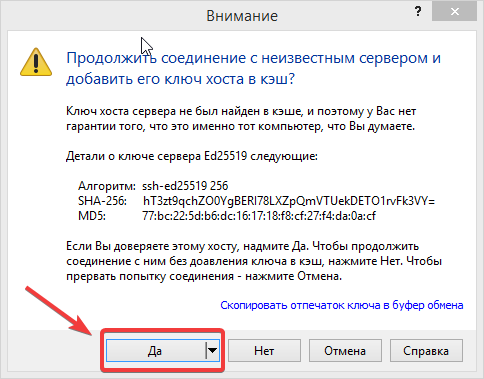

Система запросит подтвердить соединение — соглашаемся:

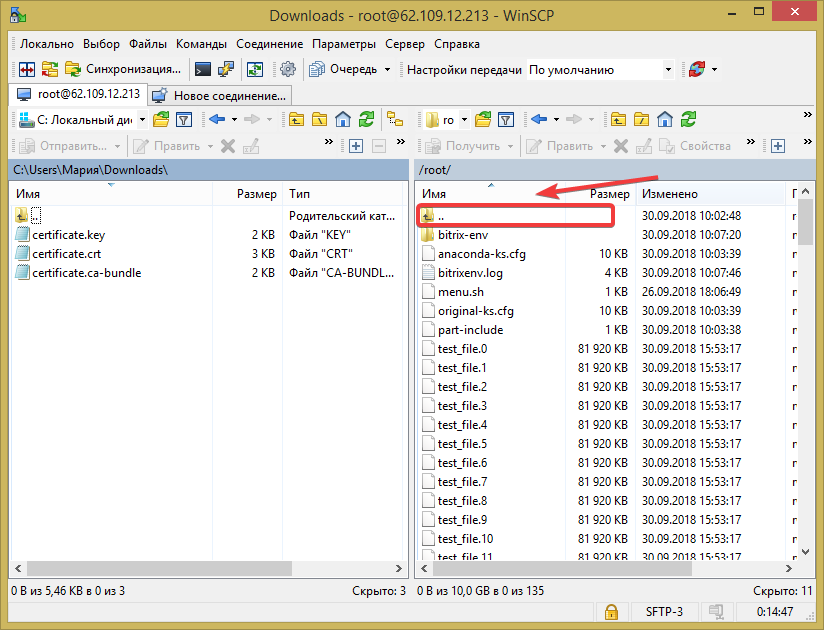

Откроется окно для работы с файлами. В нём по умолчанию домашняя папка пользователя root, переходим на уровень выше:

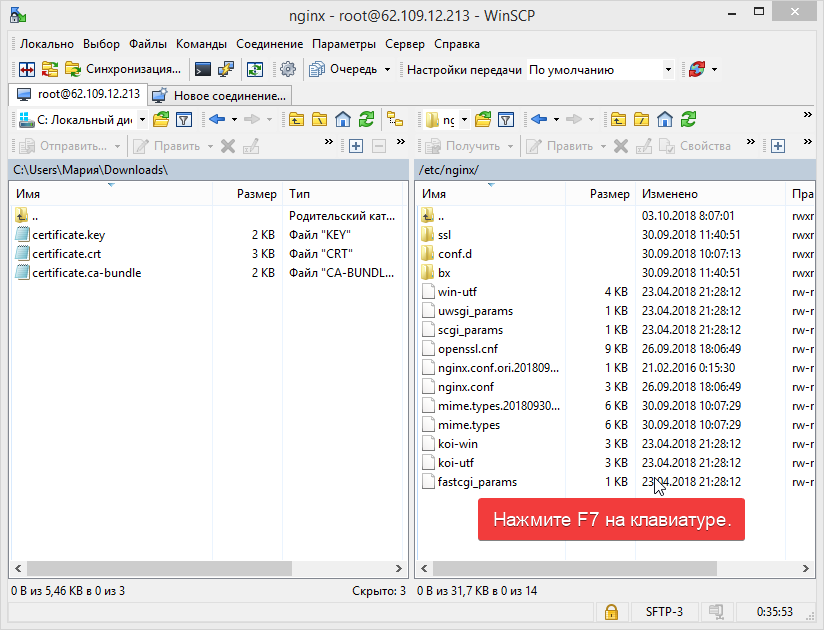

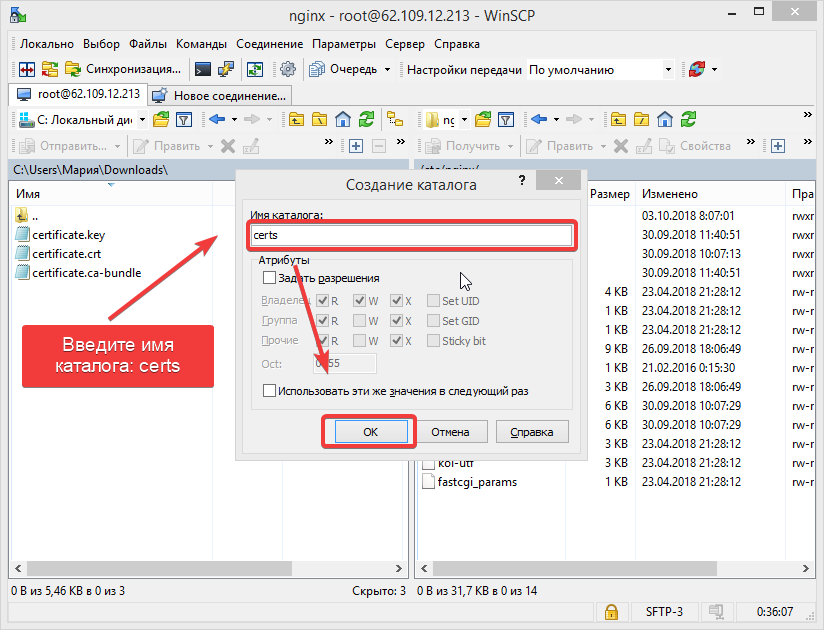

Последовательно переходим в папку /etc/nginx, создаём папку certs (в WinCSP можно использовать горячую клавишу F7):

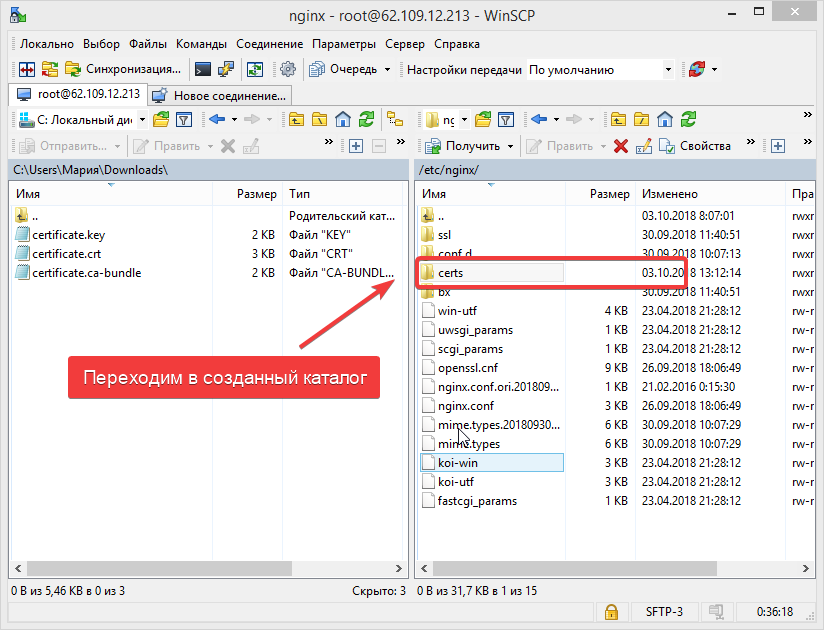

Переходим в созданный каталог:

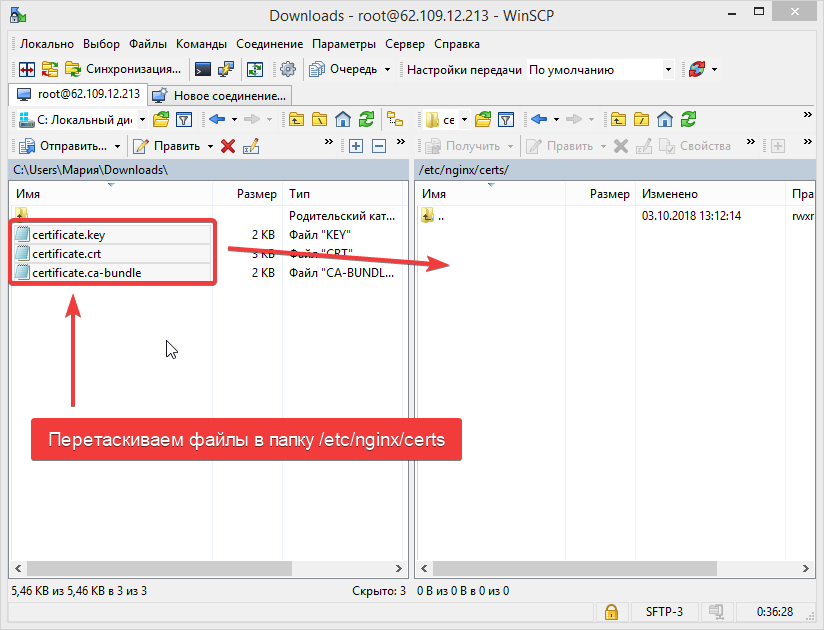

Загружаем в папку /etc/nginx/certs наши файлы сертификата, ключа и цепочки сертификатов(.crt, .key и .ca-bundle):

Подтверждаем загрузку, по завершении выходим из SFTP-клиента.

Следующий шаг — подключаемся к серверу по SSH с данными root. Открывается контекстное меню Битрикс, переходим:

→ 8. Manage nodes in the pool → 3. Configure certificates → 2. Configure own certificate

Указываем, для какого сайта устанавливаем сертификат: для основного пишем default, для дополнительных — название сайта. Указываем пути* к сертификату, подтверждаем установку:

* — мы поместили файлы в папку /etc/nginx/certs, поэтому достаточно указать только имена. Если загрузите файлы в другую папку, укажите полный путь от корневой директории либо от папки certs, если в ней несколько сертификатов по разным папкам. Например:/home/bitrix/www/certificate.key (от корня),/site1_ru/certificate.crt (от папки certs).

Система сообщает, что задание на установку запущено, и предлагает выйти, нажав Enter. Нажимаем Enter — нас возвращает в предыдущее окно. Возвращаемся в самое первое меню (два раза вводим 0: 0. Go to previous screen or exit).

Если установка сертификата прошла успешно, теперь сайт работает по http и https. Проверить это можно двумя способами:

1) В контекстном меню Битрикс выбираем вариант

5. Background tasks in the pool

Отобразятся выполняемые/завершенные процессы:

2) Переходим на наш сайт по ссылке https://

Если все в порядке, возвращаемся в контекстное меню Битрикс и отключаем HTTP. Выбираем пункты:

6. Manage sites in the pool -> 5. Change https settings on site

Выбираем сайт и подтверждаем отключение работы незащищенного HTTP-соединения.

Проверяем сайт по http:// — открывается https://:

Настройки завершены.

Оглавление

- Получаем бесплатный SSL сертификат для Битрикс24 (VMBitrix)

- Добавляем SSL-сертификаты в конфиги nginx для Битрикс24

- Как настроить автоматическое продление бесплатного SSL сертификата

- Возможные ошибки!

Получаем бесплатный SSL сертификат для Битрикс24 (Bitrix VM)

Чтобы в Bitrix VM установить SSL сертификат от Let’s Encrypt для начала его нужно нам получить. Как получим бесплатный сертификат и установим его не сервер мы сделаем автоматическое задание на его перевыпуск.

Для начала нужно установить certbot от Let’s Encrypt для автоматизации процесса получения бесплатных сертификатов а после и для автоматизации перевыпуска.

В моём случае я прикручивал бесплатный SSL (для доступа по https) сертификат Let’s Encrypt на виртуальную машину Битрикс 24 (Bitrix VM).

yum -y install yum-utils yum-config-manager --enable rhui-REGION-rhel-server-extras rhui-REGION-rhel-server-optional yum install certbot

Для получения сертификата certbot’у нужен будет доступ через 443 порт (❗) и для этого мы пока временно потушим работу nginx, так как он занимает этот порт.

systemctl stop nginx

А теперь сыпустим сам сертификат. В процессе выпуска нас попросят ввести email и ответить на пару вопросов о соглашении и т.д.

certbot certonly --standalone -d itlocate.ru -d www.itlocate.ru

При успешном выполнении операции вы увидите сообщение наодобие

Waiting for verification... Cleaning up challenges Generating key (2048 bits): /etc/letsencrypt/keys/0000_key-certbot.pem Creating CSR: /etc/letsencrypt/csr/0000_csr-certbot.pem IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at: /etc/letsencrypt/live/mywebsite.com-0001/fullchain.pem Your key file has been saved at: /etc/letsencrypt/live/mywebsite.com-0001/privkey.pem Your cert will expire on 2019-02-27. To obtain a new or tweaked version of this certificate in the future, simply run certbot again with the “certonly” option. To non-interactively renew all of your certificates, run “certbot renew” - If you like Certbot, please consider supporting our work by: Donating to ISRG / Let's Encrypt: https://letsencrypt.prg/donate Donating to EFF: https://eff.org/donate-le

Мы получили наши сертификаты и они лежат тут: /etc/letsencrypt/live/itlocate.ru/

Добавляем SSL-сертификаты в конфиги nginx для Битрикс24

Теперь прикручиваем сертификаты к сайту. Открываем файл /etc/nginx/bx/conf/ssl.conf и заменяем в нём следующие строки

ssl_certificate /etc/nginx/ssl/cert.pem; ssl_certificate_key /etc/nginx/ssl/cert.pem;

На пути к нашим новеньким сертификатам:

ssl_certificate /etc/letsencrypt/live/itlocate.ru/fullchain.pem; ssl_certificate_key /etc/letsencrypt/live/itlocate.ru/privkey.pem;

После этого необходимо рестартануть наш nginx:

systemctl restart nginx

Теперь можно проверить доступен ли наш сайт по ссылке https://itlocate.ru

Если сайт открылся, то в меню VMBitrix переходим по 6. Configure pool sites 5. Change a site’s https settings и отключаем доступ по HTTP.

Как настроить автоматическое продление бесплатного SSL сертификата

Так как бесплатный SSL-сертификат имеет срок действия 90 дней, то нам нужно предусмотреть механизм автоматического обновления сертификата. Это можно сделать вручную, выполнив команду на сервере:

certbot renew

И все сертификаты, которые истекают менее чем через 30 дней будут обновлены на новые. Но нам нужно это автоматизировать. Для этого в cron добавим задание. Выполняем команду:

crontab -e

Откроется при помощи Vi редактора. дула добавляем задание, которое будет выполняться ежедневно в 03:30:

30 3 * * * /usr/bin/certbot renew --pre-hook "systemctl stop nginx" --post-hook "systemctl start nginx"

На этом нашу настройку бесплатного сертификата Битрикс24 считаю законченной 😎!

Возможные ошибки!

Как открыть меню битрикс в VMBitrix 🙃

Да, бывает и такое! Для того, чтобы вызовать меню настроек VMBitrix 7.X.X из командной строки Linux необходимо выпольнить следующую команду:

/root/menu.sh

Или просто, если вы уже находитесь в root директории.

./menu.sh

Удаление ААА записи

В моём случае я столкнулся с следующей ошибкой. Я прописал A запись с указанием моего сервера с VMBitrix и домен открывался, однако сертификат выпустить не удавалось 😈 :

IMPORTANT NOTES:

- The following errors were reported by the server:

Domain: test.domain.com

Type: connection

Detail: Fetching

http://test.domain.com/.well-known/acme-challenge/oTk4n-oaIuuAo_3WUSyh153oK5JLVGPedvHiztgoU68:

Error getting validation data

To fix these errors, please make sure that your domain name was

entered correctly and the DNS A/AAAA record(s) for that domain

contain(s) the right IP address. Additionally, please check that

your computer has a publicly routable IP address and that no

firewalls are preventing the server from communicating with the

client. If you're using the webroot plugin, you should also verify

that you are serving files from the webroot path you provided.

В итоге моя А запись разнилась с ААА записью. После удаления ААА записи всё получилось. 😉

При работе с десктопным приложением Битрикс24 могут возникнуть ошибки. Давайте рассмотрим из-за чего они возникают и как их решить.

Неверный логин или пароль

Классическая ошибка — видимо вы ошиблись, вводя свой логин или пароль. Если вы уверены, что вводите верно, то попробуйте авторизоваться с теми же данными в браузере. Если ошибка повторится, то вам нужно восстановить свои данные.

- Как восстановить пароль?

- Как узнать логин сотрудника в Битрикс24

Очень часто проблема возникает из-за неправильного языка при вводе пароля или случайно нажатой клавиши CAPS LOCK. Настоятельно рекомендую это проверить.

Не удалось установить соединение с сервером

Данная проблема может возникнуть по целому ряду причин. Чаще всего это могут быть проблемы с интернет-соединением. Чтобы проверить связь — попробуйте зайти на ваш Битрикс24 в браузере.

Обязательно проверьте, верно ли вы указали доменное имя вашего Битрикс24. Ошибка также возникнет, если вы ошиблись в нем.

Неправильный одноразовый код

Одноразовый код, который вы вводите для двухэтапной авторизации не подходит.

Очень часто такое возникает, если вы работаете с несколькими Битрикс24 через одно приложение и вводите код для другого портала.

Проверьте, верно ли установлено время и часовой пояс на телефоне и компьютере. Если настройки сбились — установите верные.

Если и это не помогло, то обратитесь к администратору. Он отключит вам на время двухэтапную авторизацию и вы сможете установить ее заново. Как это сделать — описано в этой статье.

Домен вашего Битрикс24 изменен

Такая ошибка возникает, если у вашего Битрикс24 сменился домен.

Если приложение самостоятельно не подставляет новый домен, то нужно ввести его вручную в форме авторизации.

Доступ к серверу невозможен

Данная ошибка может возникать, если ваш Битрикс24 был деактивирован, удален или просто перемещен, но редирект на новый адрес не был настроен. Также бывают сложности, если на вашем сервере отсутствует URL авторизации либо не включен модуль Веб-мессенджер.

Также для некоторых серверов такая проблема возникает, если требуется другой протокол доступа — https вместо http.

Проверьте, правильно ли вы вводите адрес вашего Битрикс24, и в случае повторения ошибки обратитесь к администратору.

Сервер не готов к работе

Данная ошибка возникает, если на вашем сервере не установлено ПО Битрикс24 либо не включен модуль Веб-мессенджер.

Проверьте, верно ли введен адрес портала, и в случае повторения обратитесь к администратору.

SSL-сертификат сервера не прошел проверку

Данная ошибка возникает, если SSL-сертификат, предоставленный сервером при попытке безопасного подключения к нему, не проходит проверку. Почему это может произойти:

- Сертификат подписан издателем, не включенным в список доверенных (например, самоподписанный).

- Доменное имя в сертификате не совпадает с адресом портала (ошибка в адресе, фишинг, ошибка настройки сервера).

- Срок действия сертификата еще на наступил или уже истёк.

- На сервере несовместимая версия протокола SSL/TLS.

Проверьте, правильно ли вы ввели доменное имя, и обратитесь к администратору.

Если администратор подтвердит, что так и должно быть, то проигнорируйте данное сообщение и согласитесь на подключение к серверу. Но делайте это только под свою ответственность.

Спасибо, помогло!

Спасибо

Это не то, что я ищу

Написано очень сложно и непонятно

Есть устаревшая информация

Слишком коротко, мне не хватает информации

Мне не нравится, как это работает

Если при проверки сайта на Битрикс в журнале проверки системы обнаруживается ошибка ssl Connection to ssl://:443 Fail

Журнал проверки системы

2021-Nov-12 20:01:54 Работа с сокетами (check_socket): Fail

Connection to ssl://вашсайт:443 Fail

Socket error [0]:

Ошибка! Не работает

Кто делает в первый раз, и не только, рекомендуем сделать резервное копирование.

На виртуальной машине Битрикс необходимо обновить корневые сертификаты linux centos 7 командами:

1. yum install ca-certificates

2. update-ca-trust

Проверяем. Если всё работает, то отлично.

В других случаях, как правило проверяем цепочку сертификатов.

Например, в firefox в адресной строке нажимаем на «замочек» — «Защищенное соединение» — «Подробнее»

![]()

В google chrome нажимаем на «замочек» -> «Безопасное подключение» -> «Действительный сертификат»В Microsoft Edge нажимаем на «замочек» -> «Подключение защищено» -> Кнопка «Показать сертификат»

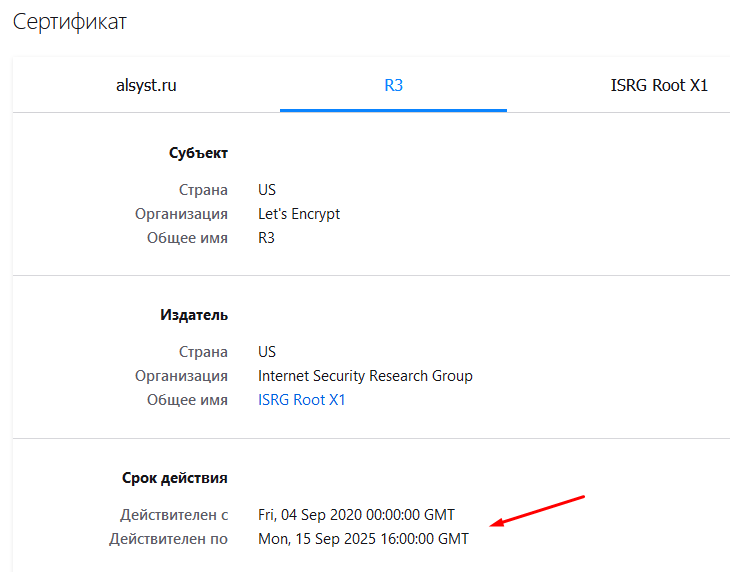

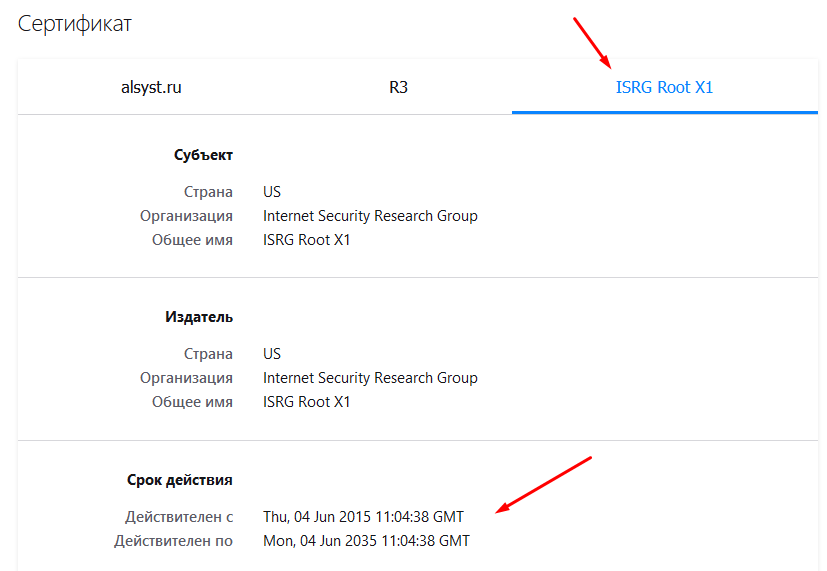

Если видим, что в цепочке сертификатов неактуальные даты, то скачиваем актуальный сертификат в цепочке и кладём в системе.

Если эти проверки не помогли определить проблему, то проверяем время на сервере, и правильность доменного имени.

Нужна помощь, обращайтесь к нам!

Ошибка установки SSL сертификата

|

Как узнать, где посмотреть почему возникает ошибка при установке, как на домен так и на поддомен. Любая форма искусства — это обман! |

|

|

Создаю новый поддомен на bitrixvm сам битрикс не устанавливаю, сначала запускаю создание нового бесплатного сертификата и ошибка, в чем может быть причина? На основном домене бесплатный сертификат установлен и работает. Любая форма искусства — это обман! |

|

|

Пользователь 1329903 Эксперт Сообщений: 217 |

#3 0 08.11.2018 11:15:26 cat /opt/webdir/temp/{{ TaskID }}/status Для бесплатных сертификатов ещё /home/bitrix/dehydrated_update.log |