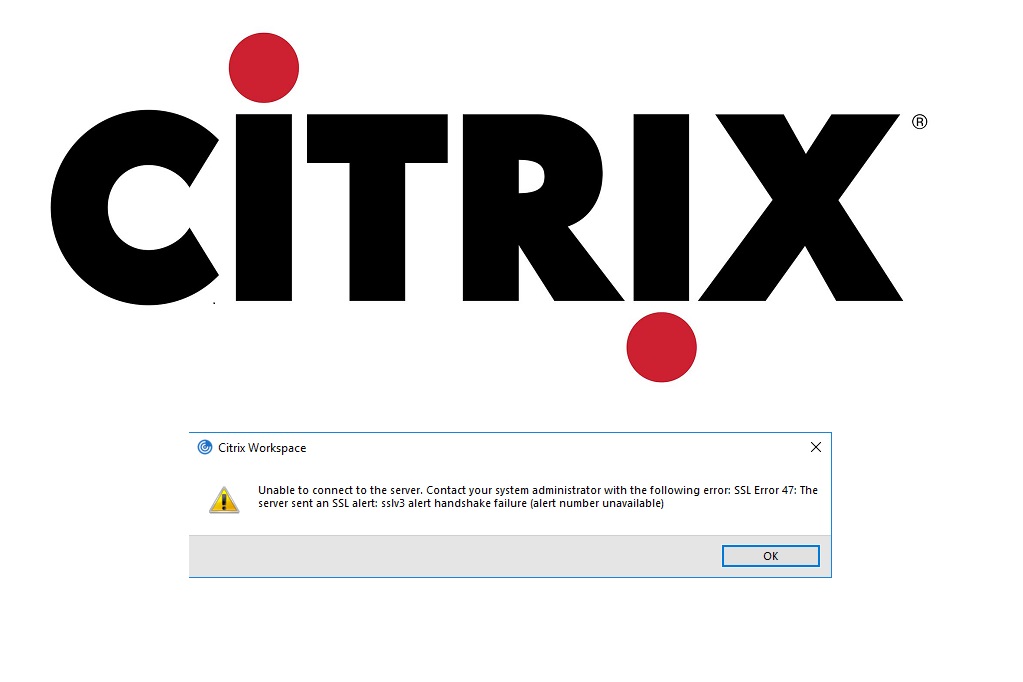

Problem

User logs onto Citrix Storefront website. User clicks on the Controller icon, to try to launch Controller-on-Cloud. User receives an error.

Symptom

Citrix Receiver

Unable to connect to the server. Contact your system administrator with the following error:

SSL Error 4: The operation completed successfully.

Cause

Limitation of Controller-on-Cloud in some environments

Environment

Example:

In one real-life example, the client device (running Windows 10) had Citrix Receiver version 4.11 installed.

- However a different PC (also using Citrix Receiver version 4.11, but using Windows 7) worked OK.

Diagnosing The Problem

Inside your Windows control panel, look at your installed applications. Check the version of Citrix Receiver installed.

Example:

In one real-life example, the client device had this entry:

Resolving The Problem

Downgrade client device to an older version of Citrix Receiver (Citrix client).

- In one real-life example, the solution was to downgrade to Citrix Receiver 4.6

- In a different real-life example, the solution was to downgrade to Citrix Receiver 4.9

Steps:

1. On the client device, open Control Panel

2. Uninstall the current version of Citrix Receiver:

3. Download an older version of Citrix Receiver

- In one real-life example, the solution was to downgrade to Citrix Receiver 4.6

- In a different real-life example, the solution was to downgrade to Citrix Receiver 4.9

Example

: Downloading version 4.6.

At the time of writing this article, version 4.6 was available here: https://www.citrix.co.uk/downloads/citrix-receiver/legacy-receiver-for-windows/receiver-for-windows-46.html

4. Close all web browsers

5. Perform a default installation of Citrix Receiver (for example 4.6)

6. Launch Citrix Storefront and test.

[{«Product»:{«code»:»SSMRTZ»,»label»:»IBM Cognos Controller on Cloud»},»Business Unit»:{«code»:»BU059″,»label»:»IBM Software w/o TPS»},»Component»:»Controller»,»Platform»:[{«code»:»PF025″,»label»:»Platform Independent»}],»Version»:»10.2.1″,»Edition»:»»,»Line of Business»:{«code»:»LOB10″,»label»:»Data and AI»}}]

На системе Ubuntu 16.04 установлен Citrix Receiver 13.7. При попытке подключения к опубликованным ресурсам вылезает ошибка: “A network error occured (SSL error 4)“.

Обсуждение тут: https://discussions.citrix.com/topic/385459-ssl-error-with-135-works-with-134/

Важное замечание!! При подключении через мобильный телефон (4G, оператор TELE2, Москва, Citrix Receiver — 13.7 x64) ошибка присутствует, а при подключении через проводной интернет (провайдер RINET) — подключение работает. В вышеуказанном тереде участники указывали вероятные проблемы на каналах с высокими задержками.

Версии Citrix Receiver 13.7, 13.6 и 13.5 не работают, но версия Citrix Receiver 13.4 работает нормально.

Рабочуу версию сохранил у себя: Citrix Receiver 13.4

Также сообщают, что проблема встречается на x64 версиях Citrix Receiver, а x32 работает нормально.

Также сообщают, что возможно, проблема в используемых алгоритмах шифрования. Для Citrix Receiver они задаются в файлике ~/.ICAClient/All_Regions.ini параметром SSLCiphers. Возможные значения — ALL, COM, GOV. Что означает — все, коммерческие и правительственные.

В моем случае — Citrix Receiver 13.7 смена значения параметра SSLCiphers не решает проблему.

![]()

Какой вам Citrix? Там их куча:

Citrix Workspace

XenServer … и всё вокруг него

NetScaler … и всё вокруг него

…

А устанавливается … «как обычно» — если вас интересует Citrix Workspace, то:

— заходите на их страницу последней версии (Jul 2, 2019) https://www.citrix.ru/downloads/workspace-app/linux/workspace-app-for-linux-latest.html

— скачиваете DEB пакет…

— пробуете установить с помощью dpkg

— если у вас ничего не получается (Astra Linux CE ведь старенький дистрибутив), то скачиваете с их страницы предыдущие версии клиента … и повторяете делать то же самое…

— платите Citrix их розничную цену по выбранному вами тарифу…

— и наслаждаетесь

Установил Citrix Receiver 13.10, при подключении через веб ошибку пишет, что не удалось подключиться 0.0.0.2.

Может действительно Workspace нужно использовать… попробую.

Спасибо.

Citrix Workspace сейчас при подключении ругается на ошибку SSL 4, а к другому сервер SSL 47.

Понятно, что требует сертификаты, а как понять какие и как их установить?

Прошу прощения, может быть тупым покажусь, просто первый раз с этим всем сталкиваюсь…

Спасибо, значит проблема со стороны серверов…

Понизил версию CW до 18, переделал сертификаты в pem, скопировал их в /opt/Citrix/ICAClient/keystore/cacerts и обновил утилитой ctx_rehash.

Заработало Спасибо всем.

Hello,

I just installed WI on new server due to viruses on old server. Here is my setup….

XenApp and WI both sit behind a TZ190. The WI sits in a DMZ Zone on the TZ190. Keep in mind all was working with the NAT and Access Rules before I installed WI on a new server.

Windows 2008

XenApp 5.0

Windows 2003

WI

CSG

Default Website properties

Default

(All Unassigned)

TCP port 81

SSL port 444

Secure Gateway Configuration

Certification found: Citrix.myrapadocs.com

Secure Socket Layer (SSLv3) and TLSv1

Cipher suite: All

Configure inbound client connections

checked — Monitor all IPv4

TCP port: 443

No Network Interface list

No outbound traffic restrictions

Servers running the STA

Identifier: STA362CE7A8D924 FQDN: WIN08CITRIX (Which is the XenApp Server)

Path: /Scripts/CtxSTA.dll

Protocols settings: Unchecked Secure traffic between the STA and Secure Gateway

TCP port: 8080

Use Default: Unchecked

No connection timeout

No Concurrent connection limits

No Logging exclusions

Access Options

Checked — Indirect & Installed on this computer

TCP port: 81

Logging: Warning, errors, and fatel events

———————————————————————

WI

Site name: XenApp

Site URL: https://Citrix.myrapadocs.com:444/Citrix/XenApp

Farm Name: RAPA Citrix

XML Service: WIN08CITRIX

XML port: 8080

XML transport: HTTP

Authentication: At Web Interface

Available methods: Explicite

Resource type: Online

Available clients: Native clients

Specify Access method: IP Address: Default — Access method: Gateway Direct

Specify Gateway Settings: Address (FQDN) citrix.rapadocs.com

Port: 443

Checked: Enable session reliability

Unchecked: Request tickets from two STA

Secure Ticket Authority URLs: http://WIN08CITRIX:8080/Scripts/CtxSTA.dll

Bypassed failed server for: 1 Hour

I am able to log on to Citrix and see my Apps, however when I click on an APP I get Error —Unableto launch your application: Cannot connect to the Citrix XenApp Server.

SSL Error 4: Attempted to connect using the TLS V1.0|SSL v3.0 protocols. The server rejected the connection.

I am also getting Warning under Event Viewer — ID 125 — Source: Citrix Secure Gateway

SSL handshake from client failed.

Late last night I got Event ID: 30107

Site path: c:inetpubwwwrootCitrixXenApp

The Citrix server reported that they are too busy to provide access to the selected resource. This message was reported from the XML Service at address http://WIN08CITRIX:8080

[com.citrix.xml.NFuseProtocol.RequestAddress].

I appreciate your help and support.

Thanks,

nimdatx

Зачастую после установки SSL-сертификатов многие пользователи сталкиваются с ошибками, которые препятствуют корректной работе защищенного протокола HTTPS.

Предлагаем разобраться со способами устранения подобных ошибок.

Что такое SSL?

SSL (Secure Socket Layer) — это интернет-протокол для создания зашифрованного соединения между пользователем и сервером, который гарантирует безопасную передачу данных.

Когда пользователь заходит на сайт, браузер запрашивает у сервера информацию о наличии сертификата. Если сертификат установлен, сервер отвечает положительно и отправляет копию SSL-сертификата браузеру. Затем браузер проверяет сертификат, название которого должно совпадать с именем сайта, срок действия сертификата и наличие корневого сертификата, выданного центром сертификации.

Причины возникновения ошибок SSL-соединения

Когда сертификат работает корректно, адресная строка браузера выглядит примерно так:

![]()

Но при наличии ошибок она выглядит несколько иначе:

![]()

Существует множество причин возникновения таких ошибок. К числу основных можно отнести:

- Некорректную дату и время на устройстве (компьютер, смартфон, планшет и т.д.);

- Ненадежный SSL-сертификат;

- Брандмауэр или антивирус, блокирующие сайт;

- Включенный экспериментальный интернет-протокол QUIC;

- Отсутствие обновлений операционной системы;

- Использование SSL-сертификата устаревшей версии 3.0;

- Появление ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера.

Давайте рассмотрим каждую из них подробнее.

Проблемы с датой и временем

Если на устройстве установлены некорректные дата и время, ошибка SSL-соединения неизбежна, ведь при проверке сертификата происходит проверка срока его действия. Современные браузеры умеют определять такую ошибку самостоятельно и выводят сообщение о неправильно установленной дате или времени.

Для исправления этой ошибки достаточно установить на устройстве актуальное время. После этого необходимо перезагрузить страницу или браузер.

Ненадежный SSL-сертификат

Иногда при переходе на сайт, защищенный протоколом HTTPS, появляется ошибка «SSL-сертификат сайта не заслуживает доверия».

Одной из причин появления такой ошибки, как и в предыдущем случае, может стать неправильное время. Однако есть и вторая причина — браузеру не удается проверить цепочку доверия сертификата, потому что не хватает корневого сертификата. Для избавления от такой ошибки необходимо скачать специальный пакет GeoTrust Primary Certification Authority, содержащий корневые сертификаты. После скачивания переходим к установке. Для этого:

- Нажимаем сочетание клавиш Win+R и вводим команду certmgr.msc, жмем «Ок». В Windows откроется центр сертификатов.

- Раскрываем список «Доверенные корневые центры сертификации» слева, выбираем папку «Сертификаты», кликаем по ней правой кнопкой мышки и выбираем «Все задачи — импорт».

- Запустится мастер импорта сертификатов. Жмем «Далее».

- Нажимаем кнопку «Обзор» и указываем загруженный ранее сертификат. Нажимаем «Далее»:

- В следующем диалоговом окне указываем, что сертификаты необходимо поместить в доверенные корневые центры сертификации, и нажимаем «Далее». Импорт должен успешно завершиться.

После вышеперечисленных действий можно перезагрузить устройство и проверить отображение сайта в браузере.

Брандмауэр или антивирус, блокирующие сайт

Некоторые сайты блокируются брандмауэром Windows. Для проверки можно отключить брандмауэр и попробовать зайти на нужный сайт. Если SSL-сертификат начал работать корректно, значит дело в брандмауэре. В браузере Internet Explorer вы можете внести некорректно работающий сайт в список надежных и проблема исчезнет. Однако таким образом вы снизите безопасность своего устройства, так как содержимое сайта может быть небезопасным, а контроль сайта теперь отключен.

Также SSL может блокировать антивирусная программа. Попробуйте отключить в антивирусе проверку протоколов SSL и HTTPS и зайти на сайт. При необходимости добавьте сайт в список исключений антивируса.

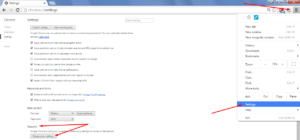

Включенный экспериментальный протокол QUIC

QUIC — это новый экспериментальный протокол, который нужен для быстрого подключения к интернету. Основная задача протокола QUIC состоит в поддержке нескольких соединений. Вы можете отключить этот протокол в конфигурации вашего браузера.

Показываем как отключить QUIC на примере браузера Google Chrome:

- Откройте браузер и введите команду chrome://flags/#enable-quic;

- В появившемся окне будет выделен параметр: Experimental QUIC protocol (Экспериментальный протокол QUIC). Под названием этого параметра вы увидите выпадающее меню, в котором нужно выбрать опцию: Disable.

- После этого просто перезапустите браузер.

Этот способ работает и в Windows и в Mac OS.

Отсутствие обновлений операционной системы

Проблемы с SSL-сертификатами могут возникать и из-за того, что на вашей операционной системе давно не устанавливались обновлений. Особенно это касается устаревших версий Windows (7, Vista, XP и более ранние). Установите последние обновления и проверьте работу SSL.

Использование SSL-сертификата версии 3.0

Некоторые сайты используют устаревший SSL-протокол версии 3.0, который не поддерживают браузеры. По крайней мере, по умолчанию. Чтобы браузер поддерживал устаревший SSL необходимо сделать следующее (на примере браузера Google Chrome):

- Откройте браузер и перейдите в раздел «Настройки».

- Прокрутите страницу настроек вниз и нажмите «Дополнительные».

- В разделе «Система» найдите параметр «Настройки прокси-сервера» и кликните на него.

- Откроется окно. Перейдите на вкладку «Дополнительно».

- В этой вкладке вы увидите чекбокс «SSL 3.0».

- Поставьте галочку в чекбоксе, нажмите кнопку «Ок» и перезагрузите браузер.

Ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера

В процессе активации сертификата можно столкнуться с ошибкой «Invalid CSR». Такая ошибка возникает по следующим причинам:

- Неправильное имя FQDN (полное имя домена) в качестве Common Name (в некоторых панелях управления это поле может также называться Host Name или Domain Name). В этом поле должно быть указано полное доменное имя вида domain.com или subdomain.domain.com (для субдоменов). Имя домена указывается без https://. В качестве данного значения нельзя использовать интранет-имена (text.local). В запросе для wildcard-сертификатов доменное имя необходимо указывать как *.domain.com.

- В CSR или пароле есть не латинские буквы и цифры. В CSR поддерживаются только латинские буквы и цифры – спецсимволы использовать запрещено. Это правило распространяется и на пароли для пары CSR/RSA: они не должны содержать спецсимволов.

- Неверно указан код страны. Код страны должен быть двухбуквенным ISO 3166-1 кодом (к примеру, RU, US и т.д.). Он указывается в виде двух заглавных букв.

- В управляющей строке не хватает символов. CSR-запрос должен начинаться с управляющей строки ——BEGIN CERTIFICATE REQUEST—— и заканчиваться управляющей строкой ——END CERTIFICATE REQUEST——. С каждой стороны этих строк должно быть по 5 дефисов.

- В конце или начале строки CSR есть пробелы. Пробелы на концах строк в CSR не допускаются.

- Длина ключа меньше 2048 бит. Длина ключа должна быть не менее 2048 бит.

- В CRS-коде для сертификата для одного доменного имени есть SAN-имя. В CSR-коде для сертификата, предназначенного защитить одно доменное имя, не должно быть SAN (Subject Alternative Names). SAN-имена указываются для мультидоменных (UCC) сертификатов.

- При перевыпуске или продлении сертификата изменилось поле Common Name. Это поле не должно меняться.

Encountered this gem of an error message:

SSL error 4: The Operation Completed Successfully

The error pops up when you try to start an application from the Citrix Receiver for Web, after login.

Found this article from Citrix that discusses a know bug with the new Citrix Receiver 4.7, but in our case this shouldn’t be the issue as we are using a VPX and not MPX or SDX.

After some thorough testing, I concluded that Citrix Receiver 4.7 was indeed the problem, and the fix is to either downgrade to 4.6 or upgrade Citrix Netscaler to the recommended version. We decided to upgrade Netscaler to the latest stable version of 11.

Одобрено: ASR Pro

Повысьте производительность вашего компьютера с помощью этой простой загрузки. г.

За последнюю неделю ряд читателей сообщили об ошибке SSL 4 Citrix Access Gateway vpx.

Мы рассмотрим элементы дизайна, такие как сравнение цепочки сертификатов с виртуальным хост-сервером, параметры конфигурации набора шифров и отключение старых, конфликтующих и уязвимых протоколов. Существует множество инструментов, в дополнение к которым его можно использовать для проверки самой структуры публичного онлайн-бизнеса, защищенного Citrix ADC. Одним из таких инструментов обычно является тест SSL-сервера Qualys SSL Labs.Контакт StoreFront / VDA не работает, и телешоу может не объединиться с сервером. Ошибка или некоторые ошибки сертификации SSL в журналах консоли. Одной из целей мог быть недействительный сертификат SSL. Citrix Receiver для HTML5, Citrix Receiver для Chrome, приложение Citrix Workspace для Chrome, приложение Citrix Workspace для HTML5 Рекомендуемое программное обеспечение: продление сертификатов.

У нас есть эффективная лаборатория, которой нет в нашем Интернете. Имеет собственное подключение к Интернету

И со всех сторон связь почти неотличима, как, например, связь со многими другими компаниями

который работает с AG и ICA Proxy

Во-первых, все работает, снаружи и внутри 110%

Например, это очень простое основное соединение

Интернет -> 443 -> Брандмауэр -> 443 -> AG_VIP -> NetScaler VPX -> SNIP -> Citrix Farm

Итак, что часто бывает в обзоре, наша корпоративная сеть использует Websense

И проблема блокирует все, кроме портов 80 и 443

Что должно быть проблемой с прокси ICA, так как вам нужны все 443 и лучший сертификат

Нам пришлось добавить гиперссылку на наш веб-сайт в разрешенный список, который теперь кажется добавленным

Когда мы пытаемся войти в систему, мы выполняем вход, и наши приложения обычно отображаются в списке

Но когда мы начинаем практически их иметь, мы получаем сообщения Не об ошибке «Невозможно»

> для запуска вашего приложения. Свяжитесь со службой поддержки и предоставьте информацию о фанатах:

> Не удалось подключить систему Citrix XenApp. Ошибка SSL 4:

> Доступ к прокси-серверу запрещен; 10; STA4DC346E4BD76; CF94ACEA4D3137CC11495FEFFB4DBD92 порт 1494.

Я знаю, что вся лаборатория в порядке, потому что она работает везде надо реализовывать работу

И на первый взгляд напрягает то, что доступ к open 1494 запрещен, так как мы используем прокси ICA

и почему Websense может подумать, что я хочу подключиться, чтобы выпустить 1494

Могу я попросить администратора Websense сделать что-нибудь, чтобы эта работа заработала?

Одобрено: ASR Pro

ASR Pro — самый популярный и эффективный в мире инструмент для ремонта ПК. Миллионы людей доверяют ему обеспечение быстрой, бесперебойной и безошибочной работы своих систем. Благодаря простому пользовательскому интерфейсу и мощному механизму сканирования ASR Pro быстро находит и устраняет широкий спектр проблем Windows — от нестабильности системы и проблем с безопасностью до проблем с управлением памятью и производительностью.

Мне кажется, что в настоящее время я настраиваю шлюз NetScaler 12.1 (48.13) с какой-то средой Windows 1709 10 VDI с использованием XD 7.15 через последнюю версию CU. По какой-то причине я действительно чувствую, что не могу правильно настроить NSG для этой экологически чистой. Проблема, с которой я столкнулся, определенно заключается в том, что я пытаюсь запустить широко распространенный рабочий стол; Я получил сообщение об ошибке: ssl «Несколько ошибок SSL: операция успешно завершена».

В нашем Интернете есть много сообщений с описанием этой проблемы. Сейчас есть решения с обновлением NetScaler (но я уже подключил более позднюю версию), проблема также увеличивается с Windows 10, но 1703; Я иду 1709. Я также попытался изменить порядок, относящийся к шифрованию в VDI, без совершенно новых сомнений; тот факт, что это не решило того или другого. Вниз и обновил того же получателя; Иди поиграй. Я не проверяю, нет ли проблем с сертификацией; Встречайте нечто странное с SSLLabs. Но в школе мне чего-то не хватает, иначе потребовалось бы много усилий 🙂 В основном у меня заканчиваются идеи, обычно связанные с идеями; У кого-нибудь есть идея?

Не могли бы вы убедиться, что последующие рекомендации перечислены в редакционной статье по снижению веса в соответствующих VDA?

В основном добавьте следующую строку, которая будет папкой SSL Cipher Suite GPO VDA:

Если не только, можно ли это сделать на поверхности стены VDA и в целом?

<раздел>

CTX206826

=== TooltipText

<раздел>

статья | Нарушение безопасности | likeCount нашел несколько полезным | Созданный: ItemFormattedCreatedDate|Измененный: ItemFormattedModifiedDate

Текст всплывающей подсказки

статья | Нарушение безопасности | likeCount наткнулся на этот полезный | Созданный: ItemFormattedCreatedDate|Измененный: ItemFormattedModifiedDate

<раздел>

Симптомы или ошибки

Ошибка: «Не удалось запустить приложение. Обратитесь в службу поддержки со следующей информацией: Невозможно определить сервер Citrix XenApp. Проверка SSL: ошибка Была сделана попытка подключиться к единственному в своем роде соединению (TLS V1.0 | SSL V3.0.).).

<время> <раздел>

Решение

- Проверьте версию слушателя, используемую соответствующими потенциальными клиентами, и убедитесь, что она соответствует TLS 1.1 и, более того, TLS 1.2:

- Получатели ниже 4.2 совместимы только с SSL от v3 и / или TLS 1.0.

- Правильная версия приемника 4.2 (включая 4.2) совместима с SSL v3, не говоря уже о 1 TLS.0, TLS 1.1 и TLS 1.2.

<время> <раздел>

Причина проблемы

- Receiver 4.1 в основном поддерживает SSL и TLS v3 v1.0.

- Receiver 4.4 установлен.

<время> <раздел>

Дополнительные ресурсы

- попробовал какую-то целевую версию клиента и проверить, насколько она совместима с TLS 1.1 и TLS 1.2:

- Версии получателя до 4.2 a

Повысьте производительность вашего компьютера с помощью этой простой загрузки. г.

Загрузите корневой сертификат SSL prom Daily instrument (.Crt /.Установите корневой промежуточный сертификат для клиентского компьютера.Если на клиентском компьютере всегда был установлен антивирус, убедитесь, что антивирус доверяет сертификату.

Откройте Панель управления на всех устройствах посетителей.Удалите современную версию Citrix Receiver:Загрузите более раннюю версию Citrix Receiver.Закройте все браузеры веб-сайтов.Выполните надежную стандартную установку Citrix Receiver (например, 4.6)Запустите Citrix Storefront и протестируйте.

Надзор за SSL 4: Была сделана попытка объяснить соединение с помощью протоколов (TLS V1. | SSL V3. 0). На форуме артикулировать отказались. Это может произойти, когда сеанс доставки Citrix завершился ненормально.

г.

г.

Citrix Profile Management can be a great solution to help manage and keep track of user profiles on your network. However, it can often take some time for the profile management process to complete, so users may need to be patient when logging in for the first time after their profile has been migrated.

So, why am I stuck at please wait for the Citrix profile management? Being stuck at the please wait for the Citrix profile management screen is due to there being a large number of temporary internet files in the profile, making the profile larger and causing it to take longer to download from where it is stored, generally on another computer like a file server.

As the profile must be copied to the Citrix server the user is connected to before the user can fully log into the Citrix session, this causes a delay in the time to log into the Citrix session. By cleaning out any temporary internet files when successfully logged in, will reduce the size of the profile and help speed up the next login.

Temporary internet files can build up in profiles especially if the cache in the web browser is not regularly cleared. These internet files will include images, web pages to scripts used and storing these, makes it quicker to load the web page when revisiting a website.

As the images, scripts and so on will be loaded from the profile first without having to go to the website and get the information. A refresh of the web page will force the web browser to reach out to the associated website and get a fresh copy of the web page.

It’s not just temporary internet files that can cause a profile to bloat, other temporary files, application specific preferences and settings all play their part in making the profile larger. As the profile gets larger, it can become difficult to move a copy of the profile to where it’s needed, that is from where it is stored to the Citrix session.

Slow profiles can be the result of many factors such as a slow network, a full hard drive, or a large profile size. The most common cause of a slow profile is when the user’s profile is not cached locally on their computer. When the user logs in, their profile is pulled down from the server and this can take time, especially over a slow network.

To improve performance, Citrix Profile Management can be used to cache the user’s profile locally. This will reduce the amount of time it takes for the user to log in and start working. Profile Management can also be used to clean up unused files and folders in the user’s profile, which can help to reduce its size.

Citrix Profile Management provides a way for administrators to manage user profiles for Citrix Virtual Apps, Virtual Desktops and the legacy XenApp and XenDesktop offerings. Administrators can create, edit, or delete user profiles as needed. Additionally, administrators can configure settings to optimize profile performance and size.

When you log in to a Citrix session typically using Windows credentials from Active Directory, the associated profile to your account will need to be downloaded. If it has been set to a roaming profile the time it takes to download will depend on the size of the profile.

The profile is a set of preferences and applications that are specific to you. If you work with Citrix frequently, it’s important to have a good profile management solution in place. As this can help manage the profile in a way that it doesn’t get too big, and its storage is split into the essential parts of the profile that are essential at login time.

With other parts of the profile being downloaded in a just in time fashion, as the user uses different applications within their Citrix session. So, instead of downloading all the preferences and settings for the Microsoft Office suite of applications like Word, Excel, PowerPoint and so on. None of these preferences are loaded as part of login and when one of the applications is used, the associated preferences and settings are downloaded seamlessly in the background.

By adopting this approach, if the user never uses most of the Microsoft Office Suite applications except Word for example, then there’s no need to download all the preferences for all the Microsoft Office applications at login time. Instead, just load in the preferences when the application is clicked to launch, seamlessly in the background.

With many different applications being available to a user, adopting this approach, substantially reduces the size of their profile that needs to be downloaded. Speeding up the login time and making the user experience more rewarding instead of waiting for the profile to download and becoming frustrated.

The other advantage of the Citrix Profile Management is it can help make sure your profile is always up-to-date and includes the latest changes. It can also help you manage your profiles more effectively, so you can access your applications quickly and easily.

When using Citrix Virtual App or Virtual Desktop, the Citrix Profile Management tool is essential for keeping your user profiles organized and functional. Unfortunately, the Profile Management tool can be a little slow when loading, so you may have to wait a few seconds for it to start up. Once it’s running, however, it will help keep your profiles streamlined and organized.

When the write cache is enabled, changes made to the user’s profile are written to a local file on the Virtual Desktop or Virtual App server. This can improve performance because it eliminates the need to send profile changes across the network. However, if there is a problem with the server (e.g., hardware failure), you may lose data if it’s not backed up.

After a user logs off from a Citrix Virtual App or Virtual Desktop session, their profile is cached on the local computer. This allows for a faster logon the next time they use the application. The downside is that if there are any changes to the profile while the user is logged off, those changes will not be reflected when they log back in. This can be a problem for users who make frequent changes to their profiles.

What is a SSL Error 4 in Citrix?

Secure Sockets Layer (SSL) and Transport Layer Security provide secure communication over a computer network by providing communication privacy and data integrity. This is used by Citrix connections to ensure the connection is encrypted and secure.

SSL Error 4 in Citrix can be caused by a variety of reasons. One common reason is that the server’s SSL certificate is not trusted. To resolve this error, make sure that the server’s SSL certificate is valid and has been installed correctly. If the certificate is valid, then you may need to contact your system administrator to get it properly configured.

SSL Error 4 in Citrix can occur when the TLS handshake fails. This can be caused by a number of factors, such as a misconfigured server or client, or a faulty network connection. When the error occurs, the user will typically see a message that says “There was a problem with the secure connection to the server. Please try again.”

To troubleshoot SSL Error 4 in Citrix, you’ll need to determine the root cause of the TLS handshake failure. This can be done by checking the server’s logs and examining the network traffic between client and server. If you’re unable to fix the problem yourself, you may need to contact your IT department for assistance.

Generally, the SSL Error 4 occurs when a user is trying to access a published application or desktop. This error can also happen when users are trying to login to their session. The most common cause of this error is a misconfiguration on the NetScaler device.

There are a few things that you can do to troubleshoot and resolve this issue. First, make sure that the SSL certificate is properly installed on the NetScaler device. You can check this by going to Traffic Management > SSL > Certificates.

Next, check the configuration of the virtual server and make sure that all of the settings are correct. You can do this by going to Traffic Management > Load Balancing > Virtual Servers. If you are still having trouble resolving the issue, you can create a support ticket with Citrix.

You have not chosen to trust Citrix Error

If you are seeing the error message “You have not chosen to trust citrix.net” when trying to access a Citrix-based application, it is likely that your computer is having difficulty verifying the security certificate presented by the server. This can be caused by several factors, including an expired or invalid certificate, a problem with the server’s configuration, or a problem with your computer’s security settings.

One way to troubleshoot this issue is to try accessing the application from another computer or device. If you are able to connect from another computer but not your own, it may be because your computer’s security settings are preventing the connection. You can try adjusting these settings or contact your IT department for assistance.

You can also delete the icon you added to your desktop (if you can do it without any problems or an administrator may need to do this). If you receive a “published application error” then you will need to remove the application you’ve published from your site. Again, an administrator will probably need to do this.

Недавно при использовании Citrix Receiver для подключения возникла проблема «Невозможно подключиться, Citrix Receiver (XenApp) SSL 61 Вы не выбрали доверять издателю сертификата …». Решил эту проблему, импортировав сертификат.

Во-первых, это явление описано в этом сообщении.https://tieba.baidu.com/p/5726814088 не могу подключиться к серверу. Обратитесь к системному администратору и укажите следующую ошибку: Ошибка SSL 61: вы не выбрали доверять издателю сертификата безопасности сервера «XX CA».

Это связано с тем, что, когда система использует канал Citrix SSL для связи, сертификат, предоставляемый сервером, не регистрируется клиентом Citrix Receiver, что приводит к сбою установления соединения.

Зная, что проблему решить легче. Сначала найдите этот сертификат, вы можете спросить у администратора, или вы можете экспортировать его из других мест, где этот сертификат доступен.

В Windows выберите меню «Пуск» в поле «Найти / выполнить» (вы также можете использовать клавиши Windows + R, чтобы открыть окно «Выполнить»), введите команду mmc и нажмите Enter.

Выберите файл меню -> добавить / удалить блок управления (M) …

Выберите «Сертификат» из доступных единиц управления слева и нажмите кнопку «Добавить».

Выберите «Учетная запись компьютера» и нажмите кнопку «Далее».

Выберите «Локальный компьютер» и нажмите кнопку «Готово».

Нажмите кнопку «Подтвердить»

В это время инициализируется консоль сертификата.

Наш сертификат обычно находится в сертификате промежуточного центра сертификации.

Вы можете выбрать имя, предложенное в приведенном выше отчете об ошибке, например это корневое агентство. Мы дважды щелкаем, чтобы открыть его на экспортированном компьютере, и открываем вкладку «Путь к сертификату», чтобы проверить действительность. Если это нормально, будет отображаться «Сертификат в порядке».

Выберите сертификат и нажмите контекстное меню, чтобы выбрать все задачи -> экспорт или выберите экспорт на панели операций.

Выберите формат сертификата, например двоичный, а затем выберите имя файла для его сохранения.

На другом компьютере импортируйте его таким же образом.

Следует отметить, что только самого центра сертификации при импорте недостаточно. Эмитенту необходимо соответственно экспортировать и импортировать.

Итак, используйте тот же метод для поиска издателя целевого сертификата. Например, можно найти «Сертификаты» в разделе «Доверенные корневые центры сертификации».

Также необходимо убедиться, что соответствующий сертификат организации также экспортируется и импортируется на компьютер, на котором работает Citrix Receiver.

На этом этапе вы можете видеть, что статус сертификата промежуточного центра сертификации, сообщившего об ошибке, уже имеет статус «с сертификатом нет проблем».

Для получения подробной информации обратитесь к этому шагуhttps://24x7itconnection.com/2015/03/10/you-can-fix-it-yes-you-can-citrix-xenapp-ssl-error-61/ 。

Официальные инструкции Microsoft здесь, но их труднее читать.

https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/cc754841(v=ws.11)?redirectedfrom=MSDN

Если это версия Citrix Receiver для Linux, вы можете обратиться к следующей статье, использовать Firefox, чтобы найти соответствующий сертификат и экспортировать его в pem, затем использовать OpenSSL для преобразования в crt и, наконец, поместить его в cacerts хранилища ключей под ICAClient Citrix Receiver

https://www.cnblogs.com/kozmers/p/12346751.html

/opt/Citrix/ICAClient/keystore/cacerts$ sudo openssl x509 -in GlobalSignRootCA.crt -out GlobalSignRootCA.pem

sudo cp ~/tmp/cert/GlobalSignRootCA.crt /opt/Citrix/ICAClient/keystore/cacerts/

Ошибка соединения SSL с приемником Citrix. Сертификаты?

Я не могу заставить Citrix Receiver работать на Ubuntu 17.10. (SSL-соединение не может быть установлено)

Я пробовал разные версии и копировал сертификаты из Mozilla, как описано здесь и здесь, и запустил ctx_rehash. Другой ответ предлагает преобразовать файл.crt в.pem.

Мне не ясно, какой файл предназначен и как его получить. Я подключился к Citrix через браузер (который работает), экспортировал сертификат со страницы info/security, преобразовал его в.pem и перепрошил. Не работает хотя

3 ответа

Мне удалось подключиться, экспортировав сертификат вручную из браузера:

- перейти на сайт citrix

- посмотреть сертификат

- экспортировать сертификат. правильный — один выше фактического адреса

- конвертировать из.crt в.pem

- перепев

Вы должны просто повторно использовать сертификаты, уже установленные с ca-certificates пакет, например

Нет необходимости в переоборудовании и перефразировке.

См. Приемник Citrix 13.10 в Ubuntu 18.04.1 для фонового чтения (и почему это безопасно).

У меня та же проблема. А также попытался скопировать сертификаты в /opt/Citrix/ICAClient/keystore/cacerts. Я знаю, что сертификаты работают, потому что они мне нужны для работы в Интернете (корпоративный брандмауэр). Firefox и Chromium принимают сертификаты. Используя openssl, я обнаружил, что сертификаты уже были в формате pem.

При подключении к веб-странице магазина Citrix у меня нет проблем. Сессия начинается нормально.

Линия ниже исправила это для меня.

$ sudo c_rehash / opt / Citrix / ICAClient / хранилище ключей / cacerts /

Я столкнулся с той же проблемой при использовании карты DoD. Я нашел этот веб-сайт, пожалуйста, посмотрите комментарий от 4 января 2020 года — у них есть новая информация.

- Установить pcsc

- Установите openSC (как 1, так и 2 из synaptic)

- В Firefox: настройки -> конфиденциальность и безопасность -> устройства безопасности -> загрузка

Дайте имя вашему модулю. Затем перейдите в /usr/lib/x86_64-linux-gnu/pkcs11/ и загрузите файл opensc-pkcs11.so. После этого все должно работать без проблем.

Источник

Ошибка подключения SSL-приемника Citrix. Сертификаты?

Вы можете увеличивать масштаб с помощью

, а затем с помощью arandr перемещать экраны, чтобы они совпадали по своему вкусу (или сделайте математику самостоятельно, а также выполните позиционирование с помощью xrandr в терминале). [!d1 ]

EDIT: шаг за шагом: найдите имя экрана для экрана, который вы хотите увеличить (в этом случае ваш внешний) с xrandr в терминале

в этом случае мои активные дисплеи — «VGA -0 «и» DVI-I-1 «(они будут отличаться для вашего экрана), atm DVI-I-1 прямо на VGA-0. Теперь мы хотим, чтобы VGA-0 показывал увеличенное зеркало нижнего левого квартала от DVI-I-1. Таким образом, мы выполняем в терминале:

после этого мы запускаем arandr и перетаскиваем экраны следующим образом:

нажмите «применить». Посмотрите, получили ли мы то, что хотели, мы экспортируем через «безопасный как» в shellscript, содержащий (в данном случае):

мы можем добавить к нему часть масштабирования:

теперь, когда мы выполняем эту команду (в терминале или через shellscript, . ) VGA-0 будет увеличен и помещен в положение 0x540 (DVI-I-1 не увеличено на 0x0).

12] Обратите внимание, что ваши имена экранов, разрешение, желаемый уровень масштабирования и т. д. будут / могут отличаться, поэтому вам нужно настроить их (и каждый новый).

Также обратите внимание, что некоторые коэффициенты масштабирования приведут к размытым результатам.

Боковое примечание: я использовал это для масштабирования, что позволило мне играть в игру с фиксированным разрешением на моем нетбуке с видимо более низкое разрешение дисплея, чем нужно — просто отметим, это также возможно ^^

EDIT: Другим способом масштабирования будет изменение разрешения с помощью arandr (значок правой кнопки мыши, чтобы перейти к контекстное меню -> разрешение) и перетащите экраны, чтобы они перекрывались, как показано выше.

менее вероятно размытие выполнено с использованием чистого gui-workflow

Источник

Citrix -SSL Error 47 handshake failure

When connecting to Citrix via a web browser a SSL handshake is initiated when your browser issues a secure connection request to a Web server. The web server sends a public key to your computer, and your computer checks the certificate against a known list of certificate authorities. After accepting the certificate, your computer generates a key, and then encrypts it using the server’s public key. If the SSL handshake fails, the Citrix Receiver gives the following error: unable to connect to the server , SSL error 47 or SSL Error 47 / sslv3 alert handshake failure. This is commonly also found if you have recently upgraded your Citrix Workspace App to release 1904.

Possible Solutions

Update your Citrix Receiver

The issue arises due to to a compatibility issue with Citrix Workspace versions which are above build 1903. To fix this please uninstall the Citrix Workspace application and install the Citrix Receiver 4.9.8000 for Windows or above.

Reason – Workspace app 1904 reduced the ciphers that it supports – https://support.citrix.com/article/CTX250104

Change the Date on Your Computer

The SSL handshake error can be resolved simply by changing the date and time on your computer to three years in the future and then back again.

- Open your Windows Start screen, and then click on the current date and time.

- Click “Settings | Set the time and date | Internet Time | Change Settings.”

- Move the date three years into the future by clicking on the right arrow under the “Date” heading. Click “OK” to save your settings. You must select a date this far in the future to cause a date discrepancy between your computer and the SSL certificate used on the Web server. The date discrepancy will cause the SSL handshake to fail.

- Restart your computer.

- Cause the SSL Handshake Error again by accessing your Citrix portal and initiate an SSL session.

- Wait just a few seconds for an error message to appear in your browser, alerting you that the server’s SSL certificate is not yet valid, and because of this the SSL handshake has failed.

- Change the date on your computer back to the correct date tp resolve the issue and avoid future SSL handshake errors.

Источник

Выбранный сервер citrix ssl не принимает подключения

В зависимости от ваших требований к безопасности вы можете включить следующие компоненты при проектировании развертывания MetaFrame XP.

Citrix SSL Relay

Citrix SSL Relay обесечивает шифрование коммуникации по протоколу Secure Sockets Layer/Transport Layer Security (SSL/TLS) между сервером и клиентами ICA. Используйте его в следующих случаях:

- У вас есть небольшое число серверов MetaFrame (не более 5)

- Вам не требуется DMZ

- Вам не требуется скрывать адрес IP или вы используете NAT

- Вам требуется шифрование данных между клиентами ICA и серверами MetaFrame

Secure Gateway for MetaFrame

Используйте Secure Gateway для обеспечения шифрования SSL/TLS между защищенным шлюзом в интернет и клиентом ICA, поддерживающим SSL. Использование Secure Gateway for MetaFrame облегчает прохождение через межсетевые экраны и обеспечивает высокую защиту. Используйте Secure Gateway for MetaFrame в следующих случаях:

- У вас есть много серверов

- Вы хотите скрыть адрес IP

- Вы хотите защитить доступ из DMZ

- Вам требуется двухфазная аутентификация (при использовании Веб-интерфейса)

- Небходима ненавязчивая установка клиента ICA, например, для интернет-кафе

Шифрование ICA (Secure ICA)

Используйте (Citrix SecureICA) для шифрования информации, пересылаемой между сервером MetaFrame XP и клиентом ICA в следующих случаях:

- Вы хотите обезопасить внутренние коммуникации в LAN или WAN, или хотите защитить внутренний доступ в интранет.

- Вам необходимо защищенное соединение с устройств, использующих Microsoft DOS или Win16

- У вас есть старые устройства с клиентами ICA, которые невозможно обновить

- Есть риск перехвата траффика (атаки «man-in-the-middle»)

Virtual Private Network

Используйте виртуальные частные сети (VPN) для создания защищенного туннеля между географическими регионами и в следующих случаях:

- Вам требуется двухфазная аутентификация

- Вам необходим защищеный канал для всего сетевого траффика (не только ICA)

- Вы хотите защитить сеть в DMZ

- Пользователи обычно выходят в сеть из одних и тех же станций

- Вы хотите использовать Secure IP (IPSEC)

И Secure Gateway, и SSL Relay поддерживают SSL/TLS. Выбор того или иного метода в значительной степени заисит от выбора топологии, наиболее полно удовлетворяющей требованиям безопасности в вашей организации. Каждый подход имеет свои достоинства. В этой главе приведен обзор SSL Relay, Secure Gateway и ICA Encryption.

Установка Citrix SSL Relay

Citrix SSL Relay может обеспечить безопасные соединения между клиентами ICA Clients, серверами Веб-интерфейса и серверами MetaFrame XP по протоколу SSL или TLS.

Развертывание MetaFrame с SSL Relay

Перед установкой SSL Relay вы должны сделать следующее:

- Получить сертификат сервера для каждого сервера MetaFrame XP. Для каждого сервера необходим отдельный сертификат.

- Установить сертификат сервер на каждый сервер MetaFrame XP.

- При необходимости изменить номер порта SSL Relay.

Для использования SSL Relay и Internet Information Services (IIS) на одном и том же сервере вы должны изменить номер порта SSL, используемого IIS или SSL Relay. - Выбрать в SSL Relay сертификаты сервера и допустимый криптонабор в соответствии с вашей политикой безопасности.

Шаг 1 — получение сертификата

Эксперт по безпасности вашей компании должен знать процедуру получения сертификатов. Сертификаты должны быть подписаны удостоверяющим центром (Certificate Authority, CA). Место получения сертификата зависит от разных факторов:

- Является ли ваша организция CA

- Установила ли ваша организация бизнес-отношения с публичным CA

- Факт, что Windows включает в себя поддержку некоторых удостоверяющих центров

- Стоимость сертификации и репутация CA

От удостоверяющего центра вы должны получить отдельные сертификаты для каждого сервера MetaFrame XP, на котором вы будете использовать Citrix SSL Relay.

Сертификат сервера идентифицирует некоторую машину, поэтому вам необходимо знать ее полное доменное имя (FQDN).

Вам также на каждом устройстве клиента необходимо установить кореневой сертификат. Он берется от того же CA, который выдал сертификаты севрера. Web Interface for MetaFrame XP и клиенты Citrix ICA включают поддержку следующих удостоверяющих центров:

- VeriSign, Inc., http://www.verisign.com

- Baltimore Technologies, http://www.baltimore.com

Это означает, что если вы используете сертификаты серверов от этих центров, вам не нужно устанавливать корневые сертификаты. Если вы используете сертификаты от других центров, то вам необходимо установить корневые сертификаты на каждое устройств клиента.

Определившиcь с удостоверяющим центром, вы генерируете запрос сертификата, используя веб-браузер. При этом генерируется информация, называемая «запрос подписи сертификата» (certificate signing request, CSR). Эта информация посылается в центр сертификации для подписи. В ответ вы получатете ваш подписанный сертификат и пароль. Если ваша организация сама является центром сертификации, вы сами выполняете процедуру подписи.

Вы можете использовать мастер Microsoft Web Server Certificate в модуле IIS для запроса и импорта сертификата.

Запрос сертификата с использованием IIS

- Щелкните Start > Programs > Administrative Tools > Internet Services Manager.

- В консоли IIS щелкните правой кнопкой Default Web Site и выберите Properties.

- Откройте закладку Directory Security, выберите Server Certificate. Появится мастер Web Server Certificate Wizard. Щелкните Next.

- Выберите Create a New Certificate и щелкните Next.

- Выберите Prepare the request now, but send it later и щелкните Next.

- В поле Name введите имя сертификата сервера. Здесь не требуется вводить FQDN; можете ввести имя сервера.

- В поле Bit Length введите число бит, используемых при шифровании сертификата. Чем больше, тем выше безопасность. Citrix рекомендует 1024. Убедитесь, что клиенты ICA могут поддерживать такой уровень шифрования. Щелкните OK.

- Введите информацию о вашей организации и щелкните Next.

- В поле Common Name введите FQDN сервера MetaFrame, на котором работает SSL Relay. Щелкните Next.

- Заполните информацию о географическом расположении и щелкните Next.

- Сохраните запрос сертификата и щелкните Next. Проверьте информацию в окне Request File Summary. Щелкните Next и затем Finish.

Эта информация может быть отправлена любому CA.

Шаг 2 — Установка сертификата

Версия SSL relay, включенного всостав MetaFrame XP Feature Release 2 и позже, использует собственную реализацию Microsoft SSL, называемую SChannel. SSL Relay использует такое же хранение сертификатов, что и IIS, поэтому вы можете использовать IIS или Microsoft Management Console (MMC).

После получения ответа от CA вы можете вновь запустить мастер сертификатов (Web Server Certificate) для установки сертификата.

Использование для импорта сертификатов Microsoft Management Console (MMC)

- Запустите MMC (Start > Run и введите mmc )

- Если вы не видите папку Console Root, вы должны добавить модуль Certificates:

- В меню консоли выберите Add/Remove Snap-in.

- Щелкните Add

- Выберите Certificates и щелкните Add.

- Щелкните Computer account, затем Next.

- Убедитесь, что выбран Local Computer и щелкните Finish.

- Щелкните Close для закрытия окна добавления модуля

- В левой панели консоли откройте ветвь Certificates (Local Computer)

- В левой панели щелкните (+) рядом с Personal и щелкните Certificates.

- В правой панели щелкните правой кнопкой на сертификате, выберите All Tasks, затем Import. Появится мастер импорта сертификатов.

- Щелкните Next, затем Browse для выбора файла сертификата.

- Выберите файл и щелкните Next.

- В поле Password введите пароль личного ключа и щелните Next.

- Примите значения по умолчанию в следующем окне и щелкните Finish для импорта сертификата

Шаг 3 — изменение порта SSL

Citrix SSL Relay использует порт TCP 443, стандартный порт для соединений SSL. На большиснтве защитных экранов этот порт открыт. Вы можете настроить SSL Relay на использование другого порта. Убедитесь, что новый порт открыт на межсетевых экранах.

Важно. IIS 5.0 по умолчанию устанавливается на серверы Windows и резервирует порт 443 под соединения SSL. Для запуска сервера MetaFrame XP на Windows 2000 или Windows Server 2003, вы должны настроить либо IIS, либо SSL Relay использовать другой порт. Перед изменением порта в IIS вы должны установить сертификат сервера.

Для изменения порта IIS (включая процедуру импорта сертификата):

- Запутсите Internet Services Manager.

- Щелкните (+) рядом с Web Site в левой панели

- Щелкните правой кнопкой Default Web Site и выберите Properties.

- Выберите закладку Directory Security и щелкните Server Certificate. Появится мастер сертификатов. Следуте инструкциям по импорту сертификата.

- После установки сертификата, выберите закладку Web Site в дислоговм окне Default Web Site Properties.

- Установите номер порта SSL в значение, отличное от 443.

- Щелкните OK и закройте окно.

Изменение номера порта в Citrix SSL Relay:

- Запустите утилиту конфигурации SSL Relay: Start > Programs > Citrix > MetaFrame XP > Citrix SSL Relay Configuration Tool

- На закладке Connection введине новый номер порта

- Щелкните OK.

Для запуска SSL Relay на порту 443 без использования HTTPS:

- Остановите IIS

- Настройте и запустите службу SSL Relay.

- Перезапустите IIS

SSL Relay будет использовать порт 443 раньше IIS.

Замечание. При установке MetaFrame XP членам группы User разрешается менять значение в реестре HKEY_LOCAL_MACHINESOFTWARESecureCitrixCitrix SSL Relay. Вы можете использовать Microsoft Security Configuration and Analysis для предотвращения изменения значений в этой ветке реестра.

Важно Если вы меняете порт Citrix SSL Relay, вы должны установить в параметре SSLProxyHost в файле Appsrv.ini клиента ICA Win32.

Обновление SSL Relay от Feature Release 1

Версия SSL Relay, влюченная в состав Feature Release 1, исплоьзует другое место для сертификатов и также поддерживает сертификаты в формате PEM, которые не поддерживаются в Microsoft Certificate Store.

Для обновления до Feature Release 2 или выше вам необходимо преобразовать все сертификаты из формата PEM (если необходимо) и импортировать их из оригинального каталога SSL Relay ( keystorecerts ) в хранилище сертифкатов Microsoft. Если вы уже настроили SSL Relay для MetaFrame XP Feature Release 1, выполните седующие шаги:

- Обновите сервер MetaFrame XP до последнего feature release. При обновлении сертификаты автоматически не мигрируют, а сохраняются в каталоге SSL Relaykeystorecerts.

- Если ваши сертификаты в формате PEM, используйте утилиту PEMtoPfx для преобразования их в формат Pfx format. Для этого с командной строки введите:

pemtopfx

Утилита PEMtoPfx создает файлы серфтикатов в новом формате Pfx, которые можно импортировать в хранилище Microsoft Certificate.

Важно. Технически возможно импортировать сертификаты в формате PEM напрямую в хранилище Microsoft certificate. Однако, при этом не поддерживаются личные ключи и невозможно использование сертификатов с SSL Relay.

Источник

Содержание

- Как исправить ошибку SSL в браузере?

- Причины возникновения ошибки SSL

- Устранение ошибки SSL

- Настройка антивируса

- Настройка браузера

- Изменение настроек времени и даты

- Очистка системы от вирусов

- Почему возникают ошибки SSL-соединения и как их исправить?

- Что такое SSL?

- Причины возникновения ошибок SSL-соединения

- Проблемы с датой и временем

- Ненадежный SSL-сертификат

- Брандмауэр или антивирус, блокирующие сайт

- Включенный экспериментальный протокол QUIC

- Отсутствие обновлений операционной системы

- Использование SSL-сертификата версии 3.0

- Ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера

Как исправить ошибку SSL в браузере?

Функция SSL соединения очень важна для корректного использования сайтов, особенно для учреждений, которые активно работают с финансами. Данный протокол безопасности полностью защищает все данные передаваемые клиентом на сервер и наоборот.

Действует данное соединение по принципу шифратора, вся информация, которая подготавливается к передаче между пользователем и сервером, шифруется под определённый ключ. Этим ключом обладает только сервер и ваш обозреватель, после чего данные отправляются в защищенном виде и дешифруются в системе пользователя. Такой подход гарантирует, что ваши данные, даже если их перехватят, будут защищены. Обычно SSL сертификаты приобретают учреждения продающие услуги, товары или занимающиеся онлайн банкингом/рекламой.

Так как текущее соединение используется для обмена важной информацией, то следует особенно осторожно отнестись к работе с такими сайтами, где возникает ошибка SSL.

Также не редкость, что причина проблемы кроется вовсе не в сомнительной безопасности сайта, а в неверных настройках или сбоях работы приложений самого пользователя.

Причины возникновения ошибки SSL

Распространенная ошибка, которую устранить не удастся – это покупка сертификата для сайта у поставщика, который не обладает данными полномочиями или полное отсутствие корневого сертификата. Здесь всё зависит от владельца сайта и вы вряд ли сможете повлиять на это соединение.

Другие причины возникновения ошибки поправимы, так как вызваны неисправностью приложений установленных у вас на компьютере или сбоем системных настроек. Ключевые ошибки SSL:

- Подключение блокируется внешним FrameWall`ом или антивирусным сканером;

- Причина в неверной настройке браузера;

- Время и дата, установленные на компьютере, подверглись сбою;

- Заражение компьютера вирусными программами.

Устранение ошибки SSL

Прежде всего вам следует убедиться, что проблема именно с вашей стороны, для этого следует зайти на сайт с другого браузера, лучше устройства. Если ошибка сохранилась, велика вероятность проблемы с серверной стороны.

В случае, когда проблема во всех браузерах одного устройства, а на других платформах её нет, тогда вам следует проверить антивирус и настройки даты/времени.

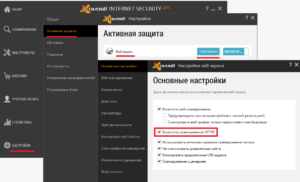

Настройка антивируса

Большинство таких приложений включают в себя функции защиты вашего интернет соединения от заражения со стороны недобросовестных сайтов. Для работы приложения требуется сканирование подключения, информации о сайте и передаваемых данных. Такое вмешательство браузером может быть расценено, как перехват трафика, из-за чего и возникает ошибка.

Для устранения проблемы нужно убрать сканирование SSL или HTTPS подключений в настройках антивируса. Делается это подобным образом во всех приложениях, рассмотрим на примере Avast Internet Security:

- Откройте основное окно программы;

- Перейдите на вкладку «Настройки»;

- Далее сделайте клик на вкладку «Активная защита»;

- Выберите меню «Основные настройки»;

- Уберите флажок с чекбокса «Включить сканирование HTTPS».

Вероятно, изменения вступят в силу после перезагрузки компьютера, но как минимум, браузер перезапустить придется.

Настройка браузера

Излишняя безопасность также может быть вредна, об этом свидетельствует данная проблема, если она кроется в браузере. Решением будет выступать понижение уровня безопасности в обозревателе. Рассмотрим на примере Google Chrome:

- Перейдите в настройки браузера;

- Далее в самом низу нажмите на «Показать дополнительные настройки»;

- Найдите графу «Сеть» и нажмите в ней на кнопку;

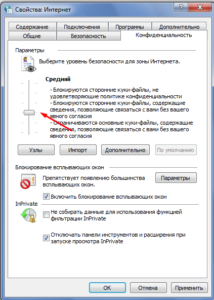

- Во вкладке «Безопасность» установите уровень надежности в положение «Средний»;

- Далее во вкладке «Конфиденциальность» передвиньте ползунок в положение «Средний».

- Перейдите в раздел «Содержание»;

- В графе «Сертификаты» кликните по кнопке «Очистить SSL».

После всех этих действий обозреватель необходимо полностью перезапустить и снова попробовать перейти на нужный сайт, на котором наблюдалась ошибка.

Изменение настроек времени и даты

Несоответствие данной настройки также может восприниматься как потенциальная опасность и соответственно блокироваться браузером из-за наличия подозрений о сбоях в SSL.

Решается проблема довольно просто, вам просто следует правильно установить данные настройки. Рассмотрим стандартный случай:

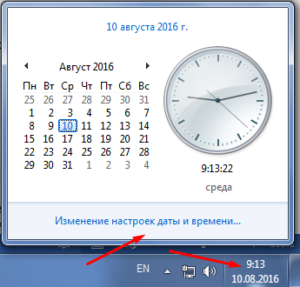

- Нажмите по времени в правом нижнем углу экрана;

- Далее перейдите по ссылке «Изменение настроек даты и времени»;

- Зачастую проблема в неправильном часовом поясе, поэтому следует нажать на кнопку «Изменить часовой пояс»;

- Выберите ваш город/страну, если таковой в списке нет, установите любую страну с правильным смещением времени;

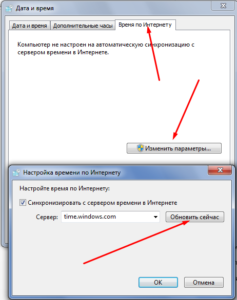

- Во вкладке «Время по интернету» кликните на «Изменить параметры» и «Обновить сейчас».

Для случаев, когда изменение времени производится самопроизвольно и оно сбивается с определённой периодичностью, предлагаем изучить подробную статью по данной теме. Для этого перейдите по ссылке, указанной выше.

Очистка системы от вирусов

Обычно здесь замешаны вирусы, которые вызывают дополнительные рекламные баннеры в вашем браузере. Сейчас проблема распространена и набирает обороты, поэтому вам следует обратить на неё внимание. Ошибка вызывается из-за попытки вируса, просканировать сайт и добавить дополнительную рекламу.

Решается проблема легко с помощью приложения Malwarebytes Anti-Malware, которое в автоматическом режиме всё исправит. Существуют и более сложные ситуации, решение, которых описано здесь.

Также следует отметить, что ошибка SSL вовсе не приговор сайту, вы успешно можете войти на него, только на свой страх и риск. Если вы вполне доверяете ресурсу, сделать это можно нажав на ссылку «Дополнительно» после текста ошибки и выбрав «Все равно перейти на сайт». Для того, чтобы в дальнейшем на текущем сайте не возникала подобная проблема, вы можете внести сертификат в список доверенных в браузере.

Помимо всего остального, причиной возникновения ошибки может быть просто неправильная ссылка на сайт, некоторые ресурсы используют защищенное соединение для зарегистрированных пользователей и обычное для гостей. В этом случае, вам следует просто заменить https на http в адресе сайта.

Рейтинг статьи 3 / 5. Голосов: 5

Пока нет голосов! Будьте первым, кто оценит этот пост.

Почему возникают ошибки SSL-соединения и как их исправить?

Зачастую после установки SSL-сертификатов многие пользователи сталкиваются с ошибками, которые препятствуют корректной работе защищенного протокола HTTPS.

Предлагаем разобраться со способами устранения подобных ошибок.

Что такое SSL?

SSL (Secure Socket Layer) — это интернет-протокол для создания зашифрованного соединения между пользователем и сервером, который гарантирует безопасную передачу данных.

Когда пользователь заходит на сайт, браузер запрашивает у сервера информацию о наличии сертификата. Если сертификат установлен, сервер отвечает положительно и отправляет копию SSL-сертификата браузеру. Затем браузер проверяет сертификат, название которого должно совпадать с именем сайта, срок действия сертификата и наличие корневого сертификата, выданного центром сертификации.

Причины возникновения ошибок SSL-соединения

Когда сертификат работает корректно, адресная строка браузера выглядит примерно так:

Но при наличии ошибок она выглядит несколько иначе:

Существует множество причин возникновения таких ошибок. К числу основных можно отнести:

- Некорректную дату и время на устройстве (компьютер, смартфон, планшет и т.д.);

- Ненадежный SSL-сертификат;

- Брандмауэр или антивирус, блокирующие сайт;

- Включенный экспериментальный интернет-протокол QUIC;

- Отсутствие обновлений операционной системы;

- Использование SSL-сертификата устаревшей версии 3.0;

- Появление ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера.

Давайте рассмотрим каждую из них подробнее.

Проблемы с датой и временем

Если на устройстве установлены некорректные дата и время, ошибка SSL-соединения неизбежна, ведь при проверке сертификата происходит проверка срока его действия. Современные браузеры умеют определять такую ошибку самостоятельно и выводят сообщение о неправильно установленной дате или времени.

Для исправления этой ошибки достаточно установить на устройстве актуальное время. После этого необходимо перезагрузить страницу или браузер.

Ненадежный SSL-сертификат

Иногда при переходе на сайт, защищенный протоколом HTTPS, появляется ошибка «SSL-сертификат сайта не заслуживает доверия».

Одной из причин появления такой ошибки, как и в предыдущем случае, может стать неправильное время. Однако есть и вторая причина — браузеру не удается проверить цепочку доверия сертификата, потому что не хватает корневого сертификата. Для избавления от такой ошибки необходимо скачать специальный пакет GeoTrust Primary Certification Authority, содержащий корневые сертификаты. После скачивания переходим к установке. Для этого:

- Нажимаем сочетание клавиш Win+R и вводим команду certmgr.msc, жмем «Ок». В Windows откроется центр сертификатов.

- Раскрываем список «Доверенные корневые центры сертификации» слева, выбираем папку «Сертификаты», кликаем по ней правой кнопкой мышки и выбираем «Все задачи — импорт».

- Запустится мастер импорта сертификатов. Жмем «Далее».

- Нажимаем кнопку «Обзор» и указываем загруженный ранее сертификат. Нажимаем «Далее»:

- В следующем диалоговом окне указываем, что сертификаты необходимо поместить в доверенные корневые центры сертификации, и нажимаем «Далее». Импорт должен успешно завершиться.

После вышеперечисленных действий можно перезагрузить устройство и проверить отображение сайта в браузере.

Брандмауэр или антивирус, блокирующие сайт

Некоторые сайты блокируются брандмауэром Windows. Для проверки можно отключить брандмауэр и попробовать зайти на нужный сайт. Если SSL-сертификат начал работать корректно, значит дело в брандмауэре. В браузере Internet Explorer вы можете внести некорректно работающий сайт в список надежных и проблема исчезнет. Однако таким образом вы снизите безопасность своего устройства, так как содержимое сайта может быть небезопасным, а контроль сайта теперь отключен.

Также SSL может блокировать антивирусная программа. Попробуйте отключить в антивирусе проверку протоколов SSL и HTTPS и зайти на сайт. При необходимости добавьте сайт в список исключений антивируса.

Включенный экспериментальный протокол QUIC

QUIC — это новый экспериментальный протокол, который нужен для быстрого подключения к интернету. Основная задача протокола QUIC состоит в поддержке нескольких соединений. Вы можете отключить этот протокол в конфигурации вашего браузера.

Показываем как отключить QUIC на примере браузера Google Chrome:

- Откройте браузер и введите команду chrome://flags/#enable-quic;

- В появившемся окне будет выделен параметр: Experimental QUIC protocol (Экспериментальный протокол QUIC). Под названием этого параметра вы увидите выпадающее меню, в котором нужно выбрать опцию: Disable.

- После этого просто перезапустите браузер.

Этот способ работает и в Windows и в Mac OS.

Отсутствие обновлений операционной системы

Проблемы с SSL-сертификатами могут возникать и из-за того, что на вашей операционной системе давно не устанавливались обновлений. Особенно это касается устаревших версий Windows (7, Vista, XP и более ранние). Установите последние обновления и проверьте работу SSL.

Использование SSL-сертификата версии 3.0

Некоторые сайты используют устаревший SSL-протокол версии 3.0, который не поддерживают браузеры. По крайней мере, по умолчанию. Чтобы браузер поддерживал устаревший SSL необходимо сделать следующее (на примере браузера Google Chrome):

- Откройте браузер и перейдите в раздел «Настройки».

- Прокрутите страницу настроек вниз и нажмите «Дополнительные».

- В разделе «Система» найдите параметр «Настройки прокси-сервера» и кликните на него.

- Откроется окно. Перейдите на вкладку «Дополнительно».

- В этой вкладке вы увидите чекбокс «SSL 3.0».

- Поставьте галочку в чекбоксе, нажмите кнопку «Ок» и перезагрузите браузер.

Ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера

В процессе активации сертификата можно столкнуться с ошибкой «Invalid CSR». Такая ошибка возникает по следующим причинам: