Самыми

частыми и самыми опасными являются

непреднамеренные ошибки штатных

пользователей, операторов, системных

администраторов и других лиц, обслуживающих

информационные системы.

Иногда

такие ошибки и являются собственно

угрозами (неправильно введенные данные

или ошибка в программе, вызвавшая крах

системы), иногда они создают уязвимые

места, которыми могут воспользоваться

злоумышленники (таковы обычно ошибки

администрирования). Пожары и наводнения

не приносят столько бед, сколько

безграмотность и небрежность в работе.

Очевидно, самый радикальный способ

борьбы с непреднамеренными ошибками —

максимальная автоматизация и строгий

контроль. Другие угрозы доступности

классифицируются по компонентам

информационных систем, на которые

нацелены угрозы:

1)

отказ пользователей;

2)

внутренний отказ информационной системы;

3)

отказ поддерживающей инфраструктуры.

Обычно

применительно к пользователям

рассматриваются следующие угрозы:

1)

нежелание работать с информационной

системой (чаще всего проявляется при

необходимости осваивать новые возможности

и при расхождении между запросами

пользователей и фактическими возможностями

и техническими характеристиками);

2)

невозможность работать с системой в

силу отсутствия соответствующей

подготовки (недостаток общей компьютерной

грамотности, неумение интерпретировать

диагностические сообщения, неумение

работать с документацией и т.п.);

3)

невозможность работать с системой в

силу отсутствия технической поддержки

(неполнота документации, недостаток

справочной информации и т.п.).

Основными

источниками внутренних отказов являются:

1)

отступление (случайное или умышленное)

от установленных правил эксплуатации;

2)

выход системы из штатного режима

эксплуатации в силу случайных или

преднамеренных действий пользователей

или обслуживающего персонала (превышение

расчетного числа запросов, чрезмерный

объем обрабатываемой информации и

т.п.);

3)

ошибки при (пере) конфигурировании

системы;

4)

отказы программного и аппаратного

обеспечения;

5)

разрушение данных;

6)

разрушение или повреждение аппаратуры.

По

отношению к поддерживающей инфраструктуре

рекомендуется рассматривать следующие

угрозы:

-

нарушение

работы (случайное или умышленное) систем

связи, электропитания, водо — и/или

теплоснабжения, кондиционирования;

разрушение или повреждение помещений;

2)

невозможность или нежелание обслуживающего

персонала и/или пользователей выполнять

свои обязанности (гражданские беспорядки,

аварии на транспорте, террористический

акт или его угроза, забастовка и т.п.).

Весьма

опасны так называемые «обиженные»

сотрудники — нынешние и бывшие. Как

правило, они стремятся нанести вред

организации-«обидчику», например:

1)

испортить оборудование;

2)

встроить логическую бомбу, которая со

временем разрушит программы и/или

данные;

3)

удалить данные.

Обиженные

сотрудники, даже бывшие, знакомы с

порядками в организации и способны

нанести немалый ущерб. Необходимо

следить за тем, чтобы при увольнении

сотрудника его права доступа к

информационным ресурсам аннулировались.

Заключение

Информация

— это ресурс. Потеря конфиденциальной

информации приносит моральный или

материальный ущерб. Условия, способствующие

неправомерному овладению конфиденциальной

информацией, сводятся к ее разглашению,

утечке и несанкционированному доступу

к ее источникам. В современных условиях

безопасность информационных ресурсов

может быть обеспечена только комплексной

системной защиты информации. Комплексная

система защиты информации должна быть:

непрерывной, плановой, целенаправленной,

конкретной, активной, надежной и др.

Система защиты информации должна

опираться на систему видов собственного

обеспечения, способного реализовать

ее функционирование не только в

повседневных условиях, но и критических

ситуациях.

Способы

обеспечения информационной безопасности

должны быть ориентированы на характер

действий, направляемых на меры

предупреждения возможных угроз.

Основными

целями защиты информации являются

обеспечение конфиденциальности,

целостности, полноты и достаточности

информационных ресурсов.

Обеспечение

информационной безопасности достигается

организационными, организационно-техническими

и техническими мероприятиями, каждое

из которых обеспечивается специфическими

силами, средствами и мерами, обладающими

соответствующими характеристиками.

Разрушение

важной информации, кража конфиденциальных

данных, перерыв в работе вследствие

отказа — все это выливается в крупные

потери, наносит ущерб репутации

организации. Проблемы с системами

управления или медицинскими системами

угрожают здоровью и жизни людей.

Современные информационные системы

сложны и, значит, опасны уже сами по

себе, даже без учета активности

злоумышленников. Постоянно обнаруживаются

новые уязвимые места в программном

обеспечении. Приходится принимать во

внимание чрезвычайно широкий спектр

аппаратного и программного обеспечения.

Меняются

принципы построения корпоративных

информационных систем. Используются

многочисленные внешние информационные

сервисы; получило широкое распространение

явление, обозначаемое исконно русским

словом «аутсорсинг», когда часть

функций корпоративной информационной

системы передается внешним организациям.

ЛИТЕРАТУРА

1.

Жаров А. «Железо IBM».

2.

Фигурнов В.Э. «IBM РС для пользователя».

3.

Журнал «КОМПЬЮТЕР-ПРЕСС»

4.

Журнал «Мир ПК»

5.

http://protection.km.ru

6.Торокин

А.А. Основы инженерно-технической защиты

информации.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Цель изучения темы: изучить угрозы доступности, целостности и конфиденциальности информации и характерные черты воздействия «вредоносных» программ.

Требования к знаниям и умениям

Студент должен знать:

-

основные угрозы доступности и конфиденциальности информации;

-

причины внутренних отказов информационных систем;

-

основные угрозы целостности информации;

-

цели внедрения вредоносного программного обеспечения и характерные черты его воздействия.

Студент должен уметь:

-

анализировать угрозы информационной безопасности.

Ключевой термин

Ключевой термин: Анализ угроз «информационной безопасности».

Первым этапом анализа угрозы информационной безопасности является определение составляющей информационной безопасности, которая может быть нарушена.

Второстепенные термины

-

Наиболее распространенные угрозы доступности.

-

Основные угрозы целостности.

-

Основные угрозы конфиденциальности.

Структурная схема терминов

1.10.1 Наиболее распространенные угрозы доступности.

Самыми частыми и самыми опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки штатных пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы.

Иногда такие ошибки и являются собственно угрозами (неправильно введенные данные или ошибка в программе), иногда они создают уязвимые места, которыми могут воспользоваться злоумышленники (обычные ошибки администрирования).

Самый эффективный способ борьбы с непреднамеренными случайными ошибками – максимальная автоматизация и строгий контроль.

Другие угрозы доступности классифицируем по компонентам автоматизированной информационной системы, на которые нацелены угрозы:

-

отказ пользователей;

-

внутренний отказ информационной системы;

-

отказ поддерживающей инфраструктуры.

Применительно к пользователям рассматриваются следующие угрозы:

-

нежелание работать с информационной системой (чаще всего проявляется при необходимости осваивать новые возможности);

-

невозможность работать с системой в силу отсутствия соответствующей подготовки (недостаток общей компьютерной грамотности, неумение интерпретировать диагностические сообщения, неумение работать с документацией и т.п.);

-

невозможность работать с системой в силу отсутствия технической поддержки (неполнота документации, недостаток справочной информации и т.п.).

Основными источниками внутренних отказов являются:

-

отступление (случайное или умышленное) от установленных правил эксплуатации;

-

выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей или обслуживающего персонала (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.);

-

ошибки при конфигурировании системы;

-

отказы программного и аппаратного обеспечения;

-

разрушение данных;

-

разрушение или повреждение аппаратуры.

По отношению к поддерживающей инфраструктуре рассматриваются следующие угрозы:

-

нарушение работы (случайное или умышленное) систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования;

-

разрушение или повреждение помещений;

-

невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности.

Опасными являются и стихийные бедствия – пожары, наводнения, землетрясения, ураганы. По статистике, на долю этих источников угроз с учетом перебоев электропитания приходится 13% потерь, нанесенных информационным системам.

Угрозы доступности могут выглядеть грубо – как повреждение или даже разрушение оборудования (в том числе носителей данных). Такое повреждение может вызываться естественными причинами (чаще всего – грозами). К сожалению, находящиеся в массовом использовании источники бесперебойного питания не защищают от мощных кратковременных импульсов.

Одним из способов нарушения доступности является загрузка информационной системы (загрузка полосы пропускания сетей, вычислительных возможностей процессоров или оперативной памяти). По расположению источника такие угрозы подразделяется на внутренние и внешние. При просчетах в конфигурации системы локальная программа способна практически монополизировать процессор и/или физическую память, сведя скорость выполнения других программ к нулю.

Известны случаи вывода из строя сервисов глобальной сети Интернет, когда на сервер с множества разных адресов с максимальной скоростью направляются вполне легальные запросы на соединение и/или обслуживание.

Одним из опаснейших способов нарушения доступности и в целом информационной безопасности является внедрение в атакуемые системы вредоносного программного обеспечения.

Целями такого программного обеспечения является:

-

внедрение другого вредоносного программного обеспечения;

-

получение контроля над атакуемой системой;

-

агрессивное потребление ресурсов;

-

изменение или разрушение программ и/или данных.

К сожалению, количество «вредного» программного обеспечения постоянно увеличивается. Вирусы и троянские программы считают уже на десятки тысяч, а базы данных антивирусных программ обновляются практически ежедневно, несмотря на постоянно внедряемые методы «универсального» детектирования (т.е. детектирования не конкретных вариантов отдельно взятого вируса, а всего «семейства» или даже целого класса вредоносных программ).

Причины роста данного вида угроз связаны с тем, что к компьютерам получают всё большее и большее количество кибер-хулиганов (по мере расширения глобальных информационных сетей). Какое-то число из них начинает самоутверждаться описанным выше способом.

Подробный анализ данного класса угроз рассмотрим в следующих темах.

1.10.2 Основные угрозы целостности

На втором месте по размерам ущерба (после непреднамеренных ошибок и упущений) стоят кражи и подлоги. По данным газеты USA Today, еще в 1992 году в результате подобных противоправных действий с использованием персональных компьютеров американским организациям был нанесен общий ущерб в размере 882 миллионов долларов.

В большинстве случаев виновниками оказывались штатные сотрудники организаций, отлично знакомые с режимом работы и мерами защиты. Это еще раз подтверждает опасность внутренних угроз, хотя говорят и пишут о них значительно меньше, чем о внешних.

С целью нарушения статической целостности злоумышленник (как правило, штатный сотрудник) может:

-

ввести неверные данные;

-

изменить данные, например, время создания или получения документа.

Угрозой целостности является не только фальсификация или изменение данных, но и отказ от совершенных действий. С этой угрозой связано понятие «аутентичность», т.е. возможность подтверждения (доказательства) авторства того или иного документа или действия.

Потенциально уязвимы с точки зрения нарушения целостности не только данные, но и программы. Внедрение рассмотренного выше вредоносного программного обеспечения – пример подобного нарушения.

Угрозами динамической целостности являются дублирование данных или внесение дополнительных сообщений (сетевых пакетов и т.п.). Соответствующие действия в сетевой среде называются активным прослушиванием.

1.10.3 Основные угрозы конфиденциальности

Конфиденциальную информацию условно можно разделить на предметную и служебную. Служебная информация (например, пароли пользователей) не относится к определенной предметной области, в информационной системе она играет техническую роль, но ее раскрытие особенно опасно, поскольку оно чревато получением несанкционированного доступа ко всей информации, в том числе предметной.

Даже если информация хранится в компьютере или предназначена для компьютерного использования, угрозы ее конфиденциальности могут носить некомпьютерный и вообще нетехнический характер, например, при работе с несколькими информационными системами возникает необходимость запоминания нескольких паролей. В таких случаях чаще всего пользуются записными книжками, листками, которые зачастую находятся рядом с компьютером и т.д. Описанный класс уязвимых мест можно назвать размещением конфиденциальных данных в среде, где им не обеспечена (зачастую – и не может быть обеспечена) необходимая защита. Помимо паролей, хранящихся в записных книжках пользователей, в этот класс попадает передача конфиденциальных данных в открытом виде (в разговоре, в письме, по сети), которая делает возможным перехват данных. Для атаки могут использоваться разные технические средства (подслушивание или прослушивание разговоров, пассивное прослушивание сети и т.п.), но идея одна – осуществить доступ к данным в тот момент, когда они наименее защищены.

Перехват данных – очень серьезная угроза, и если конфиденциальность действительно является критичной, а данные передаются по многим каналам, их защита может оказаться весьма сложной и дорогостоящей. Технические средства перехвата хорошо проработаны, доступны, просты в эксплуатации, а установить их, например, на кабельную сеть, может кто угодно, так что эту угрозу нужно принимать во внимание по отношению не только к внешним, но и к внутренним коммуникациям.

Кражи оборудования являются угрозой не только для резервных носителей, но и для компьютеров, особенно портативных.

К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь (например, системный администратор) способен прочитать любой (незашифрованный) файл, получить доступ к почте любого пользователя и т.д. Другой пример – нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

Выводы по теме

-

Отправной точкой при анализе угроз информационной безопасности является определение составляющей информационной безопасности, которая может быть нарушена той или иной угрозой: конфиденциальность, целостность или доступность.

-

Самыми частыми и опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки штатных пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы.

-

Самый эффективный способ борьбы с непреднамеренными случайными ошибками – максимальная автоматизация и строгий контроль.

-

Угрозы доступности классифицируются по компонентам автоматизированной информационной системы, на которые они нацелены: отказ пользователей; внутренний отказ информационной системы; отказ поддерживающей инфраструктуры.

-

Одним из опаснейших способов нарушения доступности и в целом информационной безопасности является внедрение в атакуемые системы вредоносного программного обеспечения (вирусов).

-

С целью нарушения целостности злоумышленник (как правило, штатный сотрудник) может ввести неверные данные или изменить имеющиеся.

-

Угрозой целостности является не только фальсификация или изменение данных, но и отказ от совершенных действий.

-

Конфиденциальная информация делится на предметную и служебную.

-

Служебная информация (например, пароли пользователей) не относится к определенной предметной области: в информационной системе она играет техническую роль, но ее раскрытие особенно опасно, поскольку может стать причиной несанкционированного доступа ко всей информации, в том числе предметной.

-

Перехват данных – очень серьезная угроза, и если конфиденциальность действительно является критичной, а данные передаются по многим каналам, их защита может оказаться весьма сложной и дорогостоящей.

Контрольные вопросы:

-

Охарактеризуйте угрозы доступности информации.

-

Назовите причины внутренних отказов информационных систем.

-

Основные угрозы целостности информации.

-

Охарактеризуйте угрозы доступности информации.

-

Цели внедрения вредоносного программного обеспечения.

-

Охарактеризуйте угрозы статической и динамической целостности.

Обучайтесь и развивайтесь всесторонне вместе с нами, делитесь знаниями и накопленным опытом, расширяйте границы знаний и ваших умений.

поделиться знаниями или

запомнить страничку

- Все категории

- экономические

43,606 - гуманитарные

33,643 - юридические

17,916 - школьный раздел

611,332 - разное

16,894

Популярное на сайте:

Как быстро выучить стихотворение наизусть? Запоминание стихов является стандартным заданием во многих школах.

Как научится читать по диагонали? Скорость чтения зависит от скорости восприятия каждого отдельного слова в тексте.

Как быстро и эффективно исправить почерк? Люди часто предполагают, что каллиграфия и почерк являются синонимами, но это не так.

Как научится говорить грамотно и правильно? Общение на хорошем, уверенном и естественном русском языке является достижимой целью.

Аннотация: Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее экономичные средства обеспечения безопасности.

Основные определения и критерии классификации угроз

Угроза — это потенциальная возможность определенным образом нарушить информационную безопасность.

Попытка реализации угрозы называется атакой , а тот, кто предпринимает такую попытку, — злоумышленником . Потенциальные злоумышленники

называются источниками угрозы .

Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем (таких, например, как возможность доступа посторонних лиц к критически важному оборудованию или ошибки в программном обеспечении).

Промежуток времени от момента, когда появляется возможность использовать слабое место,

и до момента, когда пробел ликвидируется, называется окном опасности,

ассоциированным с данным уязвимым местом.

Пока существует окно опасности, возможны успешные атаки на ИС.

Если речь идет об ошибках в ПО, то окно опасности «открывается» с появлением средств использования ошибки и ликвидируется при наложении заплат, ее исправляющих.

Для большинства уязвимых мест окно опасности существует сравнительно долго (несколько дней, иногда — недель), поскольку за это время должны произойти следующие события:

- должно стать известно о средствах использования пробела в защите;

- должны быть выпущены соответствующие заплаты;

- заплаты должны быть установлены в защищаемой ИС.

Мы уже указывали, что новые уязвимые места и средства их использования появляются постоянно; это значит, во-первых, что почти всегда существуют окна опасности и, во-вторых, что отслеживание таких окон должно производиться постоянно, а выпуск и наложение заплат — как можно более оперативно.

Отметим, что некоторые угрозы нельзя считать следствием каких-то ошибок или просчетов; они существуют в силу самой природы современных ИС. Например, угроза отключения электричества или выхода его параметров за допустимые границы существует в силу зависимости аппаратного обеспечения ИС от качественного электропитания.

Рассмотрим наиболее распространенные угрозы, которым подвержены современные информационные системы. Иметь представление о возможных угрозах, а также об уязвимых местах, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее экономичные средства обеспечения безопасности. Слишком много мифов существует в сфере информационных технологий (вспомним все ту же «Проблему 2000»), поэтому незнание в данном случае ведет к перерасходу средств и, что еще хуже, к концентрации ресурсов там, где они не особенно нужны, за счет ослабления действительно уязвимых направлений.

Подчеркнем, что само понятие » угроза » в разных ситуациях зачастую трактуется по-разному. Например, для подчеркнуто открытой организации угроз конфиденциальности может просто не существовать — вся информация считается общедоступной; однако в большинстве случаев нелегальный доступ представляется серьезной опасностью. Иными словами, угрозы, как и все в ИБ, зависят от интересов субъектов информационных отношений (и от того, какой ущерб является для них неприемлемым).

Мы попытаемся взглянуть на предмет с точки зрения типичной (на наш взгляд) организации. Впрочем, многие угрозы (например, пожар) опасны для всех.

Угрозы можно классифицировать по нескольким критериям:

- по аспекту информационной безопасности (доступность, целостность, конфиденциальность), против которого угрозы направлены в первую очередь;

- по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура);

- по способу осуществления (случайные/преднамеренные, действия природного/техногенного характера);

- по расположению источника угроз (внутри/вне рассматриваемой ИС).

В качестве основного критерия мы будем использовать первый (по аспекту ИБ), привлекая при необходимости остальные.

Наиболее распространенные угрозы доступности

Самыми частыми и самыми опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки штатных пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы.

Иногда такие ошибки и являются собственно угрозами (неправильно введенные данные или ошибка в программе, вызвавшая крах системы), иногда они создают уязвимые места, которыми могут воспользоваться злоумышленники (таковы обычно ошибки администрирования). По некоторым данным, до 65% потерь — следствие непреднамеренных ошибок.

Пожары и наводнения не приносят столько бед, сколько безграмотность и небрежность в работе.

Очевидно, самый радикальный способ борьбы с непреднамеренными ошибками — максимальная автоматизация и строгий контроль.

Другие угрозы доступности классифицируем по компонентам ИС, на которые нацелены угрозы:

- отказ пользователей ;

- внутренний отказ информационной системы;

- отказ поддерживающей инфраструктуры.

Обычно применительно к пользователям рассматриваются следующие угрозы:

- нежелание работать с информационной системой (чаще всего проявляется при необходимости осваивать новые возможности и при расхождении между запросами пользователей и фактическими возможностями и техническими характеристиками);

- невозможность работать с системой в силу отсутствия соответствующей подготовки (недостаток общей компьютерной грамотности, неумение интерпретировать диагностические сообщения, неумение работать с документацией и т.п.);

- невозможность работать с системой в силу отсутствия технической поддержки (неполнота документации, недостаток справочной информации и т.п.).

Основными источниками внутренних отказов являются:

- отступление (случайное или умышленное) от установленных правил эксплуатации;

- выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей или обслуживающего персонала (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.);

- ошибки при (пере)конфигурировании системы;

- отказы программного и аппаратного обеспечения;

- разрушение данных;

- разрушение или повреждение аппаратуры.

По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы:

- нарушение работы (случайное или умышленное) систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования;

- разрушение или повреждение помещений;

- невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности (гражданские беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.п.).

Весьма опасны так называемые «обиженные» сотрудники — нынешние и бывшие. Как правило, они стремятся нанести вред организации-«обидчику», например:

- испортить оборудование;

- встроить логическую бомбу, которая со временем разрушит программы и/или данные;

- удалить данные.

Обиженные сотрудники, даже бывшие, знакомы с порядками в организации и способны нанести немалый ущерб. Необходимо следить за тем, чтобы при увольнении сотрудника его права доступа (логического и физического) к информационным ресурсам аннулировались.

Опасны, разумеется, стихийные бедствия и события, воспринимаемые как стихийные бедствия,- пожары, наводнения, землетрясения, ураганы. По статистике, на долю огня, воды и тому подобных » злоумышленников » (среди которых самый опасный — перебой электропитания) приходится 13% потерь, нанесенных информационным системам.

Тест

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

1. Под информационной безопасностью понимается…

А)

защищенность информации и поддерживающей инфраструктуры от случайных или

преднамеренных воздействий естественного или случайного характера, которые

могут нанести неприемлемый ущерб субъектам информационных отношений в том числе

владельцам и пользователям информации и поддерживающей инфраструктуре.

Б) программный продукт и базы данных должны быть защищены по

нескольким направлениям от воздействия

В) нет правильного ответа

2. Защита информации – это..

А)

комплекс мероприятий, направленных на обеспечение информационной

безопасности.

Б) процесс

разработки структуры базы данных в соответствии с требованиями пользователей

В) небольшая программа для выполнения определенной задачи

- От чего зависит информационная безопасность?

А) от

компьютеров

Б) от поддерживающей инфраструктуры

В) от информации

- Основные составляющие информационной

безопасности:

А) целостность

Б) достоверность

В) конфиденциальность

- Доступность – это…

А)

возможность за приемлемое время получить требуемую информационную услугу.

Б) логическая

независимость

В) нет правильного ответа

- Целостность – это..

А) целостность

информации

Б) непротиворечивость информации

В) защищенность от разрушения

- Конфиденциальность – это..

А) защита от

несанкционированного доступа к информации

Б) программ и программных комплексов, обеспечивающих

технологию разработки, отладки и внедрения создаваемых программных продуктов

В) описание процедур

- Для чего создаются информационные системы?

А) получения

определенных информационных услуг

Б) обработки информации

В) все ответы правильные

- Целостность можно подразделить:

А) статическую

Б) динамичную

В) структурную

- Где применяются средства контроля

динамической целостности?

А) анализе

потока финансовых сообщений

Б) обработке данных

В) при выявлении кражи, дублирования отдельных сообщений

- Какие трудности возникают в информационных

системах при конфиденциальности?

А) сведения о

технических каналах утечки информации являются закрытыми

Б) на пути пользовательской криптографии стоят многочисленные технические

проблемы

В) все ответы правильные

- Угроза – это…

А) потенциальная

возможность определенным образом нарушить информационную безопасность

Б) система

программных языковых организационных и технических средств, предназначенных для

накопления и коллективного использования данных

В) процесс определения отвечает на текущее состояние разработки требованиям

данного этапа

- Атака

– это…

А) попытка

реализации угрозы

Б) потенциальная возможность определенным образом нарушить информационную

безопасность

В) программы, предназначенные для

поиска необходимых программ.

- Источник угрозы – это..

А)

потенциальный злоумышленник

Б) злоумышленник

В) нет правильного ответа

- Окно опасности – это…

А)

промежуток времени от момента, когда появится

возможность слабого места и до момента, когда пробел ликвидируется.

Б)

комплекс взаимосвязанных программ для

решения задач определенного класса конкретной предметной области

В)

формализованный язык для описания задач алгоритма решения задачи пользователя

на компьютере

- Какие события должны

произойти за время существования окна опасности?

А) должно стать известно о средствах использования пробелов в защите.

Б) должны быть выпущены

соответствующие заплаты.

В) заплаты должны быть установлены в

защищаемой И.С.

17. Угрозы можно классифицировать по нескольким критериям:

А)

по спектру И.Б.

Б) по способу осуществления

В) по компонентам И.С.

- По каким компонентам

классифицируется угрозы доступности:

А)

отказ пользователей

Б) отказ поддерживающей инфраструктуры

В) ошибка в программе

- Основными источниками

внутренних отказов являются:

А)

отступление от установленных правил эксплуатации

Б) разрушение данных

В) все ответы правильные

- Основными источниками

внутренних отказов являются:

А)

ошибки при конфигурировании системы

Б) отказы программного или аппаратного обеспечения

В) выход системы из штатного режима эксплуатации

21. По отношению к поддерживающей инфраструктуре

рекомендуется рассматривать следующие угрозы:

А)

невозможность и нежелание обслуживающего персонала или пользователя

выполнять свои обязанности

Б) обрабатывать большой объем программной информации

В) нет правильного ответа

- Какие существуют грани

вредоносного П.О.?

А)

вредоносная функция

Б) внешнее представление

В) способ распространения

- По механизму

распространения П.О. различают:

А)

вирусы

Б) черви

В) все ответы правильные

- Вирус – это…

А)

код обладающий способностью к распространению путем внедрения в другие

программы

Б) способность объекта реагировать на запрос сообразно

своему типу, при этом одно и то же имя метода может использоваться для

различных классов объектов

В) небольшая программа для выполнения определенной задачи

- Черви – это…

А)

код способный самостоятельно, то есть без внедрения в другие программы

вызывать распространения своих копий по И.С. и их выполнения

Б) код обладающий способностью к распространению путем внедрения в другие

программы

В) программа действий над объектом или его свойствами

- Конфиденциальную

информацию можно разделить:

А)

предметную

Б) служебную

В) глобальную

- Природа происхождения

угроз:

А)

случайные

Б) преднамеренные

В) природные

- Предпосылки появления

угроз:

А)

объективные

Б) субъективные

В) преднамеренные

- К какому виду угроз

относится присвоение чужого права?

А)

нарушение права собственности

Б) нарушение содержания

В) внешняя среда

- Отказ, ошибки, сбой –

это:

А)

случайные угрозы

Б) преднамеренные угрозы

В) природные угрозы

- Отказ — это…

А)

нарушение работоспособности элемента системы, что приводит к невозможности

выполнения им своих функций

Б) некоторая последовательность действий, необходимых

для выполнения конкретного задания

В) структура, определяющая последовательность выполнения

и взаимосвязи процессов

- Ошибка – это…

А)

неправильное выполнение элементом одной или нескольких функций происходящее

в следствии специфического состояния

Б) нарушение работоспособности элемента системы, что приводит к невозможности

выполнения им своих функций

В) негативное воздействие на программу

- Сбой – это…

А)

такое нарушение работоспособности какого-либо элемента системы в следствии

чего функции выполняются неправильно в заданный момент

Б)

неправильное выполнение элементом одной или нескольких функций происходящее в

следствие специфического состояния

В) объект-метод

- Побочное влияние – это…

А)

негативное воздействие на систему в целом или отдельные элементы

Б) нарушение работоспособности какого-либо элемента системы в следствии чего

функции выполняются неправильно в заданный момент

В) нарушение работоспособности элемента системы, что приводит к невозможности

выполнения им своих функций

- СЗИ (система защиты

информации) делится:

А)

ресурсы автоматизированных систем

Б) организационно-правовое обеспечение

В) человеческий компонент

- Что относится к

человеческому компоненту СЗИ?

А)

системные порты

Б) администрация

В) программное обеспечение

- Что относится к ресурсам

А.С. СЗИ?

А)

лингвистическое обеспечение

Б) техническое обеспечение

В) все ответы правильные

- По уровню обеспеченной

защиты все системы делят:

А)

сильной защиты

Б) особой защиты

В) слабой защиты

- По активности

реагирования СЗИ системы делят:

А)

пассивные

Б) активные

В) полупассивные

- Правовое обеспечение

безопасности информации – это…

А)

совокупность законодательных актов, нормативно-правовых документов,

руководств, требований, которые обязательны в системе защиты информации

Б) система программных языковых организационных и

технических средств, предназначенных для накопления и коллективного

использования данных

В) нет правильного ответа

- Правовое обеспечение

безопасности информации делится:

А)

международно-правовые нормы

Б) национально-правовые нормы

В) все ответы правильные

- Информацию с

ограниченным доступом делят:

А)

государственную тайну

Б) конфиденциальную информацию

В) достоверную информацию

- Что относится к

государственной тайне?

А)

сведения, защищаемые государством в области военной, экономической …

деятельности

Б) документированная информация

В) нет правильного ответа

- Вредоносная программа —

это…

А)

программа, специально разработанная для нарушения нормального

функционирования систем

Б) упорядочение абстракций, расположение их по уровням

В) процесс разделения элементов абстракции, которые

образуют ее структуру и поведение

- Основополагающие

документы для обеспечения безопасности внутри организации:

А)

трудовой договор сотрудников

Б) должностные обязанности руководителей

В) коллективный договор

- К организационно —

административному обеспечению информации относится:

А)

взаимоотношения исполнителей

Б) подбор персонала

В) регламентация производственной деятельности

- Что относится к

организационным мероприятиям:

А)

хранение документов

Б) проведение тестирования средств защиты информации

В) пропускной режим

- Какие средства

используется на инженерных и технических мероприятиях в защите информации:

А)

аппаратные

Б) криптографические

В) физические

- Программные средства –

это…

А)

специальные программы и системы защиты информации в информационных системах

различного назначения

Б)

структура, определяющая последовательность выполнения и

взаимосвязи процессов, действий и задач на протяжении всего жизненного цикла

В) модель знаний в форме графа в основе таких моделей лежит

идея о том, что любое выражение из значений можно представить в виде

совокупности объектов и связи между ними

50. Криптографические

средства – это…

А)

средства специальные математические и алгоритмические средства защиты

информации, передаваемые по сетям связи, хранимой и обрабатываемой на

компьютерах с использованием методов шифрования

Б) специальные программы и системы защиты информации в информационных системах

различного назначения

В)

механизм, позволяющий получить новый класс на основе

существующего

Угрозы сами по себе не проявляются. Все угрозы могут быть реализованы только при наличии каких-нибудь слабых мест – уязвимостей, присущих объекту информатизации. Уязвимость – некая слабость, которую можно использовать для нарушения информационной автоматизированной системы или содержащейся в ней информации. Особое внимание при рассмотрении информационной безопасности должно уделяться источникам угроз, в качестве которых могут выступать как субъекты (личность), так и объективные проявления. Причем сами источники угроз могут находиться как внутри объекта информатизации –внутренние, так и вне его – внешние.

Источниками внутренних угроз являются:

сотрудники организации;

программное обеспечение;

аппаратные средства.

Внутренние угрозы могут проявляться в следующих формах:

ошибки пользователей и системных администраторов;

нарушения сотрудниками фирмы установленных регламентов сбора, обработки, передачи и уничтожения информации;

ошибки в работе программного обеспечения;

отказы и сбои в работе компьютерного оборудования.

К внешним источникам угроз относятся:

компьютерные вирусы и вредоносные программы;

организации и отдельные лица;

стихийные бедствия.

В качестве источников угроз могут быть: действия субъекта (антропогенные источники угроз); технические средства (техногенные источники угрозы); стихийные источники.

К антропогенным источникам угроз относятся субъекты, действия которых могут быть квалифицированы как умышленные или случайные (неумышленные) преступления. К техногенным источникам угроз относятся источники, определяемые технократической деятельностью человека и развитием цивилизации. К стихийным источникам угроз относятся стихийные бедствия или иные обстоятельства, которые невозможно или возможно предусмотреть, но невозможно предотвратить при современном уровне человеческого знания и возможностей. Однако наибольший ущерб информации и информационным системам наносят неправомерные действия сотрудников и компьютерные вирусы.

Умышленные угрозы.

По данным Института защиты компьютеров (CSI) и ФБР cвыше 50% вторжений – дело рук собственных сотрудников компаний. Что касается частоты вторжений, то 21% опрошенных указали, что они испытали рецидивы «нападений». Несанкционированное изменение данных было наиболее частой формой нападения и в основном применялось против медицинских и финансовых учреждений. Свыше 50% респондентов рассматривают конкурентов как вероятный источник «нападений». Наибольшее значение респонденты придают фактам подслушивания, проникновения в информационные системы и «нападениям», в которых «злоумышленники» фальсифицируют обратный адрес, чтобы пере нацелить поиски на непричастных лиц. Такими злоумышленниками наиболее часто являются обиженные служащие и конкуренты.

В качестве субъектов промышленного шпионажа могут выступать:

фирмы-конкуренты;

кредиторы, опасающиеся вкладывать деньги в неплатежеспособные предприятия;

фирмы-покупатели, стремящиеся приобретать товары по более низким ценам;

фирмы-продавцы сырья, оборудования, и комплектующих изделий, ставящие цель получения максимально возможной прибыли от реализации продукции;

преступные элементы.

Достаточно серьёзную угрозу представляют профессиональные хакеры (профессионалы предпочитают название «технокрысы», имея в виду их принципиальное отличие от «хакеров»: первые совершают нападения с целью наживы, вторые – из спортивного интереса) – это квалифицированные злоумышленники, прекрасно знающие вычислительную технику и системы связи. Для вхождения в систему они чаще всего используют некоторую систематику и эксперименты, но рассчитывают также на удачу или догадку.

Неумышленные угрозы.

Угрозы безопасности информации могут возникать из-за ошибок человека в процессе эксплуатации компьютерных сетей при проведении ремонтных работ и неквалифицированном или небрежном управления вычислительным процессом. Во время работы системные программисты, операторы, пользователи, обслуживающий персонал могут допускать следующие ошибки:

уничтожение запрещенного для удаления файла;

изменение запрещенного для изменения файла;

некорректную установку программного обеспечения;

несоблюдение режима безопасности.

Ошибки могут приводить к блокированию информации, к изменению режима функционирования элементов компьютерной сети, а также к разглашению конфиденциальной информации, идентификаторов и паролей. Использование чужих ошибок является одним из методов несанкционированного доступа к информации.

Сбои оборудования и стихийные бедствия.

В процессе функционирования компьютерных сетей могут возникнуть сбои в работе технических и программных средств вычислительной техники и линий связи. Случайные сбои могут повлечь утерю, искажение информации или нерегламентированный доступ к ней, поэтому они рассматриваются как источник угроз безопасности информации. В то же время случайные сбои в работе оборудования могут использоваться для осуществления преднамеренного несанкционированного доступа.

К стихийным бедствиям для компьютерных сетей относятся такие стихийные явления природы, как землетрясения, наводнения, пожары, ураганы и т.п.

По способам воздействия на объекты информационной безопасности угрозы подлежат следующей классификации:

информационные;

программные;

физические;

радиоэлектронные;

организационно-правовые.

К информационным угрозам относятся:

несанкционированный доступ к информационным ресурсам;

незаконное копирование данных в информационных системах;

хищение информации из библиотек, архивов, банков и баз данных;

нарушение технологии обработки информации;

противозаконный сбор и использование информации;

использование информационного оружия.

К программным угрозам относятся:

использование ошибок и «дыр» в ПО;

компьютерные вирусы и вредоносные программы;

установка «закладных» устройств.

К физическим угрозам относятся:

уничтожение или разрушение средств обработки информации и связи;

хищение носителей информации;

хищение программных или аппаратных ключей и средств криптографической защиты данных;

воздействие на персонал.

К радиоэлектронным угрозам относятся:

внедрение электронных устройств перехвата информации в технические средства и помещения;

перехват, расшифровка, подмена и уничтожение информации в каналах связи.

К организационно-правовым угрозам относятся:

закупки несовершенных или устаревших информационных технологий и средств информатизации;

нарушение требований законодательства и задержка в принятии необходимых нормативно-правовых решений в информационной сфере.

Угрозы информационной (компьютерной) безопасности — это различные действия, которые могут привести к нарушениям состояния защиты информации. Другими словами, это — потенциально возможные события, процессы или действия, которые могут нанести ущерб информационным и компьютерным системам.

Угрозы ИБ можно разделить на два типа: естественные и искусственные. К естественным относятся природные явления, которые не зависят от человека, например ураганы, наводнения, пожары и т.д. Искусственные угрозы зависят непосредственно от человека и могут быть преднамеренными и непреднамеренными. Непреднамеренные угрозы возникают из-за неосторожности, невнимательности и незнания. Примером таких угроз может быть установка программ, не входящих в число необходимых для работы и в дальнейшем нарушающих работу системы, что и приводит к потере информации. Преднамеренные угрозы, в отличие от предыдущих, создаются специально. К ним можно отнести атаки злоумышленников как извне, так и изнутри компании. Результат реализации этого вида угроз — потери денежных средств и интеллектуальной собственности организации.

Классификация угроз информационной безопасности

В зависимости от различных способов классификации все возможные угрозы информационной безопасности можно разделить на следующие основные подгруппы.

- Нежелательный контент.

- Несанкционированный доступ.

- Утечки информации.

- Потеря данных.

- Мошенничество.

- Кибервойны.

- Кибертерроризм.

Нежелательный контент — это не только вредоносный код, потенциально опасные программы и спам (т.е. то, что непосредственно создано для уничтожения или кражи информации), но и сайты, запрещенные законодательством, а также нежелательные ресурсы с информацией, не соответствующей возрасту потребителя.

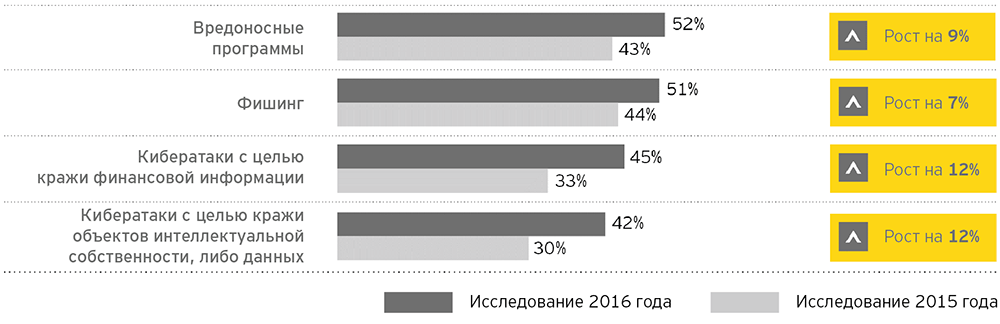

Источник: международное исследование EY в области информационной безопасности «Путь к киберустойчивости: прогноз, сопротивление, ответная реакция», 2016 год

Несанкционированный доступ — просмотр информации сотрудником, который не имеет разрешения пользоваться ею, путем превышения должностных полномочий. Несанкционированный доступ приводит к утечке информации. В зависимости от того, каковы данные и где они хранятся, утечки могут организовываться разными способами, а именно через атаки на сайты, взлом программ, перехват данных по сети, использование несанкционированных программ.

Утечки информации можно разделять на умышленные и случайные. Случайные утечки происходят из-за ошибок оборудования, программного обеспечения и персонала. Умышленные, в свою очередь, организовываются преднамеренно с целью получить доступ к данным, нанести ущерб.

Потерю данных можно считать одной из основных угроз информационной безопасности. Нарушение целостности информации может быть вызвано неисправностью оборудования или умышленными действиями людей, будь то сотрудники или злоумышленники.

Не менее опасной угрозой является мошенничество с использованием информационных технологий («фрод»). К мошенничеству можно отнести не только манипуляции с кредитными картами («кардинг») и взлом онлайн-банка, но и внутренний фрод. Целями этих экономических преступлений являются обход законодательства, политики безопасности или нормативных актов, присвоение имущества.

Ежегодно по всему миру возрастает террористическая угроза, постепенно перемещаясь при этом в виртуальное пространство. На сегодняшний день никого не удивляет возможность атак на автоматизированные системы управления технологическими процессами (АСУ ТП) различных предприятий. Но подобные атаки не проводятся без предварительной разведки, для чего применяется кибершпионаж, помогающий собрать необходимые данные. Существует также такое понятие, как «информационная война»; она отличается от обычной войны тем, что в качестве оружия выступает тщательно подготовленная информация.

Источник угроз информационной безопасности

Нарушение режима информационной безопасности может быть вызвано как спланированными операциями злоумышленников, так и неопытностью сотрудников. Пользователь должен иметь хоть какое-то понятие об ИБ, вредоносном программном обеспечении, чтобы своими действиями не нанести ущерб компании и самому себе. Такие инциденты, как потеря или утечка информации, могут также быть обусловлены целенаправленными действиями сотрудников компании, которые заинтересованы в получении прибыли в обмен на ценные данные организации, в которой работают или работали.

Основными источниками угроз являются отдельные злоумышленники («хакеры»), киберпреступные группы и государственные спецслужбы (киберподразделения), которые применяют весь арсенал доступных киберсредств, перечисленных и описанных выше. Чтобы пробиться через защиту и получить доступ к нужной информации, они используют слабые места и ошибки в работе программного обеспечения и веб-приложений, изъяны в конфигурациях сетевых экранов и настройках прав доступа, прибегают к прослушиванию каналов связи и использованию клавиатурных шпионов.

То, чем будет производиться атака, зависит от типа информации, ее расположения, способов доступа к ней и уровня защиты. Если атака будет рассчитана на неопытность жертвы, то возможно, например, использование спам-рассылок.

Оценивать угрозы информационной безопасности необходимо комплексно, при этом методы оценки будут различаться в каждом конкретном случае. Так, чтобы исключить потерю данных из-за неисправности оборудования, нужно использовать качественные комплектующие, проводить регулярное техническое обслуживание, устанавливать стабилизаторы напряжения. Далее следует устанавливать и регулярно обновлять программное обеспечение (ПО). Отдельное внимание нужно уделить защитному ПО, базы которого должны обновляться ежедневно.

Обучение сотрудников компании основным понятиям информационной безопасности и принципам работы различных вредоносных программ поможет избежать случайных утечек данных, исключить случайную установку потенциально опасного программного обеспечения на компьютер. Также в качестве меры предосторожности от потери информации следует делать резервные копии. Для того чтобы следить за деятельностью сотрудников на рабочих местах и иметь возможность обнаружить злоумышленника, следует использовать DLP-системы.

Организовать информационную безопасность помогут специализированные программы, разработанные на основе современных технологий:

- защита от нежелательного контента (антивирус, антиспам, веб-фильтры, анти-шпионы);

- сетевые экраны и системы обнаружения вторжений (IPS);

- управление учетными данными (IDM);

- контроль привилегированных пользователей (PUM);

- защита от DDoS;

- защита веб-приложений (WAF);

- анализ исходного кода;

- антифрод;

- защита от таргетированных атак;

- управление событиями безопасности (SIEM);

- системы обнаружения аномального поведения пользователей (UEBA);

- защита АСУ ТП;

- защита от утечек данных (DLP);

- шифрование;

- защита мобильных устройств;

- резервное копирование;

- системы отказоустойчивости.

Угрозы можно

классифицировать по нескольким критериям:

-

по

аспекту информационной безопасности

(доступность, целостность,

конфиденциальность), против которого

угрозы направлены в первую очередь; -

по

компонентам информационных систем,

на которые угрозы нацелены (данные,

программы, аппаратура, поддерживающая

инфраструктура); -

по

способу осуществления

(случайные/преднамеренные действия

природного/техногенного характера); -

по

расположению источника угроз

(внутри/вне рассматриваемой ИС).

Необходимость

классификации угроз ИБ АС обусловлена

тем, что архитектура современных средств

автоматизированной обработки информации,

организационное, структурное и

функциональное построение

информационно-вычислительных систем

и сетей, технологии и условия

автоматизированной обработки информации

такие, что накапливаемая, хранимая и

обрабатываемая информация подвержена

случайным влияниям чрезвычайно большого

числа факторов, в силу чего становится

невозможным формализовать задачу

описания полного множества угроз. Как

следствие, для защищаемой системы

определяют не полный перечень угроз, а

перечень классов угроз.

Классификация

всех возможных угроз

информационной безопасности

АС может быть проведена по ряду базовых

признаков.

1. По природе возникновения.

1.1. Естественные

угрозы-угрозы, вызванные

воздействиями на АС и ее компоненты

объективных физических процессов или

стихийных природных явлений, независящих

от человека.

1.2. Искусственные

угрозы— угрозы информационной

безопасности АС, вызванные деятельностью

человека.

2.

По степени

преднамеренности проявления.

2.1. Угрозы

случайного действия и/или угрозы,

вызванные ошибками или халатностью

персонала. Например:

-

проявление

ошибок программно-аппаратных средств

АС; -

некомпетентное использование, настройка

или неправомерное отключение средств

защиты персоналом службы безопасности; -

неумышленные действия, приводящие к

частичному или полному отказу системы

или разрушению аппаратных, программных,

информационных ресурсов системы

(неумышленная порча оборудования,

удаление, искажение файлов с важной

информацией или программ, в том числе

системных и т. п.); -

неправомерное включение оборудования

или изменение режимов работы устройств

и программ; -

неумышленная

порча носителей информации; -

пересылка

данных по ошибочному адресу абонента

(устройства); -

ввод

ошибочных данных; -

неумышленное

повреждение каналов связи.

2.2. Угрозы

преднамеренного действия(например,

угрозы действий злоумышленника для

хищения информации).

3.

По

непосредственному источнику угроз.

3.1. Угрозы,

непосредственным источником которых

является природная среда(стихийные

бедствия, магнитные бури, радиоактивное

излучение и т.п.).

3.2. Угрозы,

источником которых является человек:

-

внедрение агентов в число персонала

системы (в том числе, возможно, и в

административную группу, отвечающую

за безопасность); -

вербовка (путем подкупа, шантажа и т.п.)

персонала или отдельных пользователей,

имеющих определенные полномочия; -

угроза несанкционированного копирования

секретных данных пользователем АС; -

разглашение, передача или утрата

атрибутов разграничения доступа

(паролей, ключей шифрования,

идентификационных карточек, пропусков

и т.п.).

3.3. Угрозы,

непосредственным источником которых

являются санкционированные

программно-аппаратные средства:

-

запуск технологических программ,

способных при некомпетентном пользовании

вызывать потерю работоспособности

системы (зависания) или зацикливания)

или необратимые изменения в системе

(форматирование или реструктуризацию

носителей информации, удаление данных

и т. п.); -

возникновение

отказа в работе операционной системы.

3.4. Угрозы,

непосредственным источником которых

являются несанкционированные

программно-аппаратные средства:

-

нелегальное внедрение и использование

неучтенных программ (игровых, обучающих,

технологических и др., не являющихся

необходимыми для выполнения нарушителем

своих служебных обязанностей) с

последующим необоснованным расходованием

ресурсов (загрузка процессора, захват

оперативной памяти и памяти на внешних

носителях); -

заражение

компьютера вирусами с деструктивными

функциями.

4.

По положению

источника угроз.

4.1. Угрозы,

источник которых расположен вне

контролируемой зоны территории

(помещения), на которой находится АС:

-

перехват побочных электромагнитных,

акустических и других излучений

устройств и линий связи, а также наводок

активных излучений на вспомогательные

технические средства, непосредственно

не участвующие в обработке информации

(телефонные линии, сети питания, отопления

и т. п.); -

перехват данных, передаваемых по каналам

связи, и их анализ с целью выяснения

протоколов обмена, правил вхождения в

связь и авторизации пользователя и

последующих попыток их имитации для

проникновения в систему; -

дистанционная фото- и видеосъемка.

4.2. Угрозы,

источник которых расположен в пределах

контролируемой зоны территории

(помещения), на которой находится АС:

-

хищение производственных отходов

(распечаток, записей, списанных носителей

информации и т.п.); -

отключение или вывод из строя подсистем

обеспечения функционирования

вычислительных систем (электропитания,

охлаждения и вентиляции, линий связи

и т.д.); -

применение

подслушивающих устройств.

4.3. Угрозы,

источник которых имеет доступ к

периферийным устройства АС(терминалам).

4.4. Угрозы,

источник которых расположен в АС:

-

проектирование архитектуры системы и

технологии обработки данных, разработка

прикладных программ, которые представляют

опасность для работоспособности системы

и безопасности информации; -

некорректное

использование ресурсов АС.

5.

По степени

зависимости от активности АС.

5.1. Угрозы,

которые могут проявляться независимо

от активности АС:

-

вскрытие шифров криптозащиты информации;

-

хищение носителей информации (магнитных

дисков, лент, микросхем памяти,

запоминающих устройств и компьютерных

систем).

5.2. Угрозы, которые

могут проявляться только в процессе

автоматизированной обработки данных(например, угрозы выполнения и

распространения программных вирусов).

6.

По степени

воздействия на АС.

6.1. Пассивные

угрозы, которые при реализации

ничего не меняют в структуре и содержании

АС (угроза копирования секретных данных).

6.2. Активные

угрозы, которые при воздействии

вносят изменения в структуру и содержание

АС:

-

внедрение аппаратных спецвложений,

программных «закладок» и «вирусов»

(«троянских коней» и «жучков»),

т.е. таких участков программ, которые

не нужны для выполнения заявленных

функций, но позволяют преодолеть систему

защиты, скрытно и незаконно осуществить

доступ к системным ресурсам с целью

регистрации и передачи критической

информации или дезорганизации

функционирования системы; -

действия по дезорганизации функционирования

системы (изменение режимов работы

устройств или программ, забастовка,

саботаж персонала, постановка мощных

активных радиопомех на частотах работы

устройств системы и т.п.); -

угроза умышленной модификации информации.

7.

По этапам

доступа пользователей или программ к

ресурсам АС.

7.1. Угрозы,

которые могут проявляться на этапе

доступа к ресурсам АС(например,

угрозы несанкционированного доступа

в АС).

7.2. Угрозы,

которые могут проявляться после

разрешения доступа к ресурсам АС(например, угрозы несанкционированного

или некорректного использования ресурсов

АС).

8.

По способу

доступа к ресурсам АС.

8.1. Угрозы,

направленные на использование прямого

стандартного пути доступа к ресурсам

АС:

-

незаконное получение паролей и других

реквизитов разграничения доступа

(агентурным путем, используя халатность

пользователей, подбором, имитацией

интерфейса системы и т.д.) с последующей

маскировкой под зарегистрированного

пользователя («маскарад»); -

несанкционированное использование

терминалов пользователей, имеющих

уникальные физические характеристики,

такие как номер рабочей станции в сети,

физический адрес, адрес в системе связи,

аппаратный блок кодирования и т.п.

8.2. Угрозы,

направленные на использование скрытого

нестандартного пути доступа к ресурсам

АС:

-

вход в систему в обход средств защиты

(загрузка посторонней опера ционной

системы со сменных магнитных носителей

и т.п.); -

угроза несанкционированного доступа

к ресурсам АС путем использования

недокументированных возможностей ОС.

9. По

текущему месту расположения информации,

хранимой и обрабатываемой в АС.

9.1. Угрозы

доступа к информации на внешних

запоминающих устройства(например,

угроза несанкционированного копирования

секретной информации с жесткого диска).

9.2. Угрозы

доступа к информации в оперативной

памяти:

-

чтение остаточной информации из

оперативной памяти; -

чтение информации из областей оперативной

памяти, используемых операционной

системой (в том числе подсистемой

защиты) или другими пользователями, в

асинхронном режиме, используя недостатки

мультизадачных АС и систем программирования; -

угроза доступа к системной области

оперативной памяти со сторон прикладных

программ.

9.3. Угрозы

доступа к информации, циркулирующей в

линиях связи:

-

незаконное подключение к линиям связи

с целью работы во время пауз в действиях

законного пользователя от его имени с

вводом ложных сообщений или модификацией

передаваемых сообщений; -

незаконное подключение к линиям связи

с целью прямой подмены законного

пользователя путем его физического

отключения после входа в систему и

успешной аутентификации с последующим

вводом дезинформации и навязыванием

ложных сообщений; -

перехват всего потока данных с целью

дальнейшего анализа не в реальном

масштабе времени.

9.4. Угрозы

доступа к информации, отображаемой на

терминале или печатаемой на принтере(например, угроза записи отображаемой

информации на скрытую видеокамеру). Вне

зависимости от конкретных видов угроз

или их проблемно-ориентированной

классификации АС удовлетворяет

потребности эксплуатирующих ее лиц,

если обеспечиваются следующие свойства

информации систем ее обработки.

В качестве основного

критерия будем использовать первый (по

аспекту ИБ), привлекая при необходимости

остальные.

Угроза доступности

(отказа

служб)

возникает всякий раз, когда в результате

преднамеренных действий, предпринимаемых

другим пользователем или злоумышленником,

блокируется доступ к некоторому ресурсу

вычислительной системы. Реально

блокирование может быть постоянным —

запрашиваемый ресурс никогда не будет

получен, или оно может вызывать только

задержку запрашиваемого ресурса,

достаточно долгую для того, чтобы он

стал бесполезным. В этих случаях говорят,

что ресурс исчерпан.

Доступность информации– свойство

системы (среды, средств и технологии

обработки), в которой циркулирует

информация, характеризующееся способностью

обеспечивать своевременный беспрепятственный

доступ субъектов к интересующей их

информации и готовность соответствующих

автоматизированных служб к обслуживанию

поступающих от субъектов запросов

всегда, когда возникает в этом

необходимость.

Самыми частыми и

самыми опасными (с точки зрения размера

ущерба) являются непреднамеренные

ошибкиштатных пользователей,

операторов, системных администраторов

и других лиц, обслуживающих ИС.

Иногда такие ошибки

и являются собственно угрозами

(неправильно введенные данные или ошибка

в программе, вызвавшая крах системы),

иногда они создают уязвимые места,

которыми могут воспользоваться

злоумышленники. По некоторым данным,

до 65% потерь – следствие непреднамеренных

ошибок.

Пожары и наводнения

не приносят столько бед, сколько

безграмотность и небрежность в работе.

Самый радикальный способ борьбы с

непреднамеренными ошибками – максимальная

автоматизация и строгий контроль.

Другие угрозы

доступностиклассифицируем покомпонентам ИС, на которые нацелены

угрозы:

-

отказ

пользователей; -

внутренний

отказ информационной

системы; -

отказ

поддерживающей инфраструктуры.

Обычно применительно

к пользователям рассматриваются

следующие угрозы:

-

нежелание

работать с информационной системой; -

невозможность

работать с системой в силу отсутствия

соответствующей подготовки (недостаток

компьютерной грамотности, неумение

интерпретировать диагностические

сообщения, неумение работать с

документацией); -

невозможность

работать с системой в силу отсутствия

технической поддержки (неполнота

документации, недостаток справочной

информации и т.п.).

Основными

источниками внутренних

отказов являются:

-

отступление

от установленных правил эксплуатации; -

выход

системы из штатного режима эксплуатации

в силу случайных или преднамеренных

действий пользователей или обслуживающего

персонала (превышение расчетного числа

запросов, чрезмерный объем обрабатываемой

информации и т.п.); -

ошибки

при (пере)конфигурировании системы; -

отказы

программного и аппаратного обеспечения; -

разрушение

данных; -

разрушение

или повреждение аппаратуры.

По

отношению к поддерживающей

инфраструктуре

рекомендуется рассматривать следующие

угрозы:

-

нарушение

работы (случайное или умышленное) систем

связи, электропитания, водо- и/или

теплоснабжения, кондиционирования; -

разрушение

или повреждение помещений; -

невозможность

или нежелание обслуживающего персонала

и/или пользователей выполнять свои

обязанности (гражданские беспорядки,

аварии на транспорте, террористический

акт или его угроза, забастовка и т.п.).

Весьма

опасны так называемые «обиженные»

сотрудники – нынешние

и бывшие (они стремятся нанести вред

организации-«обидчику», например:

испортить оборудование; встроить

логическую бомбу, которая со временем

разрушит программы и/или данные; удалить

данные). Необходимо следить за тем,

чтобы при увольнении сотрудника его

права доступа (логического и физического)

к информационным ресурсам аннулировались.

Опасны, разумеется,

стихийные бедствияи события,

воспринимаемые как стихийные бедствия,–

пожары, наводнения, землетрясения,

ураганы, по статистике, (среди которых

самый опасный – перебой электропитания)

приходится 13% потерь, нанесенных ИС.

Некоторые примеры

угроз доступности.

Угрозы доступности

могут выглядеть грубо – как повреждениеили даже разрушениеоборудования(в том числе носителей данных) и может

вызываться естественными причинами

(чаще всего – грозами). Опасны протечки

водопровода и отопительной системы, в

сильную жару, ломаются кондиционеры,

установленные в серверных залах, набитых

дорогостоящим оборудованием.

Общеизвестно, что

периодически необходимо производить

резервное копирование данных. Однако

даже если это предложение выполняется,

резервные носители обычно хранят

небрежно, не обеспечивая их защиту от

вредного воздействия окружающей среды.

Перейдем теперь

к программным атакам на доступность.

В качестве средства

вывода системы из штатного режима

эксплуатации может использоваться

агрессивное потребление ресурсов(обычно – полосы пропускания сетей,

вычислительных возможностей процессоров

или ОЗУ). По расположению источника

угрозы такоепотреблениеподразделяется

налокальное и удаленное.

При просчетах в конфигурации системы

локальная программа способна практически

монополизировать процессор и/или

физическую память, сведя скорость

выполнения других программ к нулю.

Простейший

пример удаленного потребления ресурсов

– атака, получившая наименование

«SYN-наводнение». Она представляет

собой попытку переполнить таблицу

«полуоткрытых» TCP-соединений сервера

(установление соединений начинается,

но не заканчивается), что приводит к

затруднению установление новых соединений

пользователей, то есть сервер блокируется.

По

отношению к атаке «Papa Smurf» уязвимы

сети, воспринимающие ping-пакеты с

широковещательными адресами. Ответы

на такие пакеты «съедают» полосу

пропускания.

Удаленное потребление

ресурсов в последнее время проявляется

в особенно опасной форме – как

скоординированные распределенные

атаки, когда на сервер с множества разных

адресов с максимальной скоростью

направляются вполне легальные запросы

на соединение и/или обслуживание.

Для выведения

систем из штатного режима эксплуатации

могут использоваться уязвимые места в

виде программных и аппаратных ошибок.

Например, известная

ошибка в процессоре Pentium I дает возможность

локальному пользователю путем выполнения

определенной команды «подвесить»

компьютер, так что помогает только

аппаратный RESET.

Программа

«Teardrop» удаленно «подвешивает»

компьютеры, эксплуатируя ошибку в сборке

фрагментированных IP-пакетов.

Угроза нарушения

целостности

включает в себя любое умышленное

изменение информации, хранящейся в

вычислительной системе или передаваемой

из одной системы в другую, в том числе

и несанкционированное изменение

информации при случайных ошибках

программного или аппаратного обеспечения.

Санкционированными изменениями являются

те, которые сделаны уполномоченными

лицами с обоснованной целью (например,

периодическая запланированная коррекция

некоторой базы данных).

Целостность информации — существование

информации в неискаженном виде (неизменном

по отношению к некоторому фиксированному

ее состоянию). Обычно субъектов интересует

обеспечение более широкого свойства –

достоверности информации, которое

складывается из адекватности (полноты

и точности) отображения состояния

предметной области и непосредственно

целостности информации, т.е. ее

неискаженности.

На втором месте

по размерам ущерба стоят кражи иподлоги. По данным газеты USA Today, еще

в 1992 году в результате подобных

противоправных действий с использованием

персональных компьютеров американским

организациям был нанесен общий ущерб

в размере 882 миллионов долларов. В наши

дни ущерб от такого рода действий вырос

многократно.

В большинстве

случаев виновниками оказывались штатные

сотрудники организаций, знакомые с

режимом работы и мерами защиты, что

подтверждает опасность внутренних

угроз, хотя им уделяют меньшее внимание,

чем внешним.

Существует различие

между статическойидинамической

целостностью. С целью нарушения

статической целостности злоумышленник

может:ввести неверные

данные; изменить данные.

Иногда

изменяются содержательные данные,

иногда – служебная информация.

Показательный случай нарушения

целостности имел место в 1996 году. Служащая

Oracle (личный секретарь вице-президента)

предъявила судебный иск, обвиняя

президента корпорации в незаконном

увольнении после того, как она отвергла

его ухаживания. В доказательство своей

правоты женщина привела электронное

письмо, якобы отправленное ее начальником

президенту. Содержание письма для нас

сейчас не важно; важно время отправки.

Дело в том, что вице-президент предъявил,

в свою очередь, файл с регистрационной

информацией компании сотовой связи, из

которого явствовало, что в указанное

время он разговаривал по мобильному

телефону, находясь вдалеке от своего

рабочего места. Таким образом, в суде

состоялось противостояние «файл

против файла». Очевидно, один из них

был фальсифицирован или изменен, то

есть была нарушена его целостность. Суд

решил, что подделали электронное письмо

(секретарша знала пароль вице-президента,

поскольку ей было поручено его менять),

и иск был отвергнут…

Угрозой целостности

является не только фальсификация или

изменение данных, но и отказ от совершенных

действий. Если нет средств обеспечить

«неотказуемость», компьютерные

данные не могут рассматриваться в

качестве доказательства.

Потенциально

уязвимы с точки зрения нарушения

целостностине толькоданные,

но ипрограммы. Внедрение рассмотренного

выше вредоносного ПО – пример подобного

нарушения.

Угрозами динамической

целостности являются нарушение

атомарности транзакций, переупорядочение,

кража, дублирование данных или внесение

дополнительных сообщений (сетевых

пакетов и т.п.). Соответствующие действия

в сетевой среде называются активным

прослушиванием.

Угроза нарушения

конфиденциальности

заключается в том, что информация

становится известной тому, кто не

располагает полномочиями доступа к

ней. Иногда, в связи с угрозой нарушения

конфиденциальности, используется термин

«утечка».

Конфиденциальность информации–

субъективно определяемая (приписываемая)

характеристика (свойство) информации,

указывающая н необходимость введения

ограничений на круг субъектов, имеющих

доступ к данной информации, и обеспечиваемая

способностью системы (среды) сохранять

указанную информацию в тайне от субъектов,

не имеющих полномочий доступа к ней.

Объективные предпосылки подобного

ограничения доступности информации

для одних субъектов заключены в

необходимости защиты их законных

интересов от других субъектов

информационных отношений.

Конфиденциальную

информацию можно разделить на предметную

и служебную. Служебная информация

(например, пароли пользователей) не

относится к определенной предметной

области, в информационной системе она

играет техническую роль, но ее раскрытие

особенно опасно, поскольку оно чревато

получением несанкционированного доступа

ко всей информации, в том числе предметной.

Многим людям

приходится выступать в качестве

пользователей не одной, а целого ряда

систем (информационных сервисов). Если

для доступа к таким системам используются

многоразовые пароли или иная

конфиденциальная информация, то наверняка

эти данные будут храниться не только в

голове, но и в записной книжке или на

листках бумаги, которые пользователь

часто оставляет на рабочем столе, а то

и попросту теряет. И дело здесь не в

неорганизованности людей, а в изначальной

непригодности парольной схемы. Невозможно

помнить много разных паролей; рекомендации

по их регулярной смене только усугубляют

положение, заставляя применять несложные

схемы чередования или стараться свести

дело к двум-трем легко запоминаемым

паролям.

Описанный класс

уязвимых мест можно назвать размещением

конфиденциальных данных в среде, где

им не обеспечена необходимая защита.

Угроза же состоит в том, что кто-то не

откажется узнать секреты, которые сами

просятся в руки. Помимо паролей, хранящихся

в записных книжках пользователей, в

этот класс попадает передача

конфиденциальных данных в открытом

виде (в разговоре, в письме, по сети),

которая делает возможным перехват

данных. Для атаки могут использоваться

разные технические средства (подслушивание

или прослушивание разговоров, пассивное

прослушивание сети и т.п.), но идея одна

– получить доступ к данным в тот момент,

когда они наименее защищены.

Угрозу перехвата