0

1

Собственно Арч) Какой тут снова прикол?

(458/458) проверка ключей [####################################################################] 100%

загрузка необходимых ключей...

:: Import PGP key 5A45B06B81CAB876, "Konstantin Gizdov <arch@kge.pw>"? [Y/n] y

(458/458) проверка целостности пакета [####################################################################] 100%

ошибка: confuse: неизвестный ключ "C5A5958FD7785FAD982FA2EC5A45B06B81CAB876"

:: Import PGP key C5A5958FD7785FAD982FA2EC5A45B06B81CAB876? [Y/n] y

ошибка: key "C5A5958FD7785FAD982FA2EC5A45B06B81CAB876" could not be looked up remotely

:: Файл /var/cache/pacman/pkg/confuse-3.3-3-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: cinnamon-desktop: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/cinnamon-desktop-4.8.1-1-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: cinnamon-settings-daemon: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/cinnamon-settings-daemon-4.8.5-1-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: cinnamon-menus: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/cinnamon-menus-4.8.3-1-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: cinnamon-control-center: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/cinnamon-control-center-4.8.2-1-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: python-xapp: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/python-xapp-2.0.2-2-any.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: xapp: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/xapp-2.0.7-1-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: cinnamon-session: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/cinnamon-session-4.8.0-1-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: cjs: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/cjs-4.8.2-1-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: muffin: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/muffin-4.8.0-1-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: nemo: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/nemo-4.8.5-1-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: cinnamon: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/cinnamon-4.8.6-1-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: не удалось завершить транзакцию (неверный или поврежденный пакет)

Обнаружены ошибки, пакеты не обновлены.

[root@home etc]#

пробовал

[root@home etc]# sudo pacman-key --populate archlinux

==> Добавление ключей из файла 'archlinux.gpg'...

==> Локальное подписывание доверенных ключей в связке...

-> Локальное подписывание ключа 'D8AFDDA07A5B6EDFA7D8CCDAD6D055F927843F1C'...

-> Локальное подписывание ключа 'DDB867B92AA789C165EEFA799B729B06A680C281'...

-> Локальное подписывание ключа '91FFE0700E80619CEB73235CA88E23E377514E00'...

-> Локальное подписывание ключа '0E8B644079F599DFC1DDC3973348882F6AC6A4C2'...

-> Локальное подписывание ключа 'AB19265E5D7D20687D303246BA1DFB64FFF979E7'...

==> Импорт значений доверия владельцам...

==> Блокирование отозванных ключей...

-> Блокирование ключа '8F76BEEA0289F9E1D3E229C05F946DED983D4366'...

-> Блокирование ключа '63F395DE2D6398BBE458F281F2DBB4931985A992'...

-> Блокирование ключа '50F33E2E5B0C3D900424ABE89BDCF497A4BBCC7F'...

-> Блокирование ключа '27FFC4769E19F096D41D9265A04F9397CDFD6BB0'...

-> Блокирование ключа '39F880E50E49A4D11341E8F939E4F17F295AFBF4'...

-> Блокирование ключа '8840BD07FC24CB7CE394A07CCF7037A4F27FB7DA'...

-> Блокирование ключа '5559BC1A32B8F76B3FCCD9555FA5E5544F010D48'...

-> Блокирование ключа '0B20CA1931F5DA3A70D0F8D2EA6836E1AB441196'...

-> Блокирование ключа '07DFD3A0BC213FA12EDC217559B3122E2FA915EC'...

-> Блокирование ключа '4FCF887689C41B09506BE8D5F3E1D5C5D30DB0AD'...

-> Блокирование ключа '5A2257D19FF7E1E0E415968CE62F853100F0D0F0'...

-> Блокирование ключа 'D921CABED130A5690EF1896E81AF739EC0711BF1'...

-> Блокирование ключа '7FA647CD89891DEDC060287BB9113D1ED21E1A55'...

-> Блокирование ключа 'BC1FBE4D2826A0B51E47ED62E2539214C6C11350'...

-> Блокирование ключа '4A8B17E20B88ACA61860009B5CED81B7C2E5C0D2'...

-> Блокирование ключа '5696C003B0854206450C8E5BE613C09CB4440678'...

-> Блокирование ключа '684148BB25B49E986A4944C55184252D824B18E8'...

-> Блокирование ключа '8CF934E339CAD8ABF342E822E711306E3C4F88BC'...

-> Блокирование ключа 'F5A361A3A13554B85E57DDDAAF7EF7873CFD4BB6'...

-> Блокирование ключа '5E7585ADFF106BFFBBA319DC654B877A0864983E'...

-> Блокирование ключа '65EEFE022108E2B708CBFCF7F9E712E59AF5F22A'...

-> Блокирование ключа '40440DC037C05620984379A6761FAD69BA06C6A9'...

-> Блокирование ключа '34C5D94FE7E7913E86DC427E7FB1A3800C84C0A5'...

-> Блокирование ключа '81D7F8241DB38BC759C80FCE3A726C6170E80477'...

-> Блокирование ключа 'E7210A59715F6940CF9A4E36A001876699AD6E84'...

-> Блокирование ключа '5357F3B111688D88C1D88119FCF2CB179205AC90'...

-> Блокирование ключа '4D913AECD81726D9A6C74F0ADA6426DD215B37AD'...

-> Блокирование ключа 'FB871F0131FEA4FB5A9192B4C8880A6406361833'...

-> Блокирование ключа '66BD74A036D522F51DD70A3C7F2A16726521E06D'...

-> Блокирование ключа 'B1F2C889CB2CCB2ADA36D963097D629E437520BD'...

-> Блокирование ключа '9515D8A8EAB88E49BB65EDBCE6B456CAF15447D5'...

-> Блокирование ключа '76B4192E902C0A52642C63C273B8ED52F1D357C1'...

-> Блокирование ключа '40776A5221EF5AD468A4906D42A1DB15EC133BAD'...

-> Блокирование ключа 'D4DE5ABDE2A7287644EAC7E36D1A9E70E19DAA50'...

-> Блокирование ключа '44D4A033AC140143927397D47EFD567D4C7EA887'...

==> Обновление таблицы доверия...

gpg: срок следующей проверки таблицы доверия 2021-08-02

[root@home etc]# sudo pacman-key --init

[root@home etc]# sudo pacman-key --refresh-keys

gpg: обновление 118 ключей из hkps://hkps.pool.sks-keyservers.net

gpg: сбой при обновлении с сервера ключей: Общая ошибка

==> ОШИБКА: Не удалось обновить указанный локальный ключ с сервера ключей.

[root@home etc]#

В дистрибутивах Linux пользовательские привилегии предоставляются путем открытия доступа к root. Наличие таких прав позволяет использовать функциональность операционной системы более широко и выполнять необходимые действия в корневом каталоге.

Давайте детально обсудим, что может суперпользователь в Linux, как настроить root и для чего нужна команда sudo.

Предназначение root-прав в Linux

Права обычного пользователя в Linux крайне ограничены. Он может управлять только своим каталогом и открывать для чтения определенные файлы из корня. Доступ для их изменения или установки программ отсутствует, что делает привилегии суперпользователя крайне важными при настройке ОС и решении разных проблем. Обычный пользователь ограничивается следующим набором прав:

- чтение, запись и изменение любых атрибутов пользовательской папки;

- то же самое и для каталога /tmp;

- выполнение программ в любом месте, где нет ограничений;

- чтение файлов с соответствующим атрибутом для всех пользователей.

При наличии рут-прав у юзера появляется гораздо больше возможностей и расширяются границы взаимодействия с операционной системой. Становятся доступными любые действия со всеми папками и файлами.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Безопасность использования прав суперпользователя

Если с предназначением root-прав в Linux все понятно, то вот к безопасности их использования есть вопросы. В основном, относится это к серверным машинам, поскольку риск взлома домашнего компьютера очень мал, да и кому нужны файлы обычного пользователя, чтобы ради этого затевать процедуру взлома. Если вы используете Linux как обычную операционную систему, работаете с документами и стандартными программами, используйте root для установки приложений и защиты системы от случайных изменений, которые могут внести другие пользователи компьютера.

С серверной частью все гораздо сложнее, поскольку рут как таковой не предоставляет полной защиты. Часто используемые пароли взламываются путем перебора или поиском бэкдора. Поэтому не стоит полагаться исключительно на защиту паролем, если вы владеете файлами сайтов или используете сервер для других целей. Займитесь настройкой файрвола, если это повысит уровень защиты.

Команда sudo и примеры ее использования

Команда sudo тесно связана с root в Linux, поскольку отвечает за передачу прав суперпользователя и позволяет от его имени выполнять команды в Терминале. Существует несколько ее вариаций, использующихся при разных обстоятельствах. Подходит эта команда как для выполнения всего одного действия, так и для передачи прав на всю текущую сессию.

Самый простой пример использования sudo – запуск программы от имени суперпользователя. Для этого вводится:

sudo program program – название приложения, которое вы хотите запустить

Еще sudo применяется для установки софта, команда в таком случае обретает вид:

sudo apt install program

Если же вы желаете использовать сразу несколько команд, например, введя sudo cat file.txt | grep text > file.txt, появится ошибка, поскольку при выполнении второй команды права суперпользователя отсутствуют, а значит, запись в файл невозможна. Решается такая ситуация добавлением sudo перед каждым выражением.

В следующем разделе статьи речь пойдет о передаче прав суперпользователя, что тоже реализуемо при помощи sudo. Я рассмотрю два полезных аргумента. Советую ознакомиться с ними, если хотите упростить выполнение действий через Терминал.

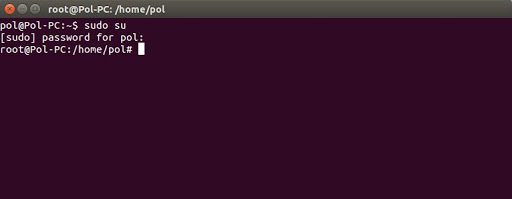

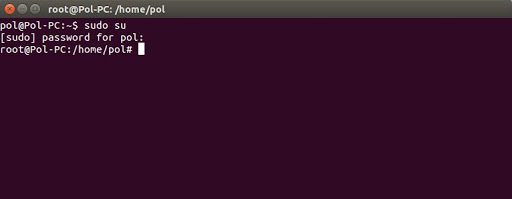

Переключение на суперпользователя

Еще раз уточню, что команда sudo идеально подходит для получения необходимых привилегий без переключения учетной записи. Ее можно использовать как для выполнения одного действия, так и нескольких. Если вы желаете временно получить рут-права через эту команду, введите sudo -s или sudo -i. В первом случае домашний каталог остается текущим, а во втором меняется на /root.

Примерно так же работает и команда su, но она обладает дополнительными аргументами, которые следует уточнить:

- -c – позволяет выполнить команду;

- -g – устанавливает группу для пользователя;

- -G – дополнительные группы для юзера;

- —, -l, —login – один из режимов входа, при котором происходит переключение домашнего каталога;

- -p – сохранение переменных окружения;

- -s – выбор оболочки для выхода.

Есть вариант выполнить вход в оболочку под суперпользователем, но он имеет свои неудобства. Он заключается в переключении в доступную виртуальную консоль, что осуществляется комбинацией Ctrl + Alt + F1-F6. Там понадобится ввести логин и пароль root для получения доступа. Главный недостаток этого метода – потеря возможности взаимодействия с графическим интерфейсом операционной системы.

Второй вариант – ввод такого же логина и пароля при входе через графическую форму авторизации. Так вы сразу получите доступ ко всем файлам, даже не надо будет вводить sudo. Однако неопытным пользователям такой метод не подходит, поскольку возникает риск удаления или изменения системных файлов, что иногда приводит к поломке ОС.

Вы уже сами решайте, какой вариант хотите использовать, и готовы ли смириться со всеми ограничениями и недостатками, которые накладывает каждый из них.

Предоставление и отзыв прав суперпользователя

Каждому пользователю в Linux можно предоставить root-права, добавив его в соответствующую группу. Точно так же их можно и отнять, если вдруг это понадобится. Рассмотрю три варианта действий.

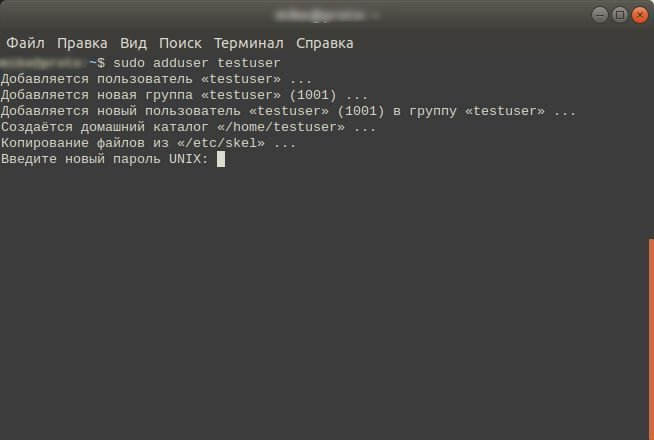

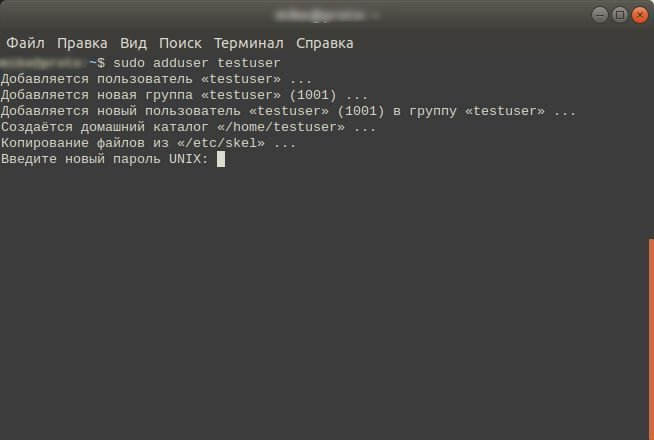

Создание нового пользователя с root

Допустим, что вы, единственный юзер в Linux, хотите создать еще одну учетную запись с правами суперпользователя. В таком случае алгоритм действий обретет следующий вид:

- Откройте Терминал и введите команду sudo adduser user (user замените на нужное имя пользователя).

- В консоли появятся инструкции по созданию нового пользователя. Присвойте пароль и подтвердите действие, чтобы завершить создание.

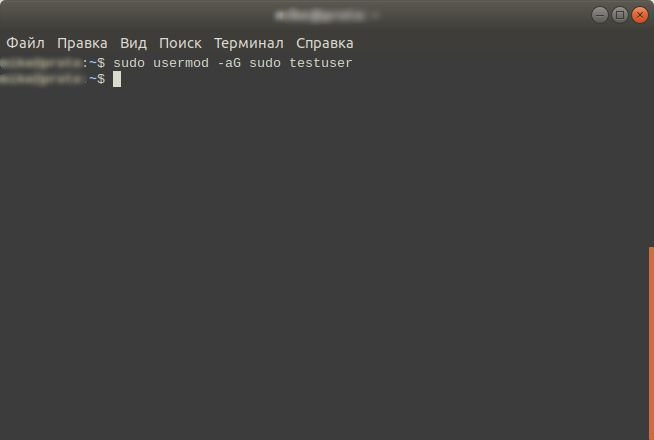

- Добавьте новую учетную запись в группу sudo, введя sudo usermod -aG sudo user (user здесь тоже понадобится заменить).

- Проверьте выполненные действия, переключившись на новую учетную запись через su testuser. Для подтверждения введите пароль (при вводе символы не отображаются на экране).

- Выполните любую команду с sudo и убедитесь, что все прошло успешно.

Для существующей учетной записи

Если учетная запись уже добавлена, в консоли остается ввести только одну команду, чтобы добавить пользователя в группу sudo и разрешить ему получение рут-прав. Сама команда представлена ниже, вам остается только скопировать ее и поменять имя юзера.

sudo usermod -aG sudo user

Используйте предыдущую инструкцию для проверки внесенных изменений.

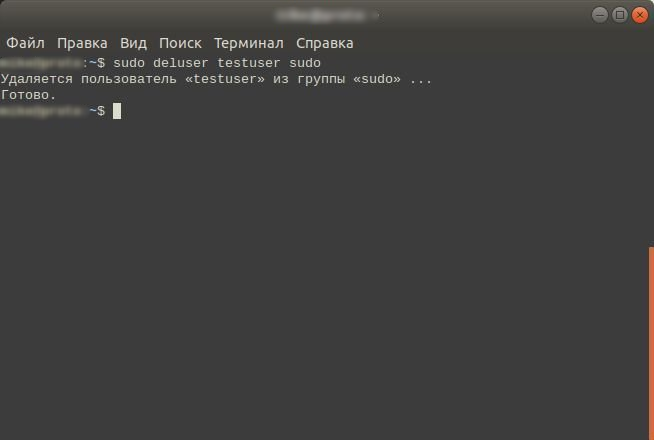

Откат прав суперпользователя

Если вдруг вы решили, что одна из учетных записей больше не должна состоять в группе sudo, отзовите права, введя команду:

sudo deluser user sudo

Измените user на необходимое имя. Можете переключиться на эту учетную запись и убедиться в том, что теперь команды с sudo она выполнять не может.

Это была вся основная информация о правах суперпользователя в Linux. Вы знаете, что дают такие привилегии, как их правильно использовать и управлять пользователями. В качестве рекомендации скажу, что всегда нужно читать текст ошибок, появляющихся в Терминале, если что-то пошло не так. Это позволит вам быстрее решить проблему без траты времени на поиски в Google.

Как вы знаете, Linux очень серьезно относится к управлению пользователями и предоставлению им прав на работу с системой. Обычный пользователь может записывать файлы только в свой каталог и каталог /tmp/. Также есть возможность читать некоторые файлы в корневой файловой системе. Но вы не можете устанавливать программы, ведь для этого нужно право на запись, не можете изменять атрибуты файлов, не можете запускать сервисы, не можете читать некоторые файлы логов и еще много чего не можете.

В Linux управлять корневой файловой системой и создавать там файлы имеет право только пользователь root.

В этой статье мы рассмотрим какие программы нужны для того, чтобы получить права root пользователя linux, как они работают, как выполнять программу с правами root от обычного пользователя и как запускать графические программы с правами root. А также выясним что такое sudo в чем разница su или sudo.

Очень долго перечислять чего не может обычный пользователь Linux, проще сказать на что у него есть право, а именно при стандартной настройке полномочий для файлов в Linux, обычный пользователь может:

- Читать, писать и изменять атрибуты файлов в своем каталоге

- Читать, писать, изменять атрибуты файлов в каталоге /tmp

- Выполнять программы там, где это не запрещено с помощью флага noexec

- Читать файлы, для которых установлен флаг чтения для всех пользователей.

Если же нужно сделать что-то большее нам понадобятся права root пользователя linux. У root есть право делать все в вашей файловой системе независимо от того какие права установлены на файл.

Вход под суперпользователем

Чтобы войти под пользователем root можно переключиться в одну из виртуальных консолей, например, с помощью сочетания клавиш Ctrl+Alt+F1 и затем ввести логин root и пароль root пользователя.

Вы получите полноценное окружение root с возможностью выполнять все действия, но такой способ очень непрактичный, так как вы теряете все преимущества использования графического интерфейса.

Можно поступить полностью противоположным путем, ввести логин root и его пароль в графическом менеджере входа, чтобы окружение рабочего стола работало от имени root, и мы получаем все права root linux, но такой вариант крайне не рекомендованный, и очень опасный, вы можете случайно повредить всю систему. Поэтому этот способ был отключен во многих менеджерах входа.

Переключение на суперпользователя в терминале

Теперь мы подошли к более интересному и практичному. С помощью специальных утилит вы можете переключить текущий эмулятор терминала в окружения суперпользователя и выполнять все следующие команды не от своего имени, а от его, таким образом, дав программе права root linux. Для этого существует утилита su. Вообще говоря, эта утилита позволяет не только переключаться на пользователя root но и на любого другого пользователя, но по умолчанию используется именно root. Рассмотрим ее подробнее. Команда su linux имеет следующий синтаксис:

$ su опции пользователь

Вот ее основные опции:

- -c, —command — выполнить команду

- -g, —group — установить основную группу пользователя (только для root)

- -G —supp-group — дополнительные группы пользователя (только для root)

- -, -l, —login — режим входа, будут очищены и инициализированы с учетом нового пользователя все переменные окружения, а также изменен домашний каталог

- -p, —preserve-environment — сохранить переменные окружения

- -s, —shell — задать оболочку для входа

- —version — отобразить версию программы.

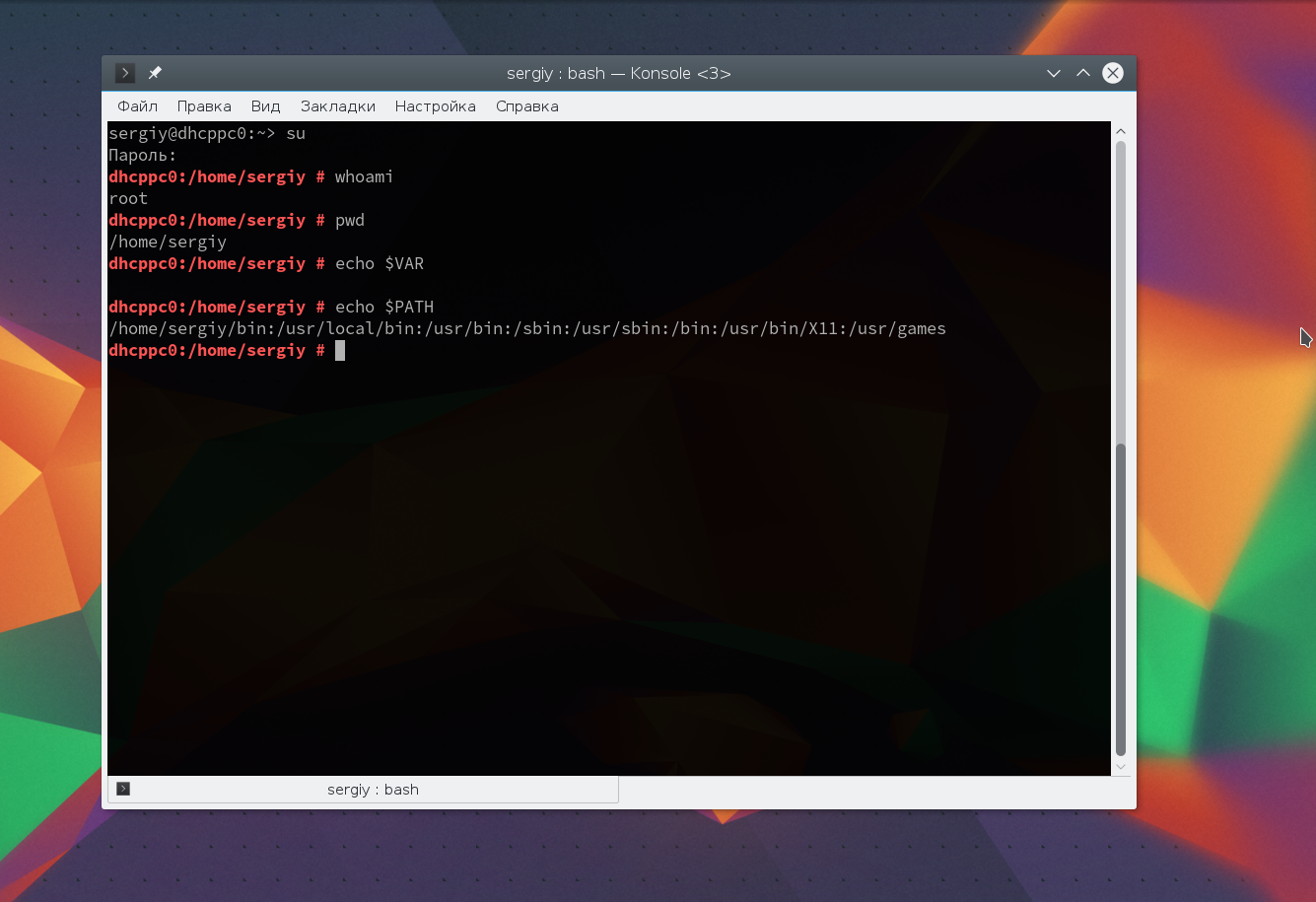

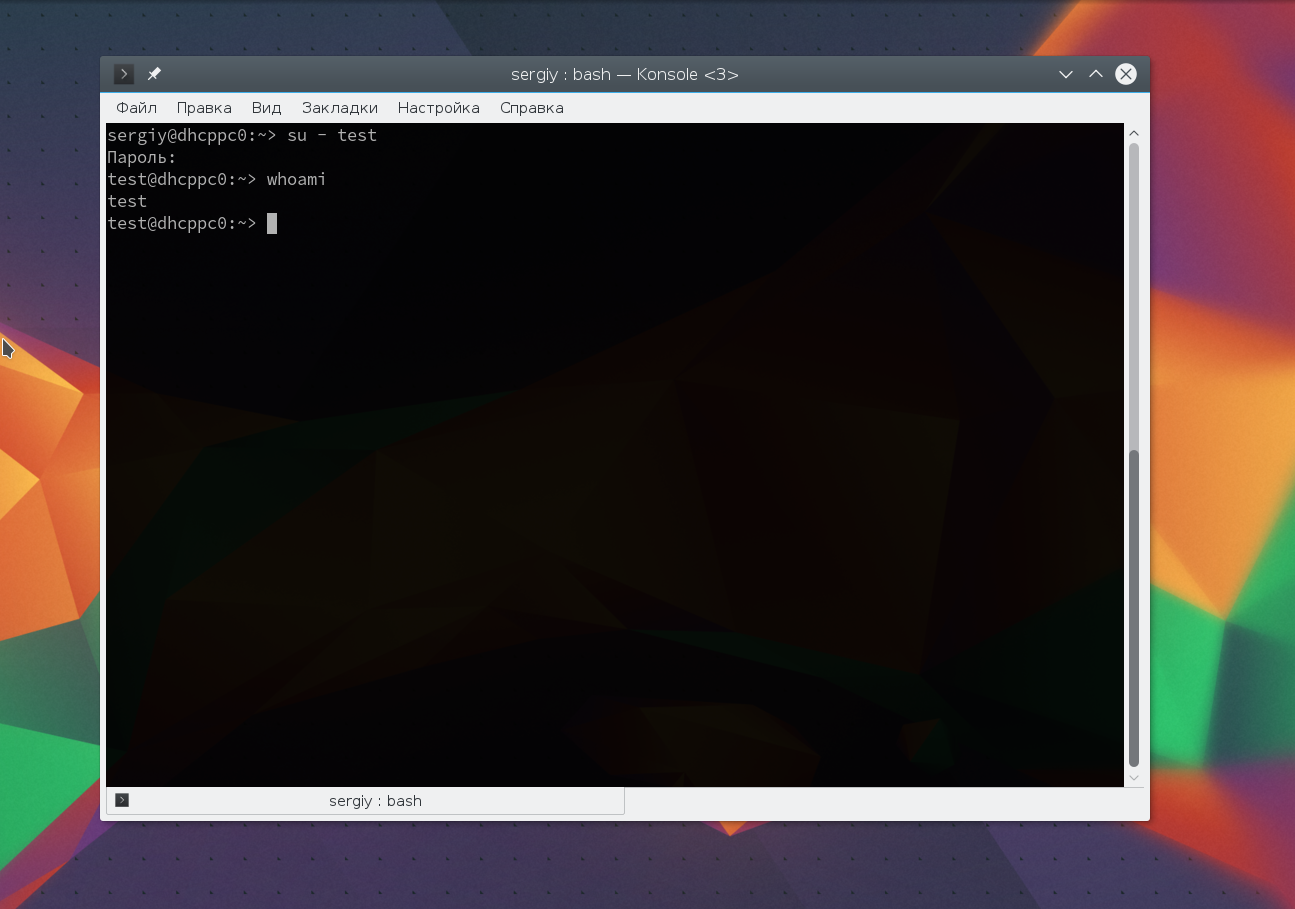

Теперь немного поэкспериментируем, чтобы понять как работает команда su linux.

Сначала выполним su без параметров, но для начала создадим переменную окружения, чтобы проверить как с ними обходится эта команда:

export VAR=1

Теперь выполняем:

su

Теперь смотрим что получилось:

whoami

pwd

echo $VAR

echo $PATH

exit

Из этих команд мы видим, что теперь мы пользователь root, но домашней директорией считается директория нашего предыдущего пользователя и наша переменная не сохранилась также изменилась переменная PATH, теперь там добавлен путь /sbin.

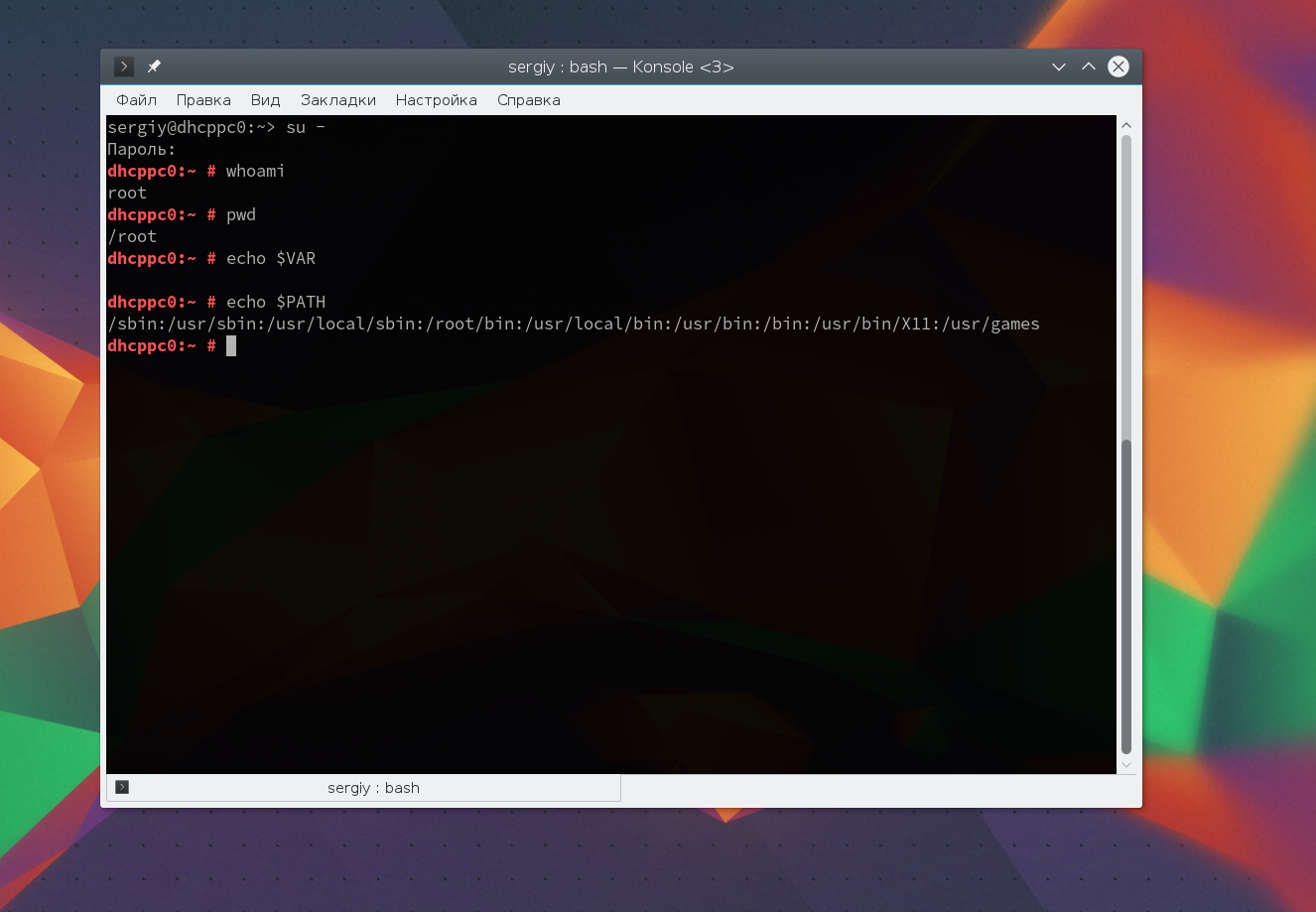

Теперь используем вход в режиме логина:

su -

И повторим ту же комбинацию:

whoami

pwd

echo $VAR

echo $PATH

exit

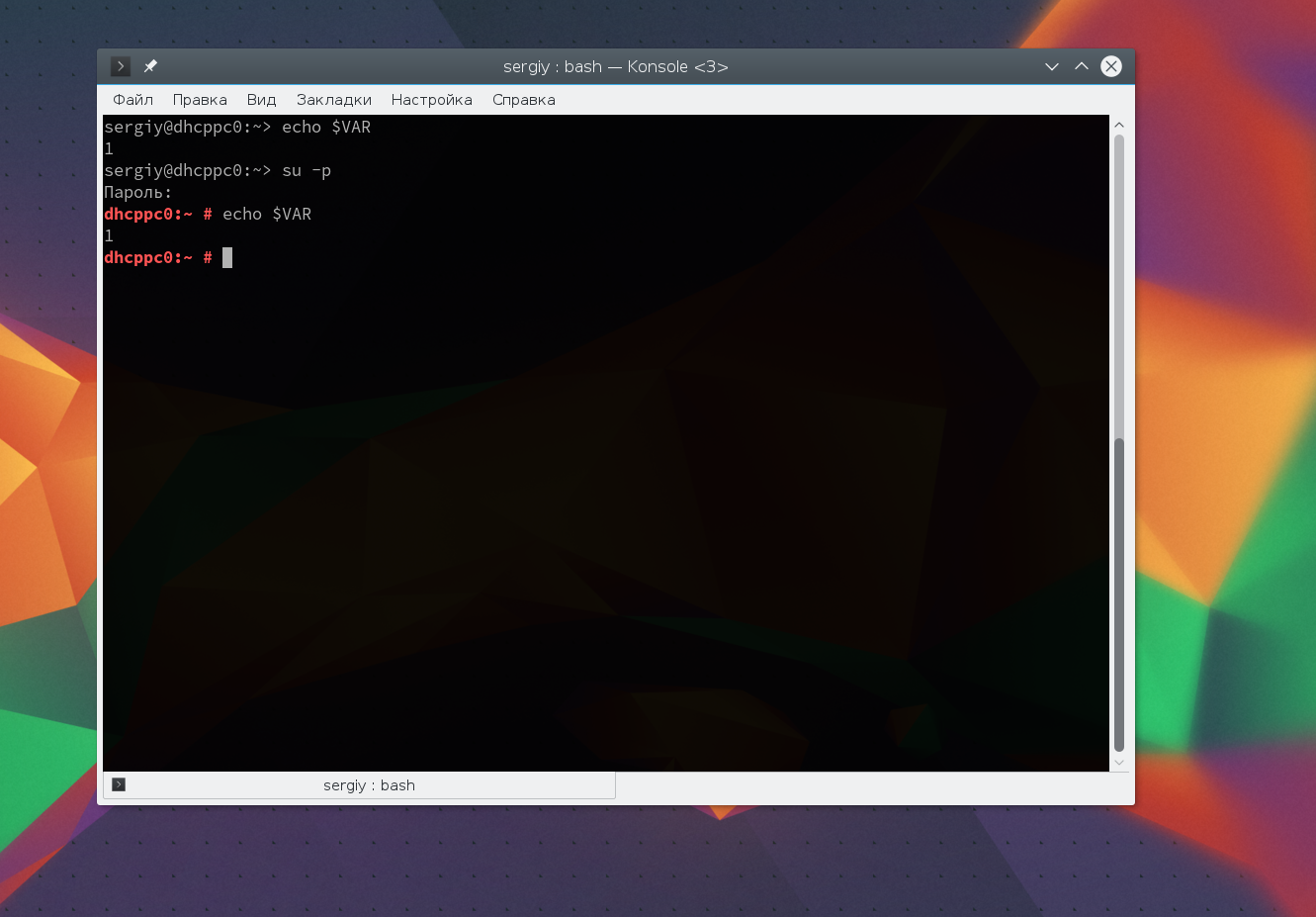

Та же ситуация, только на этот раз изменена ко всему еще и домашняя директория на директорию root. Но мы можем сохранить наши переменные окружения, если это нужно, для этого есть опция -p:

su -p

Как видите, наша переменная осталась. Вы также можете переключится на любого другого пользователя. Например:

su - test

Более подробно о команде su вы можете почитать в отдельной статье. Получение прав суперпользователя таким способом используется во многих дистрибутивах, например, Debian, OpenSUSE, ArchLInux, Gentoo и т д. Но в Ubuntu, как дистрибутиве для начинающих вход под пользователем root отключен. Это сделано потому, что это тоже не очень безопасно, вы можете забыть что выполняете команду от root и что-то натворить в системе. Поэтому переходим к следующей программе.

Чтобы реализовать максимально безопасный интерфейс для работы с правами суперпользователя в Linux была разработана команда sudo. Давайте рассмотрим что такое sudo. Эта команда пишется перед каждой командой, которую нужно выполнить от имени суперпользователя, и для ее выполнения нужно ввести пароль уже не root, а всего лишь вашего пользователя. Так же, как и в предыдущей, в этой утилиты есть свои опции. Сначала рассмотрим синтаксис:

$ sudo опции команда

Опции программы:

- -b — выполнять запускаемую утилиту в фоне

- -E — сохранить переменные окружения

- -g — запустить команду от группы

- -H — использовать домашний каталог

- -l — показать список полномочий в sudo для текущего пользователя

- -r — использовать для команды роль SELinux

- -s — использовать оболочку

- -u — запустить команду от имени пользователя, если не задано используется root

- -i — не выполнять команду, а войти в оболочку, эквивалентно su —

Вы можете выполнить те же эксперименты, только для этой команды, чтобы понять как использовать команду sudo. Например:

sudo ls

Или:

sudo -u test ls

Использование sudo — это рекомендованный способ выполнять команды от имени суперпользователя в Linux. Так вы не забудете с чем имеете дело и меньше всего рискуете повредить систему. Более подробно о команде sudo читайте здесь. Но остался еще один нерешенный вопрос — как быть с графическими утилитами? Ведь команда sudo их не запускает, а запускать графическую оболочку от имени root небезопасно. Это мы и рассмотрим далее.

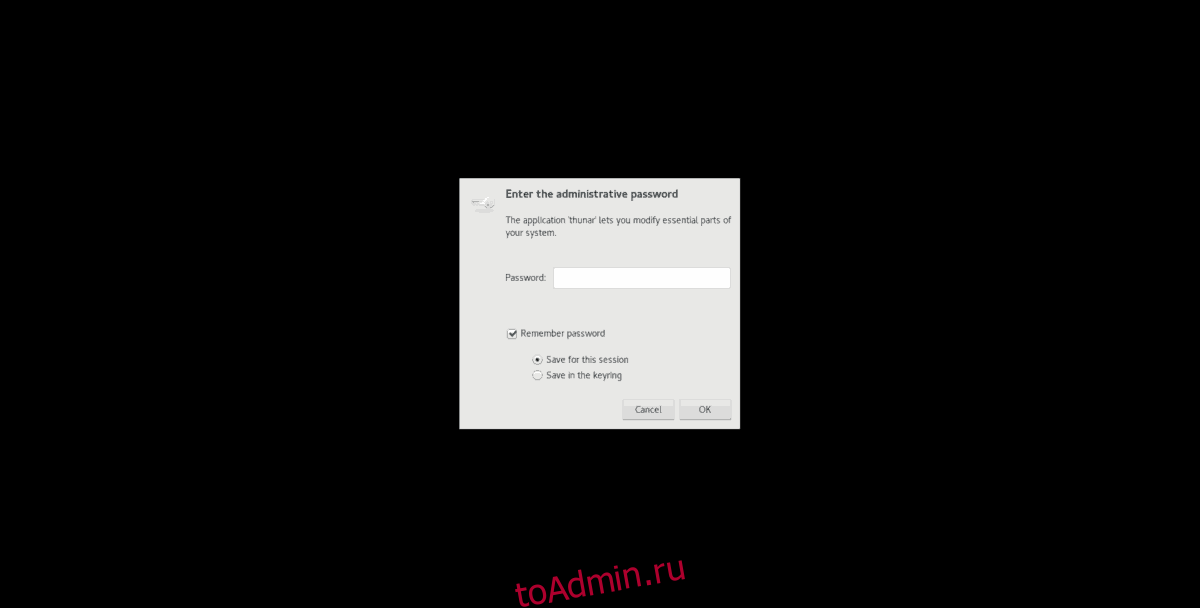

Графически приложения от имени суперпользователя

Для запуска графических приложений от имени суперпользователя существуют специальные утилиты. Они сохраняют все необходимые переменные окружения и полномочия. В KDE это команда kdesu, а в Gnome команда gksu.

Просто наберите gksu или kdesu, а затем нужную команду:

kdesu dolphin

Эта команда запустит файловый менеджер KDE с правами суперпользователя. В Gnome это будет выглядеть вот так:

gksu nautilus

Программа запросит пароль, уже в графическом окне, а потом откроется файловый менеджер.

Выводы

Вот и все. Теперь вы знаете как получить права суперпользователя в Linux, знаете как использовать команду sudo и в чем разница sudo или su. Теперь программы, требующие дополнительных привилегий в системе, не вызовут у вас проблем. Если остались вопросы, пишите в комментариях!

Статья распространяется под лицензией Creative Commons ShareAlike 4.0 при копировании материала ссылка на источник обязательна .

Иногда требуется открытие программ с привилегиями root в Linux из-за характера безопасности платформы. Дело в том, что некоторые операции невозможны с обычным пользователем (на ум приходят такие вещи, как управление файлами в корневой папке, форматирование жесткого диска или редактирование системных файлов).

Есть несколько способов открыть программы с root-доступом в Linux. В этом руководстве мы покажем вам, как это сделать. Однако имейте в виду: чтобы запускать программы с учетной записью Root, вам необходимо сначала включить ее. Если вы используете ОС Linux с отключенной учетной записью root, следуйте приведенным ниже инструкциям, чтобы узнать, как ее включить.

Включите учетную запись Root

Запустите окно терминала, нажав Ctrl + Alt + T или Ctrl + Shift + T на клавиатуре. Затем, если ваша система имеет права sudo, используйте команду sudo -s для входа в сеанс с повышенными привилегиями.

sudo -s

Затем введите passwd, чтобы принудительно сбросить пароль учетной записи Root в системе.

passwd

Установите новый пароль на вашем компьютере с Linux для учетной записи Root. Однако имейте в виду, что он должен быть безопасным. После установки нового пароля к учетной записи Root можно будет снова получить доступ.

Открытые программы с Root — Терминал

Самый быстрый и обычно самый надежный способ запуска программ с привилегиями Root — это войти в Root в терминале, а затем выполнить имя программы как команду.

su -

Получив root-доступ в сеансе терминала, вы сможете запускать программу. Так, например, если вы хотите получить доступ к файловому менеджеру Gnome с доступом root, вы должны запустить команду nautilus в терминале.

nautilus

Итак, помните. Войдите в систему как Root, затем запустите приложение:

program-name

Большинство программ могут быстро запуститься с привилегиями суперпользователя, если вы являетесь пользователем root. Однако имейте в виду, что метод окна терминала не на 100% надежен. Из-за характера командной строки в Linux некоторые приложения просто не запускаются.

Невозможно определить, какие программы работают с этим методом, а какие нет. Лучший способ определить — методом проб и ошибок. Однако, если программа отказывается запускаться с правами root в терминале, она сообщит об этом в командной строке.

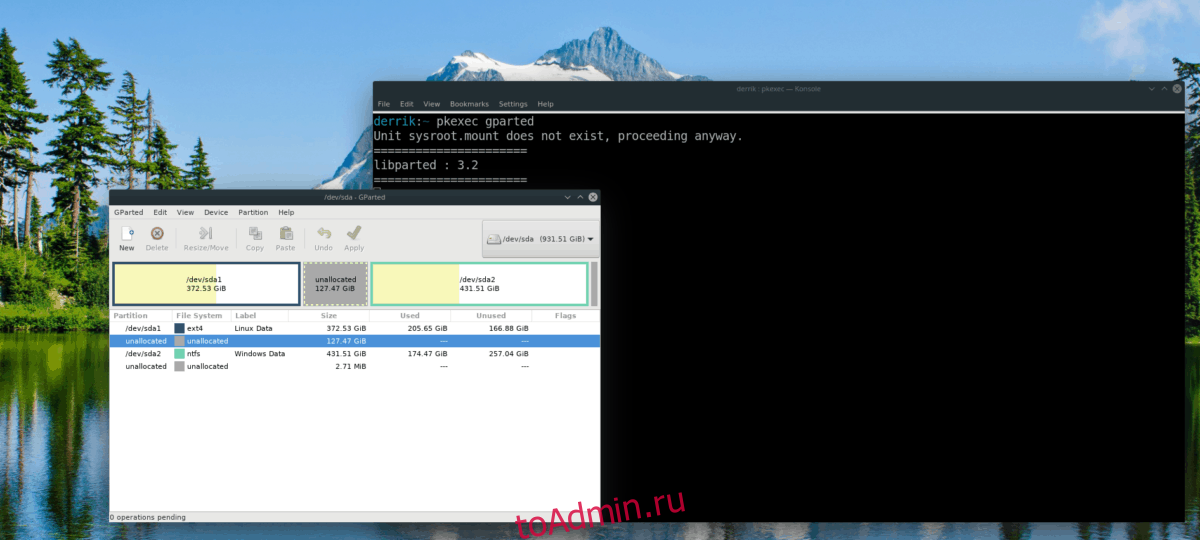

Открытые программы с рутом — Pkexec

В большинстве операционных систем Linux, когда программа должна запускаться от имени пользователя root, появляется запрос пароля. Это приглашение инструктирует пользователя ввести пароль своей учетной записи. Затем приложения запускаются с повышенными привилегиями. Запуск программ на рабочем столе таким способом стал возможным благодаря инструменту Pkexec.

Такой запуск программ — это не волшебство. С помощью этого инструмента довольно легко запустить практически любое приложение, установленное на вашем рабочем столе Linux.

Чтобы использовать pkexec, нажмите Alt + F2 на клавиатуре. Эта комбинация клавиш запустит окно быстрого запуска в среде рабочего стола.

Когда на рабочем столе откроется окно быстрого запуска, напишите команду pkexec, за которой следует имя программы, которую вы хотите запустить.

Например, чтобы запустить диспетчер разделов Gparted от имени пользователя root, вы должны:

pkexec gparted

Просто следуйте синтаксису команды, как показано ниже, и почти каждая программа должна запускаться как Root.

pkexec programname

Не хотите использовать панель быстрого запуска на рабочем столе Linux? Также можно запускать приложения как Root через инструмент pkexec в терминале. Просто запустите сеанс терминала, нажав Ctrl + Alt + T или Ctrl + Shift + T. Затем выполните:

pkexec programname

Открытые программы с рутом — Gksu

Задолго до того, как инструмент Pkexec занял его место, появился Gksu. Он работает так же, как Pkexec, но разработчики дистрибутива Linux решили отказаться от него, так как он также не работает. Тем не менее, если вам не нравится использовать Pkexec и вам нужен способ запускать программы с правами root, он все равно работает.

К сожалению, Gksu не установлен во многих репозиториях программного обеспечения современных дистрибутивов Linux, так как он не так часто используется. На данный момент Debian 7-9 поддерживает его, OpenSUSE LEAP (42.3 и 15.0) и Tumbleweed поддерживают его. Ubuntu 16.04 LTS тоже.

Чтобы установить его, откройте терминал и введите команды, соответствующие вашей операционной системе.

Ubuntu 16.04 LTS

sudo apt install gksu

Debian

sudo apt-get install gksu

OpenSUSE LEAP 15.0

sudo zypper addrepo https://widehat.opensuse.org/opensuse/repositories/GNOME:/Apps/openSUSE_Leap_15.0/ gnome-apps sudo zypper install gksu

OpenSUSE LEAP 42.3

sudo zypper addrepo https://widehat.opensuse.org/opensuse/repositories/GNOME:/Apps/openSUSE_Leap_42.3/ gnome-apps sudo zypper install gksu

OpenSUSE Tumbleweed

sudo zypper addrepo https://widehat.opensuse.org/opensuse/repositories/GNOME:/Apps/openSUSE_Factory/ gnome-apps sudo zypper install gksu

Когда приложение Gksu настроено в вашей системе Linux, оно должно быть готово к использованию. Чтобы запустить программу как Root, нажмите Alt + F2 на рабочем столе. Появится панель запуска. На панели напишите gksu, а затем программу, которую хотите запустить. Например, чтобы запустить файловый менеджер XFCE4, вы должны:

gksu thunar

Чтобы запустить любое приложение с помощью Gksu, следуйте синтаксису командной строки ниже.

gksu programname

Вы также можете запустить приложение прямо из терминала как Root с тем же синтаксисом.

Содержание

- Способ 1: Добавление в корневую группу с помощью usermod

- Способ 2: Добавление в корневую группу с помощью команды Useradd

- Способ 3: Редактирование файла /etc/passwd

- Способ 4: Дать права пользователя Sudo

- Читайте Также:

Суперпользователь «root” — это король пользователей Linux / Unix. Наличие корневого доступа предоставляет полный и неограниченный доступ к дистрибутиву Linux.

В этой инструкции я покажу вам, как дать root права пользователю в системе Linux. Как правило, доступ на корневом уровне (root) используется в системном администрировании. Поэтому всегда больно давать root-доступ другим пользователям. Вы должны быть очень осторожны и должны забрать доступ, как только необходимость в этом отпадет.

Согласно разрешениям файловой системы Linux, root или суперпользователь имеет полные права на чтение (r), запись (w) и выполнение (x) любого файла. По умолчанию идентификатор пользователя root равен «0».

Я собираюсь создать двух пользователей, а именно user1 и user2. Затем я предоставлю root-правак пользователю «user1«.

Способ 1: Добавление в корневую группу с помощью usermod

Давайте посмотрим, как мы можем дать обычному пользователю root- права, добавив его в корневую группу.

# adduser user1

# adduser user2

# groupadd test

Это группы, которые есть в моей дистрибутиве Linux.

# groups

root bin daemon sys adm disk wheel

Я собираюсь добавить user1 в корневую группу следующим образом:

# usermod -G root user1

Приведенная ниже команда даст пользователю привилегию root

# usermod -g 0 -o root_user

Способ 2: Добавление в корневую группу с помощью команды Useradd

Я добавил нового пользователя «user3» в корневую группу с помощью команды:

# useradd -m -G root user3

# groups user3

user3 : user3 root

useradd -c “Imitation Root” -d /home/root_user -m -k /etc/skel -s /bin/bash -u 0 -o -g root root_user

Способ 3: Редактирование файла /etc/passwd

Отредактируйте /etc/passwd для конкретного пользователя. Измените UID и GID пользователя на ««. Это даст root права пользователю в linux.

root:x:0:0:root:/root:/bin/bash

temproot:x:128:128:temproot

Теперь пользователь temproot должен иметь привилегии root:

root:x:0:0:root:/root:/bin/bash

temproot:x:0:0:temproot

ВНИМАНИЕ: это не рекомендуемый метод предоставления корневого доступа (root-прав)

Способ 4: Дать права пользователя Sudo

Конфигурационный файл sudo — это файл /etc/sudoers, и вы можете отредактировать его с помощью команды visudo:

# visudo

Использование visudo защищает от конфликтов и гарантирует использование правильного синтаксиса.

Чтобы предоставить полный доступ конкретным пользователям

Добавьте в файл запись, приведенную ниже:

User1, User2 ALL=(ALL) ALL

Следовать этому методу не очень хорошая идея, потому что это позволяет и User1, и User2 использовать команду su для предоставления постоянных привилегий root. Таким образом пропуская функции ведения журнала команд sudo.

Предоставление доступа к определенным файлам одному конкретному пользователю

Эта запись позволяет User 1 и всем другим членам группы получить доступ ко всем программным файлам в каталогах /sbin и /usr/sbin, а также привилегию выполнения команды /usr/oracle/backup.pl…

User1, %operator ALL= /sbin/, / usr/sbin, /usr/oracle/backup.pl

Если у вас есть какие-либо вопросы или предложения по этой теме, оставьте комментарий.

Читайте Также:

Как Добавить пользователя в Sudoers или Sudo Group на Arch Linux

Пользователь root – это суперпользователь Linux, который похож на администратора на Windows.

Он может выполнить все виды административных операций, поэтому никому не предоставляйте root-права, поскольку они могут повредить вашу систему, если они не знакомы с Linux.

Отключение root является безопасным подходом, в UBUNTU как правило это реализовано и предоставляется пользователь sudo вместо root-доступа.

Чтобы справиться с этой ситуацией, вы можете позволить обычному пользователю выполнять административные задачи с помощью команды sudo.

Если вы не знаете, как настроить доступ sudo в Linux, обратитесь к следующей статье.

🐧 Как добавлять, удалять и предоставлять привилегии Sudo пользователям в Linux

Вы можете точно отслеживать активность пользователя, когда включаете ему доступ sudo.

Система записывает все в журнал сообщений (/var/log/message).

Содержание

- 1) Как стать пользователем root на Linux с помощью команды su

- 2) Как стать пользователем root на Linux с помощью команды «sudo -i»

- 3) Как стать пользователем root на Linux с помощью команды «sudo -s»

1) Как стать пользователем root на Linux с помощью команды su

Команда su (сокращение от «substitute» или « switch user» или «super user») позволяет вам запускать команды с привилегиями другого пользователя, по умолчанию пользователь root.

su – самый простой способ переключиться на учетную запись root в Linux, но для использования команды su в Linux вы должны знать пароль root.

Это позволит вам получить домашний каталог пользователя root и его оболочку.

$ sudo su - Password: root@itsecforu/root# pwd /root

Когда вы вошли в систему от пользователя root, командная строка заканчивается # вместо $.

Вы можете задаться вопросом, почему я должен использовать «-» при использовании команды su, и в чем разница.

- su -: когда вы используете «su -», система устанавливает целевую пользовательскую среду, включая HOME, SHELL, USER, LOGNAME и PATH.

- su: Сохраняет текущую пользовательскую среду.

2) Как стать пользователем root на Linux с помощью команды «sudo -i»

Команда sudo (сокращение от super user do) позволяет временно запускать другие команды от имени пользователя root.

Это лучший способ выполнять команды от пользователя root, потому что система записывает все, что вы делаете с помощью команды sudo.

Пользователю не нужно знать пароль пользователя root, чтобы стать пользователем root.

Вместо этого пользователи будут вводить свой собственный пароль, чтобы получить временный root-доступ.

$ sudo -i root@itsecforu:/root# pwd /root

Система предоставит вам интерактивную рут оболочку, и вы попадете в домашний каталог рута (/root).

Кроме того, вы можете запустить команду прямо из сеанса, добавив sudo перед каждой выполняемой командой.

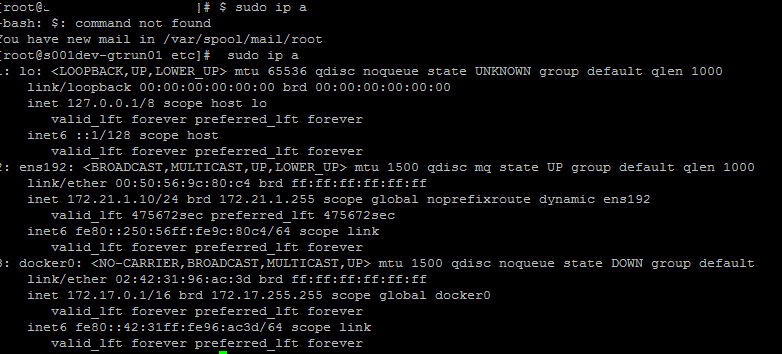

$ sudo ip a

3) Как стать пользователем root на Linux с помощью команды «sudo -s»

Система даст вам root-доступ, но защищает вашу текущую среду, включая специфические для оболочки настройки и домашний каталог.

$ sudo -s root@itsecforu:/home/magesh# pwd /home/cryptoparty

Загрузить PDF

Загрузить PDF

Учетная запись суперпользователя в Linux предоставляет полный доступ к системе. Права суперпользователя (администратора) необходимы для выполнения команд в Linux, особенно тех команд, которые затрагивают системные файлы. Так как аккаунт суперпользователя имеет неограниченный доступ к системным файлам, рекомендуется получать права суперпользователя только при необходимости, а не входить в систему в качестве администратора. Это поможет предотвратить случайное повреждение важных системных файлов.

-

1

Откройте терминал. Для этого во многих дистрибутивах нужно нажать Ctrl+Alt+T.

-

2

Введите .su - и нажмите ↵ Enter. С помощью этой команды можно войти в систему в качестве суперпользователя. Используйте указанную команду для входа в систему в качестве любого пользователя, но если команда не содержит имени пользователя, вы войдете в систему как администратор.[1]

-

3

Введите пароль суперпользователя (при появлении соответствующего запроса). После ввода команды su - и нажатия ↵ Enter система попросит ввести пароль администратора.

- Если появилось сообщение об ошибке аутентификации (authentication error), скорее всего, учетная запись суперпользователя заблокирована. Чтобы узнать, как разблокировать аккаунт, прочитайте следующий раздел.

-

4

Обратите внимание на приглашение на ввод команды (в окне терминала). Если вы получили права суперпользователя, в конце приглашения на ввод команды вместо значка $ появится значок #.[2]

-

5

Введите команды, на исполнение которых нужны права суперпользователя. После входа в систему с помощью команды su - и получения прав суперпользователя можно запускать любые команды, которые требуют административного доступа. Активность команды su - сохраняется до конца сессии, поэтому пароль суперпользователя не нужно вводить каждый раз, когда необходимо выполнить очередную команду.

-

6

Вместо команды su - можно использовать команду .sudo. Команда sudo позволяет запускать другие команды, когда права суперпользователя предоставляются на ограниченное время. Большинству пользователей рекомендуется применять именно эту команду для запуска команд, которые требуют административного доступа, потому что в этом случае пользователь не входит в систему в качестве суперпользователя, и знать пароль администратора не обязательно. Вместо этого пользователь вводит свой пароль пользователя, чтобы получить права суперпользователя на ограниченное время.[3]

- Введите sudo команда и нажмите ↵ Enter (например, sudo ifconfig). Введите свой пароль пользователя, а не пароль суперпользователя.

- Команду sudo рекомендуется использовать в некоторых дистрибутивах Linux, например, в Ubuntu, потому что она работает даже тогда, когда учетная запись суперпользователя заблокирована.

- Эта команда доступна пользователям с правами администратора. Добавить или удалить пользователя можно в /etc/sudoers.

Реклама

-

1

Разблокируйте учетную запись суперпользователя (Ubuntu). В Ubuntu (и нескольких других дистрибутивах) учетная запись суперпользователя заблокирована, поэтому у обычного пользователя нет доступа к этому аккаунту. Так сделано потому, что для использования команды sudo (смотрите предыдущий раздел) доступ с правами суперпользователя не нужен. Разблокировав учетную запись суперпользователя, можно войти в систему с правами администратора.

-

2

Откройте терминал. Если вы работаете с дистрибутивом с графическим интерфейсом пользователя, нажмите Ctrl+Alt+T, чтобы открыть терминал.

-

3

Введите .sudo passwd root и нажмите ↵ Enter. Введите свой пароль пользователя.

-

4

Создайте новый пароль. Система предложит создать новый пароль; введите его дважды. После создания пароля аккаунт суперпользователя будет разблокирован.[4]

-

5

Еще раз заблокируйте аккаунт суперпользователя. Если нужно заблокировать учетную запись суперпользователя, введите следующую команду, чтобы удалить пароль и заблокировать аккаунт:

- sudo passwd -dl root

Реклама

-

1

Воспользуйтесь другими методами, чтобы получить временный административный доступ. Не рекомендуется регулярно входить в систему в качестве суперпользователя, потому что можно случайно выполнить команды, которые приведут к краху системы. Входите в систему как администратор только для устранения неполадок, например, для исправления сбойных дисков или для восстановления заблокированных учетных записей.

- Вместо входа в систему в качестве администратора используйте команды sudo или su, чтобы предотвратить случайное повреждение важных системных файлов. Эти команды позволяют подумать о последствиях, прежде чем системе будет нанесен непоправимый ущерб.

- В некоторых дистрибутивах, например, в Ubuntu, административный аккаунт заблокирован по умолчанию (разблокировать его нужно вручную). Такой подход защищает систему не только от случайных или необдуманных действий пользователя, но и от потенциальных атак взломщиков, которые в первую очередь направлены на учетную запись суперпользователя. Если административный аккаунт заблокирован, взломщик не сможет получить к ней доступ. Читайте предыдущий раздел, чтобы выяснить, как разблокировать учетную запись суперпользователя в Ubuntu.

-

2

В окне входа в систему Linux в качестве имени пользователя введите .root. Если учетная запись суперпользователя не заблокирована, и вы знаете административный пароль, можно войти в систему в качестве суперпользователя. В окне входа в систему в качестве имени пользователя введите root.

- Если права суперпользователя необходимы для выполнения команды, используйте метод, описанный в предыдущем разделе.

-

3

Введите пароль суперпользователя. После ввода root (в качестве имени пользователя), введите пароль администратора.

- В некоторых случаях паролем служит слово password.

- Если вы не знаете или забыли пароль суперпользователя, прочитайте следующий раздел, чтобы узнать, как сбросить пароль.

- В Ubuntu учетная запись суперпользователя заблокирована по умолчанию и не может быть использована, пока не будет разблокирована.

-

4

Войдя в аккаунт суперпользователя, не запускайте сложные программы. Существует вероятность, что такая программа, запущенная с правами суперпользователя, окажет негативное влияние на систему. Поэтому для запуска программ рекомендуется пользоваться командами sudo или su, а не входить в систему в качестве суперпользователя.

Реклама

-

1

Если вы забыли пароль суперпользователя и свой пользовательский пароль, сбросьте их. Для этого загрузите систему в режиме восстановления. Если вы знаете свой пароль пользователя, но необходимо изменить пароль суперпользователя, введите sudo passwd root, затем введите пользовательский пароль, а потом создайте новый административный пароль.

-

2

Перезагрузите компьютер и после появления экрана BIOS зажмите левую клавишу .⇧ Shift. Откроется меню GRUB.

- Успеть вовремя зажать клавишу довольно сложно, поэтому вам, возможно, придется совершить несколько попыток.

-

3

В списке выберите первую опцию .(recovery mode) (Режим восстановления). Установленный дистрибутив будет загружен в режиме восстановления.

-

4

В открывшемся меню выберите опцию .root. Откроется терминал с правами суперпользователя.

-

5

Смонтируйте диск, чтобы активировать разрешение на запись. В режиме восстановления диск, как правило, имеет только разрешение на чтение. Введите следующую команду, чтобы разрешить запись:

- mount -rw -o remount /

-

6

Создайте новый пароль к любой учетной записи, доступа к которой у вас нет. После входа в систему в качестве администратора и изменения прав доступа можно создать новый пароль к любой учетной записи.

- Введите passwd учетная запись и нажмите ↵ Enter. Чтобы изменить пароль суперпользователя, введите passwd root.

- При появлении соответствующего запроса дважды введите новый пароль.

-

7

Сбросив пароли, перезагрузите компьютер. Система загрузится в обычном режиме. Новые пароли вступят в силу немедленно.[5]

Реклама

Предупреждения

- Входите в учетную запись суперпользователя только в случае необходимости и не забывайте выходить из этого аккаунта.

- Сообщите пароль суперпользователя только тем людям, которым вы доверяете и которые должны знать пароль.

Реклама

Об этой статье

Эту страницу просматривали 97 684 раза.

Была ли эта статья полезной?

Loading

Лет семь назад баловался Мандривой но что-то не склеилось с ней. Теперь не клеится с мелкомягкими окошками и решил пересесть на линух. Третий день бьюсь головой об клавиатуру и нифига не получается ни каким из всех просмотренных и прочитанных мануалов. Всего одной программы мне не хватает на стареньком ноуте. Думалось что вот оно счастье но нет!!! Пожалуйста подскажите где затык, как установить? Манджаро КДЕ Плазма 5.12.3. 64-битная а программа которую надо установить здесь FLProg…

Только зарегистрированные и авторизованные пользователи могут оставлять комментарии.

0

1

Собственно Арч) Какой тут снова прикол?

(458/458) проверка ключей [####################################################################] 100%

загрузка необходимых ключей...

:: Import PGP key 5A45B06B81CAB876, "Konstantin Gizdov <arch@kge.pw>"? [Y/n] y

(458/458) проверка целостности пакета [####################################################################] 100%

ошибка: confuse: неизвестный ключ "C5A5958FD7785FAD982FA2EC5A45B06B81CAB876"

:: Import PGP key C5A5958FD7785FAD982FA2EC5A45B06B81CAB876? [Y/n] y

ошибка: key "C5A5958FD7785FAD982FA2EC5A45B06B81CAB876" could not be looked up remotely

:: Файл /var/cache/pacman/pkg/confuse-3.3-3-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: cinnamon-desktop: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/cinnamon-desktop-4.8.1-1-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: cinnamon-settings-daemon: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/cinnamon-settings-daemon-4.8.5-1-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: cinnamon-menus: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/cinnamon-menus-4.8.3-1-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: cinnamon-control-center: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/cinnamon-control-center-4.8.2-1-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: python-xapp: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/python-xapp-2.0.2-2-any.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: xapp: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/xapp-2.0.7-1-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: cinnamon-session: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/cinnamon-session-4.8.0-1-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: cjs: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/cjs-4.8.2-1-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: muffin: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/muffin-4.8.0-1-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: nemo: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/nemo-4.8.5-1-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: cinnamon: signature from "Eli Schwartz <eschwartz@archlinux.org>" is unknown trust

:: Файл /var/cache/pacman/pkg/cinnamon-4.8.6-1-x86_64.pkg.tar.zst поврежден (неверный или поврежденный пакет(PGP-подпись)).

Хотите его удалить? [Y/n] y

ошибка: не удалось завершить транзакцию (неверный или поврежденный пакет)

Обнаружены ошибки, пакеты не обновлены.

[root@home etc]#

пробовал

[root@home etc]# sudo pacman-key --populate archlinux

==> Добавление ключей из файла 'archlinux.gpg'...

==> Локальное подписывание доверенных ключей в связке...

-> Локальное подписывание ключа 'D8AFDDA07A5B6EDFA7D8CCDAD6D055F927843F1C'...

-> Локальное подписывание ключа 'DDB867B92AA789C165EEFA799B729B06A680C281'...

-> Локальное подписывание ключа '91FFE0700E80619CEB73235CA88E23E377514E00'...

-> Локальное подписывание ключа '0E8B644079F599DFC1DDC3973348882F6AC6A4C2'...

-> Локальное подписывание ключа 'AB19265E5D7D20687D303246BA1DFB64FFF979E7'...

==> Импорт значений доверия владельцам...

==> Блокирование отозванных ключей...

-> Блокирование ключа '8F76BEEA0289F9E1D3E229C05F946DED983D4366'...

-> Блокирование ключа '63F395DE2D6398BBE458F281F2DBB4931985A992'...

-> Блокирование ключа '50F33E2E5B0C3D900424ABE89BDCF497A4BBCC7F'...

-> Блокирование ключа '27FFC4769E19F096D41D9265A04F9397CDFD6BB0'...

-> Блокирование ключа '39F880E50E49A4D11341E8F939E4F17F295AFBF4'...

-> Блокирование ключа '8840BD07FC24CB7CE394A07CCF7037A4F27FB7DA'...

-> Блокирование ключа '5559BC1A32B8F76B3FCCD9555FA5E5544F010D48'...

-> Блокирование ключа '0B20CA1931F5DA3A70D0F8D2EA6836E1AB441196'...

-> Блокирование ключа '07DFD3A0BC213FA12EDC217559B3122E2FA915EC'...

-> Блокирование ключа '4FCF887689C41B09506BE8D5F3E1D5C5D30DB0AD'...

-> Блокирование ключа '5A2257D19FF7E1E0E415968CE62F853100F0D0F0'...

-> Блокирование ключа 'D921CABED130A5690EF1896E81AF739EC0711BF1'...

-> Блокирование ключа '7FA647CD89891DEDC060287BB9113D1ED21E1A55'...

-> Блокирование ключа 'BC1FBE4D2826A0B51E47ED62E2539214C6C11350'...

-> Блокирование ключа '4A8B17E20B88ACA61860009B5CED81B7C2E5C0D2'...

-> Блокирование ключа '5696C003B0854206450C8E5BE613C09CB4440678'...

-> Блокирование ключа '684148BB25B49E986A4944C55184252D824B18E8'...

-> Блокирование ключа '8CF934E339CAD8ABF342E822E711306E3C4F88BC'...

-> Блокирование ключа 'F5A361A3A13554B85E57DDDAAF7EF7873CFD4BB6'...

-> Блокирование ключа '5E7585ADFF106BFFBBA319DC654B877A0864983E'...

-> Блокирование ключа '65EEFE022108E2B708CBFCF7F9E712E59AF5F22A'...

-> Блокирование ключа '40440DC037C05620984379A6761FAD69BA06C6A9'...

-> Блокирование ключа '34C5D94FE7E7913E86DC427E7FB1A3800C84C0A5'...

-> Блокирование ключа '81D7F8241DB38BC759C80FCE3A726C6170E80477'...

-> Блокирование ключа 'E7210A59715F6940CF9A4E36A001876699AD6E84'...

-> Блокирование ключа '5357F3B111688D88C1D88119FCF2CB179205AC90'...

-> Блокирование ключа '4D913AECD81726D9A6C74F0ADA6426DD215B37AD'...

-> Блокирование ключа 'FB871F0131FEA4FB5A9192B4C8880A6406361833'...

-> Блокирование ключа '66BD74A036D522F51DD70A3C7F2A16726521E06D'...

-> Блокирование ключа 'B1F2C889CB2CCB2ADA36D963097D629E437520BD'...

-> Блокирование ключа '9515D8A8EAB88E49BB65EDBCE6B456CAF15447D5'...

-> Блокирование ключа '76B4192E902C0A52642C63C273B8ED52F1D357C1'...

-> Блокирование ключа '40776A5221EF5AD468A4906D42A1DB15EC133BAD'...

-> Блокирование ключа 'D4DE5ABDE2A7287644EAC7E36D1A9E70E19DAA50'...

-> Блокирование ключа '44D4A033AC140143927397D47EFD567D4C7EA887'...

==> Обновление таблицы доверия...

gpg: срок следующей проверки таблицы доверия 2021-08-02

[root@home etc]# sudo pacman-key --init

[root@home etc]# sudo pacman-key --refresh-keys

gpg: обновление 118 ключей из hkps://hkps.pool.sks-keyservers.net

gpg: сбой при обновлении с сервера ключей: Общая ошибка

==> ОШИБКА: Не удалось обновить указанный локальный ключ с сервера ключей.

[root@home etc]#

В дистрибутивах Linux пользовательские привилегии предоставляются путем открытия доступа к root. Наличие таких прав позволяет использовать функциональность операционной системы более широко и выполнять необходимые действия в корневом каталоге.

Давайте детально обсудим, что может суперпользователь в Linux, как настроить root и для чего нужна команда sudo.

Предназначение root-прав в Linux

Права обычного пользователя в Linux крайне ограничены. Он может управлять только своим каталогом и открывать для чтения определенные файлы из корня. Доступ для их изменения или установки программ отсутствует, что делает привилегии суперпользователя крайне важными при настройке ОС и решении разных проблем. Обычный пользователь ограничивается следующим набором прав:

- чтение, запись и изменение любых атрибутов пользовательской папки;

- то же самое и для каталога /tmp;

- выполнение программ в любом месте, где нет ограничений;

- чтение файлов с соответствующим атрибутом для всех пользователей.

При наличии рут-прав у юзера появляется гораздо больше возможностей и расширяются границы взаимодействия с операционной системой. Становятся доступными любые действия со всеми папками и файлами.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Безопасность использования прав суперпользователя

Если с предназначением root-прав в Linux все понятно, то вот к безопасности их использования есть вопросы. В основном, относится это к серверным машинам, поскольку риск взлома домашнего компьютера очень мал, да и кому нужны файлы обычного пользователя, чтобы ради этого затевать процедуру взлома. Если вы используете Linux как обычную операционную систему, работаете с документами и стандартными программами, используйте root для установки приложений и защиты системы от случайных изменений, которые могут внести другие пользователи компьютера.

С серверной частью все гораздо сложнее, поскольку рут как таковой не предоставляет полной защиты. Часто используемые пароли взламываются путем перебора или поиском бэкдора. Поэтому не стоит полагаться исключительно на защиту паролем, если вы владеете файлами сайтов или используете сервер для других целей. Займитесь настройкой файрвола, если это повысит уровень защиты.

Команда sudo и примеры ее использования

Команда sudo тесно связана с root в Linux, поскольку отвечает за передачу прав суперпользователя и позволяет от его имени выполнять команды в Терминале. Существует несколько ее вариаций, использующихся при разных обстоятельствах. Подходит эта команда как для выполнения всего одного действия, так и для передачи прав на всю текущую сессию.

Самый простой пример использования sudo – запуск программы от имени суперпользователя. Для этого вводится:

sudo program \ program – название приложения, которое вы хотите запустить

Еще sudo применяется для установки софта, команда в таком случае обретает вид:

sudo apt install program

Если же вы желаете использовать сразу несколько команд, например, введя sudo cat file.txt | grep text > file.txt, появится ошибка, поскольку при выполнении второй команды права суперпользователя отсутствуют, а значит, запись в файл невозможна. Решается такая ситуация добавлением sudo перед каждым выражением.

В следующем разделе статьи речь пойдет о передаче прав суперпользователя, что тоже реализуемо при помощи sudo. Я рассмотрю два полезных аргумента. Советую ознакомиться с ними, если хотите упростить выполнение действий через Терминал.

Переключение на суперпользователя

Еще раз уточню, что команда sudo идеально подходит для получения необходимых привилегий без переключения учетной записи. Ее можно использовать как для выполнения одного действия, так и нескольких. Если вы желаете временно получить рут-права через эту команду, введите sudo -s или sudo -i. В первом случае домашний каталог остается текущим, а во втором меняется на /root.

Примерно так же работает и команда su, но она обладает дополнительными аргументами, которые следует уточнить:

- -c – позволяет выполнить команду;

- -g – устанавливает группу для пользователя;

- -G – дополнительные группы для юзера;

- —, -l, —login – один из режимов входа, при котором происходит переключение домашнего каталога;

- -p – сохранение переменных окружения;

- -s – выбор оболочки для выхода.

Есть вариант выполнить вход в оболочку под суперпользователем, но он имеет свои неудобства. Он заключается в переключении в доступную виртуальную консоль, что осуществляется комбинацией Ctrl + Alt + F1-F6. Там понадобится ввести логин и пароль root для получения доступа. Главный недостаток этого метода – потеря возможности взаимодействия с графическим интерфейсом операционной системы.

Второй вариант – ввод такого же логина и пароля при входе через графическую форму авторизации. Так вы сразу получите доступ ко всем файлам, даже не надо будет вводить sudo. Однако неопытным пользователям такой метод не подходит, поскольку возникает риск удаления или изменения системных файлов, что иногда приводит к поломке ОС.

Вы уже сами решайте, какой вариант хотите использовать, и готовы ли смириться со всеми ограничениями и недостатками, которые накладывает каждый из них.

Предоставление и отзыв прав суперпользователя

Каждому пользователю в Linux можно предоставить root-права, добавив его в соответствующую группу. Точно так же их можно и отнять, если вдруг это понадобится. Рассмотрю три варианта действий.

Создание нового пользователя с root

Допустим, что вы, единственный юзер в Linux, хотите создать еще одну учетную запись с правами суперпользователя. В таком случае алгоритм действий обретет следующий вид:

- Откройте Терминал и введите команду sudo adduser user (user замените на нужное имя пользователя).

- В консоли появятся инструкции по созданию нового пользователя. Присвойте пароль и подтвердите действие, чтобы завершить создание.

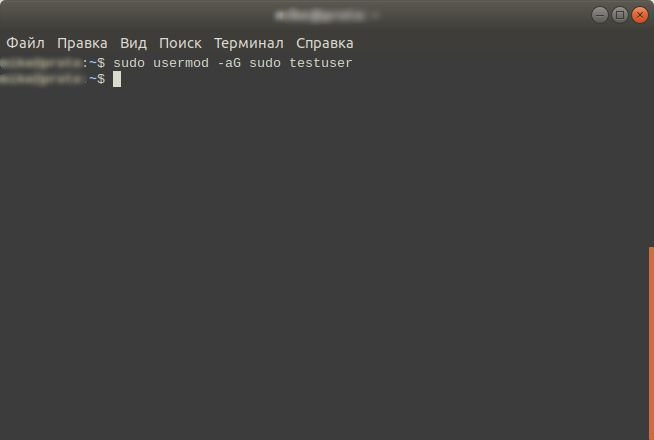

- Добавьте новую учетную запись в группу sudo, введя sudo usermod -aG sudo user (user здесь тоже понадобится заменить).

- Проверьте выполненные действия, переключившись на новую учетную запись через su testuser. Для подтверждения введите пароль (при вводе символы не отображаются на экране).

- Выполните любую команду с sudo и убедитесь, что все прошло успешно.

Для существующей учетной записи

Если учетная запись уже добавлена, в консоли остается ввести только одну команду, чтобы добавить пользователя в группу sudo и разрешить ему получение рут-прав. Сама команда представлена ниже, вам остается только скопировать ее и поменять имя юзера.

sudo usermod -aG sudo user

Используйте предыдущую инструкцию для проверки внесенных изменений.

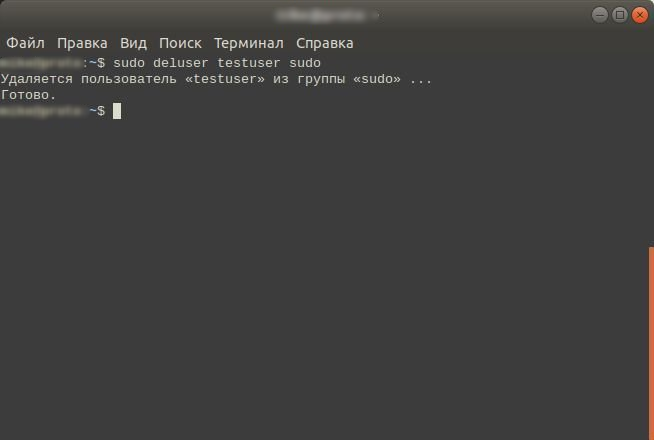

Откат прав суперпользователя

Если вдруг вы решили, что одна из учетных записей больше не должна состоять в группе sudo, отзовите права, введя команду:

sudo deluser user sudo

Измените user на необходимое имя. Можете переключиться на эту учетную запись и убедиться в том, что теперь команды с sudo она выполнять не может.

Это была вся основная информация о правах суперпользователя в Linux. Вы знаете, что дают такие привилегии, как их правильно использовать и управлять пользователями. В качестве рекомендации скажу, что всегда нужно читать текст ошибок, появляющихся в Терминале, если что-то пошло не так. Это позволит вам быстрее решить проблему без траты времени на поиски в Google.