Несмотря на постоянное развитие технологий, интернет-системы не могут полностью застраховаться от каких-либо накладок. В любой момент при работе могут возникнуть ошибки. В данной статье находятся ответы на частые вопросы по ошибкам, решение которых трудно найти.

- 1 Ошибки

- 1.1 Файл секретного ключа не задан или неверный пароль

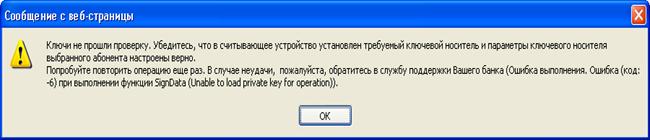

- 1.2 Ошибка при инициализации СКЗИ

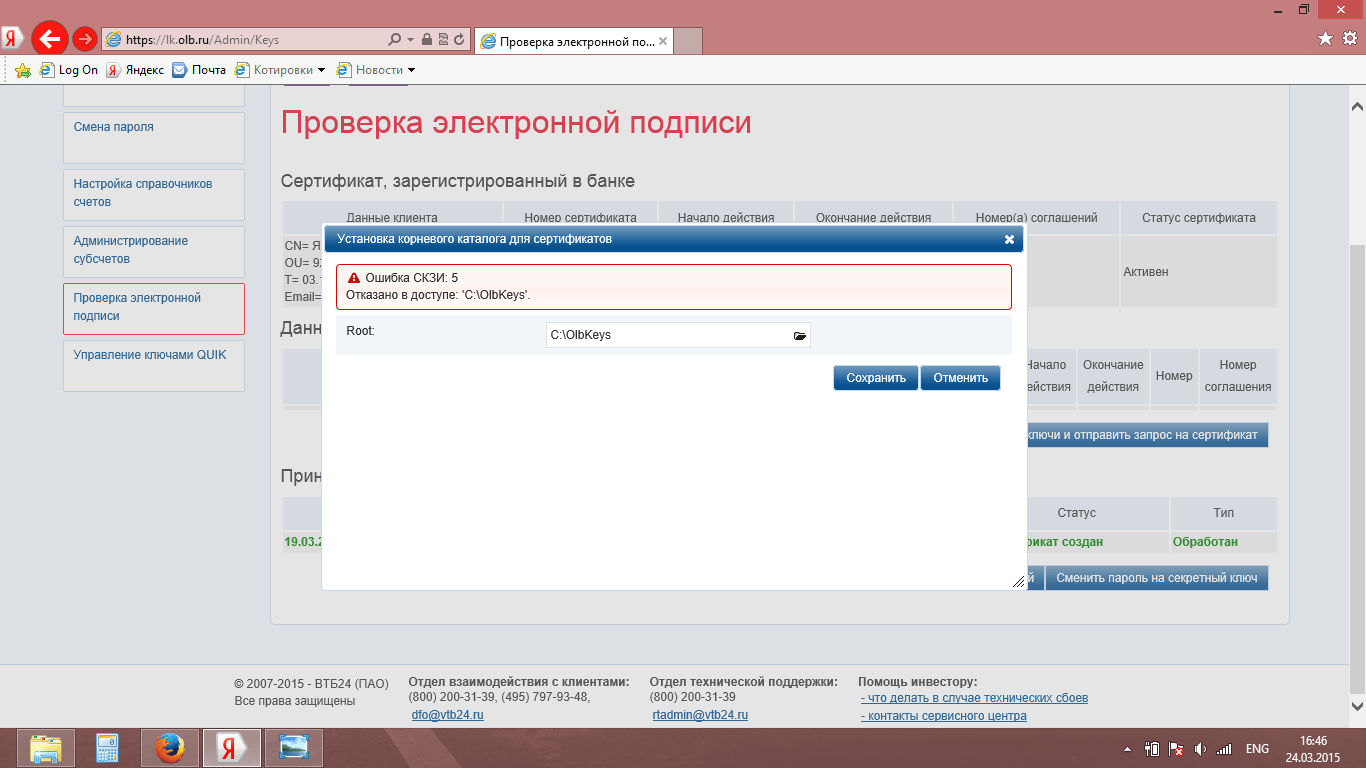

- 1.3 Ошибка при создании ключевого носителя СКЗИ

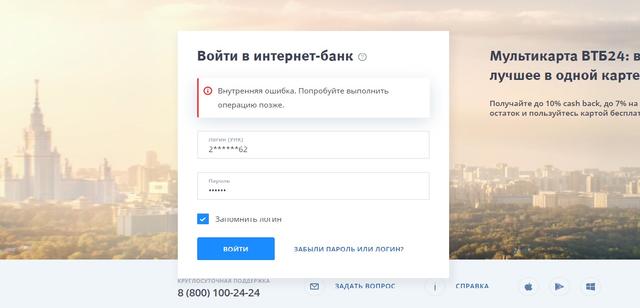

- 1.4 Внутренняя ошибка, попробуйте выполнить операцию позднее

- 1.5 Ошибка при декодировании секретного ключа

- 1.6 Пользователь не подключен ни к одному клиенту

- 1.7 Ошибка аутентификации

- 1.8 Учетная запись заблокирована

- 1.9 Ошибка чтения ключевого контейнера

- 2 Что такое каталог ключевого носителя СКЗИ?

- 2.1 Инструкция по созданию криптографических ключей

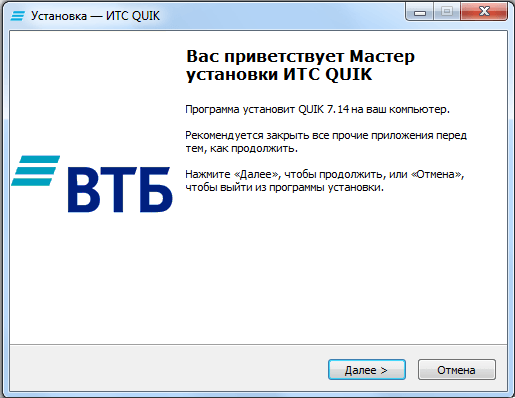

- 2.2 Генерация ключей ВТБ

- 3 Если клиент ВТБ забыл пароль секретного ключа?

Ошибки

Как правило, одним системным недочетом дело не заканчивается. Имеется небольшой список неточностей, с которыми может столкнуться клиент ВТБ в любой момент.

| Как решить? | Что случилось? | Что для этого нужно? |

|---|---|---|

| Самостоятельно | Файл секретного ключа не задан (неверный пароль); | Соединение с интернетом |

| Ошибки инициализации СКЗИ; | ||

| Ошибка при создании ключевого носителя СКЗИ; | ||

| Ошибки при декодировании секретного ключа; | ||

| Ошибка чтения ключевого контейнера. | ||

| С помощью специалистов ВТБ | Внутренняя ошибка, попробуйте выполнить операцию позже; | Обращение в офис ВТБ с паспортом РФ. |

| Пользователь не подключен ни к одному клиенту; | ||

| Ошибка аутентификации; | ||

| Учетная запись заблокирована. |

По каждому вышерасположенному пункту существует решение, которым могут воспользоваться все клиенты ВТБ, столкнувшиеся с определенной проблемой. Итак, как исправить различные виды ошибок?

Файл секретного ключа не задан или неверный пароль

Такая проблема возникает:

- При вводе пароля на странице входа. Возникновение проблемы на данном этапе говорит о том, что может быть действительно введен неверный пароль. Его можно будет сменить, после этой процедуры необходимо ввести логин и новый пароль.

Для решения рекомендуется проверить правильность введенного пароля на входе: язык (RU/ENG), регистр букв. Следует помнить о том, что код для дешифрования ключа не восстанавливается. Сменить или изменить можно пароль для обращения к системе ВТБ-Онлайн.

- После нажатия на клавишу «Вход». Ошибка, возникшая на данном этапе, указывает на повреждение файлов секретного ключа.

Если имеется в наличии сохраненная копия ключа, то с её помощью можно будет войти в систему. Дополнительно рекомендуется произвести выход в личный кабинет, используя браузер Internet Explorer версии от 10.0, который следует запустить в режиме «Администратор».

- Если резервная копия отсутствует или не работает, то клиент может запросить новый сертификат и сохранить его дополнительно на другой носитель информации: флешку, съемный диск.

Для его действия в Личном кабинете сертификат нужно активировать в отделении ВТБ, предоставив акт ввода Сертификата ключа по месту открытия счетов. В итоге, ошибка «Файл секретного ключа не задан» ВТБ сервиса исчезает.

Ошибка при инициализации СКЗИ

Такая проблема возникает, если в поле каталога ключевого носителя СКЗИ введен путь до каталога, не содержащего папку «keys» и связку файлов: kek.opq, mk.db3, masks.db3, rand.opq, request.pem. При этом, ошибка обращения к внешней системе тоже имеет место быть.

Как можно справиться с этой проблемой? Главное, составить другое направление в общий каталог, где будет находиться папка «keys» и все вышеперечисленные файлы. Если все файлы хранятся на съемном носителе, то клиент должен прописать направление к нему.

Ошибка при создании ключевого носителя СКЗИ

Данная неисправность может возникать по двум причинам:

Причина 1: несуществующий путь. Возникновение этой ошибки информирует о том, что путь ведет к каталогу, который не существует в системе или носителю, изъятому из устройства. Для решения этой неисправности нужно глянуть направление на строчке«Каталог ключевого носителя СКЗИ», который должен вести к пустому каталогу.

Причина 2: путь, защищенный от записи. Сначала проверяются атрибуты, установленные в свойствах каталога, для этого следуйте указаниям:

- Нажмите по нужной папке и щелкните выбрать «Сервис», вкладку «Свойства».

- Пройдите на вкладку «Общие» и выберите раздел «Атрибуты».

- Посмотрите на строчку атрибута «Только чтение» и убедитесь в отсутствии маркера рядом со строкой. Он может быть в виде галочки или квадрата зеленого цвета. Если маркер присутствует то его необходимо убрать, оставив квадрат пустым.

- Дайте согласие на все всплывающие системные сообщения и подтвердите изменения, нажав на кнопку «Ок».

- Обновите личный кабинет, нажав на клавиатуре «Ctrl+F5» и укажите направление в «Каталог ключевого носителя СКЗИ» повторно.

При невозможности снятия «Атрибута», то есть фактического отсутствия доступа к функциям администратора, следует сделать запрос сертификата на флэшку или запросить права руководителя системой.

Внутренняя ошибка, попробуйте выполнить операцию позднее

Вариант, когда совершаемая операция временно недоступна, тоже имеет место быть. Такая проблема возникает при задвоении учетных записей. Единственным решением этого является обращение в отделение ВТБ к специалистам.

Ошибка при декодировании секретного ключа

Проблема обычно возникает, когда сертификат сохраняется на носитель с ключами. Вполне возможно, что при этом неправильно вводится пароль для дешифровки ключа. Для решения необходимо проверить язык клавиатуры, регистр, правильность ввода. Как вариант, можно написать пароль в русской раскладке. Если все-таки его забыли, то можно запросить новый сертификат и пересохранить на чистый носитель информации.

Ошибки могут появляться при нажатии на значок дискеты. В этом случае необходимо проверить всю структуру файлов в каталоге, куда сохраняется сертификат. Там должны содержаться следующие названия: «masks.db3», «rand.opg», «kek.opg», «mk.db3», «request.pem» и папка «keys» с файлом «00000001.key». Если наименование документов в папке записано по-другому, то следует его переименовать в правильное и проверить, исчезла ли проблема.

Пользователь не подключен ни к одному клиенту

Пишется при входе в Личный кабинет, если аккаунт клиента блокируется в банк-клиенте ВТБ. Для решения необходимо подойти в удобный офис ВТБ с паспортом.

Ошибка аутентификации

Эта информация появляется на экране при попытке авторизации в Личном кабинете клиента ВТБ. Если такая проблема присутствует, то с паспортом необходимо обратиться к банковским специалистам в офисе ВТБ.

Учетная запись заблокирована

Пользователь может действовать разными способами, в зависимости от информации на экране. Если указано время разблокировки, то следует дождаться именно этого времени. Если советуют обратиться в техподдержку ВТБ, то стоит поступить именно так.

Если заблокировали банк-клиент и ничего дополнительного не указано, то в данном случае клиенту необходимо обратиться лично в отделение ВТБ с документом, который подтвердит личность человека, где менеджеры дадут рекомендации или разблокируют закрытые учетные записи.

Ошибка чтения ключевого контейнера

Возникает при отсутствии сертификата на носителе. Для исправления необходимо проверить всю структуру каталога, в общей папке должны находиться следующие документы: «masks.db3», «rand.opg», «kek.opg», «mk.db3», «request.pem» и папки «keys», «cert», «CA». Если каких-то папок не хватает, то заходим в ЛК ВТБ и пересохраняем сертификат. Как это сделать? В поле «Каталог ключевого носителя СКЗИ» указываем правильный путь к корневому каталогу с нужными документами и нажимаем на кнопку «Сохранить». После чего можно попробовать выполнить вход заново.

Что такое каталог ключевого носителя СКЗИ?

СКЗИ – это сервис, обеспечивающий электронное шифрование документов. Обычно это используется для получения подписи важной информации или, наоборот, отправки документов. Где можно каталог ключевого носителя СКЗИ взять? На самом деле – это место для сохранения электронных ключей, в данной ситуации сохраняются ключи банк-клиента ВТБ. Хранить его, желательно, на отдельном носителе: флешкарте, диске или на внутреннем накопителе.

Инструкция по созданию криптографических ключей

Как создать секретный ключ в банк-клиенте ВТБ? Для начала производится вход в банк-клиент по ссылке , при начальном входе система может предложить установку для защиты информации элемент управления ActiveX. После установки компонента необходимо настроить свой личный кабинет для регистрации организации в банковской системе ВТБ.

Для создания секретных ключей надо получить сертификат:

- Выполнить вход в онлайн-офис;

- Ридер (генератор паролей) может создать код для входа в систему, если он используется клиентом. В случае, если он есть, то необходимо нажать на устройстве кнопку «Б» и автоматический генератор сгенерирует код.

- Приходят смс с одноразовым кодом на номер телефона, привязанный к ЛК ВТБ.

- Пароль при первом входе необходимо изменить в настройках с временного на постоянный и более защищенный.

В ЛК ВТБ можно создать сертификат. Место для хранения необходимо найти заранее на флешке или компьютере.

Следует обратить внимание, что в одной папке должен храниться только один сертификат, без остаточных других файлов. В ином случае получится ошибка, связанная с банк-клиентом ВТБ.Для этого на вкладке «Запрос нового сертификата» надо прописать путь к папке, в которой хранятся ключи.

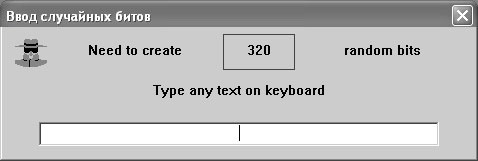

При появлении сообщения с компьютера «Инициализация генератора» нужно передвигать мышь в случайном порядке.

После завершения появится новое окно ввода для дешифрования с требованием ввести новый пароль к секретному ключу. Его необходимо запомнить, так же обращается внимание на регистр букв и язык клавиатуры.

Далее создание сертификата завершено. Он будет доступен в разделе «Запросы», куда перекинет клиента ВТБ автоматически. После получения сертификата появляется сообщение об отправке данных в банк.

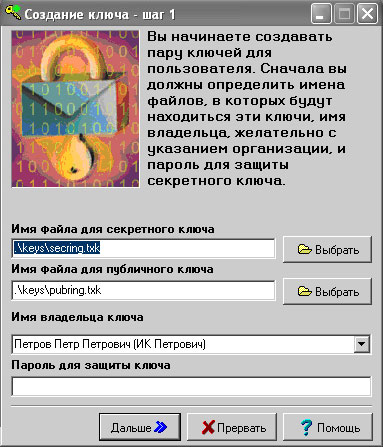

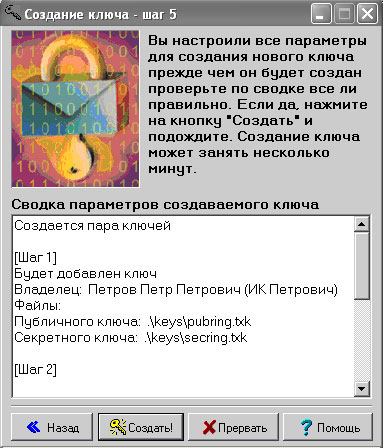

Генерация ключей ВТБ

Чтобы создать уникальный ключ, необходимо заняться установкой программы Quik ВТБ (издатель Step Up inc), которая нужна для создания секретных ключей.

- Запускаем приложение на ПК и при начальном этапе приложение предлагает нам показать путь к месту хранения кодов, имя клиента и пароль, с которыми мы будем открывать сервис. При утере клиентского пароля, указываемого на этом этапе, криптоключ создается снова и с самого начала, поскольку этот пароль не восстанавливается.

- На втором шаге необходимо подтвердить пароль.

- В следующем окне проверяются параметры создаваемого ключа. Если все верно – нажимаем кнопку «Далее».

- Дальше появляется сообщение о вводе случайных чисел. Введенные в строку данные запоминать не нужно. Завершаем работу кнопкой “Установить”.

После создания можно нажать кнопку «Готово» и завершить работу с криптоключами. Теперь мы скидываем документ е-ключа для регистрации на электронный адрес: quik@vtb24.ru, но для безопасности файл с названием sekring.txk не присылается. В письме прописываются полные данные владельца, номер соглашения, указанный в извещении, п.2, и файл pubring.txk.

Ждем ответа банка, распечатываем с ответного письма заявления и ставим подписи в любом офисе ВТБ в присутствии банковского специалиста.

Если клиент ВТБ забыл пароль секретного ключа?

К сожалению, перевыпуск или смена пароля к сертификату в онлайн-клиенте ВТБ невозможна. Для работы необходимо пересохранить сам документ, тогда и обновятся электронные ключи.

При появлении проблем в банк-клиенте ВТБ не все пользователи могут справиться с решением самостоятельно. И с такими случаями можно обратиться за консультацией по номеру горячей линии в техническую поддержку к операторам, назвать свои данные для авторизации и спокойно воспользоваться решениями специалистов.

|

parihaaraka |

|

|

Статус: Участник Группы: Участники Сказал(а) «Спасибо»: 2 раз |

Здравствуйте. Код: (аналогично выбирается тип открываемого провайдера — 75, 80 и 81 соответственно), но что-то терзают сомнения, |

|

|

|

Максим Коллегин |

|

|

Статус: Сотрудник Группы: Администраторы Сказал «Спасибо»: 21 раз |

У Стрибога нет параметров — указывать их не нужно. Мы сознательно возвращаем ошибку при их установке, чтобы пользователи задумались над тем, что делают. |

|

Знания в базе знаний, поддержка в техподдержке |

|

|

WWW |

|

parihaaraka |

|

|

Статус: Участник Группы: Участники Сказал(а) «Спасибо»: 2 раз |

Для кодированной подписи CryptVerifyDetachedMessageSignature не предполагает указание провайдера. |

|

|

|

Максим Коллегин |

|

|

Статус: Сотрудник Группы: Администраторы Сказал «Спасибо»: 21 раз |

Так правильный способ и описан в первом сообщении. |

|

Знания в базе знаний, поддержка в техподдержке |

|

|

WWW |

|

parihaaraka |

|

|

Статус: Участник Группы: Участники Сказал(а) «Спасибо»: 2 раз |

То есть нет никаких более очевидных способов создать объект хеширования (для проверки подписи, т.е. в контексте сертификата), |

|

|

|

Максим Коллегин |

|

|

Статус: Сотрудник Группы: Администраторы Сказал «Спасибо»: 21 раз |

Если известен алгоритм подписи, то нужно использовать конечно же его. |

|

Знания в базе знаний, поддержка в техподдержке |

|

|

WWW |

|

two_oceans |

|

|

Статус: Эксперт Группы: Участники Сказал(а) «Спасибо»: 110 раз |

Автор: parihaaraka А если у алгоритма хеширования могут быть различные настройки, то как определять их, чтобы сгенерировать хеш так же, как подписант? В сертификате рядом с информацией об открытом ключе также указываются 3 ОИДа, ОИД параметров алгоритма хэширования среди них. По нему однозначно определяются и алгоритм и парамсет. Его нужно читать и если не совпадает с параметром по умолчанию (текущий параметр получается по hp_oid), то устанавливать явным образом. Кроме того, параметры хэширования могут быть переданы и без сертификата. Например, в подписи xml предусмотрен такой способ. В стандарте xmldsig под тегами Digest и SignatureMethod могут быть указаны дополнительные теги с оидами параметров, в том числе хэширования. Если дополнительные теги не указаны, то алгоритм определяется по атрибуту Algorithm и используются параметры по умолчанию, прописанные в стандарте. Правда, раскопать мне это удалось только в просроченном черновике RFC. Интересно, есть ли действующий стандарт, поправляющий xmldsig под ГОСТ? Возможность указания отдельно связана с тем, что в xmldsig возможно передавать ключи (ключи ГОСТ в том числе) вместо сертификата. Практически, пока мне ни разу не пришлось менять параметры хэширования — для гост-2001 (точнее 34.11-94) парараметры КриптоПро стали фактическим стандартом и менять просто нет необходимости (но на всякий случай проверяю). Хэш гост-2012 еще плотно не тестировал, но по вышесказанному — используется без параметров. К слову, если хотите сделать программу универсальной, не привязанной к КриптоПро CSP 4.0, то учтите, что для 34.11-94 alg_id у других криптопровайдеров более-менее совпадают (проверял на типе 90), но на гост-2012 alg_id совсем другие. |

|

|

|

|

parihaaraka

оставлено 03.08.2018(UTC) |

|

parihaaraka |

|

|

Статус: Участник Группы: Участники Сказал(а) «Спасибо»: 2 раз |

> Если указаны алгоритм и параметры хэширования |

|

|

|

Максим Коллегин |

|

|

Статус: Сотрудник Группы: Администраторы Сказал «Спасибо»: 21 раз |

В СМЭВ (xmldsig) указаны все алгоритмы хэширования в uri. |

|

Знания в базе знаний, поддержка в техподдержке |

|

|

WWW |

|

parihaaraka |

|

|

Статус: Участник Группы: Участники Сказал(а) «Спасибо»: 2 раз |

В uri алгоритмы указаны, но использовать их можно только таким же перебором, как в первом посте. |

|

|

| Пользователи, просматривающие эту тему |

|

Guest |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Для корректной работы с электронной подписью (ЭП, ранее — ЭЦП) достаточно соблюсти четыре условия. Во-первых, приобрести средства ЭП в удостоверяющем центре (УЦ). Во-вторых, установить лицензионное средство криптозащиты (СКЗИ, криптопровайдер). В-третьих, загрузить на рабочее место личный, промежуточный и корневой сертификаты. И, в-четвертых, настроить браузер для подписания электронных файлов на веб-порталах. Если хотя бы одно из условий не соблюдено, в процессе использования ЭП возникают различные ошибки: КриптоПро не видит ключ, недействительный сертификат, отсутствие ключа в хранилище и другие. Самые распространенные сбои и способы их устранения рассмотрим в статье.

Настроим вашу электронную подпись под ключ за 30 минут!

Оставьте заявку и получите консультацию.

Почему КриптоПро не видит ключ ЭЦП

КриптоПро CSP — самый популярный криптографический софт на российском рынке. Большинство торговых площадок и автоматизированных госсистем работают только с этим криптопровайдером. Программное обеспечение распространяется на безвозмездной основе разработчиком и через дистрибьюторскую сеть, а за лицензию придется платить. При покупке квалифицированной ЭП (КЭП) клиенты получают набор средств:

- закрытый и открытый ключи;

- сертификат ключа проверки электронной подписи (СКПЭП, СЭП) — привязан к открытому ключу;

- физический носитель, на который записываются все перечисленные средства.

Каждый раз, когда владельцу СЭП нужно подписать цифровой файл, он подключает USB-носитель к ПК и вводит пароль (двухфакторная идентификация). Возможен и другой путь — записать все компоненты в реестр ПК и пользоваться ими без физического криптоключа. Второй способ не рекомендован, так как считается небезопасным.

В работе с ЭП возникают такие ситуации, когда пользователь пытается заверить документ в интернете или в специальном приложении, открывает список ключей и не видит СЭП. Проблема может быть спровоцирована следующими факторами:

| Ошибка | Решение |

| Не подключен носитель | Подсоединить токен к ПК через USB-порт (об успешном подключении свидетельствует зеленый индикатор на флешке) |

| Не установлено СКЗИ | Установить криптопровайдер, следуя инструкции |

| Не установлен драйвер носителя | Чтобы компьютер «увидел» устройство, нужно установить специальную утилиту. Как правило, она предоставляется удостоверяющим центром при выдаче подписи. Руководство по инсталляции можно найти на портале разработчика |

| На ПК не загружены сертификаты | Установить корневой, промежуточный и личный сертификаты (как это сделать, рассмотрим далее) |

| Не установлен плагин для браузера | Скачать ПО на сайте www.cryptopro.ru< и установить по инструкции |

Ошибка КриптоПро «0x80090008»: указан неправильный алгоритм

Если версия CryptoPro не соответствует новым условиям сдачи отчетности, пользователь увидит на экране уведомление с кодом ошибки «0x80090008». Это значит, что на ПК установлен устаревший релиз программы, и его необходимо обновить. Для начала проверьте сертификат:

- В меню «Пуск» выберите пункт «Все программы» → «КриптоПро».

- Откройте «КриптоПро CSP сервис» и выберите команду «Протестировать».

- Нажмите кнопку «По сертификату» и укажите нужный файл.

При наличии ошибки в СЭП система на нее укажет.

Удаление программы

Если никаких проблем не обнаружено, ошибку неправильного алгоритма поможет устранить переустановка СКЗИ:

- Найти криптопровайдер через «Пуск».

- Выбрать команду «Удалить».

- Перезагрузить ПК.

Чтобы новая программа работала корректно, перед установкой требуется удалить все следы старой версии с помощью фирменной утилиты cspclean от CryptoPro:

- Запустить файл cspclean.exe на рабочем столе.

- Подтвердить удаление продукта клавишей «ДА».

- Перезагрузить компьютер.

Контейнеры, сохраненные в реестре, удалятся автоматически.

Установка актуального релиза

Дистрибутивы для скачивания СКЗИ размещены в разделе «Продукты» и доступны для скачивания всем авторизованным пользователям. Создание ЛК занимает не более 5 минут:

- Нажмите кнопку «Регистрация».

- Введите личные данные и подтвердите согласие на доступ к персональной информации.

В каталоге продуктов выберите версию криптопровайдера с учетом ОС, загрузите установщик на ПК, запустите его и следуйте подсказкам. При установке ПО требуется указать серийный номер лицензии (если срок действия еще не истек). Эту информацию можно уточнить в приложении к договору.

По отзывам пользователей, переустановка ПК почти всегда помогает в устранении ошибки «0x80090008». Если проблема не решена, рекомендуется написать в техподдержку разработчика или обратиться к официальному дистрибьютору, у которого вы купили лицензию.

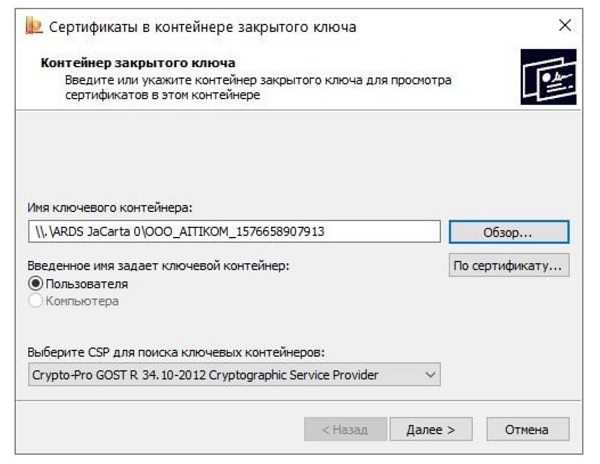

КриптоПро вставлен другой носитель: как исправить

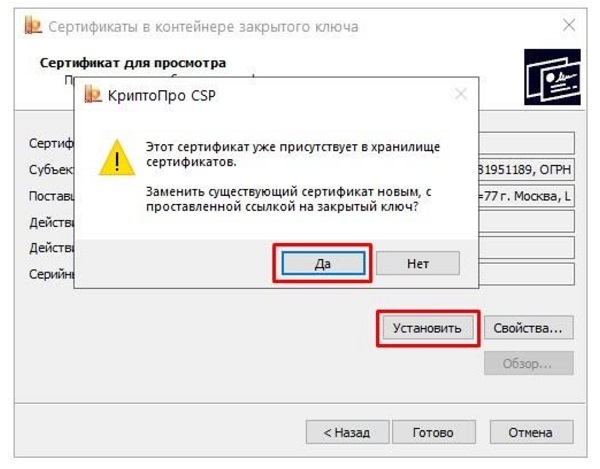

Ошибка «Вставьте ключевой носитель» или «Вставлен другой носитель» возникает при попытке подписания электронного документа. Сначала следует убедиться, что USB-токен с сертификатом подключен к ПК (в качестве носителя используются защищенные криптоключи или обычные флешки). Токен должен соответствовать сертификату. Если носитель подсоединен к ПК, но сообщение об ошибке все равно появляется, следует переустановить сертификат через CryptoPro:

- Открыть меню «Пуск» → «Панель управления» → «КриптоПро CSP».

- Зайти во вкладку «Сервис» → «Посмотреть сертификаты в контейнере» → «Обзор».

- Выбрать из списка ключевой контейнер, нажать ОК и «Далее».

- Нажать «Установить». Если появится предупреждение о том, что сертификат уже присутствует в хранилище, дать согласие на его замену.

- Дождаться загрузки сертификата в хранилище «Личное» и нажать ОК.

После переустановки рекомендуется перезагрузить ПК. Для первичной инсталляции СКПЭП применим аналогичный алгоритм действий.

Мы готовы помочь!

Задайте свой вопрос специалисту в конце статьи. Отвечаем быстро и по существу. К комментариям

Недостаточно прав для выполнения операции в КриптоПро

Ошибка сопровождается уведомлением «У компонента недостаточно прав для доступа к сертификатам». Чаще всего возникает в двух ситуациях:

- При попытке авторизоваться в ЛК, например, на портале контролирующего органа, куда нужно отправить отчет (при нажатии на пиктограмму «Вход по сертификату»).

- При проверке КЭП (при нажатии кнопки «Проверить» в разделе «Помощь»).

Если система уведомила пользователя, что у него недостаточно прав для выполнения операции в КриптоПро, проблема может иметь следующие причины:

- не установлен КриптоПро ЭЦП Browser plug-in 2.0 (или стоит его старая сборка);

- сайт, куда пытается войти клиент, не добавлен в каталог доверенных (надежных) ресурсов.

Browser plug-in — обязательный компонент для применения ЭП на веб-страницах. Он расширяет возможности криптопровайдера, позволяет формировать и проверять электронную подпись на интернет-ресурсах. Без этой программы, КриптоПро не сможет связаться с веб-страницей и реализовать на ней функции КЭП. Пользователи ничего не платят за этот модуль, он размещен в свободном доступе на сайте и совместим с любыми операционными системами. Как установить:

- Сохранить дистрибутив cadesplugin.exe.

- Запустить инсталляцию, кликнув по значку установщика.

- Разрешить программе внесение изменений клавишей «Да».

Появится уведомление об успешном результате. Нажмите ОК и перезагрузите браузер, чтобы коррективы вступили в силу.

Для работы с сертификатом ЭП рекомендуется использовать браузер Microsoft Internet Explorer (MIE) — для него не требуются дополнительные настройки. На завершающем этапе необходимо добавить сайт в список доверенных:

- Через меню «Пуск» (CTRL+ESC) найти продукт КриптоПро CSP.

- Зайти в настройки плагина ЭЦП Browser.

- В разделе «Список доверенных узлов» ввести адреса всех ресурсов, принимающих ваш сертификат.

Если после перезагрузки ПК проблема не решена, рекомендуется удалить плагин и выполнить повторную инсталляцию.

Выпустим и настроим электронную подпись для сотрудника прямо в день обращения!

Оставьте заявку и получите консультацию.

Ошибка исполнения функции при подписании ЭЦП

Ошибка свидетельствует об отсутствии лицензии на продукт КриптоПро CSP. Зачастую она возникает при попытке подписать документ на торговых площадках или в информационных системах (ЕГАИС, ЖКХ, Росреестр, Госуслуги и др.).

Лицензия на криптопровайдер может быть привязана к АРМ или встроена в сертификат ЭП. В первом случае необходимо убедиться, что лицензия введена на рабочем ПК и актуальна. Срок действия можно уточнить на вкладке «Общее» в меню запущенного криптопровайдера. Если он истек, необходимо обратиться к разработчику или официальному дистрибьютору для продления или покупки новой лицензии. Во втором случае ошибка исполнения функции при подписании ЭЦП возникает при отсутствии установленного на ПК сертификата.

Ошибка при проверке цепочки сертификатов в КриптоПро

Юридически значимую документацию можно заверить электронной подписью только в том случае, если СКЗИ подтвердит надежность (доверенность) сертификата. Для этого программа проверяет цепочку сертификации (ЦС), состоящую из таких элементов:

- корневой сертификат от Минкомсвязи (начальное звено цепи), выданный УЦ;

- промежуточный сертификат УЦ (ПС);

- СКПЭП.

Правильно построенная ЦС подтверждает, что СКПЭП (конечное звено) имеет доверенный путь (от Минкомсвязи к УЦ, от УЦ к пользователю). Ошибка при проверке цепочки сертификатов в КриптоПро свидетельствует о том, что минимум один элемент в этой системе искажен. ЭП при этом считается недействительной и не принимается для подписания файлов.

| Причина | Решение |

| Один из сертификатов поврежден или некорректно установлен | Переустановить сертификат |

| Неправильно установлено СКЗИ (или стоит устаревшая версия) | Удалить и заново установить программу |

| Устаревшая версия веб-браузера | Обновить браузер |

| На ПК не актуализированы дата и время | Указать в настройках компьютера правильные значения |

На первой причине остановимся подробнее. Чтобы проверить состояние ЦС, откройте папку криптопровайдера, выберите раздел «Сертификаты» → «Личное». Если цепочка нарушена, во вкладке «Общее» будет сообщение о том, что СКПЭП не удалось проверить на надежность.

Устранение сбоя следует начинать с верхнего звена (КС). Файл предоставляется клиенту в удостоверяющем центре вместе с остальными средствами: ключи, СКПЭП, промежуточный сертификат и физический носитель. Кроме того, его можно скачать бесплатно на сайте Казначейства (КС для всех одинаковый). Как загрузить КС:

- Открыть документ от Минкомсвязи на компьютере.

- В разделе «Общее» выбрать команду установки.

- Установить галочку напротив пункта «Поместить в хранилище».

- Из списка выбрать папку «Доверенные корневые центры».

- Нажать «Далее» — появится уведомление об успешном импорте.

По завершении процедуры рекомендуется перезагрузить ПК. Если сбой не устранен, переходим к промежуточному компоненту. При утере ПС его можно загрузить с официального сайта УЦ. Процесс установки такой же, как и для КС, но в качестве хранилища должно быть указано «Промежуточные центры».

После перезагрузки ПК снова зайдите в папку «Личное» и откройте СКПЭП. Если во вкладке «Путь сертификации» будет статус «Сертификат действителен» — ошибка устранена.

Электронная подпись описи содержания пакета недействительна

Одной КЭП можно сразу заверить несколько файлов. В одном письме адресат может отправлять комплект документации и отдельно к нему опись, где перечислены все файлы. Перечень документов тоже нужно визировать ЭП.

Если при попытке заверить ведомость пользователь увидит сообщение о недействительности сертификата, значит подписать основной комплект тоже не удастся. Эта ошибка распространяется на все типы файлов, а не на какой-то конкретный документ.

Причина сбоя — нарушение доверенной цепочки, о которой было сказано ранее. В первую очередь следует проверить наличие и корректность КС и ПС. Если они установлены, удалите эти файлы и загрузите снова.

Проблемы с браузером

Для заверки электронных файлов в интернете разработчик СКЗИ рекомендует использовать встроенный веб-обозреватель MIE. Но даже с ним бывают сбои. Если это произошло, зайдите в браузер под ролью администратора:

- Кликните по значку браузера на рабочем столе.

- В контекстном меню выберите соответствующую роль.

Чтобы всякий раз не предпринимать лишние действия, в настройках можно задать автоматический доступ под нужными правами. Неактуальную версию браузера необходимо обновить до последнего релиза. Также следует отключить антивирусные программы, так как многие из них блокируют работу СКЗИ, воспринимая как вредоносное ПО.

Не работает служба инициализации

Если работа сервиса инициализации Crypto Pro приостановлена, СКПЭП тоже не будет работать. Запустите командную строку клавишами Win+R:

- Введите команду services.msc.

- В разделе «Службы» выберите «Службу инициализации» и проверьте в свойствах ее активность.

Если сервис отключен, запустите его и нажмите ОК. После перезапуска ПК электронная подпись должна снова работать корректно.

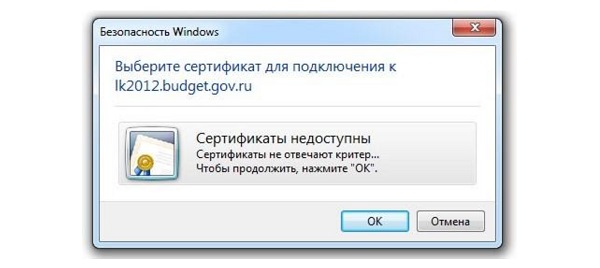

Сертификаты не отвечают критериям КриптоПро

Ошибка всплывает при попытке авторизоваться в информационной госсистеме (например, «Электронный Бюджет» и др.). Пользователь видит сообщение следующего содержания:

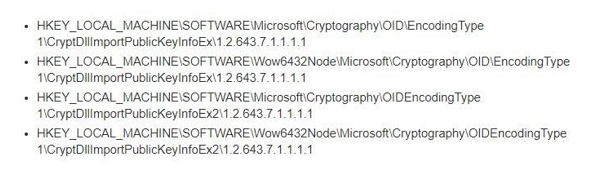

Первый способ устранения сбоя — «снести» СКЗИ и поставить заново, как описано выше. Если это вариант не сработал, значит проблема кроется в неправильном формировании ЦС. Рассмотрим на примере. Отправитель зашел в СКПЭП и в подразделе «Общее» увидел статус «Недостаточно информации для проверки этого сертификата». В первую очередь рекомендуется проверить наличие корневого сертификата в цепочке и при его отсутствии выполнить установку (алгоритм описан ранее). Если этот метод не помог, на форуме разработчика приводится еще один способ: от имени администратора вызвать «Пуск» → «Выполнить» → «regedit». Далее необходимо удалить ветки:

Не все бывают в наличии, поэтому удаляйте те, что есть. Процедура не вредит системе и сохраненным файлам, но помогает не в каждом случае (обычно ошибку удается устранить при установке корневого сертификата).

«1С-ЭДО» не видит КриптоПро CSP

«1С-ЭДО» — программа для обмена электронными документами, интегрированная в учетную базу «1С». Сервис позволяет удаленно взаимодействовать с контрагентами и отправлять отчетность в надзорные органы (ФНС, ПФР, ФСС, Росстат и др.). Чтобы документы приобрели юридическую силу, их необходимо заверить квалифицированной ЭП. Если сервис «1С-ЭДО» «не видит» ключ в КриптоПро CSP, рекомендованы следующие действия:

- проверить, установлена ли на компьютере актуальная версия криптопровайдера;

- при наличии СКЗИ уточнить, соответствует ли оно той программе, которая была указана в настройках обмена с «1С».

Как проверить настройки криптопровайдера:

- Запустить сервис «1С-ЭДО».

- Перейти в раздел «Отчеты» → «Регламентированные отчеты».

- Нажать кнопку «Настройки».

- В подразделе «Документооборот с контролирующими органами» нажать кнопку «Здесь».

Если в поле «Криптопровайдер» указана не та программа, которая установлена на ПК (например, VipNet), поменяйте ее в настройках и сохраните клавишей ОК. Для правильной работы сервиса ЭДО рекомендуется использовать на одном АРМ только один из сертифицированных провайдеров.

Подберем USB-носитель для ЭП. Доставка — в любую точку России!

Оставьте заявку и получите консультацию в течение 5 минут.

Александр Киреев

Эксперт отдела автоматизации и развития бизнеса Online-kassa.ru. Бизнес-тренер и аналитик, отвечает за работу с ключевыми клиентами.

Оцените, насколько полезна была информация в статье?

Наш каталог продукции

У нас Вы найдете широкий ассортимент товаров в сегментах

кассового, торгового, весового, банковского и офисного оборудования.

Посмотреть весь каталог

На вашем компьютере отсутствуют или некорректно настроены средства для работы с ЭЦП. Обратитесь к поставщику вашего сертификата и СКЗИ

Если библиотеки установлены, но ошибка остается – необходимо произвести следующие настройки Internet Explorer:

1. Добавить адреса ЭТП в Надежные узлы.

- в Internet Explorer «Сервис» — «Свойства обозревателя» — вкладка «Безопасность»;

- выделить «Надежные узлы» («Надежные сайты»); — кнопка «Узлы» («Сайты»);

- убрать внизу флаг «Для всех узлов этой зоны требуется проверка серверов (https:)» (не все ЭТП работают по защищенному соединению https://);

- в строку «Добавить в зону следующий узел» ввести адрес ЭТП (по http и https); кнопка «Добавить».

2. Для зоны «Надежные узлы» («Надежные сайты») разрешить использование элементов Active-X.

- в Internet Explorer «Сервис» – «Свойства обозревателя» — вкладка «Безопасность»; выделить «Надежные узлы» («Надежные сайты»); нажать кнопку «Другой…»;

- в разделе «Элементы Active-X и модули подключения» у всех параметров отметить «Включить» (для IE 6 – «Разрешить»).

3. Установить и зарегистрировать библиотеку capicom.dll.

- скачайте файл capicom.dll

- скопируйте файл capicom.dll в папку C:WINDOWSsystem32 (для Windows XP, Vista, Win7 — C:WINDOWSsystem32regsvr32);

- нажмите кнопку «Пуск» и выберите «Выполнить»;

- в окне «Запуск программы» в поле «Открыть» наберите или скопируйте: для Windows XP, Vista, Win7 — C:WINDOWSsystem32regsvr32 capicom.dll нажмите кнопку «ОК».

- Регистрация библиотек может быть запрещена локальной политикой прав доступа. В таком случае, нужно обращаться к системному администратору.

4. Проверить статус сертификата

- зайдите в «Панель управления Рутокен» — вкладка «Сертификаты»

- выделите сертификат — статус сертификата должен быть «Действителен»

- возможны ошибки: «Сертификат ненадежен»/»Не удалось проверить статус отзыва» или «Не установлен корневой сертификат. Просмотреть | Установить», выполните решение из инструкции.

5. Проверить права на библиотеку capicom.dll

- откройте каталог C:WindowsSystem32,

- найдите capicom.dll,

- правой кнопкой мыши «Свойства» — вкладка «Безопасность» — «Дополнительно» — «Изменить разрешения».

- в списке найти текущего пользователя компьютера, проверить, какой статус стоит в колонке «Разрешения». Если отличный от «Полный доступ» — выделить строку, нажать «Изменить». Поставить галку «Полный доступ», сохранить.

Если при сохранении выйдет сообщение о нехватке прав — перейти на вкладку «Владелец», Изменить, выбрать текущего пользователя компьютера, попробовать заново назначить «Полный доступ».

6. Как правило, для участия в торгах необходимо пользоваться браузером Internet Explorer версии 6.0 и выше. В IE 9 и выше могут возникать ошибки, которые можно решить, воспользовавшись режимом совместимости («Свойства браузера» — «Сервис» — «Параметры режима представления совместимости» — добавить адрес площадки.

Это общие настройки для всех ЭТП. На некоторых площадках необходимо установить дополнительные компоненты, необходимые для корректной работы.

Остались вопросы?

Отдел технической поддержки

тел.: 8 (800) 333-91-03, доб. 2400

email: otp@itcomgk.ru

1 пользователь поблагодарил two_oceans за этот пост.

1 пользователь поблагодарил two_oceans за этот пост.