Обновлено: 29.01.2023

Процедура восстановления экземпляра служб Active Directory облегченного доступа к каталогам (AD LDS) зависит от того, существует ли экземпляр и принадлежит ли он к набору конфигурации.

Если экземпляр AD LDS, для которого восстанавливаются данные, запущен, остановите его.

Запустите программу архивации.

В меню Действие выберите команду Восстановить.

Следуйте указаниям мастера восстановления, чтобы указать местоположение источника данных архивации и указать определенный архив, из которого требуется восстановить данные экземпляра.

Щелкните Выберите тип восстановления, а затем — Файлы и папки и Далее.

В поле Выберите восстанавливаемые элементы найдите и выделите папку, содержащую файлы данных экземпляра. База данных и файлы журнала AD LDS по умолчанию хранятся по адресу %ProgramFiles%Microsoft ADAMимя_экземпляра, где имя_экземпляра — это имя экземпляра AD LDS.

В разделе Укажите параметры восстановления щелкните Исходное размещение, а затем — Переписывать существующие файлы при восстановлении файлов и нажмите кнопку Далее.

Чтобы завершить восстановление, нажмите кнопку Готово.

Завершив восстановление, закройте программу архивации.

Откройте окно командной строки.

В командной строке введите следующую команду и нажмите клавишу ВВОД.

В командной строке dsdbutil: введите следующую команду, а затем нажмите клавишу ВВОД.

activate instance имя_экземпляра

где имя_экземпляра представляет имя службы экземпляра AD LDS, для которого требуется восстановить данные.

В командной строке dsdbutil: введите следующую команду, а затем нажмите клавишу ВВОД.

authoritative restore

restore database

Выполняет принудительное восстановление всей базы данных каталога

restore object различающееся_имя

Выполняет принудительное восстановление объекта каталога, различающееся имя которого представлено параметром dn

restore subtree различающееся_имя

Выполняет принудительное восстановление поддерева каталога, отличительное имя которого представлено параметром dn

Дополнительная информация

- Чтобы запустить программу архивации, нажмите кнопку Пуск, щелкните Администрирование, а затем — Архивация.

Восстановление поврежденной базы данных, препятствующей запуску экземпляра AD LDS

Если экземпляр AD LDS, для которого восстанавливаются данные, запущен, остановите его.

Запустите программу архивации.

В меню Действие выберите команду Восстановить.

Следуйте указаниям мастера восстановления, чтобы указать местоположение источника данных архивации и указать определенный архив, из которого требуется восстановить данные экземпляра.

В разделе Выберите тип восстановления щелкните Файлы и папки, а затем — Далее.

В поле Выберите восстанавливаемые элементы найдите и выделите папку, содержащую файлы данных экземпляра. База данных и файлы журнала AD LDS по умолчанию хранятся по адресу %ProgramFiles%Microsoft ADAMимя_экземпляра, где имя_экземпляра — это имя экземпляра AD LDS.

В разделе Укажите параметры восстановления щелкните Исходное размещение, а затем — Переписывать существующие файлы при восстановлении файлов и нажмите кнопку Далее.

Чтобы завершить восстановление, нажмите кнопку Готово.

Завершив восстановление, закройте программу архивации.

Перезапустите экземпляр AD LDS.

Дополнительная информация

- Для остановки и запуска экземпляра AD LDS воспользуйтесь оснасткой «Службы».

Восстановление экземпляра AD LDS, не принадлежащего к набору конфигурации

С помощью мастера установки служб Active Directory облегченного доступа к каталогам создайте экземпляр AD LDS, указав при этом те же настройки, которые были использованы при первоначальной установке AD LDS. При этом не следует создавать раздел каталога приложения во время установки.

Остановите созданный экземпляр AD LDS, как описано ниже:

Запустите программу архивации.

В меню Действие выберите команду Восстановить.

Следуйте указаниям мастера восстановления, чтобы указать местоположение источника данных архивации и выбрать определенный архив, из которого требуется восстановить данные экземпляра.

В разделе Выберите тип восстановления щелкните Файлы и папки, а затем — Далее.

В поле Выберите восстанавливаемые элементы найдите и выделите папку, содержащую файлы данных экземпляра. База данных и файлы журнала AD LDS по умолчанию хранятся по адресу %ProgramFiles%Microsoft ADAMимя_экземпляра, где имя_экземпляра — это имя экземпляра AD LDS.

В разделе Укажите параметры восстановления щелкните Исходное размещение, а затем — Переписывать существующие файлы при восстановлении файлов и нажмите кнопку Далее.

Чтобы завершить восстановление, нажмите кнопку Готово.

Завершив восстановление, закройте программу архивации.

Запустите созданный экземпляр AD LDS, как описано ниже:

Дополнительная информация

- Чтобы запустить программу архивации, нажмите кнопку Пуск, щелкните Администрирование, а затем — Архивация.

Восстановление экземпляра AD LDS, принадлежащего к набору конфигурации

В одном из остающихся экземпляров AD LDS в наборе конфигурации следующим образом удалите объект-сервер, представляющий экземпляр AD LDS, который требуется восстановить:

-

Откройте окно командной строки.

connect to server имя_компьютера:номер_порта

где имя_компьютера:номер_порта — это данные экземпляра AD LDS, к которому происходит подключение.

CN=Servers,CN=имя_сайта,CN=Sites,CN=Configuration,CN=GUID>

где имя_сайта представляет имя сайта, на котором существует объект сервера, и GUID представляет глобально уникальный идентификатор (GUID) экземпляра AD LDS.

Запустите программу архивации.

В меню Действие выберите команду Восстановить.

Следуйте указаниям мастера восстановления, чтобы указать местоположение источника данных архивации и выбрать определенный архив, из которого требуется восстановить данные экземпляра.

В разделе Выберите тип восстановления щелкните Файлы и папки, а затем — Далее.

В поле Выберите восстанавливаемые элементы найдите и выделите папку, содержащую файлы данных экземпляра. База данных и файлы журнала AD LDS по умолчанию хранятся по адресу %ProgramFiles%Microsoft ADAMимя_экземпляра, где имя_экземпляра — это имя экземпляра AD LDS.

В разделе Укажите параметры восстановления щелкните Альтернативное размещение, укажите временное местоположение восстановленных файлов, а затем нажмите кнопку Далее.

Чтобы завершить восстановление, нажмите кнопку Готово.

В командной строке введите указанный ниже текст и нажмите клавишу ВВОД:

%windir%adamadaminstall /adv

Следуйте инструкциям мастера установки служб Active Directory облегченного доступа к каталогам.

Дополнительная информация

- Чтобы запустить программу архивации, нажмите кнопку Пуск, щелкните Администрирование, а затем — Архивация.

Несомненно, многие из Вас неоднократно сталкивались с такой проблемой – удалены учетные записи пользователей. Статей по восстановлению учетных записей много, и, наверное, самая лучшая написана Microsoft, однако им всем не хватает наглядности. Мы постараемся преодолеть этот недостаток, сведя процедуру восстановления учетных записей к простым шагам.

Как Вы знаете, восстанавливать объекты можно различными способами, каждый из которых подходит наилучшим образом в той или иной ситуации.

При этом предпочтительным является восстановление из tombstone-объектов. На это есть несколько причин:

- не требуется выведение контроллера домена в автономный режим (все работают, ничего не отключено)

- восстановление объектов-захоронений гораздо лучше, чем простое воссоздание новой версии удаленного объекта

Часть атрибутов удаляется вместе с удалением объекта – их уже не восстановить. Например, членство в группах безопасности.

Если вы вновь создаете объект, он всегда будет иметь новые атрибуты objectGUID и objectSid (если это участник политики безопасности, такой как пользователь). В результате любые внешние ссылки на объект, такие как ACL, необходимо будет обновлять для отражения нового идентификатора объекта. Это может стать очень большой проблемой.

Поэтому в данном посте сначала будут рассмотрены способы, использующие tombstone-объекты, и лишь в конце приведена информация по принудительному восстановлению. В конце поста будут рассмотрены возможности утилиты восстановления NetWrix Active Directory Object Restore Wizard. Информация для поста взята из документа «Восстановление объектов Active Directory: сборник сценариев», подготовленного NetWrix. Заинтересованных приглашаем под кат.

Что необходимо восстановить: пример

И решаться эта задача будет всеми возможными способами.

1. Восстановление объектов с помощью ldp.exe

Порядок действий:

1) Включаем отображение в консоли удаленных объектов (CN=Deleted Objects)

Сначала необходимо сделать так, чтобы удаленные объекты отображались (а по умолчанию контейнер CN=Deleted Objects не отображается. Используем ldp.exe в Active Directory (требует членства в Domain Admins).

1. Запускаем ldp.exe. (Пуск – Выполнить – ldp.exe)

2. В меню Options (Параметры) выбираем пункт Controls (Элементы управления)

Восстанавливаем объекты:

Рассмотрим восстановление на примере учетной записи Oleg, входящей в OU Finance_Department.

1) Запускаем ldp.exe

2) В разделе Connections (Подключение) выбираем пункт Connect (Подключить) — Bind (Привязка) Подключаемся и осуществляем привязку к серверу, на котором находится корневой домен леса среды Active Directory

3) В дереве консоли переходим в контейнер CN=Deleted Objects (прописываем также DC=acme,DC=com для взятого за пример домена)

4) Находим в оснастке в контейнере CN=Deleted Objects объект, который хотим восстановить, щелкаем правой кнопкой на него и выбираем пункт Modify (Изменить).

5) В окне Modify (Изменение) меняем следующие параметры

a. В поле Edit Entry (Изменить запись) атрибута вводим isDeleted

b. Оставляем поле Values (Значение) пустым

c. В разделе Operation (Операция) выбираем Delete (Удалить) и нажимаем клавишу Enter (ВВОД)

d. В поле Edit Entry Attribute (Изменить запись Атрибута) вводим distinguishedName

e. В поле Values (Значения) вводим первоначальное различающееся имя (DN) этого объекта Active Directory.

f. В разделе Operation (Операция) выбираем Replace (Заменить)

g. Устанавливаем флажок Extended (Расширенный), нажимаем клавишу Enter (ВВОД), а затем Run (Выполнить)

Учетная запись восстановлена, но деактивирована. Включить ее необходимо будет вручную. Также вручную необходимо восстановить членство в группах и сбросить пароль.

Те же самые действия повторяем для оставшихся объектов:

OU Finance_Department

OU Admins

Учетной записи Dmitry

Учетной записи Sergey

Необходимо проделать много действий, прежде чем объект будет восстановлен.

Все действия придется повторить для каждого из удаленных объектов.

2. Используем ADRESTORE

Восстановление объектов-захоронений с помощью LDP дело несложное. Однако неудобное и долгое. Для этих целей есть ADRESTORE, которая предназначена специально для восстановления объектов AD.

Утилита работает в двух режимах:

• Запуск без параметров. Она выведет список всех объектов-захоронений в контейнере CN=Deleted Objects домена по умолчанию. Можно добавить строку для поиска в командной строке, чтобы выбрать объекты для показа:

Выводятся все объекты в контейнере CN=Deleted Objects, которые содержат строку «Finance_Department» в атрибуте CN или OU — используется поисковый фильтр LDAP cn=*Finance_Department* и ou=*Finance_Department*. На рисунке ниже показаны результаты поиска, возвращенного программой ADRESTORE.

• Восстановление объектов

Если нужно восстановить объект-захоронение, а не только найти его, необходимо указать параметр –r вместе с дополнительной строкой, например, вот так:

Для восстановления учетных записей используем команды:

Команда предложит восстановить каждый удовлетворяющий условию объект-захоронение. Объект восстанавливается в контейнер, указанный атрибутом lastKnownParent объекта-захоронения (и никакой другой).

Эта команда предложит восстановить каждый подходящий объект-захоронение. ADRESTORE всегда восстанавливает объект в контейнер, указанный атрибутом lastKnownParent объекта-захоронения, нет никакого способа указать другой контейнер.

ADRESTORE легче использовать, чем LDP.

Утилита позволяет относительно быстро восстановить объекты, но опять-таки без необходимых атрибутов — членство в группах и пароли придется восстановить вручную. Один из самых популярных способов восстановления объектов.

3. Использование AD Recycle Bin (Windows Server 2008 R2)

В Windows Server 2008 R2 появилась корзина Active Directory Recycle Bin (AD RB), Чтобы ее активировать, необходимо, чтобы уровень леса был Windows Server 2008 R2. AD RB напоминает обыкновенную корзину Windows — случайно удаленный объект может быть быстро и со всеми атрибутами восстановлен. Причем восстановленный из AD RB объект сразу же получает и все свои атрибуты. По умолчанию время «жизни» удаленного объекта в AD RB составляет 180 дней, после этого переходит в состояние Recycle Bin Lifetime, теряет атрибуты и через некоторое время полностью удаляется.

В самом простом случае восстановление объекта происходит с помощью Powershell командлетов Get-ADObject и Restore-ADObject (в том случае, если Вы точно знаете, что именно Вам необходимо восстановить). Командлет Get-ADObject используется для извлечения удаленного объекта, который затем передается с помощью конвейера в командлет Restore-ADObject:

1. Запускаем от имени администратора Модуль Active Directory для Windows PowerShell.

2. В командной строке Active Directory module for Windows PowerShell введите следующую команду:

В данном примере

-Filter указывает, что какую информацию об объекте AD необходимо получить (в примере – об объекте с отображаемым именем пользователя “user),

-IncludeDeletedObjects означает, что поиск осуществляется по удаленным объектам

Restore-ADObject непосредственно осуществляет восстановление объекта AD.

Поиск удаленных объектов

1. Запускаем от имени администратора Модуль Active Directory для Windows PowerShell.

2. В командной строке Active Directory module for Windows PowerShell вводим следующие команды для получения необходимой информации:

Получаем информацию о том, в какой OU состоял удаленный пользователь

Где User – отображаемое имя пользователя

В итоге получаем информацию о принадлежности к OU указанного пользователя (с помощью -Properties lastKnownParent)

Поиск всех удаленных объектов, которые входили в данную OU

В качестве примера берем различающееся имя OU Finance_Department, которое было получено после запуска предыдущего командлета (Finance_DepartmentADEL:e954edda-db8c-41be-bbbd-599bef5a5f2a).

Внимание! Если у Вас имеется вложенная OU, восстановление осуществляется начиная с наивысшего уровня иерархии. В данном случае таковым является OU=Finance_Department.

Восстановление объектов

1. Запускаем Модуль Active Directory для Windows PowerShell

2. Восстанавливаем подразделение Finance_Department, выполнив в командной строке следующую команду:

3. Восстанавливаем учетные записи и OU, которые являются непосредственными дочерними объектами OU Finance_Department (помните, что на этом этапе различающееся имя Finance_Department уже восстановлено в значение OU=Finance_Department,DC=acme,DC=com)

Опционально (восстановление вложенных OU)

4. Восстанавливаем учетные записи, входящие во вложенную OU (например, OU Admins, которая входит в состав OU Finance Department. Различающееся имя в нашем примере было восстановлено в значение OU=Admins,OU=Finance_Department,DC=acme,DC=com)

Подробную справку о командлетах и их параметрах вызвав командлет Get-Help, например Get-Help Get-ADObject

Итог:

Объекты будут восстановлены в первоначальный вид – со всеми атрибутами.

Однако, как мы можем видеть, данный метод довольно сложен, когда приходится работать с большим количеством объектов.

Также требуется, все сервера в лесу должны быть Windows 2008 R2.

Для восстановления объектов с атрибутами при включенной корзине AD можно использовать описанные выше инструменты LDP и AdRestore.

4. Принудительное восстановление с помощью NTDSUTIL

Стандартным способом (но, однако, не самым подходящим) является принудительное восстановление из резервной копии в режиме Directory Service Restore Mode. Он обладает серьезными недостатками: нужно перезагружать сервер, а во-вторых, восстанавливать из резервной копии состояние системы и помечать, какие объекты не будут перезаписаны процессом репликации.

Восстановление осуществляется с помощью утилиты командной строки NTDSUTIL. Утилита становится доступной после установки роли AD DS. Используя ее, можно восстановить как OU со всем содержимым, так и отдельный объект.

Работа утилиты основана на мгновенных снимках (снапшотах) Active Directory, которые делаются при помощи службы VSS.

Внимание! В ходе принудительного восстановления AD внутренний номер версии восстанавливаемых объектов увеличивается. После подключения контроллера домена к сети эти объекты будут реплицированы по всему домену, а восстановленная версия становится глобально действующей.

Внимание! Невозможно выполнить восстановление, если на контроллерах домена Server 2008 и выше остановлена служба NTDS AD.

3. Восстановите системное состояние из резервной копии, созданной до аварии.

Внимание! Не перезагружайте компьютер.

В снимке, полученном при помощи ntdsutil, присутствует как сам объект, так и его атрибуты. Образ можно монтировать и подключать в качестве виртуального LDAP-сервера, экспортирующего объекты. Запускаем ntdsutil:

Просматриваем список доступных снимков:

Монтируем командой mount c указанием номера или :

4. Запустите команду

Для восстановления подразделения Finance_Department

В итоге будет восстановлена OU Finance_Department с входящими в нее учетными записями и вложенной OU Admins

Для восстановления отдельной учетной записи, например, c отображаемым именем Oleg

Перезагрузите DC в нормальном режиме запуска операционной системы.

7. Зарегистрируйтесь на DC и откройте командную строку. Импортируйте LDIF-файл, экспортированный на шаге 5, выполнив команду

Внимание! Если в лесу содержится несколько доменов, необходимо использовать текстовый файл, экспортированный на шаге 6 для восстановления членства в локальных группах других доменов.

Итог:

Учетные записи и объекты восстановлены, однако база Active Directory была недоступна в течение определенного периода времени. Вы также зависите от наличия актуальных баз данных AD, полагаясь на данный метод восстановления.

5. NetWrix Active Directory Object Restore Wizard

Процесс восстановления объектов можно очень сильно упростить, если воспользоваться утилитой NetWrix Active Directory Object Restore Wizard.

Сразу хочется отметить, что в нашу компанию постоянно обращаются администраторы, которые удалили объекты AD и теперь хотят их восстановить. Предлагаемое нами решение – NetWrix Active Directory Object Restore Wizard — хоть и позволяет упростить процесс восстановления объектов (например, восстановить OU со всеми объектами и их атрибутами за пару кликов), однако все равно не творит чудеса – программа должна быть установлена в домене и периодически делать снимки AD. Поэтому рекомендуем после прочтения статьи все-таки поставить программу работать (есть бесплатная версия с периодом восстановления за последние 4 дня), чтобы в следующий раз не испытывать таких проблем с восстановлением объектов.

Утилита позволяет восстанавливаться удаленные объекты за пару кликов, а в том случае, если программа работала до удаления объектов в домене, то восстановление происходит со всеми атрибутами. В итоге Вы получаете возвращенные учетные записи за пару минут без серьезных сбоев в работе организации. Также следует отметить то, что программа позволяет восстанавливать удаленные почтовые ящики.

Работа с программой сводится к следующим шагам:

1. Запускается мастер NetWrix Active Directory Object Restore Wizard.

2. Выбирается режим восстановления:

• Только из tombstone-объектов (если программа не была установлена до этого в домене)

• Восстановление с использованием снапшотов (если программа была установлена и был сделан хотя бы один снапшот)

3. По результатам анализа выводится список удаленных объектов с их первоначальной иерархией и объектами

4. Выберите те OU или объекты, которые необходимо восстановить, и нажмите далее

5. В зависимости от того, была ли установлена программа раньше или нет:

• Если не была, то необходимо вручную восстановить членство в группах и пароли пользователей

• Если программа была установлена, то восстановление на этом закончено и все будет работать так, как будто ничего не произошло.

Как Вы можете видеть, восстановление объектов занимает гораздо меньше времени, нежели с использованием штатных инструментов восстановления объектов Active Directory.

Но восстановление объектов – это только одна из сторон программы. Вы также можете откатывать изменения объектов – вплоть до значения одного атрибута – программа предназначена и для этого.

Итог:

Восстановление объектов с атрибутами сводится к паре простых шагов. Возможно не только восстановить объекты, но и откатить лишь их некоторые значения.

Все эти способы восстановления приведены в «Наборе первой помощи для восстановления объектов AD», который Вы можете скачать на нашем сайте

В статье «Профилактическое обслуживание AD» я рассказал о тех мерах профилактики при работе с Active Directory (AD), которые необходимо регулярно проводить каждому администратору. В данной статье речь пойдет об инструментах, применяемых в тех случаях, когда все остальные средства не помогают.

Исправление AD с помощью Ntdsutil

Попытки восстановления базы данных каталога не всегда удачны. Например, если файл базы данных испорчен, то с помощью функции Repair утилиты Ntdsutil восстановить все объекты и атрибуты вряд ли удастся. Более того, функция Repair может еще сильнее испортить данные. Чтобы избежать повреждения экземпляров AD на других DC, перед восстановлением данных следует отключить DC от сети. И лишь убедившись, что все в порядке, можно вновь подключать машину.

1. В командной строке ввести команду

и нажать клавишу Enter.

2. В ответ на приглашение Ntdsutil ввести

Утилита отобразит категорию File Maintenance.

3. В ответ на приглашение File Maintenance нужно ввести команду

Восстановление AD

Если другие средства не помогают, может оказаться, что для восстановления функциональности контроллера домена Windows 2000 (или всей сети AD) требуется восстановить AD с резервного носителя. Процесс физического восстановления резервной копии базы данных AD на Windows 2000 DC несложен с точки зрения исполнения, но, прежде чем приступить к операции, необходимо учесть важные логические и архитектурные факторы. В сетях с несколькими Windows 2000 DC служба AD никогда не располагается только в одном месте. Это чрезвычайно важное обстоятельство влияет на процесс восстановления AD. Администратор должен ответить на следующие вопросы.

· Был ли испорчен или поврежден только экземпляр AD на локальном DC либо остальные экземпляры на других DC так же неисправны?

· Следует ли заменить все экземпляры объектов AD восстанавливаемыми данными? Если какой-либо экземпляр AD будет восстановлен в качестве основного, то возможна ли потеря изменений или преобразований в структуре (например, добавленных или удаленных организационных единиц — OU, изменений в объектах user или computer)?

· Можно ли восстановить экземпляр AD на локальном DC только для того, чтобы вернуть работоспособность DC (т. е. ограничивается ли повреждение данных только локальным экземпляром AD на этом компьютере), а затем привести данные в соответствие с экземплярами на других DC путем репликации?

Ответив на эти вопросы, можно выбрать режим восстановления AD — принудительный (authoritative) или непринудительный (nonauthoritative). Дополнительные сведения о восстановлении AD приведены в статьях, перечисленных во врезке «Литература» .

Непринудительное восстановление. Большинство операций восстановления выполняется в непринудительном режиме. Данный метод обычно применяется, если администратор считает, что проблема существует исключительно на локальном DC, и экземпляры AD на других DC исправны. В процессе непринудительного восстановления любые восстанавливаемые данные (в том числе объекты AD) сохраняют прежние номера последовательного обновления (update sequence number, USN). Этот номер применяется в процессе репликации для переноса изменений на другие DC домена.

Принудительное восстановление. Этот режим следует применять, если другие DC содержат испорченные экземпляры AD или некорректные данные. В таком случае администратор вручную выбирает экземпляр базы данных AD, который нужно восстановить. Только локальный DC следует использовать в качестве эталонного источника данных для экземпляров AD на всех других машинах. Принудительная процедура изменяет USN объектов AD. В результате значение USN каждого объекта оказывается выше, чем у любого экземпляра в базе данных AD, поэтому все восстановленные объекты будут тиражированы в экземпляры AD на других DC.

Восстановить DC можно только с помощью резервной копии данных, полученной на этой же машине; данные с другого DC использовать нельзя. Но если контроллер домена вышел из строя, то резервную копию данных можно восстановить на другом компьютере, заменяющем отказавший DC. Об этом ограничении следует помнить при подготовке плана резервного копирования. Чтобы получить полную резервную копию среды, необходимо сделать копии всех DC в сети. Кроме того, следует как можно чаще копировать самый первый DC, установленный в корневом домене леса. Как правило, на этом DC хранится уникальная информация о ролях контроллеров всего леса и другие данные, необходимые для функционирования сети.

Если для восстановления используется утилита резервного копирования Windows 2000 (ntbackup.exe), то состояние системы (в том числе AD) можно успешно восстановить лишь при следующих условиях.

· Имя сервера должно быть идентично имени сервера, на котором сделана копия.

· Символ диска, на котором расположена папка %systemroot%, должен быть таким же, как при создании резервной копии.

· Папка %systemroot% должна находиться в том же месте, где она была при резервном копировании (например, в каталоге C:winnt).

Выполнение непринудительного восстановления

Если экземпляры AD на контроллерах домена, отличных от восстанавливаемого DC, исправны и содержат корректные данные, то оптимальным решением будет непринудительное восстановление. Оно заключается в простом воспроизведении объектов AD, изначально существовавших на DC. Резервную копию AD можно создать в оперативном режиме (при работающей службе каталогов) или автономно (при отключенной службе), но восстановить данные можно лишь при отключенных службах каталогов.

Чтобы восстановить AD, нужно загрузить DC в специальном режиме, называемом режимом восстановления службы каталогов — Directory Services Restore Mode. При начальной загрузке системы следует нажать клавишу F8, когда на экране появится меню Windows 2000 Boot Loader, а затем выбрать альтернативный вариант загрузки. Windows 2000 будет запущена в безопасном режиме, и для восстановления информации AD потребуется выполнить следующие действия.

1. Зарегистрироваться в качестве члена группы Administrator или Backup Operator.

2. Запустить программу резервного копирования Windows 2000 и выбрать на закладке Welcome режим Restore Wizard. Выбрав пункты File, Backup, следует установить флажок System State. К данным System State относится информация о реестре, AD и других важнейших системных компонентах.

3. Если при восстановлении данных System State альтернативное местоположение не указано, то утилита удаляет хранящиеся на компьютере данные о состоянии системы и заменяет их восстанавливаемыми данными. Если назначить иное местоположение, то AD, база данных службы сертификатов Certificate Services и базы данных COM+ Class Registration не будут восстановлены.

4. По завершении процедуры восстановления следует перезапустить DC.

Теперь DC будет принимать участие в репликации AD и получать сведения об изменениях каталога из других DC. После завершения непринудительной процедуры восстановленные данные (которые могут быть устаревшими) синхронизируются.

Непринудительный режим восстановления рекомендуется использовать, если отказал DC или испорчена вся база данных AD. При этом USN не изменяется. С помощью этого параметра AD обнаруживает и передает последние изменения на другие DC.

Чтобы свести к минимуму трафик репликации в сети, в непринудительном методе предусматривается начальная точка (с которой началось резервное копирование) репликации данных. Тиражируются только измененные данные, а не весь каталог. Без начальной точки была бы проведена репликация всех данных с других серверов. Еще один вариант восстановления AD на Windows 2000 DC — просто переустановить Windows 2000 и настроить систему в качестве DC (с помощью dcpromo.exe). Процедура репликации AD автоматически заполнит DC текущей информацией службы каталогов.

Принудительное восстановление

В этом режиме можно вернуть DC в определенное состояние и отметить объекты AD как обязательные (authoritative) по отношению к партнерам по репликации. Например, режим принудительного восстановления необходим, если администратор по ошибке удалил организационную единицу OU, содержащую множество пользователей. В принудительном режиме можно восстановить информацию AD и сделать ее первичным источником для остальных DC домена.

В процессе принудительного восстановления изменяются USN объектов AD, восстанавливаемых на DC. В результате каждый объект имеет самый высокий номер среди всех его экземпляров AD в домене. Это, в свою очередь, приводит к тиражированию вновь созданных объектов и перезаписи всех их экземпляров, расположенных на остальных DC.

Принудительное восстановление применяется редко; после этой процедуры все объекты AD на DC могут вернуться к тому состоянию, в котором они были перед последним резервным копированием. Таким способом можно восстановить информацию, ошибочно удаленную из реплицированного набора данных. Например, если объекты AD были ошибочно удалены или изменены, их можно принудительно восстановить и тиражировать на другие DC. Если не восстановить отсутствующие объекты принудительно, то их не удастся тиражировать на другие DC в том же домене, так как отсутствующие или удаленные объекты «старше», чем объекты, существующие на DC в данный момент.

Выбрать целевые объекты для принудительного восстановления можно с помощью утилиты Ntdsutil, которая обеспечивает репликацию восстанавливаемых данных на соответствующие DC после восстановления. В Таблице 1 приведены команды принудительного восстановления Ntdsutil и дано их описание.

По определению, принудительный процесс воспроизводит на машинах-партнерах любые изменения, внесенные в текущий набор данных. Для принудительного восстановления AD на конкретном DC необходимо выполнить следующие действия.

1. Открыть окно командной строки (выбрать пункт Run меню Start, ввести «cmd» и нажать клавишу Enter).

2. Ввести команду

и нажать клавишу Enter.

3. В ответ на приглашение Ntdsutil ввести

и нажать Enter. В результате утилита Ntdsutil переходит в режим Authoritative Restore.

4. В ответ на приглашение Authoritative Restore следует ввести

5. Система запросит подтверждение режима принудительного восстановления, выбранного на этапе 4. Следует нажать Yes.

6. Щелкнув на кнопке Quit и дважды нажав Enter, нужно вернуться к командной строке.

7. Закрыть сеанс командной строки.

8. По завершении операции восстановления на предложение перезапустить сервер следует ответить No. Это ключевой момент; в противном случае после перезапуска сервера восстановление будет непринудительным, и возникает опасность наследования нежелательных данных из других экземпляров AD.

В случае принудительного восстановления AD следует обязательно восстанавливать папку Sysvol, чтобы Sysvol и AD были синхронизированы. Кроме того, следует помнить о возможности негативных последствий принудительного восстановления.

Одно из них относится к доверительным отношениям и паролям учетных записей компьютеров, которые автоматически сверяются через определенные промежутки времени (по умолчанию, через каждые семь дней, за исключением учетных записей компьютеров, которые могут быть блокированы администратором). В ходе принудительного восстановления может быть возобновлен прежний пароль для доступа к объектам AD, обслуживающим доверительные отношения и учетные записи компьютеров. В сфере доверительных отношений процесс может нарушить связь с DC из других доменов. Из-за изменения паролей учетных записей компьютеров может нарушиться связь между рабочей станцией или сервером и DC.

Принудительное восстановление. Этот метод следует применять в тех случаях, когда задача состоит в том, чтобы содержащаяся в резервной копии информация об AD имела приоритет перед существующими данными (т. е. более поздними). Например, это уместно после того, как кто-то по ошибке удалил информацию, которую трудно восстановить.

Представим себе такую картину. Из домена AD случайно удалена организационная единица Marketing. Через несколько минут ошибку замечают, но репликация уже завершилась. В этой ситуации выполнение непринудительного восстановления данных на контроллере домена не поможет воссоздать организационную единицу. Когда восстановленный контроллер домена после работы в режиме Directory Services Restore Mode инициализируется вновь, система начнет обычный процесс репликации, ее партнеры по репликации обновят размещенную на восстановленном контроллере копию AD, т. е. удалят организационную единицу Marketing. В результате утраченные объекты так и не будут восстановлены. Проблема будет решена лишь в том случае, если данные из резервной копии заменят содержащиеся в более новой версии AD.

Принудительное восстановление выполняется так же, как и непринудительное, с той лишь разницей, что в процедуру включается дополнительный этап: после восстановления нужно запустить утилиту Ntdsutil и выделить тот раздел каталога, который следует восстановить принудительно. Например, чтобы восстановить организационную единицу Marketing, в командной строке нужно ввести следующие команды:

Принудительное восстановление всего каталога AD можно выполнить с помощью команды Restore Database. Однако нужно иметь в виду, что пользоваться этой командой следует очень осторожно, ибо после ее применения все изменения, внесенные в каталог AD после последнего сеанса резервного копирования, будут безвозвратно утеряны.

У нас удалили каталог с учетными записями. Начальник как бы намекнул что было бы неплохо восстановить.

Все.

выходим:

q ENTER

q ENTER

Читайте также:

- Как влияет майнкрафт на компьютер

- Если сравнивать файловую систему компьютера и библиотеку то библиотека это

- Ошибка при чтении кэша превью lightroom как исправить

- Su 41350 3 ошибка ps4

- Nul notepad что это

- Remove From My Forums

-

Question

-

Всем доброго дня!

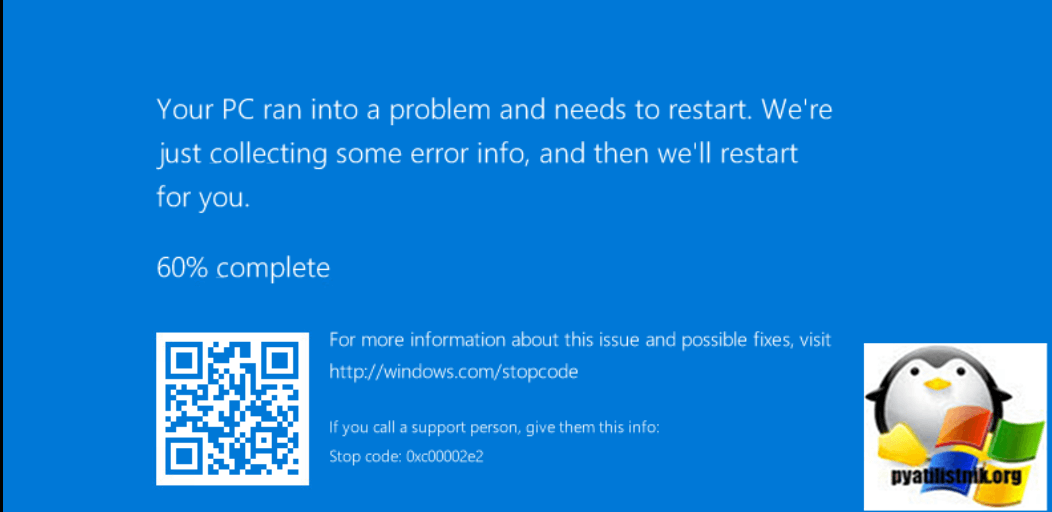

Господа, подскажите пожалуйста в таком вопросе: есть такой сервер, WinSrv2008R2SP1, на нем AD. Что-то было с системой и его попробовали восстановить с образа. При запуске ошибка с00002е2, 0xc0000001, рекомендовано запуститься в режиме

восстановления служб каталогов, — так и сделал. Зашел в NTDSUTIL -> activate instance NTDS ->(Активный экземпляр — «NTDS») -> files ->*** Ошибка: Операция не разрешена, поскольку файлы AD, DS/LDS извлечены из архива, но не восстановлены. Перезапустите экземпляр каталога для завершения процесса.

NTDSUTIL:

ПОДСКАЖИТЕ что делать дальше? Первый раз с таким сталкиваюсь и времени в обрез, поэтому господа ГУРУ помогите пожалуйста!!! Вся надежда только на ВАС!!!

Обновлено 06.05.2022

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов Pyatilistnik.org. В прошлый раз мы с вами рассматривали менеджер пакетов Winget, который позволяет с помощью PowerShell много чего устанавливать. В сегодняшней статье я буду бороться с пресловутым синим экраном 0xc00002e2, который я поймал на одном из контроллеров домена. Что ж не приятно, но не смертельно, давайте выходить из этой ситуации.

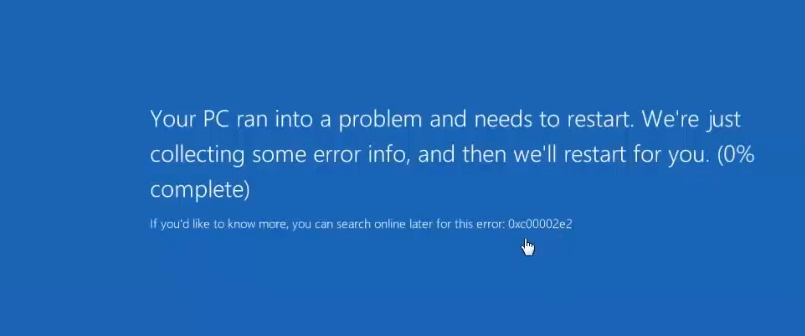

❌Описание ситуации с BSOD 0xc00002e2 на контроллере домена

И так есть Active Directory состоящий из леса и трех доменов, в одном из доменов есть четыре контроллера домена. Один из них в какой-то момент перестал отвечать в системе мониторинга. Это была виртуальная машина на базе Vmware ESXI. Подключившись к консольному подключению я увидел вот такую картину:

После перезагрузки сервер опять выпадал в BSOD, и далее по циклу. В логах вы можете потом обнаружить, если доберетесь:

STOP c000002e2 Directory Services could not start because of the following error:

A device attached to the system is not functioning.

Error Status: 0xc0000001

Please shutdown this system and reboot into Directory Services Restore Mode, check the event log for more detailed information.

Как исправить синий экран 0xc00002e2

Надеюсь, что у вас это не последний контроллер домена в сети, поэтому самый простой способ это:

- Восстановить из резервной копии данный контроллер, при условии, что его копия не старше дня, чтобы не было проблем с репликацией

- Полностью удалить недоступный контроллер домена и заменить его на новый. Если на сервере были роли FSMO, то их сначала нужно захватить и перенести.

- Но если решились восстанавливать то давайте приступать, может, что и получиться.

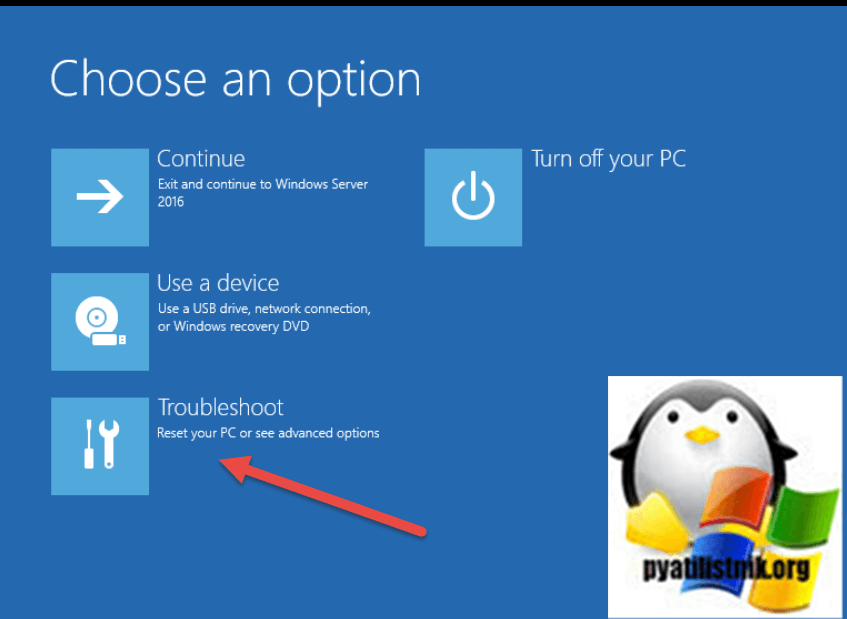

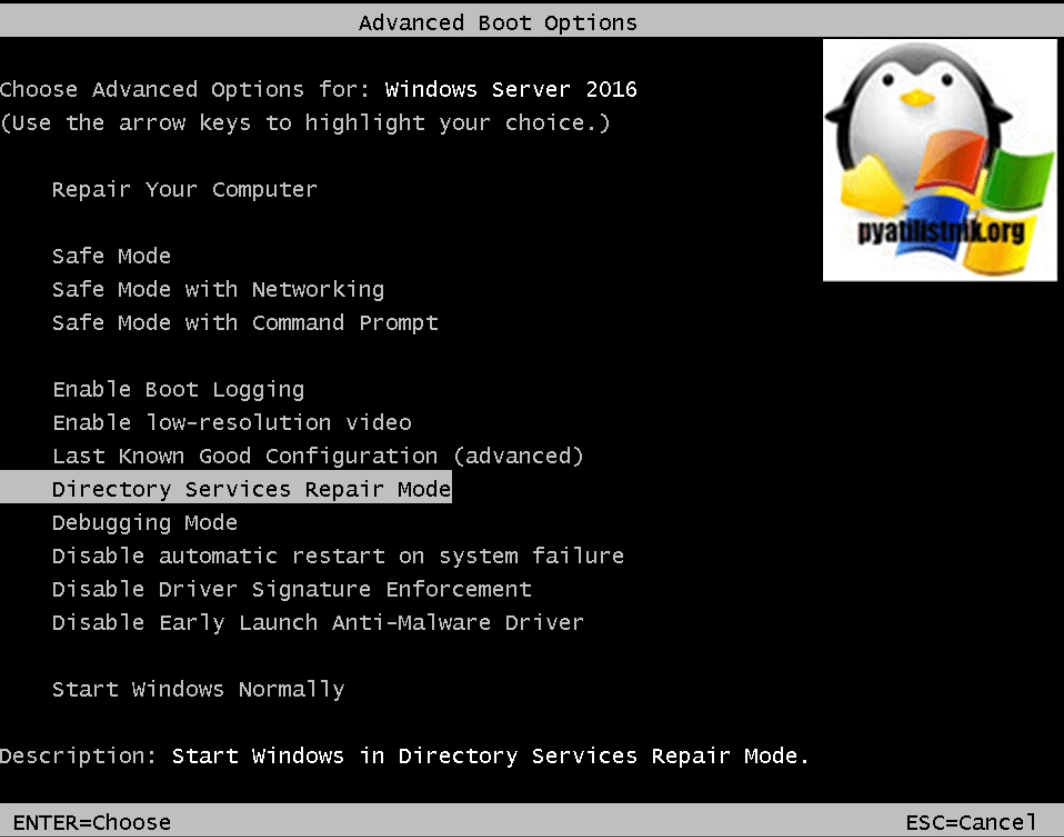

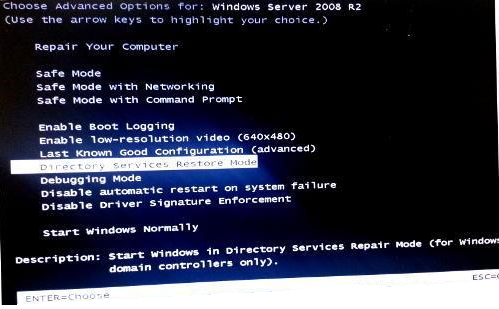

Когда вы раза три увидите синий экран с кодом 0xc00002e2, то сервер загрузиться в режиме восстановления WinPE, его при желании можно вызвать клавишей F8 при загрузке. У любого контроллера домена есть специальный режим восстановления службы каталогов (Directory Services Repair Mode — DSRM).

На экране «Choose an option» выберите пункт «Troubleshoot«.

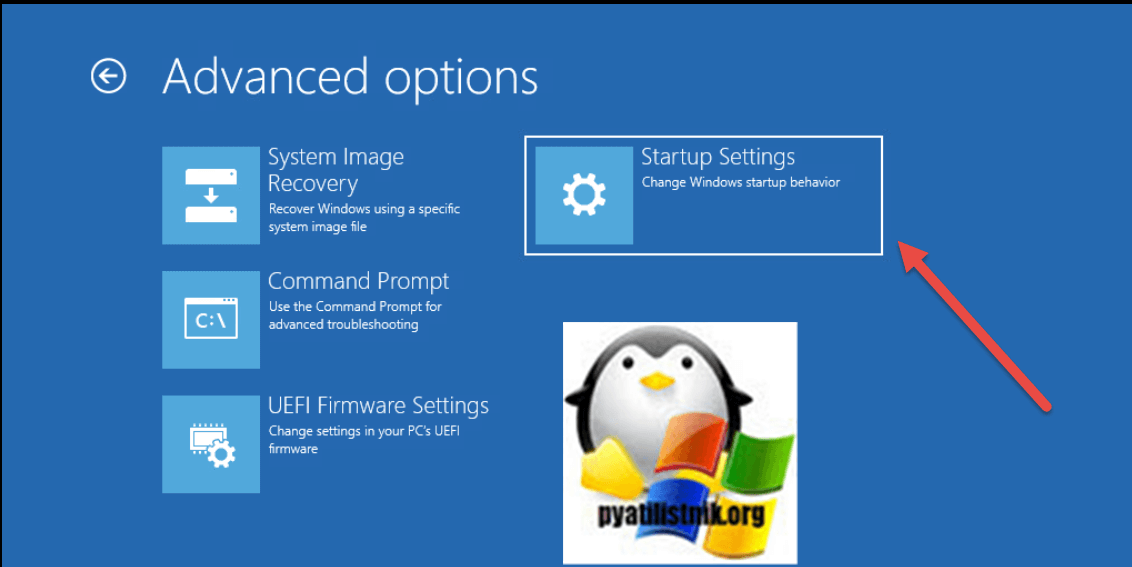

Далее выбираем пункт «Startup Settings«.

Перезагружаем сервер.

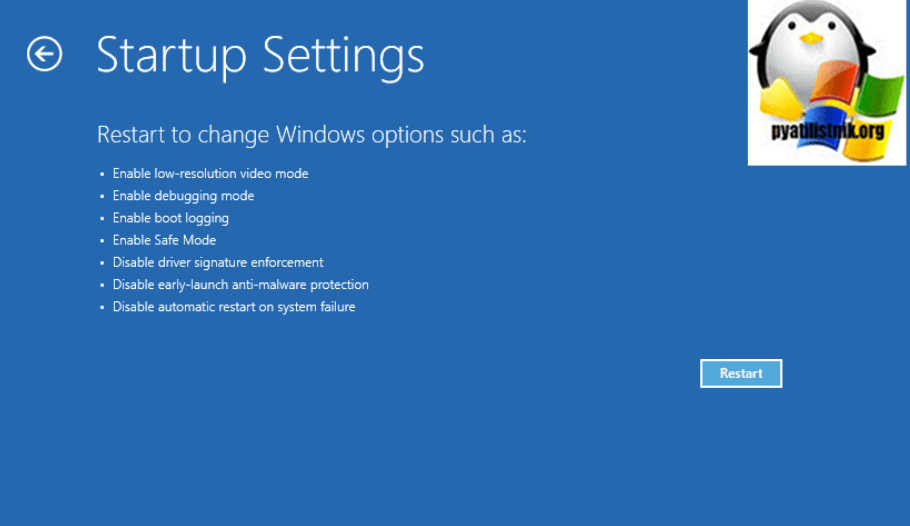

Далее при загрузке найдите пункт «Directory Services Repair Mode»

Начнется загрузка DSRM, по сути вы увидите привычную загрузку Windows, в которую вы сможете войти под локальным администратором DSRM, он задается при настройке.

Если вы не помните пароль от Администратора DSRM, то придется его сбрасывать, например через MsDART или любой другой загрузочный диск

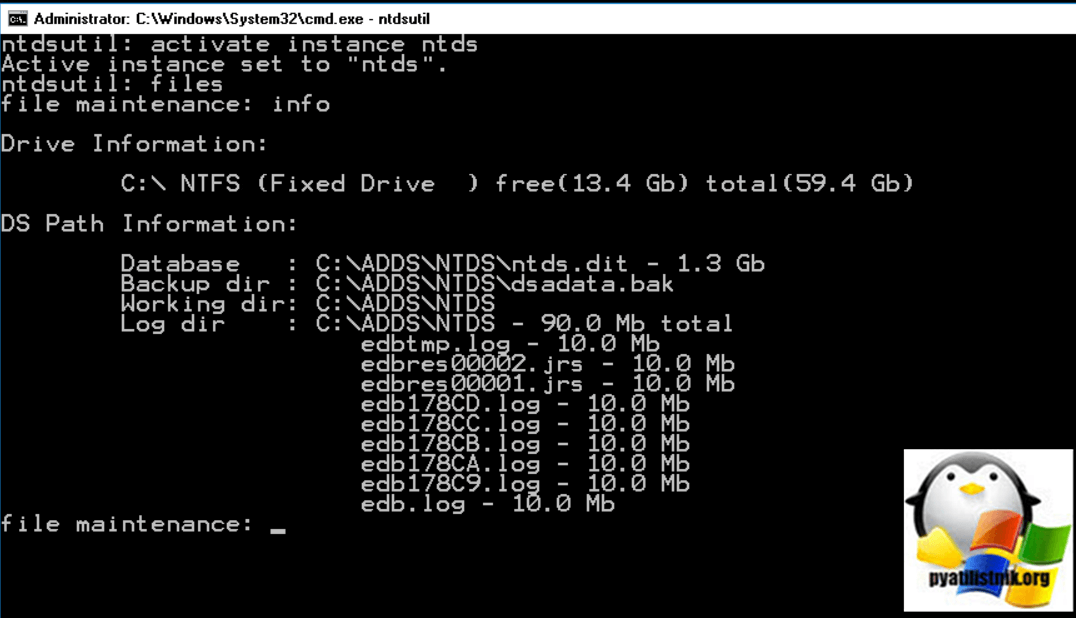

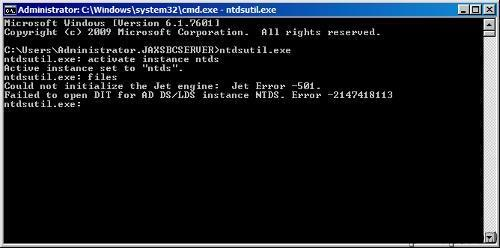

Попав в систему вы первым делом должны запустить командную строку от имени администратора, и далее нам понадобиться одна из самых важных утилит в Active Directory ntdsutil. Вводим команды:

- Ntdsutil (Запускаем саму утилиту)

- activate instance ntds (Подключаемся к активной БД Active Directory)

- Files (Делаем запрос к файлам. где лежит БД)

- Info (Смотрим все файлы и их расположение)

(по умолчанию это будет директория C:WindowsNTDS)

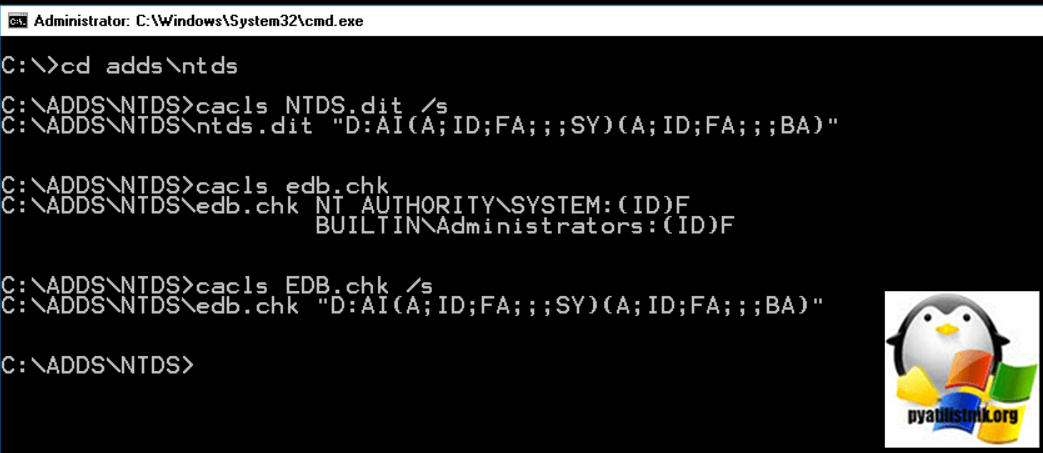

В моем случае это нестандартный каталог, у меня все лежит в папке C:ADDSNTDS. Тут же вы можете посмотреть размер файла БД NTDS.dit.

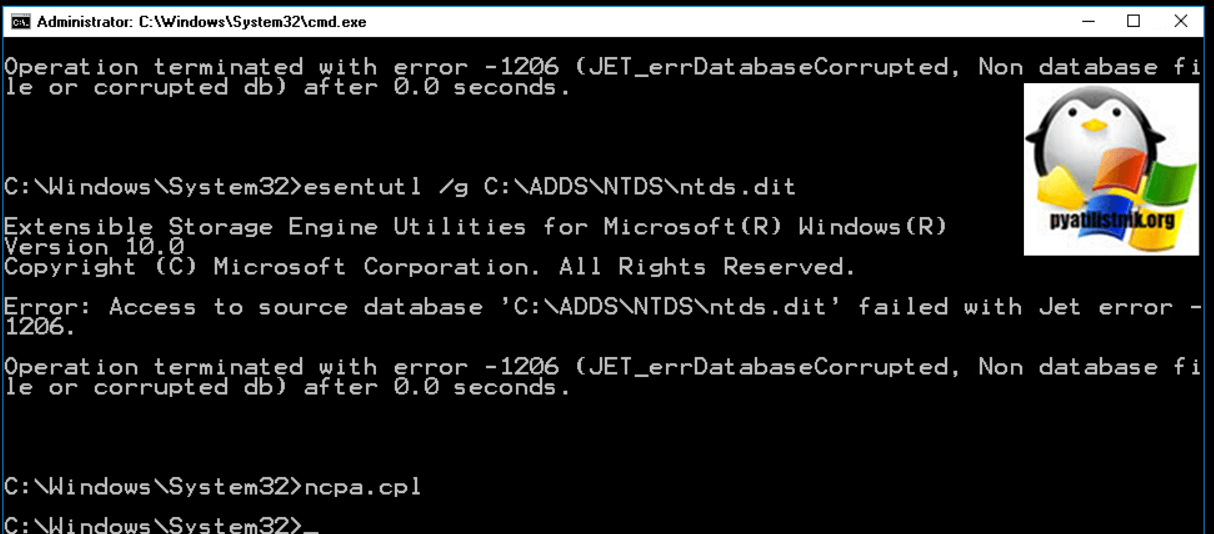

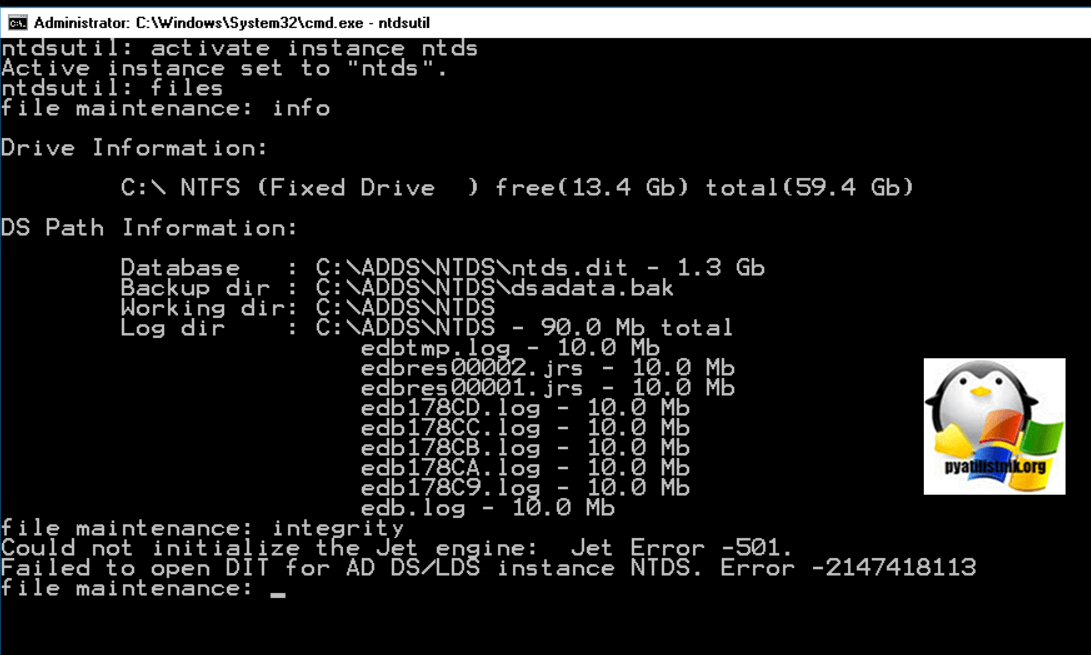

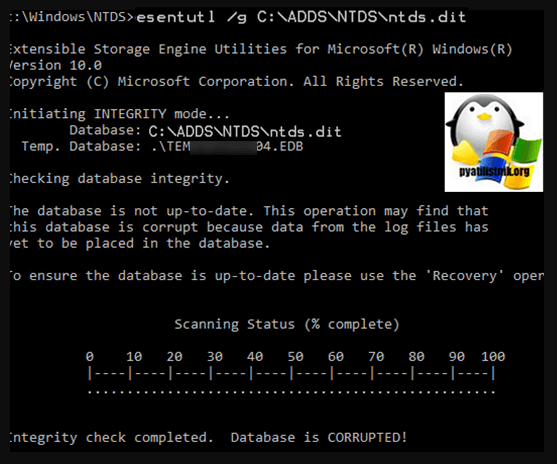

Теперь попробуйте проверить целостность базы данных, для этого вводим:

У меня выскочила ошибка:

Error: Access to source database ‘C:ADDSNTDSntds.dit’ failed with Jet error — 1206. Operation terminated with error — 1206 (Jet_errDatabaseCorrupted, Non database file or corrupted db) after 0.0 seconds

Или еще распространенная ошибка:

Could not initialize the Jet engine: database is inconsistent.

Failed to open DIT for AD DS/LDS instance NTDS. Error -2147418113

Попробуем восстановить целостность Базы данных Active Directory, для этого есть всем известная утилита esentutl, она очень часто используется при работе с почтовым сервером Exchange. Перед любыми работами всегда нужно сделать резервную копию данных, для этого:

mkdir c:ntds_backup — Создаем папку для резервных копий

xcopy c:ADDSNTDS*.* c:ntds_backup — Копируем содержимое c:ADDSNTDS в c:ntds_backup

Проверим целостность файла ntds.dit:

esentutl /g c:ADDSNTDSntds.dit

Утилита вам сообщит. что с базой не все хорошо и она повреждена:

The database is not up-to-date. This operation may find that this database is corrupted because data from the log files has not yet to be placed in the database. To ensure the database is up-to-date please use the Recovery operation. Integrity check completed. Database is CORRUPTED.

После чего начнется процесс восстановления, а может и не начаться и вы легко можете опять получить ошибку Jet error — 1206.

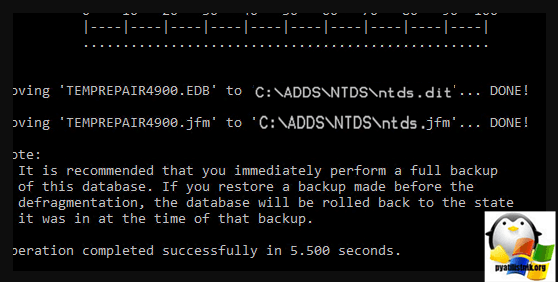

Первый процесс закончен, попробуем исправить найденные ошибки, для этого выполните команду:

esentutl /p c:ADDSNTDS\ntds.dit

Если все хорошо, то вы должны получить сообщение «Operation completed successfully in xx seconds«.

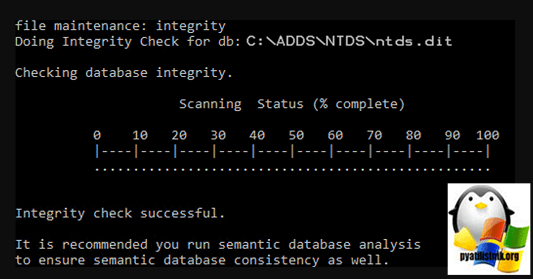

Обязательно еще раз проверьте в целостности базы данных, выполните:

должно появиться сообщение:

Integrity test successful. It is recommended you to run semantic database analysis to ensure semantic database consistence as well.

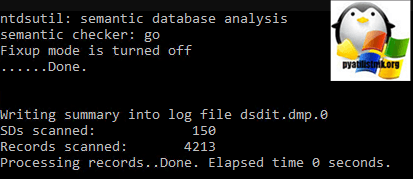

теперь выполним семантический анализ, для этого:

ntdsutil

activate instance ntds

semantic database analysis

go

При обнаружении семантических ошибок примените ключ fixup:

Произведем сжатие БД ntds.dit:

activate instance ntds

files

compact to c:ADDSNTDSTemp

Перезапишем оригинальный файл ntds.dit:

copy c:ADDSNTDSTempntds.dit c:ADDSNTDSntds.dit

Удалите все лог файлы из каталога NTDS:

Перезагрузка

Проверка прав на файлы NTDS

Еще очень важно проверить не сброшены ли были чем-то права на файлы из папки NTDS. Для этого в командной строке введите предварительно попав нужный каталог:

Должны быть права NT AUTHORITYSYSTEM: (ID) F и BUILTINAdministrators: (id) f

Должны быть D:AI(A;ID;FA;;;SY)(A;ID;FA;;;BA)

Должно быть NT AUTHORITYSYSTEM: (ID) F и BUILTINAdministrators: (id) f

Должно быть D:AI (A; ID; FA;;; SY) (A; ID; FA;;; BA)

Надеюсь, что было полезно. С вам был Иван Сёмин, автор и создатель IT проекта Pyatilistnik.org.

How to fix Error 0xc00002e2 after rebooting Windows Domain Controller

This error is an indication that the Active Directory database (NTDS.DIT) is corrupt.

Error code 0xc00002e2 is only seen on a system with Active Directory.

Remediation:

Reboot the server into Directory Services Restore Mode by pressing F8 before the OS begins loading. You will be required to use the local Administrator account password.

In Directory Services Restore Mode, you can check if there is a problem with the database by running the following commands:

ntdsutil.exe

activate instance ntds

files

If there is a problem with the Active Directory database NTDS.DIT, you will see an error like the following:

Could not initialize the Jet engine: Jet Error -501. Failed to open DIT for AD DS/LDS instance NTDS. Error -2147418113

To resolve this issue, rename all of the .log files located in C:WindowsNTDS to .log.old, so the logs can be recreated after reboot.

This should fixed the database after the server is rebooted once more. If you continue to get the error, you can access again Directory Services Restore Mode and run the following command:

esentutl /p «c:windowsntdsntds.dit»

Reboot the server and the issue should be solved.

Created: October 02, 2018 22:30

Last Updated: October 08, 2020 05:41

Related articles

Have More Questions?

Contact our support instantly via Live Chat

Источник

Server 2012 CRASH – ERROR 0XC00002E2

нормально грузится в режиме восстановления . файл базы сначало вообще не давал ничего с собой делать через ntdsutil. ругался что не может запустить JET .

журналы переименовывал (как одно из средств восстановления, создаются по новой.)

после Esentutl с разными ключами , база начала хоть как то дефрагментироваться и проверяться. но есть ошибка:

ntdsutil: Activate Instance NTDS

Активный экземпляр — «NTDS».

ntdsutil: files

file maintenance: Compact to c:temptempNTDS

Запуск режима ДЕФРАГМЕНТАЦИИ.

Исходная база данных: C:WindowsNTDSntds.dit

Конечная база данных: c:temptempNTDSntds.dit

Defragmentation Status (% complete)

0 10 20 30 40 50 60 70 80 90 100

|—-|—-|—-|—-|—-|—-|—-|—-|—-|—-|

. Операция прекращена с

ошибкой -1605( JET_errKeyDuplicate, Illegal duplicate key ).

______________________________

проверял все доступы к папкам журнала и базы . все нормально.

recover проходит без ошибок. а вот

file maintenance: integrity

Выполнение проверки целостности для базы данных: C:WindowsNTDSntds.dit.

Checking database integrity.

Scanning Status (% complete)

Integrity check completed. Database is CORRUPTED!

Операция прекращена с ошибкой -1206( JET_errDatabaseCorrupted, Non database file

or corrupted db ).

— в домене трудится второй контроллер — с него как то можно взять файл базы или синхронизировать ?

— можно сломанный сервер освободить от роли AD загрузиться в нормальном режиме и опять развернуть службу AD — домен его как » страый «второй КД подхватит?

Ответы

ВОПРОС — МОЖНО ЕГО СЕЙЧАС В СЕТЬ ВОЗВРАЩАТЬ чтоб он реплицировался и встал в строй полноценно??

проверки есть какие нибудь ??

Лучше не возвращать, а принудительно понизить (Uninstall-ADDSDomainController -ForceRemoval в Powershell), вычистить на другом КД информацию о нём из Active Directory (к примеру — удалить подобъект NTDS Settings объекта этого сервера в AD Sites and services) и, если он ещё нужен как КД — повысить заново.

Дело в том, что после выполнения esentutl /p потеря данных при таком исправлении может привести к рассогласованию БД Active Directory с копией на другом КД, которое практически невозможно выявить. А также — к другим трудновыявляемым ошибкам.

Поэтому Microsoft советует (есть статья 258062 в MS KB) прибегать к esentutl /p только как крайней мере — для восстановления единственного КД в домене при отсутствии резервной копии — и даже рекомендует после этого по возможности быстрее произвести миграцию учётных записей пользователей и компьютеров в неповреждённый домен.

Источник

Memorise

How to Fix C00002E2 Directory Services Could Not Start – Blue Screen

There are several reasons you may get get this error. The most common being a corrupt Active Directory database (NTDS.DIT). I know this sounds detrimental, but it’s actually easy to fix this blue screen.

*** This is the Active Directory Database we’re talking about here, so make sure you have a good backup of the server, in case this doesn’t work***

This Stop code is only seen on a system with Active Directory on it. You notice it when the server is booting. You’ll get a blue screen and an error code, like the following:

STOP: c00002e2 Directory Services could not start because of the following error:

A device attached to the system is not functioning.

Error Status: 0xc0000001.

Please shutdown this system and reboot into Directory Services Restore Mode, check the event log for more detailed information.

To begin, do as the message says, and boot into Directory Services Restore Mode. When the server powers on, press F8 before the OS begins to load. You should see a selection screen like this. Choose Directory Services Restore Mode:

Once in Directory Services Restore Mode, you can check if there is a problem with the database by running the following commands:

ntdsutil.exe

activate instance ntds

files

If there is a problem with it, you’ll see something like this returned:

To fix, just rename all of the .log files located in C:windowsntds to .log.old, or anything else, so they can be recreated.

Now reboot the server. For most people, this fixed the database, and the server booted up. For others, it still blue screened after this. If you continue to get a blue screen, run the following command in Directory Services Restore Mode, and then reboot:

esentutl /p “c:windowsntdsntds.dit”

—– Same instruction above in details —

STOP: c00002e2 Directory Services could not start because of the following error: A device attached to the system is not functioning.

Error Status: 0xc0000001. Please shutdown this system and reboot into Directory Services Restore Mode, check the event log for more detailed information.

- Restart the server and press F8 key, select Directory Services restore mode.

- Log in with the local administrator username and password

- Type: cd windowssystem32

- Type: NTDSUTIL

- Type: activate instance NTDS

- Type: files

- If you encounter an error stating that the Jet engine could not be initialized exit out of ntdsutil.

- Type: cd

- Type: md backupad

- Type: cd windowsntds

- Type: copy ntds.dit c:backupad

- Type: cd windowssystem32

- Type: esentutl /g c:windowsntdsntds.dit

- This will perform an integrity check, (the results indicate that the jet database is corrupt)

- Type: esentutl /p c:windowsntdsntds.dit

- Agree with the prompt

- Type: cd windowsntds

- Type: move *.log c:backupad (or just delete the log files)

This should complete the repair. To verify that the repair has worked successfully:

- Type: cd windowssystem32

- Type: ntdsutil

- Type: activate instance ntds

- Type: files (you should no longer get an error when you do this)

- Type: info (file info should now appear correctly)

I then rebooted and windows started normally.

Источник

Принудительное восстановление. Этот метод следует применять в тех случаях, когда задача состоит в том, чтобы содержащаяся в резервной копии информация об AD имела приоритет перед существующими данными (т. е. более поздними). Например, это уместно после того, как кто-то по ошибке удалил информацию, которую трудно восстановить.

Представим себе такую картину. Из домена AD случайно удалена организационная единица Marketing. Через несколько минут ошибку замечают, но репликация уже завершилась. В этой ситуации выполнение непринудительного восстановления данных на контроллере домена не поможет воссоздать организационную единицу. Когда восстановленный контроллер домена после работы в режиме Directory Services Restore Mode инициализируется вновь, система начнет обычный процесс репликации, ее партнеры по репликации обновят размещенную на восстановленном контроллере копию AD, т. е. удалят организационную единицу Marketing. В результате утраченные объекты так и не будут восстановлены. Проблема будет решена лишь в том случае, если данные из резервной копии заменят содержащиеся в более новой версии AD.

Принудительное восстановление выполняется так же, как и непринудительное, с той лишь разницей, что в процедуру включается дополнительный этап: после восстановления нужно запустить утилиту Ntdsutil и выделить тот раздел каталога, который следует восстановить принудительно. Например, чтобы восстановить организационную единицу Marketing, в командной строке нужно ввести следующие команды:

ntdsutil Authoritative restore Restore subtree OU=Marketing, DC=Win2000, DC=com

Утилита Ntdsutil «признает» команды принудительного восстановления только при работе в режиме Directory Services Restore Mode. С помощью этих команд можно восстановить любой фрагмент каталога AD. Требуется только предоставить для этого фрагмента правильное составное имя (distinguished name, DN).

Принудительное восстановление всего каталога AD можно выполнить с помощью команды Restore Database. Однако нужно иметь в виду, что пользоваться этой командой следует очень осторожно, ибо после ее применения все изменения, внесенные в каталог AD после последнего сеанса резервного копирования, будут безвозвратно утеряны.

(источник www.infocity.kiev.ua)

И так, с теорией вроде понятно…

Теперь ближе к практике.

У нас удалили каталог с учетными записями. Начальник как бы намекнул что было бы неплохо восстановить.

ПРАКТИКА:

PS C:UsersАдминистратор> ntdsutil.exe

C:Windowssystem32ntdsutil.exe: help

? - Вывод этой справочной информации

Activate Instance %s - Устанавливает "NTDS" или определенный экземпляр AD LDS в качестве активного экземпляра.

Authoritative restore - Принудительно восстановить базу данных DIT

Change Service Account %s1 %s2 - Измените учетную запись службы AD DS/LDS на имя пользователя %s1 и пароль %s2.

Используйте "NULL" для пустого пароля или "*" для ввода пароля с консоли.

Configurable Settings - Управление настраиваемыми параметрами

DS Behavior - Просмотр и изменение режима работы AD DS/LDS

Files - Управление файлами DS/LDS-базы данных AD

Group Membership Evaluation - Оцените идентификаторы безопасности в токене для данного пользователя или группы

Help - Вывод этой справочной информации

IFM - Создание носителя IFM

LDAP policies - Управление политиками протокола LDAP

LDAP Port %d - Настройка порта LDAP для экземпляра AD LDS.

List Instances - Составьте список всех экземпляров AD LDS, установленных на этом компьютере.

Local Roles - Управление локальными ролями RODC

Metadata cleanup - Очистка объектов ликвидированных серверов

Partition management - Управление разделами каталогов

Popups off - Запретить всплывающие окна

Popups on - Разрешить всплывающие окна

Quit - Выход из программы

Roles - Токены владельца управления ролью NTDS

Security account management - Управление базой данных учетных записей -

очистка повторяющихся SID

Semantic database analysis - Проверка семантики

Set DSRM Password - Сброс пароля администратора для режима восстановления службы каталогов

Snapshot - Управление снимком

SSL Port %d - Настройка порта SSL для экземпляра AD LDS.

C:Windowssystem32ntdsutil.exe:

Далее

Activate Instance NTDS

Ругается….

В отдельной консоли набираем

net stop NTDS

Соглашаемся…

Снова:

Activate Instance NTDS

Пошло

Authoritative restore

Нам нужен один каталог:

Restore subtree OU=DOM,OU=MyUsers,DC=Win2000,DC=com

Все.

выходим:

q ENTER

q ENTER

Ох, чуть не забыл:

net start NTDS