Содержание

- Ошибка открытия sam неподдерживаемый формат ключа сессии sam windows 10

- Ошибка открытия sam неподдерживаемый формат ключа сессии sam windows 10

- BootDev

- Страницы

- 2018-08-30

- Сброс пароля учетной записи Windows с помощью WinPE

- Содержание

- Пароли Пользователей Windows

- Варианты Сброса

- Сброс Пароля

- Среда Предустановки

- Не Utilman’ом Единым

- Бэкап Файла SAM

- Возврат Сброшенного Пароля

Ошибка открытия sam неподдерживаемый формат ключа сессии sam windows 10

w2k srv std rus

После неудачной перезагрузки каждые пять минут появляется сообщение

Тип события: Предупреждение

Источник события: SceCli

Категория события: Отсутствует

Код события: 1202

Дата: 06.09.2007

Время: 10:12:26

Пользователь: Н/Д

Компьютер: TD001

Описание:

Выполнено распространение политики безопасности с предупреждением. 0x2 : Не удается найти указанный файл.

Для диагностики этого события выполните вход с неадминистративной учетной записью и на http://support.microsoft.com выполните поиск раздела «Troubleshooting 1202 events» («Диагностика события 1202»).

0x2: The system cannot find the file specified.

This error is similar to 0x534 and to 0x6fc in that it is caused by an irresoluble account name. When the 0x2 error occurs, it typically indicates that the irresoluble account name is specified in a Restricted Groups policy setting.

To troubleshoot this issue, follow these steps:

1. Determine which service or which object is having the failure. To do this, enable debug logging for the Security Configuration client-side extension. To do this: a. Start Registry Editor.

b. Locate and then click the following registry subkey: HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWinlogonGPExtensions<827d319e-6eac-11d2-a4ea-00c04f7 9f83a>

c. On the Edit menu, click Add Value, and then add the following registry value: Value name: ExtensionDebugLevel Data type: DWORD Value data: 2

d. Quit Registry Editor.

2. Refresh the policy settings to reproduce the failure. To refresh the policy settings, type the following at the command prompt, and then press ENTER: secedit /refreshpolicy machine_policy /enforceThis creates a file that is named Winlogon.log in the %SYSTEMROOT%SecurityLogs folder.

3. At the command prompt, type the following, and then press ENTER: find /i «cannot find» %SYSTEMROOT%securitylogswinlogon.logThe Find output identifies the problem account names—for example, «Cannot find MichaelAlexander.» In this example, the user account MichaelAlexander does not exist in the domain, or it has a different spelling—for example, MichelleAlexander.Determine why this account cannot be resolved. For example, look for typographical errors, a deleted account, the wrong policy applying to this computer, or a trust problem.

4. If you determine that the account has to be removed from the policy, find the problem policy and the problem setting. To find what setting contains the unresolved account, type the following at the command prompt on the computer that is producing the SCECLI 1202 event, and then press ENTER: c:>find /i “account name” %SYSTEMROOT%securitytemplatespoliciesgpt*.*For this example, the syntax and the results are: c:>find /i «MichaelAlexander» %SYSTEMROOT%securitytemplatespoliciesgpt*.*———- D:WINNTSECURITYTEMPLATESPOLICIESGPT00000.DOM———- D:WINNTSECURITYTEMPLATESPOLICIESGPT00001.INF———- D:WINNTSECURITYTEMPLATESPOLICIESGPT00002.INFSeInteractiveLogonRight = TsInternetUser,*S-1-5-32-549,*S-1-5-32-550,JohnDough,*S-1-5-32-551,*S-1-5-32-544,*S-1-5-32-548———- D:WINNTSECURITYTEMPLATESPOLICIESGPT00003.DOMThis identifies GPT00002.inf as the cached security template from the problem GPO that contains the problem setting. It also identifies the problem setting as SeInteractiveLogonRight. The display name for SeInteractiveLogonRight is “Logon locally.” For a map of the constants (for example, SeInteractiveLogonRight) to their display names (for example, Logon locally), see the Microsoft Windows 2000 Server Resource Kit, «Distributed Systems Guide.» The map is in the «User Rights» section of the Appendix.

5. Determine which GPO contains the problem setting. Search the cached security template that you identified in step 4 for the text «GPOPath=.» In this example, you would see the following: GPOPath=<6ac1786c-016f-11d2-945f-00c04fb984f9>MACHINEBetween «GPOPath=» and «MACHINE» is the GUID of the GPO.

6. To find the friendly name of the GPO, use the Resource Kit utility Gpotool.exe. Type the following at the command prompt, and then press ENTER: gpotool /verboseSearch the output for the GUID you identified in step 5. The four lines that follow the GUID contain the friendly name of the policy. For example:Policy <6ac1786c-016f-11d2-945f-00c04fb984f9>Policy OKDetails:————————————————————DC: domcntlr1.wingtiptoys.comFriendly name: Default Domain Controllers Policy

You have now identified the problem account, the problem setting, and the problem GPO. To resolve the problem, search the Restricted Groups section of the security policy for instances of the problem account (in this example, «MichaelAlexander»), and then remove or replace the problem entry.

—-Настройка политики безопасности.

Предупреждение 2: Не удается найти указанный файл.

Ошибка открытия домена учетных записей SAM.

Ошибка при настройке системного доступа.

Настройка параметров протоколирования.

Настройка аудита/протоколирования выполнена успешно.

Настройка политики Kerberos.

Настройка политики Kerberos выполнена успешно.

……………………………………….

Ошибка открытия sam неподдерживаемый формат ключа сессии sam windows 10

4GOOD People Gm500 — Обсуждение

» | Описание | FaQ»

Windows 10 | 10’1″ | INTEL Bay Trail 1.8GHz | 2GB | 3G

Windows 10» | Обсуждение UWP-приложений Windows» | Обсуждение гейминга на Intel Cherry Trail» | Android | Remix OS | Linux на планшетах» | Меняем операционную систему» | Поиск программ» | Антивирусы» | Скорая помощь владельцам планшетов» | Скорая помощь владельцам ноутбуков» | Курилка айтишников» | Операционные системы и софт

- В теме действуют все Правила форума и Правила раздела «Ноутбуки и UMPC»!

- Для сравнения или выбора устройства обращайтесь в раздел: Ноутбуки, Планшеты, TabletPC, UMPC, MID .

- Сообщения, не относящиеся к теме обсуждения (оффтоп), удаляются без предупреждения.

- Полезные темы на заметку: FAQ по форуму, Как искать на форуме?, Как убирать изображения под спойлер , Экскурсовод раздела.

- Вместо слов «Спасибо!» используйте

Если у вас меньше 15 постов — нажмите на кнопку

Если у вас меньше 15 постов — нажмите на кнопку  под тем сообщением, где вам помогли, и напишите благодарность.

под тем сообщением, где вам помогли, и напишите благодарность.

На момент создания темы официальной страницы поддержки не было. В теме выложен бекап заводской сборки ос с твиками ТС для установки через Acronis16 и пользовательский установщик бекапа драйверов. Все файлы проверены. Необходимо повторно устанавливать драйвера. Манипуляции с BIOS не рекомендуются.

Платформа MS Windows

Операционная система Windows 10 Home

Тип процессора Intel Atom Z3735F

Частота процессора 1.3 ГГц

Количество ядер процессора 4

Графическая подсистема Intel HD Graphics 4600

Объем оперативной памяти 2 ГБ

Встроенная память 16 ГБ

Слот для карты памяти Да

Тип карты памяти microSD (TransFlash)

Максимальный объем карты памяти 32 ГБ (64 ГБ у пользователей работает)

Сенсорный экран Да

Тип сенсорного экрана ёмкостный

Multitouch Да

Тип экрана IPS

Диагональ экрана 10.1″

Автоматический поворот экрана Да

Разрешение экрана 1280 x 800 пикселей

Интерфейс USB USB 2.0

Тип USB-разъёма microUSB и USB

Разъём под SIM карту Да

Подключение гарнитуры Да

Встроенный микрофон Да

Выход на наушники 3.5 мм

mini-HDMI Да

Внешняя клавиатура Да, встроена в чехол

Поддержка Wi-Fi Да

Wi-Fi IEEE 802.11b, IEEE 802.11g, IEEE 802.11n

Поддержка 3G (UMTS) Да

Диапазон частот 3G (UMTS) 900, 2100

Bluetooth да

Стандарт Bluetooth 4.0

Профиль A2DP да

Диапазоны GSM 850, 900, 1800, 1900

Материал корпуса пластик

Цвет Черный

Тыловая камера Да

Фронтальная камера Да

Разрешение тыловой камеры 2 Мпикс

Разрешение фронтальной камеры 0.3 Мпикс

Датчик ориентации дисплея Да

Отдельный разъём питания Да

Возможность зарядки от USB Да

Емкость аккумулятора 5800 mAh

BootDev

Создание загрузочных дисков и прочие полезные мелочи

Страницы

2018-08-30

Сброс пароля учетной записи Windows с помощью WinPE

Содержание

Пароли Пользователей Windows

Операционная система Windows хранит всю информацию о своих учетных записях и группах в файле SAM. Расположен он по пути WindowsSystem32configSAM.

Получить доступ к данному файлу в работающей операционной системе Windows не возможно. Система не допускает к нему никого кроме себя. А вот если загрузиться с другой операционной системы (к примеру WinPE), то функции защиты уже не будут работать, и можно спокойно производить все желаемые манипуляции над данным файлом.

Файл SAM, отчасти является файлом реестра Windows. То есть, его можно открыть в редакторе реестра, и посмотреть какие разделы и ключи в нем содержатся. Смысла в этом не очень много, вся информация в нем представлена в виде бинарных ключей. Пароли при этом не доступны для редактирования, они попросту не отображаются в редакторе, только параметры конкретных учетных записей.

Варианты Сброса

Программы для сброса очень просты по своему использованию. Вы запускаете программу, указываете расположение SAM-файла, выбираете необходимого пользователя, выполняете сброс пароля.

Сброс Пароля

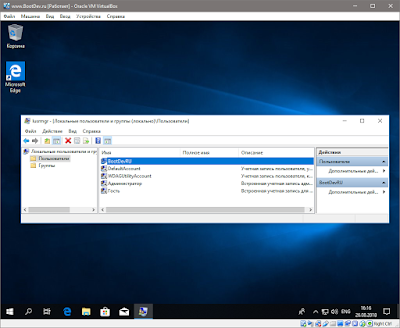

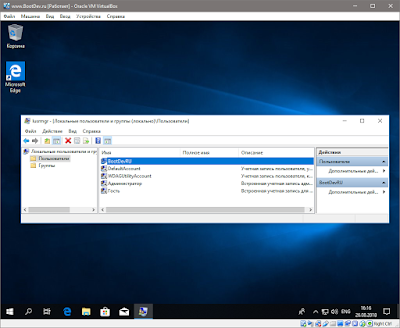

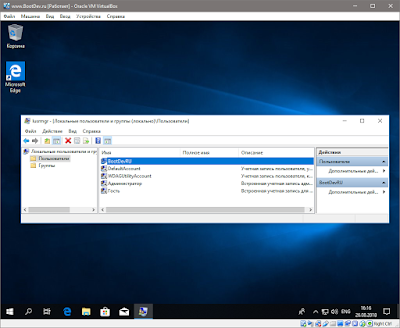

В качестве подопытного кролика будет выступать операционная система Windows 10, установленная в виртуальной машине VirtualBox. В ней будет присутствовать учетная запись с намеренно забытым паролем.

Наша цель, получить доступ к данной учетной записи.

В общем берем в руки установочный Windows-диск и читаем дальше.

Среда Предустановки

Нажимаем на клавиатуре сочетание клавиш Shift+F10 . Запустится окно командной строки.

По приветствию ввода команд видно, что текущей рабочей директорией является X:Sources. Нам же нужно перейти в директорию файла SAM, но прежде нужно понять под какой буквой расположен диск с установленной операционной системой Windows. Выполним команду mountvol , чтобы определить все подключенные диски.

В моем случае, в системе подключено четыре диска С, D, X и E. Диск X сразу исключаем, так как он принадлежит среде предустановки. Остальные проверяем командой dir .

В ходе поисков, целевым диском в моем случае, оказался диск D:. Выполняем смену рабочего диска командной строки на диск D:, и переходим в каталог WindowsSystem32config.

Проверим содержимое папки на наличие файла SAM командой dir .

Создадим копию данного файла. Выполним для этого команду copy SAM SAM.bkp .

Теперь перейдем на уровень выше, в директорию System32. Команда cd .. . Переименуем исполняемый файл Utilman.exe в _Utilman.exe ( ren Utilman.exe _Utilman.exe ). Скопируем исполняемый файл cmd.exe в эту же директорию, указав в качестве нового имени имя Utilman.exe ( copy cmd.exe Utilman.exe ). То есть, выполним подмену файла.

Перезагружаем компьютер с жесткого диска. На экране входа в учетную запись, нажимаем на кнопку специальных возможностей.

Вместо привычного окна запуска специальных возможностей, запустится окно командной строки.

Запущена она будет от имени пользователя SYSTEM. В этом можно убедиться выполнив команду echo %USERNAME% .

Выполним в консоли команду lusrmgr.msc . Запустится оснастка Локальные пользователи и группы. Через нее, можно будет без каких либо затруднений выполнить сброс, либо изменение пароля необходимого пользователя.

Сброс осуществляется установкой пустого пароля.

На этом сброс пароля можно считать завершенным. Остается только вернуть все как было, то есть переименовать обратно файл _Utilman.exe, предварительно удалив ненастоящий Utilman.exe. Сделать все это, можно уже в работающей основной системе, не обязательно грузиться снова с установочного диска.

Не Utilman’ом Единым

Чуть выше, был применен трюк с переименованием системной программы Utilman.exe. Отвечает она за панель специальных возможностей, вызывается сочетанием клавиш Win+U . Это не единственная программа подлог которой можно совершить. Ниже я перечислю перечень системных программ:

osk.exe — экранная клавиатура, вызывается из меню специальных возможностей.

Magnify.exe — экранная лупа, тоже является частью специальных возможностей. Может вызываться сочетанием клавиш Win++ .

sethc.exe — программа запускающаяся при пятикратном нажатии клавиш Shift . В Windows 10, на экране входа, она не работает. Но зато в ее предшественниках, должна.

Бэкап Файла SAM

В процессе описания процедуры сброса пароля, было произведено резервное копирование файла SAM в файл SAM.bkp. После данный файл больше никак не использовался. Зачем нужна резервная копия файла SAM? С помощью резервной копии файла SAM, можно выполнить откат к состоянию до сброса пароля, то есть вернуть сброшенный пароль обратно. Рассмотрим данный процесс более подробно.

Возврат Сброшенного Пароля

Как говорилось ранее, для осуществления отката к состоянию до сброса пароля, потрербуется резервная копия файла SAM, созданная до сброса пароля.

Необходимо снова загрузиться с установочного Windows-диска, войти в командную строку и перейти в ней папку WindowsSystem32config целевой операционной системы. То есть все то, что мы делали в начале процедуры сброса пароля.

Выполняем копирование, текущего файла SAM (сброшенный пароль) в файл _SAM, а файл SAM.bkp (несброшенный пароль) копируем в файл SAM. Делается это все командами copy SAM _SAM и copy SAM.bkp SAM .

Выполняем удаление файлов SAM.LOG* командой del /A SAM.LOG x , где x это цифра. Список всех файлов SAM.LOG можно получить командой dir /A SAM.LOG* . Удалять каждый придется по отдельности (команда del не понимает файловые маски к сожалению). Если этого не сделать, могут иногда возникнуть вот такие ошибки.

Перезагружаем компьютер, и проверяем результат.

Пароль запрашивается. В завершении, не забываем удалить бэкапы файла SAM, а именно SAM.bkp и _SAM. Делать это нужно естественно загрузившись в среде предустановки.

Мы рассмотрели, ручной способ сброса пароля локальной учетной записи Windows, без применения стороннего программного обеспечения. Все что требуется, это установочный диск Windows.

Сама идея данного способа, хороша тем, что с ее помощью мы получаем в свое распоряжение командную строку с правами системы. Что в свою очередь очень сильно развязывает руки. Хоть Explorer запускай.

Надеюсь данная информация будет полезна вам. А на этом у меня все 😉.

Забыли пароль? Нет проблем!

Теоретические основы

Понятие хэш-функции пароля

Взлом пароля

LM- и NT-хэши

Количество возможных паролей

Месторасположение SAM-файла

Практические примеры

Сброс пароля Windows

Подбор пароля

Рекомендации по защите паролей

Сначала мы хотели назвать данную статью иначе, например «Взлом паролей Windows» или что-то этом роде, поскольку такое название как нельзя лучше отражает ее суть. Однако слово «взлом» уж больно отдает чем-то криминальным, чем-то, за что в приличном обществе бьют по рукам (и не только по рукам), а в цивилизованных странах могут и в тюрьму посадить. А вот восстановление или обнуление забытого пароля — это уже сродни гуманитарной помощи, что может только приветствоваться. Правда, суть от этого не меняется. Взлом — он и в Африке взлом, как его ни называй. Процедура восстановления или обнуления забытого пароля и самый что ни на есть криминальный взлом системы отличаются разве что нравственными аспектами, но никак не последовательностью выполняемых действий.

Мы не будем вдаваться в подробности, зачем пользователю может понадобиться узнать пароль или обнулить его для получения доступа к системе. Оставляя за рамками повествования нравственную сторону вопроса, расскажем о том, каким образом можно обнулить или восстановить свой локальный пароль доступа к ПК, а также узнать сетевые пароли пользователей домена, если речь идет о локальной сети. Мы не станем изобретать велосипед и, поскольку тема эта отнюдь не нова, опишем лишь некоторые утилиты, с помощью которых можно легко обойти систему безопасности компьютера.

Для того чтобы понять, как взламываются пароли, читателям придется сначала усвоить, каким образом происходит аутентификация пользователей, где и в каком виде хранятся их пароли и как их можно узнать. В дальнейшем мы будем основываться на операционной системе Windows XP, хотя вскрытие паролей таких операционных систем, как Windows 2000/2003, от рассмотренного случая ничем не отличается, а в Windows 95/98/Mе те же действия выполнить еще проще.

Теоретические основы

Понятие хэш-функции пароля

Процесс локальной или сетевой аутентификации пользователя довольно прост: пользователь вводит пароль, соответствующий его учетной записи, и если пароль верен, то пользователь получает доступ в систему. Проверка пароля реализуется средствами операционной системы путем его сравнивания с паролем, хранящимся в компьютере. При этом разница между локальной и сетевой аутентификацией заключается лишь в том, что при локальной аутентифкации база учетных записей пользователей с их паролями хранится на самом компьютере, а при сетевой аутентификации — на специальном сервере, называемом контроллером домена.

Казалось бы, что может быть проще? Ведь нужно только знать, где именно хранится учетная база пользователей с их паролями, и подсмотреть нужную информацию. Но это слишком просто, чтобы оказаться правдой. Конечно же, все пароли сохраняются в зашифрованном виде. Зашифрованный пароль именуется хэшем (hash) или хэш-функцией пароля. Причем в данном случае речь идет о довольно хитром методе шифрования, особенность которого заключается в том, что зашифрованный таким образом пароль… принципиально невозможно расшифровать! Дело в том, что алгоритм шифрования (хэширования) является односторонним. Фактически любой алгоритм хэширования представляет собой подсчет контрольной суммы от исходного текста, при котором используются необратимые логические операции над исходным сообщением, такие как AND, OR и др.

Таким образом, по паролю можно вычислить его хэш-функцию, но, зная хэш-функцию, принципиально невозможно вычислить пароль, которому она соответствует. Сама хэш-функция представляет собой числовую последовательность длиной 16 байт.

Для справки: существует огромное количество различных алгоритмов вычисления хэш-функций, и соответственно хэш-функции могут быть разных типов. В дальнейшем мы будем говорить только о хэш-функциях паролей, создаваемых операционной системой Windows при локальной или сетевой аутентификации пользователей (LM- или NT-хэш).

Естественно, возникает вопрос: если знание хэш-функции не позволяет выяснить пароль пользователя, то как же в таком случае происходит процесс аутентификации? Дело в том, что при аутентификации сравниваются не сами пароли, а их хэш-функции. В процессе аутентификации пользователь вводит пароль в привычном для него виде, а операционная система рассчитывает его хэш-функцию и сравнивает с хэшем, хранящимся в компьютере. В случае их совпадения аутентификация считается успешной.

Взлом пароля

Процесс взлома, или подбора, пароля банален и представляет собой обычный перебор возможных паролей. Для этого нужно знать хэш-функцию пароля, хранимую в компьютере, и уметь вычислять хэш по паролю. Тогда, перебирая различные варианты паролей и сравнивая расчетные хэши с тем, что хранится в компьютере, можно подобрать правильный пароль.

Казалось бы, такой перебор никогда не закончится — вариантов паролей существует бесконечное множество. Однако не стоит торопиться с выводами. Во-первых, количество возможных паролей все-таки конечно, а во-вторых, современные компьютеры позволяют перебирать миллионы паролей в секунду. Кроме того, имеются различные методы атак на пароли (об этом речь пойдет далее), которые в большинстве случаев приводят к положительному результату в считаные минуты. Прежде чем от теории перейти к практике, рассмотрим смысл понятия «хэш» и выясним, сколько вариантов паролей реально существует.

LM- и NT-хэши

В операционных системах Windows NT/2000/2003/XP существует два типа хэш-функций паролей: LM-хэш (LanMan-хэш) и NT-хэш. Хэш LM достался нам в наследство от сетей Lan Manager и используется в операционных системах Windows 9x. Поэтому, несмотря на то, что все современные операционные системы поддерживают новый тип хэширования (NT-хэш), чтобы обеспечить совместимость с клиентами Windows 9x, операционная система вынуждена хранить вместе с новым NT-хэшем и старый LM-хэш.

При применении LM-хэширования длина пароля ограничена 14 символами. Самым большим недостатком алгоритма получения LM-хэша является разделение пароля на две части, каждая из которых состоит из семи символов. Если вводимый пользователем пароль менее 14 символов, то при преобразовании к нему добавляются нулевые символы, то есть символы с кодом 0, чтобы получить строку, состоящую из 14 символов. Если же пароль пользователя превышает 14 символов, то LM-хэш соответствует пустому паролю. Каждая из 7-символьных половин пароля шифруется независимо от другой по алгоритму DES (бывший федеральный стандарт США), причем поскольку процесс шифрования каждой из 7-символьных половин пароля независим, то и подбор этих половин можно производить независимо, что значительно упрощает и ускоряет процесс вскрытия пароля. Другой серьезный недостаток LM-хэша связан с тем, что в процессе шифрования все буквенные символы пароля переводятся в верхний регистр. А поскольку LM-хэш содержит информацию о пароле без учета регистра, то LM-хэши для паролей ALLADIN, alladin, Alladin и aLLadin будут совершенно одинаковыми. Это существенно ограничивает количество возможных комбинаций пароля и, как следствие, ускоряет процесс вскрытия.

NT-хэш лишен недостатков, присущих LM-хэшу. Во-первых, при NT-хэшировании используется алгоритм шифрования MD4, при котором пароль не разбивается на две 7-символьные части. Во-вторых, при NT-хэшировании нет ограничения по длине пароля в 14 символов. В-третьих, NT-хэш является регистрозависимым, то есть NT-хэши для паролей ALLADIN и alladin будут совершенно разными.

Как мы уже отмечали, размер хэш-функций (и LM, и NT) независимо от длины вводимого пароля составляет 16 байт. Если длина пароля менее 14 символов, то для каждого пароля имеются и LM-, и NT-хэши. Если же длина пароля превышает 14-символов, то существует только NT-хэш.

Подобрать правильный пароль к известному NT-хэшу значительно сложнее, чем к LM-хэшу. Если известны и LM-, и NT-хэши, то сначала осуществляется подбор пароля по LM-хэшу, а после нахождения LM-пароля (все буквы верхнего регистра) используется NT-хэш для определения NT-пароля с учетом регистра. Правда, в данном случае есть одна тонкость: для пароля не всегда существует LM-хэш, для которого нужно, чтобы длина пароля была меньше или равной 14 символам. Но даже в случае, если длина пароля меньше 14 символов, LM-хэш можно удалить из базы. О том, как это сделать, мы еще расскажем, а пока приведем практические примеры LM- и NT-хэшей различных паролей.

Рассмотрим для начала 7-символьный пароль alladin, которому соответствует 16-байтный LM-хэш a01fad819c6d001aaad3b435b51404ee, записанный в шестнадцатеричной системе счисления. Далее рассмотрим 14-символьный пароль alladinalladin, для которого LM-хэш будет таким: a01fad819c6d001aa01fad819c6d001a. Обратите внимание, что первая половина (8 байт: a01fad819c6d001a) этого хэша полностью совпадает со второй. Кроме того, первая половина данного хэша совпадает с первой половиной LM-хэша пароля alladin. Такое совпадение отнюдь не случайно, если вспомнить, что каждые семь символов пароля кодируются независимо и определяют 8 байт итогового LM-хэша.

Интересно также отметить, что вторая половина LM-хэша пароля (aad3b435b51404ee) должна соответствовать символам с кодом 0, поскольку в том случае, если пароль меньше 14 символов, к нему добавляются пустые символы. То есть ad3b435b51404ee — это шифрование семи пустых символов. Поэтому можно предположить, что для любого другого 7-символьного пароля вторая половина LM-хэша окажется точно такой же. Действительно, для пароля tornado хэш LM равен 1e1e25e2f871d8dfaad3b435b51404ee, и, как нетрудно заметить, вторая половина этого хэша точно такая же, как и для пароля alladin. Для пароля ALLADIN значение LM-хэша точно такое же, как и для пароля alladin. Учитывая, что при LM-кодировании все буквы переводятся в верхний регистр, слово ALLADIN называют LM-паролем.

Если же рассмотреть NT-хэши для различных вариантов паролей (alladin, alladinalladin, tornado), то никакой закономерности не обнаружится (табл. 1). Кроме того, как уже отмечалось, NT-хэш является регистрозависимым, а сам NT-пароль соответствует истинному паролю.

Таблица 1. Пароли и соответствующие им хэш-функции

Количество возможных паролей

Итак, мы разобрались с алгоритмом, который используется для взлома пароля. Единственный способ, реализованный во всех программах, которые предназначены для подбора пароля, — это перебор всех возможных комбинаций. Естественно, возникает вопрос, а сколько вообще возможно комбинаций и так ли легко подобрать пароль методом перебора?

Что ж, давайте попробуем сосчитать. В операционных системах Windows 2000, 2003 и XP длина пароля может достигать 127 символов. При этом в качестве парольного символа можно использовать любой из 256 кодов ASCII. В таком случае при длине пароля в n символов количество возможных комбинаций будет равно 256n. Общее количество возможных паролей при этом составит 2561 + 2562 + … + 256127~~21024 = 1,8·10308. Это число астрономически огромно, и ни один современный компьютер не сможет перебрать все возможные комбинации за разумное время. Предположим, что имеется компьютер, который способен реализовать алгоритм перебора со скоростью 10 млн паролей в секунду. Для перебора всех паролей ему потребуется порядка 10293 лет! Для справки укажем, что возраст планеты Земля оценивается всего-навсего в 4,5 млрд лет (4,5·109). Практически это означает, что взломать пароль методом перебора невозможно! Что ж, «броня крепка, и танки наши быстры», однако не стоит делать поспешных выводов.

Прежде всего, приведенные нами выкладки не совсем корректны. Дело в том, что хотя количество всех возможных паролей и составляет 21024, но число возможных хэш-функций существенно меньше. Действительно, как мы уже отмечали, независимо от длины пароля длина хэш-функции составляет 16 байт, или 128 бит. Соответственно количество возможных вариантов хэш-функций равно 2128. Ну а поскольку для аутентификации применяются не сами пароли, а их хэш-функции, то и ориентироваться нужно именно на это количество возможных комбинаций. Фактически это означает, что одна и та же хэш-функция может соответствовать огромному количеству различных паролей и для успешной аутентификации можно использовать любой из них. Отсюда следует важный вывод: какой бы уникальный пароль вы ни придумали, существует огромное количество других комбинаций символов, которые можно применить в качестве правильного пароля.

Второй важный вывод заключается в том, что не имеет смысла использовать пароли длиннее 16 символов. Действительно, при длине пароля в 16 символов мы имеем 2128 возможных комбинаций, то есть ровно столько же, сколько и возможных комбинаций хэш-функций, а дальнейшее увеличение длины пароля не приведет к увеличению числа хэш-функций.

Теперь давайте попробуем сосчитать, сколько же времени потребуется для последовательного перебора всех наших 2128 хэш-функций. Учитывая, что скорость перебора составляет 107 паролей в секунду, получим, что для перебора всех комбинаций потребуется 1024 лет! Казалось бы, можно спать спокойно, но опять-таки не будем спешить с выводами.

Как мы уже отмечали, основную угрозу представляют не NT-, а LM-хэши. Количество доступных символов в данном случае уже не 256, а всего 197, поскольку все буквенные символы в пароле приводятся к верхнему регистру, следовательно, 26 символов строчных букв латинского алфавита и 33 символа строчных букв русского алфавита надо исключить из 256 вариантов ASCII-символов. Поэтому при длине пароля в 14 символов количество возможных вариантов составляет всего 19714=1,3·1032. Однако и эта цифра явно завышена. Вспомним, что при LM-кодировании пароль разбивается на две 7-символьные части, каждая из которых кодируется независимо. Поэтому в действительности количество возможных комбинаций определяется всего семью символами и составляет 1977=11,5·1016. При скорости перебора 107 паролей в секунду для перебора всех возможных комбинаций потребуется 37 лет. Конечно, и эта цифра достаточно велика и заставляет усомниться в том, что кто-то захочет заниматься подбором пароля. Однако здесь есть одно «но» — так называемый человеческий фактор. Попробуйте найти такого пользователя, который при наборе пароля переключает раскладку клавиатуры! А это значит, что реальное количество символов не 197, а 64. В этом случае число возможных вариантов уменьшается уже до значения 647 (рассматриваются LM-хэши), а для перебора всех паролей потребуется всего 5 дней!

К тому же в подавляющем большинстве случаев пароли представляют собой осмысленные слова или фразы, причем не очень большой длины. Ну а с учетом того, что количество слов исчисляется всего-навсего сотнями тысяч, то перебор по словарю окажется не слишком длительным.

Отсюда следует очень важный вывод: чаще всего подобрать пользовательский пароль не составляет труда — это вопрос времени. Далее на конкретном примере мы покажем вам, как можно быстро подобрать пароли по известным хэш-функциям, а пока рассмотрим, где хранятся хэш-функции и каким образом их можно заполучить.

Месторасположение SAM-файла

До сих пор мы рассматривали процесс восстановления паролей по известным хэш-функциям, но не ответили на самый главный вопрос: где эти хэш-функции паролей хранятся и каким образом можно получить доступ к базе учетных записей пользователей? Все учетные записи пользователей вместе с соответствующими им хэш-функциями паролей хранятся в так называемой базе SAM (Security Accounts Manager). Она представляет собой одноименный файл, который не имеет расширения. SAM-файл является составной частью реестра и хранится в каталоге %systemroot%system32config (под %systemroot% понимается каталог с операционной системой — по умолчанию соответствует каталогу C:WINDOWS). Кроме того, резервная копия этого файла имеется на диске аварийного восстановления системы, а также в каталоге %systemroot%repair. Однако при использовании резервной копии SAM-файла необходимо иметь в виду, что пароли могли измениться с момента последнего сеанса создания резервной копии. Кроме того, недавно заведенных учетных записей пользователей в резервной копии может и не оказаться.

Практические примеры

Говоря о паролях и получении доступа к ПК, необходимо рассмотреть два принципиально разных сценария: первый — это получение доступа к отдельному ПК, который не входит в локальную сеть, а второй — получение доступа к ПК в составе локальной сети, то есть получение сетевого доступа. При этом под локальной сетью мы будем в дальнейшем понимать полноценную сеть с выделенным контроллером домена.

С программной точки зрения способы получения доступа к локальному и сетевому ПК ничем не отличаются друг от друга. Разница заключается лишь в способе получения SAM-файла, который в первом случае хранится на локальном ПК, а во втором — на контроллере домена сети.

Кроме того, доступ к ПК можно реализовать за счет как сброса пароля, так и его подбора. Причем порядок действий различен, поэтому мы детально рассмотрим оба способа сброса.

Сброс пароля Windows

Как уже отмечалось в первой части статьи, существует два типа паролей: локальные и сетевые. Хэш-функции локальных паролей хранятся на самом ПК, а хэш-функции сетевых паролей — на контроллере домена. Поскольку процедура сброса пароля подразумевает редактирование SAM-файла, что принципиально невозможно реализовать удаленно (то есть по сети), и требует перезагрузки ПК, то сброс пароля используется преимущественно для получения доступа к локальному ПК. Если же требуется сбросить именно сетевой пароль пользователя, а администраторский сетевой пароль утерян, то ту же самую процедуру придется проделать для сетевого контроллера домена, но нужно понимать, что для этого необходимо иметь физический доступ к серверу и процедура его остановки и перезагрузки не останется незамеченной.

Для сброса пароля необходимо внести изменения в SAM-файл, который хранится в директории %systemroot%system32config. Однако при загруженной операционной системе доступ к этому файлу заблокирован, то есть его невозможно ни скопировать, ни просмотреть, ни подменить. Поэтому для получения доступа к SAM-файлу прежде всего необходимо загрузить компьютер не с жесткого диска, а с дискеты, компакт-диска или с флэш-памяти с использованием другой операционной системы.

При этом если на жестком диске компьютера установлена файловая система NTFS, то необходимо, чтобы загрузочная операционная система понимала ее. К примеру, можно подготовить системную дискету DOS и разместить на ней драйвер NTFS, называемый NTFSDOS. C помощью этого драйвера все разделы NTFS будут смонтированы в качестве логических дисков DOS, после чего доступ к ним станет возможным.

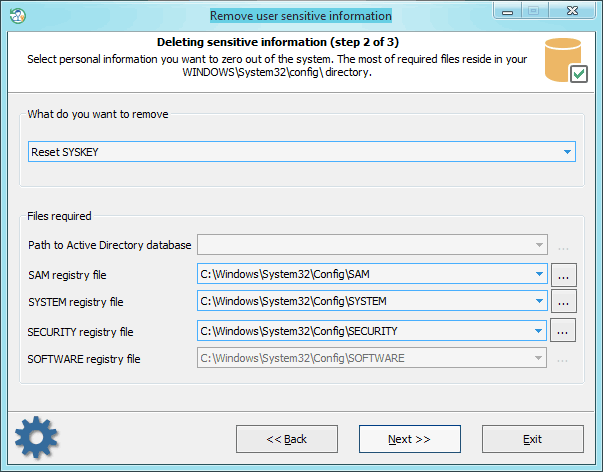

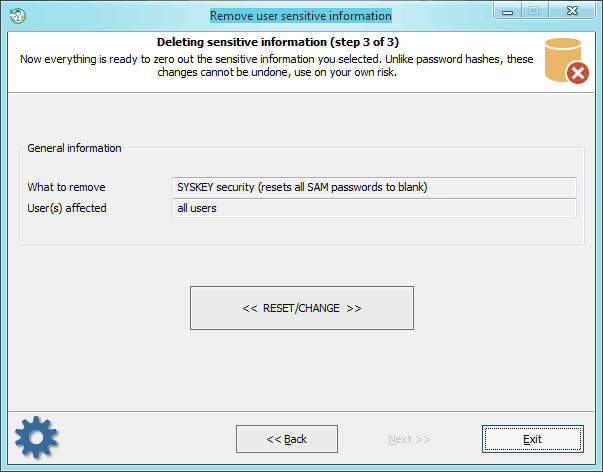

Кроме того, нам понадобится утилита, позволяющая производить изменения в SAM-файле. Сегодня наиболее популярными из подобных утилит являются две: Active Password Changer 3.0 и Offline NT/2K/XP Password Changer & Registry Editor.

Утилита Active Password Changer 3.0

Данную программу можно скачать с сайта www.password-changer.com/download.htm. Существует несколько вариантов ее загрузки: c установкой на компьютере (Windows Installer) в виде исполняемого файла под DOS (DOS Executable), загрузочная дискета с интегрированным приложением (Bootable Floppy Creator) и ISO-образ для создания загрузочного CD-диска с интегрированным приложением.

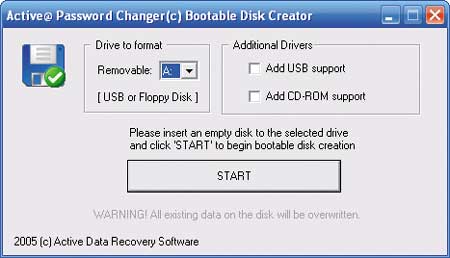

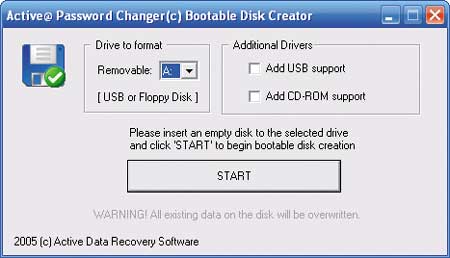

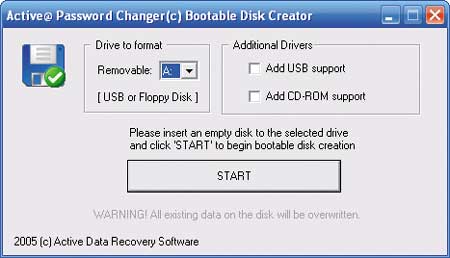

Вариант утилиты с установкой на компьютер подразумевает установку исполняемого файла под DOS, установку мастера создания загрузочной дискеты или флэш-диска USB с интегрированным приложением (рис. 1) и утилиту для записи ISO-образа загрузочного диска с интегрированным приложением.

Рис. 1. Мастер создания загрузочной дискеты или флэш-диска USB

с интегрированным приложением Active Password Changer 3.0

Пользоваться данной утилитой независимо от того, применяется ли для загрузки CD-диск, флэш-диск USB или дискета, очень просто. Для этого потребуется лишь минимальное знание английского языка.

Какой именно вариант предпочесть — создание загрузочной дискеты, флэш-диска USB или CD-диска — зависит от конкретной ситуации. К примеру, если на компьютере нет флопповода, что встречается довольно часто, то вариант с загрузочной дискетой отпадает. Использование загрузочного CD-диска тоже не всегда подходит, к примеру на новых материнских платах PATA-контроллер, к которому прицеплен оптический привод, может быть реализован посредством контроллера типа JMicron и в этом случае воcпользоваться загрузочным CD-диском с интегрированной утилитой Active Password Changer 3.0 не удастся по причине отсутствия драйверов контроллера. То есть загрузиться с такого диска можно, но приложение работать не будет.

Вариант с флэш-диском USB практически всегда срабатывает, но только в том случае, если материнская плата поддерживает на уровне BIOS возможность загрузки с флэш-диска. У всех новых моделей материнских плат данная функция предусмотрена, но бывают и исключения. Так, некоторые модели материнских плат (особенно на чипсетах NVIDIA) хотя и позволяют реализовать загрузку системы с флэш-диска USB, но не дают возможности запустить саму утилиту.

Поэтому целесообразно обеспечить возможность использования всех трех способов применения утилиты Active Password Changer 3.0.

Как мы уже отмечали, работа с самой утилитой не вызывает проблем. На первом этапе необходимо выбрать логический диск, на котором размещена операционная система. Далее программа находит SAM-файл на данном логическом диске и выводит учетные записи пользователей, которые можно редактировать.

Редактированию подлежат те же пункты, что и при редактировании из операционной системы Windows пользователем, имеющим статус администратора. Таким образом, используя утилиту Active Password Changer 3.0, можно сбросить пароль любого пользователя (Clear this User’s Password), блокировать (Account is disabled) или разблокировать (Account is locked out) учетную запись, указать необходимость смены пароля при следующей загрузке пользователя (User must change password at next logon) или задать опцию бессрочного пароля (Password never expires). Кроме того, с ее помощью можно задать расписание (по дням недели и часам), когда данному пользователю разрешен вход в систему.

Вообще, редактирование учетных записей пользователя с применением утилиты Active Password Changer 3.0 занимает буквально считаные секунды. Огорчает лишь одно — на официальном сайте www.password-changer.com/download.htm бесплатно можно скачать лишь демо-версию программы, которая имеет существенные ограничения по функциональности и, по сути, абсолютно бесполезна. Поэтому имеет смысл найти ее «правильный» вариант — Active Password Changer 3.0 Professional. К примеру, полнофункциональная версия этой утилиты входит в состав довольно известного загрузочного диска Hiren‘s Boot CD (текущая версия 8.6), который можно легко найти в Интернете. Правда, в данном случае подразумевается загрузка именно с CD-диска.

Offline NT/2K/XP Password Changer & Registry Editor

Утилиту Offline NT/2K/XP Password Changer & Registry Editor можно абсолютно бесплатно скачать с сайта http://home.eunet.no/pnordahl/ntpasswd. Имеются два ее варианта: ISO-образ для создания загрузочного CD-диска и утилита для создания загрузочной дискеты.

Использование данной утилиты вкупе с загрузочным флэш-диском USB в принципе возможно, но создавать такую дискету и интегрировать в нее утилиту придется самостоятельно.

Применение Offline NT/2K/XP Password Changer & Registry Editor не вызывает сложностей. На первом этапе выбираем логический диск с инсталлированной операционной системой. Далее необходимо указать местоположение файла SAM (по умолчанию предлагается windows/system32/config) и выбрать функцию редактирования SAM-файла. Если операционная система устанавливалась по умолчанию, то можно даже не вчитываться в вопросы, которые появляются в каждом новом диалоговом окне, а все время нажимать Enter.

После выбора конкретной учетной записи можно сбросить пароль, задать новый пароль, заблокировать или разблокировать учетную запись пользователя, задать опцию бессрочного пароля и т.д.

В заключение отметим, что утилита Offline NT/2K/XP Password Changer & Registry Editor также входит в состав диска Hiren‘s Boot CD.

Другие варианты

Кроме рассмотренных утилит Active Password Changer 3.0 и Offline NT/2K/XP Password Changer & Registry Editor существуют подобные утилиты для сброса пароля, которые обычно включаются в загрузочные диски Live CD, то есть в диски, с помощью которых можно загрузить операционную систему без ее инсталляции на жесткий диск компьютера. Различных дисков Live CD предлагается достаточно много, но, как правило, все они построены на основе различных клонов Linux-систем. Если же говорить о дисках Live CD на основе Windows XP с интегрированным инструментом для смены пароля, то их мало. Можно назвать диск iNFR@ CD PE 6.3, представляющий собой урезанную копию Windows XP, для работы которой не требуется инсталляция на жесткий диск. В комплект также входит множество утилит и пакетов, в том числе пакет ERD Commander, который позволяет сбрасывать пароль и создавать нового пользователя. Загрузочный диск Live CD урезанной версии Windows XP с использованием хорошо известного пакета PE Builder можно изготовить и самостоятельно, а затем интегрировать в него утилиту для смены пароля (ERD Commander). Однако если такие диски предполагается применять исключительно для смены пароля, то это не самый лучший вариант. Куда практичнее использовать описанные выше методы. Дело в том, что диски Live CD на основе урезанной версии OC Windows XP обладают одним серьезным недостатком: время загрузки компьютера с такого диска составляет более 5 минут, что, конечно же, крайне неудобно.

Подбор пароля

Подбор пароля — задача отнюдь не тривиальная. Основная проблема заключается в том, каким образом получить SAM-файл. Кроме того, одного SAM-файла для этого недостаточно. Дело в том, что для усиления безопасности компания Microsoft в свое время добавила в операционную систему утилиту SYSKEY, которая первоначально входила в Service Pack 3 для Windows NT 4.0. Данная утилита позволяет дополнительно зашифровывать хэши паролей учетных записей пользователей с применением 128-битного ключа, что делает невозможным процесс извлечения хэшей из SAM-файла некоторыми программами, например программой SAMDump. В операционных системах Windows 2000/2003/XP утилита SYSKEY активирована по умолчанию, а дополнительное шифрование не может быть заблокировано.

При активированном режиме SYSKEY ключ шифрования паролей, который кодируется с помощью системного ключа, может храниться как локально (при этом возможна его дополнительная защита паролем), так и отдельно — на дискете, что встречается крайне редко.

Впервые способ преодоления защиты SYSKEY был предложен Тоддом Сабином (Todd Sabin) в его программе pwdump2. Данный способ может быть реализован только на локальной машине, и для создания дампа паролей методом pwdump2 необходимо иметь права администратора. Работа утилиты pwdump2 основана на внедрении библиотеки samdump.dll, посредством которой она записывает свой код в пространство другого процесса (lsass.exe), обладающего более высоким уровнем привилегий. Загрузив библиотеку samdump.dll в процесс lsass (системная служба Local Security Authority Subsystem, LSASS), программа использует те же самые внутренние функции интерфейса API, чтобы обратиться к хэшам паролей. Это означает, что утилита получает доступ к зашифрованным паролям без их расшифровки.

Кроме метода внедрения библиотеки, существуют и другие способы обойти ограничения защиты SYSKEY. К примеру, если имеется доступ к самому ключу, который может храниться на локальной машине, то ничто не мешает расшифровать данные SAM-файла. Ключ является составной частью реестра, и информация о нем может быть извлечена из файла SYSTEM, который сохраняется в той же директории, что и файл SAM. При загруженной операционной системе Windows файл SYSTEM, так же как и файл SAM, является заблокированным, то есть его нельзя ни скопировать, ни переименовать, ни подменить.

Далее мы расскажем о наиболее популярных утилитах, позволяющих подобрать пароль методом перебора по его хэш-функциям, но прежде рассмотрим основные способы получения SAM-файла и системного ключа шифрования.

Получение SAM-файла и системного ключа шифрования

Для локального ПК

Если речь идет о локальном ПК, то при использовании утилит подбора паролей по их хэш-функциям необходимо прежде всего получить SAM-файл и файл SYSTEM. В принципе, некоторые утилиты (в частности, SAMinside), если они установлены на том самом ПК, где хранится учетная запись пользователей, позволяют сделать это и при загруженной операционной системе. Однако в данном случае есть одно серьезное ограничение: эта операция возможна только при условии, что компьютер загружен под учетной записью пользователя, имеющего права администратора. Но тогда возникает резонный вопрос: если компьютер загружен под учетной записью пользователя с правами администратора, зачем вообще подбирать пароль? Поэтому наиболее типичной является ситуация, когда учетная запись с правами администратора неизвестна и нужно как раз подобрать пароль администратора или любого пользователя данного ПК с правами администратора.

В этом случае необходимо предварительно скопировать два файла: SAM и SYSTEM, которые, как уже отмечалось, расположены в директории %systemroot%system32config (по умолчанию это директория СWindowssystem32config).

Для осуществления данной процедуры требуется загрузить компьютер с помощью альтернативной операционной системы, то есть не с жесткого диска. Самый простой вариант — создать загрузочный диск Live CD или даже флэш-диск USB (если компьютер поддерживает загрузку с USB-носителя) с урезанной версией Windows XP. Это легко сделать посредством утилиты PE Builder (более подробно о создании таких дисков можно прочитать в отдельной статье в этом номере журнала). Кроме того, если для загрузки используется CD-диск, то перед загрузкой в компьютер необходимо также вставить флэш-диск USB, чтобы иметь возможность скопировать на него нужные файлы (если флэш-диск вставить после загрузки ОС, то он не инициализируется).

Итак, после загрузки компьютера с помощью альтернативной операционной системы нужно скопировать на флэш-диск или на дискету два файла: SAM и SYSTEM. Далее можно приступать к подбору пароля с применением утилиты LCP 5.04 или SAMinside. Естественно, данная процедура производится уже на другом компьютере.

Рассмотренный способ получения файлов SAM и SYSTEM применяется в тех случаях, когда имеется локальный доступ к компьютеру и необходимо получить учетную базу пользователей вместе с хэш-функциями паролей, хранящимися на самом компьютере. Если же речь идет о получении сетевого пароля, то используется несколько иная процедура.

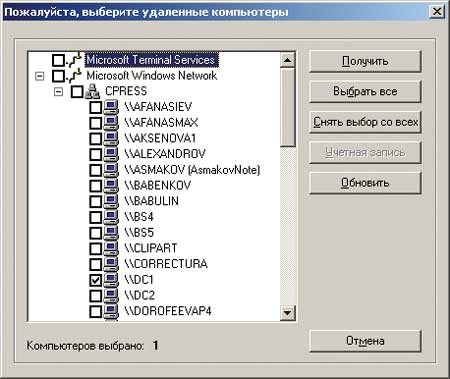

Для сетевого компьютера

В случае локальной сети файлы SAM и SYSTEM хранятся на контроллере домена и получить доступ к ним не так-то просто. В принципе, можно использовать тот же самый способ, что и для локального ПК, но с сервером, выполняющим роль контроллера домена, правда такая процедура не останется незамеченной. Кроме того, некоторые утилиты (например, LCP 5.04) поддерживают возможность удаленного (то есть по сети) получения SAM-файла с контроллера домена. Однако для реализации такого способа нужно обладать правами доступа администратора сети или контроллера домена. Кроме того, на контроллере домена можно легко заблокировать возможность удаленного доступа к реестру — в этом случае все попытки извлечь SAM-файл по сети будут заблокированы.

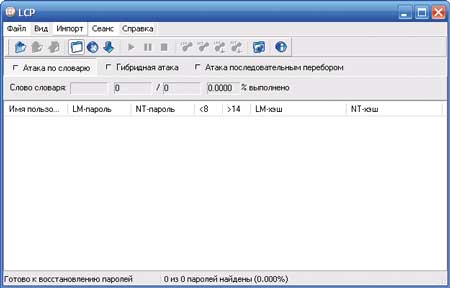

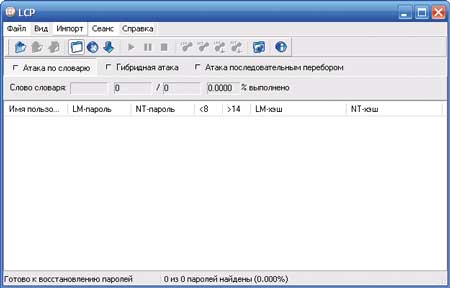

Утилита LCP 5.04

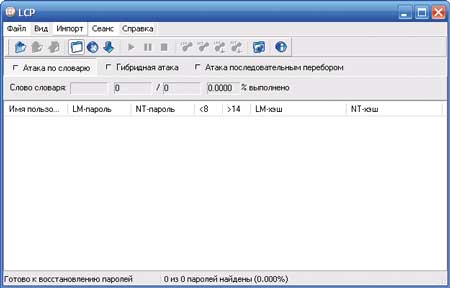

Итак, настало время перейти к практическим примерам и рассмотреть программы, которые позволяют эффективно восстанавливать пароли пользователей по известным хэш-функциям. Начнем с утилиты LCP 5.04 (www.lcpsoft.com; рис. 2), которая является очень мощным средством восстановления паролей по LM- и NT-хэшам. Эта утилита бесплатна и имеет русскоязычный интерфейс.

Рис. 2. Главное окно утилиты LCP 5.04

Для того чтобы начать работу с данной утилитой, прежде всего требуется импортировать в нее учетную базу пользователей. Программа LCP 5.04 поддерживает импорт учетных записей пользователей с локального и удаленного компьютеров, импорт SAM-файла, импорт Sniff-файлов, а также импорт файлов, созданных другими утилитами (в частности, файлов LC, LCS и PwDump).

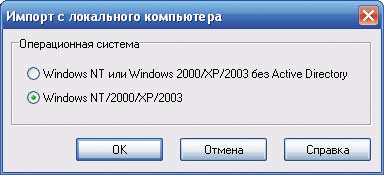

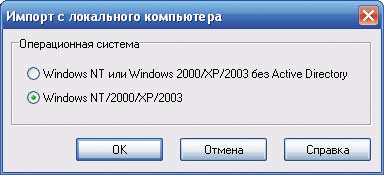

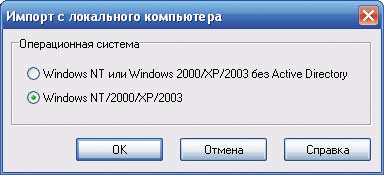

Импорт учетных записей пользователей с локального компьютера подразумевает два варианта операционной системы: Windows NT/2000/2003/XP без Active Directory и то же самое, но с Active Directory (рис. 3).

Рис. 3. Окно импорта учетных записей пользователей

с локального компьютера

Однако, как показывает практика, если применяется операционная система Windows XP SP2, то импорт с локального компьютера невозможен. При выборе любого из вариантов срабатывает защита операционной системы и компьютер, предварительно уведомив об этом пользователя, перезагружается.

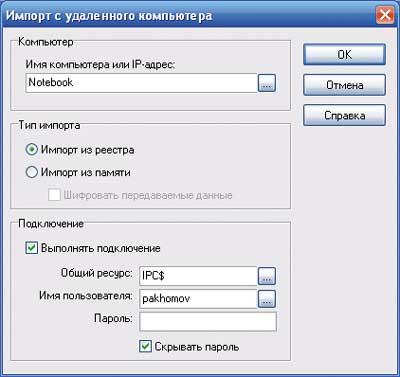

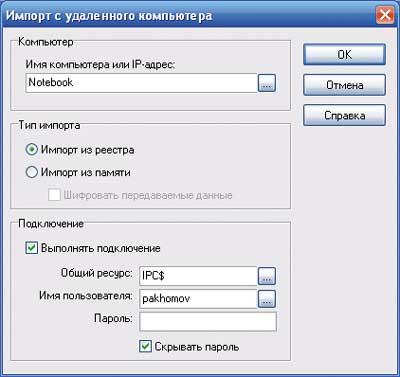

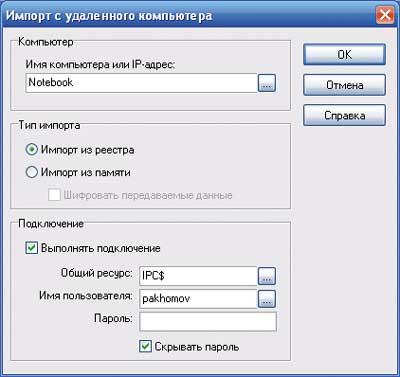

Импорт учетной базы пользователей с удаленного ПК позволяет выбрать компьютер в составе локальной сети, указать тип импорта (импорт из реестра или из памяти) и, в случае необходимости, ввести имя пользователя и пароль при подключении к удаленному ПК (рис. 4). Понятно, что при использовании удаленного подключения пользователь должен иметь права администратора.

Рис. 4. Окно настройки импорта учетных записей

пользователей с удаленного ПК

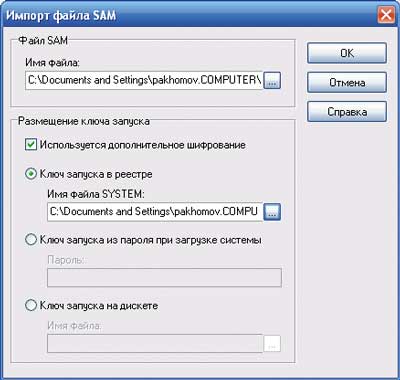

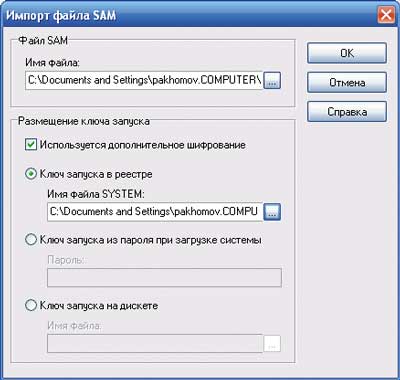

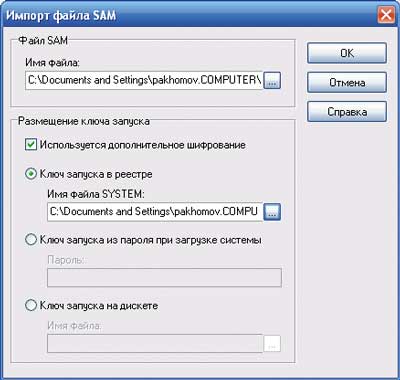

При импорте SAM-файла необходимо указать путь к нему, а также к файлу SYSTEM (рис. 5). При этом предполагается, что файлы SAM и SYSTEM предварительно скопированы описанным выше способом.

Рис. 5. Окно настройки импорта SAM-файла

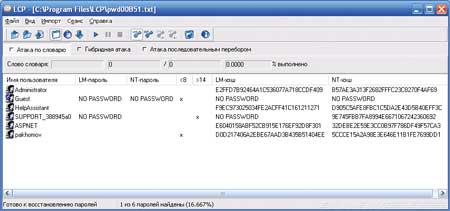

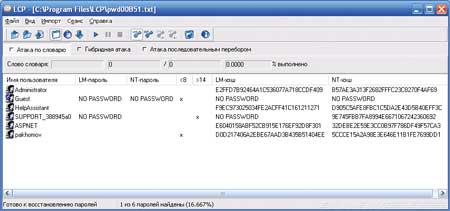

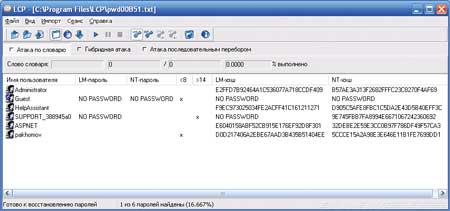

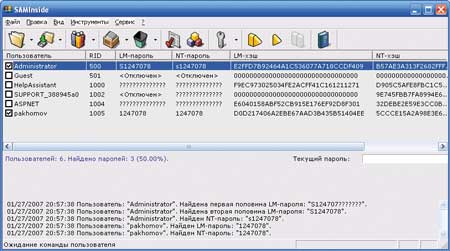

После того как в программу LCP 5.04 произведен импорт учетных записей пользователей, содержащих имя пользователя, LM- и NT-хэши, можно приступать к процедуре восстановления паролей (рис. 6). Утилита поддерживает подбор как по LM-, так и по NT-хэшу. Понятно, что при наличии LM-хэша атака будет направлена именно на него.

Рис. 6. Главное окно утилиты LCP 5.04 с импортированными

данными учетных записей пользователей

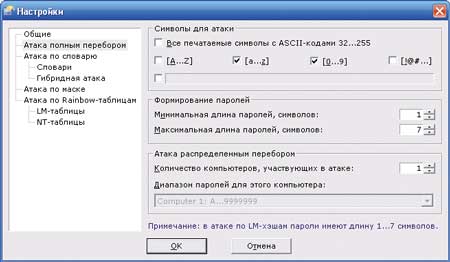

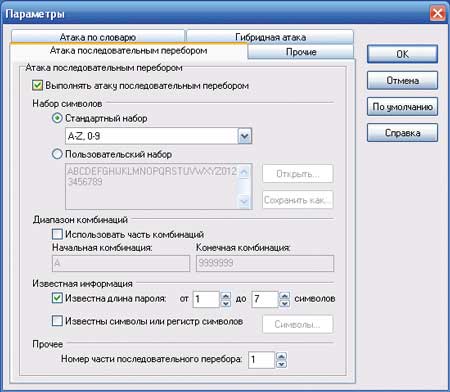

В утилите LCP 5.04 реализовано три типа атак для подбора паролей по их хэшам: атака по словарю, гибридная атака по словарю и атака методом последовательного перебора.

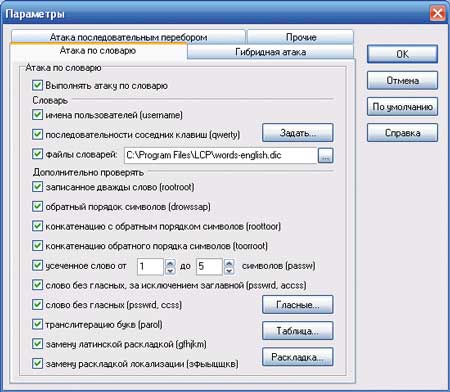

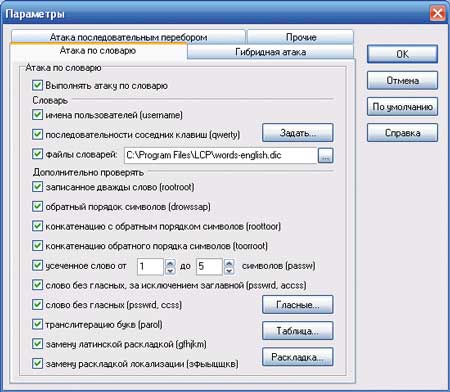

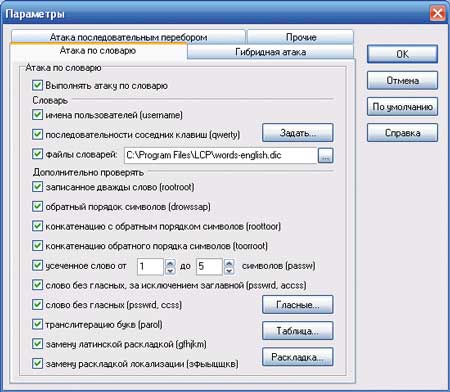

При атаке по словарю последовательно вычисляются хэши для каждого слова из словаря или для его модификации и сравниваются с хэшами паролей пользователей. Если хэши совпадают, то пароль найден. Преимуществом данного метода является его высокая скорость, а недостатком — большая вероятность отсутствия пароля в словаре. Для увеличения эффективности атаки по словарю утилита позволяет производить дополнительные настройки (рис. 7). В частности, к словарю можно добавлять имена пользователей, учитывать возможность использования соседних клавиш (типа последовательностей qwert и др.), повтора слова (например, useruser), обратного порядка символов в словах (например, resu), конкатенации с обратным порядком символов (в частности, userresu), применения усеченных слов, слов без гласных, транслитерации (типа parol). Кроме того, можно проверять изменение раскладки на латинскую (слово «пароль» в латинской раскладке будет выглядеть как «gfhjkm») или на локализованную (слово «password» в русской раскладке превратится в «зфыыцщкв»). Кроме того, для атаки по словарю можно подключать разные словари, даже сразу несколько. В утилите LCP 5.04 есть собственные словари, но мы рекомендуем использовать более емкие словари, которые можно найти в Интернете, например отличная подборка находится на сайте www.insidepro.com.

Рис. 7. Настройка атаки по словарю в утилите LCP 5.04

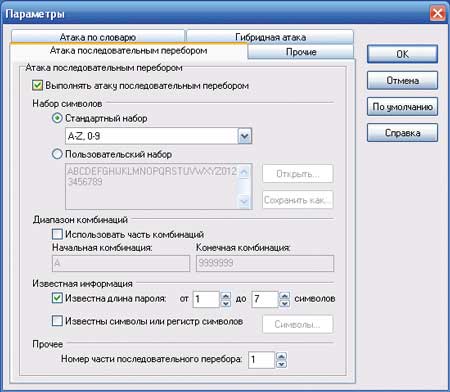

При восстановлении паролей методом гибридной атаки по словарю к каждому слову либо к его модификации справа и/или слева добавляются символы. Для каждой получившейся комбинации вычисляется хэш, который сравнивается с хэшами паролей пользователей. В программе LCP 5.04 можно задать количество символов, добавляемых слева или справа от слова (его модификации) (рис. 8).

Рис. 8. Настройка гибридной атаки в утилите LCP 5.04

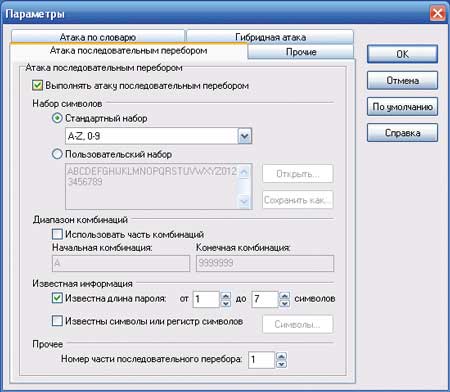

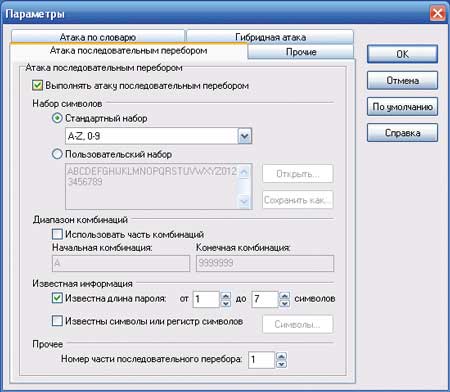

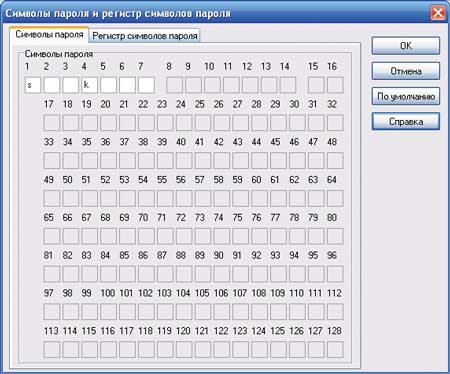

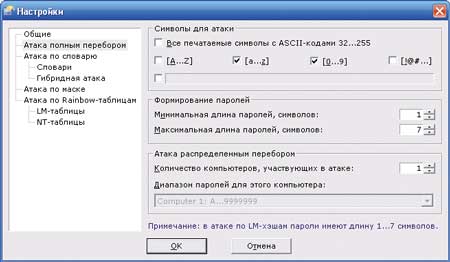

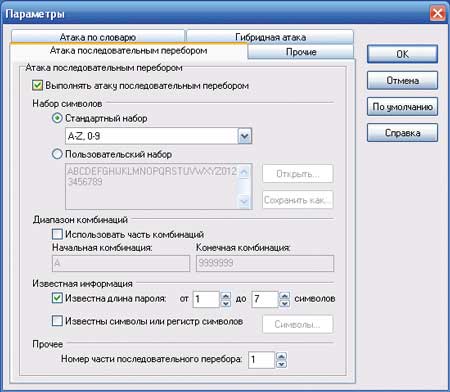

При атаке методом последовательного перебора (brute force) из указанного набора символов составляются случайные слова, а потом для них (точнее, для последовательностей символов) вычисляются хэш-функции. При использовании данного метода пароль будет определен, если символы, содержащиеся в пароле, есть в указанном наборе символов. Однако этот метод отнимает очень много времени, и чем больше символов в выбранном наборе, тем дольше будет продолжаться перебор комбинаций. При использовании данного метода можно указывать набор символов, применяемых для подбора, из нескольких предопределенных наборов (рис. 9), задавать набор символов вручную. Кроме того, можно указывать длину пароля и ограничивать минимальную и максимальную длину. Если известны некоторые символы пароля или хотя бы регистр символов, то можно дополнительно указывать, какие символы должны присутствовать в пароле (и их местоположение) (рис. 10), а также определять для каждого неизвестного символа его регистр (верхний, нижний, неизвестно). Разумеется, задавать длину пароля более семи символов имеет смысл только в том случае, когда производится атака на NT-хэш. Это касается и маски регистров символов — использовать ее целесообразно только при подборе NT-хэша. Естественно, маска символов и регистров применяется только в том случае, когда требуется подобрать пароль для конкретной учетной записи, а не множество паролей для всех учетных записей.

Рис. 9. Окно настройки атаки методом последовательного

перебора в утилите LCP 5.04

Еще одной интересной особенностью утилиты LCP 5.04 является возможность разбиения атаки последовательным перебором на части (с их последующим объединением). Каждая часть задачи может независимо от других частей выполняться на отдельном компьютере. Соответственно чем больше задействуется компьютеров для перебора, тем выше скорость выполнения задачи.

Рис. 10. Настройка маски известных символов пароля

Утилита LCP 5.04 поддерживает экспорт результатов (найденных паролей) в текстовый файл и добавление паролей в словарь, что в дальнейшем позволяет более эффективно подбирать пароли пользователей.

Утилита SAMinside

Утилита SAMinside (www.insidepro.com) тоже предназначена для подбора паролей по хэш-функциям, однако по функциональности она несколько отличается от утилиты LCP 5.04. Текущая версия утилиты SAMinside — 2.5.8.0, на официальном сайте можно скачать лишь ее демо-версию, которая имеет некоторые функциональные ограничения. Так, в демо-версии программы не поддерживается настройка маски при подборе пароля. Но, думается, наши читатели знают, как поступать в этом случае.

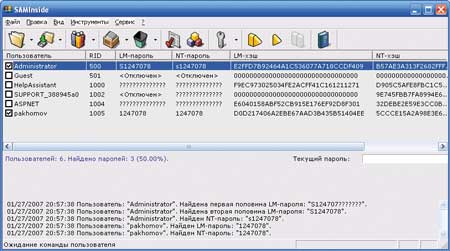

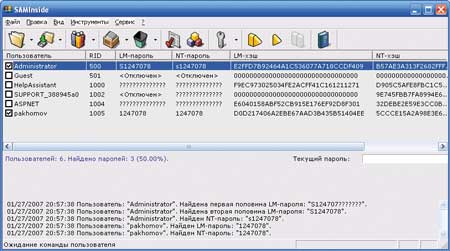

Утилита SAMinside поддерживает несколько языков, в частности интерфейс утилиты можно настроить на русский язык (рис. 11).

Рис. 11. Главное окно утилиты SAMinside

Перед началом работы с данной утилитой необходимо импортировать в нее учетную базу пользователей. Программа SAMinside обеспечивает импорт файлов реестров SAM и SYSTEM, импорт файла реестра SAM и файла с ключом SYSKEY, импорт учетных записей пользователей с локального компьютера с применением процедур LSASS и Sheduler. Кроме того, предусмотрен импорт базы учетных записей пользователей из других программ (в частности, файлов LCP, LCS, LC, LST и PwDump).

Сравнивая возможности утилит SAMinside и LCP 5.04, нужно отметить, что утилита SAMinside не поддерживает импорт учетной базы пользователей с удаленного ПК, но в то же время может импортировать ее с локального компьютера с использованием процедур LSASS и Sheduler, чего не способна делать утилита SAMinside. Естественно, для этого нужно иметь права администратора на локальном ПК.

При импорте SAM-файла необходимо указать путь к нему, а также к файлу SYSTEM. При этом предполагается, что оба файла предварительно скопированы с нужного компьютера.

После того как произведен импорт учетных записей пользователей в программу SAMinside, можно приступать к процедуре восстановления паролей. Утилита поддерживает подбор как по LM-, так и по NT-хэшу. Но, как мы уже неоднократно отмечали, если пароль имеет LM-хэш, то подбирать нужно именно его.

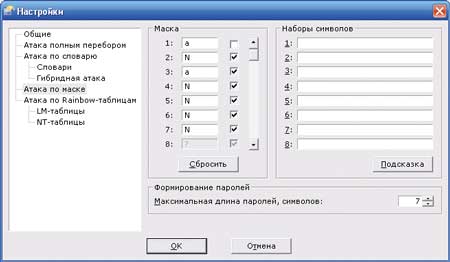

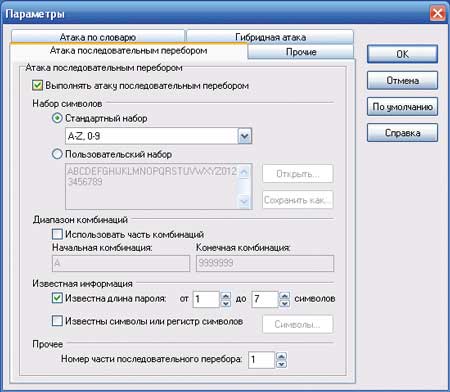

В утилите SAMinside реализовано несколько типов атак для подбора паролей по их хэшам: атака по словарю, гибридная атака по словарю, атака по маске, атака методом последовательного перебора и атака по Rainbow-таблицам.

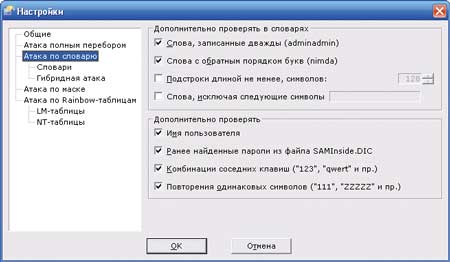

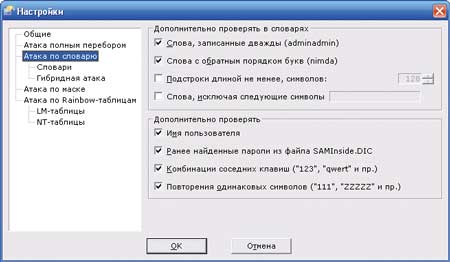

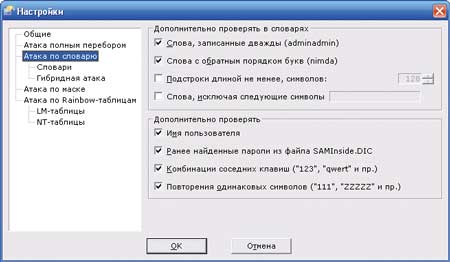

При атаке по словарю предусмотрены гибкие возможности по настройке. Так, к словарю можно добавлять имена пользователей, проверять дважды записанные слова, слова, записанные в обратном порядке, последовательности соседних клавиш и повторы одинаковых символов (рис. 12). Однако в настройках атаки по словарю не предусмотрена возможность проверять замену раскладки на латинскую или на локализованную.

Рис. 12. Настройка атаки по словарю в утилите SAMinside

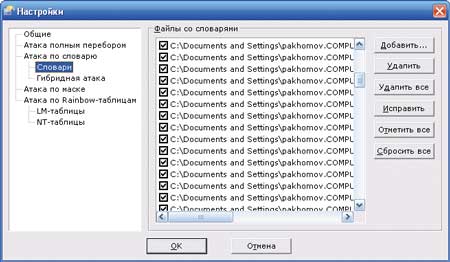

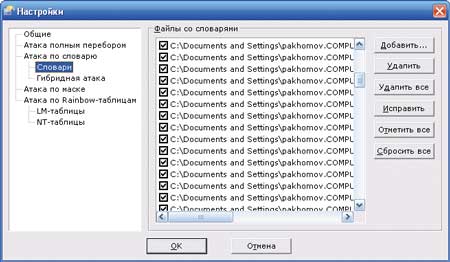

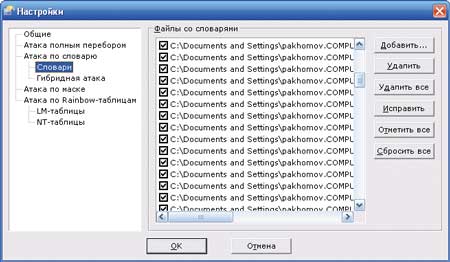

Кроме того, при атаке по словарю можно подключать различные словари, даже несколько сразу (рис. 13). Подборку словарей можно найти на официальном сайте программы www.insidepro.com.

Рис. 13. Подключение словарей в утилите SAMinside

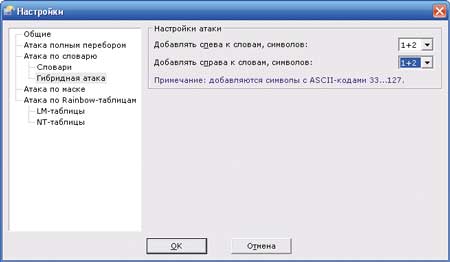

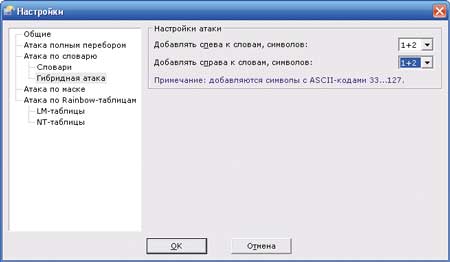

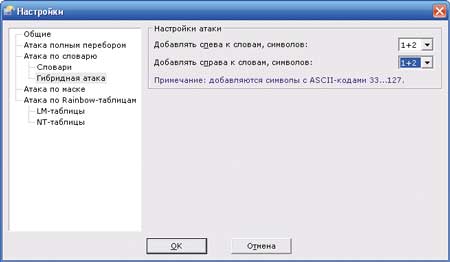

При восстановлении паролей методом гибридной атаки по словарю к каждому слову словаря либо к его модификации справа и/или слева добавляются символы. С помощью настроек программы можно указать количество таких символов (рис. 14).

Рис. 14. Настройка гибридной атаки в утилите SAMinside

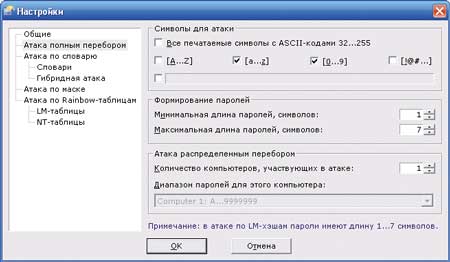

При атаке методом последовательного перебора (рис. 15) возможно указывать набор символов, используемых для подбора, из нескольких предопределенных наборов или задавать набор символов вручную. Кроме того, можно указывать длину пароля и ограничивать минимальную и максимальную длину.

Рис. 15. Окно настройки атаки методом перебора в утилите SAMinside

К тому же имеется возможность выполнять подбор методом последовательного перебора на нескольких компьютерах.

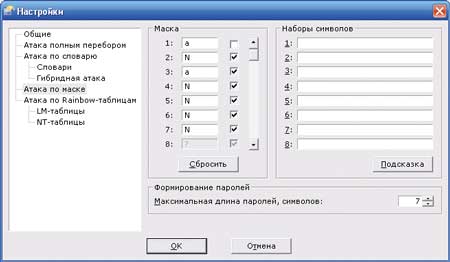

Атака по маске применяется при наличии определенной информации о пароле. К примеру, может быть известно, что пароль начинается с комбинации символов «123» или что первые три символа пароля цифровые, а остальные — латинские буквы.

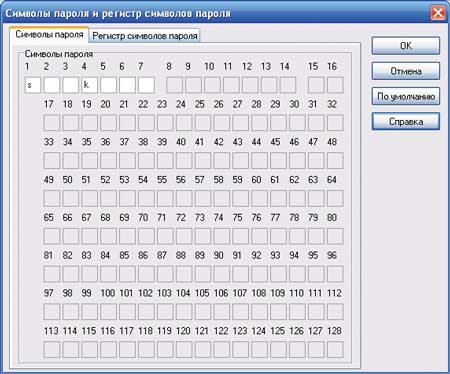

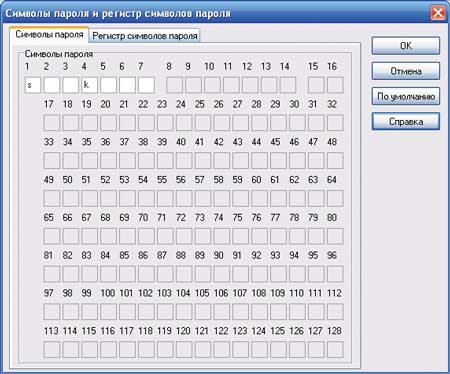

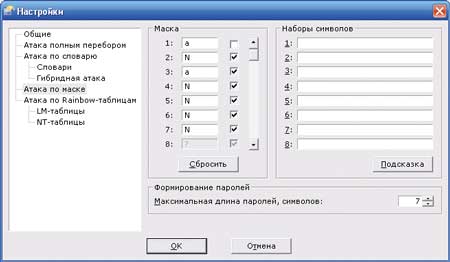

При настройке атаки по маске (рис. 16) можно задать максимальную длину пароля и для каждого символа настроить маску. Если точно известен символ в пароле и его позиция, то можно указать данный символ. Кроме того, для каждого символа в качестве маски можно использовать предопределенный набор символов.

Рис. 16. Окно настройки атаки по маске в утилите SAMinside

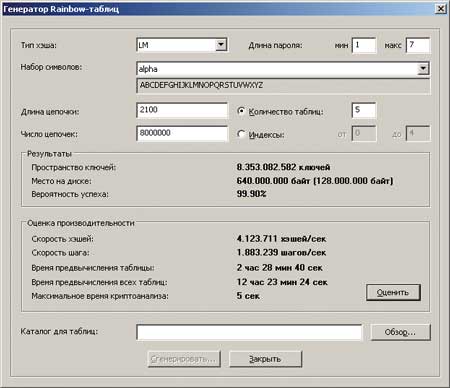

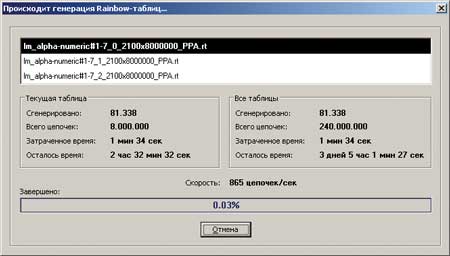

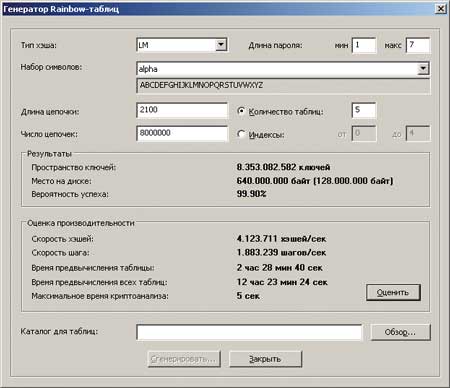

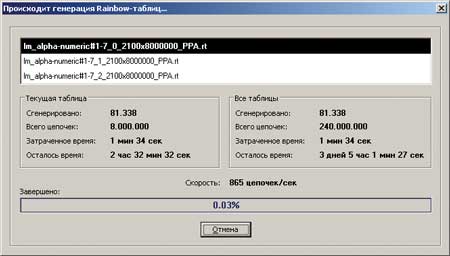

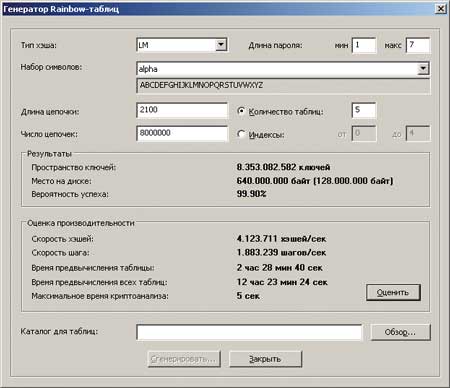

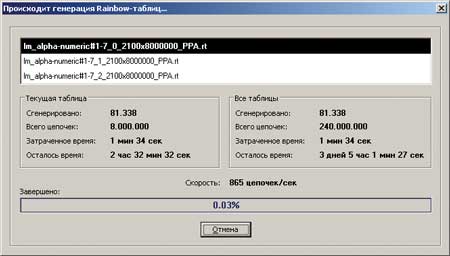

Еще одна возможность атаки, реализованная в программе SAMinside, — это атака по Rainbow-таблицам (применяется только для LM-хэшей). Программа поддерживает таблицы, сгенерированные утилитой rainbowcrack версии 1.2 (www.antsight.com/zsl/rainbowcrack). Для генерации таблиц используется файл rtgen.exe. В утилите rainbowcrack имеется подробный учебник, освоив который можно научиться создавать Rainbow-таблицы.

Идея Rainbow-таблиц заключается в следующем: атака методом последовательного перебора занимает чрезвычайно много времени, для ускорения процесса можно воспользоваться предварительно сформированными таблицами, в которых сохранялись бы сгенерированные наборы символов и соответствующие им LM-хэши.

Отметим, что процесс генерации Rainbow-таблиц может занять от нескольких дней до нескольких лет в зависимости от применяемых настроек. Однако если такие таблицы созданы, то их использование существенно повышает скорость подбора паролей, который в этом случае занимает несколько минут. Пожалуй, сегодня Rainbow-таблицы являются наиболее эффективным и быстрым средством для восстановления паролей.

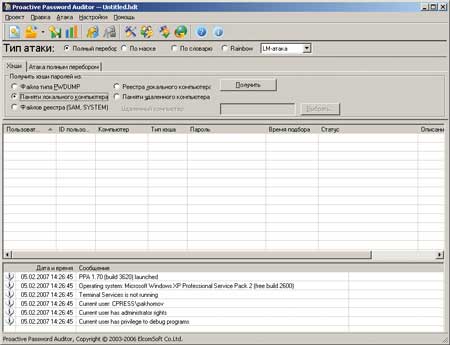

Утилита Proactive Password Auditor

Еще одна популярная утилита, позволяющая восстанавливать пароли по их хэш-функциям, — это Proactive Password Auditor от компании Elcomsoft (http://www.elcomsoft.com). Правда, в отличие от LCP 5.04, она стоит немалых денег, а на сайте компании можно скачать лишь ее 60-дневную демо-версию с ограниченным числом поддерживаемых учетных записей пользователей, пароли которых необходимо подобрать.

Текущая версия программы Proactive Password Auditor — 1.7, однако, как выяснилось в ходе тестирования, она оказалась нестабильной и постоянно приводила к ошибке, после чего просто закрывалась. Поэтому мы перешли на проверенную и стабильную в работе версию 1.5.

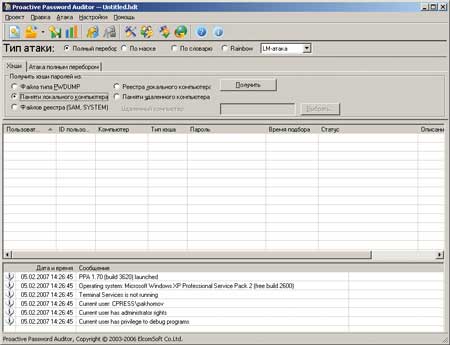

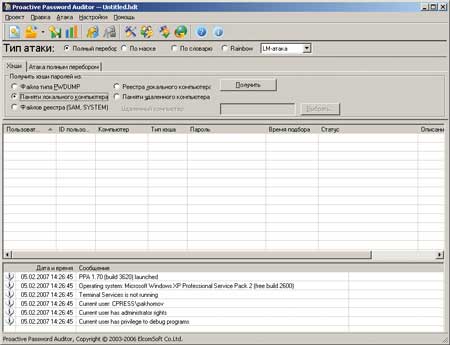

Программа Proactive Password Auditor (рис. 17) поддерживает русскоязычный интерфейс и очень проста в эксплуатации.

Рис. 17. Главное окно программы Proactive Password Auditor

Перед началом работы с данной утилитой необходимо импортировать в нее учетную базу пользователей. Утилита Proactive Password Auditor поддерживает импорт учетной базы пользователей как с локального, так и с удаленного ПК. При этом независимо от того, идет ли речь о локальном или удаленном ПК, импорт учетных записей пользователей может быть реализован через доступ к файлам реестра (SAM, SYSTEM), которые нужно скопировать из соответствующей директории вышеописанными способами. Кроме того, поддерживается импорт учетных записей пользователей из файла PwDump.

Импорт учетных записей пользователей с локального ПК может быть реализован за счет доступа к памяти локального компьютера или реестра.

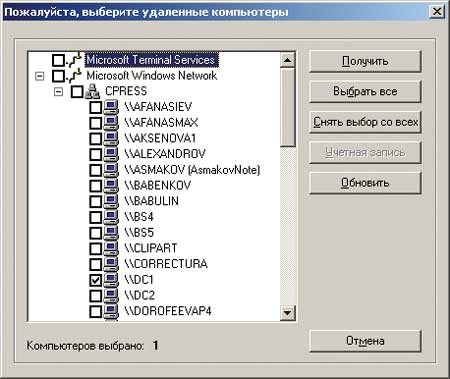

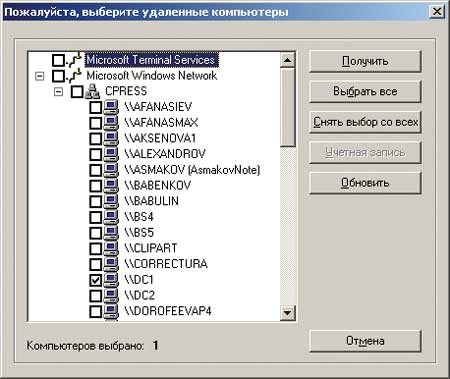

Импорт учетных записей пользователей с удаленного компьютера осуществляется только за счет доступа к памяти удаленного компьютера. При этом предварительно нужно выбрать сетевой компьютер (рис. 18), к которому необходимо подключиться для доступа к памяти. Естественно, подобная процедура возможна только при наличии администраторских привилегий.

Рис. 18. Получение учетной базы пользователей с удаленного ПК

После того как произведен импорт учетных записей пользователей, можно приступать непосредственно к процедуре восстановления паролей. Утилита поддерживает подбор как по LM-, так и по NT-хэшу. Но, как мы уже неоднократно отмечали, если пароль имеет LM-хэш, то подбирать нужно именно его.

В утилите Proactive Password Auditor реализовано несколько типов атак для подбора паролей по их хэшам: атака по словарю, атака по маске, атака методом последовательного перебора и атака по Rainbow-таблицам.

При атаке по словарю каких-либо настроек не предусматривается. Возможно лишь одновременное подключение множества словарей.

При атаке методом последовательного перебора можно указывать набор символов, применяемых для подбора из нескольких предопределенных наборов, или задавать набор символов вручную. Кроме того, можно указывать длину пароля и ограничивать минимальную и максимальную длину.

При настройке атаки по маске можно задать максимальную длину пароля и, если точно известен символ в пароле и его позиция, указать данный символ в маске. Кроме того, при атаке по маске, как и в случае атаки методом перебора, имеется возможность указывать набор символов, используемых для подбора, из нескольких предопределенных наборов или задавать набор символов вручную.

Рис. 19. Настройка режима генерации Rainbow-таблиц

в программе Proactive Password Auditor

Как и в случае утилиты SAMinside, программа Proactive Password Auditor поддерживает атаку по Rainbow-таблицам (как для LM-, так и для NT-хэшей). Причем уникальной особенностью данной программы является генерация Rainbow-таблиц с гибкими возможностями по настройке (рис. 19 и 20).

Рис. 20. Генерация Rainbow-таблиц в программе

Proactive Password Auditor

Сравнение утилит SAMinside, LCP 5.04 и Proactive Password Auditor

В заключение отметим, что утилиты SAMinside, LCP 5.04 и Proactive Password Auditor представляют собой весьма эффективные инструменты для подбора паролей. У каждой из них есть свои преимущества, поэтому для практического применения лучше иметь все утилиты. Основные их характеристики приведены в табл. 2.

Таблица 2. Основные характеристики утилит SAMinside, LCP 5.04

и Proactive Password Auditor

Рекомендации по защите паролей

Как показывает практика, уязвимость паролей обычно обусловлена беспечностью пользователей. Операционные системы Windows NT/2000/2003/XP предоставляют в распоряжение пользователей достаточно средств для построения мощной системы безопасности — нужно только не пренебрегать этими возможностями.

Для предотвращения получения учетных записей пользователей с локального компьютера рекомендуется запретить в настройках BIOS возможность загрузки с дискеты и с других носителей, кроме жесткого диска, и защитить BIOS паролем.

Если речь идет о контроллере домена, то дополнительно рекомендуется выполнить следующие настройки:

- запретить удаленное управление реестром, остановив соответствующую службу;

- запретить использовать право отладки программ, для чего в оснастке безопасности нужно выбрать элемент Computer ConfigurationSecurity SettingsLocal PoliciesUser Right Assignment, а в свойствах политики Debug programs удалить из списка всех пользователей и все группы;

- отменить возможность применения специальных общих папок ADMIN$, C$ и т.д., предназначенных для нужд операционной системы, но также позволяющих пользователю с административными правами подключаться к ним через сеть. Для блокирования данных разделяемых ресурсов необходимо в разделе реестра HKEY_LOCAL_MACHINE SYSTEMCurrent-ControlSetServices LanmanServerParame-ters добавить параметр AutoShareWks (для версий Windows NT, 2000 Professional и XP) или AutoShareServer (для серверных версий) типа DWORD и установить его значение равным 0;

- заблокировать анонимный сетевой доступ, позволяющий получать информацию о пользователях, о политике безопасности и об общих ресурсах. С этой целью нужно добавить в раздел реестра HKEY_LOCAL_MACHINESYSTEM Current-ControlSetControlLsa параметр Restrict-Anonymous типа DWORD, установив его равным 2;

- запретить сетевой доступ нежелательных пользователей к вашему ПК. Для этого в оснастке безопасности в разделе Computer ConfigurationSecurity SettingsLocal PoliciesUser Right Assignment в свойствах политики Access this computer from the network откорректируйте список пользователей, которым разрешен сетевой доступ к компьютеру. Дополнительно в политике Deny Access to this Computer from the network можно указать список пользователей, которым запрещен удаленный доступ к данному компьютеру.

- Чтобы усложнить процесс восстановления паролей по их хэш-функциям, рекомендуется:

- запретить хранение уязвимых LM-хэшей, для чего в раздел реестра HKEY_LOCAL_MACHINESYSTEMCurrent-ControlSetControlLsa следует добавить параметр NoLMHash типа DWORD. При его значении, равном 1, LM-хэши не хранятся. Именно данный способ является наиболее эффективным средством для защиты паролей, поскольку их подбор по NT-хэшам — задача безнадежная;

- выбирать пароли с минимальной длиной в 10 символов;

- не применять для паролей исключительно цифровые символы. Целесообразно выбирать символы из возможно большего символьного набора. Как показывает практика, плохо поддаются подбору русские слова и предложения, которые набираются при латинской раскладке клавиатуры. Еще более эффективным средством является использование пароля, одна часть которого набирается при английской раскладке клавиатуры, а другая — при русской. Как правило, такие пароли подобрать невозможно.

КомпьютерПресс 3’2007

(100000 — 100100) ОБЩИЕ ОШИБКИ ФИСКАЛЬНЫХ УСТРОЙСТВ

100001

Ошибочный ввод/вывод!

- Проверьте подключение всех кабелей.

- Вставьте чистую SD-карту

- Обратитесь в специализированную организацию

100002

Ошибочная к. сумма!

…

100003

Конец данных!

…

100004

Не найдено!

…

100005

Нет записей!

…

100006

Прекращено!

…

100007

Ошибочный режим

…

100008

Общая ошибка фискального устройства: Устройство не готово

…

(100100 — 100254) ОШИБКИ ФИСКАЛЬНОЙ ПАМЯТИ

100100

SD занята!

…

100101

Ошибка записи в SD

…

100102

Запись в SD запрещена

…

100103

Ошиб. адрес в SD

…

100104

Некорректный размер SD

…

100105

SD не подключена

…

100106

Ошиб. к. сумма в SD

…

100107

Пустой блок в SD

…

100108

Макс. к-во записей в SD

…

100109

Ошиб. диапазон в SD

…

100110

Пустой диапазон в SD

…

100111

Новая SD

…

100112

SD не пустая

…

100113

SD заменена

…

100114

SD заполнена

…

100115

Замените SD

…

100116

Ошибка фискальной памяти: SD заблокирована

…

(100400 — 100499) ОШИБКИ УПРАВЛЕНИЯ ПРИНТЕРОМ

100400

Низкое напряжение!

…

100401

Низкое напряжение!

…

100402

Перегрев принтера!

…

100403

Нет бумаги!

Вставьте новый рулон

100404

Крышка открыта!

Закройте крышку

100405

Конец бумаги близко!

…

100406

Ошибка печатающего механизма: Датчик метки — не используется

…

100407

Ошибка автоотрезчика!

Проверьте автоотрезчик

100408

Ошибка печатающего механизма: Не используется

…

100409

Ошибка печатающего механизма: Не используется

…

100410

Ошибка печатающего механизма: Не используется

…

100411

Ошибка печатающего механизма: Не используется

…

100412

Ошибка печатающего механизма: Не используется

…

100413

Ошибка печатающего механизма: Не используется

…

100414

Printer on time is overrun. ???

…

(100500 — 100999) СИСТЕМНЫЕ ОШИБКИ

100500

Системная ошибка: Ошибочная структура памяти

…

100501

Системная ошибка: Ошибка ОЗУ

…

100502

Системная ошибка: Ошибка Flash-памяти

…

100503

Системная ошибка: Ошибка SD-карты

…

100504

Системная ошибка: Недопустимый файл сообщения ???

…

100505

Системная ошибка: Ошибка фискальной памяти (не удается записать или прочитать)

…

100506

Системная ошибка: Нет батареи ОЗУ

…

100507

Системная ошибка: Ошибка модуля SAM

…

100508

Системная ошибка: Ошибка таймера реального времени

…

100509

Системная ошибка: Ошибка памяти ???

…

100510

Системная ошибка: Неверный размер SD-карты.

…

(101000 — 101499) ОБЩАЯ ЛОГИЧЕСКАЯ ОШИБКА

101000

Нет динамической памяти

…

101001

Ошибка обработки файла

…

101003

Отклонено из-за ошибки

…

101004

Неверный ввод

…

101005

Ошибка IAP

…

101006

Невозможно

…

101007

Общая логическая ошибка: Таймаут. Время ожидания выполнения истекло

…

101008

Общая логическая ошибка: Недействительное время ???

…

101009

Отменено

…

101010

Общая логическая ошибка: Неверный формат

…

101011

Общая логическая ошибка: Неверные данные

…

101012

Общая логическая ошибка: Ошибка анализа данных ???

…

101013

Общая логическая ошибка: Ошибка конфигурации оборудования

…

101014

Доступ закрыт

…

101015

Ошибочный размер данных

…

(101500 — 101999) ОШИБКИ ОБНОВЛЕНИЯ

101500

Ошибка обновления: Не обновлено. Нет новой версии

…

(102000 — 102999) ОБЩИЕ ОШИБКИ

102000

Низкий заряд аккумулятора!

- Зарядите аккумулятор

- Замените аккумулятор

102001

Зарядите аккумулятор!

…

102002

Ошиб. пароль кассира

Нажмите клавишу С и введите правильный пароль

102003

ЗНМ не задан

Введите ЗНМ

102004

Устройство Bluetooth не найдено

…

102005

Не подключен дисплей

Проверьте подключение дисплея. При необходимости замените дисплей.

102006

Не подключен принтер

Проверьте подключение принтера

102007

Ошибка SD-карты: SD-карта отсутствует

Вставьте SD-карту

102008

Ошибка SD-карты: SD-карта 2 отсутствует

…

102009

Ошибка ККМ: Не заданы налоговые ставки.

Запрограммируйте хотя бы одну налоговую ставку

102010

Ошибка ККМ: Не введен заголовок.

Запрограммируйте заголовок

102011

Пользователь зарегистрирован по НДС, но номер пользователя не введен. ???

…

102012

Ошибка ККМ: Номер FM не задан ???

…

(103000 — 103999) ОШИБКИ БАЗЫ ТОВАРОВ

103000

Нет базы товаров!

…

103001

Товар существует

…

103002

Штрихкод существует

…

103003

База товаров заполнена

…

103004

Товар имеет накопления

…

103005

Ошибка базы товаров: Товар с таким наименованием уже есть в базе.

…

103006

Ошибка базы товаров: Наименование товара не уникально.

…

103007

Ошибка базы товаров: Несовместимый формат базы данных.

…

103008

Не удалось открыть

…

(104000 — 104999) ОШИБКИ СЕРВИСНОГО РЕЖИМА

104000

Снимите отчет о закрытии смены

Снимите Z-отчет

104001

Необх. серв. перемычка

Установите сервисную перемычку и повторите действие

104002

Необх. серв. пароль

Введите пароль режима «Сервис»

104003

Запрещено редактировать

…

104004

Требуется сервисное обслуживание

…

104005

Ошибка сервисного режима: Необходим отчет с гашением.

Снимите Z-отчет

104006

Ошибка сервисного режима: Смена закрыта.

…

104007

Ошибка сервисного режима: Необходим месячный отчет.

…

104008

Ошибка сервисного режима: Необходим годовой отчет.

…

104009

Ошибка сервисного режима: Необходимо резервное копирование.

…

104010

ERR_NEED_ALL_PAIDOUT ???

…

(105000 — 105999) ОШИБКИ ЭЛЕКТРОННОГО ЖУРНАЛА

105000

Нет записей

…

105001

Невозм. добавить в журнал

…

105002

Ошибка ЭЖ: Ошибка подписи модуля SAM

…

105003

Ошибка ЭЖ: Изменена версия ключа подписи -> невозможно проверить

…

105004

Ошибка ЭЖ: Сбойная запись в ЭЖ

…

105005

Ошибка ЭЖ: Ошибка генерации подписи (не удалось сгенерировать подпись)

…

105006

Ошибка ЭЖ: Неверный тип документа для подписи

…

105007

Ошибка ЭЖ: Документ уже подписан

…

105008

Ошибка ЭЖ: ЭЖ не от данного устройства

…

105009

Ошибка ЭЖ: ЭЖ почти заполнен

…

105010

Ошибка ЭЖ: ЭЖ заполнен

…

105011

Ошибка ЭЖ: Неверный формат ЭЖ

…

105012

ЭЖ не готов

…

(106000 — 106999) ОШИБКИ БАЗЫ КЛИЕНТОВ

106000

Ошибка базы клиентов: Организация не существует

…

106001

Ошибка базы клиентов: Код фирмы уже существует

…

106002

Ошибка базы клиентов: EIK уже существует ???

…

106003

Ошибка базы клиентов: База клиентов заполнена

…

106004

Ошибка базы клиентов: База клиентов не найдена

…

(107000 — 107499) ОШИБКИ ХРАНИЛИЩА СЕРТИФИКАТОВ

107001

Недействительный сертификат.

…

107002

Сертификат существует.

…

107003

Не удалось распаковать сертификат.

…

107004

Неверный пароль сертификата.

…

107005

Ошибка записи файла.

…

107006

Ошибка чтения файла.

…

107007

Сертификат не найден.

…

(107500 — 107999) ОШИБКИ ПРОФИЛЯ ???

107500

Срок действия текущего счета истек! ???

…

107501

Недопустимый файл профиля! ???

…

107502

Дата начала профиля недействительна! ???

…

107503

Ошибка проверки профиля! ???

…

107504

Неверный формат профиля ???

…

(108000 — 108999) ОШИБКИ БАЗЫ ДИСКОНТНЫХ КАРТ

108000

Ошибка базы дисконтных карт: Дисконтная карта не существует

…

108001

Ошибка базы дисконтных карт: Дисконтная карта уже существует

…

108002

Ошибка базы дисконтных карт: Штрих-код уже существует

…

108003

Ошибка базы дисконтных карт: База дисконтных карт заполнена

…

108004

Ошибка базы дисконтных карт: Дисконтная карта не найдена

…

(109000 — 109999) ОШИБКИ СМАРТ-КАРТ

109981

Ошибка смарт-карты: Нет карты.

…

109982

Ошибка смарт-карты: Ошибка конфигурации

…

109983

Ошибка смарт-карты: Ошибка связи.

…

109984

Ошибка смарт-карты: Падение напряжения питания, обнаружение перегрузки или перегрев.

…

109985

Ошибка смарт-карты: Неожиданный ответ от апплета.

…

109986

Идентификатор смарт-карты не соответствует идентификатору, хранящемуся в фискальной памяти.

…

(110000 — 110099) ОШИБКИ МОДУЛЯ SAM

110000

Ошибка модуля SAM: ошибка инициализации

…

110001

Ошибка модуля SAM: Ошибка при попытке открыть модуль SAM с запрограммированным серийным номером

…

110002

Ошибка модуля SAM: Открытие SAM с пустым идентификатором

…

110003

Ошибка модуля SAM: Ошибка выбора файла

…

110004

Ошибка модуля SAM: Ошибка инициализации телеграммы

…

110005

Ошибка модуля SAM: Модуль SAM уже открыт

…

110006

Ошибка модуля SAM: Ошибка связи

…

110010

Ошибка модуля SAM: Выполнение операции в модуле SAM не удалось

…

110011

Ошибка модуля SAM: Не удалось получить последнюю транзакцию из модуля SAM

…

110012

Ошибка модуля SAM: Не удалось зарегистрировать транзакцию в модуле SAM

…

110013

Ошибка модуля SAM: Не удалось получить Z-отчет из модуля SAM

…

110014

Ошибка модуля SAM: Не удалось зарегистрировать Z-отчет в модуле SAM

…

110021

Ошибка модуля SAM: Транзакция закрыта в модуле SAM -> ‘необходимо закрытие’

…

110022

Ошибка модуля SAM: Z-отчет уже закрыт в модуле SAM -> ‘необходим Z-отчет’

…

110023

Ошибка модуля SAM: Неотправленные Z-отчеты -> ‘необходима связь с сервером’

…

110024

Ошибка модуля SAM: Переполнение регистра -> ‘необходим Z-отчет’

…

110025

Ошибка модуля SAM: Нет открытой смены -> ‘Z-отчет невозможен’

…

(110100 — 110199) ДОПОЛНИТЕЛЬНЫЕ ОШИБКИ ККМ

110100

Ошибка ККМ: Ошибка связи

…

110101

Ошибка ККМ: Неверный формат

…

110102

Ошибка ККМ: Флаг ST установлен

…

110103

Ошибка ККМ: Неверные данные

…

110104

ИНН и РН ККТ не заданы

…

110105

ИНН и РН ККТ уже заданы

…

110106

Сервисный режим

…

110107

Ошибка ККМ: Пропущено ТО

…

110108

Смена открыта

…

110109

Смена закрыта

…

110110

Номер смены не совпадает

…

110111

Только администратор

…

(110200 — 110299) ОШИБКИ СЕРВЕРА NAP

110200

Ошибка сервера NAP: Ошибка открытия сессии

…

110201

Ошибка подготовки данных

…

110202

Ошибка сервера NAP: Есть непереданные данные

…

110203

Ошибка сервера NAP: Ошибка при приеме данных

…

110204

Ошибка сервера NAP: Нет данных

…

110205

Ошибка сервера NAP: Отрицательный ответ сервера

…

110206

Ошибка сервера NAP: Неверный формат ответа

…

110207

Ошибка сервера NAP: Нет HOSTID сервера

…

110208

Ошибка сервера NAP: Исключение сервера ???

…

110209

Незарегистрирована

…

110210

Ошибка сервера NAP: Связь с сервером NAP заблокирована

…

110211

Ошибка сервера NAP: Ошибка модема

…

110212

Ошибка сервера NAP: Сервер NAP занят

…

110213

Зарегистрирована

…

110214

Ошибка сервера NAP: Неверный тип PS

…

110215

Ошибка сервера NAP: Не зарегистрировано на сервере NAP

…

110216

Ошибка сервера NAP: Некорректный номер IMSI

…

110217

Ошибка сервера NAP: ККМ заблокирована (макс. количество Z-отчетов)

…

110218