Обычно люди ссылаются на «Direct Access Error 0X0» как на ошибку времени выполнения (ошибку). Программисты, такие как Microsoft Corporation, стремятся создавать программное обеспечение, свободное от этих сбоев, пока оно не будет публично выпущено. К сожалению, некоторые критические проблемы, такие как ошибка 0x0, часто могут быть упущены из виду.

В выпуске последней версии DirectAccess может возникнуть ошибка, которая гласит: «Direct Access Error 0X0». В случае обнаруженной ошибки 0x0 клиенты могут сообщить о наличии проблемы Microsoft Corporation по электронной почте или сообщать об ошибках. Затем программисты могут исправить эти ошибки в коде и включить исправление, которое можно загрузить с их веб-сайта. Чтобы исправить такие ошибки 0x0 ошибки, устанавливаемое обновление программного обеспечения будет выпущено от поставщика программного обеспечения.

Проверка параметров групповой политики

DirectAccess клиенты получают свои клиентские параметры через групповую политику. Если групповая политика не применена к DirectAccess клиенту, он не сможет работать в качестве DirectAccess клиента. Есть множество способов проверки параметров групповой политики на DirectAccess клиенте, но моим любимым является проверка брандмауэра Windows на наличие правил безопасности подключений (Connection Security Rules), которые DirectAccess клиенты используют для подключения к UAG DirectAccess серверу. Эти правила назначаются групповой политикой, поэтому если они есть, то групповая политика применена.

Можно ввести wf.msc в строку поиска на машине Windows 7, чтобы открыть консоль брандмауэра Windows Firewall with Advanced Security. В левой панели консоли нажмите на разделе Правила безопасности подключения (Connection Security Rules).

Если вы видите три правила, показанных на рисунке 1: UAG DirectAccess Client ‘ Clients Access Enabling Tunnel ‘ All, UAG DirectAccess Clients ‘ Clients Corp Tunnel и UAG DirectAccess Clients ‘ Example NLA, то можете быть уверены, что групповая политика применена.

Специфические требования DirectAccess

Хотя DirectAccess позиционируется как альтернатива VPN, технология DirectAccess имеет в себе все элементы VPN. Она устанавливает защищенный частный туннель через публичные сети, используя для этого IPSec и сертификаты, и полученная в результате функциональность не слишком отличается от L2TP. Существующие отличия имеют скорее административный характер, нежели технический.

Протокол DirectAccess использует IPv6, IPSec и сертификаты для установки безопасных соединений клиентов DirectAccess с ресурсами интрасети через сервер DirectAccess. Чтобы проходить через публичные сети IPv4, в DirectAccess используются переходные технологии IPv6, такие как ISATAP, Teredo и 6to4.

DirectAccess предъявляет некоторые специфические требования:

- Сервер, функционирующий под управлением Windows Server 2008 R2, должен иметь две сетевые карты: одну, подключенную к интрасети, и другую — к Интернету.

- Сетевая карта, подключенная к Интернету, должна иметь два последовательных публичных адреса IPv4.

- Ресурсы и приложения интрасети должны поддерживать IPv6.

- Клиенты DirectAccess должны работать под управлением Windows 7; более старые клиенты не поддерживаются.

- Контроллер домена и сервер DNS, к которым подключены системы, должны функционировать под управлением Windows Server 2008 с пакетом обновлений SP2 или Windows Server 2008 R2.

- Должна существовать инфраструктура PKI для выпуска сертификатов с публично доступным в Интернете списком отмененных сертификатов (certificate revocation list-CRL).

Эти довольно строгие требования могут помешать многим организациям в развертывании DirectAccess. Однако для организаций с современной инфраструктурой, серверами и клиентами DirectAccess может оказаться блестящим решением.

Решаем проблему: параметры сети, сохранённые на этом компьютере, не соответствуют требованиям этой сети

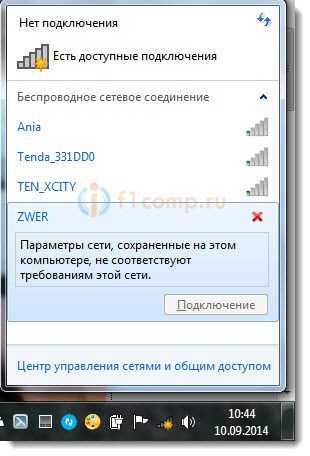

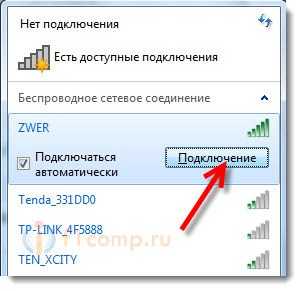

Многие пользователи не раз сталкивались с ошибкой, когда при подключении к Wi-Fi сети появляется уведомление следующего содержания: «параметры сети, сохранённые на этом компьютере, не соответствуют требованиям этой сети». При этом напротив сети отображается красный крестик, а кнопка «Подключение» не работает.

Причина ошибки параметры сети, сохранённые на этом компьютере, не соответствуют требованиям этой сети

При первом подключении к Wi-Fi на компьютере сохраняются определённые параметры. Это и пароль, тип безопасности, шифр. Все они запоминаются системой и при повторном подключении устройства проверяются в автоматическом порядке. Если все данные совпадают, ПК получает доступ к интернету. Однако, если настройки роутера были изменены, или сам маршрутизатор был заменён на новый, пользователь увидит сообщение, что параметры сети, сохранённые на этом компьютере, не соответствуют требованиям этой сети. Поэтому необходимо удалить старую сеть и войти заново. Как же это сделать?

Если параметры не совпадают, стоит удалить сеть и позволить ПК получить новую и корректную информацию.

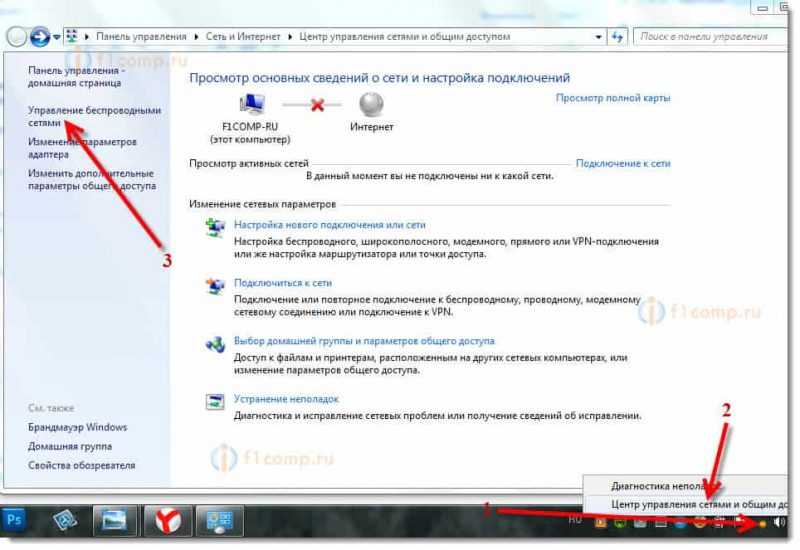

Для этого кликаем правой кнопкой мыши на значке сети и выбираем «Центр управления сетями и общим доступом».

В правом меню переходим в «Управление беспроводными сетями».

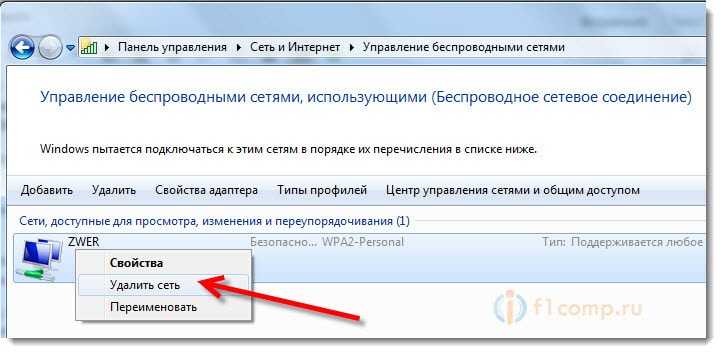

Далее выбираем из списка ту сеть, с которой возникла данная проблема. Кликаем на ней правой кнопкой мыши и выбираем «Удалить» сеть.

Перезагружаем ПК. Открываем меню сетей и вновь подключаемся к нужной, ввёл правильный пароль.

Для того, чтобы решить данную проблему в Windows 10, стоит нажать на значок сети, что расположен в левом нижнем экране монитора и выбрать «Сетевые параметры».

Откроется раздел параметра «Сеть и интернет» — «Wi-Fi». Нажимаем на ссылке «Управление параметрами сети Wi-Fi».

В следующем окне нужно перетащить ползунок в положение «Откл» в пункте «Предоставлять доступ без раскрытия предоставленного пароля …».

Закрываем все окна и перезагружаем ПК. Повторно вводим логин и пароль к новой сети. Теперь сеть Wi-Fi будет доступна для вашего ПК.

Как забыть Wi-Fi сеть в Windows 10

В сетевых параметрах, в разделе Wi-Fi, нажмите пункт «Управление параметрами сети Wi-Fi».

В следующем окне внизу вы найдете список сохраненных беспроводных сетей. Кликните по той из них, при подключении к которой появляется ошибка и нажмите кнопку «Забыть», для того, чтобы сохраненные параметры были удалены.

Готово. Теперь вы можете заново подключиться к сети и указать тот пароль, который она имеет на текущий момент времени.

-

Лучшие антивирусы для Windows 10 Лучшие программы для восстановления данных Лучшие бесплатные программы на каждый день Запуск Android игр и программ в Windows Гибкая настройка Windows 10 в Winaero Tweaker Android и iPhone как пульт для ТВ

Исправление ошибки в Windows 7, 8 и Windows 8.1

Для того, чтобы исправить ошибку «параметры сети не соответствуют требованиям сети» нужно сделать так, чтобы Windows «забыл» те настройки, которые сохранил и ввести новую. Для этого нужно удалить сохраненную беспроводную сеть в Центре управления сетями и общим доступом в Windows 7 и несколько иначе в Windows 8 и 8.1.

Для того, чтобы удалить сохраненные параметры в Windows 7:

- Зайдите в центр управления сетями и общим доступом (через панель управления или посредством клика правой кнопкой мыши по значку сети в панели уведомлений).

- В меню справа выберите пункт «Управление беспроводными сетями», откроется список Wi-Fi сетей.

- Выберите Вашу сеть, удалите ее.

- Закройте центр управления сетями и общим доступом, снова найдите Вашу беспроводную сеть и подключитесь к ней — все пройдет успешно.

В Windows 8 и Windows 8.1:

- Кликните мышью по значку беспроводного соединения в трее.

- Кликните правой кнопкой мыши по имени Вашей беспроводной сети, выберите в контекстном меню «Забыть эту сеть».

- Снова найдите и подключитесь к этой сети, в этот раз все будет в порядке — единственное, если Вы устанавливали пароль на эту сеть, то его нужно будет ввести.

Если проблема возникает в Windows XP:

- Откройте папку «Сетевые подключения» в Панели управления, кликните правой кнопкой мыши по значку «Беспроводное соединение»

- Выберите пункт «Доступные беспроводные сети»

- Удалите сеть, при подключении к которой возникает проблема.

Вот и все решение проблемы. Надеюсь, Вы разобрались в чем дело и в дальнейшем подобная ситуация не будет представлять для Вас никаких сложностей.

В этой статье мы пошагово опишем процедуру разворачивания службы удаленного доступа Direct Access на самой свежей серверной платформе Microsoft — Windows Server 2012 R2. Вообще говоря, служба Direct Access предполагает несколько сценариев работы, мы попытаемся рассмотреть наиболее общий сценарий организации сервиса DirectAccess.

Прежде чем приступить, вкратце напомним о том, что такое служба DirectAccess. Компонент DirectAccess впервые была представлена Micrisoft в Windows Server 2008 R2 и предназначался для организации прозрачного доступа удаленных компьютеров ко внутренним ресурсам сети компании. При подключении через DA пользователь может полноценно пользоваться корпоративными и доменными сервисами, а сотрудники ИТ-поддержки управлять таким компьютеров и поддерживать его актуальном с точки зрения безопасности состоянии. По своей сути DirectAccess во многом напоминает традиционное VPN подключение к корпоративной сети. Рассмотрим основные отличия DirectAccess от VPN:

- Для установки соединения с помощью DirectAccess пользователю не нужно запускать VPN клиент – подключение осуществляется автоматически при наличия доступа в Интернет

- Для организации соединения между клиентом DA и сервером нужно открыть только 443 порт

- Компьютер пользователя обязательно должен находится в домене AD, а это значит что на него действуют все доменные групповые политики (конечно есть трюки, позволяющие запускать VPN до входа в Windows, но это обычно практически не практикуется)

- Канал связи между удаленным ПК и корпоративным шлюзом шифруется стойкими алгоритмами с использованием IPsec

- Возможно организовать двухфакторную аутентификацию с использованием системы одноразовых паролей

В чем же основные отличия версии DirectAccess в Windows Server 2012 / 2012 R2 от версии Windows 2008 R2. Основное отличие – снижение требований к смежной инфраструктуре. Так, например:

- Сервер DirectAccess теперь не обязательно должен быть пограничным, теперь он может находиться за NAT.

- В том случае, если в качестве удаленных клиентов используется Windows 8 Enterprise, разворачивать внутреннюю инфраструктуру PKI не обязательно (за аутентификацию клиентов будет отвечать Kerberos-прокси, расположенный на сервере DA)

- Не обязательно стало наличие IPv6 во внутренней сети организации

- Поддержка OTP (One Time Password) и NAP (Network Access Protection) без необходимости развёртывания UAG

Требования и инфраструктура, необходимы для развертывания DirectAccess на базе Windows Server 2012 R2

- Домен Active Directory и права администратора домена

- Выделенный (рекомендуется) сервер DA под управлением Windows Server 2012 R2, включенный в домен Windows. Сервер имеет 2 сетевые карты: одна находится во внутренней корпоративной сети, другая – в DMZ сети

- Выделенная DMZ подсеть

- Внешнее DNS имя (реальное или через DynDNS) или IP адрес, доступный из интернета, к которому будут подключатся клиенты DirectAccess

- Настроить перенаправление трафика с порта TCP 443 на адрес сервера DA

- Развернутая инфраструктура PKI для выпуска сертификатов. В certificate authority нужно опубликовать шаблон сертификата Web Server и разрешено его автоматическое получение (auto-enrollmen) (Если в качестве клиентов будут использоваться только Windows 8 — PKI не обязателен).

- В качестве клиентов могут выступать компьютеры с Windows 7 и Windows 8.x редакций Professional / Enterprise

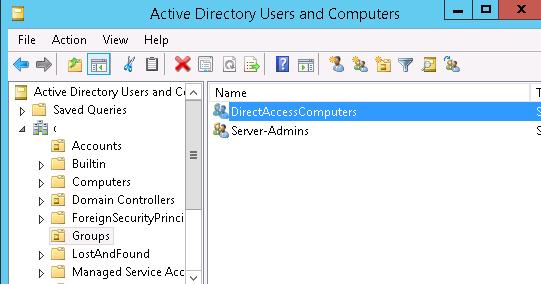

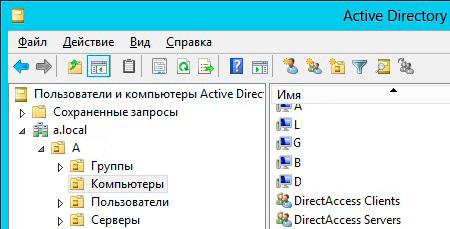

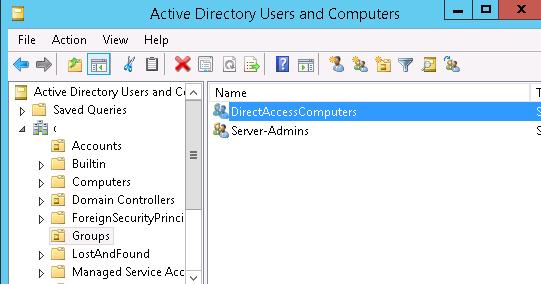

- Группа AD, в которой будут состоять компьютеры, которым разрешено подключаться к сети через Direct Access (допустим, эта группа будет называться DirectAccessComputers)

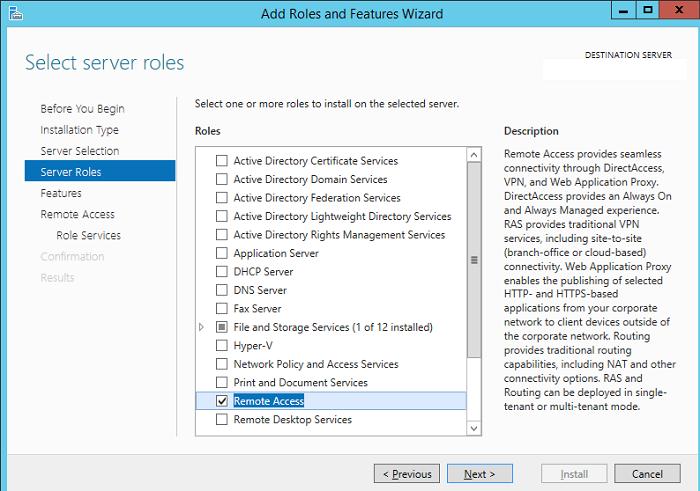

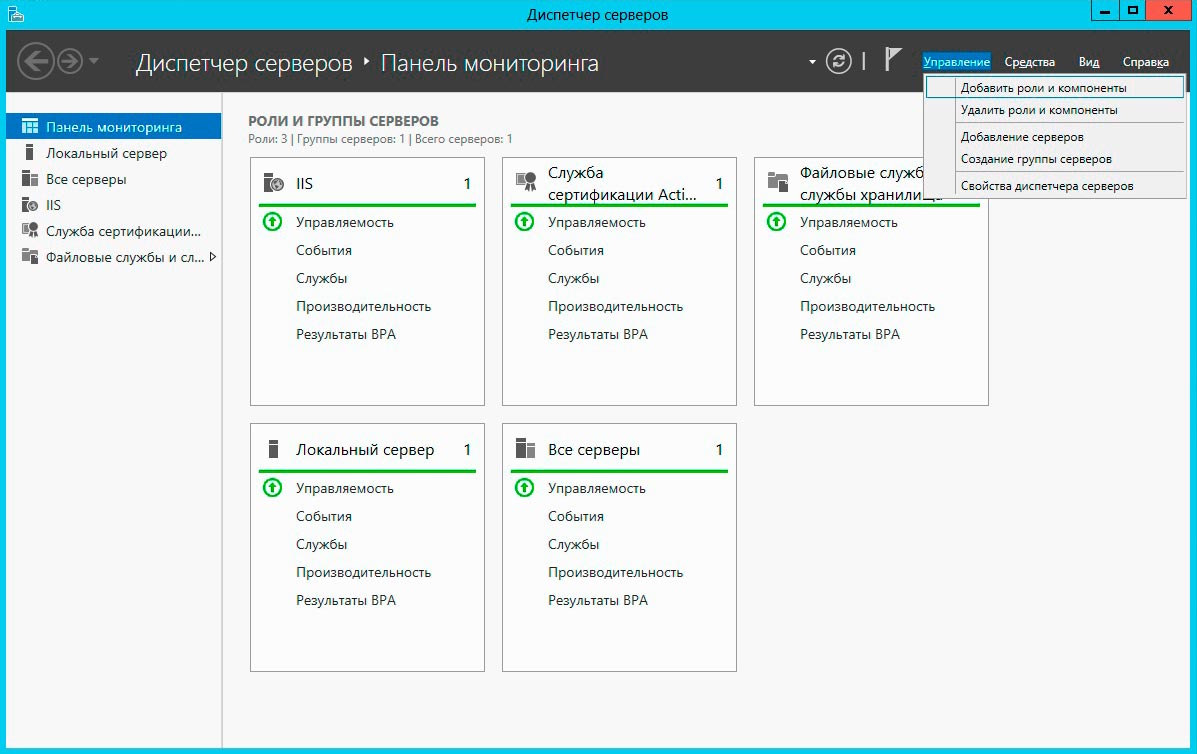

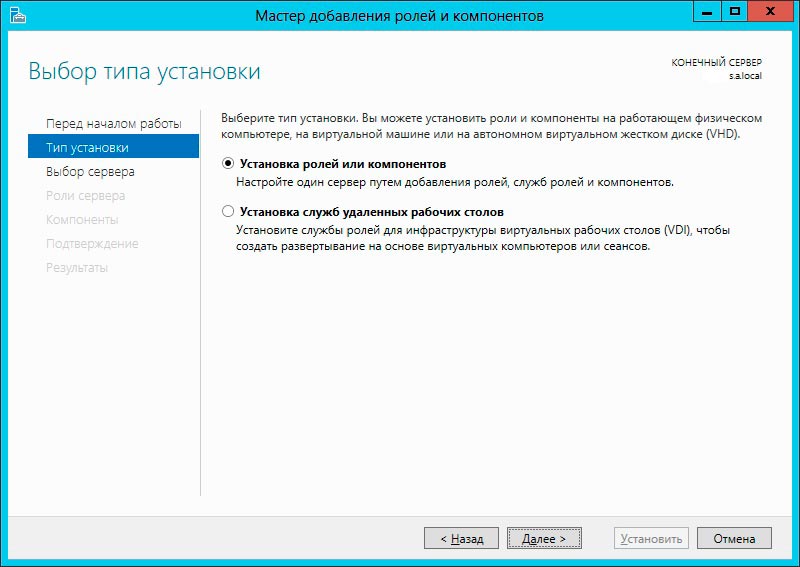

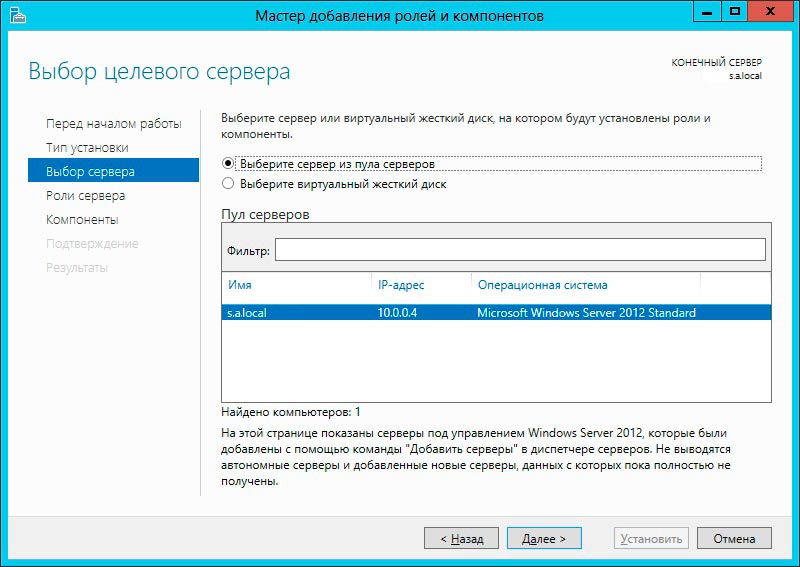

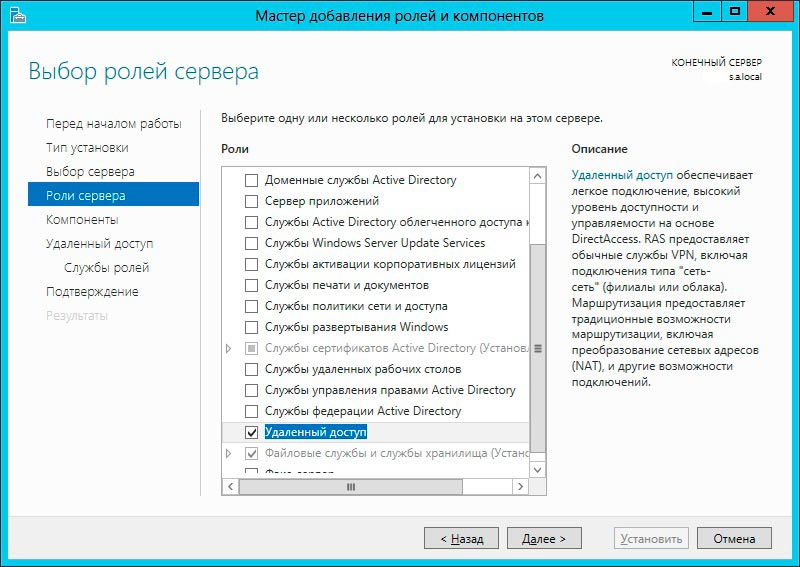

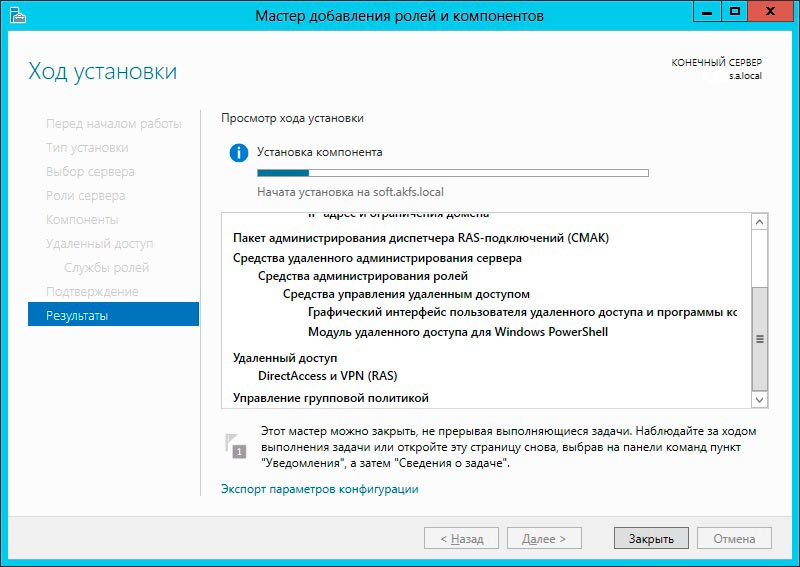

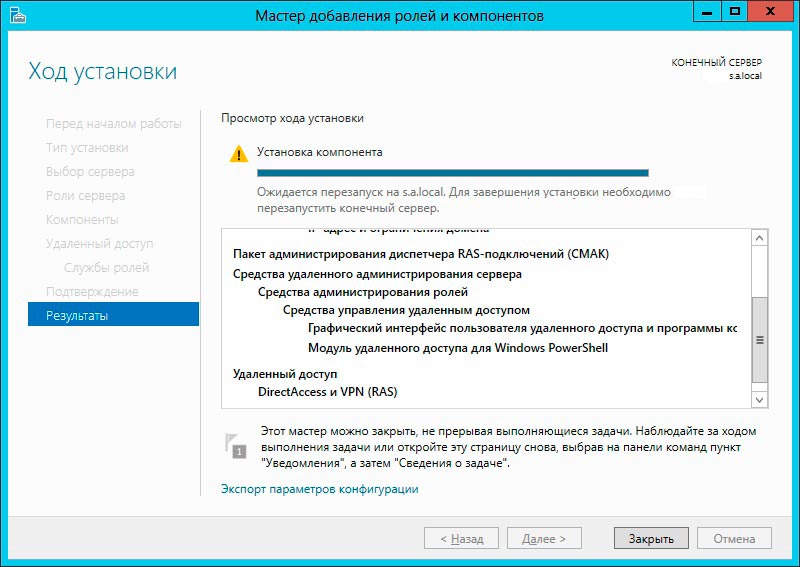

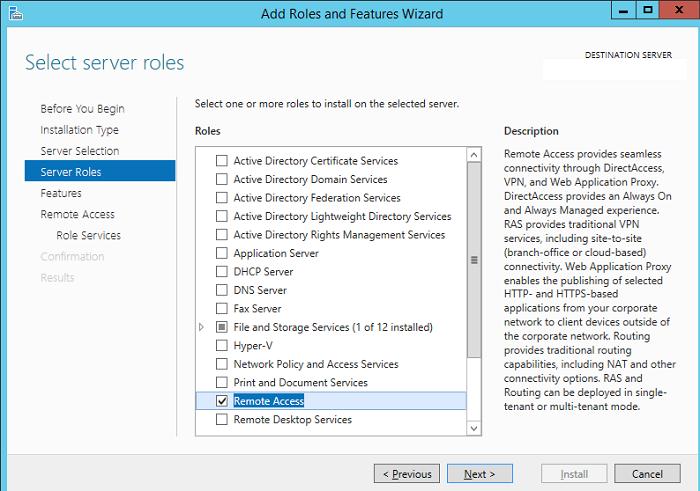

Установка роли Remote Access

Запустим консоль Server Manager и с помощью мастера Add Roles and Features установим роль Remote Access.

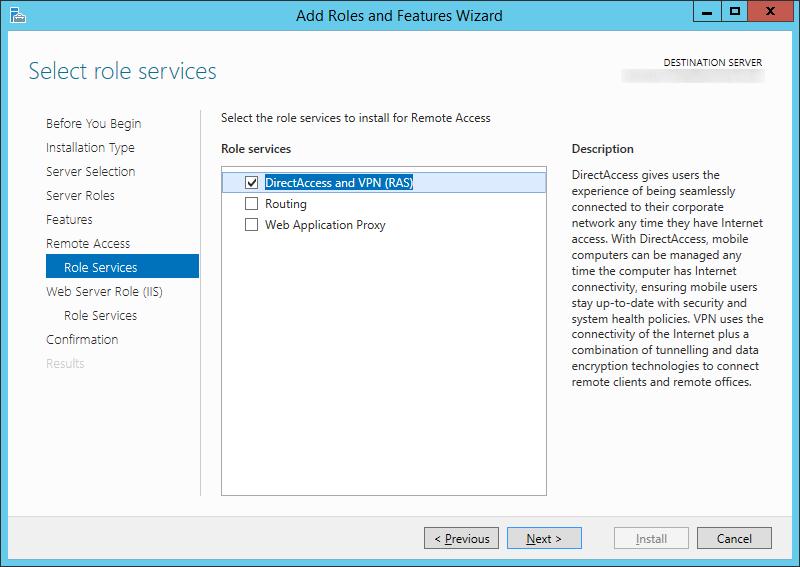

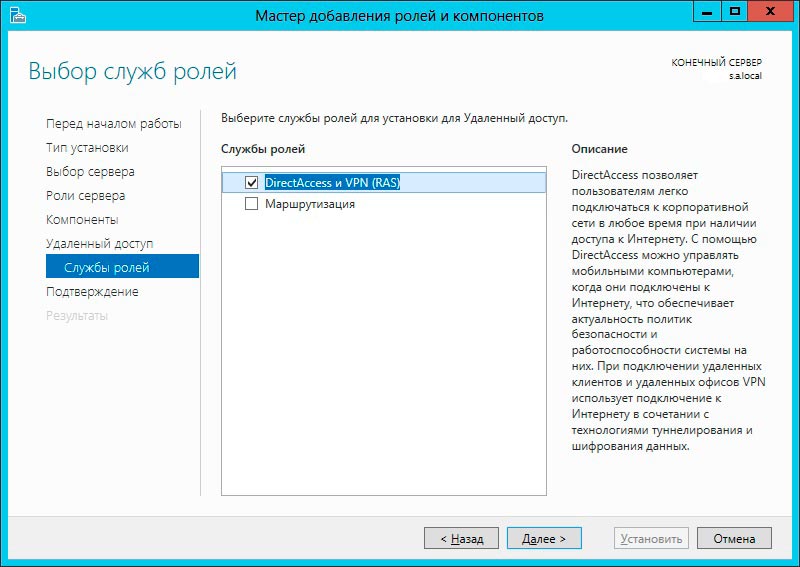

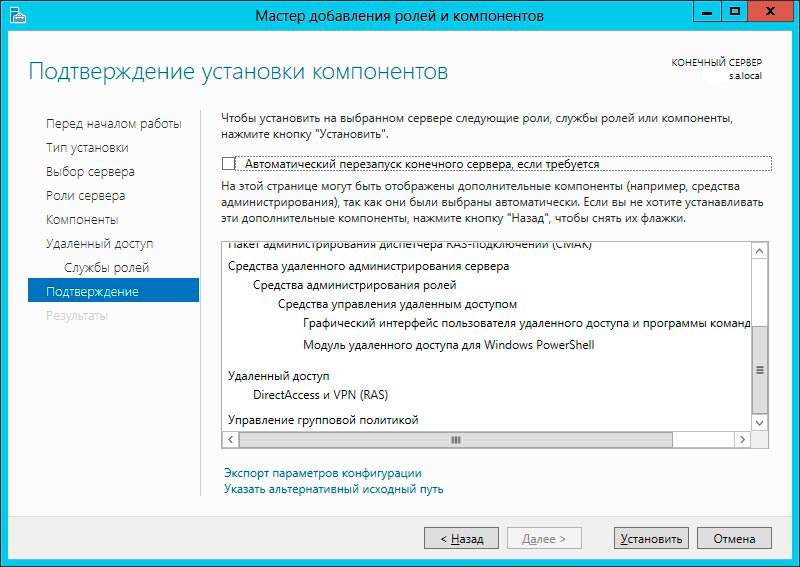

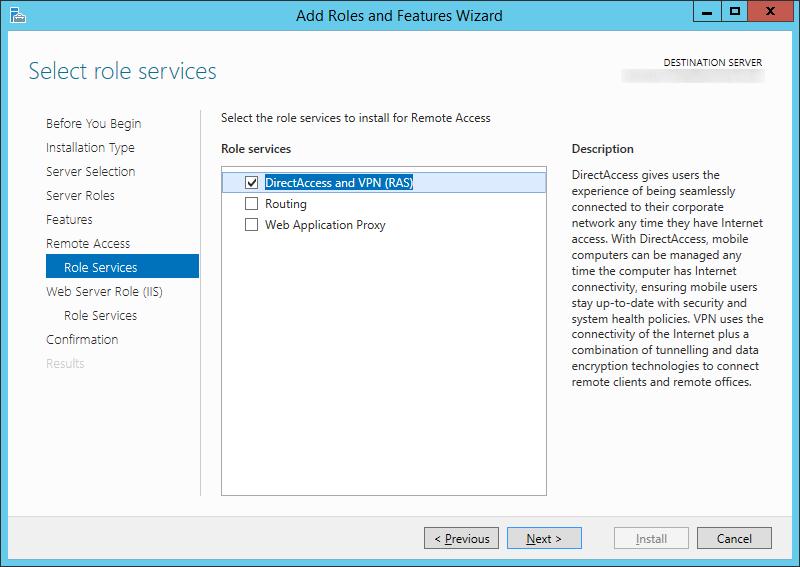

В составе роли Remote Access нужно установить службу DirectAccess and VPN (RAS).

Все остальные зависимости оставляем по умолчанию.

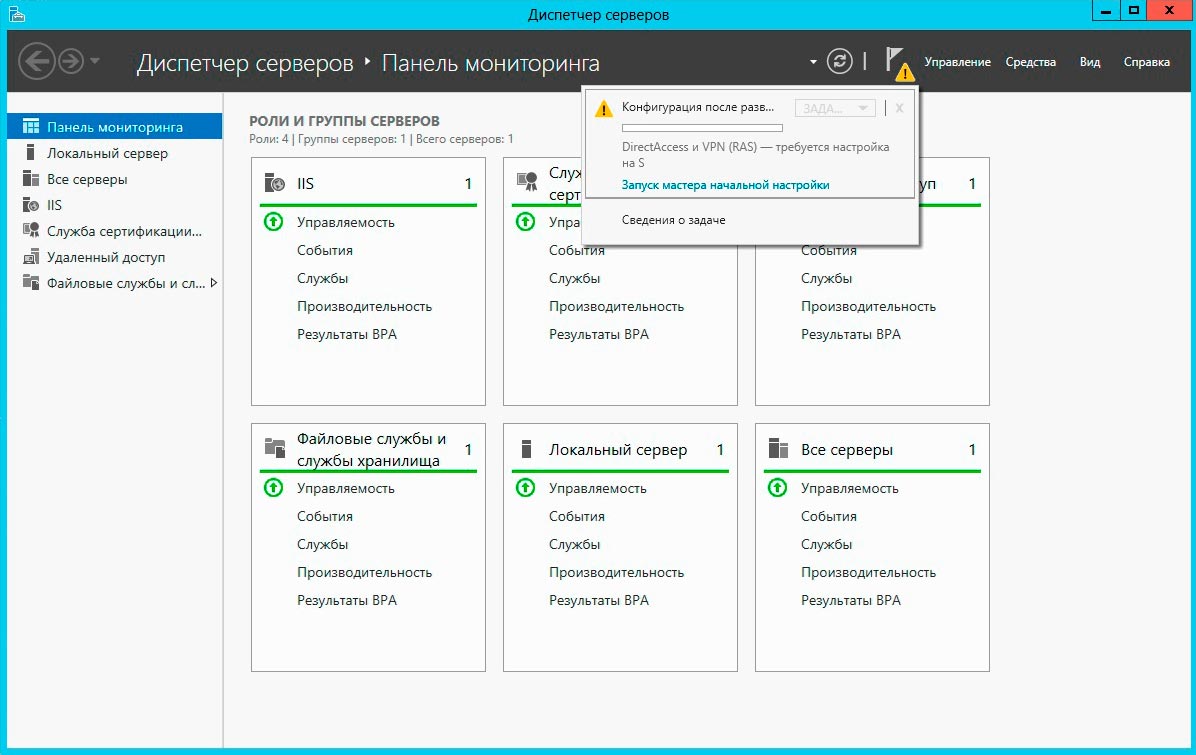

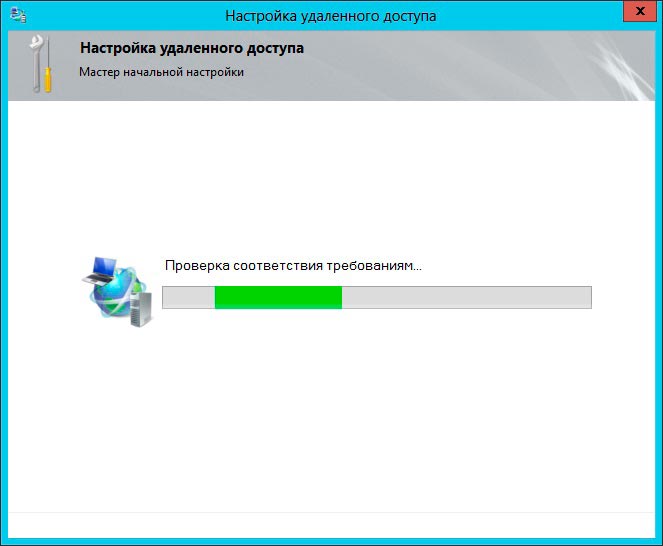

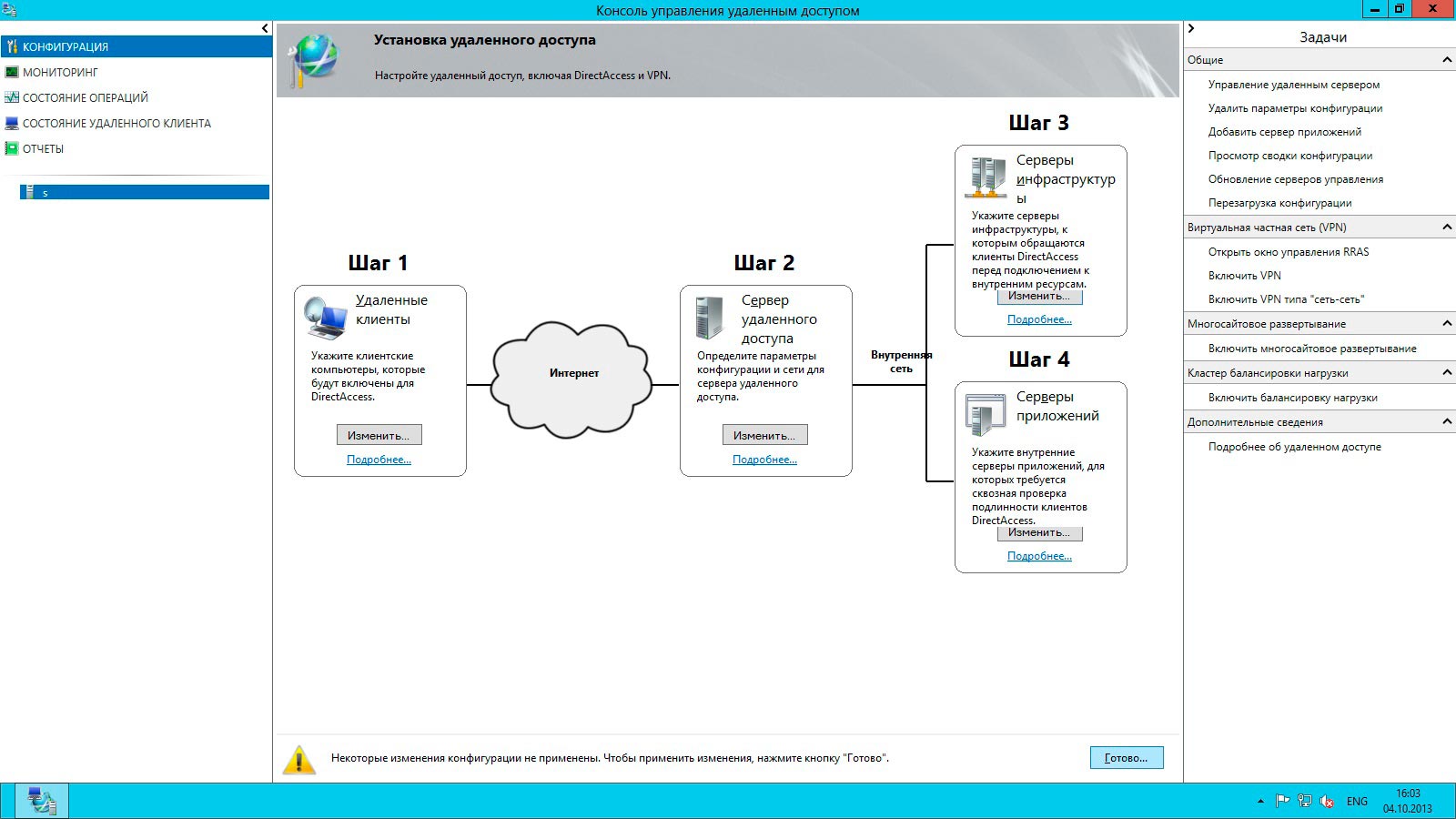

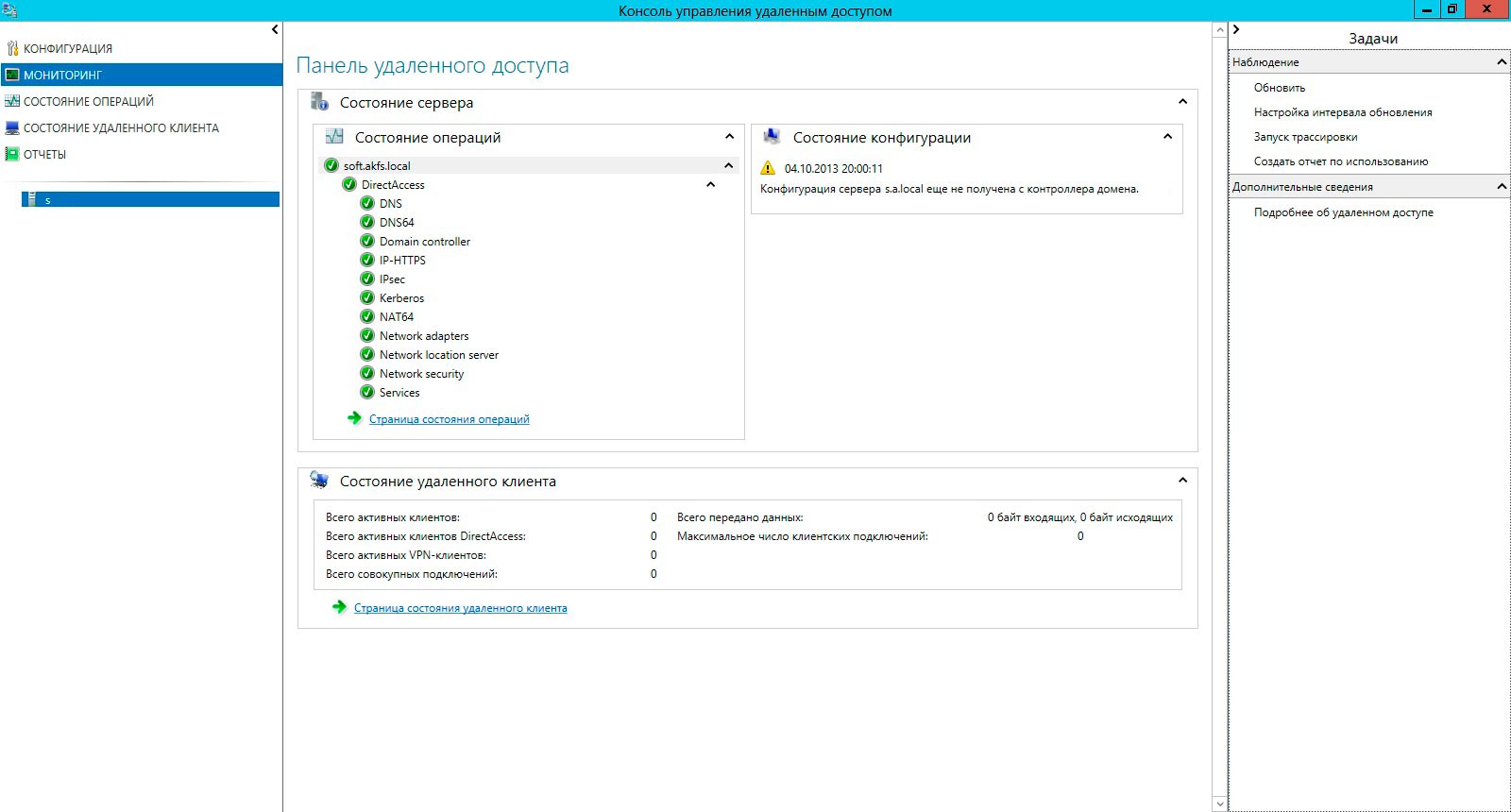

Настройка службы Direct Access в Windows Server 2012 R2

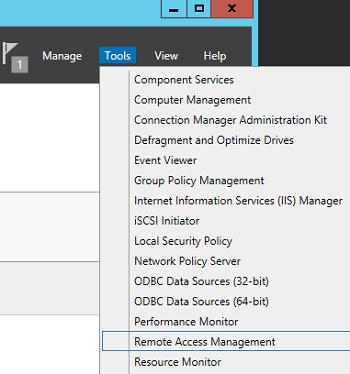

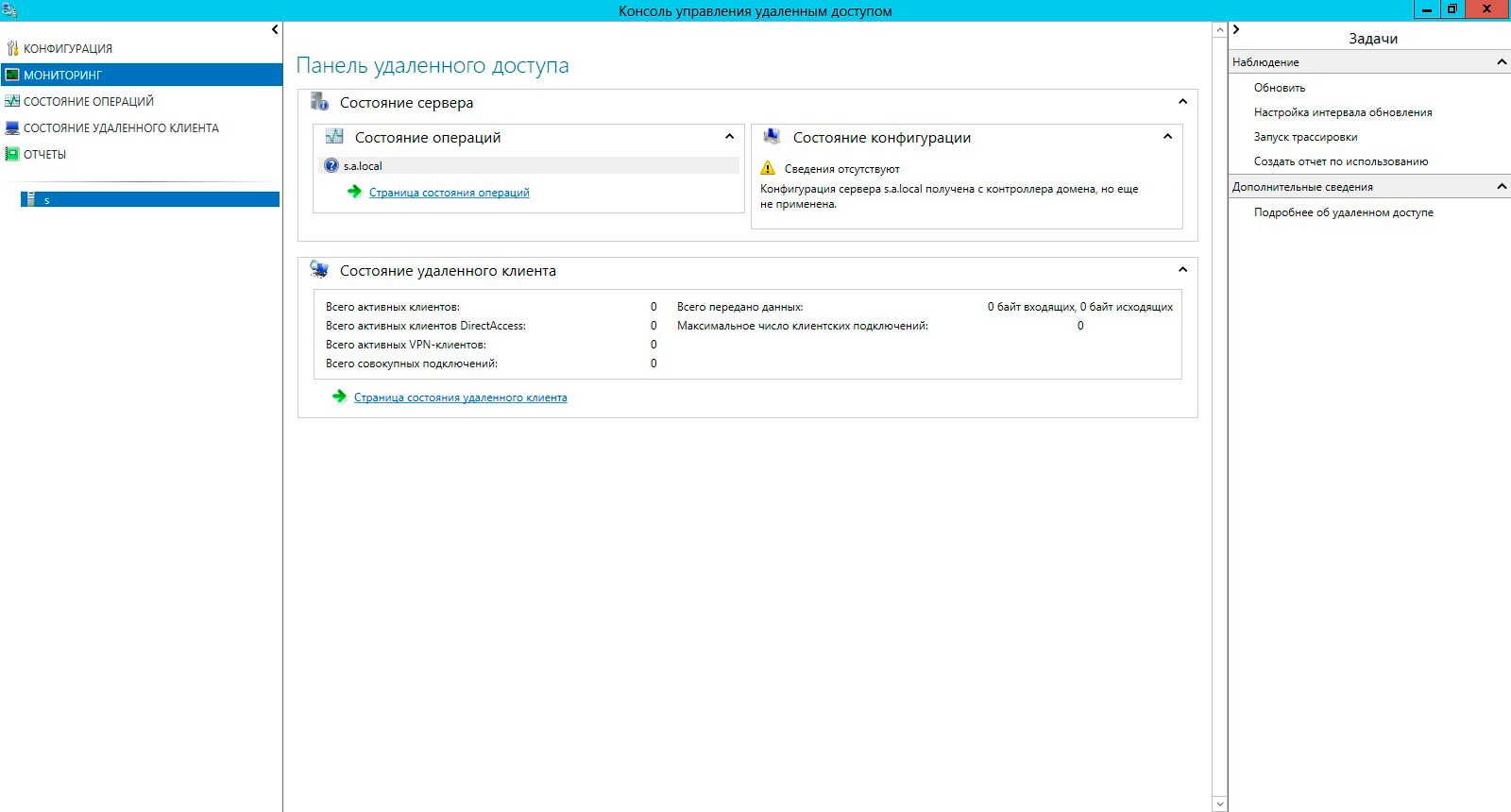

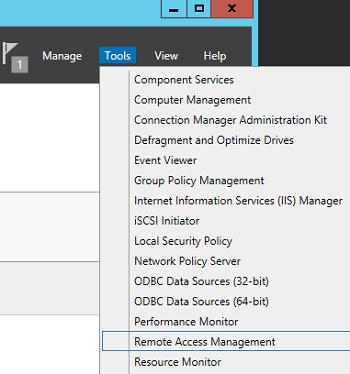

После окончания установки службы Remote Access, откройте оснастку Tools -> Remote Access Management.

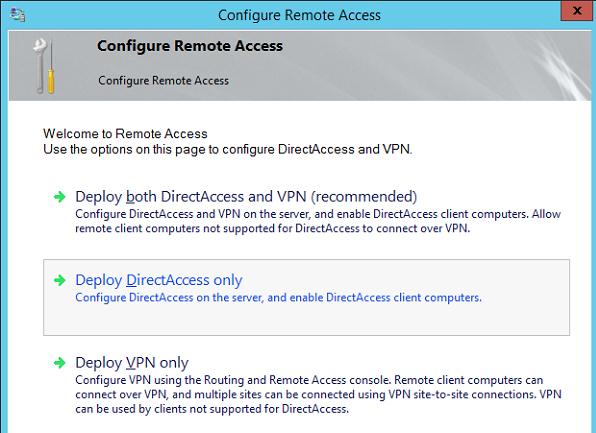

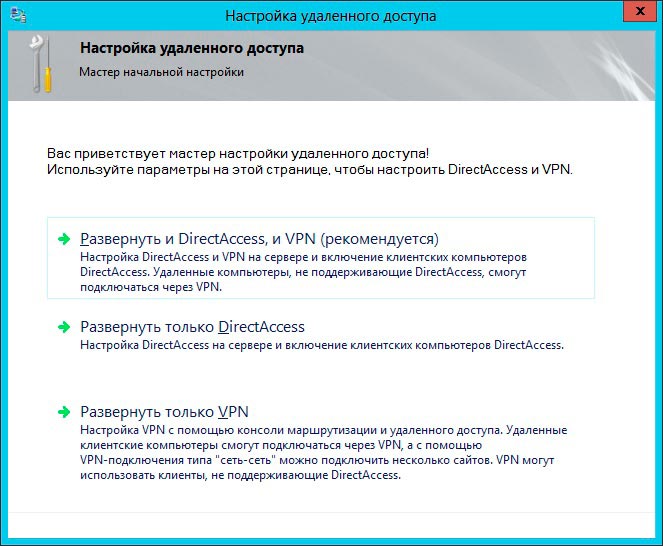

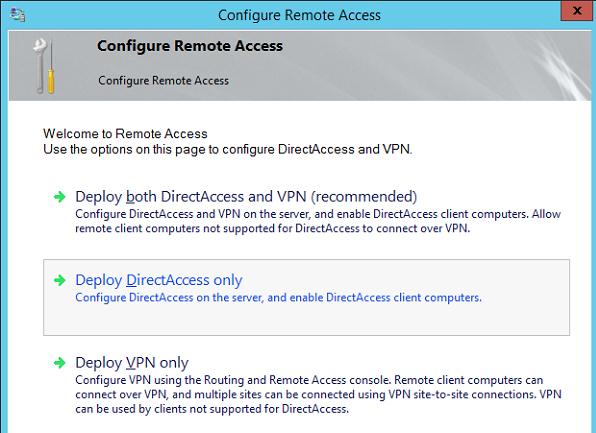

Запустится мастер настройки роли удаленного доступа. Укажем, что нам нужно установить только роль DA — Deploy DirectAccess only.

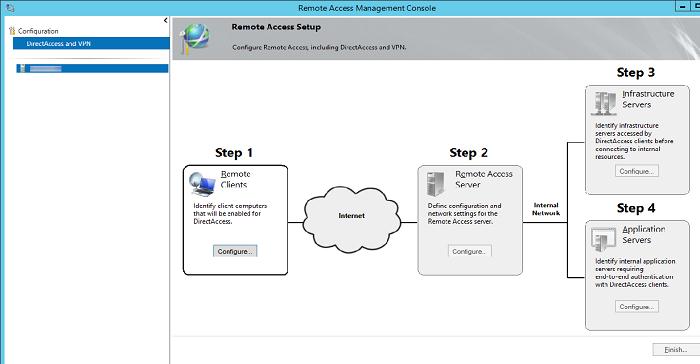

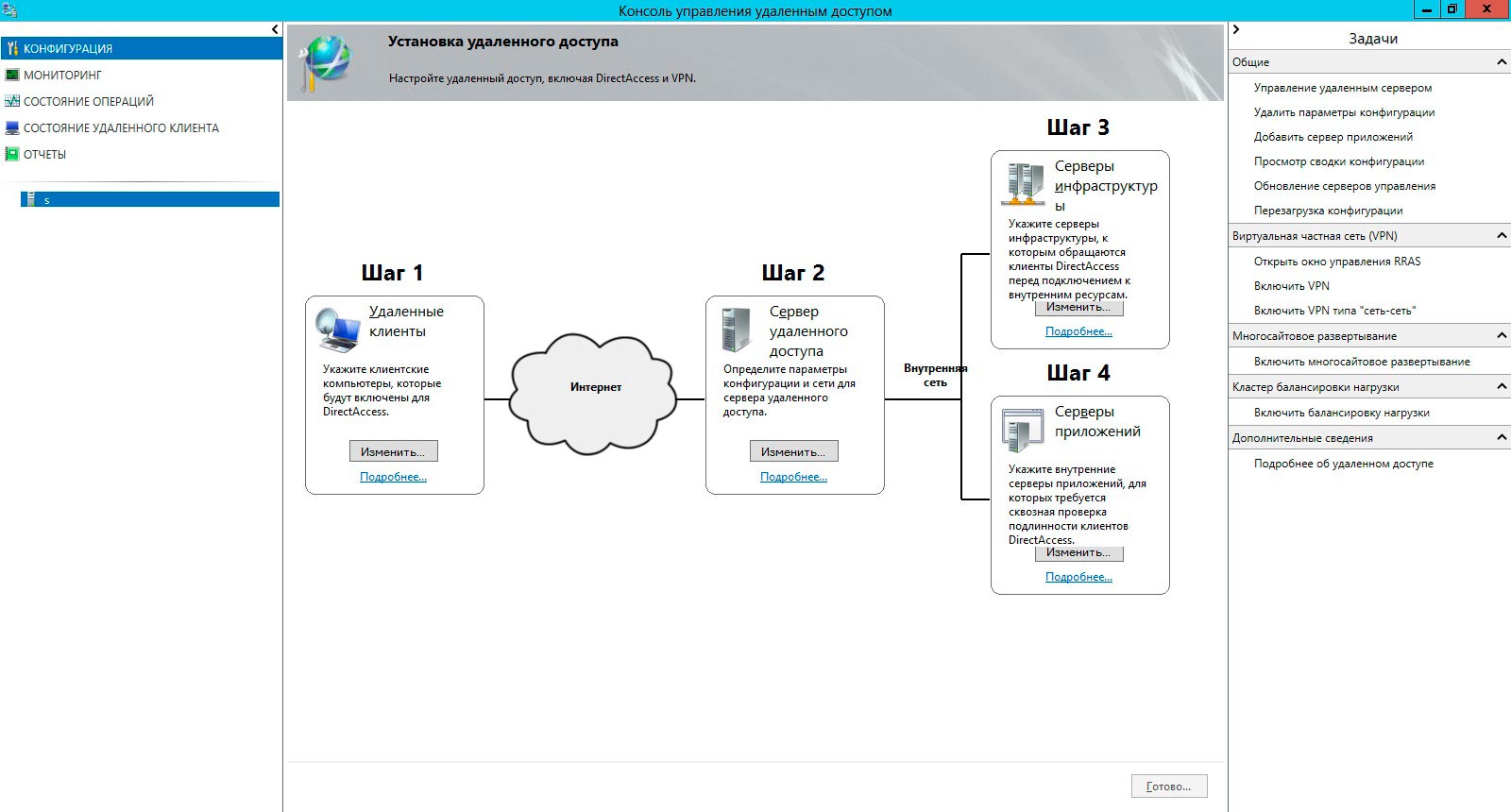

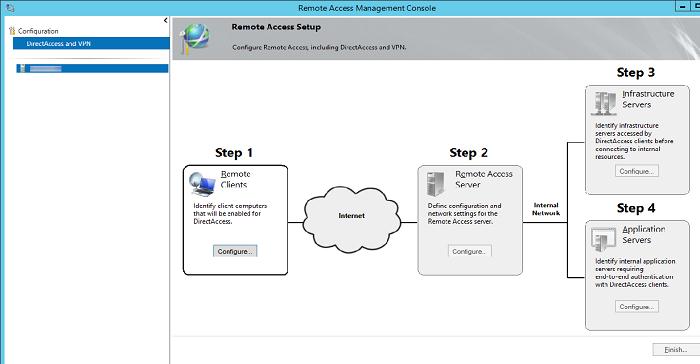

После этого должно открыться окно, в правой половине которого в графическом виде показаны четыре этапа (Step 1 – 4) настройки службы DA.

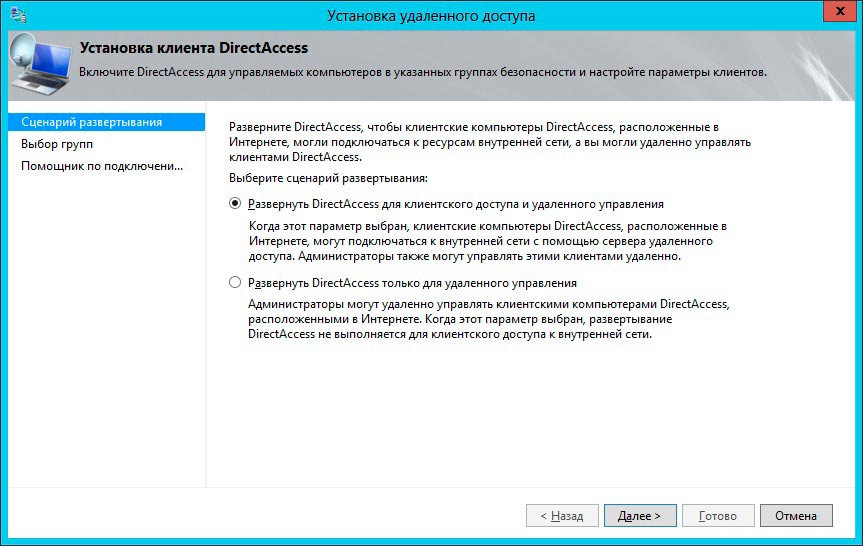

Первый этап (Step 1: Remote Clients).

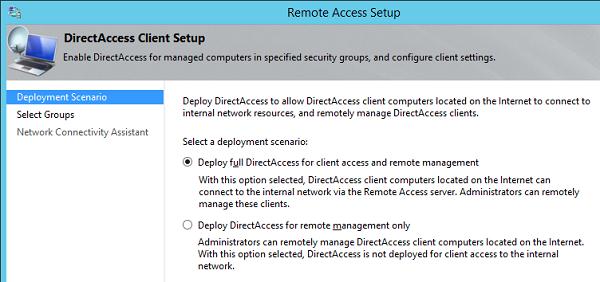

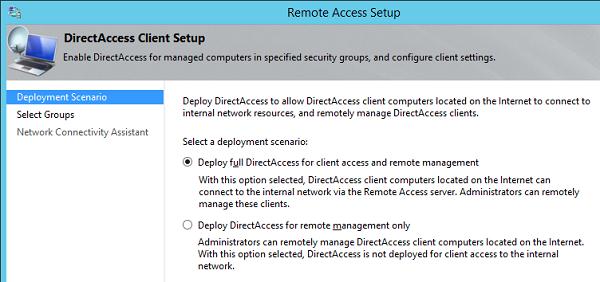

Укажем, что мы разворачиваем полноценный DirectAccess сервер с возможностью доступа клиентов и их удаленного управления Deploy full DirectAccess for client access and remote management.

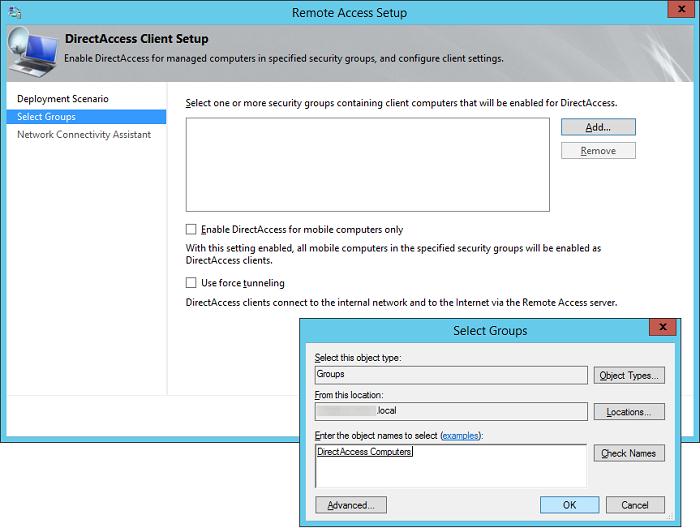

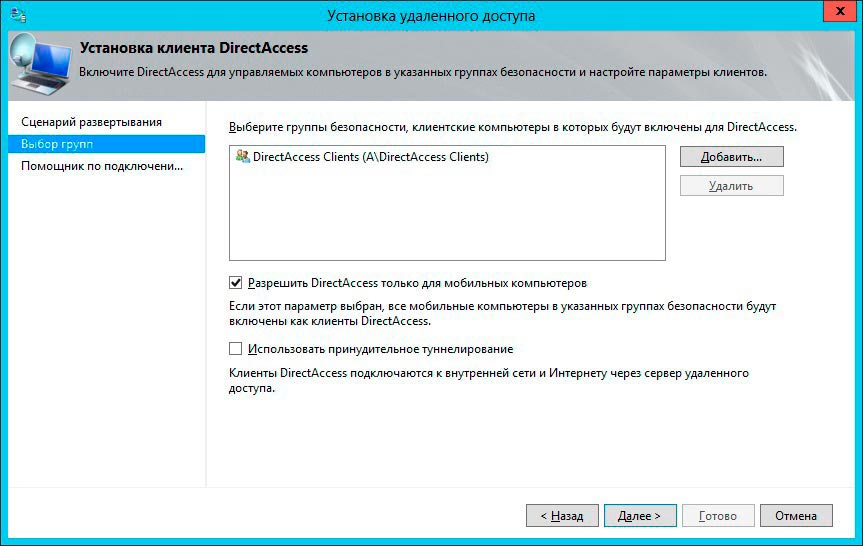

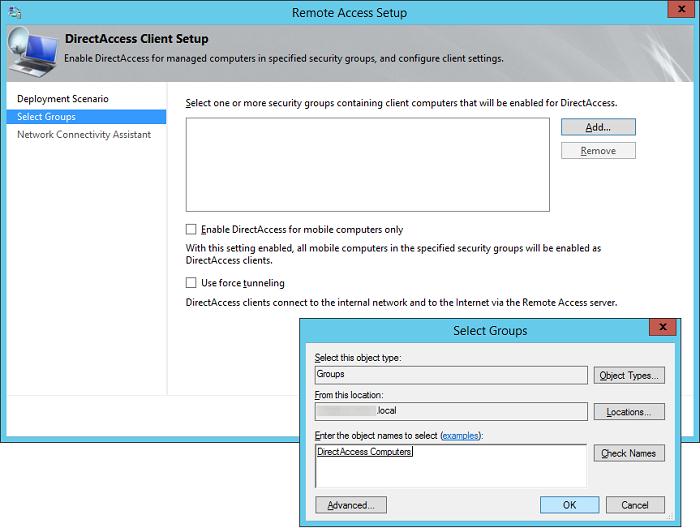

Далее, нажав кнопкуAdd нужно указать группы безопасности AD, в которой будут находиться учетные записи компьютеров, которым разрешено подключаться к корпоративной сети через Direct Access (в нашем примере это группа DirectAccessComputers).

Примечание. Опция Enable DirectAccess for mobile only – позволяет ограничить подключение через DA только для мобильных устройств (ноутбуки, планшеты). Реализуется функция за счет опроса клиентов по WMI. Опция Use force tunneling – означает, что удаленные клиенты при доступе к любым удаленным ресурсам (в том числе обычным веб-сайтам) всегда использовать сервера DA (т.е. весь внешний трафик клиента проходит через корпоративный шлюз).

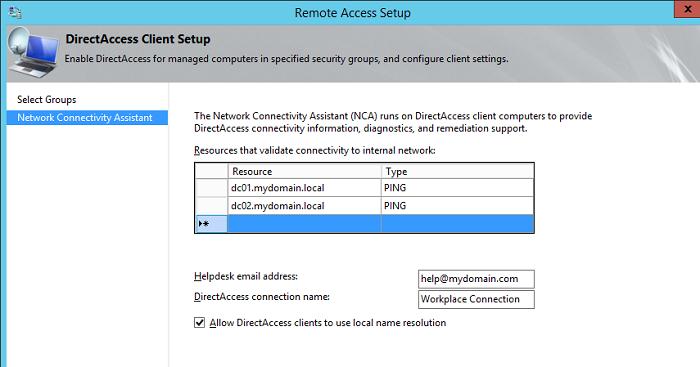

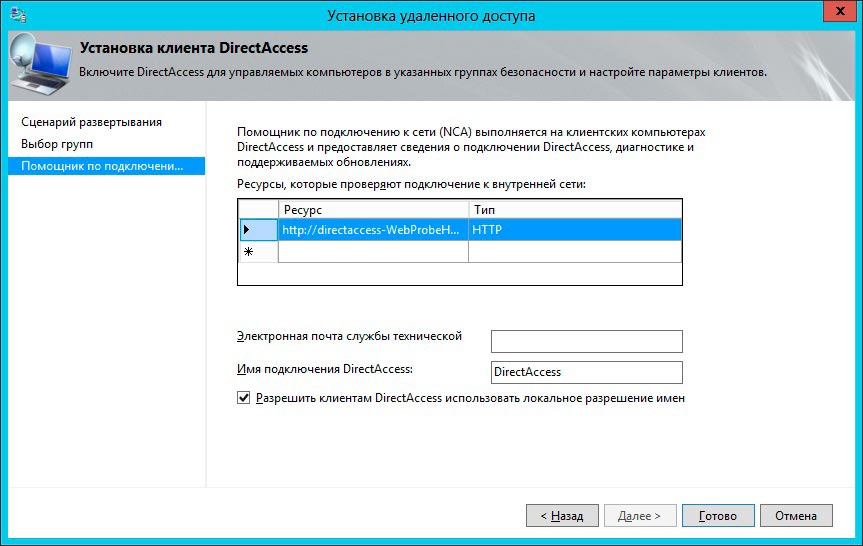

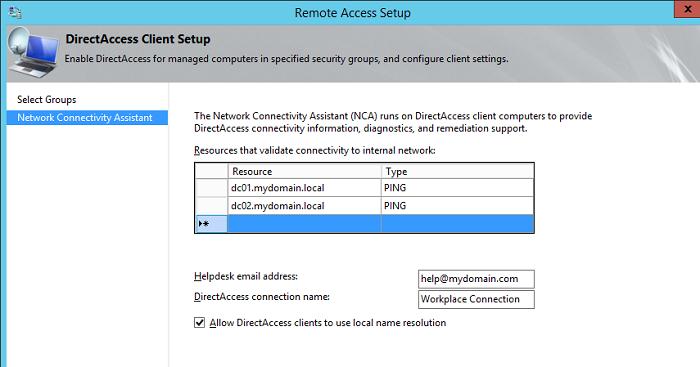

Следующий шаг – нужно указать список внутренних сетевых имен или URL-адресов, с помощью которых клиент может проверить (Ping или HTTP запрос), что он подключен к корпоративной сети. Здесь же можно указать контактный email службы helpdesk и наименование подключения DirectAccess (так оно будет отображаться в сетевых подключениях на клиенте). В случае необходимости можно включить опцию Allow DirectAccess clients to use local name resolution, позволяющую разрешить клиенту использовать внутренние DNS-сервера компании (адреса DNS серверов могут получаться по DHCP).

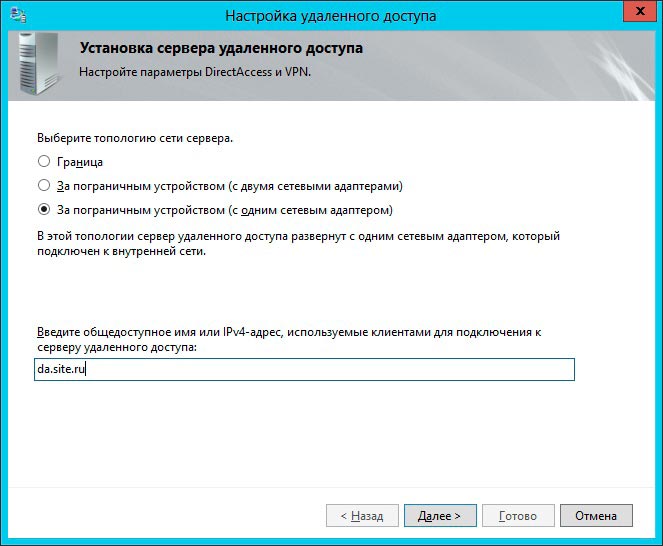

Второй этап (Step 2: Remote Access Server)

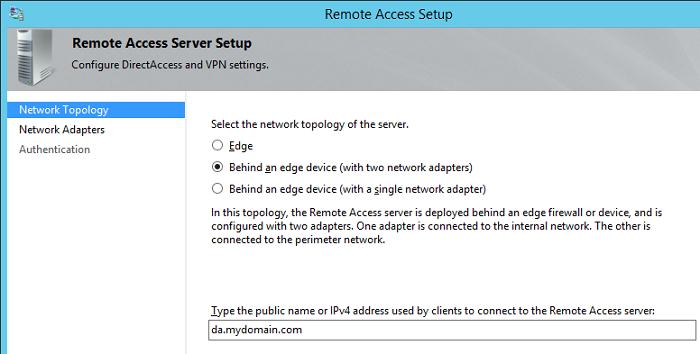

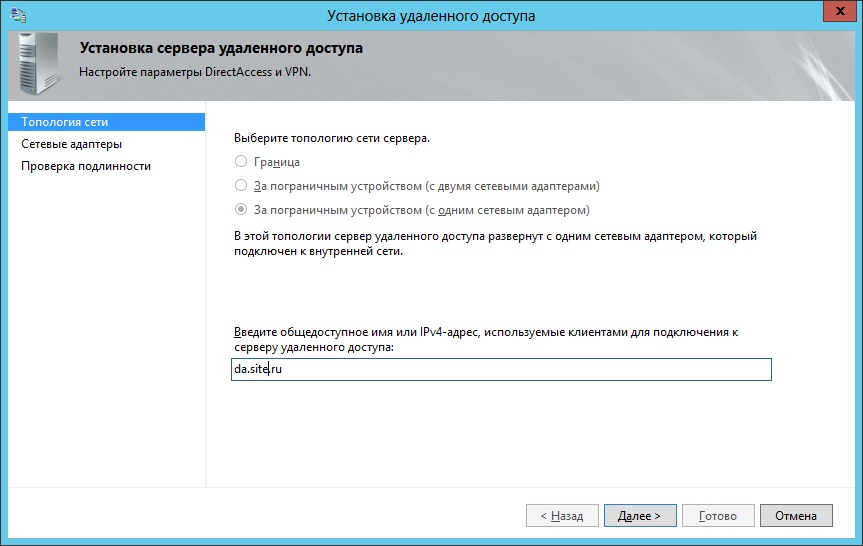

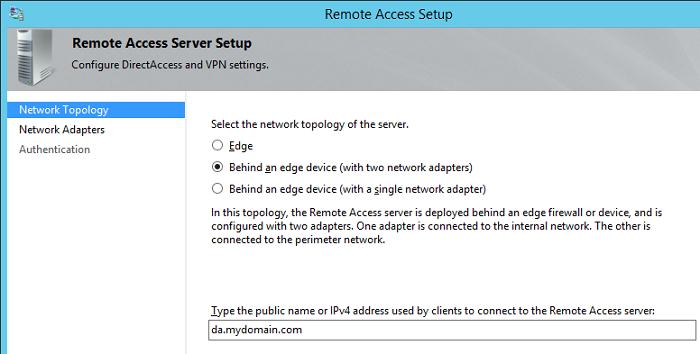

Следующий шаг — настройка сервера Remote Access. Указываем, что наш сервер удаленного доступа представляет собой конфигурацию с двумя сетевыми картами — Behind an edge device (with two network adapters), одна их которых находится в корпоративной сети, а вторая подключена напрямую в Internet или DMZ-подсеть. Здесь же нужно указать внешнее DNS имя или IP адрес в Интернете (именно с этого адреса пробрасывается 443 порт на внешний интерфейс сервера DirectAccess), к которому должны подключаться клиенты DA.

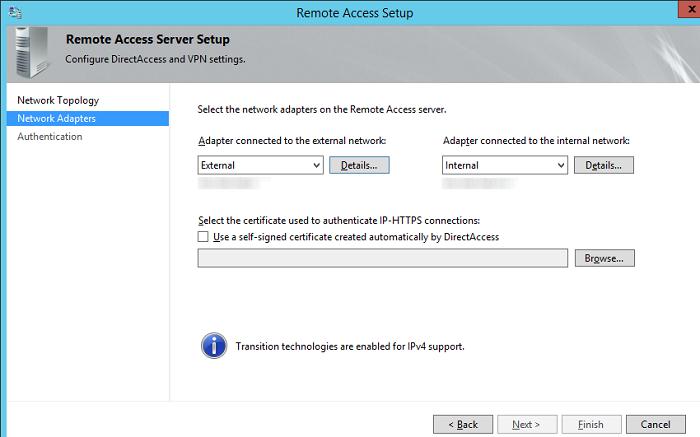

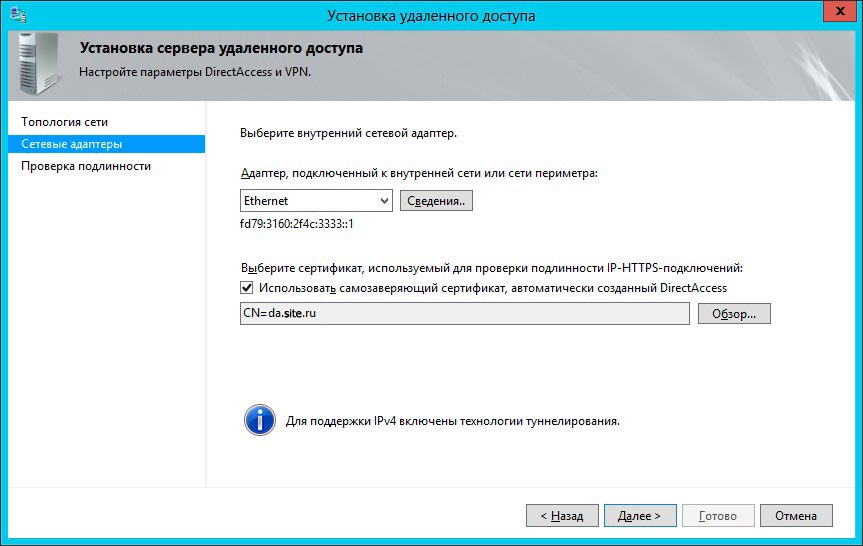

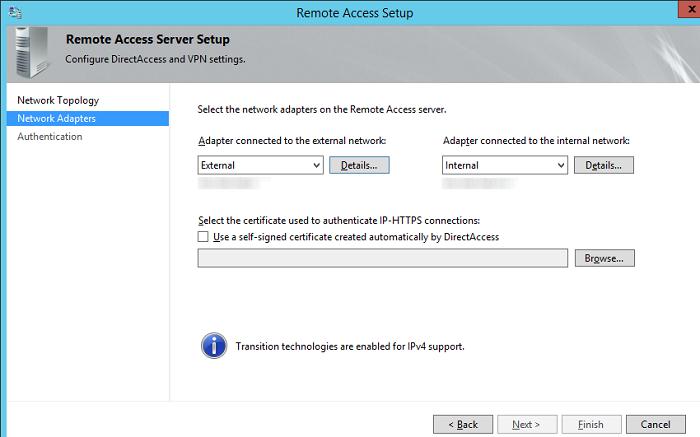

Затем нужно указать какая сетевая карта будет считаться внутренней (Internal – LAN), а какая внешней (External – DMZ).

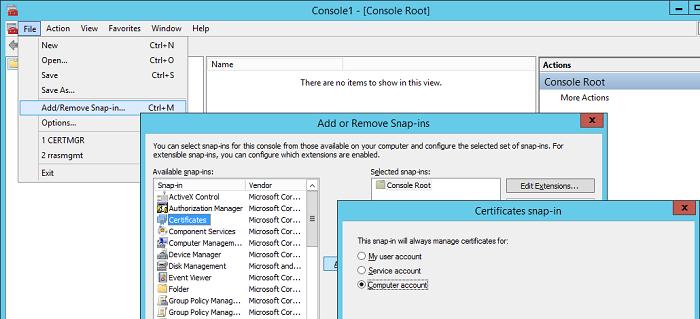

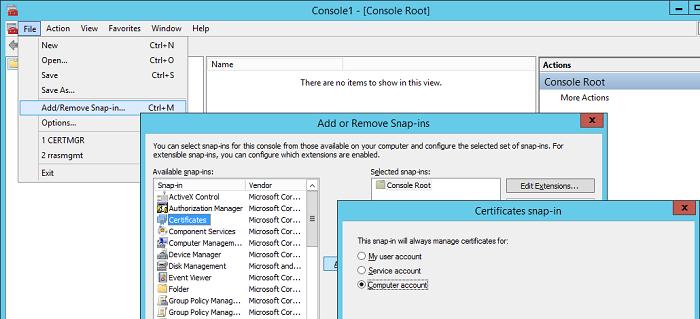

Свернем пока мастер настройки сервера Direct Access и сгенерируем сертификат сервера DA. Для этого создадим новую оснастку mmc, в которую добавим консоль Certificates, управляющую сертификатами локального компьютера (Computer Account)

В консоли управления сертификатами запросим новый персональный сертификат, щелкнув ПКМ по разделу Certificates (Local Computer) -> Personal -> Certificates и выбрав в меню All Tasks-> Request New Certificate

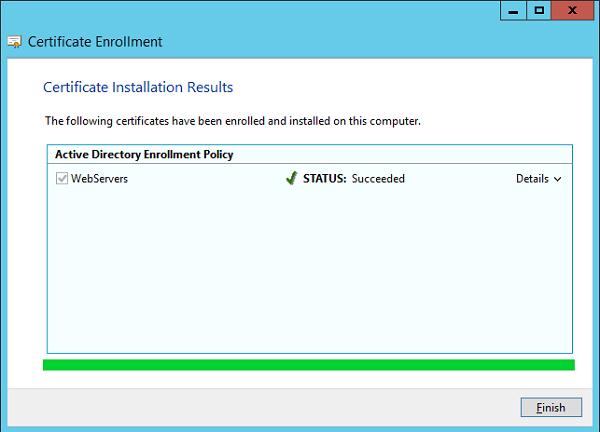

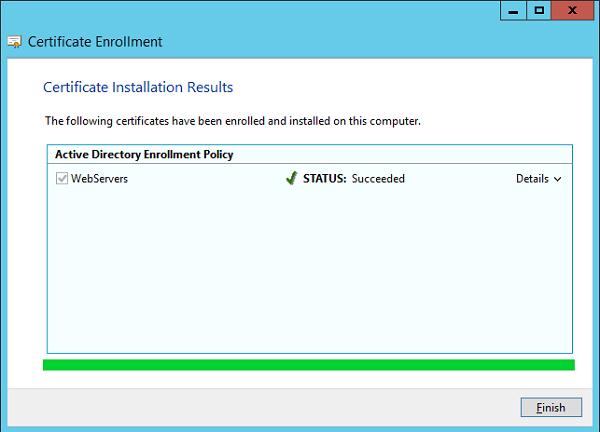

Запросим сертификат через политику Active Directory Enrollment Policy. Нас интересует сертификат на основе шаблона WebServers.

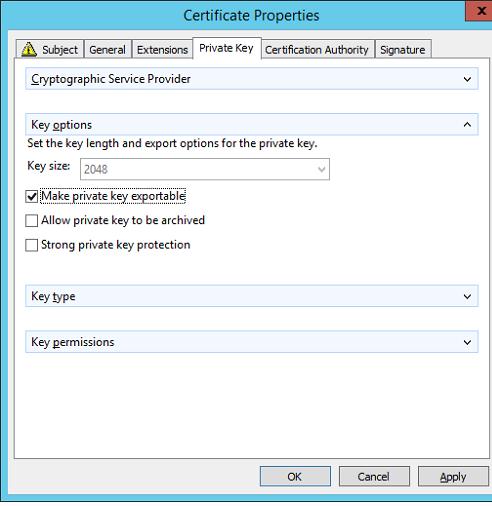

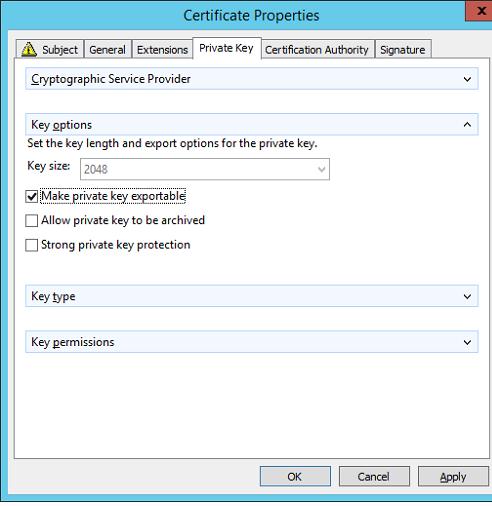

В настройках запроса нового сертификата на вкладке Subject заполним поля, идентифицирующие нашу компанию, а на вкладке Private Key укажем, что закрытый ключ сертификата можно экспортировать (Make private key exportable).

Сохраним изменения и запросим новый сертификат у CA.

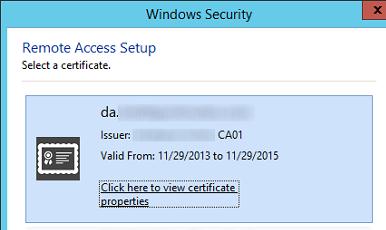

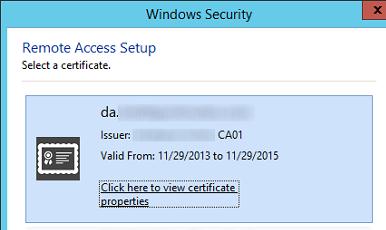

Вернемся в окно настроек сервера DirectAccess и, нажав кнопку Browse, выберем сгенерированный сертификат.

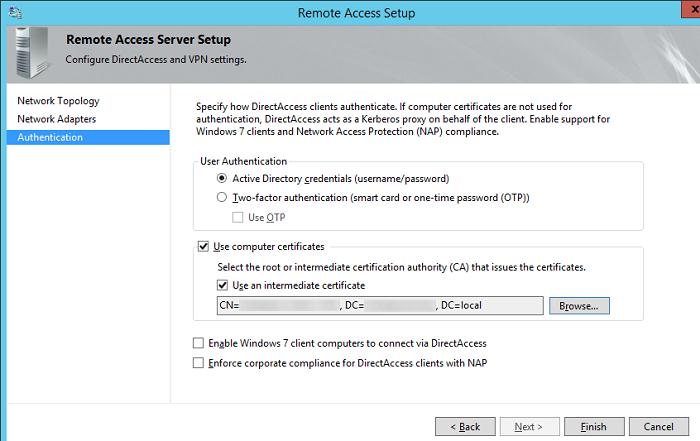

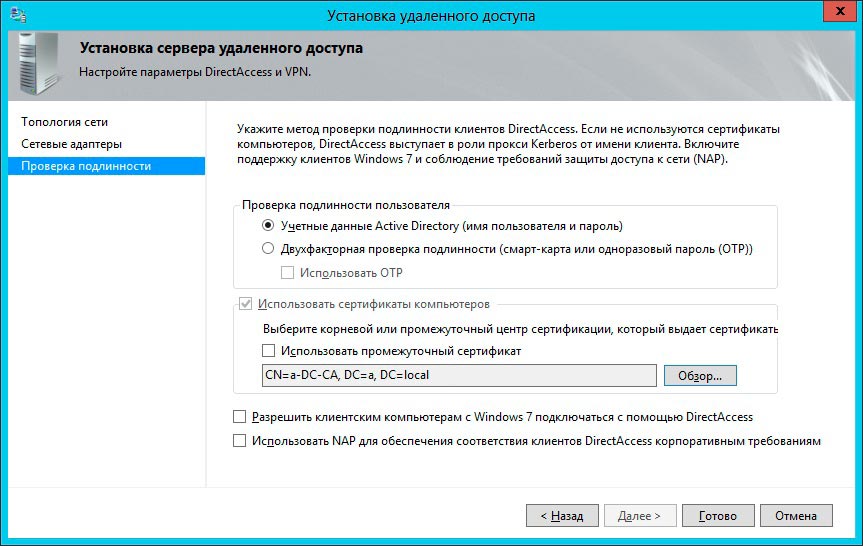

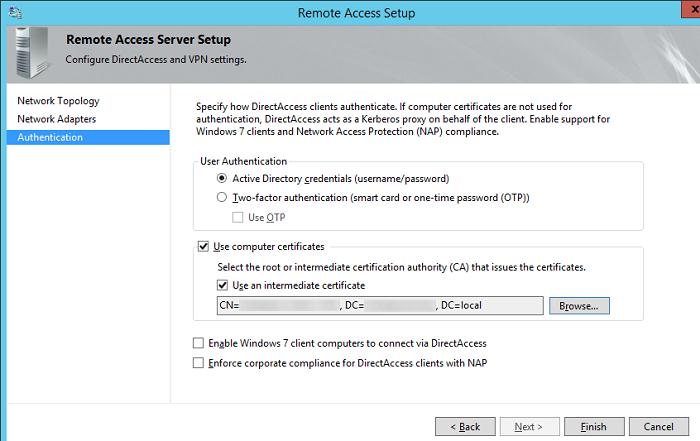

На следующем шаге мастера выберем способ аутентификации клиентов Direct Access. Укажем, что используется аутентификация по логину и паролю AD (Active Directory credentials – username/password). Отметим чекбокс Use computer certificates (Использовать сертификаты компьютеров) и Use an intermediate certificate. Нажав кнопку Browse, нужно указать центр сертификации, который будет отвечать за выдачу сертификатов клиентов.

Совет. Напомним, что если в качестве клиентов будут выступать машины с Windows 8 – разворачивать свой центр сертификаиции не нужно. Если же отметить чекбокс Enable Windows 7 client computers to connect via DirectAccess (Разрешить клиентским компьютерам с Windows 7 подключаться с помощью DirectAccess), то PKI придется разверачивать обязательно, без него клиенты на Windows 7 работать не смогут.

Третий этап (Step 3: Infrastructure Servers)

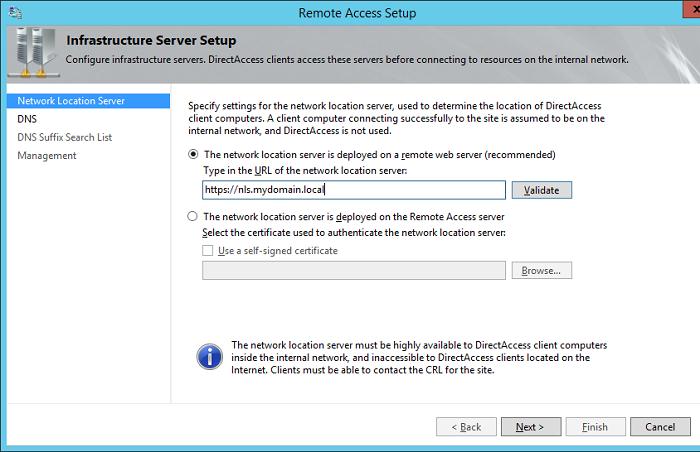

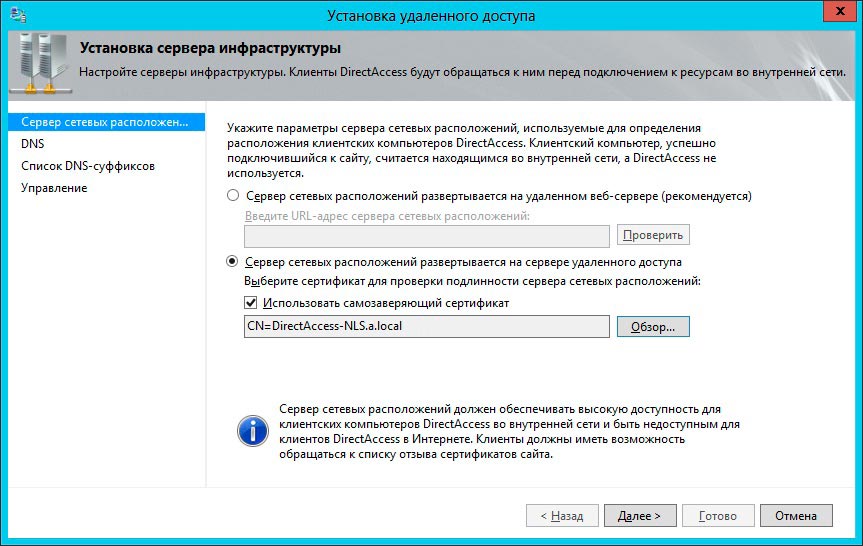

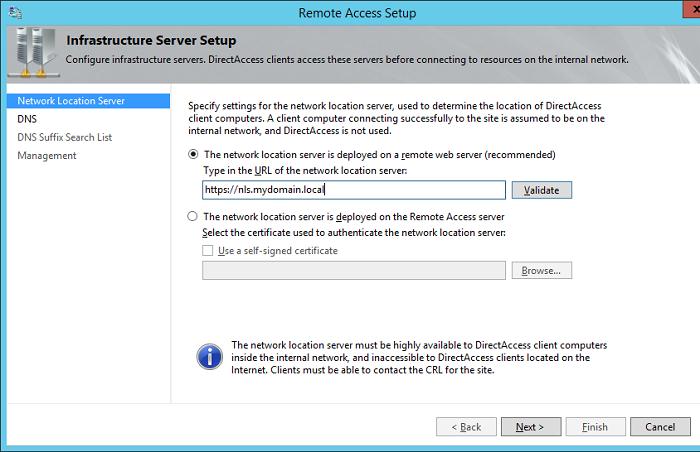

Третий этап – настройка инфраструктурных серверов. Нам будет предложено указать адрес сервера Network Location Server, находящегося внутри корпоративной сети. Network Location Server — это сервер, с помощью которого клиент может определить, что он находится во внутренней сети организации, т.е. не требуется использовать DA для подключения. NLS – сервером может быт любой внутренний веб-сервер (даже с дефолтной страничкой IIS), основное требование – сервер NLS не должен быть доступен снаружи корпоративной сети.

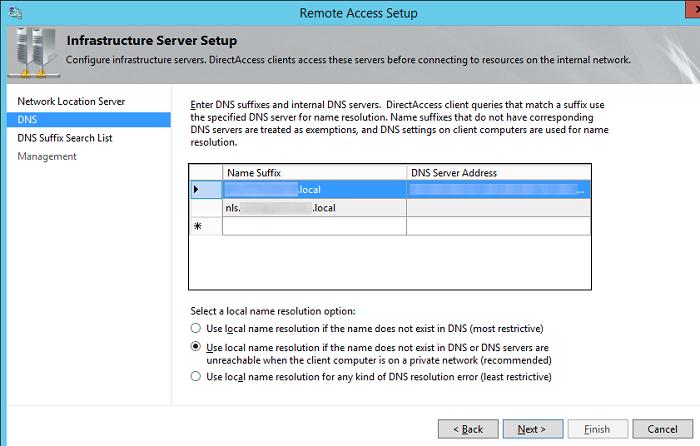

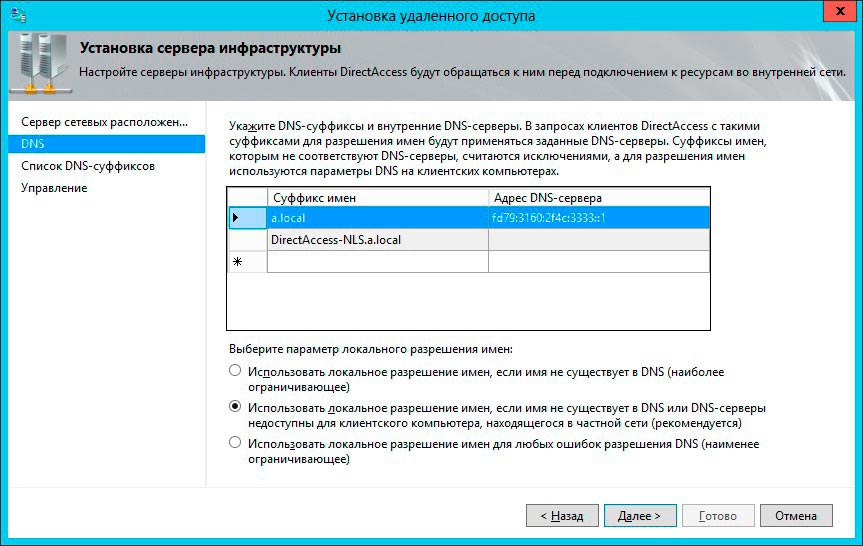

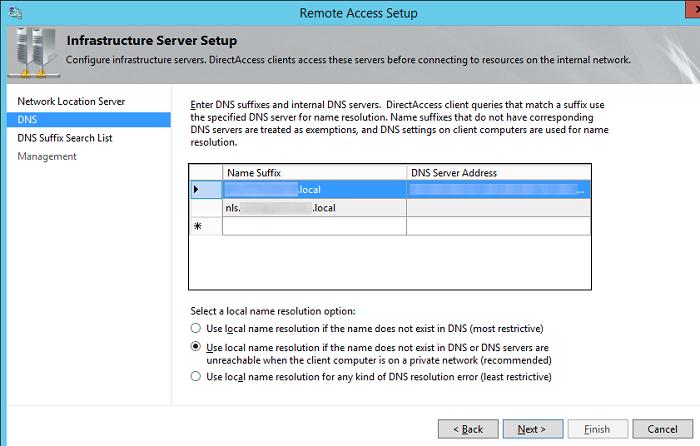

Далее укажем список DNS серверов для разрешения имен клиентами. Рекомендуется оставить опцию Use local name resolution if the name does not exist in DNS or DNS servers are unreachable when the client computer is on a private network (recommended).

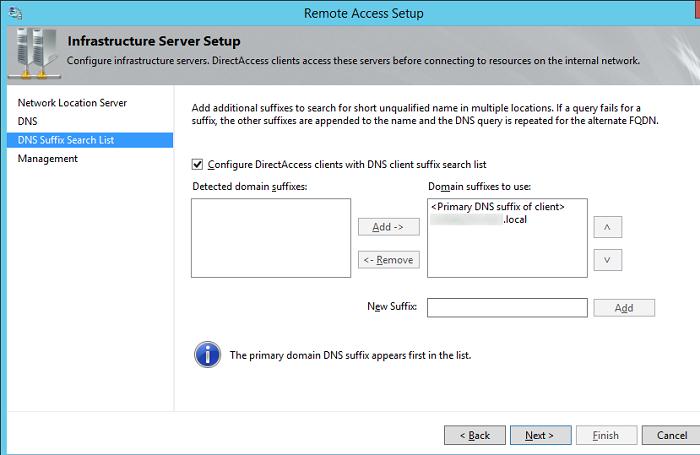

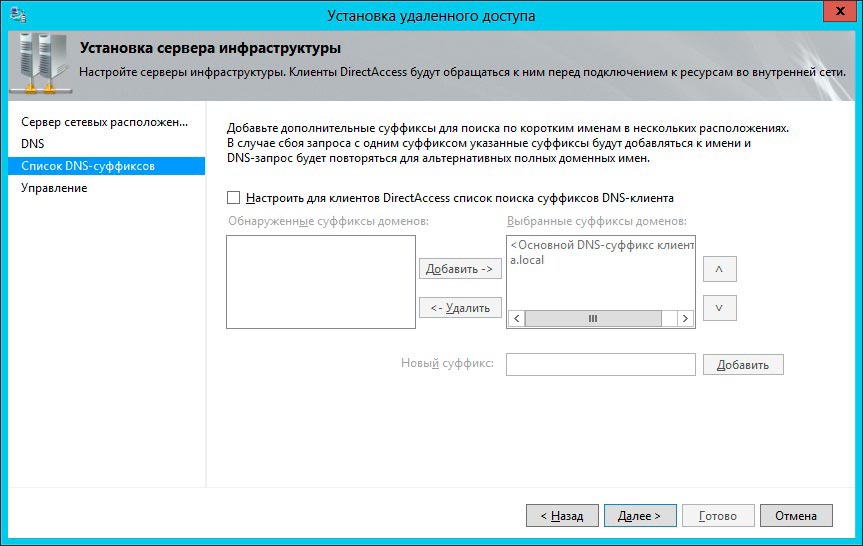

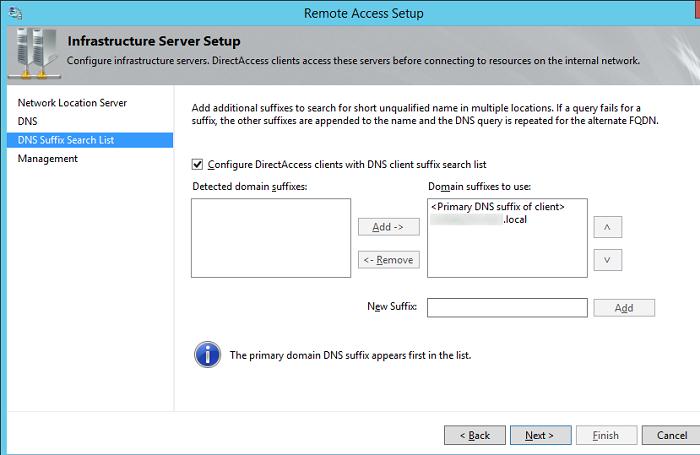

Затем укажем DNS-суффиксы внутренних доменов в порядке приоритета их использования.

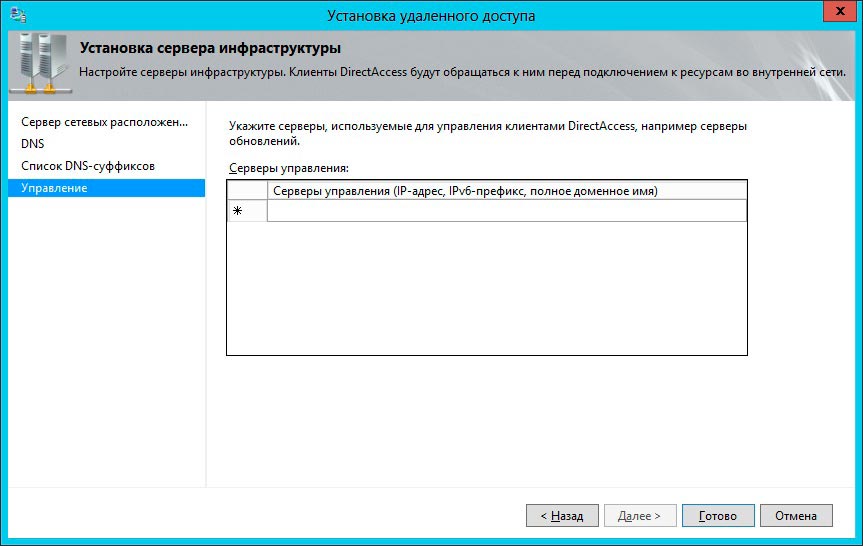

В окне настройки Management ничего указывать не будем.

Четвертый этап (Step 4: Application Servers)

Этап настройки серверов приложений. На этом этапе можно настроить дополнительную аутентификацию и шифрование трафика между внутренними серверами приложений и клиентами DA. Нам это не требуется, поэтому оставим опцию Do not extend authentication to application servers.

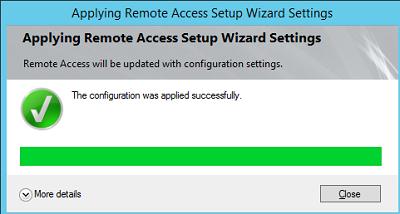

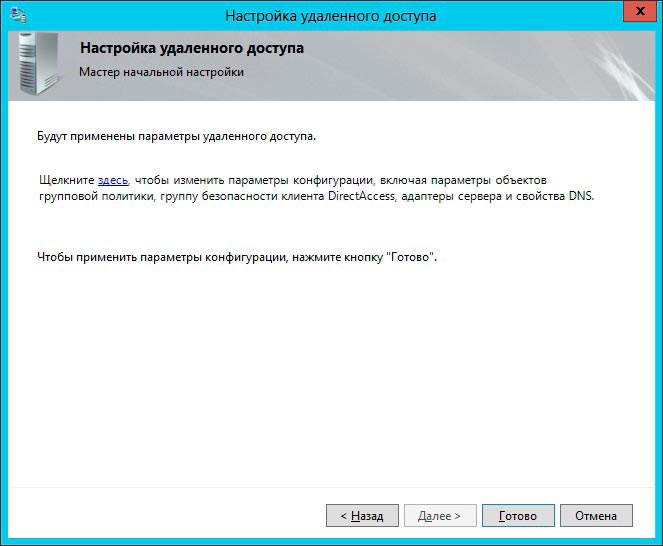

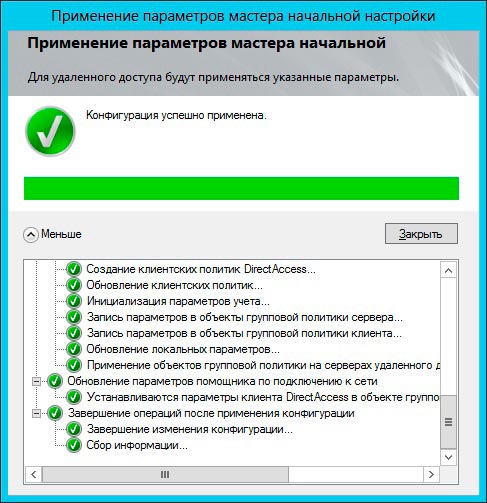

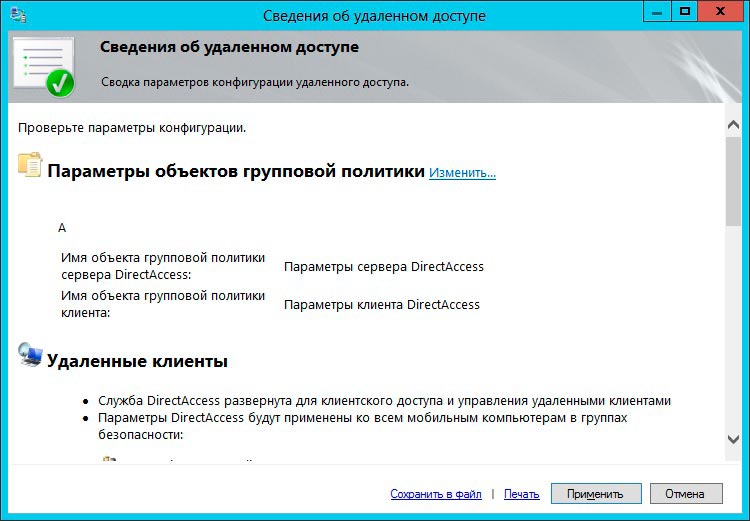

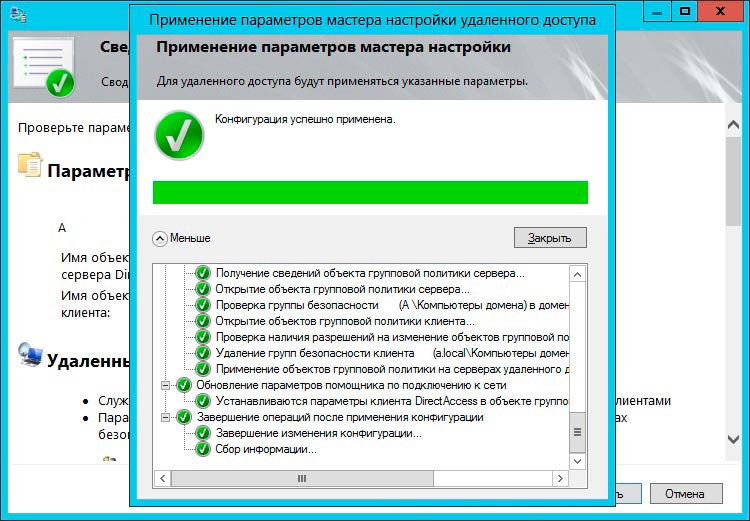

На этом мастер настройки роли Remote Access завершен, нам осталось сохранить изменения.

После окончания работы мастер создаст две новых групповых политик DirectAccess Client Settings и DirectAcess Server Settings, которые прикреплены к корню домена. Их можно оставить там, либо перелинковать на нужный OU.

Тестируем работу Direct Access на клиенте Windows 8

Чтобы протестировать работу Direct Access с клиента, добавим это компьютер (напомним, что это должен быть ПК с Windows 8.X Enterprise ) в группу DirecAccessCompurers, обновим на нем групповые политики (gpupdate /force).

Совет. Напомним, что в Windows Server 2012 появился функционал оффлайнового включения компьютера в домен через DirectAccess, без необходимости физически подключать компьютер клиента к корпоративной сети.

Отключаем тесовую машину от корпоративной сети и подключаемся в интернету через Wi-Fi. Система автоматически подключается к корпоративной сети через DirectAccess, о чем свидетельствует статус Connected значка Workplace Connection (именно так мы назвали наше подключение при настройке сервера) в списке сетей.

Наличие подключения к сети через DirectAccess можно проверить с помощью PowerShell команды:

Get- DAConnectionStatus

Если она возвращает ConnectedRemotely, значит подключение DA к корпоративной сети

Содержание

- Доступно исправление, адреса некоторых проблем с DirectAccess, входящего в бета-версии Windows 7

- Симптомы

- Проблема 1

- Проблема 2

- Проблема 3

- Проблема 4

- Причина

- Причина возникновения неполадки 1

- Причина возникновения проблемы 3

- Причина возникновения проблемы 4

- Решение

- Сведения об исправлении

- Предварительные условия

- Необходимость перезагрузки

- Сведения о замене исправлений

- Сведения о файлах

- DirectAccess в Windows 7. Часть 3

- DirectAccess неподдерживаемые конфигурации

- Распределение службы репликации файлов (FRS) групповая политика объектов (репликация SYSVOL)

- Защита доступа к сети для клиентов DirectAccess

- поддержка многосайтового поддержки для клиентов Windows 7

- Управление доступом на основе пользователей

- Настройка политики DirectAccess

- Проверка подлинности Кербпрокси

- Использование ISATAP

- Конфигурация конечной точки IPHTTPS и одноразового пароля (OTP)

- принудительное Tunnel с проверкой подлинности OTP

- Развертывание DirectAccess с контроллером домена Read-Only

- На компьютере под управлением Windows 7 или Windows Server 2008 R2 с адресом IPv6 подключений DirectAccess будут потеряны

- Симптомы

- Решение

- Сведения об исправлении

- Предварительные условия

- Сведения о реестре

- Необходимость перезагрузки

- Сведения о замене исправлений

- Сведения о файлах

- Компьютер не соответствует требованиям directaccess как исправить. Причины возникновения ошибки. Специфические требования DirectAccess

- Что означает ошибка

- Из-за чего появляется эта ошибка?

- Как устранить ошибку несоответствия параметров сети?

- Как удалить сеть в Windows 10

- К слову

- Если ничего не помогло

- Причины возникновения ошибки

- Решение вопроса

- Почему параметры сети не соответствуют требованиям и я не могу подключиться по wi-fi?

- Как решить проблему?

- Чтобы удалить сохраненные параметры сети в windows 7:

- Чтобы удалить сохраненные параметры сети в windows 8:

- Чтобы удалить сохраненные параметры сети в windows xp:

Доступно исправление, адреса некоторых проблем с DirectAccess, входящего в бета-версии Windows 7

В этой статье обсуждается бета-версия продукта Майкрософт. Сведения в этой статье предоставляются как есть и могут быть изменены без предварительного уведомления.

Нет официальной поддержки Майкрософт выпустила бета-версии продукта. Сведения о получении поддержки для бета-версии обратитесь к документации, поставляемой с бета-версии продукта или на веб-узле, где вы загрузили эту версию.

Важно. Это исправление предназначено для установки на системах, которые только управлением бета-версии Windows 7, не пытайтесь установить на Windows 7 RC или какой-либо выпущенных версий Windows 7.

Симптомы

Исправление доступно в следующих проблем с DirectAccess, входящего в бета-версии Windows 7.

Проблема 1

При попытке подключиться к серверу DirectAccess на основе бета-версии Windows 7 клиента DirectAccess, подключение не выполняется и появляется следующее сообщение об ошибке:

13888(ERROR_IPSEC_IKE_UNEXPECTED_MESSAGE_ID)

Получен непредусмотренный идентификатор сообщения.

Проблема 2

Протокол IP-HTTPS туннельный адаптер не запускается автоматически работать при Teredo соединения отключены. Таким образом подключения будут утеряны в доменных сетях и для компьютеров, которые неверно идентифицируют себя как в управляемой сети.

Проблема 3

В то же время присутствуют подключения Teredo и IP-HTTPS-соединений. При перезапуске служба модуля поддержки IP (Iphlpsvc) Эта проблема исчезает. Тем не менее перезапуск службы не всегда работает.

Проблема 4

Teredo подключений периодически перестают работать.

Причина

Причина возникновения неполадки 1

Эта проблема возникает, когда идентификаторы сообщений между клиентом и сервером не синхронизированы. Это происходит из-за задержки сети или проверки подлинности идентификатор был удален неверно.

Причина возникновения проблемы 3

Эта проблема возникает, так как неверные контрольные суммы IP-HTTPS для пакетов обнаружения соседей и протокол IP-HTTPS не могут добавлять записи в таблице сопоставления после обнаружения повторяющихся адресов.

Причина возникновения проблемы 4

Эта проблема возникает при перетаскивании ответных пакетов ICMPV6 Teredo с помощью нескольких профилей активного брандмауэра (MAFP) на сервере DirectAccess на основе бета-версии Windows 7.

Решение

Сведения об исправлении

Существует исправление от корпорации Майкрософт. Однако данное исправление предназначено для устранения только проблемы, описанной в этой статье. Применяйте данное исправление только в тех системах, которые имеют данную проблему.

Если исправление доступно для скачивания, имеется раздел «Пакет исправлений доступен для скачивания» в верхней части этой статьи базы знаний. Если этого раздела нет, отправьте запрос в службу технической поддержки для получения исправления.

Примечание. Если наблюдаются другие проблемы или необходимо устранить неполадки, вам может понадобиться создать отдельный запрос на обслуживание. Стандартная оплата за поддержку будет взиматься только за дополнительные вопросы и проблемы, которые не соответствуют требованиям конкретного исправления. Полный список телефонов поддержки и обслуживания клиентов корпорации Майкрософт или создать отдельный запрос на обслуживание посетите следующий веб-узел корпорации Майкрософт:

http://support.microsoft.com/contactus/?ws=supportПримечание. В форме «Пакет исправлений доступен для скачивания» отображаются языки, для которых доступно исправление. Если нужный язык не отображается, значит исправление для данного языка отсутствует.

Предварительные условия

Для установки предварительные компоненты не требуются.

Необходимость перезагрузки

После установки исправления компьютер необходимо перезагрузить.

Сведения о замене исправлений

Это исправление не заменяет других исправлений.

Сведения о файлах

Английская версия данного исправления содержит атрибуты файла (или более поздние атрибуты файлов), приведенные в следующей таблице. Дата и время для этих файлов указаны в формате общего скоординированного времени (UTC). При просмотре сведений о файле, он преобразуется в локальное время. Чтобы узнать разницу между временем по Гринвичу и местным временем, откройте вкладку Часовой пояс элемента Дата и время в панели управления.

Источник

DirectAccess в Windows 7. Часть 3

В предыдущей части, посвященной DirectAccess, я рассмотрел транзитные технологии, обеспечивающие взаимодействие по IPv6 в среде IPv4, IPsec over IPv6 и модели доступа DA-клиентов к корпоративным ресурсам и остановился на таблице разрешения имен NRPT. Напомню, что NRPT используется только в том случае, когда DA-клиент находится в Интернете, или, иными словами, за пределами корпоративной сети. Соответственно, существует алгоритм, позволяющий DA-клиенту определить свое местоположение относительно корпоративной сети. Давайте рассмотрим этот алгоритм.

Суть довольно простая. При настройке DirectAccess в мастере DirectAccess Setup Wizard администратором задается некий URL (network location URL) (см. рис.1).

Этот URL через групповые политики передается всем DA-клиентам и сохраняется в ключе реестра:

HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftWindowsNetworkConnectivityStatusIndicatorCorporateConnectivityDomainLocationDeterminationUrl

Каждый раз, когда сетевое состояние DA-клиента меняется (компьютер перезагружается, в «сетевушку» вставляют кабель, WiFi-адаптер подключается к сети и пр.), клиент пытается соединиться с ресурсом, называемым Network Location Server (NLS), по заданному URL. Если это удается, DA-клиент считает, что он в корпоративной сети, если нет – в Интернете. По умолчанию DA-клиент всегда считает, что он за пределами корпоративной сети.

Более детально процедура выглядит следующим образом:

1. Разрешается полное доменной имя (FQDN), заданное в network location URL.

2. Устанавливается HTTPS соединение по 443 TCP-порту.

3. Проверяется SSL-сертификат сервера NLS.

4. Сертификат проверяется по списку отозванных сертификатов CRL, расположение которого задано в настройках DA-клиента.

После успешного соединения с сервером NLS, DA-клиент пытается обнаружить контроллер домена и выполнить аутентификацию. Если аутентификация прошла успешно, то сетка клиента переключается на доменный профиль. А поскольку все настройки DirectAccess, включая настройки IPsec, применяются только к сетевым профилям Public и Private, то эти настройки деактивируются, деактивируется NRPT, и DA-клиент работает как любые другие обычные доменные компьютеры.

Из этого алгоритма можно сделать несколько важных выводов.

1. Network location URL должен разрешаться только внутренними серверами DNS и не должен разрешаться каким-либо внешним DNS-сервером.

2. Поскольку связь с сервером NLS является критичным для определения местоположения DA-клиента, необходимо обеспечить адекватный уровень доступности и отказоустойчивости этого ресурса.

3. Также необходимо озаботиться уровнем доступности CLR.

Что произойдет, если будучи в доменной сети DA-клиент не сможет достучаться до NLS? Очевидно, DA-клиент посчитает, что находится в Интернете, и попытается установить туннель до внешнего интерфейса DA-сервера. И если ему это удастся, то будет работать с внутренними ресурсами так, как если бы находился за пределами корпоративное сети, то есть через DA-сервер. Естественно, что, во-первых, это порождает лишний трафик и снижает скорость сетевого взаимодействия, во-вторых, клиент получит доступ только к тем внутренним ресурсам, которые разрешены политикой DirectAccess. Если же до внешнего интерфейса DA-сервера достучаться не удалось, то короткие имена еще есть шанс разрешить с помощью других, кроме DNS, механизмов, например, Link-Local Multicast Name Resolution или NetBIOS.

Требования к инфраструктуре для развертывания DirectAccess

Теперь, когда основные механизмы DirectAccess рассмотрены, можно обсудить требования к инфраструктуре для развертывания технологии.

DA-клиент:

1. Windows 7 Ultimate или Enterprise или Windows Server 2008 R2

2. Член домена Active Directory

DA-сервер:

1. Windows Server 2008 R2

2. Член домена Active Directory

3. Минимум два сетевых адаптера, подключенных один в Интернет, один в интранет

4. Два последовательных публичных IPv4-адреса для корректной работы транзитных технологий. Конкретно, технология Teredo требует два айпишника. По RFC они не должны быть последовательными, но в текущей реализации DirectAccess требование именно такое.

Сеть:

1. Active Directory. Как минимум один контроллер домена под Windows Server 2008 (не обязательно R2)

2. Развернутая инфраструктура открытого ключа (Public Key Infrastructure, PKI) для выпуска компьютерных сертификатов. Последние необходимы для аутентификации при установке туннеля

3. Поддержка IPv6 и транзитных технологий на устройствах, к которым будет предоставлен доступ DA-клиентам. Напомню, в ОС Microsoft такая поддержка появилась, начиная с Windows XP

Я записал небольшой видеоролик, где показал основные шаги по настройке DirectAccess и заодно еще раз пояснил некоторые технологические моменты. При этом я оставил за кадром все, что не связано непосредственно с DirectAccess, например, развертывание PKI. http://rutube.ru/tracks/4003781.html?v=74df3a1b0175960cc7f97f9284064ab0

За более подробной информацией, которой теперь уже предостаточно, можно обратиться на соответствующий раздел портала TechNet.

В заключение я хотел бы еще раз обозначить основные особенности DirectAccess. Можно, наверное, долго спорить о терминологии: является ли DirectAccess неким вариантом-расширением VPN или нет. Я сталкивался с разными точками зрения на этот вопрос. Например, DirectAccess – VPN на стероидах. Или, VPN – это временный доступ пользователя в корпоративную сеть снаружи, а DirectAccess – постоянное предоставление внутренних ресурсов наружу удаленным пользователям. Но, мне кажется, в конечном счете, это не так важно. Важно при организации удаленного доступа пользователей к внутренним ресурсам помнить про DirectAccess следующее:

1. DA обеспечивает прозрачное подключение удаленных пользователей к корпоративной сети. От самого пользователя при этом дополнительно не требуется ничего.

2. DA-соединение устанавливается и восстанавливается автоматически, как только появляется связь с Интернет (с DA-сервером).

3. При установке соединения DA аутентифицируется и компьютер, и пользователь. Подключение по DA возможно только с определенных машин, указанных администратором.

4. По умолчанию DA реализует разделение трафика: трафик к локальным ресурсам идет по туннелю через DA-сервер в корпоративную сеть, трафик к внешним ресурсам – через текущего ISP-провайдера в Интернет.

5. Поскольку при использовании DA клиенты всегда подключены к корпоративной сети (пока есть связь), DA-клиенты всегда находятся под управлением ИТ-служб.

6. Это не «очередные костыли Microsoft к VPN» :). DA основан на IPv6, который как раз лишен многих проблем и ограничений традиционных VPN по IPv4.

Пожалуй, пока все.

Источник

DirectAccess неподдерживаемые конфигурации

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

Ознакомьтесь со списком неподдерживаемых конфигураций DirectAccess перед началом развертывания, чтобы избежать повторного запуска развертывания.

Распределение службы репликации файлов (FRS) групповая политика объектов (репликация SYSVOL)

Не развертывайте DirectAccess в средах, где на контроллерах домена выполняется служба репликации файлов (FRS) для распространения объектов групповая политика (репликация SYSVOL). Развертывание DirectAccess не поддерживается при использовании FRS.

при наличии контроллеров домена, работающих под Windows server 2003 или Windows server 2003 R2, используется служба FRS. кроме того, вы можете использовать службу FRS, если ранее использовался контроллер домена Windows 2000 server или Windows server 2003, и вы не перенесли репликацию SYSVOL из FRS в распределенная файловая системаную репликацию (DFS-R).

Если вы развертываете DirectAccess с репликацией FRS SYSVOL, вы рискуете удалить объекты DirectAccess групповая политика, которые содержат сведения о конфигурации сервера DirectAccess и клиента. Если эти объекты будут удалены, развертывание DirectAccess пострадает от сбоя, а клиентские компьютеры, использующие DirectAccess, не смогут подключаться к сети.

если планируется развертывание directaccess, необходимо использовать контроллеры домена, работающие под управлением операционных систем, более поздней, чем Windows Server 2003 R2. кроме того, необходимо использовать DFS-R.

Защита доступа к сети для клиентов DirectAccess

Защита доступа к сети (NAP) позволяет определить, соответствуют ли удаленные клиентские компьютеры политикам ИТ, прежде чем им будет предоставлен доступ к корпоративной сети. защита доступа к сети устарела в Windows Server 2012 R2 и не включена в Windows Server 2016. Поэтому не рекомендуется запускать новое развертывание DirectAccess с NAP. Рекомендуется использовать другой метод управления конечными точками для обеспечения безопасности клиентов DirectAccess.

поддержка многосайтового поддержки для клиентов Windows 7

Управление доступом на основе пользователей

Политики DirectAccess основаны на компьютерах, а не на основе пользователей. Указание политик пользователей DirectAccess для управления доступом к корпоративной сети не поддерживается.

Настройка политики DirectAccess

directaccess можно настроить с помощью мастера установки directaccess, консоли управления удаленным доступом или командлетов Windows PowerShell удаленного доступа. Использование любых средств, кроме мастера установки DirectAccess, для настройки DirectAccess, таких как изменение объектов DirectAccess групповая политика напрямую или изменение параметров политики по умолчанию на сервере или клиенте вручную, не поддерживается. Эти изменения могут привести к непригодности к использованию конфигурации.

Проверка подлинности Кербпрокси

При настройке сервера DirectAccess с помощью мастера начало работы сервер DirectAccess автоматически настраивается на использование проверки подлинности Кербпрокси для проверки подлинности компьютера и пользователя. поэтому следует использовать только мастер начало работы для развертываний с одним сайтом, где ® развертываются только клиенты Windows 10, Windows 8.1 или Windows 8.

Кроме того, не следует использовать следующие функции с проверкой подлинности Кербпрокси:

балансировка нагрузки с помощью внешней подсистемы балансировки нагрузки или Windows Load Balancer

Двухфакторная проверка подлинности, где требуются смарт-карты или одноразовый пароль (OTP)

Если включена проверка подлинности Кербпрокси, следующие планы развертывания не поддерживаются:

поддержка directaccess для клиентов Windows 7.

Принудительное туннелирование. Чтобы убедиться, что проверка подлинности Кербпрокси не включена при использовании принудительного туннелирования, настройте следующие элементы при запуске мастера:

Включить принудительное туннелирование

включение directaccess для клиентов Windows 7

Для предыдущих развертываний следует использовать мастер расширенной настройки, который использует конфигурацию с двумя туннелями с компьютером на основе сертификата и проверкой подлинности пользователей. дополнительные сведения см. в статье развертывание одного сервера directaccess с дополнительными Параметры.

Использование ISATAP

ISATAP — это технология перехода, обеспечивающая подключение IPv6 только в корпоративных сетях с IPv4. Он ограничен организациями малого и среднего размера с одним развертыванием сервера DirectAccess и позволяет удаленно управлять клиентами DirectAccess. Если ISATAP развернут в многосайтовой, балансировке нагрузки или многодоменной среде, его необходимо удалить или переместить в собственное развертывание IPv6 перед настройкой DirectAccess.

Конфигурация конечной точки IPHTTPS и одноразового пароля (OTP)

При использовании IPHTTPS подключение IPHTTPS должно завершиться на сервере DirectAccess, а не на другом устройстве, например в подсистеме балансировки нагрузки. Аналогичным образом, подключение по внешнему каналу SSL (SSL), созданное при проверке подлинности по одноразовому паролю (OTP), должно завершиться на сервере DirectAccess. Все устройства между конечными точками этих подключений должны быть настроены в сквозном режиме.

принудительное Tunnel с проверкой подлинности OTP

Не развертывайте сервер DirectAccess с двухфакторной проверкой подлинности с OTP и принудительным туннелированием, иначе проверка подлинности OTP завершится ошибкой. Между сервером DirectAccess и клиентом DirectAccess требуется подключение по внешнему каналу SSL (SSL). Для этого подключения требуется исключение для отправки трафика за пределами туннеля DirectAccess. в принудительной конфигурации Tunnel весь трафик должен проходить через туннель directaccess, и после установки туннеля исключение не разрешается. из-за этого не поддерживается проверка подлинности OTP в принудительной Tunnel конфигурации.

Развертывание DirectAccess с контроллером домена Read-Only

Серверы DirectAccess должны иметь доступ к контроллеру домена для чтения и записи и работать неправильно с контроллером домена Read-Only (RODC).

Контроллер домена для чтения и записи необходим по многим причинам, включая следующие:

На сервере DirectAccess требуется контроллер домена для чтения и записи, чтобы открыть консоль управления (MMC) для удаленного доступа.

Сервер DirectAccess должен выполнять чтение и запись на клиенте DirectAccess и сервере DirectAccess групповая политика объекты (GPO).

Сервер DirectAccess считывает и выполняет запись в объект групповой политики клиента непосредственно из эмулятора основного контроллера домена (Пдце).

Из-за этих требований не следует развертывать DirectAccess с RODC.

Источник

На компьютере под управлением Windows 7 или Windows Server 2008 R2 с адресом IPv6 подключений DirectAccess будут потеряны

Симптомы

Рассмотрим следующий сценарий:

У вас есть компьютер под управлением Windows 7 или Windows Server 2008 R2.

Компьютер имеет собственный IPv6-адрес.

Компьютер также настроен как клиент DirectAccess для использования IP через протокол HTTPS (протокол IP-HTTPS) для доступа к интрасети.

Примечание. При настройке протокола IP-HTTPS протокол IP-HTTPS адаптер установлен на компьютере.

Изменение политики сети происходит изменение параметров DirectAccess на компьютере.

В этом случае удаляется адаптер IP-HTTPS. Таким образом не может получить доступ к интрасети через протокол IP-HTTPS.

Например в домашней сети, у вас есть компьютер, который подключен маршрутизатор, который настраивает и маршрутов IPv6-адреса. Использовать этот компьютер как клиент DirectAccess для подключения к сети компании. Тем не менее сервер DirectAccess настроен для использования IPv6-адреса. Таким образом компьютер использует протокол IP-HTTPS для доступа к сети компании. Затем с помощью групповой политики обновляются параметры DirectAccess на данном компьютере. В этом примере теряется подключение к сети компании.

Решение

Сведения об исправлении

Существует исправление от корпорации Майкрософт. Однако данное исправление предназначено для устранения только проблемы, описанной в этой статье. Применяйте это исправление только в тех случаях, когда наблюдается проблема, описанная в данной статье. Это исправление может проходить дополнительное тестирование. Таким образом если вы не подвержены серьезно этой проблеме, рекомендуется дождаться следующего пакета обновления, содержащего это исправление.

Если исправление доступно для скачивания, имеется раздел «Пакет исправлений доступен для скачивания» в верхней части этой статьи базы знаний. Если этот раздел не отображается, обратитесь в службу поддержки для получения исправления.

Примечание. Если наблюдаются другие проблемы или необходимо устранить неполадки, вам может понадобиться создать отдельный запрос на обслуживание. Стандартная оплата за поддержку будет взиматься только за дополнительные вопросы и проблемы, которые не соответствуют требованиям конкретного исправления. Чтобы получить полный список телефонов поддержки и обслуживания клиентов корпорации Майкрософт или создать отдельный запрос на обслуживание, посетите следующий веб-сайт корпорации Майкрософт:

http://support.microsoft.com/contactus/?ws=supportПримечание. В форме «Пакет исправлений доступен для скачивания» отображаются языки, для которых доступно исправление. Если нужный язык не отображается, значит исправление для данного языка отсутствует.

Предварительные условия

Для установки этого исправления на компьютере должна быть установлена Windows 7 или Windows Server 2008 R2.

Сведения о реестре

Для использования исправления из этого пакета нет необходимости вносить изменения в реестр.

Необходимость перезагрузки

После установки исправления компьютер необходимо перезагрузить.

Сведения о замене исправлений

Это исправление не заменяет ранее выпущенные исправления.

Сведения о файлах

Глобальная версия этого исправления устанавливает файлы с атрибутами, указанными в приведенных ниже таблицах. Дата и время для файлов указаны в формате UTC. Дата и время для файлов на локальном компьютере отображаются в местном времени с вашим текущим смещением летнего времени (DST). Кроме того, при выполнении определенных операций с файлами, даты и время могут изменяться.

Примечания к сведениям о файлах Windows 7 и Windows Server 2008 R2

Важно. Исправления для Windows Server 2008 R2 и Windows 7 включены в одни и те же пакеты. Однако исправления на странице запроса исправлений перечислены под обеими операционными системами. Чтобы запросить пакет исправления, который применяется к одной или обеим ОС, установите исправление, описанное в разделе «Windows 7/Windows Server 2008 R2» страницы. Всегда смотрите раздел «Информация в данной статье относится к следующим продуктам» статьи для определения фактических операционных систем, к которым применяется каждое исправление.

Файлы MANIFEST (.manifest) и MUM (.mum), устанавливаемые для каждой среды, указаны отдельно в разделе «Сведения о дополнительных файлах для Windows Server 2008 R2 и Windows 7». MUM и файлы МАНИФЕСТА и связанные файлы каталога безопасности (.cat), очень важны для поддержания состояния обновляемого компонента. Файлы каталога безопасности, для которых не перечислены атрибуты, подписаны цифровой подписью корпорации Майкрософт.

Источник

Компьютер не соответствует требованиям directaccess как исправить. Причины возникновения ошибки. Специфические требования DirectAccess

Если соединения по Wi-Fi нет или Интернет не работает, проверьте — возможно, у вас напротив названия беспроводного соединения отображается такой же крестик, как у меня. А если кликнуть на название сети, вы увидите сообщение о том, что параметры не соответствуют.

Что означает ошибка

Из-за чего появляется эта ошибка?

Вот это реально интересный вопрос. Дело в том, что к появлению этой ошибки могут приводить разные действия и их комбинации. Например:

Как устранить ошибку несоответствия параметров сети?

Внимание! Перед внесением каких-либо изменений на роутере или клиентских устройствах попробуйте перезагрузить роутер и устройство, которое не может подключиться к Wi-Fi.

Зайдите в Центр управления сетями и общим доступом . Для этого нажмите правой кнопкой мыши по значку беспроводной сети в системной панели возле часов:

В окне Центра управления сетями и общим доступом в правой части окна нажмите на ссылку Управление беспроводными сетями :

Найдите в списке нужную беспроводную сеть — ту, к которой не удаётся подключиться — нажмите на ней левой клавишей мыши. Затем нажмите на ней правой клавишей мыши и удалите её из «запомненных» с помощью пункта Удалить сеть :

Подтвердите намерение удалить Wi-Fi сеть, нажав Да :

Теперь ваш компьютер не «помнит» ни пароля, ни других реквизитов этой сети, и не будет даже пытаться к ней подключаться.

Теперь нажмите левой кнопкой мыши на значок беспроводной сети возле часов:

Отыщите вашу сеть (теперь она будет отображаться как все остальные сети, к которым вы никогда не подключались). Затем нажмите на ее название и нажмите появившуюся кнопку Подключить :

После нажатия кнопки Подключить появится окно с предложением ввести ключ безопасности. Ваша задача — лишь ввести правильный ключ. А тип безопасности и тип шифрования система Windows определит в этом случае самостоятельно. После ввода ключа нажмите «ОК »:

Результат тот же, что в первом способе: соединение установлено и работает:

Как удалить сеть в Windows 10

Чтобы убрать ошибку «Параметры сети, сохраненные на этом компьютере не соответствуют требованиям этой сети» в Windows 10, нужно выполнить следующие шаги:

К слову

Смартфоны на ОС Android в этом плане «умнее». Если на роутере изменился тип безопасности или тип шифрования, смартфон обычно просто ещё раз попросит ввести ключ безопасности. Но в случае с ОС Windows — увы: при смене одного из параметров сохранённой сети вы получите ошибку. Поэтому, нужно либо удалить сеть из списка и повторно её добавить (способ 2), либо вручную менять её настройки (способ 1).

Если ничего не помогло

Уважаемые читатели, если ни один из вышеописанных способов вам не помог, попробуйте выполнить следующие шаги.

1 Зайдите на веб-интерфейс роутера

2 Откройте раздел настройки Wi-Fi. Он может также называться Wireless или Беспроводная сеть.

3 Установите следующие параметры:

4 Сохраните настройки

5 Выполните действия, описанные в способе №2: т.е. удалите сеть на компьютере, планшете, смартфоне и подключитесь к ней заново.

Ошибки «Параметры сети не соответствуют требованиям этой сети» являются достаточно распространёнными. Стоит отметить, что существует несколько причин появления на экране подобного уведомления. В большинстве случаев ошибка быстро и легко устраняется с помощью стандартных действий, которые смогут осуществить даже неопытные юзеры. Чтобы избежать сбоев в работе беспроводного интернета, следует ответственно отнестись к настройкам сетевого адаптера и маршрутизатора. Некорректные характеристики таких устройств, установленные юзерами, в первую очередь приводят к демонстрации короткого уведомления о том, что параметры сети не соответствуют необходимым требованиям. По этой причине лучше доверить процесс настройки профессионалам либо самостоятельно изучить особенности такого процесса, узнать, какие ошибки могут возникнуть, как влияют те либо иные установленные параметры на работу беспроводного интернета. Только при таком условии пользователи не столкнуться со сложностями при использовании Wi-Fi. Каждый юзер должен знать, как решить описанную проблему, поскольку это поможет очень быстро восстановить работу этой Wi-Fi-сети. При этом стоит учесть, что на разных версиях Windows алгоритм несколько отличается.

Ошибки Wi-Fi сети случаются достаточно часто, но и решаются они быстро

Причины возникновения ошибки

Решение вопроса

Решение этой проблемы в программном комплексе Windows 7 и 8 выглядит следующим образом:

В Windows 8 можно открыть доступные подключения, найти необходимый для перенастройки Wi-Fi, после чего нажать по его названию и выбрать Забыть эту сеть. После этого потребуется заново найти подключение, ввести пароль и продолжить привычную работу.

Иногда для исправления ошибки «Параметры не соответствуют требованиям этой сети» необходимо полностью сбросить все настройки с помощью клавиши Reset на маршрутизаторе. Перед процессом настройки лучше проконсультироваться в службе технической поддержки вашего провайдера относительно правильного выбора настроек.

В Windows 10 нужно нажать на символ беспроводного соединения, который откроет все доступные подключения. Затем необходимо зайти в Сетевые параметры и выбрать Управление параметрами Wi-Fi. Чтобы сбросить настройки, необходимо выбрать соответствующее подключение и нажать кнопку забыть. Как видите, все решения проблемы сводятся к тому, что необходимо попросту очистить сохранённую информацию о соединении Wi-Fi.

Почему параметры сети не соответствуют требованиям и я не могу подключиться по wi-fi?

Чаще всего данная ошибка возникает сразу после настройки роутера. Возможно вы подключались к роутеру до настройки, используя незащищенное wi-fi соединение со стандартным именем сети. Роутер вы настроили, поставили пароль на wi-fi — а имя сети не поменяли. Windows сохранил первоначальные настройки сети для дальнейшего автоматического подключения и теперь пытается подключиться к вашей сети со старыми параметрами. Так как вы изменили параметры сети — подключиться вы не можете и получаете ошибку «Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети».

Также возможна ситуация, что вследствии различных причин настройки роутера сбросились на заводские (по умолчанию).

Еще более редкий вариант — кто-то поменял пароль от вашей wi-fi сети.

Как решить проблему?

Решить проблему достаточно просто. Для этого необходимо сделать так, что бы Windows «забыл» старые настройки вашей сети и указать новые. Для этого необходимо удалить проблемную беспроводную сеть. Сейчас мы рассмотрим как это сделать в Windows 7,8 и XP.

Чтобы удалить сохраненные параметры сети в windows 7:

1. Зайдите в «Центр управления сетями и общим доступом» (либо через Панель управления, либо кликаете правой кнопкой мыши по значку сети в трее (правом нижнем углу) и выбираете «Центр управления сетями и общим доступом»

2.В левом углу выбираете «Управление беспроводными сетями»

3.Выбираете вашу сеть и удаляете ее

4.Закрываете «Центр управления сетями и общим доступом» и снова пробуете подключиться. Скорее всего все пройдет успешно.

Чтобы удалить сохраненные параметры сети в windows 8:

1. Кликаете по значку беспроводного соединения в трее (правом нижнем углу)

2. Находите в списке свою сеть, нажимаете на нее правой кнопкой мыши и выбираете в меню «забыть эту сеть»

3. Снова находите свою сеть в списке и пробуете подключаться, при необходимости вводите пароль.

Чтобы удалить сохраненные параметры сети в windows xp:

1. Откройте «Панель управления», потом «Сетевые подключения». Жмем правой кнопкой мыши по значку «беспроводные сети»

2. Выбираете «доступные беспроводные сети»

3. Удалите сеть, с которой у вас проблемы.

4. Пробуйте заново подключиться к необходимой сети

Надеюсь, моя статья вам помогла. Если есть вопросы — задавайте в комментариях.

: Что делать, если появляется ошибка Windows не удалось подключиться к Wi-Fi сети?

:

Иногда бывает так, что по каким-либо причинам не удается подключиться к Wi-Fi сети роутера. Причины тому могут быть: неверно введенный пароль от беспроводной сети; несоответствие параметров профиля беспроводной сети, сохраненной в компьютере с тем, который на роутере; идентичные названия вещаемых Wi-Fi сетей и т.д. Ниже будут рассмотрены типичные проблемы, которые встречаются наиболее часто и пути их решения. В качестве примера для настроек возьмем DAP-1155 H/W: B1 F/W: 2.5.1.

2. В адресную строку браузера ввести IP-адрес роутера/точки* доступа и нажать клавишу Enter.

2. Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети.

Если при попытке подключения к беспроводной сети появляется ошибка: «Параметры сети, сохраненные на этом компьютере, не соответствуют требования этой сети» то, необходимо удалить профиль беспроводной сети, сохраненный на компьютере.

1. Зайти на страницу Вашего устройства (см. 1 пункт)

2. Выбрать раздел Wi-Fi и в открывшемся списке выбрать Основные настройки

После перезагрузки изменения вступят в силу, и в списке Wi-Fi сетей отобразится Ваша беспроводная сеть с названием, которое Вы ей задали.

4. Несовместимость типов шифрования

Одной из причин неудачной попытки подключения, также может являться отсутствие поддержки типа шифрования Вашим устройством (ноутбук, телефон, планшет и т.д.). Это можно посмотреть в технических характеристиках в Интернете, либо в технической документации к телефону, планшету и т.д. Чтобы узнать, какой тип шифрования поддерживает беспроводной адаптер ноутбука, необходимо проделать следующие шаги:

2. В командной строке набрать последовательность команд:

Примечание. CCMP использует алгоритм AES, и в роутерах он представлен аббревиатурой AES.

Исходя из выше представленных данных нужно выставить один из типов шифрования и аутентификации в настройках роутера/точки доступа.

2. В разделе Wi-Fi перейти в подраздел Настройки безопасности

3. В строке Сетевая аутентификация в выпадающем списке выбрать один из представленных типов аутентификации. В строке WPA-шифрование выбрать тип шифрования, который поддерживает Ваш компьютер, нажать кнопку Применить и затем Система → Сохранить Система → Перезагрузить (см. пункт 3с). Роутер перезагрузится и изменения вступят в силу.

Для того, чтобы убедиться вступили изменения в силу или нет, достаточно зайти еще раз в раздел Настройки безопасности на Web-интерфейсе роутера и удостовериться, что выставлены те параметры, которые были выбраны. Либо можно набрать в командной строке (как запустить командную строку см. пункт 4а) последовательность команд:

5. Устаревшие или неправильно установленные драйверы беспроводного адаптера

Часто встречаются случаи, когда пользователь обновляет или переустанавливает Windows и у него перестает работать беспроводной адаптер. В связи с этим компьютер не «видит» ни одной Wi-Fi сети. В этом случае надо обновить драйвера беспроводного адаптера. Скачать драйвера можно с сайта производителя беспроводного адаптера, либо с сайта производителя ноутбука, или же, если не нашли драйверы на сайте производителя, то можно скачать их с помощью поисковой системы, узнав какой у беспроводного адаптера ИД оборудования Поиск или Enter

Источник

— Инфраструктура открытых ключей должна быть развернута.

Дополнительные сведения см. в статье руководство по тестированию мини-модуль: базовый PKI для Windows Server 2012.

-Windows брандмауэр должен быть включен для всех профилей.

Следующие серверные операционные системы поддерживают DirectAccess.

— можно развернуть все версии Windows Server 2016 как клиент directaccess или сервер directaccess.

— можно развернуть все версии Windows Server 2012 R2 в качестве клиента directaccess или сервера directaccess.

— можно развернуть все версии Windows Server 2012 как клиент directaccess или сервер directaccess.

— можно развернуть все версии Windows server 2008 R2 в качестве клиента directaccess или сервера directaccess.

Следующие клиентские операционные системы поддерживают DirectAccess.

-Windows 10 ® Enterprise

-Windows 10 ® Enterprise 2015 Long Term Servicing Branch (LTSB)

-Windows ® 8 и 8,1 Enterprise

-Windows ® 7 Ultimate

-Windows ® 7 Enterprise

— Конфигурация принудительного туннелирования не поддерживается при проверке подлинности Кербпрокси.

-изменение политик с помощью компонента, отличного от консоли управления directaccess, или командлетов Windows PowerShell не поддерживается.

Источник

DirectAccess в Windows 7. Часть 3

В предыдущей части, посвященной DirectAccess, я рассмотрел транзитные технологии, обеспечивающие взаимодействие по IPv6 в среде IPv4, IPsec over IPv6 и модели доступа DA-клиентов к корпоративным ресурсам и остановился на таблице разрешения имен NRPT. Напомню, что NRPT используется только в том случае, когда DA-клиент находится в Интернете, или, иными словами, за пределами корпоративной сети. Соответственно, существует алгоритм, позволяющий DA-клиенту определить свое местоположение относительно корпоративной сети. Давайте рассмотрим этот алгоритм.

Суть довольно простая. При настройке DirectAccess в мастере DirectAccess Setup Wizard администратором задается некий URL (network location URL) (см. рис.1).

Этот URL через групповые политики передается всем DA-клиентам и сохраняется в ключе реестра:

HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftWindowsNetworkConnectivityStatusIndicatorCorporateConnectivityDomainLocationDeterminationUrl

Каждый раз, когда сетевое состояние DA-клиента меняется (компьютер перезагружается, в «сетевушку» вставляют кабель, WiFi-адаптер подключается к сети и пр.), клиент пытается соединиться с ресурсом, называемым Network Location Server (NLS), по заданному URL. Если это удается, DA-клиент считает, что он в корпоративной сети, если нет – в Интернете. По умолчанию DA-клиент всегда считает, что он за пределами корпоративной сети.

Более детально процедура выглядит следующим образом:

1. Разрешается полное доменной имя (FQDN), заданное в network location URL.

2. Устанавливается HTTPS соединение по 443 TCP-порту.

3. Проверяется SSL-сертификат сервера NLS.

4. Сертификат проверяется по списку отозванных сертификатов CRL, расположение которого задано в настройках DA-клиента.

После успешного соединения с сервером NLS, DA-клиент пытается обнаружить контроллер домена и выполнить аутентификацию. Если аутентификация прошла успешно, то сетка клиента переключается на доменный профиль. А поскольку все настройки DirectAccess, включая настройки IPsec, применяются только к сетевым профилям Public и Private, то эти настройки деактивируются, деактивируется NRPT, и DA-клиент работает как любые другие обычные доменные компьютеры.

Из этого алгоритма можно сделать несколько важных выводов.

1. Network location URL должен разрешаться только внутренними серверами DNS и не должен разрешаться каким-либо внешним DNS-сервером.

2. Поскольку связь с сервером NLS является критичным для определения местоположения DA-клиента, необходимо обеспечить адекватный уровень доступности и отказоустойчивости этого ресурса.

3. Также необходимо озаботиться уровнем доступности CLR.

Что произойдет, если будучи в доменной сети DA-клиент не сможет достучаться до NLS? Очевидно, DA-клиент посчитает, что находится в Интернете, и попытается установить туннель до внешнего интерфейса DA-сервера. И если ему это удастся, то будет работать с внутренними ресурсами так, как если бы находился за пределами корпоративное сети, то есть через DA-сервер. Естественно, что, во-первых, это порождает лишний трафик и снижает скорость сетевого взаимодействия, во-вторых, клиент получит доступ только к тем внутренним ресурсам, которые разрешены политикой DirectAccess. Если же до внешнего интерфейса DA-сервера достучаться не удалось, то короткие имена еще есть шанс разрешить с помощью других, кроме DNS, механизмов, например, Link-Local Multicast Name Resolution или NetBIOS.

Требования к инфраструктуре для развертывания DirectAccess

Теперь, когда основные механизмы DirectAccess рассмотрены, можно обсудить требования к инфраструктуре для развертывания технологии.

DA-клиент:

1. Windows 7 Ultimate или Enterprise или Windows Server 2008 R2

2. Член домена Active Directory

DA-сервер:

1. Windows Server 2008 R2

2. Член домена Active Directory

3. Минимум два сетевых адаптера, подключенных один в Интернет, один в интранет

4. Два последовательных публичных IPv4-адреса для корректной работы транзитных технологий. Конкретно, технология Teredo требует два айпишника. По RFC они не должны быть последовательными, но в текущей реализации DirectAccess требование именно такое.

Сеть:

1. Active Directory. Как минимум один контроллер домена под Windows Server 2008 (не обязательно R2)

2. Развернутая инфраструктура открытого ключа (Public Key Infrastructure, PKI) для выпуска компьютерных сертификатов. Последние необходимы для аутентификации при установке туннеля

3. Поддержка IPv6 и транзитных технологий на устройствах, к которым будет предоставлен доступ DA-клиентам. Напомню, в ОС Microsoft такая поддержка появилась, начиная с Windows XP

Я записал небольшой видеоролик, где показал основные шаги по настройке DirectAccess и заодно еще раз пояснил некоторые технологические моменты. При этом я оставил за кадром все, что не связано непосредственно с DirectAccess, например, развертывание PKI. http://rutube.ru/tracks/4003781.html?v=74df3a1b0175960cc7f97f9284064ab0

За более подробной информацией, которой теперь уже предостаточно, можно обратиться на соответствующий раздел портала TechNet.

В заключение я хотел бы еще раз обозначить основные особенности DirectAccess. Можно, наверное, долго спорить о терминологии: является ли DirectAccess неким вариантом-расширением VPN или нет. Я сталкивался с разными точками зрения на этот вопрос. Например, DirectAccess – VPN на стероидах. Или, VPN – это временный доступ пользователя в корпоративную сеть снаружи, а DirectAccess – постоянное предоставление внутренних ресурсов наружу удаленным пользователям. Но, мне кажется, в конечном счете, это не так важно. Важно при организации удаленного доступа пользователей к внутренним ресурсам помнить про DirectAccess следующее:

1. DA обеспечивает прозрачное подключение удаленных пользователей к корпоративной сети. От самого пользователя при этом дополнительно не требуется ничего.

2. DA-соединение устанавливается и восстанавливается автоматически, как только появляется связь с Интернет (с DA-сервером).

3. При установке соединения DA аутентифицируется и компьютер, и пользователь. Подключение по DA возможно только с определенных машин, указанных администратором.

4. По умолчанию DA реализует разделение трафика: трафик к локальным ресурсам идет по туннелю через DA-сервер в корпоративную сеть, трафик к внешним ресурсам – через текущего ISP-провайдера в Интернет.

5. Поскольку при использовании DA клиенты всегда подключены к корпоративной сети (пока есть связь), DA-клиенты всегда находятся под управлением ИТ-служб.

6. Это не «очередные костыли Microsoft к VPN» :). DA основан на IPv6, который как раз лишен многих проблем и ограничений традиционных VPN по IPv4.

Пожалуй, пока все.

Источник

DirectAccess неподдерживаемые конфигурации

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

Ознакомьтесь со списком неподдерживаемых конфигураций DirectAccess перед началом развертывания, чтобы избежать повторного запуска развертывания.

Распределение службы репликации файлов (FRS) групповая политика объектов (репликация SYSVOL)

Не развертывайте DirectAccess в средах, где на контроллерах домена выполняется служба репликации файлов (FRS) для распространения объектов групповая политика (репликация SYSVOL). Развертывание DirectAccess не поддерживается при использовании FRS.

при наличии контроллеров домена, работающих под Windows server 2003 или Windows server 2003 R2, используется служба FRS. кроме того, вы можете использовать службу FRS, если ранее использовался контроллер домена Windows 2000 server или Windows server 2003, и вы не перенесли репликацию SYSVOL из FRS в распределенная файловая системаную репликацию (DFS-R).

Если вы развертываете DirectAccess с репликацией FRS SYSVOL, вы рискуете удалить объекты DirectAccess групповая политика, которые содержат сведения о конфигурации сервера DirectAccess и клиента. Если эти объекты будут удалены, развертывание DirectAccess пострадает от сбоя, а клиентские компьютеры, использующие DirectAccess, не смогут подключаться к сети.

если планируется развертывание directaccess, необходимо использовать контроллеры домена, работающие под управлением операционных систем, более поздней, чем Windows Server 2003 R2. кроме того, необходимо использовать DFS-R.

Защита доступа к сети для клиентов DirectAccess

Защита доступа к сети (NAP) позволяет определить, соответствуют ли удаленные клиентские компьютеры политикам ИТ, прежде чем им будет предоставлен доступ к корпоративной сети. защита доступа к сети устарела в Windows Server 2012 R2 и не включена в Windows Server 2016. Поэтому не рекомендуется запускать новое развертывание DirectAccess с NAP. Рекомендуется использовать другой метод управления конечными точками для обеспечения безопасности клиентов DirectAccess.

поддержка многосайтового поддержки для клиентов Windows 7

Управление доступом на основе пользователей

Политики DirectAccess основаны на компьютерах, а не на основе пользователей. Указание политик пользователей DirectAccess для управления доступом к корпоративной сети не поддерживается.

Настройка политики DirectAccess

directaccess можно настроить с помощью мастера установки directaccess, консоли управления удаленным доступом или командлетов Windows PowerShell удаленного доступа. Использование любых средств, кроме мастера установки DirectAccess, для настройки DirectAccess, таких как изменение объектов DirectAccess групповая политика напрямую или изменение параметров политики по умолчанию на сервере или клиенте вручную, не поддерживается. Эти изменения могут привести к непригодности к использованию конфигурации.

Проверка подлинности Кербпрокси

При настройке сервера DirectAccess с помощью мастера начало работы сервер DirectAccess автоматически настраивается на использование проверки подлинности Кербпрокси для проверки подлинности компьютера и пользователя. поэтому следует использовать только мастер начало работы для развертываний с одним сайтом, где ® развертываются только клиенты Windows 10, Windows 8.1 или Windows 8.

Кроме того, не следует использовать следующие функции с проверкой подлинности Кербпрокси:

балансировка нагрузки с помощью внешней подсистемы балансировки нагрузки или Windows Load Balancer

Двухфакторная проверка подлинности, где требуются смарт-карты или одноразовый пароль (OTP)

Если включена проверка подлинности Кербпрокси, следующие планы развертывания не поддерживаются:

поддержка directaccess для клиентов Windows 7.

Принудительное туннелирование. Чтобы убедиться, что проверка подлинности Кербпрокси не включена при использовании принудительного туннелирования, настройте следующие элементы при запуске мастера:

Включить принудительное туннелирование

включение directaccess для клиентов Windows 7

Для предыдущих развертываний следует использовать мастер расширенной настройки, который использует конфигурацию с двумя туннелями с компьютером на основе сертификата и проверкой подлинности пользователей. дополнительные сведения см. в статье развертывание одного сервера directaccess с дополнительными Параметры.

Использование ISATAP

ISATAP — это технология перехода, обеспечивающая подключение IPv6 только в корпоративных сетях с IPv4. Он ограничен организациями малого и среднего размера с одним развертыванием сервера DirectAccess и позволяет удаленно управлять клиентами DirectAccess. Если ISATAP развернут в многосайтовой, балансировке нагрузки или многодоменной среде, его необходимо удалить или переместить в собственное развертывание IPv6 перед настройкой DirectAccess.

Конфигурация конечной точки IPHTTPS и одноразового пароля (OTP)

При использовании IPHTTPS подключение IPHTTPS должно завершиться на сервере DirectAccess, а не на другом устройстве, например в подсистеме балансировки нагрузки. Аналогичным образом, подключение по внешнему каналу SSL (SSL), созданное при проверке подлинности по одноразовому паролю (OTP), должно завершиться на сервере DirectAccess. Все устройства между конечными точками этих подключений должны быть настроены в сквозном режиме.

принудительное Tunnel с проверкой подлинности OTP

Не развертывайте сервер DirectAccess с двухфакторной проверкой подлинности с OTP и принудительным туннелированием, иначе проверка подлинности OTP завершится ошибкой. Между сервером DirectAccess и клиентом DirectAccess требуется подключение по внешнему каналу SSL (SSL). Для этого подключения требуется исключение для отправки трафика за пределами туннеля DirectAccess. в принудительной конфигурации Tunnel весь трафик должен проходить через туннель directaccess, и после установки туннеля исключение не разрешается. из-за этого не поддерживается проверка подлинности OTP в принудительной Tunnel конфигурации.

Развертывание DirectAccess с контроллером домена Read-Only

Серверы DirectAccess должны иметь доступ к контроллеру домена для чтения и записи и работать неправильно с контроллером домена Read-Only (RODC).

Контроллер домена для чтения и записи необходим по многим причинам, включая следующие:

На сервере DirectAccess требуется контроллер домена для чтения и записи, чтобы открыть консоль управления (MMC) для удаленного доступа.

Сервер DirectAccess должен выполнять чтение и запись на клиенте DirectAccess и сервере DirectAccess групповая политика объекты (GPO).

Сервер DirectAccess считывает и выполняет запись в объект групповой политики клиента непосредственно из эмулятора основного контроллера домена (Пдце).

Из-за этих требований не следует развертывать DirectAccess с RODC.

Источник

Безопасный доступ из любой точки мира средствами Microsoft DirectAccess и Windows To Go. Часть первая – теория

Microsoft DirectAccess 2012

Описание ключевых используемых технологий начну с Microsoft DirectAccess, так как она будет основным компонентом создаваемой системы мобильного удаленного доступа к корпоративной среде. Рассматривать имеет смысл наиболее актуальную версию на базе Microsoft Windows Server 2012 R2 и клиентской операционной систем Windows 8.1.

Технология DirectAccess впервые была представлена в качестве компонента Micrisoft Windows Server 2008 R2 и предназначалась для организации прозрачного доступа удаленных компьютеров к внутренним ресурсам сети компании. DirectAccess позволяет удаленным пользователям полноценно использовать ресурсы корпоративной сети и пользоваться сервисами домена.

Также, технология DirectAccess позволяет сотрудникам различных технических подразделений (Help Desk, администраторы ИТ и ИБ), управлять учетными записями удаленных пользователей, компонентами антивирусной защиты, локальными политиками безопасности, осуществлять мониторинг своевременной установки обновлений операционной системы и прикладных программ. Это позволяет поддерживать удаленную систему в актуальном с точки зрения информационной безопасности состоянии.

По своей сути DirectAccess во многом напоминает традиционное VPN подключение к корпоративной сети, но разница есть, и довольно существенна. DirectAccess на базе Windows Server 2012 делает отличия между компьютерами внутренней корпоративной сети и компьютерами удаленных клиентов менее заметными.

Ниже приведу сравнение нового DirectAccess с технологией VPN.

Клиент DirectAccess устанавливает два туннеля, которые являются ключом к разносторонности этого метода дистанционного доступа. Это туннели IPsec ESP — полезная нагрузка со встроенной защитой, которые аутентифицируются и шифруются для обеспечения конфиденциальности.

Туннель компьютера устанавливается первым, когда запускается клиент DirectAccess. Этот туннель аутентифицируется только сертификатом компьютера и обеспечивает доступ к DNS интрасети и контроллерам доменов. Этот туннель также используется для загрузки групповой политики компьютера и запроса аутентификации пользователя.

Туннель пользователя аутентифицируется сертификатом компьютера и регистрационными данными пользователя и обеспечивает доступ к ресурсам интрасети. Этот туннель также применяется для загрузки групповой политики пользователей.

Оба эти туннеля устанавливаются прозрачно для пользователя. Для установки дистанционного доступа пользователю не нужно вводить регистрационную информацию помимо той, что он вводит при входе в Windows.

Существует три модели работы DirectAccess:

Одним из преимуществ DirectAccess является способность отделять трафик интрасети от трафика сети Интернет, что положительно сказывается на пропускной способности корпоративной сети. Однако, в некоторых случаях, администраторы могут направлять весь трафик через соединение DirectAccess. Например, для полного контроля Интернет трафика удаленного пользователя.

Рассмотрим процесс подключения клиента к серверу DirectAccess.

Компьютер становится клиентом DirectAccess после применения к нему групповых политик, передающих ему настройки для подключения через DA. Групповые политики создаются на этапе конфигурирования сервера DirectAccess и распространяются на группы безопасности в Active Directory.

Находясь вне корпоративной сети, клиент использует внешние DNS-серверы (местного интернет провайдера), на которых не указано, как преобразовывать имя NLS сервера. Если NLS сервер обнаружен, клиент работает в сети как обычная рабочая станция, то есть IPsec не применяется.

В случае, когда клиент находится вне корпоративной сети, при попытке установить соединение с сервером NLS по DNS-имени, которое добавлено в исключения NRPT, клиент обращается к DNS-серверам, указанным в настройках сетевого адаптера. Так как при этом используются DNS-сервера Интернет-провайдера, на которых не прописано правило преобразования DNS-имени NLS сервера, клиент получает отказ в разрешении имени. Получив отказ от DNS сервера, клиентский компьютер применяет политики IPsec и обращается к серверу DirectAccess по его DNS-имени, которое должно быть прописано во внешней зоне корпоративного домена.

Клиент DirectAccess устанавливает туннель на сервер DirectAccess, используя IPv6. Если между ними находится сеть IPv4, то клиент использует протокол Teredo или 6to4 для инкапсуляции IPv6 в IPv4, либо попытается подключиться с помощью протокола IP-HTTPS. Установив связь, клиент и сервер DirectAccess выполняют взаимную аутентификацию в процессе установки туннеля компьютера IPsec. Далее клиент DirectAccess подключается к контроллеру домена для получения групповых политик.

Далее пользователь DirectAccess входит в систему либо применяет регистрационные данные уже вошедшего пользователя в сочетании с сертификатами, чтобы установить туннель пользователя IPsec. Групповая политика пользователя применяется к клиенту DirectAccess. Сервер DirectAccess начинает пересылать трафик от клиента DirectAccess на авторизованные ресурсы интрасети.

Windows To Go

В связи с тем, что для DirectAccess необходимо, чтобы компьютер клиента был включен в корпоративный домен, этот вариант не подходит пользователям, использующим личные компьютеры. Но есть технология, Windows To Go применение которой позволит использовать DirectAccess на любом компьютере, отвечающим минимальным требованиям запуска Windows 8 и подключенном к Интернет.

Технология Windows To Go – одна из новых возможностей Windows 8, позволяющая создать должным образом сконфигурированный образ ОС с установленным необходимым ПО, который будет загружаться непосредственно с USB-носителя вне зависимости от того, какая ОС установлена на компьютере.

Различия между Windows To Go и типовой установкой Windows:

Существует список сертифицированных для использования с WTG USB-носителей:

При выборе компьютера для использования в качестве узла рабочего пространства Windows To Go, необходимо учитывать следующие критерии:

Существует три способа развертывания WTG:

Данный файл можно получить несколькими способами:

BitLocker

В случае применения Windows To Go шифрование отчуждаемого носителя, используя технологию BitLocker Drive Encryption, считаю обязательным требованием, так как на диске может быть записана конфиденциальная информация, содержащая данные, которые можно отнести к коммерческой тайне или к персональным данные партнеров, сотрудников или клиентов компании, BitLocker (полное название BitLocker Drive Encryption) – технология защиты данных путём полного шифрования диска, являющаяся частью операционных систем Microsoft Windows Vista Ultimate/Enterprise, Windows 7 Ultimate/Enterprise, Windows Server 2008 R2, Windows 8, Windows 8.1 и Windows 10 При помощи BitLocker можно зашифровать Логический диск, SD карту или USB-носитель. При этом поддерживаются алгоритмы шифрования AES 128 и AES 256.

Сам ключ может храниться на USB-носителе, в аппаратном модуле TPM или на жестком диске.

Для получения ключа из TPM, может быть настроен дополнительный способ аутентификации пользователя при помощи USB-ключа и/или пароля.

В случае, если доверенный платформенный модуль отсутствует на используемой материнской плате, либо если в качестве загрузки и объекта шифрования будет использоваться USB-носитель с Windows To Go, ключ шифрования необходимо хранить на внешнем USB-носителе либо вместо ключа шифрования можно будет использовать пароль. Для того чтобы настроить доступ к зашифрованному носителю по USB-носителю либо по паролю, необходимо внести изменения в локальные групповые политики.

Заключение

В результате рассмотренной комбинации технологий DirectAccess, Windows To Go и BitLocker мы получаем решение, которые позволит:

В следующей главе я опишу практическую реализацию, описанной выше системы удаленного доступа.

Источник

Adblock

detector

Компьютер не соответствует требованиям directaccess как исправить. Специфические требования DirectAccess