О компании

Наша компания в 2004 году стала первым официальным представителем крупнейшего в России разработчика отечественного профессионального программного обеспечения для сферы управления общественными финансами – НПО «Криста». Совместно с головным предприятием, ООО «Криста-Иркутск» осуществляет не только техническое сопровождение систем, но и реализует проекты различного масштаба по автоматизации этапов бюджетного процесса на всей территории Российской Федерации.

На предприятии трудятся IT-специалисты и бухгалтера-аудиторы, большинство из которых имеют многолетний опыт работы в финансово-бюджетной сфере Иркутской области.

23 окт 2019 08:51 — 23 окт 2019 08:52 #14072

от 5_6

Одно РБ под ЭБ работает.

Делаю еще одно, все установил и настроил.

При запуске ЛК в IE ошибка подключения и Континент выдает ошибку — Сертификат сервера не прошел проверку, а в настройках CDP в поле Статус несколько строчек Требуется обновление, но после Скачать CRL картинка та же — на скрине видно.

В чем проблема?

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

23 окт 2019 10:15 — 23 окт 2019 10:44 #14076

от Gvinpin

5_6 пишет: При запуске ЛК в IE ошибка подключения и Континент выдает ошибку — Сертификат сервера не прошел проверку, а в настройках CDP в поле Статус несколько строчек Требуется обновление, но после Скачать CRL картинка та же — на скрине видно.

Есть

такая тема.

Если установлен Dr Web, добавьте в исключения приложения C:Program FilesSecurity CodeContinent TLS ClientTlsClient.exe.

______________________________

Лучше уже было (c)

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

24 окт 2019 08:47 — 24 окт 2019 08:48 #14094

от 5_6

Помогли прописывания исключения в Вебере и непрозрачное проксирование в Континенте и IE.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Всем привет!

Сегодня особенный привет работникам бюджетной сферы. Поговорим о наболевшем. О работе в системе ГИС «Электронный бюджет». Который просто кишит ошибками.

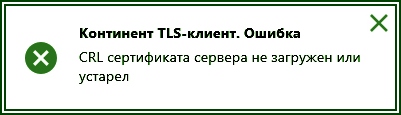

Вот эта ошибка: «crl сертификата сервера не загружен или устарел» , по запросу на которую вы сюда и пришли, она тянется с августа 2020г. Тогда в электронном бюджете произошли большие изменения, и вместе с ними, например, «приклеились» и всякие ошибки, которые до сих пор не могут быть устранены в автоматическом режиме в «полюбившемся» вам континент tls 2.0. Уж извините за сарказм.

Однако, вернёмся к нашим баранам… Такая у вас сейчас ошибка?

Если вы видите такую ошибку в своём TLS — клиенте, значит нужно установить «список отзыва» вручную

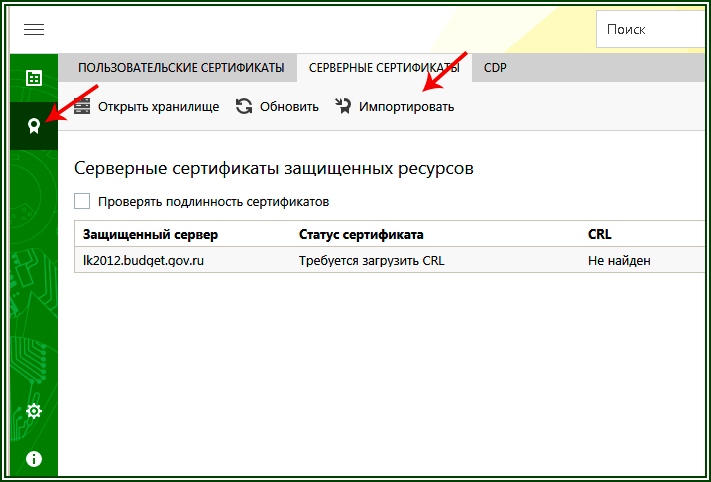

Проблема в том, что ещё 2 года назад программисты УФК говорили, что обычные пользователи не должны выискивать вручную в интернете «рецепты», и всё должно делаться автоматически в Континент TLS 2.0 «по кнопке»:

На этом скрине по задумке авторов — создателей ПО Континент TLS 2.0, мы, пользователи системы «Электронный бюджет», должны при возникновении подобных проблем лишь нажимать кнопку «обновить». Но .. реальность как всегда несколько иная… чем ожидания.

Да, кстати, если при попытке войти в электронный бюджет ПОСЛЕ выбора сертификата пользователя вылезает ошибка вида: «Необходимо обновить CRL серверного сертификата», то рецепт избавления тот же. Читаем внимательно текст НИЖЕ:

1. Перед тем как устанавливать список отзыва, необходимо вручную скачать и установить новый серверный сертификат для сервера «Континент TLS VPN» Инструкция с официального сайта Федерального казначейства . На рис.2 стрелочками указано как это сделать.

2. Теперь переходим к процедуре установки «списка отзыва»

Есть некая ссылка… — Вот она (http://crl.roskazna.ru/crl/)

По ней надо пройти, и вы увидите заголовок:

Сертификаты и Списки аннулированных сертификатов Удостоверяющего центра Федерального казначейства:

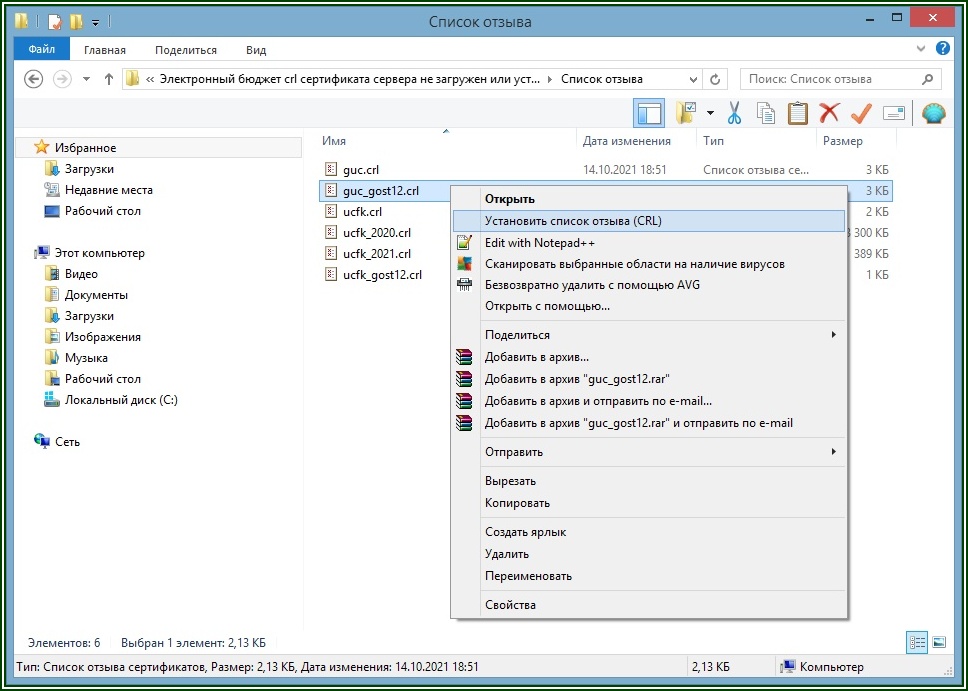

Список этот будет меняться с течением времени. Но ссылка работает пока. Это файлы с расширением .CRL на текущий момент их 6. Но не суть важно. Главное понять как их устанавливать. Итак, скачиваем все .CRL — файлы с этой страницы в какую-либо папку:

И правой мышкой, по очереди на каждом файле, нажимаем и выбираем в меню «Установить список отзыва CRL». Следуйте несложным инструкциям после этого (грубо говоря жмём на все вопросы «ОК», «далее» и т.п.)

После этого в TLS — клиенте на закладке «СЕРВЕРНЫЕ СЕРТИФИКАТЫ» вместо зловещего «требуется обновление» или «не найден» , «не действителен» изменится тут же на «Действителен», и можно работать. Вот такой вот он… Электронный бюджет… Желаю всем, чтобы это шаманство и вам помогло, ибо мне оно помогло..)

P.S. Данный рецепт получил от тех.поддержки УФК.

На чтение 3 мин. Просмотров 609 Опубликовано 15.12.2019

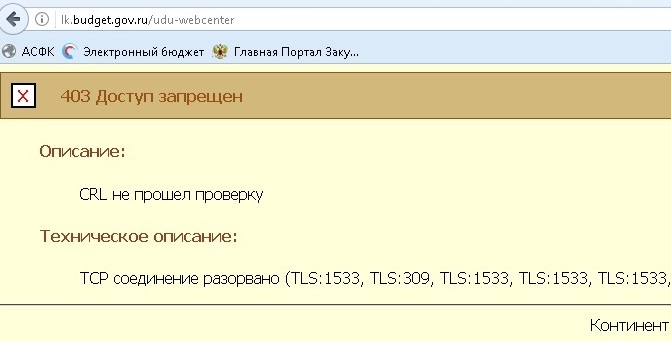

crl не прошел проверку — такую ошибку стало выдавать у моих специалистов при входе в Электронный Бюджет.

Лечится довольно просто, перезапуском службы Континент ТЛСа.

Перезапускаем службу, перезаходим в ЭБ, выбираем нужный сертификат для входа и работаем дальше.

Для тех кто не хочет делать это в ручную или незнает как перезапустить службу — в этой статье есть сам батник (который можно скачать), а так же его содержимое.

Государственная интегрированная информационная система управления

общественными финансами «Электронный бюджет»

Подсистема обеспечения информационной безопасности подсистем

Инструкция по обновлению сертификата сервера TLS на автоматизированном рабочем месте пользователя системы «Электронный бюджет»

Содержание

- Содержание

- СПИСОК ТЕРМИНОВ И СОКРАЩЕНИЙ

- ОПИСАНИЕ ОПЕРАЦИЙ

- Копирование нового сертификата сервера TLS на АРМ пользователя

- Замена сертификата сервера TLS в ПО «Континент TLS Клиент»

Содержание

СПИСОК ТЕРМИНОВ И СОКРАЩЕНИЙ

В документе используются следующие термины и сокращения:

| Текст заголовка | Текст заголовка |

|---|---|

| АРМ | автоматизированное рабочее место пользователя системы «Электронный бюджет»; |

| ОС | операционная система; |

| Пользователь | зарегистрированный в системе «Электронный бюджет» сотрудник организации, которому предоставлен доступ к определенным функциям в системе «Электронный бюджет», в соответствии с заявкой на подключение; |

| Система «Электронный бюджет» | государственная интегрированная информационная система управления общественными финансами «Электронный бюджет»; |

ОПИСАНИЕ ОПЕРАЦИЙ

Копирование нового сертификата сервера TLS на АРМ пользователя

Для копирования файла сертификата сервера TLS в локальную директорию АРМ пользователя необходимо:

-

Открыть в веб-обозревателе официальный сайта Федерального казначейства, перейдя по адресу в сети Интернет: www.roskazna.ru

Замена сертификата сервера TLS в ПО «Континент TLS Клиент»

Внимание: Настройки внешнего прокси-сервера могут отличаться от настроек, приведенных в настоящей инструкции. Настройки внешнего прокси-сервера не изменяются в рамках работ по замене сертификата сервера TLS, и должны соответствовать настройкам, используемым в организации пользователя.

-

Для замены сертификата сервера TLS в ПО «Континент TLS Клиент» на АРМ пользователя необходимо:

- Выполнить запуск диалога «Континент TLS Клиент: настройка сервиса». Для этого в меню «Пуск» ввести «Континент TLS клиент» и щелкнуть по найденному элементу.

- В разделе «Настройки защищаемого сервера» в поле «Сертификат» указать файл сертификата сервера TLS, скопированный в локальную директорию в п.4 раздела 2.1 настоящего Руководства.

Решение проблемы CRL не прошел проверку в Электронном бюджете состоит в том, что не установлены новые корневые сертификаты.

Для этого переходим на страницу http://crl.roskazna.ru/crl/ скачиваем все корневые сертификаты с расширение .crt с помощью Internet Explorer.

Устанавливаем скаченные корневые сертификаты в Доверенные корневые центры сертификации.

Обновлено 25.11.2019

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org, в прошлый раз мы с вами чинили HDD с поврежденной файловой системой и состоянием RAW уверен, что вам удалось это сделать. Сегодня я в очередной раз переведу наш вектор траблшутера в сторону терминальных столов, а именно мы рассмотрим ситуацию, что когда вы пытаетесь подключиться к удаленному серверу по RDP протоколу, а у вас после ввода логина и пароля, выскакивает ошибка, что вы не прошли проверку подлинности и причиной ошибки может быть исправление шифрования CredSSP. Давайте разбираться, что за зверь, этот CredSSP и как вам получить доступ к вашему серверу.

Как выглядит ошибка credssp

Перед тем, как я покажу вам известные мне методы ее устранения, я бы как обычно хотел подробно описать ситуацию. Вчера при попытке подключиться к своему рабочему компьютеру, работающему на Windows 10 1709, с терминального стола, входящего в RDS ферму на Windows Server 2012 R2, я получил ошибку после ввода логина и пароля:

An authentication error has occurred. The function requested is not supported. Remote computer name. This coild be to CredSSP encryption oracle remediation.

Ну и конечно в русском исполнении:

Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP

Получается двоякая ситуация, что RDP как бы работает, но вот по какой-то причине ваши учетные данные на принимающей стороне не соответствуют, каким-то критериям, давайте разбираться, что это за зверь CredSSP.

Назначение CredSSP

Что такое CredSSP — это Win32 API, используемый системами Microsoft Windows для выполнения различных операций, связанных с безопасностью, таких как аутентификация. SSPI функционирует, как общий интерфейс для нескольких поставщиков поддержки безопасности (SSP). Поставщик поддержки безопасности — это библиотека динамической компоновки (DLL), которая делает один или несколько пакетов безопасности доступными для приложений.

CredSSP позволяет приложению делегировать учетные данные пользователя от клиента целевому серверу для удаленной аутентификации. CredSSP предоставляет зашифрованный канал протокола безопасности транспортного уровня . Клиент проходит проверку подлинности по зашифрованному каналу с использованием протокола SPNEGO (Simple and Protected Negotiate) с Microsoft Kerberos или Microsoft NTLM.

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Подробнее на Microsoft https://docs.microsoft.com/en-us/windows/desktop/secauthn/credential-security-support-provider

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

- NTLM (Представлено в Windows NT 3.51 ) (msv1_0.dll) — обеспечивает проверку подлинности NTLM с запросом/ответом для клиент-серверных доменов до Windows 2000 и для не доменной аутентификации (SMB /CIFS).

- Kerberos (Представлен в Windows 2000 и обновлен в Windows Vista для поддержки AES ) (kerberos.dll). Предпочтителен для взаимной аутентификации клиент-серверного домена в Windows 2000 и более поздних версиях.

- Согласование (введено в Windows 2000) (secur32.dll) — выбирает Kerberos и, если не доступно, протокол NTLM. SSP обеспечивает возможность единого входа , иногда называемую встроенной аутентификацией Windows (особенно в контексте IIS). В Windows 7 и более поздних версиях представлен NEGOExts, в котором согласовывается использование установленных пользовательских SSP, которые поддерживаются на клиенте и сервере для аутентификации.

- Безопасный канал (он же SChannel) — Представлен в Windows 2000 и обновлен в Windows Vista и выше для поддержки более надежного шифрования AES и ECC. Этот поставщик использует записи SSL/TLS для шифрования полезных данных. (Schannel.dll)

- PCT (устарел) реализация Microsoft TLS/SSL — криптография SSP с открытым ключом, которая обеспечивает шифрование и безопасную связь для аутентификации клиентов и серверов через Интернет. Обновлено в Windows 7 для поддержки TLS 1.2.

- Digest SSP (Представлено в Windows XP ) (wdigest.dll) — Обеспечивает проверку подлинности HTTP и SASL на основе запросов/ответов между системами Windows и не-Windows, где Kerberos недоступен.

- Учетные данные (CredSSP) (Представлено в Windows Vista и доступно в Windows XP с пакетом обновления 3 (SP3)) (credssp.dll) — обеспечивает SSO и проверку подлинности на уровне сети для служб удаленных рабочих столов.

- Аутентификация с распределенным паролем (DPA) — (Представлено в Windows 2000) (msapsspc.dll) — Обеспечивает аутентификацию через Интернет с использованием цифровых сертификатов.

- Криптография с открытым ключом «пользователь-пользователь» (PKU2U) (представлена в Windows 7 ) (pku2u.dll) — обеспечивает одноранговую аутентификацию с использованием цифровых сертификатов между системами, которые не являются частью домена.

Подробнее на https://en.wikipedia.org/wiki/Security_Support_Provider_Interface

Причины ошибки шифрования CredSSP

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Уязвимость в протоколе Credential Security Support Provider (CredSSP — провайдер поддержки безопасности учетных данных) допускала удаленный запуск произвольного кода на уязвимой системе и 8 мая 2018 г. Microsoft изменила уровень безопасности подключения с Vulnerable на Mitigated и начались проблемы подключения к удаленному рабочему столу по RDP. Ранее вы могли удаленно подключаться с обновленной машины к машинам без обновления безопасности, так сказать в мягком режиме. Однако с последним обновлением, Microsoft усилила безопасность, и вы больше не можете подключаться к компьютерам без обновления закрывающего брешь CVE-2018–0886.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть и временные и обходные, которые нужно сделать быстро, чтобы хоть как-то работало, так как бизнес может в этот момент простаивать и терять деньги.

- Вы можете удалить новое обновление безопасности, самый плохой вариант, но в ответственные моменты, иногда используется, чтобы перенести работы на вечер или ночь

- Если нужно быстро получить доступ к серверу и избежать проверку подлинности credssp, то я вам советую отключить на принимающем подключении сервере галку NLA (Network Level Authentication) в русском варианте «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

- То же быстрый метод и на массовое применение, это использование групповой политики, которая изменит шифрование Oracle Remediation

- Ну и самый правильный метод, это установка обновлений на все ваши системы

Отключаем credssp в Windows через NLA

Данный метод выхода из ситуации я бы рассматривал, как быстрое, временное решение, до того, как вы установите обновления безопасности. Чтобы разрешить удаленное подключение к серверу и избегать ситуации, что произошла ошибка при проверке подлинности credssp, сделайте вот что. Откройте свойства моего компьютера, попав в систему, так же можно нажать одновременно WIN+Pause Breake или как вариант в командной строке ввести control /name Microsoft.System. В окне «Система» находим пункт меню «Настройка удаленного доступа»

Снимите галку «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

После этого вы легко сможете подключиться к данному компьютеру или серверу, но как быть что вы не можете туда попасть и снять эту галку, тут нам на помощь придет реестр Windows. Вы можете удаленно создать нужные ключи реестра, которые отключат галку NLA или политику CredSSP. Для этого вы можете пойти двумя путями:

- Использовать сетевой реестр Windows

- Использовать удаленное управление компьютером, например PsExec.exe, я вам с помощью него уже показывал, как открывать порты в брандмауэре, удаленно.

Давайте попробуем через удаленный реестр, для этого открываем Regedit, через окно «Выполнить».

Из меню «Файл» выберите пункт «Подключить сетевой реестр», далее найдите нужный вам сервер.

У вас подключится дополнительный реестр с двумя кустами. Переходите по пути (Если у вас не будет CredSSPParameters, то нужно будет их создать):

HKLMSoftwareMicrosoftWindowsCurrentVersion PoliciesSystemCredSSPParameters

Тут вам необходимо создать REG_DWORD ключ с именем AllowEncryptionOracle и значением 2. В данном варианте политика CredSSP выставит Уязвимый уровень — это самый низкий уровень защиты. Это позволит вам подключаться к серверам удаленно, используя RDP. Однако это подвергнет серверы атакам.

Или можно так же отключить NLA, для этого найдите ветку реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControl Terminal ServerWinStationsRDP-Tcp

Найдите там ключ SecurityLayer и выставите ему значение 0, чтобы деактивировать Network Level Authentication.

Теперь то же самое вы можете выполнить и через PsExec.exe, выставив для CredSSP минимальный уровень защиты или же отключить NLA, для этого находясь в cmd в режиме администратора введите команду:

PsExec.exe \w10-cl01 -u rootАдминистратор -p пароль cmd

w10-cl01 — это имя компьютера.

Далее имея запущенный сеанс cmd для удаленного компьютера, выполните команду:

REG ADD HKLMSoftwareMicrosoftWindows CurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2 (0 вернет все как было)

Аналогично можно сделать и для отключения Network Level Authentication, команда будет такой:

REG ADD «HKEY_LOCAL_MACHINESYSTEM CurrentControlSetControlTerminal ServerWinStationsRDP-Tcp» /v SecurityLayer /t REG_DWORD /d 0

Еще раз обращаю ваше внимание, что данный метод временный и самый не безопасный, применяемый в случаях, когда уже ничего сделать нельзя или дольше, а нужно уже вчера, обязательно установите все нужные обновления.

Отключаем шифрование credssp через GPO

Если у вас большая инфраструктура, в которой сотни компьютеров и сотни серверов, то вы можете до установки нужных обновлений в вечернее время, временно отключить новый уровень шифрования CredSSP и убрать ошибку «Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP». Для этого мы можем воспользоваться всеми плюсами доменной инфраструктуры Active Directory. Тут два варианта, вы можете создать массовую политику для распространения ее на нужные OU или если у вас требование для одного или двух локальных компьютеров, то на них можно запустить локальный редактор групповых политик, тем самым внеся изменения только на них.

Напоминаю, что оснастку управление групповой политикой вы можете найти на контроллере домена или компьютере с установленным пакетом RSAT, открыть ее можно через команду в окне «Выполнить» gpmc.msc. Если нужно открыть локальный редактор групповых политик, то в окне «Выполнить» введите gpedit.msc.

Вам необходимо перейти в ветку:

Конфигурация компьютера — Административные шаблоны — Система — Передача учетных данных — Исправление уязвимости шифрующего оракула (Computer Configuration — Administrative Templates — System — Credentials Delegation — Encryption Oracle Remediation

Открываем настройку «Исправление уязвимости шифрующего оракула (Encryption Oracle Remediation)». Включаем политику, у вас активируется опция «Уровень защиты», на выбор будет три варианта:

- Принудительно применять обновленные клиенты (Force Updated Clients) — она будет стоять по умолчанию из-за максимального уровня защиты, вам данную опцию нужно сменить. Это так сказать максимально безопасный уровень взаимодействия клиент, он должен быть в идеале, после установки обновлений на все сервера и компьютеры.

- Оставить уязвимость (Vulnerable) – клиенты могут подключаться на уязвимые машины.

- Уменьшить риск (Mitigated) – клиенты не могут подключаться к уязвимым серверам, но серверы могут принимать уязвимые клиенты.

Выбираем на время пункт «Оставить уязвимость (Vulnerable)». Сохраняем настройки.

После чего вам нужно обновить политику, для этого откройте командную строку и введите gpupdate /force. Если у вас не доменный компьютер, да и еще Windows 10 Home, которая не имеет встроенного локального редактора политик, то вам как я описывал выше, нужно производить правку реестра

REG ADD HKLMSoftwareMicrosoftWindows CurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2 (0 вернет все как было)

На просторах интернета ходит скрипт PowerShell, который поможет включить данную политику на всех компьютерах в Active Directory

Import-Module ActiveDirectory

$PSs = (Get-ADComputer -Filter *).DNSHostName

Foreach ($computer in $PCs) {

Invoke-Command -ComputerName $computer -ScriptBlock {

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

}

}

Самый правильный метод, это установка обновлений

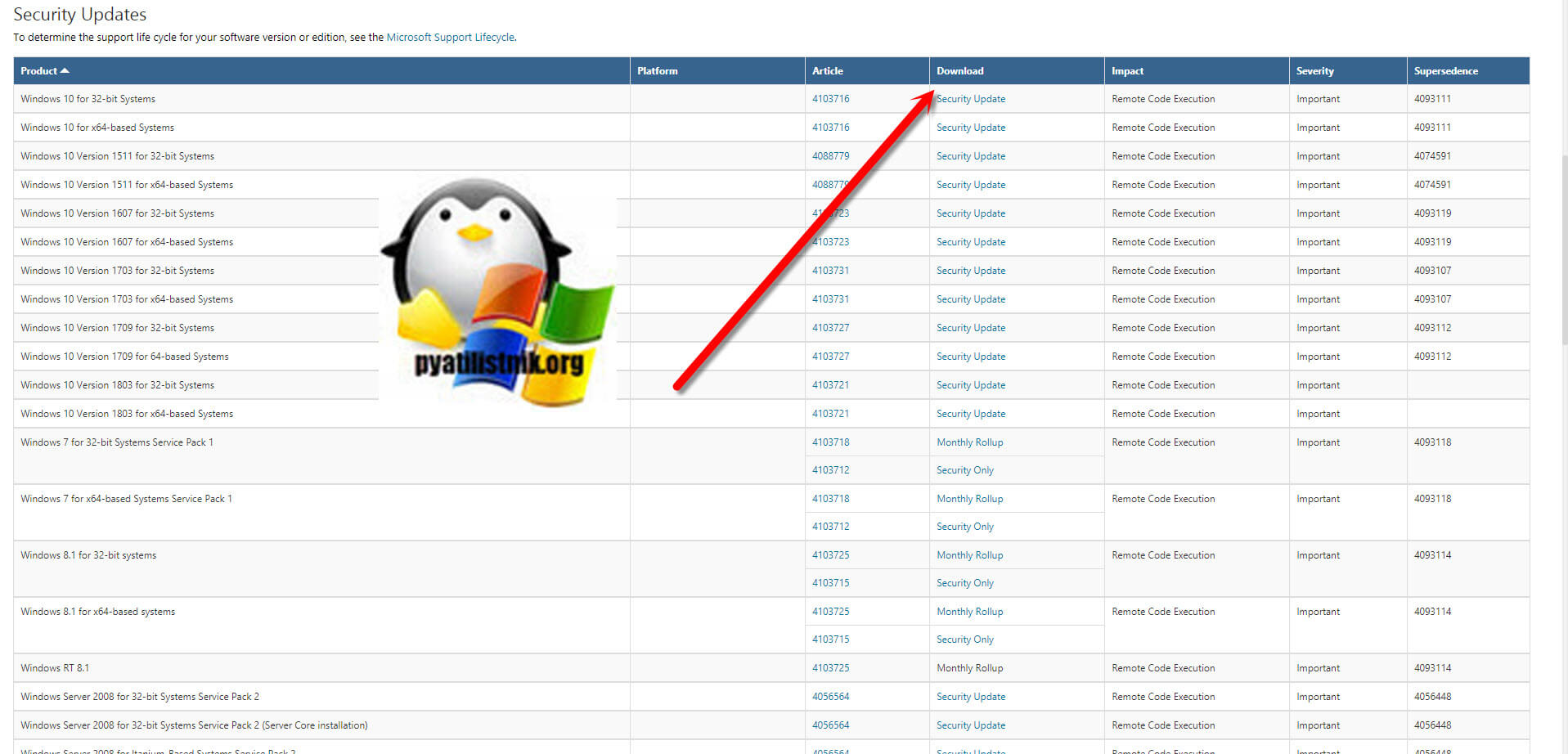

Когда вам удалось везде подключиться и подошло время обслуживания ваших серверов, быстренько производим установку обновлений закрывающих брешь (CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability).

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2018-0886

Раньше были вот такие KB, но они со временем могут меняться свой номер, поэтому пройдите по ссылке выше, так будет надежнее.

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607 — KB4103723

- Windows Server 2016 / Windows 10 1703 — KB4103731

- Windows Server 2016 / Windows 10 1709 — KB4103727

- Windows Server 2016 / Windows 10 1803 — KB4103721

На этом у меня все, надеюсь, что вы разобрались в работе CredSSP и научились ей управлять. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Не знаю в правильный ли раздел создал тему.

Есть сервер на котором установлена 1С и АС Бюджет. Подключение к этим базам идет удаленно с другого компа. Есть обработка с запросом к АС Бюджет и переноса полученных данных в 1С. При подключение к базе Ас Бюджет вылетает ошибка:

ORA-12514: listener does not currently know of service requested in connect descriptor

Может кто подсказать в чем проблема и как ее исправить?