Доброго времени уважаемые форумчане.

Суть проблемы:

С недавнего времени перестали выполнятся групповые политики в домене у пользователей.

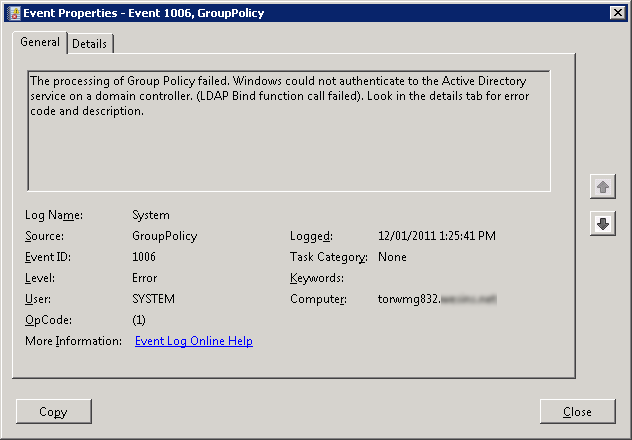

С логах системы у клиента ошибка:

Сбой обработки групповой политики из-за отсутствия сетевого подключения к контроллеру домена. Это может быть временным явлением. Как только компьютеру удастся подключиться к контроллеру домена и групповая политика будет

обработана успешно, будет создано сообщение об успехе. Если это сообщение не появляется в течение нескольких часов, обратитесь к администратору.

Не удалось успешно обновить политику пользователя. Обнаружены следующие ошибки:

Ошибка при обработке групповой политики. Не удалось пройти проверку подлинности в службе каталогов Active Directory на контроллере домена. (Ошибка при выполнении привязки LDAP Bind). На вкладке «Подробности» можно найти код и описание

ошибки.

Подробности:

Посмотрев по статье:

Event ID 1006 — Group Policy Preprocessing (Active Directory)

Как-то бред с неправильными учетными данными, даже поменял пароль. Сервер по сети доступен, сетевые папки видны:

Доступ к ним есть.

На сервере в событиях безопасности формируется аудит отказа:

Учетной записи не удалось выполнить вход в систему.

Субъект:

ИД безопасности:

NULL SID

Имя учетной записи:

—

Домен учетной записи:

—

Код входа:

0x0

Тип входа: 3

Учетная запись, которой не удалось выполнить вход:

ИД безопасности:

NULL SID

Имя учетной записи:

CAB2$

Домен учетной записи:

DOMAIN.LOCAL

Сведения об ошибке:

Причина ошибки:

Выбранный режим входа для данного пользователя на этом компьютере не предусмотрен.

Состояние:

0xC000015B

Подсостояние:

0x0

Сведения о процессе:

Идентификатор процесса вызывающей стороны:

0x0

Имя процесса вызывающей стороны:

—

Сведения о сети:

Имя рабочей станции:

—

Сетевой адрес источника:

192.168.1.16

Порт источника:

50404

Сведения о проверке подлинности:

Процесс входа:

Kerberos

Пакет проверки подлинности:

Kerberos

Промежуточные службы:

—

Имя пакета (только NTLM):

—

Длина ключа:

0

Данное событие возникает при неудачной попытке входа. Оно регистрируется на компьютере, попытка доступа к которому была выполнена.

Поля «Субъект» указывают на учетную запись локальной системы, запросившую вход. Обычно это служба, например, служба «Сервер», или локальный процесс, такой как Winlogon.exe или Services.exe.

В поле «Тип входа» указан тип выполненного входа. Наиболее распространенными являются типы 2 (интерактивный) и 3 (сетевой).

В полях «Сведения о процессе» указано, какая учетная запись и процесс в системе выполнили запрос на вход.

Поля «Сведения о сети» указывают на источник запроса на удаленный вход. Имя рабочей станции доступно не всегда, и в некоторых случаях это поле может оставаться незаполненным.

Поля сведений о проверке подлинности содержат подробные данные о конкретном запросе на вход.

— В поле «Промежуточные службы» указано, какие промежуточные службы участвовали в данном запросе на вход.

— Поле «Имя пакета» указывает на подпротокол, использованный с протоколами NTLM.

— Поле «Длина ключа» содержит длину созданного сеансового ключа. Это поле может иметь значение «0», если сеансовый ключ не запрашивался.

Доброго времени уважаемые форумчане.

Суть проблемы:

С недавнего времени перестали выполнятся групповые политики в домене у пользователей.

С логах системы у клиента ошибка:

Сбой обработки групповой политики из-за отсутствия сетевого подключения к контроллеру домена. Это может быть временным явлением. Как только компьютеру удастся подключиться к контроллеру домена и групповая политика будет

обработана успешно, будет создано сообщение об успехе. Если это сообщение не появляется в течение нескольких часов, обратитесь к администратору.

Не удалось успешно обновить политику пользователя. Обнаружены следующие ошибки:

Ошибка при обработке групповой политики. Не удалось пройти проверку подлинности в службе каталогов Active Directory на контроллере домена. (Ошибка при выполнении привязки LDAP Bind). На вкладке «Подробности» можно найти код и описание

ошибки.

Подробности:

Посмотрев по статье:

Event ID 1006 — Group Policy Preprocessing (Active Directory)

Как-то бред с неправильными учетными данными, даже поменял пароль. Сервер по сети доступен, сетевые папки видны:

Доступ к ним есть.

На сервере в событиях безопасности формируется аудит отказа:

Учетной записи не удалось выполнить вход в систему.

Субъект:

ИД безопасности:

NULL SID

Имя учетной записи:

—

Домен учетной записи:

—

Код входа:

0x0

Тип входа: 3

Учетная запись, которой не удалось выполнить вход:

ИД безопасности:

NULL SID

Имя учетной записи:

CAB2$

Домен учетной записи:

DOMAIN.LOCAL

Сведения об ошибке:

Причина ошибки:

Выбранный режим входа для данного пользователя на этом компьютере не предусмотрен.

Состояние:

0xC000015B

Подсостояние:

0x0

Сведения о процессе:

Идентификатор процесса вызывающей стороны:

0x0

Имя процесса вызывающей стороны:

—

Сведения о сети:

Имя рабочей станции:

—

Сетевой адрес источника:

192.168.1.16

Порт источника:

50404

Сведения о проверке подлинности:

Процесс входа:

Kerberos

Пакет проверки подлинности:

Kerberos

Промежуточные службы:

—

Имя пакета (только NTLM):

—

Длина ключа:

0

Данное событие возникает при неудачной попытке входа. Оно регистрируется на компьютере, попытка доступа к которому была выполнена.

Поля «Субъект» указывают на учетную запись локальной системы, запросившую вход. Обычно это служба, например, служба «Сервер», или локальный процесс, такой как Winlogon.exe или Services.exe.

В поле «Тип входа» указан тип выполненного входа. Наиболее распространенными являются типы 2 (интерактивный) и 3 (сетевой).

В полях «Сведения о процессе» указано, какая учетная запись и процесс в системе выполнили запрос на вход.

Поля «Сведения о сети» указывают на источник запроса на удаленный вход. Имя рабочей станции доступно не всегда, и в некоторых случаях это поле может оставаться незаполненным.

Поля сведений о проверке подлинности содержат подробные данные о конкретном запросе на вход.

— В поле «Промежуточные службы» указано, какие промежуточные службы участвовали в данном запросе на вход.

— Поле «Имя пакета» указывает на подпротокол, использованный с протоколами NTLM.

— Поле «Длина ключа» содержит длину созданного сеансового ключа. Это поле может иметь значение «0», если сеансовый ключ не запрашивался.

Hi Spiceheads,

I’m getting an error using gpupdate on an active directory network I’m supporting for a small non-profit. Gpudate and gpupdate /force fail on two of three computers on our network with event 1006 (LDAP bind function call failed) and error 49 (invalid credentials). Strangely enough, gpupdate commands complete successfully on one machine on the network. It doesn’t matter which user is logged in, only the one computer works; the other two refuse to update group policy but can still contact the DC. A single server 2012 installation is functioning as our only domain controller, DNS server and DHCP server.

From my understanding, this error could be the result of a DNS misconfiguration or a credential error. Here’s what I’ve done or verified so far:

— Each client’s NIC DNS settings point only to the IP of the DC. DHCP is automatically configured.

— Leaving and rejoining the domain on a client computer does not solve the issue.

— Ping requests from every client to the DC succeed, both by IP address and by DC name.

— Reboots of both client computers, router and DC have not helped.

— Password reset from server, log out and log in on a user account has not helped, thought the password does change successfully.

— The DNS settings on the NIC of the domain controller are set to 1.) the domain controller’s IP and 2.) 127.0.0.1

— Cleared all credentials in credential manager on client machines.

— NIC settings of the working client machine and non-working client machines have identical DNS, DHCP records. [DNS is IP of DC, DHCP is automatic]

— Verified DNS service was running on DC

— Ran Best Practice Analyzer on DNS server. Results:

• Warning: The DNS server should have scavenging enabled.

• Warning: The list of root hints should contain more than one entry.

• Warning: Ethernet 2 should be configured to use both a preferred and an alternate DNS server

• Error: DNS servers on Ethernet 2 should include the loopback address, but not as the first entry. [Editor’s note: Ethernet 2 in the only NIC enabled, Ethernet 1 was disabled. First address is that of the server on the local network, second is 127.0.0.1]

This is my first post on Spiceworks. Thanks for the help in advance – I’m totally up a creek with this one.

Group policy error (LDAP Bind fails)

Posted on 18/05/2012 Updated on 18/05/2012

On some systems (in my cases Remote Desktop Session Hosts (RDSHs)) the following error appears in the System event log:

Event ID: 1006

Description: The processing of Group Policy failed. Windows could not authenticate to the Active Directory service on a domain controller. (LDAP Bind function call failed). Look in the details tab for error code and description.

Source: GroupPolicy

Level: Error

User: USER_ACCOUNT

Computer: YOUR_SYSTEM

Logged: DATE_AND_TIME

Task Category: None

Keywords:

OpCode: (1)

The event source is GroupPolicy, which means the group policy client. The description tells us the processing of group policies failed, because Windows couldn’t authenticate to the Active Directory (AD) service server side (so on a domain controller (DC)), a conclusion from the fact the LDAP Bind function call has failed. The Details tab shows us the exact error code (see the field ErrorCode) is 49.

Figure 1

Figure 2

Figure 3

Side note: the event source GroupPolicy is technically registered with the name “Microsoft-Windows-GroupPolicy” (HKEY_LOCAL_MACHINESYSTEMCurrentControlSetserviceseventlogSystemMicrosoft-Windows-GroupPolicy). The DLL (gpsvc.dll) is configured here, but there is also a referral to a GUID ({aea1b4fa-97d1-45f2-a64c-4d69fffd92c9}) for more information through the REG_EXPAND_SZ named value providerGuid. A provider with this GUID is registered in the registry at the location HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionWINEVTPublishers{ aea1b4fa-97d1-45f2-a64c-4d69fffd92c9} (HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionWINEVTPublishers is the place where event providers are registered), which contains the provider’s name (Microsoft-Windows-GroupPolicy) and new referrals to the DLL that is used for the event logging (gpsvc.dll).

Side note: LDAP stands for Lightweight Directory Access Protocol and is a protocol used to communicate to directory servers (like Active Directory (AD) servers, called domain controllers). When setting up an LDAP connection there could be some initialization phase to set it up. This is called the Bind (hence LDAP Bind) and the action is called binding. This includes (but is not limited to) authentication.

What is error code 49? The error and its error codes are described on http://technet.microsoft.com/en-us/library/cc727283(v=ws.10).aspx, where we can read 49 means “Invalid credentials”. This means a logged on user has invalid credentials, so he/she can’t authenticate to AD to get his/her user group policies. It’s impossible to log on with invalid credentials, so this means the user had valid credentials at the time of logon, but the credentials became invalid while he/she was logged on (so during the session) in a way where the Kerberos tickets for that user are expired too (those tickets are used for authentication to Kerberos aware services (the story about Kerberos can be quite complex, so I’m making it simple here)). This is not always the case though. For example, somebody can be logged on and received Kerberos tickets and then an administrator changes your password. The tickets of the logged on user are still valid though (that is, for the rest of the ticket lifetime). Anyway, the thing is there could be another reason for this error… As I always say: don’t take those error messages too literally.

Another known cause for this error seems to be a name resolution problem. Check if your server has been registered correctly in DNS, doesn’t contain incorrect hosts file (in %windir%System32driversetc) entries, doesn’t contain incorrect lmhosts.sam file (also in %windir%System32driversetc) entries. Especially when your system has been built up based on a “specific” image (which is not sysprepped), these things should be checked for. By the way, it’s a best practice to use “generic” images (sysprepped) to deploy new systems. As a good IT administrator I have checked all those things, but no luck… Well, I mean everything was fine, so I hadn’t found the cause of the logged error yet :-s

I started to look and look and look at those errors… Over and over again… The weird thing is this error is logged for multiple users, but only for a few of them. And there is no DC being mentioned in the event (see figure 2: EventData – DCName)… Also, the error is always logged every night between 0 and 5 AM (local time). After that I see successful group policy events being logged, even for the same users! To be more precise I get the following successful System events (the time moments clearly differ from those from the previous screenshots, but that doesn’t really matter):

Event ID: 1503

Description: The Group Policy settings for the user were processed successfully. New settings from 10 Group Policy objects were detected and applied.

Source: GroupPolicy

Level: Information

User: USER_ACCOUNT

Computer: YOUR_SYSTEM

Logged: DATE_AND_TIME

Task Category: None

Keywords:

OpCode: (1)

Figure 4

Figure 5

Figure 6

Then a colleague of mine, Jo Jacobs, told me some users once had time restrictions to logon! Hey how! I checked the account settings in AD for the users having such a GP error being logged in the System event and oh yes, indeed, those users were time restricted between 0 and 5 AM every day! Users who don’t have this error being logged obviously had no time restriction at all. You can change those time restrictions in the AD management console (on WS03 that’s Active Directory Users and Computers (dsa.msc)): select the user object, right-click it, select Properties, go to the tab “Account” and click the button “Logon Hours…”. The dialog box “Logon Hours for USER” appears and you can clearly see the white pieces, representing the time frames where the user is denied to logon (the blue time frames show us when the user is allowed to logon).

Figure 7

The solution is simple: if you need those time restrictions, then ignore the error events. If you don’t need those time restrictions, remove them and the errors will disappear too. In our case time restrictions were once necessary for some users, but not anymore. So it seems some users still have old settings! We are planning to remove the time restrictions! You see, sometimes hunting error events can help you keep your environment clean and compliant! J

For those who want to automate all this you can execute the following PowerShell (PS) script. It looks for every user in your domain and checks for his/her Logon Hours. If there are time restrictions, those are removed. Note you should replace the first line with your own LDAP path.

$URL = “LDAP://DC=DOMAIN,DC=TLD”;

$root = New-Object DirectoryServices.DirectoryEntry $URL

$ds = New-Object DirectoryServices.DirectorySearcher

$ds.SearchRoot = $root

$ds.filter = “objectCategory=Person”

$src = $ds.FindAll()

Write-Host $src.Count ” user objects found.`n”

$src | %{

$de = $_.GetDirectoryEntry()

$LH = New-Object ‘Byte[]’ 21

For ($k = 0; $k -le 20; $k = $k + 1)

{

$LH[$k] = [byte]255

}

if (diff $de.logonHours.Value $LH)

{

$de.logonHours.Value = $LH

$de.SetInfo()

Write-Host -f yellow (“Changed:`t” + $de.properties[“sAMAccountName”])

Start-Sleep -m 200

}

else

{

Write-Host -f green (“Unchanged:`t” + $de.properties[“sAMAccountName”])

}

}

The number of user objects is calculated first. Then every user’s Logon Hours is compared to the variable LH, which is an byte array of 21 “full bytes” (1111 1111), representing allowed logon all the time (so no restrictions). If Logon Hours is the same (so there are no restrictions), nothing further happens. Otherwise Logon Hours is set to this variable, effectively meaning all restrictions are removed.

One last set of “last things” J

- In the case described here (and that I have experienced) there were no invalid credentials, so again, don’t take those errors and error code descriptions always too literally. Of course it has something to do with credentials the user cannot really use anymore (i.e. during the time restrictions), so it is close.

- My case explains why there is no DC mentioned in the error details: because of the time restrictions it has nothing to do with a specific DC.

- You can use the great tool ADModify.net to change user attributes in bulk, but Logon Hours isn’t available… L It’s not even possible through the Custom tab where you can specify “custom” attributes. That’s because ADModify.net doesn’t support byte arrays and that’s what Logon Hours actually is (or otherwise called: an octet string). So you should use the script instead.

Ciao!

Pedro

Links:

- http://technet.microsoft.com/en-us/library/cc727283(v=ws.10).aspx

- Remove From My Forums

LDAP Bind failure / GroupPolicy 1006 / ErrorCode 81 (on one workstation only)

-

Question

-

Multiple domain accounts on this same workstation yield the same error; those same accounts on other workstations sail through with no problems.

It’s occurring intermittently: roughly about 9 out of 10 queries fail, but rarely (with decreasing frequency of late) sometimes one goes through right away. Otherwise, sometimes it does work but can take on the order of ten to thirty minutes to get a reply.

It’s pretty plain that it’s a client-side problem.

Win8.0=>WSE2012Here’s the System Event Log XML:

<Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event"> <System> <Provider Name="Microsoft-Windows-GroupPolicy" Guid="{AEA1B4FA-97D1-45F2-A64C-4D69FFFD92C9}" /> <EventID>1006</EventID> <Version>0</Version> <Level>2</Level> <Task>0</Task> <Opcode>1</Opcode> <Keywords>0x8000000000000000</Keywords> <TimeCreated SystemTime="2015-03-21T22:47:59.416177300Z" /> <EventRecordID>97988</EventRecordID> <Correlation ActivityID="{AB4A4C93-02DE-486F-A27C-715DE5C01BC3}" /> <Execution ProcessID="956" ThreadID="5172" /> <Channel>System</Channel> <Computer>FACILITY1.OIT.local</Computer> <Security UserID="S-1-5-18" /> </System> <EventData> <Data Name="SupportInfo1">1</Data> <Data Name="SupportInfo2">5740</Data> <Data Name="ProcessingMode">0</Data> <Data Name="ProcessingTimeInMilliseconds">278547</Data> <Data Name="ErrorCode">81</Data> <Data Name="ErrorDescription">Server Down</Data> <Data Name="DCName" /> </EventData> </Event>How to begin troubleshooting/fixing this? Google isn’t turning up much; I’m a part-time Reluctant SysAdmin who knows what the acronym LDAP stands for, but not much more than that.

Answers

-

OK, got it.

We’re using Hamachi for our VPN and it was conflicting with our DNS. When I pinged the server it resolved to the Hamachi-supplied IP and not our internal LAN IP (Hamachi does this to avoid internal IP conflicts).

In this case, however, the faux IP was causing trouble. Hamachi has a configuration setting Disable members going online in the host network, which when turned on disables the VPN client when the machine

is on the LAN. I turned on the setting and the script pushed right on through.The reason it only showed on this computer is that it’s our only laptop that’s mobile and also joined to the domain; other laptops that leave the building aren’t joined and so don’t need drive mapping (I’m using an LDAP query in the signin script for group-based

drive letter assignments). The common denominator escaped me at first, but a quick ping got me sniffing down the right path.- Marked as answer by

Sunday, March 22, 2015 9:24 PM

- Marked as answer by

- Remove From My Forums

LDAP Bind failure / GroupPolicy 1006 / ErrorCode 81 (on one workstation only)

-

Question

-

Multiple domain accounts on this same workstation yield the same error; those same accounts on other workstations sail through with no problems.

It’s occurring intermittently: roughly about 9 out of 10 queries fail, but rarely (with decreasing frequency of late) sometimes one goes through right away. Otherwise, sometimes it does work but can take on the order of ten to thirty minutes to get a reply.

It’s pretty plain that it’s a client-side problem.

Win8.0=>WSE2012Here’s the System Event Log XML:

<Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event"> <System> <Provider Name="Microsoft-Windows-GroupPolicy" Guid="{AEA1B4FA-97D1-45F2-A64C-4D69FFFD92C9}" /> <EventID>1006</EventID> <Version>0</Version> <Level>2</Level> <Task>0</Task> <Opcode>1</Opcode> <Keywords>0x8000000000000000</Keywords> <TimeCreated SystemTime="2015-03-21T22:47:59.416177300Z" /> <EventRecordID>97988</EventRecordID> <Correlation ActivityID="{AB4A4C93-02DE-486F-A27C-715DE5C01BC3}" /> <Execution ProcessID="956" ThreadID="5172" /> <Channel>System</Channel> <Computer>FACILITY1.OIT.local</Computer> <Security UserID="S-1-5-18" /> </System> <EventData> <Data Name="SupportInfo1">1</Data> <Data Name="SupportInfo2">5740</Data> <Data Name="ProcessingMode">0</Data> <Data Name="ProcessingTimeInMilliseconds">278547</Data> <Data Name="ErrorCode">81</Data> <Data Name="ErrorDescription">Server Down</Data> <Data Name="DCName" /> </EventData> </Event>How to begin troubleshooting/fixing this? Google isn’t turning up much; I’m a part-time Reluctant SysAdmin who knows what the acronym LDAP stands for, but not much more than that.

Answers

-

OK, got it.

We’re using Hamachi for our VPN and it was conflicting with our DNS. When I pinged the server it resolved to the Hamachi-supplied IP and not our internal LAN IP (Hamachi does this to avoid internal IP conflicts).

In this case, however, the faux IP was causing trouble. Hamachi has a configuration setting Disable members going online in the host network, which when turned on disables the VPN client when the machine

is on the LAN. I turned on the setting and the script pushed right on through.The reason it only showed on this computer is that it’s our only laptop that’s mobile and also joined to the domain; other laptops that leave the building aren’t joined and so don’t need drive mapping (I’m using an LDAP query in the signin script for group-based

drive letter assignments). The common denominator escaped me at first, but a quick ping got me sniffing down the right path.- Marked as answer by

Sunday, March 22, 2015 9:24 PM

- Marked as answer by

Доброго времени уважаемые форумчане.

Суть проблемы:

С недавнего времени перестали выполнятся групповые политики в домене у пользователей.

С логах системы у клиента ошибка:

Сбой обработки групповой политики из-за отсутствия сетевого подключения к контроллеру домена. Это может быть временным явлением. Как только компьютеру удастся подключиться к контроллеру домена и групповая политика будет

обработана успешно, будет создано сообщение об успехе. Если это сообщение не появляется в течение нескольких часов, обратитесь к администратору.

Не удалось успешно обновить политику пользователя. Обнаружены следующие ошибки:

Ошибка при обработке групповой политики. Не удалось пройти проверку подлинности в службе каталогов Active Directory на контроллере домена. (Ошибка при выполнении привязки LDAP Bind). На вкладке «Подробности» можно найти код и описание

ошибки.

Подробности:

Посмотрев по статье:

Event ID 1006 — Group Policy Preprocessing (Active Directory)

Как-то бред с неправильными учетными данными, даже поменял пароль. Сервер по сети доступен, сетевые папки видны:

Доступ к ним есть.

На сервере в событиях безопасности формируется аудит отказа:

Учетной записи не удалось выполнить вход в систему.

Субъект:

ИД безопасности:

NULL SID

Имя учетной записи:

—

Домен учетной записи:

—

Код входа:

0x0

Тип входа: 3

Учетная запись, которой не удалось выполнить вход:

ИД безопасности:

NULL SID

Имя учетной записи:

CAB2$

Домен учетной записи:

DOMAIN.LOCAL

Сведения об ошибке:

Причина ошибки:

Выбранный режим входа для данного пользователя на этом компьютере не предусмотрен.

Состояние:

0xC000015B

Подсостояние:

0x0

Сведения о процессе:

Идентификатор процесса вызывающей стороны:

0x0

Имя процесса вызывающей стороны:

—

Сведения о сети:

Имя рабочей станции:

—

Сетевой адрес источника:

192.168.1.16

Порт источника:

50404

Сведения о проверке подлинности:

Процесс входа:

Kerberos

Пакет проверки подлинности:

Kerberos

Промежуточные службы:

—

Имя пакета (только NTLM):

—

Длина ключа:

0

Данное событие возникает при неудачной попытке входа. Оно регистрируется на компьютере, попытка доступа к которому была выполнена.

Поля «Субъект» указывают на учетную запись локальной системы, запросившую вход. Обычно это служба, например, служба «Сервер», или локальный процесс, такой как Winlogon.exe или Services.exe.

В поле «Тип входа» указан тип выполненного входа. Наиболее распространенными являются типы 2 (интерактивный) и 3 (сетевой).

В полях «Сведения о процессе» указано, какая учетная запись и процесс в системе выполнили запрос на вход.

Поля «Сведения о сети» указывают на источник запроса на удаленный вход. Имя рабочей станции доступно не всегда, и в некоторых случаях это поле может оставаться незаполненным.

Поля сведений о проверке подлинности содержат подробные данные о конкретном запросе на вход.

— В поле «Промежуточные службы» указано, какие промежуточные службы участвовали в данном запросе на вход.

— Поле «Имя пакета» указывает на подпротокол, использованный с протоколами NTLM.

— Поле «Длина ключа» содержит длину созданного сеансового ключа. Это поле может иметь значение «0», если сеансовый ключ не запрашивался.

: Эта встреча также не удалась, пока обработка групповой политики.

Переустановите сложную программу Определите приложение или программу, активирующую ошибку Event ID 1001, а затем удалите ее. Затем перезапустите свою технологию и получите новую копию, связанную с надоедливым приложением. Если реальное приложение или только программа действительно повреждены, переустановите ее, чтобы устранить проблему.

Групповая политика сообщает мощный код ошибки. Эта информация отображается на планшете с подробными сведениями об ошибке в средстве просмотра событий. Стиль ошибки (также отображается в виде десятичного числа), но рабочие области Эти описания ошибок указывают на причину данной целевой ошибки. Оцените код ошибки, используя конкретный следующий список:

Одобрено

Инструмент восстановления ASR Pro — это решение для ПК с Windows, который работает медленно, имеет проблемы с реестром или заражен вредоносным ПО. Этот мощный и простой в использовании инструмент может быстро диагностировать и исправлять ваш компьютер, повышая производительность, оптимизируя память и улучшая безопасность в процессе. Больше не страдайте от вялости компьютера — попробуйте ASR Pro сегодня!

Эти правила ошибки могут указывать на то, что пользователь обычно не авторизован для доступа к Active Directory.

Войдите в систему до вашего текущего затронутого клиента, практикующего локальную кредитную учетную запись с привилегиями авторизованного пользователя.Откройте PowerShell с повышенными привилегиями или командную строку.Запустите Netdom Get. netdom.exe resetpwd /s:CADSDC-PROD-01.ad.wisc.edu/ud:adjsmith-ou/pd:*Начать сначала.

Чтобы исправить авторизацию доступа Active Directory:

- Используйте процедуры устранения неполадок Active Directory, чтобы лучше диагностировать наиболее важную проблему.

Код b: ошибка 44 (неверные учетные данные)

Этот код диапазона ошибок может означать, что информация об учетной записи пользователя поступает с истекшим сроком действия, а пользователь остается подключенным к компьютеру.

Измените пароль клиента.Блокировка разблокировки рабочей станции.Проверьте, нормально ли работают системные службы под этой учетной записью.Очевидно, проверьте правильность пароля в этой фиксированной конфигурации учетной записи агента ПК.

Чтобы проверить недействительную экспертизу:

- Измените пароль посетителя.

- Заблокировать / разблокировать мой компьютер.

- Установите этот флажок, чтобы помочь вам узнать, работают ли какие-либо системные службы, относящиеся к беговой дорожке, в интересах пользователя учетной записи. Проверьте

- , что каждый пароль в большей части конфигурации службы приемлем для учетной записи пользователя.

Стандарт ошибки: 258 (время ожидания истекло). Этот

код ошибки может указывать на неправильную конфигурацию DNS.

Чтобы решить проблемы с тайм-аутом:

- Используйте один специальный специальный инструмент nslookup, чтобы, вероятно, показать, что _ldap._tcp.Records был спрятан, и указать изменения сервера (где конкретное доменное имя DNS – это отдельное квалифицированное доменное имя в вашем домене Active Directory.)

- Используйте упреждающие процедуры устранения неполадок, чтобы лучше диагностировать точную дилемму.

Примечание. Эти шаги могут дать разные общие результаты, если ваша сеть, с другой стороны, ограничивает блокировку пакетов ICMP.

Проверка:

Групповая политика применения при запуске электроники, позволяющая пользователю продолжить работу. После этого группа политик часто применяется каждые 90–120 минут. События, которые, по утверждениям экспертов, появляются в журнале событий, вполне могут не отражать самую последнюю информацию о групповой политике. По этой причине вам всегда следует обновлять групповую политику, чтобы определить, правильно ли работает групповая политика.

Как инструмент создания отчетов для работы с конечными пользователями, dcdiag – это инструмент, который не знает, как выявлять ошибочное поведение в системе. Вывод команды Dcdiag Presentations для управления вашим временем. Чтобы открыть командную строку с повышенными привилегиями, нажмите кнопку «Пуск», щелкните правой кнопкой мыши «Командная строка» и выберите «Запуск от имени владельца».

Чтобы обновить групповую политику на каком-либо компьютере:

- Откройте новое значимое меню «Пуск». Щелкните “Все программы”, затем щелкните “Стандартные”.

- Щелкните “Запросить инструкции”.

- В разных окнах командной строки gpupdate, не говоря уже о нажатии ENTER.

- После загрузки gpupdate откройте средство просмотра событий.

Групповая политика правильно работает в рамках последнего события групповой политики, указанного в отчете о системных событиях, предоставляет один из следующих идентификаторов сценария:

Содержание

- Разрешение на доступ к компьютеру отсутствует обратитесь к сетевому администратору windows 10

- Вопрос

- Ответы

- Все ответы

- Решение проблем с доступом к сетевым папкам в Windows 10

- Решаем проблему с доступом к сетевым папкам в Windows 10

- Способ 1: Предоставление доступа

- Способ 2: Настройка Служб компонентов

- Windows не может получить доступ к компьютеру в локальной сети

- Виды проблемы и коды ошибок

- Ошибка 0×80070035 «Не найден сетевой путь»

- Исправление ошибок с правами аккаунта

- Решение ошибки «Windows не может получить доступ к имя ПК»

- 4 thoughts on “ Windows не может получить доступ к компьютеру в локальной сети ”

- Ошибка «Обратитесь к администратору сети для получения разрешения» для Hosts в Windows 10 или 7 — Как Сохранить Файл в Этом Месте?

- В чем причина ошибки «Обратитесь к администратору сети для получения разрешения»?

- Как исправить ошибку «Обратитесь к администратору сети для получения разрешения» в Windows 10 или 7?

- Windows не может получить доступ к компьютеру (Windows 10)

Разрешение на доступ к компьютеру отсутствует обратитесь к сетевому администратору windows 10

Вопрос

Коллеги, прошу помощи по следующему вопросу:

Есть локальная сеть в которой присутствуют контроллеры домена, файловый сервер (Windows Server 2012 R2) и пользовательские ПК на Windows 10 (более 300).

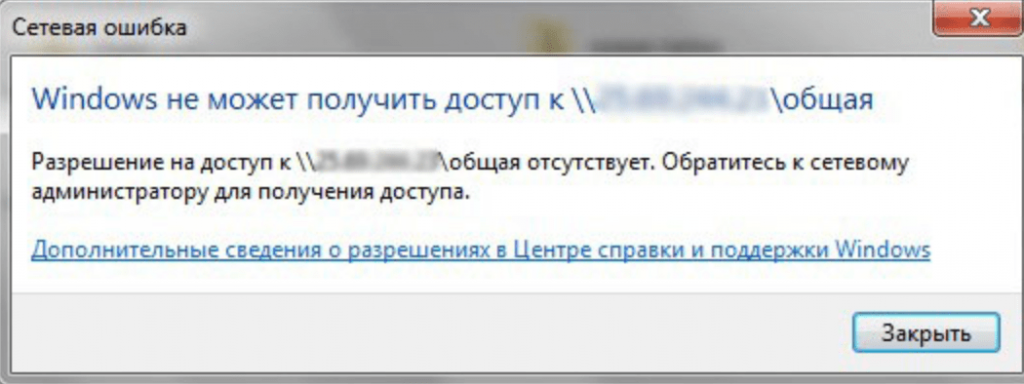

Периодически происходит ситуация, когда пользователь не может получить доступ к файловому серверу. Появляется ошибка «Расположение недоступно «Нет доступа к «путь к папке на файловом сервере» Сетевая папка недоступна. За информацией о разрешении проблемы в сети обратитесь к справочной системе Windows.»

Также может появиться ошибка «Windows не может получить доступ к «путь к папке на файловом сервере». Разрешение на доступ к «»путь к папке на файловом сервере» отсутствует. Обратитесь к сетевому администратору для получения доступа»

При этом необходимый доступ пользователю предоставлен. Периодически в такой ситуации помогает заходить на файловый сервер по ip-адресу. После перезагрузки ПК пользователь может минут 10-20 поработать и доступ пропадает. Через некоторое время доступ появляется самостоятельно.

Проблему уже долгое время не получается победить, т.к. она возникает периодически, когда чаще, когда реже и уходит самостоятельно, но у каждого пользователя уходит через разное время. В чем может быть проблема?

Ответы

Все ответы

Какие действия Вы предпринимали для решения проблемы.

Есть ли ошибки в журналах на стороне сервера?

Какие ошибки на стороне клиента в журнале событий?

Проблема воспроизводится постоянно на одних и тех же компьютерах/подсети или у всех?

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий.

Для решения проблемы проверялось наличие прав пользователя на доступ к ресурсу, была попытка зайти на ресурс по ip-адресу (успешно), перезагружался ПК, но после кратковременной работы доступ терялся снова.

Журналы на стороне сервера не смотрел, т.к. у меня нет прямого доступа к ним (запросил у коллег)

Смотрел журналы на клиентской машине. Журнал «Безопасность» в моем случае имеет актуальность событий 1ч 30 мин и т.к. я к нему не сразу обратился, то событий непосредственно в момент проблем не зафиксировал.

Журнал «Система» смотрел, но на момент просмотра ошибок не нашел. После Вашего сообщения решил его посмотреть еще раз и отфильтровал события только на ошибки. В итоге увидел, что примерно во время отсутствия доступа к сетевому ресурсу были сообщения об ошибке:

— с кодом 7043 «Служба «Клиент групповой политики» не завершила работу должным образом после получения управления для выполнения предзавершающих операций»

— с кодом 1130 «Ошибка «Сценарий запуска» (таких ошибок всего 4 на разные сценарии)

— с кодом 1006 «Ошибка при обработке групповой политики. Не удалось пройти проверку подлинности в службе каталогов Active Directory на контроллере домена. (Ошибка при выполнении привязки LDAP Binde).»

Это и есть причина проблемы с доступом по сети?

Проблема воспроизводится все время на разных компьютерах, причем из более чем 300 она в один день проявляется у 2-3 пользователей. Может неделю быть тишина, потом опять всплывает у 1-2 пользователей.

Источник

Решение проблем с доступом к сетевым папкам в Windows 10

Пользователи иногда настраивают локальные сети и домашние группы, что позволяет обмениваться файлами между подключенными к интернету устройствами в пределах одной системы. Создаются специальные общие директории, добавляются сетевые принтеры и производятся прочие действия в группе. Однако случается, что доступ ко всем или некоторым папкам ограничен, поэтому приходится вручную исправлять данную проблему.

Решаем проблему с доступом к сетевым папкам в Windows 10

Перед тем, как вы перейдете к ознакомлению со всеми возможными методами решения возникшей неполадки, рекомендуем еще раз убедиться в том, что локальная сеть и домашняя группа были настроены правильно и сейчас они функционируют корректно. Разобраться с этим вопросом вам помогут другие наши статьи, переход к ознакомлению с которыми осуществляется нажатием по следующим ссылкам.

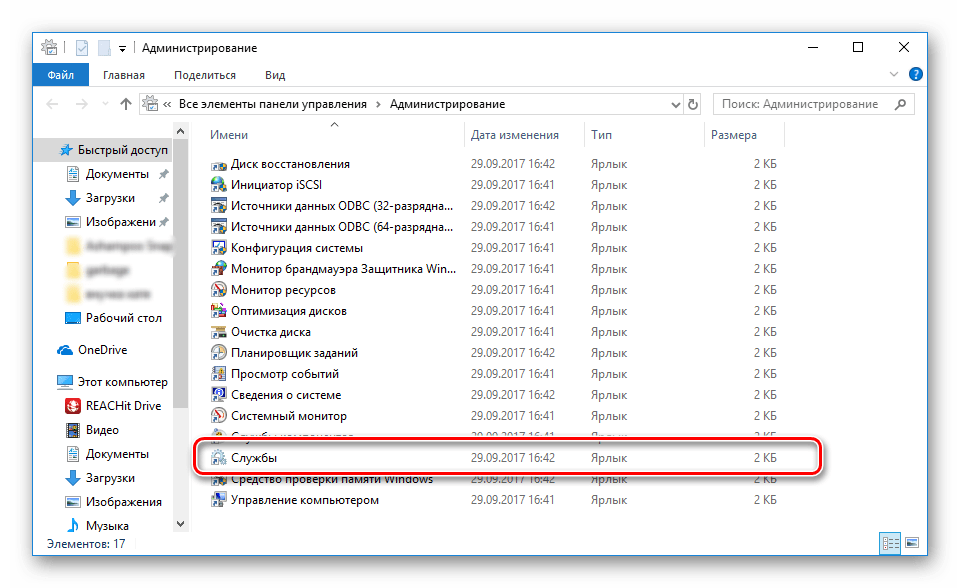

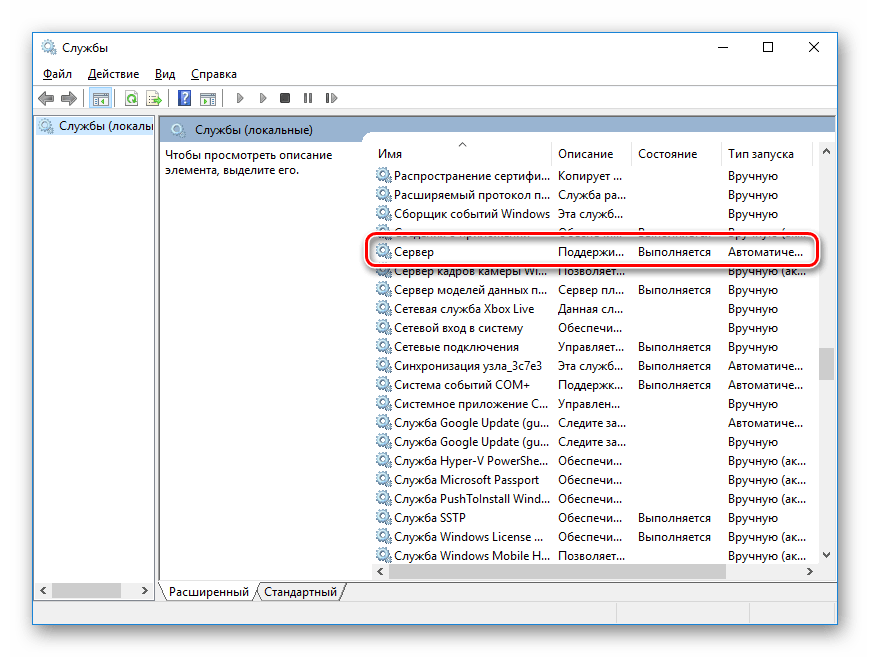

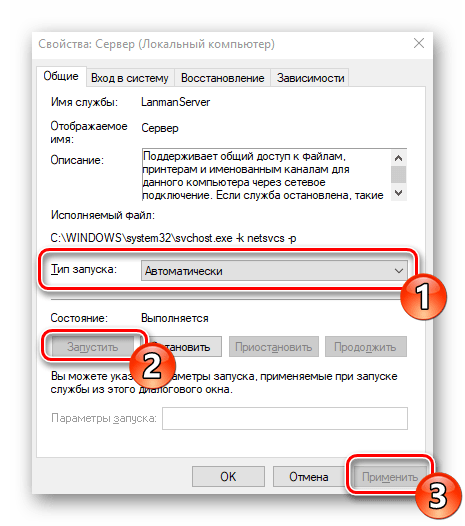

Кроме всего, советуем убедиться в том, что настройка «Сервер» находится в рабочем состоянии. Ее проверка и настройка выполняется так:

Если после запуска службы ситуация не изменилась, советуем обратить внимание на следующие два метода корректировки сетевых директорий.

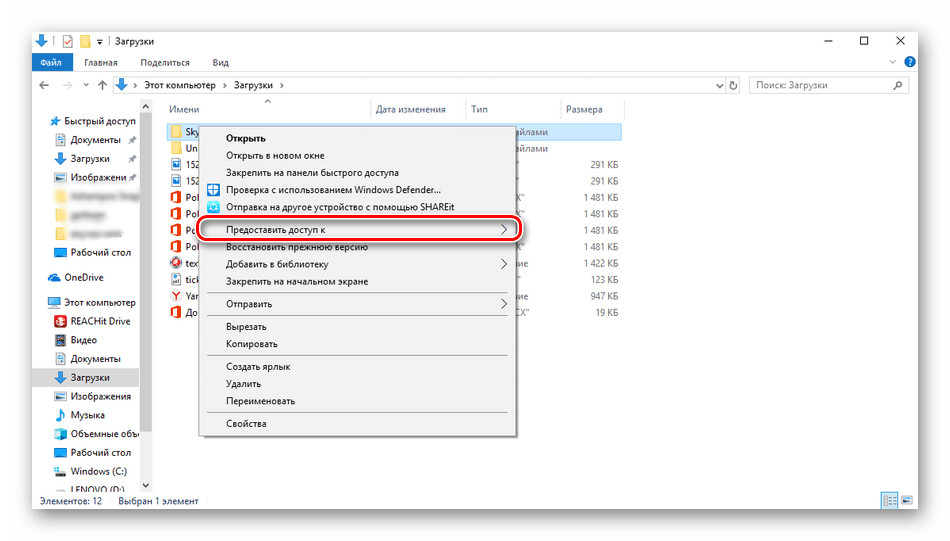

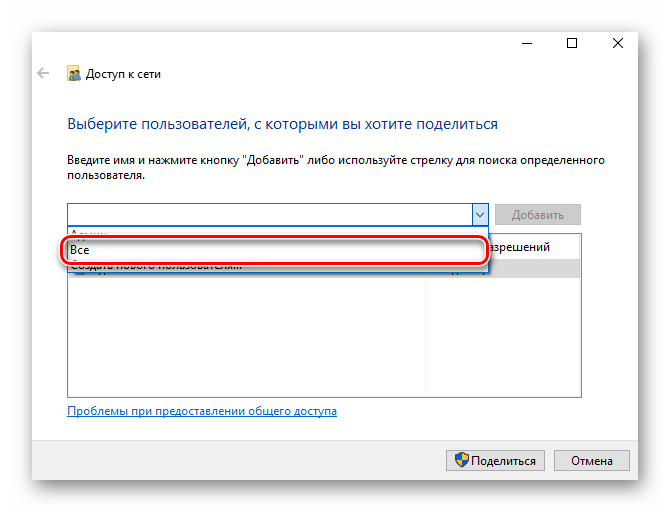

Способ 1: Предоставление доступа

Не все папки по умолчанию открыты всем участникам локальной сети, некоторые из них просматривать и редактировать могут только системные администраторы. Исправляется эта ситуация буквально в несколько кликов.

Отметим, что инструкция, предоставленная ниже, производится только через учетную запись администратора. В других наших статьях по ссылке ниже вы найдете информацию о том, как войти в этот профиль.

Осуществите такие действия со всеми директориями, которые на данный момент являются недоступными. По завершении этой процедуры другие участники домашней или рабочей группы смогут работать с открытыми файлами.

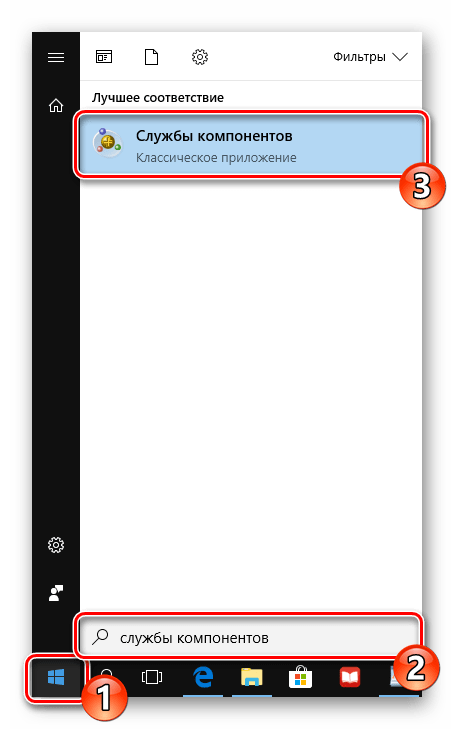

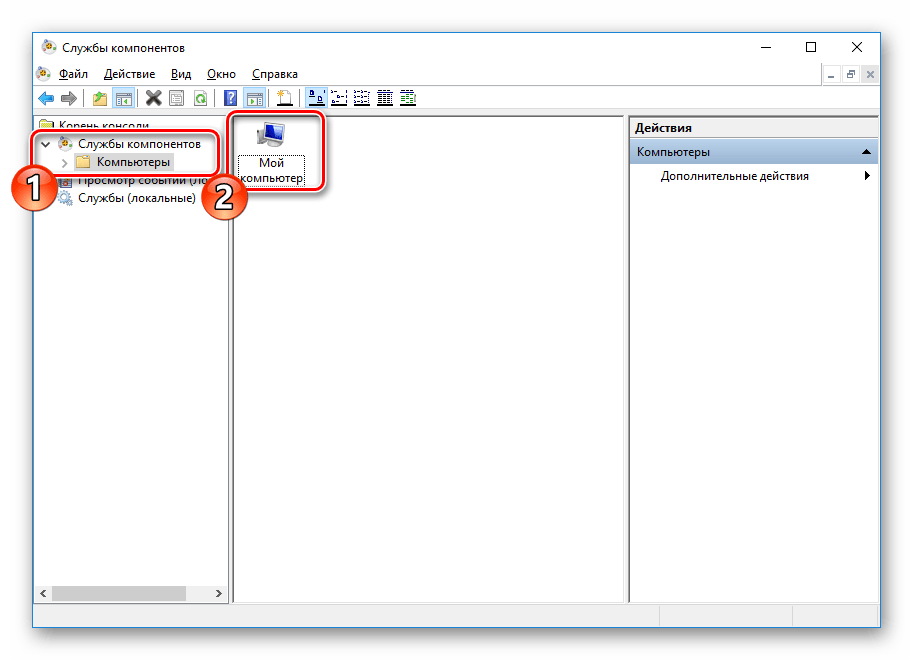

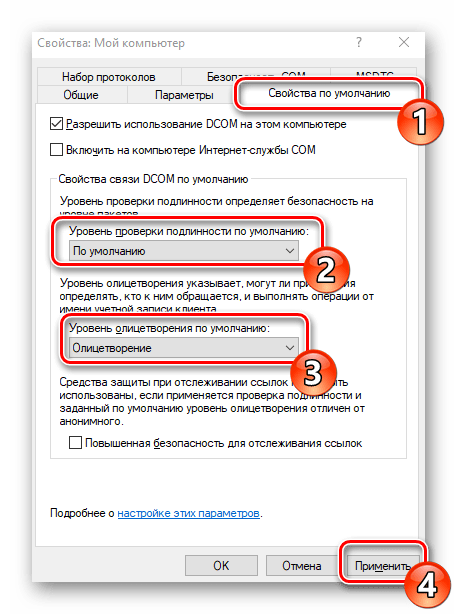

Способ 2: Настройка Служб компонентов

Оснастка «Службы компонентов» в большинстве своем используется сетевыми администраторами для работы с определенными приложениями. В случае с ограничением сетевых папок также может потребоваться редактирование некоторых параметров в этом приложении, а осуществляется это так:

После выполнения этой процедуры рекомендуется перезапустить ПК и снова попытаться войти в сетевую папку, на этот раз все должно пройти успешно.

На этом мы заканчиваем разбор решения проблемы с доступом к сетевым директориям в операционной системе Windows 10. Как видите, исправляется она достаточно легко с помощью двух методов, однако самым важным шагом является правильная настройка локальной системы и домашней группы.

Помимо этой статьи, на сайте еще 12357 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник

Windows не может получить доступ к компьютеру в локальной сети

При попытке подключиться с одного компьютера на Windows к другому, можно увидеть сообщение типа «Windows не может получить доступ к // *имя_компьютера*», который находится в локальной сети. Ошибка часто возникает на Windows 7 и 10, но может также появляться на 8 и других, менее популярных версиях системы.

Навигация по статье:

Виды проблемы и коды ошибок

Ошибка о проблемах подключения Windows к локальной сети иногда появляется на Windows 7 после установки одного из официальных пакетов обновлений системы. В конце окна в этом случае приводится код ошибки — 0×80070035. Чаще всего проблема банальна и вызвана неправильными настройками системы на компьютере (или на одном из компьютеров), из-за чего и возникают все проблемы с созданием локального подключения.

Сообщение с кодом ошибки может выглядеть по-разному:

Коды ошибок, которые могут появляться после сообщения: 0×80070035, 0x80004005, 0x8007004b, 0x800704b3. Осталось разобраться, что означает каждая ошибка и как избавиться от проблемы.

Ошибка 0×80070035 «Не найден сетевой путь»

Наиболее распространенная ошибка, говорящая о том, что Windows банально на нашла путь, по которому можно установить соединение. Для решения проблемы следует выполнить несколько простых инструкций.

Проверка настроек общего доступа:

Если ошибка продолжает появляться, следует попробовать настроить cовместное использование IP-адреса компьютера. Это может помочь обойти ошибку и настроить подключение напрямую, используя IP-адрес ресурса.

Для этого требуется:

Если опять ничего не получилось, и Windows все равно не удается установить соединение, имеет смысл проверить правильность работы диспетчера устройств.

Настройка работы диспетчера устройств:

Появившийся список драйверов следует рассмотреть подробно. Устаревшие и неиспользуемые сетевые драйвера могут конфликтовать с новым ПО Windows, особенно после некоторых патчей безопасности. Для устранения проблемы подключения следует удалить все старые и неиспользуемые драйвера, а затем перезагрузить компьютер. Система должна автоматически установить новую версию ПО. Во избежание удаления нужных файлов, имеющиеся драйвера для отображаемых устройств можно обновить вручную.

Исправление ошибок с правами аккаунта

Иногда Windows не может получить доступ к другому компьютеру в локальной сети по вполне банальным причинам. Ошибки с кодами 0×80070035, 0x80004005, 0x8007004b, 0x800704b3 и иными уведомления вполне могут вызываться этими причинами, поэтому следует проверить их отсутствие.

Для того, чтобы стать владельцем папки или файла нужно:

Помимо этого, нужно будет предоставить добавленной учетной записи полный доступ. Это делается во вкладке «Свойства» — «Безопасность» — «Изменить» — «Добавить». Только после этих действий нужно давать той или иной папке или файлам доступ в локальной сети. Ошибка должна исчезнуть, и Windows без проблем установит подключение.

Решение ошибки «Windows не может получить доступ к имя ПК»

Для исправления ошибки локального подключения с таким примечанием нужно выполнить несколько простых действий с той папкой, к которой требуется подключиться:

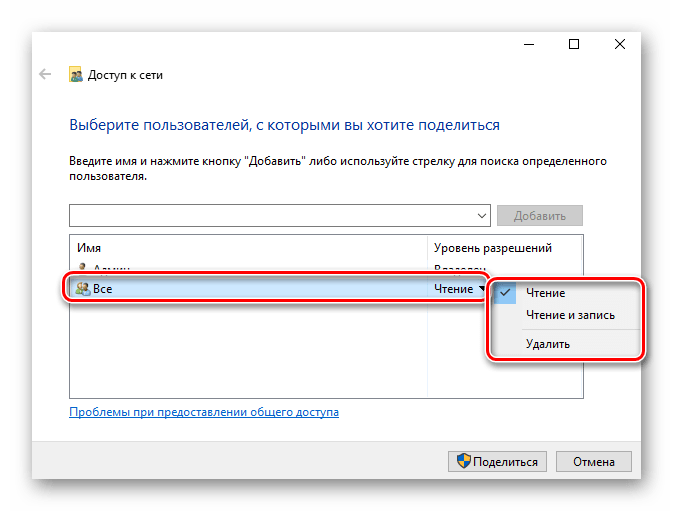

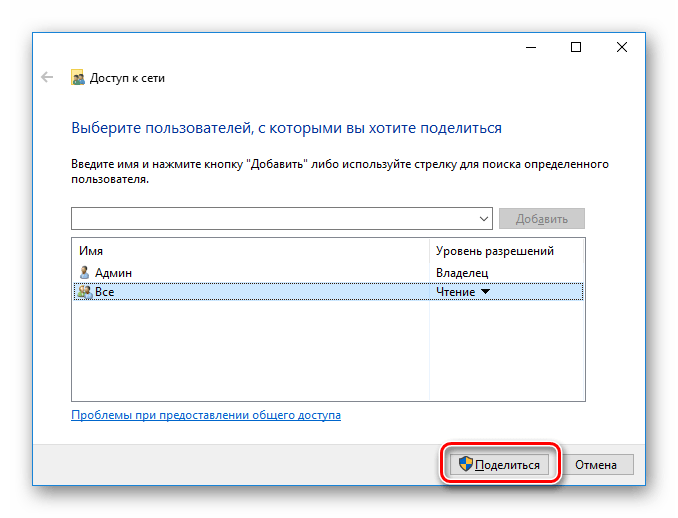

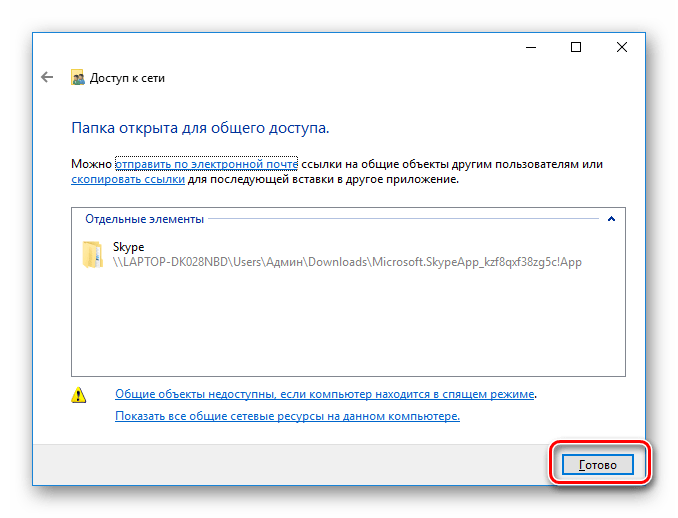

Для добавленного пользователя можно установить уровень доступа: чтение или чтение и запись. После этого нужно нажать на кнопку «Общий доступ» и, если там не появляется никаких ошибок или уведомлений, нажать кнопку «Готово». Способ помогает на Windows 7 и более новых. В XP интерфейс может называться немного иначе, однако принцип исправления ошибок остается тот же.

4 thoughts on “ Windows не может получить доступ к компьютеру в локальной сети ”

Ничего не помогло. К слову еще нужно проверить все ли необходимые службы работают и не внесены ли изменения в Локальную политику безопасности. Пришлось создать пользователя и включить доступ по паролю. Win7 SP1 prof. К слову в сети еще 4 таких компа, на них все нормально.

Здравствуйте, спасибо за статью.

Я на даче использую свою собственную систему управления на основе RaspberryPi и вот такой способ удаленного доступа к ней — **ссылка на сторонний сайт — vpnki.ru**

Это тоже VPN, но не для доступа в Интернет, а для объединения моих устройств в единую сеть.

У меня это единственный вариант, потому что белого IP нет, а соединение снаружи закрыто провайдером, хотя ddns работает, но толку никакого.

Насчет скорости не проверял, но мою камеру нормально показывает на смартфоне. Удаленное управление тоже вполне быстро работает.

Вдруг кому-то поможет.

один компьютер коннектился к вай фаю через 5ггц, а второй через 2.4.

проблему решило подключение обоих компов на соединение 2.4

вот так по тупому))

Здравствуйте. Подскажите пожалуйста из-за чего возникает ошибка доступа к компьютеру в локальной сети «Windows не может получить доступ к 192.168.1.XXX», но если указать конкретную папку с общим доступом 192.168.1.XXXобщая, то доступ есть? Поясняю свой вопрос: обычно когда подключаешься к компьютеру в локальной сети видно список папок, имеющих общий доступ. В моем случае это папка «общая». Когда я прописываю полный путь до этой папки 192.168.1.XXXобщая доступ есть, но когда пишу путь до компьютера 192.168.1.XXX доступа к компьютеру нет.

Источник

Ошибка «Обратитесь к администратору сети для получения разрешения» для Hosts в Windows 10 или 7 — Как Сохранить Файл в Этом Месте?

Часто при сохранении того или иного системного файла Windows компьютер выдает следующую ошибку — «У вас нет разрешения на сохранение файлов в этом месте. Обратитесь к администратору сети для получения разрешения». Например, это происходит при внесении изменений в файл Hosts, в котором можно ограничить доступ к тому или иному сайту. Как ее исправить и сохранить документ в отредактированном виде?

В чем причина ошибки «Обратитесь к администратору сети для получения разрешения»?

Ошибка «Обратитесь к администратору сети для получения разрешения» появляется в Windows 10 или 7 при попытке сохранить какой-либо из файлов, влияющих на работу операционной системы, например, «hosts».

Проблема заключается в том, что программа безопасности Windows не дает вносить несанкционированные правки в самые важные файлы. Для того, чтобы сохранить документ в измененном виде, нужно открыть его с правами администратора.

Как исправить ошибку «Обратитесь к администратору сети для получения разрешения» в Windows 10 или 7?

Для того, чтобы исправить ошибку «Обратитесь к администратору сети для получения разрешения» необходимо зайти в меню поиска и найти программу «Блокнот»

Далее кликаем по названию приложения правой кнопкой мыши и в добавочном меню выбираем «Запуск от имени администратора»

Источник

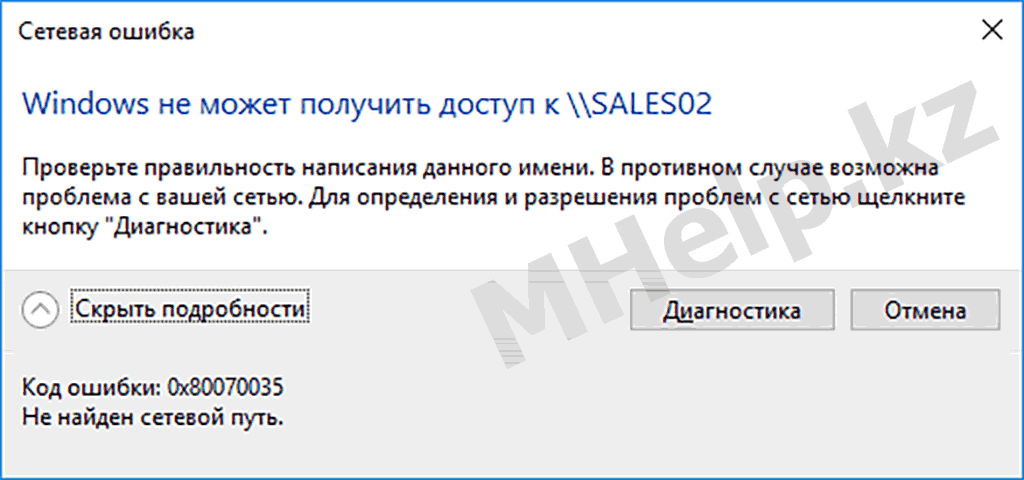

Windows не может получить доступ к компьютеру (Windows 10)

Неожиданно появившаяся проблема в сети, при доступе к сетевым ресурсам Сетевая ошибка. Windows не может получить доступ к компьютеру.

Код ошибки 0x80070035, Не найден сетевой путь.

Диагностика стандартными средствами не помогала.

Клиентский ПК(PC02) под управлением Windows 10, неожиданно не смог получить доступ к главному компьютеру(PC01), с сетевым принтером.

Команда ping успешно работала в обе стороны, PC01 успешно осуществлял сетевой вход на PC02.

Другие ПК успешно осуществляли вход на PC01 и даже сам PC02 успешно получал доступ к сетевым ресурсам других ПК (с небольшим нюансом).

Проверка вариантов блокировки брандмауэром, влияние вредоносных программ, неверные сетевые настройки и блокировка роутером, показали, что источник проблемы находится на PC02.

Был определен нюанс входа PC02 на другие компьютеры в локальной сети, вход был успешен только на компьютеры требующие авторизации (ввода логина и пароля) при сетевом входе.

На любые другие пк, не требующие ввода пароля при сетевом входе, PC02 мог зайти, выдавая ошибку 0x80070035 Не найден сетевой путь, при этом командой ping он видел эти пк.

Пользователем было отмечено, что проблема появилась после установки очередного обновления Windows 10.

Поиск по недавно установленным обновлениям Windows 10, выявил проблему, в последнем обновлении Windows 10 был внесен запрет на использование пустых паролей, для доступа к сетевым ресурсам.

Т.е. в данном случае не PC01 блокировал доступ, а Windows 10 на PC02 не разрешала доступ компьютеру к любому другому пк по сети без использования пароля.

Симптомы определения, что у вас возникла именно описываемая в статье проблема:

Если у вас именно эти симптомы, то перейдите к решению проблемы ниже, иначе поищите другие статью с решением этой ошибки.

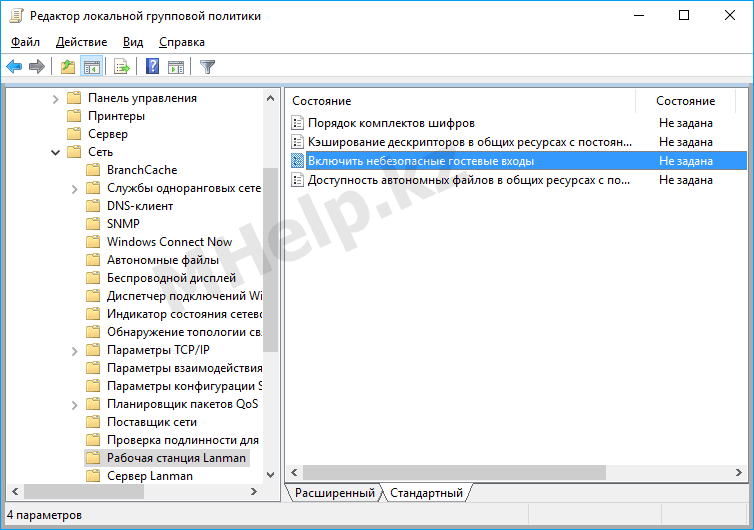

]Исправление ошибки Windows не может получить доступ к компьютеру:

Первый вариант является более грамотным и предпочтительным.

В нашем случае выбран второй вариант, так как никаких угроз конфиденциальности в нашей сети он не несет, а установка парольного доступа на PC01 могла затруднить доступ для других устройств сети.

Для отключения политики, откроем консоль управления групповой политикой, выполнив команду gpedit.msc.

[Конфигурация компьютера]➙[Административные шаблоны]➙[Сеть]➙[Рабочая станция Lanman]➙[Включить небезопасные гостевые входы]➙[Включено]

Если ваша проблема произошла из-за установки именно этого обновления, то сетевой вход на нужный компьютер будет выполнен успешно, общие ресурсы станут доступны.

На будущее, учитывайте, что в Windows 10 после установки обновлений, возможны такие варианты возникновения проблем.

Источник

Hi Spiceheads,

I’m getting an error using gpupdate on an active directory network I’m supporting for a small non-profit. Gpudate and gpupdate /force fail on two of three computers on our network with event 1006 (LDAP bind function call failed) and error 49 (invalid credentials). Strangely enough, gpupdate commands complete successfully on one machine on the network. It doesn’t matter which user is logged in, only the one computer works; the other two refuse to update group policy but can still contact the DC. A single server 2012 installation is functioning as our only domain controller, DNS server and DHCP server.

From my understanding, this error could be the result of a DNS misconfiguration or a credential error. Here’s what I’ve done or verified so far:

— Each client’s NIC DNS settings point only to the IP of the DC. DHCP is automatically configured.

— Leaving and rejoining the domain on a client computer does not solve the issue.

— Ping requests from every client to the DC succeed, both by IP address and by DC name.

— Reboots of both client computers, router and DC have not helped.

— Password reset from server, log out and log in on a user account has not helped, thought the password does change successfully.

— The DNS settings on the NIC of the domain controller are set to 1.) the domain controller’s IP and 2.) 127.0.0.1

— Cleared all credentials in credential manager on client machines.

— NIC settings of the working client machine and non-working client machines have identical DNS, DHCP records. [DNS is IP of DC, DHCP is automatic]

— Verified DNS service was running on DC

— Ran Best Practice Analyzer on DNS server. Results:

• Warning: The DNS server should have scavenging enabled.

• Warning: The list of root hints should contain more than one entry.

• Warning: Ethernet 2 should be configured to use both a preferred and an alternate DNS server

• Error: DNS servers on Ethernet 2 should include the loopback address, but not as the first entry. [Editor’s note: Ethernet 2 in the only NIC enabled, Ethernet 1 was disabled. First address is that of the server on the local network, second is 127.0.0.1]

This is my first post on Spiceworks. Thanks for the help in advance – I’m totally up a creek with this one.

- Remove From My Forums

LDAP Bind failure / GroupPolicy 1006 / ErrorCode 81 (on one workstation only)

-

Question

-

Multiple domain accounts on this same workstation yield the same error; those same accounts on other workstations sail through with no problems.

It’s occurring intermittently: roughly about 9 out of 10 queries fail, but rarely (with decreasing frequency of late) sometimes one goes through right away. Otherwise, sometimes it does work but can take on the order of ten to thirty minutes to get a reply.

It’s pretty plain that it’s a client-side problem.

Win8.0=>WSE2012Here’s the System Event Log XML:

<Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event"> <System> <Provider Name="Microsoft-Windows-GroupPolicy" Guid="{AEA1B4FA-97D1-45F2-A64C-4D69FFFD92C9}" /> <EventID>1006</EventID> <Version>0</Version> <Level>2</Level> <Task>0</Task> <Opcode>1</Opcode> <Keywords>0x8000000000000000</Keywords> <TimeCreated SystemTime="2015-03-21T22:47:59.416177300Z" /> <EventRecordID>97988</EventRecordID> <Correlation ActivityID="{AB4A4C93-02DE-486F-A27C-715DE5C01BC3}" /> <Execution ProcessID="956" ThreadID="5172" /> <Channel>System</Channel> <Computer>FACILITY1.OIT.local</Computer> <Security UserID="S-1-5-18" /> </System> <EventData> <Data Name="SupportInfo1">1</Data> <Data Name="SupportInfo2">5740</Data> <Data Name="ProcessingMode">0</Data> <Data Name="ProcessingTimeInMilliseconds">278547</Data> <Data Name="ErrorCode">81</Data> <Data Name="ErrorDescription">Server Down</Data> <Data Name="DCName" /> </EventData> </Event>How to begin troubleshooting/fixing this? Google isn’t turning up much; I’m a part-time Reluctant SysAdmin who knows what the acronym LDAP stands for, but not much more than that.

Answers

-

OK, got it.

We’re using Hamachi for our VPN and it was conflicting with our DNS. When I pinged the server it resolved to the Hamachi-supplied IP and not our internal LAN IP (Hamachi does this to avoid internal IP conflicts).

In this case, however, the faux IP was causing trouble. Hamachi has a configuration setting Disable members going online in the host network, which when turned on disables the VPN client when the machine

is on the LAN. I turned on the setting and the script pushed right on through.The reason it only showed on this computer is that it’s our only laptop that’s mobile and also joined to the domain; other laptops that leave the building aren’t joined and so don’t need drive mapping (I’m using an LDAP query in the signin script for group-based

drive letter assignments). The common denominator escaped me at first, but a quick ping got me sniffing down the right path.-

Marked as answer by

Sunday, March 22, 2015 9:24 PM

-

Marked as answer by