Содержание

- О системных расширениях и macOS

- Если вы получили предупреждение о расширении системы

- ВОПРОСЫ И ОТВЕТЫ ВОПРОСЫ И ОТВЕТЫ

- Что я могу сделать, чтобы прекратить блокировку системного расширения Panda на macOS 10.13 (High Sierra)?

- Mozilla заблокировала вредоносные расширения Firefox, установленные у 455 тыс. пользователей

- Спасает обновление Firefox и Защитник Windows

- Как проверить, пострадали ли вы

- Изменение параметров панели «Основные» в настройках защиты и безопасности на Mac

- Как защищать процессы и расширения ядра в macOS

- Классический способ “убить” процесс

- Специфика macOS

- launchd

- Косвенное убийство — ограничение на ресурсы

- Как решать проблему?

- Защита расширения ядра

- Защита файлов

- Заключение

О системных расширениях и macOS

Некоторые системные расширения несовместимы с текущими версиями macOS или не будут совместимы с будущей версией macOS. Узнайте, что делать, если вы видите предупреждение о расширениях системы или ядра.

Системные расширения работают в фоновом режиме, улучшая функциональные возможности компьютера Mac. Некоторые приложения устанавливают расширения ядра (KEXT), которые являются своего рода системным расширением, работающим с использованием старых методов, не таких безопасных и надежных, как современные. Компьютер Mac определяет их как устаревшие системные расширения.

В 2019 году компания Apple сообщила разработчикам, что macOS Catalina станет последней macOS, полностью поддерживающей устаревшие системные расширения. Мы помогаем разработчикам с переходом их программного обеспечения.

Если вы получили предупреждение о расширении системы

Вы можете увидеть предупреждение на компьютере Mac, сообщающее о том, что приложение загрузило или попыталось загрузить системное расширение, подписанное разработчиком этого расширения.

На компьютере Mac с процессором Apple, возможно, сначала потребуется использовать Утилиту безопасной загрузки для настройки правил безопасности на сниженную безопасность и установки флажка параметра «Разрешить пользователям управлять расширениями ядра от подтвержденных разработчиков».

При необходимости свяжитесь с разработчиком, чтобы узнать, доступна ли обновленная версия их программного обеспечения или планируется ли ее выпуск. Они смогут объяснить, как удалить или отключить расширение, а также последствия этого шага.

Информация о продуктах, произведенных не компанией Apple, или о независимых веб-сайтах, неподконтрольных и не тестируемых компанией Apple, не носит рекомендательного или одобрительного характера. Компания Apple не несет никакой ответственности за выбор, функциональность и использование веб-сайтов или продукции сторонних производителей. Компания Apple также не несет ответственности за точность или достоверность данных, размещенных на веб-сайтах сторонних производителей. Обратитесь к поставщику за дополнительной информацией.

Источник

ВОПРОСЫ И ОТВЕТЫ ВОПРОСЫ И ОТВЕТЫ

Мы готовы помочь Вам

Что я могу сделать, чтобы прекратить блокировку системного расширения Panda на macOS 10.13 (High Sierra)?

Информация относится к:

Продукты:

Panda Dome Advanced, Panda Dome Complete, Panda Dome Essential, Panda Dome Premium, Panda Dome for Mac,

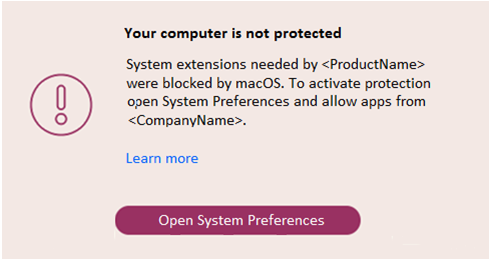

Когда запускается Ваш продукт Panda Dome для macOS, то операционная система macOS может блокировать расширения ядра, необходимые для работы Panda, а потому Вы можете столкнуться со следующими уведомлениями:

Причина этого заключается в том, что macOS 10.13 (High Sierra) содержит функцию безопасности, которая требует одобрения пользователя перед загрузкой новых сторонних расширений ядра. Смотрите более подробную информацию в этом техническом уведомлении.

Для устранения этой проблемы Вам необходимо вручную разрешить расширение ядра Panda. Чтобы узнать, как это сделать, пожалуйста, смотрите инструкции ниже:

Источник

Mozilla заблокировала вредоносные расширения Firefox, установленные у 455 тыс. пользователей

Надстройки под названием Bypass и Bypass XM использовали proxy API для перехвата и перенаправления веб-запросов, чтобы заблокировать загрузку обновлений Firefox, обновление удаленно настроенного контента и доступ к обновленным черным спискам.

Рэйчел Тублитц (Rachel Tublitz) и Стюарт Колвилл (Stuart Colville) из Mozilla заявили:

Чтобы предотвратить расширение покрытия новых дополнений Firefox, злоупотребляющих proxy API, мы приостановили процесс утверждения расширений, использующих этот API до того момента, пока исправления не будут доступны для всех пользователей.

Начиная с Firefox 91.1, браузер теперь поддерживает резервирование прямыми соединениями, когда важный запрос (например, запрос обновлений) через прокси терпит неудачу.

Обеспечение успешного выполнения этих запросов помогает нам доставлять последние важные обновления и средства защиты нашим пользователям.

Чтобы заблокировать возможные злоупотребления proxy API вредоносными расширениями, Mozilla добавила системную надстройку (скрытую, обновляемую без перезапуска и без возможности отключения), получившую название Proxy Failover.

Это новое дополнение предотвращает попытки вмешательства в механизмы обновления в текущей и более старых версиях Firefox.

Портал BleepingComputer проанализировал вредоносные расширения и обнаружил, что они используют обратный прокси-сервер для обхода сайтов с платным доступом (пейволл). В списке пейволл-доменов был домен Mozilla, что приводило к блокировке браузерных обновлений.

Спасает обновление Firefox и Защитник Windows

Mozilla рекомендует пользователям обновить свои веб-браузеры, по крайней мере, до последней версии (Firefox 93), чтобы защититься от расширений, злоупотребляющих proxy API.

Тублитц и Колвилл сообщили:

Всегда полезно поддерживать Firefox в актуальном состоянии. Если вы используете Windows, важно убедиться, что антивирус Microsoft Defender работает. Вместе Firefox 93 и Microsoft Defender обеспечат вашу защиту от этой проблемы.

Как проверить, пострадали ли вы

Если вы не используете Firefox 93 и не отключили обновления браузера, то эта проблема может вас затронуть. Чтобы защититься, попробуйте обновить Firefox до последних версий, поскольку они включают в себя обновленный черный список, предназначенный для автоматического отключения этих вредоносных надстроек.

Если обновить Firefox не получается, то вы можете выявить надстройки, которые не позволяют вам перейти на более новую версию. Удалите их, выполнив следующие действия:

Имя: Bypass

Имя: Bypass XM

Примечание: убедитесь, что идентификаторы полностью совпадают, потому что могут быть расширения с похожими названиями. Если ни одного из этих идентификаторов нет в списке, проблема вас не затронула.

Если вы хотите убедиться, что не осталось никаких следов вредоносных расширений, то можете сбросить все настройки и расширения или установить новую копию Firefox.

Источник

Изменение параметров панели «Основные» в настройках защиты и безопасности на Mac

Используйте панель «Основные» в разделе настроек «Защита и безопасность», чтобы защитить свой Mac от вредоносных программ и фальсификации.

Чтобы изменить эти настройки на Mac, выберите пункт меню Apple

> «Системные настройки», нажмите «Защита и безопасность»  , затем нажмите «Основные».

, затем нажмите «Основные».

Примечание. Если в левом нижнем углу панели отображается закрытый замок  , нажмите его, чтобы разблокировать панель настроек.

, нажмите его, чтобы разблокировать панель настроек.

Вы можете изменить пароль входа для текущего пользователя.

Запрашивать пароль через … при выходе из режима сна и заставки

Вы можете блокировать Mac, когда он находится в режиме ожидания. При выходе из режима сна на компьютере Mac, чтобы продолжить работу, необходимо ввести пароль для входа в систему. Вы можете указать период времени с момента включения заставки или перехода в режим сна, после которого нужно будет ввести пароль для входа в систему.

Показывать сообщение, если экран заблокирован

В окне входа может отображаться короткое сообщение, когда компьютер Mac заблокирован. Это сообщение будут видеть все пользователи, пытающиеся войти в систему. Оно также может содержать контактную информацию владельца на случай утери компьютера.

Выключить автоматический вход

Вы можете сделать так, чтобы после перезагрузки Mac пользователям требовалось войти в систему с использованием пароля.

Эта функция недоступна, если включен FileVault.

Разблокировка Mac и приложений посредством Apple Watch

Можно разблокировать приложения, требующие ввода пароля, и Mac при выходе из режима сна посредством Apple Watch, не вводя пароль. Разблокировка Mac и подтверждение запросов с Apple Watch.

Этот параметр доступен, только если Mac поддерживает автоматическую разблокировку.

Разрешить использование приложений, загруженных из:

Вы можете защитить свой Mac от вредоносных приложений, разрешив только те приложения, которые загружены из App Store или получены от установленных разработчиков.

App Store. Выберите, чтобы разрешить выполнение только тех приложений, которые загружены из App Store.

App Store и установленные разработчики. Выберите, чтобы разрешить выполнение только приложений из App Store и от разработчиков, которых указывает Apple.

Блокировка системного ПО

Вы можете загружать системные расширения от разработчика недавно установленного ПО.

Безопасность Вашего Mac можно повысить, если выполнять выход автоматически после периода бездействия и если ограничить доступ к настройкам, распространяющимся на всю систему.

Источник

Как защищать процессы и расширения ядра в macOS

Привет, Хабр! Сегодня мне хотелось бы поговорить о том, как можно защитить процессы от посягательств злоумышленников в macOS. Например, это полезно для антивируса или системы резервного копирования, особенно в свете того что под macOS существует сразу несколько способов “убить” процесс. Об этом и о методах защиты читайте под катом.

Классический способ “убить” процесс

Также как и в UNIX-like системах, macOS позволяет перехватить любые сигналы к процессу кроме двух — SIGKILL и SIGSTOP. В этой статье будет в первую очередь рассматриваться сигнал SIGKILL, как сигнал, порождающий убийство процесса.

Специфика macOS

В macOS системный вызов kill в ядре XNU вызывает функцию psignal(SIGKILL. ). Попробуем посмотреть, какие еще действия пользователя в userspace может вызвать функцию psignal. Отсеим вызовы функции psignal в внутренних механизмах ядра (хотя и они могут быть нетривиальными, но оставим их для другой статьи 🙂 — проверка подписи, ошибки памяти, обработка exit/terminate, нарушение защиты файлов и т.п.

Начнем обзор с функции и соответствующего системного вызова terminate_with_payload. Видно, что помимо классического вызова kill существуют альтернативный подход, который специфичен для операционной системы macOS и не встречается в BSD. Принципы работы обоих системных вызовов также близки. Они представляют собой прямые вызовы функции ядра psignal. Также обратим внимание, что перед убийством процесса производится проверка “cansignal” – может ли процесс отправить сигнал другому процессу, система не допускает любому приложению убивать системные процессы например.

launchd

Стандартный способ создания демонов на запуске системы и контролировать их время жизни — launchd. Обращу внимание на то, что исходники приведены для старой версии launchctl до macOS 10.10, примеры кода приведены в качестве иллюстрации. Современный launchctl отправляет сигналы launchd через XPC, логика launchctl перенесена в него.

Рассмотрим как именно производится остановка приложений. Перед отправкой сигнала SIGTERM, приложение пытаются остановить при помощи системного вызова “proc_terminate”.

Под капотом proc_terminate, несмотря на свое название, может отправлять не только psignal c SIGTERM, но и SIGKILL.

Косвенное убийство — ограничение на ресурсы

Более интересный случай можно увидеть в другом системном вызове process_policy. Стандартное использование этого системного вызова — ограничения ресурсов приложений, например для индексера ограничение на квоту процессорного времени и памяти, чтобы система не существенно замедлялась от действий кэширования файла. Если приложение достигло ограничения на ресурсы, как можно увидеть из функции proc_apply_resource_actions, то процессу отправляется сигнал SIGKILL.

Несмотря на то, что данный системный вызов может потенциально производить убийство процесса, система не проверяла адекватно права процесса, вызывающего системный вызов. На самом деле проверка существовала, но достаточно использовать альтернативный флаг PROC_POLICY_ACTION_SET для обхода этого условия.

Как решать проблему?

Самый прямолинейный способ запретить убивать процесс — подменить указатель на функцию в таблице системных вызовов. К сожалению, данный способ является нетривиальным по многим причинам

Во-первых, символ, который отвечает за положение sysent в памяти, не только является приватным символа ядра XNU, но и не может быть найден в символах ядра. Придется использовать эвристические методы поиска, например динамическое дизассемблирование функции и поиск указателя в ней.

Во-вторых, структура записей в таблице зависит от флагов, с которыми было собрано ядро. Если объявлен флаг CONFIG_REQUIRES_U32_MUNGING, то размер структуры будет изменен — добавлено дополнительное поле sy_arg_munge32. Необходимо производить дополнительную проверку на то, с каким флагом было скомпилировано ядро, как вариант сверять указатели на функции с известными.

К счастью, в современных версиях macOS Apple предоставляет новое API для работы с процессами. Endpoint Security API позволяет клиентами авторизировать многие запросы к другим процессам. Так, можно заблокировать любые сигналы к процессы, в том числе сигнал SIGKILL при помощи вышеупомянутого API.

Аналогично в ядре можно зарегистрировать MAC Policy, который предоставляет метод защиты от сигналов (policy proc_check_signal), однако API не поддерживается официально.

Защита расширения ядра

Помимо защиты процессов в системе обязательно необходима и защита самого расширения ядра (kext). macOS предоставляет для разработчиков фреймворк для удобной разработки драйверов устройств IOKit. Помимо предоставления средств работы с устройствами, IOKit обеспечивает методы стекирования драйверов (driver stacking) при помощи экземпляров классов C++. Приложение в userspace сможет “найти” зарегистрированный экземпляр класса для установления связи kernel-userspace.

Для обнаружения количества экземпляров классов в системе существует утилита ioclasscount.

Любое расширение ядра, которое желает зарегистрироваться в стеке драйверов, обязано объявить класс, унаследованный от IOService, например, my_kext_ioservice в данном случае.Подключение пользовательских приложений вызывает создание нового экземпляра класса, который наследуется от IOUserClient, в примере my_kext_iouserclient.

При попытке выгрузки драйвера из системы (команда kextunload) вызывается виртуальная функция “bool terminate(IOOptionBits options)”. Достаточно вернуть false на вызове функции terminate при попытке выгрузки, чтобы запретить kextunload.

Флаг IsUnloadAllowed может быть выставлен IOUserClient при загрузке. При ограничении на загрузку команда kextunload вернет следующий вывод:

Аналогичную защиту необходимо произвести и для IOUserClient. Экземпляры классов можно выгрузить при помощи userspace функции IOKitLib “IOCatalogueTerminate(mach_port_t, uint32_t flag, io_name_t description);”. Можно возвращать false на вызове команды “terminate” пока userspace приложение не “умрет”, то есть не будет вызов функции “clientDied”.

Защита файлов

Для защиты файлов достаточно использовать Kauth API, который позволяет ограничивать доступ к файлам. Apple предоставляет разработчикам нотификации о различных событиях в scope, для нас важны операции KAUTH_VNODE_DELETE, KAUTH_VNODE_WRITE_DATA и KAUTH_VNODE_DELETE_CHILD. Ограничивать доступ к файлам проще всего по пути — используем API “vn_getpath” для получения пути к файлу и производим сравнение префикса пути. Заметим, что для оптимизации переименования путей папок с файлами, система не авторизирует доступ к каждому файлу, но только к самой папке, которую переименовали. Необходимо производить сравнение родительского пути и ограничивать KAUTH_VNODE_DELETE для нее.

Недостатком данного подхода может стать низкая производительность при возрастании количества префиксов. Для того, чтобы сравнение не было равно O(prefix*length), где prefix — количество префиксов, length — длина строки, можно использовать детерминированный конечный автомат (ДКА), построенный по префиксам.

Рассмотрим способ построения ДКА для данного набора префиксов. Инициализируем курсоры на начало каждого префикса. Если все курсоры указывают на один и тот же символ, то увеличим каждый курсор на один символ и запомним, что длина одинаковой строчки больше на единицу. Если существует два курсора, символы под которыми разные, разделим курсоры на группы по символу, на которые они указывают и повторим алгоритм для каждой группы.

В первом случае (все символы под курсорами одинаковые) получаем состояние ДКА, которое имеет только один переход по одинаковой строчке. Во втором случае, получаем таблицу переходов размером 256 (кол-во символов и максимальное количество групп) в последующие состояния, полученные при рекурсивном вызове функции.

Рассмотрим пример. Для набора префиксов (“/foo/bar/tmp/”, “/var/db/foo/”, “/foo/bar/aba/”, “foo/bar/aac/”) можно получить следующий ДКА. На рисунке указаны только переходы, ведущие в другие состояния, другие переходы не будут являться конечными.

При прохождении по состояниям ДКА может оказаться 3 случая.

Заключение

Целью разрабатываемых секьюрити-решений является повышение уровня безопасности пользователя и его данных. С одной стороны эта цель обеспечивается разработкой программного продукта Acronis, закрывающего те уязвимости, где «слаба» сама операционная система. С другой стороны не следует пренебрегать и усилением тех аспектов безопасности, которые можно улучшить на стороне OS, тем более что закрытие подобных уязвимостей повышает нашу собственную устойчивость как продукта. Уязвимость была сообщена Apple Product Security Team и была исправлена в macOS 10.14.5 (https://support.apple.com/en-gb/HT210119).

Все это можно сделать только в том случае, если ваша утилита была официально установлена в ядро. То есть для внешнего и нежелательного ПО нет таких лазеек. Однако, как вы видите, даже для защиты легитимных программ, таких как антивирус и система резервного копирования, приходится потрудиться. Но зато теперь новые продукты Acronis для macOS будут иметь дополнительную защиту от выгрузки из системы.

Источник

Предупреждение «Системное расширение заблокировано» при установке на Mac OS X 10.13 High Sierra

обновлено20 марта, 2018авторGRAPHISOFT Россия

Версии: Все | Тип: не является ошибкой, существует обходное решение | ID: 229504

Проблема

В процессе установки ARCHICAD, BIMcloud или Менеджера Лицензий (LMT) на вновь установленной операционной системе macOS 10.13 High Sierra появляется сообщение о блокировке системного расширения

Причина

Это сообщение появляется из-за новой политики Apple в отношении Kernel Extension, реализующейся с появлением macOS 10.13 High Sierra. Данная политика заключается в запрете запуска сторонних Kernel Extension до тех пор, пока пользователь с правами Администратора не разрешит их запуск. Драйвер CodeMeter использует Kernel Extension для взаимодействия с Аппаратными ключами, поэтому ARCHICAD, BIMcloud или Менеджер Лицензий не могут работать с Аппаратными ключами без этого расширения. В Программных ключах защиты Kernel Extension не используется и данная проблема к ним не относится.

Решение

Вам потребуется вручную разрешить запуск Kernel Extension (на каждом компьютере это потребуется сделать только один раз).

Порядок действий: в процессе установки появляется подсказка о способе разрешения запуска Kernel Extension:

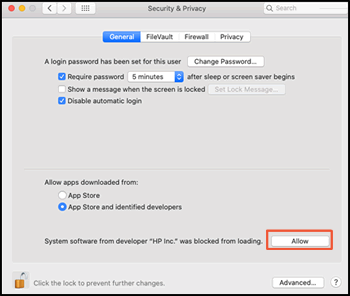

Просто нажмите кнопку Перехода к Параметрам Защиты и Безопасности, а затем нажмите кнопку Разрешить рядом с информаций о блокировке «WIBU-SYSTEMS AG»:

Если вы забыли сделать это в процессе установки, то вам потребуется выполнить следующие действия:

- Перезапустите копьютер (диалог Запуска Kernel Extension отображается в течение получаса после каждого запуска операционной системы).

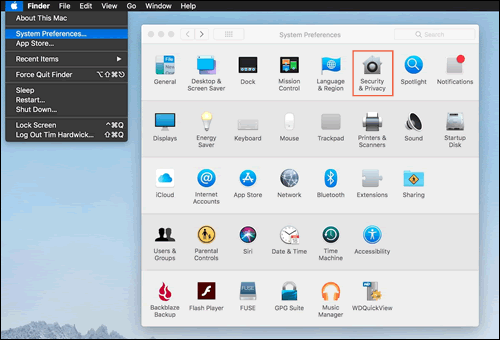

- Откройте Системные настройки.

- Сделайте двойной щелчок на значке Защита и безопасность и перейдите на вкладку Основные.

- Нажмите кнопку Разрешить рядом с сообщением System software from developer «WIBU-SYSTEM AG» was blocked from loading.

[notification type=»notification_warning»]По соображениям безопасности нажатие кнопки Разрешить не даст никакого результата, если вы подключаетесь к компьютеру через Удаленный Рабочий Стол или если используется стороннее приложение эмуляции мыши/трэкпада (MagicPrefs, BetterTouchTool, Synergy и т.п.)[/notification]

- Эта информация была полезна ?

- ДаНет

Связанные темы

Поддержка встроенных и внешних Трекпадов для Mac …

Компания Apple выпустила бета-версию macOS 10.15 Catalina, существенно меняющую принцип взаимодействия операционной системы с ARCHICAD и BIMcloud.

Содержание этого документа относится к принтерам HP, macOS Mojave (10.14) и Catalina (10.15).

Во время установки драйвера печати HP отображается сообщение об ошибке «Системное расширение заблокировано».

Используйте системные настройки безопасности и конфиденциальности Apple, чтобы разрешить установку расширений, необходимых для правильной работы принтера.

-

Откройте раздел параметров Защита и безопасность.

-

Если отображается сообщение об ошибке, нажмите Открыть настройки безопасности.

-

Если сообщение об ошибке не отображается, откройте меню Apple, выберите Системные настройки, затем выберите Защита и безопасность.

-

-

На вкладке Основные нажмите кнопку Разрешить рядом с сообщением о блокировке загрузки системного ПО HP Inc.

-

Если отображается сообщение «Системное расширение устаревшей версии», нажмите кнопку OK.

-

Перезапустите компьютер для завершения установки.

Если вы используете Mac под управлением MacOS Catalina 10.15.4 или более поздней версии (включая Big Sur), вы могли видеть новое и несколько загадочное сообщение, всплывающее при включении Mac или при использовании определенных приложений.

В сообщении, озаглавленном «Расширение устаревшей системы», говорится, что «существующее программное обеспечение в вашей системе загрузило устаревшее системное расширение (разработчиком), которое будет несовместимо с будущей версией macOS»И хотя для большинства людей это может не иметь большого значения, вы должны это принять к сведению.

Итак, что именно означает это сообщение? Сейчас не так много, но с выходом macOS Big Sur 11 / 10.16 — ближе к концу 2020 года — это будет много значить.

Устаревшие системные расширения — это в основном расширения ядра, которые скоро перестанут работать на Mac. Apple лучше объясняет вещи в статья базы знаний, описывая расширения системы следующим образом:

Системные расширения — это категория программного обеспечения, которое работает в фоновом режиме и расширяет функциональность вашего Mac. Некоторые приложения устанавливают расширения ядра, которые являются своего рода системным расширением, работающим с использованием старых методов, которые не так безопасны и надежны, как современные альтернативы. Ваш Mac определяет их как устаревшие системные расширения.

Или, говоря другими словами, приложение, которое вы используете, имеет свои щупальца в основе того, как macOS работает через расширение ядра. И Apple не собирается позволять этому случаться дольше в целях безопасности.

Apple начала сообщать разработчикам приложений, что планирует отказаться от системных расширений в 2019 году, и теперь им нужно использовать другие методы. Результатом станет более безопасная macOS, что, как мы все можем согласиться, только хорошо для пользователей.

Что мне нужно делать с устаревшими системными расширениями на Mac?

Если приложение было обновлено разработчиком, часто простая установка этого доступного обновления решит проблему, удалив зависимость от расширения ядра.

Кроме того, вы мало что можете делать на этом этапе, кроме того, чтобы убедиться, что разработчик помеченного приложения знает, что вам нужно, чтобы к концу этого года было готово решение для macOS Big Sur и других версий.

Другой вариант заключается в том, что вы можете отказаться от обновления до macOS Big Sur 11 / 10.16, когда она станет доступной, но это имеет свои собственные последствия для безопасности, поскольку более новые версии системного программного обеспечения Mac, как правило, являются наиболее безопасными.

Если приложение, о котором говорится в сообщении, больше не находится в разработке, все становится сложнее. Возможность не обновляться до будущей версии macOS остается, но, возможно, лучше взглянуть на альтернативные приложения, чем идти по этому пути, особенно если вы хотите воспользоваться преимуществами новых функций, доступных в будущих выпусках macOS. Это может быть не так просто, если вы используете что-то сделанное на заказ или предназначенное для предприятия, но в таком случае обратитесь в службу поддержки ИТ вашей компании. Они смогут посоветовать дальше.

Тем временем вы можете продолжать видеть это сообщение об ошибке, и вы будете видеть его, пока упомянутое приложение не будет обновлено или удалено с Mac. На данный момент обязательно отключите автоматические обновления программного обеспечения, чтобы избежать случайной установки чего-либо, и вместо этого вы можете вручную установить определенные обновления macOS на некоторое время.

Вы видели это сообщение об ошибке в конкретном приложении Mac? Вы обновили приложение и решили проблему или нашли другое решение? Расскажите нам о своем опыте в комментариях.

Если вы хотите, чтобы расширения ядра работали независимо, вы должны разрешить их, настроив политику безопасности вашего Mac через восстановление macOS. Вот как это сделать.

Начиная с macOS 11, если сторонние расширения ядра (kexts) включены, их нельзя загрузить в ядро по запросу. Вместо этого он интегрирован во вспомогательный набор ядра (AuxKC), который загружается в процессе загрузки. Для компьютеров Mac с Apple Silicon счетчик AuxKC регистрируется в LocalPolicy (на более ранних машинах AuxKC находится на томе данных). Для восстановления AuxKC требуется согласие пользователя, перезапуск macOS для загрузки изменений в ядро и настройка безопасной загрузки на низком уровне безопасности. Проверять Как исправить ошибку высокой загрузки ЦП из kernel_task.

Важный: Запуск Kexts для macOS больше не рекомендуется. Kexts ставит под угрозу целостность и надежность ОС, и Apple советует пользователям выбирать решения, не требующие расширения ядра.

Кексты должны быть явно включены для компьютеров Mac с Apple Silicon. Для этого нажмите кнопку питания при запуске, чтобы войти в режим One True Recovery (1TR), затем вернитесь к низкой блокировке и установите флажок, чтобы включить расширения ядра. Эта процедура также требует ввода пароля администратора для авторизации перехода на более раннюю версию. Комбинация 1TR и требований к паролю затрудняет для злоумышленников, использующих только программное обеспечение, запускаемое из macOS, ввод кекстов в macOS, которые они затем могут использовать для получения привилегий ядра.

После того, как пользователь разрешает загрузку кекстов, загрузка расширений ядра, одобренная указанным выше пользователем, используется для разрешения установки кекстов. Авторизация, используемая для описанного выше потока, также используется для захвата хэша SHA384 одобренного пользователем списка kext (UAKL) в LocalPolicy. Программа управления ядром (kmd) отвечает за проверку кекстов в UAKL для включения в AuxKC.

Шаг 1. Войдите в режим восстановления macOS.

Вы должны начать с доступа к macOS Recovery на Mac, который поставляется с Apple Silicon.

- Выключите свой Mac.

- Перезапустите его, но удерживайте кнопку питания, пока на экране не появится мигание Загрузка параметров запуска.

- Подождите, пока не дойдете до экрана параметров запуска.

- Найдите Опции -> Продолжить.

- Выберите учетную запись администратора Mac и введите пароль для загрузки macOS Recovery.

Шаг 2. Разрешить расширения ядра

В macOS Recovery используйте Startup Security Tool, чтобы разрешить расширения ядра на вашем Mac.

- Найдите «Утилиты» -> «Инструмент безопасности запуска» из строки меню.

- Выберите загрузочный диск и нажмите кнопку «Политика безопасности».

- Выберите переключатель рядом с Низкий уровень безопасности. Затем установите флажок рядом с Разрешить пользователям управлять расширениями ядра от выбранных разработчиков.

- Найдите Ok.

- При появлении запроса на аутентификацию нажмите «Ввести пароль macOS», затем выберите учетную запись администратора и введите ее пароль. тогда выбирай отслеживание.

- Откройте меню Apple и выберите Перезагрузить , и оставьте Mac работать в обычном режиме.

Шаг 3. Включите расширения ядра

Чтобы активировать файл kext, который устанавливается вместе с программой, используйте приложение Mac System Preferences.

- Откройте приложение «Системные настройки» и выберите Безопасность и конфиденциальность.

- Выберите значок замка и введите пароль администратора Mac.

- Найдите Разрешать.

- Найдите Перезагрузить.

- Подождите, пока ваш Mac завершит перезагрузку.

Кексты альтернативы

macOS 10.15 позволяет разработчикам расширять возможности macOS, устанавливая системные расширения и управляя ими, которые работают в пользовательском пространстве, а не на уровне ядра. Запуская системные расширения в пространстве пользователя, они повышают стабильность и безопасность macOS. Хотя кексты по своей сути имеют полный доступ ко всей операционной системе, расширениям, работающим в пользовательском пространстве, предоставляются только привилегии, необходимые для выполнения их конкретной функции.

Разработчики могут использовать фреймворки, включая DriverKit, EndpointSecurity и NetworkExtension, для написания USB-драйверов, интерфейсов пользователя, инструментов безопасности конечных точек (таких как DLP или другие прокси-серверы конечных точек), VPN и сетевых инструментов, и все это без необходимости писать кексты. Сторонние агенты безопасности следует использовать только в том случае, если они используют эти API или имеют надежную дорожную карту для перехода на расширения ядра и обратно. Проверять Как установить пароль прошивки для защиты вашего Mac.

Просто включите Kexts, которым вы доверяете

Расширения ядра могут поставить под угрозу безопасность вашего Mac, поэтому включайте их только у разработчиков, которым вы доверяете. Если у вас есть сомнения по поводу конкретного кекста, не позволяйте ему работать. Когда вы закончите использовать кексты, рекомендуется отменить внесенные здесь изменения, чтобы вернуть политику безопасности вашего Mac в нормальное состояние. Теперь вы можете просмотреть От каких разрешений безопасности и конфиденциальности в macOS вас защищают?