Содержание

- Соболь ошибка чтения памяти платы

- Ссылки

- Зачем нужен

- Преимущества

- Возможности

- Принцип работы

- Размышления админа

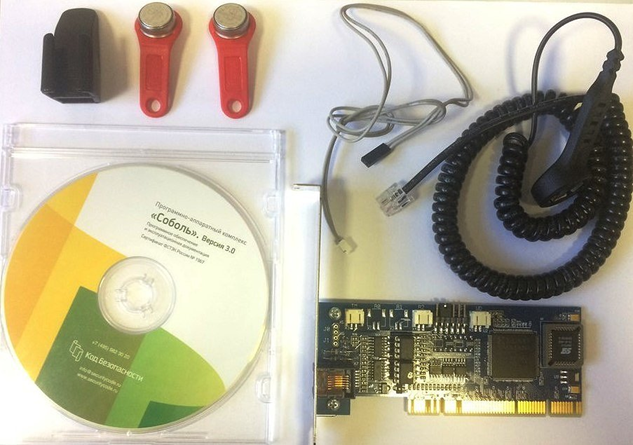

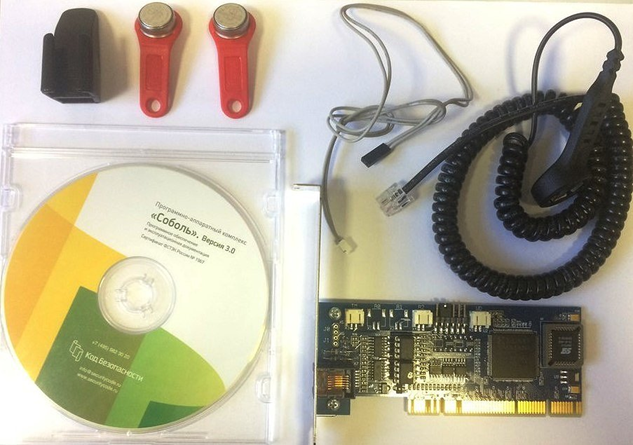

- Комплектация

- Внешний вид

- Установка и инициализация электронного замка ПАК «Соболь» версии 3.0

- Установка «КриптоПро CSP» 3.6 и СЗИ «Secure Pack Rus» 3.0

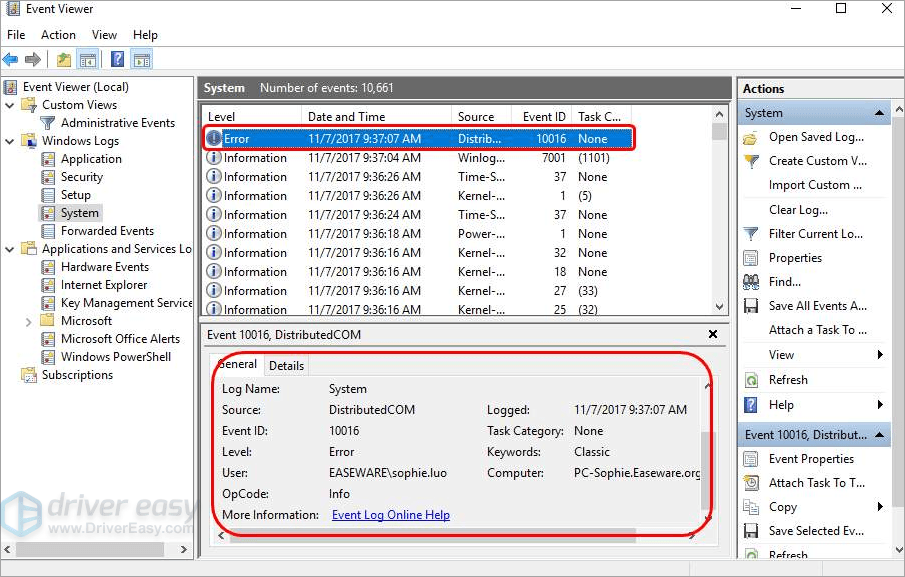

Соболь ошибка чтения памяти платы

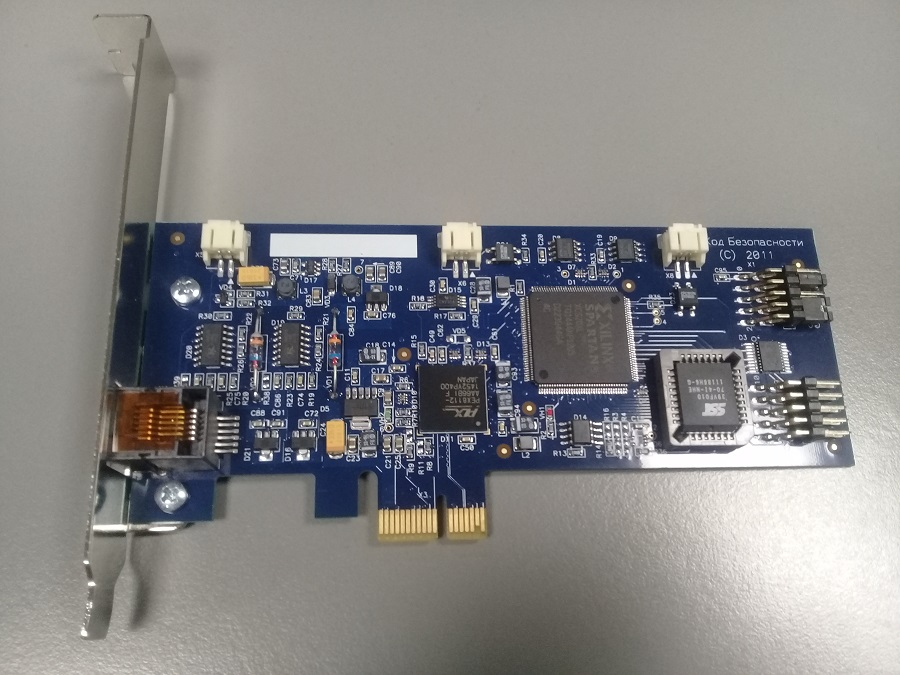

ПАК Соболь 3 — это электронный замок. Представляет собой плату, которая вставляется в сервер или рабочую станцию. Безопасность — нашё всё. Ставится сей продукт не по желанию админа, а если есть такие требования. Производитель: ООО «Код Безопасности».

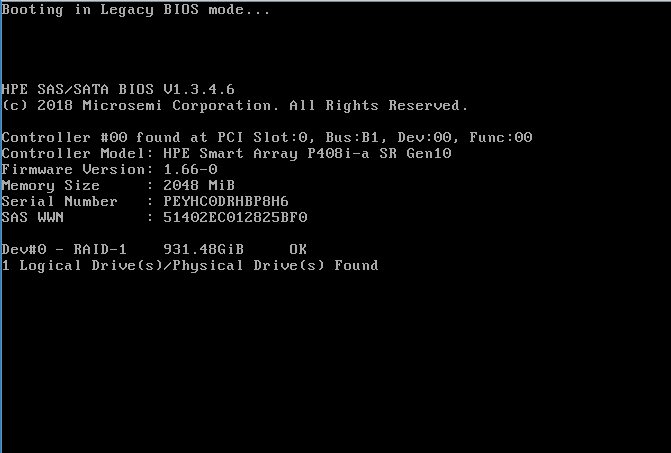

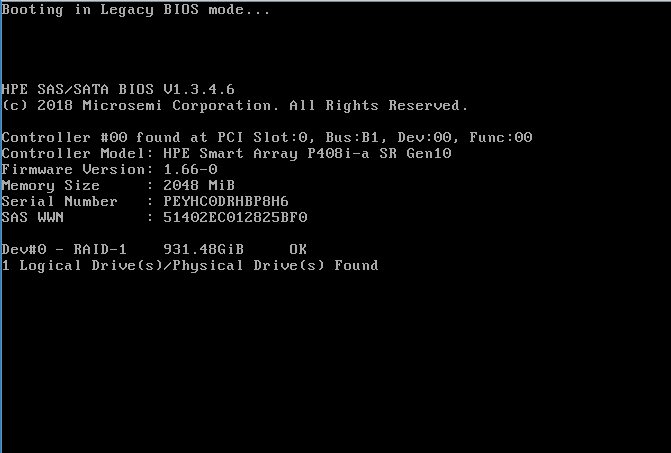

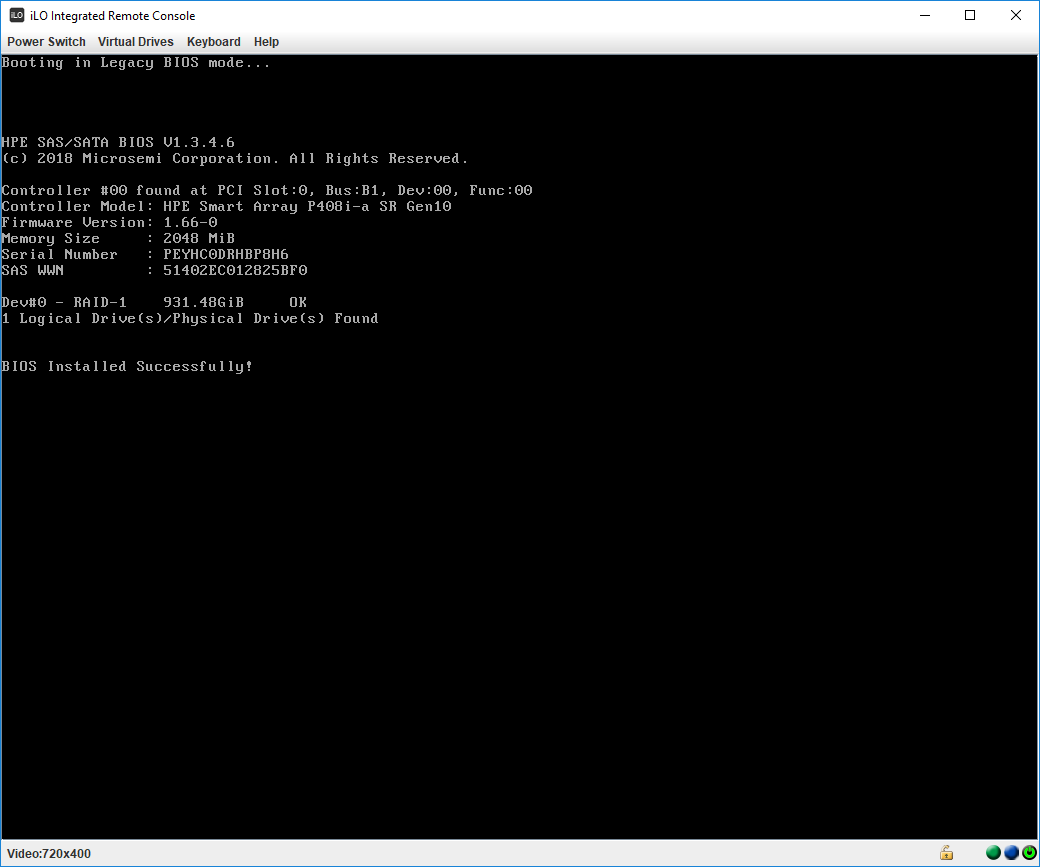

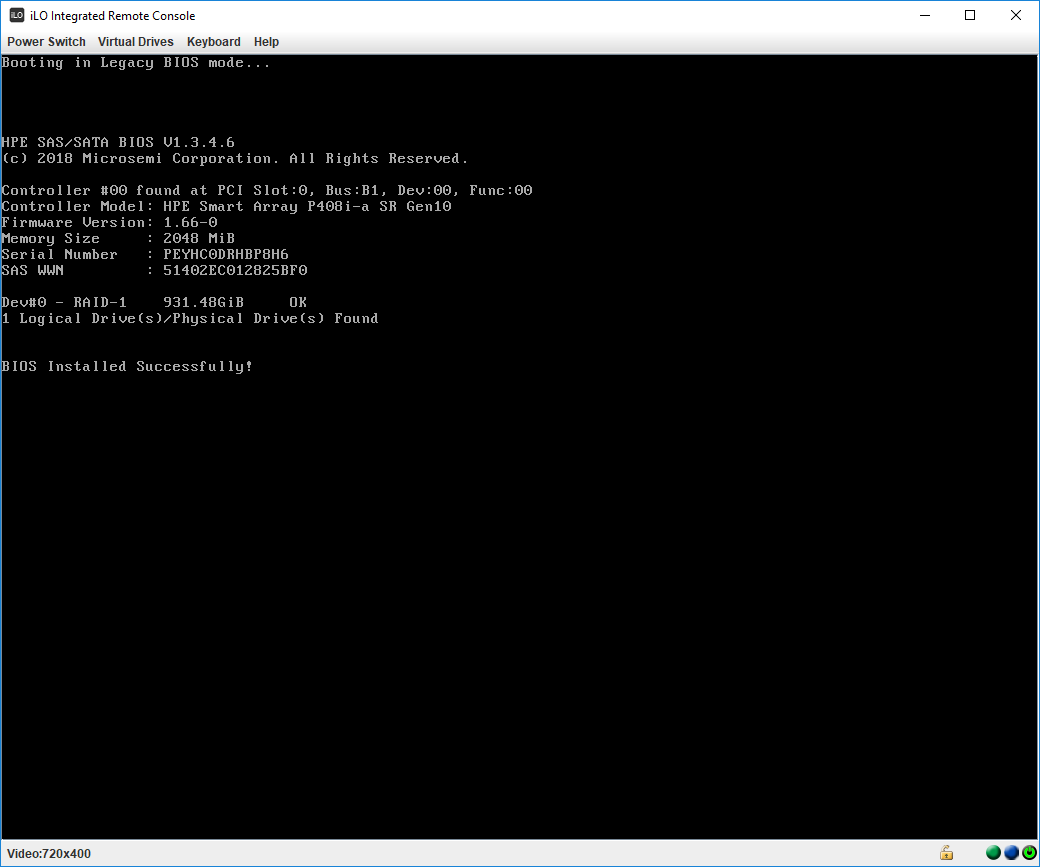

Поставим на сервер HPE Proliant DL360 Gen10.

Ссылки

Зачем нужен

- Защита информации от несанкционированного доступа.

- Контроль целостности компонентов ИС.

- Запрет загрузки ОС с внешних носителей.

- Защита конфиденциальной информации и гостайны в соответствии с требованиями нормативных документов.

- Повышение класса защиты СКЗИ.

Преимущества

Тут я списал с листовки, добавив свои комментарии.

- Контроль целостности системного реестра Windows, аппаратной конфигурации компьютера и файлов до загрузки ОС.

- Усиленная (чем усиленная? — масло масляное) двухфакторная аутентификация с помощью современных персональных электронных идентификаторов (если считать ключ от домофона современным электронным идентификатором).

- Простота установки, настройки и администрирования.

- Возможность программной инициализации без вскрытия системного блока.

- Аппаратный датчик случайных чисел, соответствующий требованиям ФСБ.

Возможности

Принцип работы

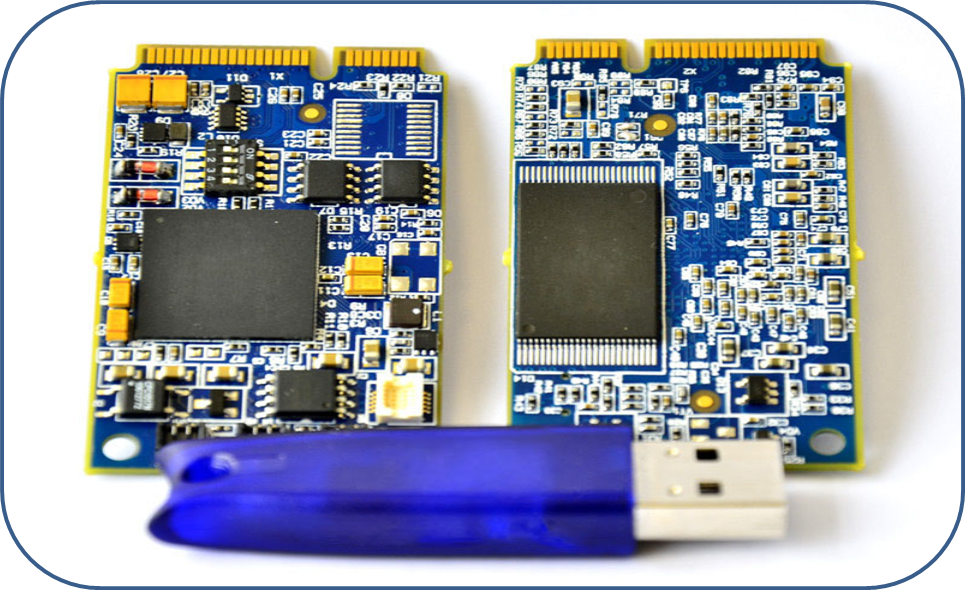

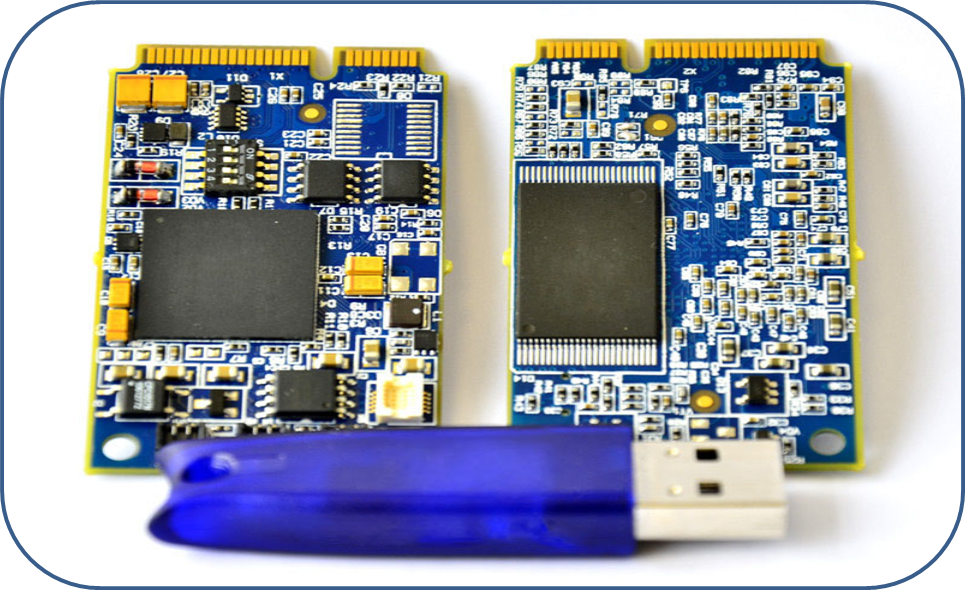

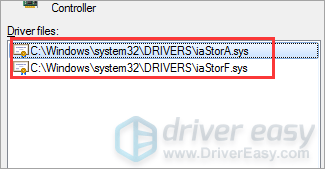

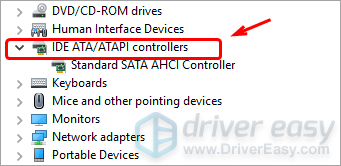

- PCI Express 57×80

- Mini PCI Express

- Mini PCI Express Half Size

- M.2 A-E

Размышления админа

При получении злоумышленником полного доступа к удалённой консоли сервера данный электронный замок не поможет. Достаточно переключиться в режим загрузки UEFI и Соболь не пашет — двухфакторка превращается в тыкву. Вроде бы у Соболя 4-й версии появилась возможность работы в UEFI, не смотрел что там.

Обратил внимание на фразу «Простота администрирования». Просто? Да, не сложно. Удобно? Нифига не удобно. Перезагрузился сервер — езжай в ЦОД. Нет нормальных средств удалённой двухфакторной аутентификации.

Контроль целостности реестра — сомнительная штука. Да, контролирует. Винда обновилась — поездка в ЦОД. Винду вообще небезопасно оставлять без обновлений, а Соболь этим обновлениям мешает.

Случайная перезагрузка в результате сбоя ПО — поездка в ЦОД. Да, есть способы не ездить в ЦОД, но тогда смысл двухфакторки теряется. Ну, или сервер под столом держать.

Комплектация

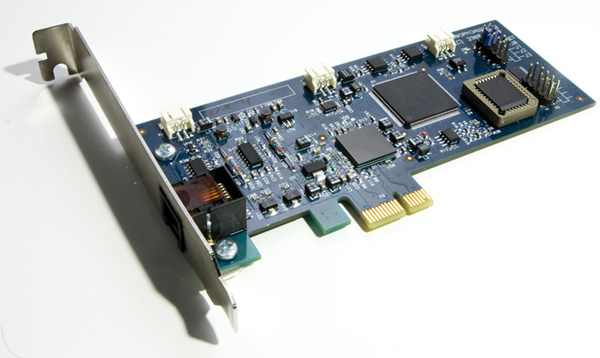

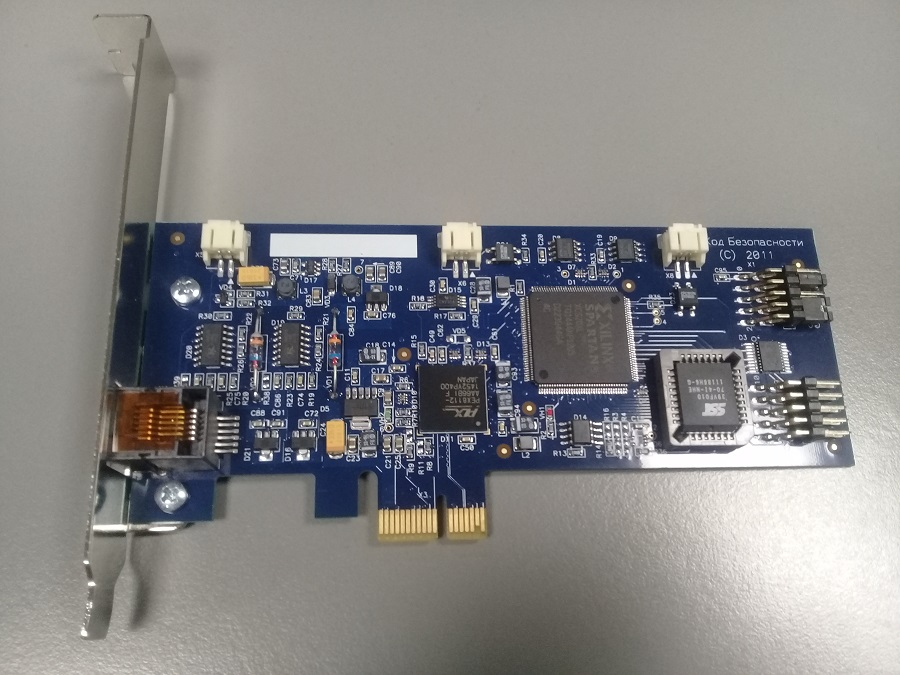

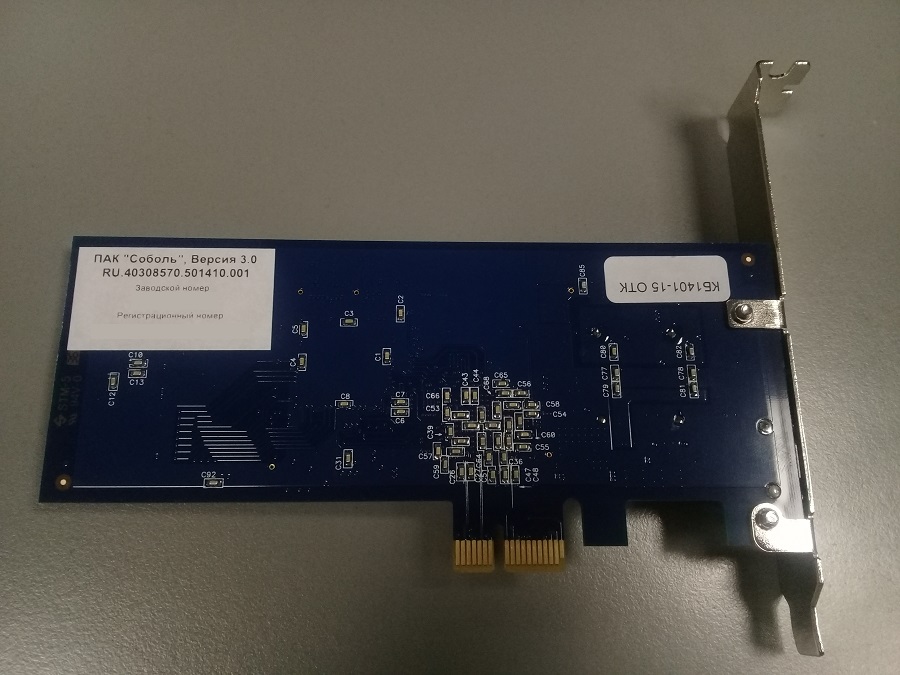

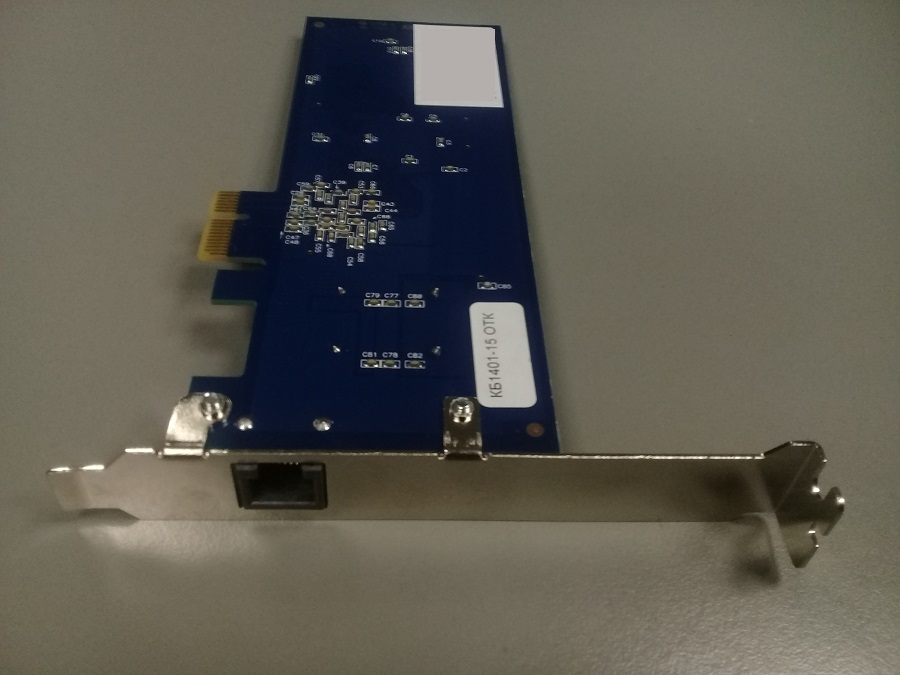

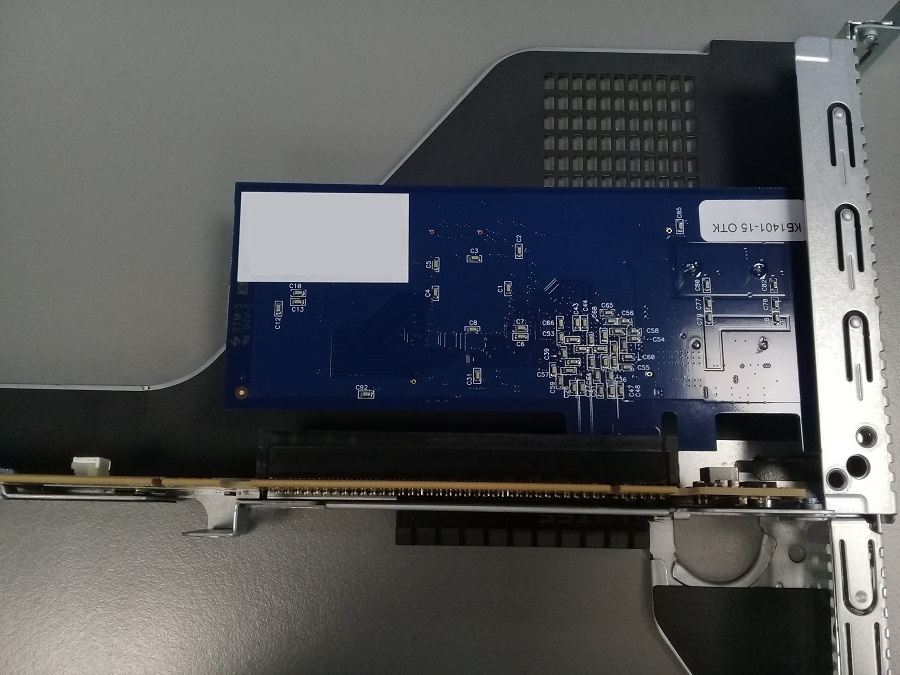

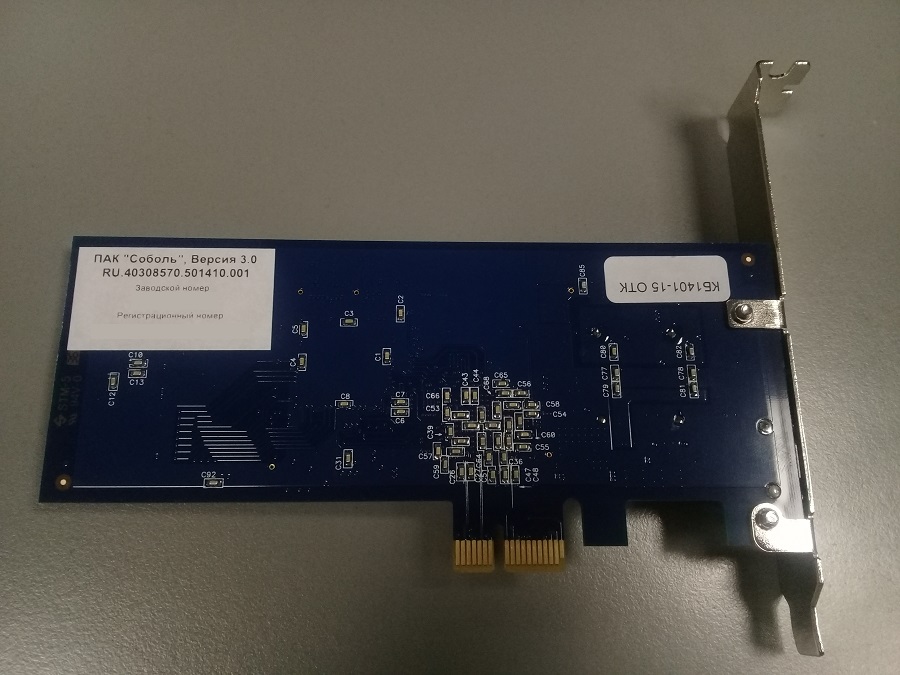

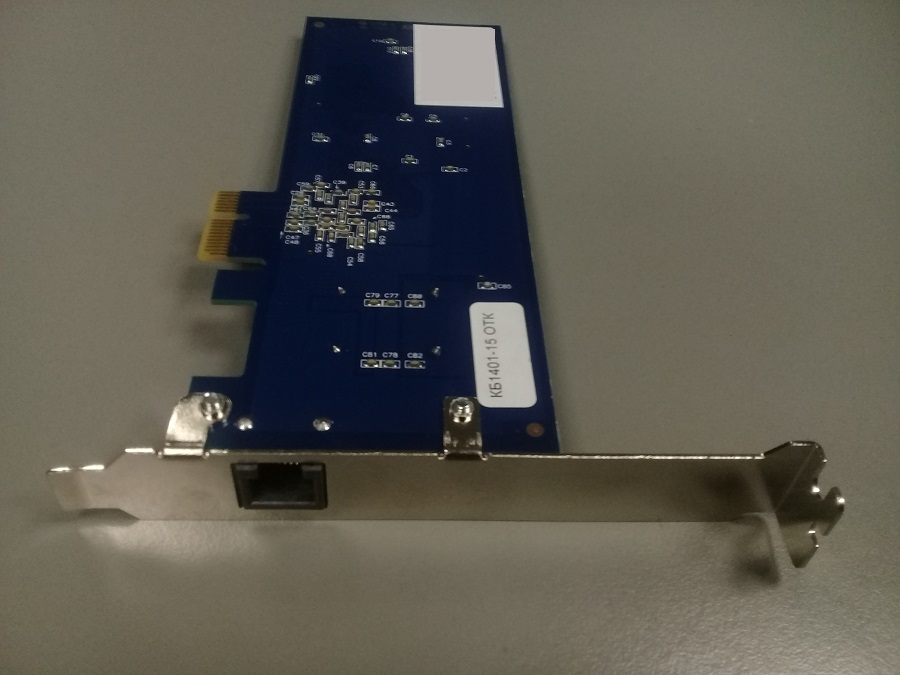

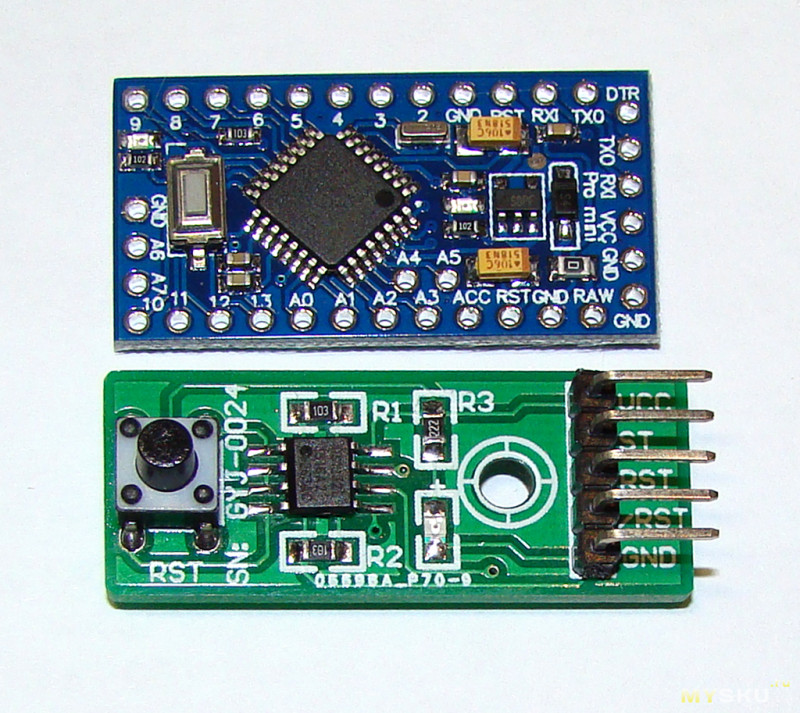

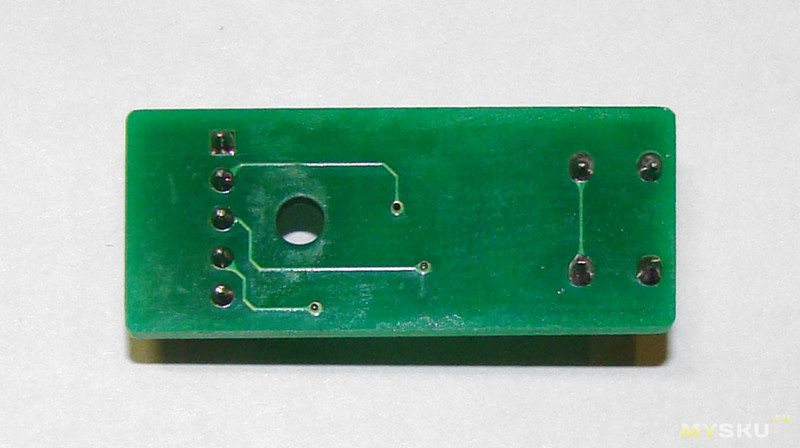

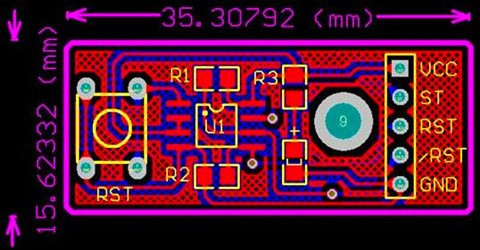

Внешний вид

Одна сторона. На плате есть джамперы, они нам потом понадобятся. Джамперы в плоскости платы не влияют на работу, влияют только те, что стоят перпендикулярно плоскости платы. Один джампер J0 установлен — видимо, Соболь уже стоял где-то. По идее он должен определить, что изменилась аппаратная часть и не дать работать, проверим это при установке.

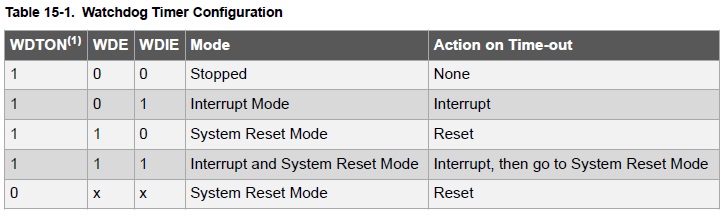

Не так давно наша команда одержала победу в тендере на 5 автоматизированных рабочих мест (АРМ) для государственного учреждения. Успешная реализация данного заказа подтолкнула к мысли разместить техническую статью о проделанной работе, а так же о тех проблемах, с которыми мы сталкивались в процессе.

С мониторами, ИБП, мышками и клавиатурами проблем не возникло, поэтому все наше внимание было отдано именно сборке системного блока. Проанализировав рынок IT оборудования, мы выбрали самую оптимальную сборку в соотношении цена/производительность, так же удовлетворяющую техническим требованиям заказчика.

После тщательной подборки комплектующих мы приступили к сборке оборудования и его лицензированию.

За основу мы взяли 4-ядерный процессор Intel Core i5 4460 с частотой 3200 МГц и интегрированным графическим ядром HD Graphics 4600, 8Gb RAM, а так же SSD Samsung 850 EVO в качестве загрузочного жесткого диска.

Более подробно ознакомиться с разными характеристиками системных блоков выбрать и приобрести наш продукт, вы сможете, в разделе Компьютеры

При каждой установке ОС мы проводим тесты на быстродействие загрузки нашего оборудования. В результате которых мы выяснили, что полная установка операционной системы на данную сборку составила 6 минут и 19 секунд. Установка производилась с 32 Gb флешки Voyager GT, используя интерфейс ПК USB 3.0 . На загрузку Windows 7 Professional x64 требуется всего 11,2 секунды. Это отличный показатель эффективной работы данной сборки, и во многом заслуга высокоскоростного накопителя SSD Samsung 850 EVO на 1 терабайт.

В продолжение статьи мы проведем инициализацию аппаратно-программного модуля доверенной загрузки (АПМДЗ) «Соболь», который применяется для защиты государственной тайны, персональных данных и конфиденциальной информации. И рассмотрим с какими внештатными ситуациями вы можете столкнуться при установке данного модуля.

Установка и инициализация электронного замка ПАК «Соболь» версии 3.0

Электронный замок «Соболь» предназначен для защиты компьютеров от несанкционированного доступа и обеспечения доверенной загрузки, а также создания доверенной программной среды для повышения класса защиты СКЗИ (Средства криптографической защиты информации).

ПАК «Соболь» устанавливается на компьютеры, оснащенные 32-х или 64-х разрядными процессорами. Для подключения платы комплекса у компьютера должен быть свободный разъем системной шины стандарта PCI-E/ PCI/ Mini PCI-E. Работоспособность ПАК «Соболь» не зависит от типа используемой ОС, поэтому плату комплекса можно устанавливать на компьютеры, работающие под управлением различных операционных систем. Реализованный в комплексе механизм КЦ (контроль целостности) включает в свой состав программные компоненты, успешная работа которых зависит от операционной системы компьютера.

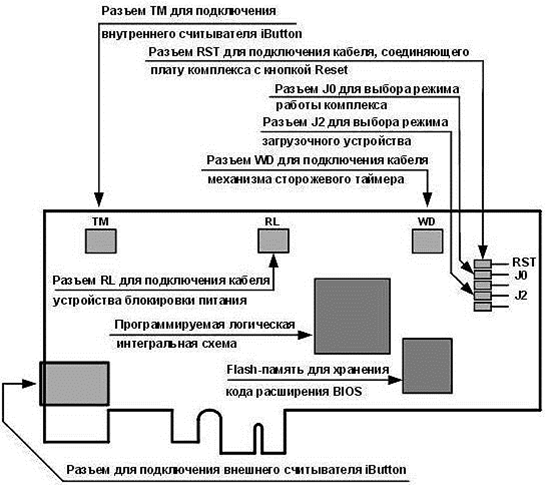

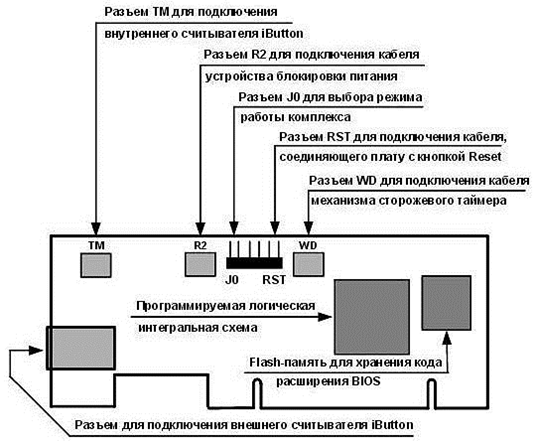

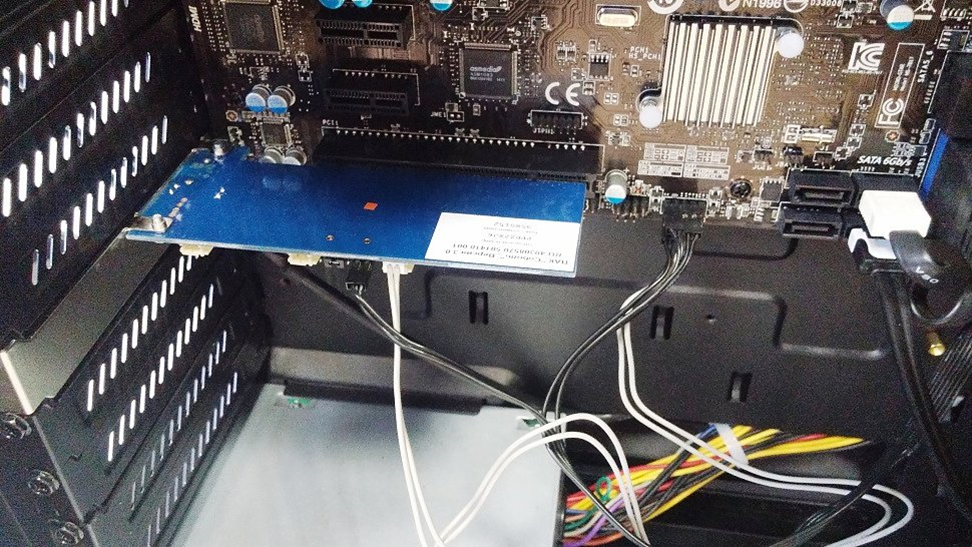

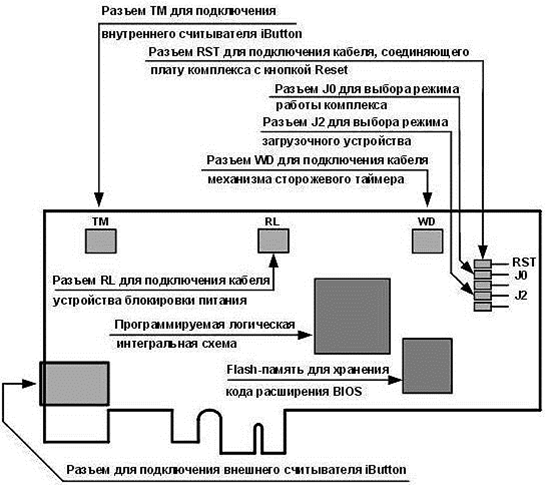

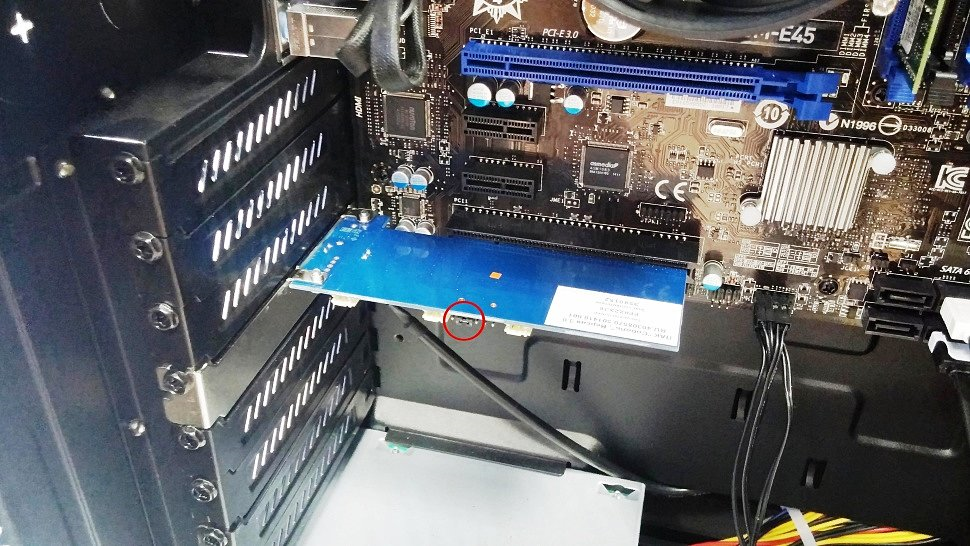

В данном описании мы подробно расскажем и проиллюстрируем, как устанавливается на автоматизированное рабочее место электронный замок «Соболь» версии 3.0 с платами «PCI» и «PCI-E» (рис.1 и рис.2), с какими проблемами вы можете столкнуться и как их можно решить.

Рассмотрим пример установки на плате PCI т.к., как оказалось в отличие от платы PCI-E она менее функциональна в отношении работы с материнскими платами.

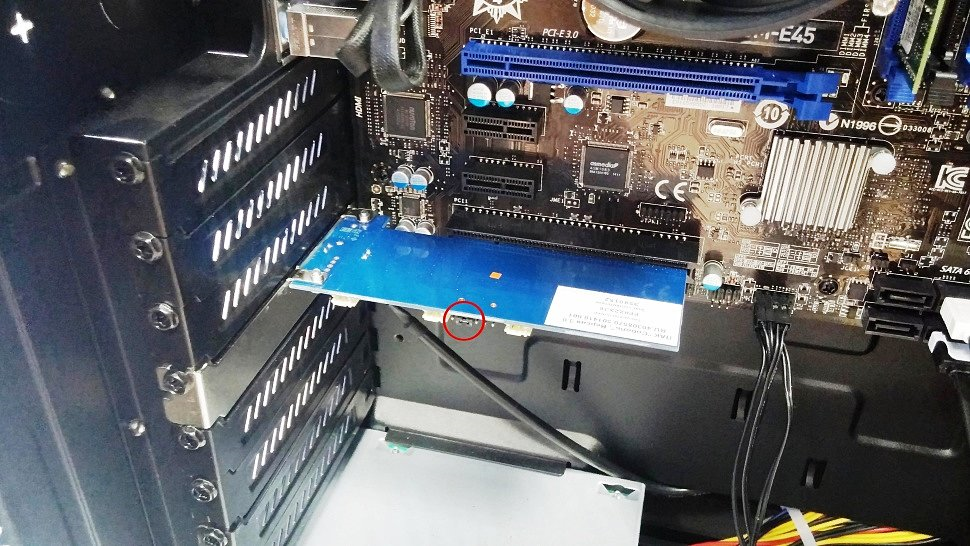

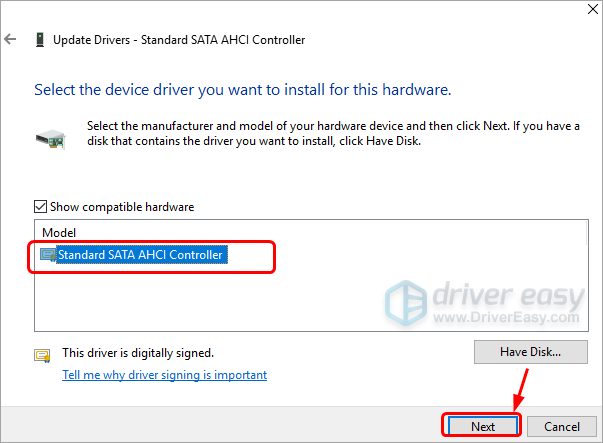

Для начала установки, после отключения ПК от сети и снятия крышки корпуса, нам первым делом необходимо установить плату в разъем. В данном случае мы используем материнскую плату «B85M-E45»:

Заметим одну особенность, плата PCI поставляется со вставленной перемычкой между разъемами » J0″ и «J1» (отмечено на изображении), в этом положении она не имеет никакой функции, проще говоря, можно считать, что её нет в плате. Оставляем её в этом положении и приступаем к подключению сторожевого таймера.

Обращаю ваше внимание, что отсутствие перемычки загружает ПАК «Соболь» в режиме инициализации, который предназначен для первичной регистрации администратора, если же перемычка находится в положении » J0″, то ПАК «Соболь» загружается в рабочем режиме.

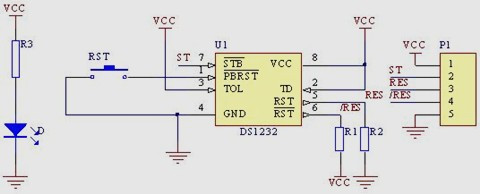

Сторожевой таймер — это дополнительный модуль, блокирующий доступ к компьютеру при обнаружении попытки отключения электронного замка «Соболь».

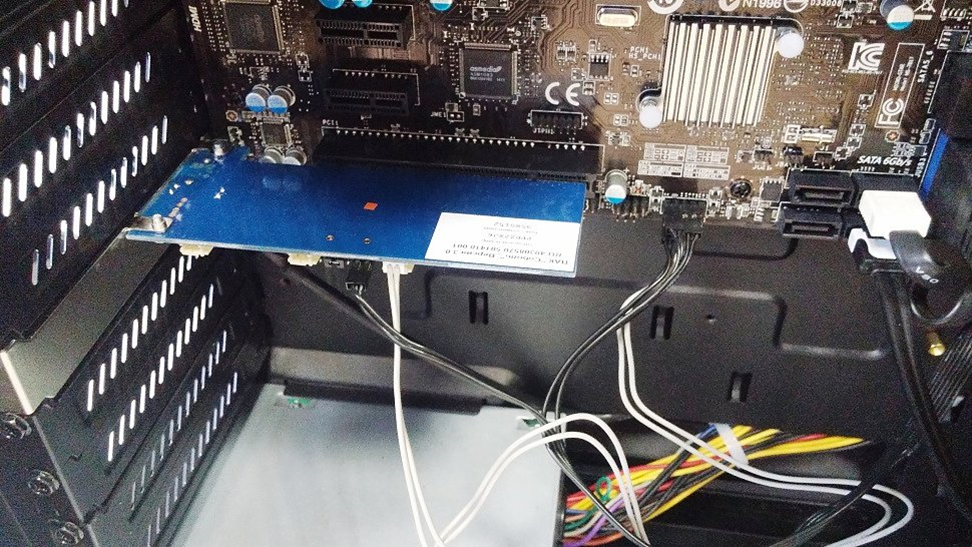

Для подключения сторожевого таймера нам необходимо отключить штекер стандартного кабеля кнопки Reset от разъема Reset, расположенного на материнской плате и вставить его разъем RST платы комплекса «Соболь» (рис.1).

После этого подключаем штекер кабеля механизма сторожевого таймера, входящего в комплект поставки, к разъему платы WD. Затем подключите другой штекер этого кабеля к разъему Reset, расположенному на материнской плате.

На изображении ниже продемонстрирован подключенный сторожевой таймер.

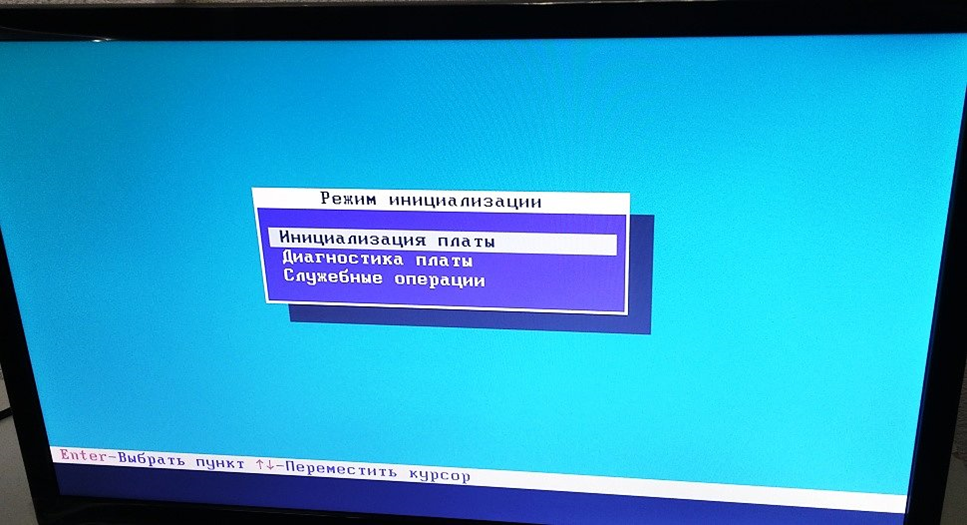

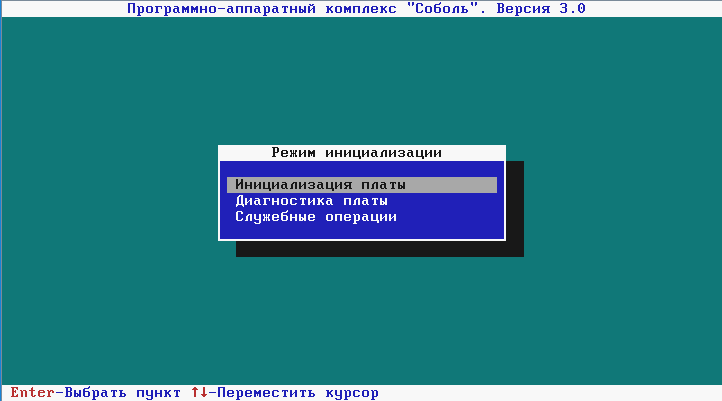

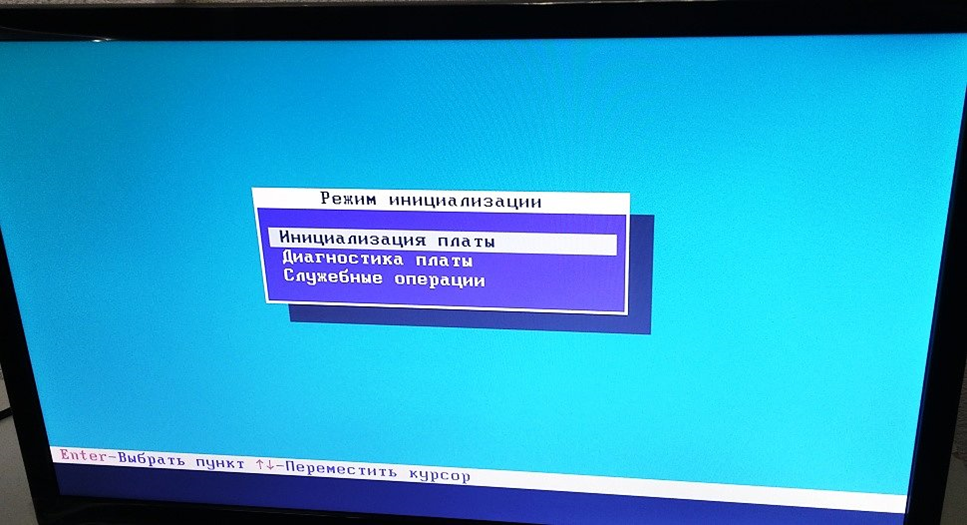

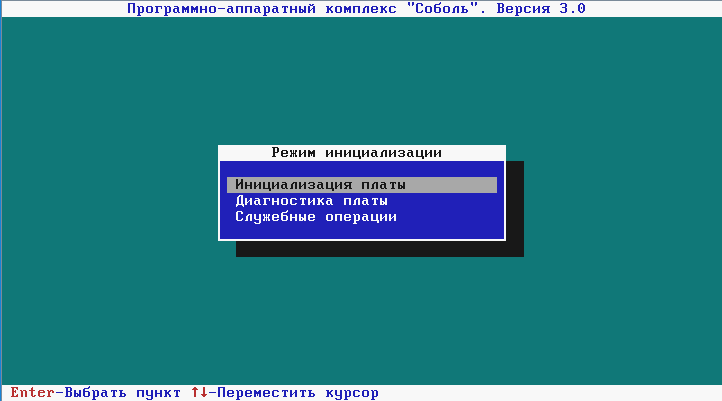

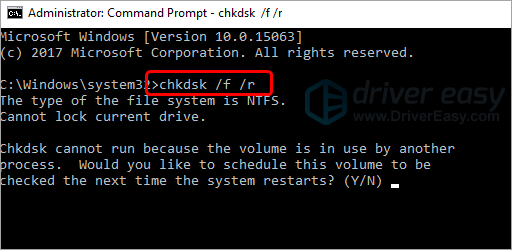

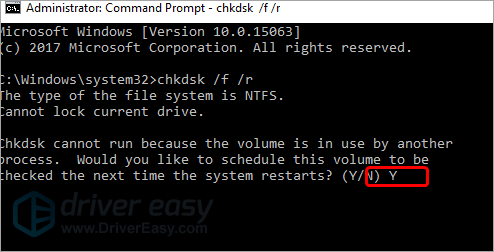

После перезагрузки компьютера должно высветиться окно с заголовком «режим инициализации».

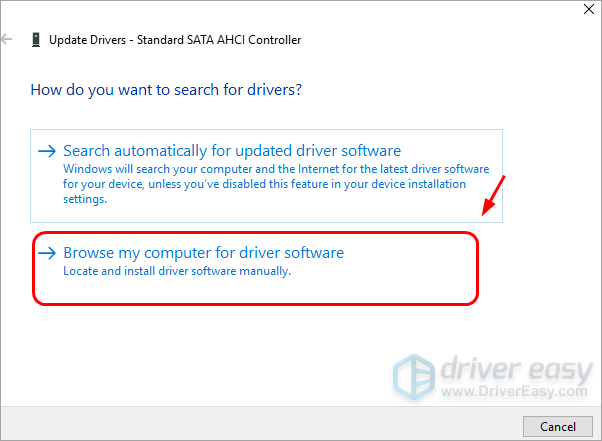

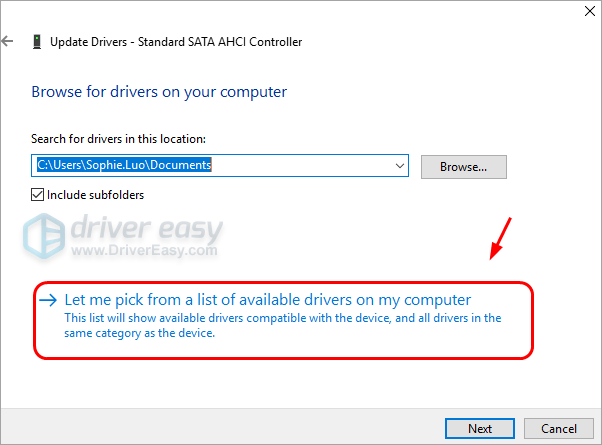

Если же такого окна вы не наблюдаете, а видите на черном фоне мигающий курсор, то это значит что управление на ПАК «Соболь» не передалось. Для устранения данной проблемы вам необходимо в BIOS Setup разрешить загрузку операционной системы с модулей расширения BIOS сетевых плат.

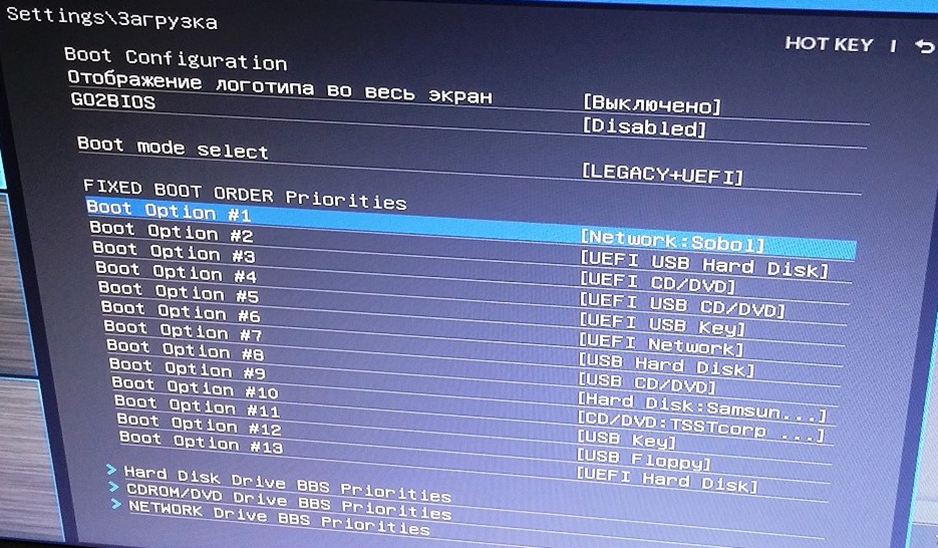

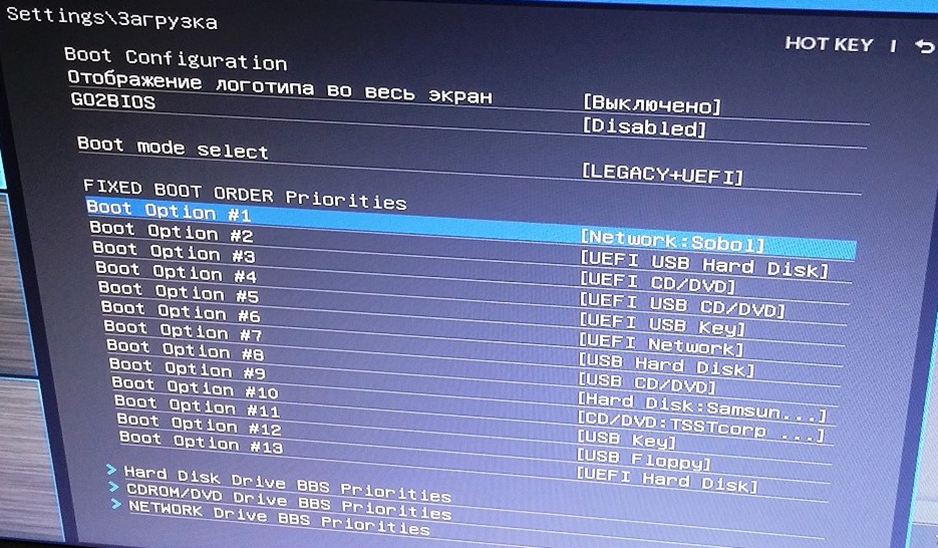

Если управление по прежнему не передается модулю расширения BIOS комплекса, используйте ПАК «Соболь» в режиме загрузочного устройства ( IPL- режим). Вот в этой части мы и видим отличие платы PCI-E от платы PCI.

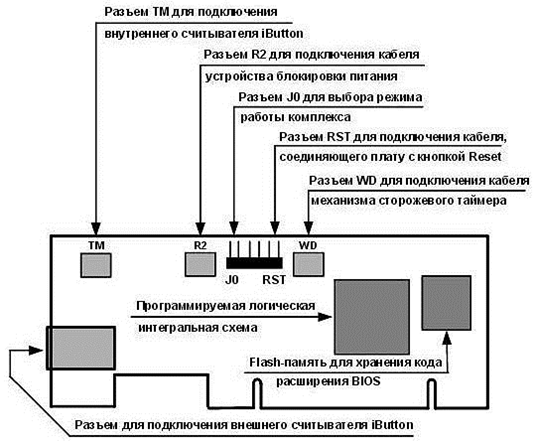

Для того, чтобы перевести плату PCI-E в загрузочный режим, необходимо установить перемычку на разъем » J2″ (Рис.2), предварительно выключив компьютер.

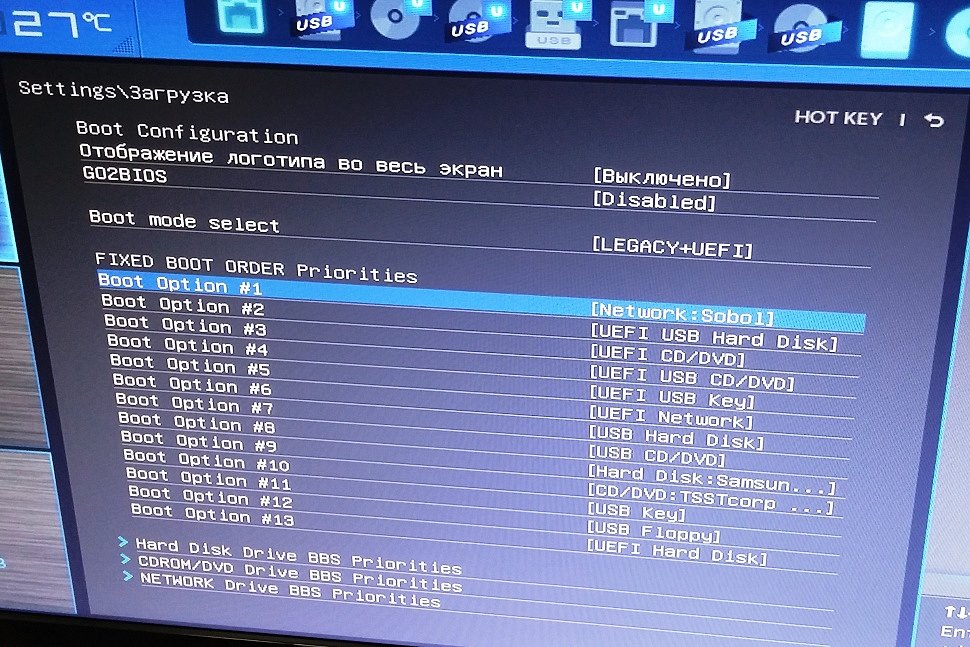

После проделанных действий включаем компьютер, заходим в BIOS и в настройках последовательности загрузки системы с загрузочных устройств ставим [Network: Sobol] на первое место, следом [UEFI USB Hard Disk].

В этом случае загрузка операционной системы осуществляется только с жесткого диска, при условии его наличия в меню загрузки BIOS Setup.

В отличие от платы PCI-E, в плате PCI нет возможности самостоятельно перевести ПАК «Соболь» в загрузочный режим с помощью перемычки. Для того чтобы перевести плату PCI в IPL режим нам необходимо будет обратиться в службу технической поддержки разработчика данного комплекса и сдать плату PCI на перепрошивку. Данная процедура абсолютно стандартна и служба поддержки отзывчиво отнесется к вашей проблеме и оперативно переведут плату в режим загрузочного устройства.

После того как вы перепрошьете АПМДЗ «Соболь», у вас загрузится окно » режим инициализации». Выберем пункт «инициализация платы» и приступаем к первичной регистрации администратора.

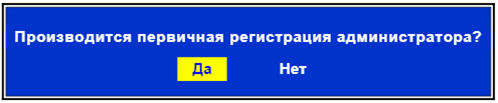

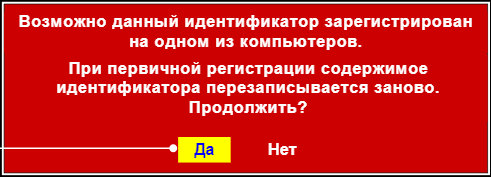

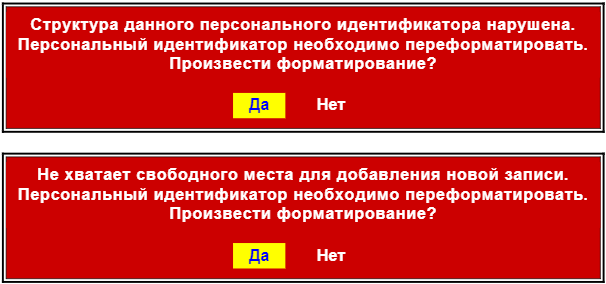

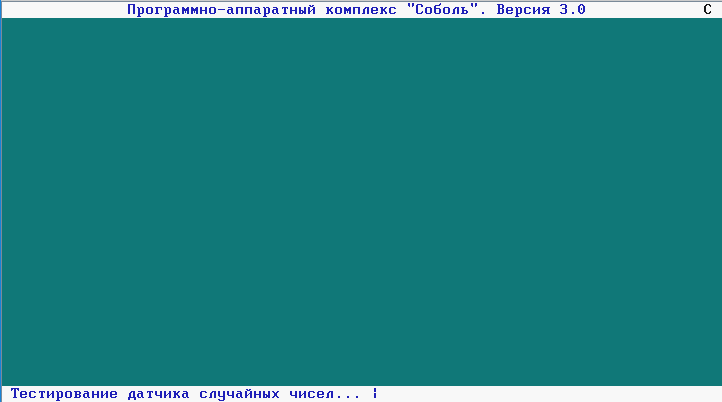

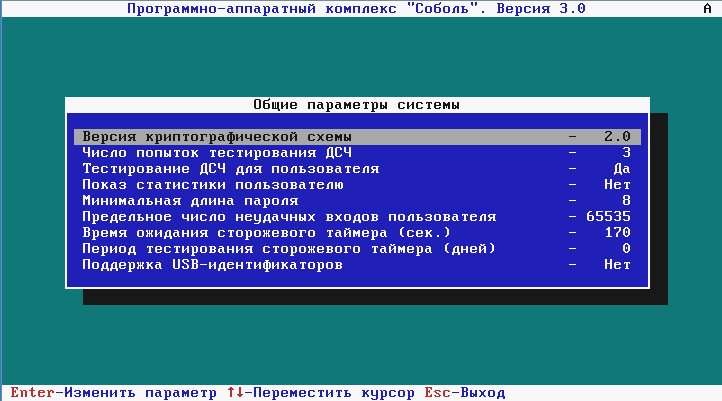

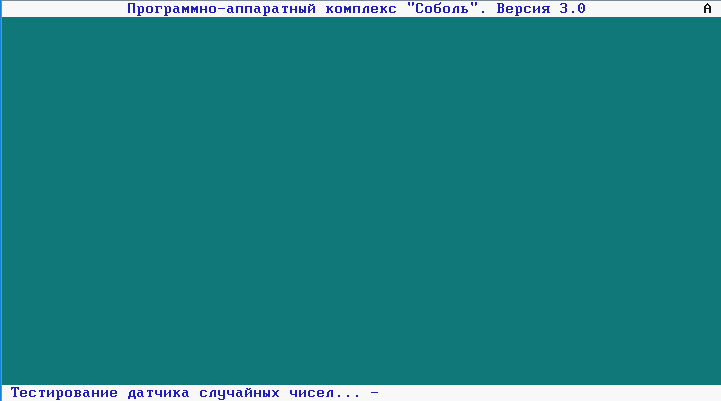

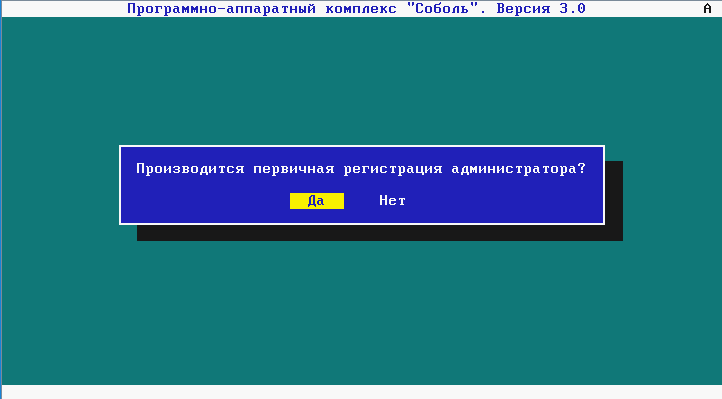

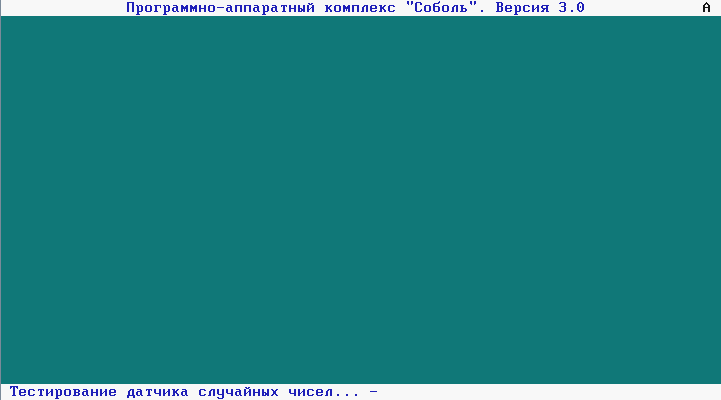

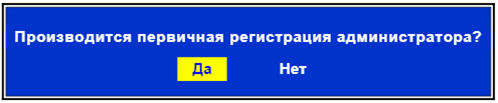

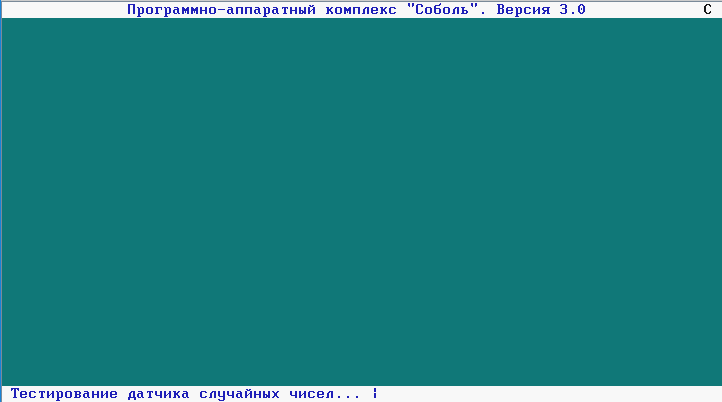

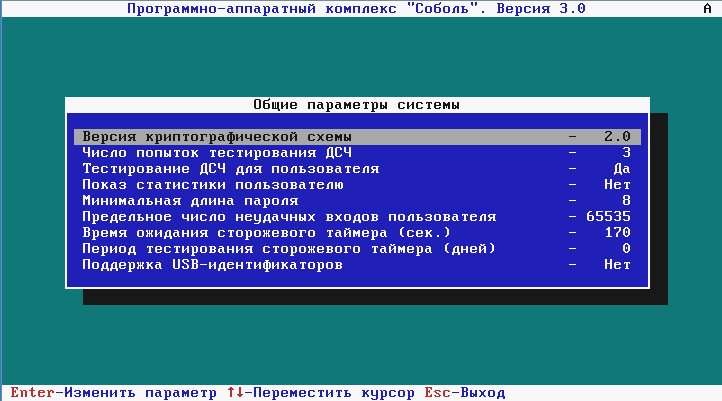

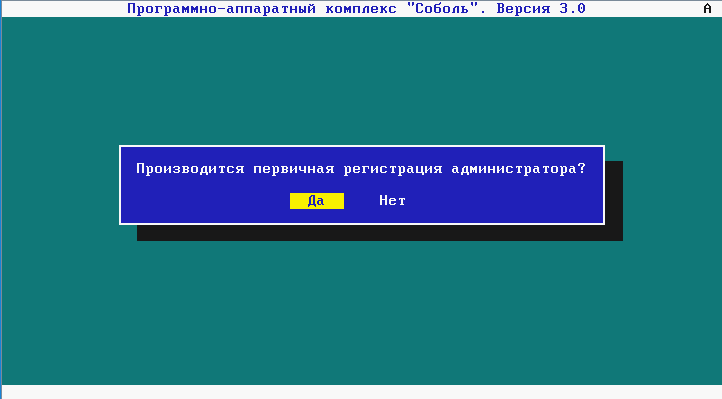

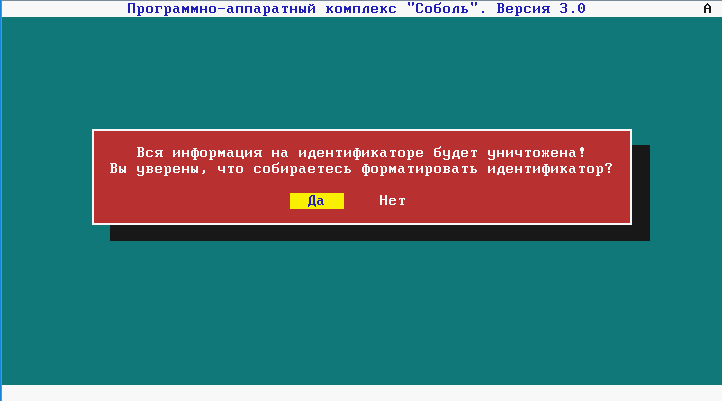

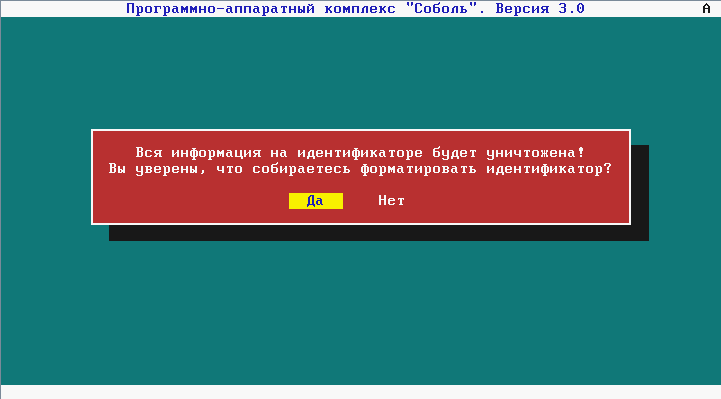

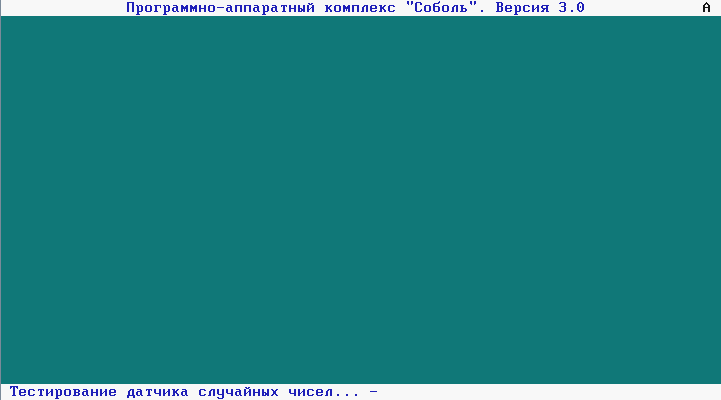

После просмотра общих параметров системы пройдет тестирование датчика случайных чисел и высветиться окно, в котором вы подтвердите первичную регистрацию.

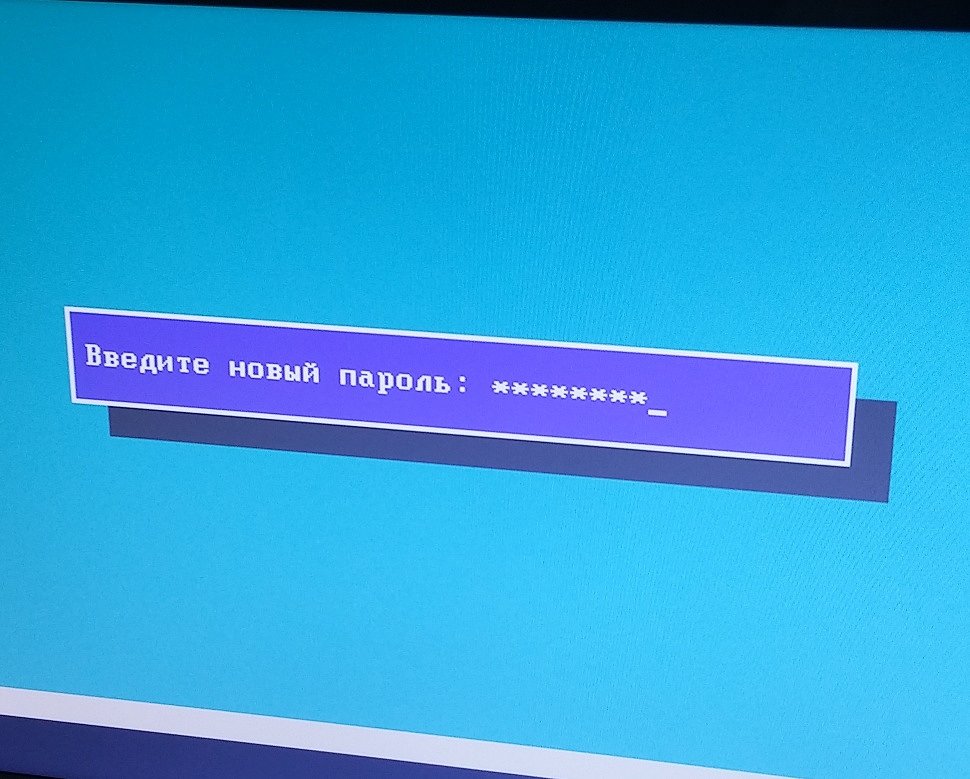

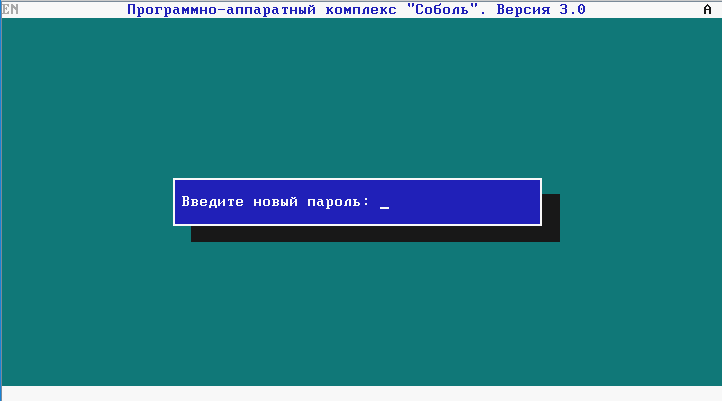

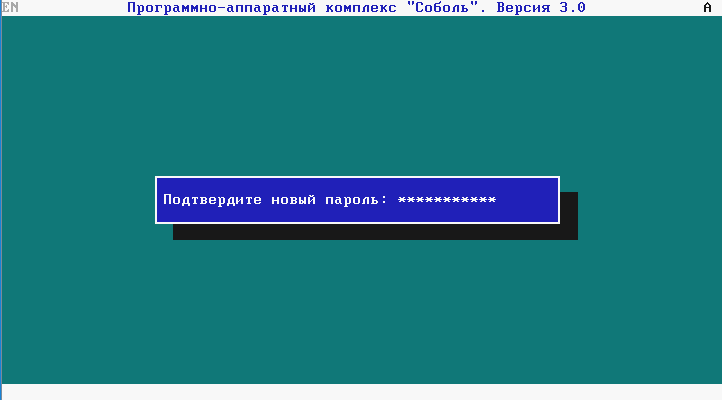

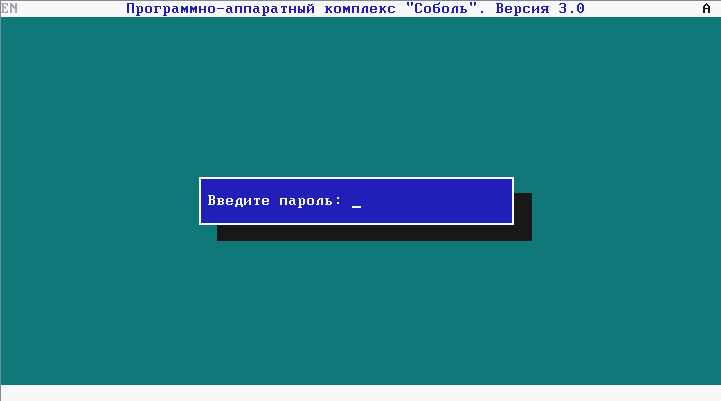

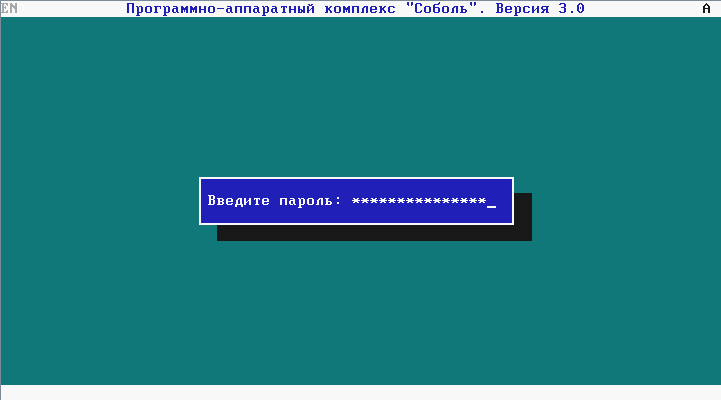

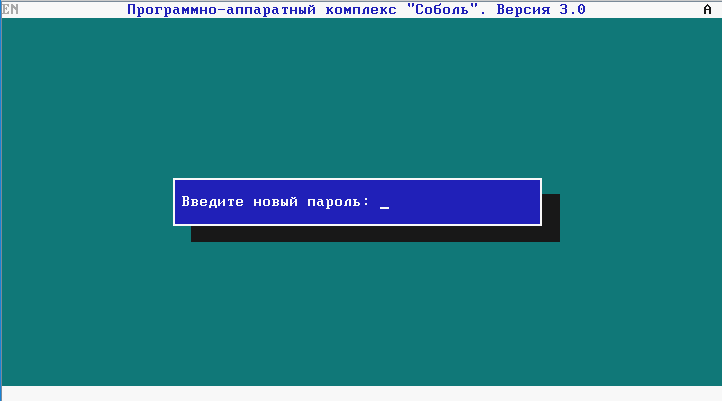

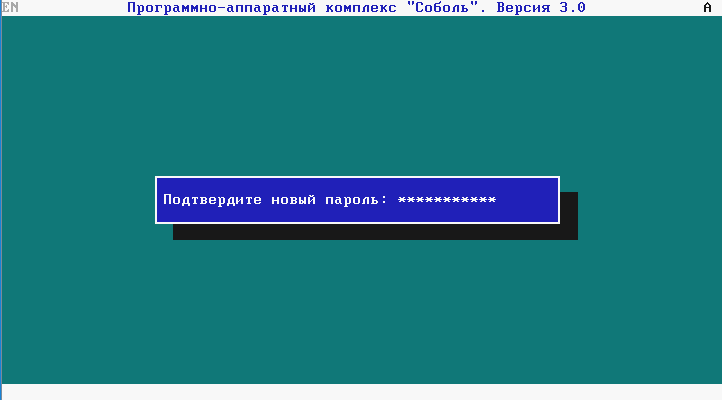

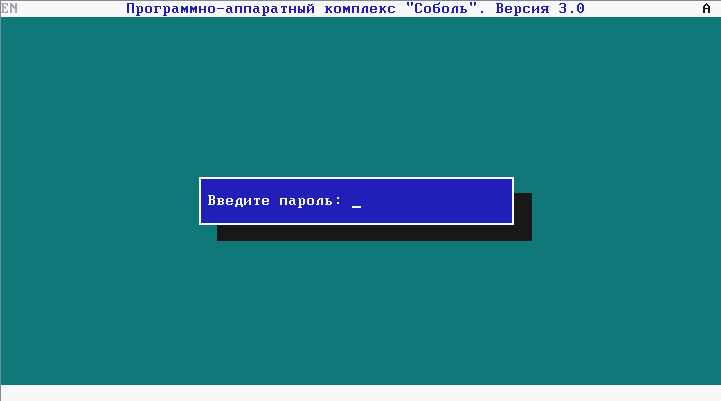

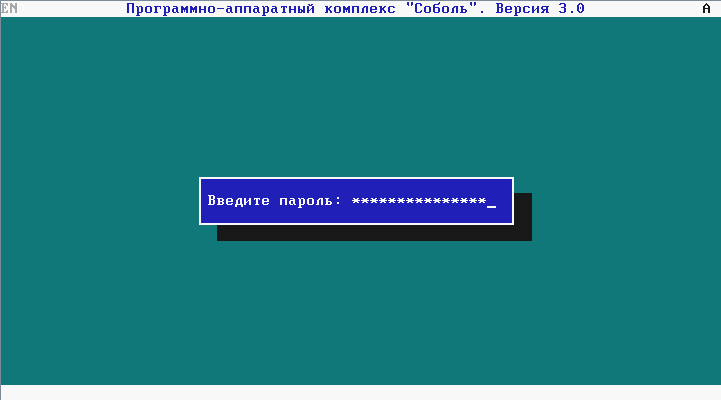

В поле «введите новый пароль» вы вводите свой пароль, который должен содержать не менее восьми знаков.

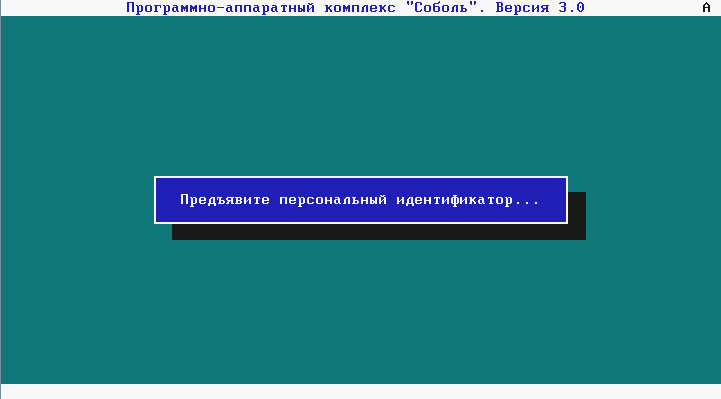

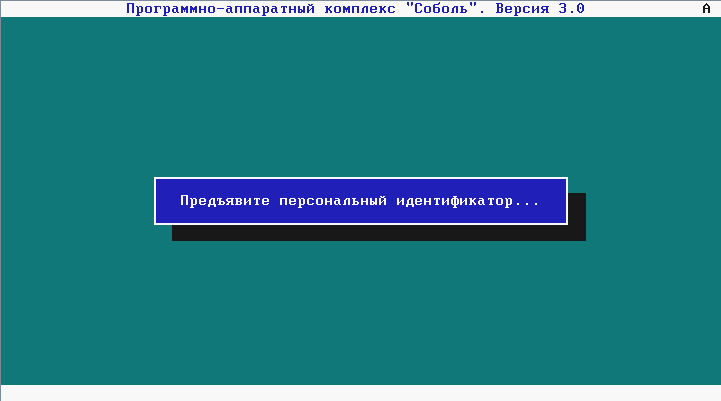

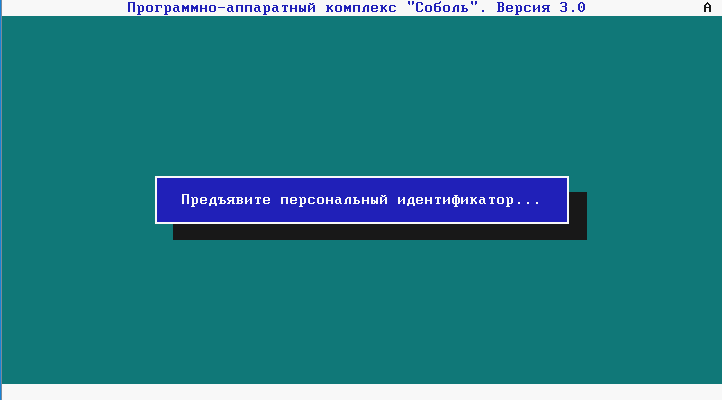

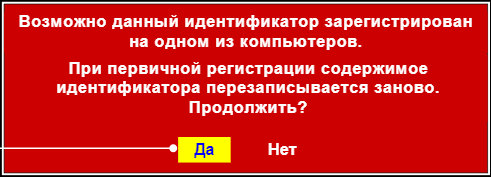

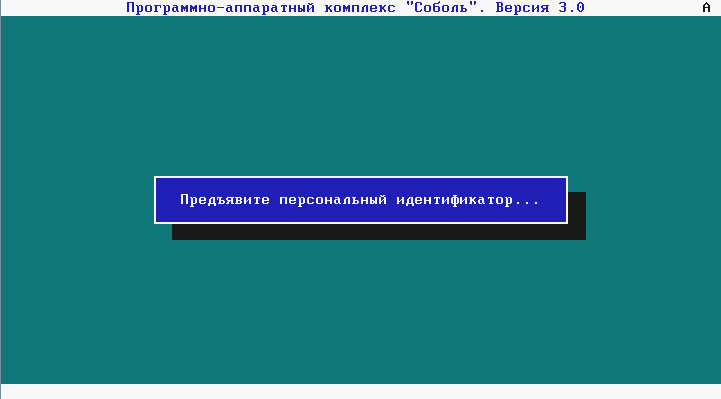

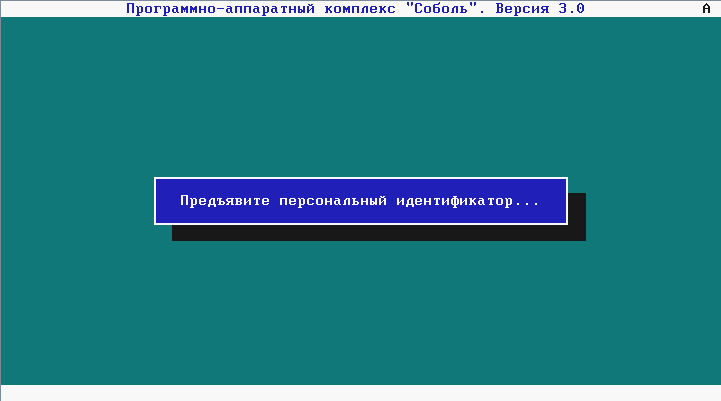

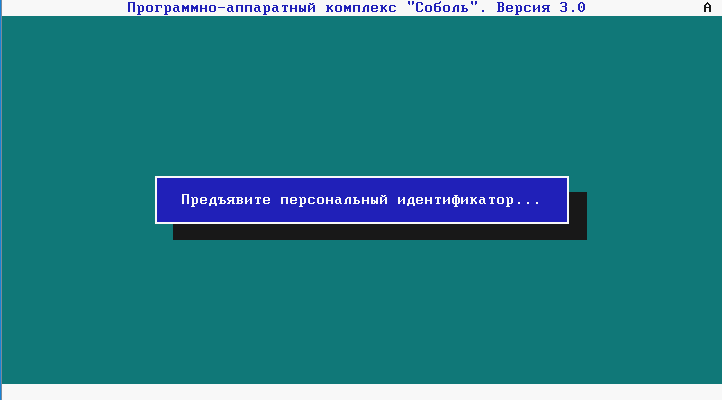

После подтверждения вас попросят предъявить персональный идентификатор.

Прикладываем персональный идентификатор, который входит в пакет поставки.

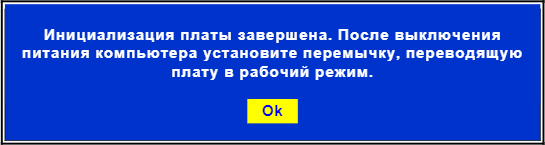

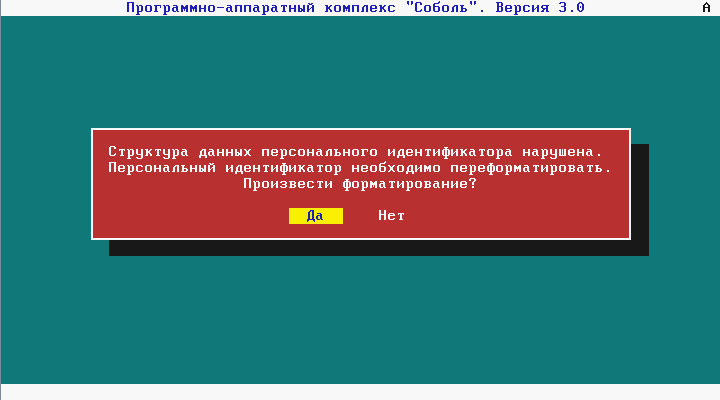

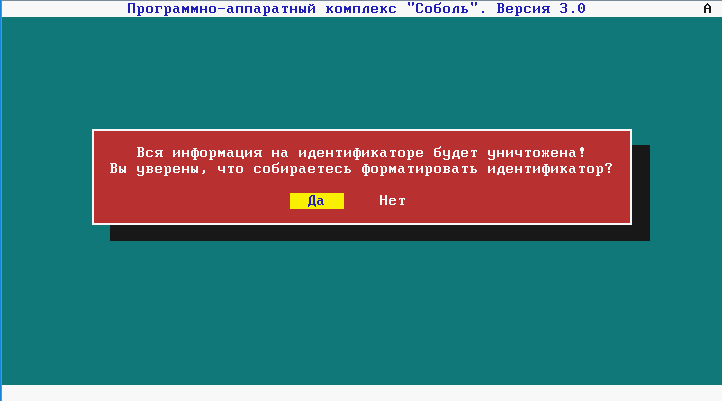

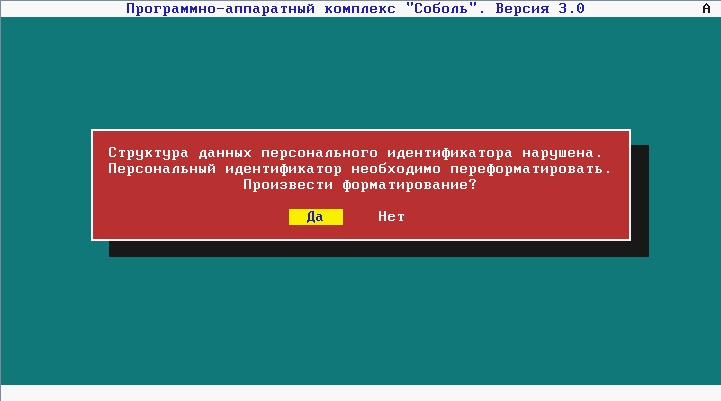

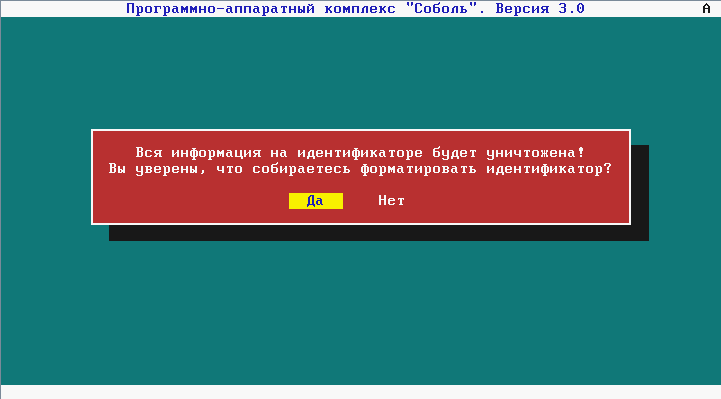

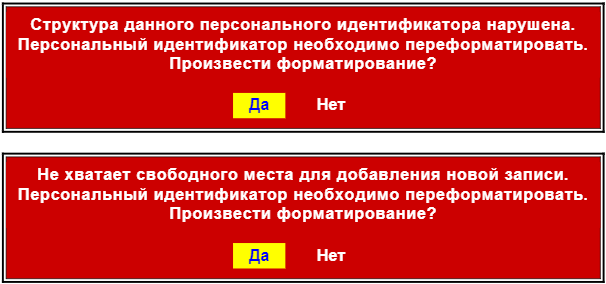

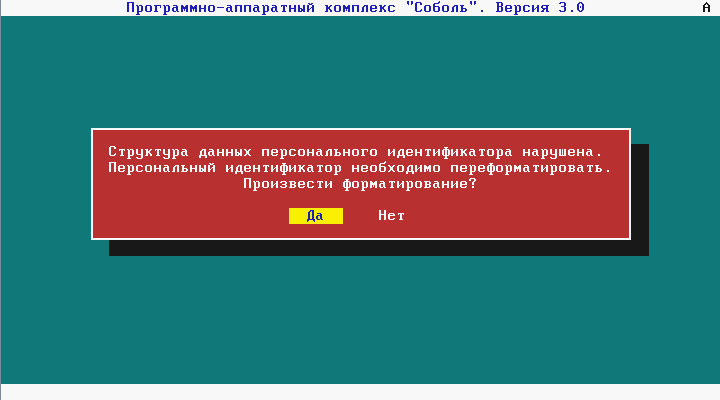

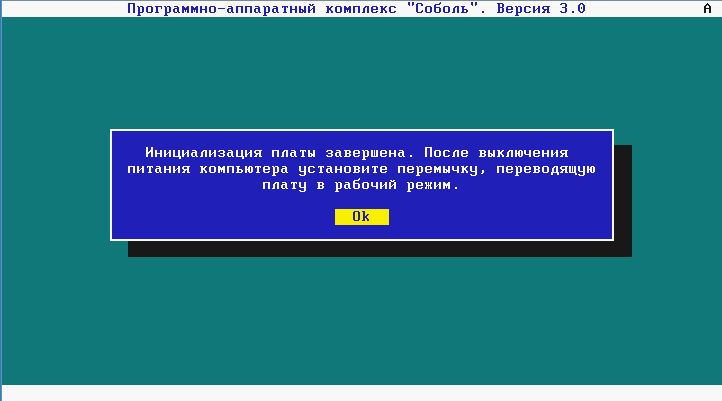

Производим его форматирование и на этом идентификация платы завершена.

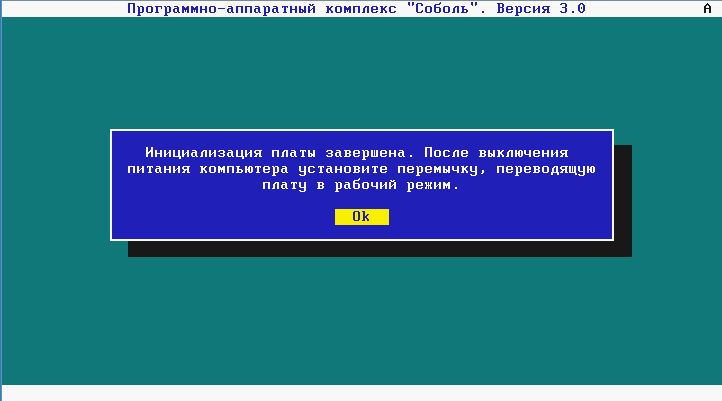

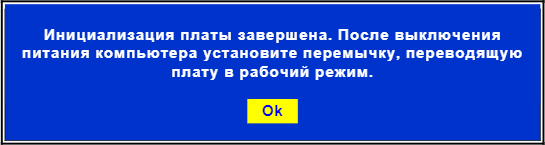

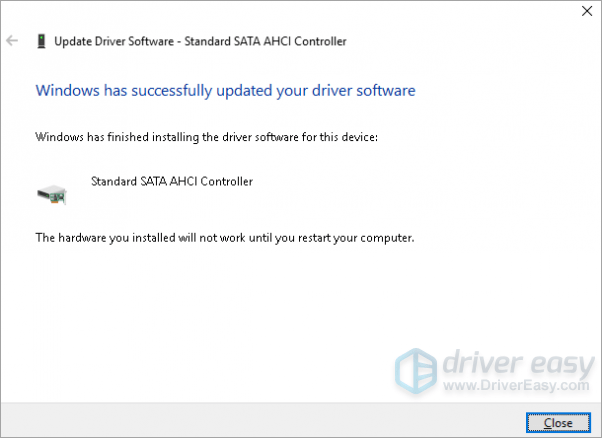

После того, как мы идентифицировали плату, нам необходимо переместить перемычку, которая на данный момент находится между разъемами » J0″ и «J1» в положение «J0». Тем самым мы переводим ПАК «Соболь» в рабочий режим.

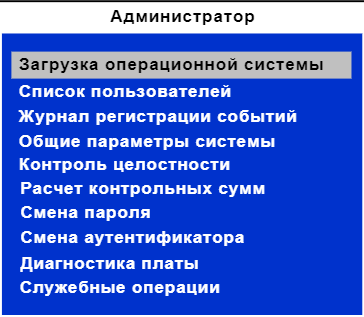

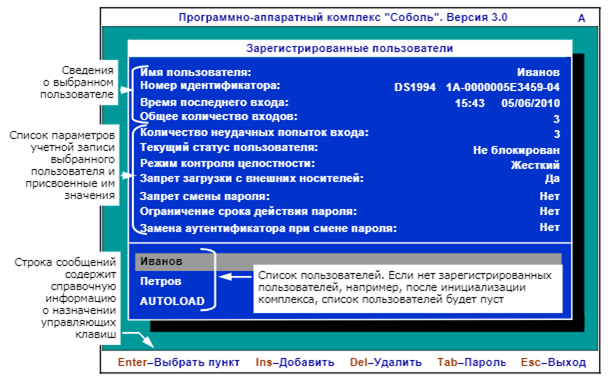

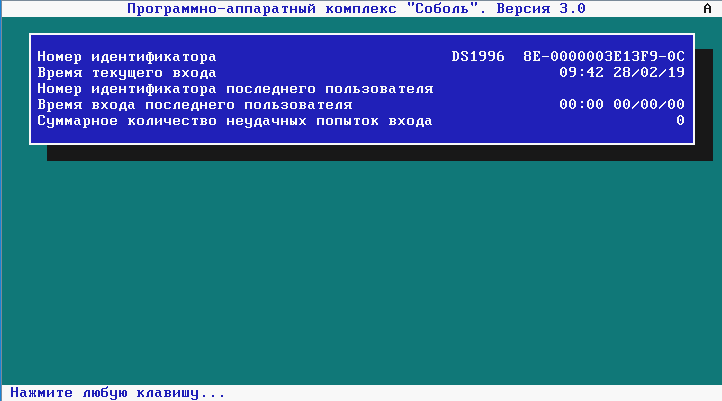

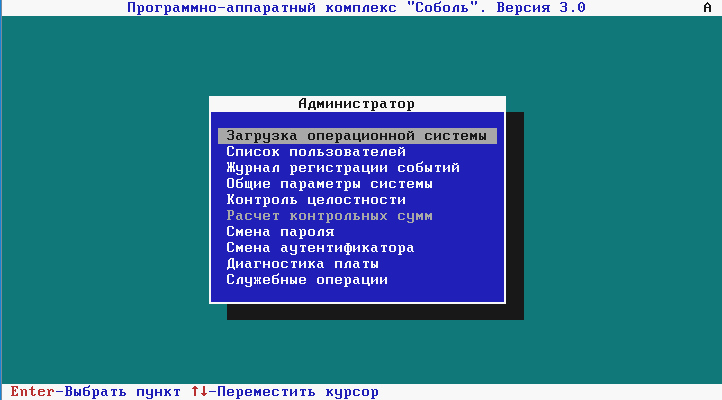

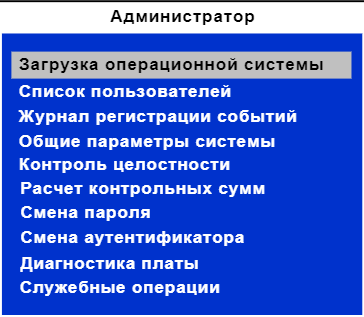

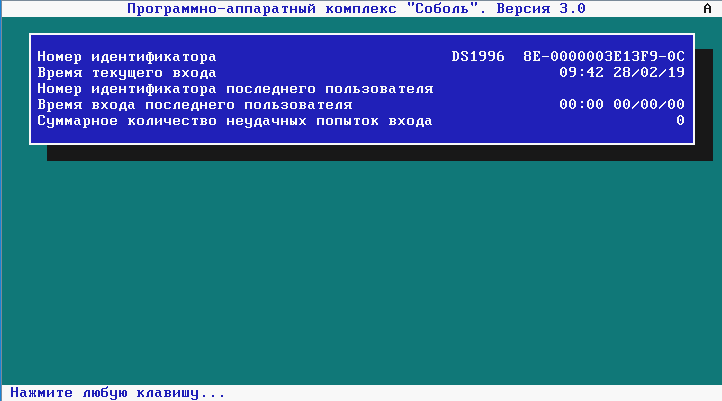

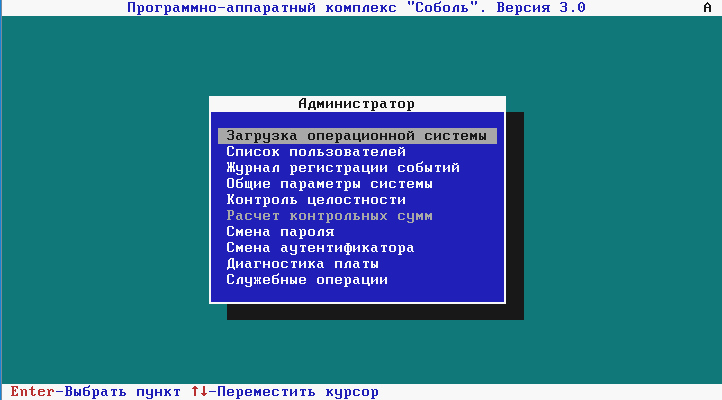

На этом установка платы «Соболь» заканчивается, после включения компьютера производится загрузка уже непосредственно через электронный замок. Вас попросят приложить идентификационный ключ, которому мы уже присвоили уникальный код. После чего вводим пароль и попадаем в информационный раздел, где будет показана статистика последних удачных и неудачных входов в систему. Пропуская этот раздел путем нажатия любой клавиши переносимся в меню администратора, откуда уже можно перейти непосредственно к загрузке операционной системы или же произвести индивидуальные настройки.

Проводим необходимые действия, загружаем операционную систему и приступаем к установке ПО ПАК «Соболь», который входит в пакет. После её завершения, заключительный раз перезагружаем компьютер и приступаем к работе.

Более подробную инструкцию и всю имеющуюся дополнительную информацию о подключении и использовании программно-аппаратного комплекса «Соболь» вы всегда можете найти на сайте производителя в разделе «документация».

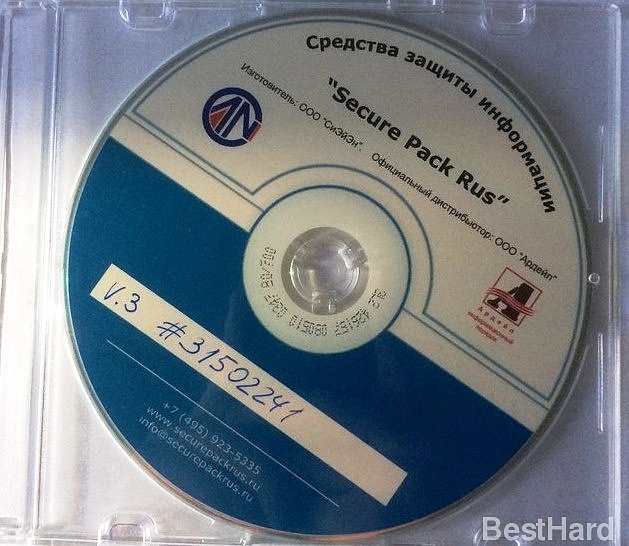

Далее мы рассмотрим установку связующих с ПАК «Соболь» программ, таких как «КриптоПро CSP» и «Secure Pack», и с какими проблемами можно столкнуться при их загрузке.

Установка «КриптоПро CSP» 3.6 и СЗИ «Secure Pack Rus» 3.0

Описание установки программ «КриптоПро CSP» 3.6 и CPB «Secure Pack Rus» 3.0 мы объединили в один блок, так как это две зависимые друг с друга программы. Для начала давайте ознакомимся с описанием обеих программ.

Крипто-провайдер «КриптоПро CSP 3.6» – это программное обеспечение, необходимое для работы с ЭЦП (электронной цифровой подписью). «КриптоПро 3.6» служит для формирования и проверки ЭЦП, обеспечивает юридическую значимость электронных документов (совместно с ЭЦП).

«КриптоПро CSP 3.6» позволяет настраивать взаимодействие открытого сертификата и закрытого ключа, настройку ключевых носителей. Помимо этого, «КриптоПро 3.6» необходим для нормальной работы на официальном сайте РФ по размещению государственных закупок, а также на сайтах электронных торговых площадок.

Стоит отметить, что крипто-провайдер «КриптоПро CSP 3.6» имеет 3 класса защиты КС1, КС2 и КС3 в соответствии с классификацией, используемой при сертификации ФСБ. С технической точки зрения эти классы отличаются тем, что в них по-разному организована работа с ключами, а также в некоторых классах имеется возможность включения кеширования ключей. Более подробно ознакомиться со степенью классов вы можете на сайте производителя в руководстве администратора.

Средство защиты информации Secure Pack Rus версия 3.0 (СЗИ SPR 3.0) является сервисным пакетом для операционных систем семейства Microsoft Windows и позволяет обеспечить выполнение требований ФСБ России по защите конфиденциальной информации по классу АК2 и АК3.

Ключевыми преимуществами СЗИ SPR 3.0 являются:

-использование только документированных механизмов, что обеспечивает высокую устойчивость работы и совместимость с другими программами;

-не нарушает исходную функциональность ОС Windows и приложений Microsoft;

-работа Secure Pack Rus 3.0 незаметна для пользователя (не мешает работе пользователя и, обычно, не требует внимания);

-возможность конфигурации и легкость настройки, в том числе централизованно по локальной вычислительной сети;

-встраивание сертифицированных российских средств, криптографической защиты информации.

Средство защиты информации Secure Pack Rus версия 3.0 поставляется в двух исполнениях:

-СЗИ SPR 3.0 Исполнение 1 – позволяет обеспечить выполнение требований ФСБ России по защите конфиденциальной информации по классу АК3;

-СЗИ SPR 3.0 Исполнение 2 – позволяет обеспечить выполнение требований ФСБ России по защите конфиденциальной информации по классу АК2.

В данном описании мы будем использовать СЗИ SPR 3.0 Исполнение 1

Приобретая лицензии средств защиты информации Secure Pack Rus, вы получите установочный дистрибутив. На нем будут находиться все версии данного продукта, а тк же подробное руководство администратора по установке. К тому же в отдельной папке вы найдете и версии крипто-провайдера «КриптоПро CSP 3.6» с подробными инструкциями по использованию и установке.

Если же вы приобретаете лицензии только на крипто-провайдер, то установочный дистрибутив вы сможете скачать с официального сайта производителя.

Мы установим все необходимые нам компоненты с DVD диска и покажем какого рода ошибки могут возникнуть.

Запуская установочный файл CSPSetup, класс защиты будет соответствовать КС1, что может не коррелировать с требованиями по защите конфиденциальной информации Secure Pack. В данном случае класс защиты КС1 не соответствует требованиям АК3. И при его установке вы увидите ошибку несовместимости двух программ.

Следовательно, выбрав нужный класс защиты установочного файла, в нашей ситуации это КС3, проводим установку крипто-провайдера, и перезагружаем компьютер. Следующей ошибкой, которая может возникнуть при загрузке СЗИ Secure Pack, нужного нам протокола (АК3), это нехватка дополнительной установки программного обеспечения «КриптоПро EFS» предназначенного для обеспечения защиты конфиденциальной информации при ее хранении на ПЭВМ. Если мы не проведем данную установку, то при загрузке СЗИ Secure Pack протокола АК3 у нас появится ошибка, требующая произвести данную загрузку.

Проводим установку «КриптоПро EFS» и еще раз перезагружаем компьютер. Важно заметить, что перезагружать компьютер нужно перманентно , после установки каждой программы, иначе не произойдут нужные изменения в реестре, и вы можете опять столкнуться с проблемой несовместимости программ.

После выполнения всех действий установка Secure Pack Rus 3.0 АК3 пройдет успешно, и вы можете приступать к работе.

Последний момент, который хотелось бы отметить, это ввод ключа лицензии для крипто-провайдера.

Если вы не ввели при установке данной программы лицензионный ключ, то это можно сделать, зайдя в Панель управления, где будет находиться иконка «КриптоПро CSP». Двойной клик откроет свойства данной программы, где вы и введете лицензионный ключ при нажатии на кнопку «Ввод лицензии».

Надеемся, что данная статья помогла вам в настройке аналогичного оборудования.

Источник

Средства доверенной загрузки. Системы обнаружения вторжений

Средства доверенной загрузки. Системы обнаружения вторжений

Установка и настройка средств доверенной загрузки

Доверенная загрузка

– это загрузка различных операционных систем только с заранее определенных

постоянных носителей (например, только с жесткого диска) после успешного

завершения специальных процедур: проверки целостности технических и

программных средств ПК (с использованием механизма пошагового контроля

целостности) и аппаратной идентификации (аутентификации) пользователя.

Доверенная загрузка включает в себя:

- аутентификацию;

- контроль устройства, с которого BIOS начинает загрузку ОС (чаще, жёсткий

диск компьютера, но это также может быть устройство чтения съёмный

носителя, загрузки по сети и т.п.); - контроль целостности и достоверности загрузочного сектора устройства и системных файлов запускаемой ОС;

- шифрование/расшифровывание загрузочного сектора, системных файлов ОС, либо шифрование всех данных устройства (опционально);

- аутентификация, шифрование и хранение секретных данных, таких как ключи,

контрольные суммы и хэш-суммы, выполняются на базе аппаратных средств.

Подтверждение личности запускающего (аутентификация) осуществляется при помощи:

- секретного логина и пароля пользователя;

- дискеты, компакт-диска, флэш-карты с секретной аутентификационной информацией;

- аппаратного ключа, подключаемого к компьютеру через USB, последовательный или параллельный порты;

- аппаратного ключа, либо биометрической информации, считываемой в компьютер с помощью отдельно выполненного аппаратного модуля.

Аутентификация может происходить во время выполнения микропрограммы BIOS

или перед загрузкой главной загрузочной записи (MBR) либо загрузочного

сектора операционной системы или во время выполнения программы загрузочного сектора.

Основными преимуществами аппаратных средств доверенной загрузки являются:

- высокая степень защищённость секретной информации о паролях, ключах и

контрольных суммах системных файлов. В условиях стабильной работы такого

модуля не предусмотрено способа извлечения такой информации. (Однако

известны некоторые атаки на существующие модули, нарушающие их

работоспособность); - возможная засекреченность алгоритмов шифрования, выполняемых аппаратно;

- невозможность запустить компьютер, не вскрывая его содержимого;

- в случае шифрования загрузочного сектора, невозможно запустить

операционную систему пользователя, даже после извлечения аппаратного модуля; - в случае полного шифрования данных, невозможность получить любые данные

после извлечения аппаратного модуля.

Иерархия вложенности системных сред представлена на рисунке:

Основными этапами загрузки BIOS являются:

- Включение питания компьютера.

- Распаковка BIOS в shadow-область ОЗУ.

- Тестирование работоспособности (post).

- Инициализация ПЗУ дополнительных модулей (expansion ROM).

- Начальная загрузка (int 19h).

- Поиск сигнатур на устройствах загрузки и передача управления по адресу 0000:7С00h.

- Загрузка boot-сектора.

- Загрузка операционной системы.

Требования к средствам доверенной загрузки (СДЗ)

Требования к средствам доверенной загрузки установлены приказом ФСТЭК

России от 27 сентября 2013 г. №119

(зарегистрирован Минюстом России 16 декабря

2013 г., рег. №30604)

и вступили в действие с 1 января 2014 г.

В Требованиях выделены следующие типы средств доверенной загрузки:

- средства доверенной загрузки уровня базовой системы ввода-вывода – классы

4, 3, 2, 1; - средства доверенной загрузки уровня платы расширения – классы 4, 3, 2, 1;

- средства доверенной загрузки уровня загрузочной записи – классы 6, 5.

Для дифференциации требований к функциям безопасности средств доверенной

загрузки выделяются шесть

классов защиты средств доверенной загрузки. Самый низкий класс – шестой, самый высокий – первый.

Специализация средств доверенной загрузки в зависимости от вида защищаемой

информации и класса защиты средства доверенной загрузки приведена в

таблице.

| Класс СЗИ | Государственные информационные системы | Информационные системы персональных данных | Информационные системы общего пользования | ||||

| Без ИО | ИО | 3 тип угроз | 2 тип угроз | 1 тип угроз | |||

| Без ИО | ИО | ||||||

| 1 |

Применяются на объектах информатизации, обрабатывающих информацию, содержащую сведения, составляющие государственную тайну |

||||||

| 2 | |||||||

| 3 | |||||||

| 4 | 1,2 | 1,2,3 | 1,2 | 1,2,3 | 1,2,3 | 1,2 | II |

| 5 | 3 | — | 3 | 4 | — | — | — |

| 6 | Иные системы |

Сокращение «ИО» в таблице означает взаимодействие защищаемых систем с

информационно-телекоммуникационными сетями международного информационного

обмена (сетями Интернет).

Рассмотрим типы средств доверенной загрузки подробнее.

Средство доверенной загрузки уровня загрузочной записи

Представляет собой программно-техническое средство, которое предназначено

для предотвращения несанкционированного доступа к ресурсам информационной

системы при загрузке нештатной операционной среды функционирования и

загрузке с нештатного загрузочного диска. Широко применяются как встроенные

средства в СЗИ от НСД.

Как уже отмечалось, средства доверенной загрузки уровня загрузочной записи

имеют класс защиты 5 или

6. СДЗ обоих классов противодействуют следующим

угрозам безопасности информации:

- несанкционированного доступа к информации за счет загрузки нештатной ОС и

обхода правил разграничения доступа штатной ОС и (или) других средств

защиты информации, работающих в среде штатной ОС; - несанкционированной загрузки штатной ОС и получение несанкционированного доступа к информации;

- несанкционированного изменения конфигурации (параметров) средства доверенной загрузки;

- преодоление или обход функций средства доверенной загрузки идентификация/

аутентификация за счет недостаточного качества аутентификационной информации.

Кроме того, СДЗ 5-го класса противодействует угрозе несанкционированного

получения доступа к ресурсам средства доверенной загрузки из программной

среды средства вычислительной техники после завершения работы средства

доверенной загрузки.

В СДЗ уровня загрузочной записи должны быть реализованы следующие функции безопасности:

| Функция | Класс 6 | Класс 5 |

| Разграничение доступа к управлению средством доверенной загрузки | + | + |

| Аудит безопасности средства доверенной загрузки | + | + |

| Идентификация и аутентификация | + | + |

| Управление доступом к ресурсам средства вычислительной техники | + | + |

| Обеспечение безопасности после завершения работы средства доверенной загрузки | + |

В защищаемой среде должны быть реализованы следующие функции безопасности:

- Физическая защита средств вычислительной техники, доступ к которым

контролируется с применением средств доверенной загрузки; - Обеспечение условий безопасного функционирования (расширенные возможности аудита безопасности);

- Управление атрибутами безопасности компонентов средств доверенной загрузки;

- Защита от отключения (обхода).

Средство доверенной загрузки уровня платы расширения

Представляет собой программно-техническое средство, которое реализует

функции по предотвращению несанкционированного доступа к программным и

(или) техническим ресурсам средства вычислительной техники на этапе его

загрузки.

СДЗ уровня платы расширения противодействует следующим угрозам безопасности

информации:

- несанкционированный доступ к информации за счет загрузки нештатной

операционной системы и обхода правил разграничения доступа штатной

операционной системы и (или) других средств защиты информации, работающих в

среде штатной операционной системы; - нарушение целостности программной среды средств вычислительной техники и

(или) состава компонентов аппаратного обеспечения средств вычислительной

техники в информационной системе; - нарушение целостности программного обеспечения средства доверенной загрузки;

- несанкционированное изменение конфигурации (параметров) средств доверенной загрузки;

- преодоление или обход функций безопасности средств доверенной загрузки.

Использованием СДЗ должны быть реализованы следующие функции безопасности:

- разграничение доступа к управлению СДЗ;

- управление работой СДЗ;

- управление параметрами СДЗ;

- аудит безопасности СДЗ;

- тестирование СДЗ, контроль целостности программного обеспечения и параметров СДЗ;

- контроль компонентов СВТ;

- блокирование загрузки операционной системы СДЗ;

- сигнализация СДЗ.

В среде должны быть реализованы следующие функции безопасности среды:

- физическая защита средств вычислительной техники, доступ к которым

контролируется с применением средств доверенной загрузки; - обеспечение доверенного канала при удаленном управлении СДЗ и

взаимодействии с другими средствами защиты информации и доверенного

маршрута при взаимодействии с уполномоченными субъектами; - обеспечение условий безопасного функционирования (расширенные возможности

аудита безопасности), идентификации и аутентификации пользователей и

администраторов СДЗ; - управление атрибутами безопасности компонентов средств доверенной загрузки;

- защита от отключения (обхода).

Средство доверенной загрузки уровня базовой системы ввода-вывода

Средство доверенной загрузки уровня базовой системы ввода-вывода

представляет собой программно-техническое средство, которое встраивается в

базовую систему ввода-вывода и должно обеспечивать невозможность

подключения нарушителя в разрыв между базовой системой ввода-вывода и

средств.

СДЗ противодействует угрозам безопасности информации:

- несанкционированный доступ к информации за счет загрузки нештатной

операционной системы и обхода правил разграничения доступа штатной

операционной системы и (или) других средств защиты информации, работающих в

среде штатной операционной системы; - отключение и (или) обход нарушителями компонентов средств доверенной

загрузки; - несанкционированное изменение конфигурации (параметров) средства

доверенной загрузки; - преодоление или обход функций безопасности средств доверенной загрузки.

В СДЗ должны быть реализованы следующие функции безопасности:

- разграничение доступа к управлению СДЗ;

- управление работой СДЗ;

- управление параметрами СДЗ;

- аудит безопасности СДЗ;

- тестирование СДЗ, контроль целостности программного обеспечения и параметров СДЗ;

- контроль компонентов СВТ;

- блокирование загрузки операционной системы СДЗ;

- сигнализация СДЗ;

- обеспечение безопасности после завершения работы СДЗ.

В среде должны быть реализованы следующие функции безопасности:

- физическая защита средств вычислительной техники, доступ к которым

контролируется с применением средств доверенной загрузки; - обеспечение доверенного канала при удаленном управлении СДЗ и

взаимодействии с другими средствами защиты информации и доверенного

маршрута при взаимодействии с уполномоченными субъектами; - обеспечение условий безопасного функционирования (расширенные возможности

аудита безопасности), идентификации и аутентификации пользователей и

администраторов СДЗ; - управление атрибутами безопасности компонентов средств доверенной загрузки;

- защита от отключения (обхода).

Программно-аппаратный комплекс (ПАК) «Соболь». Установка и настройка

Одним из наиболее распространенных СДЗ является программно-аппаратный

комплекс (ПАК) «Соболь» или как его еще называют, электронный замок

«Соболь».

Электронный замок «Соболь» предназначен для защиты компьютеров от

несанкционированного доступа и обеспечения доверенной загрузки, а также

создания доверенной программной среды.

ПАК «Соболь» устанавливается на компьютеры, оснащенные

32-х или

64-х

разрядными процессорами. Для подключения платы комплекса у компьютера

должен быть свободный разъем системной шины стандарта PCI-E/ PCI/ Mini

PCI-E. Работоспособность ПАК «Соболь» не зависит от типа используемой ОС,

поэтому плату комплекса можно устанавливать на компьютеры, работающие под

управлением различных операционных систем. Реализованный в комплексе

механизм КЦ (контроль целостности) включает в свой состав программные

компоненты, успешная работа которых зависит от операционной системы

компьютера.

Плата ПАК «Соболь» PCI с расположением разъемов приведена на рисунке:

Плата ПАК «Соболь» PCI-Express с расположением разъемов:

Рассмотрим пример установки ПАК «Соболь» на плате PCI. Для начала

установки, после отключения ПК от сети и снятия крышки корпуса, нам первым

делом необходимо установить плату в разъем.

Следует отметить, что плата PCI поставляется со вставленной перемычкой

между разъемами J0 и

J1 и в этом положении

перемычка не несет никакой функции, проще говоря, можно считать, что её нет в плате.

Оставляем её в этом положении и приступаем к подключению сторожевого таймера.

Отсутствие перемычки загружает ПАК «Соболь» в режиме инициализации,

который предназначен для первичной регистрации администратора, если же

перемычка находится в положении J0,

то ПАК «Соболь» загружается в рабочем режиме.

Сторожевой таймер — это дополнительный модуль, блокирующий доступ к

компьютеру при обнаружении попытки отключения электронного замка «Соболь».

Для подключения сторожевого таймера необходимо отключить штекер

стандартного кабеля кнопки Reset от разъема Reset, расположенного на

материнской плате и вставить его разъем RST платы комплекса «Соболь».

После этого подключается штекер кабеля механизма сторожевого таймера,

входящего в комплект поставки, к разъему платы WD. Затем подключается

другой штекер этого кабеля к разъему

Reset, расположенному на материнской плате.

После перезагрузки компьютера должно высветиться окно с заголовком Режим

инициализации:

Если же такого окна не наблюдается, на черном фоне отображается мигающий

курсор, то это значит что управление на ПАК «Соболь» не передалось. Для

устранения данной проблемы необходимо в BIOS Setup разрешить загрузку

операционной системы с модулей расширения BIOS сетевых плат.

Если управление по прежнему не передается модулю расширения BIOS комплекса,

используйте ПАК «Соболь» в режиме загрузочного устройства (IPL- режим).

Для того, чтобы перевести плату PCI-E в загрузочный режим, необходимо

установить перемычку на разъем J2,

предварительно выключив компьютер.

После проделанных действий следует включить компьютер, зайти в BIOS и в

настройках последовательности загрузки системы с загрузочных устройств

ставим [Network: Sobol] на первое место, следом [UEFI USB Hard Disk]:

В этом случае загрузка операционной системы осуществляется только с

жесткого диска, при условии его наличия в меню загрузки BIOS Setup.

В отличие от платы PCI-E, в плате PCI нет возможности самостоятельно

перевести ПАК «Соболь» в загрузочный режим с помощью перемычки. Для того

чтобы перевести плату PCI в IPL режим необходимо будет обратиться в службу

технической поддержки разработчика данного комплекса и сдать плату PCI на

перепрошивку.

После перепрошивки АПМДЗ «Соболь», должно загрузится окно Режим

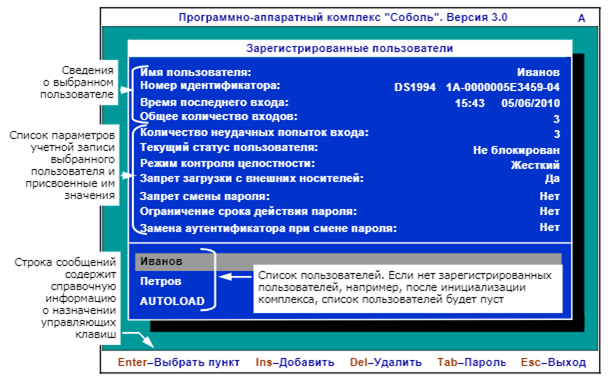

инициализации Нужно выбрать пункт Инициализация платы и приступить к

первичной регистрации администратора. После просмотра общих параметров

системы пройдет тестирование датчика случайных чисел и высветиться окно, в

котором нужно подтвердить первичную регистрацию.

В поле Введите новый пароль следует ввести свой пароль, который должен

содержать не менее восьми знаков.

После подтверждения вас попросят предъявить персональный идентификатор:

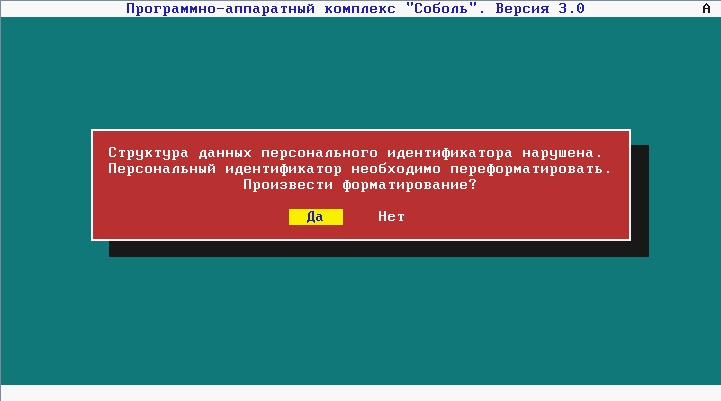

Если идентификатор регистрировался ранее на другом компьютере и уже

содержит служебную информацию, на экране появится предупреждение:

После идентификации платы, необходимо переместить перемычку, которая на

данный момент находится между разъемами J0 и

J1 в положение J0.

Тем самым ПАК «Соболь» переводится в рабочий режим.

На этом установка платы «Соболь» заканчивается, после включения компьютера

производится загрузка уже непосредственно через электронный замок. Вас

попросят приложить идентификационный ключ, которому уже присвоен уникальный

код. После этого вводится пароль и отображается информационный раздел, где

будет показана статистика последних удачных и неудачных входов в систему.

Пропуская этот раздел путем нажатия любой клавиши переходим в меню

администратора, откуда уже можно перейти непосредственно к загрузке

операционной системы или же произвести индивидуальные настройки.

После загрузки операционной системы нужно установить программного

обеспечения ПАК «Соболь», которое входит в пакет. После завершения

установки программного обеспечения следует перезагрузить компьютер.

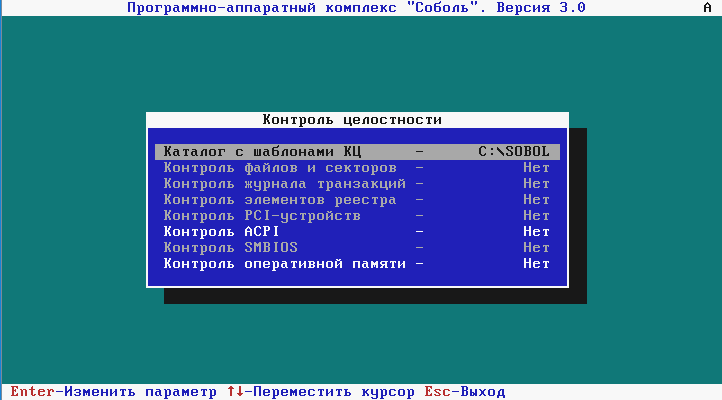

Настройка механизма контроля целостности

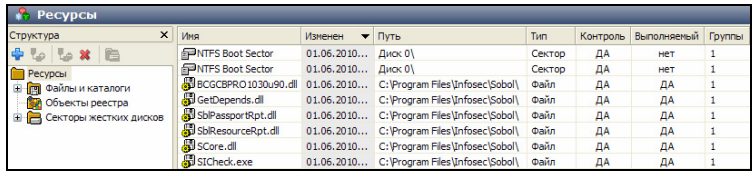

Механизм контроля целостности комплекса «Соболь» обеспечивает до загрузки

операционной системы контроль следующих объектов:

- файлы;

- секторы жесткого диска;

- элементы (объекты) системного реестра:

- параметры ключей (переменные по ключу, переменная реестра);

- ключи реестра с параметрами и вложенными ключами (ключи с переменными).

Параметры, определяющие работу механизма контроля целостности комплекса

«Соболь», объединены в рамках единой модели данных. Модель данных

представляет собой иерархическое описание объектов и связей между ними. В

модели используются 5

категорий объектов:

| Объект | Пояснение |

|---|---|

| Ресурс |

Ресурсы — это файлы, секторы диска и элементы системного реестра. Описание файлов, секторов и элементов однозначно определяет местонахождение ресурса и его тип |

| Группа ресурсов |

Объединяет множество описаний ресурсов одного типа (файлы, секторы, элементы реестра). Однозначно определяется типом входящих в группу ресурсов |

| Задача |

Задача — это набор групп ресурсов одного и того же или разных типов. Например, задача может одновременно включать группу системных файлов и секторов |

| Задание | Включает в себя набор задач и групп ресурсов, подлежащих контролю |

| Субъект управления | Субъектом управления является компьютер, защищаемый комплексом «Соболь» |

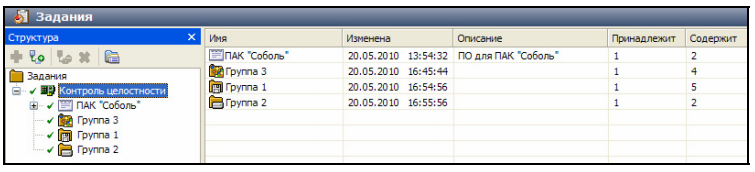

Объекты одной категории являются подчиненными или вышестоящими по отношению

к объектам другой категории. Так, ресурсы являются подчиненными по

отношению к группам ресурсов, а группы — к задачам. Включение ресурсов в

группы, групп ресурсов в задачи, а задач — в задания называется

установлением связей между объектами. В конечном итоге задания назначаются

субъектам.

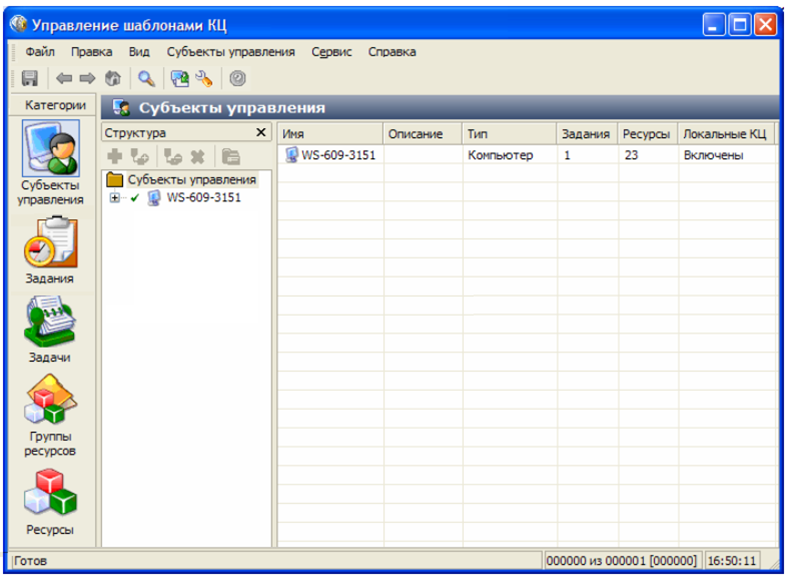

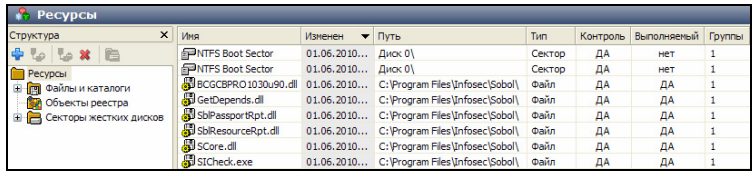

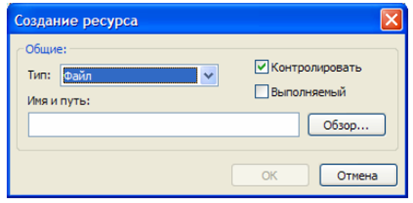

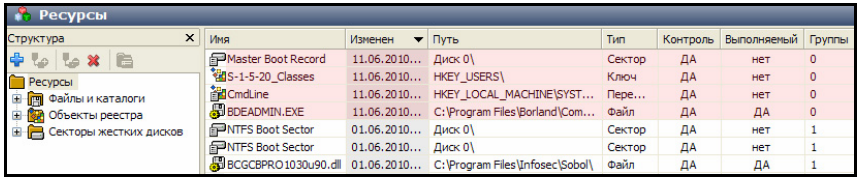

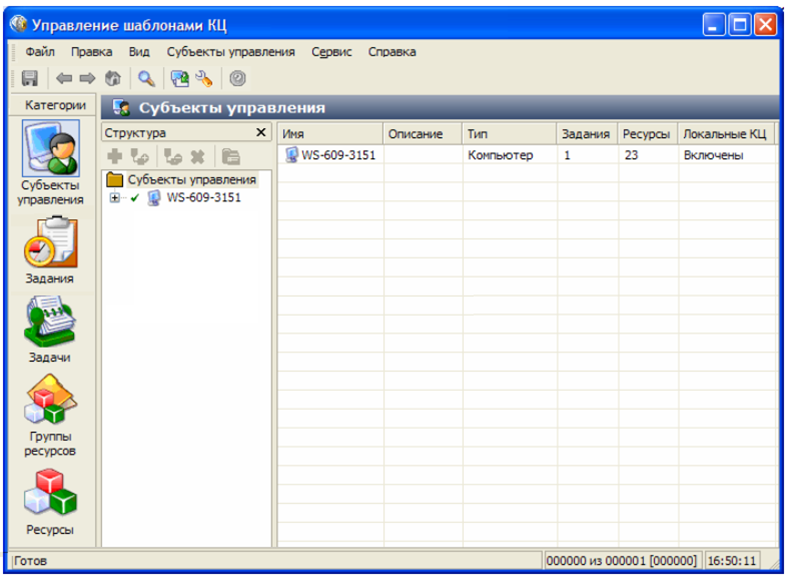

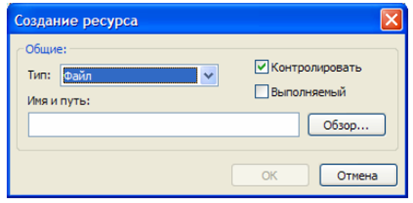

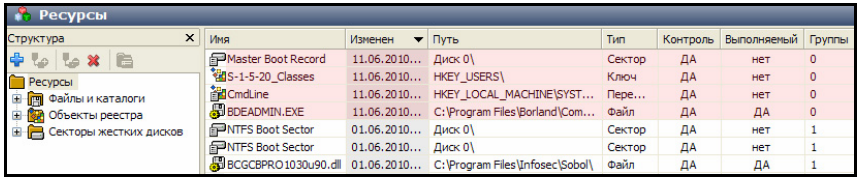

Для создания одиночного ресурса (файл, сектор, элемент реестра):

- В области Категории главного окна программы управления шаблонами КЦ

нужно выбрать категорию Ресурсы. Окно Ресурсы примет вид, подобный

следующему: - В панели инструментов области Структура следует нажать кнопку

Добавить новый (Insert). На экране появится диалоговое окно Создание

ресурса: - В раскрывающемся списке Тип выберите необходимый

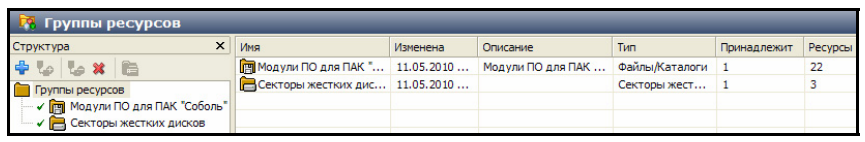

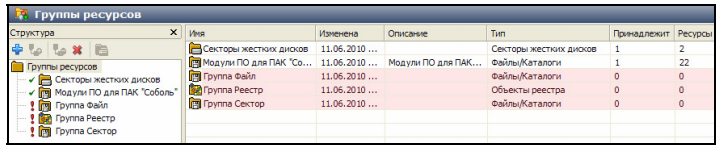

ресурс Файл/Переменная реестра/Ключ реестра/Секторы диска. - В области Категории главного окна программы управления шаблонами КЦ

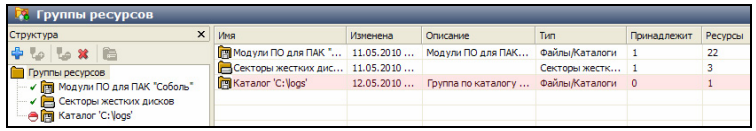

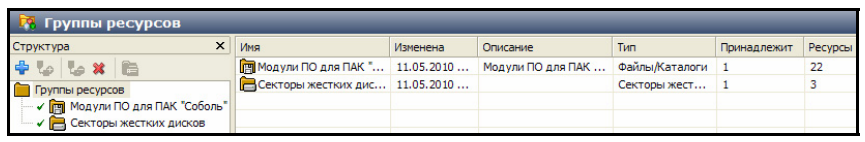

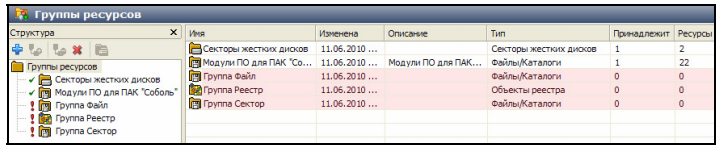

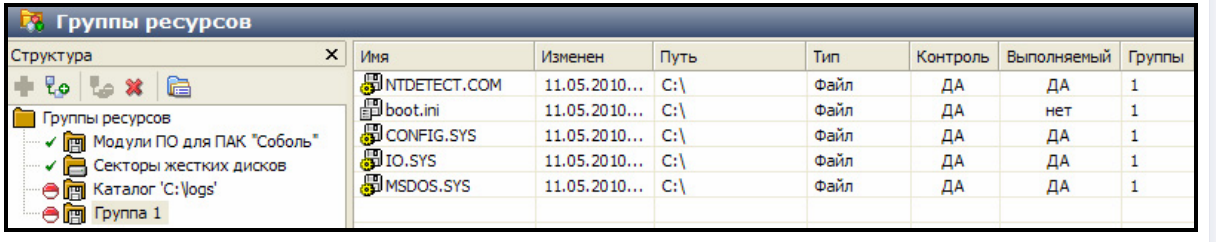

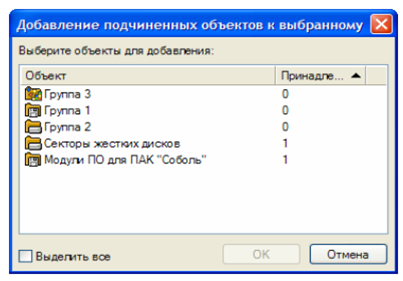

выберите категорию Группы ресурсов. - Группы ресурсов Модули ПО для ПАК «Соболь» и Секторы жестких дисков

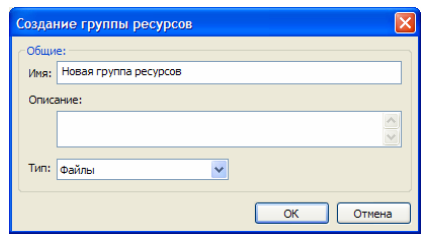

созданы по умолчанию во время установки ПО комплекса: - В поля Имя и Описание введите соответственно имя создаваемой группы

(например, Группа Файл/Группа Реестр/Группа Сектор) и при

необходимости краткую дополнительную информацию о группе, в раскрывающемся

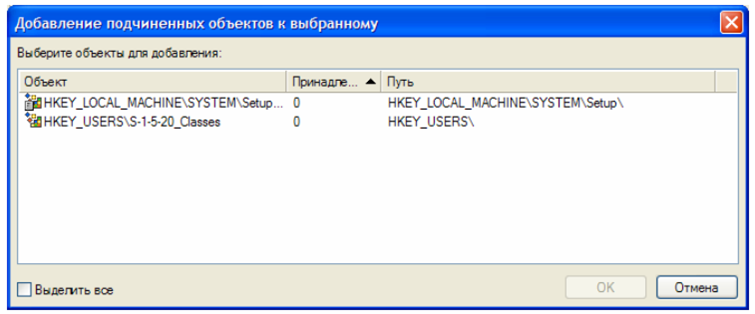

списке Тип выберите Файлы/Объекты реестра/Секторы жестких дисков: - В области Структура вызовите контекстное меню созданной папки (например,

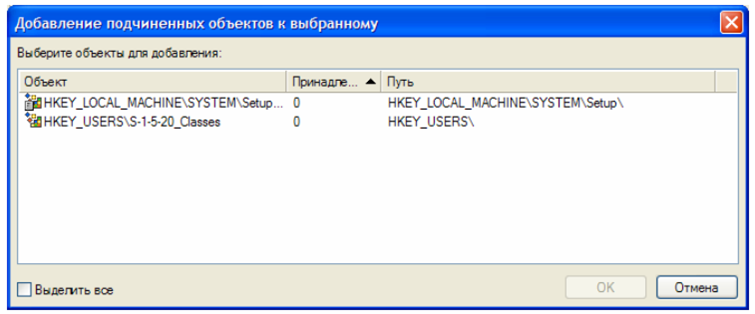

Группа Реестр) и выполните команду Добавить ресурсы/Существующие: - Выберите ресурсы, которые вы планируете включить в группу ресурсов, и нажмите ОК.

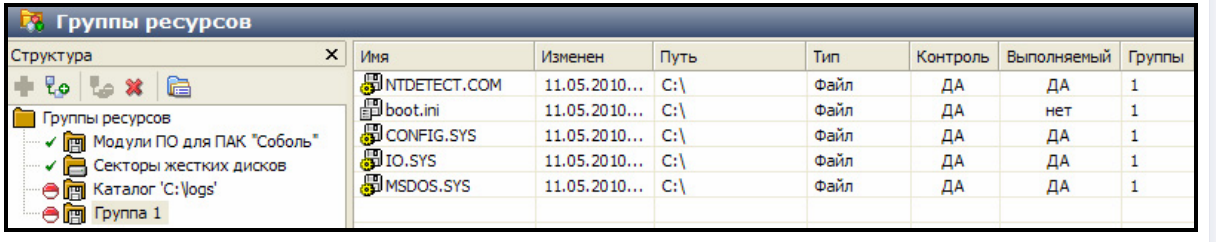

В областях Структура и Список объектов появятся выбранные объекты:

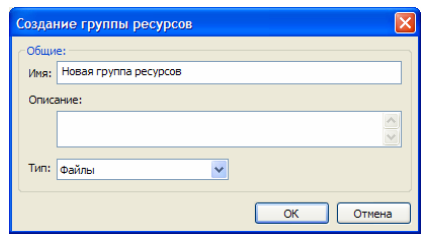

Создание групп ресурсов:

В области Категории главного окна программы управления шаблонами КЦ

выберите категорию Группы ресурсов.

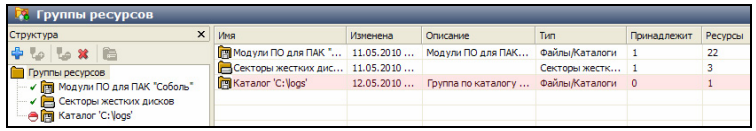

В области Структура вызовите контекстное меню папки Группы ресурсов и

выполните команду Создать группу/По каталогу.

Выберите необходимый каталог и нажмите OK. В появившемся информационном

окне Управление шаблонами КЦ нажмите OK.

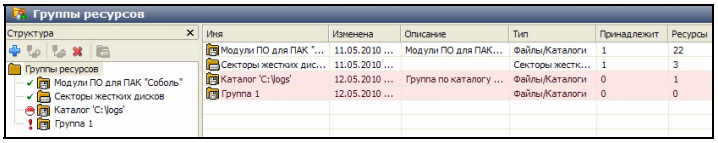

Окно Группы ресурсов примет вид, подобный следующему:

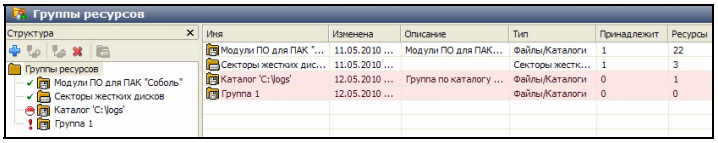

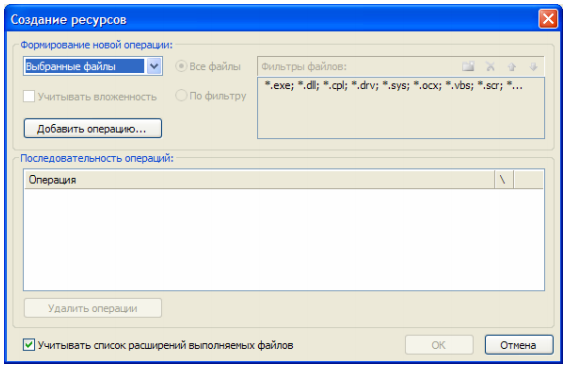

Создание группы файлов:

В поля Имя и Описание введите соответственно имя создаваемой группы

(например, Группа 1) и при необходимости краткую дополнительную

информацию о группе, в раскрывающемся списке Тип выберите Файлы и окно

Группы ресурсов примет вид, подобный следующему:

В области Структура вызовите контекстное меню папки созданной группы и

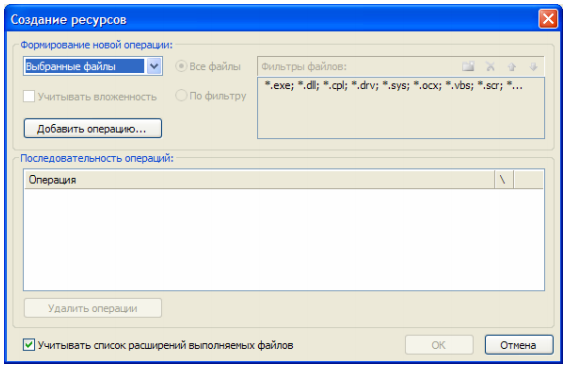

выполните команду Добавить ресурсы/Несколько новых.

Доступно 2 варианта:

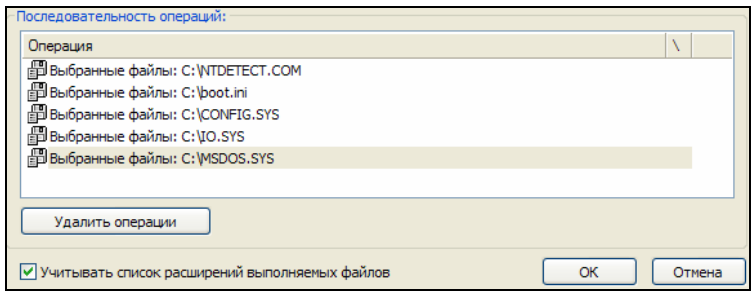

Выбранные файлы (стандартная процедура выбора файлов; дополнительные условия недоступны).

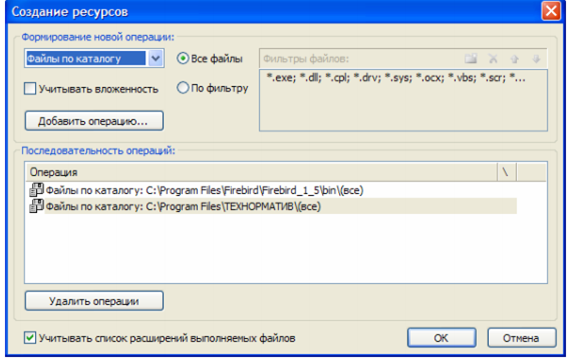

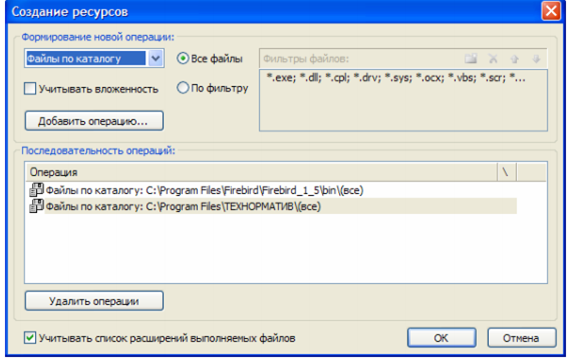

Файлы по каталогу (добавляются файлы, входящие в указанный каталог,

учитывается вложенность, можно использовать фильтр — только для варианта

Файлы по каталогу).

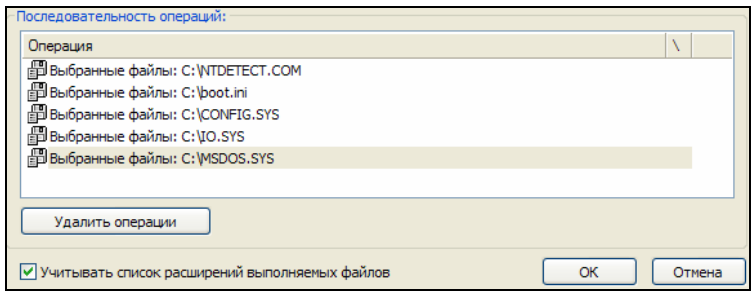

Выберите необходимые файлы:

Выберите каталог

Проанализируйте список выполненных операций на предмет того, содержит ли он

все ресурсы, планируемые для включения в модель данных.

Окно Группы ресурсов примет вид, подобный следующему:

Создание иных ресурсов

Возможно создание:

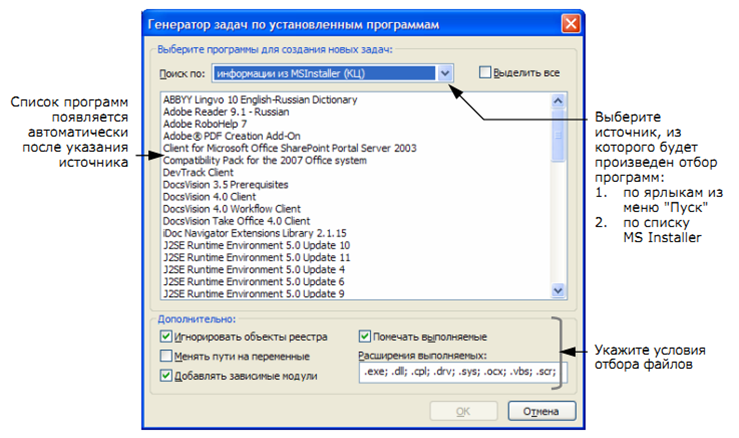

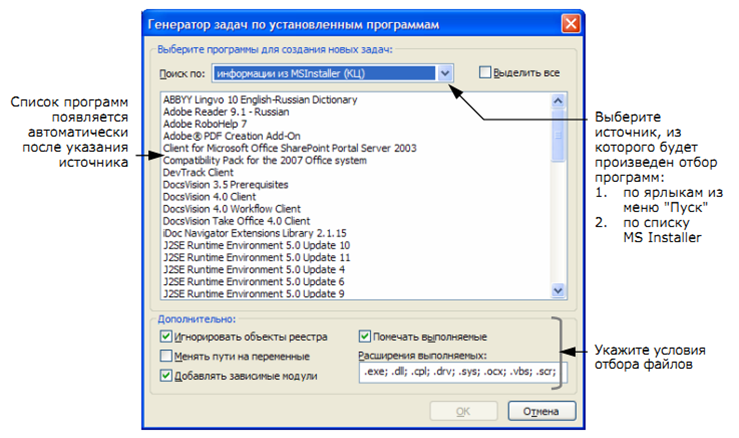

- группы файлов с помощью генератора задач;

- группы секторов;

- группы элементов системного реестра (группы ключей реестра, группы переменных ключей реестра).

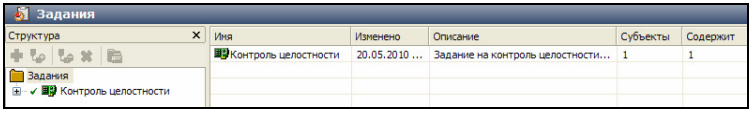

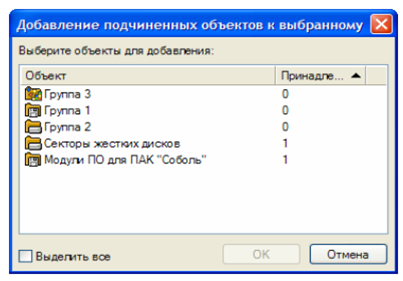

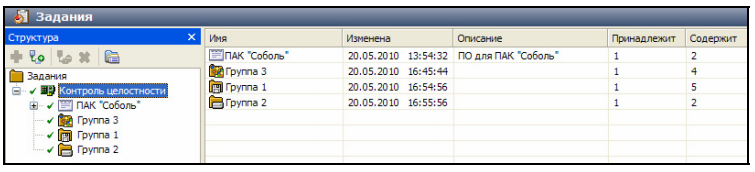

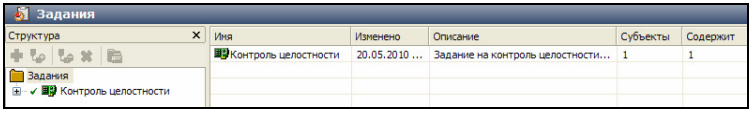

Добавление объектов в задание на контроль целостности:

В панели категорий главного окна программы Управление шаблонами КЦ

выберите категорию Задания:

В области Структура вызовите контекстное меню папки Контроль

целостности и выполните команду Добавить задачи/группы/Существующие:

Выберите объекты, которые вы планируете включить в задание на контроль

целостности.

Расчет эталонных значений контрольных сумм:

После корректировки шаблонов контроля целостности (КЦ) необходимо заново

рассчитать эталонные значения контрольных сумм. Перед запуском процедуры

расчета контроля целостности обязательно отключите от

USB-портов компьютера все устройства класса USB Mass Storage Device

(flash-накопители, CD-, DVD-приводы и т. п.).

Для расчета контрольных сумм нужно перезагрузить компьютер и войти в

систему с правами администратора комплекса «Соболь», затем в меню

администратора выбрать команду Расчет контрольных сумм.

Начнется расчет эталонных значений контрольных сумм объектов, заданных

шаблонами контроля целостности. При этом на экране появится окно, которое

отображает процесс расчета контрольных сумм.

Процесс расчета можно прервать, нажав клавишу Esc. При обнаружении

ошибки процесс расчета останавливается и на экран выводится сообщение об ошибке. Следует изучить это сообщение.

Расчет эталонных значений контрольных сумм считается завершившимся успешно,

если в процессе расчета не зафиксировано ни одной ошибки (поле «Найдено

ошибок» содержит значение 0).

При обнаружении ошибок (не найден заданный файл или сектор и т. д.)

необходимо выяснить и устранить причины их возникновения. Например, если не

найдены заданные файлы, откорректируйте шаблоны КЦ файлов, исключив из него

отсутствующие на диске файлы. После того как все выявленные недостатки

будут устранены, повторите процедуру расчета эталонных значений контрольных

сумм.

Системы обнаружения вторжений.

Понятие систем обнаружения вторжений

Система обнаружения вторжений (СОВ) — это система, призванная обнаружить

попытки проникновения в частную сеть и сообщить системному администратору о

факте вторжения.

СОВ используются для обнаружения сетевых атак против уязвимых сервисов,

неавторизованный доступ к важным файлам, а также действия вредоносного

программного обеспечения (компьютерных вирусов, троянов и червей).

Системы обнаружения вторжений обычно включает в себя:

- Сенсорную подсистему, предназначенную для сбора событий, связанных с

безопасностью защищаемой системы. - Подсистему анализа, предназначенную для выявления атак и подозрительных

действий на основе данных сенсоров. - Хранилище, обеспечивающее накопление первичных событий и результатов анализа.

- Консоль управления, позволяет конфигурировать IDS, наблюдать за

состоянием защищаемой системы и IDS, просматривать выявленные подсистемой

анализа инциденты.

Требования к системам обнаружения вторжений утверждены приказом ФСТЭК

России от 6 декабря 2011 г. №638

(зарегистрирован Минюстом России 1 февраля 2012 г.,

рег. N23088), вступили в действие с 15 марта 2012 г.

Согласно требованиям устанавливается 2 типа СОВ:

- cистема обнаружения вторжений уровня сети;

- cистема обнаружения вторжений уровня узла.

Система обнаружения вторжений уровня узла и уровня сети представляет собой

элемент системы защиты информации информационных систем, функционирующих на

базе вычислительных сетей, и применяется совместно с другими средствами

защиты информации от несанкционированного доступа к информации в

информационных системах.

Обеспечивает обнаружение и (или) блокирование следующих основных угроз

безопасности информации, относящихся к вторжениям (атакам):

- преднамеренный несанкционированный доступ или специальные воздействия на

информацию (носители информации) со стороны внешних нарушителей,

действующих из информационно-телекоммуникационных сетей, в том числе сетей

международного информационного обмена; - преднамеренный несанкционированный доступ или специальные воздействия на

информацию (носители информации) со стороны внутренних нарушителей,

обладающих правами и полномочиями на доступ к информации в информационной

системе.

Система обнаружения вторжений уровня узла

Датчики СОВ уровня узла представляют собой программные модули,

устанавливаемые на защищаемые узлы информационной системы (ИС) и

предназначенные для сбора информации о событиях, возникающих на этих узлах.

Анализаторы выполняют анализ собранной датчиками информации, генерируют

отчеты по результатам анализа и управляют процессами реагирования на

выявленные вторжения.

Решение об обнаружении вторжения СОВ принимают в соответствии с

результатами анализа информации, собираемой датчиками СОВ, с применением

базы решающих правил СОВ.

Система обнаружения вторжений уровня сети

Основными компонентами системы обнаружения вторжений (СОВ) являются датчики (сенсоры) и анализаторы.

Датчики (сенсоры) собирают информацию о пакетах данных, передаваемых в

пределах информационной системы (ИС) (сегмента ИС), в которой (котором)

установлены эти датчики. Датчики СОВ уровня сети могут быть реализованы в

виде программного обеспечения (ПО), устанавливаемого на стандартные

программно-технические платформы, а также в виде программно-технических

устройств, подключаемых к ИС (сегменту ИС). Анализаторы

выполняют анализ собранной датчиками информации, генерируют отчеты по результатам анализа и

управляют процессами реагирования на выявленные вторжения.

Решение об обнаружении вторжения СОВ принимают в соответствии с

результатами анализа информации, собираемой датчиками СОВ, с применением

базы решающих правил СОВ.

В СОВ должны быть реализованы следующие функции безопасности:

| Функция | Класс 6 | Класс 5 | Класс 4 |

|---|---|---|---|

| Разграничение доступа к управлению системой обнаружения вторжений | + | + | + |

| Управление работой системы обнаружения вторжений | + | + | + |

| Управление параметрами системы обнаружения вторжений | + | + | + |

| Управление установкой обновлений (актуализации) базы решающих правил системы обнаружения вторжений | + | + | + |

| Анализ данных системы обнаружения вторжений | + | + | + |

| Аудит безопасности системы обнаружения вторжений | + | + | + |

| Сбор данных о событиях и активности в контролируемой информационной системе | + | + | + |

| Реагирование системы обнаружения вторжений | + | + | + |

В среде должны быть реализованы следующие функции безопасности:

- Обеспечение доверенного маршрута;

- Обеспечение доверенного канала;

- Обеспечение условий безопасного функционирования;

- Управление атрибутами безопасности.

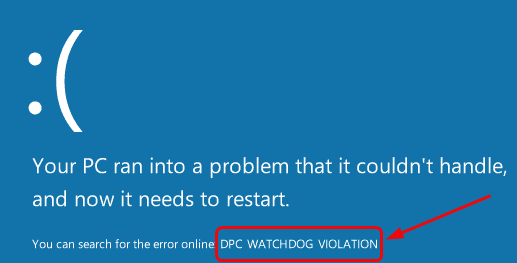

Ошибка истечения времени сторожевого таймера в Windows 10 [FULL GUIDE]

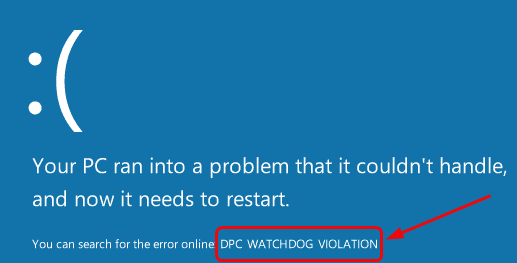

Ошибки «Синего экрана смерти» – одна из самых серьезных ошибок, с которыми вы сталкиваетесь в Windows 10. Эти ошибки встречаются редко, но они могут быть довольно проблематичными, поэтому важно знать, как исправить ошибку CLOCK_WATCHDOG_TIMEOUT.

Как я могу исправить ошибку CLOCK_WATCHDOG_TIMEOUT BSOD в Windows 10?

Clock_watchdog_timeout – довольно распространенная ошибка BSOD, и, говоря об ошибках, пользователи сообщают о некоторых типичных проблемах:

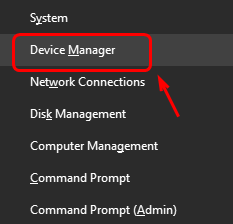

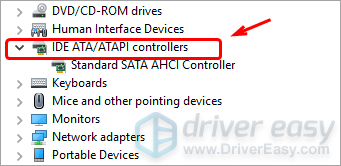

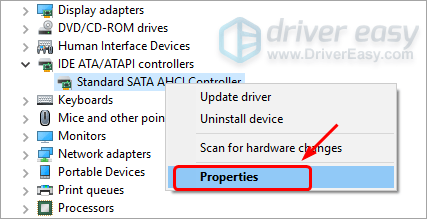

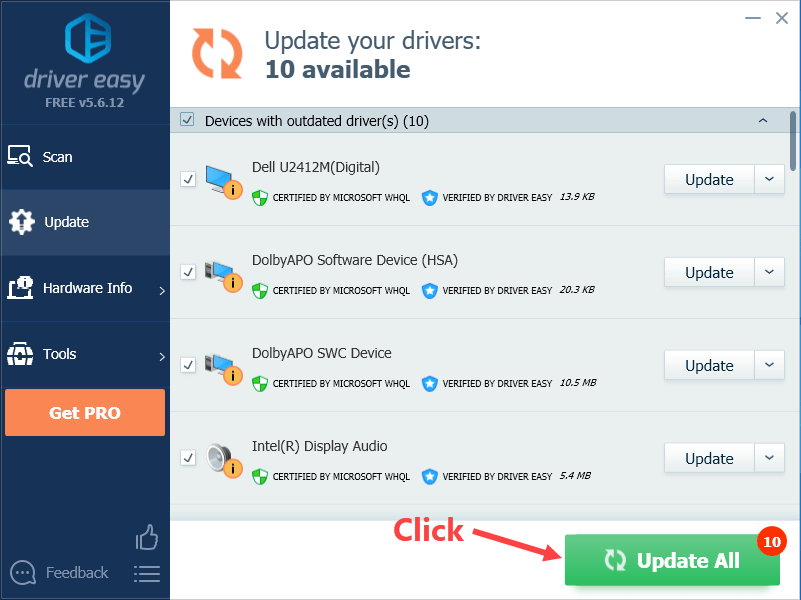

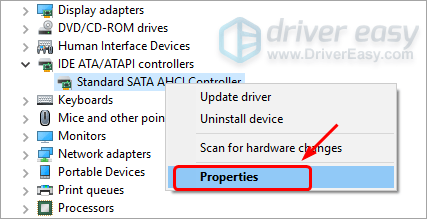

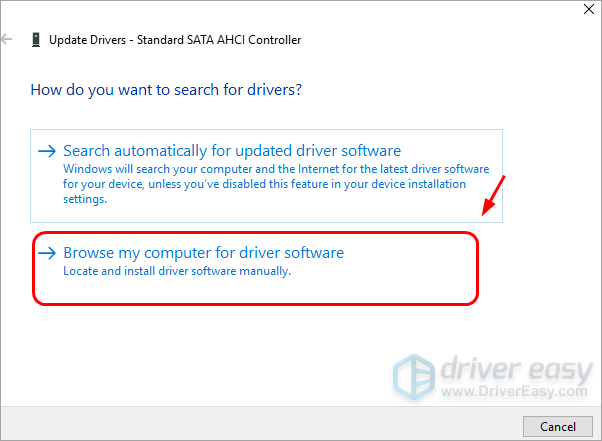

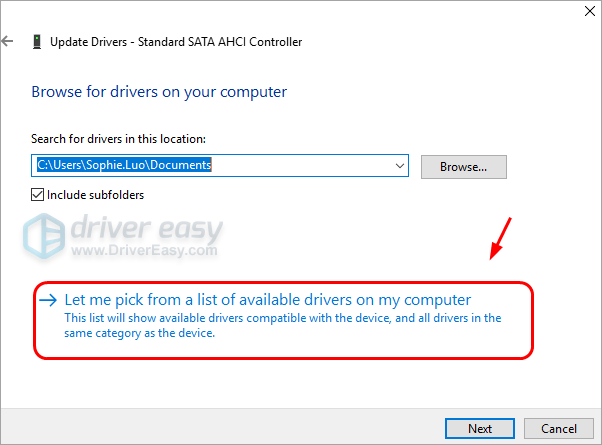

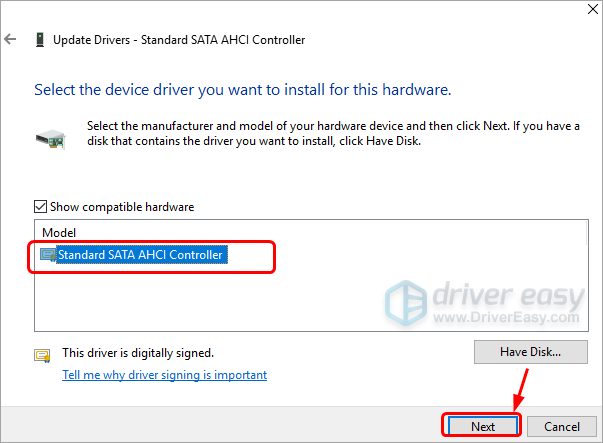

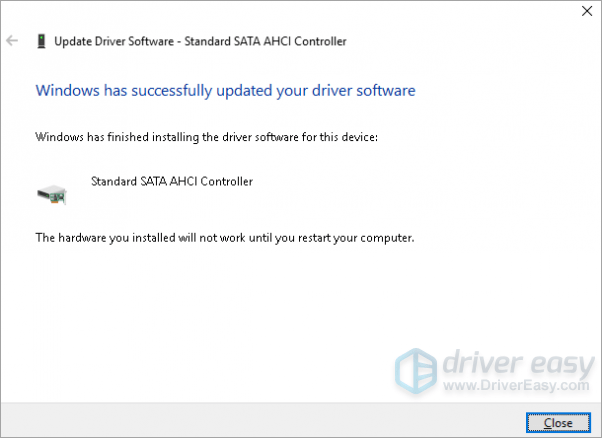

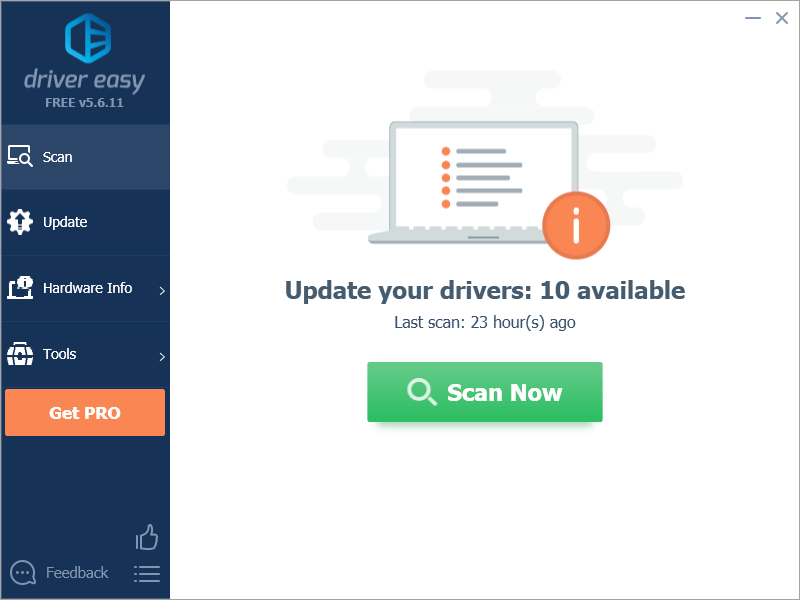

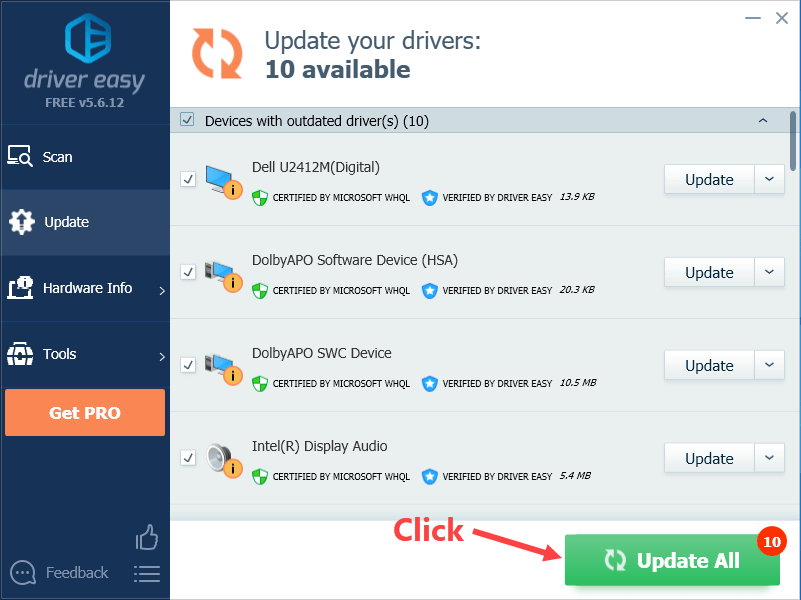

Решение 1. Обновите драйверы

Ошибки Blue Screen of Death часто бывают вызваны устаревшими или неисправными драйверами, и вы можете легко решить эту проблему, загрузив и установив последние версии драйверов.

Обновление драйверов довольно просто, и вы можете сделать это, посетив веб-сайт производителя оборудования и загрузив последние версии драйверов для вашего устройства. Имейте в виду, что вам, возможно, придется обновить все драйверы на вашем компьютере, чтобы исправить эту ошибку.

Если вы хотите, чтобы ваш ПК с Windows 10 был стабильным, важно обновить все ваши драйверы. Загрузка драйверов вручную – не лучший способ обновления драйверов, но вы можете использовать это программное обеспечение для обновления драйверов, чтобы обновить все драйверы одним щелчком мыши.

Знаете ли вы, что большинство пользователей Windows 10 имеют устаревшие драйверы? Будьте на шаг впереди, используя это руководство.

Решение 2 – Удалить проблемные приложения

Сторонние приложения часто могут вызывать ошибки такого типа, и для того, чтобы исправить ошибку CLOCK_WATCHDOG_TIMEOUT, вам придется найти и удалить проблемное приложение с вашего ПК.

Эти ошибки часто бывают вызваны антивирусом, поэтому рекомендуется временно удалить антивирусное программное обеспечение.

Удаление антивирусного программного обеспечения является простым, но мы должны упомянуть, что вам следует использовать специальный инструмент для удаления, чтобы полностью удалить все файлы и записи реестра, связанные с вашим антивирусным программным обеспечением.

У большинства антивирусных компаний эти инструменты доступны для скачивания на их веб-сайте, и вы можете скачать их бесплатно.

Для пользователей Norton у нас есть специальное руководство о том, как полностью удалить его с вашего ПК. Существует также аналогичное руководство для пользователей McAffe.

Если вы используете какое-либо антивирусное решение и хотите полностью удалить его с ПК, обязательно ознакомьтесь с этим удивительным списком лучших программ для удаления, которые вы можете использовать прямо сейчас.

Помимо антивируса, многие пользователи сообщали, что Asus AI Suite может вызвать появление этой ошибки, поэтому мы советуем вам удалить это средство с вашего ПК.

Все эти инструменты полностью совместимы с Windows 10, и они не вызовут никаких новых проблем.

Хотите заменить свой антивирус на лучший? Вот список с нашими лучшими выборами.

Решение 3 – Обновите свой BIOS

Обновление BIOS – это сложная процедура, которая устанавливает новую прошивку для вашей материнской платы, открывая новые функции.

Пользователи сообщили, что вы можете исправить ошибку CLOCK_WATCHDOG_TIMEOUT Blue Screen of Death, обновив BIOS, но прежде чем вы решите обновить BIOS, обязательно ознакомьтесь с руководством по материнской плате для получения подробных инструкций.

Обновление BIOS может быть потенциально опасным, если вы делаете это неправильно, поэтому будьте особенно внимательны в процессе обновления BIOS.

Обновление BIOS кажется пугающим? С помощью этого удобного руководства упростите задачу.

Решение 4 – Отключить C1-6 в BIOS

Немногие пользователи сообщили, что им удалось исправить эту ошибку, отключив определенные настройки в BIOS. По их словам, отключение C1-6 в BIOS исправило ошибку BSOD, поэтому обязательно попробуйте это.

Чтобы узнать, как получить доступ к BIOS, а также как найти и отключить эти настройки, мы настоятельно рекомендуем вам проверить руководство по материнской плате.

Решение 5 – Сброс BIOS

Как мы уже упоминали ранее, некоторые настройки BIOS могут вызвать ошибку CLOCK_WATCHDOG_TIMEOUT Blue Screen of Death, и самый простой способ исправить эти проблемы – сбросить настройки BIOS.

Сброс BIOS установит все настройки на значение по умолчанию, тем самым исправляя эту ошибку.

Доступ к BIOS кажется слишком сложной задачей? Давайте поможем вам с помощью этого удивительного руководства!

Решение 6 – Удалить настройки разгона

Разгон вашего оборудования может дать вам лучшую производительность, но разгон также сопряжен с определенными рисками. Иногда ваш компьютер не может обработать определенные настройки разгона, и вы получите ошибку BSOD, такую как CLOCK_WATCHDOG_TIMEOUT.

В худшем случае разгон может привести к сбою и необратимому повреждению компонентов оборудования, если вы не будете осторожны, поэтому мы настоятельно рекомендуем вам быть особенно осторожными при разгоне компьютера.

Если ваш компьютер разогнан, мы советуем вам удалить настройки разгона и проверить, исправляет ли это ошибку.

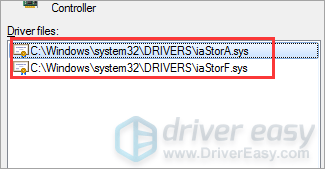

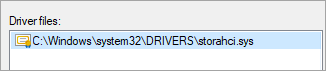

Решение 7. Обновите прошивку SSD и отключите LPM

Ошибка CLOCK_WATCHDOG_TIMEOUT может быть вызвана устаревшей микропрограммой SSD, поэтому, если вы используете SSD, мы рекомендуем вам обновить микропрограмму.

Обновление прошивки на вашем SSD может быть рискованным, поэтому вы должны быть очень осторожны и делать резервные копии ваших файлов. В дополнение к обновлению вашей прошивки, немногие пользователи предлагают отключить LPM, так что вы можете сделать это.

Вы не знаете, как сделать резервную копию своих данных? Прочитайте это простое руководство и узнайте, как вы можете сделать это как профессионал.

Решение 8 – Отключить C1E и Intel SpeedStep в BIOS

Немногие пользователи сообщили, что ошибка CLOCK_WATCHDOG_TIMEOUT вызвана определенными настройками в BIOS, поэтому мы советуем вам их отключить.

По словам пользователей, C1E и Intel Speedstep вызвали появление этой ошибки, поэтому, если у вас включены эти настройки в BIOS, мы советуем отключить их и проверить, устраняет ли это проблему.

Решение 9. Установите скорость своей оперативной памяти вручную и отключите функцию Asus Turbo в BIOS.

Иногда эта ошибка может быть вызвана тем, что вы не устанавливаете вручную скорость вашей оперативной памяти в BIOS. Чтобы узнать, как это сделать, обратитесь к инструкции к вашей материнской плате.

В дополнение к настройке скорости ОЗУ, пользователи также предлагают отключить функцию Asus Turbo, так что вы можете сделать это.

Решение 10. Отключите DVD-привод во время установки Windows 10

Несколько пользователей жаловались, что не могут установить Windows 10 из-за ошибки BSOD CLOCK_WATCHDOG_TIMEOUT. По-видимому, вы можете решить эту проблему, отключив дисковод SATA DVD во время процесса установки Windows 10.

После того, как вы отключите DVD-привод, вы сможете нормально установить Windows 10.

Если ваш DVD-привод отсутствует в Windows 10, ознакомьтесь с этим полезным руководством, которое поможет вам вернуть его.

Решение 11. Очистите корпус компьютера и проверьте его на наличие неисправного оборудования.

Многие ошибки BSOD могут быть вызваны сбоем оборудования, и чтобы исправить эту ошибку, вам нужно проверить, правильно ли работает ваше оборудование.

Немногие пользователи сообщили, что неисправная материнская плата может вызвать эту ошибку, но немногие пользователи сообщили, что неисправный процессор или видеокарта могут также вызвать эту ошибку, поэтому обязательно проверьте их в первую очередь.

Если ваше оборудование работает правильно, обязательно очистите корпус компьютера от пыли. Иногда пыль может засорить ваши вентиляторы или даже слоты, поэтому рекомендуется очищать ваш компьютер сжатым воздухом.

Решение 12. Установите последние обновления

Если на вашем компьютере появляется ошибка CLOCK_WATCHDOG_TIMEOUT, возможно, проблема в отсутствующих обновлениях. Иногда ваша версия Windows 10 может иметь определенные ошибки, которые мешают вашей системе и вызывают эту ошибку.

Однако вы можете легко решить эту проблему, обновив компьютер и установив последние обновления. Этот процесс автоматизирован в Windows 10, и Windows обычно автоматически загружает необходимые обновления в фоновом режиме.

Иногда определенные ошибки могут появляться время от времени, что может привести к пропуску определенных обновлений.Чтобы устранить эту проблему, рекомендуется проверять обновления вручную, выполнив следующие действия:

Теперь Windows проверит наличие обновлений и загрузит их в фоновом режиме. После загрузки обновлений они будут установлены, как только вы перезагрузите компьютер. После установки обновлений проверьте, сохраняется ли проблема.

Если вы не можете запустить приложение «Настройка», обратитесь к этой статье, чтобы решить эту проблему.

Не можете обновить Windows? Ознакомьтесь с этим руководством, которое поможет вам быстро их решить.

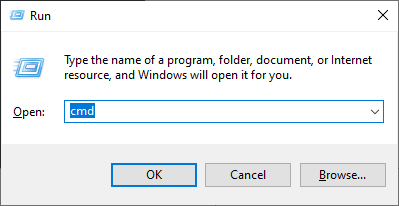

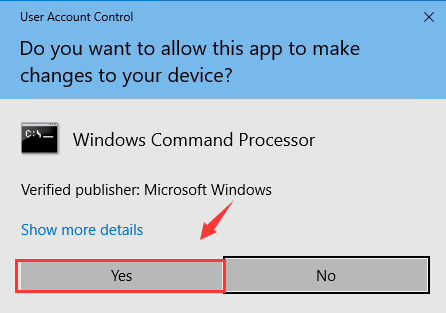

Решение 13 – Удалить проблемные обновления

Многие владельцы Ryzen сообщили об ошибке CLOCK_WATCHDOG_TIMEOUT на своем ПК. Похоже, что эта проблема вызвана проблемным обновлением, и для устранения проблемы необходимо найти и удалить проблемное обновление.

Это довольно просто, и вы можете сделать это, выполнив следующие действия:

Если удаление обновления решает проблему, необходимо предотвратить повторную установку этого обновления. Windows 10 автоматически установит отсутствующие обновления, что, скорее всего, приведет к повторному появлению проблемы.

Чтобы предотвратить повторную установку этого обновления, обязательно ознакомьтесь с нашим руководством по блокировке автоматических обновлений Windows.

CLOCK_WATCHDOG_TIMEOUT – это одна проблемная ошибка, которая в основном вызвана устаревшей микропрограммой или настройками BIOS, но вы можете легко исправить эту ошибку с помощью одного из наших решений.

Если у вас есть другие предложения или вопросы, не стесняйтесь оставлять их в разделе комментариев ниже, и мы обязательно их рассмотрим.

ЧИТАЙТЕ ТАКЖЕ

Источник

AVR Урок 53. Watchdog Timer (WDT). Часть 1

Уже более года мною не публиковалось уроков по контроллерам AVR. На это были различного рода причины.

Во-первых, я считал, что основные виды периферии и прочих составляющих данного контроллера нами уже изучены.

Во-вторых, у меня не было и нет нормального программатора, который бы виделся в среде разработки полноправно. Уроки без этого снимать можно, но готовить проекты для них, поверьте, очень тяжело.

В-третьих, с выходом более современных контроллеров интерес к данным контроллерам упал, хоть и незначительно, но всё же это есть.

Несмотря на это, я всё же, взвесив все «за» и «против», всё же решил ещё раз попытать счастья и выложить пару уроков (пока пару, а там посмотрим, как дело пойдёт) по данным микроконтроллерам.

Что же всё-таки сподвигло меня на данный шаг?

Во-первых, многочисленные просьбы посетителей моего ресурса, а также просьбы в личных сообщениях.

Во-вторых, новый хозяин данного семейства контроллеров Microchip, включил эти контроллеры в свою среду разработки MPLAB X, что позволит нам теперь обойтись сразу на два семейства одной средой разработки.

В-третьих, также выявились определённые темы, которые не были освещены в моем предыдущем, как я считал до этого, вполне исчерпывающем курсе занятий по контроллерам AVR.

И вот одним из неизведанных ещё нами модулей оказался модуль Watchdog Timer (WDT), который, как оказалось, много где используется и выполняет очень важные роли в работе программ. Тем более, меня ранее многие просили сделать по нему урок, но я либо недопонимал ценность данной периферии, либо был увлечён чем-то другим.

Вот и настало время наконец-то восполнить данный пробел.

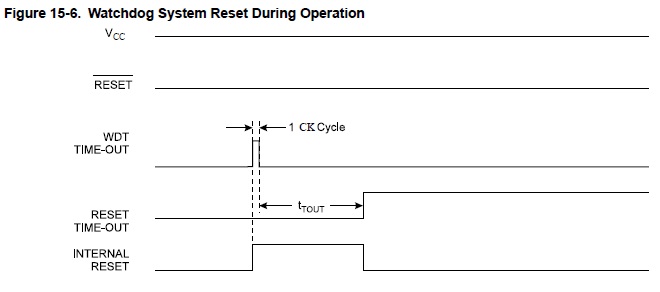

Watchdog Timer (WDT) – это сторожевой таймер (а если перевести дословно, «сторожевой пёс»), который представляет собой аппаратно-реализованную схему контроля над зависанием системы. Это таймер, который периодически сбрасывается контролируемой системой. Если вдруг сброса не произошло за определённый интервал времени после предыдущего сброса данного таймера, то происходит принудительная перезагрузка системы (в нашем случае микроконтроллера).

В каких конкретных случаях мы можем применить данный таймер?

Например, мы ждём ответа от какой-нибудь шины (например I2C или ещё какой-то) в виде отслеживания состояния определённого бита регистра. И вдруг произойдёт кратковременное отсоединение провода этой шины. После этого скорей всего произойдёт зависание программы, так как в шине будет сбой, и даже если что-то после и придёт от присоединённого узла, то мы вряд ли уже это отследим изменением состояния бита. Желательно, чтобы после какого-то таймаута система перезагрузилась. Тут-то и приходит нам на помощь WDT, который установлен на определённый интервал. Команду на перезагрузку сторожевого таймера мы расположим в нашем коде после того, как мы дождёмся отклика от шины. А если мы так его и не дождёмся, то мы не дойдём до команды перезагрузки WDT и через заветный интервал времени система будет перезагружена. После этого произойдёт заново инициализация шины и всё будет опять работать нормально.

Понятно, что данная ситуация подходит только для случая, когда нам приходится не слишком долго ждать отклика от устройств, то есть именно тогда, когда у нас существует какой-то непрерывный процесс, в котором есть возможность ситуации сбоя. Таких примеров можно придумать много, поэтому Watchdog Timer очень много где применяется.

При работе с таймером в нашем коде мы не будем напрямую работать с его регистрами, так как там ещё надо проделывать очень много различных подготовительных мероприятий. Для этого существует отличная библиотека wdt.h, которая находится в стандартном комплекте для AVR и не требует дополнительного подключения откуда-то. Но тем не менее о том, как именно устроен сторожевой таймер в контроллере ATMega328, которым мы и будем сегодня пользоваться, мы всё же поговорим.

Таймер питается от отдельного генератора, который вместе с ним входит в логику перезагрузки контроллера

А вот это диаграмма сброса контроллера по истечении интервала времени

Кроме того, что мы можем сбросить сторожевой таймер где-то в коде, мы можем также и отследить окончание интервала времени по прерыванию, которое надо включить отдельно.

WDT, как и было указано выше, работает от отдельного генератора.

Также следует отметить, что диапазон интервалов данного таймера не бесконечен.

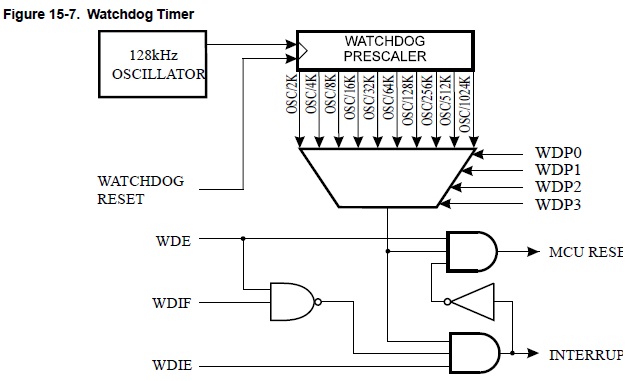

Давайте посмотрим блок-схему WDT

На рисунке мы видим, что после генератора на 128 килогерц, сигнал проходит на предделитель, который содержит 10 различных выходов с различным коэффициентом деления. Предделитель настраивается с помощью битов WDP3:WDP0 регистра WDTCSR. Таким образом, интервал времени работы WDT лежит в диапазоне от 15 милисекунд до 8 секунд.

Также мы видим, что с помощью бита WDIE мы можем разрешить прерывания от сторожевого таймера и затем попасть в обработчик, отслеживая состояние бита WDIF. Включается таймер с помощью бита WDE.

Вот он – управляющий регистр сторожевого таймера

Хоть мы уже и говорили о битах данного регистра выше, но всё же давайте все их рассмотрим подробно, их не так и много, так как у таймера всего один регистр

WDIF (Watchdog Interrupt Flag): флаг прерывания. Устанавливается в 1 в случае истечения интервала времени таймера. Сбрасывается аппаратно.

WDIE (Watchdog Interrupt Enable): бит разрешения прерываний от таймера. если установлен в 1, то прерывания разрешены, если в 0 – запрещены.

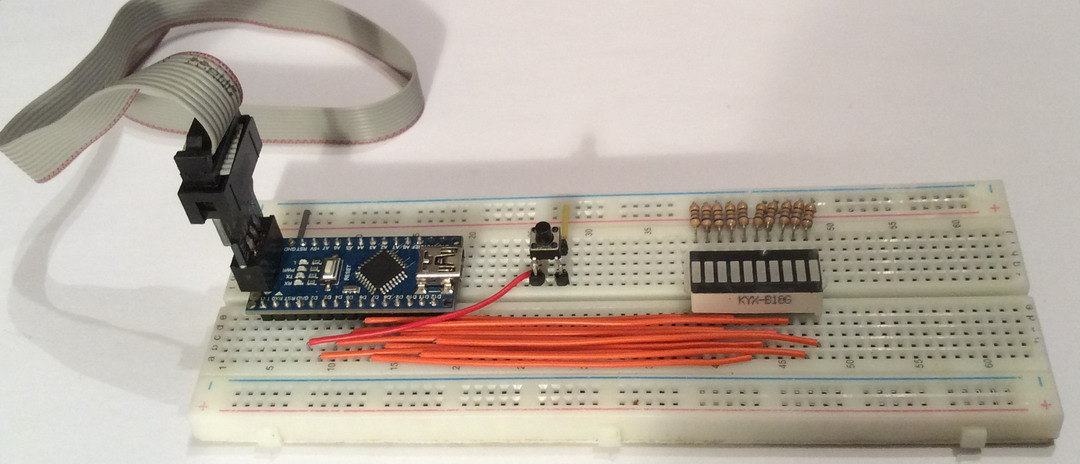

Существует таблица зависимости от состояния бетов WDE, WDIE, а также фьюза WDTON

Из данной таблицы очень интересно то, что для того, чтобы работать с прерываниями от сторожевого таймера, его не обязательно включать. Достаточно лишь разрешить от него прерывания. Только если не включать, то прерывания работать будут, но таймер при этом не будет перезагружать систему.

WDP2:WDP0 (Watchdog Timer Prescaler): биты, устанавливающие коэффициент деления предделителя сторожевого таймера.

Вот таблица возможных комбинаций данных битов

Здесь также даны сами интервалы в единицах времени.

WDCE (Watchdog Change Enable): бит изменения, который должен быть предварительно включен перед тем, как мы соберёмся внести изменения в предделитель с целью изменения коэффициента деления либо для отключения таймера путём занесения в бит WDE значения 0. Сбрасывается аппаратно после четырех тактов.

WDE (Watchdog System Reset Enable): бит включения таймера, а вернее бит включения режима перезагрузки системы по истечению интервала времени таймера WDT.

Ну вот, я думаю и всё насчёт теории по сторожевому таймеру. Если что-то пропустил, то исправим это в процессе сочинения кода.

Код наш выполнять будет следующие задачи.

У нас, помимо WDT, будет также работать ещё таймер TIM1, данный таймер будет работать по совпадению, следовательно в обработчик прерываний от него мы будем попадать через определённое время периодично. В обработчике таймера мы будем периодично включать 10 ножек различных портов, а состояние их на какой-то момент мы будем определять по светодиодам, которые мы к ним подключим. Вернее, мы подключим светодиодную планку с 10-ю светодиодами, не забывая конечно о токоограничивающих резисторах, которые я на всякий случай подключил на 680 Ом, при этом светодиоды светятся вполне ярко. В начале программы мы запустим наш сторожевой таймер WDT и зададим ему определённый интервал времени срабатывания. В процедуре обработки прерываний от таймера 1 мы будем своевременно сбрасывать сторожевой таймер, поэтому, если всё у нас будет нормально с ходом программы, то система у нас будет работать и не перезагрузится.

А для того, чтобы проверить, перезагрузится ли наш WDT по истечению интервала, мы сэмулируем ситуацию, что наш таймер перестанет работать. Для этого мы подключим кнопку к контакту INT0 и обработаем от неё внешнее прерывание, в обработчике которого мы запретим прерывания от нашего таймера. Светодиоды, соответственно перестанут бежать, тем самым сигнализируя нам о том, что наш таймер 1 «сломался». Поэтому сторожевой таймер не перезагрузится, тем самым перезагрузит нашу систему и весь процесс у нас начнётся заново.

В качестве контроллера для урока мы возьмём контролер ATMega328P, расположенный на плате Arduino Nano, к которой подключим обычный USB-программатор через разъём ISP. Вставим нашу плату в макетную плату, подведём к ножке PD2 (INT0) кнопку, а также от ножек D3-D12 (ножки портов PD3:PD7, PB0:PB4) подключим аноды светодиодов планки, а катоды через токоограничивающие резисторы подключим к общему проводу

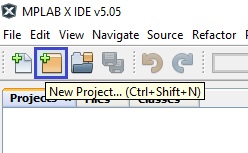

Проект мы создадим в среде программирования MPLAB X, с которой мы постоянно работаем с микроконтроллерами PIC, так как у данных контроллеров владелец один и тот же, то нет смысла использовать несколько сред для разработки. Как установить данную среду разработки, показано здесь.

Создание проекта по ссылке можно не смотреть, мы его все равно сейчас будем создавать заново.

Запустим среду программирования MPLAB X и запустим создание проекта с помощью следующей кнопки

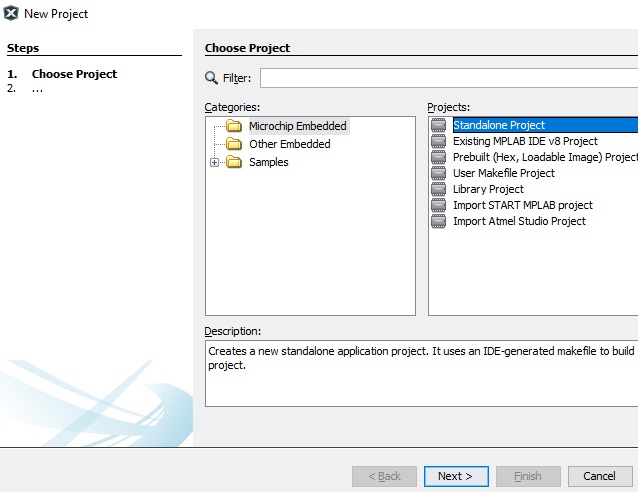

Выберем «Standalone Project» и идём далее

На следующем шаге выберем наш контроллер, перед этим отфильтровав контроллеры по семейству для удобства выбора, и движемся далее

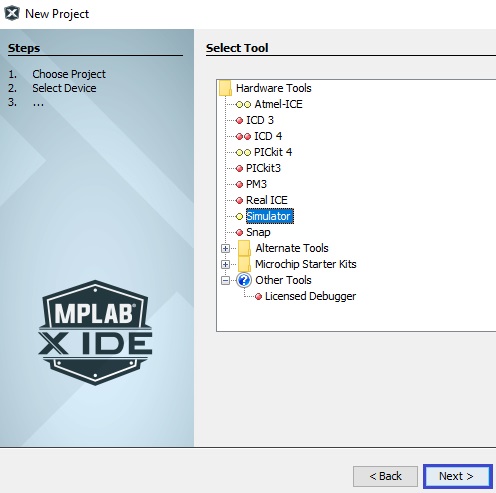

На следующем шаге в качестве программатора выберем Simulator и идём далее

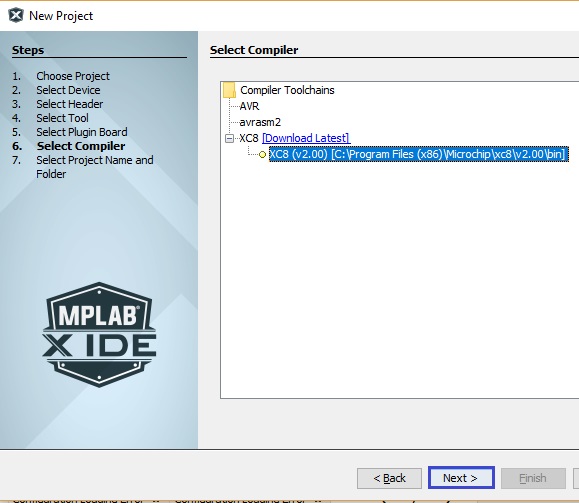

На следующем шаге выберем компилятор и идём дальше

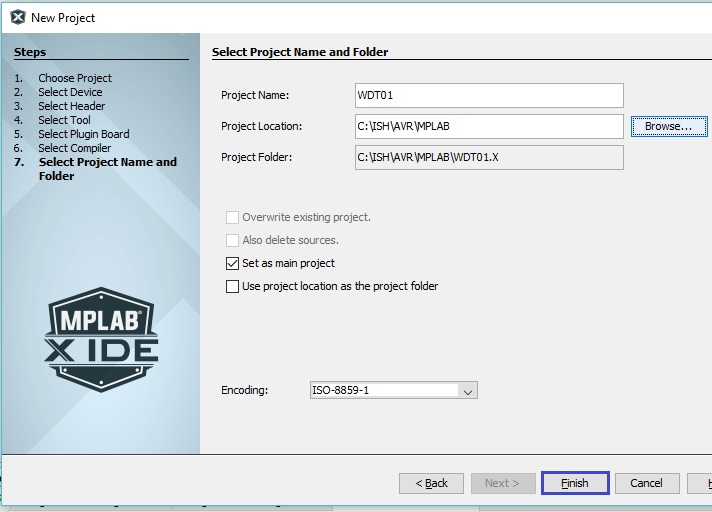

Дадим имя нашему проекту и жмём «Finish»

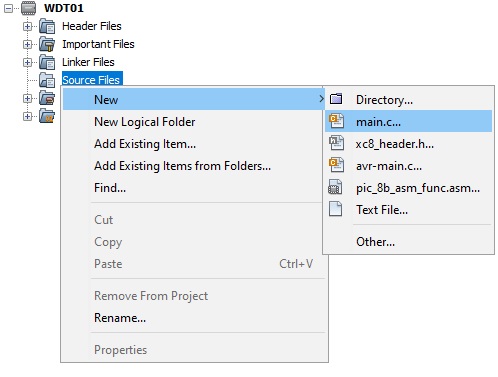

В дереве проекта в ветке Source Files добавим новый файл main.c с помощью контекстного меню на данной ветке

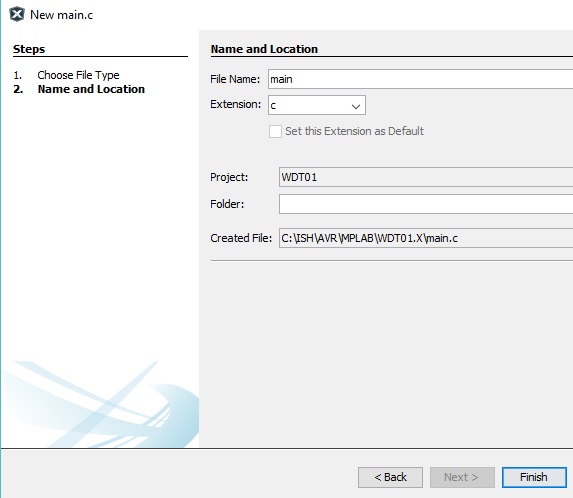

Исправим имя файла и нажмём «Finish»

Файл main.c создан, чуть позже мы его исправим немного.

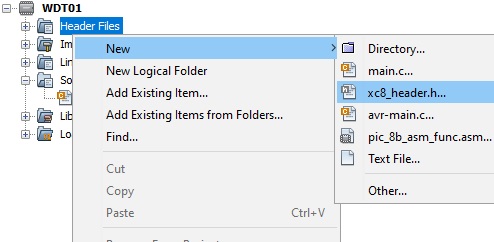

А пока создадим ещё заголовочный файл main.h аналогичным образом, только выбрав в контекстном меню на ветке «Header Files» и затем выбрав соответствующий пункт

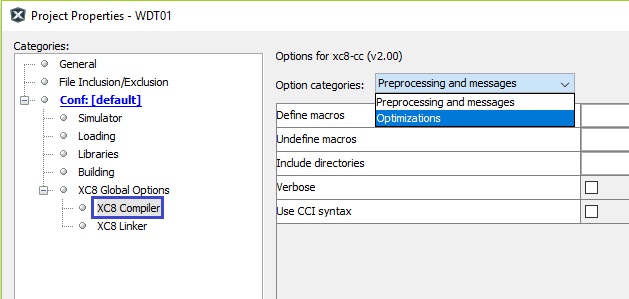

Для нормального функционирования функции задержки зайдём в свойства проекта и откроем там настройки компилятора, в которых выберем настройку оптимизации

Оставим уровень оптимизации 0 и установим чекбокс на пункте Debug

Источник

ПАК Соболь 3 — описание и установка

ПАК Соболь 3 — это электронный замок. Представляет собой плату, которая вставляется в сервер или рабочую станцию. Безопасность — нашё всё. Ставится сей продукт не по желанию админа, а если есть такие требования. Производитель: ООО «Код Безопасности».

Поставим на сервер HPE Proliant DL360 Gen10.

Ссылки

Зачем нужен

Преимущества

Тут я списал с листовки, добавив свои комментарии.

Возможности

Принцип работы

Модельный ряд

Размышления админа

Обратил внимание на фразу «Простота администрирования». Просто? Да, не сложно. Удобно? Нифига не удобно. Перезагрузился сервер — езжай в ЦОД. Нет нормальных средств удалённой двухфакторной аутентификации.

Контроль целостности реестра — сомнительная штука. Да, контролирует. Винда обновилась — поездка в ЦОД. Винду вообще небезопасно оставлять без обновлений, а Соболь этим обновлениям мешает.

Случайная перезагрузка в результате сбоя ПО — поездка в ЦОД. Да, есть способы не ездить в ЦОД, но тогда смысл двухфакторки теряется. Ну, или сервер под столом держать.

Комплектация

Внешний вид

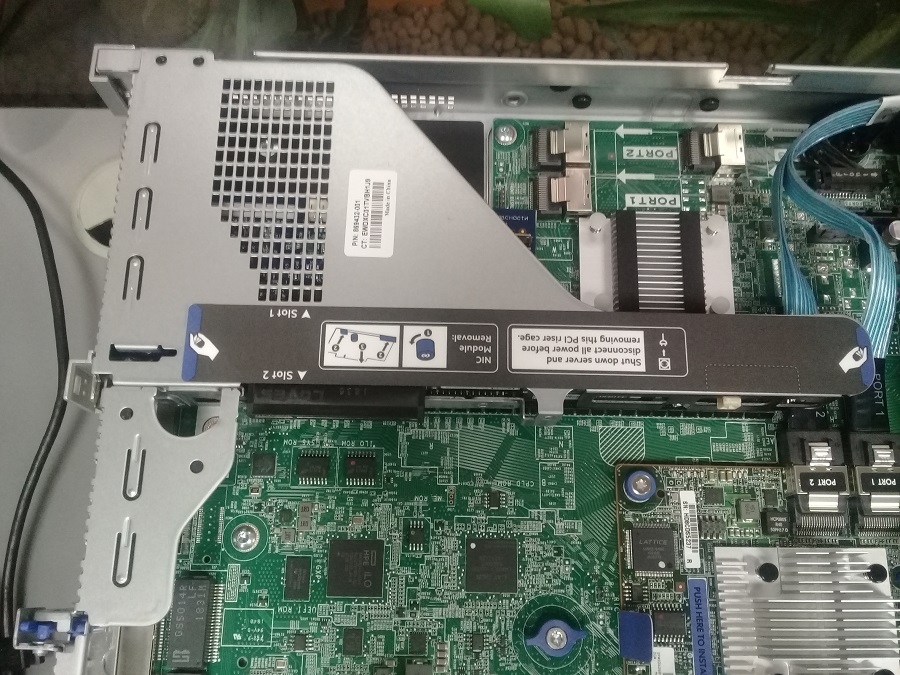

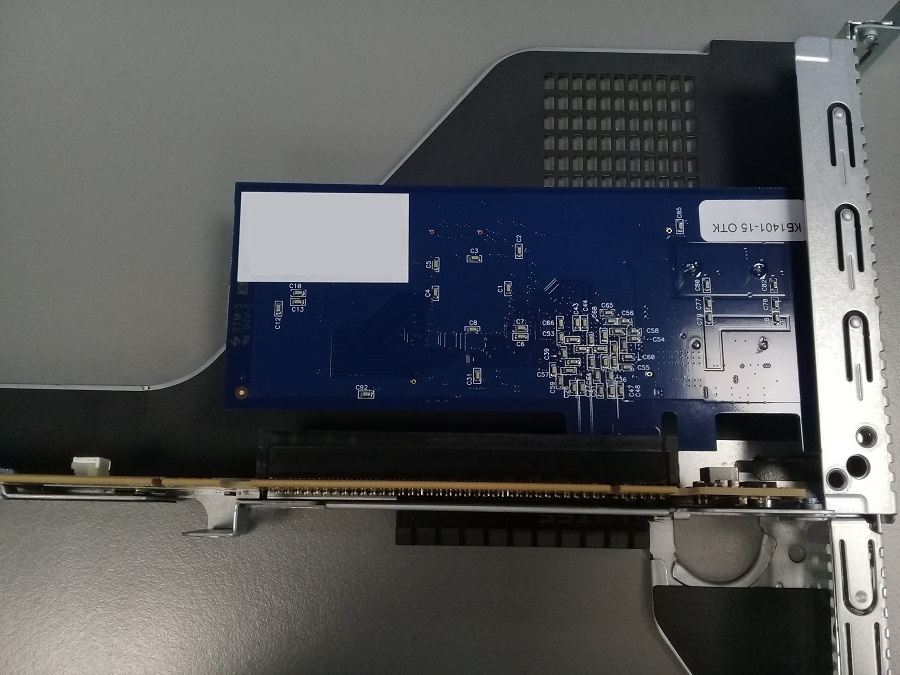

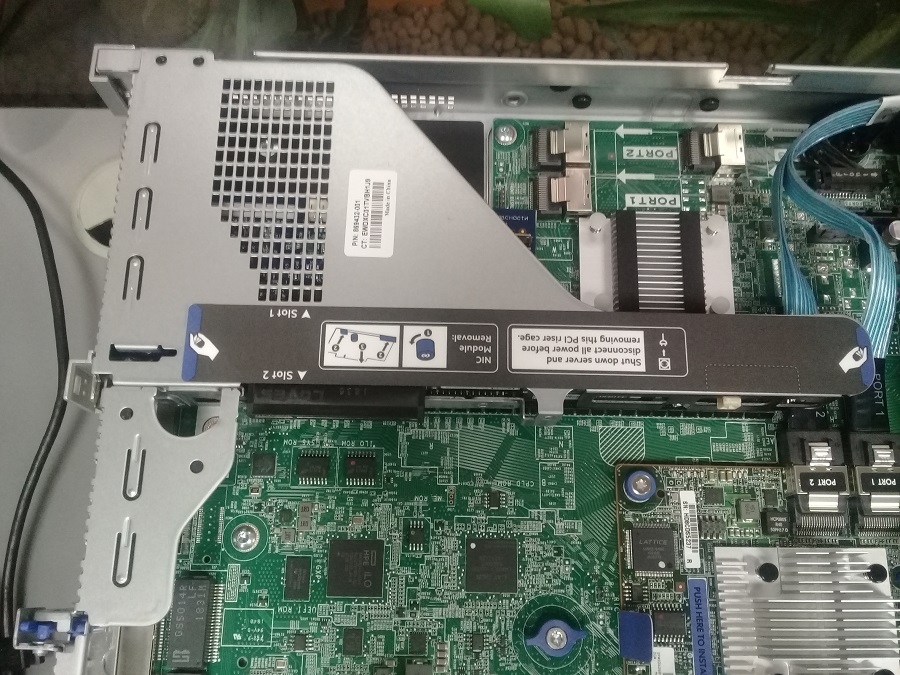

Установка

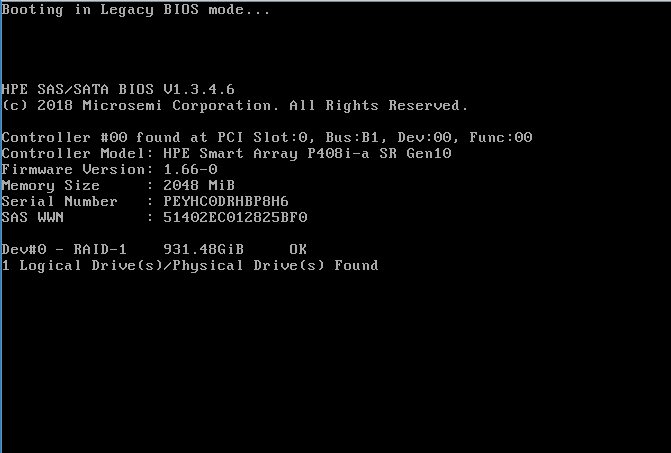

Устанавливаем в сервер.

Подключаем внешний считыватель для iButton.

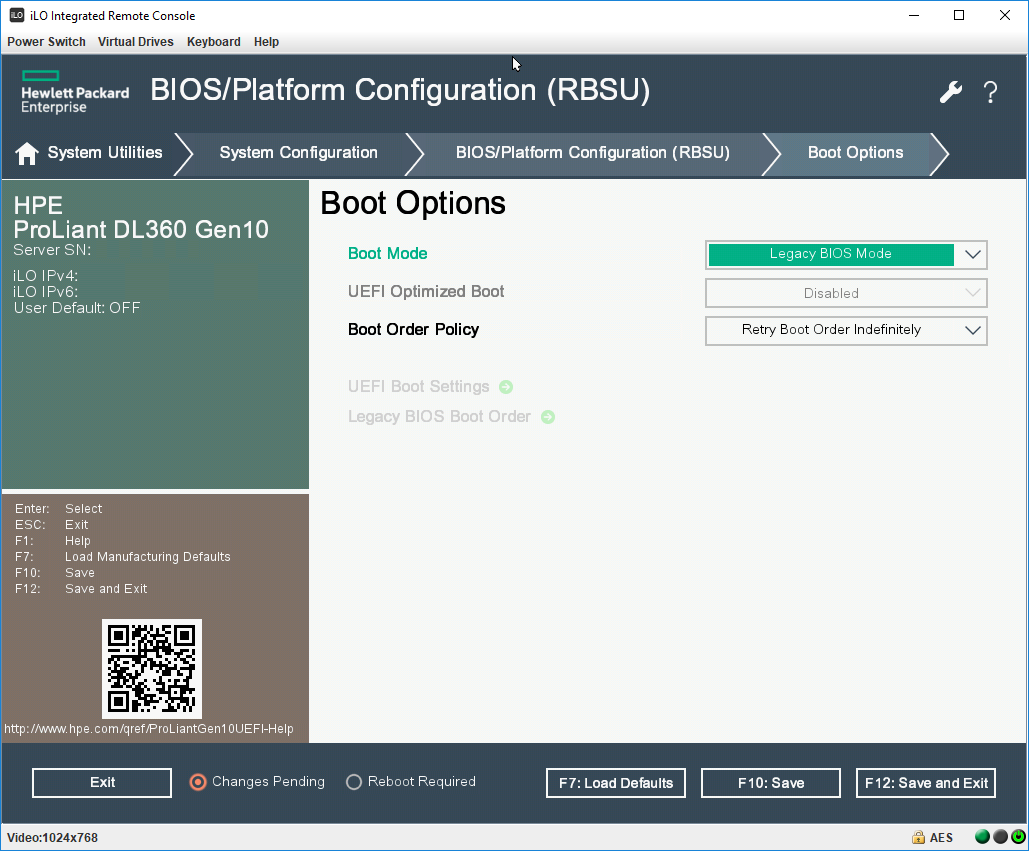

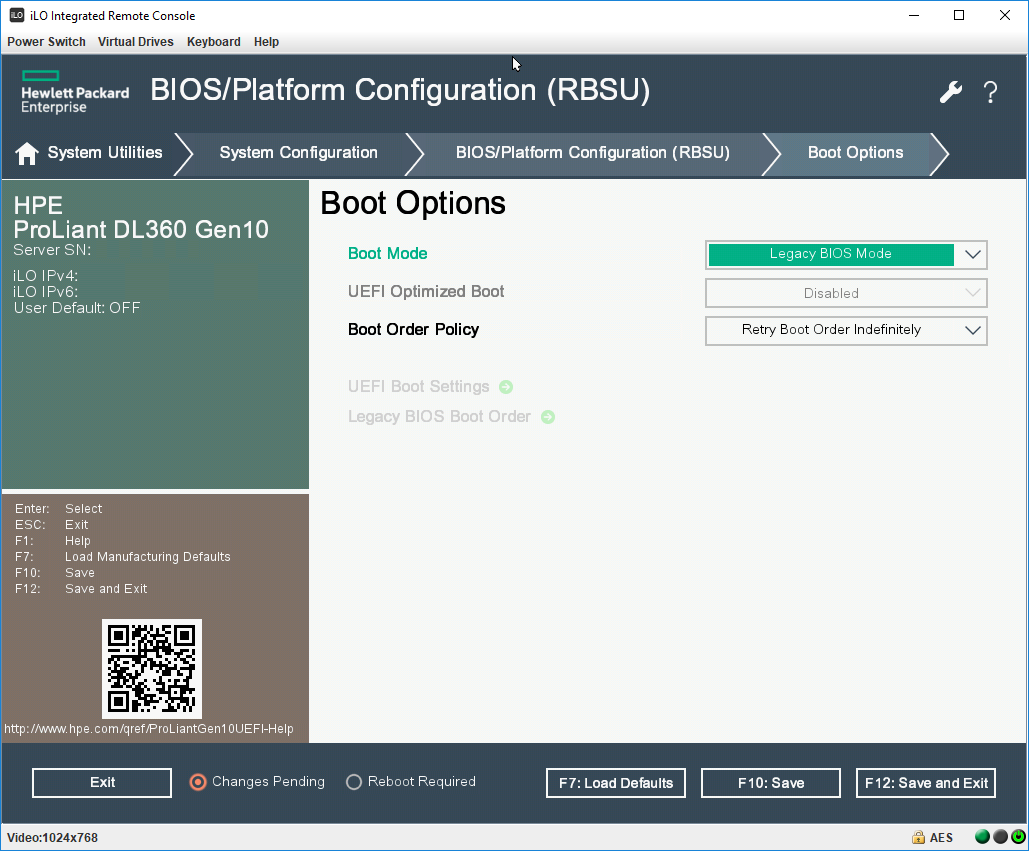

Включаем сервер. Входим в BIOS и переключаем режим загрузки на Legacy.

Сохраняемся — перезагружаем сервер.

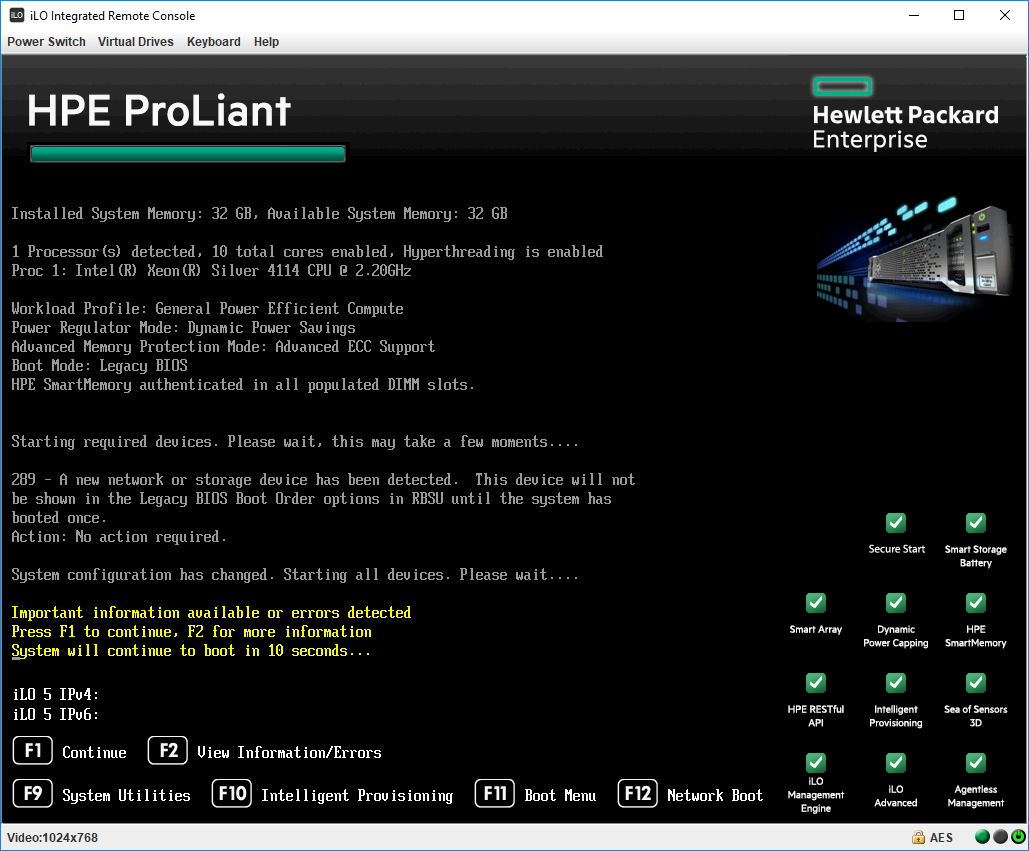

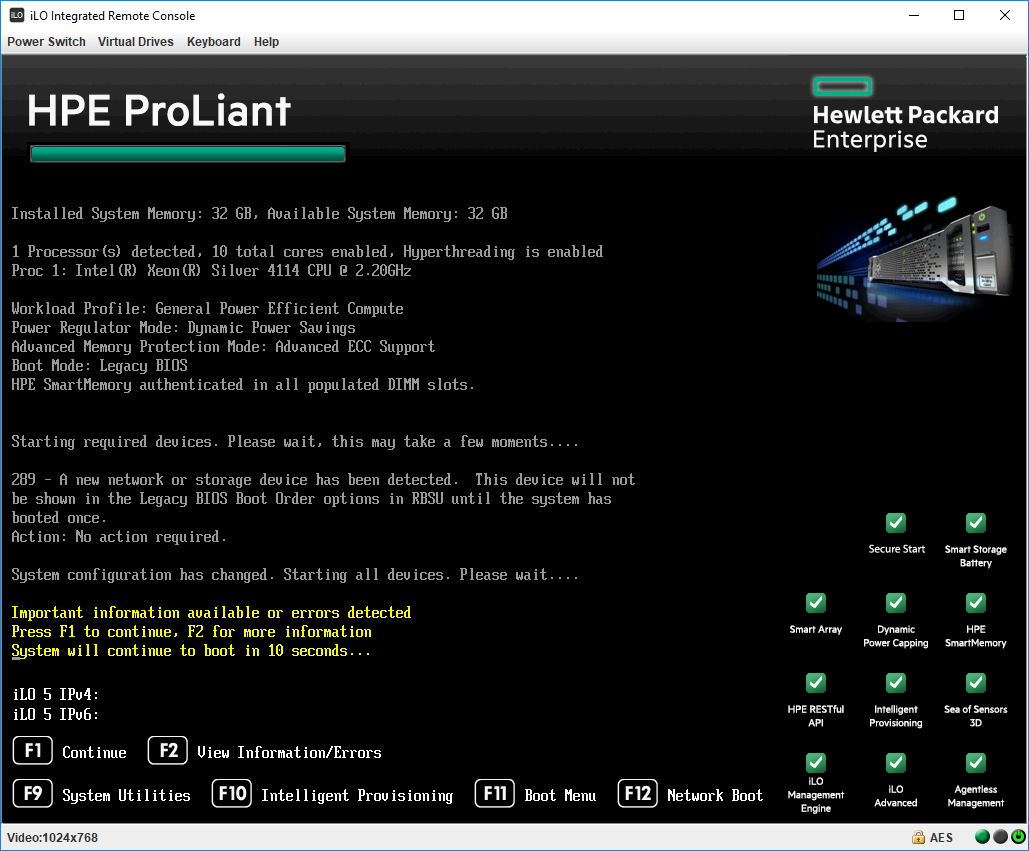

Обнаружено новое устройство. Рекомендую ребутнуться второй раз.

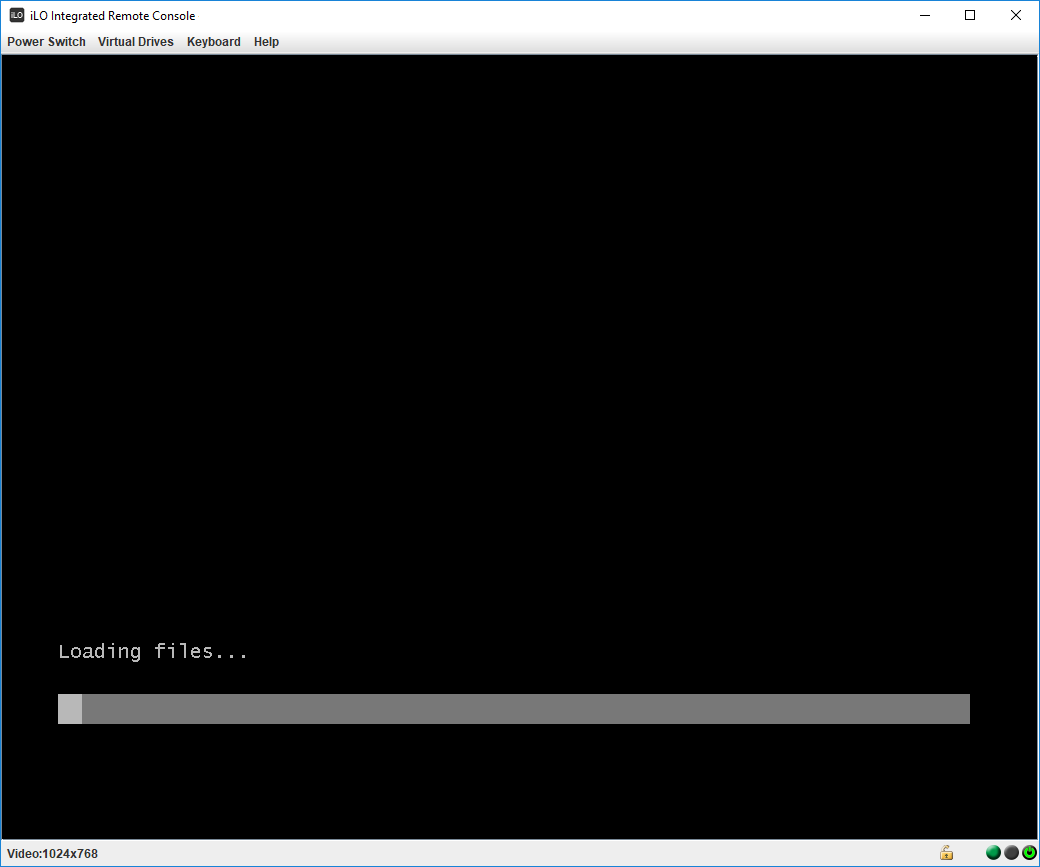

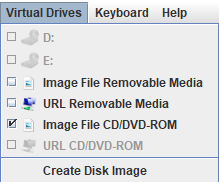

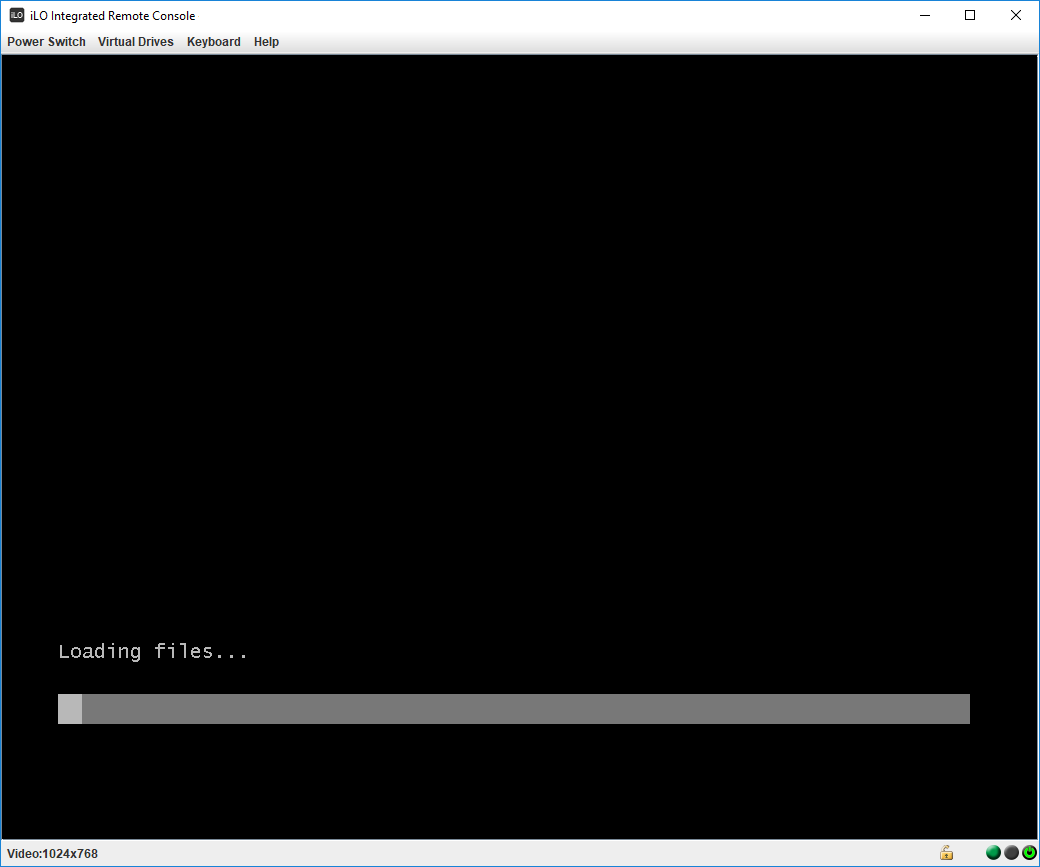

Для того чтобы Соболь сработал, система должна попытаться загрузиться. У меня сейчас на диске ничего нет, тогда монтирую ISO образ с инсталлятором ОС.

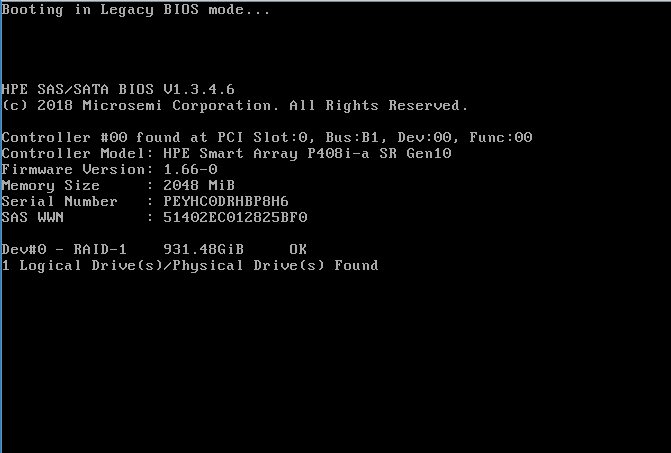

Соболь перехватывает управление.

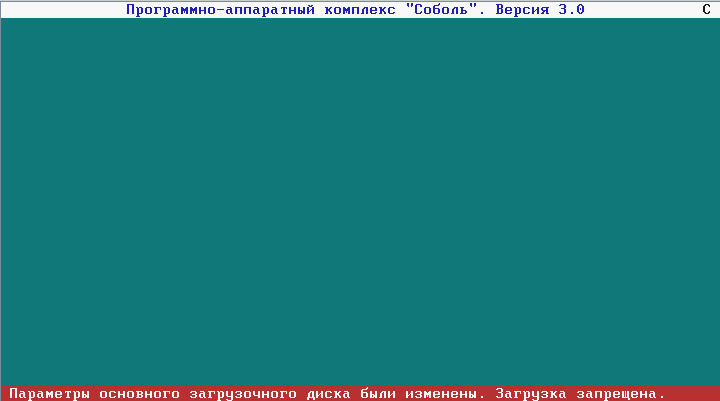

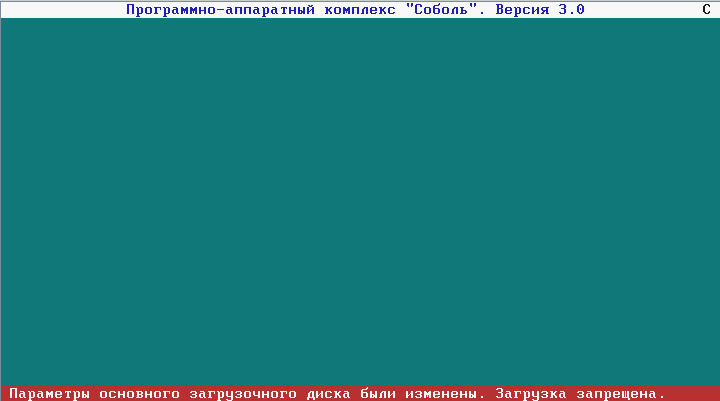

И не разрешает загрузку.

Потому что он раньше на другом сервере стоял. Работает защита. Выключаем всё. Разбираем всё. Добираемся до джамперов на Соболе.

Снимаем джампер J0. Собираем всё.

Соболь перехватывает управление.

Соболь без джампера J0 переходит в режим инициализации. Выбираем «Инициализация платы».

Открывается окно «Общие параметры системы». Можно установить необходимые параметры. Нажимаем Esc.

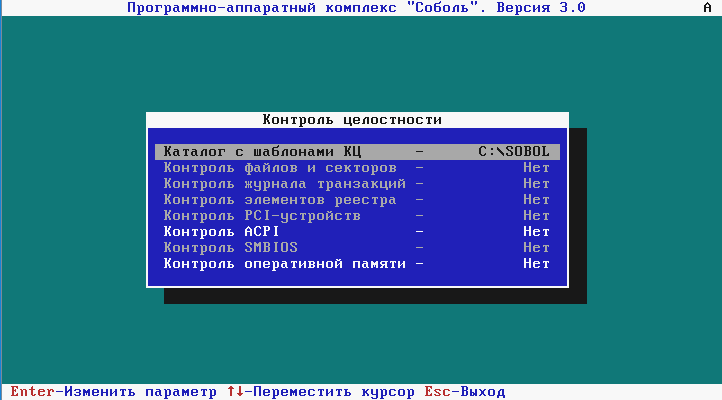

Открывается окно «Контроль целостности». Можно установить необходимые параметры. Нажимаем Esc.

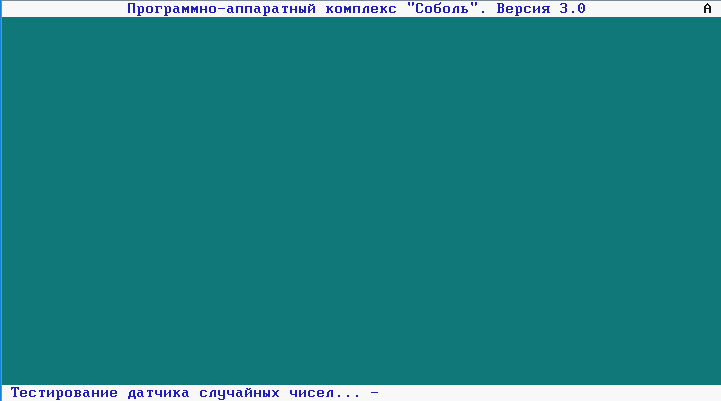

Ждём. Соболь любит тестировать датчик случайных чисел.

Производится первичная регистрация администратора. Да.

Указываем пароль. Enter.

Повторяем пароль. Enter.

Нас просят воткнуть ключ. Втыкаем первый из того что был в комплекте.

Предупреждение, что ключ отформатируется. Да.

Вы уверены? Винду напоминает. Да.

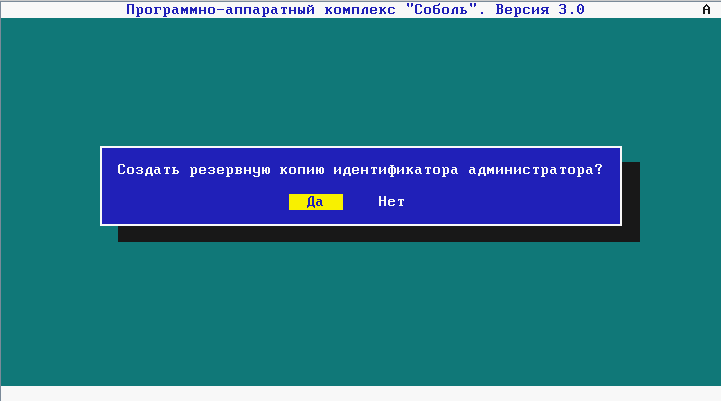

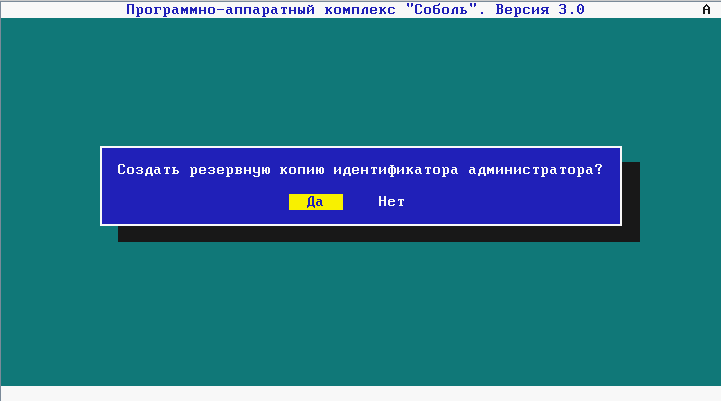

Создать резервную копию идентификатора администратора? Конечно, у нас же два ключа. Вынимаем первый ключ. Выбираем Да.

Втыкаем второй ключ.

Нам говорят, чтобы мы перемычку вернули обратно. Ок. Сервер выключается.

Добираемся до платы соболя и ставим обратно джампер на J0.

Грузимся в Legacy. Соболь перехватывает управление.

Нас просят воткнуть ключ. Втыкаем.

Нажимаем любую клавишу.

Выбираем «Загрузка операционной системы». Enter.

И вот теперь загрузка ОС началась. И так будет каждый раз при перезагрузке сервера.

Источник

Средства доверенной загрузки. Системы обнаружения вторжений

Средства доверенной загрузки. Системы обнаружения вторжений

Установка и настройка средств доверенной загрузки

Доверенная загрузка

– это загрузка различных операционных систем только с заранее определенных

постоянных носителей (например, только с жесткого диска) после успешного

завершения специальных процедур: проверки целостности технических и

программных средств ПК (с использованием механизма пошагового контроля

целостности) и аппаратной идентификации (аутентификации) пользователя.

Доверенная загрузка включает в себя:

- аутентификацию;

-

контроль устройства, с которого BIOS начинает загрузку ОС (чаще, жёсткий

диск компьютера, но это также может быть устройство чтения съёмный

носителя, загрузки по сети и т.п.); - контроль целостности и достоверности загрузочного сектора устройства и системных файлов запускаемой ОС;

- шифрование/расшифровывание загрузочного сектора, системных файлов ОС, либо шифрование всех данных устройства (опционально);

-

аутентификация, шифрование и хранение секретных данных, таких как ключи,

контрольные суммы и хэш-суммы, выполняются на базе аппаратных средств.

Подтверждение личности запускающего (аутентификация) осуществляется при помощи:

- секретного логина и пароля пользователя;

- дискеты, компакт-диска, флэш-карты с секретной аутентификационной информацией;

- аппаратного ключа, подключаемого к компьютеру через USB, последовательный или параллельный порты;

- аппаратного ключа, либо биометрической информации, считываемой в компьютер с помощью отдельно выполненного аппаратного модуля.

Аутентификация может происходить во время выполнения микропрограммы BIOS

или перед загрузкой главной загрузочной записи (MBR) либо загрузочного

сектора операционной системы или во время выполнения программы загрузочного сектора.

Основными преимуществами аппаратных средств доверенной загрузки являются:

-

высокая степень защищённость секретной информации о паролях, ключах и

контрольных суммах системных файлов. В условиях стабильной работы такого

модуля не предусмотрено способа извлечения такой информации. (Однако

известны некоторые атаки на существующие модули, нарушающие их

работоспособность); - возможная засекреченность алгоритмов шифрования, выполняемых аппаратно;

- невозможность запустить компьютер, не вскрывая его содержимого;

-

в случае шифрования загрузочного сектора, невозможно запустить

операционную систему пользователя, даже после извлечения аппаратного модуля; -

в случае полного шифрования данных, невозможность получить любые данные

после извлечения аппаратного модуля.

Иерархия вложенности системных сред представлена на рисунке:

Основными этапами загрузки BIOS являются:

- Включение питания компьютера.

- Распаковка BIOS в shadow-область ОЗУ.

- Тестирование работоспособности (post).

- Инициализация ПЗУ дополнительных модулей (expansion ROM).

- Начальная загрузка (int 19h).

- Поиск сигнатур на устройствах загрузки и передача управления по адресу 0000:7С00h.

- Загрузка boot-сектора.

- Загрузка операционной системы.

Требования к средствам доверенной загрузки (СДЗ)

Требования к средствам доверенной загрузки установлены приказом ФСТЭК

России от 27 сентября 2013 г. №119

(зарегистрирован Минюстом России 16 декабря

2013 г., рег. №30604)

и вступили в действие с 1 января 2014 г.

В Требованиях выделены следующие типы средств доверенной загрузки:

-

средства доверенной загрузки уровня базовой системы ввода-вывода – классы

4, 3, 2, 1; - средства доверенной загрузки уровня платы расширения – классы 4, 3, 2, 1;

- средства доверенной загрузки уровня загрузочной записи – классы 6, 5.

Для дифференциации требований к функциям безопасности средств доверенной

загрузки выделяются шесть

классов защиты средств доверенной загрузки. Самый низкий класс – шестой, самый высокий – первый.

Специализация средств доверенной загрузки в зависимости от вида защищаемой

информации и класса защиты средства доверенной загрузки приведена в

таблице.

| Класс СЗИ | Государственные информационные системы | Информационные системы персональных данных | Информационные системы общего пользования | ||||

| Без ИО | ИО | 3 тип угроз | 2 тип угроз | 1 тип угроз | |||

| Без ИО | ИО | ||||||

| 1 |

Применяются на объектах информатизации, обрабатывающих информацию, содержащую сведения, составляющие государственную тайну |

||||||

| 2 | |||||||

| 3 | |||||||

| 4 | 1,2 | 1,2,3 | 1,2 | 1,2,3 | 1,2,3 | 1,2 | II |

| 5 | 3 | — | 3 | 4 | — | — | — |

| 6 | Иные системы |

Сокращение «ИО» в таблице означает взаимодействие защищаемых систем с

информационно-телекоммуникационными сетями международного информационного

обмена (сетями Интернет).

Рассмотрим типы средств доверенной загрузки подробнее.

Средство доверенной загрузки уровня загрузочной записи

Представляет собой программно-техническое средство, которое предназначено

для предотвращения несанкционированного доступа к ресурсам информационной

системы при загрузке нештатной операционной среды функционирования и

загрузке с нештатного загрузочного диска. Широко применяются как встроенные

средства в СЗИ от НСД.

Как уже отмечалось, средства доверенной загрузки уровня загрузочной записи

имеют класс защиты 5 или

6. СДЗ обоих классов противодействуют следующим

угрозам безопасности информации:

-

несанкционированного доступа к информации за счет загрузки нештатной ОС и

обхода правил разграничения доступа штатной ОС и (или) других средств

защиты информации, работающих в среде штатной ОС; - несанкционированной загрузки штатной ОС и получение несанкционированного доступа к информации;

- несанкционированного изменения конфигурации (параметров) средства доверенной загрузки;

-

преодоление или обход функций средства доверенной загрузки идентификация/

аутентификация за счет недостаточного качества аутентификационной информации.

Кроме того, СДЗ 5-го класса противодействует угрозе несанкционированного

получения доступа к ресурсам средства доверенной загрузки из программной

среды средства вычислительной техники после завершения работы средства

доверенной загрузки.

В СДЗ уровня загрузочной записи должны быть реализованы следующие функции безопасности:

| Функция | Класс 6 | Класс 5 |

| Разграничение доступа к управлению средством доверенной загрузки | + | + |

| Аудит безопасности средства доверенной загрузки | + | + |

| Идентификация и аутентификация | + | + |

| Управление доступом к ресурсам средства вычислительной техники | + | + |

| Обеспечение безопасности после завершения работы средства доверенной загрузки | + |

В защищаемой среде должны быть реализованы следующие функции безопасности:

-

Физическая защита средств вычислительной техники, доступ к которым

контролируется с применением средств доверенной загрузки; - Обеспечение условий безопасного функционирования (расширенные возможности аудита безопасности);

- Управление атрибутами безопасности компонентов средств доверенной загрузки;

- Защита от отключения (обхода).

Средство доверенной загрузки уровня платы расширения

Представляет собой программно-техническое средство, которое реализует

функции по предотвращению несанкционированного доступа к программным и

(или) техническим ресурсам средства вычислительной техники на этапе его

загрузки.

СДЗ уровня платы расширения противодействует следующим угрозам безопасности

информации:

-

несанкционированный доступ к информации за счет загрузки нештатной

операционной системы и обхода правил разграничения доступа штатной

операционной системы и (или) других средств защиты информации, работающих в

среде штатной операционной системы; -

нарушение целостности программной среды средств вычислительной техники и

(или) состава компонентов аппаратного обеспечения средств вычислительной

техники в информационной системе; - нарушение целостности программного обеспечения средства доверенной загрузки;

- несанкционированное изменение конфигурации (параметров) средств доверенной загрузки;

- преодоление или обход функций безопасности средств доверенной загрузки.

Использованием СДЗ должны быть реализованы следующие функции безопасности:

- разграничение доступа к управлению СДЗ;

- управление работой СДЗ;

- управление параметрами СДЗ;

- аудит безопасности СДЗ;

- тестирование СДЗ, контроль целостности программного обеспечения и параметров СДЗ;

- контроль компонентов СВТ;

- блокирование загрузки операционной системы СДЗ;

- сигнализация СДЗ.

В среде должны быть реализованы следующие функции безопасности среды:

-

физическая защита средств вычислительной техники, доступ к которым

контролируется с применением средств доверенной загрузки; -

обеспечение доверенного канала при удаленном управлении СДЗ и

взаимодействии с другими средствами защиты информации и доверенного

маршрута при взаимодействии с уполномоченными субъектами; -

обеспечение условий безопасного функционирования (расширенные возможности

аудита безопасности), идентификации и аутентификации пользователей и

администраторов СДЗ; - управление атрибутами безопасности компонентов средств доверенной загрузки;

- защита от отключения (обхода).

Средство доверенной загрузки уровня базовой системы ввода-вывода

Средство доверенной загрузки уровня базовой системы ввода-вывода

представляет собой программно-техническое средство, которое встраивается в

базовую систему ввода-вывода и должно обеспечивать невозможность

подключения нарушителя в разрыв между базовой системой ввода-вывода и

средств.