Часть 1 Часть 2 Часть 3

Содержание

Распространенные проблемы портов и интерфейсов

Состояние порта или интерфейса – Disable или Shutdown

Порт или интерфейс в состоянии «errDisable»

Порт или интерфейс в неактивном состоянии

Увеличение значения счетчика отложенных кадров в интерфейсе коммутаторов Catalyst

Перемежающиеся сбои при выполнении функции set timer [значение] from vlan [№ vlan]

Несоответствие режима магистрального соединения

Кадры jumbo, giant и baby giant

Не удается проверить связь с конечным устройством

Использование команды Set Port Host или Switchport Host для устранения задержек во время запуска

Проблемы со скоростью/дуплексным режимом, автоматическим согласованием или сетевой платой

Петли в дереве STP

UDLD: одностороннее соединение

Отложенные кадры (Out-Lost или Out-Discard)

Неполадки программного обеспечения

Ошибки оборудования

Ошибки ввода в интерфейсе уровня 3, подключенном к коммутационному порту уровня 2.

Быстрое увеличение значения счетчика Rx-No-Pkt-Buff и ошибок ввода

Режим магистрального соединения между коммутатором и маршрутизатором

!—Дискуссионные форумы NetPro — избранные темы

—>Дополнительные сведения

Распространенные проблемы портов и интерфейсов

Состояние порта или интерфейса – Disable или Shutdown

Очевидная, но часто упускаемая из виду причина сбоя подключения к порту заключается в неправильной настройке коммутатора. Если индикатор порта горит постоянным оранжевым светом, это означает, что работа порта завершена программным обеспечением коммутатора, либо с помощью пользовательского интерфейса, либо внутренними процессами.

Примечание: Некоторые индикаторы портов данной платформы функционирует по отношению к протоколу STP отличным образом. Например, на коммутаторах серии Catalyst 1900/2820 индикаторы портов горят оранжевым светом, когда порты функционируют в режиме блокирования STP. В этом случае оранжевый свет может означать нормальную работу протокола STP. На коммутаторах серии Catalyst 6000/5000/4000 индикаторы портов не загораются оранжевым светом в случае блокирования портов протоколом STP.

Убедитесь, что порт или модуль не отключен или не выключен по каким-либо причинам. Если на одной стороне соединения работа порта или модуля завершена вручную, это соединение активируется только после повторного включения порта. Проверьте состояние порта на обеих сторонах.

В CatOS выполните команду show port и, если порт отключен, включите его.

Port Name Status Vlan Duplex Speed Type ----- -------------------- ---------- ---------- ------ ----- ------------ 3/1 disabled 1 auto auto 10/100BaseTX !--- Use the set port enable mod/port command to re-enable this port.

Используйте команду show module , чтобы определить, отключен ли данный модуль. Если модуль отключен, включите его.

Mod Slot Ports Module-Type Model Sub Status --- ---- ----- ------------------------- ------------------- --- -------- 2 2 2 1000BaseX Supervisor WS-X6K-SUP1A-2GE yes ok 16 2 1 Multilayer Switch Feature WS-F6K-MSFC no ok 3 3 48 10/100BaseTX Ethernet WS-X6348-RJ-45 no disable !--- Use the set module enable mod/port command to re-enable this port.

Для Cisco IOS используйте команду show run interface и проверьте, не находится ли данный интерфейс в состоянии завершения работы:

Switch#sh run interface fastEthernet 4/2 ! interface FastEthernet4/2 switchport trunk encapsulation dot1q switchport mode trunk shutdown duplex full speed 100 end !--- Use the no shut command in config-if mode to re-enable this interface.

Если порт переходит в режим завершения работы сразу после перезагрузки коммутатора, вероятная причина заключается в настройке безопасности порта. Если в данном порту включена односторонняя лавинная маршрутизация, это может вызывать завершение работы порта после перезагрузки. На практике компании осуществляющее абонетское техническое облуживание компьютеров и сетевого оборудования отключают одностороннюю лавинную маршрутизацию. Корпорация Cisco рекомендует отключать одностороннюю лавинную маршрутизацию, так как это также гарантирует, что в таком порте не возникнет лавинная маршрутизация после достижения ограничения MAC-адресов.

Порт или интерфейс в состоянии «errDisable»

По умолчанию программное обеспечение, установленное на коммутаторе, может завершить работу порта или интерфейса при обнаружении определенных ошибок.

В выходных данных команды show port для CatOS может указываться состояние errdisable:

switch>(enable) sh port 4/3

Port Name Status Vlan Duplex Speed Type

----- -------------------- ---------- ---------- ------ ----- ------------

4/3 errdisable 150 auto auto 10/100BaseTX

!--- The show port command displays a status of errdisable.

Можно также воспользоваться командой show interface card-type {slot/port} status для Cisco IOS:

Router#show int fasteth 2/4 status

Port Name Status Vlan Duplex Speed Type

Gi2/4 err-disabled 1 full 1000 1000BaseSX

!--- The show interfaces card-type {slot/port} status command for Cisco IOS

!--- displays a status of errdisabled.

!--- The show interfaces status errdisabled command shows all the interfaces

!--- in this status.

Команда show logging buffer для CatOS и команда show logging для Cisco IOS также отображают сообщения об ошибках (точный формат сообщений различен), связанные с состоянием «errdisable».

Порты или интерфейсы, работа которых завершается из-за состояния ошибки, в CatOS и в Cisco IOS считаются причинами. Причины этого различны: от неправильной настройки EtherChannel, которая вызывает PAgP-переброску, до несоответствия дуплексных режимов, одновременной настройки режима PortFast и защиты порта от блоков BPDU, функции обнаружения односторонной связи (UDLD) и т.д.

Необходимо вручную включить порт или интерфейс, чтобы вывести его из состояния «errdisable», если не настроено восстановление из состояния «errdisable». В программном обеспечении CatOS версии 5.4(1) и выше поддерживается автоматическое повторное включение порта после его пребывания в состоянии отключения после ошибки в истечение настраиваемого периода времени. Cisco IOS в большинстве коммутаторов также обладают этой функциональной возможностью. Нижняя строка имеет этот вид, даже если настроить интерфейс на восстановление из состояния. Данная проблема продолжает возникать, пока не будет устранена ее основная причина.

Дополнительные сведения о причинах состояния «errdisable» для коммутаторов и восстановлении из него см. в документе Восстановление при состоянии порта «errDisable» на платформах CatOS.

Примечание: Используйте эту ссылку в качестве справки по состоянию «errdisable» на коммутаторах с Cisco IOS, так как основные причины одинаковы, вне зависимости от используемой операционной системы.

В этой таблице сравниваются команды, используемые для настройки проверки и устранения состояния «errdisable» на коммутаторах с CatOS и Cisco IOS. Выберите команду для перехода к документации по командам.

|

Команды CatOS для работы с состоянием «errdisable» |

Действие |

Команды Cisco IOS для работы с состоянием «errdisable» |

|---|---|---|

|

set errdisable-timeout {enable | disable} {reason} |

установка или настройка |

errdisable detect cause errdisable recovery cause |

|

set errdisable-timeout interval {interval |

установка или настройка |

errdisable recovery {interval |

|

show errdisable-timeout |

проверка и устранение неполадок |

show errdisable detect show interfaces status err-disabled |

Порт или интерфейс в неактивном состоянии

Одна из распространенных причин отсутствия активности портов на коммутаторах с CatOS — исчезновение сети VLAN, которой они принадлежат. Такая же проблема может возникнуть на коммутаторах с Cisco IOS, когда интерфейсы настроены в качестве портов коммутатора уровня 2 с помощью команды switchport .

Каждый порт коммутатора уровня 2 принадлежит сети VLAN. Каждый порт коммутатора уровня 3, настроенный в качестве коммутационного порта L2, также должен принадлежать некоторой сети VLAN. При удалении такой сети VLAN соответствующий порт или интерфейс становятся неактивным.

Примечание: Когда это происходит, на некоторых коммутаторах индикатор горит постоянным оранжевым светом на каждом порте.

В CatOS используйте команду show port или show port status вместе с командой show vlan для проверки:

Switch> (enable) sh port status 2/2

Port Name Status Vlan Duplex Speed Type

----- -------------------- ---------- ---------- ------ ----- ------------

2/2 inactive 2 full 1000 1000BaseSX

!--- Port 2/2 is inactive for VLAN 2.

Switch> (enable) sh vlan

VLAN Name Status IfIndex Mod/Ports, Vlans

---- -------------------------------- --------- ------- ------------------------

1 default active 5 2/1

!--- VLANs are displayed in order and VLAN 2 is missing.

Для Cisco IOS используйте команду show interfaces card-type {slot/port} switchport вместе с командой show vlan , чтобы проверить.

Router#sh interfaces fastEthernet 4/47 switchport

Name: Fa4/47Switchport: Enabled

Administrative Mode: static access

Operational Mode: static access

Administrative Trunking Encapsulation: negotiate

Operational Trunking Encapsulation: native

Negotiation of Trunking: Off

Access Mode VLAN: 11 ((Inactive))

!--- FastEth 4/47 is inactive.

Router#sh vlan VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Gi1/1, Gi2/1, Fa6/6

10 UplinkToGSR's active Gi1/2, Gi2/2

!--- VLANs are displayed in order and VLAN 11 is missing.

30 SDTsw-1ToSDTsw-2Link active Fa6/45

Если коммутатор, удаливший сеть VLAN, является VTP-сервером для VTP-домена, у всех коммутаторов серверов и клиентов этого домена данная сеть VLAN также удаляется из их таблицы сетей VLAN. Когда данная сеть VLAN снова добавляется в таблицу сетей VLAN коммутатора VTP-сервера, порты коммутаторов домена, принадлежащие восстановленной сети VLAN, снова становятся активными. Порт помнит, какой сети VLAN он назначен, даже если эта сеть VLAN удалена.

Увеличение значения счетчика отложенных кадров в интерфейсе коммутаторов Catalyst

Отбрасывание кадров вызвано чрезмерной нагрузкой трафиком данного коммутатора. Обычно отложенные кадры — это кадры, которые были переданы успешно после ожидания носителя, так как он был занят. Они обычно наблюдаются в полудуплексных средах, в которых несущая уже используется, при попытке передачи кадра. Однако в дуплексных средах эта проблема возникает, когда к коммутатору направляется чрезмерная нагрузка.

Ниже описывается обходное решение.

-

Чтобы избежать ошибок согласования, жестко задайте использование дуплексного режима на обеих сторонах соединения.

-

Замените кабель и шнур коммутационной панели, чтобы гарантировать исправность кабеля и соединительных шнуров.

Перемежающиеся сбои при выполнении функции set timer [значение] from vlan [№ vlan]

Данная проблема возникает, когда логической схеме распознавания закодированных адресов (Encoded Address Recognition Logic, EARL) не удается задать требуемое число секунд для времени устаревания CAM сети VLAN. В данном случае время устаревания сети VLAN уже настроено на быстрое устаревание.

Когда сеть VLAN уже находится в процессе быстрого устаревания, схема EARL не может ее настроить на быстрое устаревание, процесс настройки таймера устаревания блокирован. По умолчанию время устаревания CAM равно пяти минутам, т.е. каждые 5 минут коммутатор очищает таблицу полученных MAC-адресов. Это гарантирует, что в таблице MAC-адресов (таблица CAM) содержатся только самые последние записи.

При быстром устаревании время устаревания CAM временно становится равным числу секунд, заданному пользователем, и используется в процессе создания уведомлений об изменении топологии (TCN). Идея заключается в том, что при изменении топологии это значение необходимо для ускорения очистки таблицы CAM, чтобы компенсировать изменение топологии.

Выполните команду show cam aging , чтобы проверить время устаревания CAM на данном коммутаторе. Процессы TCN и быстрого устаревания выполняются достаточно редко. Поэтому данное сообщение имеет уровень важности 3. Если сети VLAN часто участвуют в процессе быстрого устаревания, проверьте причину этого.

Наиболее распространенная причина уведомлений об изменении топологии — клиентские ПК, напрямую подключенные к коммутатору. При включении или отключении питания ПК порт коммутатора изменяет состояние, а коммутатор начинает процесс уведомления об изменении топологии. Это вызвано тем, что коммутатору неизвестно, что подключенное устройство является ПК. Коммутатору известно лишь то, что порт изменил состояние.

Чтобы разрешить данную проблему, корпорация Cisco разработала функцию PortFast для портов узлов. Преимущество PortFast заключается в том, что данная функция подавляет уведомление об изменении топологии для порта хоста. При проведени IT-аудита рекомендуется обозначать порты на которых включена функция PortFast.

Примечание: Кроме того, поскольку функция PortFast игнорирует вычисление топологии STP для порта, она может применяться только для портов хостов.

Чтобы включить PortFast для порта, выполните одну из следующих команд:

set spantree portfast mod/port enable | disable

или

set port host mod/port Корпорация Cisco рекомендует использовать эту команду, если на коммутаторе используется CatOS5.4 или более высокой версии.

Несоответствие режима магистрального соединения

Проверьте режим магистрального соединения на каждой стороне связи. Убедитесь, что на обеих сторонах используется либо один и тот же режим магистрального соединения (ISL или IEEE 802.1Q), либо на обеих сторонах режим магистрального соединения отключен. Если включить режим магистрального соединения («on» вместо «auto» или «desirable») на одном порте, а на другом его отключить (off), порты не смогут обмениваться данными. Режим магистрального соединения изменяет форматирование пакета. Порты должны согласовать формат, используемый для данного соединения, иначе они не поймут друг друга.

В CatOS используйте команду show trunk {mod/port}, чтобы проверить статус магистрали и убедиться в совпадении параметров собственной сети VLAN (для dot1q) на обеих сторонах.

Switch> (enable) sh trunk 3/1

* - indicates vtp domain mismatch

Port Mode Encapsulation Status Native vlan

-------- ----------- ------------- ------------ -----------

3/1 desirable dot1q trunking 1 Port Vlans allowed on trunk

-------- ---------------------------------------------------------------------

3/1 1-1005,1025-4094

!--- Output truncated.

Для Cisco IOS используйте команду show interfaces card-type {mod/port} trunk , чтобы проверить конфигурацию режима магистрального соединения и собственную сеть VLAN.

Router#sh interfaces fastEthernet 6/1 trunk

Port Mode Encapsulation Status Native vlan Fa6/1 desirable 802.1q

trunking 1 Port Vlans allowed on trunk Fa6/1 1-4094

!--- Output truncated.

Рекомендации, ограничения, а также дополнительные сведения о различных режимах магистрального соединения см. в следующих документах:

-

Системные требования для реализации режима магистрального соединения

-

Страница поддержки технологии магистрального соединения

Кадры jumbo, giant и baby giant

По умолчанию максимальный размер передаваемого блока данных (MTU) для кадра Ethernet равен 1500 байтам. Если в передаваемом трафике MTU превышает поддерживаемое значение MTU, коммутатор не пересылает такой пакет. Кроме того, в зависимости от аппаратного и программного обеспечения на некоторых платформах в результате увеличиваются значения счетчиков ошибок портов и интерфейсов.

-

Jumbo-кадры не определены в стандарте IEEE Ethernet и зависят от поставщика. Их можно определить как кадры размера, превышающего размер стандартного кадра Ethernet (1518 байтов, включая заголовок L2 и контрольную сумму CRC). Размер jumbo-кадров обычно значительно больше (более 9000 байтов).

-

Кадры giant определяются как кадры с неверным значением последовательности FCS, размер которых превышает размер максимального кадра Ethernet (1518 байтов).

-

Кадры baby giant — это кадры, лишь незначительно превышающие максимальный размер кадра Ethernet. Обычно это кадры размером до 1600 байтов.

Поддержка jumbo-кадров и кадров baby giant на коммутаторах Catalyst зависит от платформы и даже от модулей внутри коммутатора. Поддержка jumbo-кадров также зависит от версии программного обеспечения.

Дополнительные сведения о требованиях к системе, настройке, поиску и устранению проблем, связанных с jumbo-кадрами и кадрами baby giant см. в документе Настройка поддержки кадров jumbo/giant на коммутаторах Catalyst .

Не удается проверить связь с конечным устройством

Проверьте связь с конечным устройством, сначала отправляя эхо-запросы из напрямую подключенного коммутатора, затем последовательно проверяйте каждый порт, интерфейс и магистраль, пока не будет найден источник проблемы подключения. Убедитесь, что каждому коммутатору доступен MAC-адрес конечного устройства в таблице CAM.

В CatOS используйте команду show cam dynamic {mod/port}.

Switch> (enable) sh cam dynamic 3/1 * = Static Entry. + = Permanent Entry. # = System Entry. R = Router Entry. X = Port Security Entry $ = Dot1x Security Entry VLAN Dest MAC/Route Des [CoS] Destination Ports or VCs / [Protocol Type] ---- ------------------ ----- ------------------------------------------- 2 00-40-ca-14-0a-b1 3/1 [ALL] !--- A workstation on VLAN 2 with MAC address 00-40-ca-14-0a-b1 is seen in the CAM table !--- on the trunk port of a switch running CatOS. Total Matching CAM Entries Displayed =1 Console> (enable)

Для Cisco IOS используйте команду show mac address-table dynamic или подставьте ключевое слово interface.

Router# sh mac-address-table int fas 6/3

Codes: * - primary entry vlan mac address type learn qos ports

------+----------------+--------+-----+---+-------------------------- *

2 0040.ca14.0ab1 dynamic No -- Fa6/3

!--- A workstation on VLAN 2 with MAC address 0040.ca14.0ab1 is directly connected

!--- to interface fastEthernet 6/3 on a switch running Cisco IOS.

Если известно, что в таблице CAM коммутатора действительно содержится MAC-адрес устройства, определите, принадлежит ли данное устройство сети VLAN, которой принадлежит узел, где предпринимается попытка установления связи.

Если конечное устройство относится к другой сети VLAN, необходимо настроить коммутатор L3 или маршрутизатор, чтобы разрешить связь между устройствами. Убедитесь в правильной настройке адресации L3 на конечном устройстве и в маршрутизаторе или коммутаторе L3. Проверьте IP-адрес, маску подсети, основной шлюз, конфигурацию протокола динамической маршрутизации, статические маршруты и т.д.

Использование команды Set Port Host или Switchport Host для устранения задержек во время запуска

Если станциям не удается связаться со своими основными серверами при подключении через коммутатор, то проблема может быть связана с задержками в порту коммутатора, который становится активным после включения соединения на физическом уровне. В некоторых случаях задержки могут достигать 50 секунд.

Некоторые рабочие станции просто не могут ждать так долго во время поиска своих серверов. Такие задержки вызываются протоколом STP, согласованиями режима магистрального соединения (DTP) и согласованиями EtherChannel (PAgP). Все эти протоколы можно отключить для портов доступа, где они не нужны. В результате порт или интерфейс коммутатора начинает пересылать пакеты всего через несколько секунд после установления соединения с соседним устройством.

Команда set port host введена в CatOS версии 5.4. Эта команда отключает режим канала и режим магистрального соединения и переводит порт в STP-состояние пересылки.

Switch> (enable) set port host 3/5-10 Port(s) 3/5-10 channel mode set to off. !--- The set port host command also automatically turns off etherchannel on the ports. Warning: Spantree port fast start should only be enabled on ports connected to a single host. Connecting hubs, concentrators, switches, bridges, etc. to a fast start port can cause temporary spanning tree loops. Use with caution. !--- Notice the switch warns you to only enable port host on access ports. Spantree ports 3/5-10 fast start enabled. Dot1q tunnel feature disabled on port(s) 3/5-10. Port(s) 3/5-10 trunk mode set to off. !--- The set port host command also automatically turns off trunking on the ports.

Примечание: В CatOS версий, предшествующих версии 5.4, использовалась команда set spantree portfast {mod/port} enable . В текущих версиях CatOS сохраняется возможность использования только этой команды, однако для этого необходимо по отдельности отключить режим магистрального соединения и EtherChannel, чтобы максимально снизить время задержек при запуске рабочих станций. Ниже перечислены необходимые дополнительные команды: set port channel {mod/port} off и set trunk {mod/port} off.

Для Cisco IOS можно использовать команду switchport host , чтобы отключить объединение портов в канал и включить функцию PortFast протокола STP, и команду switchport nonegotiate , чтобы отключить пакеты согласования DTP. Используйте команду interface-range , чтобы сделать это одновременно на нескольких интерфейсах.

Router6k-1(config)#int range fastEthernet 6/13 - 18 Router6k-1(config-if-range)#switchport Router6k-1(config-if-range)#switchport host switchport mode will be set to access spanning-tree portfast will be enabled channel group will be disabled !--- Etherchannel is disabled and portfast is enabled on interfaces 6/13 - 6/18. Router6k-1(config-if-range)#switchport nonegotiate !--- Trunking negotiation is disabled on interfaces 6/13 - 6/18. Router6k-1(config-if-range)#end Router6k-1#

В Cisco IOS есть возможность использования команды global spanning-tree portfast default для автоматического применения функции PortFast к любому интерфейсу, настроенному в качестве коммутационного порта доступа уровня 2. Описание возможностей этой команды см. в Справочнике по командам для используемого выпуска программного обеспечения. Можно также воспользоваться командой spanning-tree portfast для каждого интерфейса, однако для этого необходимо по отдельности отключить режим магистрального соединения и EtherChannel, чтобы максимально снизить время задержек при запуске рабочих станций.

Дополнительные сведения об устранении задержек во время запуска см. в документе Использование режима PortFast и других команд для устранения задержек соединения во время запуска рабочей станции.

Проблемы со скоростью/дуплексным режимом, автоматическим согласованием или сетевой платой

В случае большого количества ошибок выравнивания, ошибок FCS или поздних конфликтов это может указывать на одно из следующего:

-

несоответствие дуплексных режимов

-

неисправный или поврежденный кабель

-

неполадки сетевой платы

Несоответствие дуплексных режимов

Распространенная проблема со скоростью/дуплексным режимом — несоответствие параметров дуплексных режимом между двумя коммутаторами, между коммутатором и маршрутизатором, либо между коммутатором и рабочей станцией или сервером. Такая ситуация может возникать, если параметры скорости и дуплексных режимов запрограммированы жестко вручную, или в случае проблем автоматического согласования между двумя устройствами.

Если такое несоответствие возникает между двумя устройствами Cisco с включенным протоколом CDP, в консоли или буфере регистрации обоих устройств отображаются CDP-сообщения об ошибках. Протокол CDP полезен при обнаружении ошибок, а также для сбора статистики о портах и системах соседних устройств Cisco. Протокол CDP разработан корпорацией Cisco. Он работает путем отправки пакетов хорошо известному MAC-адресу 01-00-0C-CC-CC-CC.

В рассмотренном ниже примере показаны сообщения журнала, которые появляются в результате несоответствия дуплексных режимов между двумя коммутаторами серии Catalyst 6000: на одном используется CatOS, а на другом — Cisco IOS. В таких сообщениях обычно сообщается суть несоответствия и место его возникновения.

2003 Jun 02 11:16:02 %CDP-4-DUPLEXMISMATCH:Full/half duplex mismatch detected on port 3/2 !--- CatOS switch sees duplex mismatch. Jun 2 11:16:45 %CDP-4-DUPLEX_MISMATCH: duplex mismatch discovered on FastEthernet6/2 (not half duplex), with TBA04251336 3/2 (half duplex). !--- Cisco IOS switch sees duplex mismatch.

В CatOS используйте команду show cdp neighbor [mod/port] detail для отображения данных протокола CDP о соседних устройствах Cisco.

Switch> (enable) sh cdp neighbor 3/1 detail Port (Our Port): 3/1 Device-ID: Router Device Addresses: IP Address: 10.1.1.2 Holdtime: 133 sec Capabilities: ROUTER SWITCH IGMP Version: Cisco Internetwork Operating System Software IOS (tm) c6sup2_rp Software (c6sup2_rp-PK2S-M), Version 12.1(13)E6, EARLY DEPL OYMENT RELEASE SOFTWARE (fc1) TAC Support: http://www.cisco.com/tac Copyright (c) 1986-2003 by cisco Systems, Inc. Compiled Fri 18-Apr-03 15:35 by hqluong Platform: cisco Catalyst 6000 Port-ID (Port on Neighbors's Device): FastEthernet6/1 !--- Neighbor device to port 3/1 is a Cisco Catalyst 6000 Switch on !--- FastEth 6/1 running Cisco IOS. VTP Management Domain: test1Native VLAN: 1 Duplex: full !--- Duplex is full. System Name: unknown System Object ID: unknown Management Addresses: unknown Physical Location: unknown Switch> (enable)

Для Cisco IOS используйте команду show cdp neighbors card-type {slot/port} detail для отображения данных протокола CDP о соседних устройствах Cisco.

Router#sh cdp neighbors fastEthernet 6/1 detail ------------------------- Device ID: TBA04251336 Entry address(es): IP address: 10.1.1.1 Platform: WS-C6006, Capabilities: Trans-Bridge Switch IGMP Interface: FastEthernet6/1, Port ID (outgoing port): 3/1 Holdtime : 152 sec Version : WS-C6006 Software, Version McpSW: 6.3(3) NmpSW: 6.3(3) Copyright (c) 1995-2001 by Cisco Systems !--- Neighbor device to FastEth 6/1 is a Cisco Catalyst 6000 Switch !--- on port 3/1 running CatOS. advertisement version: 2 VTP Management Domain: 'test1' Native VLAN: 1 Duplex: full !--- Duplex is full. Router#

Установка значения «auto» для параметров скорости/дуплексного режима на одной стороне и значения «100/Full-duplex» на другой также является неправильной конфигурацией и может привести к несоответствию дуплексных режимов. Если в порту коммутатора возникает много поздних конфликтов, это обычно указывает на проблему несоответствия дуплексных режимов и может привести к переводу порта в состояние отключения из-за ошибки. Сторона с полудуплексным режимом ожидает пакеты только в определенные промежутки времени, не постоянно, поэтому получение пакета в несоответствующее время воспринимается как конфликт. Существуют и другие причины поздних конфликтов, кроме несоответствия дуплексных режимов, но это одна из самых распространенных причин. Всегда на обеих сторонах соединения настраивайте автоматическое согласование скорости/дуплексного режима или задавайте эти параметры на обеих сторонах вручную.

В CatOS используйте команду show port status [mod/port] для отображения настроек скорости и дуплексного режима и другой информации. Используйте команду set port speed и set port duplex для жесткой настройки обеих сторон на значения 10 или 100 и «half» или «full», при необходимости.

Switch> (enable) sh port status 3/1 Port Name Status Vlan Duplex Speed Type ----- -------------------- ---------- ---------- ------ ----- ------------ 3/1 connected 1 a-full a-100 10/100BaseTX Switch> (enable)

Для Cisco IOS используйте команду show interfaces card-type {slot/port} status для отображения параметров скорости и дуплексного режима, а также другой информации. Используйте команду скорость и duplex в режиме конфигурации интерфейса для жесткой настройки обеих сторон на значения 10 или 100 и «half» или «full», при необходимости.

Неисправный или поврежденный кабель

Всегда проверяйте кабель на наличие заметного повреждения или сбоя. Кабель может быть достаточно хорошим для соединений на физическом уровне, и в тоже время повреждать пакеты в результате скрытого повреждения проводов или разъемов. Проверьте или замените медный или оптоволоконный кабель. Замените конвертер GBIC (если можно) для оптоволоконных соединений. Исключите все неправильные подключения к коммутационной панели и медиаконвертеры между источником и назначением. Попробуйте вставить кабель в другой порт или интерфейс (если есть) и проверить, сохранится ли данная проблема.

Проблемы автоматического согласования и сетевых плат

Иногда возникают проблемы между коммутаторами Cisco и определенными сетевыми платами сторонних производителей. По умолчанию порты и интерфейсы коммутаторов Catalyst настроены на автоматическое согласование. Такие устройства, как портативные компьютеры или другие устройства, также обычно настраиваются на автоматическое согласование, тем не менее иногда возникают проблемы с автоматическим согласованием.

Для устранения проблем с автоматическим согласованием часто рекомендуется жестко запрограммировать обе стороны. Если ни автоматическое согласование, ни жесткое программирование не работает, возможно, возникла неполадка в микропрограмме или программном обеспечении сетевой платы. Для разрешения проблемы обновите драйвер сетевой платы до последней версии, доступной на веб-узле производителя.

Подробные сведения о разрешении проблем с параметрами скорости/дуплексного режима и автоматическим согласованием см. в документе Настройка и устранение неполадок автоматического согласования Ethernet 10/100/1000 MB в полудуплексном и дуплексном режимах.

Петли в дереве STP

Петли протокола STP могут вызвать серьезные проблемы с производительностью, маскирующиеся под неполадки портов или интерфейсов. В такой ситуации, пропускная способность снова и снова используется одними и теми же кадрами, оставляя очень мало ресурсов законному трафику.

В данном документе рассматриваются причины возможных сбоев протокола STP, информация, которую необходимо найти для идентификации источника проблемы, и типы проектов, минимизирующие риски STP.

Петли также могут вызываться однонаправленными соединениями. Дополнительные сведения о проблемах, связанных с однонаправленными соединениями, см. в разделе «UDLD: одностороннее соединение» настоящего документа.

UDLD: одностороннее соединение

Однонаправленное соединение — это соединение, при котором трафик передается только в одном направлении, а в обратном направлении трафик отсутствует. Коммутатору не известно, что соединение для обратного трафика не функционирует (соединение воспринимается портом как активное и работоспособное).

Вышедший из строя оптоволоконный кабель или другие проблемы, связанные с кабелем/портом, могут стать причиной превращения соединения в одностороннее. Эти частично работающие соединения могут вызывать такие проблемы, как петли STP, если задействованные коммутаторы не осведомлены о частичной неисправности соединения. Функция обнаружения однонаправленной связи (UDLD) может перевести порт в состояние «errdisable» при обнаружении однонаправленного соединения. Команду «udld aggressive-mode» можно использовать на коммутаторах с CatOS и Cisco IOS (сведения о поддерживаемых командах см. в заметках о выпуске) для соединений «точка-точка» между коммутаторами, в которых неправильно функционирующие соединения не допускаются. Эта функция может помочь при идентификации трудно обнаруживаемых проблем, связанных с возникновением однонаправленной связи.

Сведения о настройке функции обнаружения однонаправленной связи (UDLD) см. в документе Общие сведения и настройка протокола обнаружения однонаправленной связи (UDLD).

Отложенные кадры (Out-Lost или Out-Discard)

Большое количество отложенных или «Out-Discard» кадров (на некоторых платформах они также называются Out-Lost) означает, что выходные буферы коммутатора полностью заполнены и коммутатор был вынужден отбрасывать данные пакеты. Причиной этого может быть то, что данный сегмент функционирует при недостаточных параметрах скорости и/или дуплексного режима, либо что через порт проходит слишком большой объем трафика.

Сбои буфера вывода могут вызываться следующими причинами:

Неоптимальная скорость/дуплексный режим для заданного объема трафика

Сеть может пересылать через порт слишком много пакетов, чтобы порт мог их обработать при текущих параметрах скорости/дуплексного режима. Это может произойти на участках, где осуществляется передача от нескольких высокоскоростных портов к одному (обычно более медленному) порту. Устройство, вызвавшее зависание порта, можно подключить к более быстрому носителю. Например, если порт работает на скорости 10 Мбит/с, подключите данное устройство к порту 100 Мбит/с или к порту Gigabit. Можно изменить топологию, чтобы поменять маршрутизацию кадров.

Проблемы перегруженности: сегмент слишком занят

Если является общим, другие устройства в данном сегменте могут передавать так много данных, что у коммутатора нет возможности для передачи. По возможности избегайте каскадного подключения концентраторов. Перегруженность может привести к потере пакетов. Потеря пакетов вызывает повторные передачи на транспортном уровне, что в свою очередь приводит к возникновению задержки на уровне приложений. По возможности замените соединения с пропускной способностью 10 Мбит/с на линии 100 Мбит/с или Gigabit Ethernet. Некоторые устройства можно перенести из перегруженных в менее загруженные сегменты. Задача устранения перегруженности сети должна быть приоритетной.

Приложения

Порой характеристики передачи трафика используемых приложений могут привести к проблемам с выходными буферами. Передачи файлов NFS от подключенного к плате Gigabit сервера, использующего протокол UDP с размером окна 32K, представляют пример настройки приложения, которые приводят к данному типу проблемы. Если все другие советы и инструкции (проверка скорости/дуплексного режима, проверка наличия физических ошибок соединения, допустимости всего трафика и т.д.), предлагаемые в данном документе, не помогли устранить данную проблему, уменьшите размер отправляемых приложением блоков. Это поможет смягчить негативное влияние неполадки.

Неполадки программного обеспечения

Если наблюдаемое поведение системы/сети можно охарактеризовать только как «странное», определите конкретный узел, являющийся источником неполадок. Проведите все предложенные до сих пор проверки. Если это не помогает устранить возникшие неполадки, возможно, наличие проблем программного или аппаратного обеспечения. Обычно проще обновить программное обеспечение, чем оборудование. Сначала обновите программное обеспечение.

В CatOS используйте команду show version , чтобы проверить версию текущего программного обеспечения и освободить флеш-память для обновления.

Для Cisco IOS используйте команду show version , чтобы проверить версию текущего программного обеспечения, вместе с командой dir flash: или dir bootflash: (в зависимости от платформы), чтобы проверить доступную флеш-память для обновления

Обновление программного обеспечения

Чтобы получить информацию об обновлении ПО для коммутаторов Catalyst, выберите необходимую платформу в списке коммутаторов для ЛВС (LAN Switches) или коммутаторов ATM (ATM Switches), а затем перейдите к разделам «Configuration» (Настройка) > Software Upgrade (Обновление ПО) и Working With Configuration Files (Работа с файлами конфигурации).

Несовместимость аппаратного и программного обеспечения

Возможна ситуация, когда программное обеспечение несовместимо с оборудованием. Такое случается, когда поступает новое оборудование, требующее специальной поддержки от программного обеспечения. Для получения дополнительных сведений о совместимости программного обеспечения используйте средство Software Advisor.

Ошибки в программном обеспечении

В операционной системе могут быть ошибки. После загрузки более новой версии программного обеспечения нередко проблема устраняется. С помощью средства поиска ошибок в ПО можно искать информацию об известных ошибках в программном обеспечении.

Поврежденные образы

Образ может быть поврежден или утрачен. Чтобы получить информацию о восстановлении поврежденных образов ПО, выберите необходимую платформу в списке коммутаторов для ЛВС (LAN Switches) или коммутаторов ATM (ATM Switches), а затем перейдите к разделам «Troubleshooting» (Устранение неполадок) > «Recovery from Corrupted or Missing Software» (Восстановление поврежденного или отсутствующего образа ПО).

Ошибки оборудования

Проверьте результаты выполнения команды show module для коммутаторов серии Catalyst 6000 и 4000 с ПО CatOS или Cisco IOS.

Switch> (enable) sh mod Mod Slot Ports Module-Type Model Sub Statu

--- ---- ----- ------------------------- ------------------- ----------- 1 1 2

1000BaseX Supervisor WS-X6K-S2U-MSFC2 yes ok 15 1 1

Multilayer Switch Feature WS-F6K-MSFC2 no ok 3 3 8

1000BaseX Ethernet WS-X6408A-GBIC no faulty 5 5 48

10/100BaseTX Ethernet WS-X6348-RJ-45 no faulty

!--- Status of "faulty" indicates a possible hardware problem.

!--- This could be a line card problem, but since two mods are effected,

!--- perhaps there's a problem with the supervisor.

!--- Use the reset command (CatOS) or hw-module{mod}reset command (Cisco IOS),

!--- or try physically reseating the modules and the supervisor.

!--- Also, try moving the supervisor to slot 2.

Проверьте результаты выполнения процедуры POST на коммутаторе, чтобы проверить появление указаний на сбои портов коммутатора. В случае сбоя теста модуля или порта в результатах тестирования отображается буква «F».

В CatOS используйте команду show test , чтобы просмотреть результаты всех тестов. Чтобы просмотреть результаты тестов для каждого модуля, используйте команду show test {mod} команда:

Switch> (enable) sh test 3 Diagnostic mode: complete (mode at next reset: minimal) !--- The diaglevel is set to complete which is a longer but more thorough test. !--- The command to do this for CatOS is set test diaglevel complete. Module 3 : 16-port 1000BaseX EthernetLine Card Status for Module 3 : PASS Port Status : Ports 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 ----------------------------------------------------- . . . . . . . . . . . . . . . . GBIC Status : Ports 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16----------------------------------------------------- . . . . . N . . . . . . . . N N Line Card Diag Status for Module 3 (. = Pass, F = Fail, N = N/A) Loopback Status [Reported by Module 1] : Ports 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 ----------------------------------------------------- F F F F F F F F F F F F F F F F !--- The failed loopback tests mean the ports are currently unusable. !--- Use the reset {mod} command or, if necessary, physically reseat the !--- module to try and fix this problem. !--- If these steps fail, open a case with Cisco Technical Support.

Для Cisco IOS на модульных коммутаторах, таких как Cat6000 и 4000, используйте команду show diagnostics. Чтобы просмотреть результаты процедуры POST для каждого модуля, используйте команду show diagnostics module {mod} команда.

ecsj-6506-d2#sh diagnostic module 3 Current Online Diagnostic Level = Minimal

!--- The diagnostic level is set to minimal which is a shorter,

!--- but also less thorough test result.

!--- You may wish to configure diagnostic level complete to get more test results.

Online Diagnostic Result for Module 3 : MINOR ERROR

Online Diagnostic Level when Line Card came up = Minimal Test Results: (. = Pass, F = Fail, U = Unknown)

1 . TestLoopback :

Port 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24

----------------------------------------------------------------------------

. . . . . . . . . . . . . . . . . . F F F F F F

!--- Notice the MINOR ERROR test result and failed loopback test which means

!--- these ports are currently unusable.

!--- Use the hw-module{mod}reset command or, if necessary, physically reseat the

!--- module to try and fix this problem.

!--- If these steps fail, open a case with Cisco Technical Support.

Примечание: Для коммутаторов серии Catalyst 3750, 3550, 2970 , 2950/2955 и 2900/3500XL используйте команду show post , которая сообщает о прохождении или сбое проверки состояния оборудования. Индикаторы на этих портах помогают понять результаты процедуры POST. См. документ Общие сведения о результатах процедуры Post.

Чтобы получить дополнительную информацию об устранении аппаратных проблем на коммутаторах Catalyst с CatOS и Cisco IOS, перейдите на страницы поддержки ATM-коммутаторов и коммутаторов для ЛВС, выберите необходимую платформу и перейдите к разделам Troubleshooting (Устранение неполадок) > Hardware (Оборудование).

Уведомления об обнаруженных проблемах см. в разделе Field Notices (Уведомления о дефектах) для ATM-коммутаторов и коммутаторов для ЛВС.

Ошибки ввода в интерфейсе уровня 3, подключенном к коммутационному порту уровня 2.

По умолчанию все порты уровня 2 находятся в режиме dynamic desirable (динамическое согласование), поэтому такой порт пытается сформировать магистральный канал и отправляет DTP-пакеты удаленному устройству. Когда интерфейс уровня 3 подключен к порту коммутатора уровня 2, он не может интерпретировать эти кадры, что приводит к ошибкам ввода, ошибкам WrongEncap и потерям очереди ввода.

Чтобы устранить данную проблему, измените режим порта коммутатора на static access (статический доступ) или trunk (магистраль) в соответствии с требованиями.

Switch2(config)#int fa1/0/12 Switch2(config-if)#switchport mode access

или

Switch2(config)#int fa1/0/12 Switch2(config-if)#switchport trunk encapsulation dot1q

Switch2(config-if)#switchport mode trunk

Быстрое увеличение значения счетчика Rx-No-Pkt-Buff и ошибок ввода

Значение счетчика Rx-No-Pkt-Buff для портов может возрастать, если есть blade-серверы, такие как WS-X4448-GB-RJ45, WS-X4548-GB-RJ45 и WS-X4548-GB-RJ45V. Кроме того, некоторый рост отбрасывания пакетов является обычным результатом пульсирующего трафика.

Число ошибок этих типов быстро растет, особенно если через данное соединение проходит интенсивный трафик или если к данному интерфейсу подключены такие устройства, как серверы. Такой трафик высокой интенсивности перегружает выделенные ресурсы портов, что вызывает исчерпание входных буферов и быстрый рост значения счетчика Rx-No-Pkt-Buff и ошибок ввода.

Такие типы ошибок в данном интерфейсе связаны с проблемой трафика на перегруженных портах. В модулях коммутации WS-X4448-GB-RJ45, WS-X4548-GB-RJ45 и WS-X4548-GB-RJ45V есть 48 перегруженных портов в шести группах по восемь портов в каждой:

-

Порты 1, 2, 3, 4, 5, 6, 7, 8

-

Порты 9, 10, 11, 12, 13, 14, 15, 16

-

Порты 17, 18, 19, 20, 21, 22, 23, 24

-

Порты 25, 26, 27, 28, 29, 30, 31, 32

-

Порты 33, 34, 35, 36, 37, 38, 39, 40

-

Порты 41, 42, 43, 44, 45, 46, 47, 48

Восемь портов в каждой группе используют общую схему, что эффективно уплотняет группу в одно неблокируемое дуплексное подключение Gigabit Ethernet к внутренней фабрике коммутаторов. Для каждой группы из восьми портов принимаемые кадры помещаются в буфер и отправляются через общее соединение Gigabit Ethernet на внутреннюю фабрику коммутаторов. Если объем принимаемых портом данных начинает превышать возможности буфера, управление потоком отправляет удаленному порту кадр паузы, чтобы временно остановить передачу трафика и предотвратить потерю кадров.

Если количество кадров, принимаемых любой группой портов, превышает пропускную способность в 1 Гбит/с, данное устройство начинает отбрасывать кадры. Такое отбрасывание не очевидно, так как кадры отбрасываются во внутренней микросхеме ASIC, а не в реальных интерфейсах. Это может привести к уменьшению скорости передачи пакетов через данное устройство.

Если есть устройства, которые должны поддерживать передачу большого объема трафика через данный интерфейс, рассмотрите возможность такого использования одного порта в каждой группе, чтобы общая схема, используемая в одной группе, не была затронута этим трафиком. Когда модуль коммутации Gigabit Ethernet используется не полностью, соединения портов можно распределить между группами портов для максимального использования пропускной способности. Например, в случае модуля коммутации WS-X4448-GB-RJ45 10/100/1000 можно подключить порты из различных групп, например, порты 4, 12, 20 или 30 (в любом порядке), перед подключением портов из той же группы, таких как 1, 2, 3, 4, 5, 6, 7 и 8.

Если это не решает проблему, необходимо рассмотреть возможность использования модуля без перегруженных портов. Если проблему не получается решить самостоятельно, то рекомендуется обратиться в компанию осуществляющую аутсорсинговое сопровождение вашего бизнеса.

Режим магистрального соединения между коммутатором и маршрутизатором

Магистральные каналы между коммутатором и маршрутизатором могут вызвать ухудшение работоспособности порта коммутатора. Магистраль можно активировать после включения и отключения такого порта коммутатора, однако, в конце концов, его работоспособность снова может ухудшиться.

Для разрешения этой проблемы выполните следующие действия.

-

Убедитесь, что коммутатором и маршрутизатором используется протокол CDP и они могут связаться друг с другом.

-

Отключите запросы keepalive в интерфейсе маршрутизатора.

-

Заново настройте инкапсуляцию магистрали на обоих устройствах.

Когда запросы keepalive отключены, протокол CDP позволяет соединению работать в нормальном режиме.

- Вся активность

Ошибки на порту коммутатора D-link

Join the conversation

You can post now and register later.

If you have an account, sign in now to post with your account.

>Лечиться путём reset system и настройкой с нуля.

Не обязательно ресетить весь коммутатор, можно счетчики на портах обнулить (clear counters ports <portlist>)

Но эта проблема аппаратная, программно её не исправишь.

Небольшая статистика, откуда на клиентских портах CRC Err:

1. Самое распространенное: аппаратное отключение от сети интернет на стороне клиента (выдергивание вилки из сетевой карты) — как следствие плохой контакт между вилкой 8р8с и розеткой сетевой карты. Патчкорды никто не использует, а жесткий кабель обжатый в вилку 8р8с со временем теряет контакт.

Лечится не ресетом коммутатора, а тупо вынуть вилку из сетевой и снова воткнуть. Иногда клиент так задрачивает вилку, что приходится ехать переобжимать.

2. неисправность сетевой карты.

3. На стороне коммутатора. Сырость, пыль, грязь. Отсутствие гибких патчкордов. Кабель обжатый «двустволкой» после небольших телодвижений контакт в разъеме 8р8с лучше не становиться.

4. неисправность порта после грозы. Либо залило коммутатор водой (было такое: пинги ходят, а на IPerf порт виснет намертво)

5. По кабелю. Скрутки, боченки кат3. Кабель алюминиевый и/или стальной. Запредельная длина (больше 100метров), Толщина жилы AWG26 вместо положенных AWG24.

Последний раз редактировалось pvl Пт авг 26, 2011 10:12, всего редактировалось 2 раз(а).

Подскажите пожалуйста возможные причины сделующего:

Есть линк между dlink 3627g и catalist 3750-12s.

Расстояние по оптике 1.2 км. Трансиверы wdm 20км(noname)

Между точками имеется 2 волокна. Работа ведется по одному.

Три дня назад поперли RX ошибки на порту 3627.

Приехав на место(3627) обнаружили уровень сигнала -21 (замер сфп воткнутой в 3750 показал -5.7 )

Получается дикое затухание.

Перекидываемся на резервное волокно, таже картина.

Со места 3750 меряем трассу, картинка нормальная за исключением конца(для обоих волокон).

Идем и меряем трассу на месте 3627, трассы нет(для обоих волокон). Выкручиваем в кроссе пигтейл изнутри и вкручиваем заново в розетку(для обоих волокон).

После этой операции получаем уровень входного сиганала аж в районе -6 (по обеим волокнам).

После этого надеясь что проблема решена, узнаем что CRC ошибок по прежнему приличное количество(хотя заметно меньше чем раньше).

+ Менялись пачкорды, трансиверы и порты коммутаторов.

При этом проблема не решилась

Изменено 8 октября, 2011 пользователем Inp

Introduction

This document describes details surrounding Cyclic Redundancy Check (CRC) errors observed on interface counters and statistics of Cisco Nexus switches.

Prerequisites

Requirements

Cisco recommends that you understand the basics of Ethernet switching and the Cisco NX-OS Command Line Interface (CLI). For more information, refer to one of these applicable documents:

- Cisco Nexus 9000 NX-OS Fundamentals Configuration Guide, Release 10.2(x)

- Cisco Nexus 9000 Series NX-OS Fundamentals Configuration Guide, Release 9.3(x)

- Cisco Nexus 9000 Series NX-OS Fundamentals Configuration Guide, Release 9.2(x)

- Cisco Nexus 9000 Series NX-OS Fundamentals Configuration Guide, Release 7.x

- Troubleshooting Ethernet

Components Used

The information in this document is based on these software and hardware versions:

- Nexus 9000 series switches starting from NX-OS software release 9.3(8)

- Nexus 3000 series switches starting from NX-OS software release 9.3(8)

The information in this document was created from devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, ensure that you understand the potential impact of any command.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, ensure that you understand the potential impact of any command.

Background Information

This document describes details surrounding Cyclic Redundancy Check (CRC) errors observed on interface counters on Cisco Nexus series switches. This document describes what a CRC is, how it is used in the Frame Check Sequence (FCS) field of Ethernet frames, how CRC errors manifest on Nexus switches, how CRC errors interact in Store-and-Forward switching and Cut-Through switching scenarios, the most likely root causes of CRC errors, and how to troubleshoot and resolve CRC errors.

Applicable Hardware

The information in this document is applicable to all Cisco Nexus Series switches. Some of the information in this document can also be applicable to other Cisco routing and switching platforms, such as Cisco Catalyst routers and switches.

CRC Definition

A CRC is an error detection mechanism commonly used in computer and storage networks to identify data changed or corrupted during transmission. When a device connected to the network needs to transmit data, the device runs a computation algorithm based on cyclic codes against the data that results in a fixed-length number. This fixed-length number is called the CRC value, but colloquially, it is often called the CRC for short. This CRC value is appended to the data and transmitted through the network towards another device. This remote device runs the same cyclic code algorithm against the data and compares the resulting value with the CRC appended to the data. If both values match, then the remote device assumes the data was transmitted across the network without being corrupted. If the values do not match, then the remote device assumes the data was corrupted during transmission across the network. This corrupted data cannot be trusted and is discarded.

CRCs are used for error detection across multiple computer networking technologies, such as Ethernet (both wired and wireless variants), Token Ring, Asynchronous Transfer Mode (ATM), and Frame Relay. Ethernet frames have a 32-bit Frame Check Sequence (FCS) field at the end of the frame (immediately after the payload of the frame) where a 32-bit CRC value is inserted.

For example, consider a scenario where two hosts named Host-A and Host-B are directly connected to each other through their Network Interface Cards (NICs). Host-A needs to send the sentence “This is an example” to Host-B over the network. Host-A crafts an Ethernet frame destined to Host-B with a payload of “This is an example” and calculates that the CRC value of the frame is a hexadecimal value of 0xABCD. Host-A inserts the CRC value of 0xABCD into the FCS field of the Ethernet frame, then transmits the Ethernet frame out of Host-A’s NIC towards Host-B.

When Host-B receives this frame, it will calculate the CRC value of the frame with the use of the exact same algorithm as Host-A. Host-B calculates that the CRC value of the frame is a hexadecimal value of 0xABCD, which indicates to Host-B that the Ethernet frame was not corrupted while the frame was transmitted to Host-B.

CRC Error Definition

A CRC error occurs when a device (either a network device or a host connected to the network) receives an Ethernet frame with a CRC value in the FCS field of the frame that does not match the CRC value calculated by the device for the frame.

This concept is best demonstrated through an example. Consider a scenario where two hosts named Host-A and Host-B are directly connected to each other through their Network Interface Cards (NICs). Host-A needs to send the sentence “This is an example” to Host-B over the network. Host-A crafts an Ethernet frame destined to Host-B with a payload of “This is an example” and calculates that the CRC value of the frame is the hexadecimal value 0xABCD. Host-A inserts the CRC value of 0xABCD into the FCS field of the Ethernet frame, then transmits the Ethernet frame out of Host-A’s NIC towards Host-B.

However, damage on the physical media connecting Host-A to Host-B corrupts the contents of the frame such that the sentence within the frame changes to “This was an example” instead of the desired payload of “This is an example”.

When Host-B receives this frame, it will calculate the CRC value of the frame including the corrupted payload. Host-B calculates that the CRC value of the frame is a hexadecimal value of 0xDEAD, which is different from the 0xABCD CRC value within the FCS field of the Ethernet frame. This difference in CRC values tells Host-B that the Ethernet frame was corrupted while the frame was transmitted to Host-B. As a result, Host-B cannot trust the contents of this Ethernet frame, so it will drop it. Host-B will usually increment some sort of error counter on its Network Interface Card (NIC) as well, such as the “input errors”, “CRC errors”, or “RX errors” counters.

Common Symptoms of CRC Errors

CRC errors typically manifest themselves in one of two ways:

- Incrementing or non-zero error counters on interfaces of network-connected devices.

- Packet/Frame loss for traffic traversing the network due to network-connected devices dropping corrupted frames.

These errors manifest themselves in slightly different ways depending on the device you are working with. These sub-sections go into detail for each type of device.

Received Errors on Windows Hosts

CRC errors on Windows hosts typically manifest as a non-zero Received Errors counter displayed in the output of the netstat -e command from the Command Prompt. An example of a non-zero Received Errors counter from the Command Prompt of a Windows host is here:

>netstat -e

Interface StatisticsReceived Sent

Bytes 1116139893 3374201234

Unicast packets 101276400 49751195

Non-unicast packets 0 0

Discards 0 0

Errors 47294 0

Unknown protocols 0

The NIC and its respective driver must support accounting of CRC errors received by the NIC in order for the number of Received Errors reported by the netstat -e command to be accurate. Most modern NICs and their respective drivers support accurate accounting of CRC errors received by the NIC.

RX Errors on Linux Hosts

CRC errors on Linux hosts typically manifest as a non-zero “RX errors” counter displayed in the output of the ifconfig command. An example of a non-zero RX errors counter from a Linux host is here:

$ ifconfig eth0

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.0.2.10 netmask 255.255.255.128 broadcast 192.0.2.255

inet6 fe80::10 prefixlen 64 scopeid 0x20<link>

ether 08:62:66:be:48:9b txqueuelen 1000 (Ethernet)

RX packets 591511682 bytes 214790684016 (200.0 GiB)

RX errors 478920 dropped 0 overruns 0 frame 0

TX packets 85495109 bytes 288004112030 (268.2 GiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

CRC errors on Linux hosts can also manifest as a non-zero “RX errors” counter displayed in the output of ip -s link show command. An example of a non-zero RX errors counter from a Linux host is here:

$ ip -s link show eth0

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP mode DEFAULT group default qlen 1000

link/ether 08:62:66:84:8f:6d brd ff:ff:ff:ff:ff:ff

RX: bytes packets errors dropped overrun mcast

32246366102 444908978 478920 647 0 419445867

TX: bytes packets errors dropped carrier collsns

3352693923 30185715 0 0 0 0

altname enp11s0

The NIC and its respective driver must support accounting of CRC errors received by the NIC in order for the number of RX Errors reported by the ifconfig or ip -s link show commands to be accurate. Most modern NICs and their respective drivers support accurate accounting of CRC errors received by the NIC.

CRC Errors on Network Devices

Network devices operate in one of two forwarding modes — Store-and-Forward forwarding mode, and Cut-Through forwarding mode. The way a network device handles a received CRC error differs depending on its forwarding modes. The subsections here will describe the specific behavior for each forwarding mode.

Input Errors on Store-and-Forward Network Devices

When a network device operating in a Store-and-Forward forwarding mode receives a frame, the network device will buffer the entire frame (“Store”) before you validate the frame’s CRC value, make a forwarding decision on the frame, and transmit the frame out of an interface (“Forward”). Therefore, when a network device operating in a Store-and-Forward forwarding mode receives a corrupted frame with an incorrect CRC value on a specific interface, it will drop the frame and increment the “Input Errors” counter on the interface.

In other words, corrupt Ethernet frames are not forwarded by network devices operating in a Store-and-Forward forwarding mode; they are dropped on ingress.

Cisco Nexus 7000 and 7700 Series switches operate in a Store-and-Forward forwarding mode. An example of a non-zero Input Errors counter and a non-zero CRC/FCS counter from a Nexus 7000 or 7700 Series switch is here:

switch# show interface

<snip>

Ethernet1/1 is up

RX

241052345 unicast packets 5236252 multicast packets 5 broadcast packets

245794858 input packets 17901276787 bytes

0 jumbo packets 0 storm suppression packets

0 runts 0 giants 579204 CRC/FCS 0 no buffer

579204 input error 0 short frame 0 overrun 0 underrun 0 ignored

0 watchdog 0 bad etype drop 0 bad proto drop 0 if down drop

0 input with dribble 0 input discard

0 Rx pause

CRC errors can also manifest themselves as a non-zero “FCS-Err” counter in the output of show interface counters errors. The «Rcv-Err» counter in the output of this command will also have a non-zero value, which is the sum of all input errors (CRC or otherwise) received by the interface. An example of this is shown here:

switch# show interface counters errors

<snip>

--------------------------------------------------------------------------------

Port Align-Err FCS-Err Xmit-Err Rcv-Err UnderSize OutDiscards

--------------------------------------------------------------------------------

Eth1/1 0 579204 0 579204 0 0

Input and Output Errors on Cut-Through Network Devices

When a network device operating in a Cut-Through forwarding mode starts to receive a frame, the network device will make a forwarding decision on the frame’s header and begin transmitting the frame out of an interface as soon as it receives enough of the frame to make a valid forwarding decision. As frame and packet headers are at the beginning of the frame, this forwarding decision is usually made before the payload of the frame is received.

The FCS field of an Ethernet frame is at the end of the frame, immediately after the frame’s payload. Therefore, a network device operating in a Cut-Through forwarding mode will already have started transmitting the frame out of another interface by the time it can calculate the CRC of the frame. If the CRC calculated by the network device for the frame does not match the CRC value present in the FCS field, that means the network device forwarded a corrupted frame into the network. When this happens, the network device will increment two counters:

- The “Input Errors” counter on the interface where the corrupted frame was originally received.

- The “Output Errors” counter on all interfaces where the corrupted frame was transmitted. For unicast traffic, this will typically be a single interface – however, for broadcast, multicast, or unknown unicast traffic, this could be one or more interfaces.

An example of this is shown here, where the output of the show interface command indicates multiple corrupted frames were received on Ethernet1/1 of the network device and transmitted out of Ethernet1/2 due to the Cut-Through forwarding mode of the network device:

switch# show interface

<snip>

Ethernet1/1 is up

RX

46739903 unicast packets 29596632 multicast packets 0 broadcast packets

76336535 input packets 6743810714 bytes

15 jumbo packets 0 storm suppression bytes

0 runts 0 giants 47294 CRC 0 no buffer

47294 input error 0 short frame 0 overrun 0 underrun 0 ignored

0 watchdog 0 bad etype drop 0 bad proto drop 0 if down drop

0 input with dribble 0 input discard

0 Rx pauseEthernet1/2 is up

TX

46091721 unicast packets 2852390 multicast packets 102619 broadcast packets

49046730 output packets 3859955290 bytes

50230 jumbo packets

47294 output error 0 collision 0 deferred 0 late collision

0 lost carrier 0 no carrier 0 babble 0 output discard

0 Tx pause

CRC errors can also manifest themselves as a non-zero “FCS-Err” counter on the ingress interface and non-zero «Xmit-Err» counters on egress interfaces in the output of show interface counters errors. The «Rcv-Err» counter on the ingress interface in the output of this command will also have a non-zero value, which is the sum of all input errors (CRC or otherwise) received by the interface. An example of this is shown here:

switch# show interface counters errors

<snip>

--------------------------------------------------------------------------------

Port Align-Err FCS-Err Xmit-Err Rcv-Err UnderSize OutDiscards

--------------------------------------------------------------------------------

Eth1/1 0 47294 0 47294 0 0

Eth1/2 0 0 47294 0 0 0

The network device will also modify the CRC value in the frame’s FCS field in a specific manner that signifies to upstream network devices that this frame is corrupt. This behavior is known as “stomping” the CRC. The precise manner in which the CRC is modified varies from one platform to another, but generally, it involves inverting the current CRC value present in the frame’s FCS field. An example of this is here:

Original CRC: 0xABCD (1010101111001101)

Stomped CRC: 0x5432 (0101010000110010)

As a result of this behavior, network devices operating in a Cut-Through forwarding mode can propagate a corrupt frame throughout a network. If a network consists of multiple network devices operating in a Cut-Through forwarding mode, a single corrupt frame can cause input error and output error counters to increment on multiple network devices within your network.

Trace and Isolate CRC Errors

The first step in order to identify and resolve the root cause of CRC errors is isolating the source of the CRC errors to a specific link between two devices within your network. One device connected to this link will have an interface output errors counter with a value of zero or is not incrementing, while the other device connected to this link will have a non-zero or incrementing interface input errors counter. This suggests that traffic egresses the interface of one device intact is corrupted at the time of the transmission to the remote device, and is counted as an input error by the ingress interface of the other device on the link.

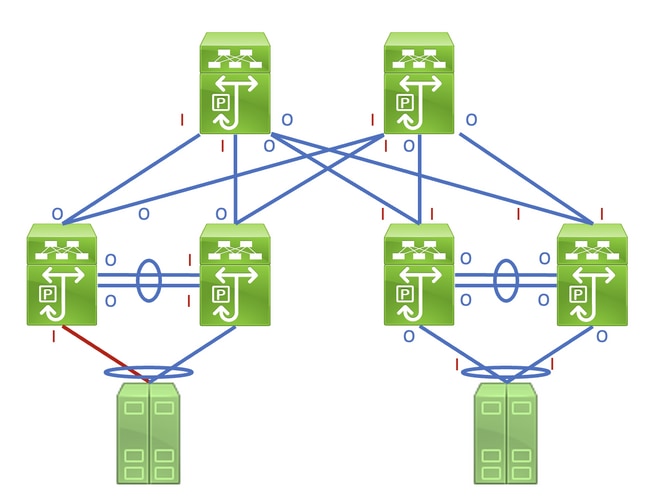

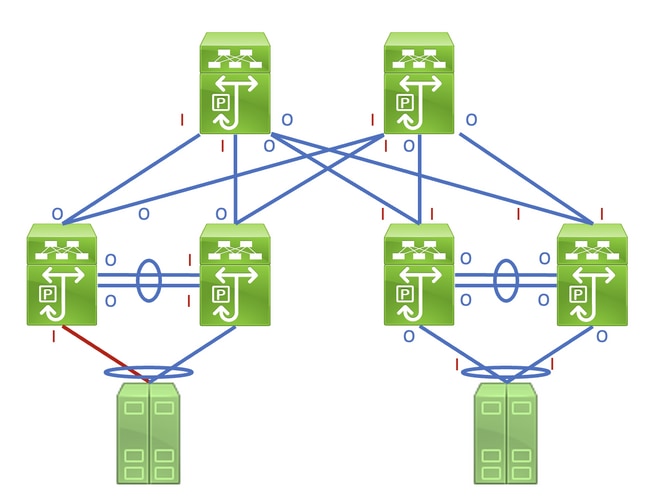

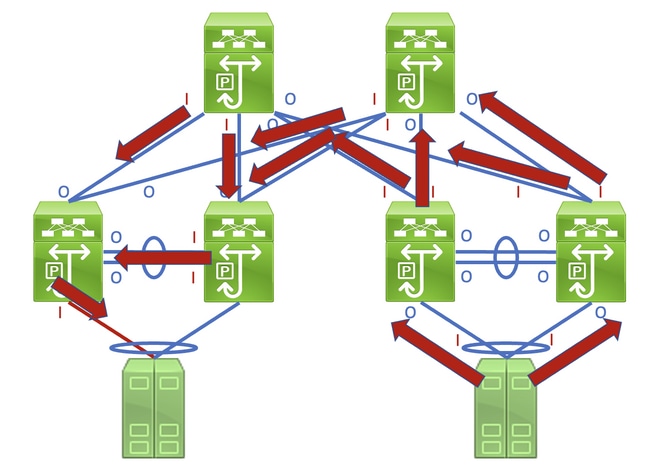

Identifying this link in a network consisting of network devices operating in a Store-and-Forward forwarding mode is a straightforward task. However, identifying this link in a network consisting of network devices operating in a Cut-Through forwarding mode is more difficult, as many network devices will have non-zero input and output error counters. An example of this phenomenon can be seen in the topology here, where the link highlighted in red is damaged such that traffic traversing the link is corrupted. Interfaces labeled with a red «I» indicate interfaces that could have non-zero input errors, while interfaces labeled with a blue «O» indicate interfaces that could have non-zero output errors.

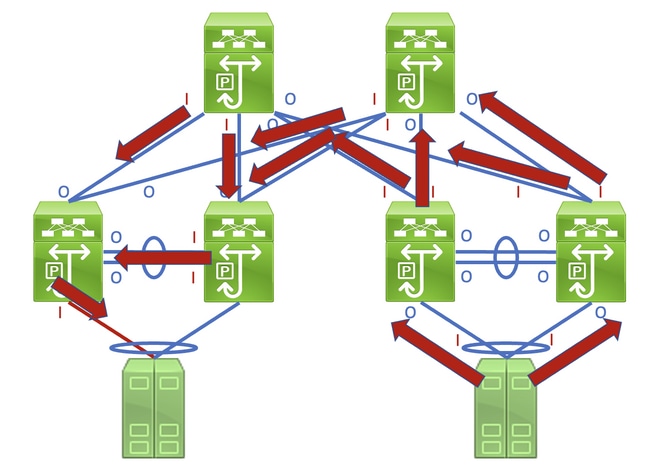

Identifying the faulty link requires you to recursively trace the «path» corrupted frames follow in the network through non-zero input and output error counters, with non-zero input errors pointing upstream towards the damaged link in the network. This is demonstrated in the diagram here.

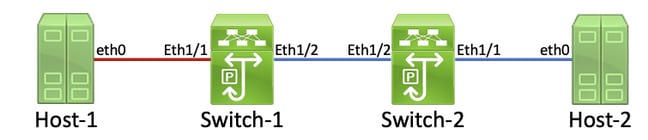

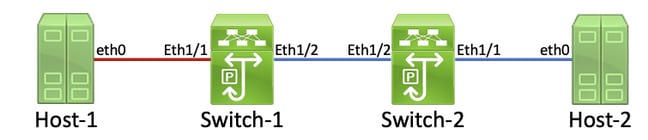

A detailed process for tracing and identifying a damaged link is best demonstrated through an example. Consider the topology here:

In this topology, interface Ethernet1/1 of a Nexus switch named Switch-1 is connected to a host named Host-1 through Host-1’s Network Interface Card (NIC) eth0. Interface Ethernet1/2 of Switch-1 is connected to a second Nexus switch, named Switch-2, through Switch-2’s interface Ethernet1/2. Interface Ethernet1/1 of Switch-2 is connected to a host named Host-2 through Host-2’s NIC eth0.

The link between Host-1 and Switch-1 through Switch-1’s Ethernet1/1 interface is damaged, causing traffic that traverses the link to be intermittently corrupted. However, we do not yet know that this link is damaged. We must trace the path the corrupted frames leave in the network through non-zero or incrementing input and output error counters to locate the damaged link in this network.

In this example, Host-2’s NIC reports that it is receiving CRC errors.

Host-2$ ip -s link show eth0

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP mode DEFAULT group default qlen 1000

link/ether 00:50:56:84:8f:6d brd ff:ff:ff:ff:ff:ff

RX: bytes packets errors dropped overrun mcast

32246366102 444908978 478920 647 0 419445867

TX: bytes packets errors dropped carrier collsns

3352693923 30185715 0 0 0 0

altname enp11s0

You know that Host-2’s NIC connects to Switch-2 via interface Ethernet1/1. You can confirm that interface Ethernet1/1 has a non-zero output errors counter with the show interface command.

Switch-2# show interface

<snip>

Ethernet1/1 is up

admin state is up, Dedicated Interface

RX

30184570 unicast packets 872 multicast packets 273 broadcast packets

30185715 input packets 3352693923 bytes

0 jumbo packets 0 storm suppression bytes

0 runts 0 giants 0 CRC 0 no buffer

0 input error 0 short frame 0 overrun 0 underrun 0 ignored

0 watchdog 0 bad etype drop 0 bad proto drop 0 if down drop

0 input with dribble 0 input discard

0 Rx pause

TX

444907944 unicast packets 932 multicast packets 102 broadcast packets

444908978 output packets 32246366102 bytes

0 jumbo packets

478920 output error 0 collision 0 deferred 0 late collision

0 lost carrier 0 no carrier 0 babble 0 output discard

0 Tx pause

Since the output errors counter of interface Ethernet1/1 is non-zero, there is most likely another interface of Switch-2 that has a non-zero input errors counter. You can use the show interface counters errors non-zero command in order to identify if any interfaces of Switch-2 have a non-zero input errors counter.

Switch-2# show interface counters errors non-zero <snip> -------------------------------------------------------------------------------- Port Align-Err FCS-Err Xmit-Err Rcv-Err UnderSize OutDiscards -------------------------------------------------------------------------------- Eth1/1 0 0 478920 0 0 0 Eth1/2 0 478920 0 478920 0 0 -------------------------------------------------------------------------------- Port Single-Col Multi-Col Late-Col Exces-Col Carri-Sen Runts -------------------------------------------------------------------------------- -------------------------------------------------------------------------------- Port Giants SQETest-Err Deferred-Tx IntMacTx-Er IntMacRx-Er Symbol-Err -------------------------------------------------------------------------------- -------------------------------------------------------------------------------- Port InDiscards --------------------------------------------------------------------------------

You can see that Ethernet1/2 of Switch-2 has a non-zero input errors counter. This suggests that Switch-2 receives corrupted traffic on this interface. You can confirm which device is connected to Ethernet1/2 of Switch-2 through the Cisco Discovery Protocol (CDP) or Link Local Discovery Protocol (LLDP) features. An example of this is shown here with the show cdp neighbors command.

Switch-2# show cdp neighbors

<snip>

Capability Codes: R - Router, T - Trans-Bridge, B - Source-Route-Bridge

S - Switch, H - Host, I - IGMP, r - Repeater,

V - VoIP-Phone, D - Remotely-Managed-Device,

s - Supports-STP-Dispute

Device-ID Local Intrfce Hldtme Capability Platform Port ID

Switch-1(FDO12345678)

Eth1/2 125 R S I s N9K-C93180YC- Eth1/2

You now know that Switch-2 is receiving corrupted traffic on its Ethernet1/2 interface from Switch-1’s Ethernet1/2 interface, but you do not yet know whether the link between Switch-1’s Ethernet1/2 and Switch-2’s Ethernet1/2 is damaged and causes the corruption, or if Switch-1 is a cut-through switch forwarding corrupted traffic it receives. You must log into Switch-1 to verify this.

You can confirm Switch-1’s Ethernet1/2 interface has a non-zero output errors counter with the show interfaces command.

Switch-1# show interface

<snip>

Ethernet1/2 is up

admin state is up, Dedicated Interface

RX

30581666 unicast packets 178 multicast packets 931 broadcast packets

30582775 input packets 3352693923 bytes

0 jumbo packets 0 storm suppression bytes

0 runts 0 giants 0 CRC 0 no buffer

0 input error 0 short frame 0 overrun 0 underrun 0 ignored

0 watchdog 0 bad etype drop 0 bad proto drop 0 if down drop

0 input with dribble 0 input discard

0 Rx pause

TX

454301132 unicast packets 734 multicast packets 72 broadcast packets

454301938 output packets 32246366102 bytes

0 jumbo packets

478920 output error 0 collision 0 deferred 0 late collision

0 lost carrier 0 no carrier 0 babble 0 output discard

0 Tx pause

You can see that Ethernet1/2 of Switch-1 has a non-zero output errors counter. This suggests that the link between Switch-1’s Ethernet1/2 and Switch-2’s Ethernet1/2 is not damaged — instead, Switch-1 is a cut-through switch forwarding corrupted traffic it receives on some other interface. As previously demonstrated with Switch-2, you can use the show interface counters errors non-zero command in order to identify if any interfaces of Switch-1 have a non-zero input errors counter.

Switch-1# show interface counters errors non-zero <snip> -------------------------------------------------------------------------------- Port Align-Err FCS-Err Xmit-Err Rcv-Err UnderSize OutDiscards -------------------------------------------------------------------------------- Eth1/1 0 478920 0 478920 0 0 Eth1/2 0 0 478920 0 0 0 -------------------------------------------------------------------------------- Port Single-Col Multi-Col Late-Col Exces-Col Carri-Sen Runts -------------------------------------------------------------------------------- -------------------------------------------------------------------------------- Port Giants SQETest-Err Deferred-Tx IntMacTx-Er IntMacRx-Er Symbol-Err -------------------------------------------------------------------------------- -------------------------------------------------------------------------------- Port InDiscards --------------------------------------------------------------------------------

You can see that Ethernet1/1 of Switch-1 has a non-zero input errors counter. This suggests that Switch-1 is receiving corrupted traffic on this interface. We know that this interface connects to Host-1’s eth0 NIC. We can review Host-1’s eth0 NIC interface statistics to confirm whether Host-1 sends corrupted frames out of this interface.

Host-1$ ip -s link show eth0

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP mode DEFAULT group default qlen 1000

link/ether 00:50:56:84:8f:6d brd ff:ff:ff:ff:ff:ff

RX: bytes packets errors dropped overrun mcast

73146816142 423112898 0 0 0 437368817

TX: bytes packets errors dropped carrier collsns

3312398924 37942624 0 0 0 0

altname enp11s0

The eth0 NIC statistics of Host-1 suggest the host is not transmitting corrupted traffic. This suggests that the link between Host-1’s eth0 and Switch-1’s Ethernet1/1 is damaged and is the source of this traffic corruption. Further troubleshooting will need to be performed on this link to identify the faulty component causing this corruption and replace it.

Root Causes of CRC Errors

The most common root cause of CRC errors is a damaged or malfunctioning component of a physical link between two devices. Examples include:

- Failing or damaged physical medium (copper or fiber) or Direct Attach Cables (DACs).

- Failing or damaged transceivers/optics.

- Failing or damaged patch panel ports.

- Faulty network device hardware (including specific ports, line card Application-Specific Integrated Circuits [ASICs], Media Access Controls [MACs], fabric modules, etc.),

- Malfunctioning network interface card inserted in a host.

It is also possible for one or more misconfigured devices to inadvertently causes CRC errors within a network. One example of this is a Maximum Transmission Unit (MTU) configuration mismatch between two or more devices within the network causing large packets to be incorrectly truncated. Identifying and resolving this configuration issue can correct CRC errors within a network as well.

Resolve CRC Errors

You can identify the specific malfunctioning component through a process of elimination:

- Replace the physical medium (either copper or fiber) or DAC with a known-good physical medium of the same type.

- Replace the transceiver inserted in one device’s interface with a known-good transceiver of the same model. If this does not resolve the CRC errors, replace the transceiver inserted in the other device’s interface with a known-good transceiver of the same model.

- If any patch panels are used as part of the damaged link, move the link to a known-good port on the patch panel. Alternatively, eliminate the patch panel as a potential root cause by connecting the link without using the patch panel if possible.

- Move the damaged link to a different, known-good port on each device. You will need to test multiple different ports to isolate a MAC, ASIC, or line card failure.

- If the damaged link involves a host, move the link to a different NIC on the host. Alternatively, connect the damaged link to a known-good host to isolate a failure of the host’s NIC.

If the malfunctioning component is a Cisco product (such as a Cisco network device or transceiver) that is covered by an active support contract, you can open a support case with Cisco TAC detailing your troubleshooting to have the malfunctioning component replaced through a Return Material Authorization (RMA).

Related Information

- Nexus 9000 Cloud Scale ASIC CRC Identification & Tracing Procedure

- Technical Support & Documentation — Cisco Systems

Часть 1 Часть 2

Содержание

Самые распространенные команды по устранению неполадок портов и интерфейсов для CatOS и Cisco IOS

Основные сведения о выходных данных счетчиков портов и интерфейсов для CatOS и Cisco IOS

Команды Show Port для CatOS и Show Interfaces для Cisco IOS

Команды Show Mac для CatOS и Show Interfaces Counters для Cisco IOS

Команды Show Counters для CatOS и Show Counters Interface для Cisco IOS

Команда Show Controller Ethernet-Controller для Cisco IOS

Команда Show Top для CatOS

Распространенные сообщения о системных ошибках

Сообщения об ошибках в модулях WS-X6348

%PAGP-5-PORTTO / FROMSTP и %ETHC-5-PORTTO / FROMSTP

%SPANTREE-3-PORTDEL_FAILNOTFOUND

%SYS-4-PORT_GBICBADEEPROM: / %SYS-4-PORT_GBICNOTSUPP

Команда отклонена: [интерфейс] не является коммутационным портом

Основные сведения о выходных данных счетчиков портов и интерфейсов для CatOS и Cisco IOS

На большинстве коммутаторов имеется механизм отслеживания пакетов и ошибок, происходящих в интерфейсах и портах. Распространенные команды, используемые для нахождения сведений этого типа, описываются в разделе Самые распространенные команды по устранению неполадок портов и интерфейсов для CatOS и Cisco IOS данного документа.

Примечание: На различных платформах и выпусках счетчики могут быть реализованы по-разному. Хотя значения счетчиков весьма точны, однако конструктивно они не являются очень точными. Для сбора точных статистических данных о трафике предлагается использовать анализатор сетевых пакетов для мониторинга нужных входящих и исходящих интерфейсов.