Текст работы размещён без изображений и формул.

Полная версия работы доступна во вкладке «Файлы работы» в формате PDF

ВВЕДЕНИЕ

В современном мире информационные технологии настолько глубоко проникли в нашу жизнь, что становится просто невозможным представить функционирование какой-либо сферы нашей жизни без них.

В самом деле, здравоохранение, образование, культура – все представлено в цифровом виде. Посредством информационных технологий осуществляется управление финансами и странами, возникают коммуникации, проводятся важнейшие научные и социальные исследования.

Сейчас уже не найти человека, у которого бы не было компьютера, и каждодневная рутина которого не включала бы в себя пользование им, и это не просто так. Ведь, по сути, информационные технологии позволяют собрать воедино весь теоретический базис и практический опыт человечества буквально по любому вопросу и сделать его абсолютно доступным для каждого, когда все имеют равные права на пользование информационными ресурсами, и информация не может потеряться. Каждое полученное знание измеряется его информационной ценностью. Информационные технологии превратили информацию в один из главнейших и ценнейших ресурсов современности. Она позволяет модернизировать процессы обучения и производства, а также получить преимущество над теми, кто ей не владеет.

Однако у всего существует обратная сторона. Как только возросла ценность информации – возросла заинтересованность в ней. А с ростом заинтересованности – и угроза ее безопасности. Чем ценнее информация, тем больше желающих любой ценой заполучить ее, даже если для этого необходимо нарушить закон. Все больше желающих украсть ее, исказить или просто использовать в своих целях.

Вы зарегистрировались в социальной сети для общения? Кто-нибудь может украсть ваши личные данные и совершать что-нибудь неблаговидное от вашего имени.

Вы оплачиваете покупки онлайн? Злоумышленник уже получил доступ к вашей банковской карте.

В подобной ситуации самыми актуальными вопросами становятся вопросы угроз в информационных технологиях. Что это такое? Какими они бывают? И, главное, как от них защититься?

ИНФОРМАЦИОННЫЕ УГРОЗЫ

1.1 Понятие угрозы в информационных технологиях

Под информационными технологиями понимается процесс, использующий совокупность средств и методов сбора, обработки и передачи данных для получения информации нового качества. Их целью является производство информации для ее дальнейшего анализа человеком и принятия на основе этого анализа решения.

Таким образом, почти все мировые процессы осуществляются с помощью информационных технологий. Их массовость обуславливает их же уязвимость и необходимость содержания их в безопасности.

Под безопасностью понимается защищенность информационных технологий от внутренних и внешних угроз. Защищенность обеспечивается совокупностью организационных, правовых и научно-технических мер, направленное на выявление и своевременное пресечение угроз.

Получается, что все же важнейшим аспектом обеспечения безопасности информационных технологий является определение и классификация возможных угроз.

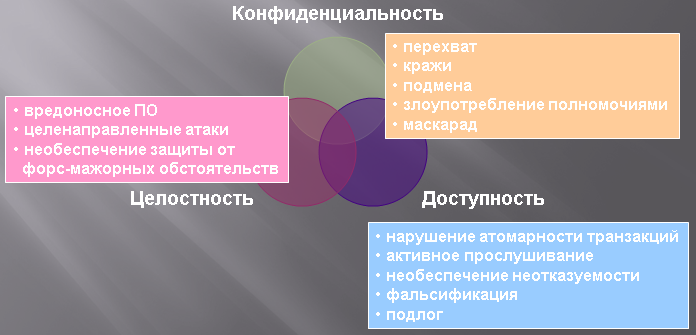

Угроза в информационных технологиях – это совокупность условий и факторов, создающих опасность для конфиденциальности, целостности или доступности информации.

Таким образом, существует три типа угроз:

Угрозы конфиденциальности – получение доступа к информации посторонними лицами

Угрозы целостности – неправомерное искажение, уничтожение или изменение информации

Угрозы доступности – неправомерное ограничение или невозможность доступа к информации

Трудно оценить, какой из трех типов угроз способен нанести наибольший вред, а потому их стоит рассматривать как опасные в равной степени, хотя в массовом сознании наиболее разрушительными принято считать угрозы конфиденциальности.

Все существующие угрозы в информационных технологиях также можно условно разделить на две большие группы:

Случайные

Преднамеренные

1.2 Случайные угрозы

Под случайными угрозами понимаются те, которые реализуются в некие случайные моменты времени, без участия воли злоумышленников. Их реализация влечет за собой наибольшие потери информации. Средства борьбы с ними разработаны и весьма эффективны, так как данная группа угроз статична и хорошо подвергается исследованию.

Это:

Стихийные бедствия или аварии

В данном случае источники информации подвергаются физическому урону и разрушению, что влечет за собой невосполнимую потерю информации. По объемам уничтоженной информации данный вид угроз превосходит все другие виды, так как разом уничтожаются все затронутые носители и восстановить их не представляется возможным.

Сбои и отказы технических средств

Ошибки при разработке информационных систем

Алгоритмические и программные ошибки

Ошибки пользователей и обслуживающего персонала

Эти виды угроз естественный и неизбежны. Возможны в любых системах, за счет наличия «человеческого фактора». Их нельзя полностью устранить, но можно существенно снизить риск их возникновения.

1.3 Преднамеренные угрозы

Под преднамеренными угрозами понимаются те, которое осуществляются по воле и при непосредственном участии злоумышленников. Подобные угрозы весьма динамичны и средства борьбы с ними нуждаются в постоянной доработке и обновлении.

Это:

Традиционный шпионаж и диверсии

Несанкционированный доступ к информации

Здесь понимается неправомерное получение доступа к информации с целью приобретения личной выгоды. Существует целый ряд методов, разработанных злоумышленниками и успешно ими реализуемых, несмотря на все защитные меры.

Электромагнитные излучения и наводки

Несанкционированная модификация структур системы

Воздействие на информацию с помощью специального оборудования для ее кражи или преобразования в целях личной выгоды и нанесения ущерба конкурентам.

Вредительские программы

По механизму действия подразделяются на:

«логические бомбы»

Вшиваются в пользовательскую программу и запускаются лишь при возникновении специальных заранее заданных условий.

«черви»

Воспроизводят собственные копии в неограниченном количестве, выполняются при каждом запуске системы.

«троянские кони»

Осуществляют внедрение в пользовательские программы и добавляют в них свои команды.

«компьютерные вирусы»

Воплощают в себе разрушительную комбинацию всех вышеописанных вредительских программ, объединяя в себе весь набор из свойств.

1.4 Источники угроз в информационных технологиях

Угрозы в информационных технологиях возникают не из вакуума, а имея вполне реальные и объяснимые источники.

Источники возникновения угроз в информационных технологиях условно можно разделить на две большие группы:

Внешние источники

Деятельность иностранных разведывательных и информационных структур, террористических организаций, международная конкуренция за обладание ресурсами, увеличение технологического отрыва.

Внутренние источники

Критическое состояние отраслей промышленности, неблагоприятная криминогенная обстановка, снижение степени защищенности законных интересов граждан и государства в информационных технологиях, недостаточная координация регулирующих органов, а также недостаточность финансирования мероприятий по обеспечению защиты информации.

Защита от информационных угроз

2.1 Методы защиты от информационных угроз

Для обеспечения защиты информации разрабатываются специальные методы защиты, которые впоследствии и применяются на практике.

Они должны быть подчинены следующим принципам:

Системность

Предполагает взаимосвязанность и сопоставимость всех элементов. Их адекватное взаимодействие и отсутствие несовместимостей.

Комплексность

Согласование всех применяемых мер и средств по обеспечению информационной безопасности.

Непрерывность защиты

Меры по предотвращению информационных угроз должны применяться не разово, а быть непрерывным постоянным процессом, за которым осуществляется неусыпный контроль.

Разумная достаточность

Система защиты не должна быть совершенна и абсолютна, такую создать попросту невозможно, она должна удовлетворять тем требованиям защиты, которые существуют в данный момент, и предотвращать те угрозы, которые существуют сейчас. Этого вполне достаточно.

Гибкость управления и применения

С совершенствованием способов нанесения ущерба должны совершенствоваться и способы защиты. Необходимо наличие возможности обновления защитных мер, а не полного их переписывания.

Открытость алгоритмов и механизмов защиты

Знание алгоритмов не должно быть способом обхода мер защиты информации. Таким образом, защита на основе одной лишь секретности – плохая защита.

Простота применения защитных мер и средств

Система защиты должна быть рассчитана не только на продвинутых специалистов-разработчиков, но и на обычных пользователей и проста для них.

На основании всех этих принципов реализуются следующие меры защиты от информационных угроз.

От случайных угроз:

Минимизация ущерба от аварий и стихийных бедствий

Дублирование информации

Создание отказоустойчивых систем

Оптимизация взаимодействия техники и человека

От преднамеренных угроз:

Управление доступом

Криптография

Разработка антивирусных программ

Охрана

2.2 Государственное регулирование

Главным заинтересованным лицом в вопросах обеспечения информационной безопасности всегда выступает государство. Оно же является и главным заказчиком мероприятий по защите от информационных угроз. Оно выступает также главным гарантом безопасности гражданина в принципе и информационной безопасности гражданина в частности и реализует комплексы мер по ее обеспечению.

В Российской Федерации вопросы информационной безопасности контролируются такими нормативными актами как: Федеральный закон от 27.07.2006 N 149-ФЗ (ред. от 25.11.2017) «Об информации, информационных технологиях и о защите информации»и Указ Президента РФ от 05.12.2016 N 646″Об утверждении Доктрины информационной безопасности Российской Федерации».

Заключение

В ходе рассмотрения проблемы угроз в информационных технологиях было определено, что такое информационная угроза, приведена их классификация и исследованы методы защиты от них. В результате можно сформулировать следующие выводы:

Информационные технологии неотъемлемая часть жизни

Информационные технологии уязвимы и служат причиной уязвимости также личности и государства

В информационных технологиях существуют угрозы, подразделяющиеся на случайные и преднамеренные

Существуют также и методы борьбы с угрозами в информационных технологиях

Информационная безопасность регламентируется и контролируется государством

Несомненно, информационные угрозы не будут стоять на месте. Они будут развиваться и совершенствоваться. Ярким доказательством этого может служить то, как быстро устаревают антивирусные программы. В таком случае, для того, чтобы обеспечить безопасность информации необходимо будет также непрерывно совершенствовать средства защиты от информационных угроз. Так как проблема информационных угроз является одной из первостепенных.

СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ

1. Машкин М.Н, Информационные технологии: Учебное пособие, Москва, ВГНА, 2008, 2 с.

2. Гатчин Ю.А., Сухостат В.В., Теория информационной безопасности и методология защиты информации: учебное пособие, СПб, СПбГУ ИТМО, 2010, 55-64 с.

3. Шелупанов А.А., д.т.н., профессор Зайцев А.П., к.т.н., профессор Мещеряков Р.В., к.т.н., доцент Давыдова Е.М., к.т.н. Зыков В.Д., к.т.н. Конев А.А., к.т.н. Новгородова Н.А., Праскурин Г.А., Сопов М.А., Колесник Е.В., Колесник Е.А.,Основы защиты информации: учебное пособие. Изд. 5-е, перераб. И доп., Томск, В-Спектр, 2011, 7-10 с.

4. Федеральный закон от 27.07.2006 N 149-ФЗ(ред. от 25.11.2017) «Об информации, информационных технологиях и о защите информации»

5. Указ Президента РФ от 05.12.2016 N 646 «Об утверждении Доктрины информационной безопасности Российской Федерации»

Под безопасностью

информационной системы понимается защищенность

системы от случайного или преднамеренного

вмешательства в нормальный процесс ее

функционирования, от попыток хищения

(несанкционированного получения)

информации, модификации или физического

разрушения ее компонентов.

Иначе говоря, это способность

противодействовать различным возмущающим

воздействиям на ИС.

Под угрозой

безопасности информации понимаются события

или действия, которые могут привести к

искажению, несанкционированному

использованию или даже к разрушению

информационных ресурсов управляемой

системы, а также программных и аппаратных

средств.

Сегодня

можно утверждать, что рождается новая

современная технология — технология

защиты информации в компьютерных

информационных системах и в сетях

передачи данных. Реализация этой

технологии требует увеличивающихся

расходов и усилий. Однако все это

позволяет избежать значительно

превосходящих потерь и ущерба, которые

могут возникнуть при реальном осуществлении

угроз ИС и ИТ.

Активные

угрозы имеют

целью нарушение нормального функционирования

ИС путем целенаправленного воздействия

на ее компоненты. К активным угрозам

относятся, например:

-

вывод

из строя компьютера или его операционной

системы; -

искажение

сведений в БиД; -

разрушение

ПО компьютеров; -

нарушение

работы линий связи и т.д.

Источником

активных угроз могут быть действия

взломщика, вредоносные программы и т.п.

Несанкционированный

доступ —

это противоправное преднамеренное

овладение конфиденциальной информацией

лицом, неимеющим права доступа к

охраняемым сведениям.

Троянский

конь — программа, выполняющая в дополнение

к основным, т.е. запроектированным и

документированным деист действиям,

дополнительные, не описанные в

документации.

Вирус

— программа, которая может заражать

другие программы путем включения в них

модифицированной копии, обладающей

способностью к дальнейшему размножению.

Червь

— программа, распространяющаяся через

сеть и не оставляющая своей копии на

магнитном носителе. Червь использует

механизмы поддержки сети для определения

узла, который может быть заражен. Затем

с помощью тех же механизмов передает

свое тело или его часть на этот узел и

либо активизируется, либо ждет для этого

подходящих условий.

Захватчик

паролей — это программы, специально

предназначенные для воровства паролей.

При попытке обращения пользователя к

терминалу системы на экран выводится

информация, необходимая для окончания

сеанса работы.

Компрометация

информации (один из видов информационных

инфекций). Реализуется, как правило,

посредством несанкционированных

изменений в базе данных, в результате

чего ее потребитель вынужден либо

отказаться от нее, либо предпринимать

дополнительные усилия для выявления

изменений и восстановления истинных

сведений.

Несанкционированное

использование информационных ресурсов,

с одной стороны, является последствиями

ее утечки и средством ее компрометации.

С другой стороны, оно имеет самостоятельное

значение, так как может нанести большой

ущерб управляемой системе (вплоть до

полного выхода ИТ из строя) или ее

абонентам.

Ошибочное

использование информационных ресурсов

будучи санкционированным тем не менее

может привести к разрушению, утечке или

компрометации указанных ресурсов.

Данная угроза чаще всего является

следствием ошибок, имеющихся в ПО ИТ.

Несанкционированный

обмен информацией между абонентами

может привести к получению одним из них

сведений, доступ к которым ему запрещен.

Последствия — те же, что и при

несанкционированном доступе.

Отказ

от информации состоит в непризнании

получателем или отправителем этой

информации фактов ее получения или

отправки. Это позволяет одной из сторон

расторгать заключенные финансовые

соглашения «техническим» путем,

формально не отказываясь от них, нанося

тем самым второй стороне значительный

ущерб.

Нарушение

информационного обслуживания — угроза,

источником которой является сама ИТ.

Задержка с предоставлением информационных

ресурсов абоненту может привести к

тяжелым для него последствиям. Отсутствие

у пользователя своевременных данных,

необходимых для принятия решения, может

вызвать его нерациональные действия.

Политика

безопасности —

представляет собой набор законов, правил

и практического опыта, на основе которых

строятся управление, защита и распределение

конфиденциальной информации.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Информационная безопасность в самом широком смысле – это совокупность средств защиты информации от случайного или преднамеренного воздействия. Независимо от того, что лежит в основе воздействия: естественные факторы или причины искусственного характера – владелец информации несет убытки.

Принципы информационной безопасности

- Целостность информационных данных означает способность информации сохранять изначальный вид и структуру как в процессе хранения, как и после неоднократной передачи. Вносить изменения, удалять или дополнять информацию вправе только владелец или пользователь с легальным доступом к данным.

- Конфиденциальность – характеристика, которая указывает на необходимость ограничить доступа к информационным ресурсам для определенного круга лиц. В процессе действий и операций информация становится доступной только пользователям, который включены в информационные системы и успешно прошли идентификацию.

- Доступность информационных ресурсов означает, что информация, которая находится в свободном доступе, должна предоставляться полноправным пользователям ресурсов своевременно и беспрепятственно.

- Достоверность указывает на принадлежность информации доверенному лицу или владельцу, который одновременно выступает в роли источника информации.

Обеспечение и поддержка информационной безопасности включают комплекс разноплановых мер, которые предотвращают, отслеживают и устраняют несанкционированный доступ третьих лиц. Меры ИБ направлены также на защиту от повреждений, искажений, блокировки или копирования информации. Принципиально, чтобы все задачи решались одновременно, только тогда обеспечивается полноценная, надежная защита.

Комплексное решение задач информационной безопасности обеспечивает DLP-система. «СёрчИнформ КИБ» контролирует максимальное число каналов передачи данных и предоставляет ИБ-службе компании большой набор инструментов для внутренних расследований.

Особенно остро ставятся основные вопросы об информационном способе защите, когда взлом или хищение с искажением информации потянут за собой ряд тяжелых последствий, финансовых ущербов.

Созданная с помощью моделирования логическая цепочка трансформации информации выглядит следующим образом:

УГРОЖАЮЩИЙ ИСТОЧНИК ⇒ ФАКТОР УЯЗВИМОСТИ СИСТЕМЫ ⇒ ДЕЙСТВИЕ (УГРОЗА БЕЗОПАСНОСТИ) ⇒ АТАКА ⇒ ПОСЛЕДСТВИЯ

Разновидности угроз информационной безопасности

Угрозой информации называют потенциально возможное влияние или воздействие на автоматизированную систему с последующим нанесением убытка чьим-то потребностям.

На сегодня существует более 100 позиций и разновидностей угроз информационной системе. Важно проанализировать все риски с помощью разных методик диагностики. На основе проанализированных показателей с их детализацией можно грамотно выстроить систему защиты от угроз в информационном пространстве.

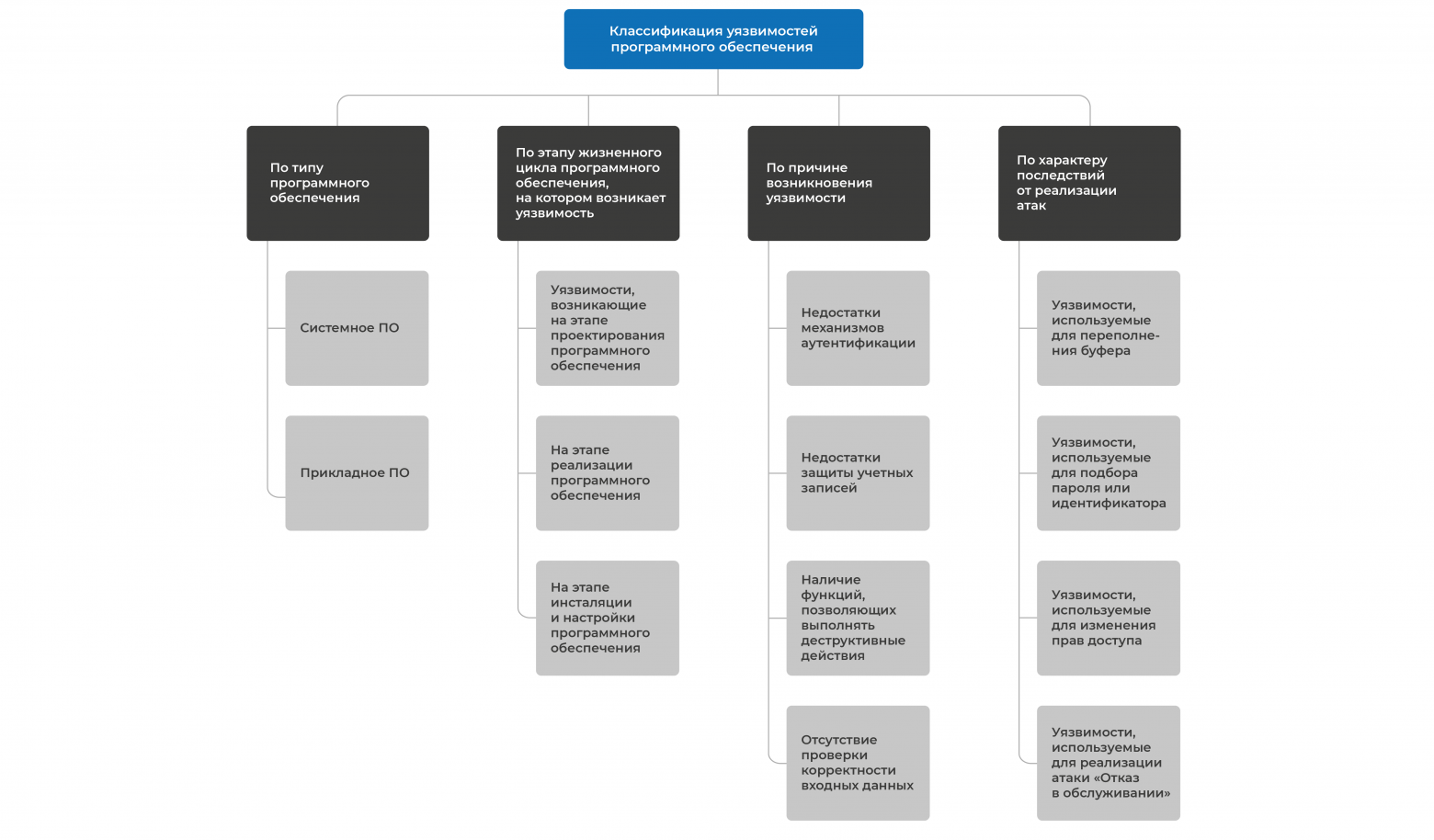

Классификация уязвимостей систем безопасности

Угрозы информационной безопасности проявляются не самостоятельно, а через возможное взаимодействие с наиболее слабыми звеньями системы защиты, то есть через факторы уязвимости. Угроза приводит к нарушению деятельности систем на конкретном объекте-носителе.

Основные уязвимости возникают по причине действия следующих факторов:

- несовершенство программного обеспечения, аппаратной платформы;

- разные характеристики строения автоматизированных систем в информационном потоке;

- часть процессов функционирования систем является неполноценной;

- неточность протоколов обмена информацией и интерфейса;

- сложные условия эксплуатации и расположения информации.

Чаще всего источники угрозы запускаются с целью получения незаконной выгоды вследствие нанесения ущерба информации. Но возможно и случайное действие угроз из-за недостаточной степени защиты и массового действия угрожающего фактора.

Существует разделение уязвимостей по классам, они могут быть:

- объективными;

- случайными;

- субъективными.

Если устранить или как минимум ослабить влияние уязвимостей, можно избежать полноценной угрозы, направленной на систему хранения информации.

Объективные уязвимости

Этот вид напрямую зависит от технического построения оборудования на объекте, требующем защиты, и его характеристик. Полноценное избавление от этих факторов невозможно, но их частичное устранение достигается с помощью инженерно-технических приемов, следующими способами:

1. Связанные с техническими средствами излучения:

- электромагнитные методики (побочные варианты излучения и сигналов от кабельных линий, элементов техсредств);

- звуковые варианты (акустические или с добавлением вибросигналов);

- электрические (проскальзывание сигналов в цепочки электрической сети, по наводкам на линии и проводники, по неравномерному распределению тока).

2. Активизируемые:

- вредоносные ПО, нелегальные программы, технологические выходы из программ, что объединяется термином «программные закладки»;

- закладки аппаратуры – факторы, которые внедряются напрямую в телефонные линии, в электрические сети или просто в помещения.

3. Те, что создаются особенностями объекта, находящегося под защитой:

- расположение объекта (видимость и отсутствие контролируемой зоны вокруг объекта информации, наличие вибро- или звукоотражающих элементов вокруг объекта, наличие удаленных элементов объекта);

- организация каналов обмена информацией (применение радиоканалов, аренда частот или использование всеобщих сетей).

4. Те, что зависят от особенностей элементов-носителей:

- детали, обладающие электроакустическими модификациями (трансформаторы, телефонные устройства, микрофоны и громкоговорители, катушки индуктивности);

- вещи, подпадающие под влияние электромагнитного поля (носители, микросхемы и другие элементы).

Случайные уязвимости

Эти факторы зависят от непредвиденных обстоятельств и особенностей окружения информационной среды. Их практически невозможно предугадать в информационном пространстве, но важно быть готовым к их быстрому устранению. Устранить такие неполадки можно с помощью проведения инженерно-технического разбирательства и ответного удара, нанесенного угрозе информационной безопасности:

1. Сбои и отказы работы систем:

- вследствие неисправности технических средств на разных уровнях обработки и хранения информации (в том числе и тех, что отвечают за работоспособность системы и за контроль доступа к ней);

- неисправности и устаревания отдельных элементов (размагничивание носителей данных, таких как дискеты, кабели, соединительные линии и микросхемы);

- сбои разного программного обеспечения, которое поддерживает все звенья в цепи хранения и обработки информации (антивирусы, прикладные и сервисные программы);

- перебои в работе вспомогательного оборудования информационных систем (неполадки на уровне электропередачи).

2. Ослабляющие информационную безопасность факторы:

- повреждение коммуникаций вроде водоснабжения или электроснабжения, а также вентиляции, канализации;

- неисправности в работе ограждающих устройств (заборы, перекрытия в здании, корпуса оборудования, где хранится информация).

Субъективные уязвимости

Этот подвид в большинстве случаев представляет собой результат неправильных действий сотрудников на уровне разработки систем хранения и защиты информации. Поэтому устранение таких факторов возможно при помощи методик с использованием аппаратуры и ПО:

1. Неточности и грубые ошибки, нарушающие информационную безопасность:

- на этапе загрузки готового программного обеспечения или предварительной разработки алгоритмов, а также в момент его использования (возможно во время ежедневной эксплуатации, во время ввода данных);

- на этапе управления программами и информационными системами (сложности в процессе обучения работе с системой, настройки сервисов в индивидуальном порядке, во время манипуляций с потоками информации);

- во время пользования технической аппаратурой (на этапе включения или выключения, эксплуатации устройств для передачи или получения информации).

2. Нарушения работы систем в информационном пространстве:

- режима защиты личных данных (проблему создают уволенные работники или действующие сотрудники в нерабочее время, они получают несанкционированный доступ к системе);

- режима сохранности и защищенности (во время получения доступа на объект или к техническим устройствам);

- во время работы с техустройствами (возможны нарушения в энергосбережении или обеспечении техники);

- во время работы с данными (преобразование информации, ее сохранение, поиск и уничтожение данных, устранение брака и неточностей).

Ранжирование уязвимостей

Каждая уязвимость должна быть учтена и оценена специалистами. Поэтому важно определить критерии оценки опасности возникновения угрозы и вероятности поломки или обхода защиты информации. Показатели подсчитываются с помощью применения ранжирования. Среди всех критериев выделяют три основных:

- Доступность – это критерий, который учитывает, насколько удобно источнику угроз использовать определенный вид уязвимости, чтобы нарушить информационную безопасность. В показатель входят технические данные носителя информации (вроде габаритов аппаратуры, ее сложности и стоимости, а также возможности использования для взлома информационных систем неспециализированных систем и устройств).

- Фатальность – характеристика, которая оценивает глубину влияния уязвимости на возможности программистов справиться с последствиями созданной угрозы для информационных систем. Если оценивать только объективные уязвимости, то определяется их информативность – способность передать в другое место полезный сигнал с конфиденциальными данными без его деформации.

- Количество – характеристика подсчета деталей системы хранения и реализации информации, которым присущ любой вид уязвимости в системе.

Каждый показатель можно рассчитать как среднее арифметическое коэффициентов отдельных уязвимостей. Для оценки степени опасности используется формула. Максимальная оценка совокупности уязвимостей – 125, это число и находится в знаменателе. А в числителе фигурирует произведение из КД, КФ и КК.

Чтобы узнать информацию о степени защиты системы точно, нужно привлечь к работе аналитический отдел с экспертами. Они произведут оценку всех уязвимостей и составят информационную карту по пятибалльной системе. Единица соответствует минимальной возможности влияния на защиту информации и ее обход, а пятерка отвечает максимальному уровню влияния и, соответственно, опасности. Результаты всех анализов сводятся в одну таблицу, степень влияния разбивается по классам для удобства подсчета коэффициента уязвимости системы.

Чтобы узнать информацию о степени защиты системы точно, нужно привлечь к работе аналитический отдел с экспертами. Они произведут оценку всех уязвимостей и составят информационную карту по пятибалльной системе. Единица соответствует минимальной возможности влияния на защиту информации и ее обход, а пятерка отвечает максимальному уровню влияния и, соответственно, опасности. Результаты всех анализов сводятся в одну таблицу, степень влияния разбивается по классам для удобства подсчета коэффициента уязвимости системы.

Какие источники угрожают информационной безопасности?

Если описывать классификацию угроз, которые обходят защиту информационной безопасности, то можно выделить несколько классов. Понятие классов обязательно, ведь оно упрощает и систематизирует все факторы без исключения. В основу входят такие параметры, как:

1. Ранг преднамеренности совершения вмешательства в информационную систему защиты:

- угроза, которую вызывает небрежность персонала в информационном измерении;

- угроза, инициатором которой являются мошенники, и делают они это с целью личной выгоды.

2. Характеристики появления:

- угроза информационной безопасности, которая провоцируется руками человека и является искусственной;

- природные угрожающие факторы, неподконтрольные информационным системам защиты и вызывающиеся стихийными бедствиями.

3. Классификация непосредственной причины угрозы. Виновником может быть:

- человек, который разглашает конфиденциальную информацию, орудуя с помощью подкупа сотрудников компании;

- природный фактор, приходящий в виде катастрофы или локального бедствия;

- программное обеспечение с применением специализированных аппаратов или внедрение вредоносного кода в техсредства, что нарушает функционирование системы;

- случайное удаление данных, санкционированные программно-аппаратные фонды, отказ в работе операционной системы.

4. Степень активности действия угроз на информационные ресурсы:

- в момент обрабатывания данных в информационном пространстве (действие рассылок от вирусных утилит);

- в момент получения новой информации;

- независимо от активности работы системы хранения информации (в случае вскрытия шифров или криптозащиты информационных данных).

Существует еще одна классификация источников угроз информационной безопасности. Она основана на других параметрах и также учитывается во время анализа неисправности системы или ее взлома. Во внимание берется несколько показателей.

Классификация угроз

| Состояние источника угрозы |

|

| Степень влияния |

|

| Возможность доступа сотрудников к системе программ или ресурсов |

|

| Способ доступа к основным ресурсам системы |

|

| Размещение информации в системе |

|

При этом не стоит забывать о таких угрозах, как случайные и преднамеренные. Исследования доказали, что в системах данные регулярно подвергаются разным реакциям на всех стадиях цикла обработки и хранения информации, а также во время функционирования системы.

В качестве источника случайных реакций выступают такие факторы, как:

- сбои в работе аппаратуры;

- периодические шумы и фоны в каналах связи из-за воздействия внешних факторов (учитывается пропускная способность канала, полоса пропуска);

- неточности в программном обеспечении;

- ошибки в работе сотрудников или других служащих в системе;

- специфика функционирования среды Ethernet;

- форс-мажоры во время стихийных бедствий или частых отключений электропитания.

Для контроля событий в программных и аппаратных источниках удобно использовать SIEM-систему. «СёрчИнформ SIEM» обрабатывает поток событий, выявляет угрозы и собирает результаты в едином интерфейсе, что ускоряет внутренние расследования.

Погрешности в функционировании программного обеспечения встречаются чаще всего, а в результате появляется угроза. Все программы разрабатываются людьми, поэтому нельзя устранить человеческий фактор и ошибки. Рабочие станции, маршрутизаторы, серверы построены на работе людей. Чем выше сложность программы, тем больше возможность раскрытия в ней ошибок и обнаружения уязвимостей, которые приводят к угрозам информационной безопасности.

Часть этих ошибок не приводит к нежелательным результатам, например, к отключению работы сервера, несанкционированному использованию ресурсов, неработоспособности системы. Такие платформы, на которых была похищена информация, могут стать площадкой для дальнейших атак и представляют угрозу информационной безопасности.

Чтобы обеспечить безопасность информации в таком случае, требуется воспользоваться обновлениями. Установить их можно с помощью паков, выпускаемых разработчиками. Установление несанкционированных или нелицензионных программ может только ухудшить ситуацию. Также вероятны проблемы не только на уровне ПО, но и в целом связанные с защитой безопасности информации в сети.

Преднамеренная угроза безопасности информации ассоциируется с неправомерными действиями преступника. В качестве информационного преступника может выступать сотрудник компании, посетитель информационного ресурса, конкуренты или наемные лица. Причин для совершения преступления может быть несколько: денежные мотивы, недовольство работой системы и ее безопасностью, желание самоутвердиться.

Есть возможность смоделировать действия злоумышленника заранее, особенно если знать его цель и мотивы поступков:

- Человек владеет информацией о функционировании системы, ее данных и параметрах.

- Мастерство и знания мошенника позволяют ему действовать на уровне разработчика.

- Преступник способен выбрать самое уязвимое место в системе и свободно проникнуть к информации, стать угрозой для нее.

- Заинтересованным лицом может быть любой человек, как свой сотрудник, так и посторонний злоумышленник.

Например, для работников банков можно выделить такие намеренные угрозы, которые можно реализовать во время деятельности в учреждении:

- Ознакомление сотрудников предприятия с информацией, недоступной для них.

- Личные данные людей, которые не трудятся в данном банке.

- Программные закладки с угрозами в информационную систему.

- Копирование программного обеспечения и данных без предварительного разрешения в личных целях.

- Кража распечатанной информации.

- Воровство электронных носителей информации.

- Умышленное удаление информации с целью скрытия фактов.

- Совершение локальной атаки на информационную систему.

- Отказы от возможного контроля удаленного доступа или отрицание факта получения данных.

- Удаление банковских данных самовольно из архива.

- Несанкционированная коррекция банковских отчетов лицом, не составляющим отчет.

- Изменение сообщений, которые проходят по путям связей.

- Самовольное уничтожение данных, которые повредились вследствие вирусной атаки.

Конкретные примеры нарушения защиты информации и доступа к данным

Несанкционированный доступ – один из самых «популярных» методов компьютерных правонарушений. То есть личность, совершающая несанкционированный доступ к информации человека, нарушает правила, которые зафиксированы политикой безопасности. При таком доступе открыто пользуются погрешностями в системе защиты и проникают к ядру информации. Некорректные настройки и установки методов защиты также увеличивают возможность несанкционированного доступа. Доступ и угроза информационной безопасности совершаются как локальными методами, так и специальными аппаратными установками.

С помощью доступа мошенник может не только проникнуть к информации и скопировать ее, но и внести изменения, удалить данные. Делается это с помощью:

- перехвата косвенных электромагнитных излечений от аппаратуры или ее элементов, от каналов связи, электропитания или сеток заземления;

- технологических панелей регулировки;

- локальных линий доступа к данным (терминалы администраторов системы или сотрудников);

- межсетевых экранов;

- методов обнаружения ошибок.

Из всего разнообразия методов доступа и угроз информации можно условно выделить основные преступления:

- Перехват паролей;

- «Маскарад»;

- Незаконное пользование привилегиями.

Перехват паролей – распространенная методика доступа, с которой сталкивалось большинство сотрудников и тех, кто занимается обеспечением информационной безопасности. Это мошенничество возможно с участием специальных программ, которые имитируют на экране монитора окошко для ввода имени и пароля. Введенные данные попадают в руки злоумышленника, и далее на дисплее появляется сообщение о неправильной работе системы. Затем возможно повторное всплывание окошка авторизации, после чего данные снова попадают в руки перехватчика информации, и так обеспечивается полноценный доступ к системе, возможно внесение собственных изменений. Есть и другие методики перехвата пароля, поэтому стоит пользоваться шифрованием паролей во время передачи, а сделать это можно с помощью специальных программ или RSA.

Способ угрозы информации «Маскарад» во многом является продолжением предыдущей методики. Суть заключается в действиях в информационной системе от лица другого человека в сети компании. Существуют такие возможности реализации планов злоумышленников в системе:

- Передача ложных данных в системе от имени другого человека.

- Попадание в информационную систему под данными другого сотрудника и дальнейшее совершение действий (с предварительным перехватом пароля).

Особенно опасен «Маскарад» в банковских системах, где манипуляции с платежами приводят компанию в убыток, а вина и ответственность накладываются на другого человека. Кроме того, страдают клиенты банка.

Незаконное использование привилегий – название разновидности хищения информации и подрыва безопасности информационной системы говорит само за себя. Именно администраторы наделены максимальным списком действий, эти люди и становятся жертвами злоумышленников. При использовании этой тактики происходит продолжение «маскарада», когда сотрудник или третье лицо получает доступ к системе от имени администратора и совершает незаконные манипуляции в обход системы защиты информации.

Но есть нюанс: в этом варианте преступления нужно перехватить список привилегий из системы предварительно. Это может случиться и по вине самого администратора. Для этого требуется найти погрешность в системе защиты и проникнуть в нее несанкционированно.

Угроза информационной безопасности может осуществляться на умышленном уровне во время транспортировки данных. Это актуально для систем телекоммуникаций и информационных сеток. Умышленное нарушение не стоит путать с санкционированными модификациями информации. Последний вариант выполняется лицами, у которых есть полномочия и обоснованные задачи, требующие внесения изменений. Нарушения приводят к разрыву системы или полному удалению данных.

Существует также угроза информационной безопасности, которая нарушает конфиденциальность данных и их секретность. Все сведения получает третье лицо, то есть посторонний человек без права доступа. Нарушение конфиденциальности информации имеет место всегда при получении несанкционированного доступа к системе.

Угроза защите безопасности информации может нарушить работоспособность компании или отдельного сотрудника. Это ситуации, в которых блокируется доступ к информации или ресурсам ее получения. Один сотрудник создает намеренно или случайно блокирующую ситуацию, а второй в это время натыкается на блокировку и получает отказ в обслуживании. Например, сбой возможен во время коммутации каналов или пакетов, а также угроза возникает в момент передачи информации по спутниковым системам. Их относят к первичным или непосредственным вариантам, поскольку создание ведет к прямому воздействию на данные, находящиеся под защитой.

Выделяют такие разновидности основных угроз безопасности информации в локальных размерах:

- Компьютерные вирусы, нарушающие информационную безопасность. Они оказывают воздействие на информационную систему одного компьютера или сети ПК после попадания в программу и самостоятельного размножения. Вирусы способны остановить действие системы, но в основном они действуют локально;

- «Черви» – модификация вирусных программ, приводящая информационную систему в состояние блокировки и перегрузки. ПО активируется и размножается самостоятельно, во время каждой загрузки компьютера. Происходит перегрузка каналов памяти и связи;

- «Троянские кони» – программы, которые внедряются на компьютер под видом полезного обеспечения. Но на самом деле они копируют персональные файлы, передают их злоумышленнику, разрушают полезную информацию.

Даже защитная система компьютера представляет собой ряд угроз защите безопасности. Поэтому программистам необходимо учитывать угрозу осмотра параметров системы защиты. Иногда угрозой могут стать и безобидные сетевые адаптеры. Важно предварительно установить параметры системы защиты, ее характеристики и предусмотреть возможные пути обхода. После тщательного анализа можно понять, какие системы требуют наибольшей степени защищенности (акцент на уязвимостях).

Раскрытие параметров системы защиты относят к непрямым угрозам безопасности. Дело в том, что раскрытие параметров не даст реализовать мошеннику свой план и скопировать информацию, внести в нее изменения. Злоумышленник только поймет, по какому принципу нужно действовать и как реализовать прямую угрозу защиты безопасности информации.

На крупных предприятиях методами, защищающими информационную безопасность, должна заведовать специальная служба безопасности компании. Ее сотрудники должны искать способы воздействия на информацию и устранять всевозможные прорывы злоумышленников. По локальным актам разрабатывается политика безопасности, которую важно строго соблюдать. Стоит обратить внимание и на исключение человеческого фактора, а также поддерживать в исправности все технические средства, связанные с безопасностью информации.

Наносимый ущерб

Степени и проявления ущерба могут быть разными:

- Моральный и материальный ущерб, нанесенный физическим лицам, чья информация была похищена.

- Финансовый ущерб, нанесенный мошенником в связи с затратами на восстановление систем информации.

- Материальные затраты, связанные с невозможностью выполнения работы из-за перемен в системе защиты информации.

- Моральный ущерб, связанный с деловой репутацией компании или повлекший нарушения взаимоотношений на мировом уровне.

Возможность причинения ущерба есть у лица, которое совершило правонарушение (получило несанкционированный доступ к информации, или произошел взлом систем защиты). Также ущерб может быть нанесен независимо от субъекта, обладающего информацией, а вследствие внешних факторов и воздействий (техногенных катастроф, стихийных бедствий). В первом случае вина ложится на субъекта, а также определяется состав преступления и выносится наказание посредством судебного разбирательства.

Возможно совершение деяния:

- с преступным умыслом (прямым или косвенным);

- по неосторожности (без умышленного причинения вреда).

Ответственность за правонарушение по отношению к информационным системам выбирается согласно действующему законодательству страны, в частности, по уголовному кодексу в первом случае. Если преступление совершено по неосторожности, а ущерб нанесен в малых размерах, то ситуацию рассматривает гражданское, административное или арбитражное право.

Ущербом информационного пространства считаются невыгодные для собственника (в данном случае информации) последствия, связанные с потерей материального имущества. Последствия проявляются в результате правонарушения. Выразить ущерб информационным системам можно в виде уменьшения прибыли или ее недополучения, что расценивается как упущенная выгода.

Главное, вовремя обратиться в суд и выяснить состав преступления. Ущерб нужно классифицировать согласно правовым актам и доказать его в судебном процессе, а еще важно выявить размер деяния личностей, размер их наказания на основе законодательства. Такими преступлениями и безопасностью чаще всего занимается киберполиция или служба безопасности страны в зависимости от объема и значимости вмешательства в информацию.

Этап защиты информации сегодня считается самым актуальным и требуется любому предприятию. Защищать нужно не только ПК, но и все техустройства, контактирующие с информацией. Все данные могут стать оружием в руках злоумышленников, поэтому конфиденциальность современных IT-систем должна находиться на высшем уровне.

Одновременное использование DLP- и SIEM-систем решает задачу защиты данных более эффективно. Испытать программы на практике можно во время бесплатного 30-дневного триала. Узнать детали…

Задержки у атакующей информационную безопасность стороны возможны только в связи с прохождением системы защиты. Абсолютных способов обезопасить себя от угроз не существует, поэтому информационную систему защиты требуется всегда усовершенствовать, поскольку мошенники тоже усовершенствуют свои методики. Пока не придуман универсальный способ, который подходит каждому и дает стопроцентную защиту. Важно остановить проникновение злоумышленников на раннем уровне.

ПОПРОБУЙТЕ «СЁРЧИНФОРМ КИБ»!

Полнофункциональное ПО без ограничений по пользователям и функциональности.

Библиографическое описание:

Анализ угроз доступности информационной системы / К. Е. Назарова, Л. Е. Мартынова, Е. В. Ананьин [и др.]. — Текст : непосредственный // Молодой ученый. — 2017. — № 1 (135). — С. 74-76. — URL: https://moluch.ru/archive/135/37812/ (дата обращения: 30.01.2023).

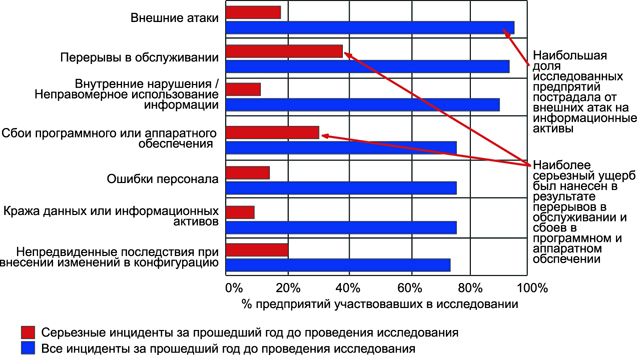

В настоящее время любое предприятие зависит от информации, обрабатываемой в информационной системе (ИС). В информационных системах хранится, обрабатывается, циркулирует различная информация, потеря или искажение которой может нанести существенный вред предприятию [1, с. 54]. Согласно Федеральному закону от 27.07.2006 N 149-ФЗ (ред. от 06.07.2016) «Об информации, информационных технологиях и о защите информации» необходимо обеспечивать такие свойства информации, как доступность и целостность. В условиях развития современного информационного и инфокоммуникационного общества, постоянного внедрения инновационных технологий во все сферы деятельности необходимым условием существования и ведения успешной экономической деятельности для любой организации является обеспечение безопасности и непрерывности бизнеса, что невозможно без поддержания постоянной доступности и актуальности информации [2, с. 89]. Существует множество угроз доступности информационной системы, реализация которых может привести к тому, что доступ к информации будет прекращен, а целостность повреждена. Поэтому необходимо проанализировать данные угрозы и выявить их особенности.

Источники угрозы доступности ИС можно разделить на внешние и внутренние.

Внутренние источники угроз доступности ИС

Самыми частыми и опасными с точки зрения размера ущерба являются непреднамеренные ошибки штатных пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы. Иногда такие ошибки являются непосредственными угрозами, например, неправильно введенные данные или ошибка в программе, вызвавшие крах системы, иногда они создают уязвимости, которыми могут воспользоваться злоумышленники. Также к опасным угрозам относятся обиженные сотрудники — нынешние и бывшие. Обычно их действиями руководит желание нанести вред организации-обидчику, например: повредить оборудование; встроить логическую «бомбу», которая со временем разрушит программы и/или данные; удалить данные и т. д. Обиженные сотрудники, даже бывшие, знакомы с порядками в организации и способны вредить весьма эффективно. Необходимо следить за тем, чтобы при увольнении сотрудника его права доступа (логического и физического) к информационным ресурсам аннулировались.

Также к внутренним источникам угрозы относятся:

– Отступление (случайное или умышленное) от установленных правил эксплуатации;

– Выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей или обслуживающего персонала (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т. п.);

– Ошибки при (пере)конфигурировании системы;

– Отказы программного и аппаратного обеспечения;

– Разрушение или повреждение аппаратуры.

Внешние источники угрозы доступности.

Данные источники могут быть вызваны различными действиями, например такими как, злонамеренные действия людей, стихийные бедствия и аварии.

– Отказ, повреждение или разрушение аппаратных средств. Например, таких, как носители информации, компьютеров, каналов связи. При интенсивном использовании, происходит часто отказ аппаратных средств и меры безопасности должны учитывать такую возможность.

– Нарушение условий работы — системы связи, электропитание, отопление и т. п. Например, отключение электричества. Источники бесперебойного питания должны защищать не только сами компьютеры, но все устройства в сети.

– Разрушение или повреждение помещений. Данная угроза кажется маловероятной, но ее реализация возможна в регионах, например, с сейсмической неустойчивостью.

– Невозможность или отказ обслуживающего персонала выполнять свои обязанности. Например, в таких ситуациях, как стихийные бедствия, волнения, забастовка и т. п.

– Сетевые атаки, вирусные программы и различное вредоносное программное обеспечение. Сетевые атаки в последнее время стали наиболее популярными и сильнейшим фактором риска информационных систем, работающих в сети Интернет.

– Разрушение информации намеренными действиями человека. В данном случае речь идет о действиях людей, не являющихся обслуживающим персоналом данной системы. [3]

Кроме того, существуют следующие угрозы доступности, применительно к пользователям:

– Нежелание работать с информационной системой. Как правило, это проявляется при необходимости осваивать новое и при расхождении между запросами пользователей и фактическими возможностями и техническими характеристиками;

– Невозможность работать с системой, так как нет соответствующей подготовки. Недостаток общей компьютерной грамотности и культуры, неумение интерпретировать диагностические сообщения, неумение работать с документацией и т. п.;

– Невозможность работать с системой из-за отсутствия технической поддержки. Например, неполнота документации, невозможность получения справочной информации и т. п. [4]

Таблица 1

Примеры некоторых угроз

|

Угроза |

Пример |

|

Повреждение или разрушение оборудования |

Гроза. Результат: Выгорание источника бесперебойного питания |

|

Протечка водопровода или отопительной системы |

|

|

Небрежное хранение носителей резервных копий |

|

|

Агрессивное потребление ресурсов |

Неправильный расчет в конфигурации системы, приводящий к тому, что программа захватывает процессор и/или физическую память, сведя скорость выполнения других программ к нулю |

|

SYN-наводнение. Такая атака по меньшей мере затрудняет установление новых соединений со стороны легальных пользователей, то есть сервер выглядит как недоступный. |

|

|

Программа «Teardrop» удаленно приводит к зависанию компьютеров, эксплуатируя ошибку в сборке фрагментированных IP-пакетов. |

|

|

По отношению к атаке «Papa Smurf» уязвимы сети, воспринимающие ping-пакеты с широковещательными адресами. Ответы на такие пакеты «съедают» полосу пропускания. |

Таким образом, были проанализированы угрозы доступности информационной системы и их особенности. Важно учитывать даже маловероятные угрозы, поскольку они могут нанести высокий материальный ущерб. Определив актуальные угрозы для информационной системы, необходимо составить перечень мер по их закрытию, что поможет снизить ущерб и предотвратить возникновение этих угроз.

Литература:

- Багров Е. В. Мониторинг и аудит информационной безопасности на предприятии. Вестник ВолГУ. Волгоград.: 2011, с.54.

- Аткина В. С. Оценка эффективности катастрофоустойчивых решений. /В. С. Аткина//Вестник ВолГУ. Серия 10. «Инновационная деятельность». -2012.-№ 6-с.89–91.

- Угрозы доступности информации. http://ssofta.narod.ru/admis/2.htm

- Управление рисками: обзор употребительных подходов. http://citforum.ru/security/articles/risk_management/1.shtml

Основные термины (генерируются автоматически): информационная система, обслуживающий персонал, угроза, бесперебойное питание, данные, ошибка, программа, система, угроза доступности.

Похожие статьи

Анализ состава угроз для информационной безопасности…

информационная безопасность, обслуживающий персонал, угроза сбоя функционирования системы, информационный обмен, данные, высокоорганизованная система типа, городское население, проблема, состав…

Угрозы информационной безопасности образовательного…

Случайные – угрозы, вызванные ошибками или халатностью персонала

По аспекту информационной безопасности: Угрозы конфиденциальности, угрозы целостности, угрозы доступности.

Угрозы безопасности информации в автоматизированных системах

Следующим видом непреднамеренных угроз безопасности системы являются ошибки при разработке системы и ошибки в комплексах алгоритмов и программ (системные, алгоритмические, программные или технологические).

Направления защиты данных в интеллектуальных системах…

К угрозам сбоя функционирования системы вследствие проблем с данными относятся порча данных, их модификация при разрешенном доступе (обслуживающий персонал); как умышленные, так и неумышленные ошибки ввода…

Проблемы обнаружения подмены законного оператора ключевой…

‒ 50–55 % результат неумышленных ошибок персонала и/или пользователей системы в результате небрежности, халатности или некомпетентности.

По данным специалистов CSI с инсайдерскими угрозами столкнулись 59 % организаций [5].

Проблемы информационной безопасности при использовании…

риск, угроза, защита информации, злоумышленник, ERP-система, атака.

Методика проведения аудита информационной безопасности информационных систем персональных данных в негосударственных пенсионных фондах.

Общие проблемы в моделировании угроз и оценивании рисков…

Анализ угроз доступности информационной системы. Переменные, их классификация и описание в моделировании. Проблемы обеспечения информационной безопасности в открытых компьютерных системах.

Современные проблемы в области информационной…

Угроза раскрытия параметров системы. Угроза нарушения конфиденциальности.

Угроза нарушения доступности. Носителей информации.

контроль над режимом работы персонала КС

Информационная безопасность для бизнес-организаций

− персонал, обслуживающий технические средства корпоративной информационной системы компании

Основные термины (генерируются автоматически): информационная безопасность, вид угроз, автоматизированная система, передача информации, нарушитель…

Анализ состава угроз для информационной безопасности…

информационная безопасность, обслуживающий персонал, угроза сбоя функционирования системы, информационный обмен, данные, высокоорганизованная система типа, городское население, проблема, состав…

Угрозы информационной безопасности образовательного…

Случайные – угрозы, вызванные ошибками или халатностью персонала

По аспекту информационной безопасности: Угрозы конфиденциальности, угрозы целостности, угрозы доступности.

Угрозы безопасности информации в автоматизированных системах

Следующим видом непреднамеренных угроз безопасности системы являются ошибки при разработке системы и ошибки в комплексах алгоритмов и программ (системные, алгоритмические, программные или технологические).

Направления защиты данных в интеллектуальных системах…

К угрозам сбоя функционирования системы вследствие проблем с данными относятся порча данных, их модификация при разрешенном доступе (обслуживающий персонал); как умышленные, так и неумышленные ошибки ввода…

Проблемы обнаружения подмены законного оператора ключевой…

‒ 50–55 % результат неумышленных ошибок персонала и/или пользователей системы в результате небрежности, халатности или некомпетентности.

По данным специалистов CSI с инсайдерскими угрозами столкнулись 59 % организаций [5].

Проблемы информационной безопасности при использовании…

риск, угроза, защита информации, злоумышленник, ERP-система, атака.

Методика проведения аудита информационной безопасности информационных систем персональных данных в негосударственных пенсионных фондах.

Общие проблемы в моделировании угроз и оценивании рисков…

Анализ угроз доступности информационной системы. Переменные, их классификация и описание в моделировании. Проблемы обеспечения информационной безопасности в открытых компьютерных системах.

Современные проблемы в области информационной…

Угроза раскрытия параметров системы. Угроза нарушения конфиденциальности.

Угроза нарушения доступности. Носителей информации.

контроль над режимом работы персонала КС

Информационная безопасность для бизнес-организаций

− персонал, обслуживающий технические средства корпоративной информационной системы компании

Основные термины (генерируются автоматически): информационная безопасность, вид угроз, автоматизированная система, передача информации, нарушитель…

Похожие статьи

Анализ состава угроз для информационной безопасности…

информационная безопасность, обслуживающий персонал, угроза сбоя функционирования системы, информационный обмен, данные, высокоорганизованная система типа, городское население, проблема, состав…

Угрозы информационной безопасности образовательного…

Случайные – угрозы, вызванные ошибками или халатностью персонала

По аспекту информационной безопасности: Угрозы конфиденциальности, угрозы целостности, угрозы доступности.

Угрозы безопасности информации в автоматизированных системах

Следующим видом непреднамеренных угроз безопасности системы являются ошибки при разработке системы и ошибки в комплексах алгоритмов и программ (системные, алгоритмические, программные или технологические).

Направления защиты данных в интеллектуальных системах…

К угрозам сбоя функционирования системы вследствие проблем с данными относятся порча данных, их модификация при разрешенном доступе (обслуживающий персонал); как умышленные, так и неумышленные ошибки ввода…

Проблемы обнаружения подмены законного оператора ключевой…

‒ 50–55 % результат неумышленных ошибок персонала и/или пользователей системы в результате небрежности, халатности или некомпетентности.

По данным специалистов CSI с инсайдерскими угрозами столкнулись 59 % организаций [5].

Проблемы информационной безопасности при использовании…

риск, угроза, защита информации, злоумышленник, ERP-система, атака.

Методика проведения аудита информационной безопасности информационных систем персональных данных в негосударственных пенсионных фондах.

Общие проблемы в моделировании угроз и оценивании рисков…

Анализ угроз доступности информационной системы. Переменные, их классификация и описание в моделировании. Проблемы обеспечения информационной безопасности в открытых компьютерных системах.

Современные проблемы в области информационной…

Угроза раскрытия параметров системы. Угроза нарушения конфиденциальности.

Угроза нарушения доступности. Носителей информации.

контроль над режимом работы персонала КС

Информационная безопасность для бизнес-организаций

− персонал, обслуживающий технические средства корпоративной информационной системы компании

Основные термины (генерируются автоматически): информационная безопасность, вид угроз, автоматизированная система, передача информации, нарушитель…

Анализ состава угроз для информационной безопасности…

информационная безопасность, обслуживающий персонал, угроза сбоя функционирования системы, информационный обмен, данные, высокоорганизованная система типа, городское население, проблема, состав…

Угрозы информационной безопасности образовательного…

Случайные – угрозы, вызванные ошибками или халатностью персонала

По аспекту информационной безопасности: Угрозы конфиденциальности, угрозы целостности, угрозы доступности.

Угрозы безопасности информации в автоматизированных системах

Следующим видом непреднамеренных угроз безопасности системы являются ошибки при разработке системы и ошибки в комплексах алгоритмов и программ (системные, алгоритмические, программные или технологические).

Направления защиты данных в интеллектуальных системах…

К угрозам сбоя функционирования системы вследствие проблем с данными относятся порча данных, их модификация при разрешенном доступе (обслуживающий персонал); как умышленные, так и неумышленные ошибки ввода…

Проблемы обнаружения подмены законного оператора ключевой…

‒ 50–55 % результат неумышленных ошибок персонала и/или пользователей системы в результате небрежности, халатности или некомпетентности.

По данным специалистов CSI с инсайдерскими угрозами столкнулись 59 % организаций [5].

Проблемы информационной безопасности при использовании…

риск, угроза, защита информации, злоумышленник, ERP-система, атака.

Методика проведения аудита информационной безопасности информационных систем персональных данных в негосударственных пенсионных фондах.

Общие проблемы в моделировании угроз и оценивании рисков…

Анализ угроз доступности информационной системы. Переменные, их классификация и описание в моделировании. Проблемы обеспечения информационной безопасности в открытых компьютерных системах.

Современные проблемы в области информационной…

Угроза раскрытия параметров системы. Угроза нарушения конфиденциальности.

Угроза нарушения доступности. Носителей информации.

контроль над режимом работы персонала КС

Информационная безопасность для бизнес-организаций

− персонал, обслуживающий технические средства корпоративной информационной системы компании

Основные термины (генерируются автоматически): информационная безопасность, вид угроз, автоматизированная система, передача информации, нарушитель…

Содержание:

ВВЕДЕНИЕ

Развитие всемирной экономики характеризуется все большей зависимостью рынка от существенного объема информационных потоков, а принятие решений во всех сферах жизнедеятельности компаний или предприятий все в большей степени основывается на информационных процессах. Исследование данных процессов с дальнейшей выработкой управляющих решений выполняется на базе информационных моделей, сформированных на нынешних информационно-телекоммуникационных технологиях.

Информационный ресурс стает одним из основных источников экономической эффективности компаний. Практически наблюдается тенденция, когда любые жизнедеятельности компаний стают зависимы от информационного развития, в процессе которого они сами формируют информацию и сами же ее употребляют. Потому защита информации является самостоятельным и значимым направлением деятельности компании. [3]

Несмотря на все растущие усилия по формированию технологий защиты ее уязвимость информации не только не понижается, а также постоянно повышается. В нынешнее время огромные иностранные компании до 40% прибыли вносят в безопасность. В РФ также увеличивается тенденция повышения ассигнований в обеспечении ИБ. Фактически во всех устойчиво функционирующих компаниях сформированы службы безопасности. Эффективность работоспособности такого типа служб в большинстве зависит от грамотного внесения определенных средств и профессионального подхода в вопросах организации системы защиты данных.

На данном этапе развития ключевыми угрозами безопасности компании представляют собой угрозы в сфере информационного обеспечения. Последствиями эффективного проведения информационных налетов могут стать искажение или компрометация личной информации, навязывание ложной информации, несоблюдение поставленного регламента сбора, передачи и обработки информации, сбои и отказы в работе технических систем, которые вызваны непреднамеренными и преднамеренными действиями, как со стороны преступных сообществ, со стороны конкурентов, так и со стороны сотрудников организации.

К одной из наиболее основных задач в области обеспеченья безопасности нужно отнести проектирование комплексной системы защиты данных, которая включает создание и введение всех нынешних технологий, средств и методов, которые обеспечивают защиту компании от всех типов угроз, и гарантируют его устойчивое развитие в нынешних условиях.

С появлением информационных технологий появилась и необходимость повышенного внимания к вопросам информационной безопасности. Временная недоступность. Несанкционированное использование или, в худшем случае, разрушение информационного ресурса могут наносить компаниям очень значительный вред, а главное, материальный ущерб.

Без защиты компьютерных информационных систем, внедрение этих систем в компанию может и оказаться экономически невыгодным. Значительные потери данных, что хранятся и обрабатываются в компьютерных сетях, потери конфиденциальности данных — результаты незащищенности компьютерных информационных систем.

В данной работе описана значимая часть информационной безопасности – угрозы. Описаны понятия и виды угроз безопасности в компьютерных информационных системах. Добиться раскрытие темы не возможно без определений и критерий классификации угроз, наиболее распространенных угроз доступности с примерами, описания вредоносного ПО, основных угроз целостности и конфиденциальности.

Объектом в работе выступают угрозы информационной безопасности, предметом – их виды и состав.

Целью работы является исследование видов и состав угроз информационной безопасности.

Для достижения заданной цели в работе необходимо выполнить ряд задач:

— рассмотреть основные определения и критерии классификации;

— выявить состав и виды угроз информационной безопасности (ИБ);

— рассмотреть наиболее распространяемые угрозы конфиденциальности, целостности и доступности;

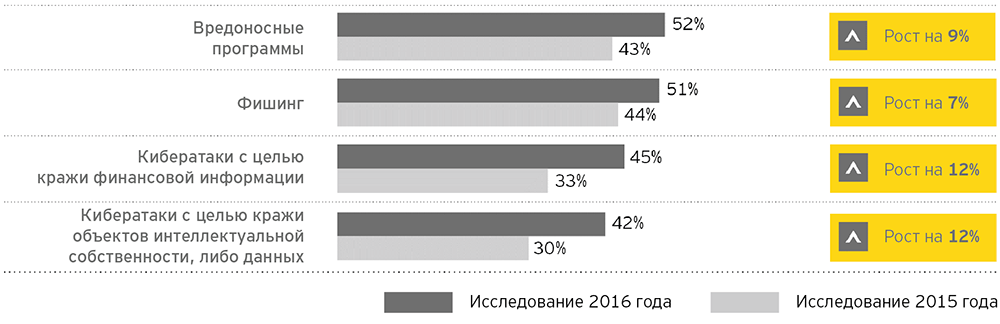

— рассмотреть статистику угроз ИБ и ее направления деятельности.

При написании работы были применены такие методы научного исследования, как изучение научной литературы по теме исследования, нормативно-правовой базы, аналитический и сравнительный методы.

Глава 1. Теоретические сведения о угрозах информационной безопасности

1.1 Основные определения и критерии классификации угроз

К основным определениям можно отнести само понятие угрозы, а также атаки, злоумышленника, источниками угрозы, уязвимых мест, окна опасности. [1,5,16]

Под угрозой понимают потенциальную возможность нарушить информационную безопасность каким-либо образом.

Атака — это попытка сделать (реализовать) угрозу. А тот кто это хочет сделать называют злоумышленником. Если злоумышленник реализовал угрозу его можно назвать источником угрозы.

Возможность доступа определенных лиц к важному оборудованию или ошибки программного обеспечения, другими словами, это называется уязвимыми местами в компьютерных информационных системах. Именно наличие этих мест чаще всего и является следствием наличия угроз.

Нужно ввести при рассмотрении угроз такое понятие как окно безопасности – это определенный промежуток времени от возможности использовать место компьютерной информационной системы до ликвидации этого места. Т.е., существование окна безопасности равносильно существованию успешных атак на информационную систему.

Ели говорить о программном обеспечении, то окно появляется с появлением ошибки в программном обеспечении и ликвидируется при решении этой ошибки.

Окно безопасности систем может существовать значительно долго –дни и даже недели, и за это время в любой компании должны узнать о средствах использования проблемы в защите, также должны быть выпущены соответствующие заплаты которые должны уже быть установлены в защищаемой ИС.

Угрозы можно классифицировать по аспекту безопасности информационных систем, по компонентам систем, по способу осуществления и по расположению источников угроз.

Аспектами информационной безопасности может быть доступность, целостность, конфиденциальность. Именно против него угрозы направлены в первую очередь.

Угрозы нацелены именно на компоненты информационных компьютерных систем. К ним можно отнести программы, данные, аппаратуру, поддерживающую инфраструктуру.

Способ существования говорит нам что угрозы могут быть не только нацеленными на результат, а могут просто быть случайными. К ним относят случайные угрозы и угрозы преднамеренные. Могут носить как природный так и техногенный характер.

И по расположению источников угрозы можно разделить на внутренние и внешние, так как они могут происходить как внутри информационной системы, так и вне ее.

1.2 Направления обеспечения ИБ

С учетом сформировавшейся практики обеспечения ИБ и в соответствии с условиями руководящих документов в области ИБ, подчеркивают такие типы защиты данных:

Правовая защита данных — защита данных правовыми методами, которая включает в себя создание нормативных и законодательных документов (актов), которые регулируют отношения субъектов по защите данных, использование таких документов (актов), а также контроль и надзор за их исполнением.

Техническая защита данных — защита данных, заключающаяся в обеспечении некриптографическими методами ИБ, подлежащих (подлежащей) защите в соответствии с функционирующим законодательством, с использованием технических, программно-технических и программных средств.

Криптографическая защита данных — защита данных с помощью ее криптографического преобразования.

Физическая защита данных — защита данных путем использования организационных мероприятий и совокупности средств, формирующих препятствия для несанкционированного проникновения или доступа неуполномоченных физ.-лиц к объекту защиты.

Организационные мероприятия по обеспечению физической защиты данных предусматривают постановку режимных, территориальных, временных, пространственных ограничений на условия применения и распорядок работы объекта защиты. При том к объектам защиты информации могут относится: здание (сооружение), охраняемая территория, отдельное помещение, информационные ресурсы и (или) информация объекта информатизации.

Организационная защита информации –регламентация деятельности компании и взаимоотношений сотрудников на нормативно – правовой базе, существенно затрудняющей или исключающей неправомерное освоение конфиденциальными данными и проявление внешних и внутренних угроз.

Только комплексное использование всех типов защиты информации обеспечивает требуемый и достаточный уровень ИБ предприятия. [6,10,21]

1.3 Вредоносное ПО

Внедрение в атакуемые системы вредоносного ПО есть опаснейший способ проведения атак. Выделяют грани вредоносного ПО, такие как вредоносная функция, способ распространения и внешнее представление. [2,15]

Можно ввести такое понятие как бомба вредоносной функции, т.е. назовем так часть, составляющую разрушительную функцию. Бомба, как и любая другая программа, может обладать сколь угодно сложной логикой, поэтому спектр вредоносных функций неограничен.

Но обычно бомбы используют для внедрения другого вредоносного ПО, агрессивного потребления ресурсов, получения контроля над атакуемой системой и изменения или разрушения программ и данных.

По механизму распространения бывают вирусы и черви.

Вирусом называют код, который может распространятся путем внедрения в другие программы.

Черви – так же код, но который самостоятельно, т.е. без внедрения в другие программы, может вызывать распространение своих копий по информационным компьютерным системам и выполнять их путем запуска заряженной программы.

Обычно вирусы распространяются локально в пределах узла сети, т.е. что бы передаваться по сети им нужна дополнительная помощь (пересылка зараженного файла), а черви, наоборот, в первую очередь распространяются по сети.

Черви так же могут, к примеру, «сесть» полосу пропускания сети и ресурсы почтовых систем, тем самым можно сказать что само распространение вредоносного ПО вызывает агрессивное потребление ресурсов и, следовательно, является вредоносной функцией.

Троянским называется вредоносный код, который выглядит как функционально полезная программа. Т.е. обычная программа, будучи пораженная вирусом, становится троянской, иногда их изготавливают вручную и подсовывают доверчивым пользователям имея привлекательный вид. [4]

Глава 2. Виды и состав угроз безопасности

2.1 Общие сведения

Под угрозой безопасности информации понимается множество факторов и условий, формирующих потенциальную или реально явную опасность нарушения ИБ. [7]

Фактор, который воздействует на защищенную информацию – это явление, процесс или действие, в результате которого возможна утечка, уничтожение защищенной информации, искажение, блокировка доступа к ней.

Источник угрозы ИБ — субъект (материальный объект, физическое лицо или физическое явление), которое является непосредственной причиной появления угрозы ИБ.

Уязвимость информационной системы (брешь)- свойство информационной системы, которая обусловливается возможностью выполнения угроз безопасности обрабатываемых в ней данных.

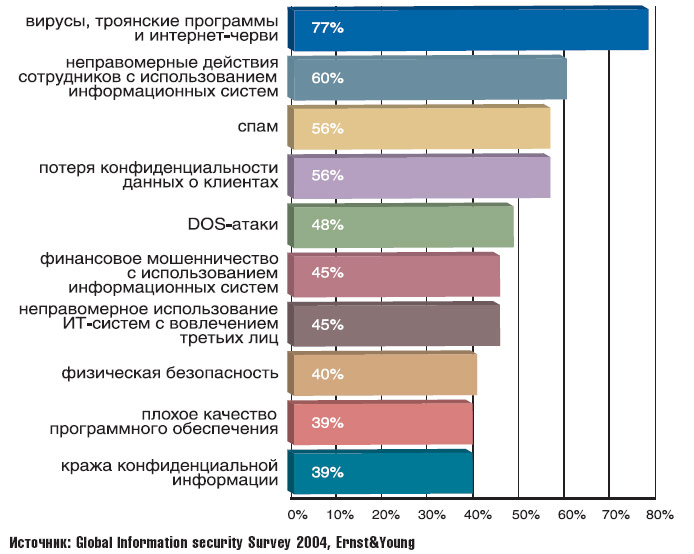

По отношению к информационным ресурсам и информации можно подчеркнуть угрозы конфиденциальности, целостности, доступности и достоверности информации, которые появляются в разных формах нарушений (рисунок 1.). [20]

За правилом, вышеупомянутые угрозы информационных ресурсов применяются такими способами:

1) Через существующие агентурные источники в органах муниципального управления и коммерческих структурах, содержащих возможность получения личной информации (суды, коммерческие банки, налоговые органы и так далее).

2) Посредством подкупа лиц, непосредственно которые работают в структурах или организации, напрямую связанных с ее работой.

2) Посредством перехвата данных, циркулирующих в средствах и системах связи и вычислительной технике с помощью технических средств съема и разведки информации.

4) Посредством про слушки индивидуальных переговоров и иными способами несанкционированного доступа к источникам личной информации.

Угрозы информационной

безопасности

Проявляются в нарушениях

ЦЕЛОСТНОСТИ

КОНФИДЕНЦИАЛЬНОСТИ

ДОСТУПНОСТИ

- Разглашение

- Утечка

- НДС

- Искажения

- Ошибки

- Потери

- Фальсификации

- Нарушение связи

- Воспрещение получения

Рисунок 1. Воздействие угроз информации на критерии ИБ

ИБ проявляет воздействие на защищенность интересов в разных сферах жизнедеятельности государства и общества. В любой из них содержатся свои особенности обеспечения ИБ, которые связаны со спецификой объектов обеспеченья безопасности, ступенью их уязвимости по отношению угроз ИБ. [8,14]

К примеру, с позиции обеспечения ИБ в компьютерных системах (КС) все количество потенциальных угроз ИБ в компьютерных системах может быть поделено на два класса.

Угрозы, которые не повязаны с намеренными действиями злоумышленников и выполняются в неожиданные моменты времени, называют непреднамеренными или случайными.

Использование угроз данного класса приводит к большим потерям данных (по статистической информации — до 80% от ущерба, который нанесен информационным ресурсам компьютерных систем разными угрозами). Так же могут, выполняется уничтожения, нарушения целостности и доступности информации. Не часто нарушается конфиденциальность информации, но при этом формируются предпосылки для злоумышленного влияния на информацию.

Аварии и стихийные бедствия чреваты более разрушительными результатами для информации, так как носители данных подвергаются физическому разрушению, данные теряются или доступ к ним стает невозможен.

Отказы и сбои сложных систем неизбежны. В результате отказов и сбоев нарушается функциональность технических средств, искажаются и уничтожаются программы и данные, нарушается алгоритм работоспособности устройств. Нарушения алгоритмов работоспособности отдельных устройств и узлов могут также послужить причиной нарушения конфиденциальности информации. К примеру, отказы и сбои средств выдачи данных могут привести к неразрешенному доступу к данным путем несанкционированной ее передачи в канал связи, на устройство печати и тому подобное. [19]

Ошибки при разработке компьютерных систем, программные и алгоритмические ошибки сводятся к последствиям, схожим к последствиям (отказов и сбоев технических средств). Кроме этого, данные ошибки могут быть применены злоумышленниками для влияния на ресурсы компьютерных систем. Основную опасность представляют ошибки в операционных системах (ОС) и в программных средствах защиты данных.

Согласно информации Национального института стандартов и технологий США (NIST) 65% ситуаций нарушения ИБ появляется в результате ошибок обслуживающего персонала и пользователей. Некомпетентное, невнимательное или небрежное использование функциональных обязанностей работниками приводят к потере, нарушению конфиденциальности и целостности информации, а также компрометации механизмов защиты.

Иной класс угроз ИБ в КП составляют преднамеренно формируемые угрозы. Угрозы данного класса в согласовании с их физической сущностью и механизмами применения могут быть разбиты по пяти группам:

— универсальный или классический шпионаж и диверсии;

— несанкционированный доступ к данным;

— наводки и электромагнитные излучения;

— разновидность структур;

— вредоносное программное обеспечение.

В качестве источников ненужного воздействия на ресурсы информации по-прежнему важны средства и методы диверсий и шпионажа, которые применялись и применяются для добычи или уничтожения данных. Данные методы также эффективны и действенны в условиях использования КС. Чаще всего они применяются для получения информации о системе защиты с целью взлома системы, а также для похищения и уничтожения информационных ресурсов.

Угрозы в коммерческой деятельности также содержат личные особенности. [11,17]

По отношению к отдельной организации есть такие ключевые типы внешних угроз:

— Бесчестные конкуренты.

— Формирования и криминальные группы.

— Противозаконные воздействия иных организаций и лиц административного аппарата, также и налоговых служб.

— Нарушение введенного регламента сбора, передачи и обработки данных.

Основные типы внутренних угроз:

— Намеренные преступные воздействия личного персонала организации.

— Не намеренные действия и погрешности сотрудников.

— Отказ технических средств и оборудования.

— Сбои ПО средств обработки данных.

Внешние и внутренние угрозы очень тесно взаимодействуют. К примеру, общая тенденция криминализации хозяйственных деяний ведет к понижению морально-этических норм персонала всех рангов, зачастую толкает их на действия, которые наносят ущерб компании.