|

0 / 0 / 0 Регистрация: 31.01.2016 Сообщений: 65 |

|

|

1 |

|

|

Server 2016 Ошибка при понижении контроллера домена24.11.2020, 17:39. Показов 2911. Ответов 3

Здравствуйте, есть сеть с доменом, есть два КД. На втором КД решил добавить один хдд и сделать раид для ускорения! Сделал бекап акронисом, потом восстановил его на раид. Все заработало, все круто! Но оказывается не совсем! Перестала работать репликация, служба нетлогон приостановлена! Это я заметил примерно через пару месяцев! Начал читать и потом я понял что я попал на USNRollBack. Что поделать, решил делать «по научному», то есть понизить контроллер и потом снова сделать его КД. Но и тут не все так просто, понижаться он не хочет! Выдает ошибку: Сбой операции по следующей причине DFS Replication: Главное конечное имя неверно. Это если галочка удалить принудительно, а если без нее то пишет что то вроде конечный сервер отвергает запрос на репликацию! что то в этом роде!

__________________ 0 |

|

352 / 164 / 61 Регистрация: 01.06.2015 Сообщений: 656 |

|

|

26.11.2020, 12:12 |

2 |

|

РешениеПредставьте, что у вас КД сдох (что собственно и произошло), забейте на него и поставите новый, старый выкосите через ntdsutil 0 |

|

0 / 0 / 0 Регистрация: 31.01.2016 Сообщений: 65 |

|

|

26.11.2020, 15:29 [ТС] |

3 |

|

забейте на него и поставите новый это самый простой вариант, но хотелось бы решение проблемы не молотком! 0 |

|

352 / 164 / 61 Регистрация: 01.06.2015 Сообщений: 656 |

|

|

26.11.2020, 21:08 |

4 |

|

Это самый дешёвый вариант. Вы больше человекочасов на ремонт и разбор полётов потратите, который ни какой ощутимой пользы не принесёт + не дай Бог ещё второй (последний) КД ушатаете… Не по теме: Кроме того это даже не я придумал: лет пятнадцать назад я это мнение от представителей МС на одной из конференций услышал. Вряд-ли с того времени что-то поменялось. 0 |

Понижение контроллера домена и удаление роли AD DS

Обновлено: 04.05.2021

Обновлено: 04.05.2021

Опубликовано: 27.06.2020

Опубликовано: 27.06.2020

Используемые термины: Active Directory, FSMO.

Мы рассмотрим пример корректного удаление роли Active Directory Domain Services для Windows Server 2012 / 2012 R2 / 2016 / 2019.

Процесс полного удаления разобьем на несколько этапов:

1. Подготовка среды AD

Перенос ролей контроллера домена

Проверка состояния AD

2. Понижение уровня контроллера домена до рядового сервера

Графический интерфейс

Powershell

3. Удаление роли AD DS

Графический интерфейс

Powershell

4. Вывод сервера из домена

Графический интерфейс

Powershell

Вопросы и ответы

Подготовка системы

Если в нашей среде AD не один контроллер домена и мы не хотим удалять сам домен, а только один из его серверов со службой каталогов, стоит выполнить предварительные операции, чтобы минимизировать возможные проблемы.

Перенос ролей контроллера домена

Active Directory насчитывает 5 FSMO ролей, которые отвечают за корректную работу службы каталогов. Смотрим, на каких серверах запущены данные роли с помощью команд в Powershell:

Get-ADForest dmosk.local | ft DomainNamingMaster, SchemaMaster

Get-ADDomain dmosk.local | ft InfrastructureMaster, PDCEmulator, RIDMaster

* где dmosk.local — домен, для которого нужно узнать назначенные роли FSMO.

Если какие-то роли назначены на сервере, который планируется понизить, то необходимо с помощью команды типа:

Move-ADDirectoryServerOperationMasterRole <имя сервера, куда переносим> <название роли>

… передать роль.

Подробнее о передаче и захвате в инструкции Управление FSMO ролями Active Directory с помощью Powershell.

Проверка состояния AD

На любом из контроллеров домена вводим команду:

dcdiag /a /q

Данная команда запустит проверку состояния среды AD и выдаст ошибки, если такие будут. Необходимо обратить внимание на сообщения и, по возможности, решить проблемы.

Понижение контроллера домена

Первым шагом понизим наш сервер до рядового сервера. Это можно сделать с помощью графического интерфейса, Powershell или командной строки.

Графика

Открываем Диспетчер серверов и переходим в Управление — Удалить роли и компоненты:

Если откроется окно с приветствием, то просто нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

В окне «Выбор целевого сервера» выбираем сервер, для которого мы будем понижать уровень AD:

… и нажимаем Далее.

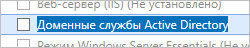

Снимаем галочку Доменные службы Active Directory. откроется окно в котором отобразится список компонентов для удаления — нажимаем Удалить компоненты:

Система вернет ошибку с предупреждением, что сначала нужно понизить AD — кликаем по ссылке Понизить уровень этого контроллера домена:

В следующем окне мы увидим предупреждение о том, что компьютер будет перезагружен и возможность принудительно понизить уровень — просто нажимаем Далее:

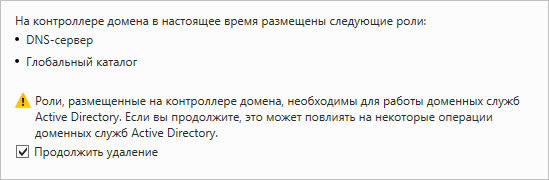

Система отобразит роли AD, которые будут удалены. Ставим галочку Продолжить удаление и нажимаем Далее:

Вводим дважды пароль учетной записи локального администратора, который будет использоваться после понижения до рядового сервера:

Кликаем по Понизить уровень:

Процесс займет какое-то время. После мы увидим «Уровень контроллера домена Active Directory успешно понижен»:

Сервер автоматически будет перезагружен.

Powershell

Открываем консоль Powershell от администратора и вводим:

Uninstall-ADDSDomainController

Система запросит пароль для локальной учетной записи администратора, которая будет использоваться после понижения — задаем новый пароль дважды:

LocalAdministratorPassword: **********

Подтвердить LocalAdministratorPassword: **********

Мы получим предупреждение о перезагрузки сервера. Соглашаемся:

После завершения этой операции сервер будет автоматически перезапущен. Когда вы удалите доменные службы Active

Directory на последнем контроллере домена, этот домен перестанет существовать.

Вы хотите продолжить эту операцию?

[Y] Да — Y [A] Да для всех — A [N] Нет — N [L] Нет для всех — L [S] Приостановить — S [?] Справка

(значением по умолчанию является «Y»): A

Для выполнения команды уйдет некоторое время, после чего сервер уйдет в перезагрузку.

Удаление роли AD DS

После понижения сервера роль, по-прежнему, будет установлена. Для ее удаления мы также можем воспользоваться графической оболочкой или командной строкой.

Графика

В диспетчере серверов кликаем снова по Управление — Удалить роли и компоненты:

Среди серверов выбираем тот, на котором будем удалять роль:

* сервер может быть только один. Тогда выбираем его.

Снимаем галочку Доменные службы Active Directory, в открывшемся окне кликаем по Удалить компоненты:

Галочка для доменных служб будет снята:

… кликаем по Далее несколько раз.

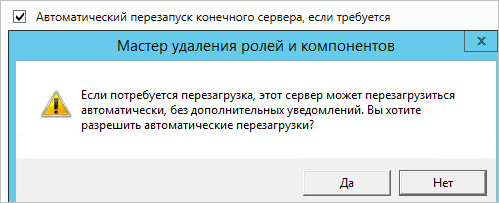

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется и подтверждаем действие ответом Да:

Роль будет удалена, а сервер отправлен в перезагрузку.

Powershell

Запускаем Powershell от администратора и вводим:

Remove-WindowsFeature -Name AD-Domain-Services

Роль контроллера будет удалена. Мы должны увидеть сообщение:

ПРЕДУПРЕЖДЕНИЕ: Чтобы завершить удаление, вам необходимо перезапустить этот сервер.

Перезагружаем сервер:

shutdown -r -t 0

Вывод сервера из домена

В случае, если у нас есть другие контроллеры домена, наш сервер останется в домене. При необходимости его окончательного вывода из эксплуатации, стоит вывести его из среды AD.

Графика

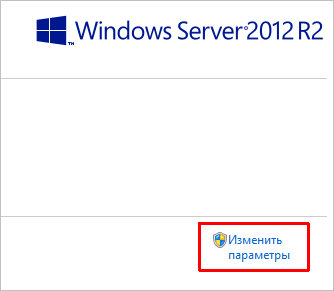

Открываем свойства системы (команда control system или свойства Компьютера) и кликаем по Изменить параметры:

В открывшемся окне нажимаем на Изменить:

И переводим компьютер в рабочую группу:

* в данном примере в группу с названием WORKGROUP.

Система запросит логин и пароль от пользователя Active Directory, у которого есть права на вывод компьютеров из домена — вводим данные.

Если все сделано верно, мы должны увидеть окно:

После перезагружаем сервер или выключаем его.

Powershell

Запускаем Powershell от имени администратора и вводим:

Remove-Computer -UnjoinDomaincredential dmoskmaster -PassThru -Verbose

* где dmoskmaster — учетная запись в домене с правами вывода компьютеров из AD.

Соглашаемся продолжить, ознакомившись с предупреждением:

Подтверждение

Чтобы войти в систему на этом компьютере после его удаления из домена, вам потребуется пароль учетной записи локального

администратора. Вы хотите продолжить?

[Y] Да — Y [N] Нет — N [S] Приостановить — S [?] Справка (значением по умолчанию является «Y»): Y

Перезагружаем компьютер:

shutdown -r -t 0

… или выключаем:

shutdown -s -t 0

Вопросы и ответы

Дополнительные сведения относительно понижения и удаления AD.

1. Как удалить дочерний домен?

Мы должны быть уверены, что в данном домене не осталось важных ресурсов предприятия. После необходимо по очереди удалить все контроллеры домена по данной инструкции. При удалении последнего сервера AD для дочернего домена, будет удален сам дочерний домен из леса.

2. Как понизить режим работы домена?

Данный режим не понизить — это односторонняя операция. Максимум, что можно сделать, это восстановить службу AD из резервной копии, когда режим был нужного уровня.

3. Что делать, если умер основной контроллер домена?

Рассмотрим несколько вариантов:

- Если есть резервная копия, восстанавливаемся из нее.

- Если в среде несколько контроллеров домена, захватываем FSMO-роли (подробнее в инструкции Управление FSMO ролями Active Directory с помощью Powershell) и вручную удаляем уже несуществующий контроллер. После можно поднять новый контроллер, сделав его резервным.

- Хуже, когда нет ни копий, ни второго контроллера. В таком случае, поднимаем новый контроллер, создаем новый лес, домен и переводим все компьютеры в него.

4. Что делать, если контроллер домена возвращает ошибку при понижении?

Самый лучший способ, разобраться с ошибкой, решив проблему, которая ее вызывает. Если это не удалось сделать, принудительно понижаем сервер командой:

dcpromo /forceremoval

- Remove From My Forums

Не удается повысить роль сервера до вторичного КД, в домене. Предварительные требования.

-

Вопрос

-

При попытки повысить роль сервера до очередного КД в существующем домене, останавливаемся на этапе проверки предварительных требований. Проверку не прозодим с ошибкой «Сбой проверки предварительных требований для повышения уровня контроллера домена. Сервер

сертификатов установлен.» Подскажите куда копать?

Ответы

-

Мда, собственно просто заработался, не надо ставить несколько ролей одновременно, лучше по одной.

- Помечено в качестве ответа

6 декабря 2012 г. 6:50

- Помечено в качестве ответа

При понижении роли контроллера домена Active Directory может появиться следующая ошибка:

Операция не выполнена по следующей причине:

Доменным службам Active Directory не удалось передать оставшиеся в разделе DC=ForestDnsZones,DC=test,DC=local данные контроллеру домена Active Directory SRV-1.test.local.

«В службе каталогов утеряна обязательная информация и невозможно определить владельца передаваемых монопольных операций (FSMO).»

или на английском:

Active Directory Domain Services could not transfer the remaining data in directory partition DC=ForestDNSZones,DC= test ,DC=local to Active Directory Domain Controller SRV-1.DOMAIN.LOCAL.

“The directory service is missing mandatory configuration information, and is unable to determine the ownership of floating single-master operation roles.

Данная ошибка может возникнуть из-за того, что ранее роли FSMO были переданы не корректно другому КД, например в случае выхода из строя основного КД, роли были принудительно захвачены резервным контроллером.

В интернетах ходит одна и та же инструкция от сайта к сайту, например тут. Инструкция в целом рабочая, но не совсем понятная тому, кто с этим никогда не сталкивался.

Попробую решить данную проблему и написать более подробную инструкцию по решению данной проблемы.

Первым делом, нам необходимо подключиться к текущему КД-хозяину инфраструктуры (Infrastructure master). Чтобы выяснить, какой из КД держит роли, выполним запрос в командной строке:

> netdom query fsmoВ ответ получим следующую информацию:

Хозяин схемы SRV-DC2.test.local

Хозяин именования доменов SRV-DC2.test.local

PDC SRV-DC2.test.local

Диспетчер пула RID SRV-DC2.test.local

Хозяин инфраструктуры SRV-DC2.test.local

Команда выполнена успешно.Подключаемся по RDP к серверу, указанному напротив «Хозяин инфраструктуры» и выполняем следующие операции в консоли «Редактирование ADSI» (adsiedit.msc).

Найдем DN (distinguishedName) контроллера с ролью «Хозяин инфраструктуры», т.е. нашего сервера, к которому подключены

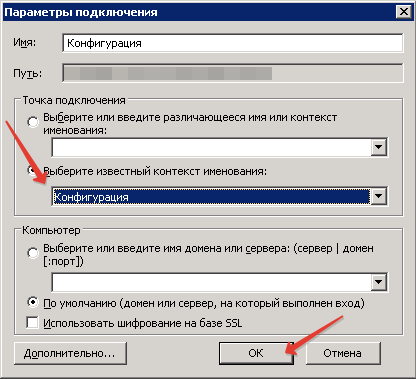

- Для этого в консоли ADSIedit щелкаем ПКМ по корню консоли и выбираем «Подключение к…».

- В открывшемся окне выбираем «Точка подключения» => «Выберите известный контекст именования» => «Конфигурация», жмем «ОК».

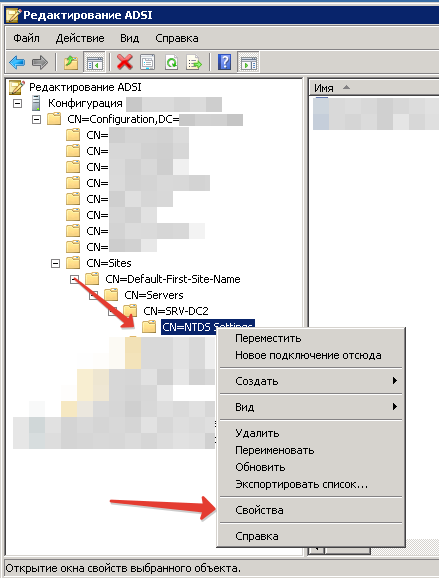

- Далее в дереве консоли движемся по следующему пути: «CN=Configuration» => «CN=Sites» => «CN=Default First-Site-Name» (или ваше имя сайта) => «CN=Servers» => «CN=Имя_вашего_КД» (который является хозяином инфраструктуры) => «CN=NTDS Settings».

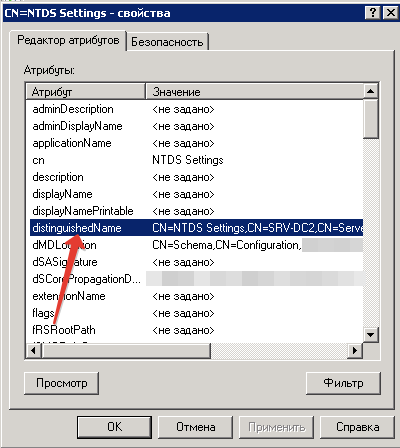

- Жмем ПКМ по разделу «CN=NTDS Settings» и выбираем «Свойства».

- В открывшемся окне находим атрибут «distinguishedName» и открываем его двойным щелчком ЛКМ, копируем значение атрибута во временный текстовый файлик. Значение будет примерно таким: «CN=NTDS Settings,CN=SRV-DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=local». Закрываем редактор атрибутов и свойства «CN=NTDS Settings».

Пояснения в виде скриншотов:

Найдем и изменим атрибут fSMORoleOwner в контексте ForestDnsZones

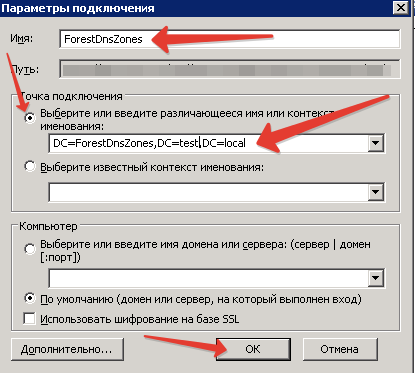

- Для этого в консоли ADSIedit снова щелкаем ПКМ по корню консоли и выбираем «Подключение к…».

- В открывшемся окне, для удобства введем «Имя: ForestDnsZones» и выберем «Точка подключения» => «Выберите или введите различающееся имя или контекст именования» => «DC=ForestDnsZones,DC=test,DC=local», жмем «ОК». Естественно, вместо «DC=test,DC=local» указываем свой домен.

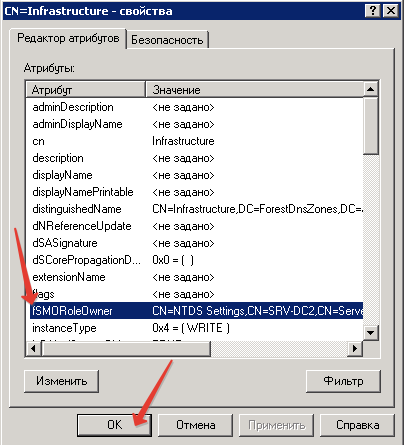

- В дереве консоли открываем раздел «DC=ForestDnsZones,DC=test,DC=local», а в окне содержимого находим объект «CN=Infrastructure», открываем его свойства двойным щелчком ЛКМ.

- В свойствах находим атрибут «fSMORoleOwner» и изменяем его значение (двойной клик ЛКМ) на значение DN нашего контроллера, которое мы копировали во временный текстовый файл. Сохраняем изменения нажатием на «Ок» в редакторе и «Ок» в свойствах.

Пояснения в виде скриншотов:

Найдем и изменим атрибут fSMORoleOwner в контексте DomainDnsZones

- Для этого в консоли ADSIedit снова щелкаем ПКМ по корню консоли и выбираем «Подключение к…».

- В открывшемся окне, для удобства введем «Имя: DomainDnsZones» и выберем «Точка подключения» => «Выберите или введите различающееся имя или контекст именования» => «DC=DomainDnsZones,DC=test,DC=local», жмем «ОК». Как и ранее, вместо «DC=test,DC=local» указываем свой домен.

- В дереве консоли открываем раздел «DC=DomainDnsZones,DC=test,DC=local», а в окне содержимого находим объект «CN=Infrastructure», открываем его свойства двойным щелчком ЛКМ.

- В свойствах находим атрибут «fSMORoleOwner» и изменяем его значение (двойной клик ЛКМ) на значение DN нашего контроллера, которое мы копировали во временный текстовый файл. Сохраняем изменения нажатием на «Ок» в редакторе и «Ок» в свойствах.

Пояснения в виде скриншотов:

После выполнения всех манипуляций, ошибка будет исправлена и можно будет снова пробовать понижать роль КД до рядового сервера.

Сообщение об ошибке Произошла ошибка при попытке настроить этот компьютер в качестве контроллера домена, скорее всего, это произойдет при попытке повысить уровень вашего компьютера в качестве контроллера домена. В этом посте мы предложим наиболее подходящее решение этой проблемы.

Произошла ошибка при попытке настроить этот компьютер как контроллер домена.

Если вы столкнулись с этой проблемой, вы можете попробовать любое из наших рекомендуемых ниже решений, чтобы решить эту проблему.

- Перезагрузите серверный компьютер

- Используйте оснастку dsa.msc на существующем контроллере домена

Давайте посмотрим на описание процесса, связанного с каждым из перечисленных решений.

1]Перезагрузите серверный компьютер

Самое быстрое решение этой проблемы. Произошла ошибка при попытке настроить этот компьютер как проблему с контроллером домена, чтобы выполнить полный перезапуск серверного компьютера, как и клиентских компьютеров.

Как только сервер завершит загрузку, вы можете попробовать продвижение DC. Если ошибка не исчезнет, попробуйте следующее решение.

2]Удалите отказавшую учетную запись серверного компьютера.

Сделайте следующее:

- Запустите оснастку «Active Directory — пользователи и компьютеры» (dsa.msc).

- Щелкните Компьютеры на левой панели.

- На правой панели щелкните правой кнопкой мыши отказавший сервер, к которому вы присоединились как рядовой сервер, и выберите «Удалить» в контекстном меню. Это должно объединить репликацию AD.

- Затем запустите команду sysdm.cpl на сервере, которому не удалось повысить роль контроллера домена, и принудительно удалите его из домена.

- Затем удалите роль AD DS.

- Перезагрузите сервер и снова установите роль сервера AD DS.

Теперь вы можете повторить попытку повысить роль компьютера в качестве контроллера домена, используя на этот раз учетные данные повышения в формате домен пользователь.

Дополнительные замечания

В приведенной ниже таблице (получена от Microsoft) показаны все встроенные журналы (по умолчанию включены и настроены для максимальной детализации), которые являются наиболее важным инструментом для устранения проблем с повышением и понижением уровня контроллера домена.

Читайте дальше: Windows Server застрял на экране «Применение настроек компьютера».

.

- Remove From My Forums

-

Question

-

Currently, we are testing server 2012 in our environment and using a 180 day trial version. Wanting to remove the complex password account restriction, I noticed that all removal options are grayed out, as the trial server is listed as a domain controller

(although no accounts have been setup and no one is logging onto it).Using the «remove roles and features» option, I attempted to uninstall the active directory certificate services (after unchecking the box), but received a warning that the server must be demoted. Ok.

So, now I follow through the process, check the «last domain controller» checkbox (I had previously checked the «force demotion» but that failed) and click the «demote» button.

Fine.

One would expect that the server would be demoted, it would reboot and all would be just as requested.

No such luck.

Received a «certificate server is installed» error and the demotion will not proceed. Tried it several more times with the same results. Any suggestions?

Thanks.

Dan David

-

Edited by

Wednesday, May 28, 2014 7:15 PM

-

Edited by

Answers

-

First if you plan on using this in a production environment ever you can’t convert a evaluation license to a full license if the Domain controller role is installed.

domain controllers have their own default policy, for just the opposite of what you are trying to do, it leaves the domain controllers hardened if someone changes the default domain policy, if you still have a stable server you should be able to go

to the group policy management and adjust the security policy on the «default domain controller» policy.It sounds like you may have a server that is in a unstable state not a dc but it thinks it is may be? if that is the case starting over may be a fastest way to correct.

-

Marked as answer by

Amy Wang_

Monday, June 9, 2014 2:28 AM

-

Marked as answer by

При понижении роли контроллера домена Active Directory может появиться следующая ошибка:

Операция не выполнена по следующей причине:

Доменным службам Active Directory не удалось передать оставшиеся в разделе DC=ForestDnsZones,DC=test,DC=local данные контроллеру домена Active Directory SRV-1.test.local.

«В службе каталогов утеряна обязательная информация и невозможно определить владельца передаваемых монопольных операций (FSMO).»

или на английском:

Active Directory Domain Services could not transfer the remaining data in directory partition DC=ForestDNSZones,DC= test ,DC=local to Active Directory Domain Controller SRV-1.DOMAIN.LOCAL.

“The directory service is missing mandatory configuration information, and is unable to determine the ownership of floating single-master operation roles.

Данная ошибка может возникнуть из-за того, что ранее роли FSMO были переданы не корректно другому КД, например в случае выхода из строя основного КД, роли были принудительно захвачены резервным контроллером.

В интернетах ходит одна и та же инструкция от сайта к сайту, например тут. Инструкция в целом рабочая, но не совсем понятная тому, кто с этим никогда не сталкивался.

Попробую решить данную проблему и написать более подробную инструкцию по решению данной проблемы.

Первым делом, нам необходимо подключиться к текущему КД-хозяину инфраструктуры (Infrastructure master). Чтобы выяснить, какой из КД держит роли, выполним запрос в командной строке:

> netdom query fsmoВ ответ получим следующую информацию:

Хозяин схемы SRV-DC2.test.local

Хозяин именования доменов SRV-DC2.test.local

PDC SRV-DC2.test.local

Диспетчер пула RID SRV-DC2.test.local

Хозяин инфраструктуры SRV-DC2.test.local

Команда выполнена успешно.Подключаемся по RDP к серверу, указанному напротив “Хозяин инфраструктуры” и выполняем следующие операции в консоли “Редактирование ADSI” (adsiedit.msc).

Найдем DN (distinguishedName) контроллера с ролью “Хозяин инфраструктуры”, т.е. нашего сервера, к которому подключены

- Для этого в консоли ADSIedit щелкаем ПКМ по корню консоли и выбираем “Подключение к…”.

- В открывшемся окне выбираем “Точка подключения” => “Выберите известный контекст именования” => “Конфигурация”, жмем “ОК”.

- Далее в дереве консоли движемся по следующему пути: “CN=Configuration” => “CN=Sites” => “CN=Default First-Site-Name” (или ваше имя сайта) => “CN=Servers” => “CN=Имя_вашего_КД” (который является хозяином инфраструктуры) => “CN=NTDS Settings”.

- Жмем ПКМ по разделу “CN=NTDS Settings” и выбираем “Свойства”.

- В открывшемся окне находим атрибут “distinguishedName” и открываем его двойным щелчком ЛКМ, копируем значение атрибута во временный текстовый файлик. Значение будет примерно таким: “CN=NTDS Settings,CN=SRV-DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=test,DC=local”. Закрываем редактор атрибутов и свойства “CN=NTDS Settings”.

Пояснения в виде скриншотов:

Подключаемся

Выбираем контекст

Открываем свойства NTDS Settings

Находим атрибут

Найдем и изменим атрибут fSMORoleOwner в контексте ForestDnsZones

- Для этого в консоли ADSIedit снова щелкаем ПКМ по корню консоли и выбираем “Подключение к…”.

- В открывшемся окне, для удобства введем “Имя: ForestDnsZones” и выберем “Точка подключения” => “Выберите или введите различающееся имя или контекст именования” => “DC=ForestDnsZones,DC=test,DC=local”, жмем “ОК”. Естественно, вместо “DC=test,DC=local” указываем свой домен.

- В дереве консоли открываем раздел “DC=ForestDnsZones,DC=test,DC=local”, а в окне содержимого находим объект “CN=Infrastructure”, открываем его свойства двойным щелчком ЛКМ.

- В свойствах находим атрибут “fSMORoleOwner” и изменяем его значение (двойной клик ЛКМ) на значение DN нашего контроллера, которое мы копировали во временный текстовый файл. Сохраняем изменения нажатием на “Ок” в редакторе и “Ок” в свойствах.

Пояснения в виде скриншотов:

Указываем контекст

Находим и открываем свойства объекта CN=Infrastructure

Находим и изменяем атрибут

Найдем и изменим атрибут fSMORoleOwner в контексте DomainDnsZones

- Для этого в консоли ADSIedit снова щелкаем ПКМ по корню консоли и выбираем “Подключение к…”.

- В открывшемся окне, для удобства введем “Имя: DomainDnsZones” и выберем “Точка подключения” => “Выберите или введите различающееся имя или контекст именования” => “DC=DomainDnsZones,DC=test,DC=local”, жмем “ОК”. Как и ранее, вместо “DC=test,DC=local” указываем свой домен.

- В дереве консоли открываем раздел “DC=DomainDnsZones,DC=test,DC=local”, а в окне содержимого находим объект “CN=Infrastructure”, открываем его свойства двойным щелчком ЛКМ.

- В свойствах находим атрибут “fSMORoleOwner” и изменяем его значение (двойной клик ЛКМ) на значение DN нашего контроллера, которое мы копировали во временный текстовый файл. Сохраняем изменения нажатием на “Ок” в редакторе и “Ок” в свойствах.

Пояснения в виде скриншотов:

Указываем контекст

Находим и открываем свойства объекта CN=Infrastructure

Находим и изменяем атрибут

После выполнения всех манипуляций, ошибка будет исправлена и можно будет снова пробовать понижать роль КД до рядового сервера.

- Подробности

- Опубликовано 25.03.2014 19:02

Пытался настройке Active Directory на Windows Server 2012 R2, и при поднятие его до контроллера домена появилась ошибка.

«Сбой проверки предварительных требований для повышения уровня контроллера домена. Сервер сертификатов установлен.»

Не мог понять что ему не хватает. Перепробовал все, вплоть в ручную собрал весь DNS и все сервисы для AD. Решение проще.

Решение.

Удалите роль «Служба сертификации Active Directory«

Далее настраиваете сервер Active Directory и после уже добавляете роль сервера сертификации.

- Remove From My Forums

Не удается повысить роль сервера до вторичного КД, в домене. Предварительные требования.

-

Вопрос

-

При попытки повысить роль сервера до очередного КД в существующем домене, останавливаемся на этапе проверки предварительных требований. Проверку не прозодим с ошибкой «Сбой проверки предварительных требований для повышения уровня контроллера домена. Сервер

сертификатов установлен.» Подскажите куда копать?

Ответы

-

Мда, собственно просто заработался, не надо ставить несколько ролей одновременно, лучше по одной.

-

Помечено в качестве ответа

6 декабря 2012 г. 6:50

-

Помечено в качестве ответа

Сообщение было отмечено antuanidze как решение

Сообщение было отмечено antuanidze как решение