Добрый день.

Поднял сервер виртуализации. При попытке подключения Диспетчер Hyper-V спрашивает: «Включить делегирование учетных данных пользователя», после чего выдает такую ошибку:

<code>Не удалось включить делегирование учетных данных для сервера 192.168.88.1 Проверка подлинности CreedSSP на локальном клиенте сейчас отключена. Для ее включения требуются права администратора.</code>

Сам Диспетчер Hyper-V установлен на ОС Windows 10 Pro. При попытке включить проверку подлинности на Win10 с помощью Power Shell появляется такая ошибка:

<code>

PS C:WINDOWSsystem32> enable-wsmancredssp -role client -delegatecomputer ghost

Настройка проверки подлинности CredSSP для службы WS-Management

При проверке подлинности CredSSP разрешена отправка на удаленный компьютер

учетных данных пользователей на данном компьютере. Если проверка подлинности

CredSSP используется при подключении к компьютеру, который содержит вредоносные

программы или к которому осуществляется несанкционированный доступ, то этот

компьютер получит доступ к имени пользователя и паролю. Дополнительные сведения

см. в разделе справки для команды Enable-WSManCredSSP.

Вы хотите включить проверку подлинности CredSSP?

[Y] Да — Y [N] Нет — N [S] Приостановить — S [?] Справка

(значением по умолчанию является «Y»):y

enable-wsmancredssp : <f:WSManFault xmlns:f=»http://schemas.microsoft.com/wbem/

wsman/1/wsmanfault» Code=»2150858770″ Machine=»infomaximum07-1″><f:Message>Клие

нту не удается подключиться к узлу назначения, указанному в запросе. Убедитесь,

что служба на узле назначения работает и принимает запросы. Ознакомьтесь с жур

налами и документацией для определения запущенной на узле назначения службы WS-

Management (чаще всего это IIS или WinRM). Если это служба WinRM, то для анализ

а состояния и настройки этой службы используйте на удаленном узле команду «winr

m quickconfig». </f:Message></f:WSManFault>

строка:1 знак:1

+ enable-wsmancredssp -role client -delegatecomputer ghost

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : InvalidOperation: (System.String[]:String[]) [En

able-WSManCredSSP], InvalidOperationException

+ FullyQualifiedErrorId : WsManError,Microsoft.WSMan.Management.EnableWSMa

nCredSSPCommand

PS C:WINDOWSsystem32>

</code>

На самом сервере Hyper-V 2012 R2 командлет отрабатывает нормально.

<code>

enable-wsmancredssp -role client -delegatecomputer * cfg : http://schemas.microsoft.com/wbem/wsman/1/config/client/auth lang : en-US Basic : true Digest : true Kerberos : true Negotiate : true Certificate : true CredSSP : true

</code>

На обоих системах установлены все последние обновления.

Через 5Nine Manager все работает, но использовать его не хотелось бы ввиду его платности.

В чем может быть проблема? Заранее спасибо.

-

Изменено

2 октября 2015 г. 11:26

-

Изменен тип

Petko KrushevMicrosoft contingent staff, Moderator

27 октября 2015 г. 11:46

Обновлено 25.11.2019

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org, в прошлый раз мы с вами чинили HDD с поврежденной файловой системой и состоянием RAW уверен, что вам удалось это сделать. Сегодня я в очередной раз переведу наш вектор траблшутера в сторону терминальных столов, а именно мы рассмотрим ситуацию, что когда вы пытаетесь подключиться к удаленному серверу по RDP протоколу, а у вас после ввода логина и пароля, выскакивает ошибка, что вы не прошли проверку подлинности и причиной ошибки может быть исправление шифрования CredSSP. Давайте разбираться, что за зверь, этот CredSSP и как вам получить доступ к вашему серверу.

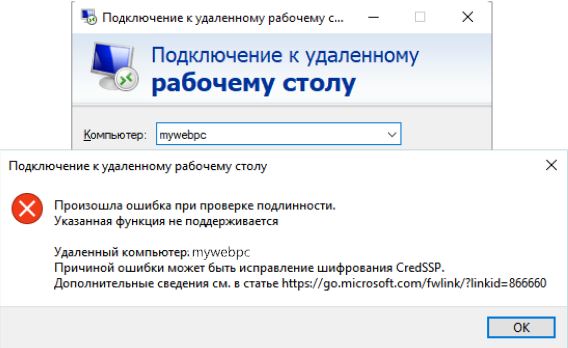

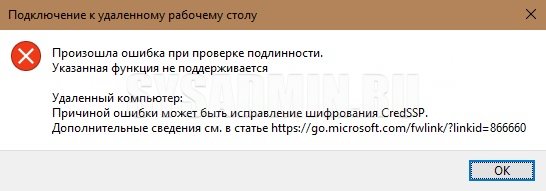

Как выглядит ошибка credssp

Перед тем, как я покажу вам известные мне методы ее устранения, я бы как обычно хотел подробно описать ситуацию. Вчера при попытке подключиться к своему рабочему компьютеру, работающему на Windows 10 1709, с терминального стола, входящего в RDS ферму на Windows Server 2012 R2, я получил ошибку после ввода логина и пароля:

An authentication error has occurred. The function requested is not supported. Remote computer name. This coild be to CredSSP encryption oracle remediation.

Ну и конечно в русском исполнении:

Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP

Получается двоякая ситуация, что RDP как бы работает, но вот по какой-то причине ваши учетные данные на принимающей стороне не соответствуют, каким-то критериям, давайте разбираться, что это за зверь CredSSP.

Назначение CredSSP

Что такое CredSSP — это Win32 API, используемый системами Microsoft Windows для выполнения различных операций, связанных с безопасностью, таких как аутентификация. SSPI функционирует, как общий интерфейс для нескольких поставщиков поддержки безопасности (SSP). Поставщик поддержки безопасности — это библиотека динамической компоновки (DLL), которая делает один или несколько пакетов безопасности доступными для приложений.

CredSSP позволяет приложению делегировать учетные данные пользователя от клиента целевому серверу для удаленной аутентификации. CredSSP предоставляет зашифрованный канал протокола безопасности транспортного уровня . Клиент проходит проверку подлинности по зашифрованному каналу с использованием протокола SPNEGO (Simple and Protected Negotiate) с Microsoft Kerberos или Microsoft NTLM.

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Подробнее на Microsoft https://docs.microsoft.com/en-us/windows/desktop/secauthn/credential-security-support-provider

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

- NTLM (Представлено в Windows NT 3.51 ) (msv1_0.dll) — обеспечивает проверку подлинности NTLM с запросом/ответом для клиент-серверных доменов до Windows 2000 и для не доменной аутентификации (SMB /CIFS).

- Kerberos (Представлен в Windows 2000 и обновлен в Windows Vista для поддержки AES ) (kerberos.dll). Предпочтителен для взаимной аутентификации клиент-серверного домена в Windows 2000 и более поздних версиях.

- Согласование (введено в Windows 2000) (secur32.dll) — выбирает Kerberos и, если не доступно, протокол NTLM. SSP обеспечивает возможность единого входа , иногда называемую встроенной аутентификацией Windows (особенно в контексте IIS). В Windows 7 и более поздних версиях представлен NEGOExts, в котором согласовывается использование установленных пользовательских SSP, которые поддерживаются на клиенте и сервере для аутентификации.

- Безопасный канал (он же SChannel) — Представлен в Windows 2000 и обновлен в Windows Vista и выше для поддержки более надежного шифрования AES и ECC. Этот поставщик использует записи SSL/TLS для шифрования полезных данных. (Schannel.dll)

- PCT (устарел) реализация Microsoft TLS/SSL — криптография SSP с открытым ключом, которая обеспечивает шифрование и безопасную связь для аутентификации клиентов и серверов через Интернет. Обновлено в Windows 7 для поддержки TLS 1.2.

- Digest SSP (Представлено в Windows XP ) (wdigest.dll) — Обеспечивает проверку подлинности HTTP и SASL на основе запросов/ответов между системами Windows и не-Windows, где Kerberos недоступен.

- Учетные данные (CredSSP) (Представлено в Windows Vista и доступно в Windows XP с пакетом обновления 3 (SP3)) (credssp.dll) — обеспечивает SSO и проверку подлинности на уровне сети для служб удаленных рабочих столов.

- Аутентификация с распределенным паролем (DPA) — (Представлено в Windows 2000) (msapsspc.dll) — Обеспечивает аутентификацию через Интернет с использованием цифровых сертификатов.

- Криптография с открытым ключом «пользователь-пользователь» (PKU2U) (представлена в Windows 7 ) (pku2u.dll) — обеспечивает одноранговую аутентификацию с использованием цифровых сертификатов между системами, которые не являются частью домена.

Подробнее на https://en.wikipedia.org/wiki/Security_Support_Provider_Interface

Причины ошибки шифрования CredSSP

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Уязвимость в протоколе Credential Security Support Provider (CredSSP — провайдер поддержки безопасности учетных данных) допускала удаленный запуск произвольного кода на уязвимой системе и 8 мая 2018 г. Microsoft изменила уровень безопасности подключения с Vulnerable на Mitigated и начались проблемы подключения к удаленному рабочему столу по RDP. Ранее вы могли удаленно подключаться с обновленной машины к машинам без обновления безопасности, так сказать в мягком режиме. Однако с последним обновлением, Microsoft усилила безопасность, и вы больше не можете подключаться к компьютерам без обновления закрывающего брешь CVE-2018–0886.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть и временные и обходные, которые нужно сделать быстро, чтобы хоть как-то работало, так как бизнес может в этот момент простаивать и терять деньги.

- Вы можете удалить новое обновление безопасности, самый плохой вариант, но в ответственные моменты, иногда используется, чтобы перенести работы на вечер или ночь

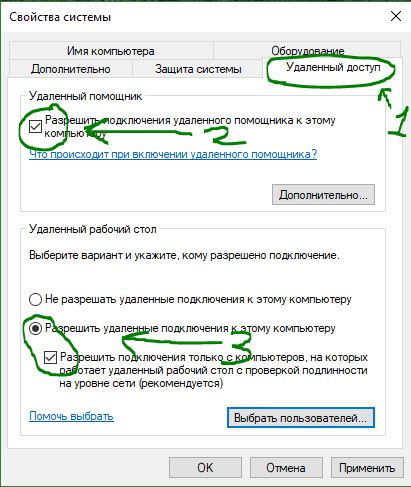

- Если нужно быстро получить доступ к серверу и избежать проверку подлинности credssp, то я вам советую отключить на принимающем подключении сервере галку NLA (Network Level Authentication) в русском варианте «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

- То же быстрый метод и на массовое применение, это использование групповой политики, которая изменит шифрование Oracle Remediation

- Ну и самый правильный метод, это установка обновлений на все ваши системы

Отключаем credssp в Windows через NLA

Данный метод выхода из ситуации я бы рассматривал, как быстрое, временное решение, до того, как вы установите обновления безопасности. Чтобы разрешить удаленное подключение к серверу и избегать ситуации, что произошла ошибка при проверке подлинности credssp, сделайте вот что. Откройте свойства моего компьютера, попав в систему, так же можно нажать одновременно WIN+Pause Breake или как вариант в командной строке ввести control /name Microsoft.System. В окне «Система» находим пункт меню «Настройка удаленного доступа»

Снимите галку «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

После этого вы легко сможете подключиться к данному компьютеру или серверу, но как быть что вы не можете туда попасть и снять эту галку, тут нам на помощь придет реестр Windows. Вы можете удаленно создать нужные ключи реестра, которые отключат галку NLA или политику CredSSP. Для этого вы можете пойти двумя путями:

- Использовать сетевой реестр Windows

- Использовать удаленное управление компьютером, например PsExec.exe, я вам с помощью него уже показывал, как открывать порты в брандмауэре, удаленно.

Давайте попробуем через удаленный реестр, для этого открываем Regedit, через окно «Выполнить».

Из меню «Файл» выберите пункт «Подключить сетевой реестр», далее найдите нужный вам сервер.

У вас подключится дополнительный реестр с двумя кустами. Переходите по пути (Если у вас не будет CredSSPParameters, то нужно будет их создать):

HKLMSoftwareMicrosoftWindowsCurrentVersion PoliciesSystemCredSSPParameters

Тут вам необходимо создать REG_DWORD ключ с именем AllowEncryptionOracle и значением 2. В данном варианте политика CredSSP выставит Уязвимый уровень — это самый низкий уровень защиты. Это позволит вам подключаться к серверам удаленно, используя RDP. Однако это подвергнет серверы атакам.

Или можно так же отключить NLA, для этого найдите ветку реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControl Terminal ServerWinStationsRDP-Tcp

Найдите там ключ SecurityLayer и выставите ему значение 0, чтобы деактивировать Network Level Authentication.

Теперь то же самое вы можете выполнить и через PsExec.exe, выставив для CredSSP минимальный уровень защиты или же отключить NLA, для этого находясь в cmd в режиме администратора введите команду:

PsExec.exe w10-cl01 -u rootАдминистратор -p пароль cmd

w10-cl01 — это имя компьютера.

Далее имея запущенный сеанс cmd для удаленного компьютера, выполните команду:

REG ADD HKLMSoftwareMicrosoftWindows CurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2 (0 вернет все как было)

Аналогично можно сделать и для отключения Network Level Authentication, команда будет такой:

REG ADD «HKEY_LOCAL_MACHINESYSTEM CurrentControlSetControlTerminal ServerWinStationsRDP-Tcp» /v SecurityLayer /t REG_DWORD /d 0

Еще раз обращаю ваше внимание, что данный метод временный и самый не безопасный, применяемый в случаях, когда уже ничего сделать нельзя или дольше, а нужно уже вчера, обязательно установите все нужные обновления.

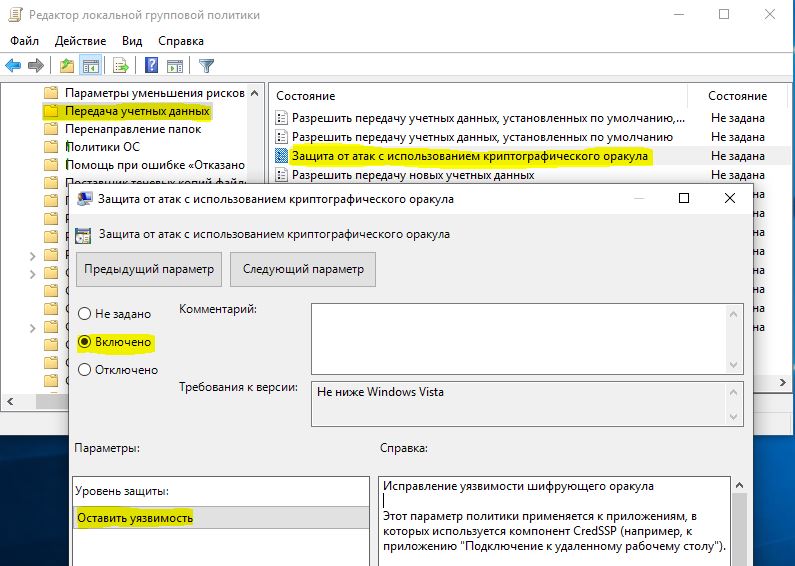

Отключаем шифрование credssp через GPO

Если у вас большая инфраструктура, в которой сотни компьютеров и сотни серверов, то вы можете до установки нужных обновлений в вечернее время, временно отключить новый уровень шифрования CredSSP и убрать ошибку «Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP». Для этого мы можем воспользоваться всеми плюсами доменной инфраструктуры Active Directory. Тут два варианта, вы можете создать массовую политику для распространения ее на нужные OU или если у вас требование для одного или двух локальных компьютеров, то на них можно запустить локальный редактор групповых политик, тем самым внеся изменения только на них.

Напоминаю, что оснастку управление групповой политикой вы можете найти на контроллере домена или компьютере с установленным пакетом RSAT, открыть ее можно через команду в окне «Выполнить» gpmc.msc. Если нужно открыть локальный редактор групповых политик, то в окне «Выполнить» введите gpedit.msc.

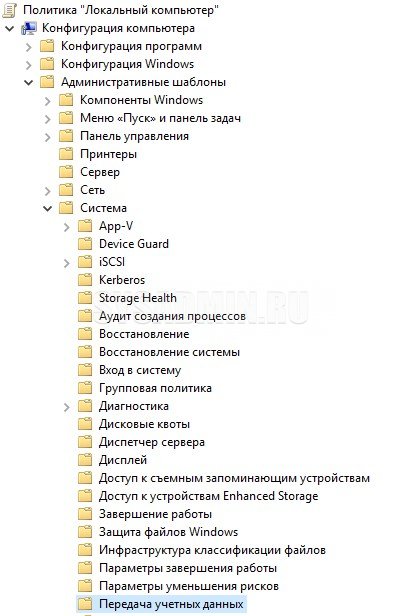

Вам необходимо перейти в ветку:

Конфигурация компьютера — Административные шаблоны — Система — Передача учетных данных — Исправление уязвимости шифрующего оракула (Computer Configuration — Administrative Templates — System — Credentials Delegation — Encryption Oracle Remediation

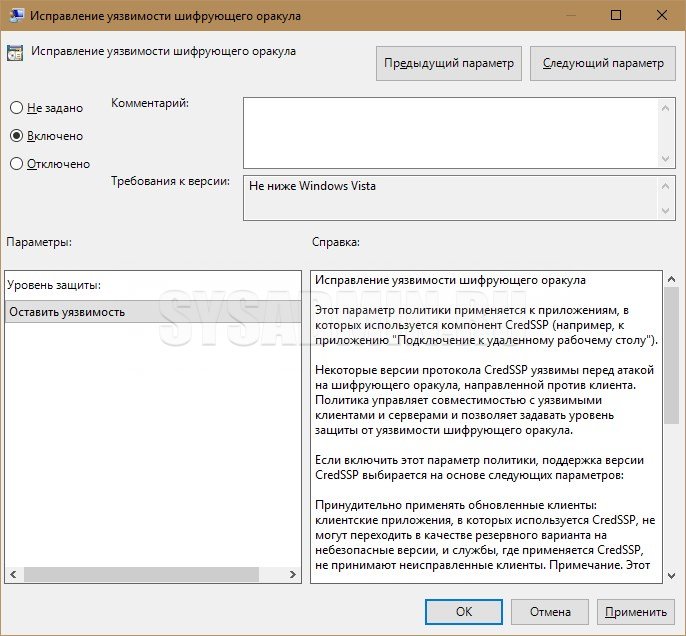

Открываем настройку «Исправление уязвимости шифрующего оракула (Encryption Oracle Remediation)». Включаем политику, у вас активируется опция «Уровень защиты», на выбор будет три варианта:

- Принудительно применять обновленные клиенты (Force Updated Clients) — она будет стоять по умолчанию из-за максимального уровня защиты, вам данную опцию нужно сменить. Это так сказать максимально безопасный уровень взаимодействия клиент, он должен быть в идеале, после установки обновлений на все сервера и компьютеры.

- Оставить уязвимость (Vulnerable) – клиенты могут подключаться на уязвимые машины.

- Уменьшить риск (Mitigated) – клиенты не могут подключаться к уязвимым серверам, но серверы могут принимать уязвимые клиенты.

Выбираем на время пункт «Оставить уязвимость (Vulnerable)». Сохраняем настройки.

После чего вам нужно обновить политику, для этого откройте командную строку и введите gpupdate /force. Если у вас не доменный компьютер, да и еще Windows 10 Home, которая не имеет встроенного локального редактора политик, то вам как я описывал выше, нужно производить правку реестра

REG ADD HKLMSoftwareMicrosoftWindows CurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2 (0 вернет все как было)

На просторах интернета ходит скрипт PowerShell, который поможет включить данную политику на всех компьютерах в Active Directory

Import-Module ActiveDirectory

$PSs = (Get-ADComputer -Filter *).DNSHostName

Foreach ($computer in $PCs) {

Invoke-Command -ComputerName $computer -ScriptBlock {

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

}

}

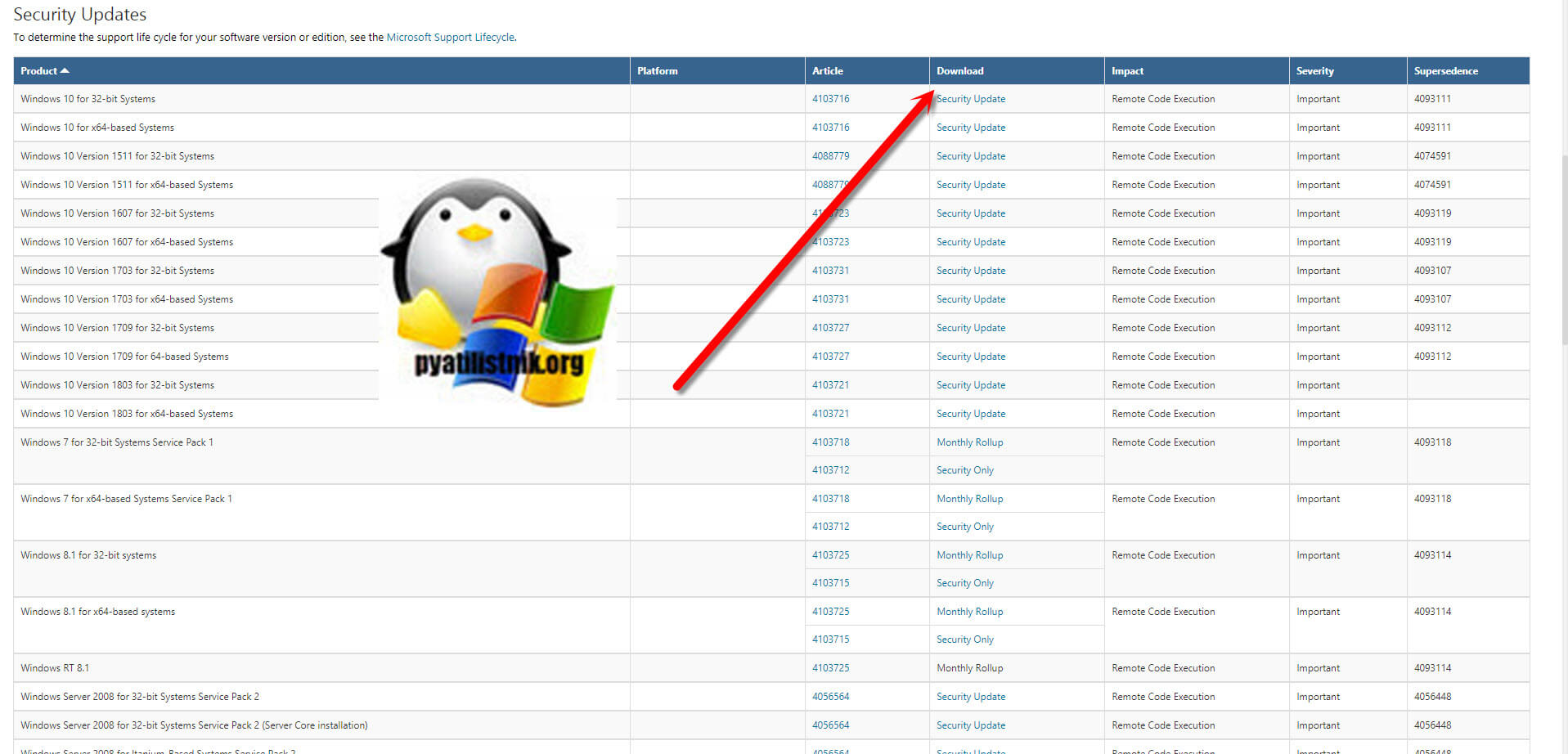

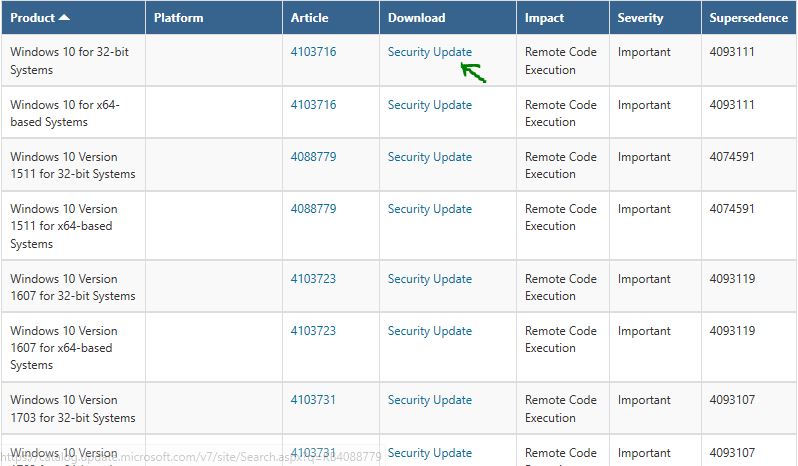

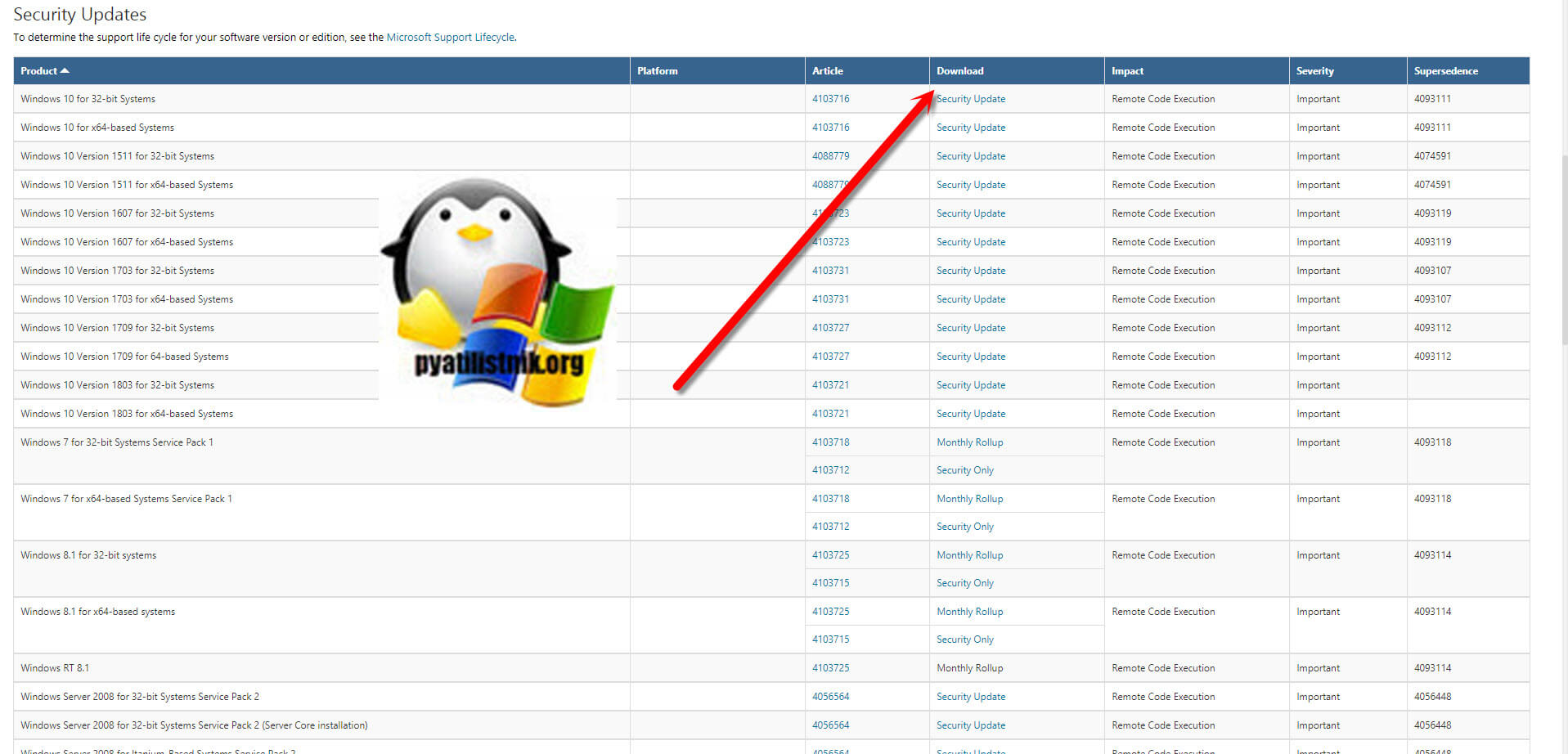

Самый правильный метод, это установка обновлений

Когда вам удалось везде подключиться и подошло время обслуживания ваших серверов, быстренько производим установку обновлений закрывающих брешь (CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability).

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2018-0886

Раньше были вот такие KB, но они со временем могут меняться свой номер, поэтому пройдите по ссылке выше, так будет надежнее.

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607 — KB4103723

- Windows Server 2016 / Windows 10 1703 — KB4103731

- Windows Server 2016 / Windows 10 1709 — KB4103727

- Windows Server 2016 / Windows 10 1803 — KB4103721

На этом у меня все, надеюсь, что вы разобрались в работе CredSSP и научились ей управлять. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

![]() Информация об уязвимости в провайдере безопасности CredSSP ОС Windows была опубликована 13.03.2018 в документе CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability. В этом документе можно найти ссылки на обновления безопасности, которые были выпущены для закрытия этой уязвимости. Выпущенные обновления относятся к механизмам CredSSP, как в клиентских, так и в серверных ОС Windows. При этом неправильная последовательность развёртывания обновлений, касающихся CredSSP, может привести к неожиданным последствиям.

Информация об уязвимости в провайдере безопасности CredSSP ОС Windows была опубликована 13.03.2018 в документе CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability. В этом документе можно найти ссылки на обновления безопасности, которые были выпущены для закрытия этой уязвимости. Выпущенные обновления относятся к механизмам CredSSP, как в клиентских, так и в серверных ОС Windows. При этом неправильная последовательность развёртывания обновлений, касающихся CredSSP, может привести к неожиданным последствиям.

Например, если перечисленные в документе мартовские обновления не были установлены на стороне сервера служб удалённых рабочих столов (Remote Desktop ServicesRDS), но при этом на клиентских Windows-системах разворачивается выпущенное 08.05.2018 кумулятивное обновление (Monthly Rollup), получится так, что клиенты больше не смогут подключиться к RDS-серверу, получив ошибку проверки подлинности с отсылкой на исправление безопасности CredSSP:

Это связано с тем, что майские обновления приводят к форсированному применению более высокого уровня безопасности CredSSP для исключения возможности эксплуатации ранее обнаруженной уязвимости. Из информации о ревизиях CVE-2018-0886:

Microsoft is releasing new Windows security updates to address this CVE on May 8, 2018. The updates released in March did not enforce the new version of the Credential Security Support Provider protocol. These security updates do make the new version mandatory. For more information see "CredSSP updates for CVE-2018-0886" located at https://support.microsoft.com/en-us/help/4093492.

Более подробную информацию о вносимых в систему изменениях и вариантах использования режимов работы CredSSP можно получить из статьи KB4093492 — CredSSP updates for CVE-2018-0886.

Помимо служб RDS, замечено, что отсутствие обновления для CredSSP на стороне серверов виртуализации Hyper-V также может привести к невозможности подключения к консолям виртуальных машин при попытке доступа с обновлённых клиентских систем через консоли управления Hyper-V Manager или SCVMM.

Учитывая то обстоятельство, что патченный клиент не сможет подключаться к непатченному серверу, важно соблюсти корректную последовательность развёртывания обновлений из службы Windows Update/WSUS, описанных в CVE-2018-0886. То есть, сначала планируем и разворачиваем обновления безопасности на стороне серверов RDS, а затем разворачиваем обновления на стороне клиентских Windows-систем.

Если же вы уже развернули обновления на клиентские компьютеры, предварительно не обновив серверы, и нарвались на ситуацию, когда клиенты массово не могут подключиться к серверам RDS, то для возобновления работы серверов RDS вам может помочь централизованное ослабление уровня безопасности CredSSP на клиентских компьютерах через доменные групповые политики Active Directory. Для этого в редакторе доменных групповых политик Group Policy Management откроем политику, отвечающую за настройку клиентских компьютеров и в разделе Computer Configuration > Administrative Templates > System > Credentials Delegation найдём и включим параметр «Encryption Oracle Remediation«

Обратите внимание на то, что данный параметр групповой политики будет доступен только в том, случае если в ADMX-шаблоны групповых политик в центральном доменном хранилище были обновлены до актуальной версии, доступной для загрузки по ссылке: Administrative Templates (.admx) for Windows 10 April 2018 Update (1803).

Возможные варианты применения данного параметра групповых политик описан в выше упомянутой статье KB4093492 — CredSSP updates for CVE-2018-0886. Там же приводится информация по изменяемому данной политикой параметру системного реестра Windows (эта информация может оказаться полезной для пользователей вне домена).

Для того, чтобы ослабить уровень безопасности CredSSP, позволив тем самым подключаться патченным клиентам к непатченным серверам, потребуется установить значение параметра Protection Level равным Vulnerable.

После этого дожидаемся применения групповых политик на клиентских ПК, либо форсировано выполняем команду gpupdate. В результате на клиентскую машину «прилетит» новый параметр реестра:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters]

"AllowEncryptionOracle"=dword:00000002

В статье KB4093492 отмечено, что для вступления изменений в силу требуется перезагрузка системы, но имеющаяся у меня под руками подопытная клиентская ОС Windows 10 1703 (с установленным патчем CredSSP) без перезагрузки начала успешно подключаться к непатченным серверам RDS, на которые ранее подключиться не могла.

Майские обновления СredSSP предполагают использование режима работы, тождественного установленному значению Mitigated. Это значит что, после того, как на все RDS-серверы будут установлены обновления из статьи CVE-2018-0886, значение параметра «Encryption Oracle Remediation» в групповых политиках желательно либо перевести в режим Mitigated, либо отключить и оставить ненастроенным.

Содержание

- Произошла ошибка проверки подлинности RDP

- 1. Снять ограничения

- 2. Обновление Windows 10/7 и обновление CredSPP

- 3. Групповые политики

- 4. Редактор реестра

- ошибка 0x80004005

- Как исправить «Windows не может получить доступ к компьютеру» код ошибки 0x80004005

- ИСПРАВИТЬ ОШИБКУ » WINDOWS НЕ МОЖЕТ ПОЛУЧИТЬ ДОСТУП К КОМПЬЮТЕРУ

- БЫСТРОЕ ИСПРАВЛЕНИЕ 1: ОТКЛЮЧИТЬ IPV6

- БЫСТРОЕ ИСПРАВЛЕНИЕ 2: ПРОВЕРЬТЕ NETBIOS

- БЫСТРОЕ ИСПРАВЛЕНИЕ 3: ПРОВЕРЬТЕ ПАРАМЕТРЫ ОБЩЕГО ДОСТУПА

- БЫСТРОЕ ИСПРАВЛЕНИЕ 4: ПРОВЕРЬТЕ РАЗРЕШЕНИЯ

- БЫСТРОЕ ИСПРАВЛЕНИЕ 5: ПОВТОРНО ЗАГРУЗИТЕ WINDOWS 10 UPDATE

- БЫСТРОЕ ИСПРАВЛЕНИЕ 6: ВКЛЮЧИТЕ ПОДДЕРЖКУ ОБЩЕГО ДОСТУПА К ФАЙЛАМ SMB 1.0/CIFS

- ПОСЛЕДНЯЯ МЫСЛЬ

- Как исправить ошибку 0x80004005 в Windows 7, 8, 10

- Почему возникает ошибка

- Отключение Hyper-V

- Способы исправления

- Проблемы с антивирусом

- Неправильные настройки брандмауэра

- Срабатывает контроль учетных записей

- Нет прав администратора

- Конфликт обновлений

- Используем SFC

- Чистим папку SoftwareDistribution

- Загружаем обновления вручную

- E_FAIL 0x80004005 (NS_ERROR_FAILURE) в VirtualBox

- Причины возникновения при работе с VirtualBox

- Решение ошибки через переименования файлов VirtualBox

- 0x80004005 в Windows 10

- Проблемы с активацией

- Неполадки драйверов

- Проблемы «Центра обновлений Windows»

- Используем DISM

- Поврежден файл OpenCL.dll

- Метод 3

- Проблемы при установке SP1 на Windows 7

- Способ 6: изменение типа запуска VirtualBox

- Не удается разрешить общий доступ

- Исправление с помощью обновления

Произошла ошибка проверки подлинности RDP

Некоторые пользователи, которые подключаются через удаленный доступ RDP в Windows 10/7, получают ошибку «Произошла ошибка проверки подлинности. Указанная функция не поддерживается» может быть комментарий, что «Причиной ошибки может быть исправление шифрования CredSPP«. Большинство пользователей столкнулись с этой ошибкой после обновления системы Windows 10/7. Дело в том, что Microsoft выпустила микро-патч для удаления уязвимости в RDP. По этому CredSPP должен быть обновлен на обоих ПК и всех устройствах, к которым вы пытаетесь подключиться удаленно. Другие сообщили, что в групповых политик сбросились значения. И лично я столкнулся с этой проблемой, и решил её редактированием реестра. Разберем основные решения, чтобы исправить ошибку проверки подлинности при подключении удаленного доступа RDP.

1. Снять ограничения

В большинстве случаев нужно всего-лишь снять галочку на проверку подлинности. Нажмите сочетание кнопок на клавиатуре Win+R и введите sysdm.cpl, чтобы открыть свойства системы. Перейдите во вкладку «Удаленный доступ«, ниже установите «Разрешить удаленные подключения к этому компьютеру» и снимите галочку «Разрешить подключения только с компьютеров, на которых работает проверка подлинности«.

2. Обновление Windows 10/7 и обновление CredSPP

Во первых, обновите все свои устройства в «Центре обновления Windows«, которые подключаются через удаленный доступ. Во вторых, проверьте специальные патчи обновления, которые устраняли уязвимость в RDP, их можно посмотреть на официальном сайте Microsoft CVE-2018-0886, и обновите свои Windows 10/7, Server, RT, LTSB для всех ПК. Тем самым вы обновите CredSPP.

3. Групповые политики

Нажмите Win + R и введите gpedit.msc, чтобы открыть редактор групповых политик. В политиках перейдите «Конфигурация компьютера» > «Административные шаблоны» > «Система» > «Передача учетных данных» > справа найдите «Защита от атак с использованием криптографического оракула» (Oracle Remediation) и нажмите по этой политике два раза мышкой, чтобы открыть свойства.

- В свойствах выберите «Включено» и ниже в графе «уровень защиты» поставьте «Оставить уязвимость«. Нажмите применить и следуйте сразу ниже пункту.

- Запустите теперь командную строку от имени администратора и введите gpupdate /force , чтобы обновить политики и применения вступили в силу. Проверьте устранена ли ошибка проверки подлинности RDP, если нет, то перезагрузите ПК.

4. Редактор реестра

Нажмите Win + R и введите regedit, чтобы открыть редактор реестра. В реестре перейдите по пути:

- HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters

- Справа дважды щелкните по AllowEncryptionOracle и поставьте значение 2.

- Перезагрузите ПК и надеюсь, что проблема с проверки подлинности RDP при подключении удаленного доступа решена.

Если вы не делали способ 2, то у вас не будет папки CredSSPParameters . Проделайте способ 2 или создайте вручную папку CredSSP с подпапкой Parameters и ключом AllowEncryptionOracle со значением 2.

ошибка 0x80004005

При попытке получить доступ к сетевому устройству возникает сетевая ошибка 0x80004005, скриншот прилагаю

netsh winsock reset

netsh interface tcp set global autotuninglevel=disabled

netsh winhttp reset proxy

netsh advfirewall reset

net localgroup Администраторы localservice /add

fsutil resource setautoreset true C:

netsh int ip reset resetlog.txt

Рядом стоящий ноутбук всё видит.

Попробуйте обновить образ Windows без ущерба для личных файлов.

Восстановить целостность поврежденных системных файлов Windows 10 можно путем обновления системы посредством утилиты Media Creation Tool . Ее можно скачать на официальном сайте Microsoft . Обновление Windows 10 – длительный по времени, в то же время самый надежный способ вернуть операционной системе работоспособность. Процесс обновления Windows 10 по времени проходит примерно столько же, сколько и процесс ее переустановки. В рамках проведения этого процесса все поврежденные системные файлы будут перезаписаны, сохранятся данные пользовательского профиля, установленные программы и внесенные системные настройки, а на выходе получим свежайшую, со всеми установленными обновлениями Windows 10 1709.

Запускаем Media Creation Tool . Принимаем лицензионные условия.

Выбираем Обновить этот компьютер сейчас .

Далее последует загрузка файлов для обновления, будут проведены подготовительные действия. После чего необходимо жать кнопку Установить . И ждать завершения процесса обновления.

Пожалуйста, сообщите результат.

Если данная информация была полезна, пожалуйста, отметьте её как ответ.

Как исправить «Windows не может получить доступ к компьютеру» код ошибки 0x80004005

Windows позиционируется как корпоративная операционная система с различными функциями для поддержки рабочих групп и совместного использования файлов и физических ресурсов.Несмотря на этот акцент, однако, эта флагманская операционная система, похоже, выходит из своего пути, чтобы генерировать зашифрованные и враждебные пользователю сообщения об ошибках для общих проблем.

Эти сообщения об ошибках всегда делают решение проблем более сложным, чем это должно быть. Кроме того, они, как правило, добавляют слой путаницы и разочарования для интеллектуальных, но не погруженных в компьютер пользователей-людей, которые, вероятно, могли бы решить проблему, если бы знали что — то о ее причине.

Одним из наиболее вопиющих правонарушителей является код ошибки Windows 0x80004005. Эта ошибка обычно появляется во время неудачной попытки использовать общий ресурс по сети, такой как общий сетевой жесткий диск. Обычный синтаксис для этой ошибки обычно что-то вроде “Windows не может получить доступ Computer1, проверьте орфографию. код ошибки 0x80004005 неопределенная ошибка.”

Конечно, это супер-полезное сообщение, появляющееся на чьем-то экране, в основном ничего им не говорит. В результате, это может быть очень трудно устранить эту ошибку.

Но ты не волнуйся. Существует несколько методов, которые могут быть использованы для решения этой проблемы. В этой статье я объясню, как диагностировать и устранять основные проблемы, которые может представлять этот код ошибки.

ИСПРАВИТЬ ОШИБКУ » WINDOWS НЕ МОЖЕТ ПОЛУЧИТЬ ДОСТУП К КОМПЬЮТЕРУ

Есть несколько «быстрых исправлений», которые стоит попытаться решить эту ошибку. Эти решения часто являются эффективными для решения этой проблемы.

Хотя это не полный список всех возможных решений, есть хороший шанс, что одно из этих исправлений будет работать для вас.

БЫСТРОЕ ИСПРАВЛЕНИЕ 1: ОТКЛЮЧИТЬ IPV6

Одним из исправлений является отключение протокола IPv6 вашего компьютера. Вам все равно не нужен IPv6 прямо сейчас, если вы не используете сеть IPv6.

Просто выполните следующие четыре действия, чтобы попробовать это исправление:

- Щелкните правой кнопкой мыши кнопку Пуск Windows и выберите пункт Сетевые подключения.

- Нажмите кнопку «Изменить параметры адаптера».

- Щелкните правой кнопкой мыши сетевой адаптер и выберите пункт Свойства.

- Найдите Протокол Интернета версии 6 (TCP / IPv6) в центральной области и снимите флажок.

Большинство сетевых конфигураций все еще используют IPv4 и будут использоваться в обозримом будущем, поэтому вам не понадобится IPv6 на некоторое время, если вы не находитесь в корпоративной сети, которая уже использует IPv6. (В этом случае, это быстрое решение не будет работать для вас в любом случае.)

Нажмите кнопку » OK » и перезагрузите компьютер. Если это не поможет устранить ошибку, перейдите к следующему предложенному решению.

БЫСТРОЕ ИСПРАВЛЕНИЕ 2: ПРОВЕРЬТЕ NETBIOS

Следующий шаг — убедиться, что Служба NetBIOS работает. NetBIOS позволяет сетевым компьютерам совместно использовать ресурсы. Если это не работает или не включено, это может быть причиной ошибки.

Выполните следующие действия, чтобы проверить, включена ли служба NetBIOS:

- В том же окне, что и выше, выделите IPv4 и нажмите кнопку Свойства внизу.

- Нажмите кнопку Дополнительно и выберите вкладку WINS.

- Убедитесь, что параметр NetBIOS установлен по умолчанию.

Если NetBIOS работает так, как это должно быть, а затем перейти к следующему возможному решению.

БЫСТРОЕ ИСПРАВЛЕНИЕ 3: ПРОВЕРЬТЕ ПАРАМЕТРЫ ОБЩЕГО ДОСТУПА

Если настройки NetBIOS не были проблемой, давайте посмотрим на расширенные настройки общего доступа.

- Перейдите на панель управления, Сеть и Интернет, Центр управления сетями и общим доступом и дополнительные параметры общего доступа.

- Щелкните частную сеть и убедитесь, что сетевое обнаружение включено, а флажок автоматическая установка включен. Убедитесь,что включен также общий доступ к файлам и принтерам.

- Щелкните все сети и убедитесь, что включен параметр Отключить общий доступ к сети, защищенный паролем.

Если вы внесли изменения в любой из этих параметров, повторно протестируйте свою долю, чтобы увидеть, исправлена ли она ошибка.

БЫСТРОЕ ИСПРАВЛЕНИЕ 4: ПРОВЕРЬТЕ РАЗРЕШЕНИЯ

Если это не исправило его, мы должны далее проверить ваши разрешения.

- Щелкните правой кнопкой мыши на папке или диске, который вы хотите поделиться.

- Выберите общий доступ, а затем расширенный общий доступ.

- Выберите вкладку общий доступ, а затем расширенный общий доступ.

- Необходимо установить флажок рядом с пунктом общий доступ к этой папке. Проверьте его, если это не так. Затем нажмите кнопку разрешения.

- Выделите группу Все, которая должна находиться в верхней панели, и разрешите полный контроль. Если группа » Все «отсутствует, нажмите кнопку Добавить и введите» все » в нижней области, а затем выберите ее.

Если это решение не работает для вас, пришло время перейти к быстрому исправлению номер пять.

БЫСТРОЕ ИСПРАВЛЕНИЕ 5: ПОВТОРНО ЗАГРУЗИТЕ WINDOWS 10 UPDATE

Если вы получаете это сообщение об ошибке при попытке обновить Windows 10, проблема может быть вызвана поврежденным файлом установки.

Чтобы исправить это, попробуйте повторно загрузить установщик Windows 10 и начать все сначала. Как бы это ни было неприятно, стоит попробовать, если это является источником проблемы.

БЫСТРОЕ ИСПРАВЛЕНИЕ 6: ВКЛЮЧИТЕ ПОДДЕРЖКУ ОБЩЕГО ДОСТУПА К ФАЙЛАМ SMB 1.0/CIFS

Предложенный TechJunkie reader TFI, несколько пользователей сообщили, что это делает трюк.

- В поле поиска введите «панель управления “и выберите”Программы и компоненты».

- В левой области задач нажмите кнопку «Включить или выключить Компоненты Windows».

- В появившемся диалоговом окне прокрутите вниз и найдите “SMB 1.0 / CIFS File Sharing Support».

- Убедитесь, что рядом с этой опцией установлен флажок.

- нажимать OK.”

ПОСЛЕДНЯЯ МЫСЛЬ

Это может быть неприятно и трудно устранить неполадки Windows 10 ошибок, и сообщения об ошибках редко предоставляют какую-либо полезную информацию.

Надеюсь, что один из этих вариантов поможет вам получить ваш Windows 10 машина снова работает должным образом. Есть ли другие предложения по решению этой проблемы? Поделитесь ими с нами в разделе комментариев ниже!

Это не единственное непрозрачное сообщение об ошибке Windows,и TechJunkie имеет много учебных статей по исправлению некоторых из других, которые появляются.

Как исправить ошибку 0x80004005 в Windows 7, 8, 10

Почему возникает ошибка

Такая проблема возникает из-за разных причин. К ним можно отнести такие ситуации как:

- конфликт драйверов у некоторых программ;

- наличие проблем с антивирусом;

- брандмауэр настроен неправильно;

- попытка внести изменения без прав администратора.

Также есть и другие причины, по которым ошибка с кодом 0x80004005 беспокоит пользователя.

Следствием может быть неожиданное прекращение работы программы, невозможность предоставить общий доступ или ошибка при записи диска.

Современные версии операционных систем поддерживают технологию Hyper-V, которая иногда может конфликтовать с виртуальной машиной, из-за чего и происходит рассматриваемая ошибка. Соответственно, чтобы устранить ошибку, эту технологию необходимо отключить.

- Войдите в «Панель управления».

- Перейдите в меню «Программы и компоненты».

- Нажмите по ссылке «Включение или отключение компонентов Windows».

- В новом окне отыщите компонент «Hyper-V» и снимите с него галочку.

- Нажмите «ОК».

- Перезапустите компьютер.

Ошибка должна исчезнуть.

Способы исправления

Способы исправления неисправности зависят от причин, которые способствовали ее возникновению. Если ошибка возникла без причины, то рекомендуется следовать нашим инструкциям по очереди. В ходе выполнения действий неполадка будет устранена.

Проблемы с антивирусом

Стороннее антивирусное программное обеспечение, которое установлено на ПК достаточно часто блокирует даже не подозрительные файлы. Слишком сильная бдительность антивируса может запретить доступ к необходимым данным, что влечет за собой возникновение неопознанной ошибки 0x80004005.

Чтобы это исправить достаточно отключить на время антивирус и убедиться, что ошибка больше не беспокоит. Если это не помогло, то стоит попробовать удалить антивирус и перезагрузить компьютер.

Неправильные настройки брандмауэра

Брандмауэр Windows создан для защиты устройства от сетевых атак и угроз. Иногда его работа некорректна, что мешает пользователю. В случае с брандмауэром необходимо сделать следующее:

- Нажать сочетание клавиш Win+R и выполнить команду services.msc.

В списке требуется найти брандмауэр и посмотреть, как он включается. Если это происходит не автоматически, то придется его перенастраивать.

Нажав на службу появится новое окно, где можно изменить настройки.

После внесенных изменений необходимо перезапустить службу.

Почему может не работать микрофон на компьютере или ноутбуке

Также в брандмауэре необходимо отключить правила:

- Через панель управления перейти в раздел настройки брандмауэра.

Выбрать дополнительные параметры.

Срабатывает контроль учетных записей

Контроль учетных записей также, как и брандмауэр может не всегда работать корректно и вызывать проблемы с предоставлением общего доступа. Чтобы он не блокировал все что нужно пользователю потребуется снизить защиту до минимального уровня. Это делается таким образом:

- Зайти в Пуск и кликнуть по иконке пользователя.

Перейти в параметры контроля учетных записей.

Ползунок уровня безопасности опустить в самый низ и сохранить изменения.

Нет прав администратора

В том случае, если учетная запись не наделена правами администратора, то некоторые действия будут недоступны. Для решения проблемы достаточно зайти под другой записью с необходимыми правами или наделить эту администраторскими полномочиями.

Чтобы это сделать, требуется зайти с записью от имени администратора и следовать инструкции:

- Кликнуть на Пуск и нажать на иконку записи пользователя.

Переключить права на администратора и сохранить изменения.

Конфликт обновлений

При обновлении системы также может возникать подобная ошибка. Происходит это из-за конфликта установленных обновлений с устанавливаемыми. Для устранения проблем достаточно удалить обновления и установить заново.

Используем SFC

Для запуска утилиты достаточно сделать следующее:

- Нажать сочетание клавиш Win+R.

- Ввести cmd и нажать Enter, в командную строку вставить sfc /scannow и выполнить.

После чего остается подождать пока утилита найдет поврежденные файлы и восстановит их.

Чистим папку SoftwareDistribution

В некоторых случаях ошибка 0x80004005 появляется из-за того, что на компьютер загрузились поврежденные обновления. Удалить их можно таким образом:

- Нажать комбинацию клавиш Win+R.

- В поисковой строке вписать %systemroot%SoftwareDistributionDownload.

- Все файлы в папке нужно удалить.

- После закрыть все окна и перезагрузить ПК.

Что делать, если TeamViewer не подключается и не устанавливает соединение

После включения стоит попытаться загрузить обновления и проверить, что ошибка больше не беспокоит.

Загружаем обновления вручную

Обойти ошибку можно загрузив необходимые обновления с официального сайта Майкрософт. Достаточно указать в поисковике номер обновления. Оно, как правило, начинается с букв КВ и цифр.

E_FAIL 0x80004005 (NS_ERROR_FAILURE) в VirtualBox

Причины возникновения при работе с VirtualBox

В процессе работы с VBOX некоторые исполняющие файлы могут быть заблокированны или повреждены. Определить причину неисправности можно путём взаимоисключения. В случае корректной работы и выхода из строя в один момент, нам нужно убедится, что причина исходит от самой программы, а не системы.

Решение ошибки через переименования файлов VirtualBox

Согласно официальны форумам, решение довольно простое. Для начала нам нужно зайти в папку с программой и выбрать операционную систему с которой вы работаете. Если на виртуалку ставили Ubuntu (или чистый Linux), заходим в нее и ищем файлы с названием «Linux.vbox-prev«. Пометка «-prev» означает, что это резервная стабильная копия системы. Сохраните актуальный файл «Linux.vbox» в другое место и пробуйте запустить программу.

0x80004005 в Windows 10

Данная ошибка стала беспокоить пользователей Windows 10 сразу же после перехода на эту версию. Для ее устранения необходимо предпринять несколько мер.

Проблемы с активацией

В первую очередь такая ошибка может возникать в том случае, когда Виндовс не активирован или имеются проблемы с активацией. Для устранения неполадок нужно последовать инструкции:

- Перейти в параметры через пуск.

Перейти в раздел безопасности и обновлений.

Перейти к вкладке активации ОС и устранить проблемы специальным средством.

Неполадки драйверов

Проблема с драйверами достаточна распространена и решается следующим образом:

- Перейти в диспетчер устройств.

Посмотреть наличие желтых треугольников около устройств.

Драйвера можно загрузить с интернета. В случае, если устройство не получается опознать, то стоит отключить все дополнительные девайсы от ПК и методом исключения опознать его.

Проблемы «Центра обновлений Windows»

Наличие проблем с центром обновлений устраняются следующим образом:

- Через поиск найти утилиту по устранению неполадок.

Запустить устранение неполадок.

В ходе поисков утилита найдет ошибки и предложит исправить их.

После чего на экране покажут все исправленные и неисправленные неполадки.

Используем DISM

Для устранения ошибки 0x80004005 следует выполнить такие действия:

- Кликнуть на Пуск и перейти в папку служебных программ.

Запустить командную строку от имени Администратора.

Ввести команду dism /Online /Cleanup-image / RestoreHealth и выполнить ее.

После завершения восстановления необходимо проверить папку dism. Наличие этих строк в конце говорит о повреждении файла OpenCL.dll.

Как исправить ошибку 0xc0000098 при запуске или установке Windows

Поврежден файл OpenCL.dll

Для исправления проблемы требуется восстановить поврежденный файл из образа системы:

- Загрузить программу для создания носителя с официального сайта.

Запустить скачанный файл.

Выбрать пункт о создании нового носителя.

Использовать стандартные параметры и проследовать далее.

Выбрать тип файла ISO.

Сохранить во временную папку для хранения файлов.

Извлечь все файлы из этой папки.

Конвертировать файл из .esd в .wim с помощью следующей команды.

Сгенерировать данные о версиях и индексах. Ввести следующую команду: Dism /Get-Wiminfo /wimFiles:c:tempWindowssourcesinstall.wim

Восстановить поврежденные файлы из образа: Dism /Online / Cleanup-Image /RestoreHealth /Source:wim:c:tempWindowssourceinstall.wim:1 /LimitAccess

Метод 3

Ошибка «E-FAIL 0x80004005» в VirtualBox Windows 10 может появиться при запрете виртуализации в БИОС. Вам необходимо зайти в базовые настройки при загрузке. Для многих ПК это выполняется с помощью кнопки F2, которая нажимается сразу после включения компьютера. На ноутбуках может быть предусмотрена специальная кнопка. Например, на Леново она находится рядом с клавишей питания.

Если у вас это не работает, значит установлена новая версия – UEFI. В таком случае вам необходимо зажать одновременно [WIN]+[I] и зайти в раздел обновлений и безопасности.

Здесь в области восстановления кликайте кнопку перезагрузки.

В процессе запуска на синем фоне будет появляться разные меню. Последовательно переходите: Поиск и устранение неисправностей – Дополнительные параметры – Параметры встроенного ПО UEFI.

Чтобы избавиться в VirtualBox от ошибки 0x80004005 ищите раздел Intel Virtualization и включайте его (значение «Enabled»).

Проблемы при установке SP1 на Windows 7

В этом случае для устранения ошибки надо следовать инструкции:

- Нажать сочетания клавиш Win+R и выполнить команду regedit.

Перейти к ветке HKLMSYSTEMCurrentControlSetControlNetwork.

Способ 6: изменение типа запуска VirtualBox

Если после обновления VirtualBox у вас стала выпадать ошибка, то временно это можно исправить путем изменения запуска программы.

Для этого запускаем VirtualBox и кликаем правой кнопкой мыши по виртуальной машине. Затем выбираем «Запустить» → «Запустить в фоновом режиме с интерфейсом».

Запускаем виртуальную машину в фоновом режиме

Не удается разрешить общий доступ

В случае полного отключения брандмауэра иногда не удается войти в сеть и возникает ошибка. Для ее устранения необходимо заново включить защитник. Это делается следующим образом через консоль системных сервисов:

- Нажать комбинацию клавиш Win+R и выполнить команду services.msc.

- В ветке найти брандмауэр и кликнуть по нему.

- Запустить защитник и выставить тип включения автоматическим.

Также брандмауэр можно автоматически включить через командную строку. Достаточно открыть ее от имени администратора и выполнить команду sc config MpsSvc start= auto, которая автоматически запускает защитник.

Исправление с помощью обновления

Нет, нет, от юзера не требуется заходить в интернет, чтобы скачать определенное обновление с веб-сайта Майкрософт. В этой ситуации действовать нужно как раз наоборот. То есть, требуется удаление системного обновления KB3004394:

- Одновременно зажать «Вин» и «R»;

- Вбить уже знакомую команду «cmd»;

- В новом окошке использовать следующий приказ: wusa /uninstall /kb:3004394.

Подтвердить свои действия. ОС начнет работать в автоматическом режиме, выполняя поиск этого пакета. В случае его обнаружения произойдет деинсталляция. После этого можно попробовать осуществить вход в ранее недоступное PO.

I’ve set up a hyper-v 2016 server as a test, I’ve turned off the firewall and enabled remote connection for any clients (Less secure).

I can RDP to the host but when I use hyper-v manager from my desktop and try to connect to a guest I get the CredSSP error…

How do I turn off NLA so I can connect to a guest VM and install an OS?

Read these next…

Snap! — Mars Dune Alpha, Chatbot vs Scammers, Space Station AI, Mental Uploads

Spiceworks Originals

Your daily dose of tech news, in brief.

Welcome to the Snap!

Flashback: June 27, 1972: Atari (iconic video game company) is founded (Read more HERE.)

Bonus Flashback: June 27, 1969: The decision about who would be the first man on the moo…

Looking for Affordable «Secure Message Portal»

Data Storage, Backup & Recovery

Im not quite sure what this is called—So Ill do my best to describe it.

Scenario: Company A has a small bit of sensitive information it wants to share to Company B, but it doesn’t want to use standard email for it due to the sensitivity of the informati…

As we grow older, are we destined to fall behind on new tech trends?

Water Cooler

It’s a common trope that older generations don’t necessarily understand how to use the latest technology. In the ’80s, the joke was that kids had to teach their parents how to set the clock on the VCR. In the ’90s, the more tech-savvy youth had to teach t…

Server Room Coolers in a Heatwave

Hardware

Greetings,Up until last week, I had two in-wall LG dual inverter AC units running side by side, doing a fine job of cooling my 10 x 10 x 8 server room. We’re in a heat wave right now with temperatures above 100 F and these coolers all of a sudden just…

Xerox scanning over working for some, destination unreachable for others

Hardware

Good morning all! In typical Monday fashion I have an issue that’s leaving our department banging our head against a wall. We replaced some old Workcenter MFPs last week, we were using them to scan to the network to the users folders through the saved add…

Обновлено 25.11.2019

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org, в прошлый раз мы с вами чинили HDD с поврежденной файловой системой и состоянием RAW уверен, что вам удалось это сделать. Сегодня я в очередной раз переведу наш вектор траблшутера в сторону терминальных столов, а именно мы рассмотрим ситуацию, что когда вы пытаетесь подключиться к удаленному серверу по RDP протоколу, а у вас после ввода логина и пароля, выскакивает ошибка, что вы не прошли проверку подлинности и причиной ошибки может быть исправление шифрования CredSSP. Давайте разбираться, что за зверь, этот CredSSP и как вам получить доступ к вашему серверу.

Как выглядит ошибка credssp

Перед тем, как я покажу вам известные мне методы ее устранения, я бы как обычно хотел подробно описать ситуацию. Вчера при попытке подключиться к своему рабочему компьютеру, работающему на Windows 10 1709, с терминального стола, входящего в RDS ферму на Windows Server 2012 R2, я получил ошибку после ввода логина и пароля:

An authentication error has occurred. The function requested is not supported. Remote computer name. This coild be to CredSSP encryption oracle remediation.

Ну и конечно в русском исполнении:

Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP

Получается двоякая ситуация, что RDP как бы работает, но вот по какой-то причине ваши учетные данные на принимающей стороне не соответствуют, каким-то критериям, давайте разбираться, что это за зверь CredSSP.

Назначение CredSSP

Что такое CredSSP — это Win32 API, используемый системами Microsoft Windows для выполнения различных операций, связанных с безопасностью, таких как аутентификация. SSPI функционирует, как общий интерфейс для нескольких поставщиков поддержки безопасности (SSP). Поставщик поддержки безопасности — это библиотека динамической компоновки (DLL), которая делает один или несколько пакетов безопасности доступными для приложений.

CredSSP позволяет приложению делегировать учетные данные пользователя от клиента целевому серверу для удаленной аутентификации. CredSSP предоставляет зашифрованный канал протокола безопасности транспортного уровня . Клиент проходит проверку подлинности по зашифрованному каналу с использованием протокола SPNEGO (Simple and Protected Negotiate) с Microsoft Kerberos или Microsoft NTLM.

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Подробнее на Microsoft https://docs.microsoft.com/en-us/windows/desktop/secauthn/credential-security-support-provider

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

- NTLM (Представлено в Windows NT 3.51 ) (msv1_0.dll) — обеспечивает проверку подлинности NTLM с запросом/ответом для клиент-серверных доменов до Windows 2000 и для не доменной аутентификации (SMB /CIFS).

- Kerberos (Представлен в Windows 2000 и обновлен в Windows Vista для поддержки AES ) (kerberos.dll). Предпочтителен для взаимной аутентификации клиент-серверного домена в Windows 2000 и более поздних версиях.

- Согласование (введено в Windows 2000) (secur32.dll) — выбирает Kerberos и, если не доступно, протокол NTLM. SSP обеспечивает возможность единого входа , иногда называемую встроенной аутентификацией Windows (особенно в контексте IIS). В Windows 7 и более поздних версиях представлен NEGOExts, в котором согласовывается использование установленных пользовательских SSP, которые поддерживаются на клиенте и сервере для аутентификации.

- Безопасный канал (он же SChannel) — Представлен в Windows 2000 и обновлен в Windows Vista и выше для поддержки более надежного шифрования AES и ECC. Этот поставщик использует записи SSL/TLS для шифрования полезных данных. (Schannel.dll)

- PCT (устарел) реализация Microsoft TLS/SSL — криптография SSP с открытым ключом, которая обеспечивает шифрование и безопасную связь для аутентификации клиентов и серверов через Интернет. Обновлено в Windows 7 для поддержки TLS 1.2.

- Digest SSP (Представлено в Windows XP ) (wdigest.dll) — Обеспечивает проверку подлинности HTTP и SASL на основе запросов/ответов между системами Windows и не-Windows, где Kerberos недоступен.

- Учетные данные (CredSSP) (Представлено в Windows Vista и доступно в Windows XP с пакетом обновления 3 (SP3)) (credssp.dll) — обеспечивает SSO и проверку подлинности на уровне сети для служб удаленных рабочих столов.

- Аутентификация с распределенным паролем (DPA) — (Представлено в Windows 2000) (msapsspc.dll) — Обеспечивает аутентификацию через Интернет с использованием цифровых сертификатов.

- Криптография с открытым ключом «пользователь-пользователь» (PKU2U) (представлена в Windows 7 ) (pku2u.dll) — обеспечивает одноранговую аутентификацию с использованием цифровых сертификатов между системами, которые не являются частью домена.

Подробнее на https://en.wikipedia.org/wiki/Security_Support_Provider_Interface

Причины ошибки шифрования CredSSP

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Уязвимость в протоколе Credential Security Support Provider (CredSSP — провайдер поддержки безопасности учетных данных) допускала удаленный запуск произвольного кода на уязвимой системе и 8 мая 2018 г. Microsoft изменила уровень безопасности подключения с Vulnerable на Mitigated и начались проблемы подключения к удаленному рабочему столу по RDP. Ранее вы могли удаленно подключаться с обновленной машины к машинам без обновления безопасности, так сказать в мягком режиме. Однако с последним обновлением, Microsoft усилила безопасность, и вы больше не можете подключаться к компьютерам без обновления закрывающего брешь CVE-2018–0886.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

Варианты исправления ошибки CredSSP

На самом деле вариантов много, есть правильные, есть и временные и обходные, которые нужно сделать быстро, чтобы хоть как-то работало, так как бизнес может в этот момент простаивать и терять деньги.

- Вы можете удалить новое обновление безопасности, самый плохой вариант, но в ответственные моменты, иногда используется, чтобы перенести работы на вечер или ночь

- Если нужно быстро получить доступ к серверу и избежать проверку подлинности credssp, то я вам советую отключить на принимающем подключении сервере галку NLA (Network Level Authentication) в русском варианте «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

- То же быстрый метод и на массовое применение, это использование групповой политики, которая изменит шифрование Oracle Remediation

- Ну и самый правильный метод, это установка обновлений на все ваши системы

Отключаем credssp в Windows через NLA

Данный метод выхода из ситуации я бы рассматривал, как быстрое, временное решение, до того, как вы установите обновления безопасности. Чтобы разрешить удаленное подключение к серверу и избегать ситуации, что произошла ошибка при проверке подлинности credssp, сделайте вот что. Откройте свойства моего компьютера, попав в систему, так же можно нажать одновременно WIN+Pause Breake или как вариант в командной строке ввести control /name Microsoft.System. В окне «Система» находим пункт меню «Настройка удаленного доступа»

Снимите галку «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

После этого вы легко сможете подключиться к данному компьютеру или серверу, но как быть что вы не можете туда попасть и снять эту галку, тут нам на помощь придет реестр Windows. Вы можете удаленно создать нужные ключи реестра, которые отключат галку NLA или политику CredSSP. Для этого вы можете пойти двумя путями:

- Использовать сетевой реестр Windows

- Использовать удаленное управление компьютером, например PsExec.exe, я вам с помощью него уже показывал, как открывать порты в брандмауэре, удаленно.

Давайте попробуем через удаленный реестр, для этого открываем Regedit, через окно «Выполнить».

Из меню «Файл» выберите пункт «Подключить сетевой реестр», далее найдите нужный вам сервер.

У вас подключится дополнительный реестр с двумя кустами. Переходите по пути (Если у вас не будет CredSSPParameters, то нужно будет их создать):

HKLMSoftwareMicrosoftWindowsCurrentVersion PoliciesSystemCredSSPParameters

Тут вам необходимо создать REG_DWORD ключ с именем AllowEncryptionOracle и значением 2. В данном варианте политика CredSSP выставит Уязвимый уровень — это самый низкий уровень защиты. Это позволит вам подключаться к серверам удаленно, используя RDP. Однако это подвергнет серверы атакам.

Или можно так же отключить NLA, для этого найдите ветку реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControl Terminal ServerWinStationsRDP-Tcp

Найдите там ключ SecurityLayer и выставите ему значение 0, чтобы деактивировать Network Level Authentication.

Теперь то же самое вы можете выполнить и через PsExec.exe, выставив для CredSSP минимальный уровень защиты или же отключить NLA, для этого находясь в cmd в режиме администратора введите команду:

PsExec.exe \w10-cl01 -u rootАдминистратор -p пароль cmd

w10-cl01 — это имя компьютера.

Далее имея запущенный сеанс cmd для удаленного компьютера, выполните команду:

REG ADD HKLMSoftwareMicrosoftWindows CurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2 (0 вернет все как было)

Аналогично можно сделать и для отключения Network Level Authentication, команда будет такой:

REG ADD «HKEY_LOCAL_MACHINESYSTEM CurrentControlSetControlTerminal ServerWinStationsRDP-Tcp» /v SecurityLayer /t REG_DWORD /d 0

Еще раз обращаю ваше внимание, что данный метод временный и самый не безопасный, применяемый в случаях, когда уже ничего сделать нельзя или дольше, а нужно уже вчера, обязательно установите все нужные обновления.

Отключаем шифрование credssp через GPO

Если у вас большая инфраструктура, в которой сотни компьютеров и сотни серверов, то вы можете до установки нужных обновлений в вечернее время, временно отключить новый уровень шифрования CredSSP и убрать ошибку «Удаленный компьютер имя. Причиной ошибки может быть исправление шифрования CredSSP». Для этого мы можем воспользоваться всеми плюсами доменной инфраструктуры Active Directory. Тут два варианта, вы можете создать массовую политику для распространения ее на нужные OU или если у вас требование для одного или двух локальных компьютеров, то на них можно запустить локальный редактор групповых политик, тем самым внеся изменения только на них.

Напоминаю, что оснастку управление групповой политикой вы можете найти на контроллере домена или компьютере с установленным пакетом RSAT, открыть ее можно через команду в окне «Выполнить» gpmc.msc. Если нужно открыть локальный редактор групповых политик, то в окне «Выполнить» введите gpedit.msc.

Вам необходимо перейти в ветку:

Конфигурация компьютера — Административные шаблоны — Система — Передача учетных данных — Исправление уязвимости шифрующего оракула (Computer Configuration — Administrative Templates — System — Credentials Delegation — Encryption Oracle Remediation

Открываем настройку «Исправление уязвимости шифрующего оракула (Encryption Oracle Remediation)». Включаем политику, у вас активируется опция «Уровень защиты», на выбор будет три варианта:

- Принудительно применять обновленные клиенты (Force Updated Clients) — она будет стоять по умолчанию из-за максимального уровня защиты, вам данную опцию нужно сменить. Это так сказать максимально безопасный уровень взаимодействия клиент, он должен быть в идеале, после установки обновлений на все сервера и компьютеры.

- Оставить уязвимость (Vulnerable) – клиенты могут подключаться на уязвимые машины.

- Уменьшить риск (Mitigated) – клиенты не могут подключаться к уязвимым серверам, но серверы могут принимать уязвимые клиенты.

Выбираем на время пункт «Оставить уязвимость (Vulnerable)». Сохраняем настройки.

После чего вам нужно обновить политику, для этого откройте командную строку и введите gpupdate /force. Если у вас не доменный компьютер, да и еще Windows 10 Home, которая не имеет встроенного локального редактора политик, то вам как я описывал выше, нужно производить правку реестра

REG ADD HKLMSoftwareMicrosoftWindows CurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2 (0 вернет все как было)

На просторах интернета ходит скрипт PowerShell, который поможет включить данную политику на всех компьютерах в Active Directory

Import-Module ActiveDirectory

$PSs = (Get-ADComputer -Filter *).DNSHostName

Foreach ($computer in $PCs) {

Invoke-Command -ComputerName $computer -ScriptBlock {

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

}

}

Самый правильный метод, это установка обновлений

Когда вам удалось везде подключиться и подошло время обслуживания ваших серверов, быстренько производим установку обновлений закрывающих брешь (CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability).

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2018-0886

Раньше были вот такие KB, но они со временем могут меняться свой номер, поэтому пройдите по ссылке выше, так будет надежнее.

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607 — KB4103723

- Windows Server 2016 / Windows 10 1703 — KB4103731

- Windows Server 2016 / Windows 10 1709 — KB4103727

- Windows Server 2016 / Windows 10 1803 — KB4103721

На этом у меня все, надеюсь, что вы разобрались в работе CredSSP и научились ей управлять. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Windows, Windows 10, Windows 7, Windows 8, Windows Server, Безопасность

- 10.05.2018

- 147 020

- 59

- 23.05.2022

- 34

- 31

- 3

- Содержание статьи

- Общая информация

- Способ 1: Установка обновления для исправления шифрования CreedSSP

- Способ 2: Отключение уведомления об ошибке шифрования CreedSSP через групповые политики

- Способ 3: Отключение уведомления об ошибке шифрования CreedSSP путем правки реестра

- Комментарии к статье ( 59 шт )

- Добавить комментарий

После 8 мая 2018 года, многие пользователи операционных систем Windows столкнулись с проблемой, в результате которой при попытке зайти через удаленный рабочий стол на другой компьютер под управлением ОС Windows (или же при использовании remoteapp), они получают следующую ошибку:

Произошла ошибка при проверке подлинности.

Указанная функция не поддерживается

Причиной ошибки может быть исправление шифрования CredSSP.

Общая информация

Скриншот с текстом ошибки

В данной статье мы рассмотрим 3 способа исправления этой ошибки. Первый способ — является наиболее правильным и именно его необходимо использовать, в случае, если вы столкнулись с данной проблемой. Второй и третий способ, хоть и позволяет убрать ошибку, но пользоваться им стоит только если нет возможности установить патч.

Способ 1: Установка обновления для исправления шифрования CreedSSP

Причиной данной ошибки является отсутствие обновления CVE-2018-0886 на стороне сервера или того компьютера, на который вы пытаетесь подключиться, используя удаленный рабочий стол (RDP). Для её устранения достаточно просто установить данное обновление на компьютере, который выступает в роли сервера, а так же на компьютере, который выступает в роли клиента.

Взять обновление для необходимой версии ОС можно по ссылкам ниже:

- Обновление CVE-2018-0886 для Windows Server 2016 1803

- Обновление CVE-2018-0886 для Windows Server 2016 1709

- Обновление CVE-2018-0886 для Windows Server 2016 1703

- Обновление CVE-2018-0886 для Windows Server 2016 1607

- Обновление CVE-2018-0886 для Windows Server 2016 1511

- Обновление CVE-2018-0886 для Windows Server 2016

- Обновление CVE-2018-0886 для Windows 10 1803 ARM64

- Обновление CVE-2018-0886 для Windows 10 1803 x86

- Обновление CVE-2018-0886 для Windows 10 1803 x64

- Обновление CVE-2018-0886 для Windows 10 1709 ARM

- Обновление CVE-2018-0886 для Windows 10 1709 x86

- Обновление CVE-2018-0886 для Windows 10 1709 x64

- Обновление CVE-2018-0886 для Windows 10 1703 ARM

- Обновление CVE-2018-0886 для Windows 10 1703 x86

- Обновление CVE-2018-0886 для Windows 10 1703 x64

- Обновление CVE-2018-0886 для Windows 10 1607 ARM

- Обновление CVE-2018-0886 для Windows 10 1607 x86

- Обновление CVE-2018-0886 для Windows 10 1607 x64

- Обновление CVE-2018-0886 для Windows 10 1511 ARM

- Обновление CVE-2018-0886 для Windows 10 1511 x86

- Обновление CVE-2018-0886 для Windows 10 1511 x64

- Обновление CVE-2018-0886 для Windows 10 x86

- Обновление CVE-2018-0886 для Windows 10 x64

- Обновление CVE-2018-0886 для Windows Server 2012 R2

- Обновление CVE-2018-0886 для Windows 8.1 x86

- Обновление CVE-2018-0886 для Windows 8.1 x64

- Обновление CVE-2018-0886 для Windows Server 2012

- Обновление CVE-2018-0886 для Windows Server 2008 R2

- Обновление CVE-2018-0886 для Windows 7 x86

- Обновление CVE-2018-0886 для Windows 7 x64

Способ 2: Отключение уведомления об ошибке шифрования CreedSSP через групповые политики

Если же установить обновления по какой-то причине невозможно, то можно отключить данное уведомление об ошибке. Для этого, на компьютере, который выступает в роли клиента, проводим следующие действия:

- В окне «Выполнить«, «Командной строке» или PowerShell нужно выполнить команду

gpedit.msc. После этого произойдет загрузка консоли управления групповыми политиками. - В ней нужно перейти по следующему пути: Конфигурация компьютера — Административные шаблоны — Система — Передача учетных данных. Для английской версии данный путь выглядит следующим образом: Computer Configuration — Administrative Templates — System — Credentials Delegation.

- Открываем параметр «Исправление уязвимости шифрующего оракула» («Encryption Oracle Remediation» в англ. версии), и нажимаем «Включено» («Enabled»). Уровень защиты ставим как «Оставить уязвимость» («Vulnerable»).

- Нажимаем «ОК», и выходим из управления групповыми политиками.

Способ 3: Отключение уведомления об ошибке шифрования CreedSSP путем правки реестра

В том случае, если в вашей редакции Windows отсутствует редактор групповых политик (например Windows 10 Домашняя), то тогда придется внести нужные правки в реестр вручную. Для этого, на компьютере, который выступает в роли клиента, проводим следующие действия:

- Открываем редактор реестра, и переходим по следующему пути (в случае его отсутствия, его необходимо создать):

HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters - Ищем параметр DWORD под названием AllowEncryptionOracle, и ставим значение 2. Если такого параметра нет, то создаем его.

- Перезагружаем компьютер

Для тех, кто не хочет возиться с реестром, достаточно просто выполнить команду приведенную ниже, в командной строке с правами администратора:

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2