I setup a RD Gateway on both Windows server 2016 and Windows server 2019. That should be a strainght forward process following Microsoft doc and multiple other website (https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/rds-deploy-infrastructure).

When I try to connect I received that error message Event Log Windows->TermainServices-Gateway

The user «DOMAINUsername«, on client computer «IP», did not meet connection authorization policy requirements and was therefore not authorized to access the RD Gateway server. The

authentication method used was: «NTLM» and connection protocol used: «HTTP». The following error occurred: «23003».

I found many documentation that claim that registering the NPS server (https://docs.microsoft.com/en-us/windows-server/networking/technologies/nps/nps-manage-register) should fix that issue, I register the server. Both are now in the «RAS

and IAS Servers» Domain Security Group. But We still received the same error. Can in the past we broke that group effect?

I continue investigating and found the Failed Audit log in the security event log:

Network Policy Server denied access to a user.

Contact the Network Policy Server administrator for more information.

User:

Security ID: NULL SID

Account Name: DOMAINUsername

Account Domain: DOMAIN

Fully Qualified Account Name: DOMAINUsername

Client Machine:

Security ID: NULL SID

Account Name: LM-G710-8.0.0

Fully Qualified Account Name: —

Called Station Identifier: UserAuthType:PW

Calling Station Identifier: —

NAS:

NAS IPv4 Address: —

NAS IPv6 Address: —

NAS Identifier: —

NAS Port-Type: Virtual

NAS Port: —

RADIUS Client:

Client Friendly Name: —

Client IP Address: —

Authentication Details:

Connection Request Policy Name: TS GATEWAY AUTHORIZATION POLICY

Network Policy Name: —

Authentication Provider: Windows

Authentication Server: SERVER.FQDN.com

Authentication Type: Unauthenticated

EAP Type: —

Account Session Identifier: —

Logging Results: Accounting information was written to the local log file.

Reason Code: 7

Reason: The specified domain does not exist.

I have then found that thread which claim that I should disabled NPS authentifaction

https://social.technet.microsoft.com/Forums/windowsserver/en-US/f49fe666-ac4b-4bf9-a332-928a547cff77/remote-desktop-gateway-denying-connections

I try it but disabling the NPS authentification leave me a bad impression…

Did anyone have a clue why I cannot resolve the domain.

For the testing/debuging purpose and I install The RD Gateway on a AD member server in main network, no other firewall than the windows one.

The only thing I can suspect is that we broke the «RAS and IAS Servers» AD Group in the past.

I setup a RD Gateway on both Windows server 2016 and Windows server 2019. That should be a strainght forward process following Microsoft doc and multiple other website (https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/rds-deploy-infrastructure).

When I try to connect I received that error message Event Log Windows->TermainServices-Gateway

The user «DOMAINUsername«, on client computer «IP», did not meet connection authorization policy requirements and was therefore not authorized to access the RD Gateway server. The

authentication method used was: «NTLM» and connection protocol used: «HTTP». The following error occurred: «23003».

I found many documentation that claim that registering the NPS server (https://docs.microsoft.com/en-us/windows-server/networking/technologies/nps/nps-manage-register) should fix that issue, I register the server. Both are now in the «RAS

and IAS Servers» Domain Security Group. But We still received the same error. Can in the past we broke that group effect?

I continue investigating and found the Failed Audit log in the security event log:

Network Policy Server denied access to a user.

Contact the Network Policy Server administrator for more information.

User:

Security ID: NULL SID

Account Name: DOMAINUsername

Account Domain: DOMAIN

Fully Qualified Account Name: DOMAINUsername

Client Machine:

Security ID: NULL SID

Account Name: LM-G710-8.0.0

Fully Qualified Account Name: —

Called Station Identifier: UserAuthType:PW

Calling Station Identifier: —

NAS:

NAS IPv4 Address: —

NAS IPv6 Address: —

NAS Identifier: —

NAS Port-Type: Virtual

NAS Port: —

RADIUS Client:

Client Friendly Name: —

Client IP Address: —

Authentication Details:

Connection Request Policy Name: TS GATEWAY AUTHORIZATION POLICY

Network Policy Name: —

Authentication Provider: Windows

Authentication Server: SERVER.FQDN.com

Authentication Type: Unauthenticated

EAP Type: —

Account Session Identifier: —

Logging Results: Accounting information was written to the local log file.

Reason Code: 7

Reason: The specified domain does not exist.

I have then found that thread which claim that I should disabled NPS authentifaction

https://social.technet.microsoft.com/Forums/windowsserver/en-US/f49fe666-ac4b-4bf9-a332-928a547cff77/remote-desktop-gateway-denying-connections

I try it but disabling the NPS authentification leave me a bad impression…

Did anyone have a clue why I cannot resolve the domain.

For the testing/debuging purpose and I install The RD Gateway on a AD member server in main network, no other firewall than the windows one.

The only thing I can suspect is that we broke the «RAS and IAS Servers» AD Group in the past.

I setup a RD Gateway on both Windows server 2016 and Windows server 2019. That should be a strainght forward process following Microsoft doc and multiple other website (https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/rds-deploy-infrastructure).

When I try to connect I received that error message Event Log Windows->TermainServices-Gateway

The user «DOMAINUsername«, on client computer «IP», did not meet connection authorization policy requirements and was therefore not authorized to access the RD Gateway server. The

authentication method used was: «NTLM» and connection protocol used: «HTTP». The following error occurred: «23003».

I found many documentation that claim that registering the NPS server (https://docs.microsoft.com/en-us/windows-server/networking/technologies/nps/nps-manage-register) should fix that issue, I register the server. Both are now in the «RAS

and IAS Servers» Domain Security Group. But We still received the same error. Can in the past we broke that group effect?

I continue investigating and found the Failed Audit log in the security event log:

Network Policy Server denied access to a user.

Contact the Network Policy Server administrator for more information.

User:

Security ID: NULL SID

Account Name: DOMAINUsername

Account Domain: DOMAIN

Fully Qualified Account Name: DOMAINUsername

Client Machine:

Security ID: NULL SID

Account Name: LM-G710-8.0.0

Fully Qualified Account Name: —

Called Station Identifier: UserAuthType:PW

Calling Station Identifier: —

NAS:

NAS IPv4 Address: —

NAS IPv6 Address: —

NAS Identifier: —

NAS Port-Type: Virtual

NAS Port: —

RADIUS Client:

Client Friendly Name: —

Client IP Address: —

Authentication Details:

Connection Request Policy Name: TS GATEWAY AUTHORIZATION POLICY

Network Policy Name: —

Authentication Provider: Windows

Authentication Server: SERVER.FQDN.com

Authentication Type: Unauthenticated

EAP Type: —

Account Session Identifier: —

Logging Results: Accounting information was written to the local log file.

Reason Code: 7

Reason: The specified domain does not exist.

I have then found that thread which claim that I should disabled NPS authentifaction

https://social.technet.microsoft.com/Forums/windowsserver/en-US/f49fe666-ac4b-4bf9-a332-928a547cff77/remote-desktop-gateway-denying-connections

I try it but disabling the NPS authentification leave me a bad impression…

Did anyone have a clue why I cannot resolve the domain.

For the testing/debuging purpose and I install The RD Gateway on a AD member server in main network, no other firewall than the windows one.

The only thing I can suspect is that we broke the «RAS and IAS Servers» AD Group in the past.

I setup a RD Gateway on both Windows server 2016 and Windows server 2019. That should be a strainght forward process following Microsoft doc and multiple other website (https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/rds-deploy-infrastructure).

When I try to connect I received that error message Event Log Windows->TermainServices-Gateway

The user «DOMAINUsername«, on client computer «IP», did not meet connection authorization policy requirements and was therefore not authorized to access the RD Gateway server. The

authentication method used was: «NTLM» and connection protocol used: «HTTP». The following error occurred: «23003».

I found many documentation that claim that registering the NPS server (https://docs.microsoft.com/en-us/windows-server/networking/technologies/nps/nps-manage-register) should fix that issue, I register the server. Both are now in the «RAS

and IAS Servers» Domain Security Group. But We still received the same error. Can in the past we broke that group effect?

I continue investigating and found the Failed Audit log in the security event log:

Network Policy Server denied access to a user.

Contact the Network Policy Server administrator for more information.

User:

Security ID: NULL SID

Account Name: DOMAINUsername

Account Domain: DOMAIN

Fully Qualified Account Name: DOMAINUsername

Client Machine:

Security ID: NULL SID

Account Name: LM-G710-8.0.0

Fully Qualified Account Name: —

Called Station Identifier: UserAuthType:PW

Calling Station Identifier: —

NAS:

NAS IPv4 Address: —

NAS IPv6 Address: —

NAS Identifier: —

NAS Port-Type: Virtual

NAS Port: —

RADIUS Client:

Client Friendly Name: —

Client IP Address: —

Authentication Details:

Connection Request Policy Name: TS GATEWAY AUTHORIZATION POLICY

Network Policy Name: —

Authentication Provider: Windows

Authentication Server: SERVER.FQDN.com

Authentication Type: Unauthenticated

EAP Type: —

Account Session Identifier: —

Logging Results: Accounting information was written to the local log file.

Reason Code: 7

Reason: The specified domain does not exist.

I have then found that thread which claim that I should disabled NPS authentifaction

https://social.technet.microsoft.com/Forums/windowsserver/en-US/f49fe666-ac4b-4bf9-a332-928a547cff77/remote-desktop-gateway-denying-connections

I try it but disabling the NPS authentification leave me a bad impression…

Did anyone have a clue why I cannot resolve the domain.

For the testing/debuging purpose and I install The RD Gateway on a AD member server in main network, no other firewall than the windows one.

The only thing I can suspect is that we broke the «RAS and IAS Servers» AD Group in the past.

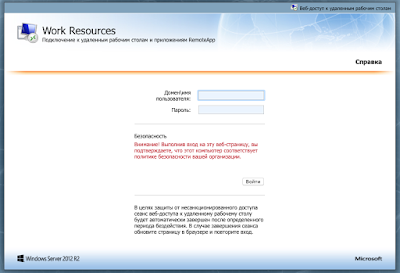

При разворачивании минимальной конфигурации RDS на скорую руку, в очередной раз сталкиваюсь с проблемами и в очередной раз забываю как их решать. Первое что нужно сделать перед развертыванием это конечно прочитать best practices, а потом составить план. Выписать все что необходимо заранее, подготовить, запросить.

Например сертификат SSL и доменное имя типа remote.mycompany.ru (DNS запись A). Даже развертывая очень маленький терминальный сервер для очень маленькой компании имеет смысл прикупить SSL если планируется доступ из сети интернет. Сегодня удаленный доступ нужен только с одного ноутбука, а завтра потребуется еще на десятке смартфонов. Замучаешься устанавливать везде свой локальный сертификат в корневые. Тем более что SSL сертификат сейчас стоит копейки. Я последнее время беру на https://www.ssls.com/ , с кодом 3.88DEAL вообще копейки. И оплатить можно даже биткойнами. Проще всего запрос сертификата сделать установив на сервер роль IIS, тем более что он все равно потребуется для развертывания шлюза. В IIS есть раздел SSL, там визарды для создания запроса сертификата и для его установки (есть смысл запрашивать сертификат минимум 2048 bit ).

Часто сервер физически один, а службы удаленного доступа хотят иметь в своем составе шлюз, сервер лицензирования, сам терминальный сервер. Да и домен в ряде случаев не поднят. Технически возможна установка RDS на сервер в рабочей группе, но если есть возможность, можно сразу поднять контроллер домена. Если был куплен Windows Server Standard и выше, то его можно установить в двух экземплярах в виде виртуалок на одном физическом хосте. Если есть возможность — почему не использовать? Например DC аппаратный хост, а RDS на нем в Hyper-v. Или наоборот. Да DC в одном экземпляре, да еще и виртуальном, но ведь у нас нет 100500 ПК в этом домене. Всего один сервер и нужно просто иметь логины и пароли локальных админов.

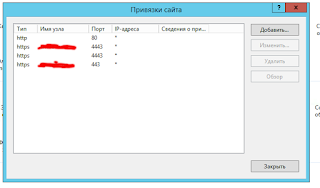

В случае развертывания RDS в малом бизнесе очень часто IP адрес внешний один и нет возможности или желания докупать еще. В итоге создается конкуренция между внутренними сервисами за порты на этом IP. HTTP и HTTPS часто заняты другими ресурсами, и это создает массу проблем при развертывании RDS Gateway. Приходится переносить на другие порты, ручками местами прописывать потом эти порты.

Например, вместо 80 ставим 81, а вместо 443 — 442. Теряется красота ссылок на ресурсы, вместо https://remote.mycompany.ru/rdweb получаем https://remote.mycompany.ru:442/rdweb . Кроме того, наживаем кучу проблем с прописыванием этих самых 442 в разных местах. Есть пара решений, нашел на Windowsitpro.com. В оснастке диспетчера служб удаленных рабочих столов можно указать порты. Кроме того, для RemoteApp нужно тоже прописать порт, иначе приложения будут ссылаться на стандартный 443. Можно отредактировать реестр, указав порт:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionTerminal ServerCentralPublishedResourcesPublishedFarms<farm>DeploymentSettings, в нем ищем DeploymentRDPSettings и добавляем к gatewayhostname:s:remote.mycompany.ru:442 номер порта. Сделать это нужно до того как опубликовали приложения RemoteApp, в противном случае приложения придется распубликовать и опубликовать повторно. Можно не реестром, а через PowerShell:

Set-RDSessionCollectionConfiguration –CollectionName «Your Collection» -CustomRdpProperty «gatewayhostname:s:<GATEWAY.FQDN>:<442>» -ConnectionBroker <Your Connection Broker>

Но у меня на эти часть команд PS ругался, считал что RDS не установлены на сервере.Часто возникает проблема с SSL и hostname. SSL мы получили вида remote.mycompany.ru, а сервер у нас что-то вроде rdsserver.mycompany.local . Поэтому при первых же подключениях можно получить как минимум предупреждение «Имя сервера отличается от имени указанного в сертификате». Это если мы конечно прописали сертификат везде где надо:

- Привязки в IIS к порту 442 (можно и к 443)

- В диспетчере серверов (Настройка развертывания служб удаленных рабочих столов)

- В диспетчере шлюза удаленных рабочих столов ( у меня не прописался сам, пришлось ручками).

В некоторых случаях предупреждение можно просто игнорировать. На некоторых платформах игнорировать нельзя.

Решить проблему можно либо командой:

Set-RDSessionCollectionConfiguration –CollectionName QuickSessionCollection -CustomRdpProperty “use redirection server name:i:1 `n alternate full address:s:remote.mycompany.ru”либо скриптом.

.Set-RDPublishedName.ps1 «remote.mycompany.ru:442»

Скрипт у меня сразу не запустился, нашел ряд решений, например —

powershell.exe -noprofile -executionpolicy bypass -file .Set-RDPublishedName.ps1

Я зачем-то еще настроил на DC DNS зону mycompany.ru, и в ней создал DNS запись A «remote.mycompany.ru», указывающую на внутренний адрес RDS сервера, но это скорее по привычке.

Все бы ничего, но как только мы решили проблему с несоответствием имени указанном в SSL сертификате и имени сервера к которому подключаемся, появляется другая проблема.

event 301:

Пользователь «mycompanyuser» на клиентском компьютере «8.8.8.8» не соответствует требованиям политики авторизации ресурсов и не авторизован для подключения к ресурсу «remote.mycompany.ru». Произошла следующая ошибка: «23002».

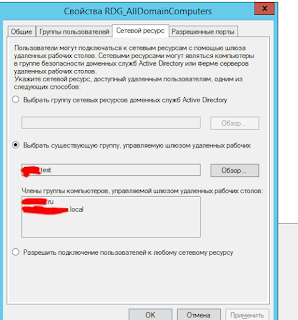

Дело в том что по умолчанию создаются политики удаленного доступа для штатной ситуации. А мы уже подправили скриптом, реестром, имя сервера к которому ведется подключение. И в политиках ничего не написано про remote.mycompany.ru. Открываем диспетчер шлюза удаленных рабочих столов и правим политику — добавляем туда наш адрес remote.mycompany.ru.

Эта большая инструкция посвящена особенностям установки, настройки и эксплуатации фермы терминальных серверов на базе роли Remote Desktop Services (RDS) в Windows Server. Статья поможет вам развернуть службы удаленных столов на Windows Server 2022, 2019 и 2016 в домене Active Directory.

Содержание:

- Компоненты Remote Desktop Services в Windows Server 2022/2016/2016/2012R2

- Создаем новую конфигурацию Remote Desktop Services в Windows Server

- Создаем коллекции Remote Desktop Services в Windows Server

- Публикация RemoteApp в Remote Desktop Services

- Настройка фермы Remote Desktop services с помощью PowerShell

Компоненты Remote Desktop Services в Windows Server 2022/2016/2016/2012R2

В состав роли RDS в Windows Server входя следующие компоненты:

- Remote Desktop Session Host (RDSH) – узлы сеансов RDS. Основные рабочие лошадки фермы RDS, на которых работают приложения пользователей;

- Remote Desktop Connection Broker (RDCB) – посредник RDS подключений. Используется для управления фермой RDS, распределения нагрузки, обеспечивает переподключение пользователей к своим сеансам, хранит коллекции RDS и опубликованные приложения RemoteApps;

- Remote Desktop Gateway (RDGW) – обеспечивает безопасный доступ к сервисам RDS из Интернета;

- RD Web Access (RDWA) – веб интерфейс для доступа к рабочим столам, программам RemoteApp;

- Remote Desktop Licensing (RD Licensing) — служба лицензирования, управляет RDS лицензиями (CAL) пользователей.

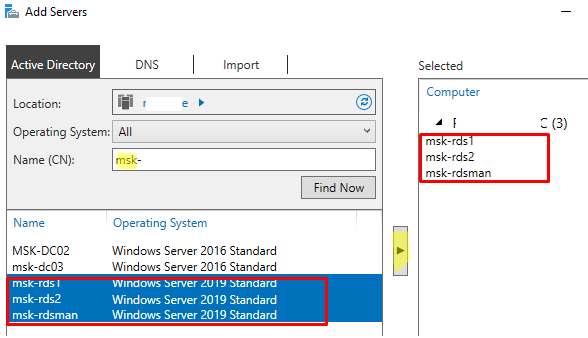

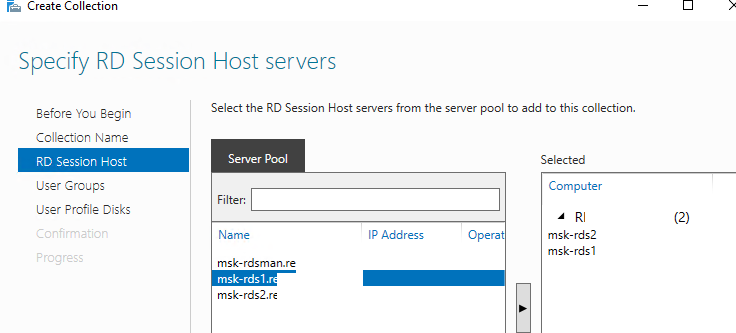

В нашем небольшом стенде будут всего три сервера со следующим распределением ролей

-

msk-rds1.winitpro.ru

— RDSH -

msk-rds2.winitpro.ru

– RDSH -

msk-rdsman.winitpro.ru

– RDSH, RDWA, RDCB, RD License

Предварительные требования, которые нужно выполнить перед созданием RDS фермы:

- Установите одинаковую версию Windows Server на все сервера, настроить их, и добавить в один домен AD;

- Откройте консоль ADUC (

dsa.msc

) и переместите все хосты с ролью RDSH в одну OU в AD. Так будет удобнее применять единые настройки через GPO; - Создайте в домене группу для RDSH серверов (например,

msk-rdsh

) и добавьте в нее все хосты; - Если вы хотите использовать диски User Profile Disk (UPD) для хранения профилей пользователей RDS (или перемещаемые профили), нужно создать на файловом сервере сетевой каталог, в котором они будут хранится (желательно расположить этот каталог на отказоустойчивом файловом кластере Windows Server). Предоставьте права Full Control на этот сетевой каталог для группы

msk-rdsh

.

Создаем новую конфигурацию Remote Desktop Services в Windows Server

Рассмотрим, как создать и настроить RDS конфигурацию с помощью графического интерфейса Server Manager.

Откройте Server Manager и добавьте все планируемые RDS сервера в консоль. Щелкните All Server -> Add servers.

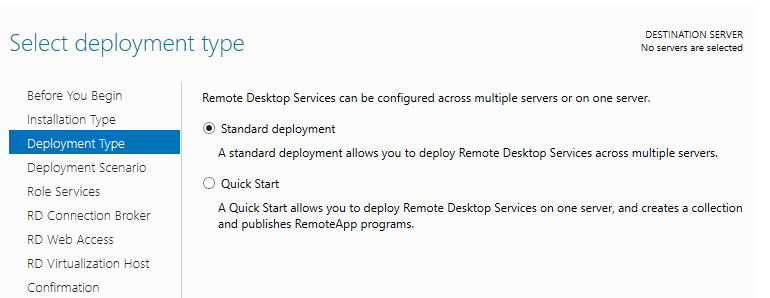

Теперь в меню Server Manager выберите Add Roles and Features -> Remote Desktop Services installation -> Standard deployment –> Session-based deployment.

Режим Quick Start используется для развертывания всех компонентов RDS на одном сервере. В RDS ферме минимум может быть один сервер, который совмещает все роли RDS (RD Session Host, RD Web Access и RD Connection broker). Но такая конфигурация не обеспечивает отказоустойчивость и балансировку нагрузки в службах удаленных рабочей столов Windows Server.

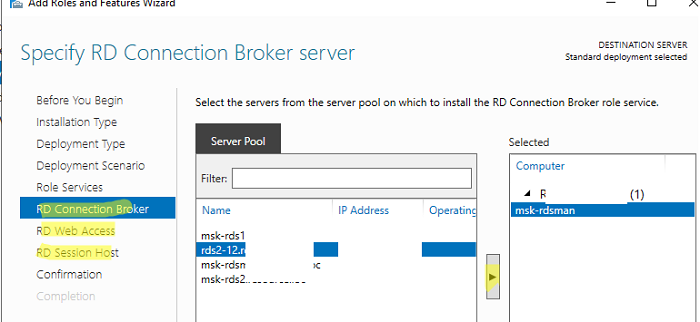

Далее нужно указать, как вы хотите распределить роли RDS по вашим серверам. В мастере построения фермы RDS нужно выбрать сервера для соответствующих ролей. В моем случае я хочу построить такую конфигурацию:

- RD Connection Broker –

msk-rdsman - RD Web Access —

msk-rdsman - RD Session hosts —

msk-rdsman, msk-rds1, msk-rds2

Вы можете распределить RDS роли по серверам в любой другой конфигурации.

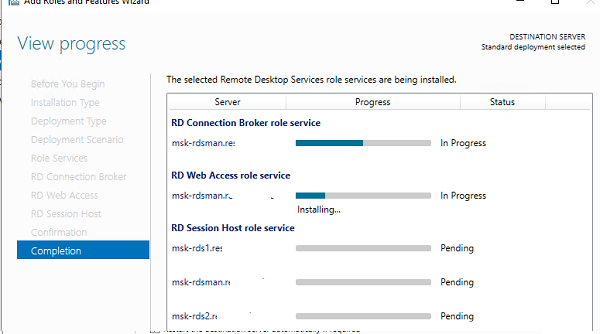

Поставьте галку Restart destination server automatically if required и нажмите кнопку Deploy. Дождитесь установки ролей RDS на всех серверах.

Итак, ваша ферма RDS создана.

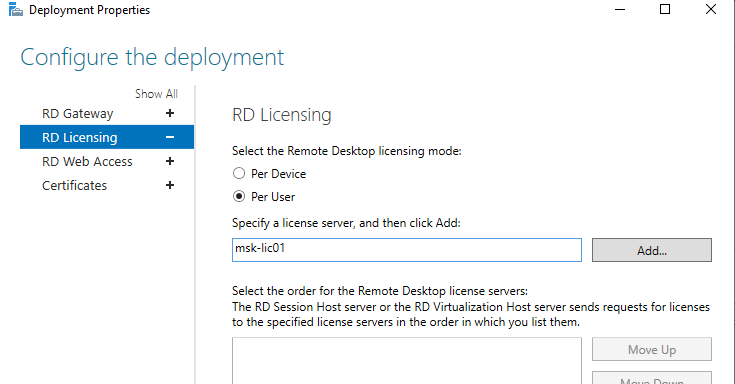

Следующий этап установка и настройка сервера лицензирования RDS. Вы можете установить роль RD Licensing на один из серверов в вашей ферме или использовать существующий в домене сервер лицензирования RDS. Подробная инструкция по установке, настройке и активации роли RD Licensing доступа по ссылке.

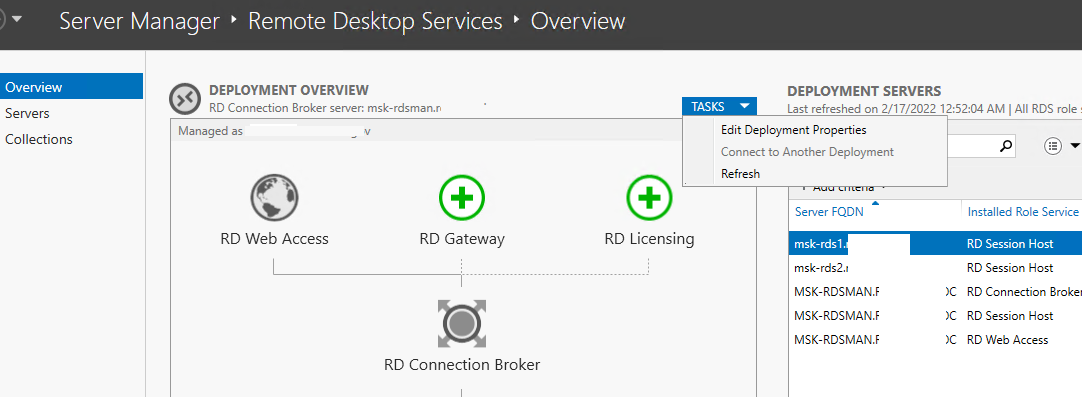

Для управления вашим развертыванием RDS нужно перейти в раздел Server Manager -> Remote Desktop Services. На вкладке Overview показана текущая конфигурация RDS фермы.

Чтобы изменить настройки RDS фермы выберите Tasks -> Edit Deployment Properties в разделе Deployment Overview.

Здесь можно изменить:

- Параметры RD Gateway;

- Адрес сервер сервера лицензирования и тип пользовательских лицензий RDS CAL (per user/per device);

- Посмотреть URL адреса RD Web Access;

- Добавить SSL сертификаты для служб RDS (в инструкции мы пропустим этот пункт).

Для построения отказоустойчивой фермы Remote Desktop Services нужно обеспечить высокую доступность роли RD Connection Broker. Это достигается за счет запуска нескольких экземпляров RDCB (Active/Active) на разных серверах с общей базой данных SQL, в которой хранится конфигурация брокера подключений. Для обеспечения высокой доступности SQL базы RDCB ее можно размесить в группе высокой доступности SQL Server Always On. Ранее мы публиковали подробный гайд по настройке RDS Connection Broker с высокой доступностью.

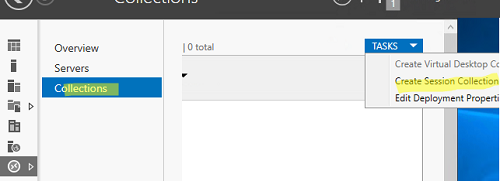

Создаем коллекции Remote Desktop Services в Windows Server

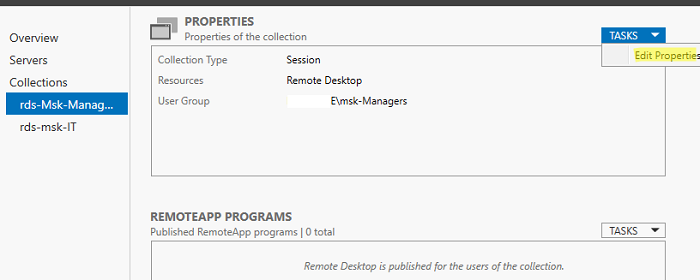

Следующий этап настройки – создание коллекций сеансов RDS. Коллекции Remote Desktop позволяют разделить хосты в ферме RDSH на отдельные группы или создать разный набор настроек и доступных приложений Remote App для разных групп пользователей.

Перейдите в раздел Collections, выберите Edit -> Create Session Collection.

Здесь нужно задать:

- Имя коллекции RDS:

rds-Msk-Managers - Выберите какие хосты RDSH будут обслуживать пользователей коллекции (один RDSH хост может находиться в одной коллекций; не рекомендуется объединять в одну коллекцию сервера с разными версиями Windows Server);

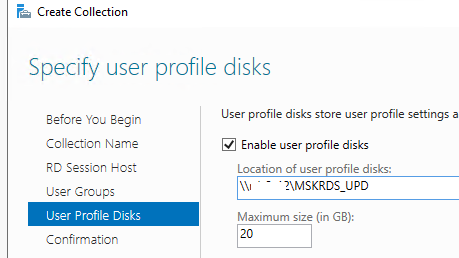

- На вкладке User Groups указываются группы пользователей, которым разрешено подключаться к коллекции. Уберите из групп Domain users и добавьте вашу группу (msk-Managers);

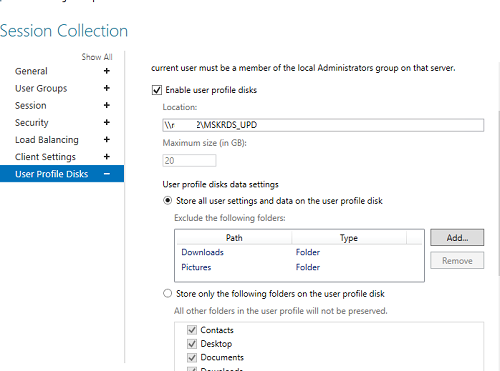

- На вкладке User Profile Disk нужно указать, хотите ли вы использовать формат UPD для хранения профилей пользователей (Enable user profile disks). В поле Location of user profile disks укажите UNC путь к сетевому каталогу(например,

msk-fs01mskrds_upd

), в котором будут хранится профили пользователей в форматер UPD виртуальных дисков (в этом случае при входе на любой сервер коллекции RDS, пользователь будет всегда загружать свой профиль) и максимальный размер диска (20 Гб по умолчанию);

- Нажмите Create чтобы создать новую RDS коллекцию;

- Убедитесь, что в указанном каталоге создался UPD файл с шаблоном профиля пользователя UVHD-template.vhdx.

Чтобы задать параметры коллекции RDS, выберите ее и нажмите Tasks -> Edit Properties.

Здесь можно изменить базовые параметры коллекции (имя, описание, группы доступа) и ряд других важных настроек.

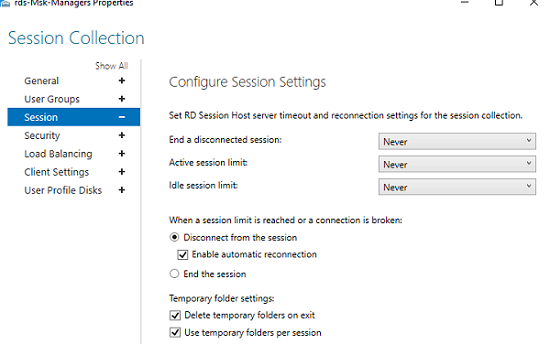

В разделе Session можно задать параметры переподключения/ автоматического отключения простаивающих RDP сессий (подробнее рассматривалось в статье Настройка таймаутов для RDP сессий).

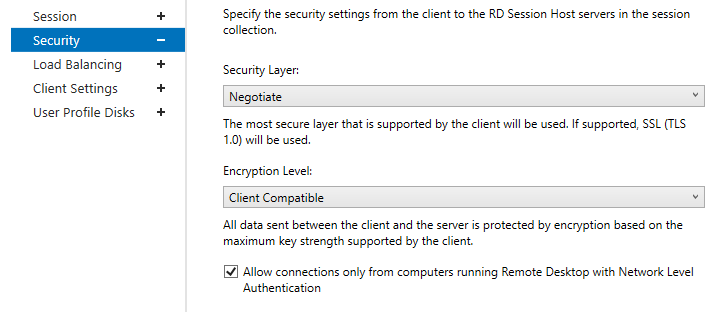

На вкладке Security можно выбрать настройки безопасности (Negotiate, RDP Security level или SSL/TLS) и шифрования (Low, High, Client compatible или FIPS compliant) для сессий RDP. Здесь также можно включить/отключить Network Level Authentication для RDP.

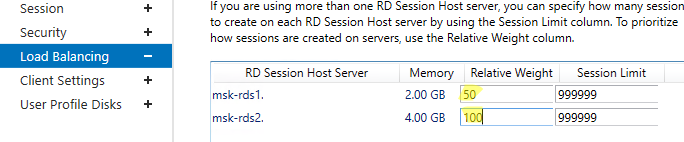

В секции Load Balancing можно изменить веса (

Relative Weight

) RDSH хостов в вашей ферме. Если характеристики серверов (RAM, CPU) в коллекции сильно отличаются, нужно задать меньший вес для менее производительных серверов. В этом случае RDCB будет распределять сессии пользователей по серверам в зависимости от их веса.

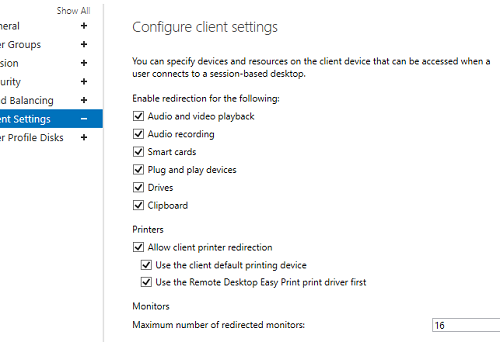

На вкладке Client Settings можно указать, какие устройства пользователям разрешено пробрасывать в RDP сессию. Например, вы можете разрешить/запретить пробрасывать с локального компьютера пользователя в RDS сеанс принтера, сетевые диски, аудио устройства, буфер обмена.

В разделе User Profile Disks можно более тонко настроить параметры UPD профилей пользователей. Можно исключить из синхронизации определенные папки или файлы. Это позволит уменьшить размер профиля UPD в сетевом каталоге и увеличить скорость загрузки профиля (не забывайте, что он загружается по сети из сетевой папки при входе пользователя).

Настройка и эксплуатация UPD обычно гораздо проще, чем использование перемещаемых профилей или folder redirection. Один UPD профиль не может использоваться в разных коллекциях RDS.

Для уменьшения размера UPD диска пользователя можно использовать стандартный PowerShell командлет

Resize-VHD

, используемый для изменения размеров виртуальных VHDX дисков Hyper-V.

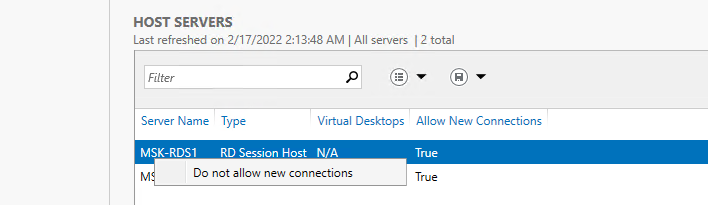

В секции HOST SERVERS коллекции RDS можно перевести любой сервер фермы в режим обслуживания RDSH (Drain Mode). Для этого щелкните по нему и выберите Do not allow new connection. В результате Connection Broker не будет отправлять новые подключения пользователей на этот сервер. В таком режиме вы можете спокойно установить обновления Windows или обновлять на сервере приложения, не затрагивая пользователей.

Здесь же можно добавить/удалить RDS Host из коллекции.

Если RDSH хост вышел из строя и не доступен, его можно корректно удалить из фермы Remote Desktop Services по этой инструкции.

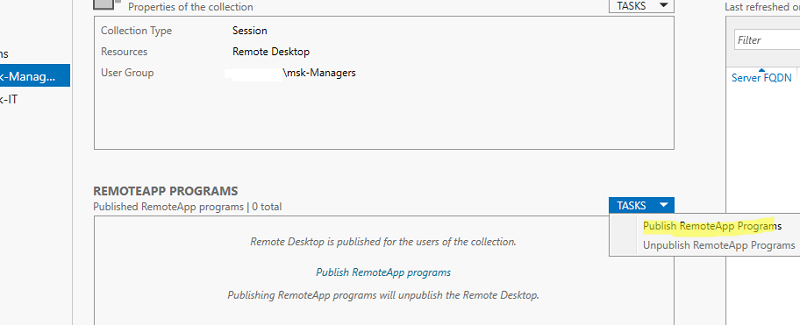

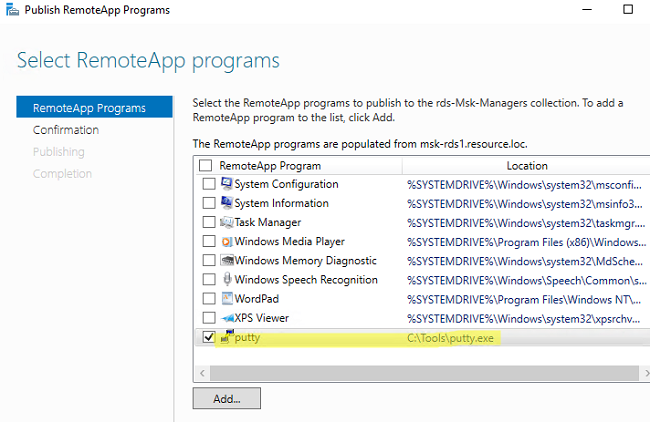

Публикация RemoteApp в Remote Desktop Services

RemoteApps – это опубликованные для пользователей приложения на RDS серверах. Благодаря RemoteApp можно использовать приложения, установленные на терминальном RDSH сервере так, как будто оно запущено непосредственно на компьютере пользователя. Пользователь не видит всего рабочего стола Windows Server RDS и работает только с теми программами, которые опубликовал для него администратор. На компьютере пользователя будет отображаться только окно запущенной на RDS программы.

Если вы не создаете RemoteApp, пользователи будут работать непосредственно на собственных рабочих столах на Windows Server. Поэтому не забудьте скопировать все необходимые пользователю ярлыки приложений в папку C:UsersPublicDesktop. Файлы из этой папки будут отображаться на рабочем столе всех пользователей. Если вы устанавливаете на RDSH пакет MS Office 365, обратите внимание что Office нужно разворачивать в режиме SharedComputerLicensing.

RemoteApp приложения создаются в настройках коллекций RDS. Выберите пункт Tasks -> Publish RemoteApp Programs в секции REMOTEAPP PROGRAMS.

Windows отобразит все приложения, установленные на текущем сервере. Можете выбрать одно из них. Если вашего приложения нет в списке, но оно установлено на других хостах RDS, нажмите кнопку Add и укажите полный путь к исполняемому файлу приложения (exe, bat, cmd и т.д.).

Опубликуйте приложение RemoteApp.

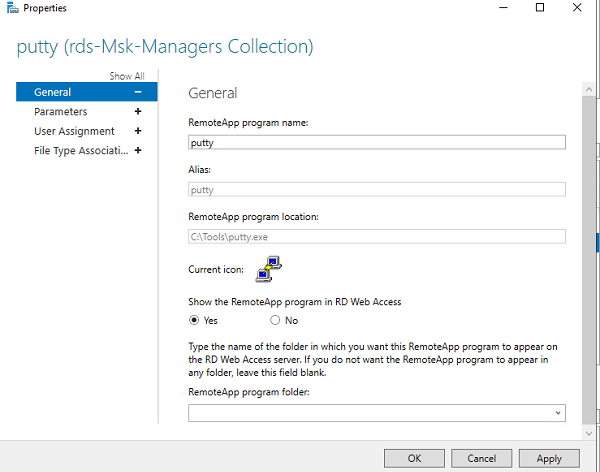

Затем в настройках RemoteApp можно указать дополнительные параметры приложения.

- Нужно ли показывать опубликованное RemoteApp приложение в веб интерфейсе RD Web Access;

- Задать параметры запуска (аргументы) приложения (Command-line Parameters -> Always use the following command-line parameters);

- На вкладке User Assignment можно дополнительно ограничить каким группам пользователей разрешено запускать приложение.

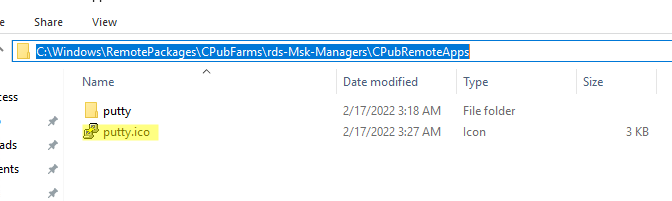

Если вы хотите изменить иконку опубликованного RemoteApp, нужно открыть следующую папку на сервере с ролью RDS Connection Broker:

C:WindowsRemotePackagesCPubFarmsrds-Msk-ManagersCPubRemoteApps

Замените иконку приложения другим ico файлом.

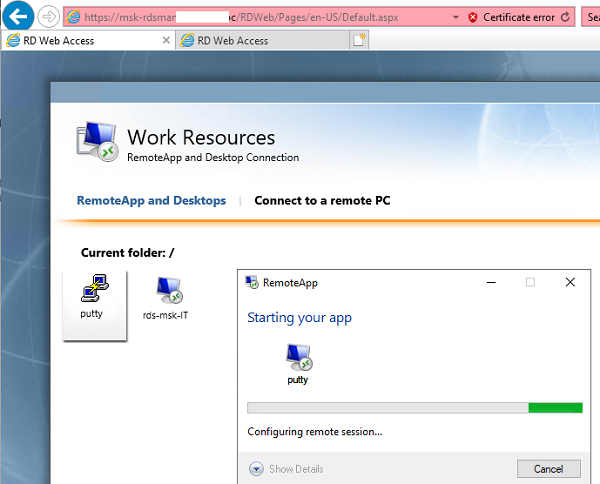

Теперь пользователь может запустить RemoteApp приложение из RD Web Access (

https://msk-rdsman.wintpro.ru/RDWeb

) или с помощью специального RDP файла.

Для запуска опубликованного приложения RemoteApp, нужно добавить в RDP файл такие строки:

remoteapplicationmode:i:1 remoteapplicationname:s:putty remoteapplicationprogram:s:"C:Toolsputty.exe" disableremoteappcapscheck:i:1 alternate shell:s:rdpinit.exe

Несколько полезных мелочей для удобной эксплуатации фермы RDS:

- Для роли RDWeb можно настроить поддержку HTML5, это позволит пользователям подключаться к RDS серверам из любого браузера и ОС даже без клиента RDP;

- На веб сервере RD Web Access можно опубликовать ссылку на смену истекшего пароля пользователя (по умолчанию при включенном NLA вы не сможете аутентифицироваться на RDSH с истекшим паролем пользователя Active Directory);

- Инструкция для пользователей по смене пароля в RDP сессии;

- Администратор может использовать теневые подключения RD Session Shadow для подключения/просмотра рабочего стола сеанса пользователя на сервере RDS;

- Чтобы быстро найти, на каких RDS серверах есть сессии определенного пользователя, можно использовать PowerShell:

Import-Module RemoteDesktop

Get-RDUserSession -ConnectionBroker msk-rdsman.winitpro.ru | where {$_.UserName -eq "a.ivanov"} | Select HostServer - Вы можете использовать PowerShell скрипты для просмотра и анализа логов RDP подключений пользователей к серверам RDS;

- Для дополнительной защиты можно настроить двухфакторную аутентификацию (2FA) пользователей на RDS серверах Windows с помощью сторонних средств.

Настройка фермы Remote Desktop services с помощью PowerShell

Если вы четко представляете себе концепцию RDS фермы, вы можете быстро разворачивать RDS конфигурацию с помощью PowerShell.

Следующие PowerShell команды для создания RDS фермы лучше запускать с другого на другом сервера, т.к. управляемые RDS хосты придется перезагружать.

Задайте имена серверов в вашей ферме RDS. В этом примере я установлю роли RDCB и RDS Licensing на отдельный сервер (в дальнейшем рекомендуется настроить отказоустойчивую конфигурацию RDCB).

$RDSH1 = "msk-rds1.winitpro.ru"

$RDSH2 = "msk-rds2.winitpro.ru"

$RDSCB = "msk-rdcb.winitpro.ru"

$RDSGW = "msk-rdsgw.winitpro.ru"

Import-Module RemoteDesktop

Установите RDS роли на сервера:

Add-WindowsFeature –ComputerName $RDSH1, $RDSH2 -Name RDS-RD-Server –IncludeManagementTools

Add-WindowsFeature –ComputerName $RDSCB -Name RDS-Connection-Broker -IncludeManagementTools

Add-WindowsFeature –ComputerName $RDSGW -Name RDS-Web-Access, RDS-Gateway –IncludeManagementTools

Перезагрузите все хосты:

Restart-Computer -ComputerName $RDSH1,$RDSH2,$RDSCB,$RDSGW

Создайте новый инстанс RDSessionDeployment:

New-RDSessionDeployment -ConnectionBroker $RDSCB -SessionHost $RDSH1,$RDSH2 –Verbose

Добавить в ферму сервера RDWA и RDGW:

Add-RDServer -Server $RDSGW -Role RDS-WEB-ACCESS -ConnectionBroker $RDSCB

Add-RDServer -Server $RDSGW -Role RDS-GATEWAY -ConnectionBroker $RDSCB -GatewayExternalFqdn "rds.winitpro.ru"

Текущее распределение RDS ролей по серверам фермы можно вывести так:

Get-RDServer -ConnectionBroker $RDSGW

Установка роли лицензирования RDS:

Add-WindowsFeature –ComputerName $RDSCB -Name RDS-Licensing, RDS-Licensing-UI

Задайте режим лицензирования PerUser:

Invoke-Command -ComputerName $RDSCB -ScriptBlock {Set-RDLicenseConfiguration -Mode PerUser -LicenseServer $RDSCB -ConnectionBroker $RDSCB}

Add-RDServer -Server $RDSCB -Role RDS-LICENSING -ConnectionBroker $RDSCB

Добавить сервер лицензирования в доменную группу с помощью Add-ADGroupMember:

Add-ADGroupMember "Terminal Server License Servers" -Members "msk-rdcb$"

Если у вас есть сертификат для RDS можно его добавить в конфигурацию фермы (можно использовать бесплатный SSL сертификат Let’s Encrypt для вашего RDS хоста):

Path = "C:psRDSCert.pfx"

$Password = ConvertTo-SecureString -String "CertPAssddr0w11-" -AsPlainText -Force

Set-RDCertificate -Role RDGateway -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDWebAccess -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDPublishing -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDRedirector -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Информацию об установленных SSL сертификатах можно получить так:

Get-RDCertificate

Теперь можно создать коллекции RDS:

$CollectionName = "DEVdept"

New-RDSessionCollection –CollectionName $CollectionName –SessionHost $RDSH1,$RDSH2 –ConnectionBroker $RDSCB –CollectionDescription “Develovers”

Разрешить доступ к RDS серверам для групп:

$UserGroup [email protected]("WINITPROmsk-developers","WINITPROmsk_devops")

Set-RDSessionCollectionConfiguration -CollectionName $CollectionName -UserGroup $UserGroup

Опубликовать приложение RemoteAPP:

New-RDRemoteapp -Alias GoogleChrome -DisplayName GoogleChrome -FilePath "C:Program Files (x86)GoogleChromeApplicationchrome.exe" -ShowInWebAccess 1 -CollectionName $CollectionName -ConnectionBroker $RDSCB

В статье мы рассмотрели, как установить и настроить ферму Remote Desktop Services на базе Windows Server 2019/2022 с помощью графического интерфейса Server Manager и с помощью PowerShell. За рамками статьи осталось более подробное описание ролей RD Web Access и RD Gateway. Мы рассмотрим настройку этих ролей отдельно в следующих статьях.

В большинстве случаев проблемы с файлами 23003.orb_pr.dll DLL возникают в результате отсутствия или повреждения файла (вредоносным ПО или вирусом) в хранилище файлов JBuilder Professional & Enterprise Server All Editions. Возникновение подобных проблем является раздражающим фактором, однако их легко устранить, заменив файл DLL, из-за которого возникает проблема. В качестве последней меры мы рекомендуем использовать очиститель реестра для исправления всех недопустимых 23003.orb_pr.dll, расширений файлов DLL и других ссылок на пути к файлам, по причине которых может возникать сообщение об ошибке.

Формат Dynamic Link Library с расширением файла DLL классифицируют в качестве Системные файлы. В таблице ниже представлен список доступных для загрузки файлов 23003.orb_pr.dll, подходящих для большинства версий Windows (включая %%os%%). Для скачивания доступны не все версии 23003.orb_pr.dll, однако вы можете запросить необходимых файл, нажав на кнопку Request (Запрос) ниже. В некоторых случаях, чтобы получить необходимую версию файла, вам может потребоваться связаться непосредственно с Borland Software Corp..

Как правило, при размещении файла 23003.orb_pr.dll в надлежащем каталоге, проблемы, связанные с данным файлом, больше не возникают, однако следует выполнить проверку, чтобы убедиться в том, что проблему удалось устранить. Повторно запустите JBuilder Professional & Enterprise Server All Editions, чтобы убедиться в успешном решении проблемы.

| 23003.orb_pr.dll Описание файла | |

|---|---|

| Тип: | DLL |

| Функция: | Server,web application |

| Program: | JBuilder Professional & Enterprise Server All Editions |

| Вер: | 2002 |

| Компания: | Borland Software Corp. |

| Имя файла: | 23003.orb_pr.dll |

| KB: | 59 |

| SHA-1: | 0233caf782a5206d802837c7e9ec9543228870ea |

| MD5: | a1d45805f524a50a180d39aba55ccfa1 |

| CRC32: | 6cce9e47 |

Продукт Solvusoft

Загрузка

WinThruster 2023 — Сканировать ваш компьютер на наличие ошибок реестра в 23003.orb_pr.dll

Windows

11/10/8/7/Vista/XP

Установить необязательные продукты — WinThruster (Solvusoft) | Лицензия | Политика защиты личных сведений | Условия | Удаление

DLL

23003.orb_pr.dll

Идентификатор статьи: 181093

23003.orb_pr.dll

| Имя | Идентификатор файла (контрольная сумма MD5) | Байт | Загрузить | |||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| + 23003.orb_pr.dll | a1d45805f524a50a180d39aba55ccfa1 | 59.00 B | ||||||||||||||||

|

||||||||||||||||||

| + 23003.orb_pr.dll | a1d45805f524a50a180d39aba55ccfa1 | 59.00 B | ||||||||||||||||

|

||||||||||||||||||

| + 23003.orb_pr.dll | a1d45805f524a50a180d39aba55ccfa1 | 59.00 B | ||||||||||||||||

|

||||||||||||||||||

| + 23003.orb_pr.dll | a1d45805f524a50a180d39aba55ccfa1 | 59.00 B | ||||||||||||||||

|

||||||||||||||||||

| + 23003.orb_pr.dll | a1d45805f524a50a180d39aba55ccfa1 | 59.00 B | ||||||||||||||||

|

Типичные ошибки 23003.orb_pr.dll

Частичный список ошибок 23003.orb_pr.dll JBuilder Professional & Enterprise Server All Editions:

- «23003.orb_pr.dll не может быть найден. «

- «Отсутствует 23003.orb_pr.dll. «

- «23003.orb_pr.dll нарушение прав доступа.»

- «Файл 23003.orb_pr.dll не удалось зарегистрировать.»

- «Файл C:WindowsSystem3223003.orb_pr.dll не найден.»

- «Не удается загрузить JBuilder Professional & Enterprise Server All Editions — отсутствует требуемый файл 23003.orb_pr.dll. Установите JBuilder Professional & Enterprise Server All Editions еще раз. «

- «Не удалось запустить JBuilder Professional & Enterprise Server All Editions, так как 23003.orb_pr.dll не найден. Повторная установка JBuilder Professional & Enterprise Server All Editions может исправить это. «

Эти сообщения об ошибках DLL могут появляться во время установки программы, в то время как программа, связанная с 23003.orb_pr.dll (например, JBuilder Professional & Enterprise Server All Editions) работает, во время запуска или завершения работы Windows, или даже во время установки операционной системы Windows. При появлении ошибки 23003.orb_pr.dll запишите вхождения для устранения неполадок JBuilder Professional & Enterprise Server All Editions и помогите Borland Software Corp. найти причину.

Источник ошибок 23003.orb_pr.dll

Отсутствующий файл 23003.orb_pr.dll (или поврежденный файл 23003.orb_pr.dll) обычно является источником проблемы. 23003.orb_pr.dll является внешним ресурсом, создающим хорошие возможности для проблем JBuilder Professional & Enterprise Server All Editions.

Файлы 23003.orb_pr.dll повреждены от вредоносных программ, плохих отключений (ОС или JBuilder Professional & Enterprise Server All Editions) и других сценариев, связанных с 23003.orb_pr.dll. Повреждение файла 23003.orb_pr.dll плохо загружает его, что приводит к ошибкам JBuilder Professional & Enterprise Server All Editions.

Другая возможность проблем JBuilder Professional & Enterprise Server All Editions и 23003.orb_pr.dll связана с нарушением реестра. Поврежденные ссылки на путь к файлу 23003.orb_pr.dll на JBuilder Professional & Enterprise Server All Editions предотвращают правильную загрузку файлов, создавая ошибки 23003.orb_pr.dll. Неверная установка/удаление JBuilder Professional & Enterprise Server All Editions, 23003.orb_pr.dll, который перемещен, или отсутствующий 23003.orb_pr.dll может создать эти неработающие ссылки на путь к файлам.

В частности, проблемы 23003.orb_pr.dll, созданные:

- Недопустимая (поврежденная) запись реестра 23003.orb_pr.dll.

- Вирус заразил 23003.orb_pr.dll, создавая повреждения.

- Аппаратная неисправность Borland Software Corp. (например, принтер) вызвала повреждение 23003.orb_pr.dll.

- Версия файла 23003.orb_pr.dll перезаписана установкой другого программного обеспечения.

- Другая программа злонамеренно или по ошибке удалила файл 23003.orb_pr.dll.

- Вредоносное удаление (или ошибка) 23003.orb_pr.dll другим программным обеспечением (не JBuilder Professional & Enterprise Server All Editions).

- Remove From My Forums

Кириллица и доступ через шлюз сервера терминалов

-

Вопрос

-

Добрый день,

Решили настроить безопасный доступ к терминалам пользователей через сервер шлюза терминалов, все настроили, шлюз работает. Но столкнулись с проблемой доступа сотрудников с кириллическими именами он не хочет их пускать.

При этом сотрудников с именами на латинице пускает спокойно.Сразу скажу что не хотелось бы переименовывать всех сотрудников т.к. их 250+

Сталкивался ли кто нибудь с данной проблемой и как ее решили.

Заранее спасибо.

Ответы

-

-

Помечено в качестве ответа

30 июля 2013 г. 10:21

-

Помечено в качестве ответа

Hi Spiceworks expert,

Recently I setup RDS server in Windows Server 2016,

all components seems working well (RD Connection Broker, RD Session Host, RD Gateway, RD Licensing, RD Web Access),

However when I try to use RDWeb with FQDN to trigger remoteapp, error occurred below:

In the event log of RDS Server, prompted:

The user «domaintony», on client computer «192.168.5.188», did not meet connection authorization policy requirements and was therefore not authorized to access the RD Gateway server. The authentication method used was: «NTLM» and connection protocol used: «HTTP». The following error occurred: «23003».

I had checked my Remote Desktop Users is added group domaindomain users, and also RD CAP and RD RAP.

In fact, is only trigger via Web Access will pop up this error, if using remote desktop directly, it will connect in properly.

any advice?

Содержание

- The following error occurred 23003

- Asked by:

- Question

- The following error occurred 23003

- Answered by:

- Question

- Answers

- All replies

- The following error occurred 23003

- Answered by:

- Question

- Answers

- All replies

![]()

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Asked by:

Question

Hello! Try to test MFA through RD gateway by this instruction:

Deploy 3 servers for testing technology: DC+NPS, Terminal+TSGW and MFA

I want to connect in terminal server through RD gateway with azure MFA use OTP and windows credential.

1) Unfortunately my scheme didn’t work. In Terminal_servicesgateway event i have a error message:

The user «username», on client computer «%computername%», did not meet connection authorization policy requirements and was therefore not authorized to access the RD Gateway server. The authentication method used was: «NTLM» and connection protocol used: «HTTP». The following error occurred: «23003».

What i’m doing wrong?

2) How looks like One-Time Passcode dialog in this case? See many instructions, but no one have this screenshot!

p.s Try RD Gateway + DUO MFA — 15 min and all works. Try Azure MFA + RD Gateway — 3 days kill and nothing. 🙁

Источник

The following error occurred 23003

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

I setup a RD Gateway on both Windows server 2016 and Windows server 2019. That should be a strainght forward process following Microsoft doc and multiple other website ( https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/rds-deploy-infrastructure) .

When I try to connect I received that error message Event Log Windows->TermainServices-Gateway

The user » DOMAINUsername «, on client computer «IP», did not meet connection authorization policy requirements and was therefore not authorized to access the RD Gateway server. The authentication method used was: «NTLM» and connection protocol used: «HTTP». The following error occurred: «23003».

I found many documentation that claim that registering the NPS server ( https://docs.microsoft.com/en-us/windows-server/networking/technologies/nps/nps-manage-register) should fix that issue, I register the server. Both are now in the » RAS and IAS Servers» Domain Security Group. But We still received the same error. Can in the past we broke that group effect?

I continue investigating and found the Failed Audit log in the security event log:

Authentication Details:

Connection Request Policy Name: TS GATEWAY AUTHORIZATION POLICY

Network Policy Name: —

Authentication Provider: Windows

Authentication Server: SERVER.FQDN.com

Authentication Type: Unauthenticated

EAP Type: —

Account Session Identifier: —

Logging Results: Accounting information was written to the local log file.

Reason Code: 7

Reason: The specified domain does not exist.

I have then found that thread which claim that I should disabled NPS authentifaction

I try it but disabling the NPS authentification leave me a bad impression.

Did anyone have a clue why I cannot resolve the domain.

For the testing/debuging purpose and I install The RD Gateway on a AD member server in main network, no other firewall than the windows one.

The only thing I can suspect is that we broke the » RAS and IAS Servers» AD Group in the past.

Answers

In order to narrow down the problem, detail tracing/monitoring/log files are necessary. I am afraid that we are unable to provide more detail log analyzing on the forum.

I would suggest you contact Microsoft Customer Support and Services where more in-depth investigation can be done so that you would get a more satisfying explanation and solution to this issue.

Thank you for your understanding.

Best Regards,

Eve Wang

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

- Proposed as answer by Eve Wang Microsoft contingent staff Wednesday, February 27, 2019 9:29 AM

- Marked as answer by JonathanBilodeau Wednesday, February 27, 2019 1:24 PM

I want to confirm with you if you had configured single RD Gateway for your RDS deployment? Or, two RD Gateways for HA(high availability) configuration?

If it is RD Gateway, please check “RDS 2012 – Configuring a RD Gateway Farm” for detail configuration steps:

https://ryanmangansitblog.com/2013/03/31/rds-2012-configuring-a-rd-gateway-farm/comment-page-1/

Please Note: Since the web site is not hosted by Microsoft, the link may change without notice. Microsoft does not guarantee the accuracy of this information.

Besides, if possible, please disable one of the gateways and check the connection result.

Best Regards,

Eve Wang

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

I have configure a single RD Gateway for my RDS deployment. Both Gateway were not confiture and up at same time, when I try the server 2016, I already decommissions the Server 2019. I want to validate that the issue was not with the Windows 2019 server.

Currently I only have the server 2019 configure and up. And I still need to bypass the NPS authentification have the RD Gateway fonctionnal.

>Reason Code: 7. Reason: The specified domain does not exist.

We may try to narrow down the problem from communication between NPS and DC. Please reference below link and check the details:

https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/cc735393(v=ws.10)

Best Regards,

Eve Wang

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

The log file countain data, I cross reference the datetime of the event log 2019-02-19 6:06:05 PM :

The user «DOMAINUsername» on client computer «IP«, did not meet connection authorization policy requirements and was therefore not authorized to access the RD Gateway server. The authentication method used was: «NTLM» and connection protocol used: «HTTP». The following error occurred: «23003».

I found to log entry at the same time:

«RDGW01″,»RAS»,02/19/2019,18:06:05,1,» DOMAINUsername «,» DOMAINUsername «,»UserAuthType:PW». 5. 12,7,,0,»311 1 172.18.**.** 02/18/2019 21:02:56 6″. «TS GATEWAY AUTHORIZATION POLICY»,1.

«RDGW01″,»RAS»,02/19/2019,18:06:05,3,,» DOMAINUsername «. 7,,7,»311 1 172.18.**.** 02/18/2019 21:02:56 6». «TS GATEWAY AUTHORIZATION POLICY»,1.

Based on the article that mean the RDGateway/NPS server can communicate with the DC but cannot identify my user?

Yes, as you mentioned. If domain controllers are available and NPS has received and processed connection requests, recent log file entries will appear in the file.

Please open RD Gateway Manager – Properties – RD CAP Store, by default, it uses local server running NPS. Please confirm this configuration.

Then, open Network Policy Server – Policies, if possible, please disable/enable them one by one to narrow down the problem, confirm that if it is specific policy relate problem.

Best Regards,

Eve Wang

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

This is the default RD Gateway CAP configuration:

If the user is a member of any of the following user groups:

DOMAINDomain Users

If the client computer is a member of any of the following computer groups:

Not applicable (no computer group is specified)

If the user uses the following supported Windows authentication methods:

Password

Allow the user to connect to this RD Gateway server and disable device redirection for the following client devices:

Not applicable (device redirection is allowed for all client devices)

After the idle timeout is reached:

— Not applicable (no idle timeout)

After the session timeout is reached:

— Not applicable (no session timeout)

The RD CAP Store properties is set to «Local server running NPS»

The default configurated » TS GATEWAY AUTHORIZATION POLICY» in setting I need to change under Authentication from «Authenticate request on this server» to «Accept users without validating credentials» to allo w access. When I chose «Authenticate request on this server». I again received:

The user «DOMAINUsername«, on client computer «XXX.XXX.XXX.XXX», did not meet connection authorization policy requirements and was therefore not authorized to access the RD Gateway server. The authentication method used was: «NTLM» and connection protocol used: «HTTP». The following error occurred: «23003».

In the security Audit event log I foundthe following 4 event:

Group membership information.

The user get authenticated, but for a unknown reason, the policy block it.

I review the default policy configuration: and everything was created by the server manager :

- Policy enabled

- Type of network access server: Remote Desktop Gateway

- NAS Port Type: virtual (VPN)

- Authenticate request on this server

Источник

The following error occurred 23003

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

I setup a RD Gateway on both Windows server 2016 and Windows server 2019. That should be a strainght forward process following Microsoft doc and multiple other website ( https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/rds-deploy-infrastructure) .

When I try to connect I received that error message Event Log Windows->TermainServices-Gateway

The user » DOMAINUsername «, on client computer «IP», did not meet connection authorization policy requirements and was therefore not authorized to access the RD Gateway server. The authentication method used was: «NTLM» and connection protocol used: «HTTP». The following error occurred: «23003».

I found many documentation that claim that registering the NPS server ( https://docs.microsoft.com/en-us/windows-server/networking/technologies/nps/nps-manage-register) should fix that issue, I register the server. Both are now in the » RAS and IAS Servers» Domain Security Group. But We still received the same error. Can in the past we broke that group effect?

I continue investigating and found the Failed Audit log in the security event log:

Authentication Details:

Connection Request Policy Name: TS GATEWAY AUTHORIZATION POLICY

Network Policy Name: —

Authentication Provider: Windows

Authentication Server: SERVER.FQDN.com

Authentication Type: Unauthenticated

EAP Type: —

Account Session Identifier: —

Logging Results: Accounting information was written to the local log file.

Reason Code: 7

Reason: The specified domain does not exist.

I have then found that thread which claim that I should disabled NPS authentifaction

I try it but disabling the NPS authentification leave me a bad impression.

Did anyone have a clue why I cannot resolve the domain.

For the testing/debuging purpose and I install The RD Gateway on a AD member server in main network, no other firewall than the windows one.

The only thing I can suspect is that we broke the » RAS and IAS Servers» AD Group in the past.

Answers

In order to narrow down the problem, detail tracing/monitoring/log files are necessary. I am afraid that we are unable to provide more detail log analyzing on the forum.

I would suggest you contact Microsoft Customer Support and Services where more in-depth investigation can be done so that you would get a more satisfying explanation and solution to this issue.

Thank you for your understanding.

Best Regards,

Eve Wang

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

- Proposed as answer by Eve Wang Microsoft contingent staff Wednesday, February 27, 2019 9:29 AM

- Marked as answer by JonathanBilodeau Wednesday, February 27, 2019 1:24 PM

I want to confirm with you if you had configured single RD Gateway for your RDS deployment? Or, two RD Gateways for HA(high availability) configuration?

If it is RD Gateway, please check “RDS 2012 – Configuring a RD Gateway Farm” for detail configuration steps:

https://ryanmangansitblog.com/2013/03/31/rds-2012-configuring-a-rd-gateway-farm/comment-page-1/

Please Note: Since the web site is not hosted by Microsoft, the link may change without notice. Microsoft does not guarantee the accuracy of this information.

Besides, if possible, please disable one of the gateways and check the connection result.

Best Regards,

Eve Wang

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

I have configure a single RD Gateway for my RDS deployment. Both Gateway were not confiture and up at same time, when I try the server 2016, I already decommissions the Server 2019. I want to validate that the issue was not with the Windows 2019 server.

Currently I only have the server 2019 configure and up. And I still need to bypass the NPS authentification have the RD Gateway fonctionnal.

>Reason Code: 7. Reason: The specified domain does not exist.

We may try to narrow down the problem from communication between NPS and DC. Please reference below link and check the details:

https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/cc735393(v=ws.10)

Best Regards,

Eve Wang

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

The log file countain data, I cross reference the datetime of the event log 2019-02-19 6:06:05 PM :

The user «DOMAINUsername» on client computer «IP«, did not meet connection authorization policy requirements and was therefore not authorized to access the RD Gateway server. The authentication method used was: «NTLM» and connection protocol used: «HTTP». The following error occurred: «23003».

I found to log entry at the same time:

«RDGW01″,»RAS»,02/19/2019,18:06:05,1,» DOMAINUsername «,» DOMAINUsername «,»UserAuthType:PW». 5. 12,7,,0,»311 1 172.18.**.** 02/18/2019 21:02:56 6″. «TS GATEWAY AUTHORIZATION POLICY»,1.

«RDGW01″,»RAS»,02/19/2019,18:06:05,3,,» DOMAINUsername «. 7,,7,»311 1 172.18.**.** 02/18/2019 21:02:56 6». «TS GATEWAY AUTHORIZATION POLICY»,1.

Based on the article that mean the RDGateway/NPS server can communicate with the DC but cannot identify my user?

Yes, as you mentioned. If domain controllers are available and NPS has received and processed connection requests, recent log file entries will appear in the file.

Please open RD Gateway Manager – Properties – RD CAP Store, by default, it uses local server running NPS. Please confirm this configuration.

Then, open Network Policy Server – Policies, if possible, please disable/enable them one by one to narrow down the problem, confirm that if it is specific policy relate problem.

Best Regards,

Eve Wang

Please remember to mark the replies as answers if they help.

If you have feedback for TechNet Subscriber Support, contact tnmff@microsoft.com.

This is the default RD Gateway CAP configuration:

If the user is a member of any of the following user groups:

DOMAINDomain Users

If the client computer is a member of any of the following computer groups:

Not applicable (no computer group is specified)

If the user uses the following supported Windows authentication methods:

Password

Allow the user to connect to this RD Gateway server and disable device redirection for the following client devices:

Not applicable (device redirection is allowed for all client devices)

After the idle timeout is reached:

— Not applicable (no idle timeout)

After the session timeout is reached:

— Not applicable (no session timeout)

The RD CAP Store properties is set to «Local server running NPS»

The default configurated » TS GATEWAY AUTHORIZATION POLICY» in setting I need to change under Authentication from «Authenticate request on this server» to «Accept users without validating credentials» to allo w access. When I chose «Authenticate request on this server». I again received:

The user «DOMAINUsername«, on client computer «XXX.XXX.XXX.XXX», did not meet connection authorization policy requirements and was therefore not authorized to access the RD Gateway server. The authentication method used was: «NTLM» and connection protocol used: «HTTP». The following error occurred: «23003».

In the security Audit event log I foundthe following 4 event:

Group membership information.

The user get authenticated, but for a unknown reason, the policy block it.

I review the default policy configuration: and everything was created by the server manager :

- Policy enabled

- Type of network access server: Remote Desktop Gateway

- NAS Port Type: virtual (VPN)

- Authenticate request on this server

Источник